المقدمة

يصف هذا وثيقة كيف أن يشكل OKTA SSO مصادقة خارجية لتسجيل الدخول إلى cisco حماية الخداع المتقدمة.

المتطلبات الأساسية

وصول المسؤول إلى بوابة الحماية المتقدمة من الخداع من Cisco.

وصول المسؤول إلى معرف Okta.

شهادات X.509 SSL موقعة ذاتيا أو موقعة ذاتيا (إختيارية) بتنسيق PKCS #12 أو PEM.

معلومات أساسية

- تسمح "الحماية المتقدمة من الخداع من Cisco" بتمكين تسجيل دخول SSO للمسؤولين باستخدام SAML.

- OKTA هو مدير هوية يوفر خدمات المصادقة والتفويض لتطبيقاتك.

- يمكن تعيين "حماية الخداع المتقدمة من Cisco" كتطبيق متصل ب OKTA للمصادقة والتفويض.

- SAML هو تنسيق بيانات قياسي مفتوح قائم على XML يمكن المسؤولين من الوصول إلى مجموعة محددة من التطبيقات بسلاسة بعد تسجيل الدخول إلى أحد هذه التطبيقات.

- لمعرفة المزيد حول SAML، يمكنك الوصول إلى الارتباط التالي: معلومات SAML العامة

المتطلبات

- بوابة الحماية المتقدمة من الخداع من Cisco.

- حساب مسؤول OKTA.

التكوين

تحت بوابة الحماية المتقدمة من الخداع من Cisco:

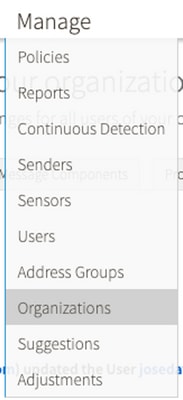

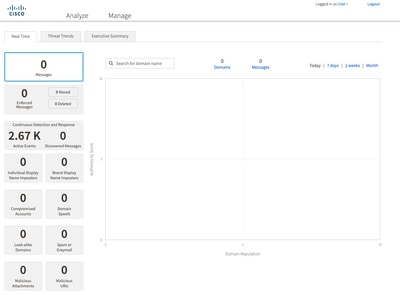

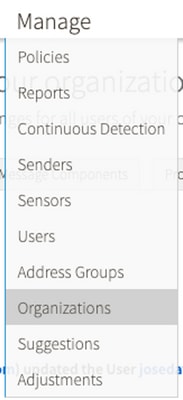

1. سجل الدخول إلى مدخل مؤسستك، ثم حدد إدارة > المؤسسات، كما هو موضح في الصورة:

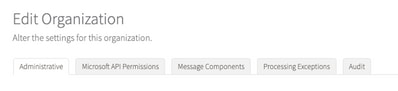

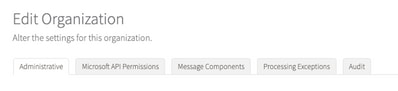

2. حدد اسم مؤسستك، تحرير المؤسسة، كما هو موضح في الصورة:

3. على علامة التبويب الإدارة، قم بالتمرير إلى إعدادات حساب المستخدم وحدد التمكين تحت SSO، كما هو موضح في الصورة:

4. توفر لك النافذة التالية المعلومات التي سيتم إدخالها ضمن تكوين OKTA SSO. الصق إلى مفكرة المعلومات التالية، استعملت هو أن يشكل OKTA عملية إعداد:

- معرف الكيان: apcc.cisco.com

- تأكيد خدمة العملاء: هذه البيانات مصممة خصيصا لمؤسستك.

حدد تنسيق البريد الإلكتروني المسمى لاستخدام عنوان بريد إلكتروني لتسجيل الدخول، كما هو موضح في الصورة:

5. قم بتقليل تكوين "حماية الخداع المتقدمة من Cisco" في هذه اللحظة، حيث تحتاج إلى تعيين التطبيق أولا في OKTA قبل الانتقال إلى الخطوات التالية.

تحت أوكتا.

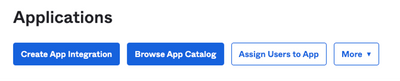

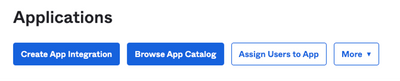

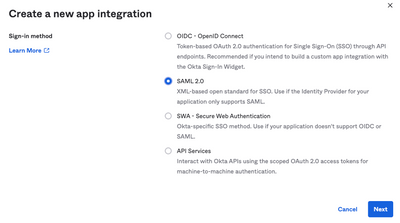

1. انتقل إلى مدخل التطبيقات وحدد إنشاء تكامل التطبيق، كما هو موضح في الصورة:

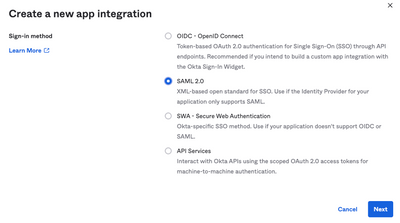

2. حدد SAML 2.0 كنوع التطبيق، كما هو موضح في الصورة:

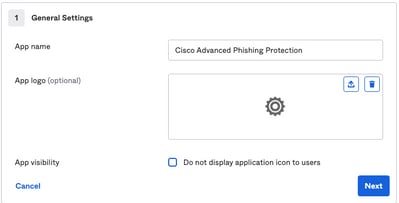

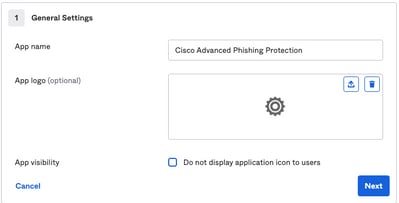

3. أدخل اسم التطبيق الحماية المتقدمة من التصيد الاحتيالي وحدد التالي، كما هو موضح في الصورة:

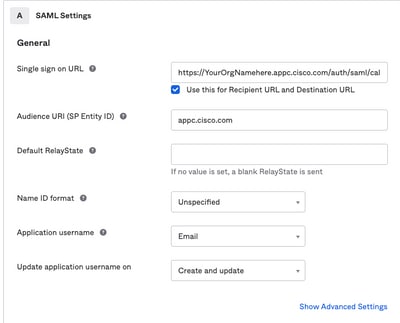

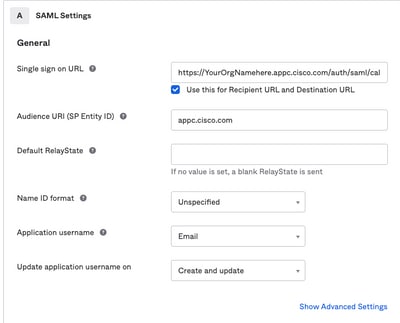

4. تحت إعدادات SAML، قم بتعبئة الفجوات، كما هو موضح في الصورة:

- عنوان URL لتسجيل الدخول الأحادي: هذا هو تأكيد خدمة المستهلك التي يتم الحصول عليها من Cisco "الحماية المتقدمة من الخداع".

- URL الخاص بالمستلم: هذا هو معرف الكيان الذي تم الحصول عليه من Cisco "الحماية المتقدمة من الخداع".

- تنسيق معرف الاسم: أبقيه غير محدد.

- اسم مستخدم التطبيق: البريد الإلكتروني، الذي يطلب من المستخدم إدخال عنوان البريد الإلكتروني الخاص به في عملية المصادقة.

- تحديث اسم مستخدم التطبيق على: إنشاء وتحديث.

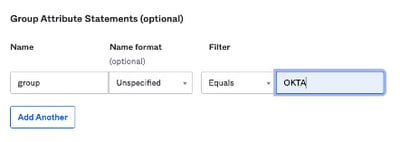

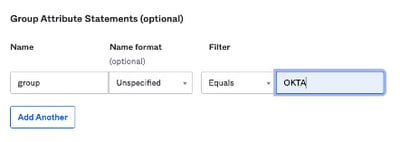

قم بالتمرير لأسفل إلى عبارات وضع المجموعة (إختياري)، كما هو موضح في الصورة:

أدخل عبارة السمة التالية:

- الاسم: المجموعة

- تنسيق الاسم: غير محدد.

- عامل التصفية: "يساوي" و"أوكتا"

حدد التالي.

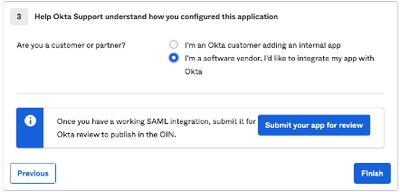

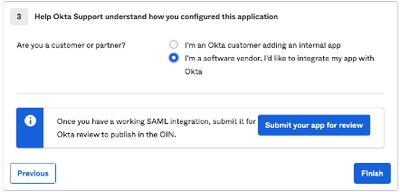

5. عندما يطلب منك مساعدة OKTA لفهم كيفية تكوين هذا التطبيق، الرجاء إدخال السبب القابل للتطبيق إلى البيئة الحالية، كما هو موضح في الصورة:

حدد إنهاء للمتابعة إلى الخطوة التالية.

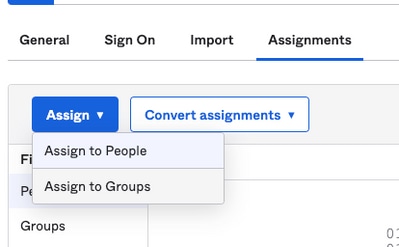

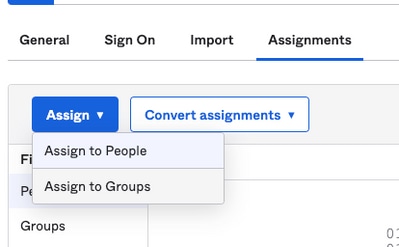

6. حدد علامة التبويب المهام ثم حدد تعيين > تعيين إلى مجموعات، كما هو موضح في الصورة:

7. حدد مجموعة OKTA، وهي المجموعة التي يتوفر لديها المستخدمون المعتمدون للوصول إلى البيئة

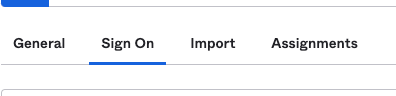

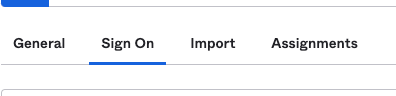

8. حدد تسجيل الدخول، كما هو موضح في الصورة:

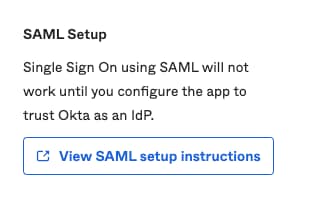

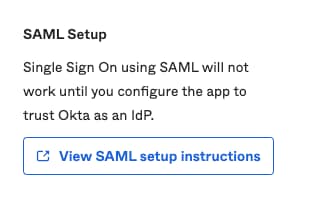

9. قم بالتمرير لأسفل وإلى الزاوية اليمنى، أدخل خيار عرض إرشادات إعداد SAML، كما هو موضح في الصورة:

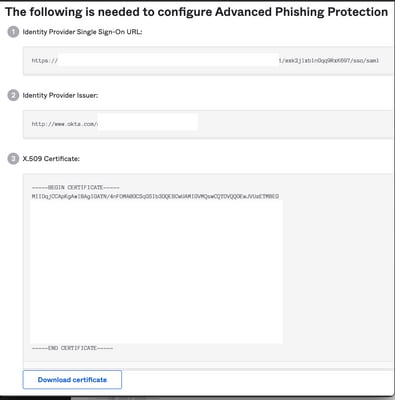

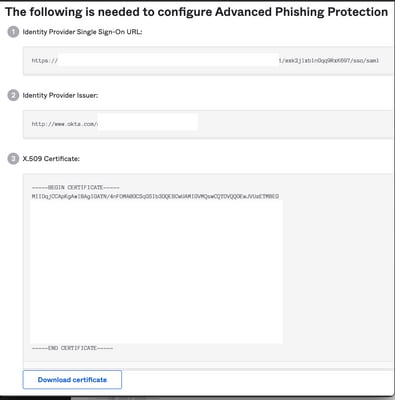

9. احفظ في المفكرة المعلومات التالية، الضرورية لوضعها في بوابة الحماية المتقدمة من الخداع من Cisco، كما هو موضح في الصورة:

- عنوان URL أحادي للتشغيل من قبل موفر الهوية.

- تحديد مصدر الموفر (غير مطلوب لحماية الخداع المتقدم من Cisco، ولكنه إلزامي للتطبيقات الأخرى).

- شهادة X.509.

10. بمجرد اكتمال تكوين OKTA، يمكنك العودة إلى Cisco Advanced Phishing Protection

تحت بوابة الحماية المتقدمة من الخداع من Cisco:

1. باستخدام تنسيق معرف الاسم، أدخل المعلومات التالية:

- نقطة نهاية SAML 2.0 (إعادة توجيه HTTP): عنوان URL الخاص بتعريف موفر تسجيل الدخول الأحادي الذي يقدمه OKTA.

- الشهادة العامة: أدخل شهادة X.509 التي يوفرها OKTA.

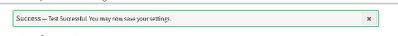

2. حدد إعدادات الاختبار للتحقق من صحة التكوين

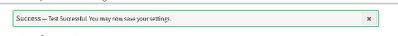

إذا لم توجد أخطاء في التكوين، سترى إدخال إختبار ناجح وتستطيع الآن حفظ إعداداتك، كما هو موضح في الصورة:

3. حفظ الإعدادات

التحقق من الصحة

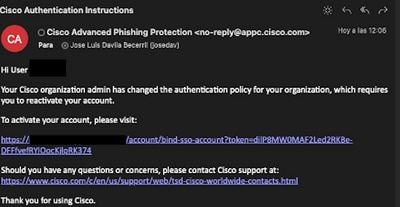

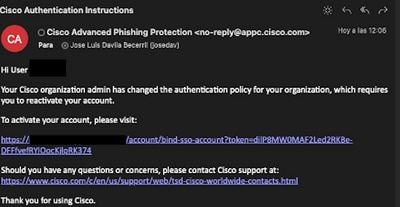

1. بالنسبة لأي مسؤولين حاليين لا يستخدمون SSO، يتم إخطارهم عبر البريد الإلكتروني بتغيير سياسة المصادقة الخاصة بالمؤسسة ويطلب من المسؤولين تنشيط حسابهم باستخدام إرتباط خارجي، كما هو موضح في الصورة:

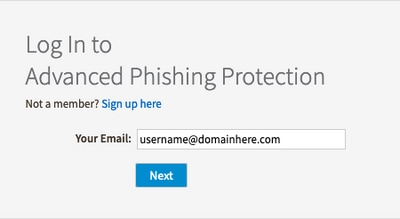

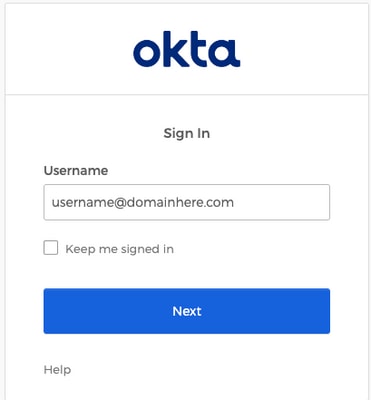

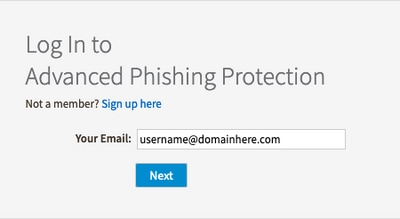

2. بمجرد تنشيط الحساب، أدخل عنوان البريد الإلكتروني الخاص بك ثم يعيد توجيهك إلى موقع تسجيل الدخول الخاص ب OKTA لتسجيل الدخول، كما هو موضح في الصورة:

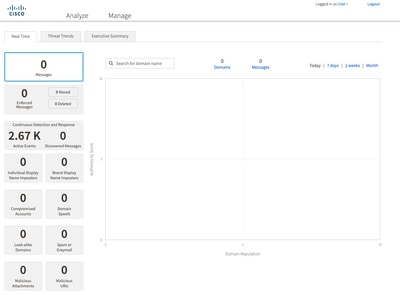

3. بمجرد اكتمال عملية تسجيل الدخول إلى OKTA، قم بتسجيل الدخول إلى بوابة Cisco لحماية التصيد الاحتيالي المتقدم، كما هو موضح في الصورة:

معلومات ذات صلة

الحماية المتقدمة من الخداع من Cisco - معلومات المنتج

حماية الخداع المتقدمة من Cisco - دليل المستخدم النهائي

دعم OKTA

التعليقات

التعليقات