المقدمة

يصف هذا المستند تكامل Email Security Appliance (ESA) و OKTA لمصادقة لغة تمييز تأكيد الأمان (SAML).

المتطلبات الأساسية

المتطلبات

توصي Cisco بأن تكون لديك معرفة بالمواضيع التالية:

- OKTA، يمكن العثور على المزيد من المعلومات في فهم SAML | مطور أوكتا

- معرفة البنية الأساسية للمفتاح العام (PKI)

المكونات المستخدمة

تستند المعلومات الواردة في هذا المستند إلى إصدارات البرامج والمكونات المادية التالية:

- الدليل النشط

- جهاز أمان البريد الإلكتروني 13.x.x من Cisco أو الإصدارات الأحدث

- أوكتا

تم إنشاء المعلومات الواردة في هذا المستند من الأجهزة الموجودة في بيئة معملية خاصة. بدأت جميع الأجهزة المُستخدمة في هذا المستند بتكوين ممسوح (افتراضي). إذا كانت شبكتك قيد التشغيل، فتأكد من فهمك للتأثير المحتمل لأي أمر.

معلومات أساسية

OKTA هو مزود خدمة مصادقة ثنائية العوامل يضيف طبقة تأمين إلى مصادقة SAML.

SAML هي طريقة إتحاد للمصادقة. وقد تم تطويرها لتوفير وصول آمن وفصل موفر الهوية ومزود الخدمة.

موفر الهوية (IdP) هو المعرف الذي يخزن جميع معلومات المستخدمين للسماح بالمصادقة (مما يعني أن OKTA لديه كافة معلومات المستخدم لتأكيد طلب المصادقة والموافقة عليه).

مزود الخدمة (SP) هو ESA.

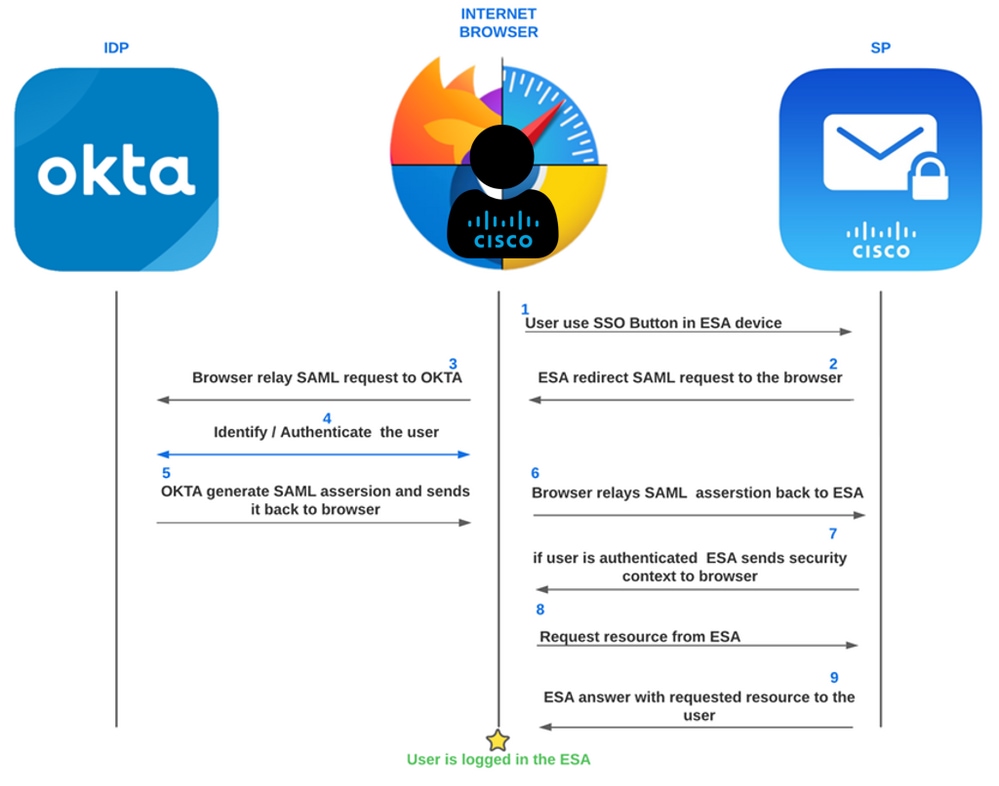

عملية ESA OKTA SAML

عملية ESA OKTA SAML

التكوين

تكوين OKTA

- إنشاء OKTA

Application. ثم انتقل إلى Applications.

أوكتا ابدأ

أوكتا ابدأ

- انقر

Create App Integration.

عملية تكامل أوكتا

عملية تكامل أوكتا

- نختار

SAML 2.0 كما هو موضح في الصورة.

أوكتا سامل 2.0

أوكتا سامل 2.0

- قم بتحرير التكوين للتكامل الخاص بك وقم بتكوين اسم للتكامل والشعار وخيارات الرؤية. انقر

nextكما هو موضح في الصورة.

اسم تطبيق Okta

اسم تطبيق Okta

- في هذه الخطوة، تقوم بتكوين الجزء الأكثر أهمية من IdP للسماح للمستخدمين بالمصادقة وإرسال المعلمات الصحيحة في SAML.

تكوين OKTA

تكوين OKTA

- عنوان URL أحادي لتسجيل الدخول: الموقع الذي يتم فيه إرسال تأكيد SAML مع HTTP POST. غالبا ما يشار إلى هذا باسم URL خدمة العملاء لتأكيد SAML (ACS) للتطبيق الخاص بك.

هذا استعملت في الصورة للsteps 5 و 6 حول كيف يعمل OKTA.

- أستخدم هذا لعنوان URL الخاص بالمستلم وعنوان URL للوجهة: وضع علامة على هذا الخيار.

- URI للجمهور (معرف كيان SP): المعرف الفريد المحدد بواسطة التطبيق الذي هو الجمهور المقصود لتأكيد SAML. غالبا ما يكون هذا هو معرف كيان SP الخاص بتطبيقك. قم بتكوين نفس URL لتسجيل الدخول الأحادي.

- اسم مستخدم التطبيق: يحدد القيمة الافتراضية لاسم مستخدم التطبيق. يتم إستخدام اسم مستخدم التطبيق لبيان موضوع التأكيد. إستخدام البريد الإلكتروني.

لهذا، يجب عليك إعداد نفس ESA من System Administration > SAML > Service Provider Settings.

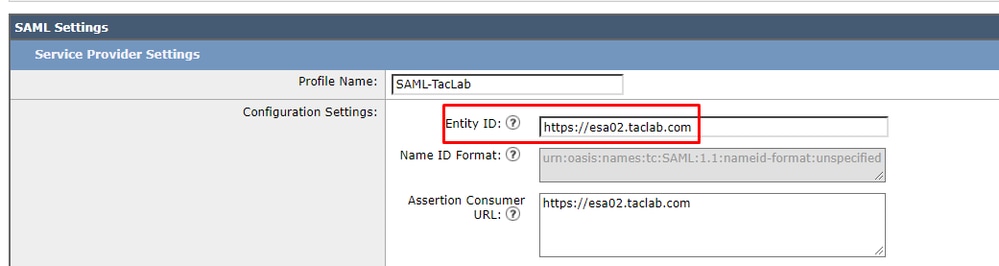

إعدادات ESA SAML

إعدادات ESA SAML

ملاحظة: تذكر عنوان URL لتسجيل الدخول ويجب أن يكون URI للجمهور هو نفس عنوان URL لتسجيل الدخول إلى ESA الخاص بك.

- تنسيق معرف الاسم: يحدد قواعد وقيود معالجة SAML لعبارة موضوع التأكيد. أستخدم القيمة الافتراضية ل 'غير محدد' ما لم يتطلب التطبيق تنسيقا محددا بشكل صريح. تنسيق معرف الاسم غير محدد، ولا يتطلب ESA تنسيق معرف محدد.

تنسيق معرف اسم ESA

تنسيق معرف اسم ESA

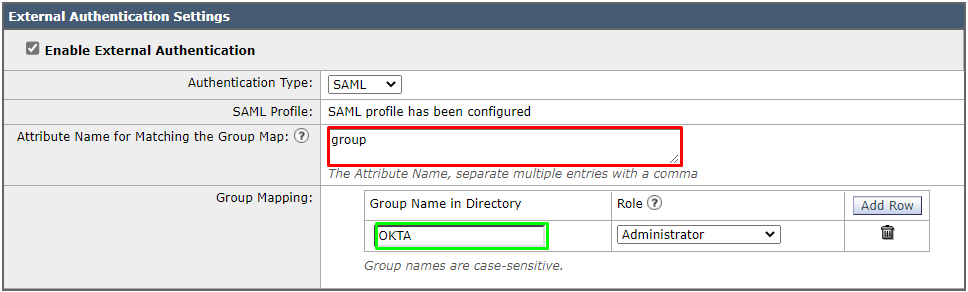

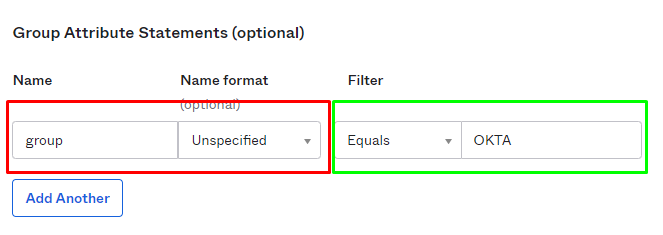

- للخطوة التالية، قم بتكوين كيفية بحث ESA عن المعلمات التي تم تلقيها بواسطة IdP لإجراء تطابق للمستخدمين المحددين في المجموعة.

في نفس نوافذ الخطوة 5.، انتقل إلى Group Attribute Statements وتكوين المعلمات التالية للسماح بالمصادقة.

عبارات سمة مجموعة OKTA

عبارات سمة مجموعة OKTA

- الاسم: قم بتكوين الكلمة التي تستخدمها في ESA ل

External Authentication Settigns عبر SAML (حساس لحالة الأحرف).

- التصفية: التكوين

equals واسم المجموعة التي تريد إستخدامها لعمل تطابق في جهاز ESA ل External Authentication Settings.

(الصورة التالية هي مجرد مثال على كيف تبدو عند انتهائك من جزء التكوين من ESA).

تكوين المصادقة الخارجية ESA SAML

تكوين المصادقة الخارجية ESA SAML

- فقط لخطوة التحقق، تحقق من معاينة تأكيد SAML.

معلومات بيانات تعريف OKTA

معلومات بيانات تعريف OKTA

بعد ذلك، يمكنك النقر next.

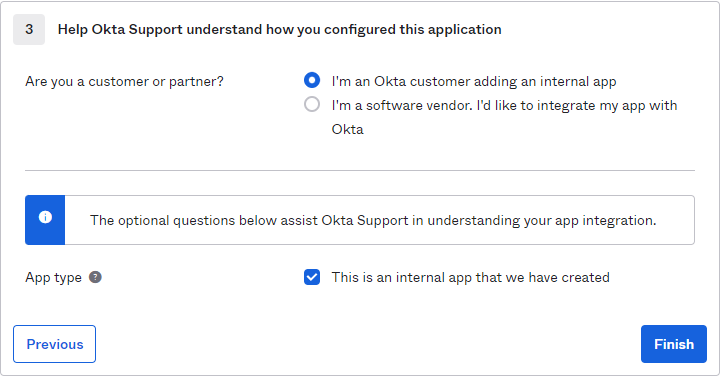

- لإنهاء التطبيق في OKTA، يمكنك تكوين المعلمات كما هو موضح في الصورة التالية.

إنهاء تكامل التطبيق من OKTA

إنهاء تكامل التطبيق من OKTA

انقر فوق Finish زر كما في الصورة.

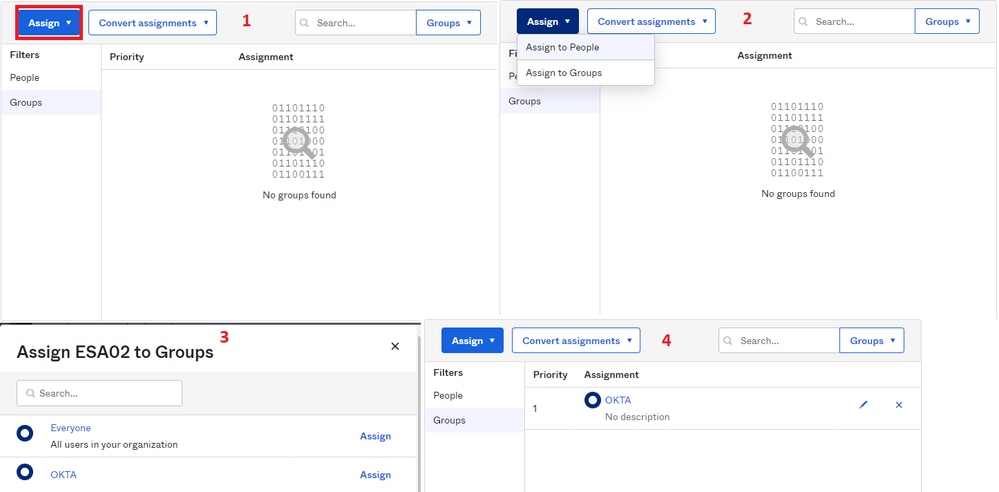

- من أجل إنهاء التكوين في OKTA، يجب عليك الانتقال إلى التطبيق الخاص بك واختيار التعيينات والمستخدمين أو المجموعات التي تسمح بها للمصادقة في التطبيق الخاص بك.

تعيين مجموعات مستخدمين OKTA

تعيين مجموعات مستخدمين OKTA

- النتيجة كما هو موضح في هذه الصورة:

المجموعات المعينة ل OKTA

المجموعات المعينة ل OKTA

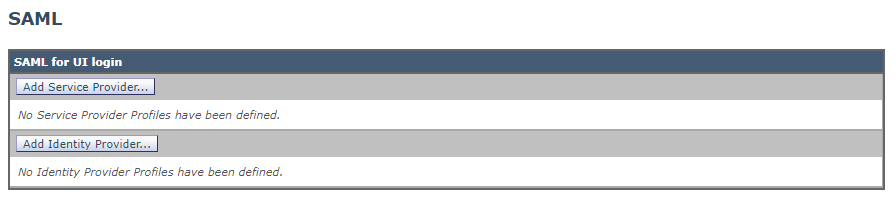

تكوين ESA

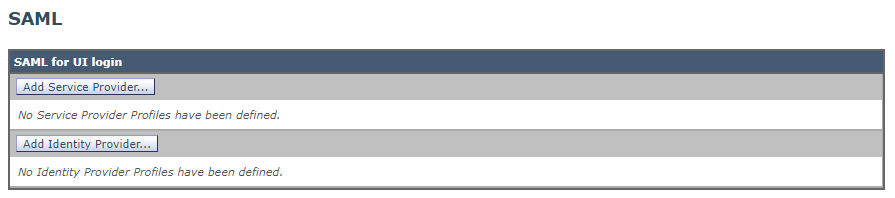

- تكوين إعدادات SAML. ثم انتقل إلى

System Administration > SAML.

تكوين ESA SAML

تكوين ESA SAML

- نختار

Add Service Provider كما في الصورة السابقة.

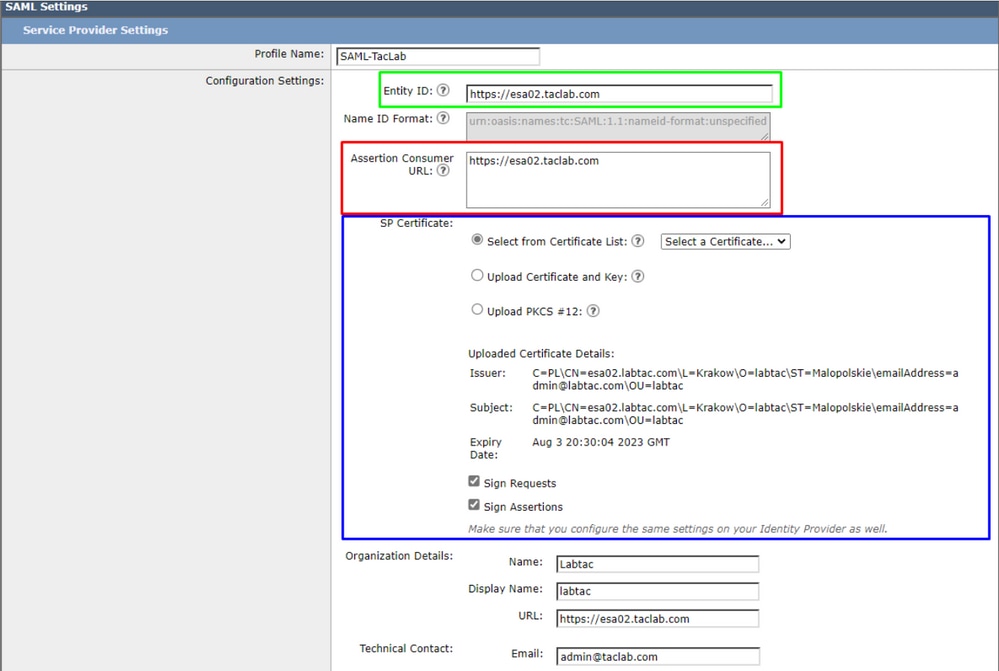

إعدادات ESA SAML

إعدادات ESA SAML

- معرف الكيان: يتم إستخدام معرف كيان مزود الخدمة لتحديد موفر الخدمة بشكل فريد. تنسيق معرف كيان موفر الخدمة هو عادة URI.

ملاحظة: تذكر أن هذه المعلمة يجب أن تكون متساوية في ESA و OKTA.

معرف كيان ESA

معرف كيان ESA

- URL لمستهلك التأكيد: URL لمستهلك التأكيد هو URL الذي يجب أن يرسل موفر الهوية تأكيد SAML بعد المصادقة الناجحة. يجب أن يكون عنوان URL الذي تستخدمه للوصول إلى واجهة الويب الخاصة بالجهاز الخاص بك هو نفس عنوان URL لمستهلك التأكيد. تحتاج إلى هذه القيمة أثناء تكوين إعدادات موفر الخدمة على موفر الهوية.

ملاحظة: تذكر أن هذه المعلمة يجب أن تكون متساوية في ESA و OKTA.

عنوان URL لتأكيد ESA

عنوان URL لتأكيد ESA

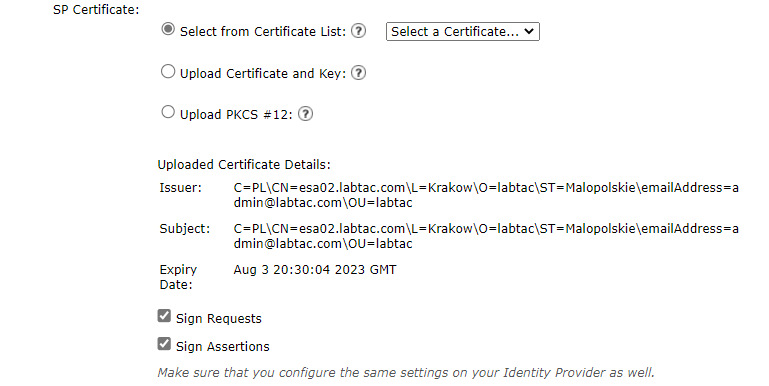

- شهادة SP: هذه هي شهادة اسم المضيف الذي قمت بتكوين عنوان URL لمستهلك التأكيد الخاص به.

شهادة ESA

شهادة ESA

من الأفضل أن تستخدم openssl على Windows أو Linux. إذا كنت تريد تكوين شهادة موقعة ذاتيا، يمكنك القيام بذلك باستخدام الخطوات التالية أو يمكنك إستخدام شهادتك:

1. قم بإنشاء المفتاح الخاص. يساعد ذلك على تمكين التشفير أو فك التشفير.

openssl genrsa -out domain.key 2048

2. إنشاء طلب توقيع شهادة (CSR).

openssl req -key domain.key -new -out domain.csr

3. قم بإنشاء الشهادة الموقعة ذاتيا.

openssl x509 -signkey domain.key -in domain.csr -req -days 365 -out domain.crt

إذا كنت تريد المزيد من الأيام، يمكنك تغيير القيمة بعد -days .

ملاحظة: تذكر، من خلال أفضل الممارسات، أنه لا يجب عليك تطبيق أكثر من 5 سنوات على الشهادات.

بعد ذلك، لديك الشهادة والمفاتيح للتحميل على ESA في الخيار upload certificate and key.

ملاحظة: إذا كنت تريد تحميل الشهادة بتنسيق PKCS #12، فمن الممكن إنشاؤها بعد الخطوة 3.

(إختياري) من تنسيق PEM إلى تنسيق PKCS#12.

openssl pkcs12 -inkey domain.key -in domain.crt -export -out domain.pfx

لتفاصيل المؤسسة، يمكنك ملؤها كما تريد، ثم انقر فوق "إرسال".

- انتقل إلى

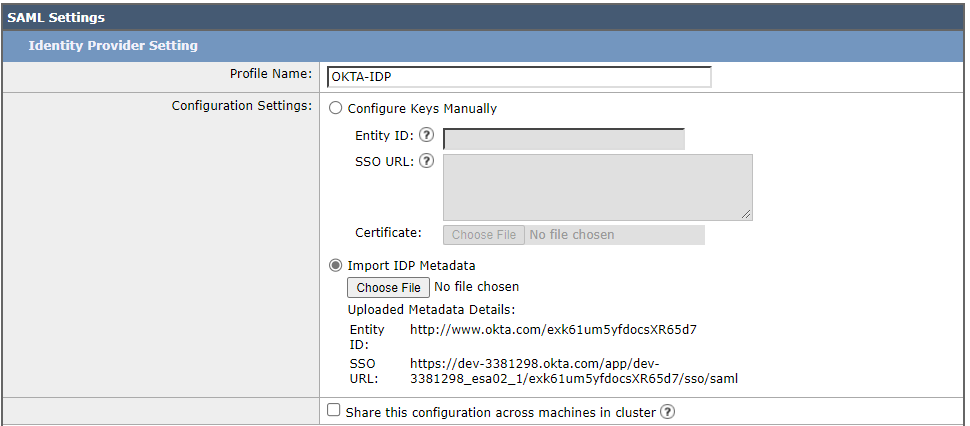

System Administration > SAML وتختار Add Identity Provider.

تكوين ESA SAML IdP

تكوين ESA SAML IdP

تكوين إعدادات ESA IDp

تكوين إعدادات ESA IDp

في هذه الخطوة هناك خياران، يمكنك تحميل هذه المعلومات يدويا أو عبر XML ملف.

للقيام بذلك، يجب الانتقال إلى تطبيق OKTA والعثور على IDP metadata .

بيانات تعريف OKTA IdP

بيانات تعريف OKTA IdP

تمرير لأسفل في OKTA Sign On option واعثر على الخيار SAML Setup.

تعليمات بيانات تعريف OKTA SAML

تعليمات بيانات تعريف OKTA SAML

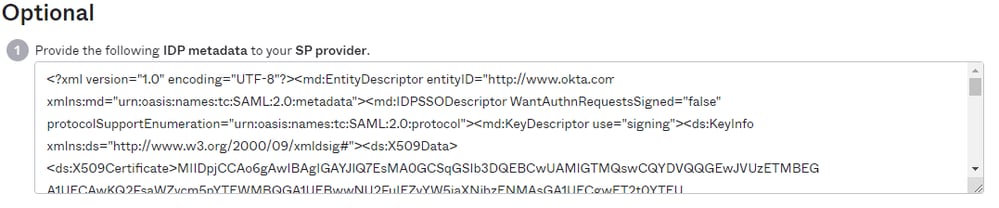

نختار View SAML setup instructions. ثم قم بالتمرير لأسفل إلى optional خطوة.

معلومات بيانات تعريف OKTA IdP

معلومات بيانات تعريف OKTA IdP

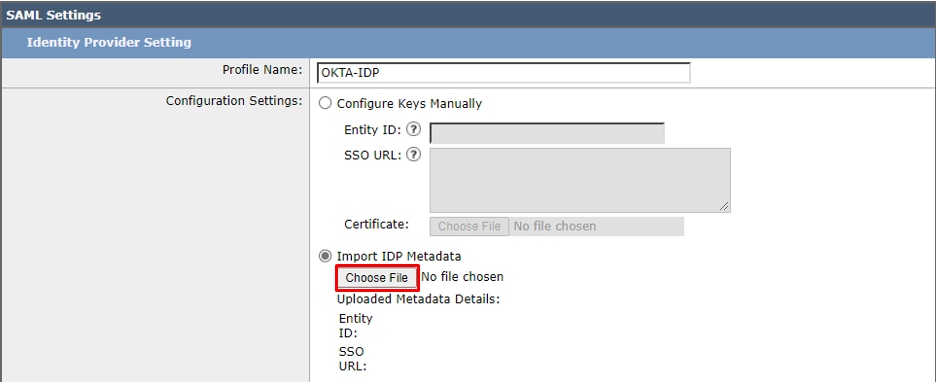

انسخ جميع المعلومات ولصقها في لوحة ملاحظات، واحفظها باسم IDP.xml، وتحميله على الخيار Import IDP metadata في الإيسا عن Identity Provider.

إستيراد بيانات تعريف ESA

إستيراد بيانات تعريف ESA

بعد ذلك، انقر فوق إرسال ويمكنك مشاهدة نظرة عامة على التكوين الخاص بك بهذه الطريقة:

نظرة عامة على تكوين ESA SAML

نظرة عامة على تكوين ESA SAML

الآن بعد تكوين SAML، يجب تكوين المصادقة الخارجية.

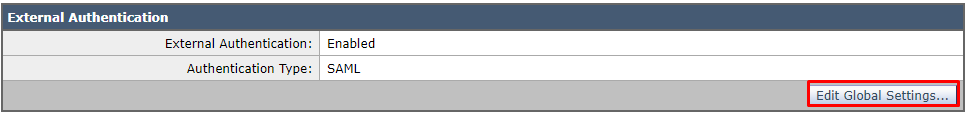

- انتقل إلى

System Administration > Users. Cغير التكوين للمصادقة الخارجية لاستخدام SAML.

تكوين المصادقة الخارجية ل ESA

تكوين المصادقة الخارجية ل ESA

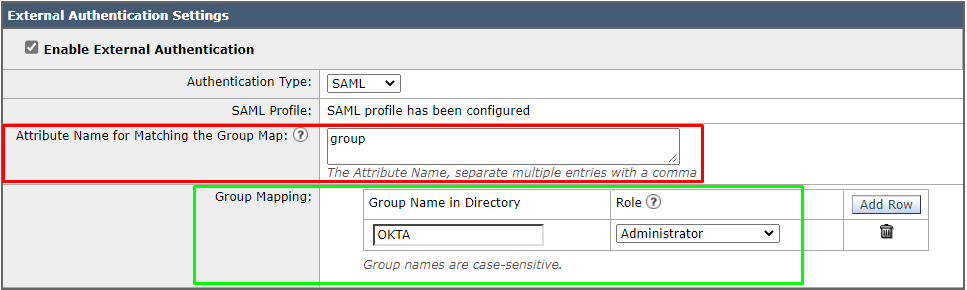

نختار Edit Global Settings وتكوين المعلمات التالية مساوية للمعلمات التي تم تكوينها في OKTA للمجموعة.

تكوين المصادقة الخارجية ل ESA

تكوين المصادقة الخارجية ل ESA

تكوين مصادقة OKTA الخارجية

تكوين مصادقة OKTA الخارجية

بعد تلك النقرة Commit.

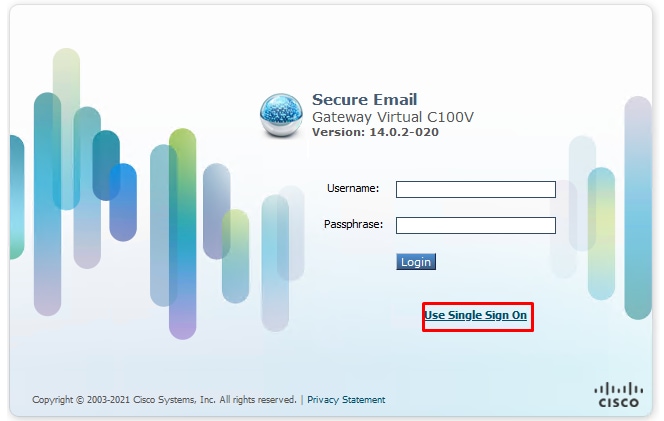

التحقق من الصحة

للتحقق، انقر فوق Use Single On.

مصادقة ESA عبر SSO

مصادقة ESA عبر SSO

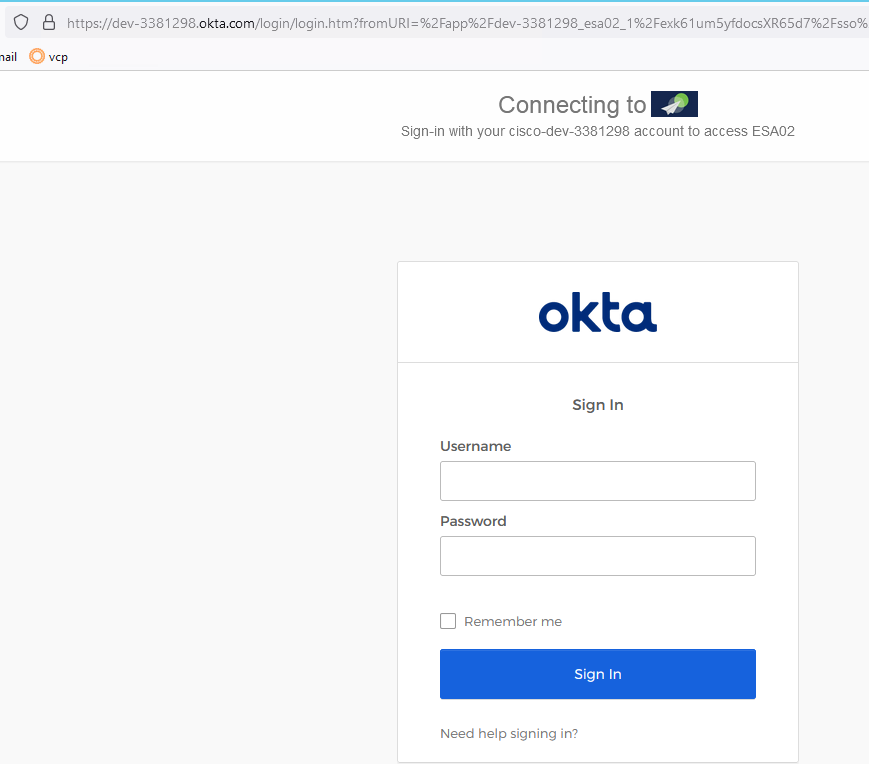

بعد النقر فوق Use Single Sign-On زر، أنت أعدت إلى ال idP خدمة (OKTA) وأنت ينبغي زودت ال username وكلمة أن يصدق، أو، إن أنت يتلقى كامل تكامل مع مجالك، أنت تلقائيا يصدق في ال ESA.

مصادقة OKTA ل ESA

مصادقة OKTA ل ESA

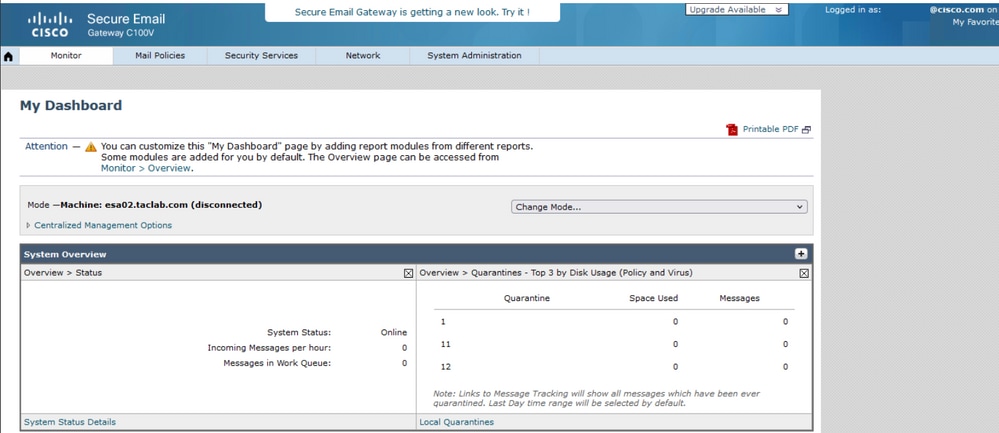

بعد إدخال بيانات اعتماد تسجيل دخول OKTA، تتم إعادة توجيهك إلى ESA وتتم مصادقتك كما هو الحال في الصورة التالية.

مصادقة ESA ناجحة

مصادقة ESA ناجحة

استكشاف الأخطاء وإصلاحها

لا تتوفر حاليًا معلومات محددة لاستكشاف الأخطاء وإصلاحها لهذا التكوين.

معلومات ذات صلة