المقدمة

يصف هذا المستند الخطوات المطلوبة لدمج سحابة نقطة النهاية الآمنة الخاصة مع جهاز الويب الآمن (SWA) وبوابة البريد الإلكتروني الآمنة (ESA).

المتطلبات الأساسية

توصي Cisco بأن تكون لديك معرفة بالمواضيع التالية:

- السحابة الخاصة الظاهرية لنقطة النهاية الآمنة AMP

- جهاز الويب الآمن (SWA)

- بوابة البريد الإلكتروني الآمنة

المكونات المستخدمة

SWA (جهاز الويب الآمن) 15.0.0-322

السحابة الخاصة الظاهرية AMP 4.1.0_20231109226

عبارة البريد الإلكتروني الآمنة 14.2.0-620

ملاحظة: تعد الوثائق صالحة لكل من التباينات المادية والافتراضية لجميع المنتجات المعنية.

تم إنشاء المعلومات الواردة في هذا المستند من الأجهزة الموجودة في بيئة معملية خاصة. بدأت جميع الأجهزة المُستخدمة في هذا المستند بتكوين ممسوح (افتراضي). إذا كانت شبكتك قيد التشغيل، فتأكد من فهمك للتأثير المحتمل لأي أمر.

التحقق من الصحة قبل متابعة التكامل

- التحقق مما إذا

Secure Endpoint Private Cloud/SWA/Secure Email Gateway كان لديهم التراخيص المطلوبة. يمكنك التحقق من مفتاح الميزة SWA/Secure Email عند تمكين الترخيص الذكي.

- يجب تمكين وكيل HTTPS على SWA إذا كنت تخطط لفحص حركة مرور HTTPS. أنت تحتاج أن يفك تشفير حركة مرور HTTPS in order to أنجزت أي ملف سمعة تدقيق.

- يجب تكوين الأداة السحابية الخاصة بالحماية المتقدمة/الأداة السحابية الخاصة الظاهرية وجميع الشهادات اللازمة. الرجاء الرجوع إلى دليل شهادة VPC للتحقق.

https://www.cisco.com/c/en/us/support/docs/security/amp-virtual-private-cloud-appliance/214326-how-to-generate-and-add-certificates-tha.html

4. يجب أن تكون أسماء المضيف الخاصة بالمنتجات قابلة للحل بواسطة DNS. وذلك لتجنب أي مشاكل في الاتصال أو مشاكل معينة أثناء التكامل. على سحابة Secure Endpoint Private، تكون واجهة Eth0 لوصول المسؤول ويجب أن تكون ETH1 قادرة على الاتصال بأجهزة التكامل.

الإجراء

تكوين السحابة الخاصة لنقطة النهاية الآمنة

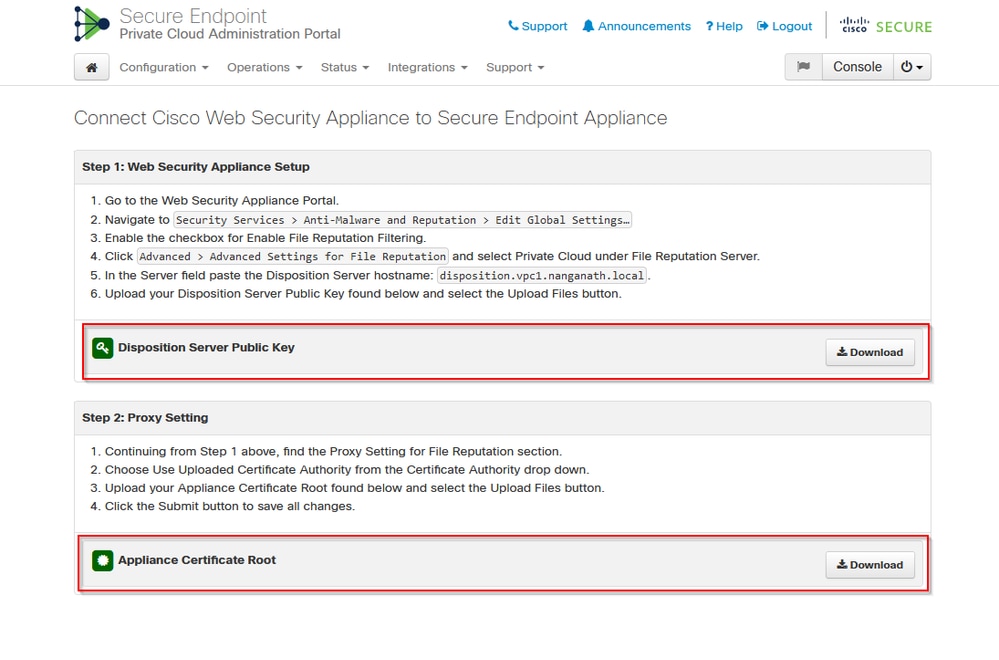

- سجل الدخول إلى

Secure Endpoint VPC admin portal.

- انتقل إلى

“Configuration” > “Services” > “Disposition Server” > نسخ اسم المضيف لخادم المصير النهائي (يمكن الحصول على ذلك أيضا من الخطوة الثالثة).

- انتقل إلى

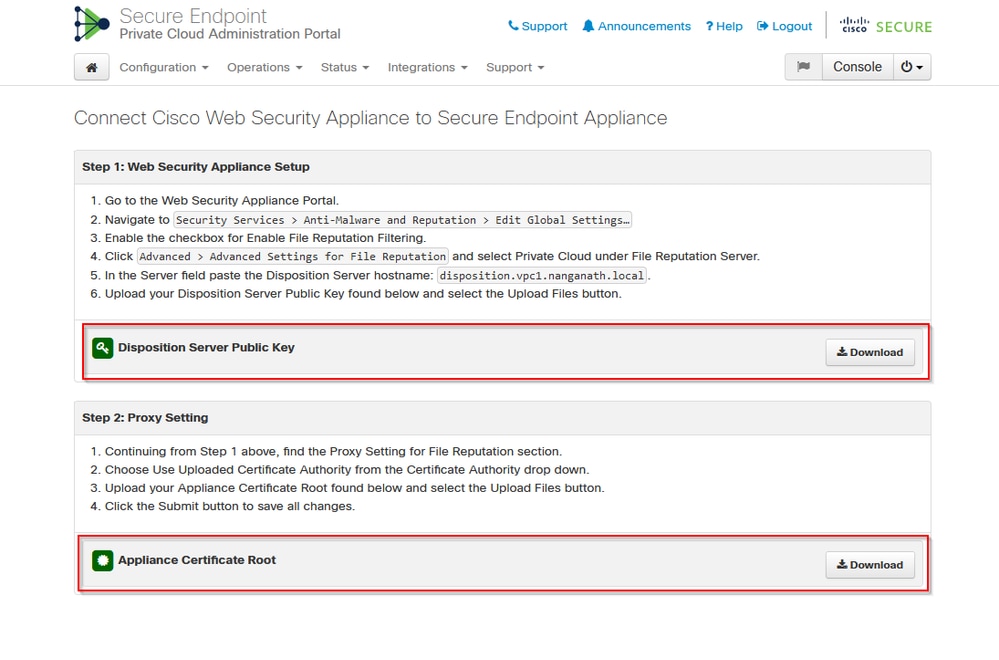

“Integrations” > “Web Security Appliance”.

- تنزيل

“Disposition Server Public Key” & “Appliance Certificate Root” .

- انتقل إلى

“Integrations” > “Email Security Appliance”.

- حدد إصدار ESA الخاص بك وقم بتنزيل "المفتاح العام لخادم المصير النهائي" و"جذر شهادة الجهاز".

- الرجاء الحفاظ على كل من الشهادة والمفتاح بأمان. يجب تحميل هذا إلى SWA/البريد الإلكتروني الآمن لاحقا.

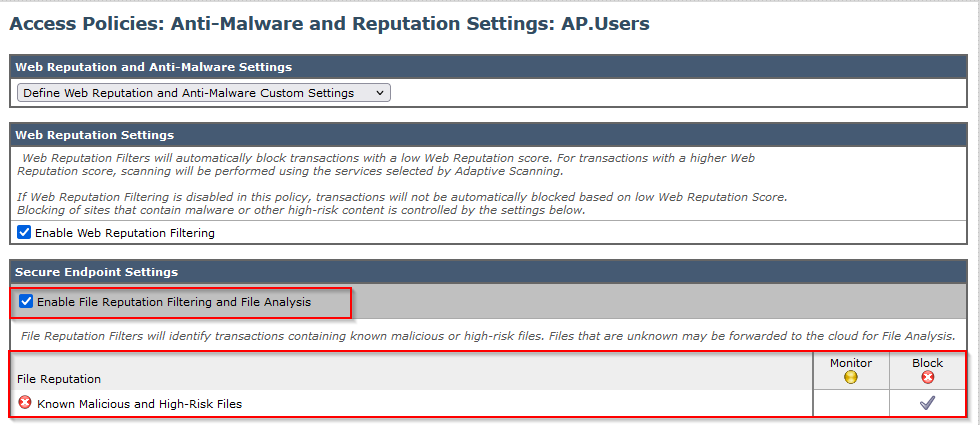

تكوين جهاز ويب الآمن

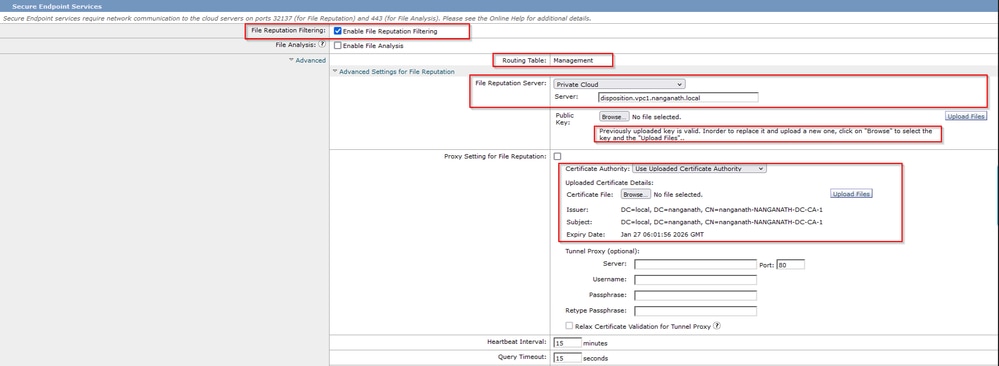

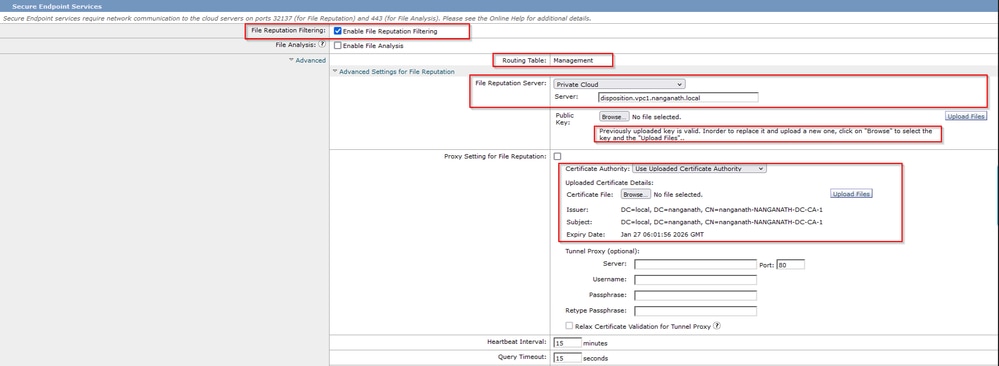

- انتقل إلى

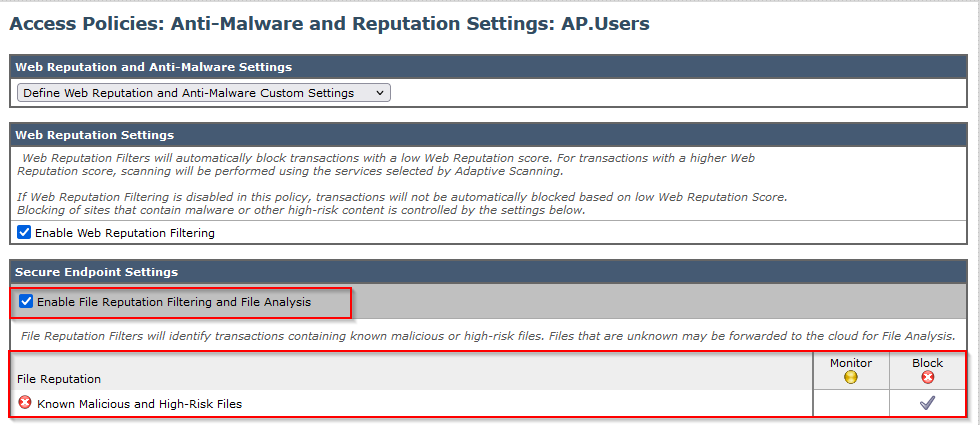

SWA GUI > “Security Services” > “Anti-Malware and Reputation” > Edit Global Settings

- تحت قسم "خدمات نقطة النهاية الآمنة" يمكنك رؤية الخيار "تمكين تصفية سمعة الملف"، و"التحقق" يظهر هذا الخيار حقلا جديدا "متقدم"

- حدد "Private Cloud" في File Reputation Server.

- قم بتوفير اسم المضيف الخاص لخادم المصير النهائي للسحابة ك "Server".

- قم بتحميل المفتاح العام الذي قمت بتنزيله سابقا. انقر فوق "تحميل الملفات".

- هناك خيار لتحميل المرجع المصدق. أختر "إستخدام المرجع المصدق الذي تم تحميله" من القائمة المنسدلة وتحميل شهادة المرجع المصدق التي قمت بتنزيلها سابقا.

- إرسال التغيير

- إجراء التغيير

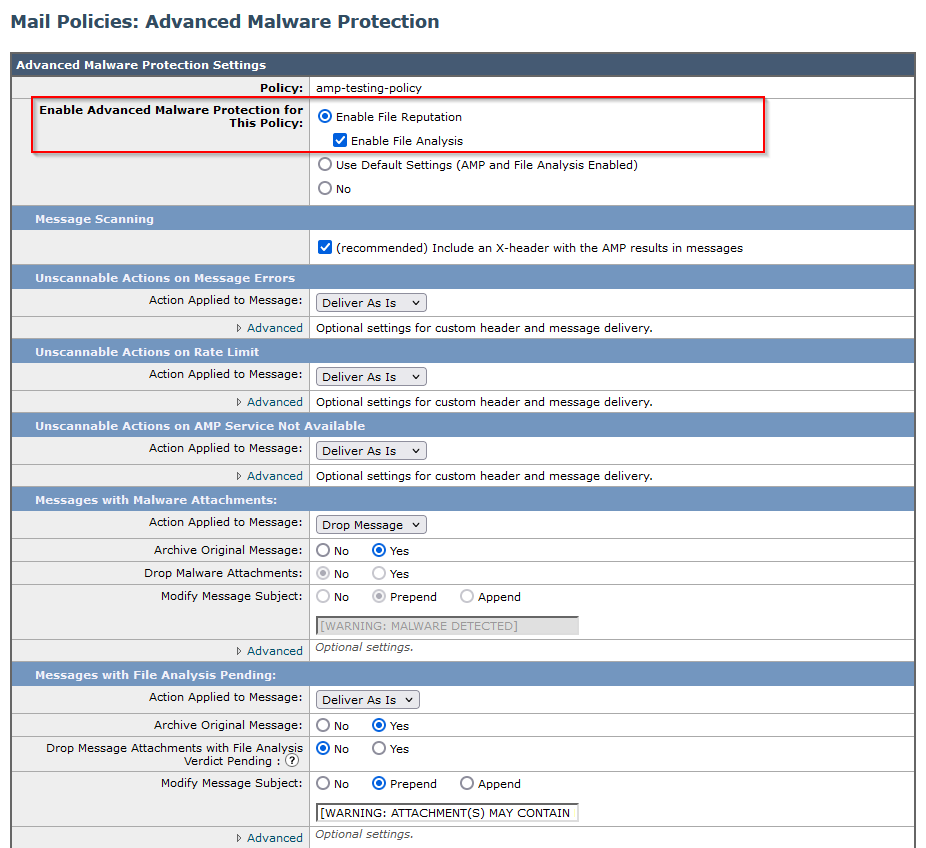

تكوين البريد الإلكتروني الآمن من Cisco

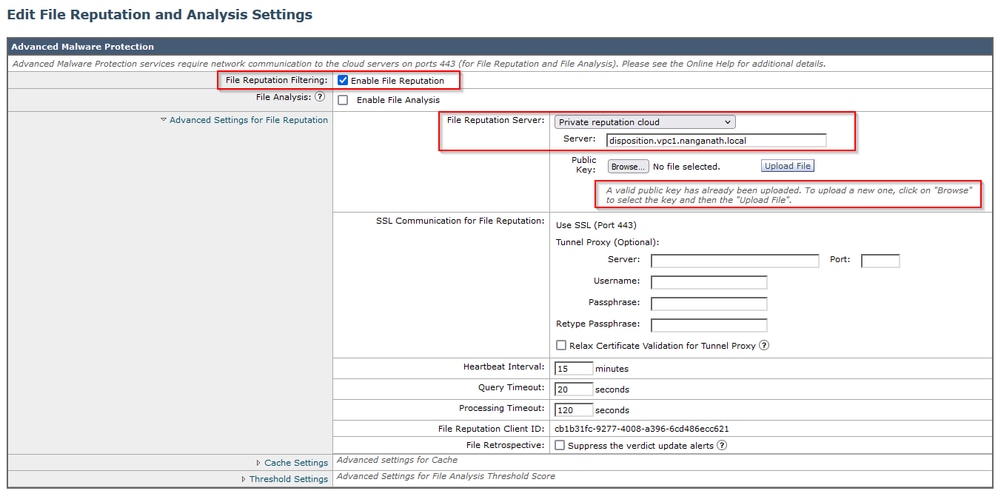

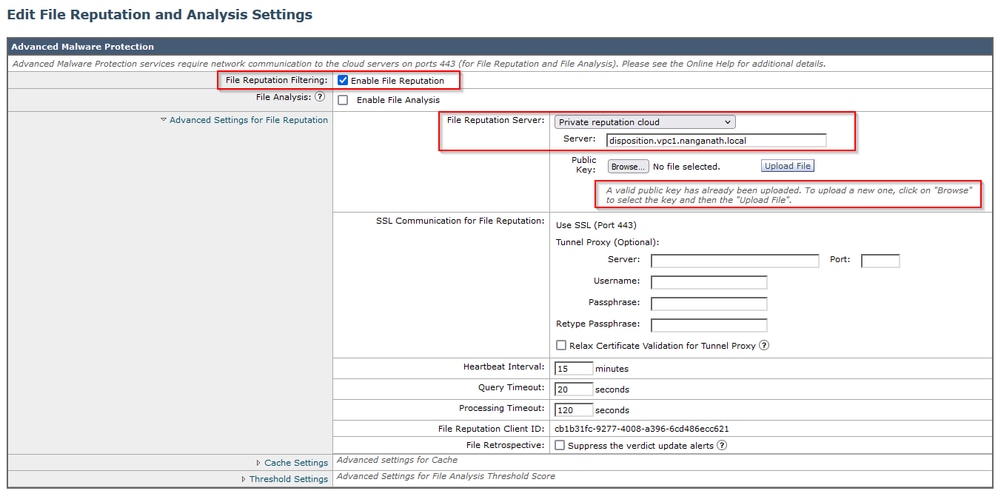

1. انتقل إلى Secure Email GUI > Security Services” > “File Reputation and Analysis” > Edit Global Settings > “Enable” or “Edit Global Settings”

2. حدد "السحابة الخاصة" في "خادم سمعة الملف"

3. قم بتوفير اسم المضيف الخاص لخادم المصير النهائي للسحابة ك "Server".

4. تحميل المفتاح العام الذي قمنا بتنزيله سابقا. انقر فوق "تحميل الملفات".

5. تحميل هيئة الشهادات. أختر "إستخدام المرجع المصدق الذي تم تحميله" من القائمة المنسدلة وتحميل شهادة المرجع المصدق التي قمت بتنزيلها سابقا.

6. إرسال التغيير

7. قم بالتغيير

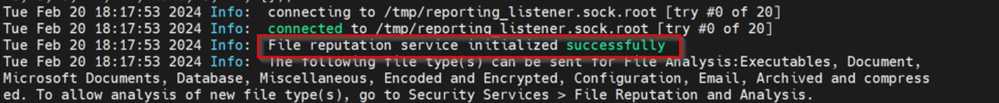

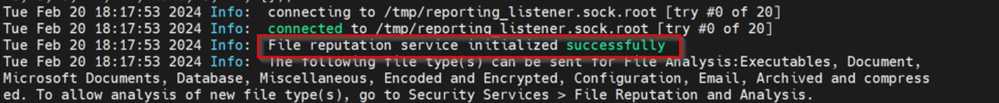

ملاحظة: يستند جهاز ويب الآمن من Cisco وبوابة البريد الإلكتروني الآمنة من Cisco إلى AsyncOS ويشاركان في نفس السجلات تقريبا عند تهيئة سمعة الملف. يمكن ملاحظة سجل AMP في سجلات AMP الخاصة ب "جهاز ويب الآمن" أو "عبارة البريد الإلكتروني الآمنة" (سجلات مماثلة في كلا الجهازين). يشير هذا فقط إلى تهيئة الخدمة على بوابة البريد الإلكتروني الآمنة و SWA. لم يشير إلى نجاح الاتصال بالكامل. في حالة وجود أي مشاكل في الاتصال أو الشهادة، يمكنك مشاهدة الأخطاء بعد الرسالة "تم تهيئة "سمعة الملف". غالبا ما يشير إلى خطأ "يتعذر الوصول إليه" أو خطأ "شهادة غير صحيحة".

خطوات إحضار سجلات AMP من الويب الآمن والبريد الإلكتروني

1. سجل الدخول إلى واجهة سطر الأوامر (CLI) الخاصة بوابة البريد الإلكتروني الآمنة/SWA واكتب الأمر "grep"

2. حدد "amp" or "amp_logs"

3. أترك كافة الحقول الأخرى كما هي واكتب "Y" لتذيل السجلات. قم بتذيل السجلات لإظهار الأحداث المباشرة. إذا كنت تبحث عن أحداث قديمة، فيمكنك كتابة التاريخ في "تعبير عادي"

إختبار التكامل بين Secure Web Appliance وسحابة Secure Endpoint Private.

لا يوجد خيار مباشر لاختبار الاتصال من SWA. يجب فحص السجلات أو التنبيهات للتحقق من وجود أي مشاكل.

من أجل البساطة، نقوم باختبار عنوان HTTP URL بدلا من HTTPS. الرجاء ملاحظة أنك تحتاج إلى فك تشفير حركة مرور HTTPS لأي عمليات تحقق من سمعة الملف.

يتم التكوين في نهج الوصول إلى SWA ويتم فرض فحص AMP.

ملاحظة: يرجى مراجعة دليل مستخدم SWA لفهم كيفية تكوين السياسات على جهاز الويب الآمن من Cisco.

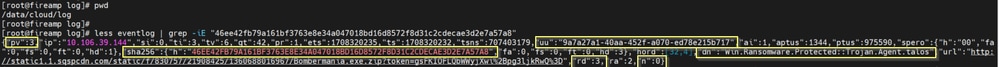

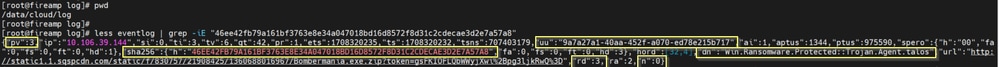

تم إجراء محاولة لتنزيل ملف ضار "bombermania.exe.zip" من الإنترنت من خلال جهاز الويب الآمن من Cisco. يوضح السجل أن الملف الضار محظور.

سجلات الوصول إلى SWA

يمكن إحضار سجلات الوصول بواسطة هذه الخطوات.

1. سجل الدخول إلى SWA واكتب الأمر "grep"

2. حدد "accesslogs"

3. إذا كنت ترغب في إضافة أي "تعبير عادي" مثل Client IP، فيرجى ذكر ذلك.

4. اكتب "Y" لتذيل السجل

http://static1.1.sqspcdn.com/static/f/830757/21908425/1360688016967/Bombermania.exe.zip?token=gsFKIOFLQbWWyjXwi%2Bpg3ljkRwQ%3D 1708320236.640 61255 10.106.37.205 TCP_DENY/403 255785-DEFAULT_PARENT/bgl11-lab-wsa-2.cisco.com application/zip BLOCK_AMP_RESP_12-AP.Users-ID.Users-NONE-NONE-NONE-DefaultGroup-none <"iw_comp"،3.1،7،1 "-"-،-،-،-،-،-،"-"-،-"-"-،-،-،"iw_comp"،-"amp high risk"،"أجهزة الكمبيوتر والإنترنت"-"،"مجهول"،"غير معروف"،"-"-"،333.79،0،-"-"-37،"Win.Ransomware.protected::Trojan.agent.talos"،0،0"Bombermanmania.exzip"،"46ee42fb79a161bf3763e8e34a047018bd16d8572f8d31c2cdecae3d2e7a57a8،3،-،"-،-،-،-> -

TCP_DENY/403 —> رفض SWA طلب HTTP GET هذا.

BLOCK_AMP_RESP —> تم حظر طلب HTTP GET بسبب إستجابة AMP.

Win.Ransomware.protected::Trojan.Agent.Talos —> اسم التهديد

bombermania.exe.zip —> اسم الملف الذي حاولنا تنزيله

46ee42fb79a161bf3763e8e34a047018bd16d8572f8d31c2cdecae3d2e7a57a8 —> قيمة SHA للملف

سجلات AMP ل SWA

يمكن إحضار سجلات AMP باستخدام هذه الخطوات.

1. سجل الدخول إلى SWA واكتب الأمر "grep"

2. حدد "amp_logs"

3. أترك كافة الحقول الأخرى كما هي واكتب "Y" لتذيل السجلات. قم بتذيل السجلات لإظهار الأحداث المباشرة. إذا كنت تبحث عن أحداث قديمة، فيمكنك كتابة التاريخ في "تعبير عادي"

cverdict_from: السحابة" هذا يبدو نفس الشئ للسحابة الخاصة والسحابة العامة. لا تخلط بينه و بين الحكم من السحابة العامه.

تصحيح الأخطاء يوم 19 فبراير 10:53:56 2024: تم تعديل الحكم - {'category': 'amp'، 'spyname': 'win.ransomware.protected::Trojan.agent.talos'، 'original_verdict': 'MALICIOUS'، 'analysis_status': 18، 'verdict_num': 3، 'analysis_score': 0، 'upload': false، 'file_name': 'bomberbermania.exe.zip'، 'decision_source': لا، 'extract_file_decision_list' ' ' ' '، 'decision_decision' ' ' من': 'Cloud'، 'analysis_action': 2، 'file_type': 'application/zip'، 'score': 0، 'upload_reason': 'نوع الملف غير مكون ل sandboxing'، 'sha256': '46ee42fb79a161bf3763e8e34a047018bd16d8572f8d31c2cdecae3d2e7a57a8' 'decision_stmalicious': '، 'malicious_child': none}

سجلات أحداث السحابة الخاصة لنقطة النهاية الآمنة

تتوفر سجلات الأحداث تحت /data/cloud/log

يمكنك البحث عن الحدث إما باستخدام SHA256 أو باستخدام "معرف عميل سمعة الملف" الخاص ب SWA. يوجد "معرف عميل سمعة الملف" في صفحة تكوين AMP الخاصة ب SWA.

PV - إصدار البروتوكول، 3 يشير إلى TCP

ip - الرجاء تجاهل هذا الحقل حيث لا يوجد ضمان يشير فيه هذا الحقل إلى عنوان IP الفعلي للعميل الذي قام باستعلام السمعة

UU - معرف عميل سمعة الملف في WSA/ESA

SHA256 - SHA256 من الملف

DN - اسم الكشف

n - 1 إذا لم يتم فحص تجزئة الملف من قبل AMP، 0 خلاف ذلك.

rd - توجيه الاستجابة. هنا 3 يعني DISP_MALICIOUS

1 DISP_UNKNOWN يعد ترتيب الملف غير معروف.

2 يعتقد أن الملف DISP_CLEAN هو ملف حميد.

3 DISP_MALICIOUS يعتقد أن الملف ضار.

7 DISP_UNSEE يعد ترتيب الملف غير معروف وهي المرة الأولى التي نرى فيها الملف.

13 يجب عدم تنفيذ الملف DISP_BLOCK.

14 disp_ignore xxx

15 يعتبر DISP_CLEAN_PARENT أن الملف حميد، ويجب التعامل مع أي ملفات ضارة يقوم بإنشائها على أنها غير معروفة.

16 DISP_CLEAN_NFM يعتقد أن الملف حميد، ولكن يجب على العميل مراقبة حركة مرور الشبكة الخاصة به.

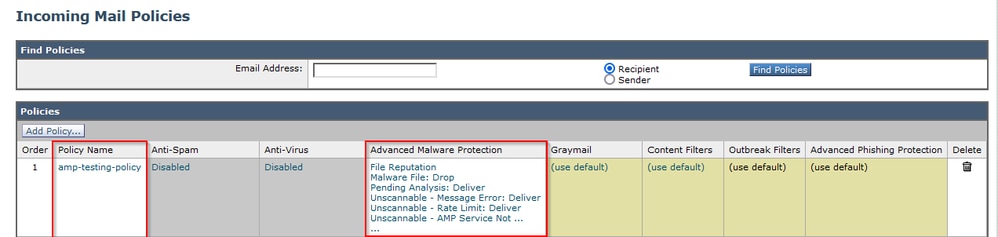

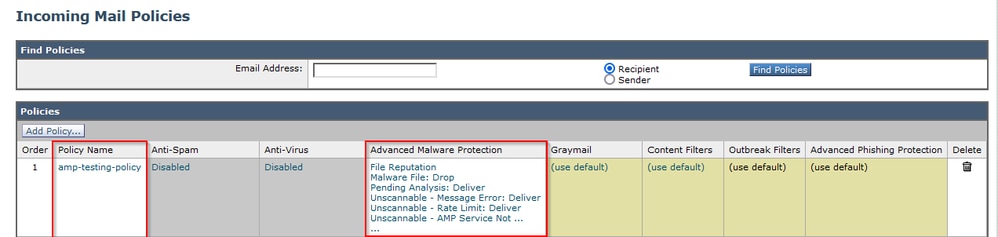

إختبار التكامل بين البريد الإلكتروني الآمن وسحابة AMP الخاصة

لا يوجد خيار مباشر لاختبار الاتصال من بوابة البريد الإلكتروني الآمنة. يجب فحص السجلات أو التنبيهات للتحقق من وجود أي مشاكل.

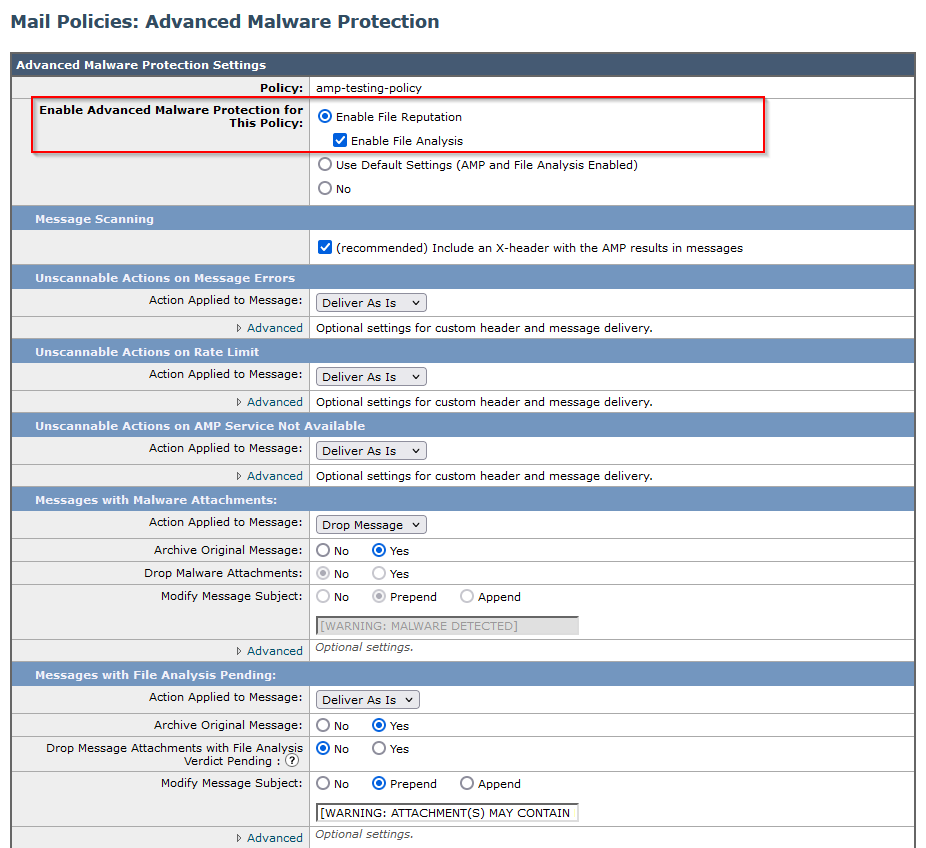

يتم إجراء التكوين في نهج البريد الإلكتروني الوارد الآمن لفرض الفحص بواسطة AMP.

ESA المختبر باستخدام ملف غير ضار. هذا ملف csv.

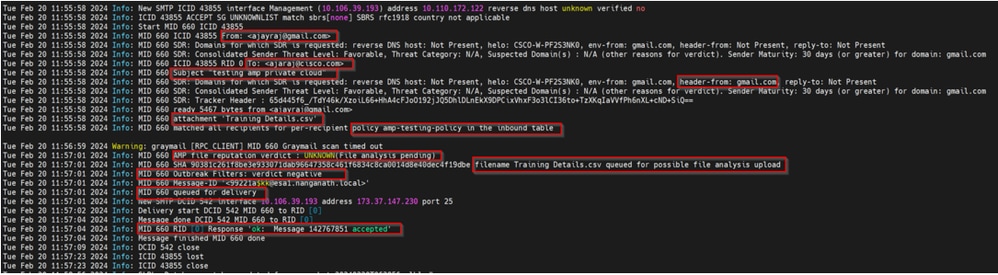

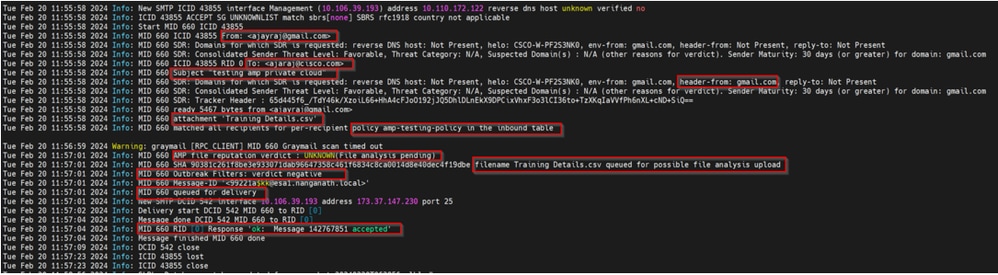

تأمين البريد الإلكتروني_السجلات

تأمين سجلات AMP للبريد الإلكتروني

تاريخ 20 فبراير/شباط 2011:57:01 2024 معلومات: الاستجابة المستلمة لاستعلام سمعة الملف من السحابة. اسم الملف = Training Details.csv، MID = 660، Disposition = FILE UNKNOWN، Malware = None، Analysis Score = 0، Sha256 = 90381c261f8be3e933071dab96647358c461f6834c8ca014d8e40dec4f19dbe، الإجراء الموصى به هو إرسال الملف للتحليل، verdict_source = amp، suspected_category = none

سجلات أحداث السحابة الخاصة لنقطة النهاية الآمنة

{"pv":3،"ip":"10.106.72.238"،"si":0،"ti":14،"tv":6،"qt":42،"pr":1،"ets":1708410419،"ts":1708410366،"tsns":2991295،"uu:"cb1b31fc-97 4008-A396-6cd486ecc621،"ai":1،"aptus":295،"ptus":2429102،"spero":{"h":"00"،"fs":0،"ft":0،"hd":1}،"sha256":{"h":"90381C261F8BE3E93011TP DAB96647358C461F6834C8CA0014D8E40DEC4F19DBE"،"fa":0،"fs":0،"ft":0،"hd":1}،"hord":[32،4]،"rd":1،"ra":1،"n":0}

rd - 1 disp_unknown. ترتيب الملف غير معروف.

المشكلات الشائعة التي لوحظت والتي أدت إلى فشل التكامل

- إختيار "جدول التوجيه" غير الصحيح في SWA أو البريد الإلكتروني الآمن. يجب أن يكون الجهاز المتكامل قادرا على الاتصال بواجهة شبكة AMP الخاصة ETH1.

- اسم مضيف VPC ليس DNS قابلا للحل في SWA أو البريد الإلكتروني الآمن مما يؤدي إلى فشل في إنشاء الاتصال.

- يجب أن تطابق CN (الاسم الشائع) في شهادة المصير النهائي ل VPC اسم مضيف VPC بالإضافة إلى الاسم المذكور في SWA وبوابة البريد الإلكتروني الآمنة.

- لا يعد إستخدام سحابة خاصة وتحليل ملف سحابة تصميما مدعوما. إذا كنت تستخدم جهاز محلي، فيجب أن يكون تحليل الملف والسمعة خادم محلي.

- تأكد من عدم وجود مشكلة في مزامنة الوقت بين سحابة AMP الخاصة و SWA، بريد إلكتروني آمن.

- تم تعيين حد الفحص الافتراضي للكائن الخاص بمحرك SWA DVS إلى 32 ميجابايت. قم بضبط هذا الإعداد إذا كنت ترغب في مسح ملفات أكبر. الرجاء ملاحظة أن هذا الإعداد عمومي ويؤثر على كافة محركات المسح الضوئي مثل Webroot و Sophos وما إلى ذلك.

التعليقات

التعليقات