المقدمة

يصف هذا المستند وظائف نظائر النسخ الاحتياطي لخريطة التشفير IKEv2 أثناء تجاوز فشل الارتباط على أجهزة جدار الحماية الآمنة من Cisco.

المتطلبات الأساسية

· جهاز الأمان القابل للتكيف، الإصدار 9.14(1) أو إصدار أعلى

· برنامج الدفاع ضد تهديد الجدار الناري الإصدار 6.6 أو إصدار أعلى

· Firewall Management Center، الإصدار 6.6 أو إصدار أعلى

· مدير أجهزة جدار الحماية الإصدار 6.6 - 7.0 (عبر واجهة برمجة التطبيقات (API)) أو 7.1+ عبر واجهة المستخدم الرسومية (GUI)

المتطلبات

توصي Cisco بأن تكون لديك معرفة بالمواضيع التالية:

· الفهم الأساسي لخرائط التشفير من موقع إلى موقع IKEv2

· اتصال أساسي بين نقاط نهاية الشبكة الخاصة الظاهرية (VPN)

· الفهم الأساسي لوظائف إتفاقية مستوى خدمة IP

المكونات المستخدمة

أسست المعلومة في هذا وثيقة على هذا برمجية صيغة وجهاز صيغة:

· جهازان Cisco ASAv، الإصدار 9.16(2)

· ثلاثة موجهات Cisco IOS®، الإصدار 15.9(3)M4

· جهازان مضيفان من Ubuntu، الإصدار 20.04

تم إنشاء المعلومات الواردة في هذا المستند من الأجهزة الموجودة في بيئة معملية خاصة. بدأت جميع الأجهزة المُستخدمة في هذا المستند بتكوين ممسوح (افتراضي). إذا كانت شبكتك قيد التشغيل، فتأكد من فهمك للتأثير المحتمل لأي أمر.

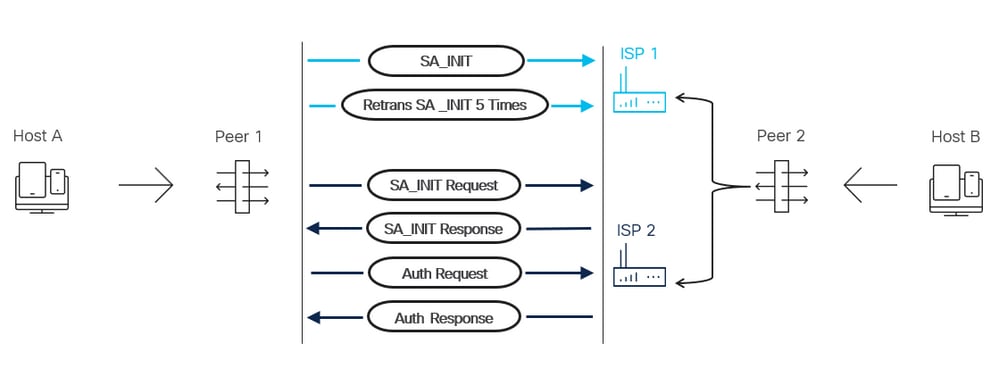

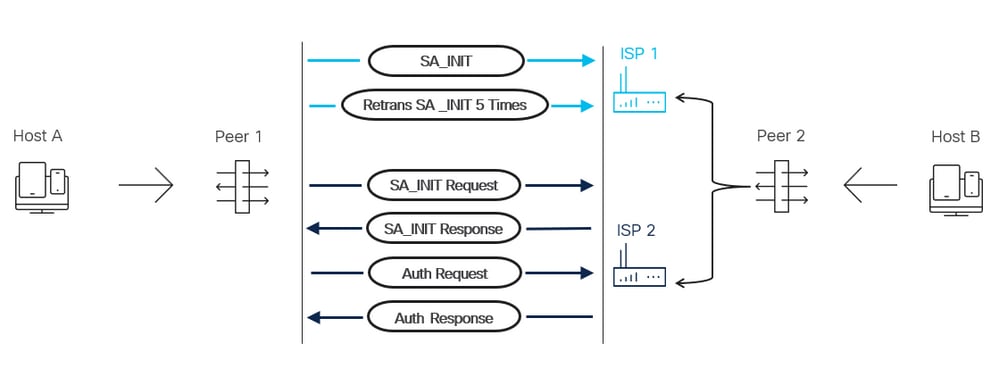

نظرية

لا يتم دعم تبادل النظير ل IKEv2 على جانب المستجيب لمخطط IKEv2 متعدد الأقران. على سبيل المثال، هناك نقطتا نهاية VPN في مخطط يسمى النظير 1 والنظير 2. يحتوي النظير 2 على واجهات ISP، ويملك النظير 1 واجهة ISP. في حالة تجاوز فشل ISP، يقوم النظير 2 بتهيئة IKE على واجهة ISP الثانوية إذا كان التكوين في موضعه لمراقبة المسار. لا يجتاز النظير 1 عناوين IP تلقائيا لاستخدام نظير النسخ الاحتياطي المدرج لخريطة التشفير لاستيعاب تجاوز فشل ISP الخاص بالنظير 2. يفشل الاتصال إلى أن يتم بدء حركة المرور من النظير 1. بمجرد أن يقوم النظير 1 بتهيئة حركة مرور البيانات استنادا إلى قائمة التحكم في الوصول (ACL) الخاصة بالتشفير، فإنه يحاول الاتصال عبر مسار ISP الأساسي حتى يتم إعلان أن المسار معطل بسبب عمليات إعادة الإرسال. تستغرق هذه العملية حوالي دقيقتين. بمجرد إعلان النظير الأساسي غير نشط، يقوم النظير 1 ببدء اتصال مع نظير النسخ الاحتياطي المدرج في القائمة، ويقوم الاتصال بإنشاء. بمجرد توفر مسار ISP الأساسي مرة أخرى ومحولات النظير 2 إلى واجهة ISP الأساسية الخاصة بها، يحتاج النظير 1 إلى إنشاء حركة مرور مثيرة للاهتمام. تتيح هذه العملية للنظير 1 بدء اتصال مع النظير الأساسي المدرج في خريطة التشفير وتأسيس اتصال IKE كأمر عادي.

ترتيب العمليات

1. يقوم نظير الشبكة الخاصة الظاهرية (VPN) رقم 2 SLA باكتشاف فشل المسار.

2. يتضمن نظير VPN 2 تحديث جدول التوجيه لتغيير المسار المستخدم للوصول إلى نظير VPN 1 الذي يغير هوية IKE الخاصة به.

3. يستضيف الجهاز (أ) حركة مرور البيانات الموجهة للمضيف (ب) بشكل مستمر.

4. يحاول نظير الشبكة الخاصة الظاهرية (VPN) رقم 1 تكوين اتصال IKE مع واجهة ISP الأساسية الخاصة بنظر الشبكة الخاصة الظاهرية (VPN) حتى حدوث 5 عمليات إعادة إرسال.

5. يعلن نظير الشبكة الخاصة الظاهرية (VPN) رقم 1 بعد ذلك أن النظير معطل وينقل إلى النظير الثانوي في خريطة التشفير التي هي واجهة ISP الثانوية الخاصة بنظير الشبكة الخاصة الظاهرية (VPN) رقم 2. يتم إنشاء هذا الاتصال بنجاح.

الرسم التخطيطي للشبكة

مثال التكوين

نظير شبكة VPN 2

Interfaces:

interface GigabitEthernet0/0

nameif PRIMARY-ISP

security-level 0

ip address 203.0.113.1 255.255.255.0

interface GigabitEthernet0/1

nameif BACKUP-ISP

security-level 0

ip address 198.51.100.1 255.255.255.0

interface GigabitEthernet0/2

nameif inside

security-level 100

ip address 192.168.10.2 255.255.255.00

إتفاقية مستوى الخدمة والتوجيه:

sla monitor 500

type echo protocol ipIcmpEcho 209.165.200.226 interface PRIMARY-ISP

num-packets 3

frequency 5

sla monitor schedule 500 life forever start-time now

track 1 rtr 500 reachability

route PRIMARY-ISP 0.0.0.0 0.0.0.0 203.0.113.2 1 track 1

route BACKUP-ISP 0.0.0.0 0.0.0.0 198.51.100.2 254

التشفير:

crypto ikev2 policy 1

encryption aes-256

integrity sha256

group 21

prf sha256

lifetime seconds 86400

crypto ikev2 enable PRIMARY-ISP

crypto ikev2 enable BACKUP-ISP

crypto ipsec ikev2 ipsec-proposal PROPOSAL

protocol esp encryption aes-256

protocol esp integrity sha-256

crypto map MAP 1 match address CRYPTO

crypto map MAP 1 set peer 192.0.2.1

crypto map MAP 1 set ikev2 ipsec-proposal PROPOSAL

crypto map MAP interface PRIMARY-ISP

crypto map MAP interface BACKUP-ISP

مجموعة النفق:

tunnel-group 192.0.2.1 type ipsec-l2l

tunnel-group 192.0.2.1 ipsec-attributes

ikev2 remote-authentication pre-shared-key cisco

ikev2 local-authentication pre-shared-key cisco

قائمة الوصول:

access-list CRYPTO line 1 extended permit ip 192.168.10.0 255.255.255.0 10.10.10.0 255.255.255.0

نظير شبكة VPN 1

Interfaces:

interface GigabitEthernet0/0

nameif OUTSIDE

security-level 0

ip address 192.0.2.1 255.255.255.0

interface GigabitEthernet0/1

nameif INSIDE

security-level 100

ip address 10.10.10.2 255.255.255.0

التوجيه:

route OUTSIDE 0.0.0.0 0.0.0.0 192.0.2.2

التشفير:

crypto ikev2 policy 1

encryption aes-256

integrity sha256

group 21

prf sha256

lifetime seconds 86400

crypto ikev2 enable OUTSIDE

crypto ipsec ikev2 ipsec-proposal PROPOSAL

protocol esp encryption aes-256

protocol esp integrity sha-256

crypto map MAP-2 1 match address CRYPTO-2

crypto map MAP-2 1 set peer 203.0.113.1 198.51.100.1

crypto map MAP-2 1 set ikev2 ipsec-proposal PROPOSAL

crypto map MAP-2 interface OUTSIDE

مجموعة النفق:

tunnel-group 203.0.113.1 type ipsec-l2l

tunnel-group 203.0.113.1 ipsec-attributes

ikev2 remote-authentication pre-shared-key cisco

ikev2 local-authentication pre-shared-key cisco

tunnel-group 198.51.100.1 type ipsec-l2l

tunnel-group 198.51.100.1 ipsec-attributes

ikev2 remote-authentication pre-shared-key cisco

ikev2 local-authentication pre-shared-key cisco

قائمة الوصول:

access-list CRYPTO-2 line 1 extended permit ip 10.10.10.0 255.255.255.0 192.168.10.0 255.255.255.0

مزود خدمة الإنترنت (ISP) الأساسي

الواجهات:

GigabitEthernet0/0 203.0.113.2 255.255.255.0

GigabitEthernet0/1 209.165.200.225 255.255.255.224

النسخ الاحتياطي ل ISP

الواجهات:

GigabitEthernet0/0 198.51.100.2 255.255.255.0

GigabitEthernet0/1 209.165.202.130 255.255.255.224

ISP

الواجهات:

GigabitEthernet0/0 209.165.202.129 255.255.255.224

GigabitEthernet0/1 209.165.200.226 255.255.255.224

مضيفونا

المضيف 2:

192.168.10.1 255.255.255.0 dev ens2

المضيف 1:

10.10.10.1 255.255.255.0 dev ens2

أهداف التكوين

في هذا المختبر، يستعلم نظير VPN 2 عن إمكانية الوصول لواجهة G0/1 ل ISP الأساسي. يتم تنفيذ هذا الاستعلام مع ICMP عبر مراقبة SLA. يتم ربط تكوين SLA بمسار يتم ربطه بعد ذلك بمسار ISP الأساسي. إذا أصبح هذا المسار غير متوفر بسبب فشل إمكانية الوصول إلى SLA، يصبح مسار Backup-ISP نشطا تلقائيا. وهذا يعني أن تفاوض IKE من نظير VPN 2 يتم تدشينه الآن من واجهة Backup-ISP باستخدام عنوان IP 198.51.100.1. على جانب نظير VPN 1، يتم سرد عنوان 198.51.100.1 على أنه النظير الثانوي في خريطة التشفير. يحتاج نظير VPN 1 إلى بدء حركة مرور قائمة التحكم في الوصول إلى التشفير إلى النظير الأساسي في خريطة التشفير. ثم أعلنوا أن النظير غير نشط عبر عمليات إعادة الإرسال قبل إستخدام النظير الثانوي في خريطة التشفير.

التحقق من الصحة

أستخدم هذا القسم لتأكيد وظائف التكوين كما هو مقصود

قبل اكتشاف SLA للفشل:

VPN-PEER-2# show track

Track 1

Response Time Reporter 500 reachability

Reachability is Up

12 changes, last change 05:51:34

Latest operation return code: OK

Latest RTT (millisecs) 7

Tracked by:

STATIC-IP-ROUTING 0

VPN-PEER-2# show route

Codes: L - local, C - connected, S - static, R - RIP, M - mobile, B - BGP

D - EIGRP, EX - EIGRP external, O - OSPF, IA - OSPF inter area

N1 - OSPF NSSA external type 1, N2 - OSPF NSSA external type 2

E1 - OSPF external type 1, E2 - OSPF external type 2, V - VPN

i - IS-IS, su - IS-IS summary, L1 - IS-IS level-1, L2 - IS-IS level-2

ia - IS-IS inter area, * - candidate default, U - per-user static route

o - ODR, P - periodic downloaded static route, + - replicated route

SI - Static InterVRF

Gateway of last resort is 203.0.113.2 to network 0.0.0.0

S* 0.0.0.0 0.0.0.0 [1/0] via 203.0.113.2, PRIMARY-ISP

C 192.168.10.0 255.255.255.0 is directly connected, inside

L 192.168.10.2 255.255.255.255 is directly connected, inside

C 198.51.100.0 255.255.255.0 is directly connected, BACKUP-ISP

L 198.51.100.1 255.255.255.255 is directly connected, BACKUP-ISP

C 203.0.113.0 255.255.255.0 is directly connected, PRIMARY-ISP

L 203.0.113.1 255.255.255.255 is directly connected, PRIMARY-ISP

VPN-PEER-2# show crypto ikev2 sa

IKEv2 SAs:

Session-id:75, Status:UP-ACTIVE, IKE count:1, CHILD count:1

Tunnel-id Local Remote Status Role

160993547 203.0.113.1/500 192.0.2.1/500 READY INITIATOR

Encr: AES-CBC, keysize: 256, Hash: SHA256, DH Grp:21, Auth sign: PSK, Auth verify: PSK

Life/Active Time: 86400/21202 sec

Child sa: local selector 192.168.10.0/0 - 192.168.10.255/65535

remote selector 10.10.10.0/0 - 10.10.10.255/65535

ESP spi in/out: 0x30138366/0x7405d4a0

VPN-PEER-1# show crypto ikev2 sa

IKEv2 SAs:

Session-id:75, Status:UP-ACTIVE, IKE count:1, CHILD count:1

Tunnel-id Local Remote Status Role

168559091 192.0.2.1/500 203.0.113.1/500 READY RESPONDER

Encr: AES-CBC, keysize: 256, Hash: SHA256, DH Grp:21, Auth sign: PSK, Auth verify: PSK

Life/Active Time: 86400/21386 sec

Child sa: local selector 10.10.10.0/0 - 10.10.10.255/65535

remote selector 192.168.10.0/0 - 192.168.10.255/65535

ESP spi in/out: 0x7405d4a0/0x30138366

بعد اكتشاف إتفاقية مستوى الخدمة للفشل:

VPN-PEER-2# show track 1

Track 1

Response Time Reporter 500 reachability

Reachability is Down

13 changes, last change 00:05:23

Latest operation return code: Timeout

Tracked by:

STATIC-IP-ROUTING 0

VPN-PEER-2# show route

S* 0.0.0.0 0.0.0.0 [254/0] via 198.51.100.2, BACKUP-ISP

VPN-PEER-2# show crypto ikev2 sa

There are no IKEv2 SAs

تحذير: تظل IKE معطلة حتى يقوم المضيف A ببدء حركة مرور البيانات المخصصة للمضيف B. VPN Peer 1 ثم يعلن عن موت النظير الأساسي في خريطة التشفير، ويتحرك إلى نسخ عنوان IP للنظير الاحتياطي.

VPN-PEER-1# show crypto ikev2 sa

IKEv2 SAs:

Session-id:79, Status:UP-ACTIVE, IKE count:1, CHILD count:1

Tunnel-id Local Remote Status Role

178593183 192.0.2.1/500 198.51.100.1/500 READY INITIATOR

Encr: AES-CBC, keysize: 256, Hash: SHA256, DH Grp:21, Auth sign: PSK, Auth verify: PSK

Life/Active Time: 86400/232 sec

Child sa: local selector 10.10.10.0/0 - 10.10.10.255/65535

remote selector 192.168.10.0/0 - 192.168.10.255/65535

ESP spi in/out: 0x695d6bf0/0xbefc13c

ملاحظة: يقوم نظير الشبكة الخاصة الظاهرية (VPN) رقم 1 بالإعلان عن أن النظير الأساسي في خريطة التشفير معطل، ويبدأ الاتصال بعنوان IP لنظير النسخ الاحتياطي.

استكشاف الأخطاء وإصلاحها

Debug crypto ikev2 platform 255

Debug crypto ikev2 protocol 255

Debug crypto ispec 255

Debug sla monitor error #

Debug sla monitor trace

التعليقات

التعليقات