ترقية زوج ASA النشط/الاحتياطي لتجاوز الفشل لجدار الحماية الآمن

خيارات التنزيل

-

ePub (1.1 MB)

العرض في تطبيقات مختلفة على iPhone أو iPad أو نظام تشغيل Android أو قارئ Sony أو نظام التشغيل Windows Phone

لغة خالية من التحيز

تسعى مجموعة الوثائق لهذا المنتج جاهدة لاستخدام لغة خالية من التحيز. لأغراض مجموعة الوثائق هذه، يتم تعريف "خالية من التحيز" على أنها لغة لا تعني التمييز على أساس العمر، والإعاقة، والجنس، والهوية العرقية، والهوية الإثنية، والتوجه الجنسي، والحالة الاجتماعية والاقتصادية، والتمييز متعدد الجوانب. قد تكون الاستثناءات موجودة في الوثائق بسبب اللغة التي يتم تشفيرها بشكل ثابت في واجهات المستخدم الخاصة ببرنامج المنتج، أو اللغة المستخدمة بناءً على وثائق RFP، أو اللغة التي يستخدمها منتج الجهة الخارجية المُشار إليه. تعرّف على المزيد حول كيفية استخدام Cisco للغة الشاملة.

حول هذه الترجمة

ترجمت Cisco هذا المستند باستخدام مجموعة من التقنيات الآلية والبشرية لتقديم محتوى دعم للمستخدمين في جميع أنحاء العالم بلغتهم الخاصة. يُرجى ملاحظة أن أفضل ترجمة آلية لن تكون دقيقة كما هو الحال مع الترجمة الاحترافية التي يقدمها مترجم محترف. تخلي Cisco Systems مسئوليتها عن دقة هذه الترجمات وتُوصي بالرجوع دائمًا إلى المستند الإنجليزي الأصلي (الرابط متوفر).

المقدمة

يوضح هذا المستند كيفية ترقية ASA لعمليات نشر تجاوز الأعطال لجدار الحماية الآمن 1000 و 2100 في وضع الجهاز وجدار الحماية الآمن 3100/4200.

المتطلبات الأساسية

المتطلبات

توصي Cisco بأن تكون لديك معرفة بالمواضيع التالية:

- الدفاع ضد تهديد جدار الحماية الآمن من Cisco.

- تكوين أجهزة الأمان المعدلة (ASA) من Cisco.

المكونات المستخدمة

أسست المعلومة في هذا وثيقة على البرمجية صيغة:

- برنامج جهاز الأمان القابل للتكيف من Cisco، الإصدار 9.14(4)

- برنامج جهاز الأمان القابل للتكيف من Cisco، الإصدار 9.16(4)

تم إنشاء المعلومات الواردة في هذا المستند من الأجهزة الموجودة في بيئة معملية خاصة. بدأت جميع الأجهزة المُستخدمة في هذا المستند بتكوين ممسوح (افتراضي). إذا كانت شبكتك قيد التشغيل، فتأكد من فهمك للتأثير المحتمل لأي أمر.

التكوين

التحقق من المتطلبات الأساسية

الخطوة 1. قم بتشغيل الأمر show fxos mode للتحقق من أن الجهاز في وضع الجهاز

ملاحظة: بالنسبة لجدار الحماية الآمن 21xx في الإصدار 9. 13 والإصدارات الأقدم، دعم وضع النظام الأساسي فقط. في الإصدار 9.14 والإصدارات الأحدث، يكون وضع الجهاز هو الإعداد الافتراضي.

ciscoasa# show fxos mode

Mode is currently set to appliance

الخطوة 2. التحقق من التوافق.

راجع مستند توافق Cisco Secure Firewall ASA للتحقق من التوافق بين النظام الأساسي لأجهزة FTD وبرنامج ASA لجدار الحماية الآمن. ارجع إلى

توافق ASA لجدار الحماية الآمن من Cisco

الخطوة 3. قم بتنزيل حزمة الترقية من Cisco Software Central.

ملاحظة: بالنسبة لجدار الحماية الآمن 1000/2100 وجدار الحماية الآمن 3100/4200، لا يمكنك تثبيت ASA أو FXOS بشكل منفصل؛ كلا الصورتين جزء من حزمة.

راجع العنوان المرتبط لمعرفة إصدار ASA و FXOS اللذين يشكلان جزءا من الحزمة. راجع إصدارات حزمة جدار الحماية الآمن 1000/2100 و 3100/4200 ASA و FXOS .

الترقية باستخدام CLI (واجهة سطر الأوامر)

الخطوة 1. إعادة ضبط صورة ASDM.

ربطت إلى الوحدة أساسي في شامل تشكيل أسلوب وشغلت الأمر:

ciscoasa(config)# asdm image disk0:/asdm.bin

ciscoasa(config)# exit

ciscoasa# copy running-config startup-config

Source filename [running-config]?

Cryptochecksum: 6beb01d1 b7a3c30f 5e8eb557 a8ebb8ca

12067 bytes copied in 3.780 secs (4022 bytes/sec)الخطوة 2. تحميل صورة البرنامج إلى الوحدة الأساسية.

ملاحظة: في هذا المستند، تستخدم خادم FTP، ولكن يمكنك إستخدام TFTP أو HTTP أو أنواع الخوادم الأخرى.

ciscoasa# copy ftp://calo:calo@10.88.7.12/cisco-asa-fp2k.9.16.4.SPA disk0:/cisco-asa-fp2k.9.16.4.SPA

Address or name of remote host [10.88.7.12]?

Source username [calo]?

Source password []? ****

Source filename [cisco-asa-fp2k.9.16.4.SPA]?

Destination filename [cisco-asa-fp2k.9.16.4.SPA]?

Accessing ftp:/calo:

@10.88.7.12/cisco-asa-fp2k.9.16.4.SPA...!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!! Verifying file disk0:/cisco-asa-fp2k.9.16.4.SPA... Writing file disk0:/cisco-asa-fp2k.9.16.4.SPA... 474475840 bytes copied in 843.230 secs (562842 bytes/sec)

الخطوة 3. تحميل صورة البرنامج إلى الوحدة الثانوية.

قم بتشغيل الأمر على الوحدة الأساسية.

ciscoasa# failover exec mate copy /noconfirm ftp://calo:calo@10.88.7.12/cisco-asa-fp2k.9.16.4.SPA disk0:/cisco-asa-fp2k.9.16.4.SPA

Accessing ftp://calo :

@10.88.7.12/cisco-asa-fp2k.9.16.4.SPA...!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!! Verifying file disk0:/cisco-asa-fp2k.9.16.4.SPA... Writing file disk0:/cisco-asa-fp2k.9.16.4.SPA... 474475840 bytes copied in 843.230 secs (562842 bytes/sec)

الخطوة 4. تحقق مما إذا كانت لديك صورة تمهيد حالية تم تكوينها باستخدام show running-config boot system الأمر.

ملاحظة: ربما لم تقم بتكوين نظام تمهيد.

ciscoasa(config)# show running-config boot system

boot system disk0:/cisco-asa-fp2k.9.14.4.SPAالخطوة 5 (إختياري). إذا كانت لديك صورة تمهيد تم تكوينها، فيجب عليك إزالتها.

لا يوجد محرك أقراص نظام تمهيد:/asa_image_name

مثال:

ciscoasa(config)# no boot system disk0:/cisco-asa-fp2k.9.14.4.SPAالخطوة 6. حدد الصورة للتمهيد.

ciscoasa(config)# boot system disk0:/cisco-asa-fp2k.9.16.4.SPA

The system is currently installed with security software package 9.14.4, which has:

- The platform version: 2.8.1.172

- The CSP (asa) version: 9.14.4

Preparing new image for install...

!!!!!!!!!!!!

Image download complete (Successful unpack the image).

Installation of version 9.16.4 will do the following:

- upgrade to the new platform version 2.10.1.217

- upgrade to the CSP ASA version 9.16.4

After installation is complete, ensure to do write memory and reload to save this config and apply the new image.

Finalizing image install process...

Install_status: ready............................

Install_status: validating-images....

Install_status: upgrading-npu

Install_status: upgrading-system.

Install_status: update-software-pack-completedالخطوة 7. احفظ التكوين باستخدام الأمر copy running-config startup-config.

الخطوة 8. أعد تحميل الوحدة الثانوية لتثبيت الإصدار الجديد.

ciscoasa(config)# failover reload-standby

انتظر حتى يتم تحميل الوحدة الثانوية.

الخطوة 9. بمجرد إعادة تحميل الوحدة الاحتياطية، قم بتغيير الوحدة الأساسية من الحالة النشطة إلى حالة الاستعداد.

ciscoasa# no failover active

الخطوة 10. أعد تحميل الوحدة الاحتياطية الجديدة لتثبيت الإصدار الجديد. يجب الاتصال بالوحدة النشطة الجديدة.

ciscoasa(config)# failover reload-standby وبمجرد تحميل وحدة الاستعداد الجديدة، تكون الترقية قد اكتملت.

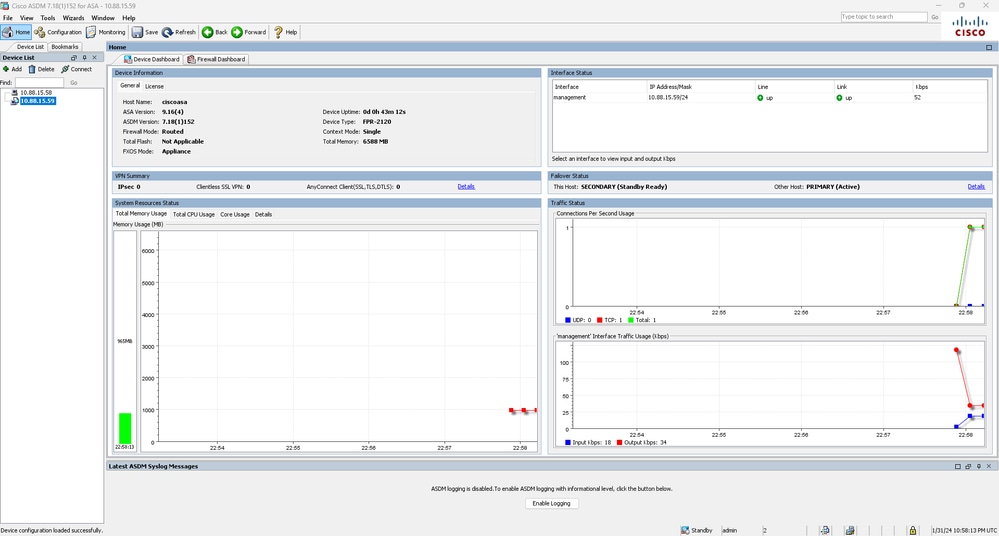

الترقية باستخدام ASDM

الخطوة 1. اتصل بالوحدة الثانوية باستخدام ASDM.

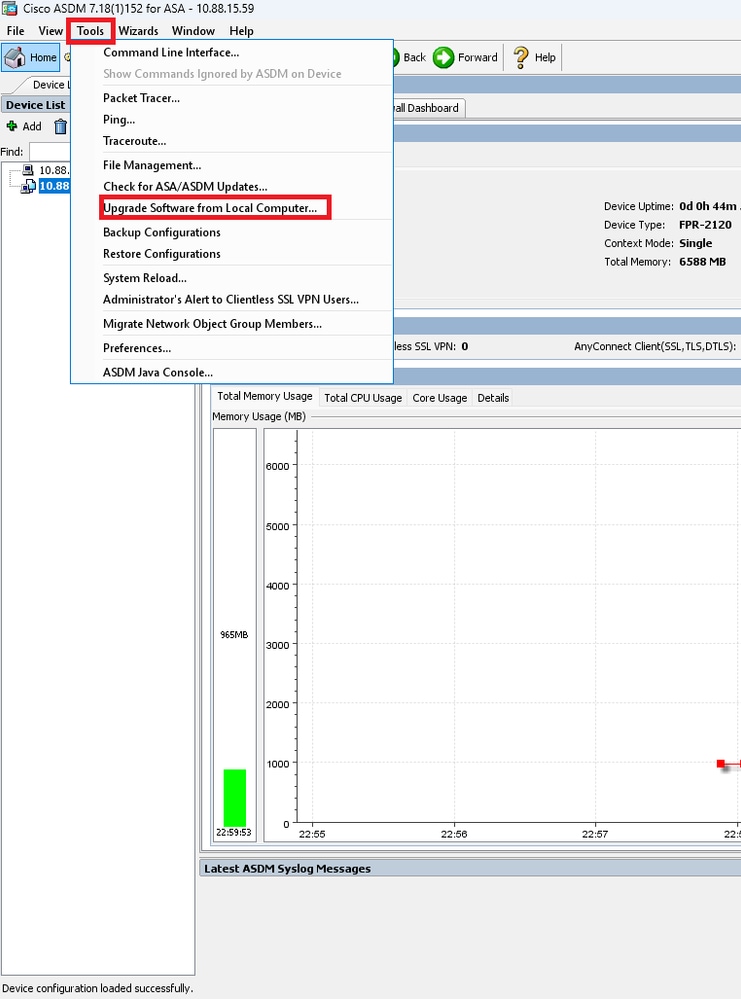

الخطوة 2. انتقل إلى الأدوات > ترقية البرامج من الكمبيوتر المحلي.

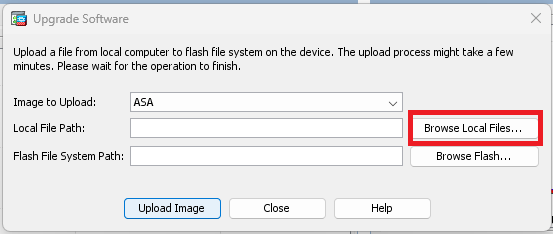

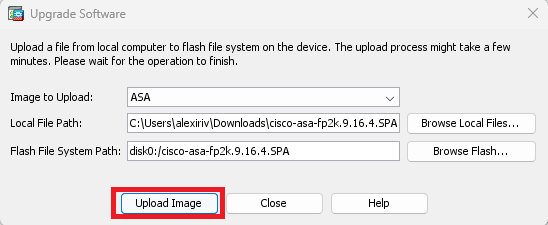

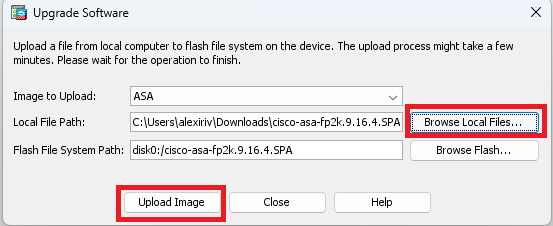

الخطوة 3. حدد ASA من القائمة المنسدلة.

الخطوة 4. في نافذة ترقية البرامج، انقر فوق إستعراض الملفات المحلية لتحميل صورة البرنامج إلى الوحدة الثانوية.

ملاحظة: بشكل افتراضي، يكون مسار نظام ملف Flash هو disk0؛ لتغييره، انقر على تصفح Flash وحدد المسار الجديد.

انقر على تحميل الصورة.

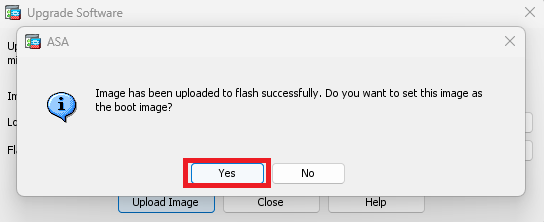

بمجرد انتهاء تحميل الصورة، انقر على لا.

الخطوة 5. إعادة ضبط صورة ASDM.

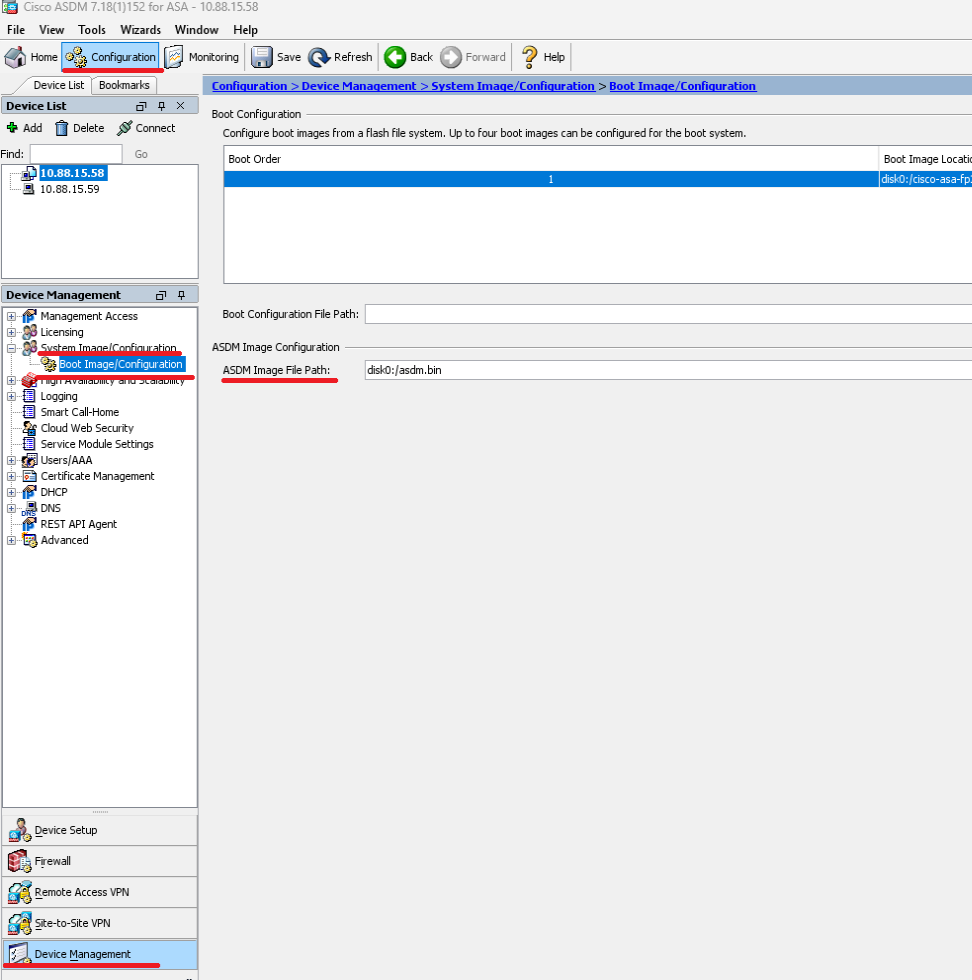

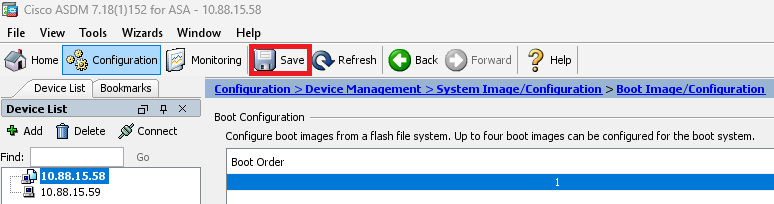

قم بالاتصال بالوحدة الأساسية باستخدام ASDM وانتقل إلى التكوين >إدارة الأجهزة>صورة/تكوين النظام>صورة التمهيد/التكوين.

في مسار ملف صورة ASDM، أدخل القيمة disk0:/asdm.bin وApply.

الخطوة 6. تحميل صورة البرنامج إلى الوحدة الأساسية.

انقر فوق إستعراض الملفات المحلية وحدد حزمة الترقية على جهازك.

انقر على تحميل الصورة.

بمجرد انتهاء تحميل الصورة، انقر على نعم.

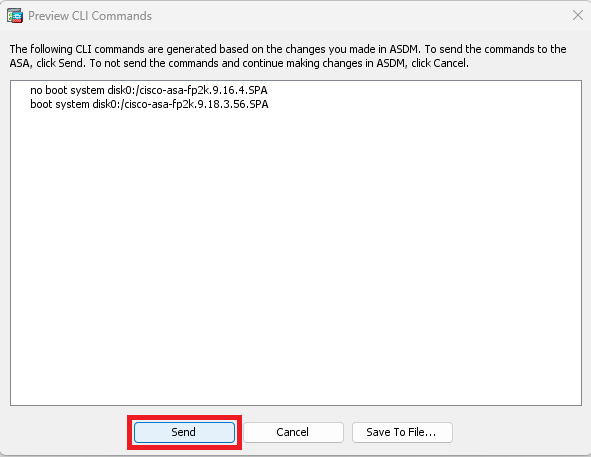

في نوافذ المعاينة، انقر على زر إرسال لحفظ التكوين.

الخطوة 7. انقر فوق حفظ لحفظ التكوين.

الخطوة 8. أعد تحميل الوحدة الثانوية لتثبيت الإصدار الجديد.

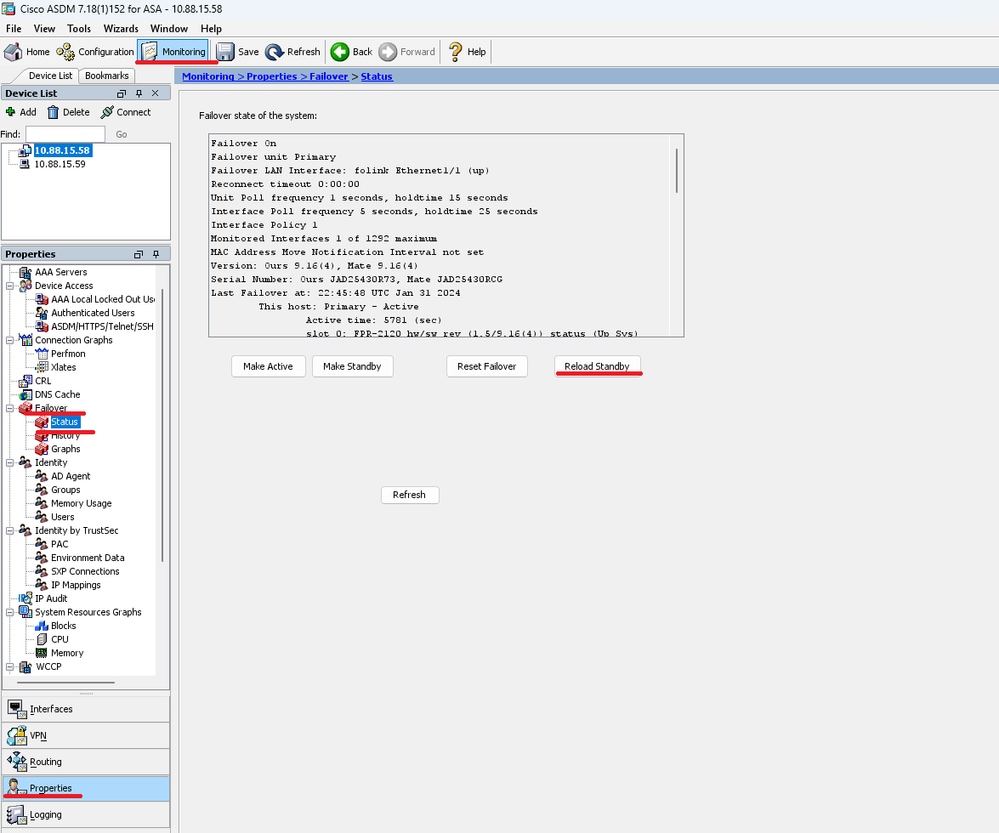

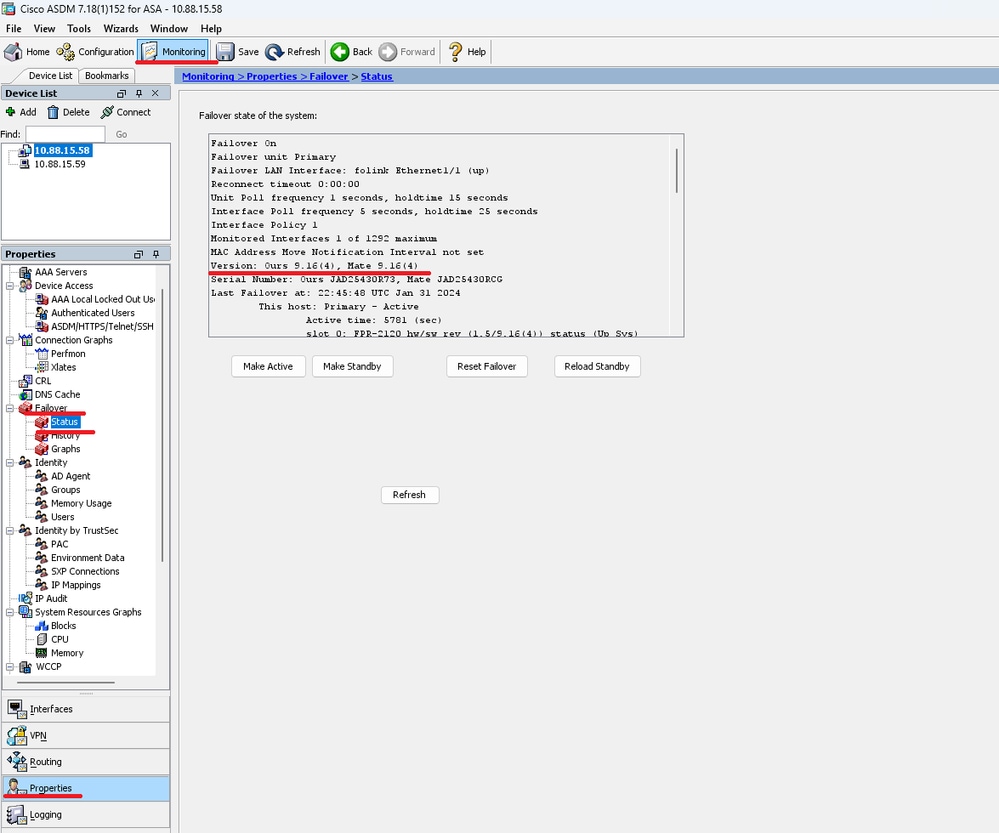

انتقل إلى المراقبة >الخصائص>تجاوز الفشل>الحالة وانقر على إعادة تحميل الاستعداد.

انتظر حتى يتم تحميل وحدة الاستعداد.

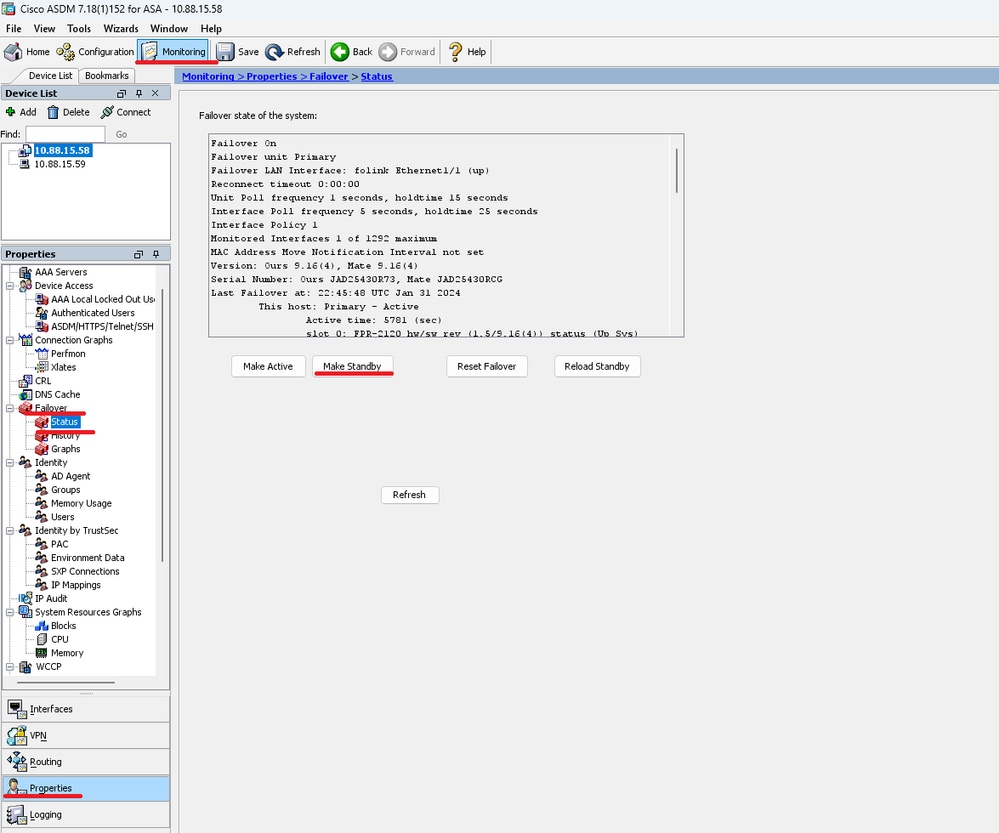

الخطوة 9. بمجرد إعادة تحميل الوحدة الاحتياطية، قم بتغيير الوحدة الأساسية من الحالة النشطة إلى الحالة الاحتياطية.

انتقل إلى المراقبة >الخصائص>تجاوز الفشل>الحالة وانقر فوق إنشاء الاستعداد.

ملاحظة: يتصل ASMD تلقائيا بالوحدة النشطة الجديدة.

الخطوة 10. أعد تحميل الوحدة الاحتياطية الجديدة لتثبيت الإصدار الجديد.

انتقل إلى المراقبة >الخصائص>تجاوز الفشل>الحالة وانقر على إعادة تحميل الاستعداد.

وبمجرد تحميل وحدة الاستعداد الجديدة، تكون الترقية قد اكتملت.

التحقق من الصحة

للتحقق من إكمال الترقية على كلتا الوحدتين، تحقق من الترقية عبر CLI و ASDM.

Via CLI

ciscoasa# show failover

Failover On

Failover unit Primary

Failover LAN Interface: folink Ethernet1/1 (up)

Reconnect timeout 0:00:00

Unit Poll frequency 1 seconds, holdtime 15 seconds

Interface Poll frequency 5 seconds, holdtime 25 seconds

Interface Policy 1

Monitored Interfaces 1 of 1292 maximum

MAC Address Move Notification Interval not set

Version: Ours 9.16(4), Mate 9.16(4)

Serial Number: Ours JAD25430R73, Mate JAD25430RCG

Last Failover at: 22:45:48 UTC Jan 31 2024

This host: Primary - Active

Active time: 45 (sec)

slot 0: FPR-2120 hw/sw rev (1.5/9.16(4)) status (Up Sys)

Interface management (10.88.15.58): Normal (Monitored)

Other host: Secondary - Standby Ready

Active time: 909 (sec)

slot 0: FPR-2120 hw/sw rev (1.5/9.16(4)) status (Up Sys)

Interface management (10.88.15.59): Normal (Monitored)

Stateful Failover Logical Update Statistics

Link : folink Ethernet1/1 (up)

Stateful Obj xmit xerr rcv rerr

General 27 0 29 0

sys cmd 27 0 27 0

up time 0 0 0 0

RPC services 0 0 0 0

TCP conn 0 0 0 0

UDP conn 0 0 0 0

ARP tbl 0 0 1 0

Xlate_Timeout 0 0 0 0

IPv6 ND tbl 0 0 0 0

VPN IKEv1 SA 0 0 0 0

VPN IKEv1 P2 0 0 0 0

VPN IKEv2 SA 0 0 0 0

VPN IKEv2 P2 0 0 0 0

VPN CTCP upd 0 0 0 0

VPN SDI upd 0 0 0 0

VPN DHCP upd 0 0 0 0

SIP Session 0 0 0 0

SIP Tx 0 0 0 0

SIP Pinhole 0 0 0 0

Route Session 0 0 0 0

Router ID 0 0 0 0

User-Identity 0 0 1 0

CTS SGTNAME 0 0 0 0

CTS PAC 0 0 0 0

TrustSec-SXP 0 0 0 0

IPv6 Route 0 0 0 0

STS Table 0 0 0 0

Umbrella Device-ID 0 0 0 0

Logical Update Queue Information

Cur Max Total

Recv Q: 0 10 160

Xmit Q: 0 1 53

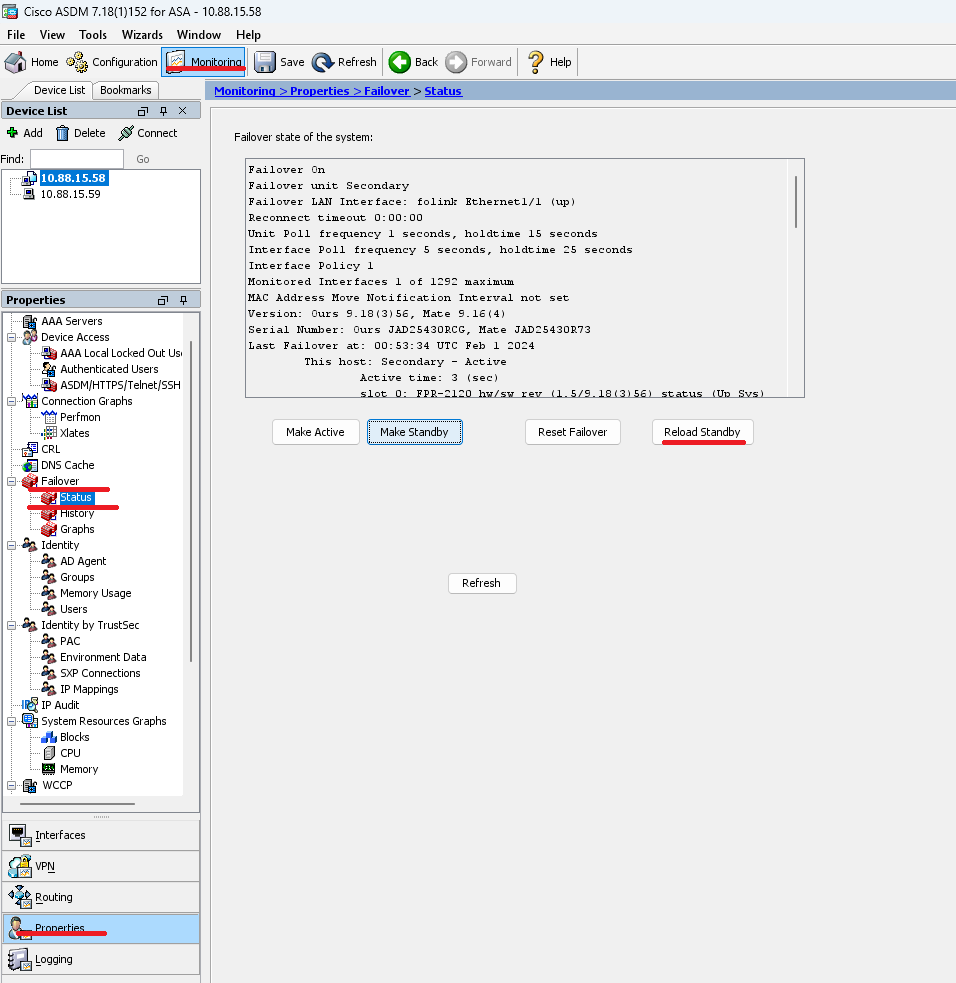

عبر ASDM

انتقل إلى المراقبة >الخصائص>تجاوز الفشل>الحالة، يمكنك رؤية إصدار ASA لكلا الجهازين.

معلومات ذات صلة

محفوظات المراجعة

| المراجعة | تاريخ النشر | التعليقات |

|---|---|---|

1.0 |

02-Feb-2024 |

الإصدار الأولي |

تمت المساهمة بواسطة مهندسو Cisco

- Alexis Armando Rivera GarciaCisco Security Technical Consulting Engineer

اتصل بنا

- فتح حالة دعم

- (تتطلب عقد خدمة Cisco)

التعليقات

التعليقات