تكوين واجهات VXLAN على FTD الآمن باستخدام FMC الآمن

خيارات التنزيل

-

ePub (885.0 KB)

العرض في تطبيقات مختلفة على iPhone أو iPad أو نظام تشغيل Android أو قارئ Sony أو نظام التشغيل Windows Phone

لغة خالية من التحيز

تسعى مجموعة الوثائق لهذا المنتج جاهدة لاستخدام لغة خالية من التحيز. لأغراض مجموعة الوثائق هذه، يتم تعريف "خالية من التحيز" على أنها لغة لا تعني التمييز على أساس العمر، والإعاقة، والجنس، والهوية العرقية، والهوية الإثنية، والتوجه الجنسي، والحالة الاجتماعية والاقتصادية، والتمييز متعدد الجوانب. قد تكون الاستثناءات موجودة في الوثائق بسبب اللغة التي يتم تشفيرها بشكل ثابت في واجهات المستخدم الخاصة ببرنامج المنتج، أو اللغة المستخدمة بناءً على وثائق RFP، أو اللغة التي يستخدمها منتج الجهة الخارجية المُشار إليه. تعرّف على المزيد حول كيفية استخدام Cisco للغة الشاملة.

حول هذه الترجمة

ترجمت Cisco هذا المستند باستخدام مجموعة من التقنيات الآلية والبشرية لتقديم محتوى دعم للمستخدمين في جميع أنحاء العالم بلغتهم الخاصة. يُرجى ملاحظة أن أفضل ترجمة آلية لن تكون دقيقة كما هو الحال مع الترجمة الاحترافية التي يقدمها مترجم محترف. تخلي Cisco Systems مسئوليتها عن دقة هذه الترجمات وتُوصي بالرجوع دائمًا إلى المستند الإنجليزي الأصلي (الرابط متوفر).

المقدمة

يوضح هذا المستند كيفية تكوين واجهات VXLAN على الدفاع الآمن عن تهديد جدار الحماية (FTD) باستخدام مركز إدارة جدار الحماية الآمن (FMC)

المتطلبات الأساسية

المتطلبات

cisco يوصي أن أنت تعرف هذا موضوع:

- المفاهيم الأساسية لشبكة VLAN/شبكة VXLAN.

- معرفة الشبكة الأساسية.

- تجربة مركز الإدارة الآمنة الأساسية من Cisco.

- تجربة الدفاع ضد تهديد جدار الحماية الآمن من Cisco الأساسية.

المكونات المستخدمة

تستند المعلومات الواردة في هذا المستند إلى إصدارات البرامج والمكونات المادية التالية:

- Cisco Secure Firewall Management Center Virtual (FMCv) VMware الذي يشغل الإصدار 7.2.4.

- الجهاز الظاهري للدفاع عن تهديد جدار الحماية الآمن (FTDv) VMware الذي يشغل الإصدار 7.2.4 من Cisco.

تم إنشاء المعلومات الواردة في هذا المستند من الأجهزة الموجودة في بيئة معملية خاصة. بدأت جميع الأجهزة المُستخدمة في هذا المستند بتكوين ممسوح (افتراضي). إذا كانت شبكتك قيد التشغيل، فتأكد من فهمك للتأثير المحتمل لأي أمر.

معلومات أساسية

توفر شبكة VLAN الظاهرية الموسعة (VXLAN) خدمات شبكة إيثرنت من الطبقة 2 كما تفعل شبكة VLAN التقليدية. بسبب الطلب المرتفع على شرائح VLAN في البيئات الظاهرية، توفر شبكة VXLAN إمكانية توسع ومرونة أكبر، كما تحدد مخطط تضمين MAC في UDP حيث يكون لإطار الطبقة 2 الأصلي رأس VXLAN مضاف ثم يتم وضعه في حزمة UDP-IP. مع هذا ماك in-udp عملية كبسلة، VXLAN ينفق الطبقة 2 شبكة عبر الطبقة 3 شبكة. توفر شبكة VXLAN الميزات التالية:

- مرونة شبكة VLAN في قطاعات متعددة المستأجرين:

- قابلية تطوير أعلى لمعالجة المزيد من مقاطع الطبقة 2 (L2).

- تحسين إستخدام الشبكة.

يدعم الدفاع الآمن عن تهديد جدار الحماية (FTD) من Cisco نوعين من تضمين VXLAN.

- VXLAN (يستخدم لجميع نماذج الدفاع ضد تهديد جدار الحماية الآمن)

- Geneve (يستخدم مع الجهاز الظاهري للدفاع ضد تهديدات جدار الحماية الآمن)

يلزم تضمين Geneve للتوجيه الشفاف للحزم بين موازن حمل عبارة خدمات الويب في Amazon (AWS) والأجهزة، ولإرسال معلومات إضافية.

تستخدم VXLAN نقطة نهاية نفق VXLAN (VTEP) لتعيين الأجهزة الطرفية للمستأجرين إلى مقاطع VXLAN ولإجراء تضمين VXLAN وفك كبسلة. يحتوي كل VTEP على نوعين من الواجهات: واحد أو أكثر من الواجهات الظاهرية التي تسمى واجهات معرف شبكة VXLAN (VNI) حيث يمكن تطبيق سياسة الأمان، وواجهة عادية تسمى واجهة مصدر VTEP حيث يتم إنشاء قنوات واجهة VNI بين VTEP. ال VTEP مصدر ربطت قارن إلى النقل ip لاتصال VTEP إلى VTEP، VNI قارن مماثل إلى VLAN قارن: هم فعلي أن يبقي شبكة حركة مرور منفصل على قارن طبيعي معطى باستخدام تعليم. يتم تطبيق سياسة الأمان على كل واجهة لمعرف فئة المورد (VNI). واحد VTEP قارن يستطيع كنت أضفت وجميع VNI قارن مع ال نفسه VTEP قارن. هناك إستثناء خاص بالمجموعات الظاهرية للدفاع عن التهديد على AWS.

هناك ثلاث طرق يغلف بها الدفاع عن التهديد ويزيل كبسولات:

- يمكن تكوين عنوان VTEP واحد للنظير بشكل ثابت على الدفاع عن التهديد.

- يمكن تكوين مجموعة من عناوين IP ل VTEP النظيرة بشكل ثابت على الدفاع عن التهديد.

- يمكن تكوين مجموعة بث متعدد على كل واجهة VNI.

يركز هذا المستند على واجهات VXLAN لتضمين VXLAN مع مجموعة من 2 عنوانا IP ل VTEP نظيرا تم تكوينها بشكل ثابت. إذا كنت بحاجة إلى تكوين واجهات GenEve، فتحقق من الوثائق الرسمية لواجهات GenEve في AWS أو قم بتكوين VTEP باستخدام مجموعة نظير أو بث متعدد واحدة، تحقق من واجهة VTEP باستخدام دليل تكوين نظير واحد أو مجموعة بث متعدد.

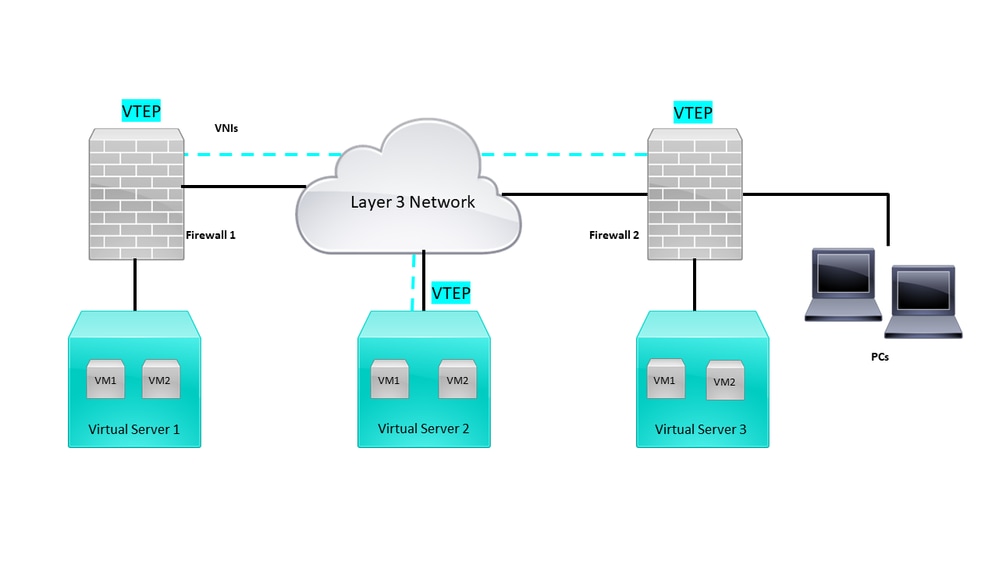

الرسم التخطيطي للشبكة

طوبولوجيا الشبكة

طوبولوجيا الشبكة

يفترض قسم التكوين أن الشبكة الأساسية تم تكوينها بالفعل على الحماية ضد التهديد عبر مركز إدارة جدار الحماية الآمن. يركز هذا المستند على تكوين الشبكة الفرعية.

التكوين

تكوين مجموعة نظير VTEP

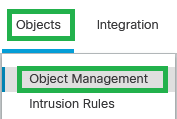

الخطوة 1: انتقل إلى الكائنات > إدارة الكائنات.

الكائنات - إدارة الكائنات

الكائنات - إدارة الكائنات

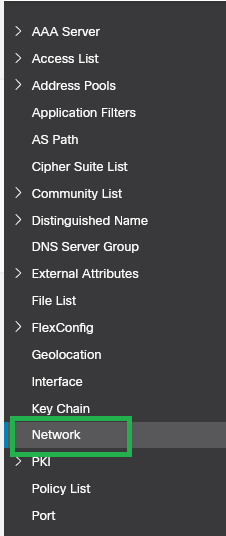

الخطوة 2: انقر على الشبكة في القائمة اليسرى.

الشبكة

الشبكة

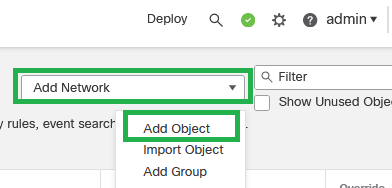

الخطوة 3: إنشاء كائنات مضيف شبكة لعناوين IP الخاصة بنظير VTEP. انقر على إضافة شبكة > إضافة كائن.

إضافة شبكة - إضافة كائن

إضافة شبكة - إضافة كائن

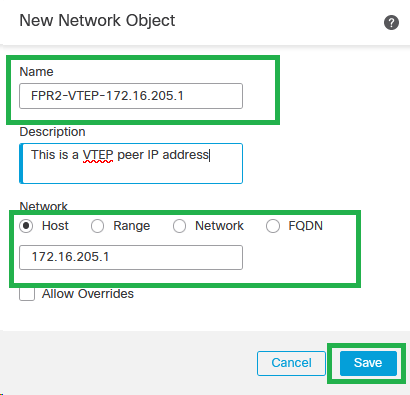

الخطوة 4: قم بإنشاء كائن شبكة مضيف جديد لنظير VTEP. قم بإعداد اسم كائن وعنوان IP، ثم انقر على حفظ.

كائن شبكة جديد

كائن شبكة جديد

ملاحظة: تكوين المزيد من كائنات شبكة المضيف لكل عنوان IP لنظير VTEP لديك. هناك كائنان في دليل التكوين هذا.

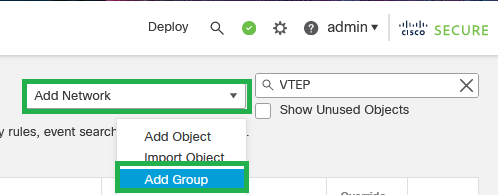

الخطوة 5: إنشاء مجموعة كائنات، انقر فوق إضافة شبكة > إضافة مجموعة.

إضافة شبكة - إضافة مجموعة

إضافة شبكة - إضافة مجموعة

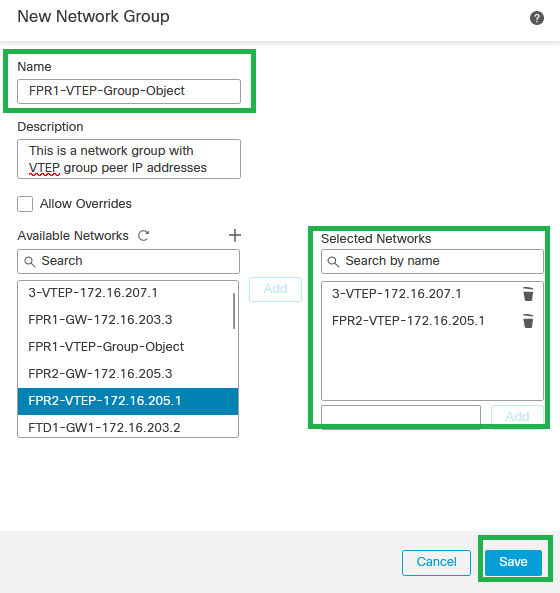

الخطوة 6: قم بإنشاء مجموعة كائنات الشبكة باستخدام جميع عناوين IP الخاصة بنظير VTEP. قم بإعداد اسم مجموعة الشبكة وحدد مجموعات كائنات الشبكة المطلوبة، ثم انقر على حفظ.

إنشاء مجموعة كائنات الشبكة

إنشاء مجموعة كائنات الشبكة

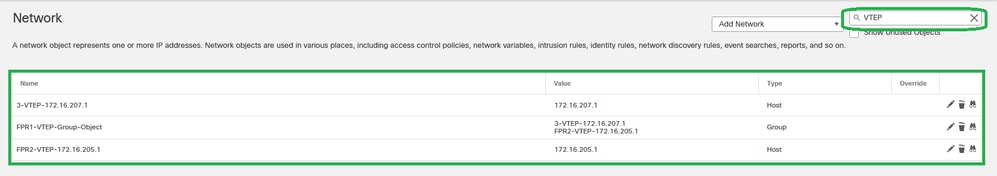

الخطوة 7: تحقق من كائن الشبكة ومجموعة كائنات الشبكة من عامل تصفية كائن الشبكة.

التحقق من صحة مجموعة كائنات VTEP

التحقق من صحة مجموعة كائنات VTEP

شكلت ال VTEP مصدر قارن

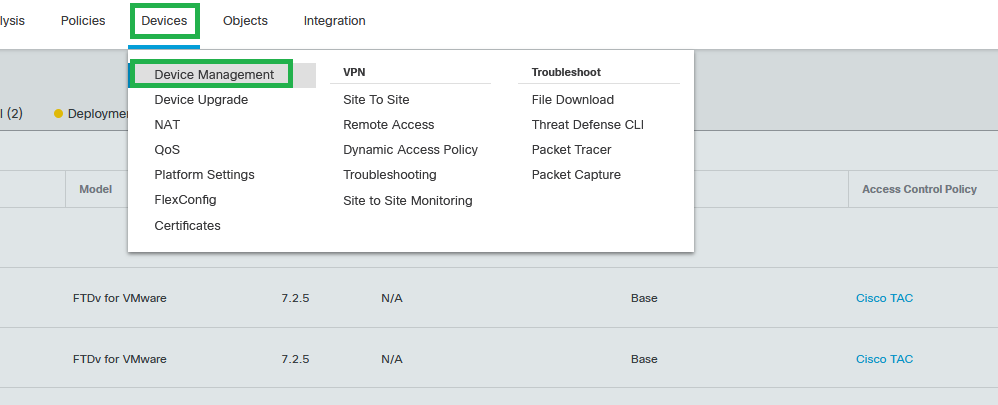

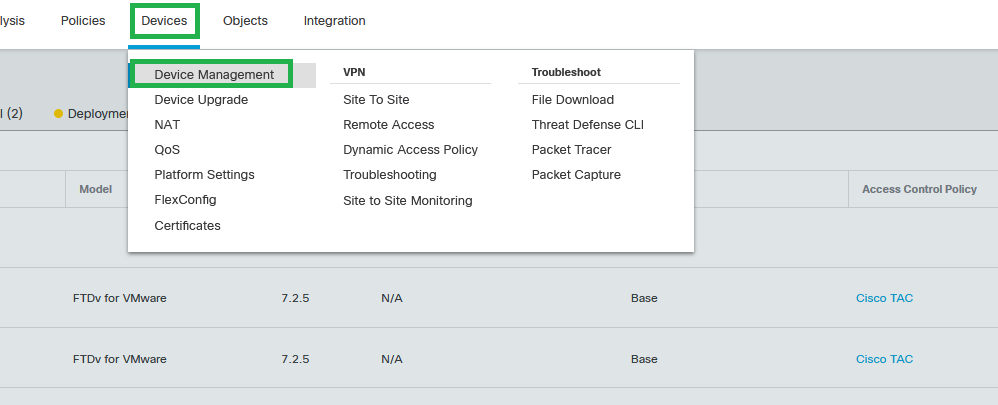

الخطوة 1: انتقل إلى الأجهزة > إدارة الأجهزة، وقم بتحرير الدفاع عن التهديد.

الأجهزة - إدارة الأجهزة

الأجهزة - إدارة الأجهزة

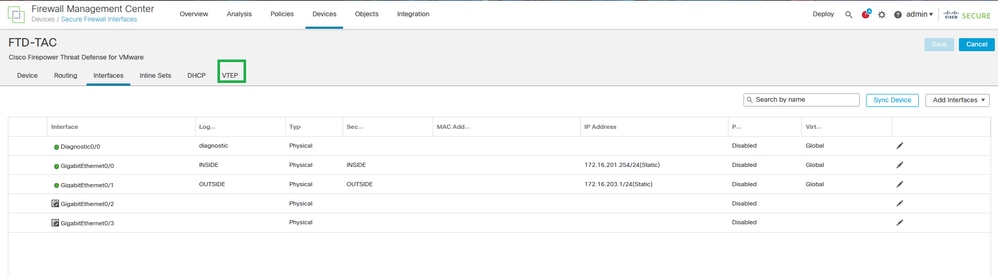

الخطوة 2: انتقل إلى قسم VTEP.

قسم VTEP

قسم VTEP

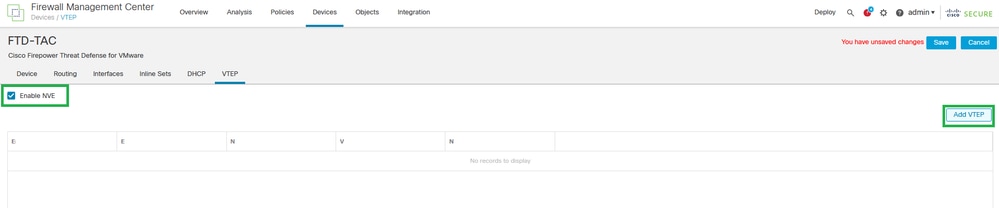

الخطوة 3: حدد خانة الاختيار تمكين VNE، وانقر على إضافة VTEP.

مكنت NVE وأضفت VTEP

مكنت NVE وأضفت VTEP

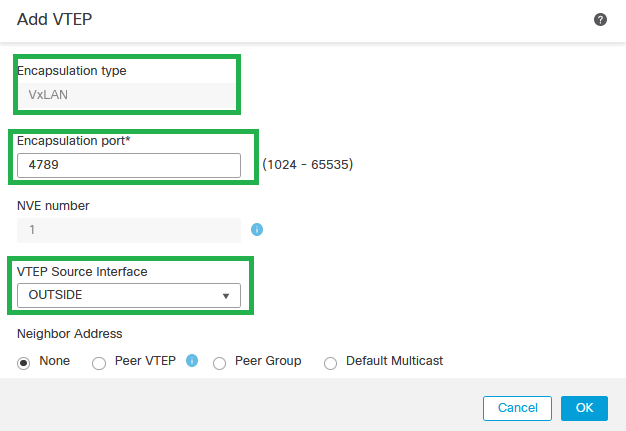

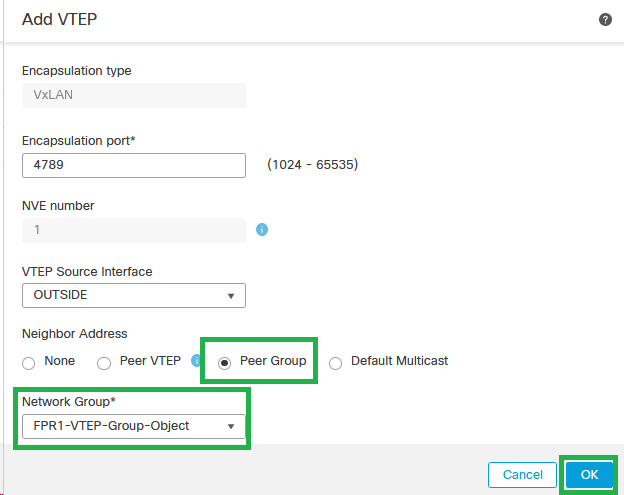

الخطوة 4: أخترت VxLAN بما أن العملية كبسلة نوع، دخلت العملية كبسلة ميناء قيمة، واخترت القارن يستعمل ل VTEP مصدر على هذا تهديد دفاع (قارن خارجي ل هذا تشكيل مرشد)

أضفت VTEP

أضفت VTEP

ملاحظة: تضمين VxLAN هو الإعداد الافتراضي. ل AWS، يمكنك الاختيار بين VxLAN و Geneve. القيمة التقصير 4789، أي عملية كبسلة ميناء يستطيع كنت أخترت بين 1024 - 65535 مدى وفقا للتصميم.

الخطوة 5: حدد مجموعة الأقران واختر مجموعة كائنات الشبكة التي تم إنشاؤها في قسم التكوين السابق، ثم انقر فوق موافق.

مجموعة الأقران - مجموعة كائن الشبكة

مجموعة الأقران - مجموعة كائن الشبكة

الخطوة 6: حفظ التغييرات.

تحذير: بعد حفظ التغييرات، تظهر رسالة تغيير إطار كبير الحجم، وتتغير MTU على الواجهة المعينة ك VTEP إلى 1554، تأكد من إستخدام نفس MTU على الشبكة الأساسية.

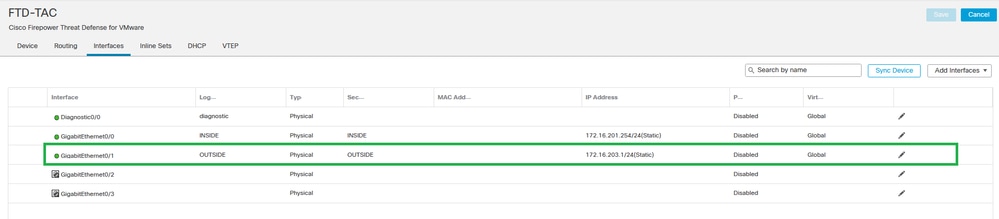

الخطوة 7:انقر على الواجهات وحرر الواجهة المستخدمة لواجهة مصدر VTEP. (واجهة خارجية في دليل التكوين هذا)

خارج كواجهة مصدر VTEP

خارج كواجهة مصدر VTEP

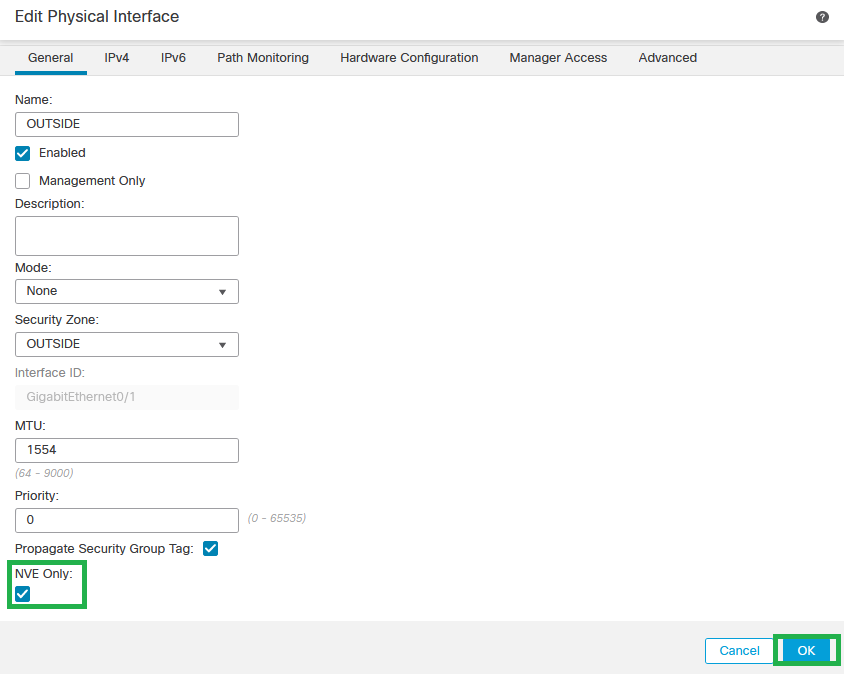

الخطوة 8 (إختياري):في صفحة العامة، حدد خانة الاختيار من NVE فقط، ثم انقر موافق.

تكوين NVE فقط

تكوين NVE فقط

تحذير: هذا الإعداد إختياري للوضع الموجه حيث يقيد هذا الإعداد حركة مرور البيانات إلى VXLAN وحركة مرور الإدارة المشتركة فقط على هذه الواجهة. تم تمكين هذا الإعداد تلقائيا لوضع جدار الحماية الشفاف.

الخطوة 9: حفظ التغييرات.

تكوين واجهة VTEP VNI

الخطوة 1: انتقل إلى الأجهزة > إدارة الأجهزة، وقم بتحرير الدفاع عن التهديد.

الأجهزة - إدارة الأجهزة

الأجهزة - إدارة الأجهزة

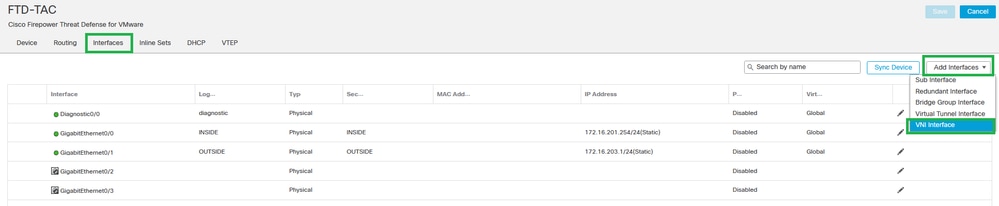

الخطوة 2: تحت قسم الواجهات، انقر فوق إضافة الواجهات > واجهات VNI.

الواجهات - إضافة الواجهات - واجهات VNI

الواجهات - إضافة الواجهات - واجهات VNI

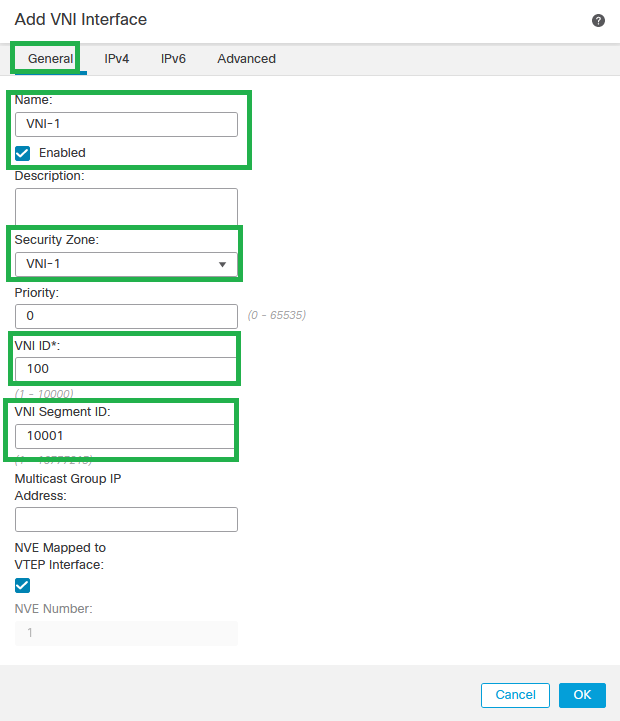

الخطوة 3: تحت القسم العام، قم بإعداد واجهة واجهة VNI ذات الاسم والوصف ومنطقة الأمان ومعرف VNI ومعرف مقطع VNI.

إضافة واجهة VNI

إضافة واجهة VNI

ملاحظة: يتم تكوين معرف VNI بين 1 و 10000، ويتم تكوين معرف مقطع VNI بين 1 و 16777215 (يتم إستخدام معرف المقطع لتضمين علامات VXLAN).

تحذير: إذا لم يتم تكوين مجموعة البث المتعدد على واجهة VNI، فسيتم إستخدام المجموعة الافتراضية من تكوين واجهة مصدر VTEP إذا كانت متوفرة. إن يثبت أنت يدويا VTEP نظير ل ال VTEP مصدر قارن، أنت يستطيع لا يعين multicast مجموعة ل ال VNI قارن.

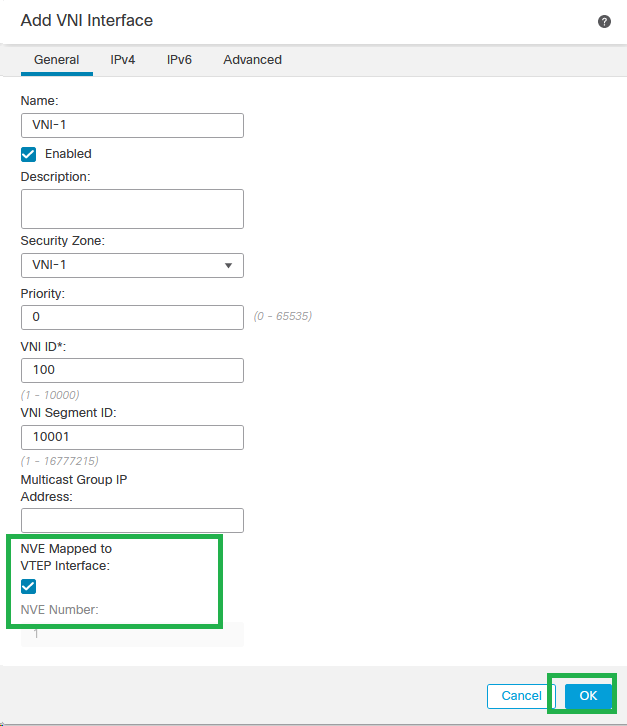

الخطوة 3: حدد خانة الاختيار NVE المعينة إلى واجهة VTEP وانقر فوق موافق.

NVE معين إلى واجهة VTEP

NVE معين إلى واجهة VTEP

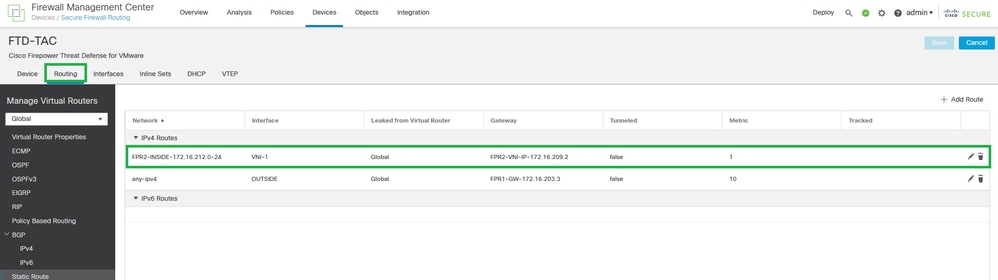

الخطوة 4: تكوين مسار ثابت للإعلان عن شبكات الوجهة ل VXLAN إلى واجهة نظير VNI. انتقل إلى التوجيه > المسار الثابت.

تكوين المسار الثابت

تكوين المسار الثابت

تحذير: يجب إرسال شبكات الوجهة لشبكة VXLAN عبر واجهة واجهة VNI النظير. يجب أن تكون جميع واجهات VNI على مجال البث نفسه (المقطع المنطقي).

الخطوة 5: حفظ التغييرات ونشرها.

تحذير: يمكن رؤية تحذيرات التحقق من الصحة قبل النشر، تأكد من إمكانية الوصول إلى عناوين IP الخاصة بنظر VTEP من واجهة مصدر VTEP المادية.

التحقق من الصحة

تحقق من تكوين NVE.

firepower# show running-config nve

nve 1

encapsulation vxlan

source-interface OUTSIDE

peer-group FPR1-VTEP-Group-Object

firepower# show nve 1

nve 1, source-interface "OUTSIDE" is up (nve-only cluster is OFF)

IP address 172.16.203.1, subnet mask 255.255.255.0

Encapsulation: vxlan

Encapsulated traffic statistics:

1309 packets input, 128170 bytes

2009 packets output, 230006 bytes

142 packets dropped

Number of configured static peer VTEPs: 0

Configured static peer group: FPR1-VTEP-Group-Object

Configured static peer group VTEPs:

IP address 172.16.205.1 MAC address 0050.56b3.c30a (learned)

IP address 172.16.207.1 MAC address 0050.56b3.c30a (learned)

Number of discovered peer VTEPs: 1

Discovered peer VTEPs:

IP address 172.16.205.1

IP address 172.16.207.1

Number of VNIs attached to nve 1: 1

VNIs attached:

vni 100: proxy off, segment-id 10001, mcast-group none

NVE proxy single-arm channel is off.

firepower# show nve 1 summary

nve 1, source-interface "OUTSIDE" is up (nve-only cluster is OFF)

Encapsulation: vxlan

Number of configured static peer VTEPs: 0

Configured static peer group: FPR1-VTEP-Group-Object

Number of discovered peer VTEPs: 2

Number of VNIs attached to nve 1: 1

NVE proxy single-arm channel is off.

تحقق من تكوين واجهة شبكة VNI.

firepower# show run interface

interface vni100

segment-id 10001

nameif VNI-1

security-level 0

ip address 172.16.209.1 255.255.255.0

vtep-nve 1

تحقق من تكوين MTU على واجهة VTEP.

firepower# show interface GigabitEthernet0/1

Interface GigabitEthernet0/1 "OUTSIDE", is up, line protocol is up

Hardware is net_vmxnet3, BW 10000 Mbps, DLY 10 usec

Auto-Duplex(Full-duplex), Auto-Speed(10000 Mbps)

Input flow control is unsupported, output flow control is unsupported

MAC address 0050.56b3.26b8, MTU 1554

IP address 172.16.203.1, subnet mask 255.255.255.0

---

[Output omitted]

---

تحقق من تكوين المسار الثابت لشبكات الوجهة.

firepower# show run route

route OUTSIDE 0.0.0.0 0.0.0.0 172.16.203.3 10

route VNI-1 172.16.212.0 255.255.255.0 172.16.209.2 1

route VNI-1 172.16.215.0 255.255.255.0 172.16.209.3 1

ملاحظة: تم تكوين واجهات VNI على جميع الأجهزة النظيرة على مجال البث نفسه.

استكشاف الأخطاء وإصلاحها

تحقق من الاتصال باستخدام نظائر VTEP.

النظير 1:

firepower# ping 172.16.205.1

Type escape sequence to abort.

Sending 5, 100-byte ICMP Echos to 172.16.205.1, timeout is 2 seconds:

!!!!!

Success rate is 100 percent (5/5), round-trip min/avg/max = 1/1/1 ms

النظير 2:

firepower# ping 172.16.207.1

Type escape sequence to abort.

Sending 5, 100-byte ICMP Echos to 172.16.207.1, timeout is 2 seconds:

!!!!!

Success rate is 100 percent (5/5), round-trip min/avg/max = 1/1/1 ms

ملاحظة: يمكن أن تؤدي مشكلة في اتصال نظير VTEP إلى حدوث حالات فشل في النشر على وحدة التحكم في إدارة الهيكل (FMC) الآمنة. تأكد من الحفاظ على الاتصال بجميع تكوينات نظير VTEP لديك.

تحقق من الاتصال بنظراء VNI.

.

النظير 1:

firepower# ping 172.16.209.2

Type escape sequence to abort.

Sending 5, 100-byte ICMP Echos to 172.16.209.2, timeout is 2 seconds:

!!!!!

Success rate is 100 percent (5/5), round-trip min/avg/max = 1/2/10 ms

النظير 2:

firepower# ping 172.16.209.3

Type escape sequence to abort.

Sending 5, 100-byte ICMP Echos to 172.16.209.3, timeout is 2 seconds:

!!!!!

Success rate is 100 percent (5/5), round-trip min/avg/max = 1/2/10 ms

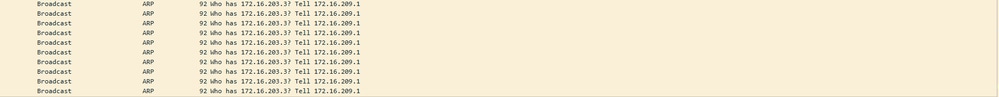

في بعض الأحيان، يمكن أن يؤدي مسار ثابت خاطئ تم تكوينه إلى إخراج ARP غير مكتمل. شكلت على ال VTEP قارن ل VXLAN ربط وتنزيله على PCAP تنسيق، أي ربط محلل يساعد أن يؤكد إن هناك أي إصدار مع المسحاج تخديد. تأكد من إستخدام عنوان IP لنظير VNI كبوابة.

مشكلة في التوجيه

مشكلة في التوجيه

قم بتكوين التقاط ASP الإسقاط على FTD الآمن في حالة حدوث أي إسقاط لجدار الحماية، تحقق من عداد الإسقاط ل ASP باستخدام الأمر show asp drop. اتصل ب Cisco TAC للتحليل.

تأكد من تكوين قواعد سياسة التحكم في الوصول للسماح بحركة مرور بيانات VXLAN UDP على واجهة VNI/VTEP.

في بعض الأحيان يمكن تجزئة حزم VXLAN، تأكد من تغيير وحدة الحد الأقصى للنقل (MTU) إلى إطارات كبيرة على الشبكة الأساسية لتجنب التجزئة.

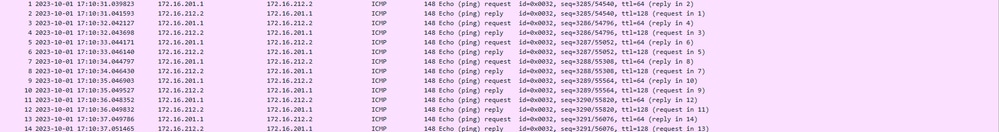

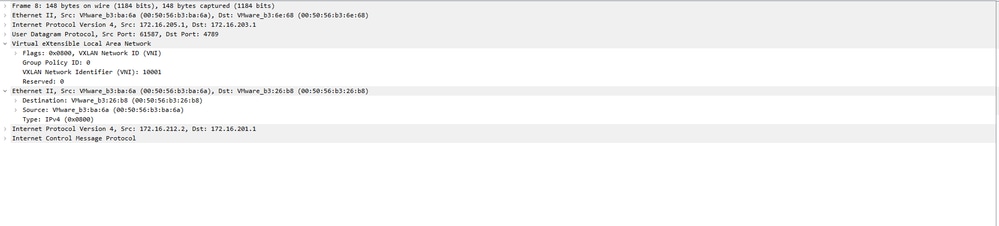

شكلت على المدخل/VTEP قارن ونازل الالتقاط على .pcap تنسيق للتحليل. يجب أن تتضمن الحزم رأس VXLAN على واجهة VTEP،

وضع علامة على إختبار الاتصال باستخدام رأس VXLAN

وضع علامة على إختبار الاتصال باستخدام رأس VXLAN

رأس VXLAN

رأس VXLAN

معلومات ذات صلة

محفوظات المراجعة

| المراجعة | تاريخ النشر | التعليقات |

|---|---|---|

1.0 |

05-Oct-2023 |

الإصدار الأولي |

تمت المساهمة بواسطة مهندسو Cisco

- Juan Carlos Carvente JuarezCisco Security Consulting Engineer

اتصل بنا

- فتح حالة دعم

- (تتطلب عقد خدمة Cisco)

التعليقات

التعليقات