تكوين PBR باستخدام مراقبة مسار HTTP على FMC

لغة خالية من التحيز

تسعى مجموعة الوثائق لهذا المنتج جاهدة لاستخدام لغة خالية من التحيز. لأغراض مجموعة الوثائق هذه، يتم تعريف "خالية من التحيز" على أنها لغة لا تعني التمييز على أساس العمر، والإعاقة، والجنس، والهوية العرقية، والهوية الإثنية، والتوجه الجنسي، والحالة الاجتماعية والاقتصادية، والتمييز متعدد الجوانب. قد تكون الاستثناءات موجودة في الوثائق بسبب اللغة التي يتم تشفيرها بشكل ثابت في واجهات المستخدم الخاصة ببرنامج المنتج، أو اللغة المستخدمة بناءً على وثائق RFP، أو اللغة التي يستخدمها منتج الجهة الخارجية المُشار إليه. تعرّف على المزيد حول كيفية استخدام Cisco للغة الشاملة.

حول هذه الترجمة

ترجمت Cisco هذا المستند باستخدام مجموعة من التقنيات الآلية والبشرية لتقديم محتوى دعم للمستخدمين في جميع أنحاء العالم بلغتهم الخاصة. يُرجى ملاحظة أن أفضل ترجمة آلية لن تكون دقيقة كما هو الحال مع الترجمة الاحترافية التي يقدمها مترجم محترف. تخلي Cisco Systems مسئوليتها عن دقة هذه الترجمات وتُوصي بالرجوع دائمًا إلى المستند الإنجليزي الأصلي (الرابط متوفر).

المحتويات

المقدمة

يصف هذا المستند كيفية تكوين التوجيه المستند إلى السياسة (PBR) باستخدام مراقبة مسار HTTP على مركز إدارة جدار الحماية الآمن (FMC) من Cisco.

المتطلبات الأساسية

المتطلبات

توصي Cisco بأن تكون لديك معرفة بالمواضيع التالية:

- المعارف الأساسية في مجال القدرة على العمل

- تجربة مركز الإدارة الآمنة الأساسية من Cisco

- الدفاع ضد تهديد جدار الحماية الآمن (FTD) الأساسي من Cisco

المكونات المستخدمة

تستند المعلومات الواردة في هذا المستند إلى إصدارات البرامج والمكونات المادية التالية:

- Cisco Secure Firewall Management Center Virtual (FMCv) VMware الذي يشغل الإصدار 7.4

- الجهاز الظاهري للدفاع عن تهديد جدار الحماية الآمن (FTDv) VMware الذي يشغل الإصدار 7.4 من Cisco

تم إنشاء المعلومات الواردة في هذا المستند من الأجهزة الموجودة في بيئة معملية خاصة. بدأت جميع الأجهزة المُستخدمة في هذا المستند بتكوين ممسوح (افتراضي). إذا كانت شبكتك قيد التشغيل، فتأكد من فهمك للتأثير المحتمل لأي أمر.

معلومات أساسية

في التوجيه التقليدي، يتم توجيه الحزم استنادا إلى عنوان IP للوجهة، ومع ذلك، من الصعب تغيير توجيه تحديد حركة المرور في نظام التوجيه المستند إلى الوجهة. يمنحك PBR المزيد من التحكم في التوجيه من خلال توسيع الآليات الموجودة التي توفرها بروتوكولات التوجيه وإكمالها.

يسمح PBR بتعيين أسبقية IP. كما أنها تسمح بتحديد مسار لحركة مرور معينة، مثل حركة مرور الأولوية عبر إرتباط عالي التكلفة. مع PBR، يعتمد التوجيه على معايير أخرى غير شبكة الوجهة مثل منفذ المصدر أو عنوان الوجهة أو منفذ الوجهة أو تطبيقات البروتوكول أو مجموعة من هذه الكائنات. يمكن إستخدام PBR لتصنيف حركة مرور الشبكة استنادا إلى التطبيق واسم المستخدم وعضوية المجموعة واقتران مجموعة الأمان. يمكن تطبيق طريقة التوجيه هذه في الحالات التي تقوم فيها أجهزة عديدة بالوصول إلى التطبيقات والبيانات في نشر شبكة كبير. وبشكل تقليدي، تتضمن عمليات النشر الكبيرة مخططات تعمل على نقل حركة مرور الشبكة بالكامل إلى مركز كحركة مرور مشفرة في شبكة خاصة ظاهرية (VPN) قائمة على موجه. تؤدي هذه المخططات غالبا إلى حدوث مشكلات مثل زمن وصول الحزم وانخفاض النطاق الترددي وإسقاط الحزم.

يتم دعم PBR فقط على وضع جدار الحماية الموجه ولا يتم تطبيقه على الاتصالات الجنينية. يتم دعم التطبيق المستند إلى HTTP على الواجهات المادية وقناة المنفذ والواجهات الفرعية وقناة الحالة. وهو غير معتمد على أجهزة نظام المجموعة.

عند تكوين الواجهات من خلال مقاييس مشتقة مثل وقت الجولة (RTT) والتشوه ومتوسط درجة الرأي (MOS) وفقدان الحزمة لكل واجهة، فإنها تستخدم لتحديد المسار الأفضل لتوجيه حركة مرور PBR. تقوم مراقبة المسار بحساب مقاييس مرنة لعدد من النظراء عن بعد لكل واجهة. من أجل مراقبة وتحديد أفضل مسار لتطبيقات متعددة من خلال سياسة موجودة على جدار حماية فرعي، يتم تفضيل HTTP على ICMP لهذه الأسباب:

- يمكن أن يستخرج إختبار اتصال HTTP مقاييس الأداء للمسار حتى طبقة تطبيق الخادم، حيث تتم إستضافة التطبيق.

- تمت إزالة الحاجة إلى تغيير تكوين جدار الحماية كلما تم تغيير عنوان IP لخادم التطبيق حيث يتم تعقب مجال التطبيق بدلا من عنوان IP.

التكوين

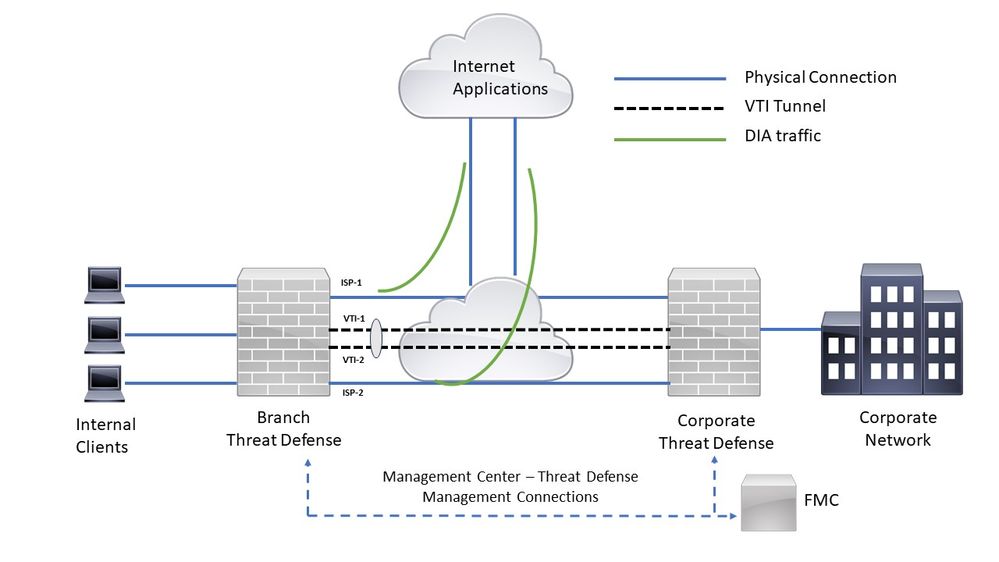

الرسم التخطيطي للشبكة

ضع في الاعتبار سيناريو شبكة مؤسسة نموذجي حيث يتم إرسال جميع حركة مرور الشبكة الفرعية من خلال شبكة VPN المستندة إلى المسار لشبكة الشركة ويتم تحويلها إلى الشبكة الخارجية عند طلبها. يعرض المخطط التالي شبكة فرعية متصلة بشبكة الشركة من خلال شبكة VPN المستندة إلى التوجيه. وبشكل تقليدي، تتم تهيئة نظام الدفاع عن تهديدات الشركة للتعامل مع كل من حركة المرور الداخلية والخارجية في المكتب الفرعي. باستخدام سياسة PBR، يتم تكوين الدفاع ضد تهديد الفرع بسياسة تقوم بتوجيه حركة مرور معينة إلى شبكة WAN بدلا من الأنفاق الظاهرية. بقية حركة المرور تتدفق من خلال شبكة VPN المستندة إلى المسار، كالمعتاد.

طوبولوجيا الشبكة

طوبولوجيا الشبكة

يفترض قسم التكوين أن واجهات ISP و VTI تم تكوينها بالفعل للدفاع عن تهديد الفرع في FMC الآمن.

تكوين PBR لمراقبة مسار HTTP

يوضح قسم التكوين هذا تكوين مراقبة المسار على واجهات ISP-1 و ISP-2.

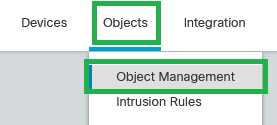

الخطوة 1. قم بإنشاء قائمة الوصول الموسعة للتطبيقات المراقبة. انتقل إلى Objects > Object Management

الكائنات - إدارة الكائنات

الكائنات - إدارة الكائنات

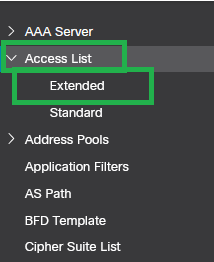

الخطوة 2. انتقل إلى Access-list > Extended

قائمة الوصول - الموسعة

قائمة الوصول - الموسعة

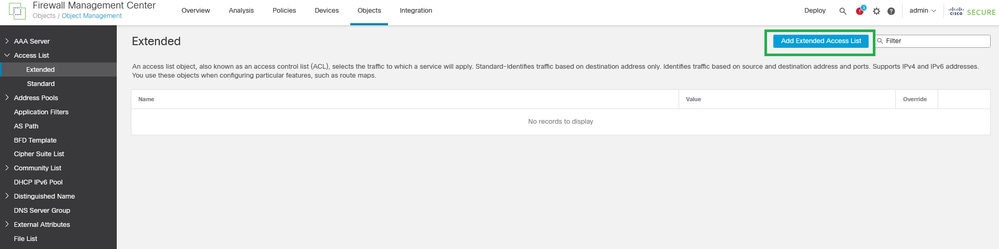

الخطوة 3. انقر Add Extended Access List.

إضافة قائمة الوصول الموسعة

إضافة قائمة الوصول الموسعة

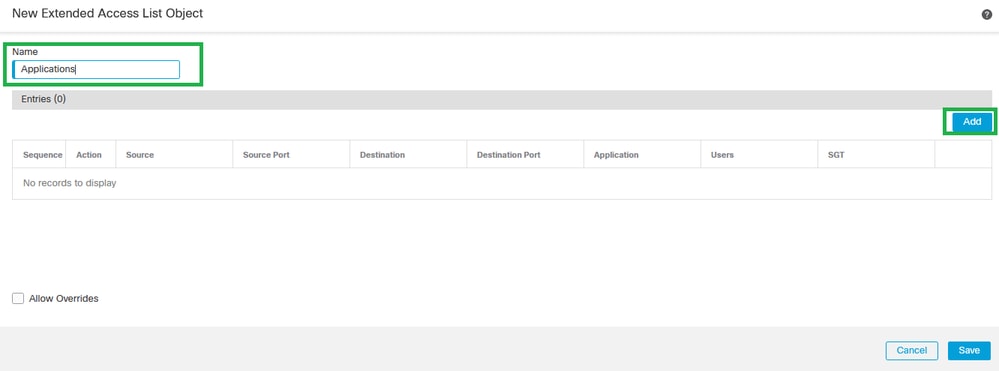

الخطوة 4. قم بإعداد اسم في قائمة الوصول الموسعة وانقر Add.

كائن قائمة الوصول الموسعة الجديد

كائن قائمة الوصول الموسعة الجديد

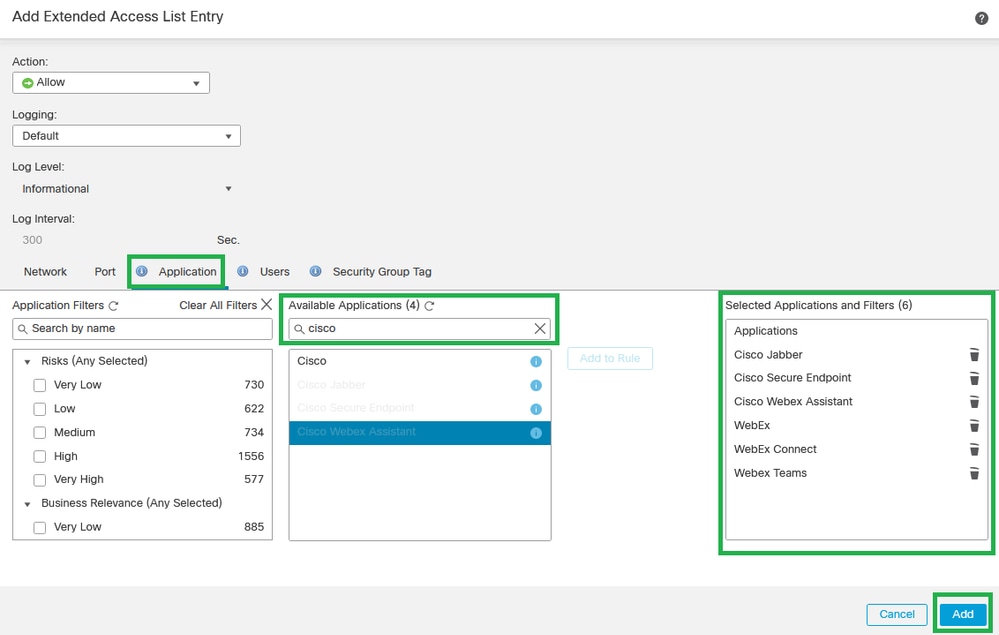

الخطوة 5. انقر ApplicationAdd.

إضافة إدخال قائمة الوصول الموسعة

إضافة إدخال قائمة الوصول الموسعة

ملاحظة: يمكن تكوين قائمة الوصول الموسعة باستخدام عناوين IP ومنافذ المصدر/الوجهة لمطابقة حركة مرور معينة مع التطبيقات المطلوبة. يمكنك إنشاء العديد من قوائم التحكم في الوصول الموسعة لتطبيقها على تكوين PBR.

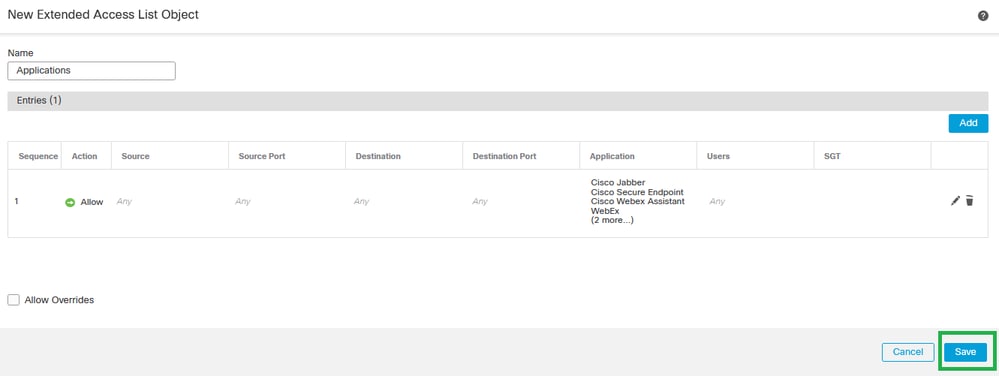

الخطوة 6. تحقق من تكوين قائمة الوصول الموسعة وانقر فوق Save.

حفظ كائن قائمة الوصول الموسعة

حفظ كائن قائمة الوصول الموسعة

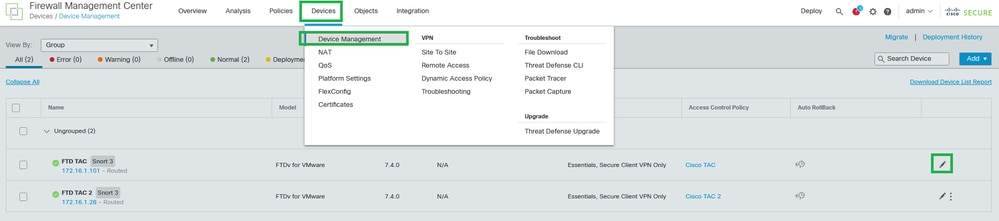

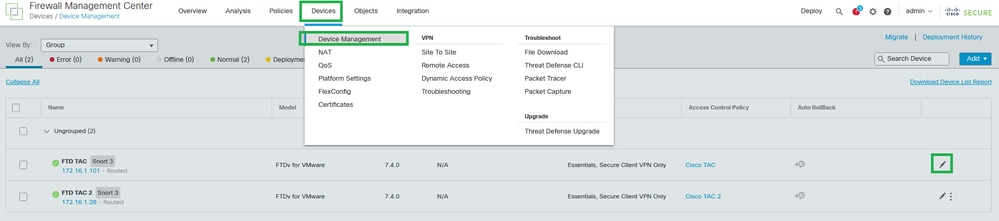

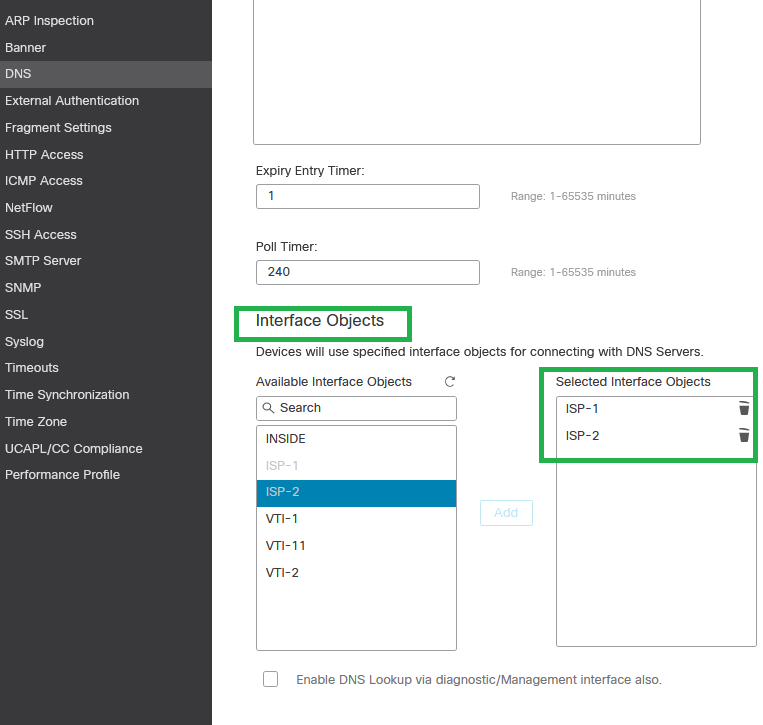

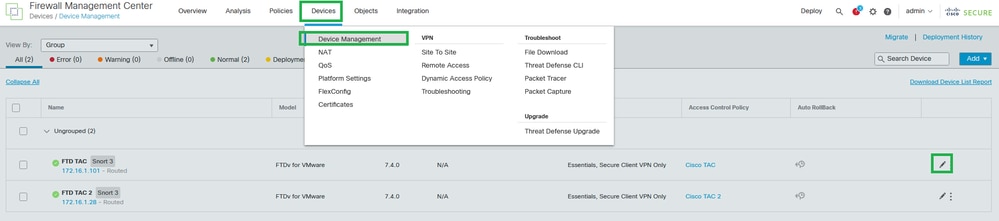

الخطوة 7. انتقل إلى Devices > Device Management

إدارة الجهاز

إدارة الجهاز

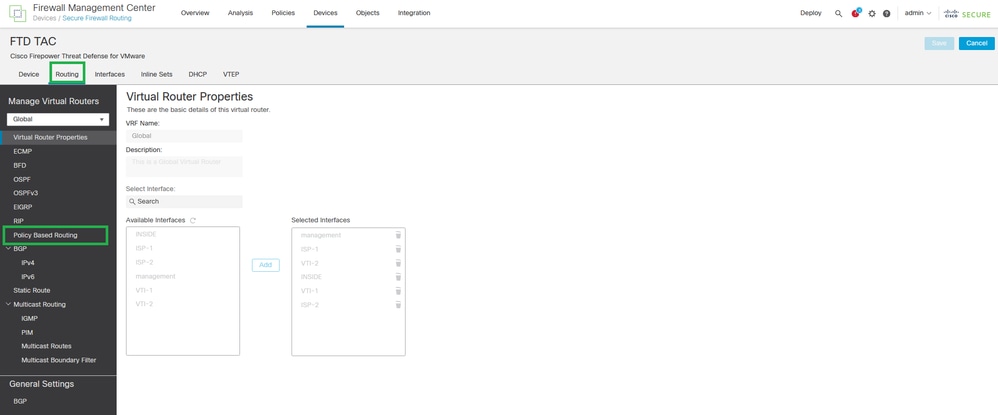

الخطوة 8. انتقل إلى Routing > Policy-Based Routing

التوجيه - التوجيه القائم على السياسة

التوجيه - التوجيه القائم على السياسة

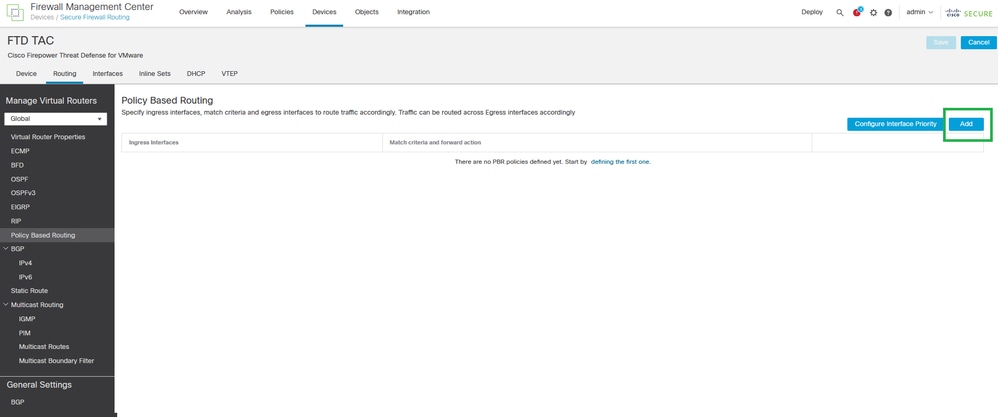

الخطوة 9. انقر Add.

إضافة التوجيه المستند إلى السياسة

إضافة التوجيه المستند إلى السياسة

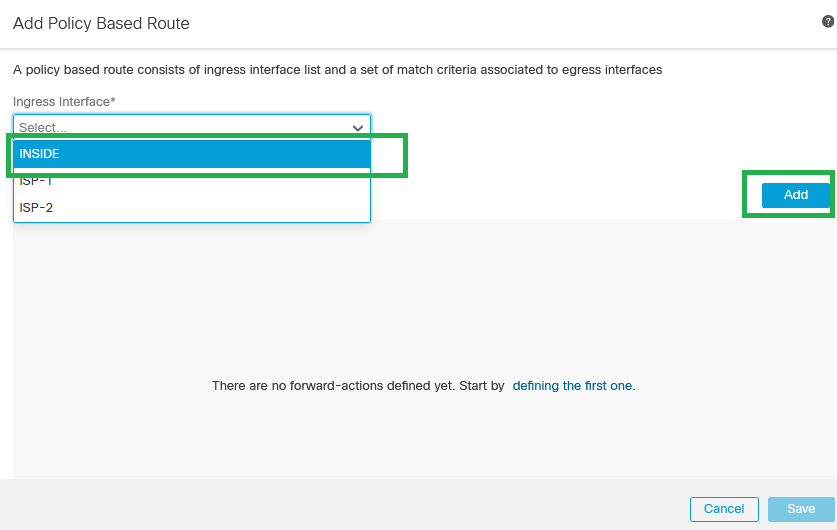

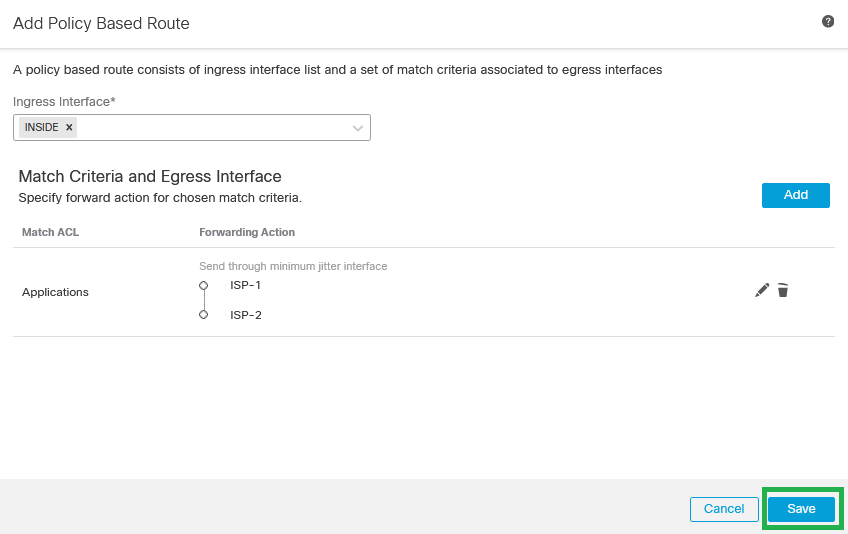

الخطوة 10. أضفت المدخل قارن ل PBR تشكيل (داخلي في هذا مثال)، بعد ذلك طقطقت Add.

إضافة مسار مستند إلى السياسة

إضافة مسار مستند إلى السياسة

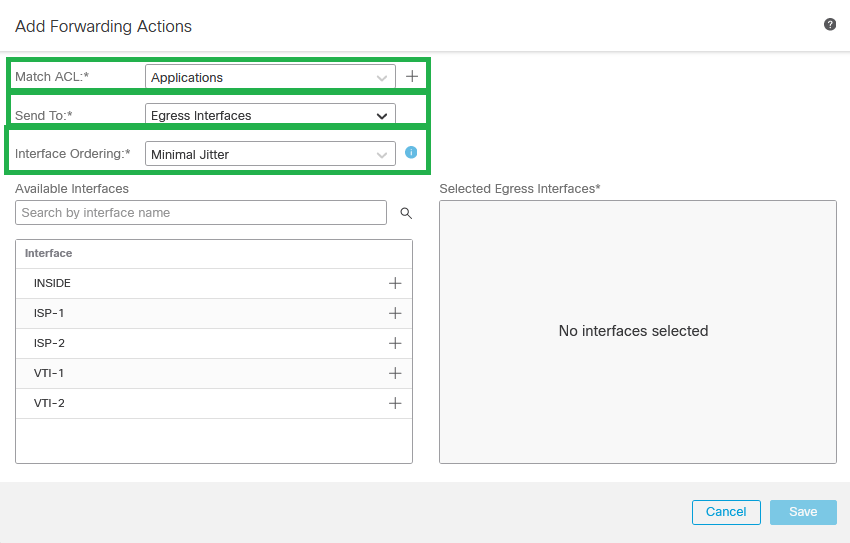

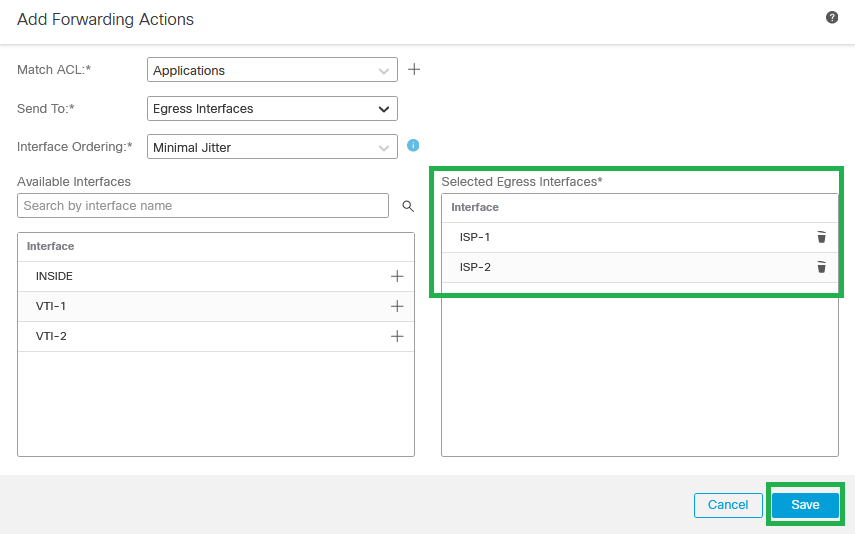

الخطوة 11. قم بتحديد معايير المطابقة (مع قائمة الوصول الموسعة التي تم إنشاؤها في الخطوات السابقة) وواجهات الخروج وترتيب الواجهة.

إضافة إجراءات إعادة التوجيه

إضافة إجراءات إعادة التوجيه

ملاحظة: Egress Interfaces و Minimal Jitter تم إختياره لدليل التكوين هذا. تحقق من وثائق PBR الرسمية لمعرفة المزيد حول الخيارات الأخرى.

الخطوة 12. أخترت المخرج قارن (ISP-1 و ISP-2 لهذا مثال)، بعد ذلك طقطقت Save.

واجهات الخروج المحددة

واجهات الخروج المحددة

الخطوة 13. تحقق من تكوين PBR وانقر Save.

التحقق من صحة التوجيه المستند إلى السياسة

التحقق من صحة التوجيه المستند إلى السياسة

الخطوة 14. (إختياري) كرر الخطوات 9 و 10 و 11 و 12 و 13 إذا تم إنشاء المزيد من قوائم التحكم في الوصول الموسعة أو إذا كان هناك المزيد من واجهات المصدر حيث يجب تطبيق تكوين PBR.

الخطوة 15. حفظ التغييرات ونشرها من FMC.

تكوين مسار متعدد المسارات متساوي التكلفة (ECMP)

الخطوة 1. انتقل إلى Devices > Device Management، وتحرير الدفاع عن التهديد.

إدارة الجهاز

إدارة الجهاز

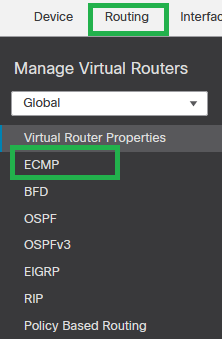

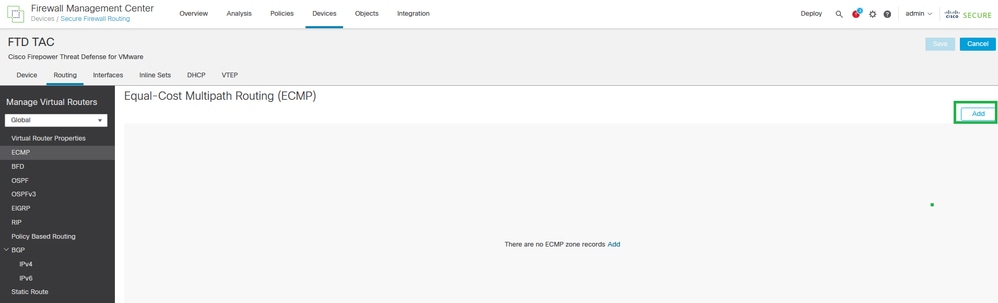

الخطوة 2. انتقل إلى Routing > ECMP.

التوجيه - ECMP

التوجيه - ECMP

الخطوة 3. انقر Add in order to خلقت ECMP بين ال VTIs و WAN قارن (ISP-1 و ISP-2 ل هذا تشكيل مرشد).

التوجيه متعدد المسارات متساوية التكلفة (ECMP)

التوجيه متعدد المسارات متساوية التكلفة (ECMP)

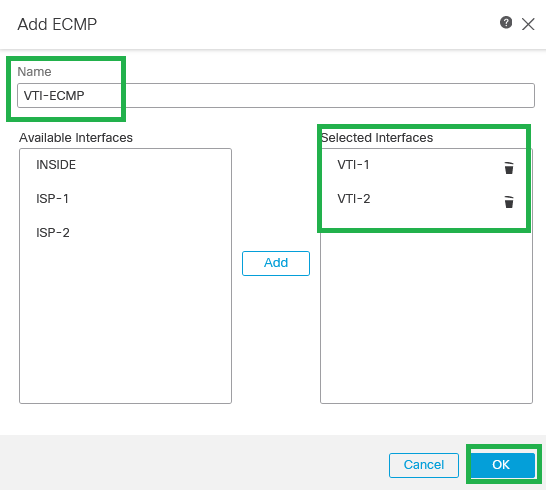

الخطوة 4. قم بإعداد اسم ECMP واختر جميع واجهات VTIs، ثم انقر Add.

ECMP ل VTIs

ECMP ل VTIs

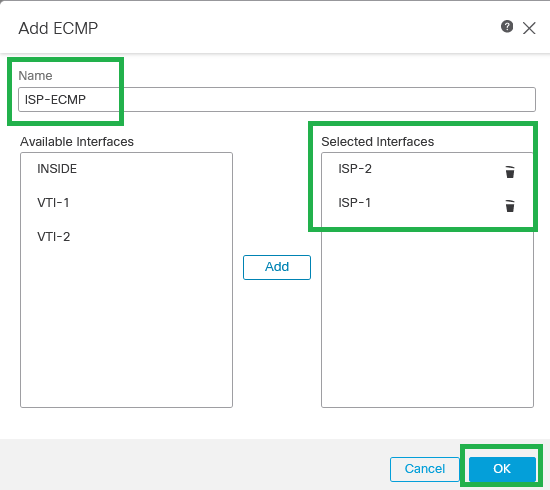

الخطوة 5. كرر الخطوات 3 و 4 لإنشاء ECMP بين واجهات WAN (ISP-1 و ISP-2 لدليل التكوين هذا).

ECMP لواجهات ISP

ECMP لواجهات ISP

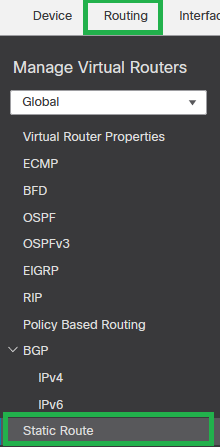

الخطوة 6. قم بحفظ تكوين ECMP.

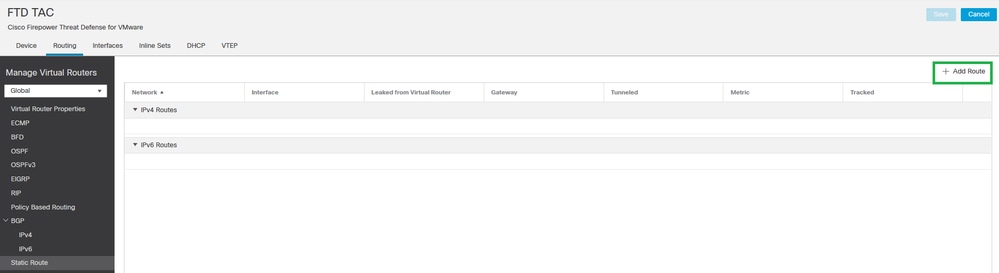

الخطوة 7. قم بتكوين المسارات الثابتة لواجهات المنطقة من أجل موازنة الأحمال. انتقل إلى Routing > Static Route.

التوجيه - المسار الثابت

التوجيه - المسار الثابت

الخطوة 8. انقر + Add Route.

+ إضافة مسار

+ إضافة مسار

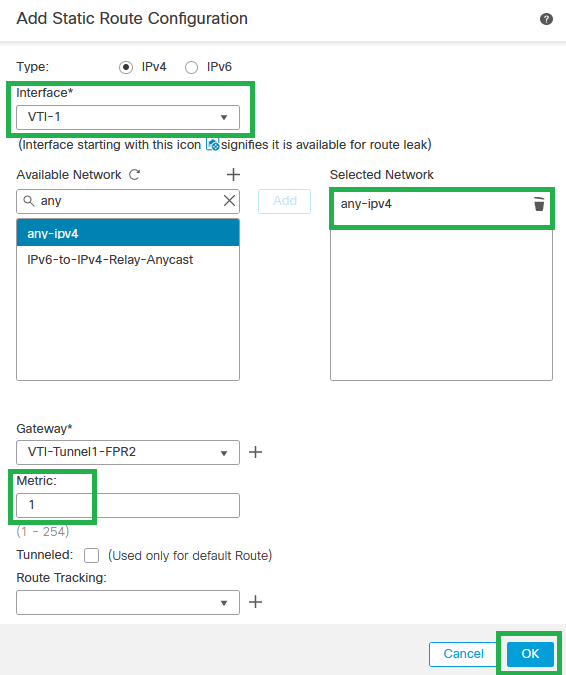

الخطوة 9. خلقت تقصير ساكن إستاتيكي لال VTI قارن (VTI-1 ل هذا تشكيل مرشد) مع 1 كقيمة مترية، بعد ذلك طقطقت OK.

المسار الثابت الافتراضي ل VTI-1

المسار الثابت الافتراضي ل VTI-1

الخطوة 10. كرر الخطوة 8. إذا كان هناك المزيد من واجهات VTI التي تم تكوينها.

ملاحظة: إنشاء مسار افتراضي لكل واجهة VTI تم تكوينها.

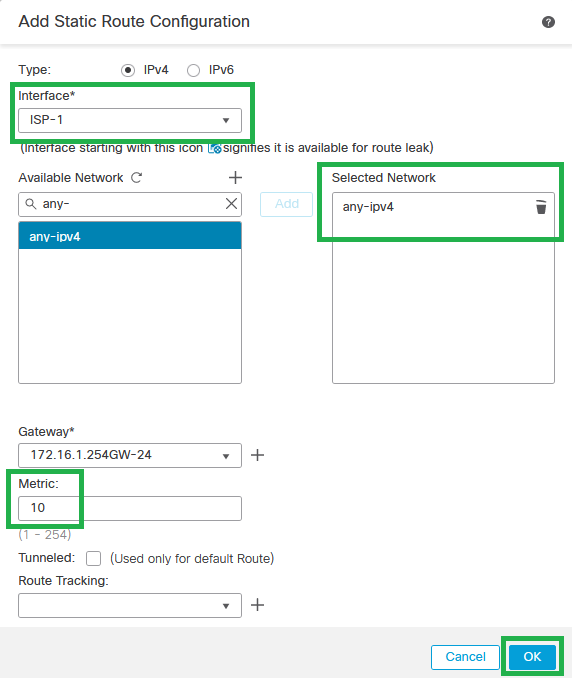

الخطوة 11. خلقت تقصير ساكن إستاتيكي ل ال WAN/ISP قارن (ISP-1 ل هذا تشكيل مرشد) مع أكبر قيمة مقياس من VTI، بعد ذلك طقطقت OK.

المسار الثابت الافتراضي ل ISP-1

المسار الثابت الافتراضي ل ISP-1

الخطوة 12. كرر الخطوة 10. إذا كان هناك المزيد من واجهات WAN/ISP التي تم تكوينها.

ملاحظة: إنشاء مسار افتراضي لكل واجهة WAN/ISP تم تكوينها.

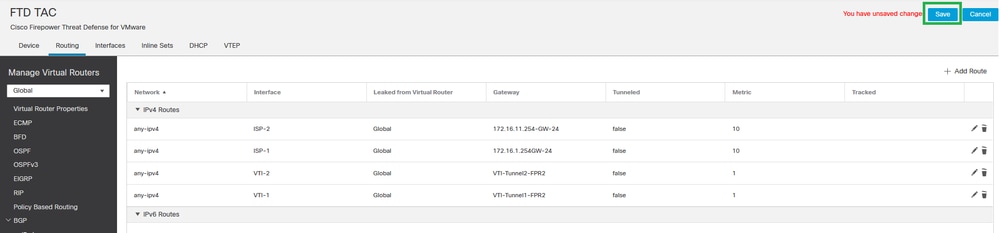

الخطوة 13. التحقق من صحة تكوين المسارات الافتراضية والنقر فوق OK.

تكوين المسار الثابت

تكوين المسار الثابت

تكوين DNS الموثوق به ل FTD الآمن

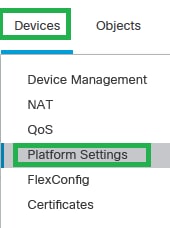

الخطوة 1. انتقل إلى Devices > Platform Settings.

الأجهزة - إعدادات النظام الأساسي

الأجهزة - إعدادات النظام الأساسي

الخطوة 2. إنشاء نهج إعدادات نظام أساسي موجود أو تحريره.

ملاحظة: تأكد من تطبيق سياسة إعدادات النظام الأساسي لتأمين أجهزة الحماية ضد التهديدات.

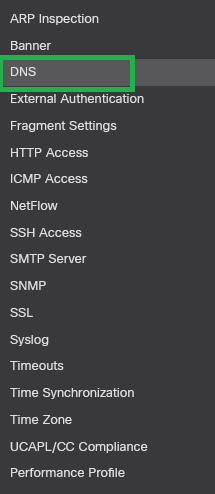

الخطوة 3. انقر DNS.

إعدادات النظام الأساسي DNS

إعدادات النظام الأساسي DNS

الخطوة 4. تمكين DNS name resolution by deviceوانقر فوق Add أو أختر مجموعة DNS موجودة. نختار Make as default، ثم انقر OK.

إضافة مجموعة خوادم DNS

إضافة مجموعة خوادم DNS

ملاحظة: إذا أردت معرفة المزيد حول تكوين DNS في نهج إعدادات النظام الأساسي، فتحقق من الوثائق الرسمية لإعدادات النظام الأساسي.

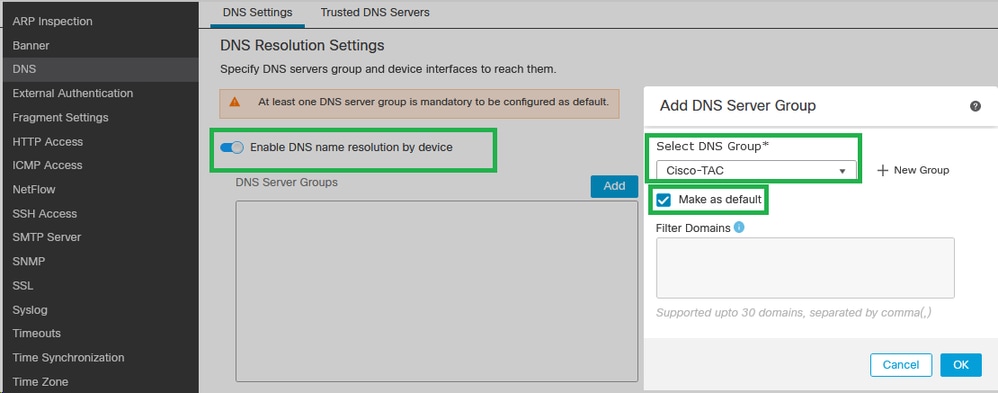

الخطوة 5. أختر واجهات WAN/ISP ضمن Interface Objects قسم.

تكوين واجهة DNS

تكوين واجهة DNS

الخطوة 6. قم بحفظ التغييرات.

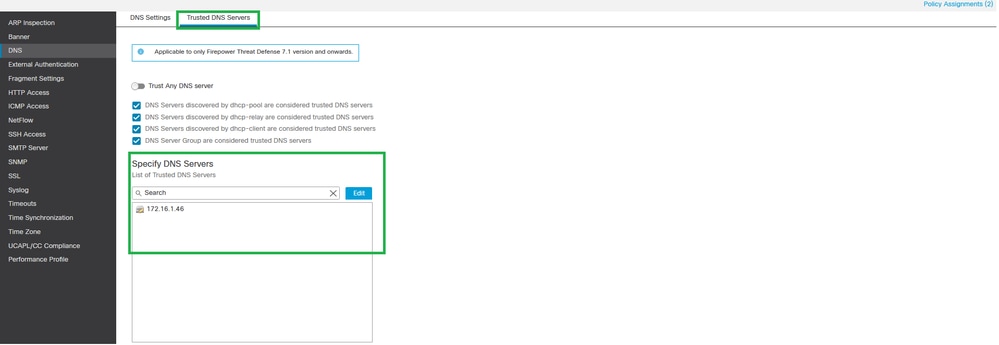

الخطوة 7. انتقل إلى Trusted DNS Servers وتحديد خوادم DNS الموثوق بها.

خوادم DNS الموثوق بها

خوادم DNS الموثوق بها

الخطوة 8. انقر Save ونشر التغييرات.

تمكين مراقبة المسار

الخطوة 1. انتقل إلى Devices > Device Management، وتحرير الدفاع عن التهديد.

إدارة الجهاز

إدارة الجهاز

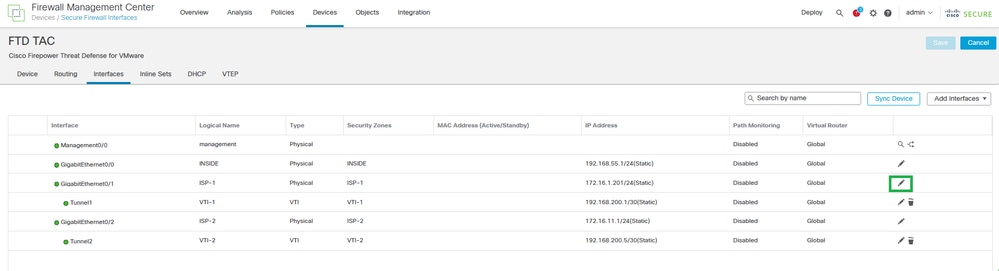

الخطوة 2. تحت Interfaces جدولة، قم بتحرير واجهات WAN/ISP للواجهة (ISP-1 و ISP-2 لدليل التكوين هذا).

تكوين الواجهة

تكوين الواجهة

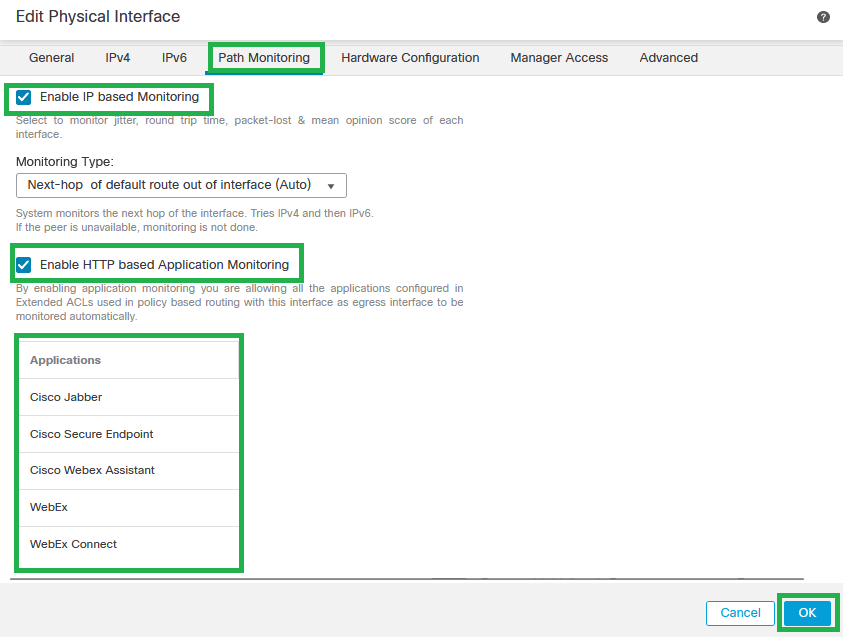

الخطوة 3. انقر فوق Path MonitoringEnable IP Monitoring وتمكين HTTP-based Application Monitoring خانة إختيار. ثم انقر Save.

تكوين مراقبة مسار الواجهة

تكوين مراقبة مسار الواجهة

تحذير: يجب إدراج التطبيقات التي تم تكوينها في قسم التكوين السابق.

ملاحظة: تم إختيار "نوع المراقبة" لدليل التكوين هذا. تحقق من إعدادات مراقبة المسار على دليل التكوين الرسمي لمعرفة المزيد حول الخيارات الأخرى.

الخطوة 4. كرر الخطوات 2 و 3 لجميع واجهات WAN/ISP التي تم تكوينها.

الخطوة 5. انقر Save ونشر التغييرات.

إضافة لوحة معلومات المراقبة

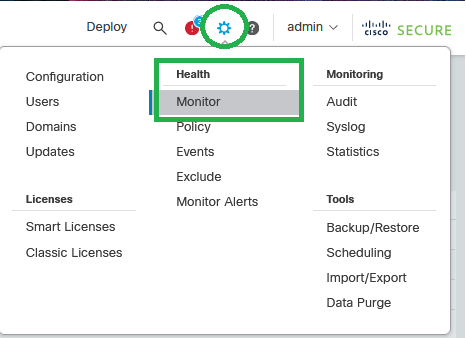

الخطوة 1. انتقل إلى System > Health > Monitor.

النظام - الحماية - المراقبة

النظام - الحماية - المراقبة

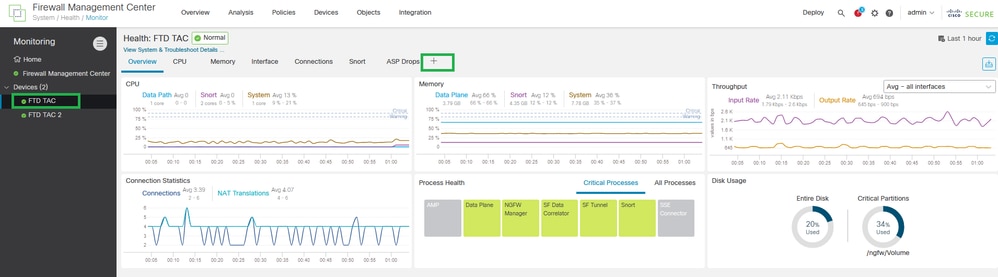

الخطوة 2. أختر جهاز FTD الآمن، وانقر Add New Dashboard.

إضافة لوحة معلومات جديدة

إضافة لوحة معلومات جديدة

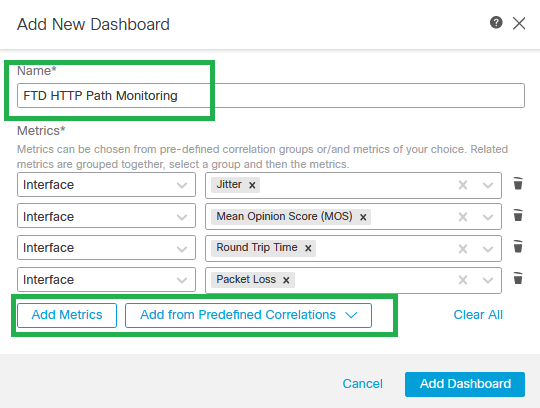

الخطوة 3. إعداد اسم لوحة المعلومات، وفي Correlate Metrics مربع الحوار، من القائمة المنسدلة، أختر Interface - Path Metrics. ثم انقر Add Dashboard.

إضافة لوحة معلومات جديدة بمقاييس المسار

إضافة لوحة معلومات جديدة بمقاييس المسار

التحقق من الصحة

يوضح هذا القسم كيفية التحقق من المسارات الثابتة العائمة و ECMP ومجموعة الكائنات مع التطبيقات وتكوينات PBR.

التحقق من تكوين المسارات الثابتة العائمة والموجهات الافتراضية:

firepower# show run route

route VTI-1 0.0.0.0 0.0.0.0 192.168.200.1 1

route VTI-2 0.0.0.0 0.0.0.0 192.168.200.5 1

route ISP-1 0.0.0.0 0.0.0.0 172.16.1.254 10

route ISP-2 0.0.0.0 0.0.0.0 172.16.11.254 10

التحقق من تكوين ECMP:

firepower# sh run | i ecmp

zone ECMP-VTI ecmp

zone ECMP-ISP ecmp

تحقق من موازنة حركة المرور بواسطة ECMP، على جدول التوجيه. يجب أن يقوم جدول التوجيه بتثبيت كلا الموجهين في جدول توجيه FTD الآمن.

firepower# show route static

Codes: L - local, C - connected, S - static, R - RIP, M - mobile, B - BGP

D - EIGRP, EX - EIGRP external, O - OSPF, IA - OSPF inter area

N1 - OSPF NSSA external type 1, N2 - OSPF NSSA external type 2

E1 - OSPF external type 1, E2 - OSPF external type 2, V - VPN

i - IS-IS, su - IS-IS summary, L1 - IS-IS level-1, L2 - IS-IS level-2

ia - IS-IS inter area, * - candidate default, U - per-user static route

o - ODR, P - periodic downloaded static route, + - replicated route

SI - Static InterVRF, BI - BGP InterVRF

Gateway of last resort is 172.16.11.254 to network 0.0.0.0

S* 0.0.0.0 0.0.0.0 [1/0] via 192.168.200.5, VTI-2

[1/0] via 192.168.200.1, VTI-1

التحقق من تكوين خريطة مسار PBR:

firepower# show run route-map

!

route-map FMC_GENERATED_PBR_1694885402369 permit 5

match ip address Applications

set adaptive-interface cost ISP-1 ISP-2

!

تحقق من قائمة التحكم في الوصول (ACL) التي تم تعيينها لتكوين PBR (تحقق من اسم قائمة التحكم في الوصول (ACL) على تكوين خريطة المسار):

firepower# show run access-list | i Applications

access-list Applications extended permit ip any object-group-network-service FMC_NSG_639950173988

تحقق من مجموعة الكائنات باستخدام التطبيقات المعينة إلى قائمة الوصول (تحقق من اسم مجموعة الكائنات في تكوين قائمة التحكم بالوصول (ACL)):

firepower# show run object-group

object-group network-service FMC_NSG_639950173988

network-service-member "Cisco Jabber"

network-service-member "Cisco Secure Endpoint"

network-service-member "Cisco Webex Assistant"

network-service-member "WebEx"

network-service-member "WebEx Connect"

network-service-member "Webex Teams"

تحقق من مسار النهج المعين لواجهات البيانات المستخدمة على تكوين PBR:

interface GigabitEthernet0/0

nameif INSIDE

cts manual

propagate sgt preserve-untag

policy static sgt disabled trusted

security-level 0

ip address 172.16.35.1 255.255.255.0

policy-route route-map FMC_GENERATED_PBR_1694885402369

!

interface GigabitEthernet0/1

nameif ISP-1

cts manual

propagate sgt preserve-untag

policy static sgt disabled trusted

security-level 0

zone-member ECMP-ISP

ip address 172.16.1.202 255.255.255.0

policy-route path-monitoring auto

!

interface GigabitEthernet0/2

nameif ISP-2

security-level 0

zone-member ECMP-ISP

ip address 172.16.11.2 255.255.255.0

policy-route path-monitoring auto

!

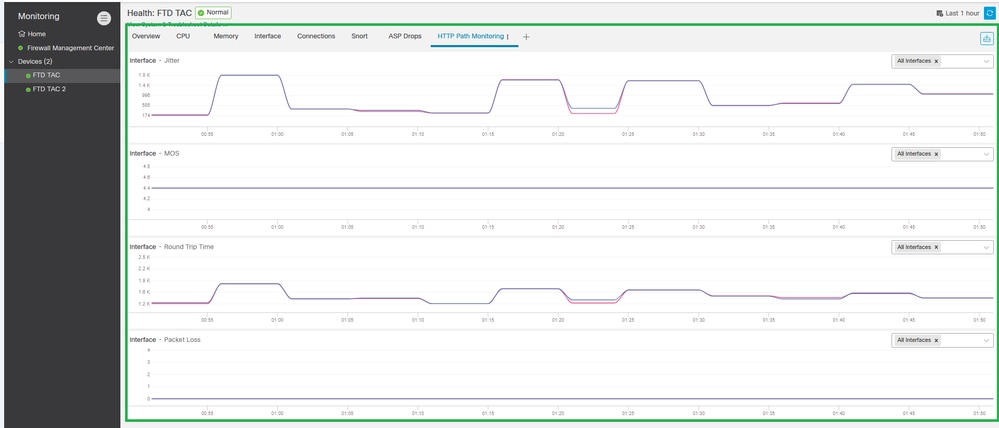

تحقق من معلومات لوحة معلومات مراقبة مسار HTTP والتحقق من رجفان MOS ووقت جولة الرحلة وإحصاءات فقدان الحزمة.

التحقق من لوحة معلومات مراقبة مسار HTTP

التحقق من لوحة معلومات مراقبة مسار HTTP

استكشاف الأخطاء وإصلاحها

وفي حالة فشل مراقبة المسار، يتم تكوين واجهات WAN/ISP مع تمكين المراقبة المستندة إلى IP لإرسال حزم تحقيق ICMP إلى البوابة التي تم تكوينها على المسارات الثابتة. قم بتكوين التقاط المدخل/المخرج على واجهات WAN/ISP للتحقق من عمل ICMP.

التقاط مدخل ومخرج:

firepower# cap in interface ISP-1 trace match icmp any any

firepower# cap in2 interface isP-2 trace match icmp any any

أسر مدخل:

firepower# show cap in

12 packets captured

1: 00:08:28.073604 172.16.1.202 > 172.16.1.254 icmp: echo request

2: 00:08:28.074672 172.16.1.254 > 172.16.1.202 icmp: echo reply

3: 00:08:29.150871 172.16.1.202 > 172.16.1.254 icmp: echo request

4: 00:08:29.151832 172.16.1.254 > 172.16.1.202 icmp: echo reply

5: 00:08:30.217701 172.16.1.202 > 172.16.1.254 icmp: echo request

6: 00:08:30.218876 172.16.1.254 > 172.16.1.202 icmp: echo reply

7: 00:08:31.247728 172.16.1.202 > 172.16.1.254 icmp: echo request

8: 00:08:31.248980 172.16.1.254 > 172.16.1.202 icmp: echo reply

9: 00:08:32.309005 172.16.1.202 > 172.16.1.254 icmp: echo request

10: 00:08:32.310317 172.16.1.254 > 172.16.1.202 icmp: echo reply

11: 00:08:33.386622 172.16.1.202 > 172.16.1.254 icmp: echo request

12: 00:08:33.387751 172.16.1.254 > 172.16.1.202 icmp: echo reply

12 packets shown

1: 00:08:28.073604 172.16.1.202 > 172.16.1.254 icmp: echo request

2: 00:08:28.074672 172.16.1.254 > 172.16.1.202 icmp: echo reply

3: 00:08:29.150871 172.16.1.202 > 172.16.1.254 icmp: echo request

4: 00:08:29.151832 172.16.1.254 > 172.16.1.202 icmp: echo reply

5: 00:08:30.217701 172.16.1.202 > 172.16.1.254 icmp: echo request

6: 00:08:30.218876 172.16.1.254 > 172.16.1.202 icmp: echo reply

7: 00:08:31.247728 172.16.1.202 > 172.16.1.254 icmp: echo request

8: 00:08:31.248980 172.16.1.254 > 172.16.1.202 icmp: echo reply

9: 00:08:32.309005 172.16.1.202 > 172.16.1.254 icmp: echo request

10: 00:08:32.310317 172.16.1.254 > 172.16.1.202 icmp: echo reply

11: 00:08:33.386622 172.16.1.202 > 172.16.1.254 icmp: echo request

12: 00:08:33.387751 172.16.1.254 > 172.16.1.202 icmp: echo reply

12 packets shown

أسر المخرج:

firepower# show cap in2

12 packets captured

1: 00:08:28.073543 172.16.11.2 > 172.16.11.254 icmp: echo request

2: 00:08:28.074764 172.16.11.254 > 172.16.11.2 icmp: echo reply

3: 00:08:29.150810 172.16.11.2 > 172.16.11.254 icmp: echo request

4: 00:08:29.151954 172.16.11.254 > 172.16.11.2 icmp: echo reply

5: 00:08:30.217640 172.16.11.2 > 172.16.11.254 icmp: echo request

6: 00:08:30.218799 172.16.11.254 > 172.16.11.2 icmp: echo reply

7: 00:08:31.247667 172.16.11.2 > 172.16.11.254 icmp: echo request

8: 00:08:31.248888 172.16.11.254 > 172.16.11.2 icmp: echo reply

9: 00:08:32.308913 172.16.11.2 > 172.16.11.254 icmp: echo request

10: 00:08:32.310012 172.16.11.254 > 172.16.11.2 icmp: echo reply

11: 00:08:33.386576 172.16.11.2 > 172.16.11.254 icmp: echo request

12: 00:08:33.387888 172.16.11.254 > 172.16.11.2 icmp: echo reply

12 packets captured

تحذير: تأكد من تكوين عمليات الالتقاط باستخدام عناوين IP للمصدر والوجهة نظرا لأن عمليات الالتقاط يمكن أن تزيد الأداء بشكل ملحوظ على المربع.

تلميح: إذا لم يعمل إختبار الاتصال، فقم باستكشاف أخطاء الاتصال المباشر بالبوابة الافتراضية وإصلاحها، أو تحقق من جدول ARP، أو اتصل ب Cisco TAC.

للتحقق مما إذا كان PBR يعمل، يمكنك إستخدام أداة تتتبع الحزم لضمان توجيه حركة مرور التطبيق باستخدام PBR.

firepower# packet-tracer input insIDE tcp 172.16.35.2 54352 'PUBLIC-IP-ADDRESS-FOR-WEBEX' $

---

[Output omitted]

---

Phase: 3

Type: PBR-LOOKUP

Subtype: policy-route

Result: ALLOW

Config:

route-map FMC_GENERATED_PBR_1694885402369 permit 5

match ip address Applications

set ip next-hop 172.16.1.254

Additional Information:

Matched route-map FMC_GENERATED_PBR_1694885402369, sequence 5, permit

Found next-hop 172.16.1.254 using egress ifc ISP-1

---

[Output omitted]

---

Result:

input-interface: INSIDE

input-status: up

input-line-status: up

output-interface: ISP-1

output-status: up

output-line-status: up

Action: allow

ملاحظة: للتعرف على عناوين IP الخاصة بالتطبيق لخدمة الشبكة التي تم تكوينها على مجموعات الكائنات، أستخدم الأمر show object-group network-service detail.

معلومات ذات صلة

يمكن العثور على مستندات إضافية متعلقة ب PBR مع مراقبة مسار HTTP هنا:

- تكوين التوجيه القائم على السياسة على دليل تكوين جهاز مركز إدارة الجدار الناري الآمن

- مراقبة المسار على تكوين التوجيه المستند إلى السياسة على دليل تكوين جهاز مركز إدارة جدار الحماية الآمن

- تكوين نهج التوجيه المستند إلى السياسة

- مثال التكوين للتوجيه المستند إلى السياسة

- تكوين مثال لمراقبة مسار PBR

- إضافة لوحة معلومات مراقبة المسار

- تكوين إعدادات النظام الأساسي DNS على دليل تكوين جهاز مركز إدارة جدار الحماية الآمن

- الدعم التقني والتنزيلات من Cisco

محفوظات المراجعة

| المراجعة | تاريخ النشر | التعليقات |

|---|---|---|

1.0 |

10-Oct-2023 |

الإصدار الأولي |

تمت المساهمة بواسطة مهندسو Cisco

- خوان كارلوس كارفينتي خواريزمهندس TAC من Cisco

اتصل بنا

- فتح حالة دعم

- (تتطلب عقد خدمة Cisco)

التعليقات

التعليقات