تكوين ECMP باستخدام IP SLA على FTD المدارة بواسطة FDM

خيارات التنزيل

-

ePub (2.7 MB)

العرض في تطبيقات مختلفة على iPhone أو iPad أو نظام تشغيل Android أو قارئ Sony أو نظام التشغيل Windows Phone

لغة خالية من التحيز

تسعى مجموعة الوثائق لهذا المنتج جاهدة لاستخدام لغة خالية من التحيز. لأغراض مجموعة الوثائق هذه، يتم تعريف "خالية من التحيز" على أنها لغة لا تعني التمييز على أساس العمر، والإعاقة، والجنس، والهوية العرقية، والهوية الإثنية، والتوجه الجنسي، والحالة الاجتماعية والاقتصادية، والتمييز متعدد الجوانب. قد تكون الاستثناءات موجودة في الوثائق بسبب اللغة التي يتم تشفيرها بشكل ثابت في واجهات المستخدم الخاصة ببرنامج المنتج، أو اللغة المستخدمة بناءً على وثائق RFP، أو اللغة التي يستخدمها منتج الجهة الخارجية المُشار إليه. تعرّف على المزيد حول كيفية استخدام Cisco للغة الشاملة.

حول هذه الترجمة

ترجمت Cisco هذا المستند باستخدام مجموعة من التقنيات الآلية والبشرية لتقديم محتوى دعم للمستخدمين في جميع أنحاء العالم بلغتهم الخاصة. يُرجى ملاحظة أن أفضل ترجمة آلية لن تكون دقيقة كما هو الحال مع الترجمة الاحترافية التي يقدمها مترجم محترف. تخلي Cisco Systems مسئوليتها عن دقة هذه الترجمات وتُوصي بالرجوع دائمًا إلى المستند الإنجليزي الأصلي (الرابط متوفر).

المحتويات

المقدمة

يوضح هذا المستند كيفية تكوين ECMP مع IP SLA على FTD تتم إدارته بواسطة FDM.

المتطلبات الأساسية

المتطلبات

توصي Cisco بأن تكون لديك معرفة بالمواضيع التالية:

- تكوين ECMP على الدفاع الآمن عن تهديد جدار الحماية (FTD) من Cisco

- تكوين IP SLA على الدفاع الآمن عن تهديد جدار الحماية (FTD) من Cisco

- مدير جهاز جدار الحماية الآمن (FDM) من Cisco

المكونات المستخدمة

أسست المعلومة في هذا وثيقة على هذا برمجية وجهاز صيغة:

- Cisco FTD الإصدار 7.4.1 (بنية 172)

تم إنشاء المعلومات الواردة في هذا المستند من الأجهزة الموجودة في بيئة معملية خاصة. بدأت جميع الأجهزة المُستخدمة في هذا المستند بتكوين ممسوح (افتراضي). إذا كانت شبكتك قيد التشغيل، فتأكد من فهمك للتأثير المحتمل لأي أمر.

معلومات أساسية

يوضح هذا المستند كيفية تكوين مسار متعدد المسارات (ECMP) متساو التكلفة مع إتفاقية مستوى خدمة بروتوكول الإنترنت (IP SLA) على Cisco FTD التي تتم إدارتها بواسطة Cisco FDM. يسمح لك بروتوكول ECMP بتجميع الواجهات معا على بروتوكول FTD وتوازن أحمال حركة مرور البيانات عبر الواجهات المتعددة. IP SLA هي آلية تراقب الاتصال الطرفي من خلال تبادل الحزم العادية. بجانب ECMP، يمكن تنفيذ IP SLA لضمان توفر الخطوة التالية. في هذا المثال، يتم إستخدام ECMP لتوزيع الحزم بشكل متساو على دائرتين لمزود خدمة الإنترنت (ISP). وفي الوقت نفسه، تقوم إتفاقية مستوى الخدمة لبروتوكول الإنترنت (IP) بتعقب الاتصال، مما يضمن الانتقال بسلاسة إلى أي دوائر متوفرة في حالة حدوث عطل.

تتضمن المتطلبات الخاصة لهذا المستند:

- الوصول إلى الأجهزة باستخدام حساب مستخدم بامتيازات المسؤول

- Cisco Secure Firewall Threat Defense، الإصدار 7.1 أو إصدار أعلى

التكوين

الرسم التخطيطي للشبكة

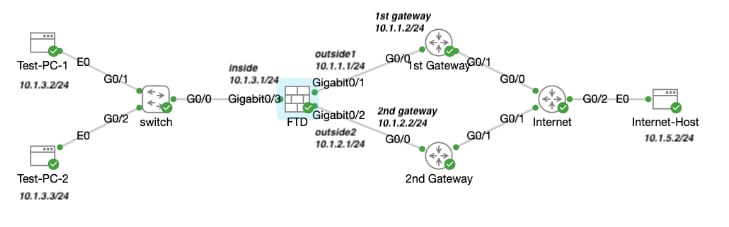

في هذا المثال، يحتوي FTD من Cisco على واجهتين خارجيتين: خارج1 وخارج 2 . يتصل كل واحد منها ببوابة ISP، خارج1 وخارج 2 ينتمي إلى منطقة ECMP نفسها المسماة خارج.

يتم توجيه حركة المرور من الشبكة الداخلية من خلال بروتوكول FTD والحصول على موازنة الأحمال إلى الإنترنت من خلال مزودي خدمة الإنترنت (ISP).

في الوقت نفسه، يستخدم FTD إتفاقيات مستوى خدمة IP لمراقبة الاتصال بكل بوابة ISP. في حال تعطل أي من دوائر ISP، يتم تجاوز فشل FTD إلى بوابة ISP الأخرى للحفاظ على إستمرارية الأعمال.

الرسم التخطيطي للشبكة

الرسم التخطيطي للشبكة

التكوينات

الخطوة 0. تكوين الواجهات/الكائنات مسبقا

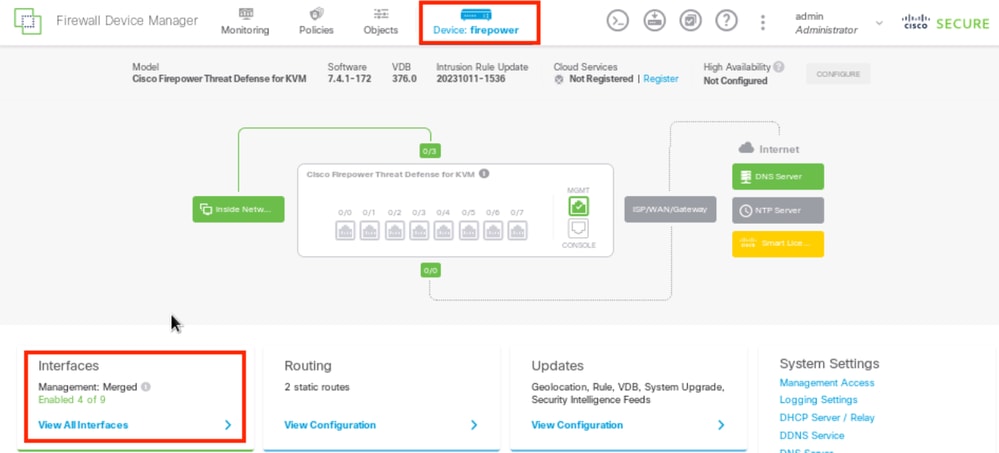

قم بتسجيل الدخول إلى واجهة المستخدم الرسومية (GUI) الخاصة ب FDM على الويب، انقر فوق الجهاز ، ثم انقر فوق الارتباط في ملخص الواجهات. تعرض قائمة الواجهات الواجهات المتاحة وأسمائها وعناوينها وحالاتها.

واجهة جهاز FDM

واجهة جهاز FDM

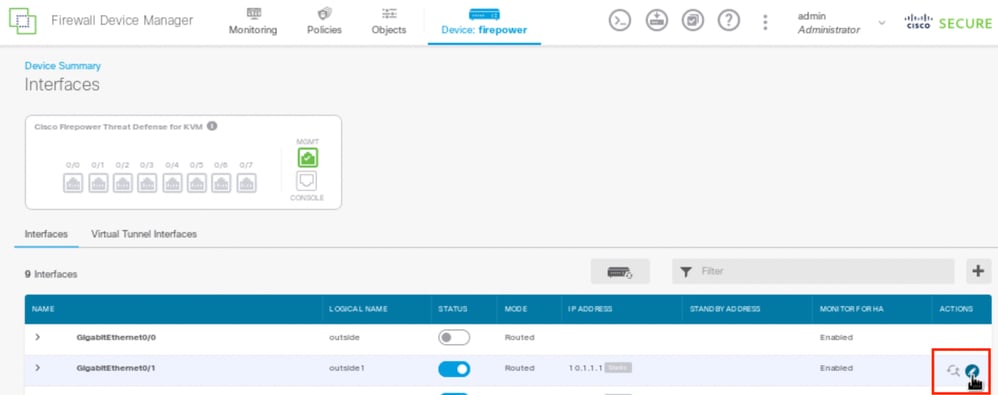

انقر أيقونة التحرير ( ) للواجهة الفعلية التي تريد تحريرها. في هذا المثال، GigabitEthernet0/1.

) للواجهة الفعلية التي تريد تحريرها. في هذا المثال، GigabitEthernet0/1.

الخطوة 0 قارن gi0/1

الخطوة 0 قارن gi0/1

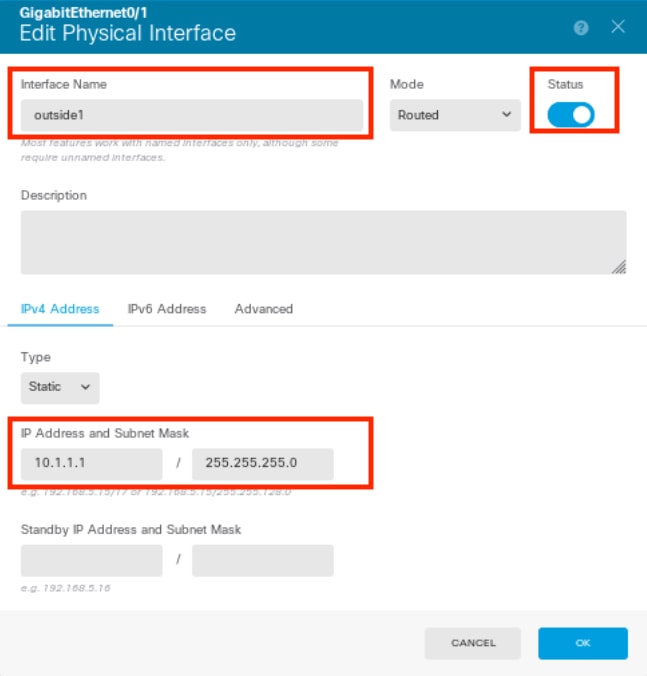

في نافذة تحرير الواجهة المادية:

- ثبتت القارن إسم ، في هذه الحالة خارج 1 .

- اضبط منزلق الحالة على الإعداد الممكن (

).

). - انقر فوق علامة التبويب عنوان IPv4 وقم بتكوين عنوان IPv4، في هذه الحالة 10.1.1.1/24.

- وانقر فوق OK.

الخطوة 0 تحرير الواجهة gi0/1

الخطوة 0 تحرير الواجهة gi0/1

ملاحظة: لا يمكن ربط سوى الواجهات الموجهة بمنطقة ECMP.

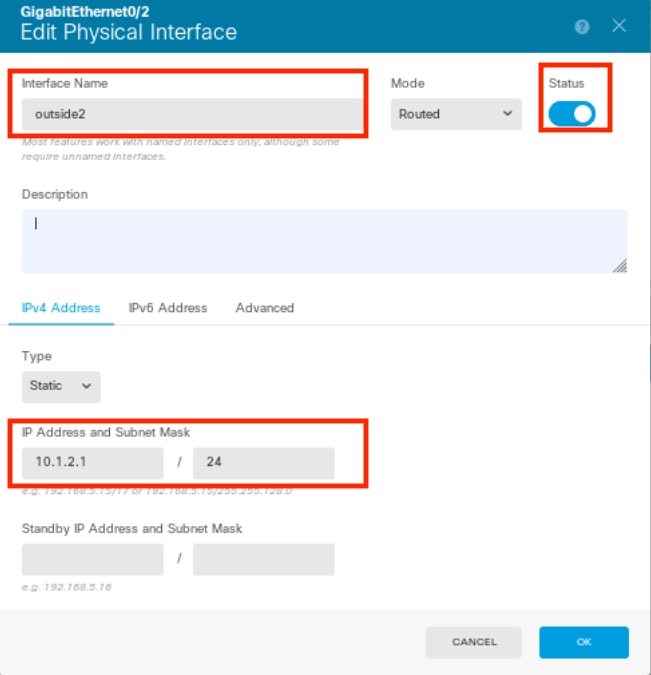

كرر الخطوات المماثلة لتكوين الواجهة لاتصال ISP الثانوي، في هذا المثال، تكون الواجهة المادية GigabitEthernet0/2 . في نافذة تحرير الواجهة المادية:

- ثبتت القارن إسم ، في هذه الحالة خارج2.

- اضبط منزلق الحالة على الإعداد الممكن (

).

). - انقر فوق علامة التبويب عنوان IPv4 وشكلت عنوان IPv4، في هذه الحالة 10.1.2.1/24.

- وانقر فوق OK.

الخطوة 0 تحرير الواجهة gi0/2

الخطوة 0 تحرير الواجهة gi0/2

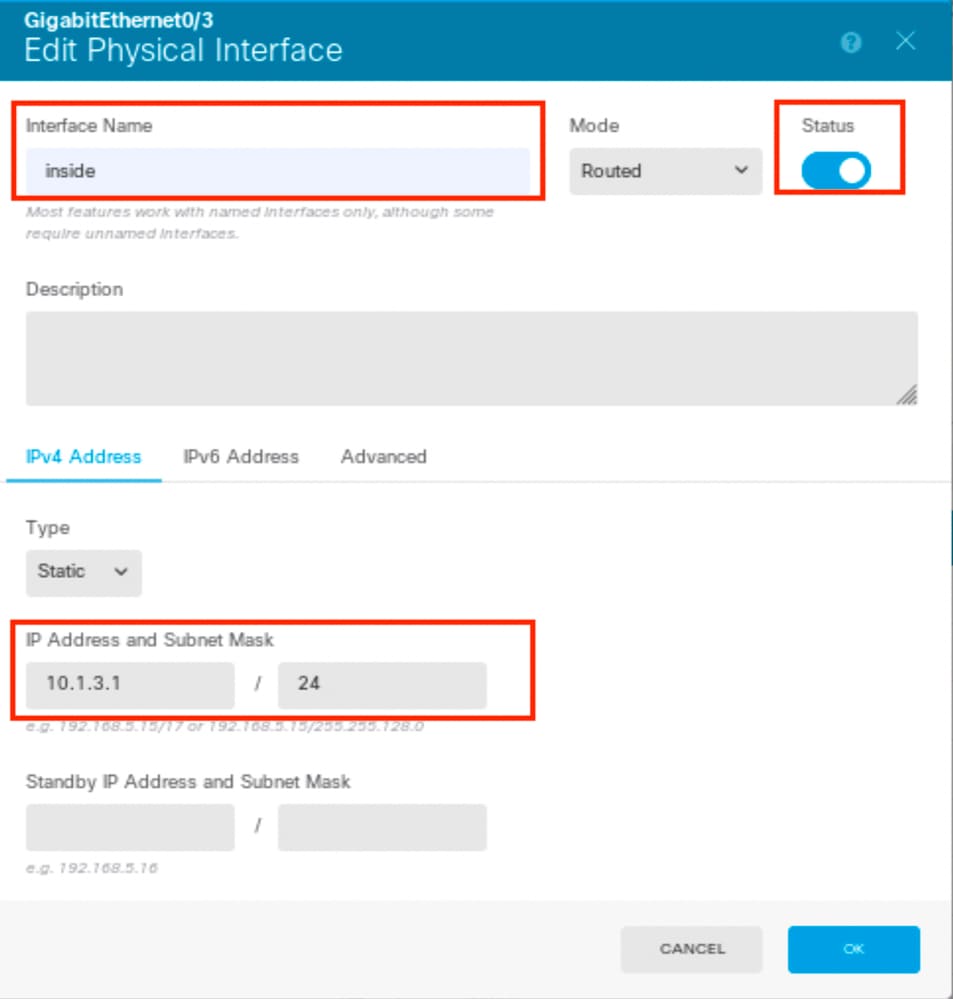

كرر الخطوات المماثلة لتكوين الواجهة للاتصال الداخلي، في هذا المثال تكون الواجهة المادية GigabitEthernet0/3. في نافذة تحرير الواجهة المادية:

- ثبتت القارن إسم ، في هذه الحالة داخل .

- اضبط منزلق الحالة على الإعداد الممكن (

).

). - انقر فوق علامة التبويب عنوان IPv4 وقم بتكوين عنوان IPv4، في هذه الحالة 10.1.3.1/24.

- وانقر فوق OK.

الخطوة 0 تحرير الواجهة gi0/3

الخطوة 0 تحرير الواجهة gi0/3

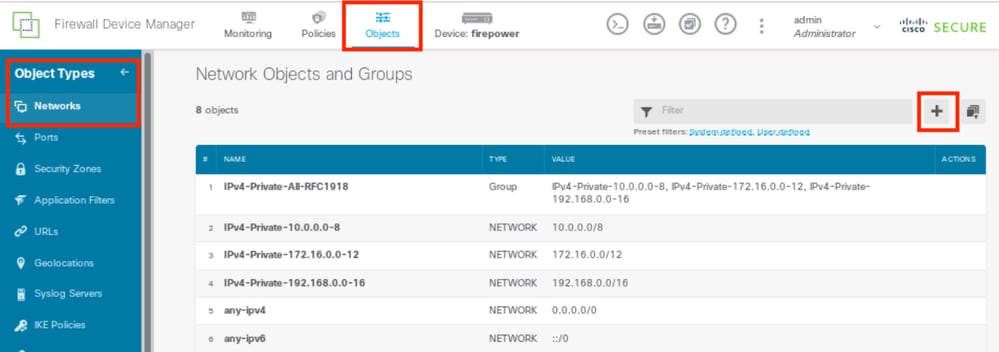

انتقل إلى كائنات > أنواع كائن > شبكات ، انقر أيقونة إضافة ( ) لإضافة كائن جديد.

) لإضافة كائن جديد.

الخطوة 0 object1

الخطوة 0 object1

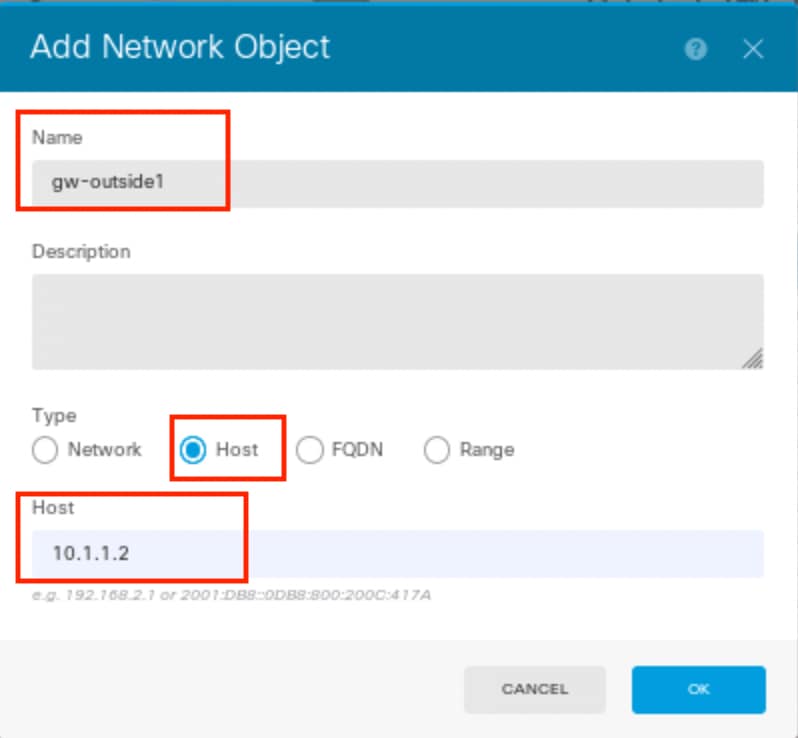

في نافذة إضافة كائن شبكة، قم بتكوين أول بوابة ISP:

- ثبتت الإسم من الكائن، في هذه الحالة gw-outside1.

- حدد نوع الكائن، في هذه الحالة المضيف.

- ثبتت العنوان من المضيف ، في هذه الحالة 10.1.1.2.

- وانقر فوق OK.

الخطوة 0 الكائن 2

الخطوة 0 الكائن 2

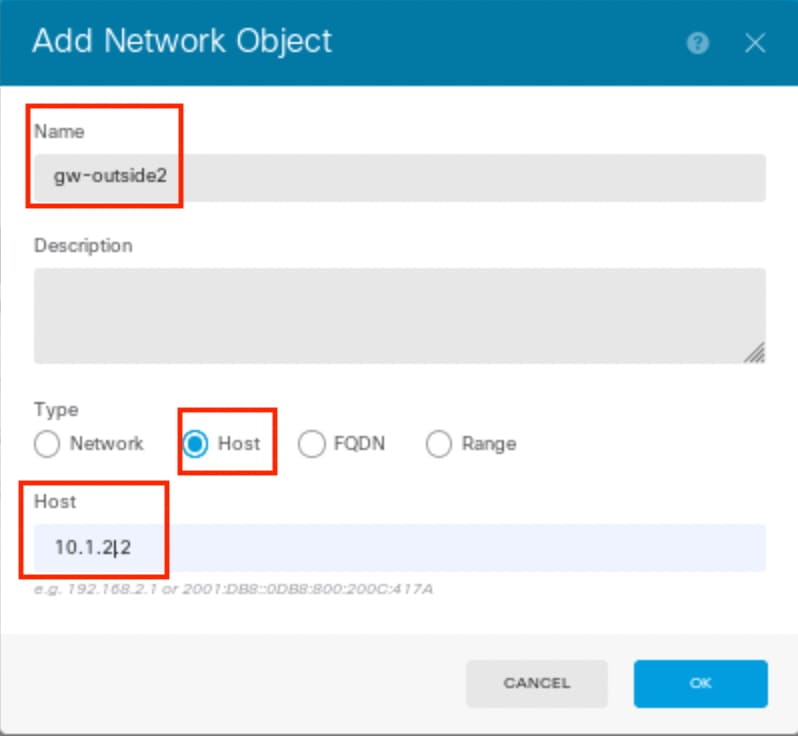

كرر الخطوات المماثلة لتكوين كائن شبكة آخر لبوابة ISP الثانية:

- ثبتت الإسم من الكائن، في هذه الحالة gw-external2.

- حدد نوع الكائن، في هذه الحالة المضيف.

- ثبتت العنوان من المضيف ، في هذه الحالة 10.1.2.2.

- وانقر فوق OK.

الخطوة 0 object3

الخطوة 0 object3

ملاحظة: يجب أن يكون لديك نهج التحكم في الوصول قيد التكوين على FTD للسماح بحركة المرور، وهذا الجزء غير مضمن في هذا المستند.

الخطوة 1. تكوين منطقة ECMP

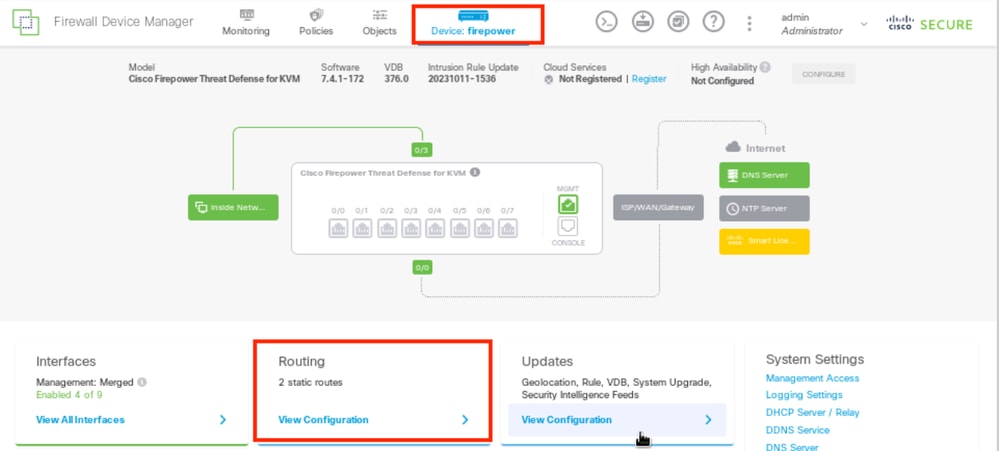

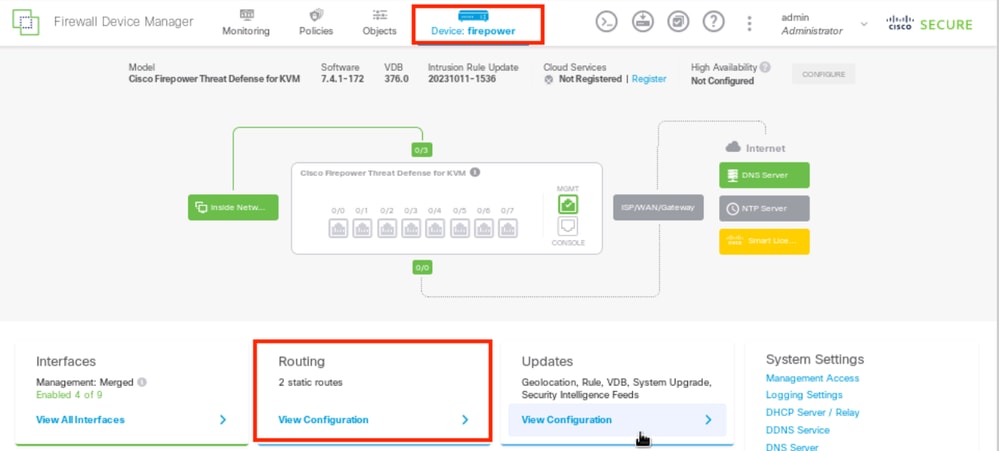

انتقل إلى الجهاز ، ثم انقر فوق الارتباط الموجود في ملخص التوجيه.

إذا قمت بتمكين الموجهات الظاهرية، فانقر فوق رمز العرض ( ) للموجه الذي تقوم بتكوين مسار ثابت فيه. في هذه الحالة لم يتم تمكين الموجهات الظاهرية.

) للموجه الذي تقوم بتكوين مسار ثابت فيه. في هذه الحالة لم يتم تمكين الموجهات الظاهرية.

الخطوة 1 منطقة ECMP1

الخطوة 1 منطقة ECMP1

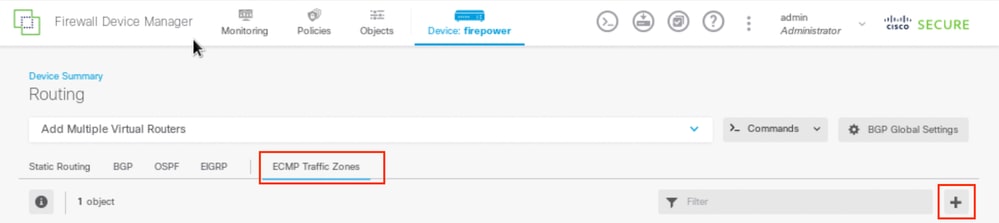

انقر فوق علامة التبويب مناطق حركة مرور ECMP، ثم انقر فوق أيقونة إضافة (  ) لإضافة منطقة جديدة.

) لإضافة منطقة جديدة.

الخطوة 1 منطقة ECMP2

الخطوة 1 منطقة ECMP2

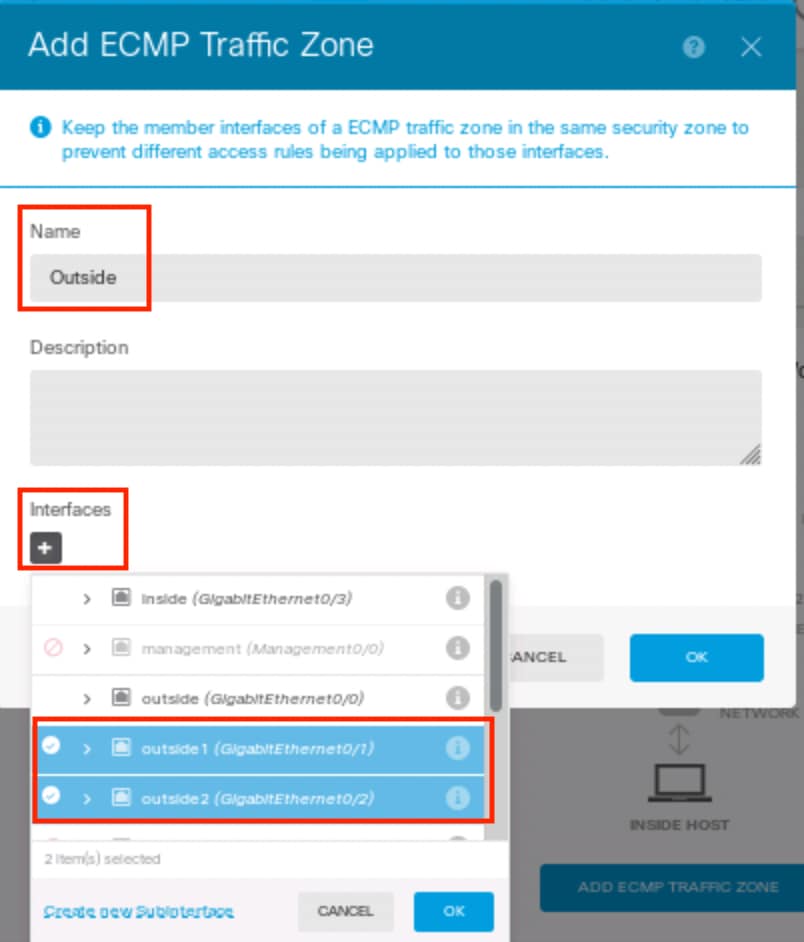

في نافذة إضافة منطقة حركة مرور ECMP:

- قم بتعيين اسم منطقة ECMP وبشكل إختياري، وصف.

- انقر فوق رمز الإضافة (

) لتحديد ما يصل إلى 8 واجهات لتضمينها في المنطقة. في هذا المثال، يتم إضافة اسم بروتوكول ECMP إلى الخارج، والواجهات خارج 1 وخارج 2 إلى المنطقة.

) لتحديد ما يصل إلى 8 واجهات لتضمينها في المنطقة. في هذا المثال، يتم إضافة اسم بروتوكول ECMP إلى الخارج، والواجهات خارج 1 وخارج 2 إلى المنطقة. - وانقر فوق OK.

الخطوة 1 منطقة ECMP3

الخطوة 1 منطقة ECMP3

وقد تمت إضافة كلا الواجهات خارج 1 وخارج 2 إلى منطقة ECMP خارج بنجاح.

الخطوة 1 منطقة بروتوكول رسائل التحكم في الإنترنت (ECMP) 4

الخطوة 1 منطقة بروتوكول رسائل التحكم في الإنترنت (ECMP) 4

ملاحظة: لا تتعلق منطقة حركة مرور توجيه ECMP بمناطق الأمان. لا يؤدي إنشاء منطقة أمان تحتوي على الواجهات الخارجية1 و الخارجية2 إلى تنفيذ منطقة حركة مرور لأغراض توجيه ECMP.

الخطوة 2. تكوين كائنات IP SLA

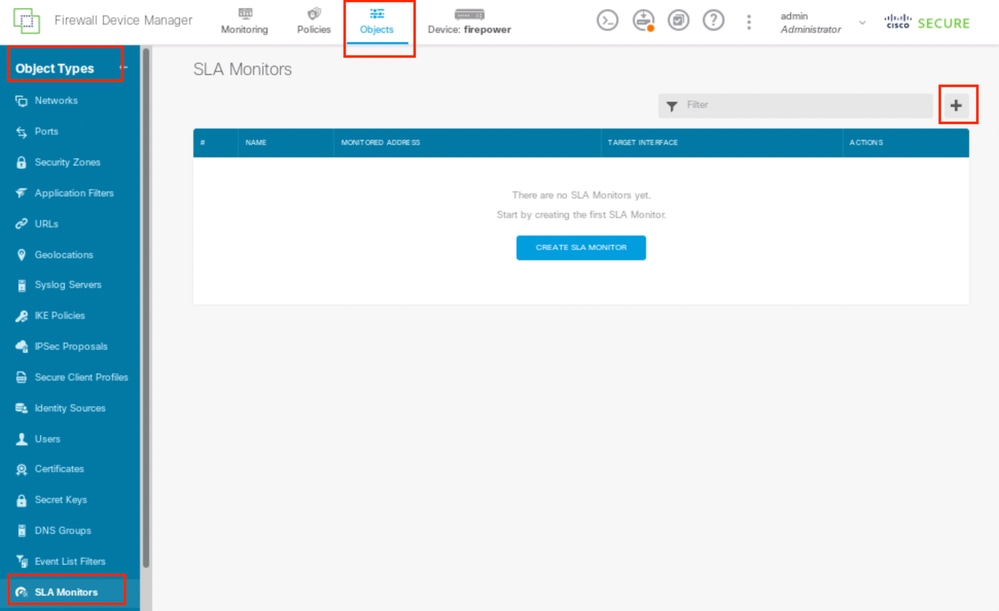

لتحديد كائنات SLA المستخدمة لمراقبة الاتصال بكل بوابة، انتقل إلى كائنات > أنواع كائن > شاشات SLA ، انقر فوق أيقونة إضافة ( ) لإضافة شاشة SLA جديدة لاتصال ISP الأول.

) لإضافة شاشة SLA جديدة لاتصال ISP الأول.

الخطوة 2 IP SLA1

الخطوة 2 IP SLA1

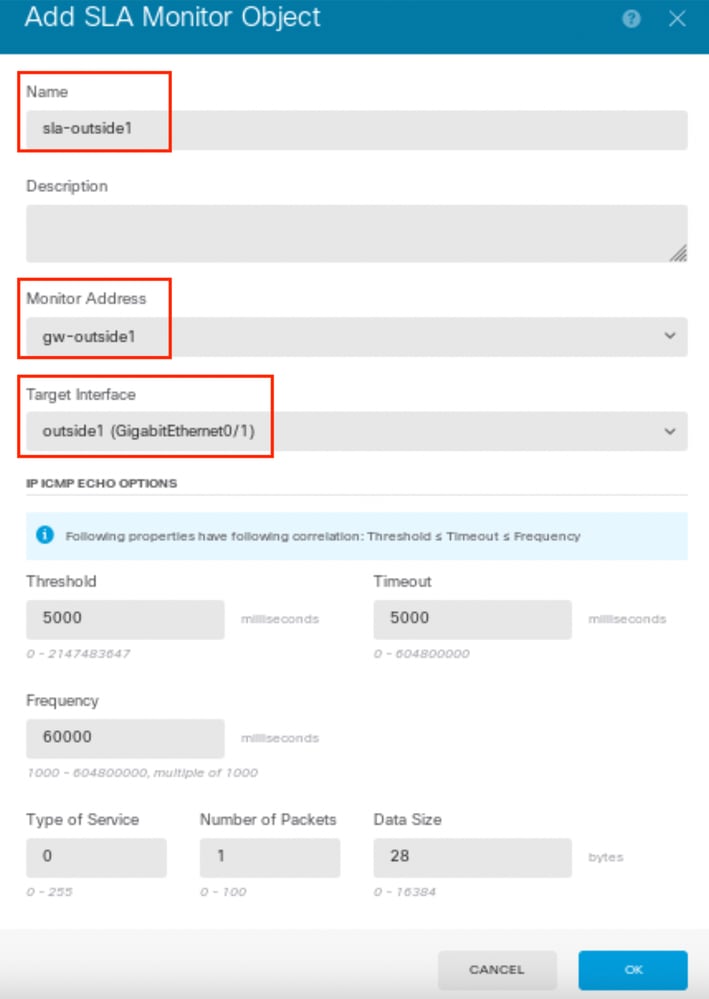

في نافذة إضافة كائن شاشة SLA:

- قم بتعيين الاسم لكائن جهاز مراقبة SLA وبشكل إختياري، وصف، في هذه الحالة SLA-Outside1.

- ثبتت المدرب عنوان ، في هذه الحالة gw-outside1 (أول isp مدخل).

- ثبتت القارن هدف من خلال الذي المدرب عنوان يكون reachable، في هذه الحالة خارج 1 .

- بالإضافة إلى ذلك، من الممكن أيضا ضبط المهلة و العتبة . وانقر فوق OK.

الخطوة 2 IP SLA2

الخطوة 2 IP SLA2

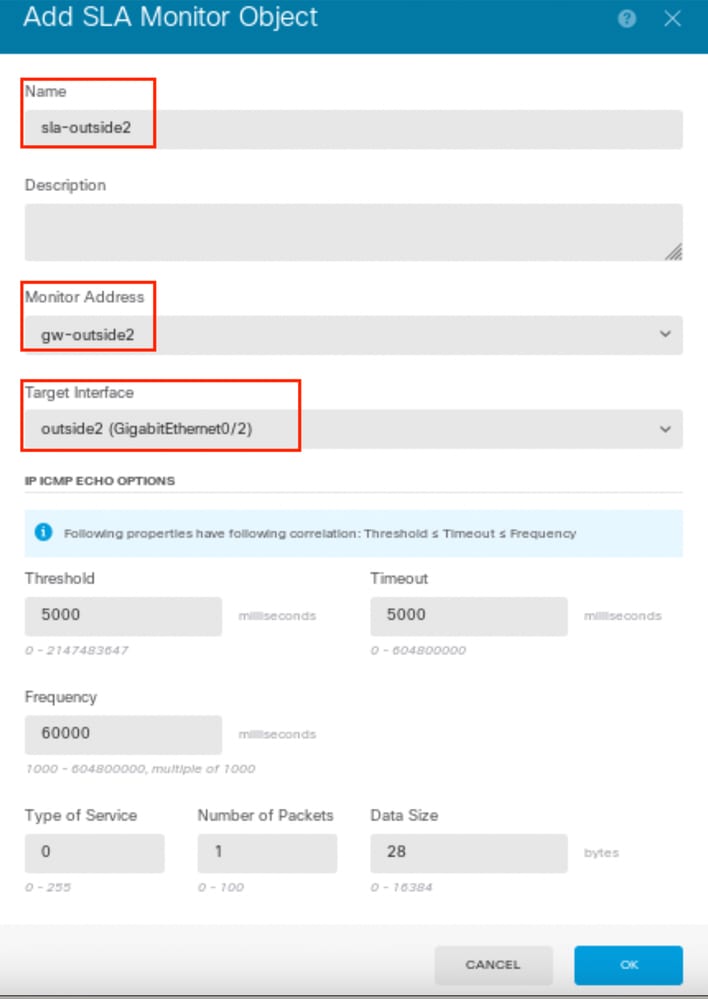

كرر الخطوة المماثلة لتكوين كائن مراقبة SLA آخر لاتصال ISP الثاني، في نافذة إضافة كائن شاشة SLA:

- قم بتعيين الاسم لكائن جهاز مراقبة SLA وبشكل إختياري، وصف، في هذه الحالة SLA-Out2 .

- ثبتت المدرب عنوان ، في هذه الحالة gw-external2 (الثاني isp مدخل).

- ثبتت القارن هدف من خلال الذي المدرب عنوان يمكن الوصول، في هذه الحالة خارج2.

- بالإضافة إلى ذلك، من الممكن أيضا ضبط المهلة و العتبة. وانقر فوق OK.

الخطوة 2 IP SLA3

الخطوة 2 IP SLA3

الخطوة 3. تكوين المسارات الثابتة مع مسار المسار

انتقل إلى الجهاز ، ثم انقر فوق الارتباط الموجود في ملخص التوجيه.

إذا قمت بتمكين الموجهات الظاهرية، فانقر فوق رمز العرض ( ) للموجه الذي تقوم بتكوين مسار ثابت فيه. في هذه الحالة لم يتم تمكين الموجهات الظاهرية.

) للموجه الذي تقوم بتكوين مسار ثابت فيه. في هذه الحالة لم يتم تمكين الموجهات الظاهرية.

الخطوة 3 المسار 1

الخطوة 3 المسار 1

في صفحة التوجيه الثابت، انقر فوق أيقونة الإضافة ( ) لإضافة مسار ثابت جديد لارتباط ISP الأول.

) لإضافة مسار ثابت جديد لارتباط ISP الأول.

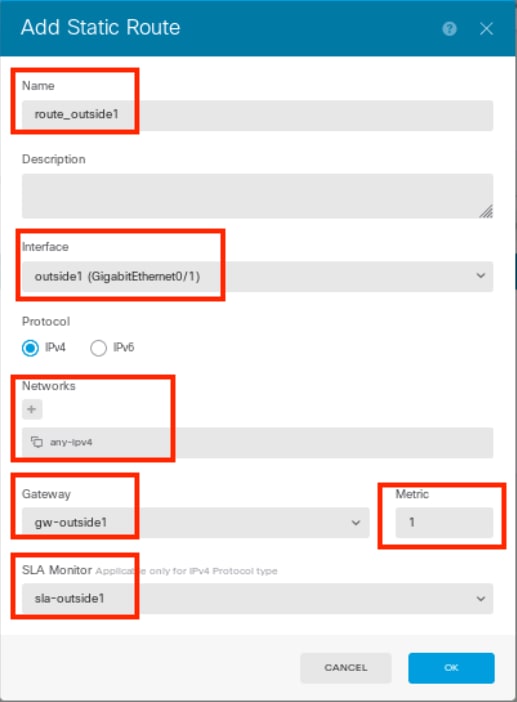

في نافذة إضافة مسار ثابت:

- قم بتعيين اسم المسار وبشكل إختياري، الوصف. في هذه الحالة route_outside1.

- من القائمة المنسدلة الواجهة، حدد الواجهة التي تريد إرسال حركة مرور البيانات من خلالها، ويلزم الوصول إلى عنوان البوابة من خلال الواجهة. في هذه الحالة خارج 1 (GigabitEthernet0/1).

- حدد الشبكات التي تحدد شبكات أو البيئات المضيفة التي تستخدم البوابة في هذا المسار. في هذه الحالة، تم تحديد أي-IPv4 مسبقا.

- من القائمة المنسدلة البوابة، حدد كائن الشبكة الذي يعرف عنوان IP الخاص بالبوابة، ويتم إرسال حركة مرور البيانات إلى هذا العنوان. في هذه الحالة gw-outside1 (أول بوابة ISP).

- تعيين مقياس المسار، بين 1 و 254. في هذا المثال 1.

- من القائمة المنسدلة مراقبة SLA، حدد كائن مراقبة SLA. في هذه الحالة SLA-outside1.

- وانقر فوق OK.

الخطوة 3 المسار 2

الخطوة 3 المسار 2

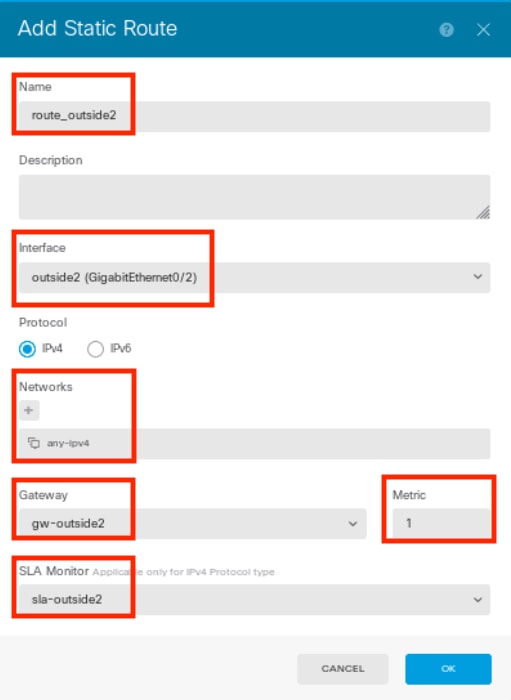

كرر الخطوة المماثلة لتكوين مسار ساكن إستاتيكي آخر لاتصال ISP الثاني، في نافذة إضافة مسار ثابت:

- قم بتعيين اسم المسار وبشكل إختياري، الوصف. في هذه الحالة route_outside2.

- من القائمة المنسدلة الواجهة، حدد الواجهة التي تريد إرسال حركة مرور البيانات من خلالها، ويلزم الوصول إلى عنوان البوابة من خلال الواجهة. في هذه الحالة خارج2 (GigabitEthernet0/2).

- حدد الشبكات التي تحدد شبكات أو البيئات المضيفة التي تستخدم البوابة في هذا المسار. في هذه الحالة، تم تحديد أي-IPv4 مسبقا.

- من القائمة المنسدلة البوابة، حدد كائن الشبكة الذي يعرف عنوان IP الخاص بالبوابة، ويتم إرسال حركة مرور البيانات إلى هذا العنوان. في هذه الحالة GW-Outside2 (بوابة ISP الثانية).

- تعيين مقياس المسار، بين 1 و 254. في هذا المثال 1.

- من القائمة المنسدلة مراقبة SLA، حدد كائن مراقبة SLA. في هذا السيناريو، إتفاقية مستوى الخدمة (SLA)-خارجي2.

- وانقر فوق OK.

الخطوة 3 المسار 3

الخطوة 3 المسار 3

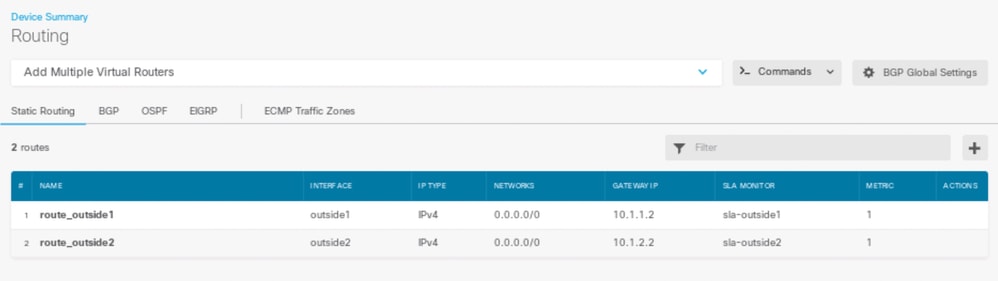

لديك طريقان عبر الواجهات الخارجية 1 والخارجية 2 مع مسارات المسار.

الخطوة 3 المسار 4

الخطوة 3 المسار 4

نشر التغيير إلى FTD.

التحقق من الصحة

قم بتسجيل الدخول إلى واجهة سطر الأوامر (CLI) الخاصة ب FTD، ثم قم بتشغيل الأمر show zone للتحقق من معلومات حول مناطق حركة مرور ECMP، بما في ذلك الواجهات التي تعد جزءا من كل منطقة.

> show zone

Zone: Outside ecmp

Security-level: 0

Zone member(s): 2

outside2 GigabitEthernet0/2

outside1 GigabitEthernet0/1قم بتشغيل الأمر show running-config route للتحقق من التكوين الجاري تشغيله لتكوين التوجيه، في هذه الحالة هناك موجهان ثابتان مع مسارات المسار.

> show running-config route

route outside1 0.0.0.0 0.0.0.0 10.1.1.2 1 track 1

route outside2 0.0.0.0 0.0.0.0 10.1.2.2 1 track 2قم بتشغيل الأمر show route للتحقق من جدول التوجيه، في هذه الحالة هناك مساران افتراضيان هما عبر الواجهة خارج1 و خارج2 بالتكلفة المتساوية، يمكن توزيع حركة المرور بين دائرتين ISP.

> show route

Codes: L - local, C - connected, S - static, R - RIP, M - mobile, B - BGP

D - EIGRP, EX - EIGRP external, O - OSPF, IA - OSPF inter area

N1 - OSPF NSSA external type 1, N2 - OSPF NSSA external type 2

E1 - OSPF external type 1, E2 - OSPF external type 2, V - VPN

i - IS-IS, su - IS-IS summary, L1 - IS-IS level-1, L2 - IS-IS level-2

ia - IS-IS inter area, * - candidate default, U - per-user static route

o - ODR, P - periodic downloaded static route, + - replicated route

SI - Static InterVRF, BI - BGP InterVRF

Gateway of last resort is 10.1.2.2 to network 0.0.0.0

S* 0.0.0.0 0.0.0.0 [1/0] via 10.1.2.2, outside2

[1/0] via 10.1.1.2, outside1

C 10.1.1.0 255.255.255.0 is directly connected, outside1

L 10.1.1.1 255.255.255.255 is directly connected, outside1

C 10.1.2.0 255.255.255.0 is directly connected, outside2

L 10.1.2.1 255.255.255.255 is directly connected, outside2

C 10.1.3.0 255.255.255.0 is directly connected, inside

L 10.1.3.1 255.255.255.255 is directly connected, insideقم بتشغيل الأمر show sla monitor configuration للتحقق من تكوين مراقبة SLA.

> show sla monitor configuration

SA Agent, Infrastructure Engine-II

Entry number: 1037119999

Owner:

Tag:

Type of operation to perform: echo

Target address: 10.1.1.2

Interface: outside1

Number of packets: 1

Request size (ARR data portion): 28

Operation timeout (milliseconds): 5000

Type Of Service parameters: 0x0

Verify data: No

Operation frequency (seconds): 60

Next Scheduled Start Time: Start Time already passed

Group Scheduled : FALSE

Life (seconds): Forever

Entry Ageout (seconds): never

Recurring (Starting Everyday): FALSE

Status of entry (SNMP RowStatus): Active

Enhanced History:

Entry number: 1631063762

Owner:

Tag:

Type of operation to perform: echo

Target address: 10.1.2.2

Interface: outside2

Number of packets: 1

Request size (ARR data portion): 28

Operation timeout (milliseconds): 5000

Type Of Service parameters: 0x0

Verify data: No

Operation frequency (seconds): 60

Next Scheduled Start Time: Start Time already passed

Group Scheduled : FALSE

Life (seconds): Forever

Entry Ageout (seconds): never

Recurring (Starting Everyday): FALSE

Status of entry (SNMP RowStatus): Active

Enhanced History:قم بتشغيل الأمر show sla monitor operational-state لتأكيد حالة شاشة SLA. في هذه الحالة، يمكنك العثور على "المهلة حدثت: خطأ" في إخراج الأمر، وهي تشير إلى أن صدى ICMP إلى البوابة قيد الرد، لذلك يكون المسار الافتراضي من خلال واجهة الهدف نشطا ويتم تثبيته في جدول التوجيه.

> show sla monitor operational-state

Entry number: 1037119999

Modification time: 04:14:32.771 UTC Tue Jan 30 2024

Number of Octets Used by this Entry: 2056

Number of operations attempted: 79

Number of operations skipped: 0

Current seconds left in Life: Forever

Operational state of entry: Active

Last time this entry was reset: Never

Connection loss occurred: FALSE

Timeout occurred: FALSE

Over thresholds occurred: FALSE

Latest RTT (milliseconds): 1

Latest operation start time: 05:32:32.791 UTC Tue Jan 30 2024

Latest operation return code: OK

RTT Values:

RTTAvg: 1 RTTMin: 1 RTTMax: 1

NumOfRTT: 1 RTTSum: 1 RTTSum2: 1

Entry number: 1631063762

Modification time: 04:14:32.771 UTC Tue Jan 30 2024

Number of Octets Used by this Entry: 2056

Number of operations attempted: 79

Number of operations skipped: 0

Current seconds left in Life: Forever

Operational state of entry: Active

Last time this entry was reset: Never

Connection loss occurred: FALSE

Timeout occurred: FALSE

Over thresholds occurred: FALSE

Latest RTT (milliseconds): 1

Latest operation start time: 05:32:32.791 UTC Tue Jan 30 2024

Latest operation return code: OK

RTT Values:

RTTAvg: 1 RTTMin: 1 RTTMax: 1

NumOfRTT: 1 RTTSum: 1 RTTSum2: 1موازنة التحميل

موازنة التحميلحركة مرور أولية عبر بروتوكول FTD للتحقق من ما إذا كان حمل بروتوكول ECMP يعمل على موازنة حركة مرور البيانات بين البوابات في منطقة ECMP. في هذه الحالة، قم بتشغيل اتصال SSH من Test-PC-1 (10.1.3.2) و Test-PC-2 (10.1.3.4) إلى Internet-Host (10.1.5.2)، ثم قم بتشغيل الأمر show conn لتأكيد أن حركة المرور تكون متوازنة الأحمال بين إرتباطات ISP، يمر Test-PC-1 (10.1.3.2) عبر الواجهة الخارجية 1، يمر Test-PC-2 (10.1.3.4) عبر الواجهة الخارجية2.

> show conn

4 in use, 14 most used

Inspect Snort:

preserve-connection: 2 enabled, 0 in effect, 12 most enabled, 0 most in effect

TCP inside 10.1.3.4:41652 outside2 10.1.5.2:22, idle 0:02:10, bytes 5276, flags UIO N1

TCP inside 10.1.3.2:57484 outside1 10.1.5.2:22, idle 0:00:04, bytes 5276, flags UIO N1

ملاحظة: يتم موازنة حمل حركة المرور بين البوابات المحددة استنادا إلى خوارزمية تقطع عناوين IP للمصدر والوجهة، والواجهة الواردة، والبروتوكول، ومنافذ المصدر والوجهة. عند تشغيل الاختبار، يمكن توجيه حركة المرور التي تقوم بمحاكاتها إلى نفس البوابة بسبب خوارزمية التجزئة، وهذا متوقع، قم بتغيير أي قيمة بين المجموعات 6 (مصدر IP، وجهة IP، واجهة واردة، بروتوكول، منفذ مصدر، منفذ وجهة) لإجراء تغيير على نتيجة التجزئة.

طريق ضائع

طريق ضائعإذا كان الارتباط إلى بوابة ISP الأولى معطلا، في هذه الحالة، فقم بإيقاف تشغيل موجه العبارة الأول لمحاكاته. إذا لم يستلم FTD ردا على ECHO من بوابة ISP الأولى داخل مؤقت الحد المحدد في كائن "مراقبة SLA"، يتم إعتبار المضيف غير قابل للوصول وتم وضع علامة عليه كأسفل. كما تتم إزالة المسار المتعقب إلى البوابة الأولى من جدول التوجيه.

قم بتشغيل الأمر show sla monitor operational-state لتأكيد الحالة الحالية لشاشة SLA. في هذه الحالة، يمكنك العثور على "المهلة حدثت: صواب" في إخراج الأمر، وهي تشير إلى أن صدى ICMP إلى بوابة ISP الأولى لا يستجيب.

> show sla monitor operational-state

Entry number: 1037119999

Modification time: 04:14:32.771 UTC Tue Jan 30 2024

Number of Octets Used by this Entry: 2056

Number of operations attempted: 121

Number of operations skipped: 0

Current seconds left in Life: Forever

Operational state of entry: Active

Last time this entry was reset: Never

Connection loss occurred: FALSE

Timeout occurred: TRUE

Over thresholds occurred: FALSE

Latest RTT (milliseconds): NoConnection/Busy/Timeout

Latest operation start time: 06:14:32.801 UTC Tue Jan 30 2024

Latest operation return code: Timeout

RTT Values:

RTTAvg: 0 RTTMin: 0 RTTMax: 0

NumOfRTT: 0 RTTSum: 0 RTTSum2: 0

Entry number: 1631063762

Modification time: 04:14:32.771 UTC Tue Jan 30 2024

Number of Octets Used by this Entry: 2056

Number of operations attempted: 121

Number of operations skipped: 0

Current seconds left in Life: Forever

Operational state of entry: Active

Last time this entry was reset: Never

Connection loss occurred: FALSE

Timeout occurred: FALSE

Over thresholds occurred: FALSE

Latest RTT (milliseconds): 1

Latest operation start time: 06:14:32.802 UTC Tue Jan 30 2024

Latest operation return code: OK

RTT Values:

RTTAvg: 1 RTTMin: 1 RTTMax: 1

NumOfRTT: 1 RTTSum: 1 RTTSum2: 1قم بتشغيل الأمر للتحقق show route من جدول التوجيه الحالي، فيتم إزالة المسار إلى أول بوابة ISP من خلال الواجهة خارج 1، وهناك مسار افتراضي واحد فقط نشط إلى بوابة ISP الثانية من خلال الواجهة خارج2.

> show route

Codes: L - local, C - connected, S - static, R - RIP, M - mobile, B - BGP

D - EIGRP, EX - EIGRP external, O - OSPF, IA - OSPF inter area

N1 - OSPF NSSA external type 1, N2 - OSPF NSSA external type 2

E1 - OSPF external type 1, E2 - OSPF external type 2, V - VPN

i - IS-IS, su - IS-IS summary, L1 - IS-IS level-1, L2 - IS-IS level-2

ia - IS-IS inter area, * - candidate default, U - per-user static route

o - ODR, P - periodic downloaded static route, + - replicated route

SI - Static InterVRF, BI - BGP InterVRF

Gateway of last resort is 10.1.2.2 to network 0.0.0.0

S* 0.0.0.0 0.0.0.0 [1/0] via 10.1.2.2, outside2

C 10.1.1.0 255.255.255.0 is directly connected, outside1

L 10.1.1.1 255.255.255.255 is directly connected, outside1

C 10.1.2.0 255.255.255.0 is directly connected, outside2

L 10.1.2.1 255.255.255.255 is directly connected, outside2

C 10.1.3.0 255.255.255.0 is directly connected, inside

L 10.1.3.1 255.255.255.255 is directly connected, insideشغل الأمر show conn ، تلاقي الاتنين لسه موجودين. تكون جلسات SSH نشطة أيضا على Test-PC-1 (10.1.3.2) و Test-PC-2 (10.1.3.4) دون أي مقاطعة.

> show conn

4 in use, 14 most used

Inspect Snort:

preserve-connection: 2 enabled, 0 in effect, 12 most enabled, 0 most in effect

TCP inside 10.1.3.4:41652 outside2 10.1.5.2:22, idle 0:19:29, bytes 5276, flags UIO N1

TCP inside 10.1.3.2:57484 outside1 10.1.5.2:22, idle 0:17:22, bytes 5276, flags UIO N1

ملاحظة: يمكنك ملاحظة show conn في إخراج جلسة SSH من Test-PC-1 (10.1.3.2) لا تزال من خلال الواجهة خارج1، رغم إزالة المسار الافتراضي عبر الواجهة خارج1 من جدول التوجيه. هذا متوقع وحسب التصميم، تتدفق حركة المرور الفعلية عبر الواجهة خارج2. إذا قمت ببدء اتصال جديد من Test-PC-1 (10.1.3.2) إلى Internet-Host (10.1.5.2)، فيمكنك العثور على جميع حركات مرور البيانات من خلال الواجهة الموجودة خارج 2.

استكشاف الأخطاء وإصلاحها

استكشاف الأخطاء وإصلاحهاللتحقق من صحة تغيير جدول التوجيه، قم بتشغيل الأمر debug ip routing .

في هذا المثال، عندما يكون الارتباط ببوابة ISP الأولى معطلا، تتم إزالة المسار عبر الواجهة خارج1 من جدول التوجيه.

> debug ip routing

IP routing debugging is on

RT: ip_route_delete 0.0.0.0 0.0.0.0 via 10.1.1.2, outside1

ha_cluster_synced 0 routetype 0

RT: del 0.0.0.0 via 10.1.1.2, static metric [1/0]NP-route: Delete-Output 0.0.0.0/0 hop_count:1 , via 0.0.0.0, outside1

RT(mgmt-only):

NP-route: Update-Output 0.0.0.0/0 hop_count:1 , via 10.1.2.2, outside2

NP-route: Update-Input 0.0.0.0/0 hop_count:1 Distance:1 Flags:0X0 , via 10.1.2.2, outside2

قم بتشغيل الأمر show route لتأكيد جدول التوجيه الحالي.

> show route

Codes: L - local, C - connected, S - static, R - RIP, M - mobile, B - BGP

D - EIGRP, EX - EIGRP external, O - OSPF, IA - OSPF inter area

N1 - OSPF NSSA external type 1, N2 - OSPF NSSA external type 2

E1 - OSPF external type 1, E2 - OSPF external type 2, V - VPN

i - IS-IS, su - IS-IS summary, L1 - IS-IS level-1, L2 - IS-IS level-2

ia - IS-IS inter area, * - candidate default, U - per-user static route

o - ODR, P - periodic downloaded static route, + - replicated route

SI - Static InterVRF, BI - BGP InterVRF

Gateway of last resort is 10.1.2.2 to network 0.0.0.0

S* 0.0.0.0 0.0.0.0 [1/0] via 10.1.2.2, outside2

C 10.1.1.0 255.255.255.0 is directly connected, outside1

L 10.1.1.1 255.255.255.255 is directly connected, outside1

C 10.1.2.0 255.255.255.0 is directly connected, outside2

L 10.1.2.1 255.255.255.255 is directly connected, outside2

C 10.1.3.0 255.255.255.0 is directly connected, inside

L 10.1.3.1 255.255.255.255 is directly connected, insideعندما يتم تشغيل الارتباط بواجهة ISP الأولى مرة أخرى، تتم إضافة المسار عبر الواجهة خارج1 مرة أخرى إلى جدول التوجيه.

> debug ip routing

IP routing debugging is on

RT(mgmt-only):

NP-route: Update-Output 0.0.0.0/0 hop_count:1 , via 10.1.2.2, outside2

NP-route: Update-Output 0.0.0.0/0 hop_count:1 , via 10.1.1.2, outside2

NP-route: Update-Input 0.0.0.0/0 hop_count:2 Distance:1 Flags:0X0 , via 10.1.2.2, outside2

via 10.1.1.2, outside1قم بتشغيل الأمر show route لتأكيد جدول التوجيه الحالي.

> show route

Codes: L - local, C - connected, S - static, R - RIP, M - mobile, B - BGP

D - EIGRP, EX - EIGRP external, O - OSPF, IA - OSPF inter area

N1 - OSPF NSSA external type 1, N2 - OSPF NSSA external type 2

E1 - OSPF external type 1, E2 - OSPF external type 2, V - VPN

i - IS-IS, su - IS-IS summary, L1 - IS-IS level-1, L2 - IS-IS level-2

ia - IS-IS inter area, * - candidate default, U - per-user static route

o - ODR, P - periodic downloaded static route, + - replicated route

SI - Static InterVRF, BI - BGP InterVRF

Gateway of last resort is 10.1.2.2 to network 0.0.0.0

S* 0.0.0.0 0.0.0.0 [1/0] via 10.1.2.2, outside2

[1/0] via 10.1.1.2, outside1

C 10.1.1.0 255.255.255.0 is directly connected, outside1

L 10.1.1.1 255.255.255.255 is directly connected, outside1

C 10.1.2.0 255.255.255.0 is directly connected, outside2

L 10.1.2.1 255.255.255.255 is directly connected, outside2

C 10.1.3.0 255.255.255.0 is directly connected, inside

L 10.1.3.1 255.255.255.255 is directly connected, insideمعلومات ذات صلة

معلومات ذات صلة محفوظات المراجعة

| المراجعة | تاريخ النشر | التعليقات |

|---|---|---|

1.0 |

02-Feb-2024 |

الإصدار الأولي |

تمت المساهمة بواسطة مهندسو Cisco

- Chao FengCisco TAC Technical Leader

اتصل بنا

- فتح حالة دعم

- (تتطلب عقد خدمة Cisco)

التعليقات

التعليقات