تكوين خريطة سمة LDAP ل RAPN على FTD المدارة بواسطة FDM

خيارات التنزيل

-

ePub (4.0 MB)

العرض في تطبيقات مختلفة على iPhone أو iPad أو نظام تشغيل Android أو قارئ Sony أو نظام التشغيل Windows Phone

لغة خالية من التحيز

تسعى مجموعة الوثائق لهذا المنتج جاهدة لاستخدام لغة خالية من التحيز. لأغراض مجموعة الوثائق هذه، يتم تعريف "خالية من التحيز" على أنها لغة لا تعني التمييز على أساس العمر، والإعاقة، والجنس، والهوية العرقية، والهوية الإثنية، والتوجه الجنسي، والحالة الاجتماعية والاقتصادية، والتمييز متعدد الجوانب. قد تكون الاستثناءات موجودة في الوثائق بسبب اللغة التي يتم تشفيرها بشكل ثابت في واجهات المستخدم الخاصة ببرنامج المنتج، أو اللغة المستخدمة بناءً على وثائق RFP، أو اللغة التي يستخدمها منتج الجهة الخارجية المُشار إليه. تعرّف على المزيد حول كيفية استخدام Cisco للغة الشاملة.

حول هذه الترجمة

ترجمت Cisco هذا المستند باستخدام مجموعة من التقنيات الآلية والبشرية لتقديم محتوى دعم للمستخدمين في جميع أنحاء العالم بلغتهم الخاصة. يُرجى ملاحظة أن أفضل ترجمة آلية لن تكون دقيقة كما هو الحال مع الترجمة الاحترافية التي يقدمها مترجم محترف. تخلي Cisco Systems مسئوليتها عن دقة هذه الترجمات وتُوصي بالرجوع دائمًا إلى المستند الإنجليزي الأصلي (الرابط متوفر).

المقدمة

يصف هذا المستند إجراء إستخدام خادم بروتوكول الوصول إلى الدليل خفيف الوزن (LDAP) للمصادقة على مستخدمي شبكة VPN (RA VPN) للوصول عن بعد (RA VPN) وتخويلهم وصول شبكة مختلف استنادا إلى عضوية مجموعتهم على خادم LDAP.

المتطلبات الأساسية

المتطلبات

- معرفة أساسية بتكوين RA VPN على مدير أجهزة جدار الحماية (FDM)

- معرفة أساسية بتكوين خادم LDAP على FDM

- معرفة أساسية بواجهة برنامج تطبيق نقل الحالة الافتراضية (REST) (API) ومستكشف FDM REST API

- الإصدار 6.5.0 من Cisco FTD أو الأحدث المدارة بواسطة FDM

المكونات المستخدمة

تم إستخدام إصدارات الأجهزة والبرامج التالية للتطبيق/الأجهزة:

- Cisco FTD، الإصدار 6.5.0، build 115

- Cisco AnyConnect، الإصدار 4.10

- خادم Microsoft Active Directory (AD)

- Postman أو أي أداة أخرى لتطوير API

ملاحظة: لا توفر Cisco دعم التكوين ل Microsoft AD Server وأداة البريد.

تم إنشاء المعلومات الواردة في هذا المستند من الأجهزة الموجودة في بيئة معملية خاصة. بدأت جميع الأجهزة المُستخدمة في هذا المستند بتكوين ممسوح (افتراضي). إذا كانت شبكتك قيد التشغيل، فتأكد من فهمك للتأثير المحتمل لأي أمر.

تدفق المصادقة

شرح تدفق مخطط سمة LDAP

- يقوم المستخدم بتهيئة اتصال VPN للوصول عن بعد إلى FTD ويوفر اسم مستخدم وكلمة مرور لحسابه على Active Directory (AD).

- يرسل FTD طلب LDAP إلى خادم AD عبر المنفذ 389 أو 636 (LDAP عبر SSL)

- يستجيب AD ل FTD مع كل السمات المرتبطة بالمستخدم.

- يطابق FTD قيم السمة المستلمة مع تعيين سمة LDAP الذي تم إنشاؤه على FTD. هذه هي عملية التخويل.

- بعد ذلك يقوم المستخدم بالاتصال بالإعدادات وترثها من Group-Policy التي تتطابق مع السمة memberOf في تعيين سمة LDAP.

لأغراض هذا المستند، يتم إجراء تفويض مستخدمي AnyConnect باستخدام سمة عضو LDAP.

- تم تعيين السمة memberOf من خادم LDAP لكل مستخدم إلى كيان ldapValue على FTD. إذا كان المستخدم ينتمي إلى مجموعة AD المطابقة، فإن نهج المجموعة المقترن ب ldapValue هذا موروث من قبل المستخدم.

- في حالة عدم تطابق قيمة سمة memberOf للمستخدم مع أي من كيان ldapValue في FTD، يتم توريث نهج المجموعة الافتراضي لملف تعريف الاتصال المحدد. في هذا المثال، يتم توريث NOACCESS Group-Policy إلى .

التكوين

تم تكوين مخطط سمة LDAP ل FTD الذي تتم إدارته بواسطة FDM باستخدام واجهة برمجة تطبيقات REST.

خطوات التكوين على FDM

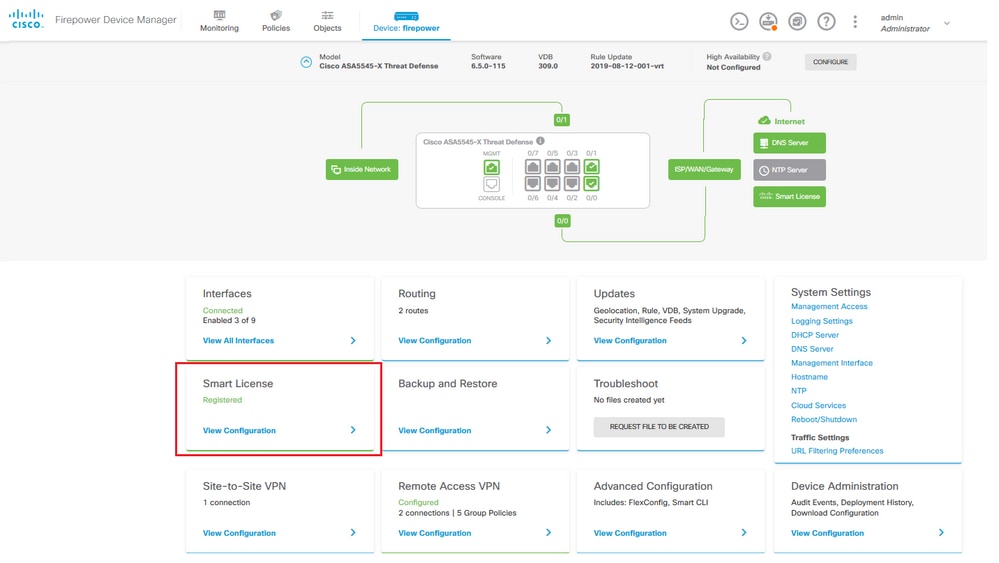

الخطوة 1. تحقق من تسجيل الجهاز في الترخيص الذكي.

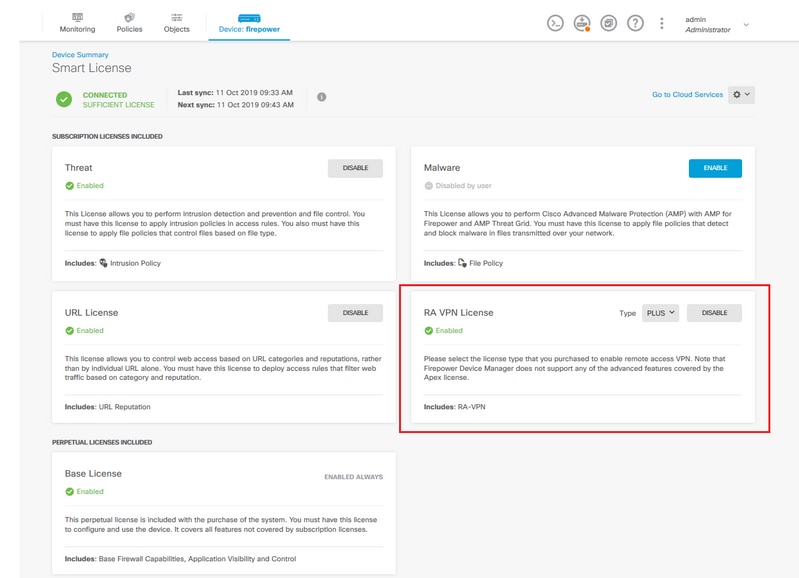

الخطوة 2. تحقق من تمكين تراخيص AnyConnect على FDM.

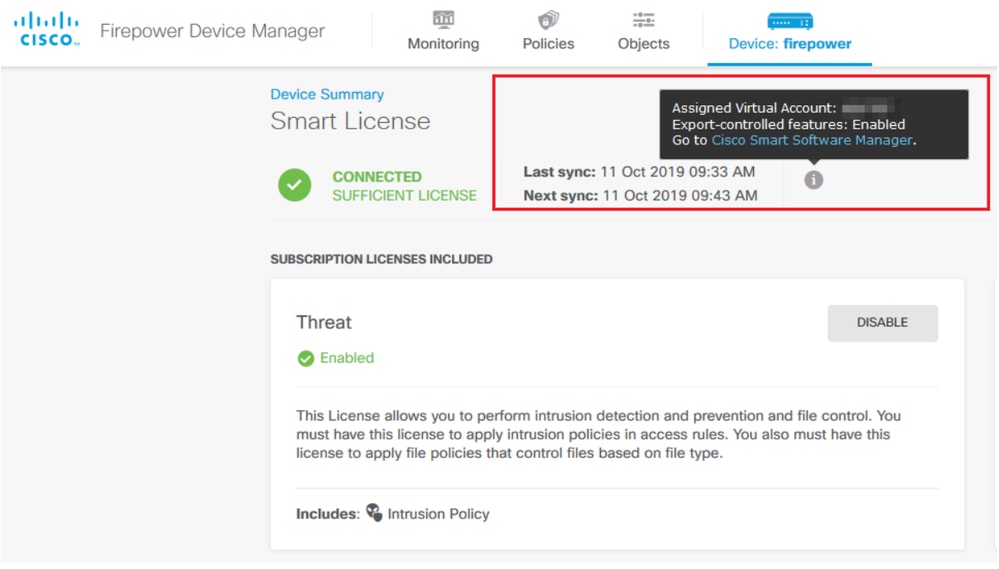

الخطوة 3. تحقق من تمكين الميزات التي يتم التحكم فيها عن طريق التصدير في الرمز المميز.

ملاحظة: يفترض هذا المستند أن RA VPN تم تكوينه بالفعل. يرجى الرجوع إلى المستند التالي للحصول على مزيد من المعلومات حول كيفية تكوين WAPN على FTD الذي تتم إدارته بواسطة FDM.

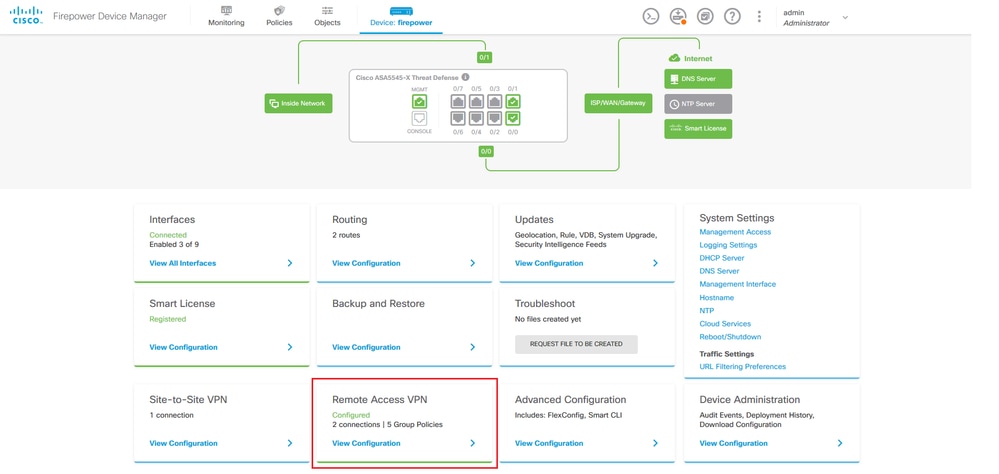

الخطوة 4. انتقل إلى نهج مجموعة Remote Access VPN>.

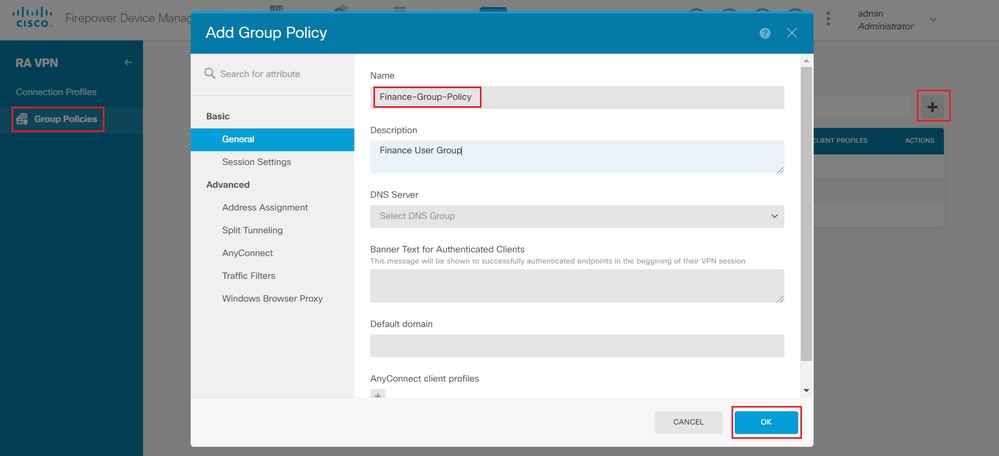

الخطوة 5. انتقل إلى نهج المجموعة. انقر فوق '+' لتكوين نهج المجموعة المختلفة لكل مجموعة AD. في هذا المثال، تم تكوين سياسات المجموعة Finance-group-policy وHR-Group-Policy وIT-Group-Policy للوصول إلى شبكات فرعية مختلفة.

تتضمن Finance-Group-Policy الإعدادات التالية:

firepower# show run group-policy Finance-Group-Policy group-policy Finance-Group-Policy internal group-policy Finance-Group-Policy attributes banner value You can access Finance resource dhcp-network-scope none vpn-simultaneous-logins 3 vpn-idle-timeout 30 vpn-idle-timeout alert-interval 1 vpn-session-timeout none vpn-session-timeout alert-interval 1 vpn-filter none vpn-tunnel-protocol ssl-client split-tunnel-policy tunnelspecified ipv6-split-tunnel-policy tunnelall split-tunnel-network-list value Finance-Group-Policy|splitAcl split-dns none split-tunnel-all-dns disable client-bypass-protocol disable msie-proxy method no-modify vlan none address-pools none ipv6-address-pools none webvpn <output omitted>

وعلى نحو مماثل، يشتمل نهج مجموعة الموارد البشرية على الإعدادات التالية:

firepower# show run group-policy HR-Group-Policy group-policy HR-Group-Policy internal group-policy HR-Group-Policy attributes banner value You can access Finance resource dhcp-network-scope none vpn-simultaneous-logins 3 vpn-idle-timeout 30 vpn-idle-timeout alert-interval 1 vpn-session-timeout none vpn-session-timeout alert-interval 1 vpn-filter none vpn-tunnel-protocol ssl-client split-tunnel-policy tunnelspecified ipv6-split-tunnel-policy tunnelall split-tunnel-network-list value HR-Group-Policy|splitAcl split-dns none split-tunnel-all-dns disable client-bypass-protocol disable msie-proxy method no-modify vlan none address-pools none ipv6-address-pools none webvpn <output omitted>

وأخيرا، يحتوي نهج مجموعة تقنية المعلومات على الإعدادات التالية:

firepower# show run group-policy IT-Group-Policy group-policy IT-Group-Policy internal group-policy IT-Group-Policy attributes banner value You can access Finance resource dhcp-network-scope none vpn-simultaneous-logins 3 vpn-idle-timeout 30 vpn-idle-timeout alert-interval 1 vpn-session-timeout none vpn-session-timeout alert-interval 1 vpn-filter none vpn-tunnel-protocol ssl-client split-tunnel-policy tunnelspecified ipv6-split-tunnel-policy tunnelall split-tunnel-network-list value IT-Group-Policy|splitAcl split-dns none split-tunnel-all-dns disable client-bypass-protocol disable msie-proxy method no-modify vlan none address-pools none ipv6-address-pools none webvpn <output omitted>

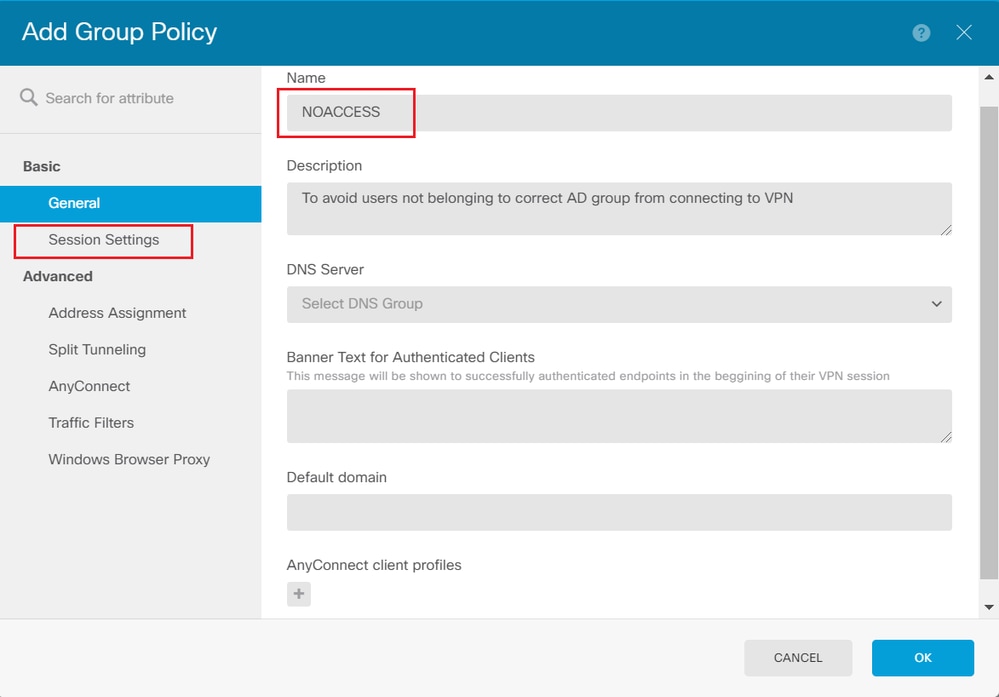

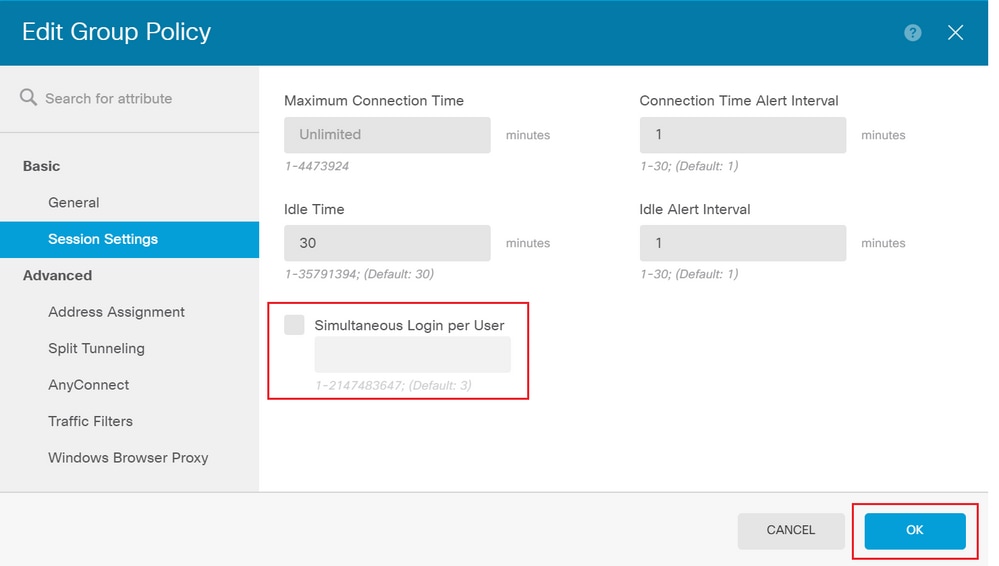

الخطوة 6. قم بإنشاء Noaccess لنهج المجموعة وانتقل إلى إعدادات الجلسة وقم بإلغاء تحديد خيار تسجيل الدخول المتزامن لكل مستخدم. يعمل هذا على تعيين قيمة عمليات تسجيل الدخول المتزامنة ل VPN إلى 0.

تقوم قيمة عمليات تسجيل الدخول المتزامنة الخاصة بالشبكة الخاصة الظاهرية (VPN) في "نهج المجموعة" عند تعيينها على 0 بإنهاء اتصال الشبكة الخاصة الظاهرية (VPN) للمستخدم فورا. يتم إستخدام هذه الآلية لمنع المستخدمين الذين ينتمون إلى أي مجموعة مستخدمين AD بخلاف المجموعات المكونة (في هذا المثال Finance أو HR أو IT) من إنشاء إتصالات ناجحة ب FTD والوصول إلى الموارد الآمنة المتوفرة فقط لحسابات مجموعة المستخدمين المسموح بها.

يقوم المستخدمون الذين ينتمون إلى مجموعات مستخدمي AD الصحيحة بمطابقة مخطط سمة LDAP في FTD ويرثون سياسات المجموعة المعينة، بينما يرث المستخدمون الذين لا ينتمون إلى أي من المجموعات المسموح بها بعد ذلك نهج المجموعة الافتراضي لملف تعريف الاتصال، والذي هو في هذه الحالة NOACCESS.

يحتوي نهج مجموعة NOACCESS على الإعدادات التالية:

firepower# show run group-policy NOACCESS group-policy NOACCESS internal group-policy NOACCESS attributes dhcp-network-scope none vpn-simultaneous-logins 0 vpn-idle-timeout 30 vpn-idle-timeout alert-interval 1 vpn-session-timeout none vpn-session-timeout alert-interval 1 vpn-filter none vpn-tunnel-protocol ssl-client split-tunnel-policy tunnelall ipv6-split-tunnel-policy tunnelall split-dns none split-tunnel-all-dns disable client-bypass-protocol disable msie-proxy method no-modify vlan none address-pools none ipv6-address-pools none webvpn anyconnect ssl dtls none anyconnect mtu 1406 anyconnect ssl keepalive 20 anyconnect ssl rekey time 4 anyconnect ssl rekey method new-tunnel anyconnect dpd-interval client 30 anyconnect dpd-interval gateway 30 anyconnect ssl compression none anyconnect dtls compression none anyconnect profiles none anyconnect ssl df-bit-ignore disable always-on-vpn profile-setting

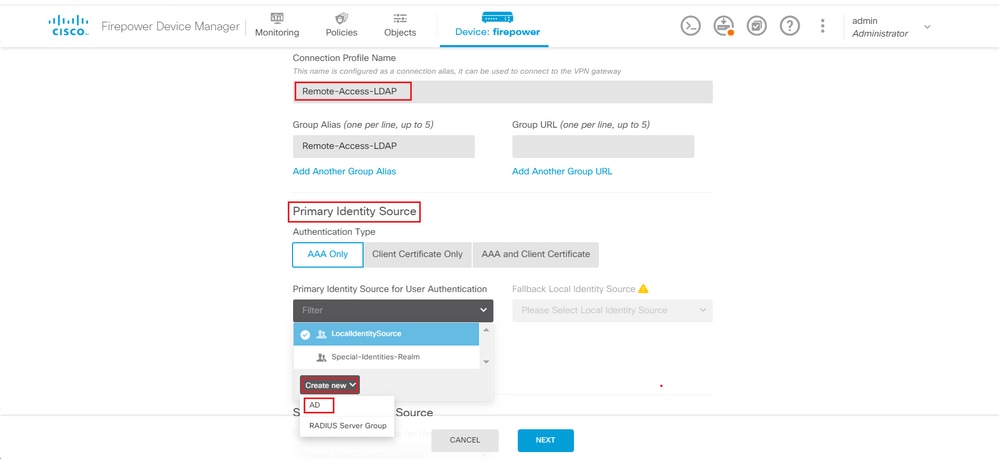

الخطوة 7. انتقل إلى توصيفات التوصيل وأنشئ توصيفا للاتصال. في هذا المثال، اسم ملف التعريف هو Remote-Access-LDAP. أختر مصدر الهوية الأساسي AAA فقط وقم بإنشاء نوع خادم مصادقة جديد AD.

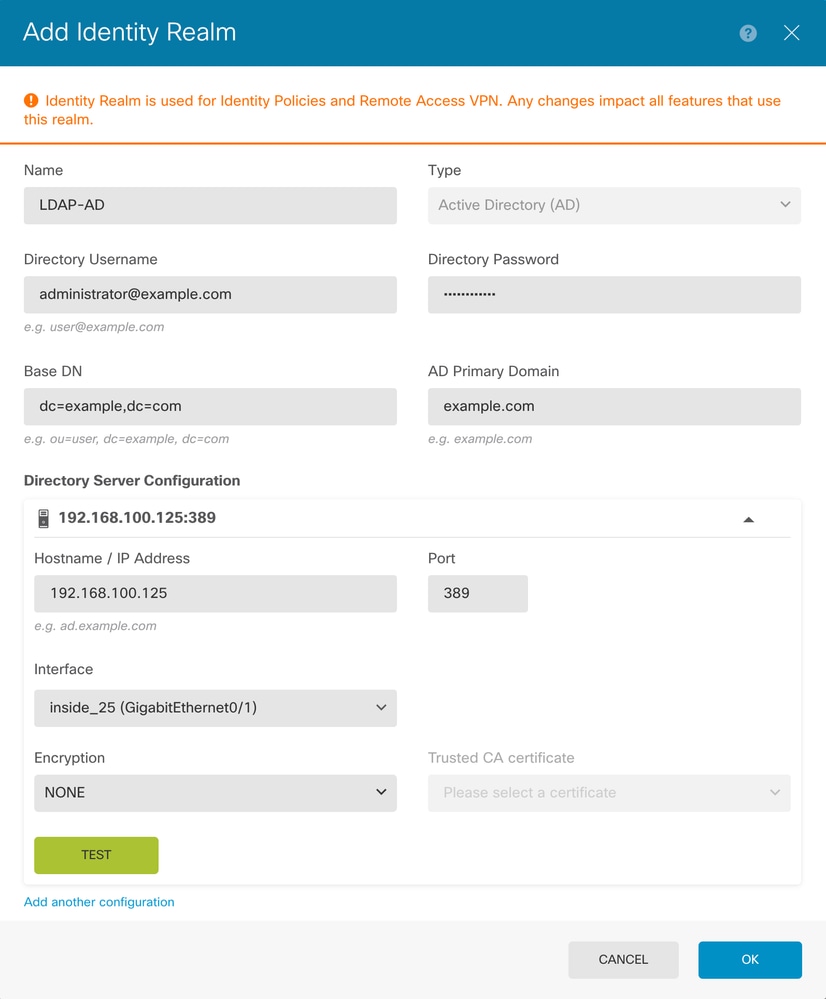

أدخل معلومات خادم AD:

- اسم مستخدم الدليل

- كلمة مرور الدليل

- DN الأساسي

- مجال AD الأساسي

- اسم المضيف / عنوان IP

- المنفذ

- نوع التشفير

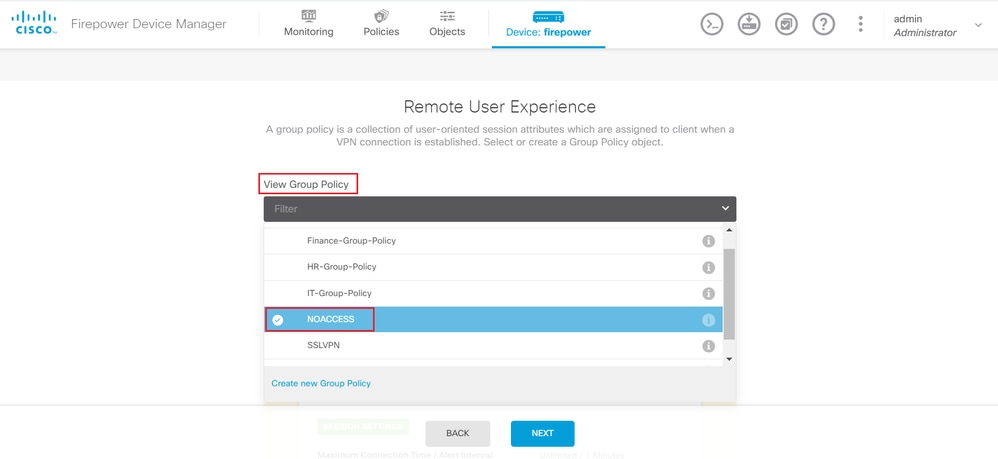

انقر على التالي واختر NOACCESS كنهج المجموعة الافتراضي لملف تعريف الاتصال هذا.

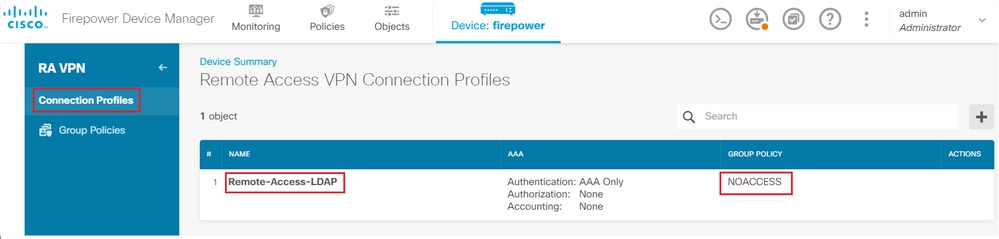

حفظ كافة التغييرات. يكون ملف تعريف الاتصال Remote-Access-LDAP الآن مرئيا تحت تكوين RA VPN.

خطوات التكوين لتعيين سمة LDAP

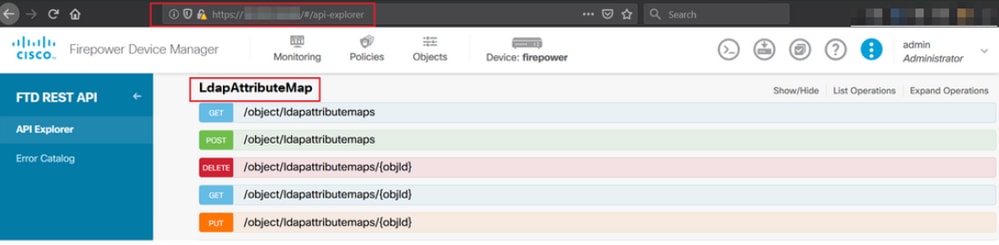

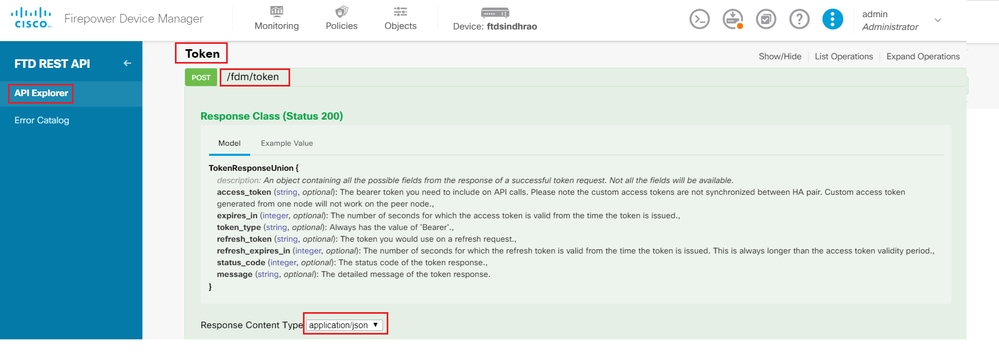

الخطوة 1. بدء تشغيل مستكشف واجهة برمجة التطبيقات (API) الخاص ب FTD.

يحتوي مستكشف واجهة برمجة التطبيقات (API) على قائمة واجهة برمجة التطبيقات (API) بالكامل المتوفرة على FTD. انتقل إلى https://<FTD Management IP>/API-Explorer

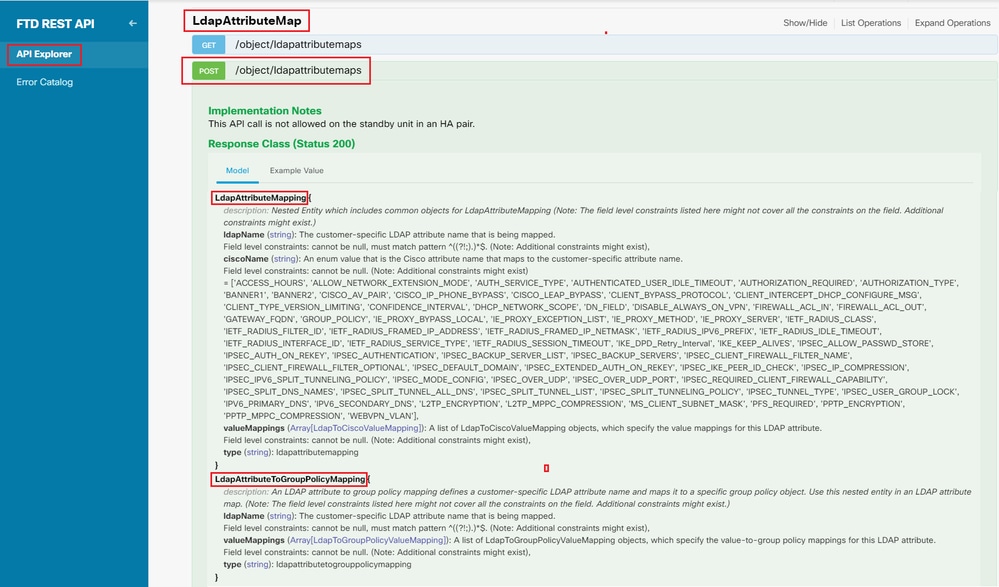

قم بالتمرير لأسفل إلى قسم LdapAttributeMap وانقر عليه للاطلاع على جميع الخيارات المدعومة.

ملاحظة: في هذا المثال، نستخدم Postman كأداة واجهة برمجة تطبيقات لتكوين خريطة سمة LDAP.

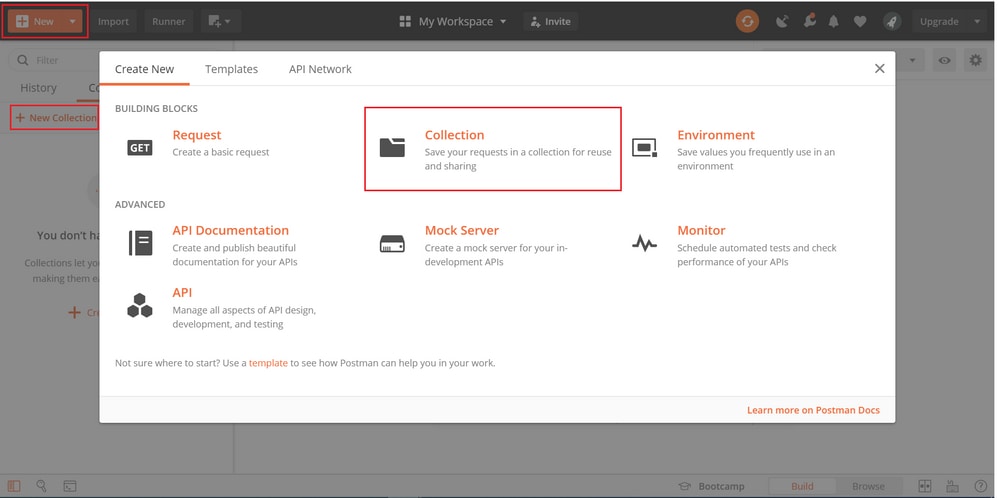

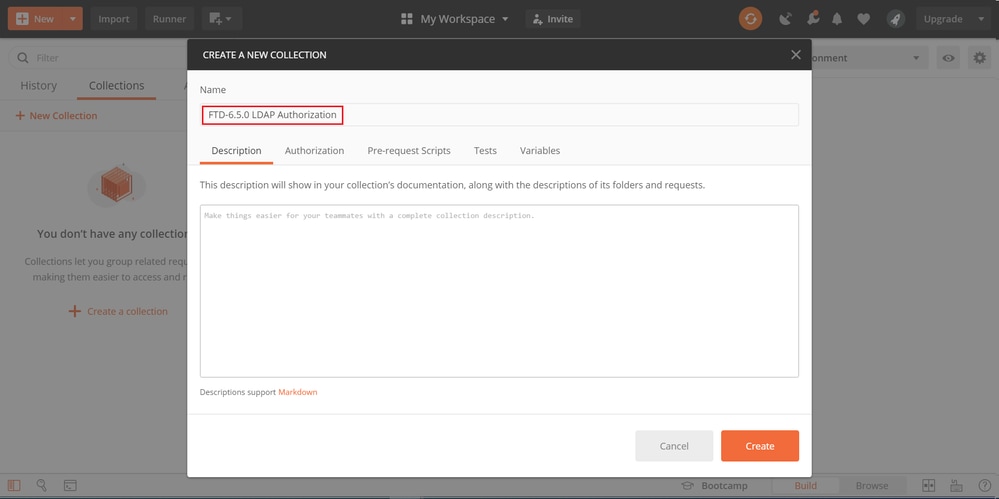

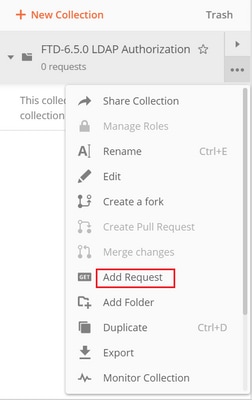

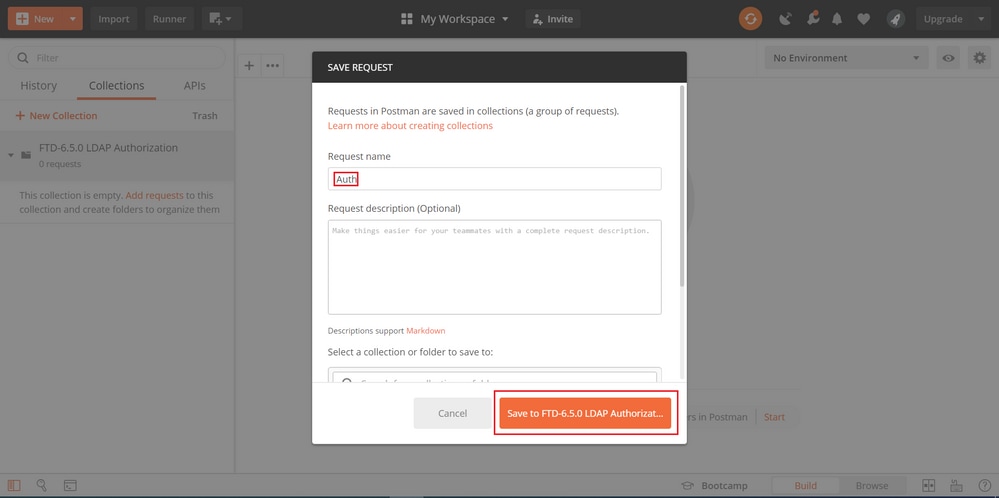

الخطوة 2.إضافة مجموعة ساعي البريد لتفويض LDAP.

أدخل اسما لهذه المجموعة.

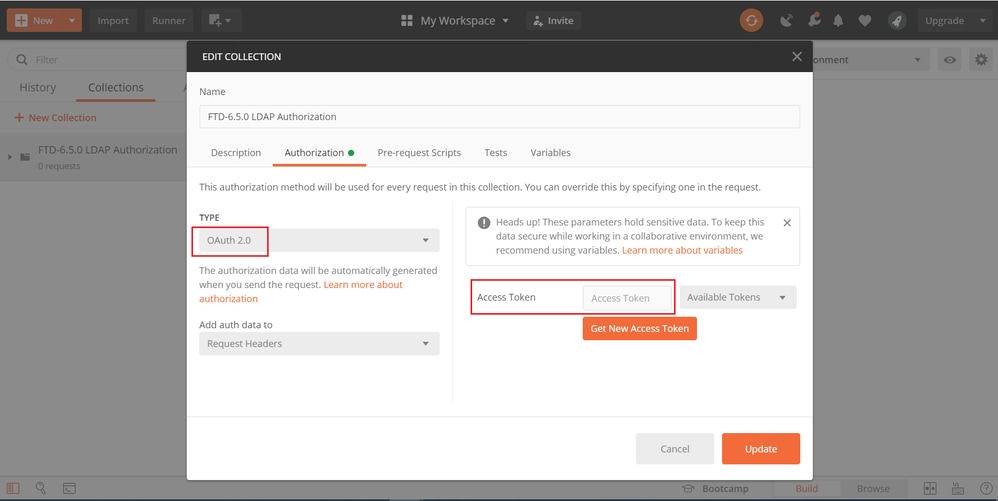

تحرير الاعتماد جدولة وتحديد النوع OAuth 2.0

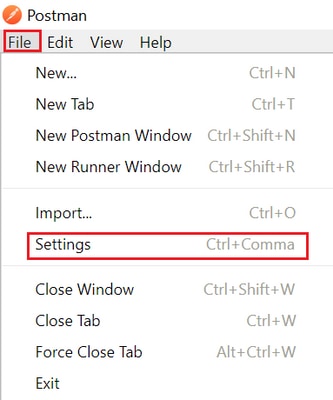

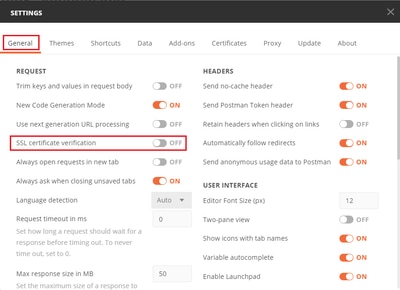

الفئة 3. انتقل إلى ملف > إعدادات، قم بإيقاف تشغيل التحقق من شهادة SSL لتجنب فشل مصافحة SSL عند إرسال طلبات API إلى FTD. ويتم القيام بذلك إذا كان FTD يستخدم شهادة موقعة ذاتيا.

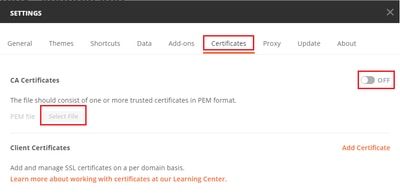

بدلا من ذلك، يمكن إضافة الشهادة المستخدمة من قبل FTD على هيئة شهادة CA في قسم الشهادة من الإعدادات.

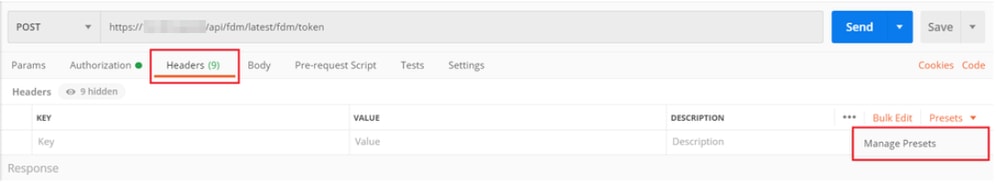

الخطوة 4. قم بإضافة مصادقة جديدة لطلب POST لإنشاء طلب POST لتسجيل الدخول إلى FTD، للحصول على الرمز المميز لتخويل أي طلبات POST/GET.

يجب أن تحتوي كافة طلبات PostMan لهذه المجموعة على التالي:

BaseURL: https://<FTD Management IP>/API/FDM/latest/

في محدد موقع المعلومات (URL) الخاص بالطلب، قم بإلحاق عنوان URL الأساسي بالكائنات ذات الصلة التي يجب إضافتها أو تعديلها.

هنا، يتم إنشاء طلب مصادقة لرمز مميز، مشار إليه من https://<FTD Management IP>/API-Explorer. يجب التحقق من وجود كائنات أخرى ويجب إجراء التغييرات اللازمة لها.

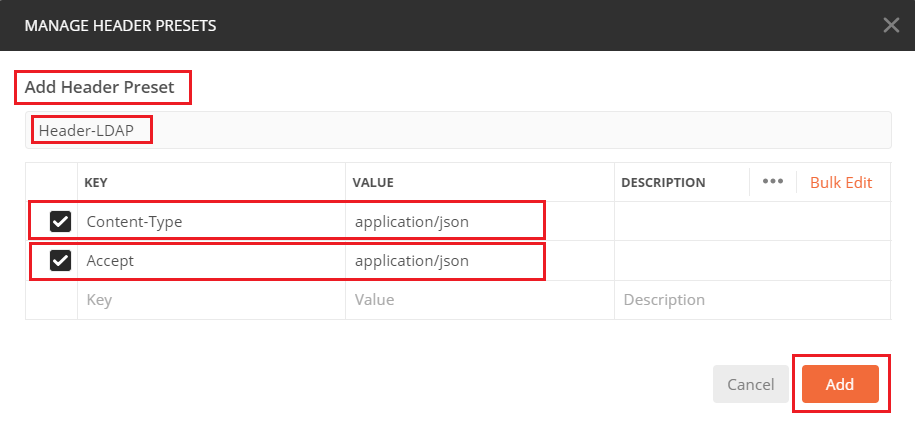

انتقل إلى الرؤوس وانقر على إدارة الإعدادات المسبقة.

قم بإنشاء عنوان-LDAP سابق الإعداد المسبق جديد وأضف زوج قيم المفاتيح التالي:

| المحتوى - النوع | التطبيق/json |

| قبول | التطبيق/json |

بالنسبة لجميع الطلبات الأخرى، انتقل إلى تبويبات الرأس المقابلة وحدد قيمة رأس الإعداد المسبق هذه: Header-LDAP لطلبات REST API لاستخدام json كنوع البيانات الأساسي.

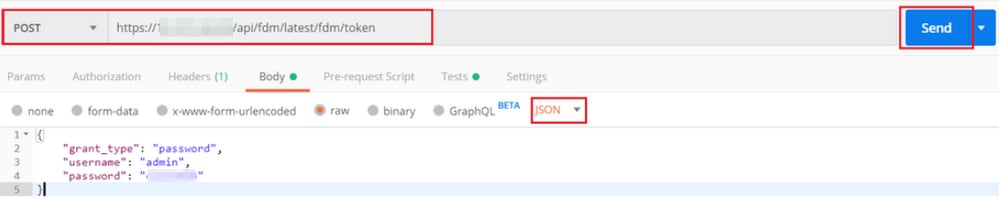

يجب أن يحتوي نص طلب POST للحصول على الرمز المميز على التالي:

| النوع | خام - JSON (التطبيق/json) |

| grant_type | كلمة المرور |

| username | اسم مستخدم المسؤول لتسجيل الدخول إلى FTD |

| كلمة المرور | كلمة المرور المقترنة بحساب المستخدم المسؤول |

{

"grant_type": "password",

"username": "admin",

"password": "<enter the password>"

}

بمجرد النقر فوق إرسال، يحتوي نص الاستجابة على الرمز المميز للوصول الذي يتم إستخدامه لإرسال أي طلبات PUT/GET/POST إلى FTD.

{

"access_token": "eyJhbGciOiJIUzI1[...output omitted...]dkrJakCXvP4Lyzdr-xap0",

"expires_in": 1800,

"token_type": "Bearer",

"refresh_token":"eyJhbGciOiJIUzI1[...output omitted...]dkrJakCXvP4Lyzdr-xap0",

"refresh_expires_in": 2400

}

ثم يتم إستخدام هذا الرمز المميز لتخويل جميع الطلبات التالية.

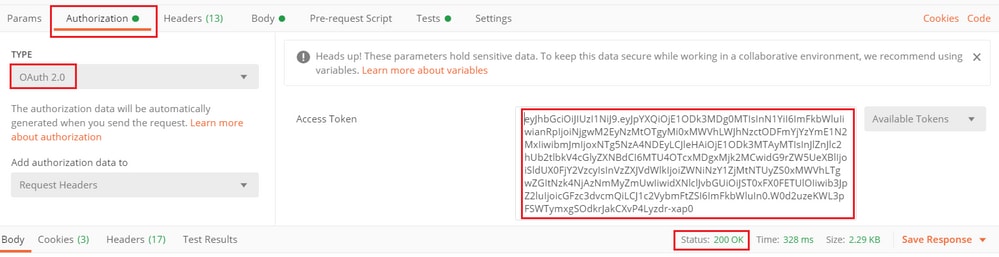

انتقل إلى علامة التبويب التخويل لكل طلب جديد وحدد التالي:

| النوع | OAuth 2.0 |

| رمز مميز | الرمز المميز للوصول الذي تم تلقيه من خلال تشغيل طلب تسجيل الدخول إلى POST |

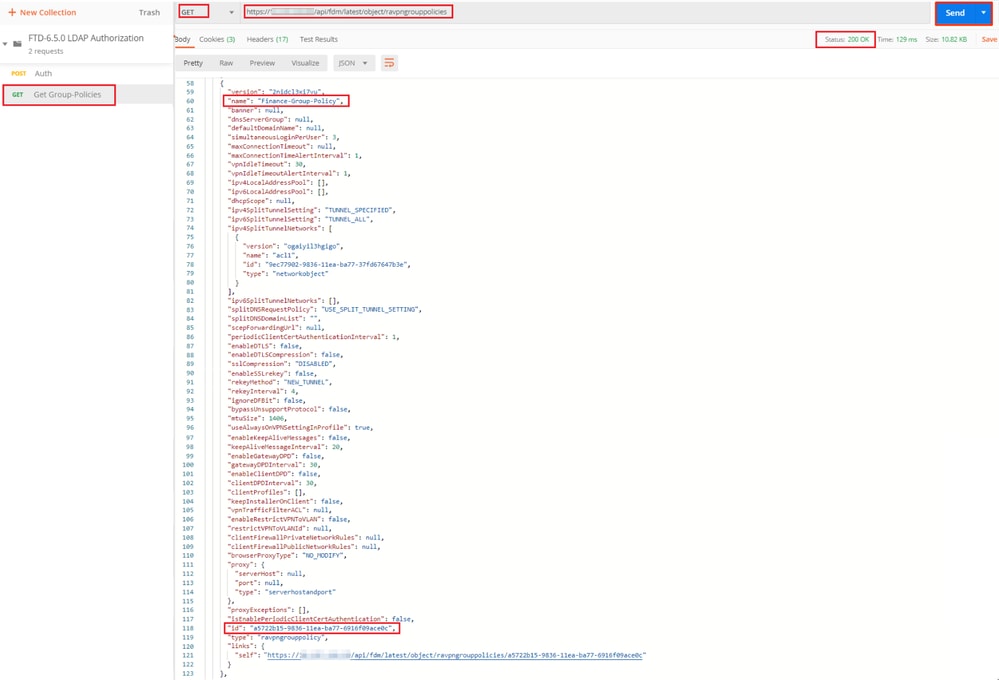

الخطوة 5. إضافة طلب GET جديد الحصول على نهج المجموعة للحصول على حالة "نهج المجموعة" وإعداداته. قم بجمع الاسم والمعرف لكل نهج مجموعة تم تكوينه (في هذا المثال: Finance-Group-Policy وHR-Group-Policy وIT-Group-Policy) لاستخدامه في الخطوة التالية.

عنوان URL للحصول على سياسات المجموعة التي تم تكوينها هو: https://<FTD Management IP>/API/FDM/latest/object/rootGroupPolicy

وفي المثال التالي، يتم تسليط الضوء على سياسة المجموعة المالية-المجموعة.

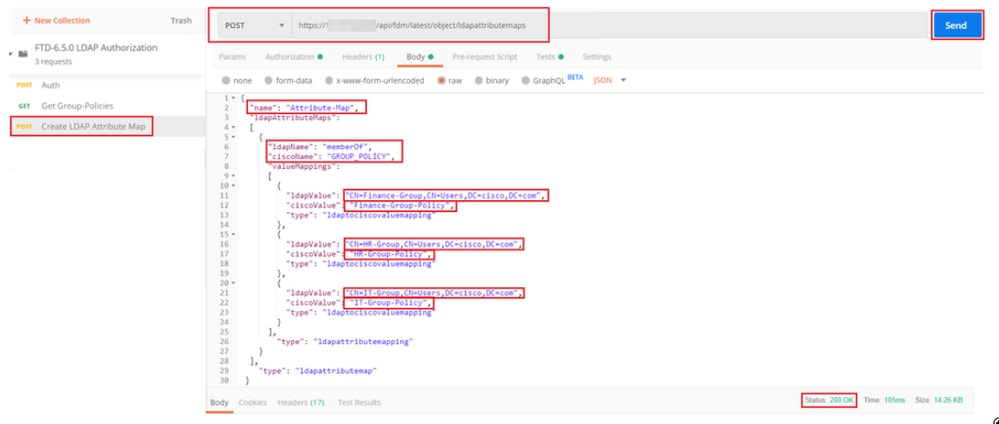

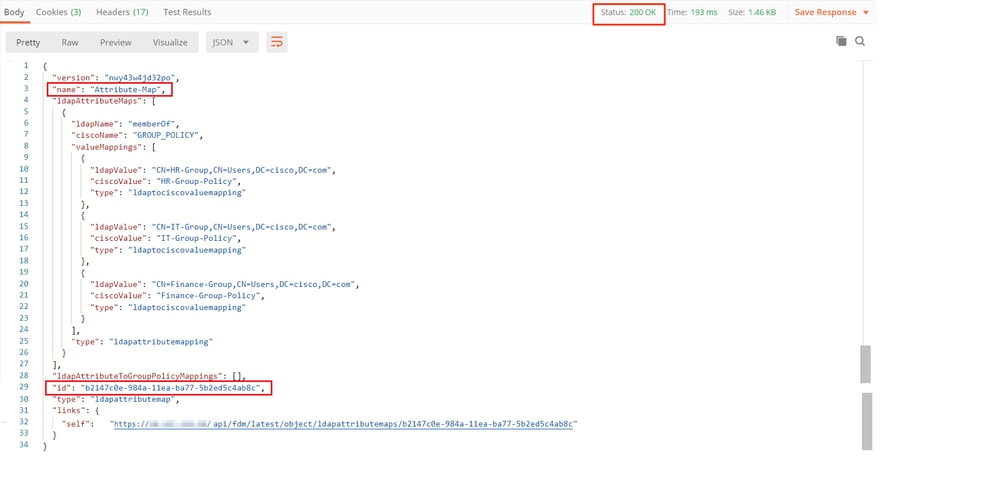

الخطوة 6. إضافة طلب POST جديد إنشاء مخطط سمة LDAP لإنشاء تعيين سمة LDAP. في هذا المستند، يتم إستخدام النموذج LdapAttributeMapping. تحتوي النماذج الأخرى أيضا على عمليات وأساليب مشابهة لإنشاء خريطة السمة. تتوفر أمثلة لهذه النماذج في واجهة برمجة التطبيقات (API-Explorer) كما هو مذكور سابقا في هذا المستند.

عنوان URL لنشر خريطة سمة LDAP هو: https://<FTD Management IP>/API/FDM/latest/object/ldapattributeAps

يجب أن يحتوي نص طلب مادة النشر على ما يلي:

| الاسم | اسم تعيين سمة LDAP |

| النوع | تجزئة لاصقة |

| ldapName | عضو |

| CiscoName | نهج_المجموعة |

| ldapValue | قيمة العضو للمستخدم من AD |

| CiscoValue | اسم نهج المجموعة لكل مجموعة مستخدمين في FDM |

يحتوي نص طلب POST على معلومات تعيين سمة LDAP التي تقوم بتعيين نهج مجموعة محدد إلى مجموعة AD استنادا إلى القيمة memberOf:

{

"name": "Attribute-Map",

"ldapAttributeMaps":

[

{

"ldapName": "memberOf",

"ciscoName": "GROUP_POLICY",

"valueMappings":

[

{

"ldapValue": "CN=Finance-Group,CN=Users,DC=cisco,DC=com",

"ciscoValue": "Finance-Group-Policy",

"type": "ldaptociscovaluemapping"

},

{

"ldapValue": "CN=HR-Group,CN=Users,DC=cisco,DC=com",

"ciscoValue": "HR-Group-Policy",

"type": "ldaptociscovaluemapping"

},

{

"ldapValue": "CN=IT-Group,CN=Users,DC=cisco,DC=com",

"ciscoValue": "IT-Group-Policy",

"type": "ldaptociscovaluemapping"

}

],

"type": "ldapattributemapping"

}

],

"type": "ldapattributemap"

}

ملاحظة: يمكن إسترداد حقل memberOf من خادم AD باستخدام الأمر dsquery أو يمكن إحضاره من تصحيح أخطاء LDAP على FTD. في سجلات تصحيح الأخطاء، ابحث عن memberOf value: field.

يبدو أن إستجابة طلب مادة النشر هذا مشابهة للنقطة التالية:

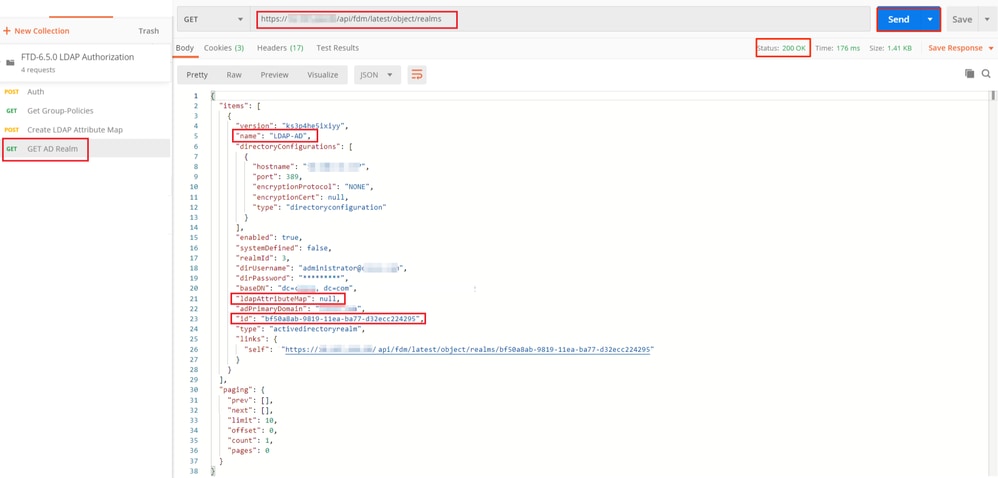

الخطوة 7. قم بإضافة طلب GET جديد للحصول على تكوين نطاق AD الحالي على FDM.

عنوان URL للحصول على تكوين نطاق الإعلان الحالي هو: https://<FTD Management IP>/API/FDM/latest/object/realms

لاحظ أن قيمة المفتاح ldapAttributeMap هي null.

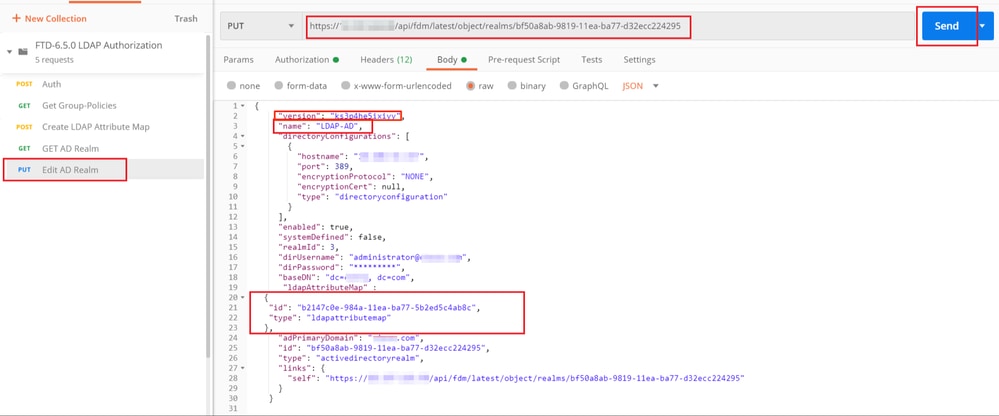

الخطوة 8. قم بإنشاء طلب PUT جديد لتحرير مجال AD. انسخ إخراج إستجابة GET من الخطوة السابقة وإضافتها إلى نص طلب PUT الجديد هذا. يمكن إستخدام هذه الخطوة لإجراء أي تعديلات على إعداد نطاق AD الحالي، على سبيل المثال: تغيير كلمة المرور أو عنوان IP أو إضافة قيمة جديدة لأي مفتاح مثل ldapAttributeMap في هذه الحالة.

ملاحظة: من المهم نسخ محتويات قائمة العناصر بدلا من إخراج إستجابة GET بالكامل. يجب إلحاق عنوان URL للطلب الخاص بطلب PUT بمعرف عنصر الكائن الذي تم إجراء التغييرات الخاصة به. في هذا المثال، القيمة هي: bf50a8ab-9819-11ea-ba77-d32ecc224295

عنوان URL لتحرير تكوين نطاق الإعلان الحالي هو: https://<FTD Management IP>/API/FDM/latest/object/realms/<realm id>

يجب أن يحتوي نص طلب PUT على ما يلي :

| الإصدار | الإصدار الذي تم الحصول عليه من إستجابة طلب GET السابق |

| معرف | المعرف الذي تم الحصول عليه من إستجابة طلب GET السابق |

| ldapAttributeMap | LDAP-id من إستجابة طلب إنشاء تعيين سمة LDAP |

نص التكوين في هذا المثال هو:

{

"version": "ks3p4he5ixiyy",

"name": "LDAP-AD",

"directoryConfigurations": [

{

"hostname": "<IP Address>",

"port": 389,

"encryptionProtocol": "NONE",

"encryptionCert": null,

"type": "directoryconfiguration"

}

],

"enabled": true,

"systemDefined": false,

"realmId": 3,

"dirUsername": "administrator@example.com",

"dirPassword": "*********",

"baseDN": "dc=example, dc=com",

"ldapAttributeMap" :

{

"id": "b2147c0e-984a-11ea-ba77-5b2ed5c4ab8c",

"type": "ldapattributemap"

},

"adPrimaryDomain": "example.com",

"id": "bf50a8ab-9819-11ea-ba77-d32ecc224295",

"type": "activedirectoryrealm",

"links": {

"self": "https://

/api/fdm/latest/object/realms/bf50a8ab-9819-11ea-ba77-d32ecc224295"

}

}

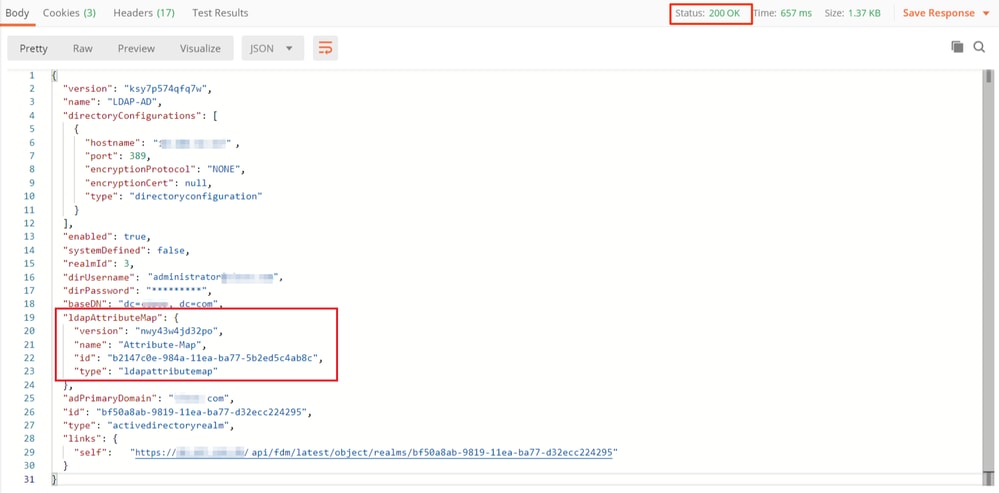

تحقق من تطابق ldapAttributeMap id في نص الاستجابة لهذا الطلب.

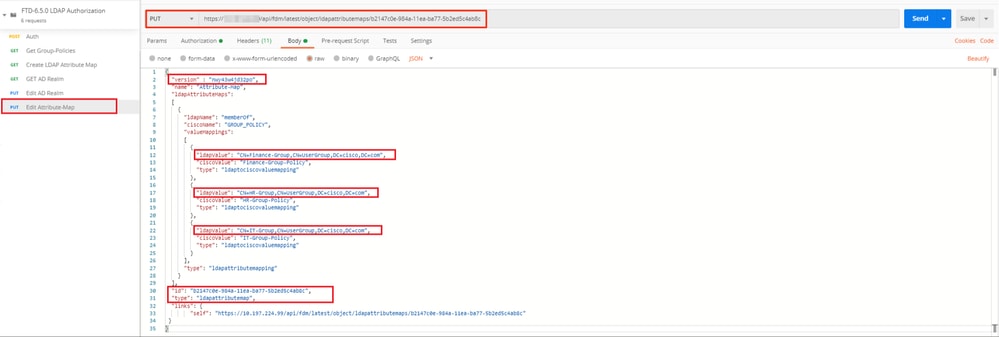

(إختياري). يمكن تعديل تعيين سمة LDAP باستخدام طلبات PUT. قم بإنشاء مخطط سمة تحرير طلب PUT جديد وقم بإجراء أي تغييرات مثل اسم Attribute-Map أو MemeberOf Value. T

في المثال التالي، تم تعديل قيمة ldapvalue من cn=Users إلى cn=UserGroup للمجموعات الثلاث جميعها.

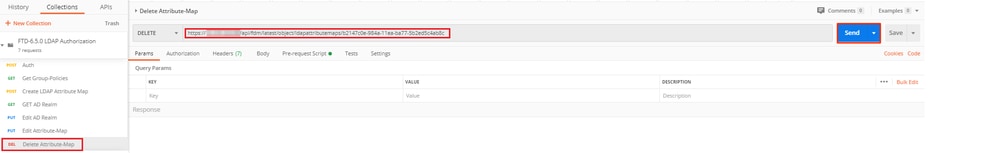

(إختياري). لحذف مخطط سمة LDAP موجود، قم بإنشاء طلب حذف تعيين سمة. قم بتضمين معرف الخريطة من إستجابة HTTP السابقة وألحق بعنوان URL الأساسي لطلب الحذف.

ملاحظة: إذا كانت السمة memberOf تحتوي على مسافات، فيجب أن يكون URL مشفرا لخادم الويب ليقوم بتحليلها. وإلا يتم تلقي إستجابة HTTP سيئة للطلب رقم 400. بالنسبة للسلسلة التي تحتوي على مسافات بيضاء، يمكن إستخدام إما ٪20" أو +" لتجنب هذا الخطأ.

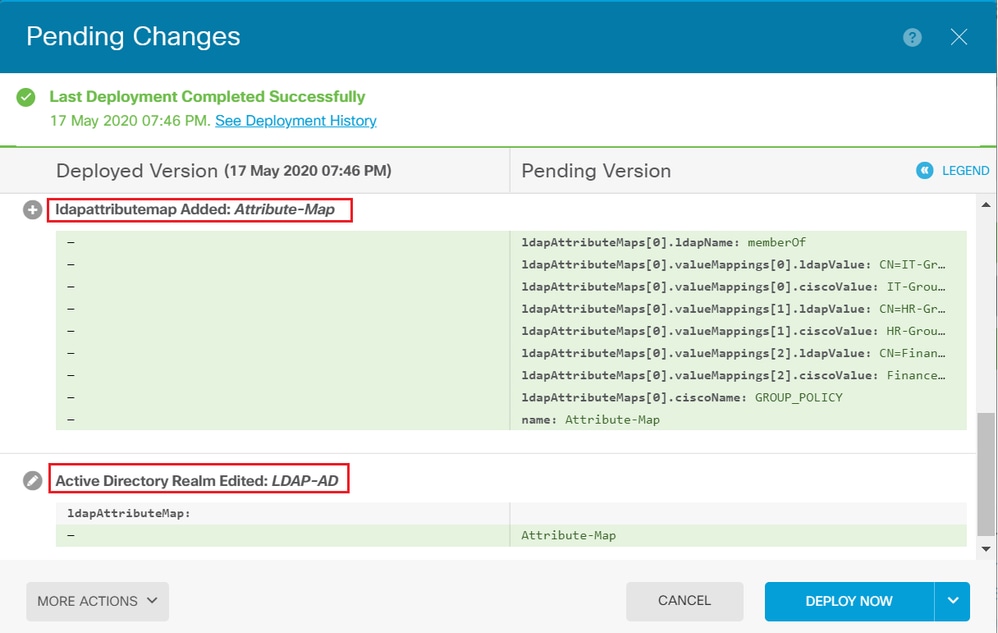

الخطوة 9. انتقل مرة أخرى إلى FDM، وحدد رمز النشر وانقر فوق النشر الآن.

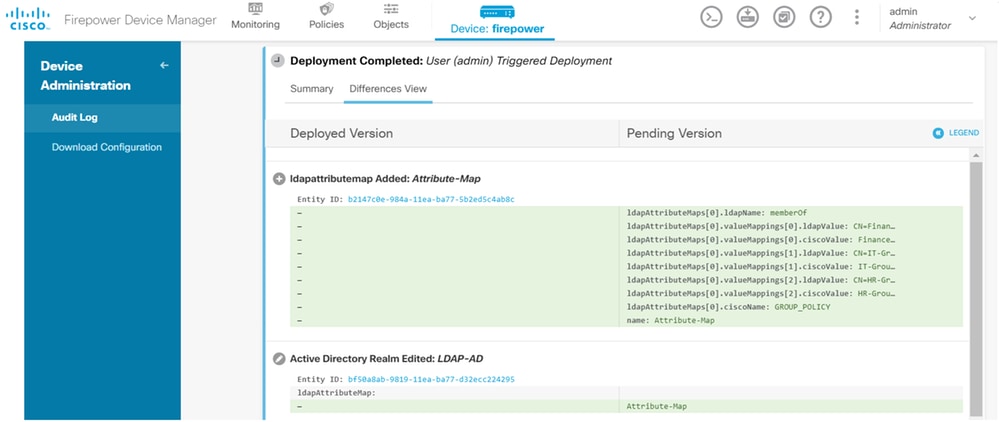

التحقق من الصحة

يمكن التحقق من تغييرات النشر في قسم محفوظات النشر في FDM.

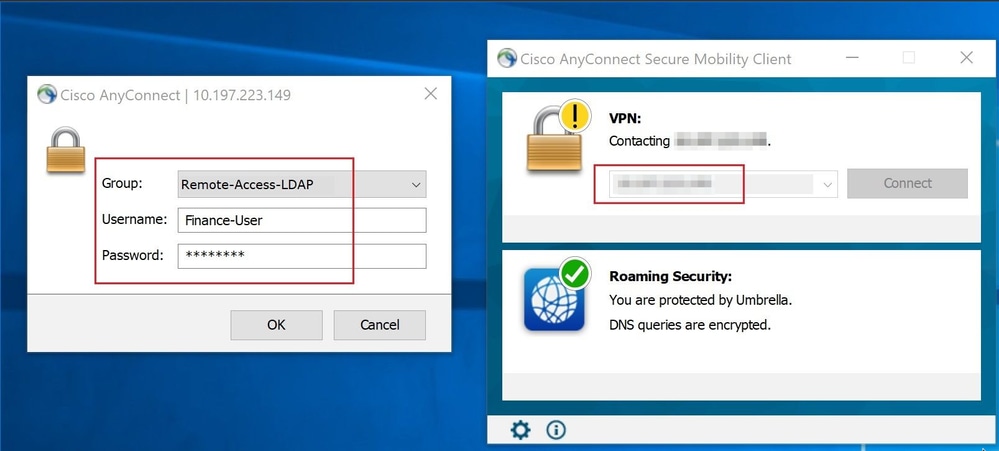

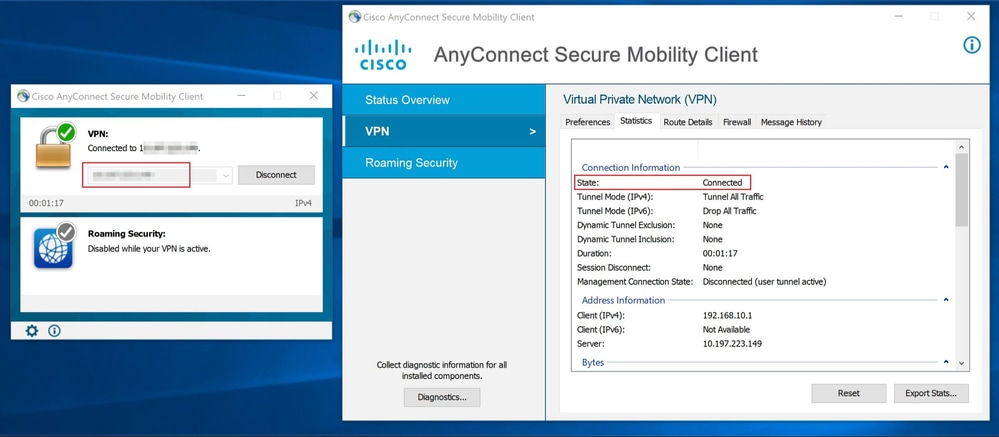

لاختبار هذا التكوين، قم بتوفير بيانات اعتماد AD في حقلي اسم المستخدم وكلمة المرور.

عندما يحاول مستخدم ينتمي إلى مجموعة مالية AD تسجيل الدخول، تنجح المحاولة كما هو متوقع.

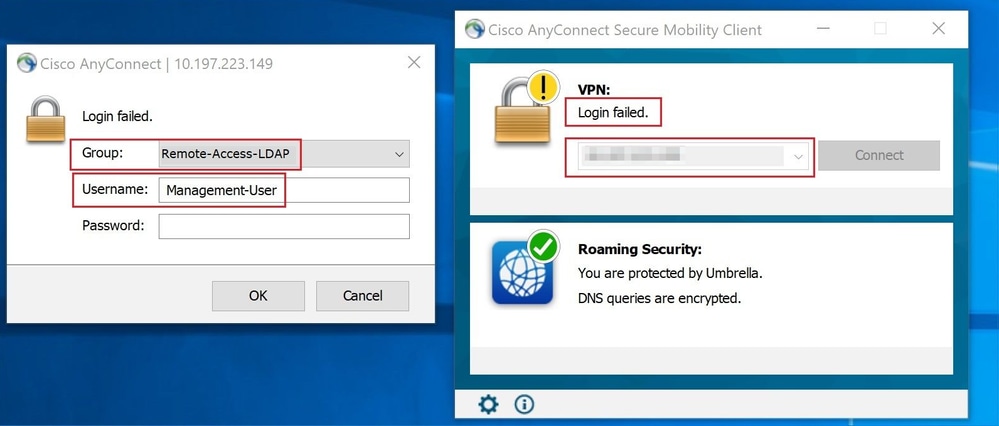

عندما يحاول مستخدم ينتمي إلى مجموعة الإدارة في AD الاتصال ب Connection-Profile Remote-Access-LDAP، نظرا لعدم إرجاع أي خريطة سمة LDAP لمطابقة، يكون نهج المجموعة الموروث من قبل هذا المستخدم على FTD هو NOACCESS الذي تم تعيين عمليات تسجيل الدخول المتزامنة الخاصة ب vpn على القيمة 0. وبالتالي، تفشل محاولة تسجيل الدخول لهذا المستخدم.

يمكن التحقق من التكوين باستخدام أوامر show التالية من واجهة سطر الأوامر (CLI) الخاصة ب FTD:

firepower# show vpn-sessiondb anyconnect Session Type: AnyConnect Username : Finance-User Index : 26 Assigned IP : 192.168.10.1 Public IP : 10.1.1.1 Protocol : AnyConnect-Parent SSL-Tunnel License : AnyConnect Premium Encryption : AnyConnect-Parent: (1)none SSL-Tunnel: (1)AES-GCM-256 Hashing : AnyConnect-Parent: (1)none SSL-Tunnel: (1)SHA384 Bytes Tx : 22491197 Bytes Rx : 14392 Group Policy : Finance-Group-Policy Tunnel Group : Remote-Access-LDAP Login Time : 11:14:43 UTC Sat Oct 12 2019 Duration : 0h:02m:09s Inactivity : 0h:00m:00s VLAN Mapping : N/A VLAN : none Audt Sess ID : 000000000001a0005da1b5a3 Security Grp : none Tunnel Zone : 0

firepower# show run aaa-server LDAP-AD aaa-server LDAP-AD protocol ldap realm-id 3 aaa-server AD1 host 192.168.1.1 server-port 389 ldap-base-dn dc=example, dc=com ldap-scope subtree ldap-login-password ***** ldap-login-dn Administrator@example.com server-type auto-detect ldap-attribute-map Attribute-Map

firepower# show run ldap attribute-map ldap attribute-map Attribute-Map map-name memberOf Group-Policy map-value memberOf CN=Finance-Group,CN=Users,DC=cisco,DC=com Finance-Group-Policy map-value memberOf CN=HR-Group,CN=Users,DC=cisco,DC=com HR-Group-Policy map-value memberOf CN=IT-Group,CN=Users,DC=cisco,DC=com IT-Group-Policy

استكشاف الأخطاء وإصلاحها

من أكثر المشاكل شيوعا مع تكوين واجهة برمجة تطبيقات REST تجديد الرمز المميز للحامل من وقت لآخر. يتم توفير وقت انتهاء صلاحية الرمز المميز في الاستجابة لطلب المصادقة. إذا انتهت صلاحية هذه المدة، يمكن إستخدام رمز تحديث مميز إضافي لفترة أطول. بعد انتهاء صلاحية الرمز المميز للتحديث أيضا، يجب إرسال طلب مصادقة جديد لإعادة تعيين رمز مميز للوصول جديد.

ملاحظة: ارجع إلى معلومات مهمة حول أوامر التصحيح قبل إستخدام أوامر debug.

يمكنك ضبط مستويات تصحيح أخطاء متنوعة. بشكل افتراضي، يتم إستخدام المستوى 1. إذا قمت بتغيير مستوى تصحيح الأخطاء، فقد تتزايد درجة توسع تصحيح الأخطاء. قم بذلك بحذر، وخاصةً في بيئات الإنتاج.

قد تكون الأخطاء التالية على CLI ل FTD مفيدة في أستكشاف المشاكل المتعلقة بخريطة سمة LDAP وإصلاحها

debug ldap 255

debug webvpn condition user <username> debug webvpn anyconnect 255

debug aaa common 127

في هذا المثال. تم تجميع عمليات تصحيح الأخطاء التالية لتوضيح المعلومات التي تم تلقيها من خادم AD عند قيام مستخدمي الاختبار المذكورين قبل الاتصال.

تصحيح أخطاء LDAP لمستخدم التمويل:

[48] Session Start

[48] New request Session, context 0x00002b0482c2d8e0, reqType = Authentication

[48] Fiber started

[48] Creating LDAP context with uri=ldap://192.168.1.1:389

[48] Connect to LDAP server: ldap://192.168.1.1:389, status = Successful

[48] supportedLDAPVersion: value = 3

[48] supportedLDAPVersion: value = 2

[48] LDAP server192.168.1.1 is Active directory

[48] Binding as Administrator@cisco.com

[48] Performing Simple authentication for Administrator@example.com to192.168.1.1

[48] LDAP Search:

Base DN = [dc=cisco, dc=com]

Filter = [sAMAccountName=Finance-User]

Scope = [SUBTREE]

[48] User DN = [CN=Finance-User,OU=Finance,OU=VPN,DC=cisco,DC=com]

[48] Talking to Active Directory server 192.168.1.1

[48] Reading password policy for Finance-User, dn:CN=Finance-User,OU=Finance,OU=VPN,DC=cisco,DC=com

[48] Read bad password count 0

[48] Binding as Finance-User

[48] Performing Simple authentication for Finance-User to 192.168.1.1

[48] Processing LDAP response for user Finance-User

[48] Message (Finance-User):

[48] Authentication successful for Finance-User to 192.168.1.1

[48] Retrieved User Attributes:

[48] objectClass: value = top

[48] objectClass: value = person

[48] objectClass: value = organizationalPerson

[48] objectClass: value = user

[48] cn: value = Finance-User

[48] givenName: value = Finance-User

[48] distinguishedName: value = CN=Finance-User,OU=Finance,OU=VPN,DC=cisco,DC=com

[48] instanceType: value = 4

[48] whenCreated: value = 20191011094454.0Z

[48] whenChanged: value = 20191012080802.0Z

[48] displayName: value = Finance-User

[48] uSNCreated: value = 16036

[48] memberOf: value = CN=Finance-Group,CN=Users,DC=cisco,DC=com

[48] mapped to Group-Policy: value = Finance-Group-Policy

[48] mapped to LDAP-Class: value = Finance-Group-Policy

[48] memberOf: value = CN=Users,CN=Builtin,DC=cisco,DC=com

[48] mapped to Group-Policy: value = CN=Users,CN=Builtin,DC=cisco,DC=com

[48] mapped to LDAP-Class: value = CN=Users,CN=Builtin,DC=cisco,DC=com

[48] uSNChanged: value = 16178

[48] name: value = Finance-User

[48] objectGUID: value = .J.2...N....X.OQ

[48] userAccountControl: value = 512

[48] badPwdCount: value = 0

[48] codePage: value = 0

[48] countryCode: value = 0

[48] badPasswordTime: value = 0

[48] lastLogoff: value = 0

[48] lastLogon: value = 0

[48] pwdLastSet: value = 132152606948243269

[48] primaryGroupID: value = 513

[48] objectSid: value = .............B...a5/ID.dT...

[48] accountExpires: value = 9223372036854775807

[48] logonCount: value = 0

[48] sAMAccountName: value = Finance-User

[48] sAMAccountType: value = 805306368

[48] userPrincipalName: value = Finance-User@cisco.com

[48] objectCategory: value = CN=Person,CN=Schema,CN=Configuration,DC=cisco,DC=com

[48] dSCorePropagationData: value = 20191011094757.0Z

[48] dSCorePropagationData: value = 20191011094614.0Z

[48] dSCorePropagationData: value = 16010101000000.0Z

[48] lastLogonTimestamp: value = 132153412825919405

[48] Fiber exit Tx=538 bytes Rx=2720 bytes, status=1

[48] Session End

تصحيح أخطاء LDAP للإدارة-المستخدم:

[51] Session Start

[51] New request Session, context 0x00002b0482c2d8e0, reqType = Authentication

[51] Fiber started

[51] Creating LDAP context with uri=ldap://192.168.1.1:389

[51] Connect to LDAP server: ldap://192.168.1.1:389, status = Successful

[51] supportedLDAPVersion: value = 3

[51] supportedLDAPVersion: value = 2

[51] LDAP server 192.168.1.1 is Active directory

[51] Binding as Administrator@cisco.com

[51] Performing Simple authentication for Administrator@example.com to 192.168.1.1

[51] LDAP Search:

Base DN = [dc=cisco, dc=com]

Filter = [sAMAccountName=Management-User]

Scope = [SUBTREE]

[51] User DN = [CN=Management-User,OU=Management,OU=VPN,DC=cisco,DC=com]

[51] Talking to Active Directory server 192.168.1.1

[51] Reading password policy for Management-User, dn:CN=Management-User,OU=Management,OU=VPN,DC=cisco,DC=com

[51] Read bad password count 0

[51] Binding as Management-User

[51] Performing Simple authentication for Management-User to 192.168.1.1

[51] Processing LDAP response for user Management-User

[51] Message (Management-User):

[51] Authentication successful for Management-User to 192.168.1.1

[51] Retrieved User Attributes:

[51] objectClass: value = top

[51] objectClass: value = person

[51] objectClass: value = organizationalPerson

[51] objectClass: value = user

[51] cn: value = Management-User

[51] givenName: value = Management-User

[51] distinguishedName: value = CN=Management-User,OU=Management,OU=VPN,DC=cisco,DC=com

[51] instanceType: value = 4

[51] whenCreated: value = 20191011095036.0Z

[51] whenChanged: value = 20191011095056.0Z

[51] displayName: value = Management-User

[51] uSNCreated: value = 16068

[51] memberOf: value = CN=Management-Group,CN=Users,DC=cisco,DC=com

[51] mapped to Group-Policy: value = CN=Management-Group,CN=Users,DC=cisco,DC=com

[51] mapped to LDAP-Class: value = CN=Management-Group,CN=Users,DC=cisco,DC=com

[51] memberOf: value = CN=Users,CN=Builtin,DC=cisco,DC=com

[51] mapped to Group-Policy: value = CN=Users,CN=Builtin,DC=cisco,DC=com

[51] mapped to LDAP-Class: value = CN=Users,CN=Builtin,DC=cisco,DC=com

[51] uSNChanged: value = 16076

[51] name: value = Management-User

[51] objectGUID: value = i._(.E.O.....Gig

[51] userAccountControl: value = 512

[51] badPwdCount: value = 0

[51] codePage: value = 0

[51] countryCode: value = 0

[51] badPasswordTime: value = 0

[51] lastLogoff: value = 0

[51] lastLogon: value = 0

[51] pwdLastSet: value = 132152610365026101

[51] primaryGroupID: value = 513

[51] objectSid: value = .............B...a5/ID.dW...

[51] accountExpires: value = 9223372036854775807

[51] logonCount: value = 0

[51] sAMAccountName: value = Management-User

[51] sAMAccountType: value = 805306368

[51] userPrincipalName: value = Management-User@cisco.com

[51] objectCategory: value = CN=Person,CN=Schema,CN=Configuration,DC=cisco,DC=com

[51] dSCorePropagationData: value = 20191011095056.0Z

[51] dSCorePropagationData: value = 16010101000000.0Z

[51] Fiber exit Tx=553 bytes Rx=2688 bytes, status=1

[51] Session End

معلومات ذات صلة

للحصول على مساعدة إضافية، يرجى الاتصال بمركز المساعدة التقنية (TAC) من Cisco. يلزم عقد دعم صالح: جهات اتصال دعم Cisco في جميع أنحاء العالم.

محفوظات المراجعة

| المراجعة | تاريخ النشر | التعليقات |

|---|---|---|

1.0 |

07-Jul-2023 |

الإصدار الأولي |

تمت المساهمة بواسطة مهندسو Cisco

- Tazy KhanTAC Engineer

- Sindhuja RaoTAC Engineer

- Angel OrtizTechnical Leader

اتصل بنا

- فتح حالة دعم

- (تتطلب عقد خدمة Cisco)

التعليقات

التعليقات