تكوين نفق موقع إلى موقع بين FTD وخادم StrongSwan

لغة خالية من التحيز

تسعى مجموعة الوثائق لهذا المنتج جاهدة لاستخدام لغة خالية من التحيز. لأغراض مجموعة الوثائق هذه، يتم تعريف "خالية من التحيز" على أنها لغة لا تعني التمييز على أساس العمر، والإعاقة، والجنس، والهوية العرقية، والهوية الإثنية، والتوجه الجنسي، والحالة الاجتماعية والاقتصادية، والتمييز متعدد الجوانب. قد تكون الاستثناءات موجودة في الوثائق بسبب اللغة التي يتم تشفيرها بشكل ثابت في واجهات المستخدم الخاصة ببرنامج المنتج، أو اللغة المستخدمة بناءً على وثائق RFP، أو اللغة التي يستخدمها منتج الجهة الخارجية المُشار إليه. تعرّف على المزيد حول كيفية استخدام Cisco للغة الشاملة.

حول هذه الترجمة

ترجمت Cisco هذا المستند باستخدام مجموعة من التقنيات الآلية والبشرية لتقديم محتوى دعم للمستخدمين في جميع أنحاء العالم بلغتهم الخاصة. يُرجى ملاحظة أن أفضل ترجمة آلية لن تكون دقيقة كما هو الحال مع الترجمة الاحترافية التي يقدمها مترجم محترف. تخلي Cisco Systems مسئوليتها عن دقة هذه الترجمات وتُوصي بالرجوع دائمًا إلى المستند الإنجليزي الأصلي (الرابط متوفر).

المحتويات

المقدمة

يصف هذا المستند كيفية تكوين اتصال IKEv2 VPN من موقع إلى موقع بين Cisco FTD و StrongWan باستخدام مصادقة الاعتماد.

المتطلبات الأساسية

المتطلبات

توصي Cisco بأن تكون لديك معرفة بالمواضيع التالية:

- شبكة VPN من موقع إلى موقع

- مصادقة الشهادة (IKEv2)

- البنية الأساسية للمفتاح العام (PKI)

- معرفة أساسية ب StrongSwan

المكونات المستخدمة

تستند المعلومات الواردة في هذا المستند إلى إصدارات البرامج والمكونات المادية التالية:

- Cisco FTD الذي يشغل الإصدار 7.2.0 build 18

- Cisco FMC الذي يشغل الإصدار 7.2.0 build 18

- خادم Ubuntu الذي يشغل الإصدار 20.04 (Focal FOSSA)

تم إنشاء المعلومات الواردة في هذا المستند من الأجهزة الموجودة في بيئة معملية خاصة. بدأت جميع الأجهزة المُستخدمة في هذا المستند بتكوين ممسوح (افتراضي). إذا كانت شبكتك قيد التشغيل، فتأكد من فهمك للتأثير المحتمل لأي أمر.

التكوين

السيناريو

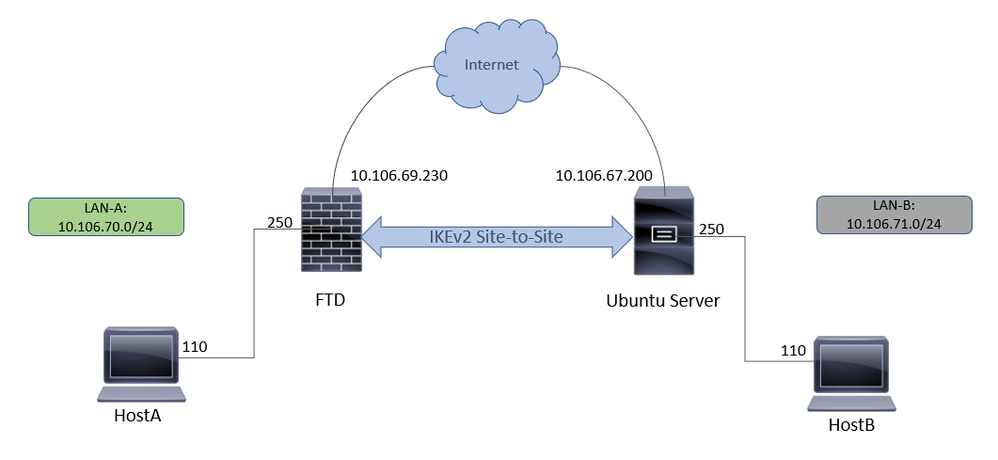

في هذا الإعداد، يريد المضيف A في LAN-A الاتصال بالمضيف B في LAN-B. يجب تشفير حركة مرور البيانات هذه وإرسالها عبر نفق IKEv2 بين FTD وخادم Ubuntu الذي يشغل StrongSwan. يصادق كلا النظرين بعضهما البعض باستخدام مصادقة الشهادة.

الرسم التخطيطي للشبكة

تكوين FMC

الحصول على شهادة ل FTD

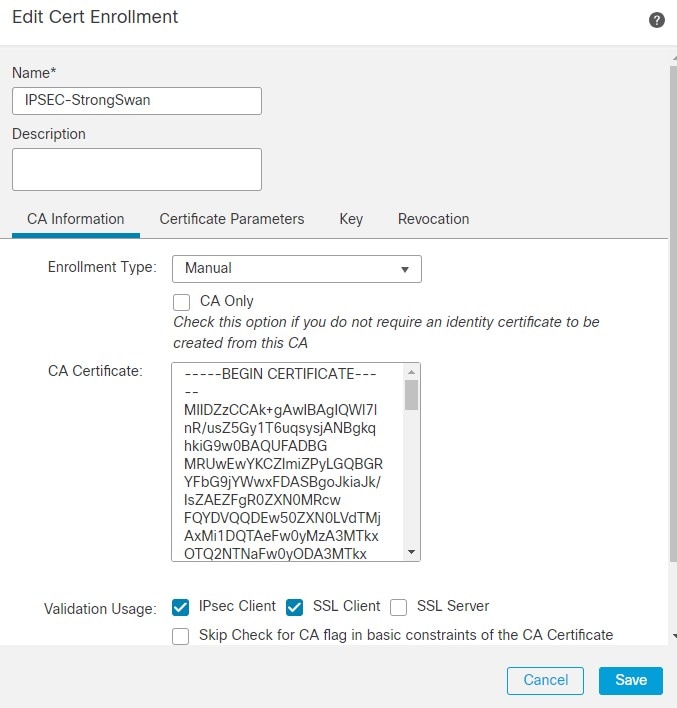

1. من FMC، انتقل إلى Objects > Object Management > PKI > Cert Enrollment.

2. انقر Add Cert Enrollment.

3. قسم الاسم هو حقل إلزامي؛ قم بتسمية TrustPoint.

4. يتم إستخدام التسجيل اليدوي ل CERT. في علامة التبويب معلومات المرجع المصدق، الصق شهادة المصدر.

ملاحظة: إذا لم تكن لديك شهادة مصدر، فيمكنك متابعة إنشاء CSR بدونها، وبعد الحصول على CSR موقع من CA، قم بتحرير TrustPoint كما هو موضح في الخطوة 1. وألصق معلومات CA كما هو موضح في الخطوة 4.

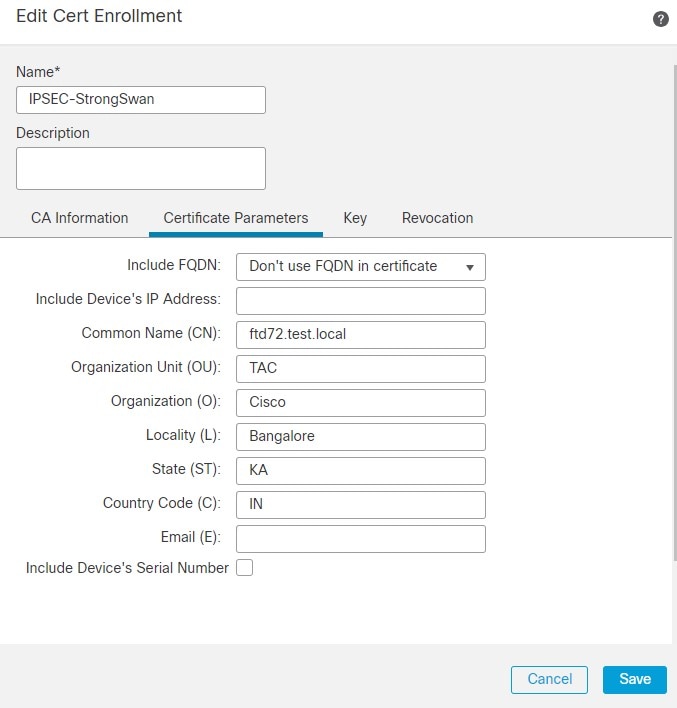

5. في حقل معلمات الشهادة، أدخل المعلمات وفقا للمتطلبات.

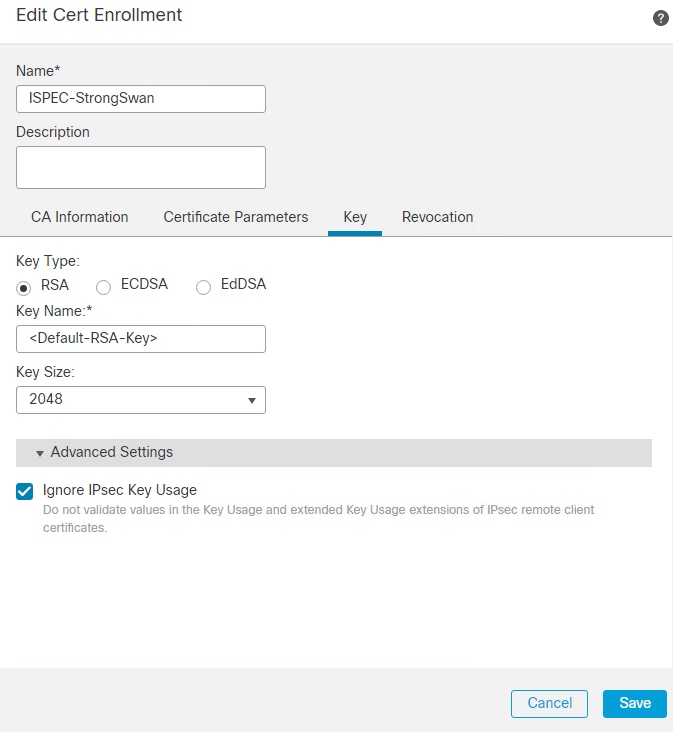

6. في حقل "المفتاح"، يمكنك إستخدام زوج مفاتيح RSA الافتراضي أو إنشاء زوج مفاتيح جديد عن طريق تحرير حقل اسم المفتاح.

ملاحظة: إذا كنت تستخدم "مرجع مصدق في Windows" (CA)، فإن ملحق "نهج التطبيق" الافتراضي هو IP Security IKE متوسط. إذا كنت تستخدم هذا الإعداد الافتراضي، يجب عليك إختيار خيار تجاهل إستخدام مفتاح IPsec في قسم الإعدادات المتقدمة في علامة التبويب "مفتاح" في مربع حوار تسجيل شهادة PKI للكائن الذي تختاره. وإلا، فلن تتمكن نقاط النهاية من إكمال اتصال VPN من موقع إلى موقع.

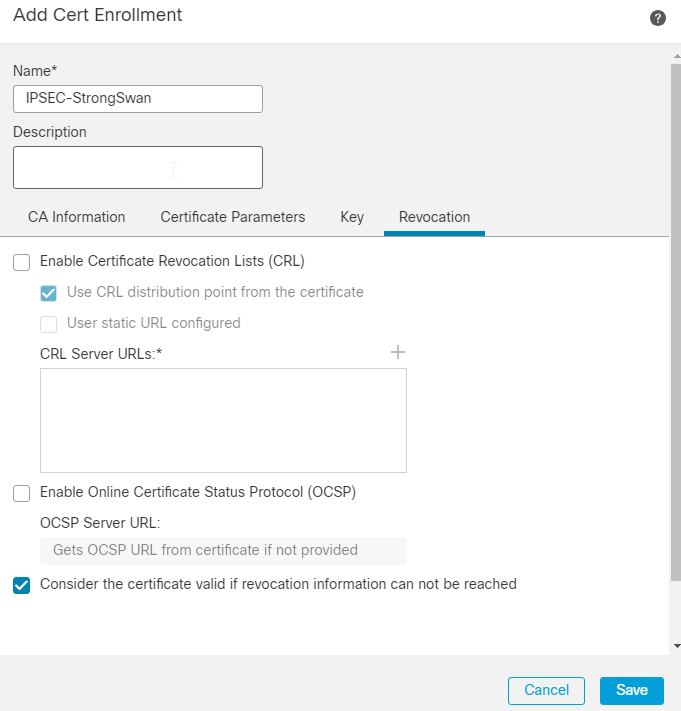

7. في حقل الإبطال، أختر خانة الاختيار المجاورة ل Consider the Certificate valid if revocation information can not be reached. لا يتم إستخدام تحققات CRL أو OCSP. انقر فوق حفظ.

ملاحظة: إذا كان الجهاز قادرا على الوصول إلى خوادم CRL أو OCSP من FTD، فيمكنك تمكين التحقق الشامل من الإبطال للحصول على حالة الشهادة. يعتبر الشهادة صالحة إذا تعذر الوصول إلى معلومات الإبطال في خانة الاختيار عندما لا يوجد اتصال بين خادم CRL وجهاز FTD. يتم التحقق من هذا بشكل افتراضي على FMC.

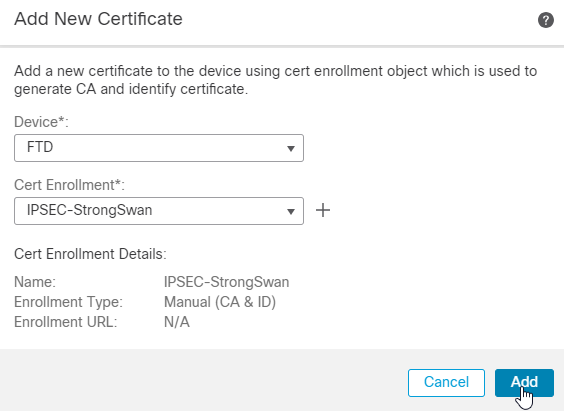

8. بعد ذلك، انتقل إلى Devices > Certificates، انقر فوق Addثم أختر جهاز "برنامج الإرسال فائق السرعة (FTD)" ونقطة الاتصال التي قمت بإنشائها. ثم انقر Add.

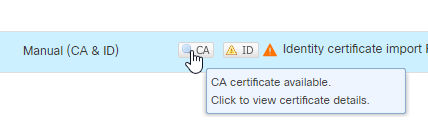

9. يمكنك التحقق من شهادة المصدر بالنقر على أيقونة العدسة المكبرة المعلمة ب CA.

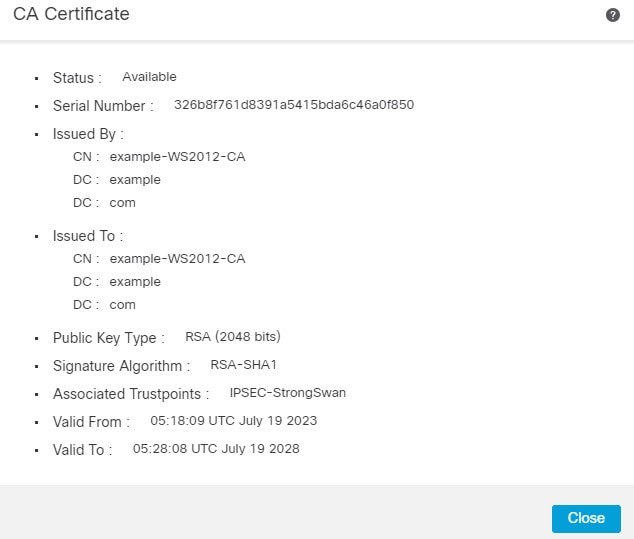

10. تحصل على ناتج مشابه.

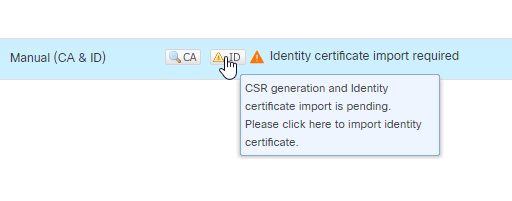

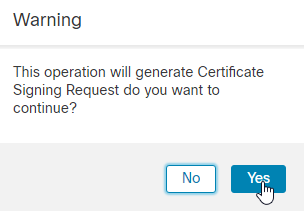

11. في الخطوة التالية، يجب النقر فوق ID ويمكنك الحصول على منبثق لإنشاء CSR. انقر Yes.

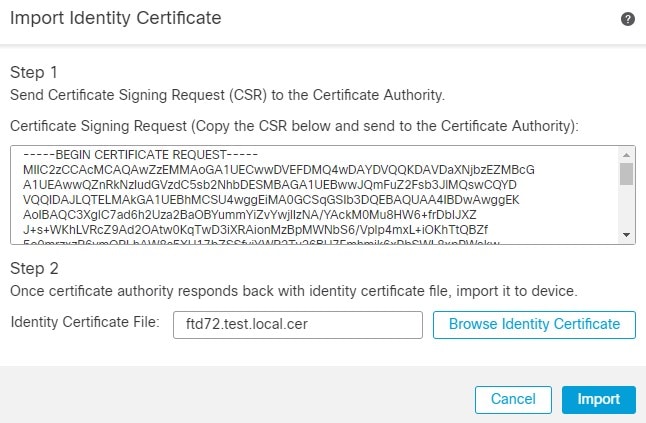

12. بمجرد أن يكون لديك ملف شهادة الهوية مرة أخرى من المرجع المصدق، يمكنك إستيراد نفس الملف باستخدام Browse Identity Certificate والنقر Import.

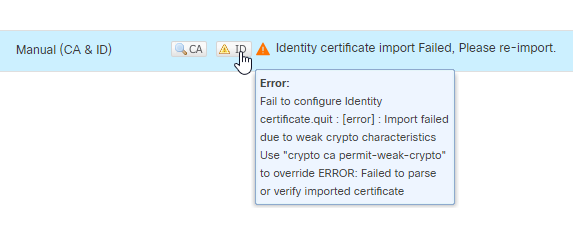

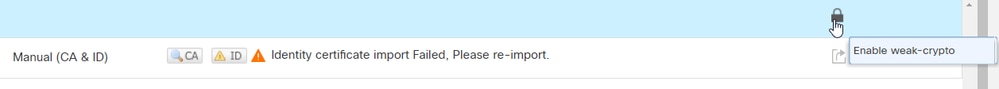

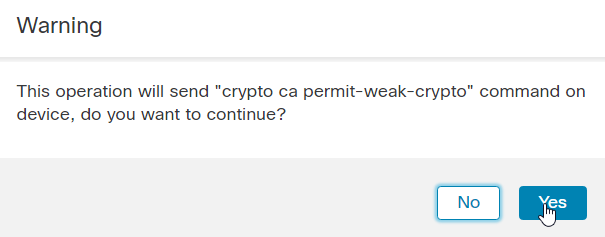

ملاحظة: إذا تلقيت خطأ بخصوص Import failed due to weak crypto characteristics، أستخدم Enable weak-crypto الخيار كما هو موضح وبمجرد أن تستلم النافذة المنبثقة، انقر نعم للمتابعة.

13. كرر الخطوات لإنشاء CSR، واستيراد شهادة الهوية.

لا توجد حاجة لإرسال CSR مرة أخرى لأنه لم يتم تغيير أي شيء حول الجهاز. يمكنك إستيراد الشهادة الصادرة مباشرة بالانتقال إلى المرجع المصدق.

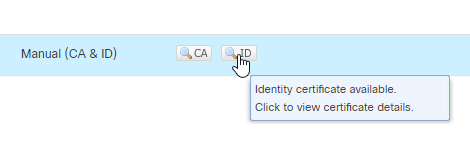

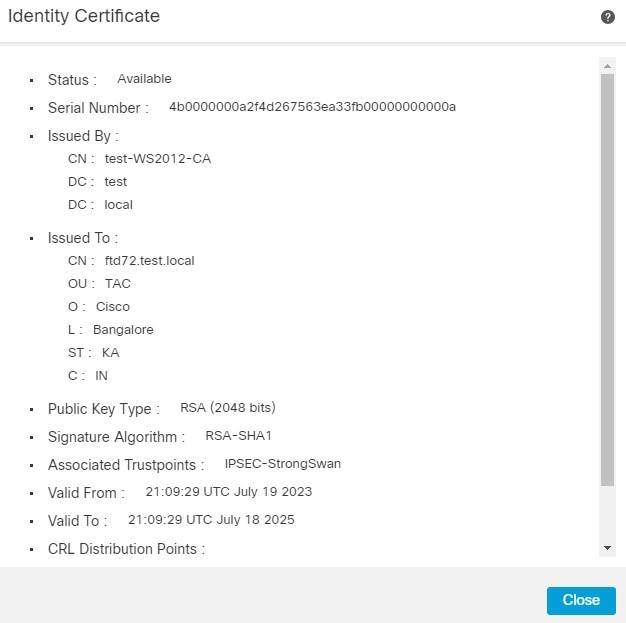

14. يمكنك الآن عرض شهادة الهوية بالنقر على أيقونة العدسة المكبرة المعلمة ب ID.

15. تمت إضافة الشهادة بنجاح.

تكوين VPN

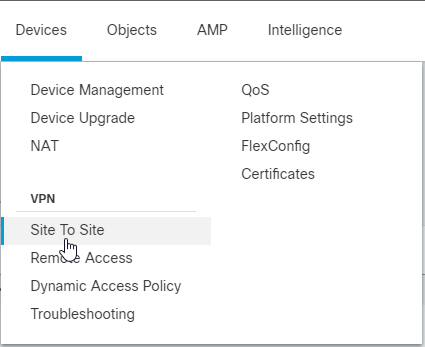

1. انتقل إلى Devices > Site to Site VPN .

2. انقر Add > VPN Tunnel.

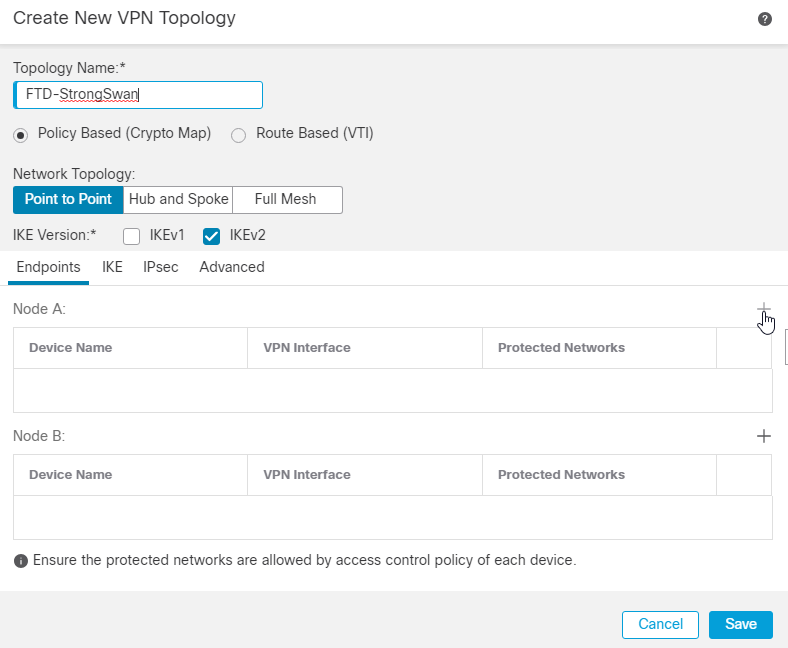

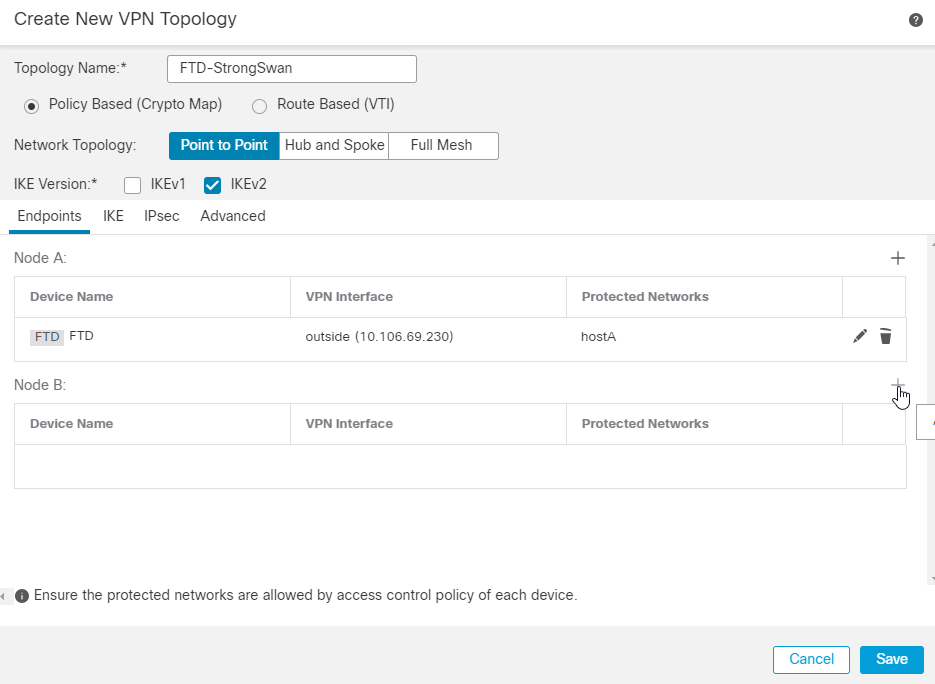

3. أدخل اسم الطبولوجيا الذي هو حقل إلزامي. Policy based (Crypto Map)، Point-to-Point Topology,و IKEv2 يتم تحديدها بشكل افتراضي ويجب عليك إستخدام ما يلي.

4. في قسم نقاط النهاية، انقر على + الرمز الموجود بجوار العقدة A.

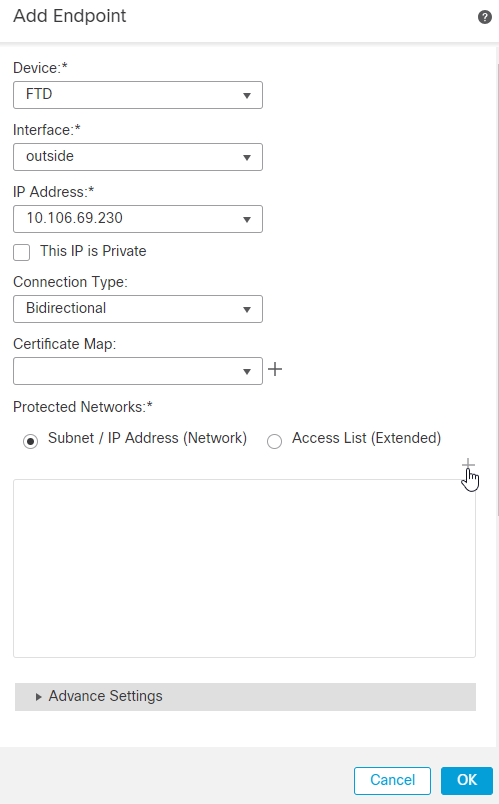

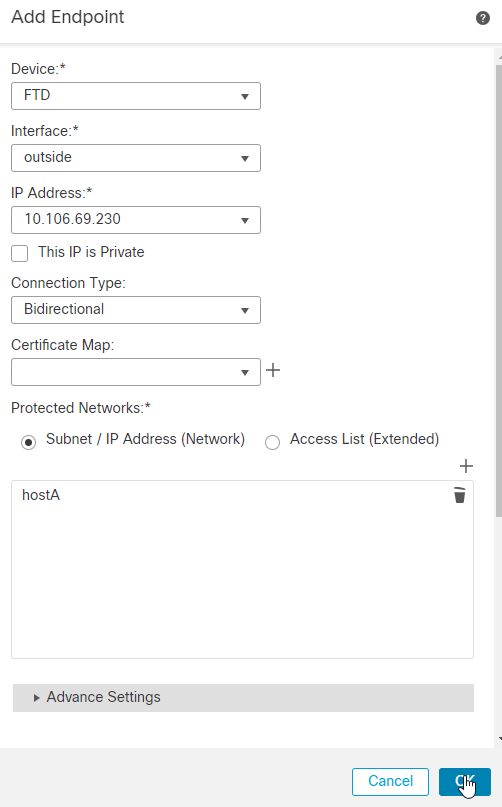

5. أختر جهاز FTD كعقدة A، وواجهة إنهاء شبكة VPN هي الواجهة الخارجية.

6. في حقل الشبكات المحمية، أختر الشبكة الفرعية/عنوان IP (الشبكة)، وانقر فوق + الأيقونة.

7. انقر فوق الرمز + المجاور ل Available Networks.

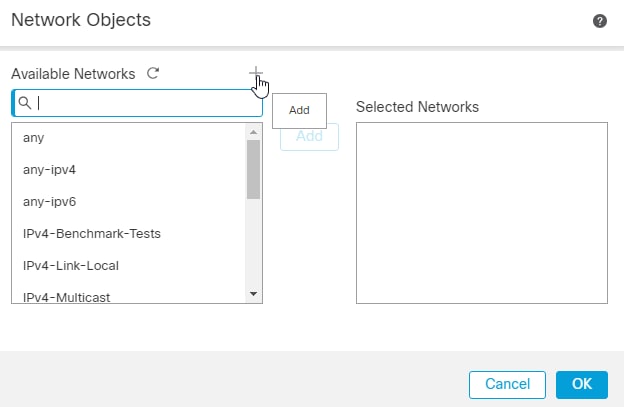

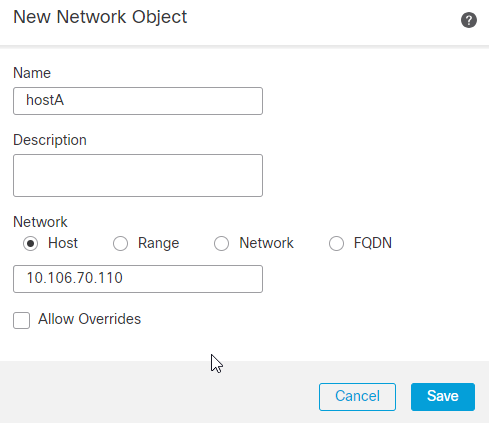

8. هنا يتم تحديد شبكة أو مضيف أو نطاق من عناوين IP خلف FTD الذي يجب حمايته. في هذه الحالة، هو hostA الذي يحتوي على عنوان IP 10.106.70.110/32. انقر Save.

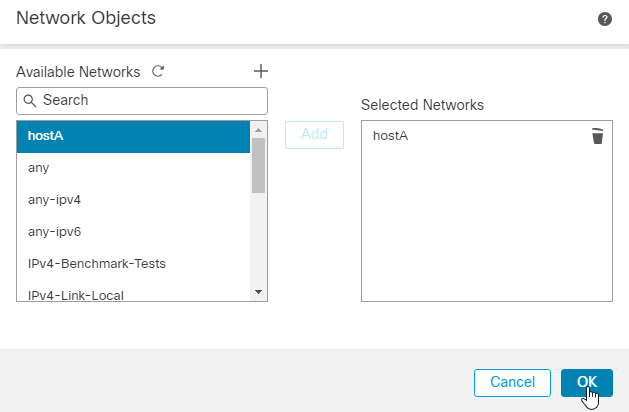

9. قم بترحيل يختار الاسم الذي تم إدخاله لكائن الشبكة في الخطوة السابقة وانقر فوق Add. يمكنك الآن رؤية اسم كائن الشبكة الذي تم تكوينه في الشبكات المحددة. انقر OK.

10. يمكنك الآن رؤية كائن الشبكة الذي تم تكوينه في قائمة الشبكات المحمية. انقر OK. تم تكوين نقطة نهاية FTD الآن والتكوين البعيد لجانب النظير هو التالي.

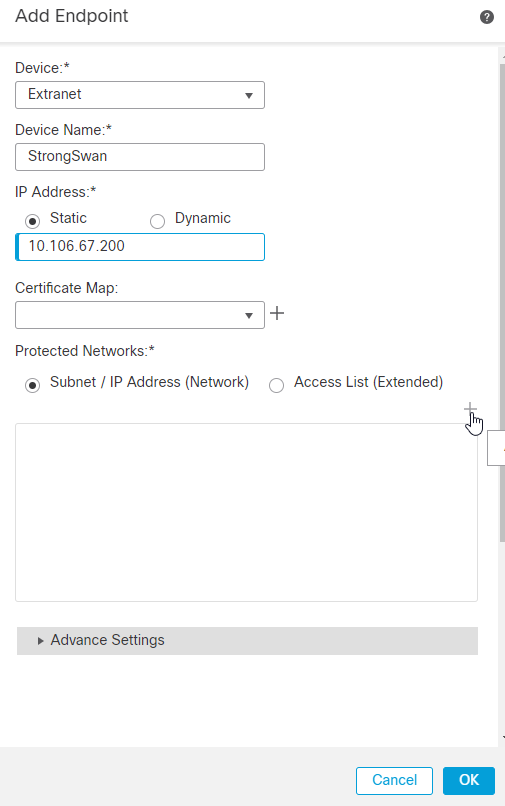

11. قم بإجراء نفس العملية للعقدة ب. انقر فوق + الرمز الموجود بجوار العقدة (ب).

12. إذا كان جهاز النظير البعيد خارجيا، فيجب عليك إختيار الجهاز كإكسترانت. أضف اسم الجهاز وعنوان IP العام الخاص به كعنوان النظير.

13. في حقل الشبكات المحمية، أختر الشبكة الفرعية/عنوان IP (الشبكة)، وانقر +.

14. انقر فوق + الرمز الموجود بجوار الشبكات المتاحة.

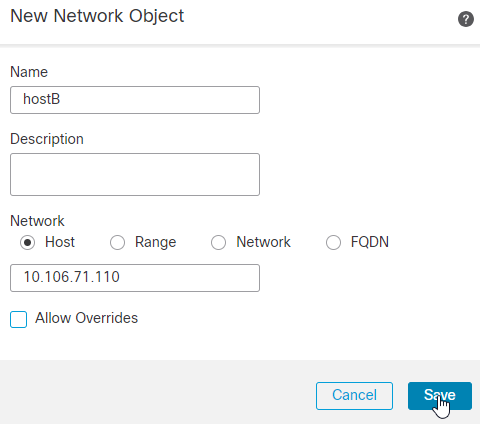

15. أدخل المضيف أو الشبكة أو نطاق عناوين IP التي تريد حمايتها خلف خادم Ubuntu. في هذه الحالة، يكون hostB هو الذي يحتوي على عنوان IP 10.106.71.110/32. انقر فوق حفظ.

16. قم بترحيل يختار الاسم الذي تم إدخاله لكائن الشبكة في الخطوة السابقة ثم انقر فوق Add، يمكنك الآن رؤية اسم كائن الشبكة الذي تم تكوينه في الشبكات المحددة. انقر OK .

17. الآن، يمكنك رؤية كائن الشبكة الذي تم تكوينه في قائمة الشبكات المحمية. وانقر فوق OK.

18. يتم الآن تكوين نقاط النهاية والشبكات التي يجب حمايتها.

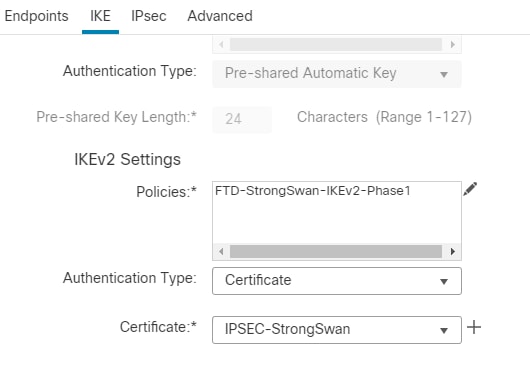

19. بعد ذلك، ومن قسم نقاط النهاية، تنتقل الآن إلى قسم IKE. قم بتحرير النهج ضمن إعدادات IKEv2 بالنقر على Pencil الرمز الموجود بجوار النهج.

20 - وفي قسم السياسات، Encryption AES، Integrity SHA1، PRF SHA1، DH Group 14 (mod 2048),و FTD-StrongSwan-IKEv2-Phase1 يتم إستخدامها.

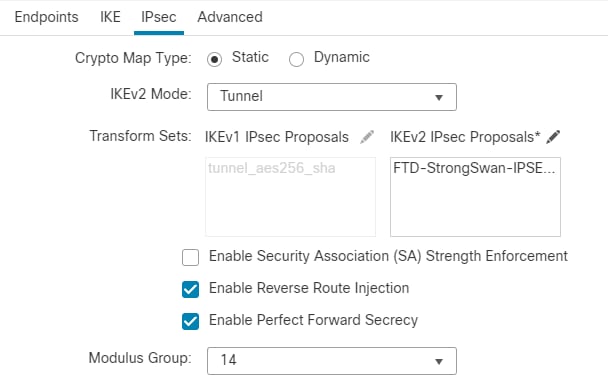

21. أترك خريطة التشفير الافتراضية كوضع ثابت و IKEv2 كنفق. في مجموعات التحويل، انقر Pencil الرمز الموجود بجوار العروض. في الاقتراحات، أختر Encryption AES, Integrity sha-1,و PFS DH group 14 (2048) على أنه المقترحات الواردة في FTD-StrongSwan-IPSec.

22. الآن، من لوح التصفح في الأعلى، انتقل إلى Policies > Access Control. تحرير قائمة التحكم في الوصول (ACP) ل FTD الذي تتعامل معه.

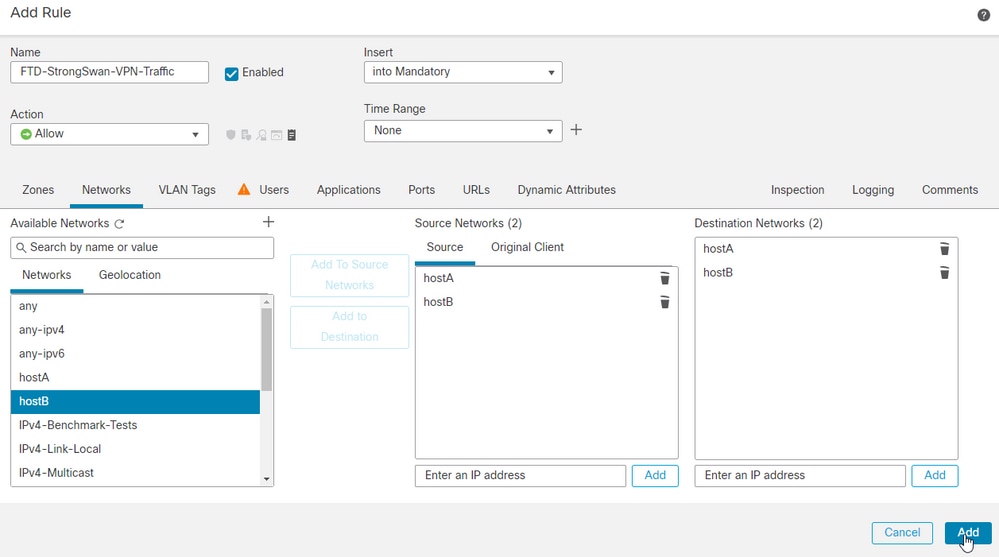

23. انقر Add Rule.

24. القاعدة الافتراضية هي حظر كل حركة المرور للسماح بتدفق حركة المرور ثنائي الإتجاه بين hostA وhostB. إذا كنت قد انتهيت من تكوين مناطق، أختر المناطق ذات الصلة وأضفها للمصدر والوجهة. ثم انقر Add .

25. بعد إضافة القاعدة، انقر فوق Save .

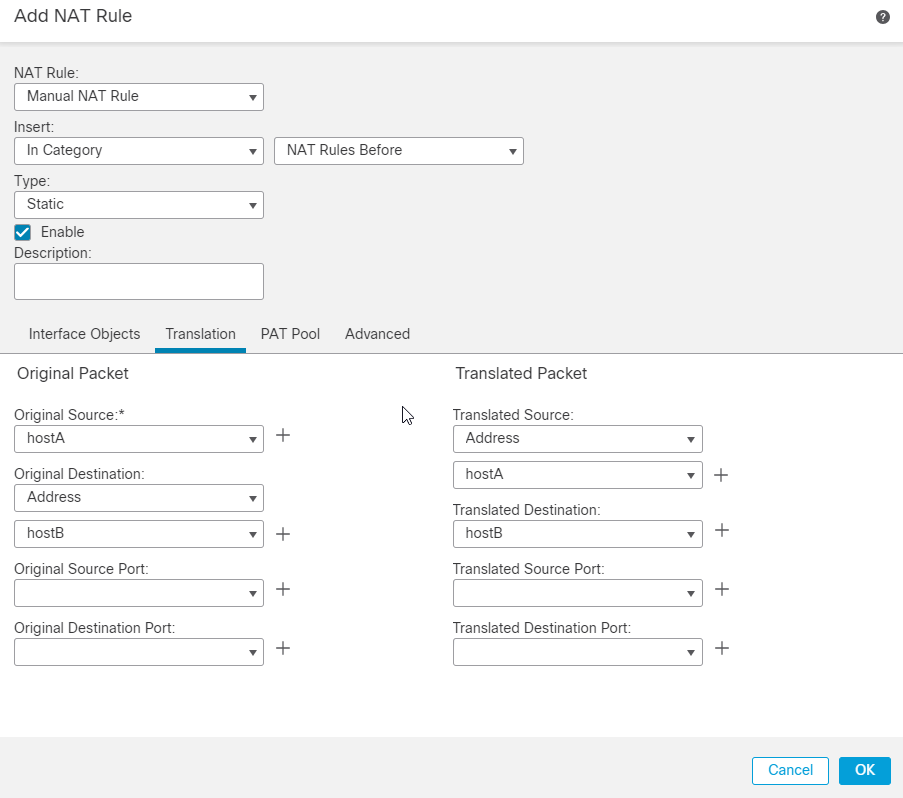

26. في النهاية، يجب تكوين بيان لا NAT لحركة مرور VPN لإعفائها في حالة وجود أي NAT على FTD. انتقل إلى Devices > NAT. انقر Add Rule.

27. إضافة كائنات الواجهة ذات الصلة وتحت قسم الترجمة أختر المصدر الأصلي والمترجم على أنه الشبكة المحمية من VPN خلف FTD، والتي هي hostA في هذه الحالة. وبالمثل، أخترت للوجهات الأصلية والمترجمة، الشبكة المحمية ب VPN خلف الطرف البعيد، أي يكون hostB في هذه الحالة.

28. ضمن القسم المتقدم، تأكد من فحص Do not proxy ARP on Destination Interface و Perform Route Lookup for Destination Interface خانات الاختيار، المطلوبة ل ما من nat بيان.

تكوين strongSwan

الحصول على شهادة

كل الأوامر الموضحة تحتاج إلى أذونات سودو. اتصل بمسؤول النظام إذا لم يكن لديك حق وصول أو أذونات لتثبيت البرنامج. يمكن العثور على تكوينات مثال StrongSwan الرسمي هنا.

1. ابدأ بتحديث ذاكرة التخزين المؤقت لحزمة النظام.

apt update

2. قم بتثبيت StrongSwan وتبعياته. يمكنك العثور على مزيد من المعلومات حول الحزم هنا.

apt install strongswan strongswan-pki strongswan-swanctl libcharon-extra-plugins libcharon-extauth-plugins libstrongswan-extra-plugins

3. تحقق من حالة البرنامج الخفي StrongSwan. يجب أن تظهر الحالة نشطة(قيد التشغيل).

systemctl status strongswan-starter.service

4. إذا لم يكن كذلك لسبب ما، فقم بتمكينه وابدأ تشغيله باستخدام هذا الأمر.

systemctl enable --now strongswan-starter.service

5. بعد ذلك، أستخدم strong-swan pki أداة سطر الأوامر لإنشاء المفتاح الخاص و CSR. لإنشاء مفتاح خاص للخادم، قم بتنفيذ هذا الأمر.

pki --gen > sswan.priv.key

6. قم بإنشاء طلبات CSR لخادم StrongSwan. يمكنك تعديل --dn وفقا لمتطلباتك.

pki --req --in sswan.priv.key --dn "CN=sswan.test.local, O=Cisco, OU=TAC, ST=KA, C=IN" --outform pem > sswan.test.local.pem

7. بعد الحصول على CSR الموقع من CA، انسخ شهادة المصدر وشهادة الهوية والمفتاح الخاص إلى كل منها /etc/swanctl دليل.

cp $HOME/certs/root-ca.cer /etc/swanctl/x509ca/

cp $HOME/certs/sswan.test.local.cer /etc/swanctl/x509/

cp $HOME/certs/sswan.priv.key /etc/swanctl/private/

ملف تكوين SWANctl

connections {

strongswan-ftd {

# Peer IP's

local_addrs = 10.106.67.200

remote_addrs = 10.106.69.230

local {

auth = pubkey

certs = sswan.test.local.cer

id = "sswan.test.local"

}

remote {

auth = pubkey

id = "C=IN, ST=KA, L=Bangalore, O=Cisco, OU=TAC, CN=ftd72.test.local"

}

children {

hostB-hostA {

local_ts = 10.106.71.110/32

remote_ts = 10.106.70.110/32

rekey_time = 28800 # Phase-2 Lifetime

esp_proposals = aes-sha-modp2048 # Phase-2 Paramters

}

}

mobike = no

version = 2 # IKE version 2

reauth_time = 86400 # Phase-1 Lifetime

proposals = aes-sha-prfsha1-modp2048 # Phase-1 Paramters

}

}

التحقق من الصحة

نظام Firepower Threat Defense (FTD)

1. تحقق من محددات المرحلة الأولى من IKEv2.

firepower# sh run crypto ikev2

crypto ikev2 policy 1

encryption aes

integrity sha

group 14

prf sha

lifetime seconds 86400

crypto ikev2 enable outside

2. التحقق من معلمات المرحلة الثانية.

firepower# sh run crypto ipsec

crypto ipsec ikev2 ipsec-proposal CSM_IP_2

protocol esp encryption aes

protocol esp integrity sha-1

3. تحقق من تكوين خريطة التشفير.

ملاحظة: في إصدار FTD 7.2.0، يكون الإعداد الافتراضي PFS is DH Group 14 (MOD 2048). يمكنك التحقق من ذلك من خلال running sh run all crypto map.

firepower# sh run crypto map

crypto map CSM_outside_map 1 match address CSM_IPSEC_ACL_1

crypto map CSM_outside_map 1 set pfs

crypto map CSM_outside_map 1 set peer 10.106.67.200

crypto map CSM_outside_map 1 set ikev2 ipsec-proposal CSM_IP_2

crypto map CSM_outside_map 1 set trustpoint IPSEC-StrongSwan

crypto map CSM_outside_map 1 set reverse-route

crypto map CSM_outside_map interface outside

4. تحقق من قائمة التحكم في الوصول (ACL) للتشفير.

firepower# sh access-list CSM_IPSEC_ACL_1

access-list CSM_IPSEC_ACL_1; 1 elements; name hash: 0x1fb1fb7

access-list CSM_IPSEC_ACL_1 line 1 extended permit ip host 10.106.70.110 host 10.106.71.110 (hitcnt=37) 0xc8d25938

5. تحقق من حالة النفق.

firepower# sh vpn-sessiondb det l2l

Session Type: LAN-to-LAN Detailed

Connection : 10.106.67.200

Index : 61 IP Addr : 10.106.67.200

Protocol : IKEv2 IPsec

Encryption : IKEv2: (1)AES128 IPsec: (1)AES128

Hashing : IKEv2: (1)SHA1 IPsec: (1)SHA1

Bytes Tx : 0

Bytes Rx : 0

Login Time : 12:16:25 UTC Mon Jul 17 2023

Duration : 0h:11m:30s

Tunnel Zone : 0

IKEv2 Tunnels: 1

IPsec Tunnels: 1

IKEv2:

Tunnel ID : 61.1

UDP Src Port : 500 UDP Dst Port : 500

Rem Auth Mode: rsaCertificate

Loc Auth Mode: rsaCertificate

Encryption : AES128 Hashing : SHA1

Rekey Int (T): 86400 Seconds Rekey Left(T): 85710 Seconds

PRF : SHA1 D/H Group : 14

Filter Name :

IPsec:

Tunnel ID : 61.2

Local Addr : 10.106.70.110/255.255.255.255/0/0

Remote Addr : 10.106.71.110/255.255.255.255/0/0

Encryption : AES128 Hashing : SHA1

Encapsulation: Tunnel PFS Group : 14

Rekey Int (T): 28800 Seconds Rekey Left(T): 28110 Seconds

Rekey Int (D): 4608000 K-Bytes Rekey Left(D): 4608000 K-Bytes

Idle Time Out: 30 Minutes Idle TO Left : 29 Minutes

Conn Time Out: 1032728 Minutes Conn TO Left : 1032714 Minutes

Bytes Tx : 600 Bytes Rx : 880

Pkts Tx : 10 Pkts Rx : 10

6. تحقق من عدادات IPsec SA.

firepower# sh cry ipsec sa

interface: outside

Crypto map tag: CSM_outside_map, seq num: 1, local addr: 10.106.69.230

access-list CSM_IPSEC_ACL_1 extended permit ip host 10.106.70.110 host 10.106.71.110

Protected vrf:

local ident (addr/mask/prot/port): (10.106.70.110/255.255.255.255/0/0)

remote ident (addr/mask/prot/port): (10.106.71.110/255.255.255.255/0/0)

current_peer: 10.106.67.200

#pkts encaps: 10, #pkts encrypt: 10, #pkts digest: 10

#pkts decaps: 10, #pkts decrypt: 10, #pkts verify: 10

ستروسوان

1. تحقق من الاتصالات المحملة. إذا لم تظهر أي إتصالات، فقم بتشغيل swanctl --load-all.

root@strongswan:~# swanctl --list-conn

strongswan-ftd: IKEv2, reauthentication every 86400s, no rekeying

local: 10.106.67.200

remote: 10.106.69.230

local public key authentication:

id: sswan.test.local

certs: C=IN, ST=KA, O=Cisco, OU=TAC, CN=sswan.test.local

remote public key authentication:

id: C=IN, ST=KA, L=Bangalore, O=Cisco, OU=TAC, CN=ftd72.test.local

hostB-hostA: TUNNEL, rekeying every 28800s

local: 10.106.71.110/32

remote: 10.106.70.110/32

2. تحقق من حالة SA الخاصة بالطفل.

root@strongswan:~# swanctl --list-sas

strongswan-ftd: #11, ESTABLISHED, IKEv2, 791c5a5633f9ea83_i a4e0487769c49dad_r*

local 'sswan.test.local' @ 10.106.67.200[500]

remote 'C=IN, ST=KA, L=Bangalore, O=Cisco, OU=TAC, CN=ftd72.test.local' @ 10.106.69.230[500]

AES_CBC-128/HMAC_SHA1_96/PRF_HMAC_SHA1/MODP_2048

established 279s ago, reauth in 83226s

hostB-hostA: #8, reqid 6, INSTALLED, TUNNEL, ESP:AES_CBC-128/HMAC_SHA1_96

installed 279s ago, rekeying in 25753s, expires in 31401s

in cc01a2a7, 600 bytes, 10 packets, 10s ago

out 3594c049, 600 bytes, 10 packets, 10s ago

local 10.106.71.110/32

remote 10.106.70.110/32

استكشاف الأخطاء وإصلاحها

نظام Firepower Threat Defense (FTD)

debug crypto condition peer 10.106.67.200

debug crypto ikev2 platfform 127

debug crypto ikev2 protocol 127

debug crypto ipsec 127

تم تشغيل التحقق من صحة معرف النظير.

==== OUTPUT OMITTED ====

IKEv2-PLAT-4: (203): Peer ID check started, received ID type: IPv4 address

IKEv2-PLAT-4: (203): Peer ID check: failed to retreive IP from SAN

IKEv2-PLAT-4: (203): Peer ID check: failed to retreive DNS name from SAN

IKEv2-PLAT-4: (203): Peer ID check: failed to retreive RFC822 name from SAN

IKEv2-PLAT-4: (203): retrieving SAN for peer ID check

IKEv2-PLAT-2: (203): Peer ID check failed

IKEv2-PROTO-2: (203): Failed to locate an item in the database

IKEv2-PROTO-7: (203): SM Trace-> SA: I_SPI=40DC7DC3A0BDF20D R_SPI=E02399BAC06E0944 (I) MsgID = 00000001 CurState: I_PROC_AUTH Event: EV_AUTH_FAIL

IKEv2-PROTO-4: (203): Verification of peer's authentication data FAILED

IKEv2-PROTO-7: (203): SM Trace-> SA: I_SPI=40DC7DC3A0BDF20D R_SPI=E02399BAC06E0944 (I) MsgID = 00000001 CurState: AUTH_DONE Event: EV_FAIL

IKEv2-PROTO-4: (203): Auth exchange failed

IKEv2-PROTO-2: (203): Auth exchange failed

IKEv2-PROTO-2: (203): Auth exchange failed

IKEv2-PROTO-7: (203): SM Trace-> SA: I_SPI=40DC7DC3A0BDF20D R_SPI=E02399BAC06E0944 (I) MsgID = 00000001 CurState: EXIT Event: EV_ABORT

IKEv2-PROTO-7: (203): SM Trace-> SA: I_SPI=40DC7DC3A0BDF20D R_SPI=E02399BAC06E0944 (I) MsgID = 00000001 CurState: EXIT Event: EV_CHK_PENDING_ABORT

IKEv2-PLAT-7: Negotiating SA request deleted

IKEv2-PLAT-7: Decrement count for outgoing negotiating

IKEv2-PROTO-7: (203): SM Trace-> SA: I_SPI=40DC7DC3A0BDF20D R_SPI=E02399BAC06E0944 (I) MsgID = 00000001 CurState: EXIT Event: EV_UPDATE_CAC_STATS

IKEv2-PROTO-4: (203): Abort exchange

IKEv2-PROTO-4: (203): Deleting SA

==== OUTPUT OMITTED ====

ستروسوان

root@strongswan:~# swanctl --log

01[NET] received packet: from 10.106.69.230[500] to 10.106.67.200[500] (574 bytes)

01[ENC] parsed IKE_SA_INIT request 0 [ SA KE No V V N(NATD_S_IP) N(NATD_D_IP) N(FRAG_SUP) V ]

01[IKE] received Cisco Delete Reason vendor ID

01[IKE] received Cisco Copyright (c) 2009 vendor ID

01[IKE] received FRAGMENTATION vendor ID

01[IKE] 10.106.69.230 is initiating an IKE_SA

01[CFG] selected proposal: IKE:AES_CBC_128/HMAC_SHA1_96/PRF_HMAC_SHA1/MODP_2048

01[IKE] sending cert request for "DC=local, DC=test, CN=test-WS2012-CA"

01[ENC] generating IKE_SA_INIT response 0 [ SA KE No N(NATD_S_IP) N(NATD_D_IP) CERTREQ N(FRAG_SUP) N(CHDLESS_SUP) N(MULT_AUTH) ]

01[NET] sending packet: from 10.106.67.200[500] to 10.106.69.230[500] (481 bytes)

06[NET] received packet: from 10.106.69.230[500] to 10.106.67.200[500] (528 bytes)

06[ENC] parsed IKE_AUTH request 1 [ EF(1/5) ]

06[ENC] received fragment #1 of 5, waiting for complete IKE message

07[NET] received packet: from 10.106.69.230[500] to 10.106.67.200[500] (528 bytes)

07[ENC] parsed IKE_AUTH request 1 [ EF(2/5) ]

07[ENC] received fragment #2 of 5, waiting for complete IKE message

12[NET] received packet: from 10.106.69.230[500] to 10.106.67.200[500] (528 bytes)

12[ENC] parsed IKE_AUTH request 1 [ EF(3/5) ]

12[ENC] received fragment #3 of 5, waiting for complete IKE message

11[NET] received packet: from 10.106.69.230[500] to 10.106.67.200[500] (528 bytes)

11[ENC] parsed IKE_AUTH request 1 [ EF(4/5) ]

11[ENC] received fragment #4 of 5, waiting for complete IKE message

09[NET] received packet: from 10.106.69.230[500] to 10.106.67.200[500] (208 bytes)

09[ENC] parsed IKE_AUTH request 1 [ EF(5/5) ]

09[ENC] received fragment #5 of 5, reassembled fragmented IKE message (2012 bytes)

09[ENC] parsed IKE_AUTH request 1 [ V IDi CERT CERTREQ AUTH SA TSi TSr N(INIT_CONTACT) N(ESP_TFC_PAD_N) N(NON_FIRST_FRAG) ]

09[IKE] received cert request for "DC=local, DC=test, CN=test-WS2012-CA"

09[IKE] received end entity cert "C=IN, ST=KA, L=Bangalore, O=Cisco, OU=TAC, CN=ftd72.test.local"

09[CFG] looking for peer configs matching 10.106.67.200[%any]...10.106.69.230[C=IN, ST=KA, L=Bangalore, O=Cisco, OU=TAC, CN=ftd72.test.local]

09[CFG] selected peer config 'strongswan-ftd'

09[CFG] using certificate "C=IN, ST=KA, L=Bangalore, O=Cisco, OU=TAC, CN=ftd72.test.local"

09[CFG] using trusted ca certificate "DC=local, DC=test, CN=test-WS2012-CA"

09[CFG] reached self-signed root ca with a path length of 0

09[CFG] checking certificate status of "C=IN, ST=KA, L=Bangalore, O=Cisco, OU=TAC, CN=ftd72.test.local"

09[CFG] fetching crl from 'ldap:///CN=test-WS2012-CA,CN=ws2012,CN=CDP,CN=Public%20Key%20Services,CN=Services,CN=Configuration,DC=test,DC=local?certificateRevocationList?base?objectClass=cRLDistributionPoint' ...

09[LIB] LDAP bind to 'ldap:///CN=test-WS2012-CA,CN=ws2012,CN=CDP,CN=Public%20Key%20Services,CN=Services,CN=Configuration,DC=test,DC=local?certificateRevocationList?base?objectClass=cRLDistributionPoint' failed: Can't contact LDAP server

09[CFG] crl fetching failed

09[CFG] certificate status is not available

09[IKE] authentication of 'C=IN, ST=KA, L=Bangalore, O=Cisco, OU=TAC, CN=ftd72.test.local' with RSA signature successful

09[IKE] received ESP_TFC_PADDING_NOT_SUPPORTED, not using ESPv3 TFC padding

09[IKE] authentication of 'sswan.test.local' (myself) with RSA signature successful

09[IKE] IKE_SA strongswan-ftd[11] established between 10.106.67.200[sswan.test.local]...10.106.69.230[C=IN, ST=KA, L=Bangalore, O=Cisco, OU=TAC, CN=ftd72.test.local]

09[IKE] scheduling reauthentication in 83505s

09[IKE] maximum IKE_SA lifetime 92145s

09[IKE] sending end entity cert "C=IN, ST=KA, O=Cisco, OU=TAC, CN=sswan.test.local"

09[CFG] selected proposal: ESP:AES_CBC_128/HMAC_SHA1_96/NO_EXT_SEQ

09[IKE] CHILD_SA hostB-hostA{8} established with SPIs cc01a2a7_i 3594c049_o and TS 10.106.71.110/32 === 10.106.70.110/32

09[ENC] generating IKE_AUTH response 1 [ IDr CERT AUTH SA TSi TSr N(AUTH_LFT) ]

09[ENC] splitting IKE message (1852 bytes) into 2 fragments

09[ENC] generating IKE_AUTH response 1 [ EF(1/2) ]

09[ENC] generating IKE_AUTH response 1 [ EF(2/2) ]

09[NET] sending packet: from 10.106.67.200[500] to 10.106.69.230[500] (1248 bytes)

09[NET] sending packet: from 10.106.67.200[500] to 10.106.69.230[500] (672 bytes)

12[NET] received packet: from 10.106.69.230[500] to 10.106.67.200[500] (76 bytes)

12[ENC] parsed INFORMATIONAL request 2 [ ]

12[ENC] generating INFORMATIONAL response 2 [ ]

محفوظات المراجعة

| المراجعة | تاريخ النشر | التعليقات |

|---|---|---|

1.0 |

28-Jul-2023 |

الإصدار الأولي |

تمت المساهمة بواسطة مهندسو Cisco

- Ishan ShrimaliCisco TAC Engineer

- Pavan GunduCisco TAC Engineer

- Srinivasulu PodaCisco TAC Engineer

اتصل بنا

- فتح حالة دعم

- (تتطلب عقد خدمة Cisco)

التعليقات

التعليقات