نشر واجهة البيانات المتكررة في Azure FTD المدارة بواسطة CD-FMC

خيارات التنزيل

-

ePub (1.3 MB)

العرض في تطبيقات مختلفة على iPhone أو iPad أو نظام تشغيل Android أو قارئ Sony أو نظام التشغيل Windows Phone

لغة خالية من التحيز

تسعى مجموعة الوثائق لهذا المنتج جاهدة لاستخدام لغة خالية من التحيز. لأغراض مجموعة الوثائق هذه، يتم تعريف "خالية من التحيز" على أنها لغة لا تعني التمييز على أساس العمر، والإعاقة، والجنس، والهوية العرقية، والهوية الإثنية، والتوجه الجنسي، والحالة الاجتماعية والاقتصادية، والتمييز متعدد الجوانب. قد تكون الاستثناءات موجودة في الوثائق بسبب اللغة التي يتم تشفيرها بشكل ثابت في واجهات المستخدم الخاصة ببرنامج المنتج، أو اللغة المستخدمة بناءً على وثائق RFP، أو اللغة التي يستخدمها منتج الجهة الخارجية المُشار إليه. تعرّف على المزيد حول كيفية استخدام Cisco للغة الشاملة.

حول هذه الترجمة

ترجمت Cisco هذا المستند باستخدام مجموعة من التقنيات الآلية والبشرية لتقديم محتوى دعم للمستخدمين في جميع أنحاء العالم بلغتهم الخاصة. يُرجى ملاحظة أن أفضل ترجمة آلية لن تكون دقيقة كما هو الحال مع الترجمة الاحترافية التي يقدمها مترجم محترف. تخلي Cisco Systems مسئوليتها عن دقة هذه الترجمات وتُوصي بالرجوع دائمًا إلى المستند الإنجليزي الأصلي (الرابط متوفر).

المحتويات

المقدمة

يصف هذا المستند الخطوات اللازمة لتكوين ميزة واجهة بيانات الوصول إلى الإدارة (FTD) الافتراضية باستخدام CDfmc لاستخدام ميزة واجهة وصول المدير المتكرر.

المتطلبات الأساسية

المتطلبات

توصي Cisco بأن تكون لديك معرفة بالمواضيع التالية:

- مركز إدارة جدار الحماية الآمن من Cisco

- Cisco Defense Orchestrator

المكونات المستخدمة

تستند المعلومات الواردة في هذا المستند إلى إصدارات البرامج والمكونات المادية التالية:

- مركز إدارة جدار الحماية الذي تم توفيره عبر السحابة

- Virtual Secure Firewall Threat Defense، الإصدار 7.3.1 المستضاف في Azure Cloud.

تم إنشاء المعلومات الواردة في هذا المستند من الأجهزة الموجودة في بيئة معملية خاصة. بدأت جميع الأجهزة المُستخدمة في هذا المستند بتكوين ممسوح (افتراضي). إذا كانت شبكتك قيد التشغيل، فتأكد من فهمك للتأثير المحتمل لأي أمر.

المنتجات ذات الصلة

هذا وثيقة يستطيع أيضا كنت استعملت مع هذا جهاز وبرمجية صيغة:

- أي جهاز مادي قادر على تشغيل الإصدار 7.3.0 من برنامج الدفاع ضد تهديد FirePOWER أو إصدار أعلى.

معلومات أساسية

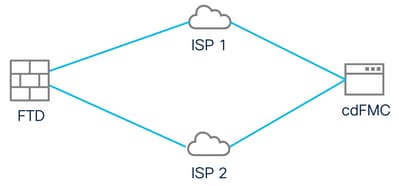

يوضح هذا المستند الخطوات اللازمة لتكوين vFTD المدار بواسطة CDfmc والتحقق من صحته لاستخدام واجهات بيانات لأغراض الإدارة. تكون هذه الميزة مفيدة غالبا عندما يحتاج العملاء إلى واجهة بيانات ثانية لإدارة FTD الخاصة بهم عبر الإنترنت، باستخدام مزود خدمة إنترنت (ISP) ثان. بشكل افتراضي، يقوم FTD بتوازن أحمال دوري لحركة مرور الإدارة بين كلا الواجهات، ويمكن تعديل ذلك إلى نشر نشط/إحتياطي كما هو موضح في هذا المستند.

تم إدخال واجهة البيانات المتكررة لميزة الإدارة في الإصدار 7.3.0 من برنامج الدفاع ضد تهديدات جدار الحماية الآمن. تم منح الافتراض بأن vFTD لديه إمكانية الوصول إلى خادم اسم يمكنه حل عناوين URL للوصول إلى CDO.

التكوين

الرسم التخطيطي للشبكة

الرسم التخطيطي للشبكة

الرسم التخطيطي للشبكة

تكوين واجهة بيانات للوصول إلى الإدارة

قم بتسجيل الدخول إلى الجهاز عبر وحدة التحكم وتكوين واحدة من واجهات البيانات للوصول إلى الإدارة باستخدام الأمر configure network management-data-interface:

> configure network management-data-interface

Note: The Management default route will be changed to route through the data interfaces. If you are connected to the Management

interface with SSH, your connection may drop. You must reconnect using the console port.

Data interface to use for management: GigabitEthernet0/0

Specify a name for the interface [outside]: outside-1

IP address (manual / dhcp) [dhcp]: manual

IPv4/IPv6 address: 10.6.2.4

Netmask/IPv6 Prefix: 255.255.255.0

Default Gateway: 10.6.2.1

تذكر أنه لا يمكن تكوين واجهة الإدارة الأصلية لاستخدام DHCP. يمكنك إستخدام الأمر show network للتحقق من ذلك.

على متن برنامج FTD مع CDO

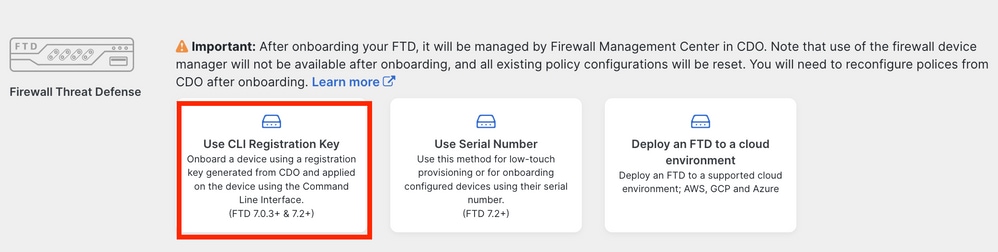

تحتوي هذه العملية على Azure FTD مع CDO حتى يمكن إدارتها بواسطة FMC التي تم تسليمها عبر السحابة. تستخدم العملية مفتاح تسجيل CLI، والذي يكون مفيدا إذا كان لجهازك عنوان IP تم تعيينه عبر DHCP. لا يتم دعم أساليب التسجيل الأخرى مثل الإمداد بلمس السجل والرقم التسلسلي إلا على الأنظمة الأساسية Firepower 1000 أو Firepower 2100 أو Secure Firewall 3100.

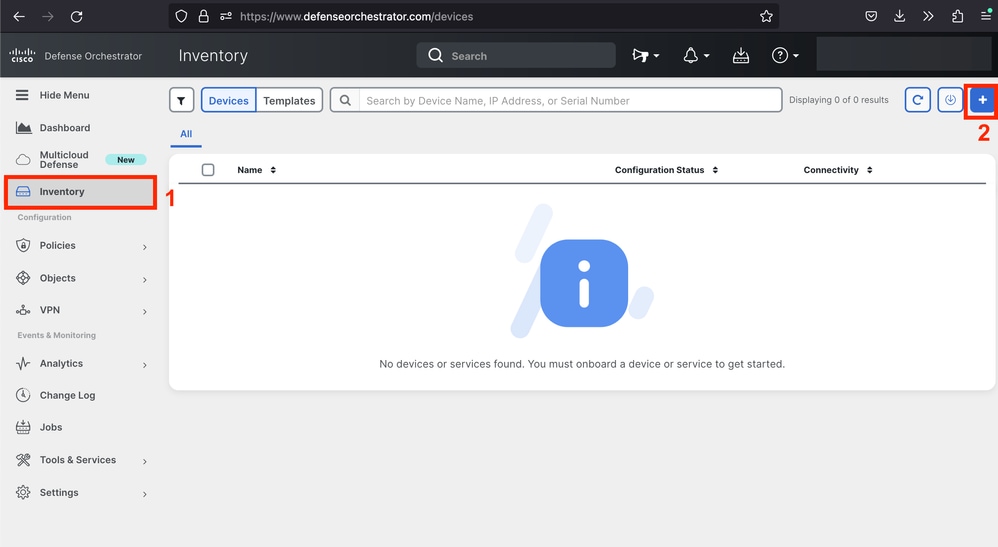

الخطوة 1. في مدخل CDO انتقل إلى جرد ثم انقر فوق خيار مدمج:

صفحة المخزون

صفحة المخزون

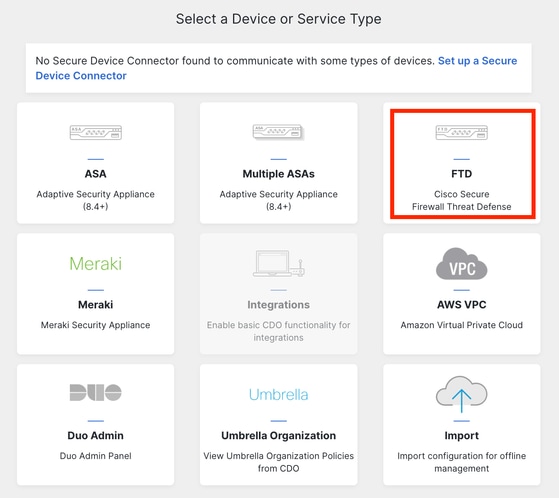

الخطوة 2. انقر في تجانب FTD:

انضمام إلى فريق "اف تي دي"

انضمام إلى فريق "اف تي دي"

الخطوة 3. أختر الخيار إستخدام مفتاح تسجيل واجهة سطر الأوامر:

إستخدام مفتاح تسجيل CLI

إستخدام مفتاح تسجيل CLI

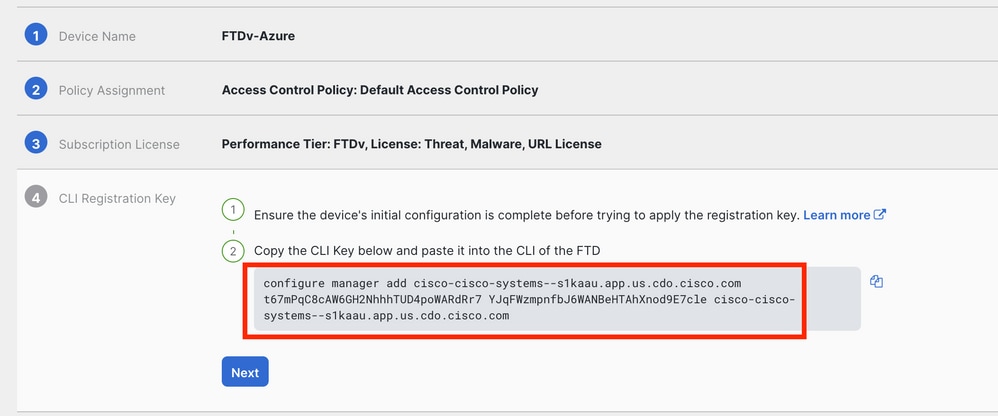

الخطوة 4. انسخ مفتاح CLI بدءا من الأمر configure manager:

أمر copy configure manager

أمر copy configure manager

ملاحظة: يقوم مفتاح واجهة سطر الأوامر (CLI) بدمج التنسيق المستخدم في تسجيلات FTDs مع FMCs on-prem حيث يمكنك تكوين معرف NAT للسماح بالتسجيل عندما يكون الجهاز المدار الخاص بك خلف جهاز NAT: تكوين مدير إضافة <fmc-hostname-or-ipv4> <register-key> <nat-id> <display-name>

الخطوة 5. الصق الأمر في واجهة سطر الأوامر (CLI) الخاصة ب FTD. يجب أن تتلقى هذه الرسالة إذا نجح الاتصال:

Manager cisco-cisco-systems--s1kaau.app.us.cdo.cisco.com successfully configured.

Please make note of reg_key as this will be required while adding Device in FMC.

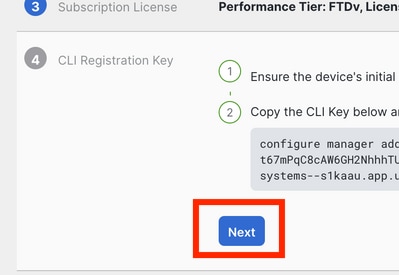

الخطوة 6. ارجع إلى CDO وانقر فوق التالي:

انقر فوق التالي

انقر فوق التالي

تواصل CDO عملية التسجيل وتظهر رسالة تذكر أنها ستستغرق وقتا طويلا حتى تكتمل. يمكنك التحقق من حالة عملية التسجيل بالنقر فوق الارتباط الأجهزة في صفحة الخدمات.

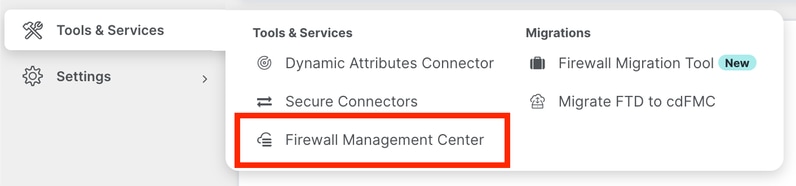

الخطوة 7. قم بالوصول إلى وحدة التحكم في إدارة اللوحة الأساسية (FMC) الخاصة بك من خلال صفحة الأدوات والخدمات.

الوصول إلى cdFMC

الوصول إلى cdFMC

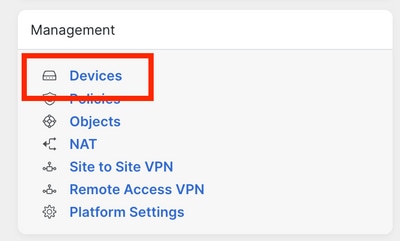

انقر في إرتباط الأجهزة.

انقر فوق الأجهزة

انقر فوق الأجهزة

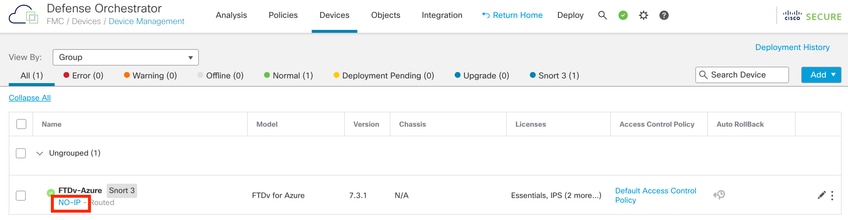

تم إدراج برنامج الإرسال فائق السرعة (FTD) الآن في CDO ويمكن إدارته بواسطة FMC التي يتم تسليمها عبر السحابة. لاحظ في الصورة التالية أنه لا يوجد بروتوكول IP مدرج تحت اسم الجهاز. من المتوقع حدوث ذلك في عملية ضم باستخدام مفتاح تسجيل واجهة سطر الأوامر (CLI).

برنامج FTD المدار

برنامج FTD المدار

تكوين واجهة بيانات مكررة للوصول إلى مدير

تقوم هذه العملية بتعيين واجهة بيانات ثانية للوصول إلى الإدارة.

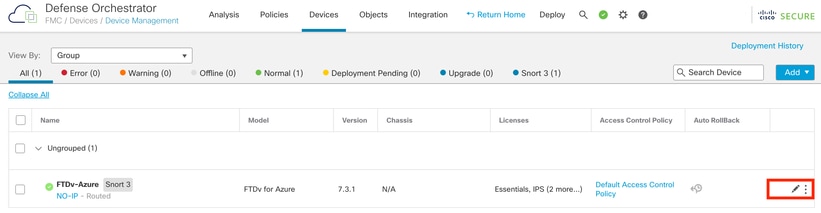

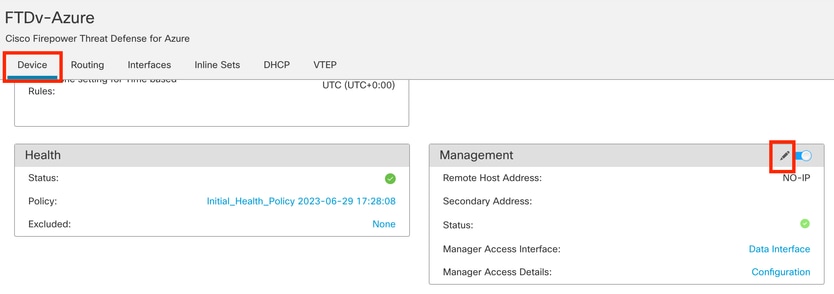

الخطوة 1. في صفحة الأجهزة، انقر في أيقونة القلم الرصاص للوصول إلى وضع تحرير FTD:

تحرير FTD

تحرير FTD

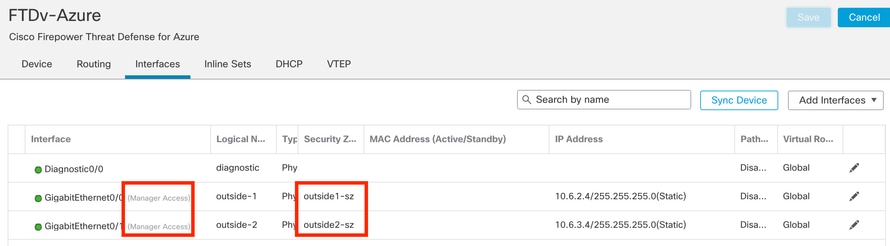

الخطوة 2. من علامة التبويب الواجهة، قم بتحرير الواجهة التي سيتم تعيينها كواجهة إدارة مكررة. إذا لم يكن هذا قد تم من قبل، قم بتكوين اسم واجهة وعنوان IP.

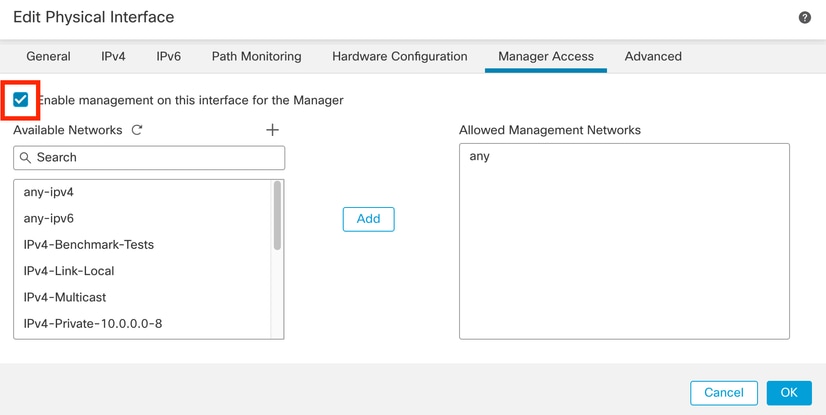

الخطوة 3. في علامة التبويب مدير الوصول قم بتمكين الإدارة على هذه الواجهة لمربع الاختيار مدير:

تمكين الوصول إلى المدير

تمكين الوصول إلى المدير

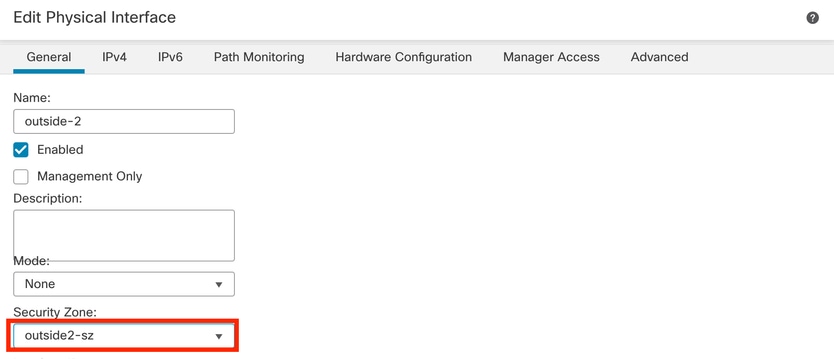

الخطوة 4. في علامة التبويب عام، تأكد من تعيين الواجهة لمنطقة أمان وانقر فوق موافق:

منطقة الأمان لواجهة البيانات المكررة

منطقة الأمان لواجهة البيانات المكررة

الخطوة 5. لاحظ أن كلتا الواجهات تحتوي الآن على علامة الوصول إلى الإدارة. بالإضافة إلى ذلك، تأكد من تعيين واجهة البيانات الأساسية إلى منطقة أمان مختلفة:

مراجعة تكوين الواجهة

مراجعة تكوين الواجهة

وفي القسم التالي، تهدف الخطوات من 6 إلى 10 إلى تكوين مسارين افتراضيين للتكلفة المتساوية للوصول إلى CDO، حيث تتم مراقبة كل منهما بواسطة عملية تعقب مستقلة ل SLA. يضمن تعقب إتفاقية مستوى الخدمة وجود مسار وظيفي للاتصال بميزة CDfmc باستخدام الواجهة المراقبة.

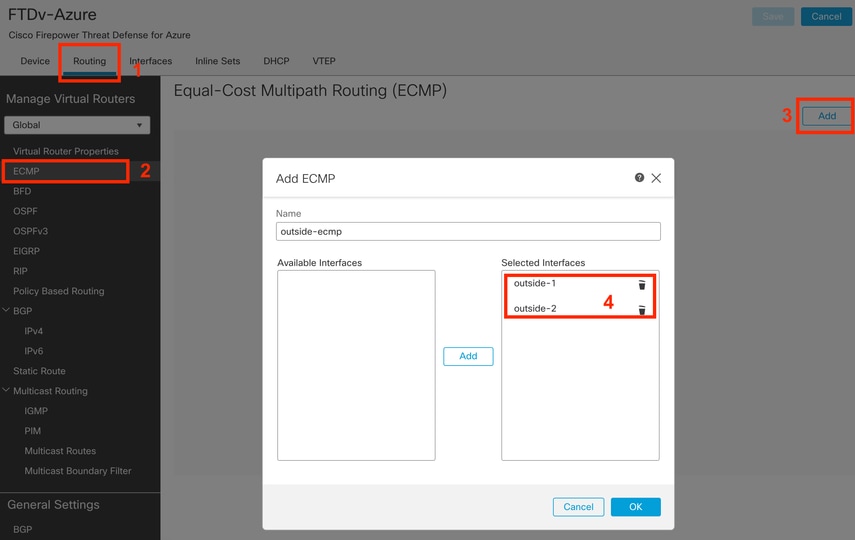

الخطوة 6. انتقل إلى علامة التبويب توجيه وإنشاء منطقة ECMP جديدة ضمن قائمة ECMP تحتوي على كلا الواجهات فيها:

تكوين منطقة ECMP

تكوين منطقة ECMP

طقطقة ok وحفظ.

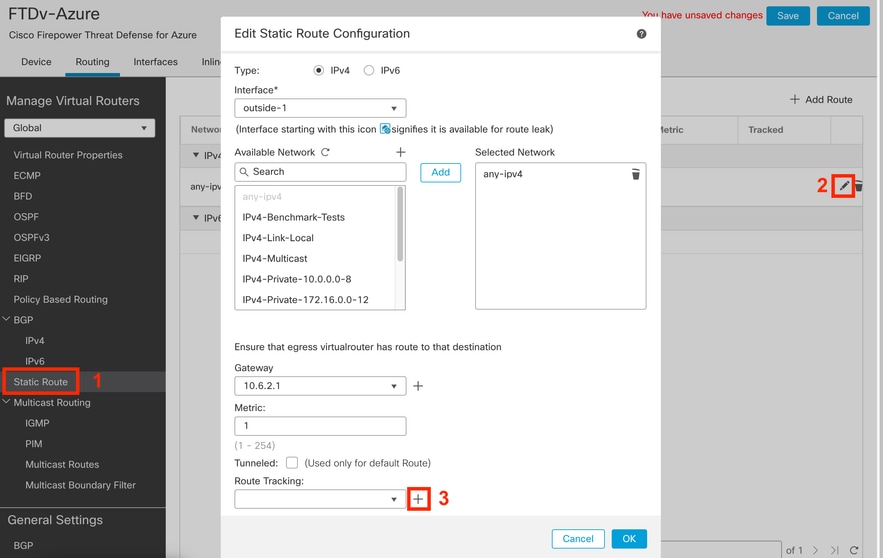

الخطوة 7. من علامة التبويب توجيه، انتقل إلى المسارات الثابتة.

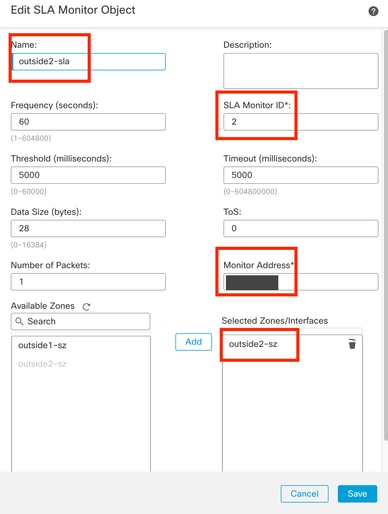

انقر في أيقونة القلم الرصاص لتحرير مسارك الأساسي. ثم انقر فوق علامة الجمع لإضافة كائن تعقب SLA جديد:

تحرير المسار الأساسي لإضافة تعقب SLA

تحرير المسار الأساسي لإضافة تعقب SLA

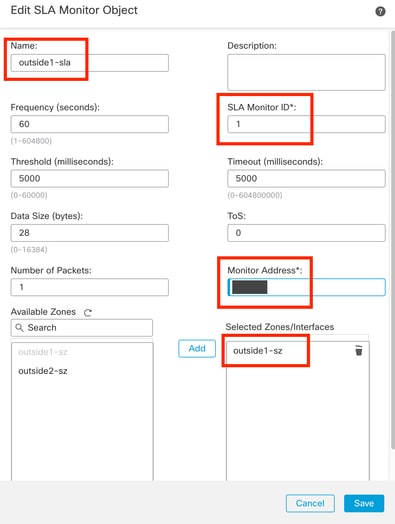

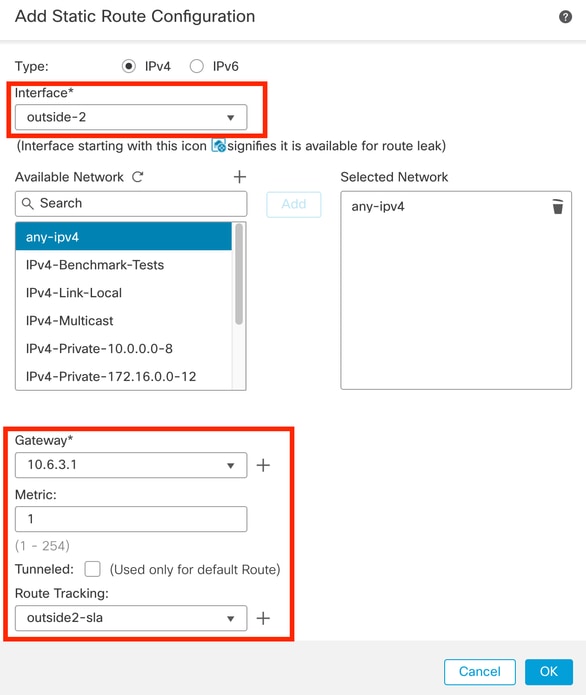

الخطوة 8. يتم إبراز المعلمات المطلوبة لتعقب SLA الوظيفي في الصورة التالية. إختياريا، أنت يستطيع ضبطت آخر عملية إعداد مثل عدد الحزم، المهلة، والتردد.

تكوين تعقب SLA ل ISP 1

تكوين تعقب SLA ل ISP 1

في هذا المثال، تم إستخدام Google DNS IP لمراقبة إمكانيات FTD للوصول إلى الإنترنت (و CDO) عبر الواجهة الخارجية1. طقطقة ok عندما يكون جاهز.

ملاحظة: تأكد من تعقب IP تم التحقق من إمكانية الوصول إليه بالفعل من واجهة FTD الخارجية. يمكن أن يؤدي تكوين مسار باستخدام IP الذي يتعذر الوصول إليه إلى إسقاط المسار الافتراضي في FTD هذا، ثم منع قدرته على الاتصال ب CDO.

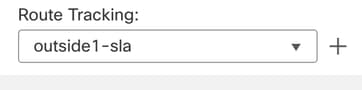

الخطوة 9. انقر فوق حفظ وتأكد من تعيين تعقب SLA الجديد للمسار الذي يشير إلى الواجهة الأساسية:

خارج 1 تعقب SLA

خارج 1 تعقب SLA

بمجرد النقر فوق موافق، يتم عرض علامة منبثقة مع رسالة التحذير التالية:

تحذير التكوين

تحذير التكوين

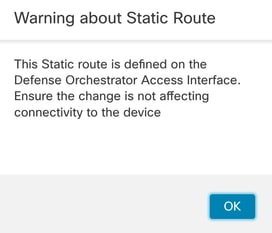

الخطوة 10. انقر فوق إضافة مسار لإضافة مسار جديد لواجهة البيانات المكررة. لاحظ من الصورة التالية أن القيمة المترية للمسار هي نفسها؛ بالإضافة إلى ذلك، يحتوي تعقب SLA على معرف مختلف:

تكوين المسار الثابت المتكرر

تكوين المسار الثابت المتكرر

تكوين التعقب لواجهة البيانات المكررة

تكوين التعقب لواجهة البيانات المكررة

انقر فوق حفظ.

الخطوة 11. إختياريا، يمكنك تحديد IP لواجهة البيانات الثانوية تحت الجهاز > الإدارة. على الرغم من ذلك، لا يلزم توفر هذا الأمر نظرا لأن طريقة التسجيل الحالية قد أستخدمت عملية مفتاح تسجيل واجهة سطر الأوامر (CLI):

(إختياري) حدد IP لواجهة البيانات المكررة في حقل الإدارة

(إختياري) حدد IP لواجهة البيانات المكررة في حقل الإدارة

الخطوة 12. نشر التغييرات.

(إختياري) قم بتعيين تكلفة واجهة لوضع واجهة نشطة/إحتياطية:

بشكل افتراضي، تستخدم الإدارة المتكررة عبر واجهة البيانات نظام التشغيل round robin لتوزيع حركة مرور الإدارة بين كلا الواجهات. وبدلا من ذلك، إذا كان إرتباط شبكة WAN يحتوي على نطاق ترددي أكبر من الآخر، وأنت تفضل أن يكون هذا الارتباط هو إرتباط الإدارة الأساسي بينما يبقى الآخر كنسخة إحتياطية، فيمكنك منح الارتباط الأساسي تكلفة تبلغ 1 وتمنح إرتباط النسخ الاحتياطي تكلفة تبلغ 2. في المثال التالي، يتم الاحتفاظ بالواجهة GigabitEthernet0/0 كإرتباط WAN أساسي بينما يعمل GigabiEthernet0/1 كإرتباط إدارة نسخ إحتياطي:

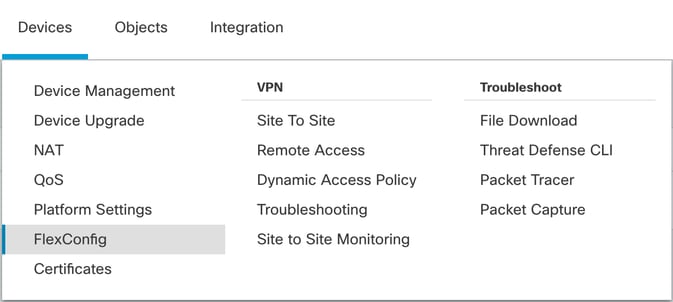

1. انتقل إلى الأجهزة > إرتباط FlexConfig وإنشاء سياسة FlexConfig. في حالة وجود نهج FlexConfig تم تكوينه وتخصيصه ل FTD الخاص بك، قم بتحريره:

الوصول إلى قائمة FlexConfig

الوصول إلى قائمة FlexConfig

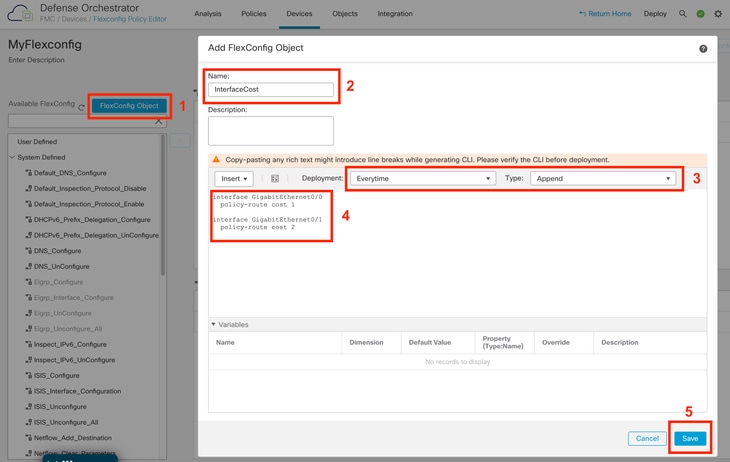

2. إنشاء كائن FlexConfig جديد:

- قم بإعطاء اسم للكائن FlexConfig.

- أختر كل وقت وإضافة في أقسام النشر والنوع على التوالي.

- اضبط تكلفة الواجهات باستخدام الأوامر التالية كما هو موضح في الصورة 22.

- انقر فوق حفظ.

interface GigabitEthernet0/0

policy-route cost 1 <=== A cost of 1 means this will be the primary interface for management communication with CDO tenant.

interface GigabitEthernet0/1

policy-route cost 2 <=== Cost 2 sets this interface as a backup interface.

إضافة كائن Flexconfig

إضافة كائن Flexconfig

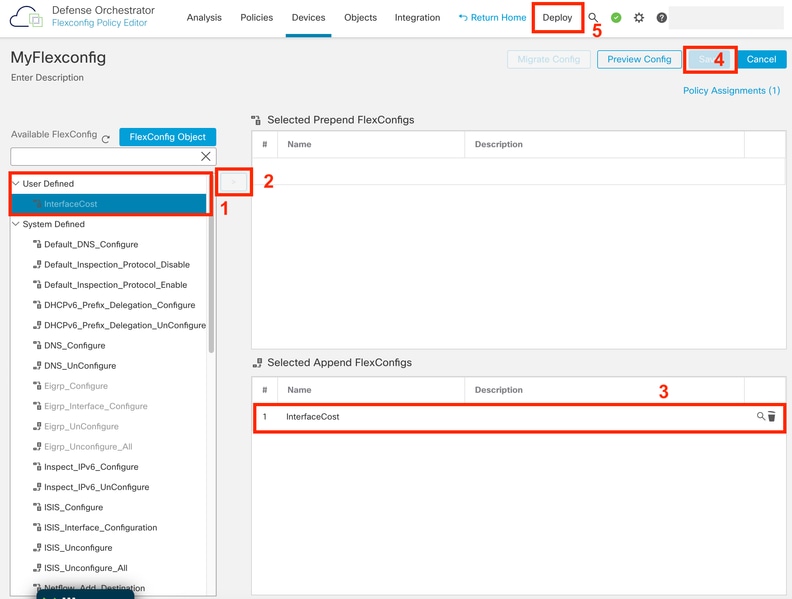

3. أختر الكائن الذي تم إنشاؤه مؤخرا وأضفه إلى قسم FlexConfigs المحدد كما هو موضح في الصورة. قم بحفظ التغييرات ونشر التكوين الخاص بك.

تعيين الكائن لنهج FlexConfig

تعيين الكائن لنهج FlexConfig

4. قم بنشر التغييرات.

التحقق من الصحة

1. للتحقق، أستخدم الأمر show network. تم تكوين مثيل جديد لواجهة الإدارة المكررة:

> show network

<<---------- output omitted for brevity ---------->>

======================[ eth0 ]======================

State : Enabled

Link : Up

Channels : Management & Events

Mode : Non-Autonegotiation

MDI/MDIX : Auto/MDIX

MTU : 1500

MAC Address : 60:45:BD:D8:62:D7

----------------------[ IPv4 ]----------------------

Configuration : Manual

Address : 10.6.0.4

Netmask : 255.255.255.0

----------------------[ IPv6 ]----------------------

Configuration : Disabled

===============[ Proxy Information ]================

State : Disabled

Authentication : Disabled

. . .

===============[ GigabitEthernet0/0 ]===============

State : Enabled

Link : Up

Name : outside-1

MTU : 1500

MAC Address : 60:45:BD:D8:6F:5C

----------------------[ IPv4 ]----------------------

Configuration : Manual

Address : 10.6.2.4

Netmask : 255.255.255.0

Gateway : 10.6.3.1

----------------------[ IPv6 ]----------------------

Configuration : Disabled

===============[ GigabitEthernet0/1 ]===============

State : Enabled

Link : Up

Name : outside-2

MTU : 1500

MAC Address : 60:45:BD:D8:67:CA

----------------------[ IPv4 ]----------------------

Configuration : Manual

Address : 10.6.3.4

Netmask : 255.255.255.0

Gateway : 10.6.3.1

----------------------[ IPv6 ]----------------------

Configuration : Disabled

2. أصبحت الواجهة الآن جزءا من مجال sftunnel. يمكنك تأكيد ذلك باستخدام واجهات show sftunnel وأمر show running-config sftunnel:

> show sftunnel interfaces

Physical Interface Name of the Interface

GigabitEthernet0/0 outside-1

GigabitEthernet0/1 outside-2

> show running-config sftunnel

sftunnel interface outside-2

sftunnel interface outside-1

sftunnel port 8305

sftunnel route-map FMC_GEN_19283746_RBD_DUAL_WAN_RMAP_91827346

3. يتم تحديد المسار المستند إلى السياسة تلقائيا. إذا لم تقم بتحديد تكلفة واجهة، فإن خيار الواجهة القابلة للتكيف يعمل على تعيين المعالجة المتسلسلة المستديرة لتوازن حمل حركة مرور الإدارة بين كلا الواجهات:

> show running-config route-map

!

route-map FMC_GEN_19283746_RBD_DUAL_WAN_RMAP_91827346 permit 5

match ip address FMC_GEN_056473829_RBD_DUAL_WAN_ACL_165748392

set adaptive-interface cost outside-1 outside-2

> show access-list FMC_GEN_056473829_RBD_DUAL_WAN_ACL_165748392

access-list FMC_GEN_056473829_RBD_DUAL_WAN_ACL_165748392; 1 elements; name hash: 0x8e8cb508

access-list FMC_GEN_056473829_RBD_DUAL_WAN_ACL_165748392 line 1 extended permit tcp any any eq 8305 (hitcnt=26) 0x9e36863c

4. أستخدم الأمر show running-config interface <interface> للتحقق من إعدادات الواجهة:

> show running-config interface GigabitEthernet 0/0

!

interface GigabitEthernet0/0

nameif outside-1

security-level 0

zone-member outside-ecmp

ip address 10.6.2.4 255.255.255.0

policy-route cost 1

> show running-config interface GigabitEthernet 0/1

!

interface GigabitEthernet0/1

nameif outside-2

security-level 0

zone-member outside-ecmp

ip address 10.6.3.4 255.255.255.0

policy-route cost 2

يمكن إستخدام بعض الأوامر الإضافية للتحقق من تعقب المسارات التي تم تكوينها:

> show track

Track 1

Response Time Reporter 2 reachability

Reachability is Up <============= Ensure reachability is up for the monitored interfaces.

2 changes, last change 09:45:00

Latest operation return code: OK

Latest RTT (millisecs) 10

Tracked by:

STATIC-IP-ROUTING 0

Track 2

Response Time Reporter 1 reachability

Reachability is Up <============= Ensure reachability is up for the monitored interfaces.

2 changes, last change 09:45:00

Latest operation return code: OK

Latest RTT (millisecs) 1

Tracked by:

STATIC-IP-ROUTING 0

> show route

Codes: L - local, C - connected, S - static, R - RIP, M - mobile, B - BGP

D - EIGRP, EX - EIGRP external, O - OSPF, IA - OSPF inter area

N1 - OSPF NSSA external type 1, N2 - OSPF NSSA external type 2

E1 - OSPF external type 1, E2 - OSPF external type 2, V - VPN

i - IS-IS, su - IS-IS summary, L1 - IS-IS level-1, L2 - IS-IS level-2

ia - IS-IS inter area, * - candidate default, U - per-user static route

o - ODR, P - periodic downloaded static route, + - replicated route

SI - Static InterVRF, BI - BGP InterVRF

Gateway of last resort is 10.6.3.1 to network 0.0.0.0

S* 0.0.0.0 0.0.0.0 [1/0] via 10.6.3.1, outside-2

[1/0] via 10.6.2.1, outside-1

C 10.6.2.0 255.255.255.0 is directly connected, outside-1

L 10.6.2.4 255.255.255.255 is directly connected, outside-1

C 10.6.3.0 255.255.255.0 is directly connected, outside-2

L 10.6.3.4 255.255.255.255 is directly connected, outside-2

معلومات ذات صلة

محفوظات المراجعة

| المراجعة | تاريخ النشر | التعليقات |

|---|---|---|

1.0 |

04-Oct-2023 |

الإصدار الأولي |

تمت المساهمة بواسطة مهندسو Cisco

- Alexander Torres OsorioCisco Security Technical Consulting Engineer

اتصل بنا

- فتح حالة دعم

- (تتطلب عقد خدمة Cisco)

التعليقات

التعليقات