المقدمة

يصف هذا المستند التوصيات التي يجب أخذها في الاعتبار ضد هجمات رش كلمة المرور الموجهة إلى خدمات VPN للوصول عن بعد في جدار الحماية الآمن.

معلومات أساسية

هجمات رش كلمة المرور هي نوع من هجوم القوة الغاشمة حيث يحاول المهاجم الحصول على وصول غير مصرح به إلى حسابات مستخدمين متعددين عن طريق المحاولة المنتظمة لكلمات المرور القليلة المستخدمة بشكل شائع عبر العديد من الحسابات. يمكن أن تؤدي الهجمات الناجحة برش كلمة المرور إلى وصول غير مصرح به إلى المعلومات الحساسة، وخرق البيانات، والتنازلات المحتملة لسلامة الشبكة

علاوة على ذلك، يمكن لهذه الهجمات، حتى في حالة فشلها في محاولة الوصول، إستهلاك موارد حسابية من جدار الحماية الآمن ومنع المستخدمين الصحيحين من الاتصال بخدمات VPN للوصول عن بعد.

التصرفات التي تتم ملاحظتها

عندما يتم إستهداف جدار الحماية الآمن لديك بواسطة هجمات رش كلمة المرور في خدمات VPN للوصول عن بعد، يمكنك تحديد هذه الهجمات من خلال مراقبة syslog واستخدام أوامر show معينة. وتتضمن أكثر السلوكيات شيوعا للبحث عنها ما يلي:

مبلغ غير عادي لطلبات المصادقة المرفوضة

يبدي وحدة الاستقبال والبث الخاصة بشبكة VPN Cisco Secure Firewall ASA أو FTD أعراض هجمات رش كلمة المرور بمعدل غير معتاد لمحاولات المصادقة المرفوضة.

ملاحظة: يمكن توجيه هذه المحاولات غير العادية للمصادقة إما إلى قاعدة البيانات المحلية أو خوادم المصادقة الخارجية.

أفضل طريقة لاكتشاف هذا من خلال النظر إلى syslog. ابحث عن رقم غير عادي من أي من معرفات ASA syslog التالية:

%ASA-6-113015: AAA user authentication Rejected : reason = User was not found : local database : user = admin : user IP = x.x.x.x

%ASA-6-113005: AAA user authentication Rejected : reason = Unspecified : server = x.x.x.x : user = ***** : user IP = x.x.x.x

%ASA-6-716039: Group <DfltGrpPolicy> User <admin> IP <x.x.x.x> Authentication: rejected, Session Type: WebVPN.

اسم المستخدم مخفي دائما حتى يتم تكوين الأمر no logging hide username على ASA.

ملاحظة: هذا يعطي فكرة عن التحقق من إنشاء المستخدمين الصحيحين أو معرفتهم عن طريق الإساءة إلى IPs على أي حال، الرجاء توخي الحذر حيث أن أسماء المستخدمين ستكون مرئية في السجلات.

للتحقق، قم بتسجيل الدخول إلى واجهة سطر الأوامر (CLI) ASA أو FTD، ثم قم بتشغيل الأمر show aaa-server ، وتحقق من وجود عدد غير عادي من طلبات المصادقة التي تم المحاولة عليها أو رفضها إلى أي من خوادم AAA التي تم تكوينها:

ciscoasa# show aaa-server

Server Group: LDAP-SERVER - - - - - >>>> Sprays against external server

Server Protocol: ldap

Server Hostname: ldap-server.example.com

Server Address: 10.10.10.10

Server port: 636

Server status: ACTIVE, Last transaction at unknown

Number of pending requests 0

Average round trip time 0ms

Number of authentication requests 2228536 - - - - - >>>> Unusual increments

Number of authorization requests 0

Number of accounting requests 0

Number of retransmissions 0

Number of accepts 1312

Number of rejects 2225363 - - - - - >>>> Unusual increments / Unusual rejection rate

Number of challenges 0

Number of malformed responses 0

Number of bad authenticators 0

Number of timeouts 1

Number of unrecognized responses 0

توصيات

فكر في التوصيات التالية وطبقها.

1. تمكين التسجيل.

التسجيل هو جزء مهم من أمن الإنترنت الذي يتضمن تسجيل الأحداث التي تحدث داخل النظام. ويترك عدم وجود سجلات مفصلة ثغرات في الفهم، مما يعوق إجراء تحليل واضح لطريقة الهجوم. يوصى بتمكين التسجيل إلى خادم syslog عن بعد لتحسين إرتباط ومراجعة حوادث الشبكة والأمان عبر أجهزة الشبكة المختلفة.

للحصول على معلومات حول كيفية تكوين التسجيل، راجع الأدلة التالية الخاصة بالنظام الأساسي:

برامج Cisco ASA:

برنامج FTD من Cisco:

ملاحظة: يجب تمكين معرفات رسائل syslog اللازمة للتحقق من السلوكيات الموضحة في هذا المستند (113015 و 113005 و 716039) على مستوى المعلومات (6). وتندرج هذه المعرفات ضمن فئات التسجيل "المصادقة" و"webVPN".

2. تكوين ميزات اكتشاف التهديدات أو تدابير التعزيز للوصول عن بعد إلى VPN.

للمساعدة في تخفيف التأثير وتقليل أحتمالية حدوث هجمات القوة الغاشمة هذه على إتصالات الشبكة المحلية الظاهرية (RAPN) لديك، يمكنك مراجعة خيارات التكوين التالية وتطبيقها:

الخيار 1 (مستحسن): تكوين اكتشاف التهديدات لخدمات VPN للوصول عن بعد.

تساعد مميزات اكتشاف التهديدات الخاصة بخدمات VPN للوصول عن بعد في منع هجمات رفض الخدمة (DoS) من عناوين IPv4 عن طريق حظر المضيف (عنوان IP) الذي يتجاوز الحدود التي تم تكوينها لمنع مزيد من المحاولات حتى تقوم بإزالة فجوة عنوان IP يدويا. تتوفر خدمات منفصلة لأنواع الهجمات التالية:

- محاولات المصادقة الفاشلة المتكررة للوصول عن بعد إلى خدمات VPN (هجمات المسح الضوئي لاسم مستخدم/كلمة المرور بالقوة).

- هجمات بدء العميل، حيث يقوم المهاجم بتشغيل محاولات الاتصال للوصول عن بعد إلى وحدة الاستقبال والبث الخاصة بشبكة VPN مرات متكررة من مضيف واحد ولكنه لا يكمل هذه المحاولات.

- يحاول الاتصال الوصول إلى خدمات VPN للوصول عن بعد غير صالحة. أي عندما يحاول المهاجمين الاتصال بمجموعات أنفاق مدمجة معينة الغرض منها فقط هو التشغيل الداخلي للجهاز. ولا ينبغي لنقاط النهاية الشرعية ابدا ان تحاول الاتصال بمجموعات الانفاق هذه.

يتم دعم ميزات اكتشاف التهديدات هذه حاليا في إصدارات جدار الحماية الآمن من Cisco المدرجة في القائمة التالية:

برامج ASA:

- قطار الإصدار 9.16 -> مدعوم من الإصدار 9.16(4)67 والإصدارات الأحدث ضمن هذا القطار المحدد.

- قطار الإصدار 9.17 -> مدعوم من الإصدار 9.17(1)45 والإصدارات الأحدث ضمن هذا القطار المحدد.

- قطار الإصدار 9.18 -> مدعوم من الإصدار 9.18(4)40 والإصدارات الأحدث ضمن هذا القطار المحدد.

- قطار الإصدار 9.19 -> مدعوم من الإصدار 9.19(1).37 والإصدارات الأحدث ضمن هذا القطار المحدد.

- قطار النسخة 9. 20 -> مدعوم من الإصدار 9. 20(3) والإصدارات الأحدث ضمن هذا القطار المحدد.

- قطار الإصدار 9.22 -> مدعوم من الإصدار 9.22(1.1) وأي إصدارات أحدث.

برنامج FTD:

- قطار نسخة 7.0 -> مدعوم من الإصدار 7.0.6.3 والإصدارات الأحدث ضمن هذا القطار المحدد.

- قطار الإصدار 7.2 -> مدعوم من الإصدار 7.2.9 والإصدار الأحدث ضمن هذا القطار المحدد.

- قطار الإصدار 7.4 -> مدعوم من الإصدار 7.4.2.1 والإصدار الأحدث ضمن هذا القطار المحدد.

- قطار الإصدار 7.6 -> مدعوم من الإصدار 7.6.0 وأي إصدارات أحدث.

ملاحظة: هذا سمة حاليا لا يساند في صيغة قطار 7،1 أو 7،3.

للحصول على التفاصيل الكاملة وإرشادات التكوين، يرجى الرجوع إلى المستندات التالية:

الخيار 2: تطبيق تدابير التعزيز للوصول عن بعد إلى VPN.

ملاحظة: وتساعد هذه التدابير فقط على الحد من المخاطر، ولكنها ليست تدبيرا وقائيا ضد هجمات "رفض الخدمة المدنية" التي تستهدف خدمات الشبكة.

إذا لم تكن ميزات اكتشاف التهديدات لخدمات VPN للوصول عن بعد مدعومة في إصدار جدار الحماية الآمن الخاص بك، فقم بتنفيذ تدابير التعزيز التالية لتقليل مخاطر التأثير من هذه الهجمات:

- تعطيل مصادقة AAA في DefaultWebVPN وملفات تعريف اتصال DefaultRagGroup (خطوة بخطوة:ASA|FTD الذي تديره FMC).

- تعطيل وضع جدار الحماية الآمن (Hostscan) من DefaultWEBvpngGroup و DefaultRAGgroup (خطوة بخطوة: ASA|FTD الذي تديره FMC).

- تعطيل أسماء مجموعة المستعارة وتمكين عناوين URL الخاصة بالمجموعات في باقي ملفات تعريف الاتصال (خطوة بخطوة: ASA|FTD التي تديرها FMC).

ملاحظة: إذا كنت بحاجة إلى دعم من خلال برنامج FTD المدار من خلال إدارة أجهزة جدار الحماية المحلية (FDM)، فيرجى الاتصال بمركز المساعدة التقنية (TAC) للحصول على إرشادات الخبراء.

للحصول على مزيد من التفاصيل، يرجى الرجوع إلى دليل تنفيذ تدابير التعزيز لبروتوكول AnyConnect VPN الآمن الخاص بالعميل.

السلوكيات ذات الصلة

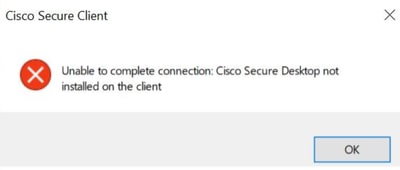

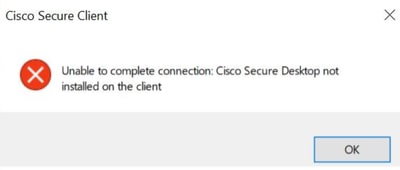

يمكن للمستخدمين تجربة عدم القدرة على إنشاء إتصالات VPN مع عميل Cisco الآمن (AnyConnect) عند تمكين وضع جدار الحماية (HostScan) على جدار الحماية الآمن. يمكنهم مواجهة رسالة خطأ على نحو متقطع تذكر، "يتعذر إكمال الاتصال. لم يتم تثبيت "سطح المكتب الآمن من Cisco" على العميل.".

هذا السلوك هو نتيجة الاستغلال الناجح للضعف الذي ستواجهه مكافحة التطرف العنيف 2024-20481 والمبين لاحقا.

معرف تصحيح الأخطاء من Cisco CSCwj45822:

نقطة الضعف الخاصة بميزة "الوصول عن بعد إلى شبكة VPN" لحرمان الخدمة من Cisco ASA و FTD Software (CVE-2024-20481)

وتنشأ نقطة الضعف هذه من إستهلاك الموارد بسبب هجمات رش كلمة المرور، حيث يرسل المهاجمون العديد من طلبات مصادقة VPN إلى الجهاز المستهدف. وقد يؤدي الاستغلال الناجح إلى رفض الخدمة (DoS) لخدمة RAVPN. أحد الأعراض الرئيسية لهذا الاستغلال هو عندما يواجه المستخدمون على نحو متقطع "عدم القدرة على إكمال الاتصال. لم يتم تثبيت "سطح المكتب الآمن من Cisco" على العميل." رسالة خطأ عند محاولة إنشاء اتصال RAPN باستخدام Cisco Secure Client.

ولإصلاح هذه الثغرة، من الضروري الترقية إلى إصدارات البرامج المدرجة في إرشادات الأمان. وبالإضافة إلى ذلك، يوصى بتمكين ميزات اكتشاف التهديدات للشبكة الخاصة الظاهرية (VPN) للوصول عن بعد بعد بعد ترقية جدار الحماية الآمن إلى هذه الإصدارات لحمايتها من هجمات رفض الخدمة (DoS) الموجهة إلى خدمات الشبكة الخاصة الظاهرية (RAVPN).

يرجى الرجوع إلى إشعار أمان التعرض للخدمة Cisco ASA و FTD Software الوصول عن بعد إلى VPN Brute Prevention الخدمة للحصول على التفاصيل الكاملة.

معلومات إضافية

التعليقات

التعليقات