تكوين فئات عنوان URL المخصصة في جهاز ويب الآمن

خيارات التنزيل

-

ePub (2.4 MB)

العرض في تطبيقات مختلفة على iPhone أو iPad أو نظام تشغيل Android أو قارئ Sony أو نظام التشغيل Windows Phone

لغة خالية من التحيز

تسعى مجموعة الوثائق لهذا المنتج جاهدة لاستخدام لغة خالية من التحيز. لأغراض مجموعة الوثائق هذه، يتم تعريف "خالية من التحيز" على أنها لغة لا تعني التمييز على أساس العمر، والإعاقة، والجنس، والهوية العرقية، والهوية الإثنية، والتوجه الجنسي، والحالة الاجتماعية والاقتصادية، والتمييز متعدد الجوانب. قد تكون الاستثناءات موجودة في الوثائق بسبب اللغة التي يتم تشفيرها بشكل ثابت في واجهات المستخدم الخاصة ببرنامج المنتج، أو اللغة المستخدمة بناءً على وثائق RFP، أو اللغة التي يستخدمها منتج الجهة الخارجية المُشار إليه. تعرّف على المزيد حول كيفية استخدام Cisco للغة الشاملة.

حول هذه الترجمة

ترجمت Cisco هذا المستند باستخدام مجموعة من التقنيات الآلية والبشرية لتقديم محتوى دعم للمستخدمين في جميع أنحاء العالم بلغتهم الخاصة. يُرجى ملاحظة أن أفضل ترجمة آلية لن تكون دقيقة كما هو الحال مع الترجمة الاحترافية التي يقدمها مترجم محترف. تخلي Cisco Systems مسئوليتها عن دقة هذه الترجمات وتُوصي بالرجوع دائمًا إلى المستند الإنجليزي الأصلي (الرابط متوفر).

المحتويات

المقدمة

يصف هذا المستند بنية فئات محدد موقع الموارد الموحد المخصص (URL)، في تطبيق ويب الآمن (SWA).

المتطلبات الأساسية

المتطلبات

توصي Cisco بأن تكون لديك معرفة بالمواضيع التالية:

- كيف يعمل الوكيل.

- إدارة جهاز الويب الآمن (SWA).

توصي Cisco بأن يكون لديك:

- Physical أو Virtual Secure Web Appliance (SWA) مثبت.

- تم تنشيط الترخيص أو تثبيته.

- اكتمل معالج الإعداد.

- الوصول الإداري إلى SWA.

المكونات المستخدمة

لا يقتصر هذا المستند على إصدارات برامج ومكونات مادية معينة.

تم إنشاء المعلومات الواردة في هذا المستند من الأجهزة الموجودة في بيئة معملية خاصة. بدأت جميع الأجهزة المُستخدمة في هذا المستند بتكوين ممسوح (افتراضي). إذا كانت شبكتك قيد التشغيل، فتأكد من فهمك للتأثير المحتمل لأي أمر.

فئات عنوان URL المخصصة

يتيح لك محرك تصفية عنوان URL تصفية الحركات في نهج الوصول وفك التشفير وأمان البيانات. عند تكوين فئات عنوان URL لمجموعات النهج، يمكنك تكوين الإجراءات لفئات عنوان URL المخصصة، إذا تم تعريف أي منها، وفئات عنوان URL المعرفة مسبقا.

يمكنك إنشاء فئات عنوان URL مخصصة وخارجية لموجز الويب المباشر التي تصف أسماء المضيف وعناوين بروتوكول الإنترنت (IP) المحددة. بالإضافة إلى ذلك، يمكنك تحرير وحذف فئات عنوان URL.

عندما تقوم بتضمين فئات عنوان URL المخصصة هذه في نفس مجموعة نهج الوصول أو فك التشفير أو أمان البيانات من Cisco وتعيين إجراءات مختلفة لكل فئة، فإن الإجراء الخاص بفئة عنوان URL المخصصة الأعلى المضمنة يكون له الأولوية.

ملاحظة: إذا قام نظام اسم المجال (DNS) بحل العديد من عناوين IP إلى موقع ويب، وإذا كان أحد عناوين IP هذه عبارة عن قائمة محظورة مخصصة، فعندئذ يقوم جهاز أمان الويب بحظر موقع الويب لجميع عناوين IP، بغض النظر عن عدم إدراجها في القائمة المحظورة المخصصة.

فئات عنوان URL لموجز الويب الحي

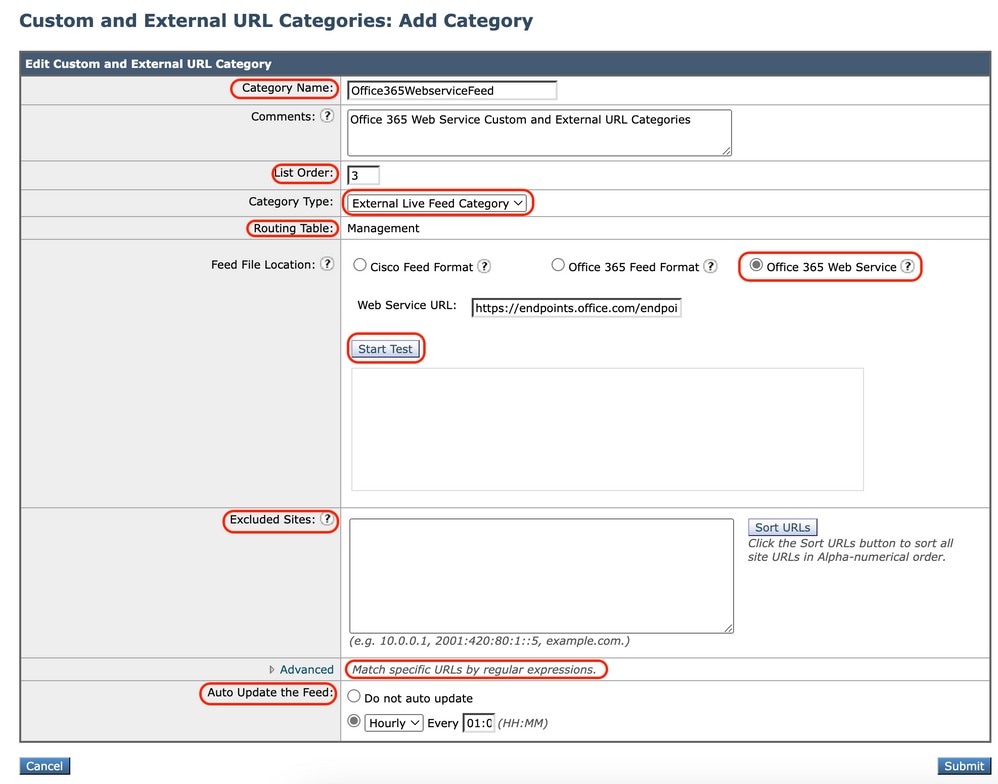

يتم إستخدام فئات موجز ويب مباشر خارجي لسحب قائمة عناوين URL من موقع معين، على سبيل المثال لجلب عناوين URL الخاصة ب Office 365 من Microsoft.

إذا قمت بتحديد فئة موجز ويب مباشر خارجي لنوع الفئة عند إنشاء فئات عنوان URL مخصصة وخارجية وتحريرها، يجب تحديد تنسيق موجز الويب (تنسيق موجز الويب من Cisco أو تنسيق موجز ويب Office 365) ثم توفير عنوان URL لخادم ملف موجز الويب المناسب.

فيما يلي التنسيق المتوقع لكل ملف موجز ويب:

- تنسيق موجز الويب من Cisco - يجب أن يكون هذا ملف قيم مفصولة بفاصلة (.csv)؛ أي ملف نصي بامتداد .csv. يجب أن يكون كل إدخال في ملف csv.على سطر منفصل، منسق كنوع عنوان/فاصلة/عنوان

(على سبيل المثال: www.cisco.com أو site أو ad2.*\.com أو regex). أنواع العناوين الصالحة هي الموقع و regex.

فيما يلي مقتطف من ملف cisco Feed Format .csv:

www.cisco.com,site

\.xyz,regex

ad2.*\.com,regex

www.cisco.local,site

1:1:1:11:1:1::200,site - تنسيق موجز ويب Office 365 - هذا ملف XML موجود على خادم Microsoft Office 365، أو خادم محلي قمت بحفظ الملف إليه. يتم توفيره بواسطة خدمة Office 365 ولا يمكن تعديله.

عناوين الشبكة في الملف مرفقة بعناوين XML، هذا الهيكل: منتجات > منتج > قائمة عناوين > عنوان. في التنفيذ الحالي، يمكن أن يكون "نوع قائمة العناوين" IPv6 أو IPv4 أو URL [الذي يمكن أن يتضمن نمطا من المجالات والتعبيرات العادية (regex)].

فيما يلي جزء من ملف موجز ويب ل Office 365:

<products updated="4/15/2016">

<product name="o365">

<addresslist type="IPv6">

<address>fc00:1040:401::d:80</address>

<address>fc00:1040:401::a</address>

<address>fc00:1040:401::9</address>

</addresslist>

<addresslist type="IPv4">

<address>10.71.145.72</address>

<address>10.71.148.74</address>

<address>10.71.145.114</address>

</addresslist>

<addresslist type="URL">

<address>*.cisco.com</address>

<address>*.example.local</address>

</addresslist>

</product>

<product name="LYO">

<addresslist type="URL">

<address>*.subdomain.cisco.com</address>

<address>*.example.local</address>

</addresslist>

</product>

</products>ملاحظة: لا تقم بتضمين http:// أو https:// كجزء من أي إدخال لموقع في الملف، أو حدوث خطأ. بمعنى آخر، www.cisco.com يتم تحليله بشكل صحيح، بينما http://www.cisco.com ينتج خطأ

خطوات لإنشاء فئات عنوان URL مخصصة

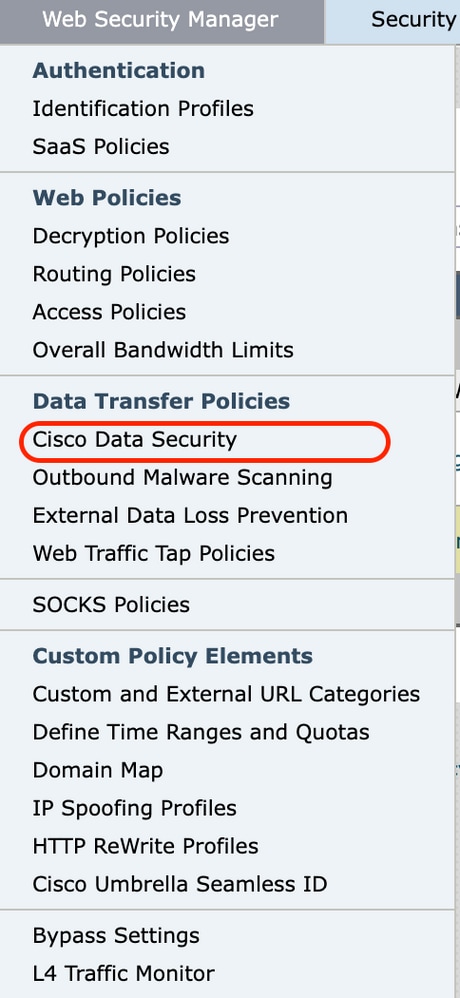

الخطوة 1. أختر مدير أمان الويب > فئات عنوان URL المخصص والخارجي.

الصورة- حدد فئة مخصصة في واجهة المستخدم الرسومية

الصورة- حدد فئة مخصصة في واجهة المستخدم الرسومية

الخطوة 2. لإنشاء فئة عنوان URL مخصصة، انقر فوق إضافة فئة. لتحرير فئة عنوان URL مخصصة، انقر فوق اسم فئة عنوان URL.

الصورة- إضافة فئة من واجهة المستخدم الرسومية

الصورة- إضافة فئة من واجهة المستخدم الرسومية

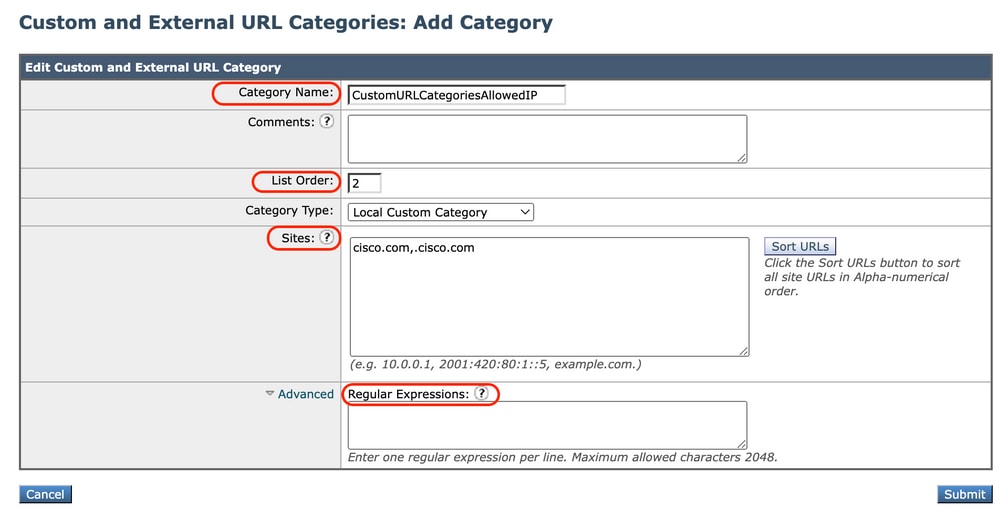

الخطوة 3. قم بتوفير المعلومات التالية:

- اسم الفئة: أدخل معرف لفئة عنوان URL هذا. يظهر هذا الاسم عندما تقوم بتكوين عامل تصفية URL لمجموعات النهج.

- ترتيب القائمة: حدد ترتيب هذه الفئة في قائمة فئات URL المخصصة. أدخل "1" لفئة عنوان URL الأول في القائمة.

يقوم محرك عامل تصفية URL بتقييم طلب عميل مقابل فئات URL المخصصة بالترتيب المحدد.

ملاحظة: عندما يطابق محرك تصفية URL فئة URL لعنوان URL في طلب العميل، فإنه يقيم عنوان URL أولا مقابل فئات عنوان URL المخصصة المضمنة في مجموعة النهج. إذا لم يتطابق عنوان URL في الطلب مع فئة مخصصة مضمنة، يقوم محرك تصفية عنوان URL بمقارنته بفئات عنوان URL المحددة مسبقا. إذا لم يتطابق عنوان URL مع أي فئات URL مخصصة أو محددة مسبقا مضمنة، يكون الطلب غير مصنف.

- نوع الفئة: أختر فئة مخصصة محلية أو فئة موجز ويب مباشر خارجي.

- جدول التوجيه: أختر الإدارة أو البيانات. لا يتوفر هذا الخيار إلا في حالة تمكين "التوجيه المنقسم"، أي أنه غير متوفر مع الفئات المخصصة المحلية.

الصورة- فئة عنوان URL المحلي المخصص الصورة- فئة عنوان URL المحلي المخصص |

الصورة- تكوين موجز ويب لفئة عنوان URL المخصص الصورة- تكوين موجز ويب لفئة عنوان URL المخصص |

| فئة مخصصة محلية | فئة موجز ويب مباشر خارجي |

تحديد إستخدام التعبيرات العادية

يستخدم جهاز الويب الآمن صياغة تعبير عادية تختلف قليلا عن صياغة التعبير العادية المستخدمة من قبل عمليات تنفيذ محرك مطابقة السرعة الأخرى.

علاوة على ذلك، لا يدعم الجهاز شرطة مائلة للخلف للهروب من شرطة مائلة للأمام. إذا كنت بحاجة إلى إستخدام شرطة مائلة للأمام في تعبير عادي، ببساطة اكتب شرطة مائلة للأمام بدون شرطة مائلة للخلف.

ملاحظة: من الناحية الفنية، يستخدم AsyncOS ل Web محلل التعبير العادي Flex

لاختبار تعابيرك العادية يمكنك إستخدام هذا الرابط: Flex Lint - Regex Tester/Debugger

تحذير: العبارات العادية التي ترجع أكثر من 63 حرفا تفشل وتنتج خطأ إدخال غير صالح. الرجاء التأكد من تكوين تعبيرات عادية لا يمكن أن ترجع أكثر من 63 حرفا

تحذير: تستهلك التعبيرات المنتظمة التي تؤدي مطابقة شاملة للحروف الموارد ويمكن أن تؤثر على أداء النظام. ولهذا السبب، يمكن تطبيق التعابير القانونية بحذر.

يمكنك إستخدام تعبيرات عادية في هذه المواقع:

· فئات عنوان URL المخصصة لنهج الوصول. عندما تقوم بإنشاء فئة عنوان URL مخصصة للاستخدام مع مجموعات نهج الوصول، يمكنك إستخدام تعبيرات عادية لتحديد خوادم ويب متعددة تطابق النمط الذي تقوم بإدخاله.

· وكلاء مستخدمين مخصصين للحجب. عند تحرير التطبيقات لحظر مجموعة "نهج الوصول"، يمكنك إستخدام تعبيرات عادية لإدخال عوامل مستخدم معينة لحظرها.

تلميح: لا يمكنك تعيين تجاوز وكيل ويب للتعبيرات العادية.

هنا قائمة فئات الحروف في Flex Regular Expression

| فئات الحروف | |

|---|---|

| . | أي حرف ما عدا سطر جديد |

| \d \s | كلمة، رقم، مسافة بيضاء |

| \d \s | ليس كلمة، رقم، مسافة بيضاء |

| [أي بي سي] | أي من a، b، أو c |

| [^abc] | ليس a، b، أو c |

| [أ-ج] | حرف بين a و g |

| مراسي | |

| ^abc$ | بداية / نهاية السلسلة |

| \b | حدود الكلمة |

| شخصيات تم تجاوزها | |

| \. \* \\ | شخصيات خاصة منتهية |

| \n \r | حرف جدولة، تغذية خط، رجوع خط النقل |

| \u00A9 | Unicode هرب © |

| المجموعات والبحث | |

| (abc) | مجموعة أسر |

| \1 | مرجع راجع إلى المجموعة #1 |

| (؟:abc) | مجموعة غير آسرة |

| (؟=abc) | نظرة إيجابية إلى الأمام |

| (؟!abc) | نظرة سلبية للأمام |

| وحدات القياس والتناوب | |

| أ* أ+ أ؟ | 0 أو أكثر، 1 أو أكثر، 0 أو 1 |

| a{5} a{2،} | بالضبط خمسة، إثنان أو أكثر |

| a{1،3} | بين واحد وثلاثة |

| a+؟ a{2،}؟ | مطابقة أقل عدد ممكن |

| ab|قرص مضغوط | مطابقة AB أو CD |

تحذير: كن حذرا من النقاط التي لا تفلت من الأنماط الطويلة، خاصة في منتصف الأنماط الطويلة و كن حذرا من هذه الشخصية الكبرى (النجم * )، خاصة المرتبطة بشخصية النقطة. أي نقش يحتوي على نقطة غير منتهية ترجع أكثر من 63 حرف بعد تعطيل النقطة.

دائما الهروب *(نجمة) و . (نقطة) مع \ ( شرطة خلفية ) مثل \* و .

إن يستعمل نحن .cisco.local في التعبير عادي ال xcisco.local مطابقا أيضا.

تؤثر الشخصية التي لم يتم تجاوزها على الأداء وتخلق تباطؤا أثناء إستعراض الويب. وذلك لأن محرك مطابقة النمط يجب أن يمر بآلاف أو ملايين من الاحتمالات حتى يجد مطابقة للإدخال الصحيح أيضا يمكن أن يكون له بعض المخاوف الأمنية فيما يتعلق ب URLs مماثل للنهج المسموح بها

يمكنك إستخدام خيار واجهة سطر الأوامر (CLI) advancedProxyConfig > متنوعات > هل تريد تمكين تحويل حالة URL المنخفضة للسرعة regex، لتمكين أو تعطيل التحويل الافتراضي ل regex إلى حالة أقل للمطابقات التي لا تتأثر بالحالة. أستخدم إذا كانت لديك مشاكل مع حساسية الحالة.

القيود وشواغل التصميم

- لا يمكنك إستخدام أكثر من 30 ملف موجز ويب مباشر خارجي في تعريفات فئات عنوان URL هذا، ويجب ألا يحتوي كل ملف على أكثر من 5000 مدخل.

- في حالة زيادة عدد إدخالات الموجز الخارجي، فإنها تتسبب في انخفاض الأداء.

- من الممكن إستخدام نفس العنوان في فئات عنوان URL مخصصة متعددة، ولكن الترتيب الذي يتم به سرد الفئات ذو صلة.

إذا قمت بتضمين هذه الفئات في نفس النهج، وقمت بتحديد إجراءات مختلفة لكل منها، فإنه يتم تطبيق الإجراء المحدد للفئة الأعلى في جدول فئات عنوان URL المخصص.

- عندما تتم إعادة توجيه طلب بروتوكول نقل الملفات الأصلي (FTP) بشكل شفاف إلى وكيل FTP، فإنه يحتوي على عدم معلومات اسم المضيف لخادم FTP، فقط عنوان IP الخاص به.

ولهذا السبب، لا تتطابق بعض فئات URL المحددة مسبقا وعوامل تصفية سمات الويب التي تحتوي على معلومات اسم المضيف فقط مع طلبات FTP الأصلية، حتى إذا كانت الطلبات موجهة لتلك الخوادم.

إذا كنت ترغب في حظر الوصول إلى هذه المواقع، يجب إنشاء فئات URL مخصصة لهم لاستخدام عناوين IP الخاصة بهم.

- عنوان URL غير المصنف هو عنوان URL لا يطابق أي فئة URL معرفة مسبقا أو فئة URL مخصصة مضمنة

إستخدام فئات عنوان URL المخصصة في السياسات

يتيح لك محرك تصفية عنوان URL تصفية الحركات في نهج الوصول وفك التشفير وأمان البيانات. عند تكوين فئات عنوان URL لمجموعات النهج، يمكنك تكوين الإجراءات لفئات عنوان URL المخصصة، إذا تم تعريف أي منها، وفئات عنوان URL المعرفة مسبقا.

خطوات تكوين عوامل تصفية URL لنهج الوصول

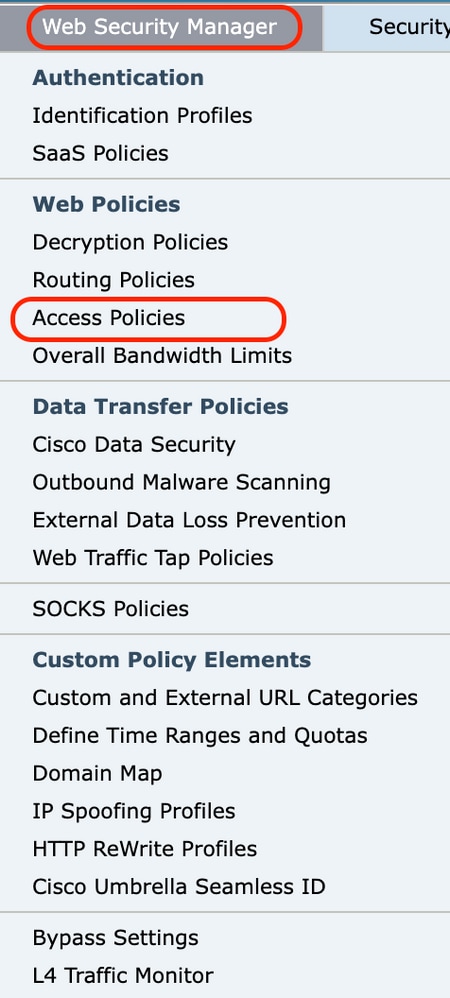

الخطوة 1. أختر مدير أمان الويب > سياسات الوصول.

الصورة- تحديد سياسات الوصول من واجهة المستخدم الرسومية

الصورة- تحديد سياسات الوصول من واجهة المستخدم الرسومية

الخطوة 2. انقر فوق الارتباط الموجود في جدول النهج ضمن عمود "عامل تصفية URL" لمجموعة النهج التي تريد تحريرها.

الصورة- إضافة فئة مخصصة لنهج الوصول

الصورة- إضافة فئة مخصصة لنهج الوصول

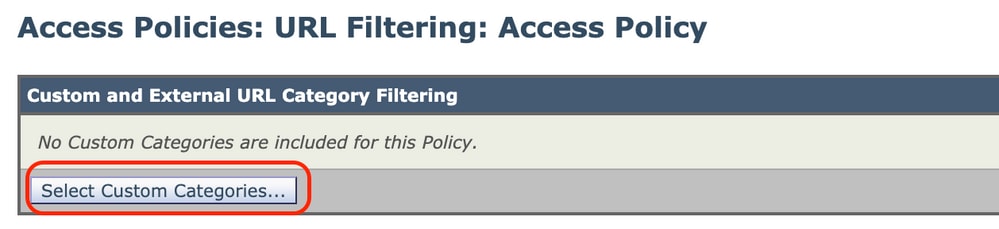

الخطوة 3. (إختياري) في قسم تصفية فئة URL المخصص، يمكنك إضافة فئات URL المخصصة التي يجب إتخاذ إجراء بشأنها في هذا النهج:

أ) انقر فوق تحديد فئات مخصصة.

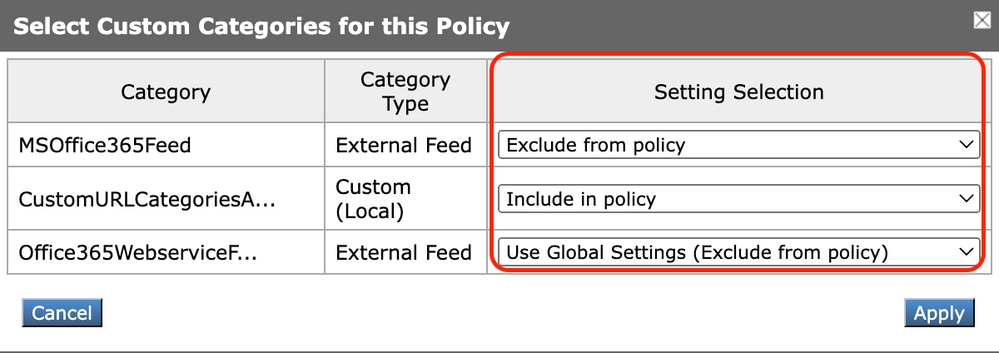

تحديد الصورة لفئة عنوان URL مخصص

تحديد الصورة لفئة عنوان URL مخصص

ب) أختر فئات عنوان URL المخصصة لتضمينها في هذا النهج وانقر فوق تطبيق.

تحديد الصورة للفئات المخصصة لتضمينها في النهج

تحديد الصورة للفئات المخصصة لتضمينها في النهج

أختر فئات URL المخصصة التي يجب أن يقارن محرك عامل تصفية URL طلب العميل بها.

يقارن محرك تصفية عنوان URL طلبات العميل بفئات عنوان URL المخصصة المضمنة ويتجاهل فئات عنوان URL المخصصة المستثناة.

يقارن محرك تصفية عنوان URL عنوان URL في طلب العميل بفئات عنوان URL المخصصة قبل فئات عنوان URL المحددة مسبقا.

تظهر فئات عنوان URL المخصصة المضمنة في النهج في قسم تصفية فئة عنوان URL المخصص.

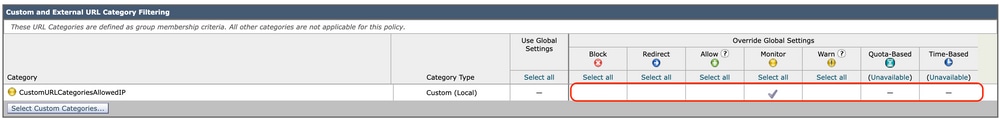

الخطوة 4. في قسم تصفية فئة URL المخصص، أختر إجراء لكل فئة URL مخصصة مضمنة.

الصورة- أختر عملية لفئة مخصصة

الصورة- أختر عملية لفئة مخصصة

| الإجراء |

الوصف |

|---|---|

| إستخدام الإعدادات العمومية |

يستخدم الإجراء الخاص بهذه الفئة في مجموعة النهج العامة. هذا هو الإجراء الافتراضي لمجموعات النهج المعرفة من قبل المستخدم. يطبق على مجموعات النهج المعرفة من قبل المستخدم فقط. |

| حظر |

يرفض وكيل ويب الحركات التي تطابق هذا الإعداد. |

| إعادة توجيه |

يعيد توجيه حركة المرور المعينة في الأصل لعنوان URL في هذه الفئة إلى موقع تحدده. عندما تختار هذه العملية، يظهر حقل إعادة التوجيه إلى. أدخل عنوان URL ليتم إعادة توجيه حركة المرور إليه. |

| سماح |

السماح دائما بطلبات العملاء لمواقع ويب في هذه الفئة. تتجاوز الطلبات المسموح بها كل عوامل التصفية والتصوير التفصيلي للبرامج الضارة الأخرى. أستخدم هذا الإعداد فقط لمواقع ويب الموثوق بها. يمكنك إستخدام هذا الإعداد للمواقع الداخلية. |

| الشاشة |

لا يسمح "وكيل الويب" بالطلب ولا يقوم بحظره. وبدلا من ذلك، يستمر في تقييم طلب العميل مقابل إعدادات التحكم الأخرى لمجموعة النهج، مثل عامل تصفية سمعة الويب. |

| ننذر |

يقوم وكيل ويب بحظر الطلب في البداية وعرض صفحة تحذير، ولكنه يسمح للمستخدم بالمتابعة بالنقر فوق إرتباط نص تشعبي في صفحة التحذير. |

| مستند إلى الحصة النسبية |

مع اقتراب مستخدم فردي من وحدة التخزين أو الحصص الزمنية التي حددتها، يتم عرض تحذير. عند استيفاء الحصة النسبية، يتم عرض صفحة كتلة. . |

| مستند إلى الوقت |

يقوم وكيل الويب بحظر الطلب أو رصده أثناء نطاقات الوقت التي تحددها. |

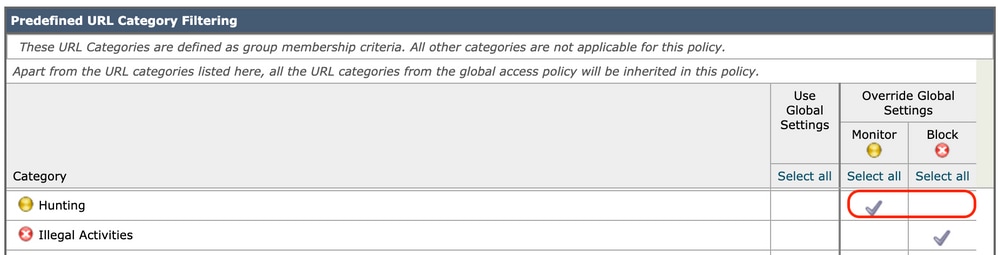

الخطوة 5. في قسم مرشح فئة URL المحدد مسبقا، أختر أحد هذه الإجراءات لكل فئة:

-

إستخدام الإعدادات العمومية

-

الشاشة

-

ننذر

-

حظر

-

مستند إلى الوقت

-

مستند إلى الحصة النسبية

الصورة- حدد إجراء للفئة المحددة مسبقا

الصورة- حدد إجراء للفئة المحددة مسبقا

الخطوة 6. في قسم عناوين URL غير المصنفة، أختر الإجراء الذي يجب إتخاذه لطلبات العميل لمواقع ويب التي لا تقع في فئة URL مخصصة أو محددة مسبقا. يحدد هذا الإعداد أيضا الإجراء الافتراضي لنتائج الفئات الجديدة والمدمج من تحديثات مجموعة فئات URL.

الصورة- أختر إجراء لعنوان URL غير المصنف

الصورة- أختر إجراء لعنوان URL غير المصنف

الخطوة 7. إرسال التغييرات وتنفيذها.

خطوات تكوين عوامل تصفية URL لنهج فك التشفير

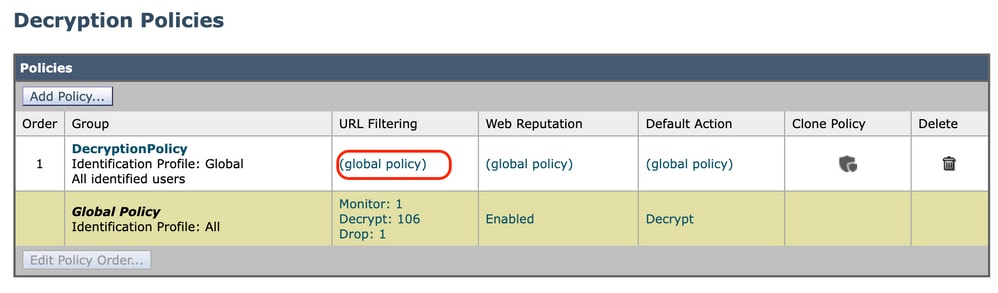

الخطوة 1. أختر مدير أمان الويب > سياسات فك التشفير.

الصورة - إختيار نهج فك التشفير

الصورة - إختيار نهج فك التشفير

الخطوة 2. انقر فوق الارتباط الموجود في جدول النهج ضمن عمود تصفية URL لمجموعة النهج التي تريد تحريرها.

صورة - إختيار مرشح عنوان URL

صورة - إختيار مرشح عنوان URL

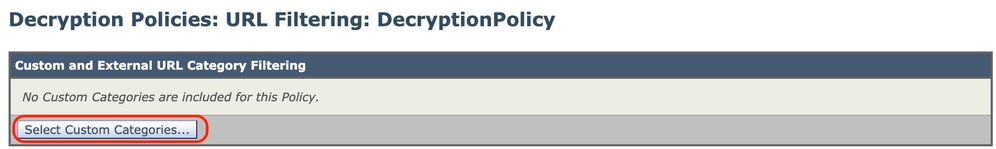

الخطوة 3. (إختياري) في قسم تصفية فئة URL المخصص، يمكنك إضافة فئات URL المخصصة التي يجب إتخاذ إجراء بشأنها في هذا النهج:

-

انقر فوق تحديد فئات مخصصة.

الصورة - أختر فئات مخصصة

الصورة - أختر فئات مخصصة

ب. أختر فئات عنوان URL المخصصة لتضمينها في هذا النهج وانقر فوق تطبيق.

تحديد الصورة للفئات المخصصة لتضمينها في النهج

تحديد الصورة للفئات المخصصة لتضمينها في النهج

أختر فئات URL المخصصة التي يجب أن يقارن محرك عامل تصفية URL طلب العميل بها.

يقارن محرك تصفية عنوان URL طلبات العميل بفئات عنوان URL المخصصة المضمنة ويتجاهل فئات عنوان URL المخصصة المستثناة.

يقارن محرك تصفية عنوان URL عنوان URL في طلب العميل بفئات عنوان URL المخصصة قبل فئات عنوان URL المحددة مسبقا.

تظهر فئات عنوان URL المخصصة المضمنة في النهج في قسم تصفية فئة عنوان URL المخصص.

الخطوة 4. أختر إجراء لكل فئة مخصصة ومعرف مسبقا لعنوان URL.

الصورة - أختر إجراء لسياسة فك التشفير

الصورة - أختر إجراء لسياسة فك التشفير

| الإجراء |

الوصف |

|---|---|

| إستخدام إعداد عمومي |

يستخدم الإجراء الخاص بهذه الفئة في مجموعة نهج فك التشفير العمومي. هذا هو الإجراء الافتراضي لمجموعات النهج المعرفة من قبل المستخدم. يطبق على مجموعات النهج المعرفة من قبل المستخدم فقط. عندما يتم إستبعاد فئة URL مخصصة في نهج فك التشفير العمومي، فإن الإجراء الافتراضي لفئات URL المخصصة المضمنة في نهج فك التشفير المعرفة من قبل المستخدم هو "مراقبة" بدلا من "إستخدام الإعدادات العامة". لا يمكنك إختيار إستخدام الإعدادات العمومية عندما يتم إستبعاد فئة URL مخصصة في نهج فك التشفير العمومي. |

| مرقوا |

يمر عبر الاتصال بين العميل والخادم دون فحص محتوى حركة مرور البيانات. |

| الشاشة |

لا يسمح "وكيل الويب" بالطلب ولا يقوم بحظره. وبدلا من ذلك، يستمر في تقييم طلب العميل مقابل إعدادات التحكم الأخرى لمجموعة النهج، مثل عامل تصفية سمعة الويب. |

| فك التشفير |

يتيح التوصيل، لكنه يفحص محتوى حركة مرور البيانات. يقوم الجهاز بفك تشفير حركة المرور وتطبيق سياسات الوصول على حركة المرور التي تم فك تشفيرها كما لو كانت اتصال بروتوكول نقل النص التشعبي (HTTP) بنص عادي. عند فك تشفير الاتصال وتطبيق سياسات الوصول، يمكنك مسح حركة مرور البيانات بحثا عن برامج ضارة. |

| قطرة |

يسقط الاتصال ولا يقوم بتمرير طلب الاتصال إلى الخادم. لا يقوم الجهاز بإعلام المستخدم بإسقاطه الاتصال. |

الخطوة 5. في قسم عناوين URL غير المصنفة، أختر الإجراء الذي يجب إتخاذه لطلبات العميل لمواقع ويب التي لا تقع في فئة URL مخصصة أو محددة مسبقا.

يحدد هذا الإعداد أيضا الإجراء الافتراضي لنتائج الفئات الجديدة والمدمج من تحديثات مجموعة فئات URL.

الصورة - نهج فك التشفير غير المصنف

الصورة - نهج فك التشفير غير المصنف

الخطوة 6. إرسال التغييرات وتنفيذها.

تحذير: إذا كنت تريد حظر فئة محدد موقع معلومات معينة لطلبات بروتوكول نقل النص التشعبي الآمن (HTTPS)، أختر فك تشفير فئة عنوان URL هذه في مجموعة نهج فك التشفير ثم أختر حظر فئة عنوان URL نفسها في مجموعة نهج الوصول.

خطوات تكوين عوامل تصفية URL لمجموعات نهج أمان البيانات

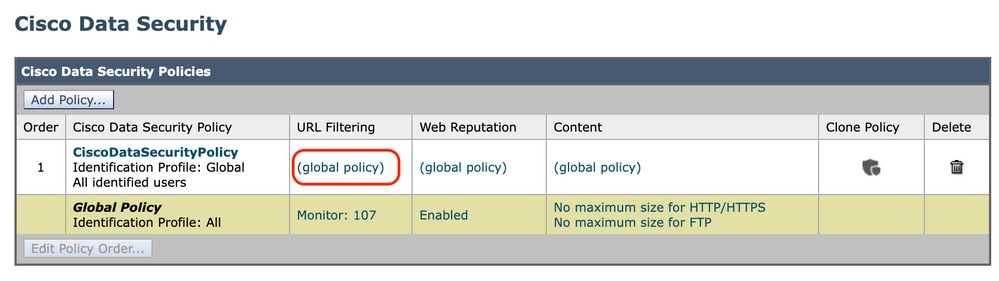

الخطوة 1. أختر مدير أمان الويب > Cisco Data Security.

الصورة -أمان البيانات من Cisco

الصورة -أمان البيانات من Cisco

الخطوة 2. انقر فوق الارتباط الموجود في جدول النهج ضمن عمود تصفية URL لمجموعة النهج التي تريد تحريرها.

الصورة - أمان البيانات أختر مرشح عنوان URL

الصورة - أمان البيانات أختر مرشح عنوان URL

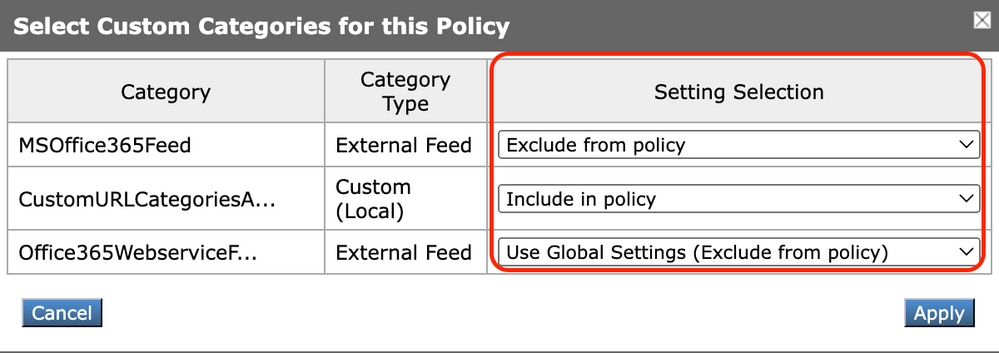

الخطوة 3. (إختياري) في قسم تصفية فئة URL المخصص، يمكنك إضافة فئات URL المخصصة التي يجب إتخاذ إجراء بشأنها في هذا النهج:

-

انقر فوق تحديد فئات مخصصة.

الصورة - تحديد حقل مخصص

الصورة - تحديد حقل مخصص

ب. أختر فئات عنوان URL المخصصة لتضمينها في هذا النهج وانقر فوق تطبيق.

تحديد الصورة للفئات المخصصة لتضمينها في النهج

تحديد الصورة للفئات المخصصة لتضمينها في النهج

أختر فئات URL المخصصة التي يجب أن يقارن محرك عامل تصفية URL طلب العميل بها.

يقارن محرك تصفية عنوان URL طلبات العميل بفئات عنوان URL المخصصة المضمنة ويتجاهل فئات عنوان URL المخصصة المستثناة.

يقارن محرك تصفية عنوان URL عنوان URL في طلب العميل بفئات عنوان URL المخصصة قبل فئات عنوان URL المحددة مسبقا.

تظهر فئات عنوان URL المخصصة المضمنة في النهج في قسم تصفية فئة عنوان URL المخصص.

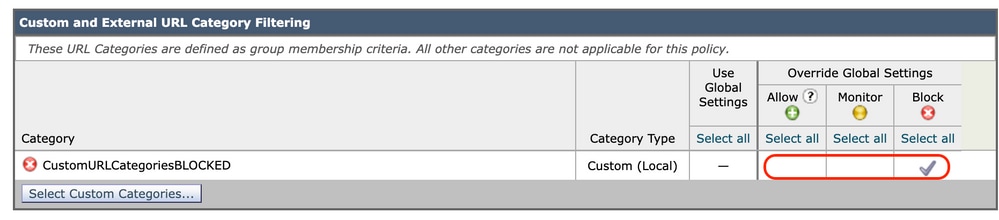

الخطوة 4. في قسم تصفية فئة URL المخصص، أختر إجراء لكل فئة URL مخصصة.

الصورة - إختيار عملية أمان البيانات

الصورة - إختيار عملية أمان البيانات

| الإجراء |

الوصف |

|---|---|

| إستخدام إعداد عمومي |

يستخدم الإجراء الخاص بهذه الفئة في مجموعة النهج العامة. هذا هو الإجراء الافتراضي لمجموعات النهج المعرفة من قبل المستخدم. يطبق على مجموعات النهج المعرفة من قبل المستخدم فقط. عندما يتم إستبعاد فئة عنوان URL مخصصة في نهج أمان البيانات العمومي من Cisco، فإن الإجراء الافتراضي لفئات عنوان URL المخصصة المضمنة في نهج أمان البيانات من Cisco المحددة من قبل المستخدم هو "مراقبة" بدلا من "إستخدام الإعدادات العامة". لا يمكنك إختيار إستخدام الإعدادات العمومية عند إستثناء فئة عنوان URL مخصص في نهج أمان البيانات العمومي من Cisco. |

| سماح |

السماح دائما بتحميل طلبات مواقع ويب في هذه الفئة. يطبق على فئات URL المخصصة فقط. تتجاوز الطلبات المسموح بها جميع عمليات الفحص الأخرى لأمان البيانات ويتم تقييم الطلب مقابل نهج الوصول. أستخدم هذا الإعداد فقط لمواقع ويب الموثوق بها. يمكنك إستخدام هذا الإعداد للمواقع الداخلية. |

| الشاشة |

لا يسمح "وكيل الويب" بالطلب ولا يقوم بحظره. بدلا من ذلك، يستمر في تقييم طلب التحميل مقابل إعدادات التحكم في مجموعة النهج الأخرى، مثل عامل تصفية سمعة الويب. |

| حظر |

يرفض وكيل ويب الحركات التي تطابق هذا الإعداد. |

الخطوة 5. في قسم تصفية فئة URL المحدد مسبقا، أختر أحد هذه الإجراءات لكل فئة:

-

إستخدام الإعدادات العمومية

-

الشاشة

-

حظر

الصورة - عنوان URL محدد مسبقا لأمان البيانات أختر عملية

الصورة - عنوان URL محدد مسبقا لأمان البيانات أختر عملية

الخطوة 6. في قسم عناوين URL غير المصنفة، أختر الإجراء الذي يجب إتخاذه لتحميل الطلبات إلى مواقع الويب التي لا تقع في فئة عناوين URL مخصصة أو محددة مسبقا.

يحدد هذا الإعداد أيضا الإجراء الافتراضي لنتائج الفئات الجديدة والمدمج من تحديثات مجموعة فئات URL.

الصورة - لم يتم تصنيف أمان البيانات

الصورة - لم يتم تصنيف أمان البيانات

الخطوة 7. إرسال التغييرات وتنفيذها.

تحذير: إذا لم تقم بتعطيل الحد الأقصى لحجم الملف، فإن جهاز أمان الويب يستمر في التحقق من الحد الأقصى لحجم الملف عند تحديد خيارات السماح أو المراقبة في تصفية عنوان URL.

خطوات تكوين طلبات التحميل المتحكم بها مع فئات URL المخصصة

يتم تعيين كل طلب تحميل إلى مجموعة نهج "المسح الضوئي للبرامج الضارة الصادرة" وترث إعدادات التحكم لمجموعة النهج هذه.

بعد أن يستلم وكيل الويب رؤوس طلبات التحميل، فإنه يحتوي على المعلومات اللازمة لتحديد ما إذا كان يجب عليه فحص نص الطلب.

يقوم محرك DVS بفحص الطلب وإرجاع الحكم إلى وكيل ويب. تظهر صفحة الحظر للمستخدم النهائي، إذا كان ذلك ممكنا.

| الخطوة 1 |

أختر Web Security Manager (إدارة أمان الويب) > فحص البرامج الضارة الصادرة. |

||||||||

| الخطوة 2 |

في عمود الوجهات، انقر فوق الارتباط الخاص بمجموعة النهج التي تريد تكوينها. |

||||||||

| الخطوة 3 |

في قسم تحرير إعدادات الوجهة، حدد تعريف الوجهات مسح الإعدادات المخصصة" من القائمة المنسدلة. |

||||||||

| الخطوة 4 |

في قسم الوجهات للمسح الضوئي، حدد واحدا مما يلي:

|

||||||||

| الخطوة 5 |

إرسال التغييرات. |

||||||||

| الخطوة 6 |

في عمود تصفية مكافحة البرامج الضارة، انقر فوق الارتباط الخاص بمجموعة النهج. |

||||||||

| الخطوة 7 |

في قسم إعدادات الحماية من البرامج الضارة، حدد تعريف الإعدادات المخصصة لمكافحة البرامج الضارة. |

||||||||

| الخطوة 8 |

في قسم إعدادات مكافحة البرامج الضارة ل Cisco DVS، حدد محركات المسح الضوئي المضادة للبرامج الضارة التي سيتم تمكينها لمجموعة النهج هذه. |

||||||||

| الخطوة 9 |

في قسم فئات البرامج الضارة، أختر ما إذا كنت تريد مراقبة فئات البرامج الضارة المختلفة أو حظرها. تعتمد الفئات المدرجة في هذا القسم على محركات المسح الضوئي التي تقوم بتمكينها. |

||||||||

| الخطوة 10 |

إرسال التغييرات وتنفيذها. |

خطوات تكوين طلبات تحميل التحكم في سياسات DLP الخارجية

بمجرد أن يستلم وكيل الويب رؤوس طلبات التحميل، فإنه يحتوي على المعلومات اللازمة لتحديد ما إذا كان يمكن للطلب الانتقال إلى نظام DLP الخارجي لإجراء الفحص.

يقوم نظام DLP بفحص الطلب وإرجاع الحكم إلى وكيل ويب، إما حظر الطلب أو المراقبة (تقييم الطلب في مقابل نهج الوصول).

| الخطوة 1 |

أختر مدير أمان الويب>منع فقدان البيانات الخارجية. |

| الخطوة 2 |

انقر فوق الارتباط الموجود أسفل عمود الوجهات لمجموعة السياسات التي تريد تكوينها. |

| الخطوة 3 |

تحت قسم تحرير إعدادات الوجهة، أختر تعريف الوجهات مسح الإعدادات المخصصة." |

| الخطوة 4 |

في قسم الوجهة للمسح الضوئي، أختر أحد الخيارات التالية:

|

| الخطوة 5 |

إرسال التغييرات وتنفيذها. |

عناوين URL للتجاوز والمرور

يمكنك تكوين "جهاز الويب الآمن" في تطبيق وكيل شفاف لتجاوز طلبات HTTP أو HTTPS من عملاء معينين، أو إلى وجهات معينة.

تلميح: يمكنك إستخدام المرور للتطبيقات التي تتطلب حركة مرور البيانات إلى الجهاز، دون الحاجة إلى أي تعديل، أو التحقق من شهادات الخوادم الوجهة

تحذير: تعمل ميزة خريطة المجال في الوضع الشفاف HTTPS. لا تعمل هذه الميزة في الوضع الصريح لحركة مرور HTTP.

-

يجب تكوين الفئة المخصصة المحلية للسماح لحركة المرور باستخدام هذه الميزة.

-

عند تمكين هذه الميزة، فإنها تقوم بتعديل أو تعيين اسم الخادم وفقا لاسم الخادم الذي تم تكوينه في خريطة المجال، حتى في حالة توفر معلومات الإشارة لاسم الخادم (SNI).

-

لا تقوم هذه الميزة بحظر حركة المرور استنادا إلى اسم المجال إذا كانت حركة المرور هذه تطابق خريطة المجال وتطابق الفئة المخصصة ونهج فك التشفير وإجراء المرور.

-

لا تعمل المصادقة مع ميزة المرور هذه. تتطلب المصادقة فك التشفير، ولكن لا يتم فك تشفير حركة مرور البيانات في هذه الحالة.

-

لا monitore حركة مرور. يجب تكوين حركة مرور UDP لعدم القدوم إلى جهاز أمان الويب، بدلا من ذلك يجب أن تمر مباشرة عبر جدار الحماية إلى الإنترنت للتطبيقات مثل WhatsApp و Telegram وما إلى ذلك.

-

يعمل WhatsApp و Telegram و Skype في الوضع الشفاف. ومع ذلك، فإن بعض التطبيقات مثل WhatsApp لا تعمل في الوضع الصريح بسبب القيود المفروضة على التطبيق.

تأكد من وجود سياسة تعريف معرفة للأجهزة التي تتطلب حركة مرور بيانات إلى خوادم معينة. وعلى وجه التحديد، يجب عليك:

-

أختر إستثناء من المصادقة/التعريف.

-

حدد العناوين التي يجب تطبيق ملف تعريف التعريف هذا عليها. يمكنك إستخدام عناوين IP وحزم توجيه المجال التبادلي دون فئات (CIDR) والشبكات الفرعية.

| الخطوة 1 |

تمكين وكيل HTTPS. |

||||||||||

| الخطوة 2 |

أختر مدير أمان الويب > خريطة المجال.

|

||||||||||

| الخطوة 3 |

أختر مدير أمان الويب > فئات عنوان URL المخصص والخارجي.

|

||||||||||

| الخطوة 4 |

أختر مدير أمان الويب > سياسات فك التشفير.

(إختياري) يمكنك إستخدام ٪( محدد التنسيق لعرض معلومات سجل الوصول. |

تكوين تجاوز وكيل ويب لطلبات ويب

بمجرد إضافة فئات عنوان URL المخصصة إلى قائمة تجاوز الوكيل، يتم تجاوز جميع عناوين IP وأسماء المجالات لفئات عنوان URL المخصص لكل من المصدر و الوجهة.

| الخطوة 1 |

أختر إدارة أمان الويب > إعدادات التجاوز. |

| الخطوة 2 |

انقر على تحرير إعدادات التجاوز. |

| الخطوة 3 |

أدخل العناوين التي تريد تجاوز وكيل ويب لها. ملاحظة: عند تكوين /0 كقناع شبكة فرعية لأي IP في قائمة الالتفاف، يتجاوز الجهاز حركة مرور الويب بالكامل. في هذه الحالة، يفسر الجهاز التكوين على 0.0.0.0/0. |

| الخطوة 4 |

أختر فئات عنوان URL المخصصة التي تريد إضافتها إلى قائمة تجاوز الوكيل. |

| الخطوة 5 |

إرسال التغييرات وتنفيذها. |

تحذير: لا يمكنك تعيين تجاوز وكيل ويب للتعبيرات العادية.

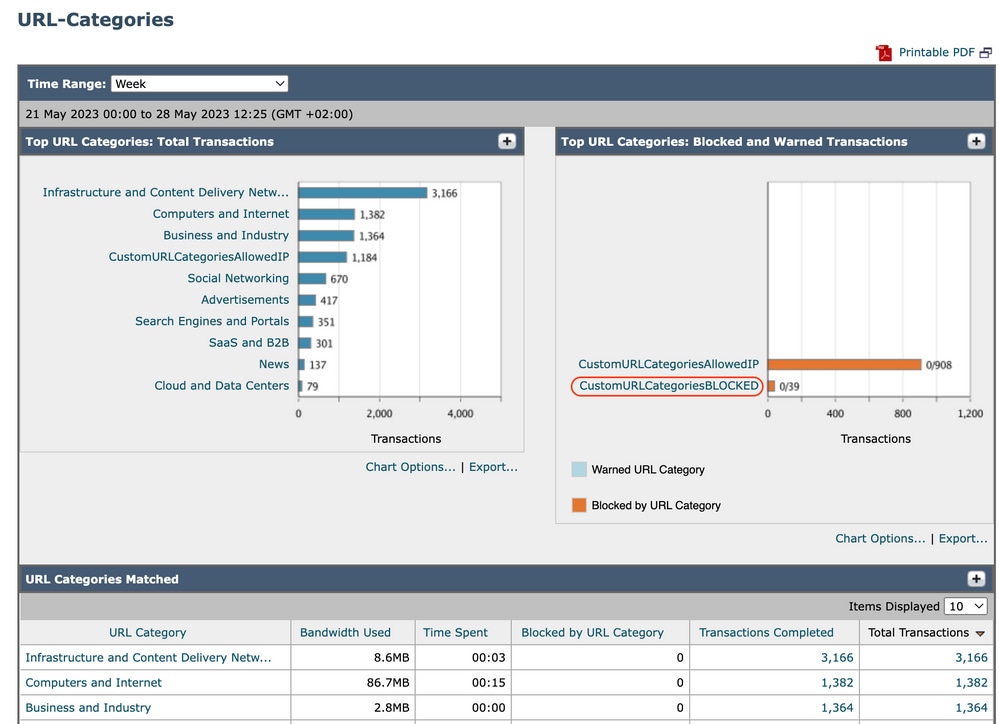

التقارير

في صفحة Reporting" >> URL Categories توفر عرضا جماعيا لإحصائيات URL التي تتضمن معلومات حول الفئات العليا ل URL المطابقة وفئات عنوان URL العليا المحظورة.

تعرض هذه الصفحة بيانات خاصة بالفئة لتوفير عرض النطاق الترددي وحركات الويب.

| قسم |

الوصف |

|---|---|

| نطاق الوقت (القائمة المنسدلة) |

أختر النطاق الزمني للتقرير الخاص بك. |

| أفضل فئات عنوان URL حسب إجمالي الحركات |

يسرد هذا القسم فئات عنوان URL العليا التي تتم زيارتها على الموقع بتنسيق الرسم البياني. |

| أعلى فئات عنوان URL حسب الحركات المحظورة والمحذرة |

يسرد عنوان URL الأعلى الذي قام بتشغيل إجراء حظر أو تحذير ليحدث لكل حركة بتنسيق رسم بياني. |

| فئات عنوان URL المطابقة |

إظهار المصير النهائي للحركات حسب فئة عنوان URL أثناء النطاق الزمني المحدد، بالإضافة إلى النطاق الترددي المستخدم والوقت المستغرق في كل فئة. إذا كانت النسبة المئوية لعناوين URL غير المصنفة أعلى من 15-20٪، فاعتبر هذه الخيارات:

|

تقرير فئة عنوان URL للصورة

تقرير فئة عنوان URL للصورة

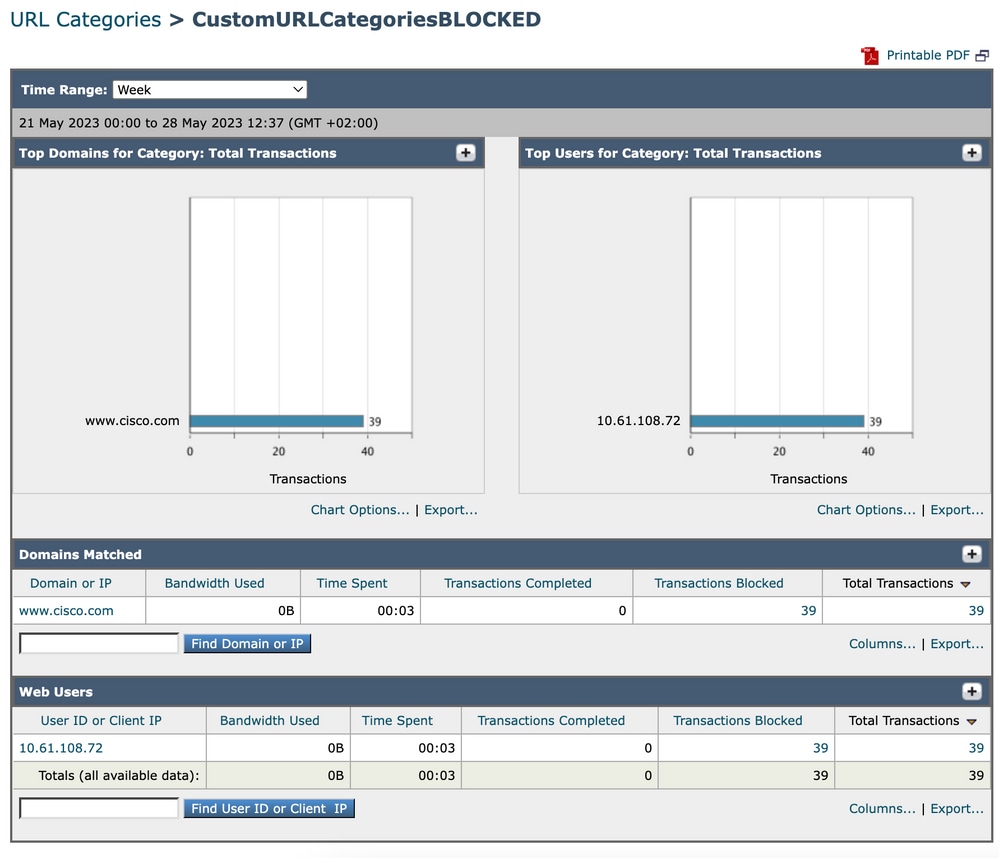

يمكنك النقر فوق أي اسم فئة لعرض مزيد من التفاصيل المتعلقة بتلك الفئة، مثل المجالات المتطابقة أو قائمة المستخدمين.

صورة- صفحة التقرير التفصيلي

صورة- صفحة التقرير التفصيلي

يمكن تحديث مجموعة فئات عنوان URL المحدد مسبقا بشكل دوري تلقائيا على جهاز أمان الويب .

عند حدوث هذه التحديثات، تستمر أسماء الفئات القديمة في الظهور في التقارير حتى تصبح البيانات المرتبطة بالفئات الأقدم أقدم من أن يتم تضمينها في التقارير.

تستخدم بيانات التقرير التي تم إنشاؤها بعد تحديث مجموعة فئات عنوان URL الفئات الجديدة، بحيث يمكنك رؤية كل من الفئات القديمة والجديدة في نفس التقرير.

في إحصائيات عنوان URL على صفحة فئات عنوان URL من التقارير، من المهم فهم كيفية تفسير هذه البيانات:

| نوع البيانات | الوصف |

| تم تجاوز تصفية URL | يمثل النهج والمنفذ وعامل المستخدم المسؤول الذي تم حظره قبل تصفية URL. |

| URL غير مصنف | يمثل كافة الحركات التي تم الاستعلام عن محرك تصفية URL لها، ولكن لا توجد فئة مطابقة لها. |

عرض فئات عنوان URL المخصصة في سجل الوصول

يستخدم جهاز ويب الآمن الأحرف الأربعة الأولى من أسماء فئات URL المخصصة التي يسبقها "c_" في سجلات الوصول.

في هذا المثال، يكون اسم الفئة هو CustomURLCservicesBlocked وفي سجلات الوصول يمكنك الاطلاع على C_Cust :

1685269516.853 86 10.61.108.72 TCP_DENIED_SSL/403 0 GET https://www.cisco.com:443/ - NONE/- - DROP_CUSTOMCAT_7-DefaultGroup-DefaultGroup-NONE-NONE-NONE-NONE-NONE <"C_Cust",-,-,"-",-,-,-,-,"-",-,-,-,"-",-,-,"-","-",-,-,"-",-,"-","-","-","-","-","-","-",0.00,0,-,"-","-",-,"-",-,-,"-","-",-,-,"-",-,-> - -

تحذير: ضع في الاعتبار اسم فئة عنوان URL المخصص إذا كنت تستخدم Sawmill لتحليل سجلات الوصول. إذا كانت الأحرف الأربعة الأولى من فئة عنوان URL المخصص تحتوي على مساحة، فلا يمكن ل Sawmill توزيع إدخال سجل الوصول بشكل صحيح. بدلا من ذلك، أستخدم الحروف المدعومة في الحروف الأربعة الأولى فقط.

تلميح: إذا كنت ترغب في تضمين الاسم الكامل لفئة URL مخصصة في سجلات الوصول، فقم بإضافة محدد التنسيق ٪XF إلى سجلات الوصول.

عندما تحتوي مجموعة نهج الوصول إلى الويب على فئة URL مخصصة تم تعيينها إلى المراقبة وبعض المكونات الأخرى (مثل عوامل تصفية سمات الويب أو محرك مسح الأحكام المختلفة (DVS)) قم باتخاذ القرار النهائي للسماح بطلب URL في فئة URL المخصصة أو حظره، ثم يقوم إدخال سجل الوصول الخاص بالطلب بإظهار فئة URL المحددة مسبقا بدلا من فئة URL المخصصة.

للحصول على مزيد من المعلومات حول كيفية تكوين الحقول المخصصة في سجلات الوصول، تفضل بزيارة تكوين معلمة الأداء في سجلات الوصول - Cisco

استكشاف الأخطاء وإصلاحها

أخطاء الفئة

من سجلات الوصول، يمكنك الاطلاع على الطلب الذي ينتمي إليه أي من فئات عنوان URL المخصص، إذا لم يكن التحديد كما هو متوقع:

- إذا كان الطلب مصنفا إلى فئات URL مخصصة أخرى، فتحقق من URL مكرر أو تعبير عادي مطابق في فئات أخرى أو قم بنقل فئة URL المخصصة إلى الأعلى ثم قم بالاختبار مرة أخرى. من الأفضل فحص فئة URL المخصصة المخصصة المخصصة المخصصة الموضوعة مسبقا بعناية.

- إذا كان الطلب مصنفا إلى فئات محددة مسبقا، فتحقق من الشروط الموجودة في فئة URL المخصصة الموجودة، إذا كانت كافة التطابقات، حاول إضافة عنوان IP واختباره أو تأكد من إستخدام التعبير التنظيمي الصحيح والخطأ الخطأ الخطأ، إن وجد.

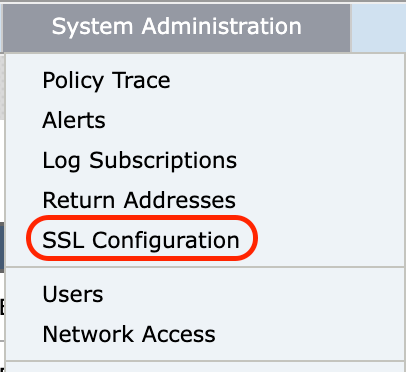

الفئات المحددة مسبقا غير محدثة

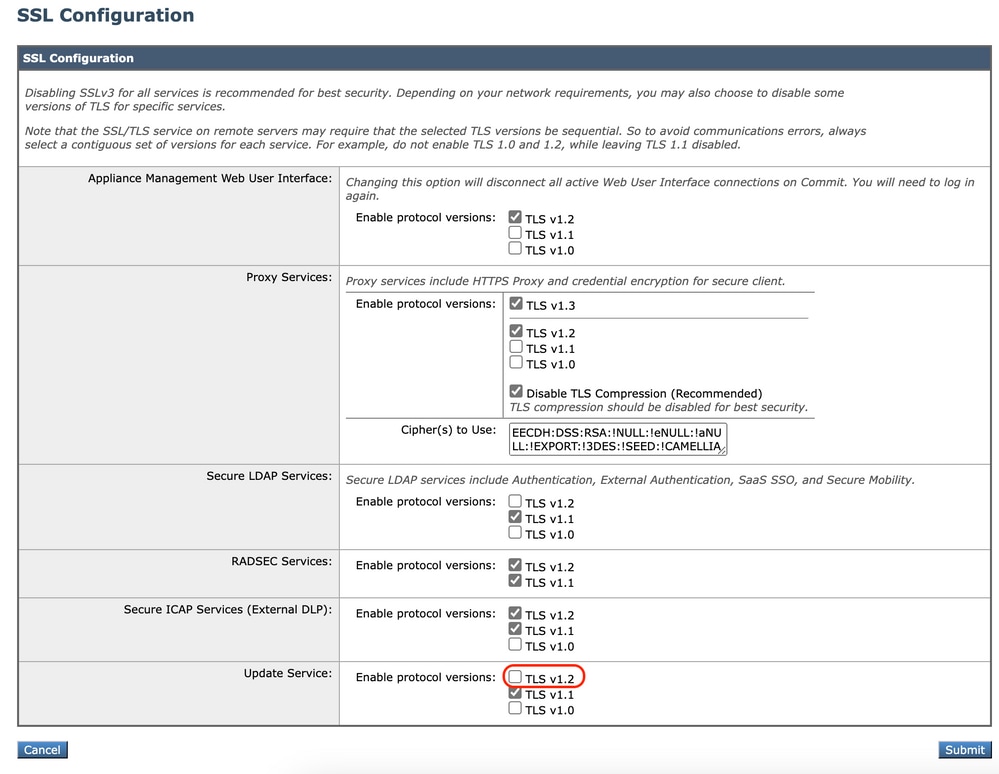

إذا لم تكن "الفئات المحددة مسبقا" مؤرخة، أو في سجلات الوصول التي ترى "خطأ" في قسم فئة URL، فتأكد من تمكين TLSv1.2 للتحديث.

لتغيير تكوين Enhanced SSL، أستخدم الخطوات التالية من واجهة المستخدم الرسومية (GUI):

الخطوة 1. من إدارة النظام، أختر تكوين SSL

Image- تكوين SSL

Image- تكوين SSL

الخطوة 2. أختر تحرير الإعدادات.

الخطوة 3. في قسم خدمة التحديث، أختر TLSv1.2

الصورة - تحديث TLSv1.2 للخدمة

الصورة - تحديث TLSv1.2 للخدمة

الخطوة 4. إرسال التغييرات وتنفيذها

لتغيير تكوين Updater SSL، أستخدم الخطوات التالية من CLI:

الخطوة 1. من CLI، شغل sslcofig

الخطوة 2. اكتب إصدار واضغط مفتاح الإدخال

الخطوة 3. إختيار محدث

الخطوة 4. أختر TLSv1.2

الخطوة 5. اضغط على Enter للخروج من المعالج

الخطوة 6. قم بإجراء التغييرات.

SWA_CLI> sslconfig

Disabling SSLv3 is recommended for best security.

Note that the SSL/TLS service on remote servers may require that the selected TLS versions be sequential. So to avoid communications errors, always select a contiguous set of versions for each service. For example, do not enable TLS 1.0 and

1.2, while leaving TLS 1.1 disabled.

Choose the operation you want to perform:

- VERSIONS - Enable or disable SSL/TLS versions

- COMPRESS - Enable or disable TLS compression for Proxy Service

- CIPHERS - Set ciphers for services in Secure Web Appliance

- FALLBACK - Enable or disable SSL/TLS fallback option

- ECDHE - Enable or disable ECDHE Authentication.

[]> versions

SSL/TLS versions may be enabled or disabled for the following services:

LDAPS - Secure LDAP Services (including Authentication, External Authentication, SaaS SSO, Secure Mobility)

Updater - Update Service

WebUI - Appliance Management Web User Interface

RADSEC - Secure RADSEC Services (including Authentication, External Authentication)

SICAP - Secure ICAP Service

Proxy - Proxy Services (including HTTPS Proxy, Credential Encryption for Secure Client)

Currently enabled SSL/TLS versions by service: (Y : Enabled, N : Disabled)

LDAPS Updater WebUI RADSEC SICAP Proxy

TLSv1.0 N N N N/A N N

TLSv1.1 Y Y N Y Y N

TLSv1.2 N N Y Y Y Y

TLSv1.3 N/A N/A N/A N/A N/A Y

Select the service for which to enable/disable SSL/TLS versions:

1. LDAPS

2. Updater

3. Proxy

4. RADSEC

5. SICAP

6. WebUI

7. All Services

[]> 2

Currently enabled protocol(s) for Updater are TLSv1.1.

To change the setting for a specific protocol, select an option below:

1. TLSv1.0

2. TLSv1.1

3. TLSv1.2

[]> 3

TLSv1.2 support for Update Service is currently disabled. Do you want to enable it? [N]> Y

Currently enabled protocol(s) for Updater are TLSv1.1, TLSv1.2.

المرجع

محفوظات المراجعة

| المراجعة | تاريخ النشر | التعليقات |

|---|---|---|

1.0 |

07-Jul-2023 |

الإصدار الأولي |

تمت المساهمة بواسطة مهندسو Cisco

- Amirhossein Mojarrad

اتصل بنا

- فتح حالة دعم

- (تتطلب عقد خدمة Cisco)

التعليقات

التعليقات