فهم تدفق الحزم في جهاز ويب الآمن

خيارات التنزيل

لغة خالية من التحيز

تسعى مجموعة الوثائق لهذا المنتج جاهدة لاستخدام لغة خالية من التحيز. لأغراض مجموعة الوثائق هذه، يتم تعريف "خالية من التحيز" على أنها لغة لا تعني التمييز على أساس العمر، والإعاقة، والجنس، والهوية العرقية، والهوية الإثنية، والتوجه الجنسي، والحالة الاجتماعية والاقتصادية، والتمييز متعدد الجوانب. قد تكون الاستثناءات موجودة في الوثائق بسبب اللغة التي يتم تشفيرها بشكل ثابت في واجهات المستخدم الخاصة ببرنامج المنتج، أو اللغة المستخدمة بناءً على وثائق RFP، أو اللغة التي يستخدمها منتج الجهة الخارجية المُشار إليه. تعرّف على المزيد حول كيفية استخدام Cisco للغة الشاملة.

حول هذه الترجمة

ترجمت Cisco هذا المستند باستخدام مجموعة من التقنيات الآلية والبشرية لتقديم محتوى دعم للمستخدمين في جميع أنحاء العالم بلغتهم الخاصة. يُرجى ملاحظة أن أفضل ترجمة آلية لن تكون دقيقة كما هو الحال مع الترجمة الاحترافية التي يقدمها مترجم محترف. تخلي Cisco Systems مسئوليتها عن دقة هذه الترجمات وتُوصي بالرجوع دائمًا إلى المستند الإنجليزي الأصلي (الرابط متوفر).

المحتويات

المقدمة

يصف هذا المستند تدفق الشبكة في الشبكة التي تم تكوينها بواسطة الوكيل، والتي تركز بشكل خاص على جهاز الويب الآمن (SWA).

المتطلبات الأساسية

المتطلبات

توصي Cisco بأن تكون لديك معرفة بالمواضيع التالية:

- مفاهيم TCP/IP الأساسية.

- معرفة أساسية بإعداد الوكيل.

- معرفة أساسية بآلية المصادقة المستخدمة في بيئة الوكيل.

المختصرات المستخدمة هي هذه المقالات:

بروتوكول TCP: بروتوكول التحكم في الإرسال

UDP: بروتوكول مخطط بيانات المستخدم

IP: بروتوكول الإنترنت

GRE: تضمين التوجيه العام

http: بروتوكول نقل النص التشعبي.

https: بروتوكول نقل النص التشعبي آمن.

URL: محدد موقع الموارد الموحد

TLS: أمان طبقة النقل

المكونات المستخدمة

لا يقتصر هذا المستند على إصدارات برامج ومكونات مادية معينة.

تم إنشاء المعلومات الواردة في هذا المستند من الأجهزة الموجودة في بيئة معملية خاصة. بدأت جميع الأجهزة المُستخدمة في هذا المستند بتكوين ممسوح (افتراضي). إذا كانت شبكتك قيد التشغيل، فتأكد من فهمك للتأثير المحتمل لأي أمر.

أنواع مختلفة من نشر الوكيل

مصافحة TLS

تحدث مصافحة TLS في HTTPS عند اتصال العميل والخادم عبر الإنترنت، مما يوفر اتصالا آمنا. تحافظ العملية على الخصوصية وسلامة البيانات بين تطبيقين متصلين. ويعمل هذا النظام من خلال سلسلة من الخطوات التي يتفق فيها العميل والخادم على معايير التشفير وأكواد لجميع عمليات الإرسال اللاحقة. وتهدف المصافحة إلى ردع أي محاولة غير مصرح بها للوصول أو التلاعب من قبل أطراف ثالثة. كما أنه يصادق على هويات الأطراف المترابطة للقضاء على الانتحال. تعد هذه العملية حاسمة في HTTPS لأنها تضمن بقاء البيانات آمنة أثناء نقلها.

فيما يلي خطوات مصافحة TLS:

-

Client Hello: يبدأ العميل عملية مصافحة الرسائل برسالة ترحيب. تحتوي هذه الرسالة على إصدار TLS العميل ومجموعات التشفير المدعومة وسلسلة البايت العشوائية المعروفة باسم "العميل العشوائي".

-

Server Hello: يستجيب الخادم برسالة ترحيب. تتضمن هذه الرسالة إصدار TLS الذي اختاره الخادم ومجموعة التشفير المحددة ومجموعة البايت العشوائية المعروفة باسم "الخادم العشوائي" وشهادة الخادم الرقمية. عند الضرورة، يطلب الخادم أيضا شهادة العميل الرقمية للمصادقة المتبادلة.

-

يتحقق العميل من شهادة الخادم: يتحقق العميل من الشهادة الرقمية للخادم باستخدام جهة الترخيص التي قامت بإصدارها. وهذا يؤكد للعميل أنه يتصل بالخادم الشرعي.

-

السر المسبق: يرسل العميل سلسلة بايت عشوائية، تعرف باسم "سر المدير المسبق"، والتي تساهم في إنشاء مفاتيح الجلسة. يقوم العميل بتشفير سر المدير المسبق هذا باستخدام مفتاح الخادم العام، وبالتالي يمكن للخادم فقط فك تشفيره باستخدام مفتاحه الخاص.

-

السر الرئيسي: يستخدم كل من العميل والخادم سلاسل السر الرئيسي والبايت العشوائي من رسائل HELLO لحساب نفس "السر الرئيسي" بشكل مستقل. هذا السر المشترك هو الأساس لإنشاء مفاتيح الجلسة.

-

انتهى العميل: يرسل العميل رسالة "انتهى"، مشفرة باستخدام مفتاح الجلسة، للإشارة إلى اكتمال جزء العميل من المصافحة.

-

الخادم منتهي: يرسل الخادم رسالة "منتهي"، مشفرة أيضا باستخدام مفتاح الجلسة، للإشارة إلى اكتمال جزء الخادم من المصافحة.

رمز إستجابة HTTP

xx: إعلامية

| الرمز | التفاصيل |

| 100 متابعة |

ينظر إليه عادة فيما يتعلق ببروتوكول ICAP. هذه إستجابة إعلامية تتيح للعميل معرفة أنه يمكنه الاستمرار في إرسال البيانات. فيما يتعلق بخدمات ICAP (مثل الكشف عن الفيروسات)، يمكن أن يريد الخادم رؤية أول كمية س من وحدات البايت فقط. عند القيام بالمسح الضوئي للمجموعة الأولى من وحدات البايت وعدم اكتشاف فيروس، يتم إرسال 100 متابعة إلى العميل ليعلم بإرسال باقي الكائن. |

2xx: ناجح

| الرمز | التفاصيل |

| 200 موافق |

رمز الاستجابة الأكثر شيوعا. وهذا يعني أن الطلب ناجح دون أية مشاكل. |

3xx: إعادة التوجيه

| الرمز | التفاصيل |

| إعادة التوجيه الدائم 301 |

هذه إعادة توجيه دائمة، يمكنك رؤية هذا الرمز عند إعادة التوجيه إلى المجال الفرعي www. |

| 302 إعادة التوجيه المؤقتة |

هذه إعادة توجيه مؤقتة. تم توجيه العميل لإجراء طلب جديد للكائن المحدد في العنوان الموقع: رأس. |

| 304 غير معدل |

هذا إستجابة ل GIMS (GET If-modified-since). هذا هو حرفيا HTTP GET القياسي الذي يتضمن الرأس إذا عدل منذ: <date>. يخبر هذا الرأس الخادم بأن العميل لديه نسخة من الكائن المطلوب في ذاكرة التخزين المؤقت المحلية، ويتم تضمينه هو التاريخ الذي تم فيه إحضار الكائن. إذا تم تعديل الكائن منذ ذلك التاريخ، فإن الخادم يستجيب ب 200 OK ونسخة جديدة من الكائن. إذا لم يتم تغيير الكائن منذ تاريخ الإحضار، يرسل الخادم إستجابة 304 غير معدلة. |

| إعادة توجيه المصادقة لعام 307 |

وهذا يظهر غالبا، في نشر الوكيل الشفاف، عند تكوين خادم الوكيل لمصادقة الطلب وإعادة توجيه الطلب إلى عنوان URL آخر لمصادقة المستخدم، |

رموز 4xx: خطأ العميل

| الرمز | التفاصيل |

| 400 طلب سيئة |

وهذا يشير إلى وجود مشكلة في طلب HTTP، حيث أنه لا يمتثل للصياغة المناسبة. قد تتضمن الأسباب المحتملة رؤوس متعددة على سطر واحد، أو مسافات داخل رأس، أو نقص HTTP/1.1 في URI، من بين أسباب أخرى. للحصول على الصياغة الصحيحة، يرجى مراجعة RFC 2616. |

| 401 غير مصرح به مصادقة خادم الويب مطلوبة |

يتطلب الوصول إلى الكائن المطلوب المصادقة. يتم إستخدام كود 401 للمصادقة باستخدام خادم ويب هدف. عندما تعمل SWA في وضع شفاف ويتم تمكين المصادقة على الوكيل، فإنها ترجع رقم 401 إلى العميل، نظرا لأن الجهاز يقدم نفسه كما لو كان OCS (خادم المحتوى الأصلي). أساليب المصادقة التي يمكن إستخدامها مفصلة في 'www-authenticate:' رأس إستجابة HTTP. يقوم هذا بإعلام العميل بما إذا كان الخادم يطلب NTLM أو أشكال أساسية أو أشكال أخرى من المصادقة. |

| تم رفض 403 |

يتعذر على العميل الوصول إلى الكائن المطلوب. قد تؤدي مجموعة متنوعة من الأسباب إلى رفض الخادم الوصول إلى الكائن. عادة ما يوفر الخادم وصف سبب داخل بيانات HTTP أو إستجابة HTML. |

| الخطأ 404، لم يتم العثور عليه |

الكائن المطلوب غير موجود على الخادم. |

| مصادقة الوكيل المطلوبة وفقا للمعيار 407 |

وهذا هو نفس الشيء بالنسبة لمعيار 401، باستثناء أنه خاص بالمصادقة للوكيل وليس نظام التشغيل OCS. ويتم إرسال هذا الطلب فقط إذا تم إرساله بشكل صريح إلى الوكيل. لا يمكن إرسال رقم 407 إلى عميل بينما يتم تكوين SWA كوكيل شفاف، حيث لا يعرف العميل وجود الوكيل. إذا كان هذا هو الحال، فالأرجح أن العميل يقوم بإعادة التوجيه أو إعادة التوجيه (RST) لمأخذ بروتوكول التحكم في الإرسال (TCP). |

5xx: خطأ في الخادم

| الرمز | التفاصيل |

| 501 خطأ في الخادم الداخلي |

فشل خادم ويب العام. |

| عبارة 502 Bad |

يحدث عندما يتلقى الخادم الذي يعمل كبوابة أو وكيل إستجابة غير صحيحة من خادم وارد. تشير إلى أن البوابة قد تلقت إستجابة غير مناسبة من الخادم الخادم الأصلي أو الخادم. |

| الخدمة 503 غير متوفرة |

يدل على أن الخادم غير قادر حاليا على معالجة الطلب بسبب الحمل الزائد المؤقت أو الصيانة المجدولة. وهذا يعني ضمنا أن الخادم خارج الخدمة مؤقتا ولكن يمكن أن يكون متوفرا مرة أخرى بعد مرور بعض الوقت. |

| مهلة العبارة 504 |

يشير إلى أن العميل أو الوكيل لم يتلقى إستجابة في الوقت المناسب من خادم ويب الذي حاول الوصول إليه لتحميل صفحة ويب أو تلبية طلب آخر من المستعرض. غالبا ما يعني ذلك أن خادم الخادم الخادم الخادم قد توقف عن العمل. |

نشر صريح

هنا ....

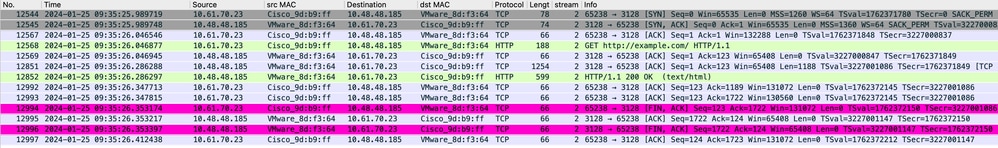

حركة مرور HTTP في النشر الصريح دون مصادقة

العميل و SWA

تنتقل حركة مرور الشبكة بين عنوان IP الخاص بالعميل وعنوان IP الخاص بواجهة وكيل SWA (عادة ما تكون واجهة P1، ولكن يمكن أن تكون P2 أو واجهة الإدارة، استنادا إلى تكوين الوكيل).

يتم توجيه حركة المرور من العميل إلى منفذ TCP 80 أو 3128 إلى SWA (منافذ وكيل SWA الافتراضية هي TCP 80 و 3128، في هذا المثال نستخدم المنفذ 3128)

- مصافحة TCP.

- HTTP الحصول من العميل (غاية ip = swa ip، غاية ميناء = 3128 )

- إستجابة HTTP من الوكيل ( مصدر IP = SWA )

- نقل البيانات

- إنهاء اتصال TCP (مصافحة 4 طرق)

عميل الصورة إلى SWA، وضع HTTP الصريح

عميل الصورة إلى SWA، وضع HTTP الصريح

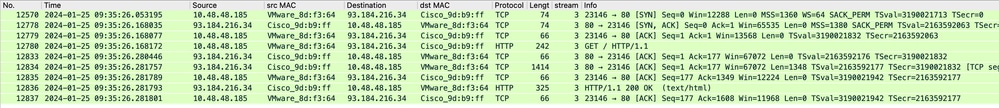

SWA وخادم الويب

تحدث حركة مرور الشبكة بين عنوان IP الخاص بالوكيل وعنوان IP الخاص بخادم الويب.

يتم توجيه حركة المرور من SWA إلى منفذ TCP رقم 80 ويتم الحصول عليها من منفذ عشوائي (وليس منفذ الوكيل)

- مصافحة TCP.

- HTTP الحصول من وكيل (الوجهة IP = خادم الويب، الغاية ميناء = 80 )

- إستجابة HTTP من خادم ويب ( مصدر IP = خادم وكيل )

- نقل البيانات

- إنهاء اتصال TCP (مصافحة 4 طرق)

الصورة- HTTP-SWA إلى خادم ويب -ذاكرة تخزين مؤقت صريحة-no

الصورة- HTTP-SWA إلى خادم ويب -ذاكرة تخزين مؤقت صريحة-no

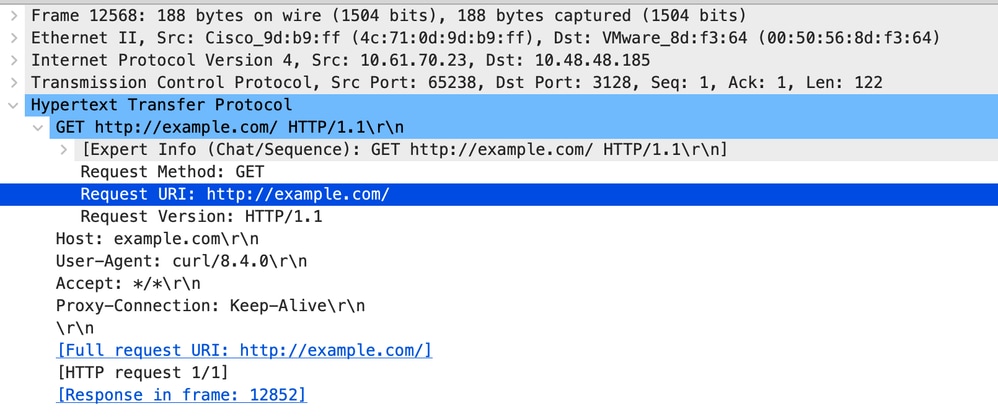

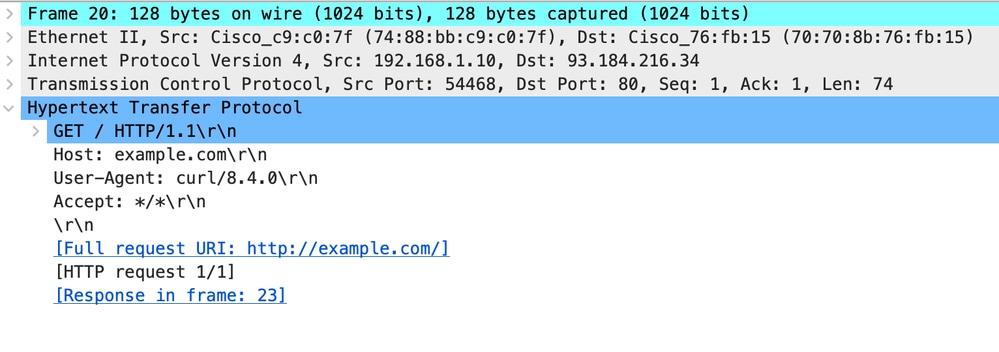

فيما يلي عينة من HTTP Get من العميل

Image- عميل إلى SWA HTTP GET- صريح

Image- عميل إلى SWA HTTP GET- صريح

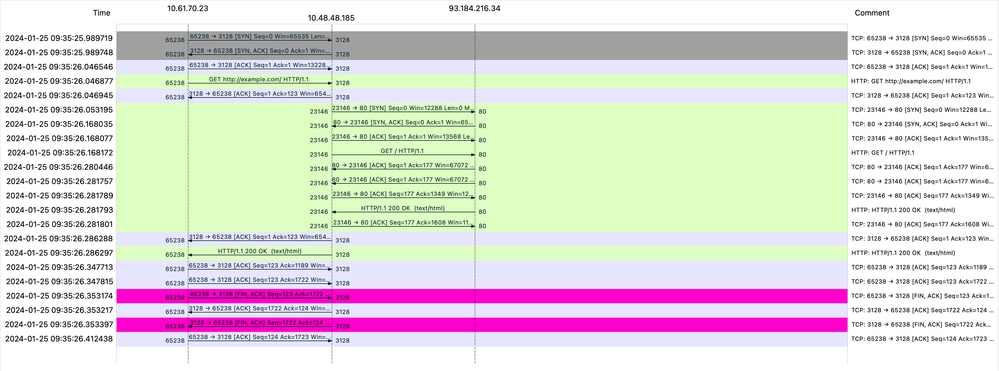

يمثل هذا التدفق الكامل لحركة مرور البيانات من العميل إلى SWA، ثم إلى خادم الويب، وأخيرا إلى العميل.

الصورة- كل حركة مرور HTTP ذاكرة تخزين مؤقت صريحة-لا

الصورة- كل حركة مرور HTTP ذاكرة تخزين مؤقت صريحة-لا

ملاحظة: يتم تمييز كل تدفق لحركة المرور بلون مختلف، حيث يكون التدفق من العميل إلى SWA هو لون واحد، بينما يكون التدفق من SWA إلى خادم الويب هو لون آخر.

الصورة- تدفق حركة المرور HTTP صريح - لا توجد ذاكرة تخزين مؤقت

الصورة- تدفق حركة المرور HTTP صريح - لا توجد ذاكرة تخزين مؤقت

هنا عينة من AccessLog:

1706172876.686 224 10.61.70.23 TCP_MISS/200 1721 GET http://www.example.com/ - DIRECT/www.example.com text/html DEFAULT_CASE_12-DefaultGroup-DefaultGroup-NONE-NONE-NONE-DefaultGroup-NONE <"IW_ref",3.7,1,"-",0,0,0,1,"-",-,-,-,"-",1,-,"-","-",-,-,"IW_ref",-,"Unknown","Reference","-","Unknown","Unknown","-","-",61.46,0,-,"Unknown","-",1,"-",-,-,"-","-",-,-,"-",-,-> - - [ Request Details: ID = 10, User Agent = "curl/8.4.0", AD Group Memberships = ( NONE ) - ] [ Tx Wait Times (in ms): 1st byte to server = 108, Request Header = 0, Request to Server = 0, 1st byte to client = 3, Response Header = 0, Client Body = 0 ] [ Rx Wait Times (in ms): 1st request byte = 0, Request Header = 0, Client Body = 0, 1st response byte = 106, Response header = 0, Server response = 1, Disk Cache = 0; Auth response = 0, Auth total = 0; DNS response = 0, DNS total = 2, WBRS response = 0, WBRS total = 0, AVC response = 0, AVC total = 0, DCA response = 0, DCA total = 0, McAfee response = 0, McAfee total = 0, Sophos response = 0, Sophos total = 0, Webroot response = 0, Webroot total = 0, Anti-Spyware response = 0, Anti-Spyware total = 1, AMP response = 0, AMP total = 0; Latency = 4; "25/Jan/2024:09:54:36 +0100" ][Client Port = 65238, Server IP = 10.184.216.34, Server Port = 80]حركة المرور مع البيانات المخزنة مؤقتا

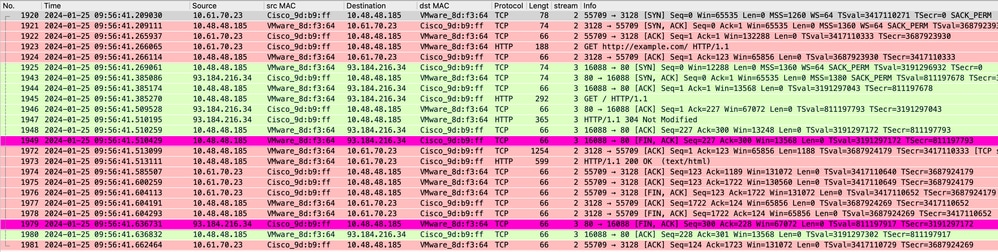

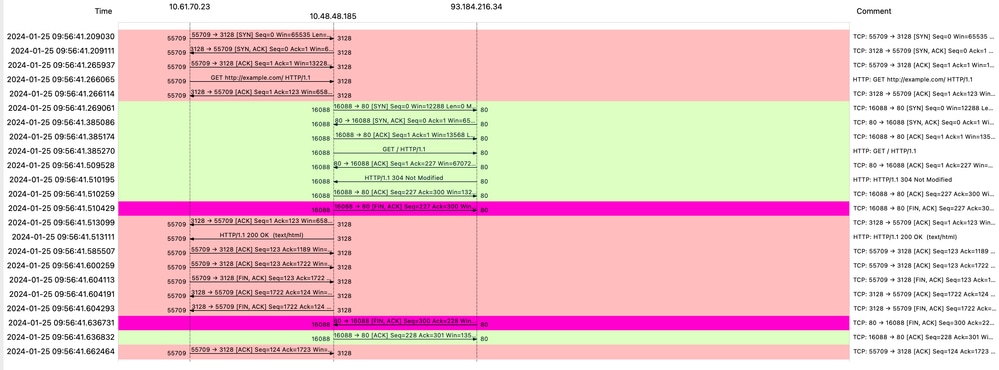

يمثل هذا تدفق حركة المرور بالكامل من العميل إلى SWA، عندما تكون البيانات في ذاكرة التخزين المؤقت ل SWA.

الصورة- بيانات HTTP الصريحة المخزنة مؤقتا

الصورة- بيانات HTTP الصريحة المخزنة مؤقتا

ملاحظة: كما ترى خادم الويب يرجع إستجابة HTTP 304: لم يتم تعديل ذاكرة التخزين المؤقت. (في هذا المثال، حزمة رقم 1947)

صورة- تدفق HTTP صريح مع ذاكرة التخزين المؤقت

صورة- تدفق HTTP صريح مع ذاكرة التخزين المؤقت

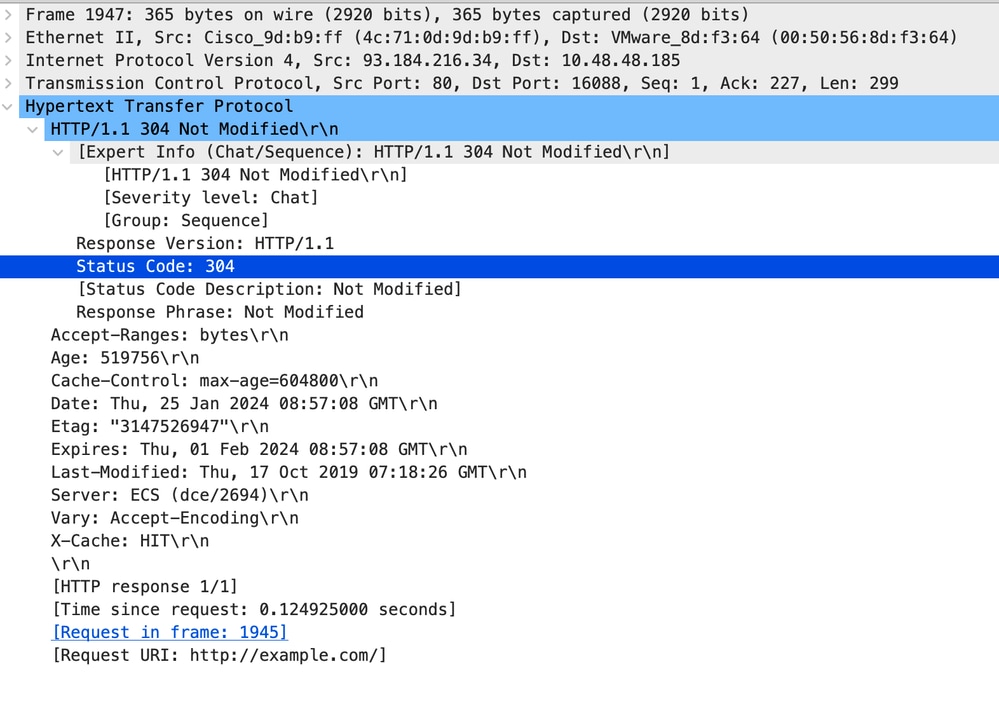

فيما يلي عينة من إستجابة HTTP 304

إستجابة IMAGE- HTTP EXPLICIT 304

إستجابة IMAGE- HTTP EXPLICIT 304

هنا عينة من AccessLog:

1706173001.489 235 10.61.70.23 TCP_REFRESH_HIT/200 1721 GET http://www.example.com/ - DIRECT/www.example.com text/html DEFAULT_CASE_12-DefaultGroup-DefaultGroup-NONE-NONE-NONE-DefaultGroup-NONE <"IW_ref",3.7,1,"-",0,0,0,1,"-",-,-,-,"-",1,-,"-","-",-,-,"IW_ref",-,"Unknown","Reference","-","Unknown","Unknown","-","-",58.59,0,-,"Unknown","-",1,"-",-,-,"-","-",-,-,"-",-,-> - - [ Request Details: ID = 150, User Agent = "curl/8.4.0", AD Group Memberships = ( NONE ) - ] [ Tx Wait Times (in ms): 1st byte to server = 110, Request Header = 0, Request to Server = 0, 1st byte to client = 2, Response Header = 0, Client Body = 0 ] [ Rx Wait Times (in ms): 1st request byte = 0, Request Header = 0, Client Body = 0, 1st response byte = 119, Response header = 0, Server response = 0, Disk Cache = 0; Auth response = 0, Auth total = 0; DNS response = 0, DNS total = 0, WBRS response = 0, WBRS total = 0, AVC response = 0, AVC total = 0, DCA response = 0, DCA total = 0, McAfee response = 0, McAfee total = 0, Sophos response = 0, Sophos total = 0, Webroot response = 0, Webroot total = 0, Anti-Spyware response = 0, Anti-Spyware total = 1, AMP response = 0, AMP total = 0; Latency = 1; "25/Jan/2024:09:56:41 +0100" ][Client Port = 55709, Server IP = 10.184.216.34, Server Port = 80]حركة مرور HTTPs في النشر الصريح دون مصادقة

العميل و SWA

تنتقل حركة مرور الشبكة بين عنوان IP الخاص بالعميل وعنوان IP الخاص بواجهة وكيل SWA (عادة ما تكون واجهة P1، ولكن يمكن أن تكون P2 أو واجهة الإدارة، استنادا إلى تكوين الوكيل).

يتم توجيه حركة المرور من العميل إلى منفذ TCP 80 أو 3128 إلى SWA (منافذ وكيل SWA الافتراضية هي TCP 80 و 3128، في هذا المثال نستخدم المنفذ 3128)

- مصافحة TCP.

- http اتصال من عميل (غاية ip = swa، غاية ميناء = 3128 )

- إستجابة HTTP من الوكيل ( مصدر IP = SWA )

- Client Hello باستخدام SNI لعنوان URL (مصدر IP = عميل)

- Server Hello ( المصدر IP = SWA )

- تبادل مفتاح الخادم ( مصدر IP = SWA)

- تبادل مفتاح العميل ( IP المصدر = العميل )

- نقل البيانات

- إنهاء اتصال TCP (مصافحة 4 طرق)

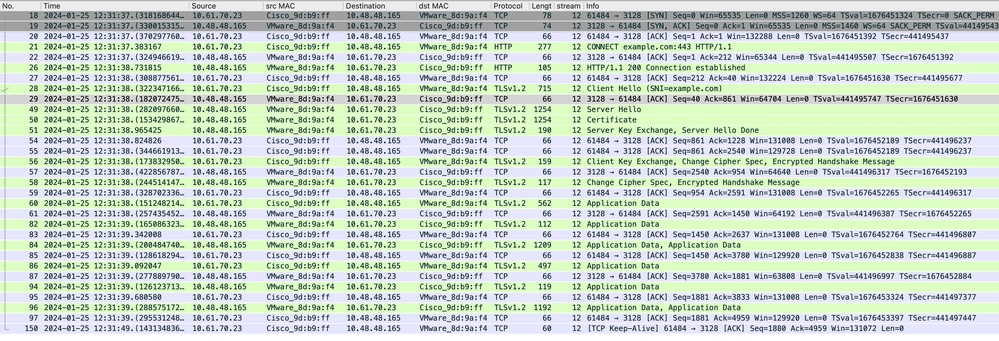

الصورة- عميل HTTPS إلى SWA-Explicit- لا توجد ذاكرة تخزين مؤقت

الصورة- عميل HTTPS إلى SWA-Explicit- لا توجد ذاكرة تخزين مؤقت

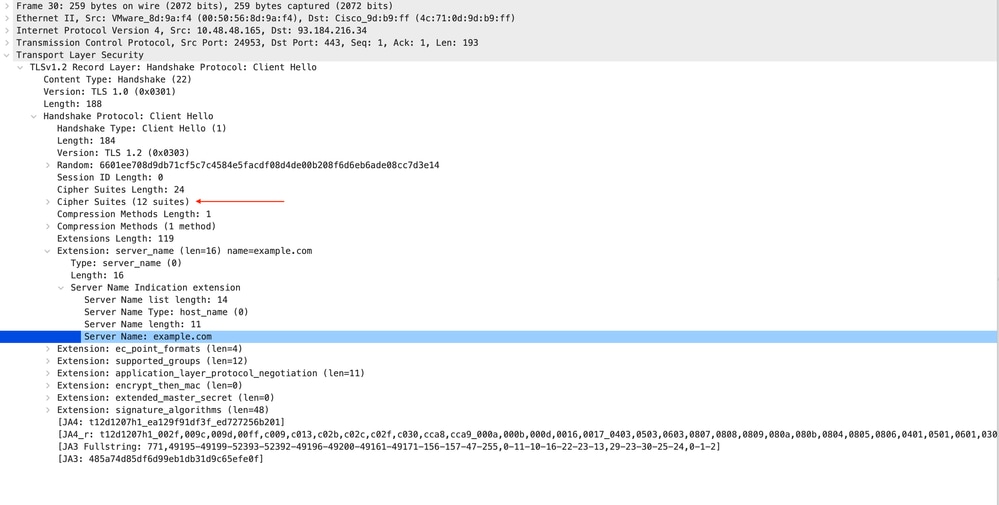

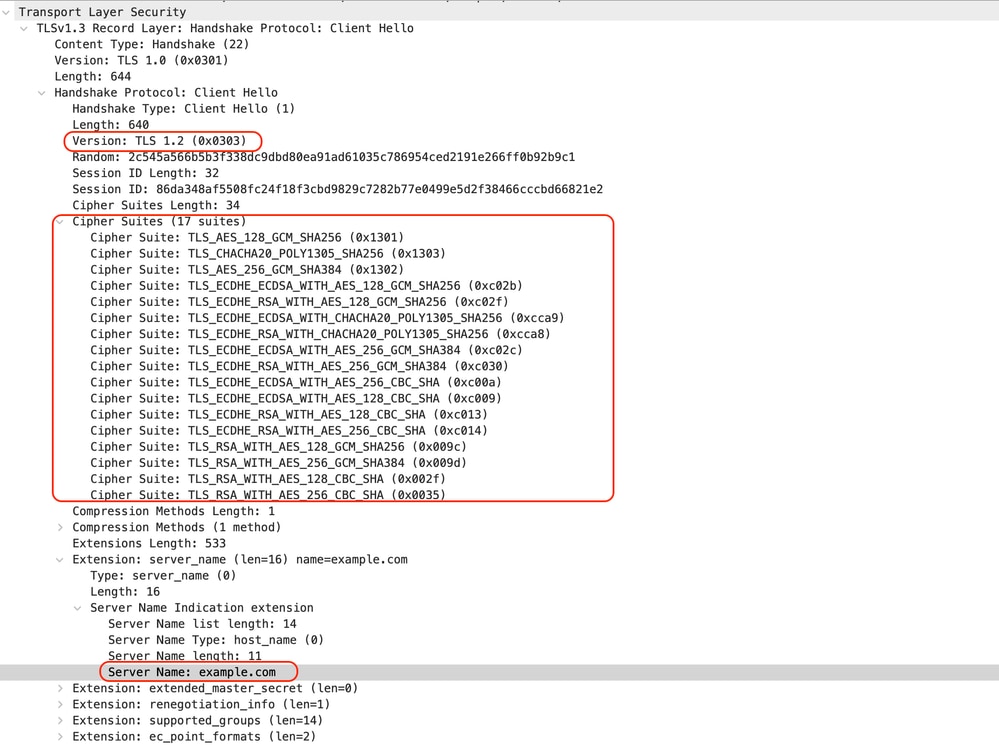

فيما يلي تفاصيل Client Hello من Client to SWA، كما يمكنك أن ترى في مؤشر اسم الخادم (SNI) عنوان URL الخاص بخادم الويب الذي يمكن رؤيته في هذا المثال، وهو www.example.com وقام العميل بالإعلان عن 17 مجموعة شفرة:

الصورة- HTTPS Client Hello - صريح - عميل إلى SWA

الصورة- HTTPS Client Hello - صريح - عميل إلى SWA

تلميح: يمكنك إستخدام عامل التصفية هذا في Wireshark للبحث عن URL/SNI: tls.handshake.extensions_server_name == "www.example.com"

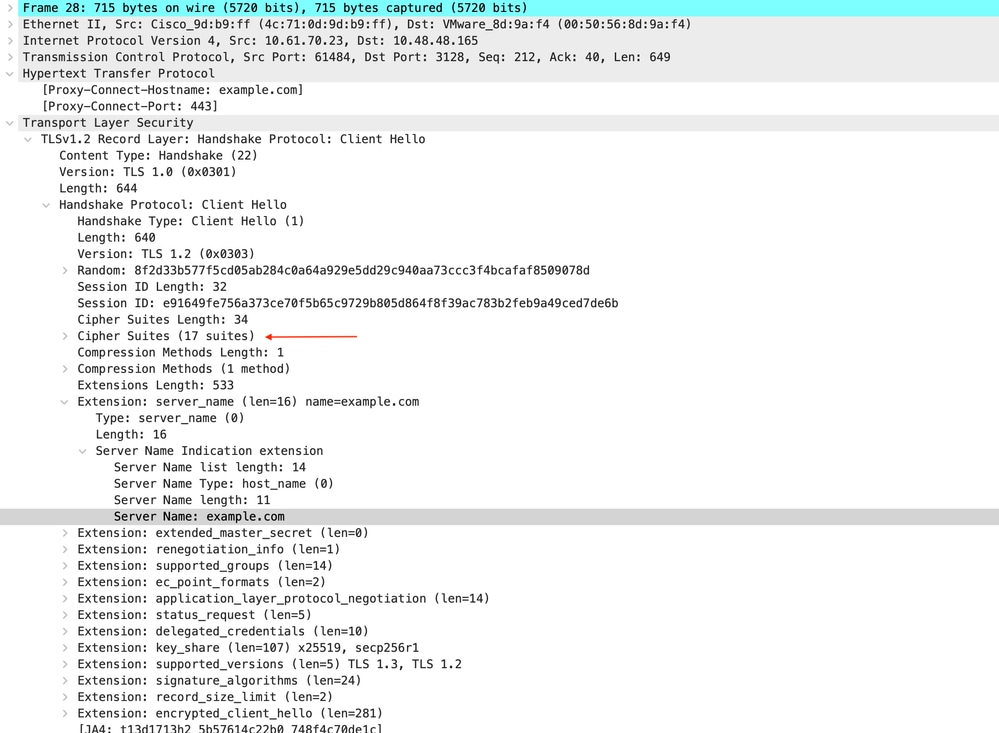

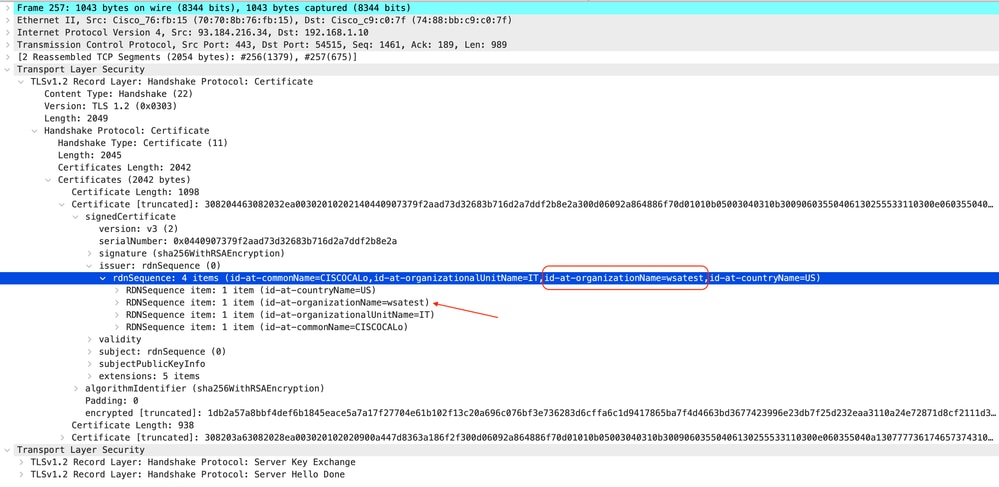

هنا عينة من الشهادة التي أرسلتها SWA إلى العميل

الصورة- شهادة HTTPS - صريح - SWA إلى العميل

الصورة- شهادة HTTPS - صريح - SWA إلى العميل

SWA وخادم الويب

تحدث حركة مرور الشبكة بين عنوان IP الخاص بالوكيل وعنوان IP الخاص بخادم الويب.

يتم توجيه حركة المرور من SWA إلى منفذ TCP رقم 443 ( ليس منفذ الوكيل)

- مصافحة TCP.

- Client Hello (Destination IP = Web Server، Destination Port = 443 )

- Server Hello ( مصدر IP = خادم ويب )

- نقل البيانات

- إنهاء اتصال TCP (مصافحة 4 طرق)

الصورة- HTTPS - صريح - SWA إلى خادم الويب

الصورة- HTTPS - صريح - SWA إلى خادم الويب

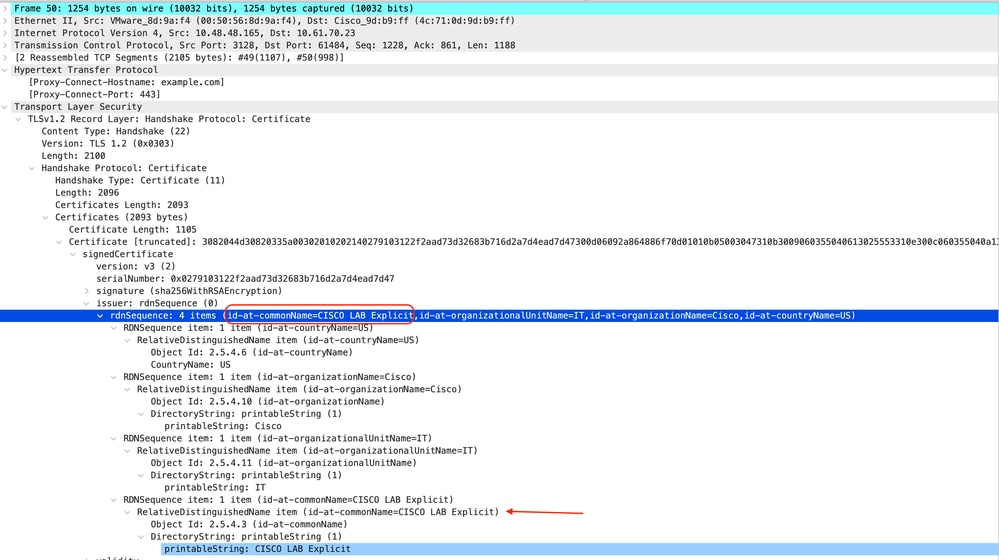

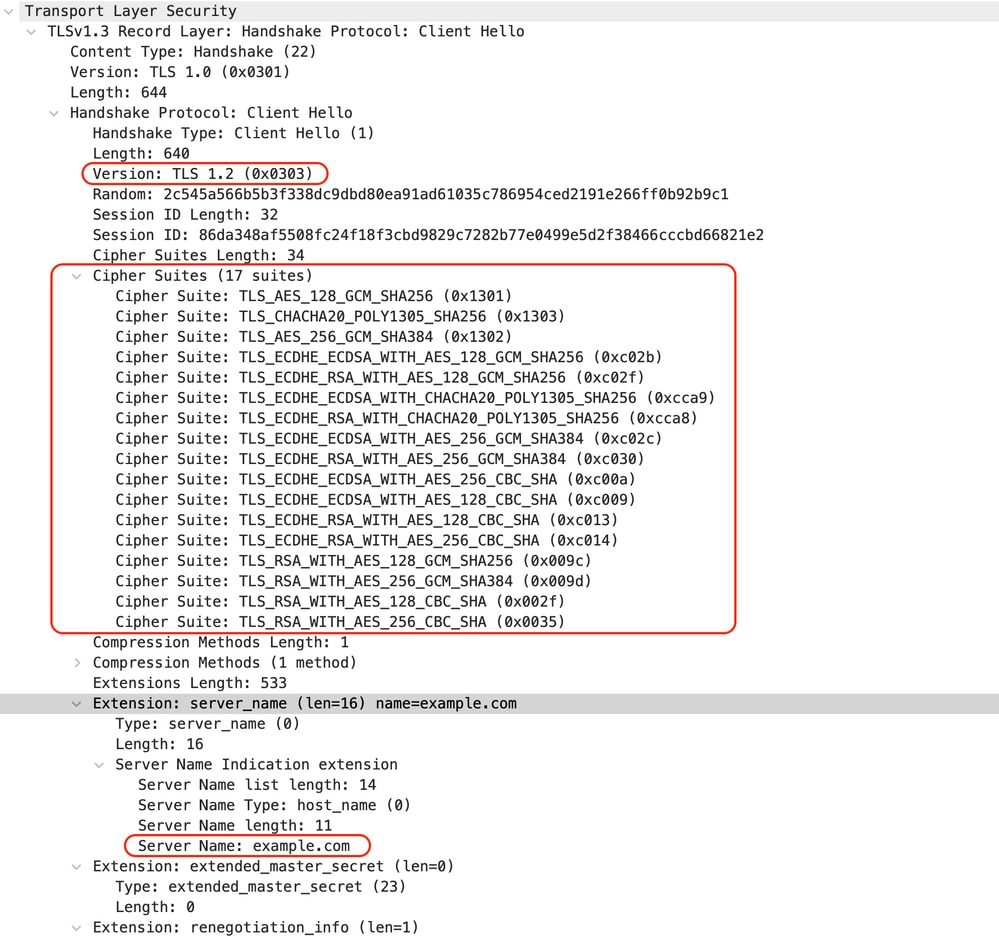

فيما يلي تفاصيل Client Hello من SWA إلى خادم الويب، كما يمكنك مشاهدة SWA المعلن عنها في 12 مجموعة تشفير:

IMAGE - HTTPS Client Hello - SWA إلى خادم ويب - لا مشكلة

IMAGE - HTTPS Client Hello - SWA إلى خادم ويب - لا مشكلة

ملاحظة: تختلف مجموعات التشفير الموضحة هنا عن مجموعات التشفير في مجموعات برامج Client Hello الخاصة بالعميل من Client إلى SWA، حيث إن SWA، التي تم تكوينها لفك تشفير حركة المرور هذه، تستخدم شفرة خاصة بها.

تلميح: في تبادل مفتاح الخادم من SWA إلى خادم ويب، تظهر شهادة خادم ويب. ومع ذلك، إذا عثر وكيل تدفق البيانات على تكوين SWA، تظهر شهادته بدلا من شهادة خادم الويب.

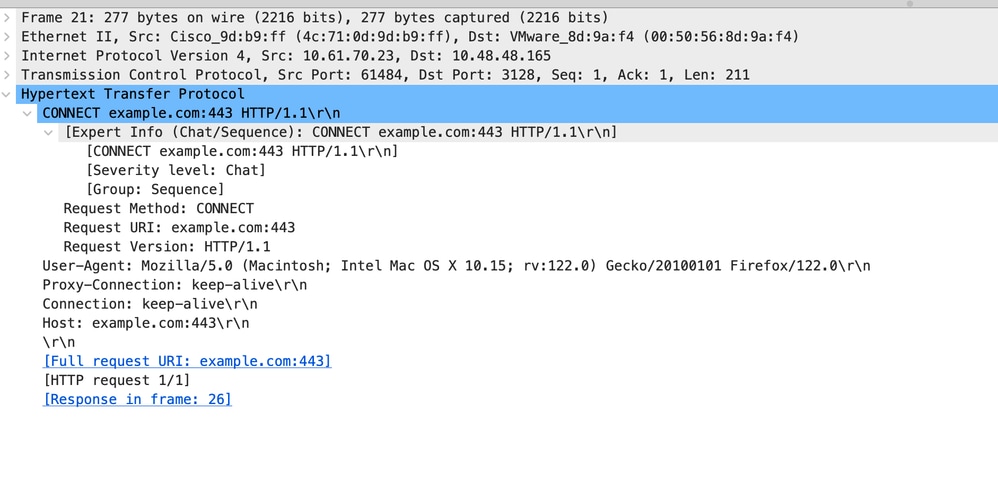

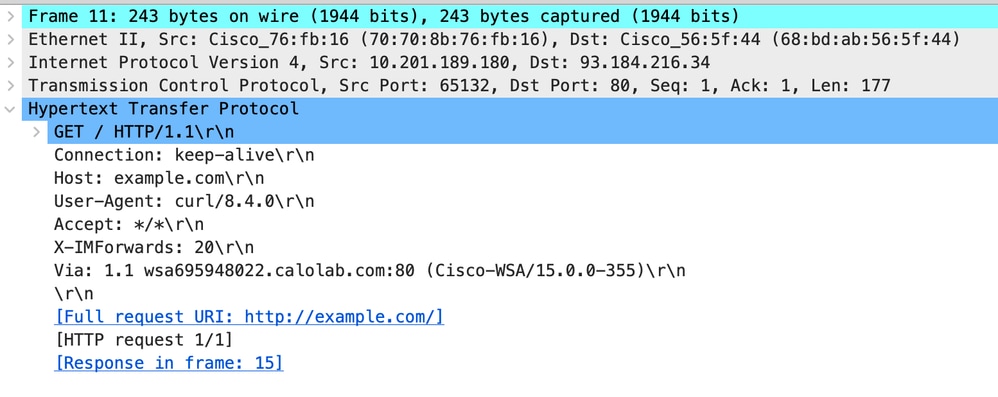

فيما يلي عينة من اتصال HTTP من العميل

اتصال HTTP للعميل للصورة

اتصال HTTP للعميل للصورة

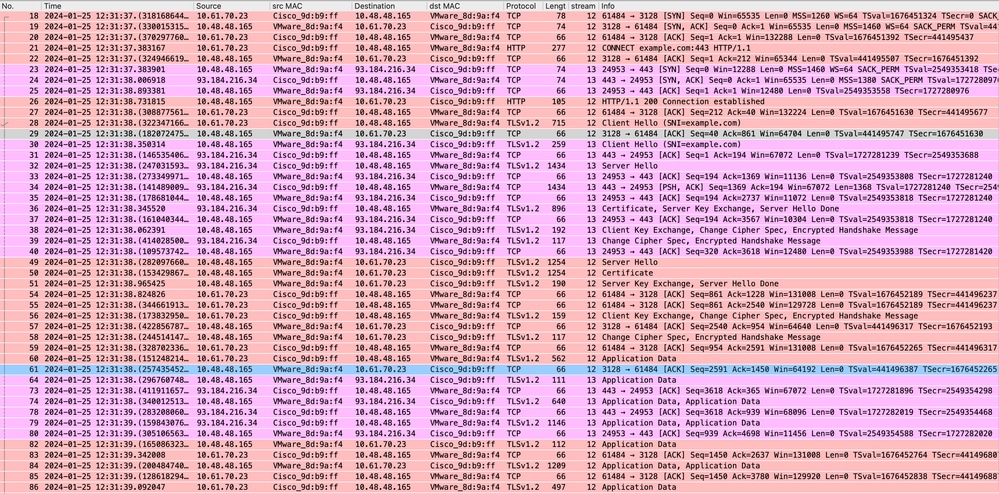

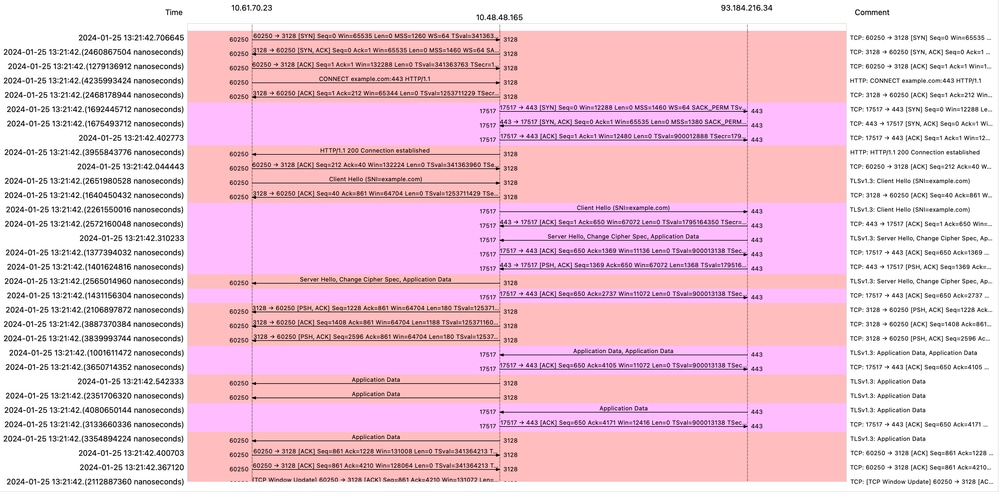

يمثل هذا التدفق الكامل لحركة مرور البيانات من العميل إلى SWA، ثم إلى خادم الويب، وأخيرا إلى العميل.

الصورة- ذاكرة تخزين مؤقت كاملة طراز HTTPS صريحة-لا

الصورة- ذاكرة تخزين مؤقت كاملة طراز HTTPS صريحة-لا

ملاحظة: يتم تمييز كل تدفق لحركة المرور بلون مختلف، حيث يكون التدفق من العميل إلى SWA هو لون واحد، بينما يكون التدفق من SWA إلى خادم الويب هو لون آخر.

الصورة- تدفق HTTPS- صريح - لا توجد ذاكرة تخزين مؤقت

الصورة- تدفق HTTPS- صريح - لا توجد ذاكرة تخزين مؤقت

هنا عينة من AccessLog:

1706174571.215 582 10.61.70.23 TCP_MISS_SSL/200 39 CONNECT tunnel://www.example.com:443/ - DIRECT/www.example.com - DECRYPT_WEBCAT_7-DefaultGroup-DefaultGroup-NONE-NONE-NONE-DefaultGroup-NONE <"IW_ref",3.7,-,"-",-,-,-,-,"-",-,-,-,"-",-,-,"-","-",-,-,"IW_ref",-,"-","Reference","-","Unknown","Unknown","-","-",0.54,0,-,"-","-",-,"-",-,-,"-","-",-,-,"-",-,-> - - [ Request Details: ID = 1600, User Agent = "Mozilla/5.0 (Macintosh; Intel Mac OS X 10.15; rv:122.0) Gecko/20100101 Firefox/122.0", AD Group Memberships = ( NONE ) - ] [ Tx Wait Times (in ms): 1st byte to server = 113, Request Header = 0, Request to Server = 0, 1st byte to client = 113, Response Header = 0, Client Body = 79 ] [ Rx Wait Times (in ms): 1st request byte = 0, Request Header = 0, Client Body = 0, 1st response byte = 0, Response header = 0, Server response = 344, Disk Cache = 0; Auth response = 0, Auth total = 0; DNS response = 0, DNS total = 0, WBRS response = 0, WBRS total = 0, AVC response = 0, AVC total = 0, DCA response = 0, DCA total = 0, McAfee response = 0, McAfee total = 0, Sophos response = 0, Sophos total = 0, Webroot response = 0, Webroot total = 0, Anti-Spyware response = 0, Anti-Spyware total = 0, AMP response = 0, AMP total = 0; Latency = 0; "25/Jan/2024:10:22:51 +0100" ][Client Port = 24953, Server IP = 10.184.216.34, Server Port = 443]

1706174571.486 270 10.61.70.23 TCP_MISS_SSL/200 1106 GET https://www.example.com:443/ - DIRECT/www.example.com text/html DEFAULT_CASE_12-DefaultGroup-DefaultGroup-NONE-NONE-NONE-DefaultGroup-NONE <"IW_ref",3.7,1,"-",0,0,0,1,"-",-,-,-,"-",1,-,"-","-",-,-,"IW_ref",-,"Unknown","Reference","-","Unknown","Unknown","-","-",32.77,0,-,"Unknown","-",1,"-",-,-,"-","-",-,-,"-",-,-> - - [ Request Details: ID = 1630, User Agent = "Mozilla/5.0 (Macintosh; Intel Mac OS X 10.15; rv:122.0) Gecko/20100101 Firefox/122.0", AD Group Memberships = ( NONE ) - ] [ Tx Wait Times (in ms): 1st byte to server = 0, Request Header = 0, Request to Server = 0, 1st byte to client = 3, Response Header = 0, Client Body = 0 ] [ Rx Wait Times (in ms): 1st request byte = 0, Request Header = 0, Client Body = 0, 1st response byte = 264, Response header = 0, Server response = 2, Disk Cache = 0; Auth response = 0, Auth total = 0; DNS response = 0, DNS total = 0, WBRS response = 0, WBRS total = 1, AVC response = 0, AVC total = 0, DCA response = 0, DCA total = 0, McAfee response = 0, McAfee total = 0, Sophos response = 0, Sophos total = 0, Webroot response = 0, Webroot total = 0, Anti-Spyware response = 0, Anti-Spyware total = 1, AMP response = 0, AMP total = 0; Latency = 2; "25/Jan/2024:10:22:51 +0100" ][Client Port = 24953, Server IP = 10.184.216.34, Server Port = 443]

ملاحظة: كما ترى في النشر الشفاف لحركة مرور HTTPS، يوجد سطران في سجلات الوصول، السطر الأول هو عندما يتم تشفير حركة مرور البيانات ويمكنك مشاهدة CONNECT وعنوان URL الخاص بخادم الويب يبدأ ب tunnel://. إذا تم تمكين فك التشفير في SWA، فإن السطر الثاني يحتوي على GET ويبدأ عنوان URL بالكامل مع HTTPS، مما يعني أنه تم فك تشفير حركة المرور.

مرور بيانات HTTPS

إذا قمت بتكوين SWA الخاص بك للمرور عبر حركة المرور، هنا هو التدفق الإجمالي:

الصورة- مرور HTTPS - صريح - تدفق

الصورة- مرور HTTPS - صريح - تدفق

فيما يلي نموذج Client Hello من SWA إلى خادم ويب:

الصورة- كلمة مرور HTTPS - صريح - SWA إلى WebServer - ترحيب العميل

الصورة- كلمة مرور HTTPS - صريح - SWA إلى WebServer - ترحيب العميل

وهو نفس ترحيب العميل من قبل العميل إلى SWA:

الصورة- كلمة مرور HTTPS - صريح - عميل إلى SWA - ترحيب العميل

الصورة- كلمة مرور HTTPS - صريح - عميل إلى SWA - ترحيب العميل

هنا نموذج AccessLog:

1706185288.920 53395 10.61.70.23 TCP_MISS/200 6549 CONNECT tunnel://www.example.com:443/ - DIRECT/www.example.com - PASSTHRU_WEBCAT_7-DefaultGroup-DefaultGroup-NONE-NONE-NONE-DefaultGroup-NONE <"IW_ref",3.7,-,"-",-,-,-,-,"-",-,-,-,"-",-,-,"-","-",-,-,"IW_ref",-,"-","Reference","-","Unknown","Unknown","-","-",0.98,0,-,"-","-",-,"-",-,-,"-","-",-,-,"-",-,-> - - [ Request Details: ID = 210, User Agent = "Mozilla/5.0 (Macintosh; Intel Mac OS X 10.15; rv:122.0) Gecko/20100101 Firefox/122.0", AD Group Memberships = ( NONE ) - ] [ Tx Wait Times (in ms): 1st byte to server = 233, Request Header = 0, Request to Server = 0, 1st byte to client = 119, Response Header = 0, Client Body = 0 ] [ Rx Wait Times (in ms): 1st request byte = 0, Request Header = 0, Client Body = 0, 1st response byte = 0, Response header = 0, Server response = 436, Disk Cache = 0; Auth response = 0, Auth total = 0; DNS response = 0, DNS total = 22, WBRS response = 0, WBRS total = 0, AVC response = 0, AVC total = 0, DCA response = 0, DCA total = 0, McAfee response = 0, McAfee total = 0, Sophos response = 0, Sophos total = 0, Webroot response = 0, Webroot total = 0, Anti-Spyware response = 0, Anti-Spyware total = 0, AMP response = 0, AMP total = 0; Latency = 22; "25/Jan/2024:13:21:28 +0100" ][Client Port = 59939, Server IP = 10.184.216.34, Server Port = 443]

ملاحظة: كما ترى، هو مجرد سطر واحد والإجراء هو PASSTHRU.

النشر الشفاف

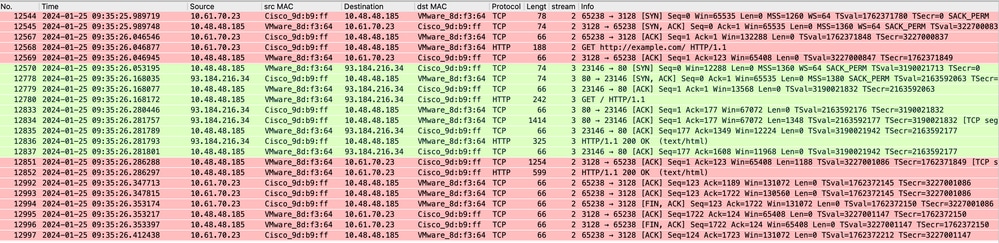

حركة مرور HTTP في النشر الشفاف دون مصادقة

العميل و SWA

تنتقل حركة مرور الشبكة بين عنوان IP الخاص بالعميل وعنوان IP الخاص بخادم الويب.

يتم توجيه حركة المرور من العميل إلى منفذ TCP رقم 80 ( ليس منفذ الوكيل)

- مصافحة TCP.

- HTTP الحصول من العميل (غاية ip = ويب نادل، غاية ميناء = 80 )

- إستجابة HTTP من الوكيل ( مصدر IP = خادم ويب )

- نقل البيانات

- إنهاء اتصال TCP (مصافحة 4 طرق)

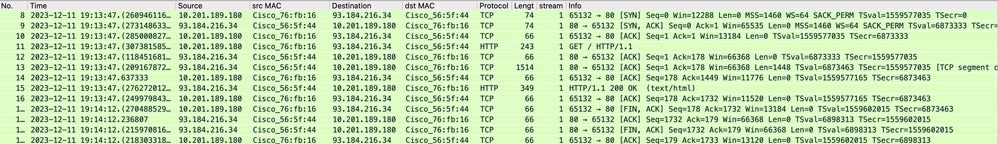

الصورة - عميل إلى وكيل - HTTP - شفاف - لا توجد مصادقة

الصورة - عميل إلى وكيل - HTTP - شفاف - لا توجد مصادقة

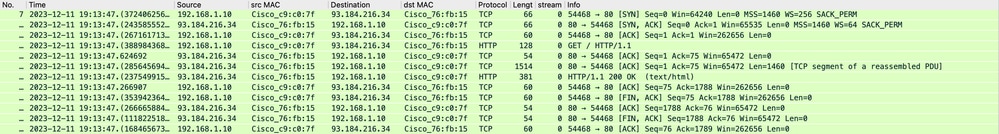

فيما يلي عينة من HTTP Get من العميل

Image- عميل إلى وكيل - HTTP - شفاف - لا توجد مصادقة - HTTP العميل get

Image- عميل إلى وكيل - HTTP - شفاف - لا توجد مصادقة - HTTP العميل get

SWA وخادم الويب

تحدث حركة مرور الشبكة بين عنوان IP الخاص بالوكيل وعنوان IP الخاص بخادم الويب.

يتم توجيه حركة المرور من SWA إلى منفذ TCP رقم 80 ( ليس منفذ الوكيل)

- مصافحة TCP.

- HTTP الحصول من وكيل (الوجهة IP = خادم الويب، الغاية ميناء = 80 )

- إستجابة HTTP من خادم ويب ( مصدر IP = خادم وكيل )

- نقل البيانات

- إنهاء اتصال TCP (مصافحة 4 طرق)

الصورة- الوكيل وخادم الويب - HTTP - شفاف - لا توجد مصادقة

الصورة- الوكيل وخادم الويب - HTTP - شفاف - لا توجد مصادقة

فيما يلي عينة من HTTP Get من الوكيل

Image- وكيل إلى خادم ويب - HTTP - شفاف - لا توجد مصادقة - HTTP للوكيل

Image- وكيل إلى خادم ويب - HTTP - شفاف - لا توجد مصادقة - HTTP للوكيل

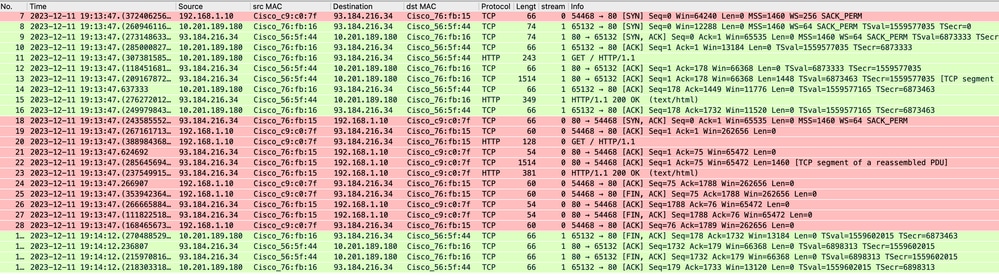

يمثل هذا التدفق الكامل لحركة مرور البيانات من العميل إلى SWA، ثم إلى خادم الويب، وأخيرا إلى العميل.

الصورة- حركة مرور إجمالية - HTTP - شفاف - لا توجد مصادقة

الصورة- حركة مرور إجمالية - HTTP - شفاف - لا توجد مصادقة

ملاحظة: يتم تمييز كل تدفق لحركة المرور بلون مختلف، حيث يكون التدفق من العميل إلى SWA هو لون واحد، بينما يكون التدفق من SWA إلى خادم الويب هو لون آخر.

الصورة- تدفق WCCP HTTP

الصورة- تدفق WCCP HTTP

هنا عينة من AccessLog:

1702318427.181 124 192.168.1.10 TCP_MISS/200 1787 GET http://www.example.com/ - DIRECT/www.example.com text/html DEFAULT_CASE_12-DefaultGroup-DefaultGroup-NONE-NONE-NONE-DefaultGroup-NONE <"-",-,-,"-",-,-,-,-,"-",-,-,-,"-",-,-,"-","-",-,-,"-",-,"-","-","-","-","-","-","-",115.29,0,-,"-","-",-,"-",-,-,"-","-",-,-,"-",-,-> - - [ Request Details: ID = 50, User Agent = "curl/8.4.0", AD Group Memberships = ( NONE ) - ] [ Tx Wait Times (in ms): 1st byte to server = 0, Request Header = 0, Request to Server = 0, 1st byte to client = 0, Response Header = 0, Client Body = 0 ] [ Rx Wait Times (in ms): 1st request byte = 1, Request Header = 0, Client Body = 0, 1st response byte = 124, Response header = 0, Server response = 0, Disk Cache = 0; Auth response = 0, Auth total = 0; DNS response = 0, DNS total = 0, WBRS response = 0, WBRS total = 0, AVC response = 0, AVC total = 0, DCA response = 0, DCA total = 0, McAfee response = 0, McAfee total = 0, Sophos response = 0, Sophos total = 0, Webroot response = 0, Webroot total = 0, Anti-Spyware response = 0, Anti-Spyware total = 0, AMP response = 124>, AMP total = 124<; Latency = 1; "11/Dec/2023:19:13:47 +0100" ][Client Port = 54468, Server IP = 10.184.216.34, Server Port = 80]حركة المرور مع البيانات المخزنة مؤقتا

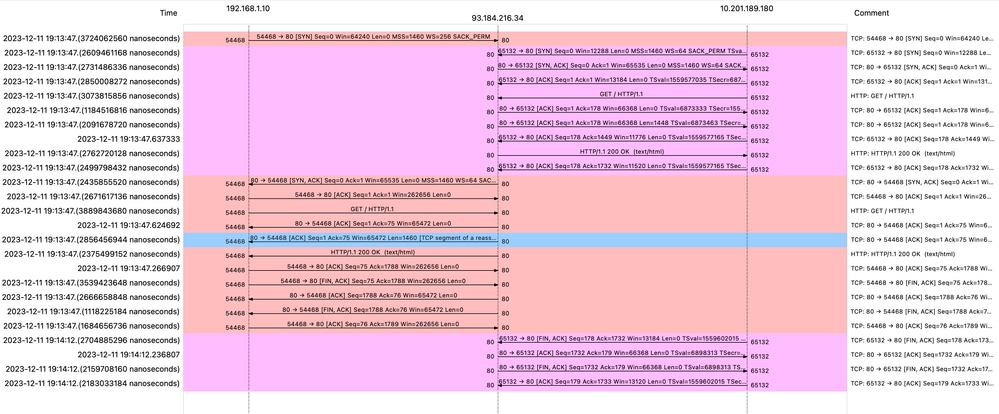

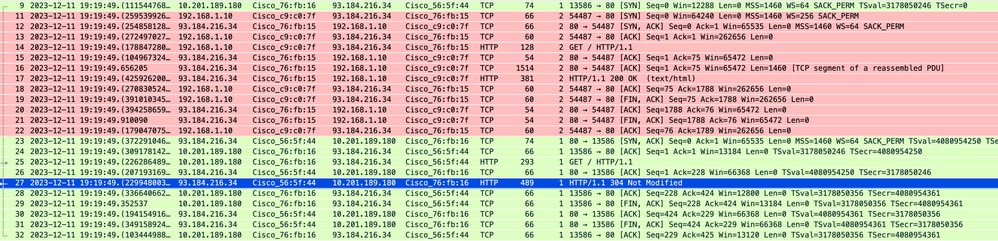

يمثل هذا تدفق حركة المرور بالكامل من العميل إلى SWA، عندما تكون البيانات في ذاكرة التخزين المؤقت ل SWA.

الصورة- المخزنة مؤقتا- حركة مرور إجمالية - HTTP - شفاف - لا توجد مصادقة

الصورة- المخزنة مؤقتا- حركة مرور إجمالية - HTTP - شفاف - لا توجد مصادقة

ملاحظة: كما ترى خادم الويب يرجع إستجابة HTTP 304: لم يتم تعديل ذاكرة التخزين المؤقت. (في هذا المثال، الحزمة رقم 27)

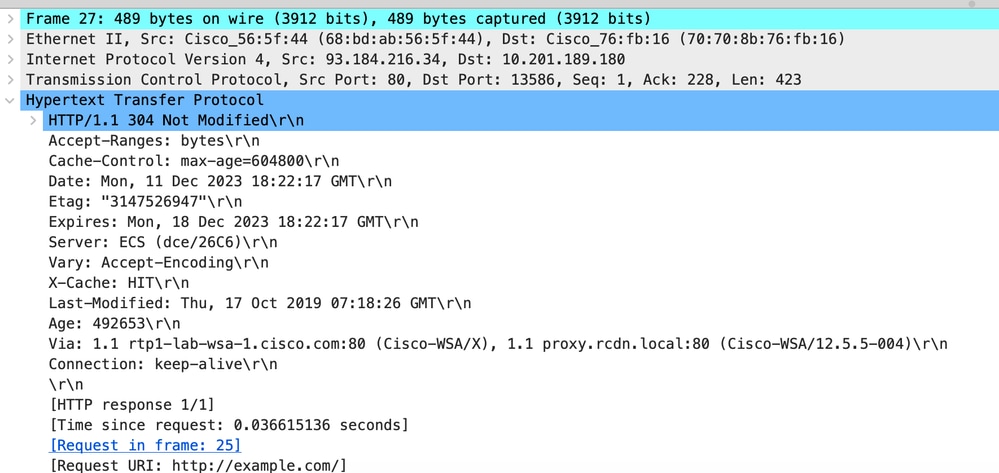

فيما يلي عينة من إستجابة HTTP 304

الصورة- المخزنة مؤقتا - إستجابة HTTP 304 - HTTP - شفاف - لا توجد مصادقة

الصورة- المخزنة مؤقتا - إستجابة HTTP 304 - HTTP - شفاف - لا توجد مصادقة

هنا عينة من AccessLog:

1702318789.560 105 192.168.1.10 TCP_REFRESH_HIT/200 1787 GET http://www.example.com/ - DIRECT/www.example.com text/html DEFAULT_CASE_12-DefaultGroup-DefaultGroup-NONE-NONE-NONE-DefaultGroup-NONE <"-",-,-,"-",-,-,-,-,"-",-,-,-,"-",-,-,"-","-",-,-,"-",-,"-","-","-","-","-","-","-",136.15,0,-,"-","-",-,"-",-,-,"-","-",-,-,"-",-,-> - - [ Request Details: ID = 360, User Agent = "curl/8.4.0", AD Group Memberships = ( NONE ) - ] [ Tx Wait Times (in ms): 1st byte to server = 0, Request Header = 0, Request to Server = 0, 1st byte to client = 0, Response Header = 0, Client Body = 0 ] [ Rx Wait Times (in ms): 1st request byte = 2, Request Header = 0, Client Body = 0, 1st response byte = 104, Response header = 0, Server response = 0, Disk Cache = 0; Auth response = 0, Auth total = 0; DNS response = 0, DNS total = 0, WBRS response = 0, WBRS total = 0, AVC response = 0, AVC total = 0, DCA response = 0, DCA total = 0, McAfee response = 0, McAfee total = 0, Sophos response = 0, Sophos total = 0, Webroot response = 0, Webroot total = 0, Anti-Spyware response = 0, Anti-Spyware total = 0, AMP response = 105>, AMP total = 105<; Latency = 2; "11/Dec/2023:19:19:49 +0100" ][Client Port = 54487, Server IP = 10.184.216.34, Server Port = 80]حركة مرور HTTPs في النشر الشفاف دون مصادقة

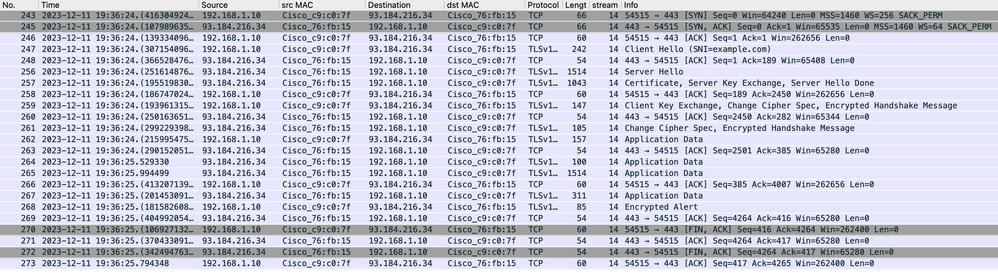

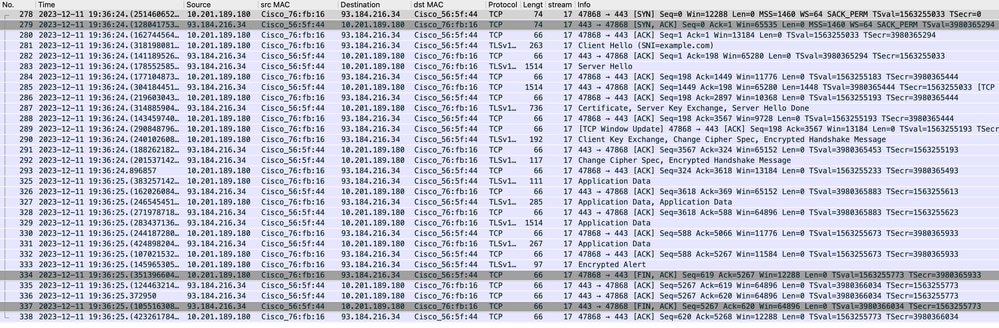

العميل و SWA

تنتقل حركة مرور الشبكة بين عنوان IP الخاص بالعميل وعنوان IP الخاص بخادم الويب.

يتم توجيه حركة المرور من العميل إلى منفذ TCP رقم 443 ( ليس منفذ الوكيل)

- مصافحة TCP.

- TLS Handshake Client Hello - Server Hello - Server Key Exchange - Client Key Exchange

- نقل البيانات

- إنهاء اتصال TCP (مصافحة 4 طرق)

الصورة - عميل إلى وكيل - HTTPs - شفاف - لا توجد مصادقة

الصورة - عميل إلى وكيل - HTTPs - شفاف - لا توجد مصادقة

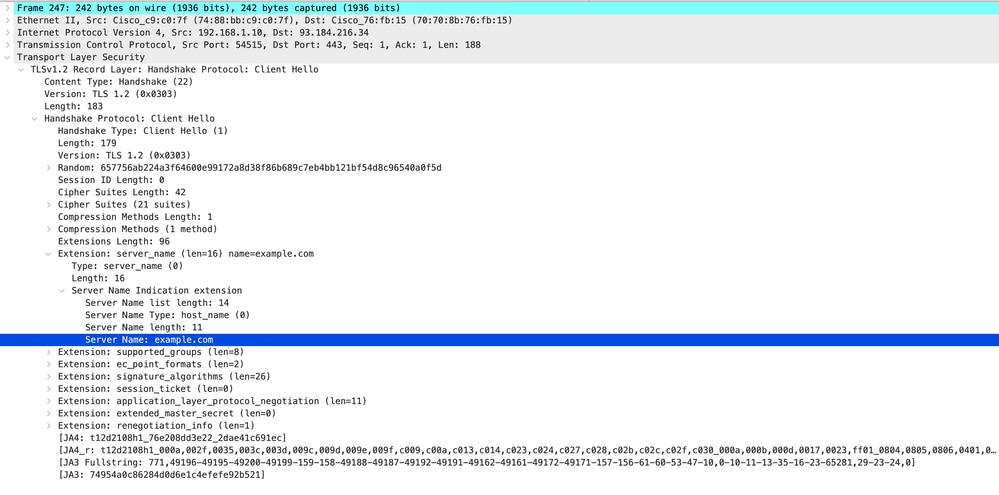

فيما يلي تفاصيل Client Hello من Client إلى SWA، كما يمكنك أن ترى في إشارة اسم الخادم (SNI) عنوان URL الخاص بخادم الويب الذي يمكن رؤيته في هذا المثال وهو www.example.com .

الصورة- Client Hello - عميل إلى وكيل - شفاف - بدون مصادقة

الصورة- Client Hello - عميل إلى وكيل - شفاف - بدون مصادقة

تلميح: يمكنك إستخدام عامل التصفية هذا في Wireshark للبحث عن URL/SNI tls.handshake.extensions_server_name == "www.example.com"

فيما يلي عينة من Server Key Exchange

Image- Server Key Exchange - عميل إلى وكيل - شفاف - لا توجد مصادقة

Image- Server Key Exchange - عميل إلى وكيل - شفاف - لا توجد مصادقة

ملاحظة: كما ترى، الشهادة التي تم تكوينها في SWA كشهادة فك تشفير.

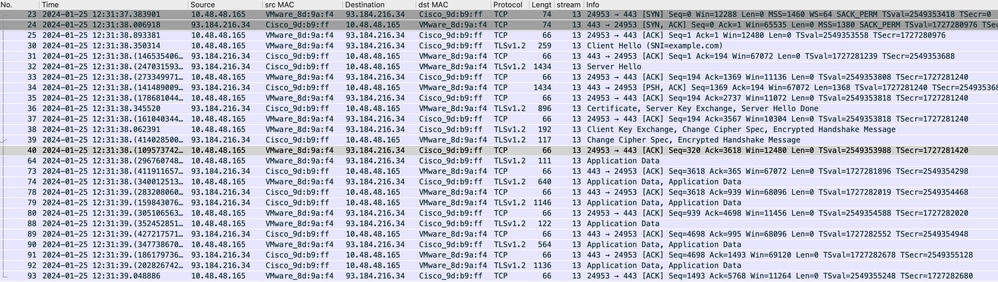

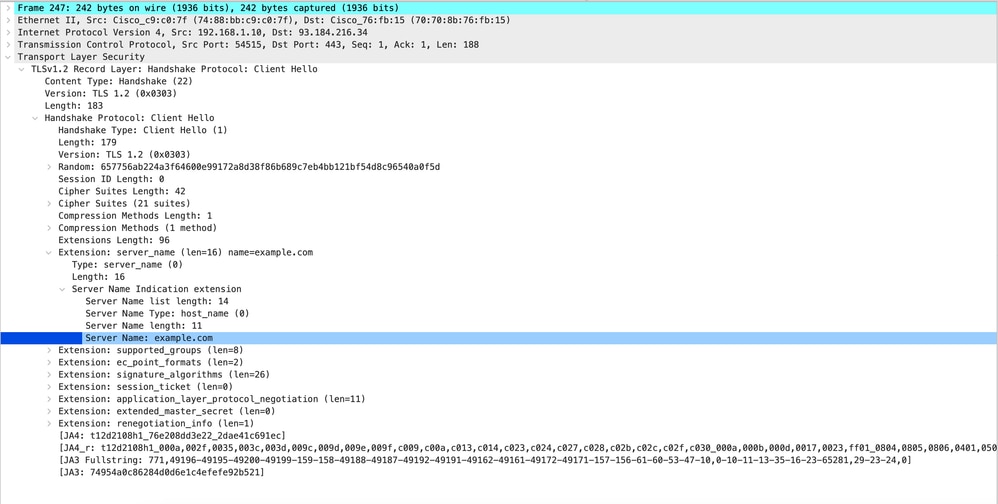

SWA وخادم الويب

تحدث حركة مرور الشبكة بين عنوان IP الخاص بالوكيل وعنوان IP الخاص بخادم الويب.

يتم توجيه حركة المرور من SWA إلى منفذ TCP رقم 443 ( ليس منفذ الوكيل)

- مصافحة TCP.

- TLS Handshake Client Hello - Server Hello - Server Key Exchange - Client Key Exchange

- نقل البيانات

- إنهاء اتصال TCP (مصافحة 4 طرق)

الصورة- وكيل لخادم الويب - HTTP - شفاف - لا توجد مصادقة

الصورة- وكيل لخادم الويب - HTTP - شفاف - لا توجد مصادقة

فيما يلي عينة من Client Hello من SWA إلى خادم ويب

الصورة- Client Hello - وكيل إلى خادم ويب - شفاف - لا توجد مصادقة

الصورة- Client Hello - وكيل إلى خادم ويب - شفاف - لا توجد مصادقة

ملاحظة: تختلف مجموعات التشفير الموضحة هنا عن مجموعات التشفير في مجموعات برامج Client Hello الخاصة بالعميل من Client إلى SWA، حيث إن SWA، التي تم تكوينها لفك تشفير حركة المرور هذه، تستخدم شفرة خاصة بها.

تلميح: في تبادل مفتاح الخادم من SWA إلى خادم ويب، تظهر شهادة خادم ويب. ومع ذلك، إذا عثر وكيل تدفق البيانات على تكوين SWA، تظهر شهادته بدلا من شهادة خادم الويب.

هنا عينة من AccessLog:

1702319784.943 558 192.168.1.10 TCP_MISS_SSL/200 0 TCP_CONNECT 10.184.216.34:443 - DIRECT/www.example.com - DECRYPT_ADMIN_DEFAULT_ACTION_7-DefaultGroup-DefaultGroup-NONE-NONE-NONE-DefaultGroup-NONE <"-",-,-,"-",-,-,-,-,"-",-,-,-,"-",-,-,"-","-",-,-,"-",-,"-","-","-","-","-","-","-",0.00,0,-,"-","-",-,"-",-,-,"-","-",-,-,"-",-,-> - - [ Request Details: ID = 940, User Agent = -, AD Group Memberships = ( NONE ) - ] [ Tx Wait Times (in ms): 1st byte to server = 0, Request Header = 0, Request to Server = 0, 1st byte to client = 0, Response Header = 0, Client Body = 50 ] [ Rx Wait Times (in ms): 1st request byte = 0, Request Header = 45, Client Body = 0, 1st response byte = 0, Response header = 0, Server response = 249, Disk Cache = 0; Auth response = 0, Auth total = 0; DNS response = 0, DNS total = 5, WBRS response = 0, WBRS total = 0, AVC response = 0, AVC total = 0, DCA response = 0, DCA total = 0, McAfee response = 0, McAfee total = 0, Sophos response = 0, Sophos total = 0, Webroot response = 0, Webroot total = 0, Anti-Spyware response = 0, Anti-Spyware total = 0, AMP response = 558>, AMP total = 558<; Latency = 50; "11/Dec/2023:19:36:24 +0100" ][Client Port = 54515, Server IP = 10.184.216.34, Server Port = 443]

1702319785.190 247 192.168.1.10 TCP_MISS_SSL/200 1676 GET https://www.example.com:443/ - DIRECT/www.example.com text/html DEFAULT_CASE_12-DefaultGroup-DefaultGroup-NONE-NONE-NONE-DefaultGroup-NONE <"-",-,-,"-",-,-,-,-,"-",-,-,-,"-",-,-,"-","-",-,-,"-",-,"-","-","-","-","-","-","-",54.28,0,-,"-","-",-,"-",-,-,"-","-",-,-,"-",-,-> - - [ Request Details: ID = 960, User Agent = "curl/8.4.0", AD Group Memberships = ( NONE ) - ] [ Tx Wait Times (in ms): 1st byte to server = 0, Request Header = 0, Request to Server = 0, 1st byte to client = 50, Response Header = 50, Client Body = 0 ] [ Rx Wait Times (in ms): 1st request byte = 0, Request Header = 97, Client Body = 0, 1st response byte = 48, Response header = 0, Server response = 0, Disk Cache = 0; Auth response = 0, Auth total = 0; DNS response = 0, DNS total = 0, WBRS response = 0, WBRS total = 0, AVC response = 0, AVC total = 0, DCA response = 0, DCA total = 0, McAfee response = 0, McAfee total = 0, Sophos response = 0, Sophos total = 0, Webroot response = 0, Webroot total = 0, Anti-Spyware response = 0, Anti-Spyware total = 0, AMP response = 247>, AMP total = 247<; Latency = 97; "11/Dec/2023:19:36:25 +0100" ][Client Port = 54515, Server IP = 10.184.216.34, Server Port = 443]

ملاحظة: كما ترى في النشر الشفاف لحركة مرور HTTPS، يوجد خطان في سجلات الوصول، السطر الأول هو عندما يتم تشفير حركة مرور البيانات ويمكنك الاطلاع على TCP_CONNECT وعنوان IP لخادم الويب. إذا تم تمكين فك التشفير في SWA، فإن السطر الثاني يحتوي على GET ويبدأ عنوان URL بالكامل مع HTTPS، مما يعني أنه تم فك تشفير حركة المرور وأن SWA تعرف عنوان URL.

معلومات ذات صلة

محفوظات المراجعة

| المراجعة | تاريخ النشر | التعليقات |

|---|---|---|

1.0 |

13-May-2024 |

الإصدار الأولي |

تمت المساهمة بواسطة مهندسو Cisco

- Amirhossein MojarradTechnical Consulting Engineer

اتصل بنا

- فتح حالة دعم

- (تتطلب عقد خدمة Cisco)

التعليقات

التعليقات