دمج CSM TACACS مع ISE

خيارات التنزيل

-

ePub (2.5 MB)

العرض في تطبيقات مختلفة على iPhone أو iPad أو نظام تشغيل Android أو قارئ Sony أو نظام التشغيل Windows Phone

لغة خالية من التحيز

تسعى مجموعة الوثائق لهذا المنتج جاهدة لاستخدام لغة خالية من التحيز. لأغراض مجموعة الوثائق هذه، يتم تعريف "خالية من التحيز" على أنها لغة لا تعني التمييز على أساس العمر، والإعاقة، والجنس، والهوية العرقية، والهوية الإثنية، والتوجه الجنسي، والحالة الاجتماعية والاقتصادية، والتمييز متعدد الجوانب. قد تكون الاستثناءات موجودة في الوثائق بسبب اللغة التي يتم تشفيرها بشكل ثابت في واجهات المستخدم الخاصة ببرنامج المنتج، أو اللغة المستخدمة بناءً على وثائق RFP، أو اللغة التي يستخدمها منتج الجهة الخارجية المُشار إليه. تعرّف على المزيد حول كيفية استخدام Cisco للغة الشاملة.

حول هذه الترجمة

ترجمت Cisco هذا المستند باستخدام مجموعة من التقنيات الآلية والبشرية لتقديم محتوى دعم للمستخدمين في جميع أنحاء العالم بلغتهم الخاصة. يُرجى ملاحظة أن أفضل ترجمة آلية لن تكون دقيقة كما هو الحال مع الترجمة الاحترافية التي يقدمها مترجم محترف. تخلي Cisco Systems مسئوليتها عن دقة هذه الترجمات وتُوصي بالرجوع دائمًا إلى المستند الإنجليزي الأصلي (الرابط متوفر).

المحتويات

المقدمة

يصف هذا المستند إجراء دمج مدير الأمان من Cisco (CSM) مع محرك خدمات الهوية (ISE) لمصادقة مستخدمي المسؤول مع بروتوكول TACACS+.

المتطلبات الأساسية

المتطلبات

توصي Cisco بأن تكون لديك معرفة بالمواضيع التالية:

- مدير الأمان من Cisco (CSM).

- محرك خدمات الهوية (ISE).

- بروتوكول TACACS.

المكونات المستخدمة

تستند المعلومات الواردة في هذا المستند إلى إصدارات البرامج والمكونات المادية التالية:

- خادم CSM، الإصدار 4.22

- ISE الإصدار 3.0

تم إنشاء المعلومات الواردة في هذا المستند من الأجهزة الموجودة في بيئة معملية خاصة. بدأت جميع الأجهزة المُستخدمة في هذا المستند بتكوين ممسوح (افتراضي). إذا كانت شبكتك قيد التشغيل، فتأكد من فهمك للتأثير المحتمل لأي أمر.

معلومات أساسية

بشكل افتراضي، يستخدم مدير الأمان من Cisco (CSM) وضع مصادقة يسمى CiscoWorks لمصادقة المستخدمين وتخويلهم محليا، للحصول على طريقة مصادقة مركزية يمكنك إستخدام Cisco Identity Service Engine من خلال بروتوكول TACACS.

التكوين

الرسم التخطيطي للشبكة

إجراء المصادقة

الخطوة 1. سجل الدخول إلى تطبيق CSM باستخدام بيانات اعتماد المستخدم المسؤول.

الخطوة 2. تقوم عملية المصادقة بتشغيل بيانات الاعتماد والتحقق من صحتها من قبل ISE محليا أو من خلال خدمة Active Directory.

الخطوة 3. بمجرد أن تكون المصادقة ناجحة، يرسل ISE حزمة السماح لتخويل الوصول إلى CSM.

الخطوة 4. يعمل CSM على تعيين اسم المستخدم باستخدام تعيين دور المستخدم المحلي.

الخطوة 5. يعرض ISE سجل صحة صحة مصادقة ناجح.

تكوين ISE

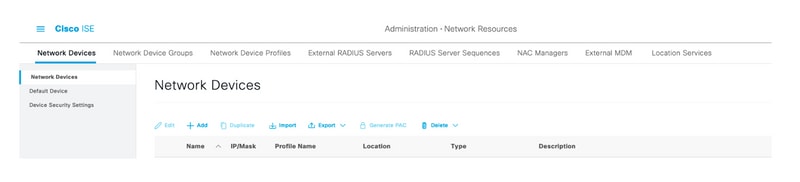

الخطوة 1. حدد أيقونة الأسطر الثلاثة موجود في الزاوية العلوية اليسرى وانتقل إلى إدارة > موارد الشبكة > أجهزة الشبكة.

موجود في الزاوية العلوية اليسرى وانتقل إلى إدارة > موارد الشبكة > أجهزة الشبكة.

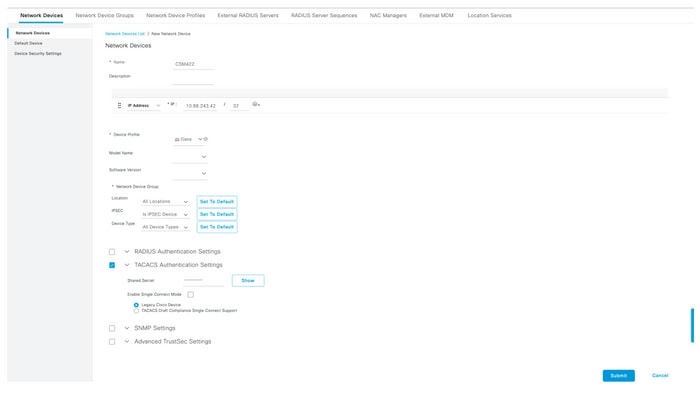

الخطوة 2. حدد الزر +إضافة وأدخل القيم المناسبة لاسم جهاز الوصول إلى الشبكة وعنوان IP، ثم تحقق من خانة الاختيار إعدادات مصادقة TACACS وحدد سرا مشتركا. حدد الزر إرسال.

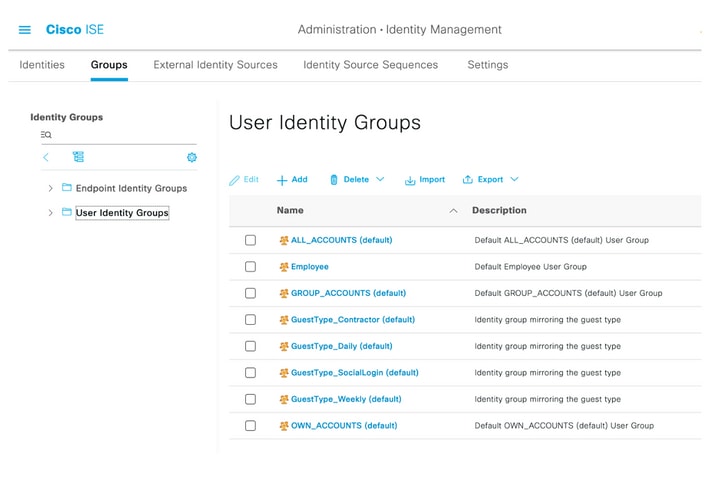

الخطوة 3. حدد أيقونة الأسطر الثلاثة موجود في الزاوية العلوية اليسرى وانتقل إلى إدارة > إدارة الهوية > المجموعات.

موجود في الزاوية العلوية اليسرى وانتقل إلى إدارة > إدارة الهوية > المجموعات.

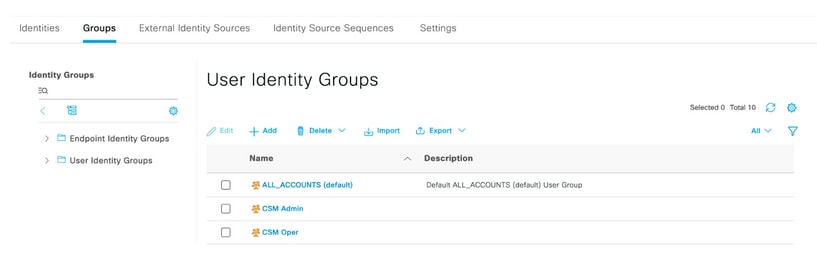

الخطوة 4. انتقل إلى مجلد مجموعات هوية المستخدم وحدد الزر +Add. قم بتعريف اسم وحدد الزر إرسال.

ملاحظة: يقوم هذا المثال بإنشاء مجموعات تعريف مسؤول CSM و CSM OPER. يمكنك تكرار الخطوة 4 لكل نوع من مستخدمي Admin على CSM

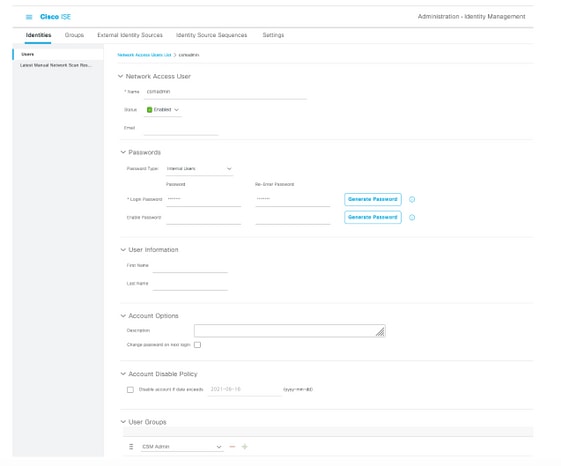

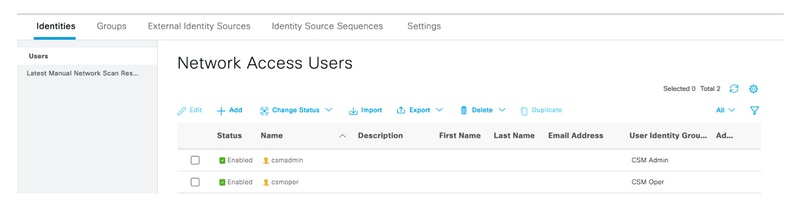

الخطوة 5. حدد أيقونة الأسطر الثلاثة وتصفح إلى إدارة > إدارة الهوية >الهويات. حدد الزر +إضافة وحدد اسم المستخدم وكلمة المرور، ثم حدد المجموعة التي ينتمي إليها المستخدم. في هذا المثال، يقوم بإنشاء مستخدمي csmadmin وcsmoper ويعين إلى إدارة CSM ومجموعة CSM oper على التوالي.

وتصفح إلى إدارة > إدارة الهوية >الهويات. حدد الزر +إضافة وحدد اسم المستخدم وكلمة المرور، ثم حدد المجموعة التي ينتمي إليها المستخدم. في هذا المثال، يقوم بإنشاء مستخدمي csmadmin وcsmoper ويعين إلى إدارة CSM ومجموعة CSM oper على التوالي.

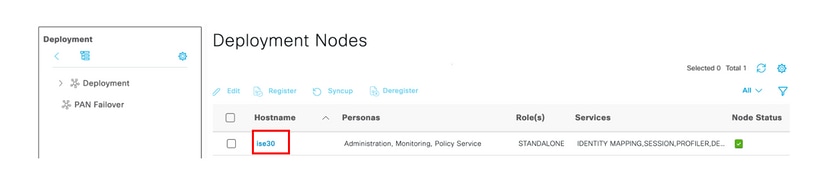

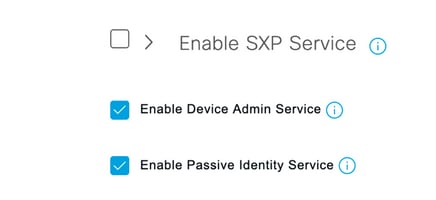

الخطوة 6. تحديد انتقل إلى إدارة > نظام > نشر. حدد عقدة اسم المضيف وتمكين خدمة إدارة الجهاز

انتقل إلى إدارة > نظام > نشر. حدد عقدة اسم المضيف وتمكين خدمة إدارة الجهاز

ملاحظة: في حالة النشر الموزع، حدد عقدة PSN التي تتعامل مع طلبات TACACS

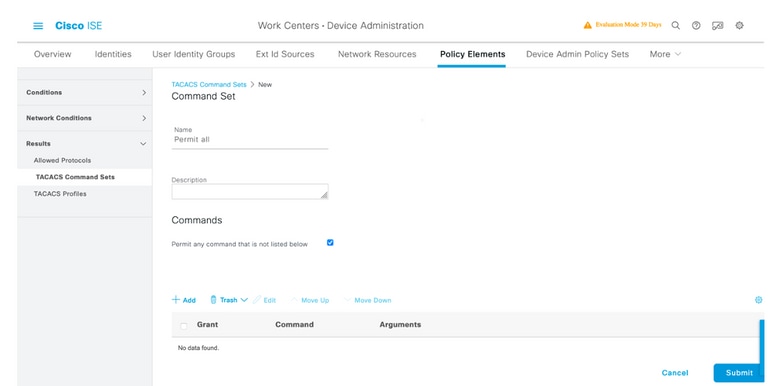

الخطوة 7. حدد أيقونة الأسطر الثلاثة وانتقل إلى إدارة > إدارة الجهاز > عناصر السياسة. انتقل إلى النتائج > مجموعات أوامر TACACS. حدد +إضافة زر، حدد اسم لمجموعة الأوامر وقم بتمكين الأمر السماح بأي أمر غير مدرج أسفل خانة الاختيار. حدد إرسال.

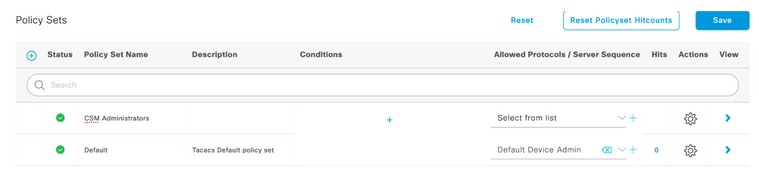

الخطوة 8. حدد أيقونة ثلاثة أسطر موجودة في الزاوية العلوية اليسرى وانتقل إلى إدارة->إدارة الأجهزة->مجموعات نهج إدارة الأجهزة. تحديد  يوجد أسفل عنوان مجموعات النهج، قم بتحديد اسم وحدد الزر + في المنتصف لإضافة شرط جديد.

يوجد أسفل عنوان مجموعات النهج، قم بتحديد اسم وحدد الزر + في المنتصف لإضافة شرط جديد.

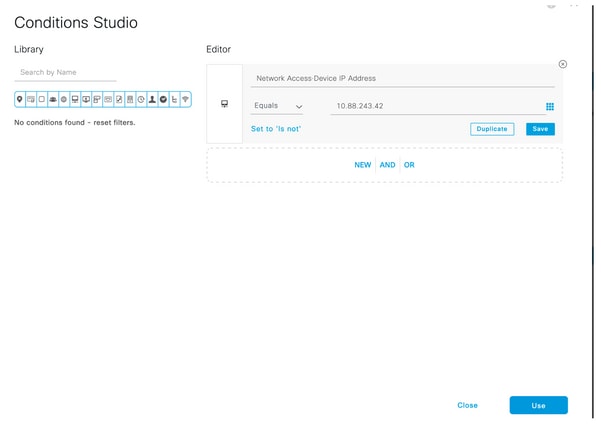

الخطوة 9. تحت نافذة الشرط، حدد إضافة سمة ثم حدد أيقونة جهاز الشبكة يتبعها عنوان IP لجهاز الوصول إلى الشبكة. حدد قيمة السمة وأضفت عنوان IP ل CSM. حدد إستخدام ما إن يتم.

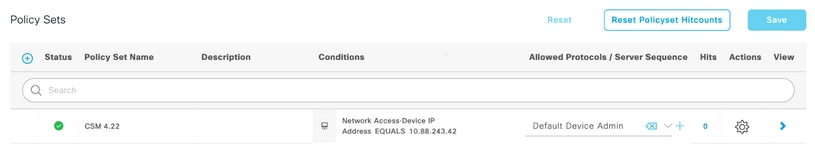

الخطوة 10. تحت قسم السماح بالبروتوكولات، حدد المسؤول الافتراضي للجهاز. حدد حفظ

الخطوة 11. حدد السهم الأيمن  رمز "مجموعة النهج" لتعريف سياسات المصادقة والتفويض

رمز "مجموعة النهج" لتعريف سياسات المصادقة والتفويض

الخطوة 12. تحديد  موجود أسفل عنوان نهج المصادقة، قم بتحديد اسم وحدد + في المنتصف لإضافة شرط جديد. تحت نافذة الشرط، حدد إضافة سمة ثم حدد أيقونة جهاز الشبكة يتبعها عنوان IP لجهاز الوصول إلى الشبكة. حدد قيمة السمة وأضفت عنوان IP ل CSM. حدد إستخدام بمجرد الانتهاء

موجود أسفل عنوان نهج المصادقة، قم بتحديد اسم وحدد + في المنتصف لإضافة شرط جديد. تحت نافذة الشرط، حدد إضافة سمة ثم حدد أيقونة جهاز الشبكة يتبعها عنوان IP لجهاز الوصول إلى الشبكة. حدد قيمة السمة وأضفت عنوان IP ل CSM. حدد إستخدام بمجرد الانتهاء

الخطوة 13. تحديد المستخدمين الداخليين مخزن الهويات وتحديد حفظ

ملاحظة: يمكن تغيير مخزن الهوية إلى مخزن AD في حالة انضمام ISE إلى Active Directory.

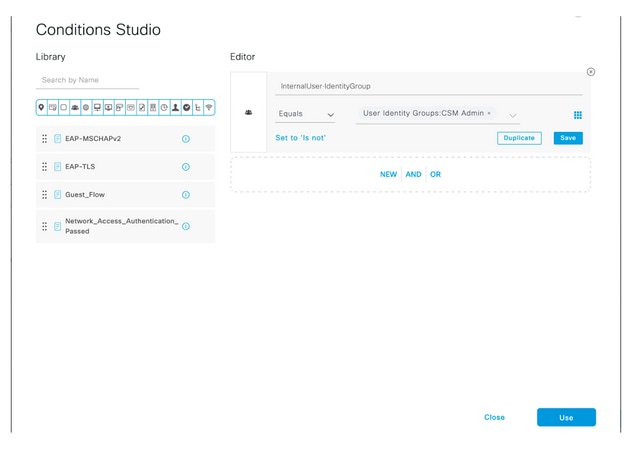

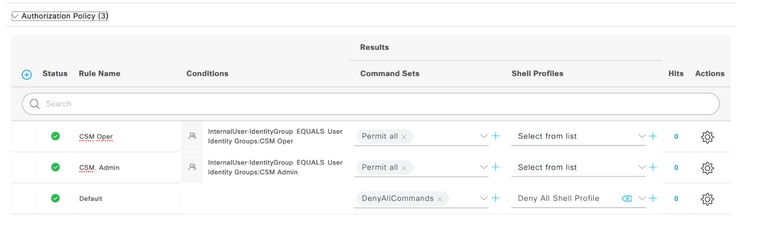

الخطوة 14. تحديد  يوجد أسفل عنوان نهج التخويل، قم بتحديد اسم وحدد الزر + في المنتصف لإضافة شرط جديد. تحت نافذة الشرط، حدد إضافة خاصية ثم حدد أيقونة مجموعة الهوية متبوعة بالمستخدم الداخلي: مجموعة الهوية. حدد مجموعة مسؤول CSM وحدد إستخدام.

يوجد أسفل عنوان نهج التخويل، قم بتحديد اسم وحدد الزر + في المنتصف لإضافة شرط جديد. تحت نافذة الشرط، حدد إضافة خاصية ثم حدد أيقونة مجموعة الهوية متبوعة بالمستخدم الداخلي: مجموعة الهوية. حدد مجموعة مسؤول CSM وحدد إستخدام.

الخطوة 15. تحت مجموعة الأوامر، حدد السماح بمجموعة الأوامر التي تم إنشاؤها في الخطوة 7 ثم حدد حفظ

كرر الخطوة 14 و 15 لمجموعة CSM Oper

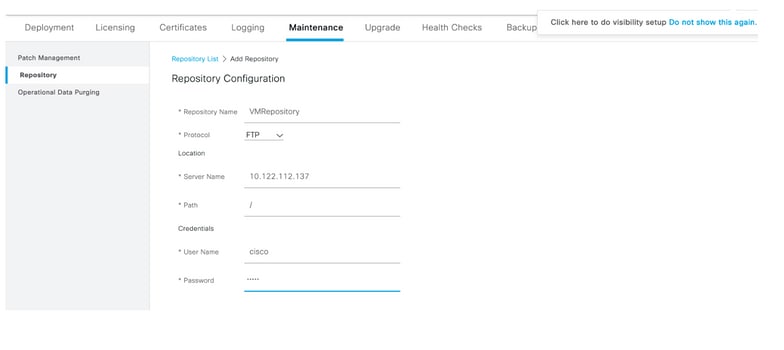

الخطوة 16 (اختيارية). حدد رمز ثلاثة أسطر موجود في الركن العلوي الأيسر وحدد إدارة>نظام>صيانة>المستودع، حدد +إضافة لإضافة مستودع يتم إستخدامه لتخزين ملف تفريغ TCP لأغراض أستكشاف الأخطاء وإصلاحها.

الخطوة 17 (اختيارية). قم بتعريف اسم المستودع والبروتوكول واسم الخادم والمسار وبيانات الاعتماد. حدد إرسال بمجرد الانتهاء.

تكوين CSM

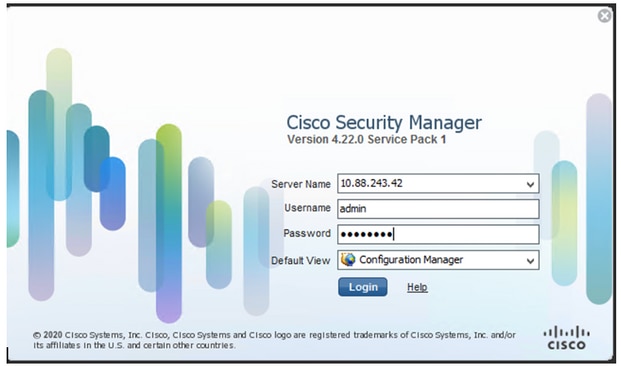

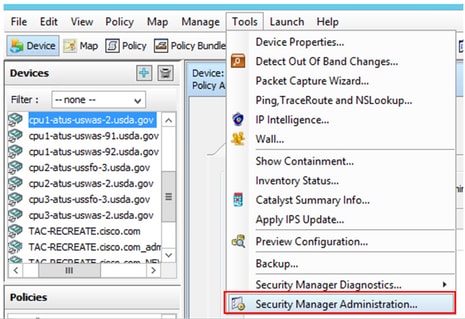

الخطوة 1. سجل الدخول إلى تطبيق عميل مدير الأمان من Cisco باستخدام حساب المسؤول المحلي. من القائمة انتقل إلى أدوات > إدارة الأمان

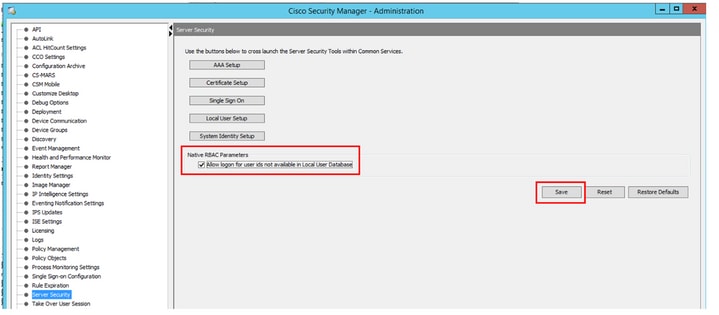

الخطوة 2. حدد المربع تحت معلمات RBAC الأصلية. حدد حفظ وإغلاق

الخطوة 3. من القائمة حدد ملف > إرسال. ملف > إرسال.

ملاحظة: يجب حفظ جميع التغييرات، في حالة تغييرات التكوين التي يلزم إرسالها ونشرها.

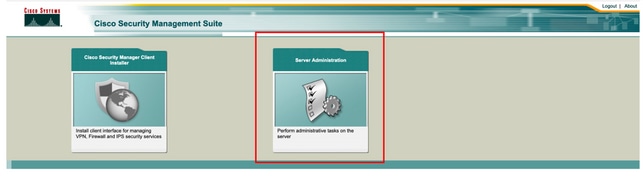

الخطوة 4. انتقل إلى واجهة مستخدم إدارة CSM واكتب https://<enter_CSM_IP_ADDRESS وحدد إدارة الخادم.

ملاحظة: تظهر الخطوات من 4 إلى 7 إجراء تحديد الدور الافتراضي لجميع المسؤولين غير المحددين على ISE. هذه الخطوات إختيارية.

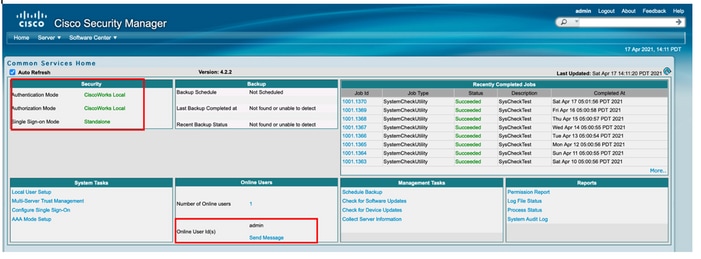

الخطوة 5. تحقق من تعيين وضع المصادقة على CiscoWorks Local وOnline UserID هو حساب المسؤول المحلي الذي تم إنشاؤه على CSM.

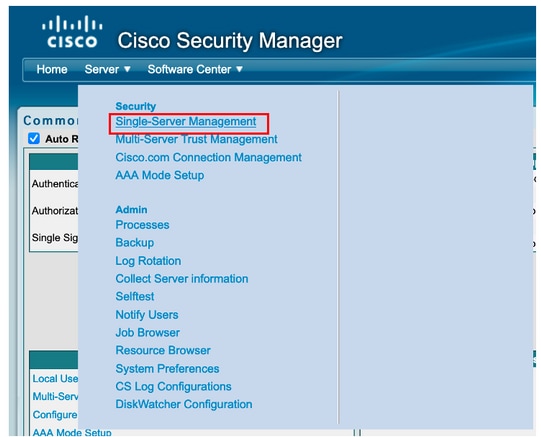

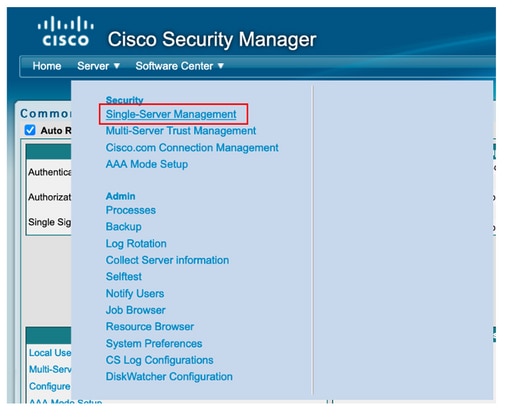

الخطوة 6. انتقل إلى الخادم وحدد إدارة الخادم الواحد

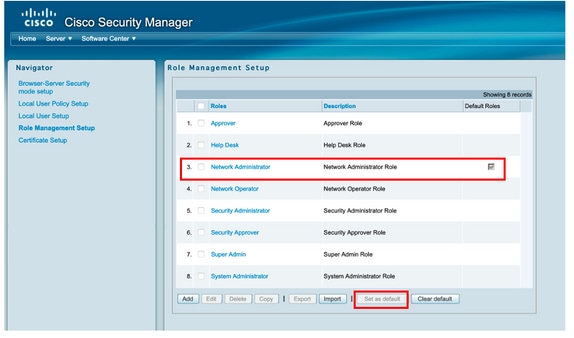

الخطوة 7. حدد إعداد إدارة الأدوار وحدد الامتياز الافتراضي الذي يتلقاه جميع مستخدمي المسؤول عند المصادقة. على سبيل المثال، يتم إستخدام مسؤول الشبكة. بمجرد تحديد تحديد تعيين كافتراضي.

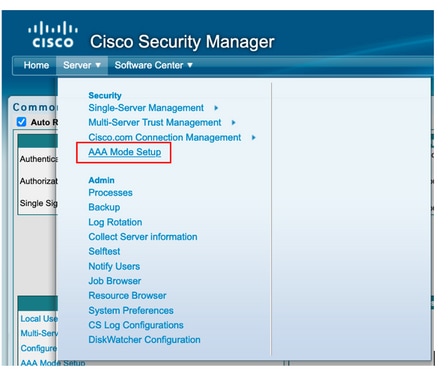

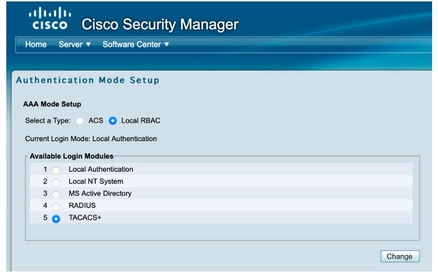

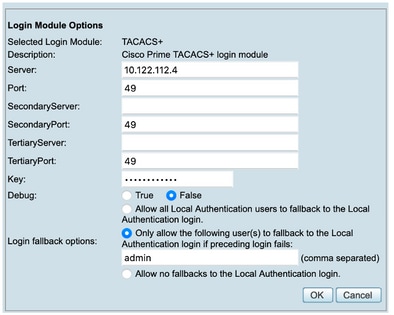

الخطوة 8. حدد Server>AAA Mode Setup Role (دور إعداد وضع AAA) ثم حدد خيار TACACS+، وأخيرا حدد التغيير لإضافة معلومات ISE.

الخطوة 9. قم بتعريف عنوان ISE IP والمفتاح، يمكنك إختياريا تحديد الخيار للسماح لجميع مستخدمي المصادقة المحليين أو مستخدم واحد فقط إذا فشل تسجيل الدخول. على سبيل المثال، يتم السماح للمستخدم المسؤول الوحيد كطريقة إحتياطية. حدد موافق لحفظ التغييرات.

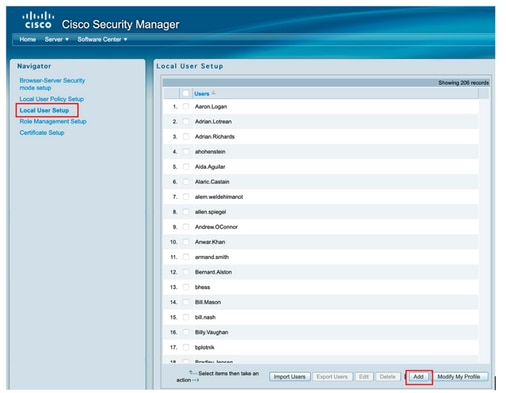

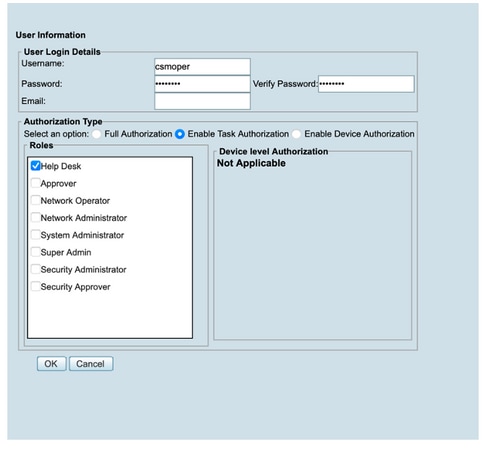

الخطوة 10. حدد Server> إدارة الخادم الواحد، ثم حدد إعداد المستخدم المحلي وحدد إضافة.

الخطوة 11. قم بتحديد نفس اسم المستخدم وكلمة المرور اللذين تم إنشاؤهما على ISE على الخطوة 5 ضمن قسم تكوين ISE، csmoper وأدوار تفويض مهمة مكتب المساعدة يتم إستخدامها في هذا المثال. حدد موافق لحفظ المستخدم المسؤول.

التحقق من الصحة

واجهة مستخدم Cisco Security Manager Client

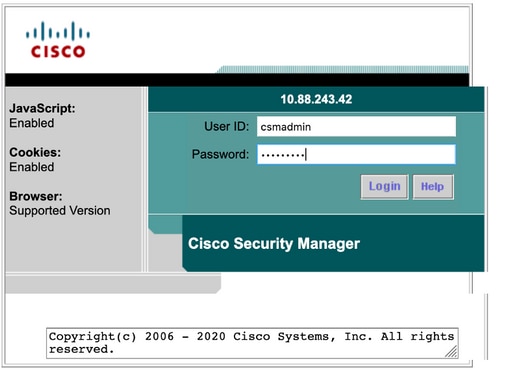

الخطوة 1. افتح مستعرض نافذة جديد واكتب https://<enter_CSM_IP_ADDRESS، واستخدم csmadmin username وكلمة المرور اللذين تم إنشاؤهما في الخطوة 5 ضمن قسم تكوين ISE.

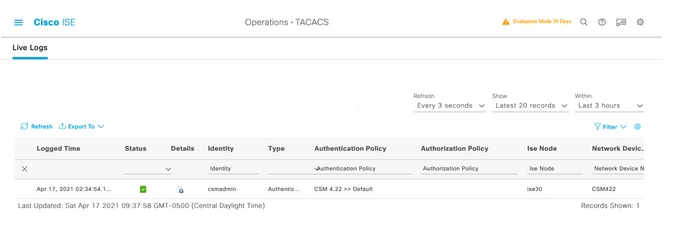

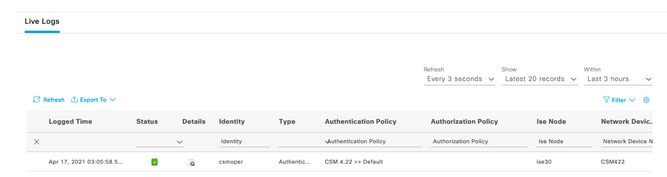

يمكن التحقق من صحة تسجيل الدخول الناجح إلى المحاولة على سجلات ISE TACACS المباشرة

تطبيق عميل مدير الأمان من Cisco

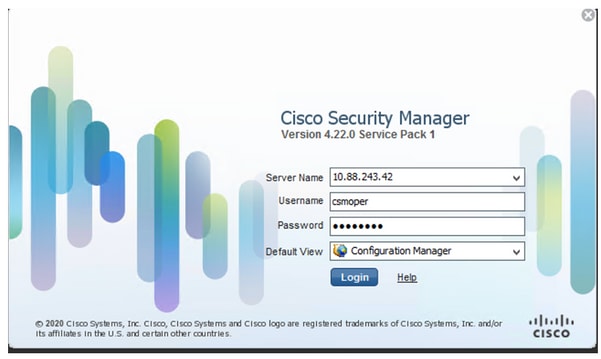

الخطوة 1. قم بتسجيل الدخول إلى تطبيق Cisco Security Manager Client باستخدام حساب مسؤول مكتب المساعدة.

يمكن التحقق من صحة تسجيل الدخول الناجح إلى المحاولة على سجلات ISE TACACS المباشرة

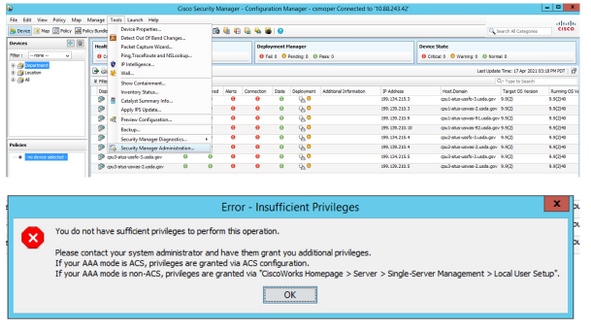

الخطوة 2. من قائمة تطبيق عميل CSM، حدد أدوات > إدارة الأمان، رسالة خطأ تشير إلى نقص الامتياز يجب أن تظهر.

الخطوة 3. كرر الخطوات من 1 إلى 3 باستخدام حساب csmadmin للتحقق من صحة الأذونات الصحيحة التي تم توفيرها لهذا المستخدم.

استكشاف الأخطاء وإصلاحها

يوفر هذا القسم المعلومات التي يمكنك إستخدامها لاستكشاف أخطاء التكوين وإصلاحها.

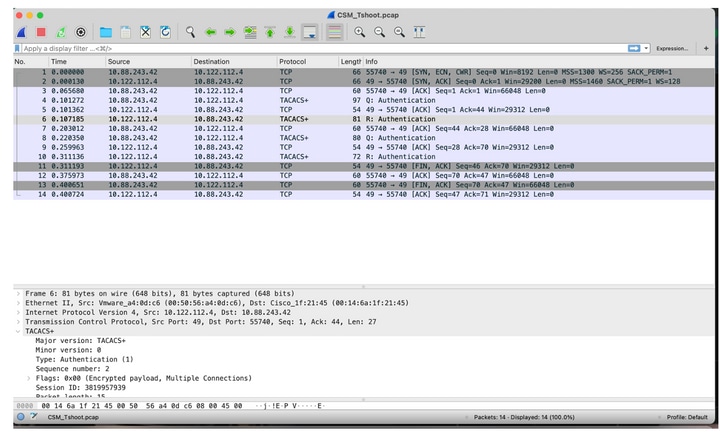

التحقق من الاتصال باستخدام أداة تفريغ TCP على ISE

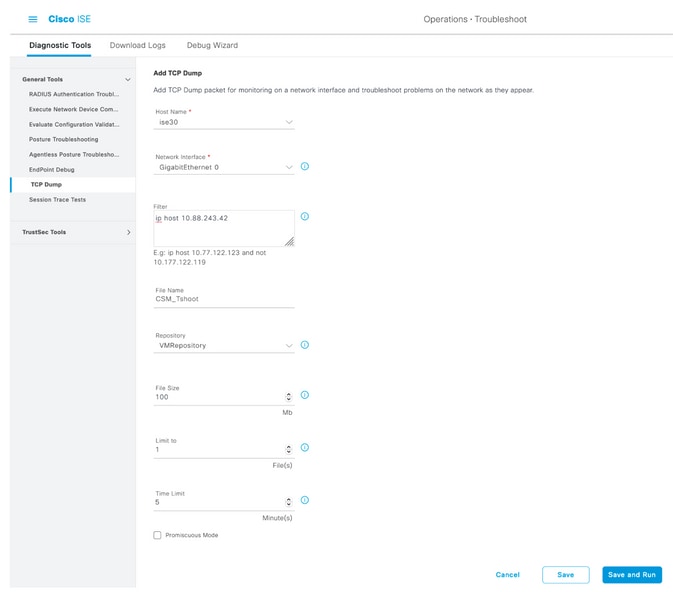

الخطوة 1. سجل الدخول إلى ISE وانتقل إلى أيقونة الخطوط الثلاثة الموجودة في الركن العلوي الأيسر وحدد عمليات>أستكشاف الأخطاء وإصلاحها>أدوات التشخيص.

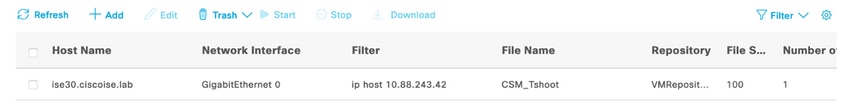

الخطوة 2. تحت أدوات عامة حدد مطويات TCP ثم حدد Add+. حدد اسم المضيف واسم ملف واجهة الشبكة والمستودع وعامل تصفية إختياريا لتجميع تدفق إتصالات عنوان IP فقط CSM. حدد حفظ وتشغيل

الخطوة 3. قم بتسجيل الدخول إلى تطبيق عميل CSM أو واجهة مستخدم العميل واكتب بيانات اعتماد المسؤول.

الخطوة 4. على ISE، حدد زر إيقاف وتأكد من أن ملف PCAP قد تم إرساله إلى المستودع المحدد.

الخطوة 5. افتح ملف PCAP للتحقق من الاتصال الناجح بين CSM و ISE.

إذا لم تظهر أي مدخلات على ملف PCAP، تحقق مما يلي:

- تم تمكين خدمة "إدارة الأجهزة" على عقدة ISE

- تمت إضافة عنوان ISE IP الأيمن على تكوين CSM

- في حالة وجود جدار حماية في منفذ التحقق الأوسط (TACACS) مسموح به.

تمت المساهمة بواسطة مهندسو Cisco

- Emmanuel Canoمهندس الاستشارات الأمنية من Cisco

- Berenice Guerraمهندس الاستشارات التقنية من Cisco

اتصل بنا

- فتح حالة دعم

- (تتطلب عقد خدمة Cisco)

التعليقات

التعليقات