المقدمة

يصف هذا المستند ميزة مصادقة طلب المصادقة عن بعد في خدمة المستخدم (RADIUS) التي تم تقديمها في الإصدار 2.10 من جهاز تحليلات البرامج الضارة الآمن (المعروف سابقا باسم Threat Grid). وهو يسمح للمستخدمين بتسجيل الدخول إلى مدخل المسؤول وكذلك مدخل وحدة التحكم مع بيانات الاعتماد المخزنة في خادم المصادقة والتفويض والمحاسبة (AAA) الذي يدعم مصادقة RADIUS عبر DTLS (draft-ietf-radext-dtls-04). في هذه الحالة، تم إستخدام محرك خدمات الهوية من Cisco.

في هذا المستند، تجد الخطوات الضرورية لتكوين الميزة.

المتطلبات الأساسية

المتطلبات

توصي Cisco بأن تكون لديك معرفة بالمواضيع التالية:

- جهاز تحليلات البرامج الضارة الآمنة (المعروفة سابقا باسم شبكة التهديدات)

- محرك خدمات كشف الهوية (ISE)

المكونات المستخدمة

تستند المعلومات الواردة في هذا المستند إلى إصدارات البرامج والمكونات المادية التالية:

- جهاز Secure Ware Analytics، الإصدار 2.10

- Identity Services Engine، الإصدار 2.7

تم إنشاء المعلومات الواردة في هذا المستند من الأجهزة الموجودة في بيئة معملية خاصة. بدأت جميع الأجهزة المُستخدمة في هذا المستند بتكوين ممسوح (افتراضي). إذا كانت شبكتك مباشرة، فتأكد من فهمك للتأثير المحتمل لأي أمر.

التكوين

يقدم هذا القسم إرشادات تفصيلية حول كيفية تكوين جهاز تحليلات البرامج الضارة الآمنة وميزة ISE لميزة مصادقة RADIUS.

ملاحظة: لتكوين المصادقة، تأكد من السماح بالاتصال على المنفذ UDP 2083 بين الواجهة النظيفة لجهاز تحليلات البرامج الضارة الآمن وعقدة خدمة سياسة ISE (PSN).

التكوين

الخطوة 1. إعداد شهادة جهاز تحليلات البرامج الضارة الآمنة للمصادقة.

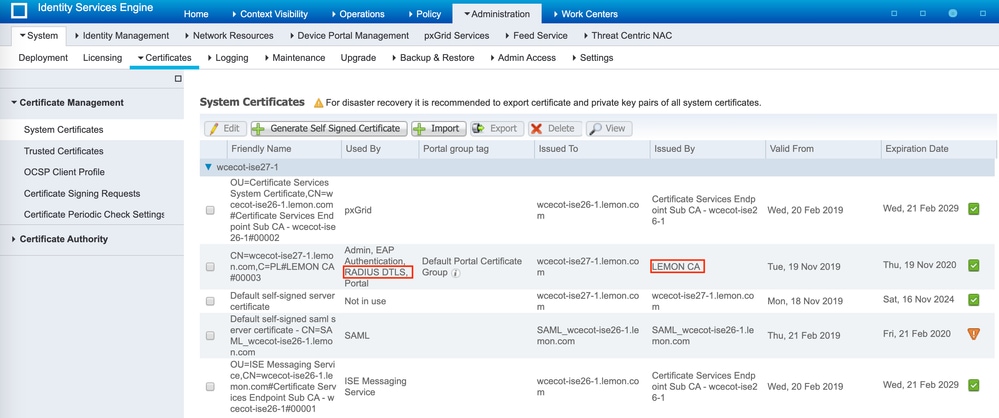

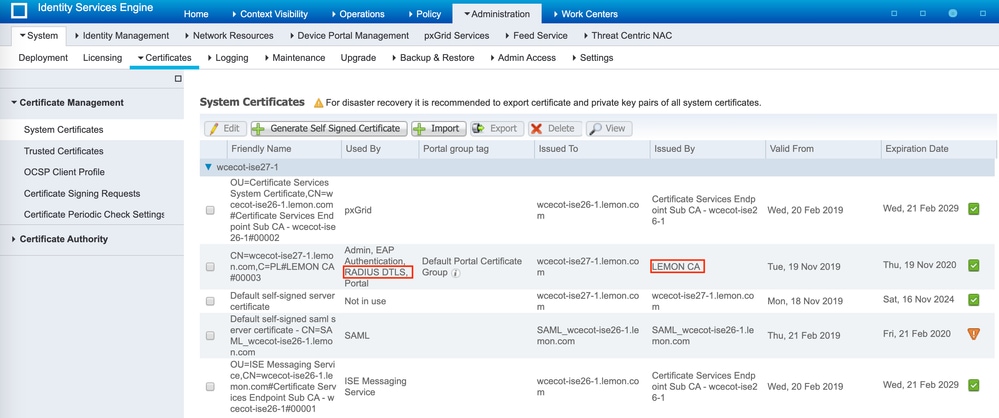

يستخدم RADIUS عبر DTLS مصادقة الشهادات المتبادلة مما يعني أن شهادة المرجع المصدق (CA) من ISE مطلوبة. تحقق أولا من شهادة RADIUS DTLS الموقعة من CA:

الخطوة 2. تصدير شهادة CA من ISE.

انتقل إلى إدارة > نظام > شهادات > إدارة شهادات > شهادات موثوق بها، حدد مكان المرجع المصدق، حدد تصدير كما هو موضح في الصورة، ثم احفظ الشهادة على القرص لوقت لاحق:

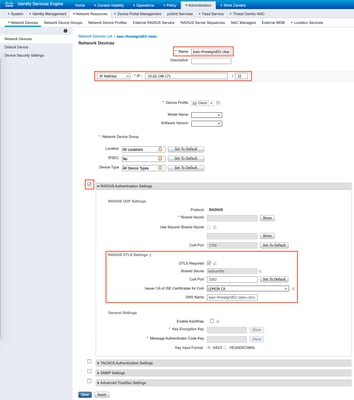

الخطوة 3. إضافة جهاز تحليلات البرامج الضارة الآمنة كجهاز وصول إلى الشبكة.

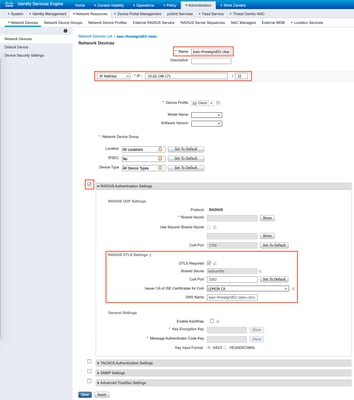

انتقل إلى إدارة > موارد الشبكة > أجهزة الشبكة > إضافة لإنشاء إدخال جديد ل TG وأدخل الاسم، عنوان IP للواجهة النظيفة وحدد DTLS المطلوب كما هو موضح في الصورة. انقر فوق حفظ" في الأسفل:

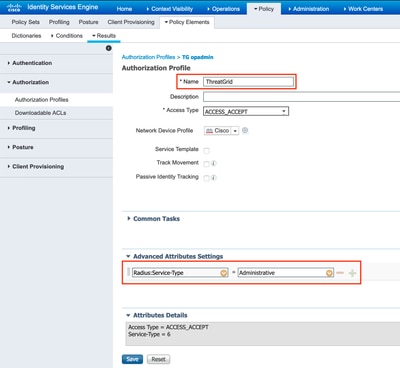

الخطوة 4. إنشاء ملف تعريف تخويل لنهج التخويل.

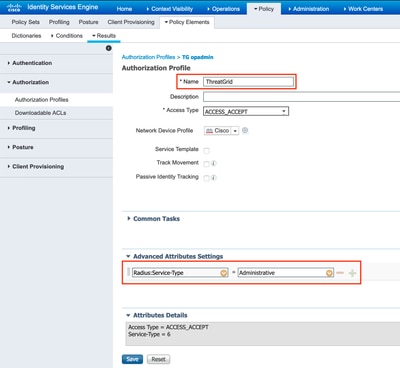

انتقل إلى السياسة > عناصر السياسة > النتائج > التخويل > توصيفات التخويل وانقر على إضافة. أدخل الاسم وحدد إعدادات الخصائص المتقدمة كما هو موضح في الصورة وانقر حفظ:

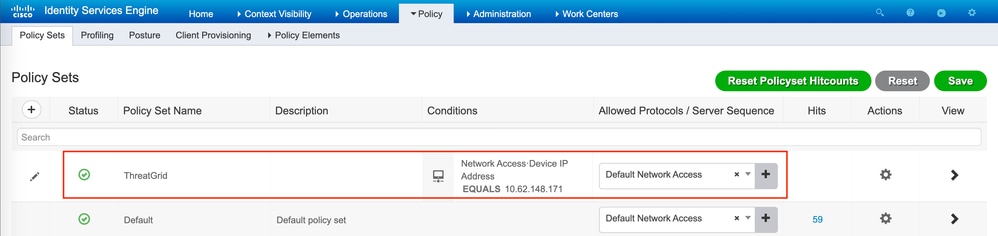

الخطوة 5. إنشاء سياسة مصادقة.

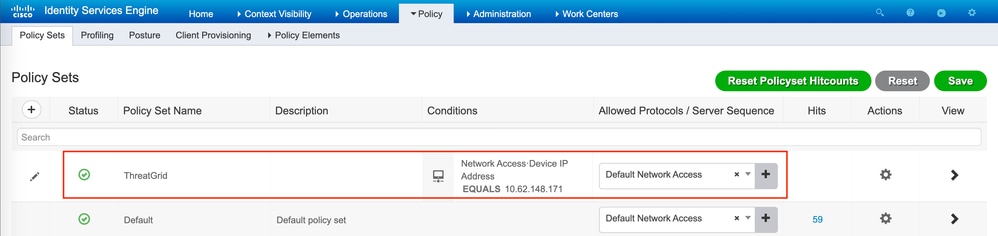

انتقل إلى السياسة > مجموعات السياسات وانقر فوق +. أدخل اسم مجموعة النهج وقم بتعيين الشرط إلى وعنوان IP، المعين إلى الواجهة النظيفة الخاصة ب "جهاز تحليلات البرامج الضارة الآمنة"، انقر فوق حفظ كما هو موضح في الصورة:

الخطوة 6. إنشاء سياسة تخويل.

انقر فوق >للانتقال إلى نهج التخويل، ثم قم بتوسيع نهج التخويل، ثم انقر فوق + ثم قم بالتكوين كما هو موضح في الصورة، بعد النقر فوق حفظ:

تلميح: يمكنك إنشاء قاعدة تفويض واحدة لكافة المستخدمين الذين تطابق كلا الشرطين والمسؤول وواجهة المستخدم.

الخطوة 7. قم بإنشاء شهادة هوية لجهاز تحليلات البرامج الضارة الآمنة.

يجب أن تستند شهادة عميل جهاز تحليلات البرامج الضارة الآمن إلى مفتاح المنحنى البيضاوي:

openssl ecparam -name secp256r1 -genkey -out private-ec-key.pem

يجب إنشاء CSR استنادا إلى هذا المفتاح ثم يجب توقيعه من قبل CA الذي يثق ISE به. تحقق من إستيراد الشهادات الجذر إلى صفحة مخزن الشهادات الموثوق بها للحصول على مزيد من المعلومات حول كيفية إضافة شهادة مرجع مصدق إلى مخزن شهادات ISE الموثوق به.

الخطوة 8. قم بتكوين جهاز تحليلات البرامج الضارة الآمنة لاستخدام RADIUS.

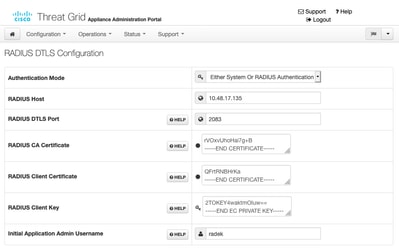

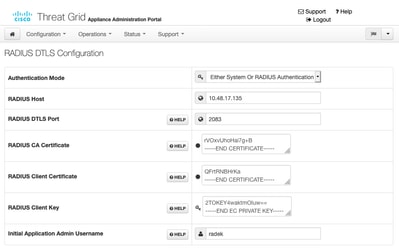

سجل الدخول إلى مدخل المسؤول، انتقل إلى التكوين > RADIUS. في شهادة RADIUS CA الصق محتوى ملف PEM الذي يتم تجميعه من ISE، في الشهادة المنسقة PEM الخاصة بلصق شهادة العميل التي تم تلقيها من CA وفي محتوى لصق مفتاح العميل الخاص بملف private-ec-key.pem من الخطوة السابقة كما هو موضح في الصورة. طقطقة حفظ:

ملاحظة: يجب إعادة تكوين جهاز تحليلات البرامج الضارة الآمنة بعد حفظ إعدادات RADIUS.

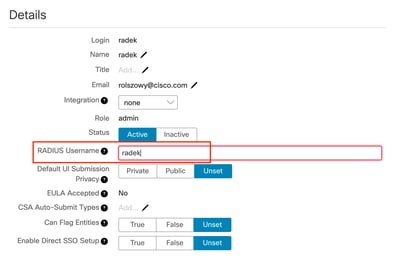

الخطوة 9. إضافة اسم مستخدم RADIUS إلى مستخدمي وحدة التحكم.

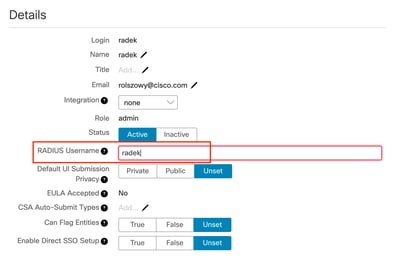

لتسجيل الدخول إلى مدخل وحدة التحكم، يجب إضافة سمة اسم مستخدم RADIUS إلى المستخدم الخاص كما هو موضح في الصورة:

الخطوة 10. تمكين مصادقة RADIUS فقط.

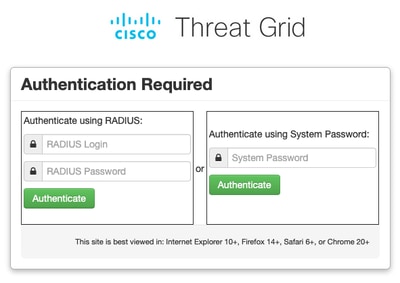

بعد تسجيل الدخول الناجح إلى مدخل المسؤول، يظهر خيار جديد، والذي يعطل مصادقة النظام المحلي تماما ويترك فقط مصادقة مستندة إلى RADIUS.

التحقق من الصحة

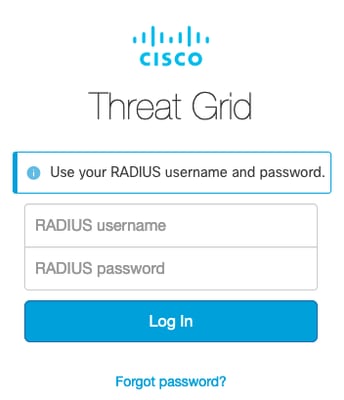

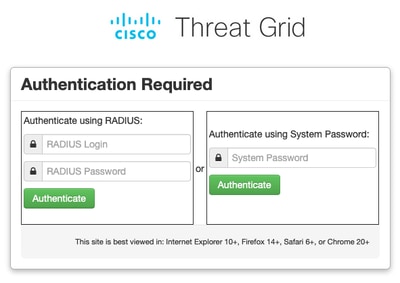

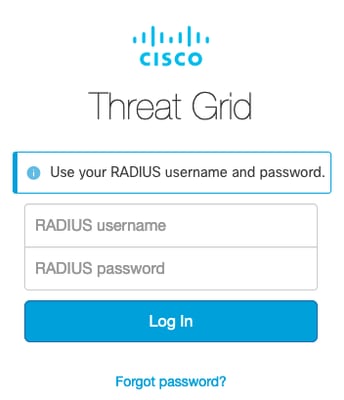

بعد إعادة تكوين "جهاز تحليلات البرامج الضارة الآمنة"، قم بتسجيل الخروج، والآن يبدو تسجيل الدخول إلى الصفحات كما هو الحال في مدخل الصور والمسؤول ووحدة التحكم على التوالي:

استكشاف الأخطاء وإصلاحها

هناك ثلاثة عناصر يمكن أن تسبب مشاكل: ISE واتصال الشبكة وجهاز تحليلات البرامج الضارة الآمنة.

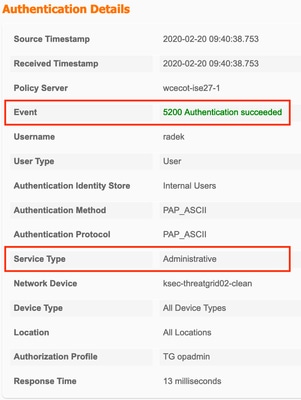

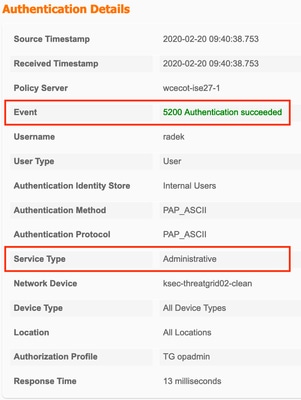

- في ISE، تأكد من أنها ترجع ServiceType=Administrative لتأمين طلبات مصادقة جهاز تحليلات البرامج الضارة. انتقل إلى العمليات > RADIUS > السجلات المباشرة على ISE وتحقق من التفاصيل:

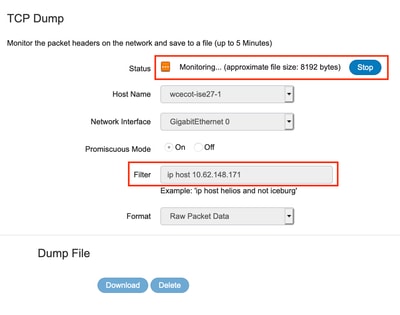

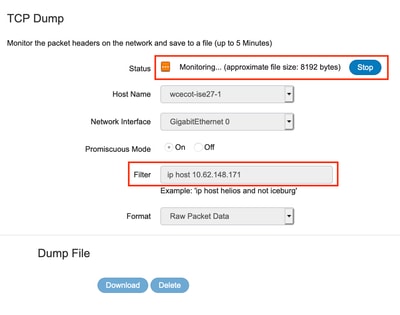

- إن لا يرى أنت هذا طلب، أنجزت ربط التقاط على ISE. انتقل إلى العمليات > أستكشاف الأخطاء وإصلاحها > أدوات التشخيص > تفريغ TCP، ووفر حقل IP في عامل التصفية الخاص بواجهة تنظيف TG، انقر فوق بدء وحاول تسجيل الدخول إلى جهاز تحليلات البرامج الضارة الآمن:

يجب أن ترى عدد وحدات البايت التي تمت زيادتها. افتح ملف PCAP في Wireshark للحصول على مزيد من المعلومات.

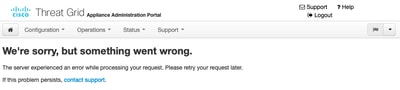

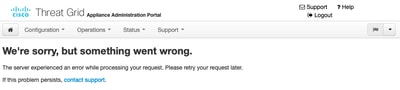

- إذا رأيت الخطأ "نأسف، ولكن حدث خطأ ما" بعد النقر فوق حفظ في جهاز تحليلات البرامج الضارة الآمن والصفحة تبدو كما يلي:

وهذا يعني أنك على الأرجح قد أستخدمت مفتاح RSA لشهادة العميل. يجب إستخدام مفتاح ECC مع المعلمات المحددة في الخطوة 7.

التعليقات

التعليقات