نقاط سمعة الويب (WBRS) ومحرك تصنيف الويب للأسئلة المتداولة

خيارات التنزيل

-

ePub (540.2 KB)

العرض في تطبيقات مختلفة على iPhone أو iPad أو نظام تشغيل Android أو قارئ Sony أو نظام التشغيل Windows Phone

لغة خالية من التحيز

تسعى مجموعة الوثائق لهذا المنتج جاهدة لاستخدام لغة خالية من التحيز. لأغراض مجموعة الوثائق هذه، يتم تعريف "خالية من التحيز" على أنها لغة لا تعني التمييز على أساس العمر، والإعاقة، والجنس، والهوية العرقية، والهوية الإثنية، والتوجه الجنسي، والحالة الاجتماعية والاقتصادية، والتمييز متعدد الجوانب. قد تكون الاستثناءات موجودة في الوثائق بسبب اللغة التي يتم تشفيرها بشكل ثابت في واجهات المستخدم الخاصة ببرنامج المنتج، أو اللغة المستخدمة بناءً على وثائق RFP، أو اللغة التي يستخدمها منتج الجهة الخارجية المُشار إليه. تعرّف على المزيد حول كيفية استخدام Cisco للغة الشاملة.

حول هذه الترجمة

ترجمت Cisco هذا المستند باستخدام مجموعة من التقنيات الآلية والبشرية لتقديم محتوى دعم للمستخدمين في جميع أنحاء العالم بلغتهم الخاصة. يُرجى ملاحظة أن أفضل ترجمة آلية لن تكون دقيقة كما هو الحال مع الترجمة الاحترافية التي يقدمها مترجم محترف. تخلي Cisco Systems مسئوليتها عن دقة هذه الترجمات وتُوصي بالرجوع دائمًا إلى المستند الإنجليزي الأصلي (الرابط متوفر).

المحتويات

علامة سمعة الويب (WBRS) ومحرك تصنيف الويب الأسئلة المتداولة (FAQ).

يصف هذا المقال الأسئلة الأكثر شيوعا على نقاط سمعة الويب (WBRS) وميزة التصنيف باستخدام جهاز أمان الويب (WSA) من Cisco.

ما هي نتيجة سمعة الويب؟

تقوم "عوامل تصفية سمعة الويب" بتعيين نقاط السمعة المستندة إلى الويب (WBRS) إلى URL لتحديد أحتمالية إحتوائها على برامج ضارة قائمة على URL. يستخدم جهاز أمان الويب علامات السمعة على الويب لتحديد هجمات البرامج الضارة ووقفها قبل حدوثها. يمكنك إستخدام عوامل تصفية سمعة الويب بنهج الوصول وفك التشفير وأمان البيانات من Cisco.

ما معنى تصنيف الويب؟

مواقع الإنترنت هي فئات تستند إلى سلوك هذه المواقع والغرض منها، ومن أجل تسهيل الأمر على المسؤولين عن الوكلاء، قمنا بإضافة كل عنوان URL لموقع ويب إلى فئة محددة مسبقا، حيث يمكن تحديده لأغراض الأمان وإعداد التقارير. مواقع الويب التي لا تنتمي إلى إحدى الفئات المحددة مسبقا، تسمى مواقع ويب غير مصنفة، والتي يمكن أن تكون بسبب إنشاء موقع جديد ونقص البيانات/حركة المرور الكافية، لتحديد فئتها. وهذا يتغير مع مرور الوقت.

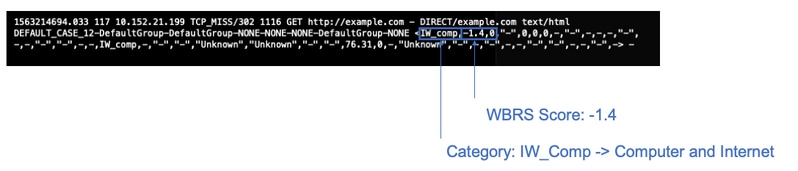

كيف يتم العثور على نقاط السمعة في سجلات الوصول؟

يجب أن يكون لكل طلب تقوم به من خلال Cisco Web Security Appliance (WSA) علامة سمعة مستندة إلى الويب وفئة عنوان URL مرفقة بها. وأحد طرق عرض هذه العلامة من خلال سجلات الوصول، المثال أدناه: علامة السمعة المستندة إلى الويب (WBRS) هي (-1.4)، وفئة عنوان URL هي: أجهزة الكمبيوتر والإنترنت.

مرجع نص لقطة الشاشة المذكورة أعلاه.

1563214694.033 117 xx.xx.xx.xx TCP_MISS/302 1116 GET https://example.com - DIRECT/example.com text/html DEFAULT_CASE_12-DefaultGroup-DefaultGroup-NONE-NONE-NONE-DefaultGroup-NONE <IW_comp,-1.4,0,"-",0,0,0,-,"-",-,-,-,"-",-,-,"-","-",-,-,IW_comp,-,"-","-","Unknown","Unknown","-","-",76.31,0,-,"Unknown","-",-,"-",-,-,"-","-",-,-,"-",-> -

- يمكن عرض سجلات الوصول إما من واجهة سطر الأوامر (CLI) أو تنزيلها باستخدام أسلوب بروتوكول نقل الملفات (FTP) على واجهة الإدارة IP. (تأكد من تمكين FTP على الواجهة).

- قائمة كاملة بالفئات المختصرة: https://www.cisco.com/c/en/us/td/docs/security/wsa/wsa11-7/user_guide/b_WSA_UserGuide_11_7/b_WSA_UserGuide_11_7_chapter_01001.html#con_1208638

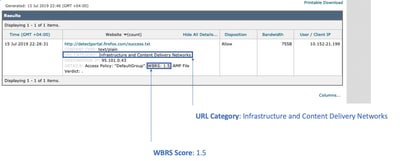

كيف أجد سجل السمعة في تقاريري؟

- انتقل إلى واجهة المستخدم الرسومية (GUI) الخاصة ب Cisco Web Security Appliance (WSA) ->إعداد التقارير -> تعقب الويب.

- ابحث عن المجال الذي تبحث عنه.

- في صفحة النتائج، انقر فوق الارتباط المطلوب، وسيتم عرض المزيد من التفاصيل كما هو موضح أدناه.

أين تقوم بالتحقق من سجلات تحديثات نقاط السمعة المستندة إلى الويب (WBRS)؟

يمكن العثور على سجلات تحديثات نقاط السمعة المستندة إلى الويب (WBRS) ضمن updater_log، يمكنك تنزيل هذه السجلات من خلال تسجيل الدخول إلى واجهة الإدارة عبر بروتوكول نقل الملفات (FTP). أو من خلال واجهة سطر الأوامر (CLI).

لعرض السجلات باستخدام الوحدة الطرفية:

- فتح الوحدة الطرفية.

- اكتب ذيل الأمر.

- أختر رقم السجلات (يختلف هذا الرقم باختلاف الإصدار وعدد السجلات التي تم تكوينها).

- سيتم عرض السجلات.

WSA.local (SERVICE)> tail

Currently configured logs:

1. "xx.xx.xx.xx" Type: "Configuration Logs" Retrieval: FTP Push - Host

xx.xx.xx.xx

2. "Splunk" Type: "Access Logs" Retrieval: FTP Poll

3. "accesslogs" Type: "Access Logs" Retrieval: FTP Push - Host xx.xx.xx.xx

4. "amp_logs" Type: "AMP Engine Logs" Retrieval: FTP Poll

5. "archiveinspect_logs" Type: "ArchiveInspect Logs" Retrieval: FTP Poll

....

43. "uds_logs" Type: "UDS Logs" Retrieval: FTP Poll

44. "updater_logs" Type: "Updater Logs" Retrieval: FTP Poll

45. "upgrade_logs" Type: "Upgrade Logs" Retrieval: FTP Poll

46. "wbnp_logs" Type: "WBNP Logs" Retrieval: FTP Poll

47. "webcat_logs" Type: "Web Categorization Logs" Retrieval: FTP Poll

48. "webrootlogs" Type: "Webroot Logs" Retrieval: FTP Poll

49. "webtapd_logs" Type: "Webtapd Logs" Retrieval: FTP Poll

50. "welcomeack_logs" Type: "Welcome Page Acknowledgement Logs" Retrieval: FTP

Poll

Enter the number of the log you wish to tail.

[]> 44

Press Ctrl-C to stop scrolling, then `q` to quit.

Mon Jul 15 19:24:04 2019 Info: mcafee updating the client manifest

Mon Jul 15 19:24:04 2019 Info: mcafee update completed

Mon Jul 15 19:24:04 2019 Info: mcafee waiting for new updates

Mon Jul 15 19:36:43 2019 Info: wbrs preserving wbrs for upgrades

Mon Jul 15 19:36:43 2019 Info: wbrs done with wbrs update

Mon Jul 15 19:36:43 2019 Info: wbrs verifying applied files

Mon Jul 15 19:36:58 2019 Info: wbrs Starting heath monitoring

Mon Jul 15 19:36:58 2019 Info: wbrs Initiating health check

Mon Jul 15 19:36:59 2019 Info: wbrs Healthy

Mon Jul 15 19:37:14 2019 Info: wbrs Initiating health check

Mon Jul 15 19:37:15 2019 Info: wbrs Healthy

Mon Jul 15 19:37:30 2019 Info: wbrs Initiating health check

Mon Jul 15 19:37:31 2019 Info: wbrs Healthy

Mon Jul 15 19:37:46 2019 Info: wbrs Initiating health check

Mon Jul 15 19:37:47 2019 Info: wbrs Healthy

Mon Jul 15 19:38:02 2019 Info: wbrs updating the client manifest

Mon Jul 15 19:38:02 2019 Info: wbrs update completed

Mon Jul 15 19:38:03 2019 Info: wbrs waiting for new updates

Mon Jul 15 20:30:23 2019 Info: Starting scheduled release notification fetch

Mon Jul 15 20:30:24 2019 Info: Scheduled next release notification fetch to occur at Mon Jul 15 23:30:24 2019

Mon Jul 15 23:30:24 2019 Info: Starting scheduled release notification fetch

Mon Jul 15 23:30:25 2019 Info: Scheduled next release notification fetch to occur at Tue Jul 16 02:30:25 2019

كيف يمكنك التحقق مما إذا كان لديك اتصال بخوادم تحديثات نقاط السمعة المستندة إلى الويب (WBRS)؟

للتأكد من قدرة جهاز أمان الويب (WSA) من Cisco على الحصول على التحديثات الجديدة. يرجى التحقق من توفر الاتصال بخوادم تحديث Cisco على المنافذ 80 و 443 التالية لبروتوكول التحكم في الإرسال (TCP):

wsa.local (SERVICE)> telnet updates.ironport.com 80

Trying xx.xx.xx.xx...

Connected to updates.ironport.com.

Escape character is '^]'.

wsa.calo (SERVICE)> telnet upgrades.ironport.com 80

Trying xx.xx.xx.xx...

Connected to upgrades.ironport.com.

Escape character is '^]'.

ملاحظة: إذا كان لديك وكيل للتدفق، فقم بإجراء الاختبارات المذكورة أعلاه من خلال وكيل الخادم.

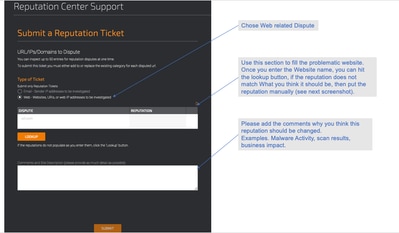

كيف تقوم بإيداع نزاع لتصنيف ويب؟

بعد التحقق من أن كلا من Cisco Web Security Appliance (WSA) و Cisco TALOS لهما نفس درجة السمعة، ولكن ما زلت تعتقد أن هذه نتيجة غير صحيحة، ثم يلزم إصلاح هذا عن طريق إرسال نزاع مع فريق Cisco TALOS.

ويمكن القيام بذلك باستخدام الارتباط التالي: https://talosintelligence.com/reputation_center/support

من أجل تقديم النزاع، يرجى اتباع التعليمات التالية.

النتائج بعد ضغط البحث وخيار تغيير النتيجة يدويا.

ملاحظة: قد تستغرق عمليات إرسال Cisco TALOS بعض الوقت لعكس قاعدة البيانات، إذا كانت المشكلة عاجلة، فيمكنك دائما إنشاء WHITELIST أو BLOCKLIST، كعمل حول حتى يتم إصلاح المشكلة من خلفية Cisco. للقيام بذلك، يمكنك التحقق من هذا القسم (كيفية To Whitelist أو BlackList URL).

كيف تقوم بتسجيل نزاع للحصول على علامة Web Reputation؟

بعد التحقق من أن كلا من Cisco Web Security Appliance (WSA) و Cisco TALOS لهما نفس التصنيف، ولكن لا تزال تعتقد أن هذه النتيجة غير صحيحة، ثم يلزم إصلاح هذا الإجراء عن طريق إرسال نزاع مع فريق Cisco TALOS.

انتقل إلى صفحة إرسال التصنيفات في موقع Talos على الويب: https://talosintelligence.com/reputation_center/support#categorization

من أجل تقديم النزاع، يرجى اتباع التعليمات التالية.

لتحديث الفئة، أختر من القائمة المنسدلة ما تشعر أنه يناسب الموقع على الويب بشكل أفضل، وتأكد من اتباع إرشادات التعليقات.

تم تسجيل نزاع ولكن لم يتم تحديث النتيجة أو الفئة على جهاز أمان الويب (WSA) من Cisco أو نظام التشغيل Cisco TALOS.

في حالة تقديم حالة إلى Cisco TALOS ولم يتم تحديث السمعة/النتيجة في غضون 3-4 أيام. يمكنك التحقق من إعدادات التحديثات الخاصة بك والتأكد من إمكانية الوصول إلى خادم تحديث Cisco. إذا كانت جميع هذه الخطوات صحيحة، فيمكنك المتابعة وفتح تذكرة مع Cisco TAC، وسيساعدك Cisco Engineer في المتابعة مع فريق Cisco TALOS.

ملاحظة: يمكنك تطبيق العمل البياضل/blocklist لتطبيق الإجراء المطلوب حتى يتم تحديث الفئة/السمعة من فريق Cisco Talos.

يعرض جهاز أمان الويب (WSA) من Cisco نتائج مختلفة عن Cisco Talos، كيف يمكن إصلاح هذا؟

يمكن أن تكون قاعدة البيانات قديمة على جهاز أمان الويب (WSA) من Cisco لأسباب متعددة، وبشكل رئيسي الاتصال بخوادم التحديثات الخاصة بنا، الرجاء اتباع هذه الخطوات للتحقق من أن لديك خوادم تحديث صحيحة واتصال.

1. تحقق من توفر الاتصال بخوادم Cisco Update على المنفذ 80 و 443:

wsa.local (SERVICE)> telnet updates.ironport.com 80

Trying xx.xx.xx.xx...

Connected to updates.ironport.com.

Escape character is '^]'.

wsa.calo (SERVICE)> telnet upgrades.ironport.com 80

Trying xx.xx.xx.xx...

Connected to upgrades.ironport.com.

Escape character is '^]'.

2. إذا كان لديك أي وكيل للتدفق، فتأكد من أن وكيل الخادم يتأكد من إجراء الاختبارات الواردة أعلاه من خلال وكيل الخادم.

3. إذا كان الاتصال جيدا ولا تزال ترى الفرق، فقم بفرض التحديثات يدويا: تحديثمن واجهة سطر الأوامر (CLI)، أو من خدمات الأمان -> حماية البرامج الضارة -> تحديث البيانات.

انتظر بضع دقائق، وإذا لم ينجح ذلك، يرجى التحقق من الخطوة التالية.

4. عند هذه النقطة، ستحتاج إلى التحقق من Update_log: terminal مفتوح: CLI-tail-> (أختر عدد ملف updater_log.) سيؤدي ذلك إلى عرض سجلات التحديث للبنود الجديدة فقط.

يجب أن تبدأ سطور السجل بهذا السطر أمر تم تلقيه عن بعد للإشارة إلى تحديث يدوي":

Mon Jul 15 19:14:12 2019 Info: Received remote command to signal a manual update

Mon Jul 15 19:14:12 2019 Info: Starting manual update

Mon Jul 15 19:14:12 2019 Info: Acquired server manifest, starting update 342

Mon Jul 15 19:14:12 2019 Info: wbrs beginning download of remote file "http://updates.ironport.com/wbrs/3.0.0/ip/default/1563201291.inc"

Mon Jul 15 19:14:12 2019 Info: wbrs released download lock

Mon Jul 15 19:14:13 2019 Info: wbrs successfully downloaded file "wbrs/3.0.0/ip/default/1563201291.inc"

Mon Jul 15 19:14:13 2019 Info: wbrs started applying files

Mon Jul 15 19:14:13 2019 Info: wbrs started applying files

Mon Jul 15 19:14:13 2019 Info: wbrs applying component updates

Mon Jul 15 19:14:13 2019 Info: Server manifest specified an update for mcafee

Mon Jul 15 19:14:13 2019 Info: mcafee was signalled to start a new update

Mon Jul 15 19:14:13 2019 Info: mcafee processing files from the server manifest

Mon Jul 15 19:14:13 2019 Info: mcafee started downloading files

Mon Jul 15 19:14:13 2019 Info: mcafee waiting on download lock

5. تحقق من وجود أي رسائل "هامة/تحذيرية"، فإن سجلات التحديث تعد أخطاء بشرية جدا يمكن قراءتها، وعلى الأرجح سترشدك إلى مكان المشكلة.

6. إذا لم تكن هناك إجابة، فيمكنك التقدم وفتح تذكرة مع دعم Cisco بنتائج الخطوات المذكورة أعلاه، وسيكونون سعداء بالمساعدة.

كيف يتم حساب نتائج السمعة على الويب؟

بعض المعلمات التي يتم النظر فيها عند تعيين علامة لموقع ويب محدد:

- بيانات تصنيف URL

- وجود التعليمات البرمجية القابلة للتنزيل

- وجود إتفاقات ترخيص مستخدم نهائي طويلة ومبهمة

- الحجم العام والتغيرات في الحجم

- معلومات مالك الشبكة

- محفوظات عنوان URL

- عمر عنوان URL

- التواجد على أي قوائم حظر

- التواجد على أي قوائم سماح

- نوع URL للمجالات الشائعة

- معلومات مسجل المجال

- معلومات عنوان IP

ما هو نطاق النقاط لكل فئة من فئات السمعة (جيد، محايد، فقير)؟

نطاقات سمعة الويب والإجراءات المقترنة بها:

نهج الوصول:

| نتيجة |

الإجراء |

الوصف |

مثال |

| من -10 إلى -6.0 (ضعيف) |

حظر |

موقع غير صحيح. تم حظر الطلب، ولا مزيد من الفحص للبرامج الضارة يحدث. |

|

| من -5.9 إلى 5.9 (محايد) |

مسح |

موقع غير محدد. الطلب هو تم تمريره إلى محرك DVS من أجل مسح إضافي للبرامج الضارة. يعرض الأمر محرك DVS يقوم بفحص الطلب ومحتوى إستجابة الخادم. |

|

| من 6.0 إلى 10.0 (جيد) |

سماح |

موقع جيد. الطلب مسموح به. لا يلزم مسح البرامج الضارة. |

|

سياسات فك التشفير:

| نتيجة |

الإجراء |

الوصف |

| من -10 إلى -9.0 (ضعيف) |

قطرة |

موقع غير صحيح. يتم إسقاط الطلب بدون إرسال إشعار إلى المستخدم النهائي. إستخدام هذا الإعداد بحذر. |

| من -8.9 إلى 5.9 (محايد) |

فك التشفير |

موقع غير محدد. تم السماح بالطلب، ولكن تم فك تشفير الاتصال ويتم تطبيق سياسات الوصول على حركة المرور التي تم فك تشفيرها. |

| من 6.0 إلى 10.0 (جيد) |

مرقوا |

موقع جيد. تم تمرير الطلب بدون فحص أو فك تشفير. |

سياسات أمان البيانات من Cisco:

| نتيجة |

الإجراء |

الوصف |

| من -10 إلى -6.0 (ضعيف) |

حظر |

موقع غير صحيح. تم حظر المعاملة، ولم يحدث أي مسح ضوئي آخر. |

| من -5.9 إلى 0.0 (محايد) |

الشاشة |

لن يتم حظر الحركة استنادا إلى "سمعة ويب"، وستتم المتابعة إلى عمليات التحقق من المحتوى (نوع الملف وحجمه). يتم مراقبة مواقع الملاحظات التي لا تحتوي على نقاط. |

ماذا يعني موقع ويب غير مصنف؟

عناوين URL غير المصنفة هي تلك التي لا تحتوي قاعدة بيانات Cisco على معلومات كافية حولها لتأكيد فئتها. عادة مواقع الويب التي تم إنشاؤها حديثا.

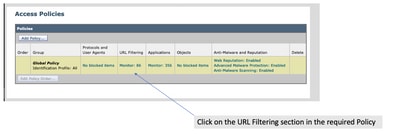

كيف يمكنك حظر عناوين URL غير المصنفة؟

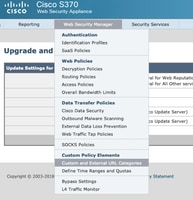

1. انتقل إلى سياسة الوصول المطلوبة: إدارة أمان الويب -> سياسات الوصول.

2. قم بالتمرير لأسفل إلى قسم عناوين URL غير المصنفة.

3. أختر أحد الإجراءات المطلوبة، أو المراقبة، أو الحظر، أو التحذير.

4. إرسال التغييرات وتنفيذها.

ما مدى تكرار تحديث قاعدة البيانات؟

يمكن تحديث تكرار التحقق من التحديثات باستخدام الأمر التالي من CLI: updateConfig

WSA.local (SERVICE)> updateconfig

Service (images): Update URL:

------------------------------------------------------------------------------

Webroot Cisco Servers

Web Reputation Filters Cisco Servers

L4 Traffic Monitor Cisco Servers

Cisco Web Usage Controls Cisco Servers

McAfee Cisco Servers

Sophos Anti-Virus definitions Cisco Servers

Timezone rules Cisco Servers

HTTPS Proxy Certificate Lists Cisco Servers

Cisco AsyncOS upgrades Cisco Servers

Service (list): Update URL:

------------------------------------------------------------------------------

Webroot Cisco Servers

Web Reputation Filters Cisco Servers

L4 Traffic Monitor Cisco Servers

Cisco Web Usage Controls Cisco Servers

McAfee Cisco Servers

Sophos Anti-Virus definitions Cisco Servers

Timezone rules Cisco Servers

HTTPS Proxy Certificate Lists Cisco Servers

Cisco AsyncOS upgrades Cisco Servers

Update interval for Web Reputation and Categorization: 12h

Update interval for all other services: 12h

Proxy server: not enabled

HTTPS Proxy server: not enabled

Routing table for updates: Management

The following services will use this routing table:

- Webroot

- Web Reputation Filters

- L4 Traffic Monitor

- Cisco Web Usage Controls

- McAfee

- Sophos Anti-Virus definitions

- Timezone rules

- HTTPS Proxy Certificate Lists

- Cisco AsyncOS upgrades

Upgrade notification: enabled

Choose the operation you want to perform:

- SETUP - Edit update configuration.

- VALIDATE_CERTIFICATES - Validate update server certificates

- TRUSTED_CERTIFICATES - Manage trusted certificates for updates

[]>

ملاحظة: توضح القيمة المذكورة أعلاه مدى تكرار التحقق من وجود تحديثات، ولكن ليس مدى تكرار إصدار تحديثات جديدة للسمعة والخدمات الأخرى. يمكن أن تكون التحديثات متوفرة في أي وقت.

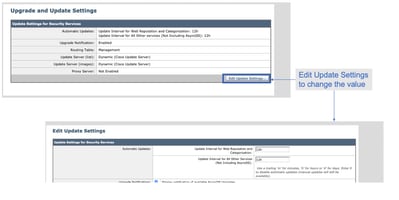

أو من واجهة المستخدم الرسومية: إدارة النظام -> إعدادات الترقية والتحديث.

كيف يتم وضع عنوان URL على قائمة بيضاء/سوداء؟

تستغرق تحديثات عناوين URL من Cisco TALOS بعض الوقت، إما بسبب نقص المعلومات الكافية. أو لا توجد طريقة لتغيير السمعة لأن موقع الويب لم يثبت التغيير في السلوك الضار. عند هذه النقطة، يمكنك إضافة عنوان URL هذا إلى فئة عنوان URL المخصصة التي هي السماح/الحظر في نهج الوصول أو التي تم تمريرها/إسقاط نهج فك التشفير الخاص بك، والتي ستضمن وصول عنوان URL دون فحص أو فحص URL بواسطة جهاز أمان الويب (WSA) من Cisco أو الحظر.

من أجل WhiteList/BlackList عنوان URL، يرجى اتباع الخطوات التالية:

1. أضف عنوان URL في فئة عنوان URL المخصص.

من واجهة المستخدم الرسومية، انتقل إلى مدير أمان الويب ->فئة عنوان URL المخصص والخارجي.

2. انقر فوق إضافة الفئة:

3. أضف مواقع ويب مماثلة لللقطات الشاشة أدناه:

4. انتقل إلى تصفية عنوان URL في نهج الوصول المطلوب (إدارة أمان الويب -> سياسات الوصول -> تصفية عنوان URL).

5. حدد WhiteList أو BlackList التي أنشأناها للتو وتضمينها في السياسة.

6. قم بتضمين "فئة النهج" في إعدادات تصفية URL النهج كما هو موضح أدناه.

7. حدد الإجراء، حظر إلى منع، السماح بالهوية البيضاء. وإذا كنت ترغب في أن يمر عنوان URL من خلال محركات المسح الضوئي، احفظ الإجراء كمراقبة.

8. إرسال التغييرات وتنفيذها.

محفوظات المراجعة

| المراجعة | تاريخ النشر | التعليقات |

|---|---|---|

1.0 |

05-Aug-2019 |

الإصدار الأولي |

تمت المساهمة بواسطة مهندسو Cisco

- Fuad AsouliCisco Technical Consulting Engineer

- Handy PutraCisco Technical Consulting Engineer

- Nik KaleCisco Technical Leader

اتصل بنا

- فتح حالة دعم

- (تتطلب عقد خدمة Cisco)

التعليقات

التعليقات