تكوين العبارة إلى شبكة VPN على موجهات RV016 و RV042 و RV042G و RV082 VPN

الهدف

يتم إستخدام الشبكة الخاصة الظاهرية (VPN) لتكوين اتصال آمن بين نقطتي نهاية عبر إنترنت عام أو مشترك، من خلال ما يسمى نفق VPN. وبشكل أكثر تحديدا، يسمح اتصال الشبكة الخاصة الظاهرية (VPN) من بوابة إلى بوابة بوجود موجهين للاتصال بشكل آمن ببعضهما البعض وتظهر بشكل منطقي عميلة في أحد طرفيها كما لو كانت جزءا من الشبكة على الطرف الآخر. ويتيح ذلك إمكانية مشاركة البيانات والموارد بسهولة وأمان أكبر عبر الإنترنت.

يجب إجراء التكوين على كلا الموجهين لتمكين شبكة VPN من عبارة إلى عبارة. يجب عكس التكوينات التي تم إجراؤها في قسم إعداد المجموعة المحلية وإعداد المجموعة البعيدة بين الموجهين بحيث تكون المجموعة المحلية لواحد هي المجموعة البعيدة للآخر.

الهدف من هذا المستند هو شرح كيفية تكوين شبكة VPN من العبارة إلى البوابة على موجهات سلسلة RV016 و RV042 و RV042G و RV082 VPN.

الأجهزة القابلة للتطبيق

· الطراز RV016

· الطراز RV042

· الطراز RV042G

· الطراز RV082

إصدار البرامج

· الإصدار 4.2.2.08

تكوين العبارة إلى عبارة VPN

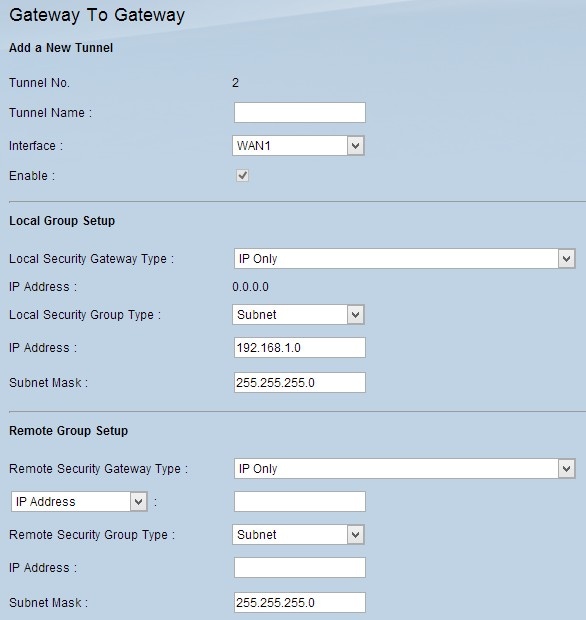

الخطوة 1. سجل الدخول إلى الأداة المساعدة لتكوين الموجه واختر VPN > بوابة إلى بوابة. يتم فتح صفحة العبارة إلى البوابة:

لتكوين بوابة لبوابة VPN يلزم تكوين الميزات التالية:

4. إعداد IPSec

إضافة نفق جديد

رقم النفق هو حقل للقراءة فقط يعرض النفق الحالي الذي سيتم إنشاؤه.

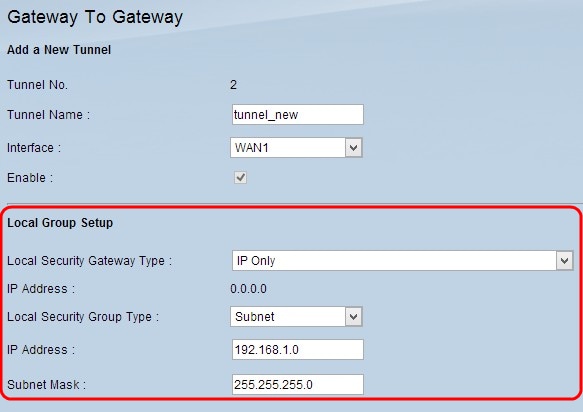

الخطوة 1. أدخل اسم لنفق VPN في حقل اسم النفق. ولا يلزم ان يطابق الاسم المستخدم في الطرف الآخر من النفق.

الخطوة 2. من القائمة المنسدلة "الواجهة" أختر منفذ شبكة المنطقة الواسعة (WAN) لاستخدامه مع النفق.

· WAN1 — منفذ WAN المخصص لموجهات VPN من السلسلة RV0XX.

· WAN2 — منفذ WAN2/DMZ لموجهات VPN من السلسلة RV0XX Series. لا تظهر إلا في القائمة المنسدلة إذا تم تكوينها كشبكة WAN وليس كمنفذ منطقة منزوعة السلاح (DMZ).

الخطوة 3. (إختياري) لتمكين شبكة VPN، حدد خانة الاختيار في حقل تمكين. ال VPN مكنت افتراضيا.

إعداد المجموعة المحلية

ملاحظة: يجب أن يكون تكوين إعداد المجموعة المحلية على موجه واحد هو نفسه تكوين إعداد المجموعة البعيدة على الموجه الآخر.

الخطوة 1. أختر طريقة تعريف الموجه المناسبة لإنشاء نفق VPN من القائمة المنسدلة نوع عبارة الأمان المحلية.

· IP فقط — يتم التعرف على الموجه المحلي (هذا الموجه) بواسطة عنوان IP ثابت. أنت يستطيع فقط أخترت هذا خيار إن المسحاج تخديد يتلقى ساكن إستاتيكي wan IP. يظهر عنوان IP ساكن إستاتيكي WAN تلقائيا في حقل عنوان IP.

· مصادقة IP + اسم المجال (FQDN) — يمكن الوصول إلى النفق من خلال عنوان IP ثابت ومجال مسجل. إذا أخترت هذا الخيار، فأدخل اسم المجال المسجل في حقل اسم المجال. يظهر عنوان IP ساكن إستاتيكي WAN تلقائيا في حقل عنوان IP.

· مصادقة IP + عنوان البريد الإلكتروني (FQDN للمستخدم) — يمكن الوصول إلى النفق من خلال عنوان IP ثابت وعنوان بريد إلكتروني. إذا أخترت هذا الخيار، أدخل عنوان البريد الإلكتروني في حقل عنوان البريد الإلكتروني. يظهر عنوان IP ساكن إستاتيكي WAN تلقائيا في حقل عنوان IP.

· المصادقة الديناميكية ل IP + اسم المجال (FQDN) — يمكن الوصول إلى النفق من خلال عنوان IP ديناميكي ومجال مسجل. إذا أخترت هذا الخيار، فأدخل اسم المجال المسجل في حقل اسم المجال.

· مصادقة IP + عنوان البريد الإلكتروني الديناميكي (FQDN للمستخدم) — يمكن الوصول إلى النفق من خلال عنوان IP ديناميكي وعنوان بريد إلكتروني. إذا أخترت هذا الخيار، أدخل عنوان البريد الإلكتروني في حقل عنوان البريد الإلكتروني.

الخطوة 2. أختر مستخدم شبكة LAN المحلي المناسب أو مجموعة المستخدمين الذين يمكنهم الوصول إلى نفق VPN من القائمة المنسدلة "مجموعة الأمان المحلية". الإعداد الافتراضي هو الشبكة الفرعية.

· IP — يمكن لجهاز شبكة LAN واحد فقط الوصول إلى نفق VPN. إن يختار أنت هذا خيار، دخلت العنوان من ال lan أداة في العنوان مجال.

· الشبكة الفرعية — يمكن لجميع أجهزة LAN الموجودة على شبكة فرعية معينة الوصول إلى النفق. إذا أخترت هذا الخيار، فأدخل عنوان IP للشبكة الفرعية وقناع الشبكة الفرعية لأجهزة LAN في حقل عنوان IP وقناع الشبكة الفرعية على التوالي. القناع الافتراضي هو 255.255.255.0.

· نطاق IP — يمكن لنطاق أجهزة الشبكة المحلية (LAN) الوصول إلى النفق. إذا أخترت هذا الخيار، فأدخل عنوان IP للبداية والنهاية في حقلي Start IP و End IP على التوالي.

الخطوة 3. انقر على حفظ لحفظ الإعدادات.

إعداد المجموعة البعيدة

ملاحظة: يجب أن يكون تكوين إعداد المجموعة البعيدة على موجه واحد هو نفسه تكوين إعداد المجموعة المحلية على الموجه الآخر.

الخطوة 1. من القائمة المنسدلة "نوع عبارة الأمان عن بعد"، أختر الطريقة لتحديد الموجه البعيد لإنشاء نفق VPN.

· IP فقط — يمكن الوصول إلى النفق من خلال IP ساكن إستاتيكي WAN. إذا كنت تعرف عنوان IP الخاص بالموجه البعيد، فأختر عنوان IP من القائمة المنسدلة مباشرة أسفل حقل نوع عبارة الأمان عن بعد وأدخل عنوان IP. أخترت IP ب DNS حللت إن لا يعرف أنت العنوان غير أن يعرف ال domain name وأدخل ال domain name من المسحاج تخديد في ال ip ب ب DNS حللت مجال.

· مصادقة IP + اسم المجال (FQDN) — يمكن الوصول إلى النفق من خلال عنوان IP ثابت ومجال مسجل للموجه. إذا كنت تعرف عنوان IP الخاص بالموجه البعيد، فأختر عنوان IP على القائمة المنسدلة مباشرة أسفل حقل نوع عبارة الأمان عن بعد وأدخل العنوان. أخترت IP ب DNS حللت إن لا يعرف أنت العنوان غير أن يعرف ال domain name وأدخل ال domain name من المسحاج تخديد في ال ip ب ب DNS حللت مجال. أدخل اسم المجال للموجه في حقل اسم المجال بغض النظر عن الطريقة التي تختار تعريفه بها.

· مصادقة IP + عنوان البريد الإلكتروني (FQDN للمستخدم) — يمكن الوصول إلى النفق من خلال عنوان IP ثابت وعنوان بريد إلكتروني. إذا كنت تعرف عنوان IP الخاص بالموجه البعيد، فأختر عنوان IP على القائمة المنسدلة مباشرة أسفل حقل نوع عبارة الأمان عن بعد وأدخل العنوان. أخترت IP ب DNS حللت إن لا يعرف أنت العنوان غير أن يعرف ال domain name وأدخل ال domain name من المسحاج تخديد في ال ip ب ب DNS حللت مجال. أدخل عنوان البريد الإلكتروني في حقل عنوان البريد الإلكتروني.

· المصادقة الديناميكية ل IP + اسم المجال (FQDN) — يمكن الوصول إلى النفق من خلال عنوان IP ديناميكي ومجال مسجل. إذا أخترت هذا الخيار، فأدخل اسم المجال المسجل في حقل اسم المجال.

· مصادقة IP + عنوان البريد الإلكتروني الديناميكي (FQDN للمستخدم) — يمكن الوصول إلى النفق من خلال عنوان IP ديناميكي وعنوان بريد إلكتروني. إذا أخترت هذا الخيار، قم بإدخال عنوان البريد الإلكتروني في حقل عنوان البريد الإلكتروني.

الخطوة 2. أختر مستخدم شبكة LAN البعيدة المناسب أو مجموعة المستخدمين الذين يمكنهم الوصول إلى نفق VPN من القائمة المنسدلة "نوع مجموعة الأمان عن بعد".

· IP — يمكن لجهاز شبكة LAN محدد واحد فقط الوصول إلى النفق. إن يختار أنت هذا خيار، دخلت العنوان من ال lan أداة في العنوان مجال.

· الشبكة الفرعية — يمكن لجميع أجهزة LAN الموجودة على شبكة فرعية معينة الوصول إلى النفق. إذا أخترت هذا الخيار، فأدخل عنوان IP للشبكة الفرعية وقناع الشبكة الفرعية لأجهزة LAN في حقل عنوان IP وقناع الشبكة الفرعية على التوالي.

· نطاق IP — يمكن لنطاق أجهزة الشبكة المحلية (LAN) الوصول إلى النفق. إذا أخترت هذا الخيار، فأدخل عنوان IP للبداية والنهاية في حقلي Start IP و End IP على التوالي.

ملاحظة: لا يمكن أن يكون الموجهان الموجهان في نهاية النفق على الشبكة الفرعية نفسها.

الخطوة 3. انقر على حفظ لحفظ الإعدادات.

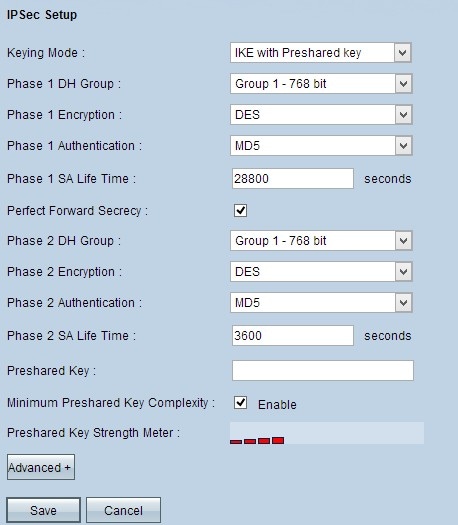

إعداد IPSec

أمان بروتوكول الإنترنت (IPSec) هو بروتوكول أمان طبقة الإنترنت الذي يوفر الأمان الشامل من خلال المصادقة والتشفير أثناء أي جلسة اتصال.

ملاحظة: يلزم أن يكون لكلا طرفي الشبكة الخاصة الظاهرية (VPN) نفس طرق التشفير وفك التشفير والمصادقة للعمل بشكل صحيح. أدخل نفس إعدادات إعداد IPSec لكلا الموجهين.

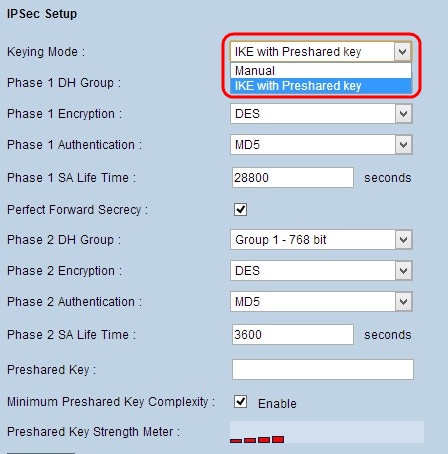

الخطوة 1. أختر الوضع المناسب لإدارة المفاتيح لضمان الأمان من القائمة المنسدلة وضع الحفظ. الوضع الافتراضي هو IKE باستخدام المفتاح المشترك مسبقا.

· يدوي — وضع أمان مخصص لإنشاء مفتاح أمان جديد بنفسك وعدم التفاوض مع المفتاح. إنه الأفضل للاستخدام أثناء أستكشاف الأخطاء وإصلاحها وفي بيئة ثابتة صغيرة.

· IKE باستخدام مفتاح مشترك مسبقا — يتم إستخدام بروتوكول تبادل مفتاح الإنترنت (IKE) لإنشاء مفتاح مشترك مسبقا واستبداله تلقائيا لإنشاء اتصال مصدق للنفق.

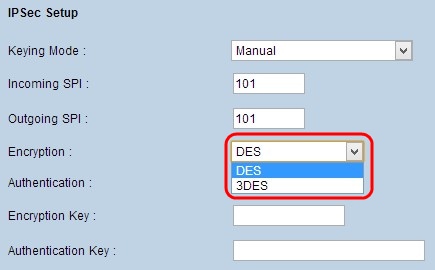

إعداد IPSec لوضع الحفظ اليدوي

الخطوة 1. أدخل القيمة السداسية العشرية الفريدة لفهرس معلمات الأمان الواردة (SPI) في حقل SPI الوارد. يتم نقل SPI في رأس بروتوكول حمولة الأمان التضمين (ESP) ويحدد الحماية للحزمة الواردة. يمكنك إدخال قيمة من 100 إلى ffffff. يلزم تطابق SPI الوارد الخاص بالموجه المحلي مع SPI الصادر الخاص بالموجه البعيد.

الخطوة 2. أدخل القيمة السداسية العشرية الفريدة لفهرس معلمات الأمان الصادرة (SPI) في حقل SPI الصادر. يمكنك إدخال قيمة من 100 إلى ffffff. يجب أن تتطابق قيمة SPI الصادرة الخاصة بالموجه البعيد مع SPI الوارد الخاص بالموجه المحلي.

ملاحظة: لا يمكن أن يكون لنفقين نفس SPI.

الخطوة 3. أختر أسلوب التشفير المناسب للبيانات من القائمة المنسدلة للتشفير. التشفير الموصى به هو 3DES. يحتاج نفق VPN إلى إستخدام نفس أسلوب التشفير على كلا الطرفين.

· DES — يستخدم معيار تشفير البيانات (DES) حجم مفتاح 56 بت لتشفير البيانات. DES قديم ويجب إستخدامه فقط إذا كانت نقطة نهاية واحدة تدعم DES فقط.

· 3DES — معيار تشفير البيانات الثلاثي (3DES) هو طريقة تشفير بسيطة 168 بت. يقوم 3DES بتشفير البيانات ثلاث مرات، مما يوفر المزيد من الأمان ثم DES.

الخطوة 4. أختر أسلوب المصادقة المناسب للبيانات من القائمة المنسدلة للمصادقة. المصادقة الموصى بها هي SHA1 لأنها أكثر أمانا من MD5. يحتاج نفق VPN إلى إستخدام طريقة المصادقة نفسها لكلا النهايتين.

· MD5 — خوارزمية ملخص الرسالة-5 (MD5) هي وظيفة تجزئة 128 بت توفر الحماية للبيانات من الهجوم الضار بواسطة حساب المجموع الاختباري.

· SHA1 — خوارزمية التجزئة الآمنة الإصدار 1 (SHA1) هي وظيفة تجزئة 160 بت تكون أكثر أمانا من MD5 ولكنها تستغرق وقتا أكثر للحساب.

الخطوة 5. أدخل المفتاح لتشفير البيانات وفك تشفيرها في حقل مفتاح التشفير. إذا أخترت أسلوب تشفير DES كأسلوب تشفير في الخطوة 3، فأدخل قيمة سداسية عشرية مكونة من 16 رقما. إذا أخترت طريقة تشفير 3DES في الخطوة 3، فأدخل قيمة سداسية عشرية ذات 40 رقما.

الخطوة 6. أدخل مفتاح مشترك مسبقا لمصادقة حركة المرور في حقل مفتاح المصادقة. إذا أخترت MD5 كطريقة مصادقة في الخطوة 4، فأدخل قيمة سداسية عشرية مكونة من 32 رقما. إذا أخترت SHA1 كطريقة مصادقة في الخطوة 4، فأدخل قيمة سداسية عشرية ذات 40 رقما. إذا لم تقم بإضافة أرقام كافية، سيتم إلحاق أصفار بالنهاية حتى تتوفر أرقام كافية. يحتاج نفق VPN إلى إستخدام نفس المفتاح المشترك مسبقا لكلا النهايتين.

الخطوة 7. انقر على حفظ لحفظ الإعدادات.

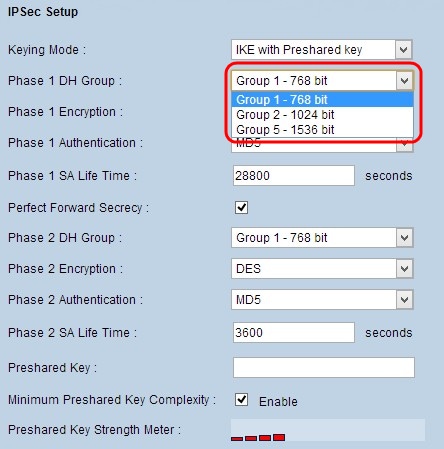

IKE مع تكوين وضع المفتاح المشترك مسبقا

الخطوة 1. أختر مجموعة DH المناسبة للمرحلة الأولى من القائمة المنسدلة لمجموعة DH للمرحلة الأولى. يتم إستخدام المرحلة 1 لإنشاء إرتباط الأمان المنطقي البسيط (SA) بين طرفي النفق لدعم الاتصال الآمن المصدق. Diffie-Hellman (DH) هو بروتوكول تبادل مفاتيح مشفر يتم إستخدامه لتحديد قوة المفتاح أثناء المرحلة 1 وهو يشارك أيضا المفتاح السري لمصادقة الاتصال.

· المجموعة 1 - 768 بت — المفتاح الأقل قوة ومجموعة المصادقة الأقل أمانا ولكنهما تستغرقان أقل قدر من الوقت لحساب مفاتيح IKE. يفضل هذا الخيار إذا كانت سرعة الشبكة منخفضة.

· مجموعة 2 - 1024 بت — مفتاح أعلى متانة ومجموعة مصادقة أكثر أمانا من المجموعة 1 ولكن يستغرق حساب مفاتيح IKE وقتا أطول.

· المجموعة 5 - 1536 بت — أعلى مفتاح قوة ومجموعة المصادقة الأكثر أمانا. تحتاج إلى مزيد من الوقت لحساب مفاتيح IKE. يفضل لو كانت سرعة الشبكة عالية.

الخطوة 2. أختر تشفير المرحلة 1 المناسب لتشفير المفتاح من القائمة المنسدلة لتشفير المرحلة 1. يوصى باستخدام الطراز AES-128 أو AES-192 أو AES-256. يحتاج نفق VPN إلى إستخدام نفس طريقة التشفير لكل من طرفيه.

· DES — يستخدم معيار تشفير البيانات (DES) حجم مفتاح 56 بت لتشفير البيانات. DES قديم ويجب إستخدامه فقط إذا كانت نقطة نهاية واحدة تدعم DES فقط.

· 3DES — معيار تشفير البيانات الثلاثي (3DES) هو طريقة تشفير بسيطة 168 بت. يقوم 3DES بتشفير البيانات ثلاث مرات، مما يوفر المزيد من الأمان ثم DES.

· AES-128 — معيار التشفير المتقدم (AES) هو طريقة تشفير 128 بت تعمل على تحويل النص العادي إلى نص تشفير من خلال تكرارات 10 دورات.

· AES-192 — معيار التشفير المتقدم (AES) هو طريقة تشفير 192 بت تعمل على تحويل النص العادي إلى نص تشفير من خلال تكرارات 12 دورة. AES-192 أكثر أمانا من AES-128.

· AES-256 — معيار التشفير المتقدم (AES) هو طريقة تشفير 256 بت تعمل على تحويل النص العادي إلى نص تشفير من خلال تكرارات 14 دورة. AES-256 هو أسلوب التشفير الأكثر أمانا.

الخطوة 3. أختر أسلوب مصادقة المرحلة الأولى المناسب من القائمة المنسدلة لمصادقة المرحلة الأولى. يحتاج نفق VPN إلى إستخدام طريقة المصادقة نفسها لكل من طرفيه. يوصى باستخدام SHA1.

· MD5 — خوارزمية ملخص الرسالة-5 (MD5) هي وظيفة تجزئة 128 بت توفر الحماية للبيانات من الهجوم الضار بواسطة حساب المجموع الاختباري.

· SHA1 — خوارزمية التجزئة الآمنة الإصدار 1 (SHA1) هي وظيفة تجزئة 160 بت تكون أكثر أمانا من MD5 ولكنها تستغرق وقتا أكثر للحساب.

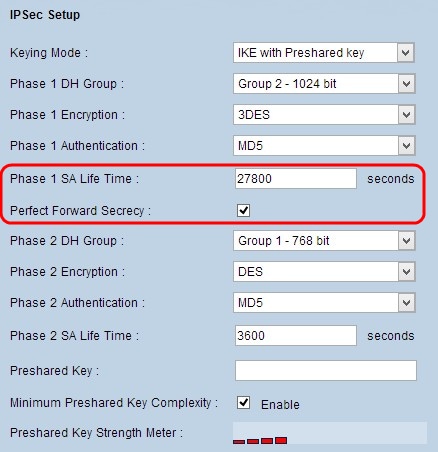

الخطوة 4. أدخل مقدار الوقت بالثواني التي تكون فيها مفاتيح المرحلة 1 صالحة ويظل نفق VPN نشطا في حقل مدة حياة المرحلة 1 SA.

الخطوة 5. حدد خانة الاختيار Perfect Forward Secret لتوفير المزيد من الحماية للمفاتيح. يتيح هذا الخيار للموجه إنشاء مفتاح جديد في حال أختراق أي مفتاح. لا يتم أختراق البيانات المشفرة إلا من خلال المفتاح الذي تم إختراقه. هذا إجراء موصى به لأنه يوفر المزيد من الأمان.

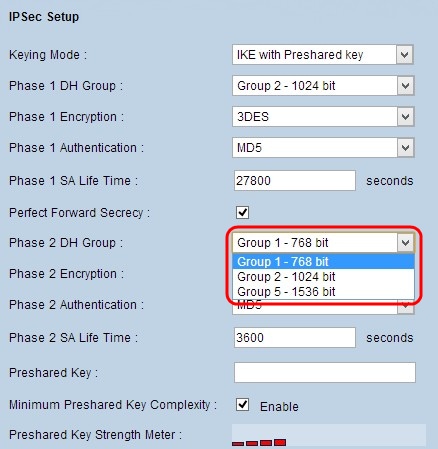

الخطوة 6. أختر مجموعة DH المناسبة للمرحلة 2 من القائمة المنسدلة لمجموعة DH للمرحلة 2. تستخدم المرحلة 2 اقتران الأمان ويتم إستخدامها لتحديد أمان حزمة البيانات أثناء مرورها عبر نقطتي النهاية.

· المجموعة 1 - 768 بت — المفتاح الأقل قوة ومجموعة المصادقة الأقل أمانا، ولكنها تستغرق أقل قدر من الوقت لحساب مفاتيح IKE. يفضل هذا الخيار إذا كانت سرعة الشبكة منخفضة.

· مجموعة 2 - 1024 بت — مفتاح أعلى متانة ومجموعة مصادقة أكثر أمانا من المجموعة 1، غير أن حساب مفاتيح IKE يستغرق وقتا أطول.

· المجموعة 5 - 1536 بت — أعلى مفتاح قوة ومجموعة المصادقة الأكثر أمانا. تحتاج إلى مزيد من الوقت لحساب مفاتيح IKE. يفضل لو كانت سرعة الشبكة عالية.

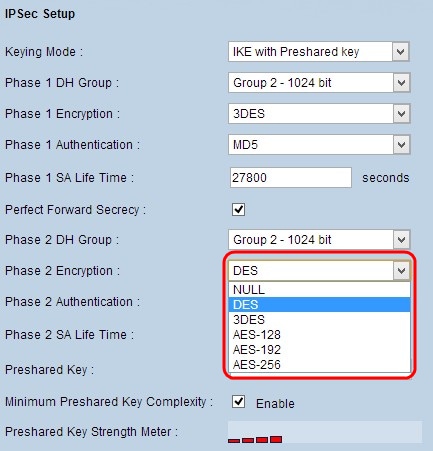

الخطوة 7. أختر تشفير المرحلة 2 المناسب لتشفير المفتاح من القائمة المنسدلة لتشفير المرحلة 2. يوصى باستخدام الطراز AES-128 أو AES-192 أو AES-256. يحتاج نفق VPN إلى إستخدام نفس طريقة التشفير لكل من طرفيه.

· NULL — لا يتم إستخدام أي تشفير.

· DES — يستخدم معيار تشفير البيانات (DES) حجم مفتاح 56 بت لتشفير البيانات. DES قديم ويجب إستخدامه فقط إذا كانت نقطة نهاية واحدة تدعم DES فقط.

· 3DES — معيار تشفير البيانات الثلاثي (3DES) هو طريقة تشفير بسيطة 168 بت. يقوم 3DES بتشفير البيانات ثلاث مرات، مما يوفر المزيد من الأمان ثم DES.

· AES-128 — معيار التشفير المتقدم (AES) هو طريقة تشفير 128 بت تعمل على تحويل النص العادي إلى نص تشفير من خلال 10 تكرارات دورية.

· AES-192 — معيار التشفير المتقدم (AES) هو طريقة تشفير 192 بت تعمل على تحويل النص العادي إلى نص تشفير من خلال 12 تكرار دوري. AES-192 أكثر أمانا من AES-128.

· AES-256 — معيار التشفير المتقدم (AES) هو طريقة تشفير 256 بت تعمل على تحويل النص العادي إلى نص تشفير من خلال 14 تكرار دوري. AES-256 هو أسلوب التشفير الأكثر أمانا.

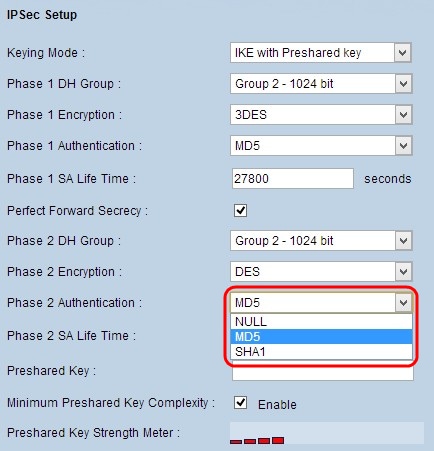

الخطوة 8. أختر أسلوب المصادقة المناسب من القائمة المنسدلة لمصادقة المرحلة 2. يحتاج نفق VPN إلى إستخدام طريقة المصادقة نفسها لكلا النهايتين. يوصى باستخدام SHA1.

· MD5 — خوارزمية ملخص الرسالة-5 (MD5) هي وظيفة تجزئة سداسية عشرية 128 بت توفر الحماية للبيانات من الهجوم الضار بواسطة حساب المجموع الاختباري.

· SHA1 — خوارزمية التجزئة الآمنة الإصدار 1 (SHA1) هي وظيفة تجزئة 160 بت تكون أكثر أمانا من MD5 ولكنها تستغرق وقتا أكثر للحساب.

· قيمة خالية — لا يتم إستخدام طريقة مصادقة.

الخطوة 9. أدخل مقدار الوقت بالثواني التي تكون فيها مفاتيح المرحلة 2 صالحة ويبقى نفق VPN نشطا في حقل مدة حياة المرحلة 2 SA.

الخطوة 10. أدخل مفتاحا تتم مشاركته مسبقا بين نظائر IKE لمصادقة الأقران في حقل المفتاح المشترك مسبقا. يمكن إستخدام ما يصل إلى 30 من المفاتيح السداسية العشرية والحرف كمفتاح مشترك مسبقا. يحتاج نفق VPN إلى إستخدام نفس المفتاح المشترك مسبقا لكلا طرفيه.

ملاحظة: يوصى بشدة بتغيير المفتاح المشترك مسبقا بشكل متكرر بين نظائر IKE لذلك تظل الشبكة الخاصة الظاهرية (VPN) مؤمنة.

الخطوة 11. (إختياري) إذا كنت تريد تمكين مقياس شدة المفتاح المشترك مسبقا، حدد خانة الاختيار الحد الأدنى لتعقيد المفتاح المشترك مسبقا. يتم إستخدامه لتحديد قوة المفتاح المشترك مسبقا من خلال شرائط اللون.

· مقياس القوة الرئيسي السابق التشكيل — هذا يظهر قوة المفتاح المشترك مسبقا عبر الشرائط الملونة. يشير اللون الأحمر إلى ضعف القوة، بينما يشير اللون الأصفر إلى القوة المقبولة، ويشير اللون الأخضر إلى القوة القوية.

الخطوة 12. انقر على حفظ لحفظ الإعدادات.

ملاحظة: إذا كنت ترغب في تكوين الخيارات المتاحة في قسم الخيارات المتقدمة لعبارة إلى شبكة VPN (VPN)، فارجع إلى المقالة، قم بتكوين الإعدادات المتقدمة للعبارة إلى عبارة VPN على موجهات RV016 و RV042 و RV042G و RV082 VPN.

محفوظات المراجعة

| المراجعة | تاريخ النشر | التعليقات |

|---|---|---|

1.0 |

11-Dec-2018 |

الإصدار الأولي |

التعليقات

التعليقات