تكوين نفق VPN من موقع إلى موقع بين موجه VPN RV320 Gigabit WAN المزدوج ومهايئ الخدمات المتكاملة Cisco 500 Series Integrated Services Adapter

الهدف

توجد الشبكة الخاصة الظاهرية (VPN) كتقنية تستخدم على نطاق واسع لتوصيل الشبكات البعيدة بشبكة خاصة رئيسية، لمحاكاة إرتباط خاص في شكل قناة مشفرة عبر خطوط عامة. يمكن للشبكة البعيدة الاتصال بشبكة رئيسية خاصة كما لو كانت موجودة كجزء من الشبكة الرئيسية الخاصة دون وجود مخاوف أمان بسبب تفاوض من طبقتين لتشفير حركة مرور VPN بطريقة لا تعرف إلا نقاط نهاية VPN كيفية فك تشفيرها.

يقدم هذا الدليل القصير مثالا لتصميم إنشاء نفق VPN من IPsec من موقع إلى موقع بين مهايئ الخدمات المتكاملة Cisco 500 Series وموجه من السلسلة Cisco RV.

الأجهزة القابلة للتطبيق

· سلسلة موجهات Cisco RV (RV320)

· سلسلة مهايئات الخدمات المتكاملة Cisco 500 Series Integrated Services Adapters (ISA570)

إصدار البرامج

· 4.2.2.08 [الموجهات VPN من السلسلة Cisco RV0xx Series]

تهيئة مسبقة

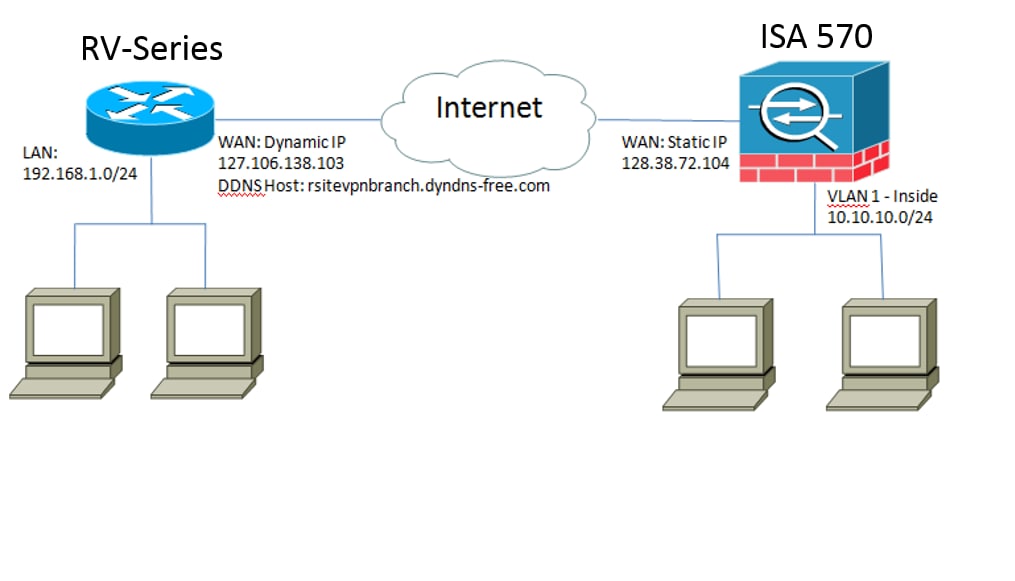

الرسم التخطيطي للشبكة

يوضح ما يلي مخطط شبكة VPN من موقع إلى موقع.

يتم تكوين نفق VPN من IPsec من موقع إلى موقع وإنشائه بين الموجه من السلسلة Cisco RV في المكتب البعيد و Cisco 500 Series ISA في المكتب الرئيسي.

باستخدام هذا التكوين، يمكن للمضيف الموجود في الشبكة المحلية (LAN) 192.168.1.0/24 في المكتب البعيد والمضيف الموجود في الشبكة المحلية (LAN) 10.10.10.0/24 في المكتب الرئيسي الاتصال ببعضهم البعض بشكل آمن عبر الشبكة الخاصة الظاهرية (VPN).

المفاهيم الأساسية

تبادل مفتاح الإنترنت (IKE)

تبادل مفتاح الإنترنت (IKE) هو البروتوكول المستخدم لإعداد اقتران أمان (SA) في مجموعة بروتوكولات IPsec. يعتمد IKE على بروتوكول Oakley وارتباط أمان الإنترنت وبروتوكول إدارة المفاتيح (ISAKMP)، ويستخدم تبادل مفاتيح Diffie-Hellman لإعداد سر جلسة عمل مشتركة، والذي يتم اشتقاق مفاتيح التشفير منه.

بروتوكول إدارة المفاتيح وارتباط أمان الإنترنت (ISAKMP)

يتم إستخدام بروتوكول إدارة المفاتيح وارتباط أمان الإنترنت (ISAKMP) للتفاوض على نفق VPN بين نقطتي نهاية VPN. وهو يحدد إجراءات المصادقة والاتصال وإنشاء المفاتيح، ويستخدمها بروتوكول IKE لتبادل مفاتيح التشفير وإنشاء الاتصال الآمن.

أمان بروتوكول الإنترنت (IPsec)

بروتوكول أمان IP (IPsec) هو مجموعة بروتوكولات لتأمين إتصالات IP عن طريق مصادقة كل حزمة IP من تدفق البيانات وتشفيرها. كما يتضمن IPsec بروتوكولات لإنشاء مصادقة متبادلة بين الوكلاء في بداية الجلسة والتفاوض على مفاتيح التشفير التي سيتم إستخدامها أثناء الجلسة. يمكن إستخدام IPsec لحماية تدفقات البيانات بين زوج من البيئات المضيفة أو البوابات أو الشبكات.

نصائح التصميم

مخطط شبكة VPN — يعني مخطط شبكة VPN من نقطة إلى نقطة تكوين نفق IPsec آمن بين الموقع الرئيسي والموقع البعيد.

وغالبا ما تتطلب الشركات مواقع بعيدة متعددة في مخطط متعدد المواقع، كما تقوم بتنفيذ مخطط شبكة خاصة ظاهرية (VPN) قائم على المحوري أو مخطط شبكة خاصة ظاهرية (VPN) كاملة للشبكات الخاصة الظاهرية (VPN). يعني مخطط الشبكة الخاصة الظاهرية (VPN) المحوري الذي يتم الاتصال به أن المواقع البعيدة لا تتطلب الاتصال بالمواقع البعيدة الأخرى، كما أن كل موقع بعيد يقوم فقط بإنشاء نفق IPsec آمن مع الموقع الرئيسي. يعني مخطط الشبكة الخاصة الظاهرية (VPN) الكاملة للشبكة العنكبوتية الكاملة أن المواقع البعيدة تتطلب الاتصال بالمواقع البعيدة الأخرى، كما يقوم كل موقع بعيد بإنشاء اتصال IPsec آمن مع الموقع الرئيسي وجميع المواقع البعيدة الأخرى.

مصادقة VPN — يتم إستخدام بروتوكول IKE لمصادقة أقران VPN عند إنشاء نفق VPN. توجد طرق مصادقة مختلفة لبروتوكول IKE، والمفتاح المشترك مسبقا هو الطريقة الأكثر ملاءمة. توصي Cisco بتطبيق مفتاح قوي مشترك مسبقا.

تشفير VPN — لضمان سرية البيانات المنقولة عبر شبكة VPN، يتم إستخدام خوارزميات التشفير لتشفير حمولة حزم IP. إن معيار تشفير البيانات (DES) ومعيار 3DES ومعيار التشفير المتطور (AES) ثلاثة معايير تشفير مشتركة. يعتبر معيار التشفير المتطور هو الأكثر أمانا عند مقارنته بمعيار تشفير البيانات (DES) ومعيار تشفير البيانات الثلاثي (3DES). توصي Cisco بشدة بتطبيق تشفير AES-128 بت أو أعلى (على سبيل المثال، AES-192 و AES-256). ومع ذلك، تتطلب خوارزميات التشفير الأقوى المزيد من موارد المعالجة من الموجه.

عنونة IP الديناميكية لشبكة WAN وخدمة اسم المجال الديناميكي (DDNS) — يلزم إنشاء نفق VPN بين عنواني IP العامين. إن يستلم المسحاج تخديد WAN عنوان ساكن إستاتيكي من الإنترنت خدمة مزود (isp)، ال VPN نفق يستطيع كنت طبقت مباشرة يستعمل ساكن إستاتيكي عنوان. ومع ذلك، تستخدم معظم الشركات الصغيرة خدمات إنترنت ذات نطاق ترددي عريض موفرة للتكلفة مثل DSL أو الكبل، وتتلقى عناوين IP ديناميكية من مزودي خدمة الإنترنت (ISPs) لديهم. في مثل هذه الحالات، يمكن إستخدام الخدمة الديناميكية لاسم المجال (DDNS) لتعيين عنوان IP الديناميكي إلى اسم مجال مؤهل بالكامل (FQDN).

عنونة IP لشبكة LAN — يجب ألا يكون لعنوان شبكة IP الخاصة لشبكة LAN لكل موقع تداخلات. يجب دائما تغيير عنوان شبكة IP الافتراضي لشبكة LAN في كل موقع بعيد.

تلميحات التكوين

قائمة إختيار ما قبل التكوين

الخطوة 1. قم بتوصيل كبل إيثرنت بين RV320 ومودم DSL أو الكبل الخاص به، وتوصيل كبل إيثرنت بين ISA570 ومودم DSL أو الكبل الخاص به.

الخطوة 2. قم بتشغيل RV320، ثم قم بتوصيل أجهزة الكمبيوتر الشخصية الداخلية والخوادم وأجهزة IP الأخرى بمنافذ شبكة LAN الخاصة ب RV320.

الخطوة 3. قم بتشغيل ISA570، ثم قم بتوصيل أجهزة الكمبيوتر الشخصية الداخلية والخوادم وأجهزة IP الأخرى بمنافذ LAN الخاصة ب ISA570.

الخطوة 4. تأكد من تكوين عناوين IP للشبكة في كل موقع على شبكات فرعية مختلفة. في هذا المثال، تستخدم شبكة LAN الخاصة ب Office البعيد الإصدار 192.168.1.0 وشبكة LAN الخاصة بالمكتب الرئيسي الإصدار 10.10.10.0.

الخطوة 5. تأكد من قدرة أجهزة الكمبيوتر المحلية على الاتصال بالموجهات الخاصة بها، ومع أجهزة الكمبيوتر الأخرى على شبكة LAN نفسها.

تعريف اتصال شبكة WAN

ستحتاج إلى معرفة ما إذا كان مزود خدمة الإنترنت الخاص بك يوفر عنوان IP ديناميكي أو عنوان IP ثابت. عادة ما يوفر ISP عنوان IP ديناميكي، ولكن يجب عليك تأكيد ذلك قبل إكمال تكوين نفق VPN من موقع إلى موقع.

تكوين نفق VPN من موقع إلى موقع IPsec ل RV320 في المكتب البعيد

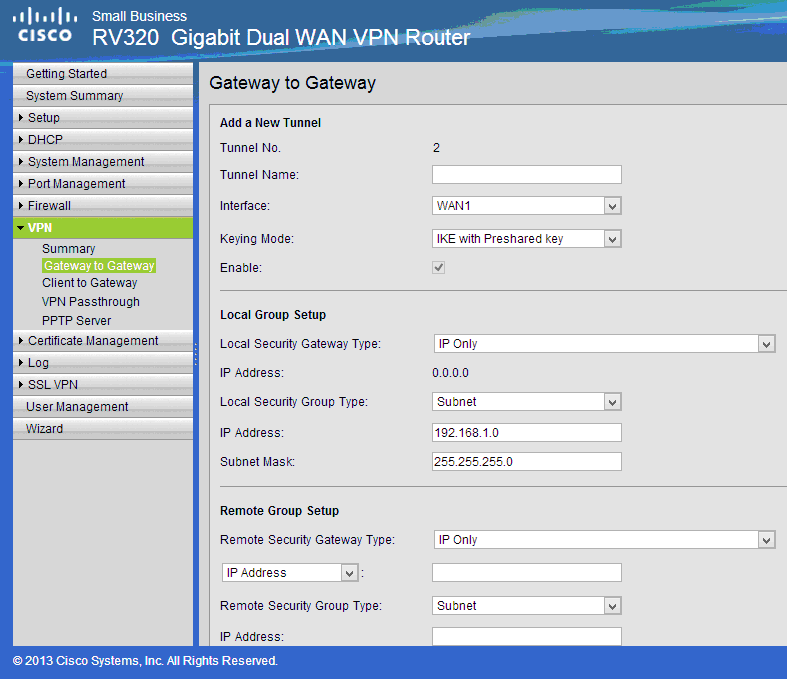

الخطوة 1. انتقل إلى VPN > من عبارة إلى عبارة (راجع الصورة)

أ) أدخل اسم النفق، مثل RemoteOffice.

ب) تعيين الواجهة إلى WAN1.

ج) قم بتعيين وضع وضع الكي إلى IKE باستخدام المفتاح المشترك مسبقا.

د.) إدخال عنوان IP المحلي وعنوان IP البعيد.

تظهر الصورة التالية عبارة موجه VPN RV320 Gigabit بشبكة WAN مزدوجة إلى صفحة البوابة:

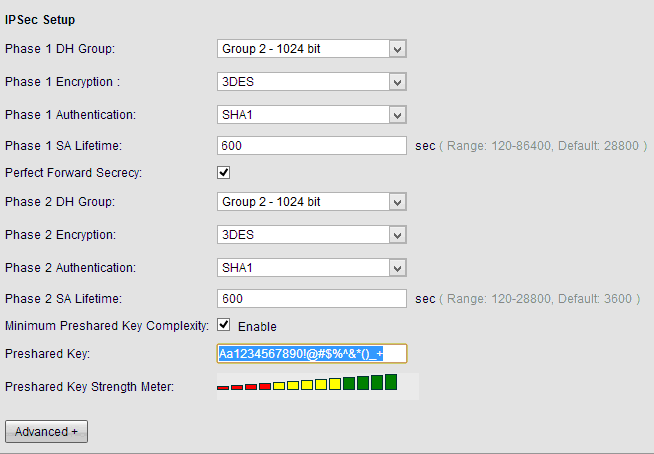

الخطوة 2. إعداد إعدادات نفق IPSec (راجع الصورة)

أ) تعيين التشفير على 3DES.

ب) قم بتعيين المصادقة على SHA1.

ج) تحقق من السرية المثالية لإعادة التوجيه.

د.) قم بإعداد المفتاح المشترك مسبقا (يلزم أن يكون هو نفسه على كلا الموجهين).

فيما يلي عرض إعداد IPSec (المرحلة 1 و 2):

ملاحظة: تذكر أنه يجب تطابق إعدادات نفق IPsec على كلا جانبي نفق IPsec VPN من الموقع إلى الموقع. إذا كان هناك أي تضارب بين إعدادات نفق IPsec ل RV320 و ISA570، فسيفشل كلا الجهازين في التفاوض على مفتاح التشفير وفشل في الاتصال.

الخطوة 3. انقر فوق حفظ لإكمال التكوين.

تكوين نفق VPN من موقع إلى موقع IPsec ل ISA570 في المكتب الرئيسي

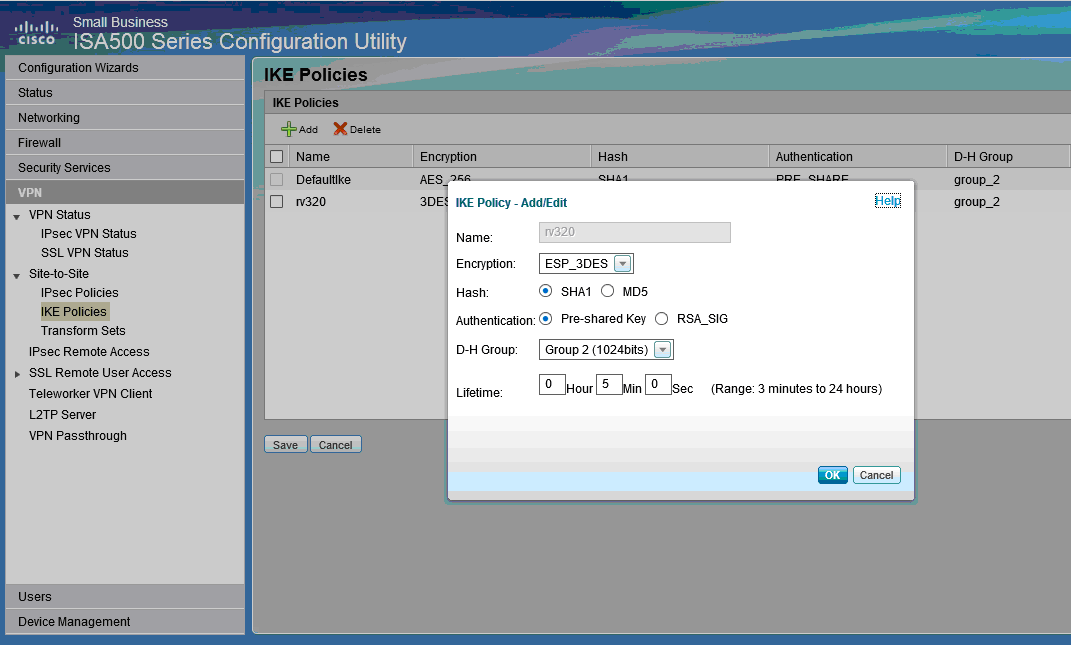

الخطوة 1. الانتقال إلى VPN > سياسات IKE (راجع الصورة)

أ) تعيين التشفير إلى ESP_3DES.

ب) تعيين التجزئة إلى SHA1.

ج) تعيين المصادقة على مفتاح مشترك مسبقا.

د.) تعيين المجموعة D-H على المجموعة 2 (1024 بت).

تعرض الصورة التالية سياسات IKE:

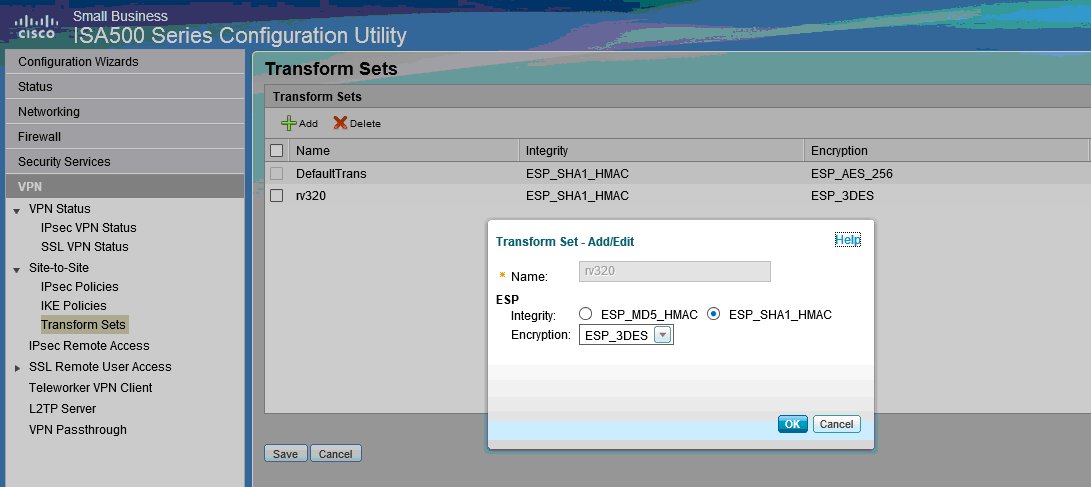

الخطوة 2. الانتقال إلى VPN > مجموعات تحويل IKE (راجع الصورة)

أ) ضبط التكامل إلى ESP_SHA1_HMAC.

ب) تعيين التشفير إلى ESP_DES.

فيما يلي عرض مجموعات تحويل IKE:

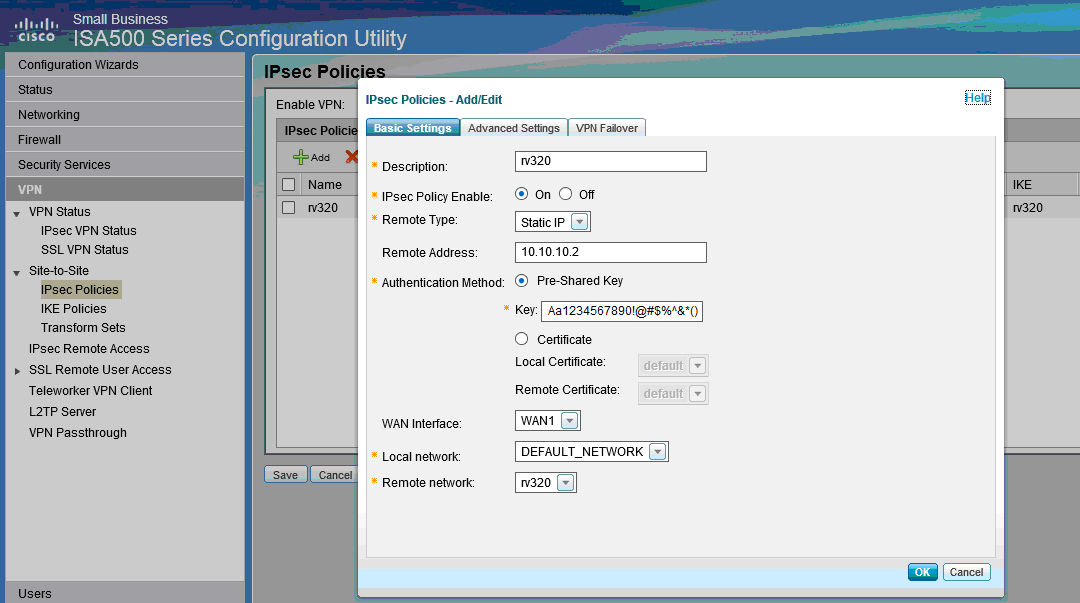

الخطوة 3. انتقل إلى VPN > سياسات IPsec > إضافة > الإعدادات الأساسية (راجع الصورة)

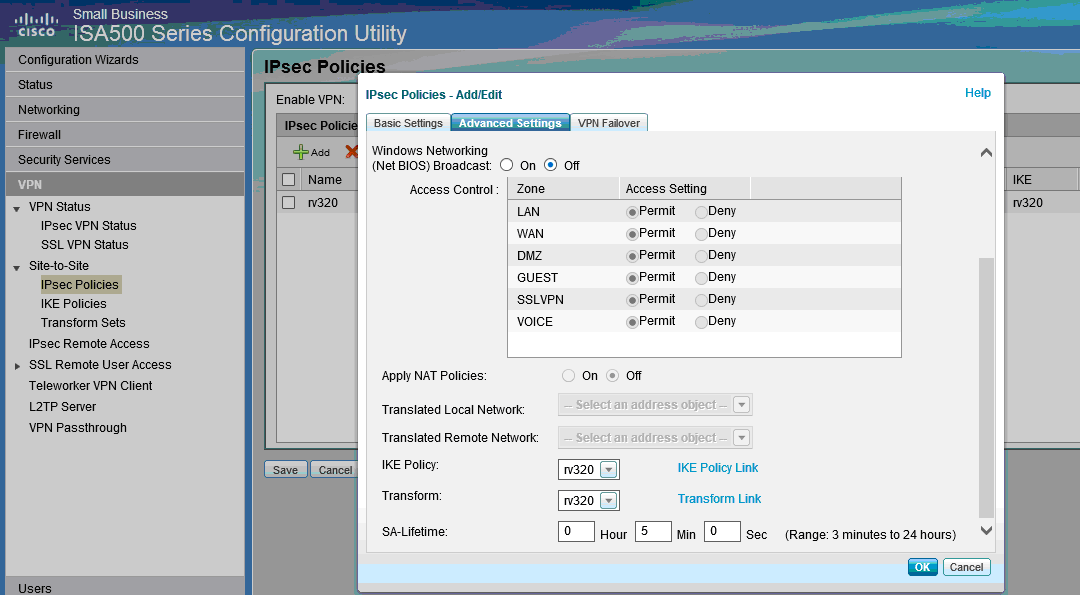

الخطوة 4. انتقل إلى VPN > سياسات IPsec > إضافة > إعدادات متقدمة (راجع الصورة)

أ) تعيين نهج IKE و مجموعات تحويل IKE على التوالي إلى تلك التي تم إنشاؤها في الخطوات 1 و 2.

ب) تعيين مدة بقاء SA إلى 0 ساعة 5 دقائق 0 ثانية.

ج) وانقر فوق OK.

يظهر التالي الإعدادات المتقدمة لسياسات IPsec:

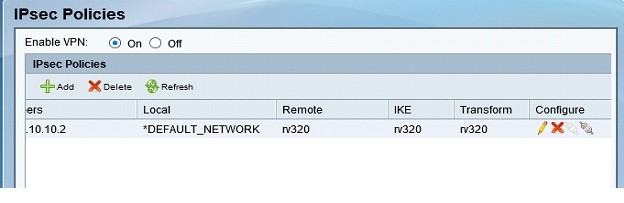

الخطوة 5. اتصال نفق VPN لبروتوكول IPsec من موقع إلى موقع (راجع الصورة)

أ) ثبتت يمكن VPN إلى تشغيل.

ب) انقر على زر توصيل.

تظهر الصورة التالية زر الاتصال:

التعليقات

التعليقات