أستخدم Shrew Soft VPN Client للاتصال بخادم IPSec VPN على RV130 و RV130w

الهدف

تمكنك IPSec VPN (الشبكة الخاصة الظاهرية) من الحصول على الموارد عن بعد بشكل آمن من خلال إنشاء نفق مشفر عبر الإنترنت.

يعمل كلا من RV130 و RV130W كخوادم IPSec VPN، كما يدعمان عميل Shrew Soft VPN.

تأكد من تنزيل أحدث إصدار من برنامج العميل.

· لينة الزبابة (https://www.shrew.net/download/vpn)

ملاحظة: لتتمكن من إعداد عميل Shrew Soft VPN وتكوينه بنجاح باستخدام خادم IPSec VPN، يلزمك أولا تكوين خادم IPSec VPN. لمزيد من المعلومات حول كيفية القيام بذلك، ارجع إلى تكوين المقالة لخادم IPSec VPN على RV130 و RV130W.

الهدف من هذا المستند هو توضيح كيفية إستخدام عميل Shrew Soft VPN للاتصال بخادم IPSec VPN على RV130 و RV130W.

الأجهزة القابلة للتطبيق

· جدار حماية طراز VPN RV130W Wireless-N لاسلكي

· جدار حماية طراز RV130 VPN

متطلبات النظام

· أنظمة 32 أو 64 بت

· Windows 2000 أو XP أو Vista أو Windows 7/8

طوبولوجيا

يوجد أدناه مخطط عالي المستوى يوضح الأجهزة المعنية بتكوين عميل ShrewSoft للموقع.

ويرد أدناه مخطط انسيابي أكثر تفصيلا يوضح دور خوادم DNS في بيئة شبكة الأعمال الصغيرة.

إصدار البرامج

•1.0.1.3

عميل Setup Show Soft VPN

إعداد IPSec VPN وتكوين المستخدم

الخطوة 1. قم بتسجيل الدخول إلى الأداة المساعدة لتكوين الويب واختر VPN > خادم IPSec VPN > إعداد. يتم فتح صفحة الإعداد.

الخطوة 2. تحقق من تكوين خادم IPSec VPN ل RV130 بشكل صحيح. إذا لم يتم تكوين خادم IPSec VPN أو تكوينه بشكل غير صحيح، فارجع إلى تكوين خادم IPSec VPN على RV130 و RV130W وانقر فوق حفظ.

ملاحظة: الإعدادات الواردة أعلاه هي مثال لتكوين خادم RV130/RV130W IPSec VPN. تستند الإعدادات إلى المستند وتكوين خادم VPN IPSec على RV130 و RV130W، وستتم الإشارة إليه في الخطوات التالية.

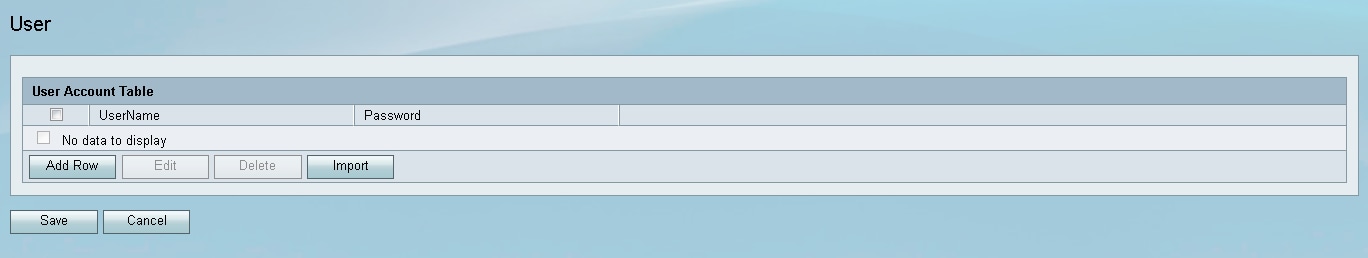

الخطوة 3. انتقل إلى VPN > خادم IPSec VPN > المستخدم. تظهر صفحة المستخدم.

الخطوة 4. طقطقة يضيف صف أن يضيف مستعمل حساب، يستعمل أن يصادق ال VPN زبون (صحة هوية موسعة)، وأدخل ال مرغوب username وكلمة في الحقول يزود.

الخطوة 5. انقر على حفظ لحفظ الإعدادات.

تكوين عميل شبكة VPN

الخطوة 1. افتح مدير الوصول إلى الشبكة الخاصة الظاهرية (VPN) وانقر على إضافة لإضافة ملف تعريف.

يظهر نافذة تكوين موقع VPN.

الخطوة 2. في قسم المضيف البعيد ضمن علامة التبويب عام، أدخل اسم المضيف العام أو عنوان IP للشبكة التي تحاول الاتصال بها.

ملاحظة: تأكد من تعيين رقم المنفذ على القيمة الافتراضية 500. لكي تعمل الشبكة الخاصة الظاهرية (VPN)، يستخدم النفق منفذ UDP 500 الذي يجب تعيينه للسماح لحركة مرور ISAKMP بأن يتم إعادة توجيهها إلى جدار الحماية.

الخطوة 3. في القائمة المنسدلة التكوين التلقائي، أختر معطل.

يتم تحديد الخيارات المتاحة على النحو التالي:

· معطل — يعطل أي تكوينات تلقائية للعميل.

· IKE Config Pull — يسمح بإعداد الطلبات من جهاز كمبيوتر بواسطة العميل. بدعم من أسلوب السحب بواسطة الكمبيوتر، يرجع الطلب قائمة بالإعدادات التي يدعمها العميل.

· IKE Config Push — يتيح لكمبيوتر فرصة تقديم إعدادات للعميل من خلال عملية التكوين. بدعم من أسلوب الدفع بواسطة الكمبيوتر، يرجع الطلب قائمة بالإعدادات التي يدعمها العميل.

· DHCP عبر IPSec — يتيح للعميل فرصة طلب الإعدادات من الكمبيوتر من خلال DHCP عبر IPSec.

الخطوة 4. في قسم المضيف المحلي، أختر إستخدام محول حالي والعنوان الحالي في القائمة المنسدلة وضع المحول.

يتم تحديد الخيارات المتاحة على النحو التالي:

· إستخدام مهايئ ظاهري وعنوان معين — يسمح للعميل باستخدام مهايئ ظاهري بعنوان محدد كمصدر لاتصالات IPsec الخاصة به.

· إستخدام مهايئ ظاهري وعنوان عشوائي — يسمح للعميل باستخدام مهايئ ظاهري بعنوان عشوائي كمصدر لاتصالات IPsec الخاصة به.

· إستخدام مهايئ موجود وعنوان حالي — يسمح للعميل باستخدام مهايئ فعلي موجود فقط مع عنوانه الحالي كمصدر لاتصالات IPsec الخاصة به.

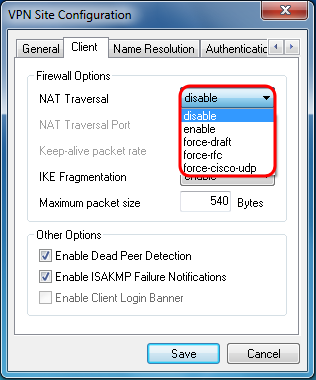

الخطوة 5. انقر فوق علامة التبويب العميل. في القائمة المنسدلة NAT Traversal، حدد نفس الإعداد الذي قمت بتكوينه على RV130/RV130W لمجاورة NAT في تكوين المقالة لخادم IPSec VPN على RV130 و RV130W.

يتم تحديد خيارات قائمة ترجمة عنوان الشبكة (NATT) المتاحة كما يلي:

· تعطيل — لن يتم إستخدام ملحقات بروتوكول NATT.

· تمكين — لن يتم إستخدام ملحقات بروتوكول NT إلا إذا كانت عبارة الشبكة الخاصة الظاهرية (VPN) تشير إلى الدعم أثناء المفاوضات وتم الكشف عن NAT.

· Force-Draft — سيتم إستخدام نسخة مسودة لامتدادات بروتوكول NAT بغض النظر عما إذا كانت بوابة الشبكة الخاصة الظاهرية (VPN) تشير إلى الدعم أثناء المفاوضات أو لم يتم الكشف عن NAT.

· Force-RFC — سيتم إستخدام إصدار RFC من بروتوكول NATT بغض النظر عما إذا كانت عبارة الشبكة الخاصة الظاهرية (VPN) تشير إلى الدعم أثناء المفاوضات أو لم يتم اكتشاف NAT.

· Force-Cisco-UDP — فرض تضمين UDP لعملاء VPN دون NAT.

الخطوة 6. انقر على علامة التبويب تحليل الاسم، وحدد خانة الاختيار تمكين DNS إذا كنت تريد تمكين DNS. إذا لم تكن إعدادات DNS المحددة مطلوبة لتكوين الموقع، قم بإلغاء تحديد خانة الاختيار تمكين DNS.

الخطوة 7. (إختياري) إذا تم تكوين البوابة البعيدة لدعم Configuration Exchange، يمكن للعبارة توفير إعدادات DNS تلقائيا. إذا لم تكن هناك مساحة، فتحقق من أن خانة الاختيار الحصول تلقائيا غير محددة وقم بإدخال عنوان خادم DNS صالح يدويا.

الخطوة 8. (إختياري) انقر على علامة التبويب دقة الاسم، حدد خانة الاختيار تمكين WINS إذا كنت تريد تمكين خادم اسم إنترنت في Windows (WINS). إذا تم تكوين البوابة البعيدة لدعم Configuration Exchange، ستتمكن البوابة من توفير إعدادات WINS تلقائيا. إذا لم تكن هناك مساحة، فتحقق من إلغاء تحديد خانة الاختيار الحصول تلقائيا وأدخل عنوان خادم WINS صالح يدويا.

ملاحظة: من خلال توفير معلومات تكوين WINS، سيتمكن العميل من حل أسماء WINS باستخدام خادم موجود في الشبكة الخاصة البعيدة. يكون هذا مفيدا عند محاولة الوصول إلى موارد شبكة Windows البعيدة باستخدام اسم مسار إتفاقية التسمية الموحدة. ينتمي خادم WINS عادة إلى وحدة تحكم مجال Windows أو خادم Samba.

الخطوة 9. انقر فوق علامة التبويب المصادقة ، وحدد PSK + XAuth المتبادل في القائمة المنسدلة طريقة المصادقة.

يتم تحديد الخيارات المتاحة على النحو التالي:

· RSA المختلط + XAuth — بيانات اعتماد العميل غير مطلوبة. سيقوم العميل بمصادقة البوابة. ستكون بيانات الاعتماد على شكل ملفات شهادة PEM أو PKCS12 أو نوع ملفات مفاتيح.

· بروتوكول GRP المختلط + XAuth — لا توجد حاجة إلى بيانات اعتماد العميل. سيقوم العميل بمصادقة البوابة. ستكون بيانات الاعتماد على شكل ملف شهادة PEM أو PKCS12 وسلسلة سرية مشتركة.

· RSA المتبادل + XAuth — يحتاج كل من العميل والبوابة إلى بيانات اعتماد للمصادقة. ستكون بيانات الاعتماد على شكل ملفات شهادة PEM أو PKCS12 أو نوع مفتاح.

· وحدة PSK + XAuth المتبادلة — يحتاج كل من العميل والبوابة إلى بيانات اعتماد للمصادقة. ستكون بيانات الاعتماد في شكل سلسلة سرية مشتركة.

· RSA المتبادل — يحتاج كل من العميل والبوابة إلى بيانات اعتماد للمصادقة. ستكون بيانات الاعتماد على شكل ملفات شهادة PEM أو PKCS12 أو نوع مفتاح.

· وحدة PSK المتبادلة - يحتاج كل من العميل والمعبر إلى بيانات اعتماد للمصادقة. ستكون بيانات الاعتماد في شكل سلسلة سرية مشتركة.

الخطوة 10. في قسم المصادقة، انقر على علامة التبويب الفرعية بيانات الاعتماد وأدخل نفس المفتاح المشترك مسبقا الذي قمت بتكوينه في صفحة إعداد خادم IPsec VPN في حقل مفتاح مشترك مسبقا.

الخطوة 11. انقر فوق علامة التبويب المرحلة 1. قم بتكوين المعلمات التالية للحصول على نفس الإعدادات التي قمت بتكوينها ل RV130/RV130W في الخطوة 2 من قسم تكوين مستخدم خادم VPN ل IPSec في هذا المستند.

يجب أن تتطابق المعلمات الموجودة في Show Soft مع تكوينات RV130/RV130W في المرحلة الأولى كما يلي:

· يجب أن يتطابق "نوع Exchange" مع "وضع Exchange".

· يجب أن يتطابق "تبادل DH" مع "مجموعة DH".

· يجب أن تتطابق "خوارزمية التشفير" مع "خوارزمية التشفير".

· يجب أن تتطابق "خوارزمية التجزئة" مع "خوارزمية المصادقة".

الخطوة 12. (إختياري) إذا كانت العبارة الخاصة بك تقدم معرف مورد متوافق مع Cisco أثناء مفاوضات المرحلة 1، فتحقق من خانة الاختيار تمكين معرف المورد المتوافق مع نقطة. إذا لم تكن البوابة، أو كنت غير متأكد، أترك خانة الاختيار غير محددة.

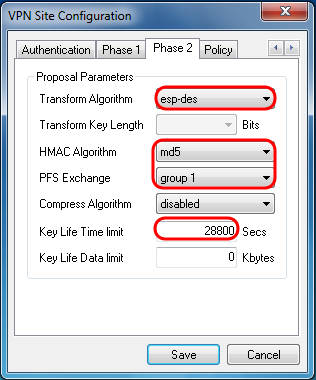

الخطوة 13. انقر على علامة التبويب المرحلة 2. قم بتكوين المعلمات التالية للحصول على نفس الإعدادات التي قمت بتكوينها ل RV130/RV130W في الخطوة 2 من قسم تكوين مستخدم خادم VPN ل IPSec في هذا المستند.

يجب أن تتطابق المعلمات الموجودة في Show Soft مع تكوينات RV130/RV130W في المرحلة الثانية كما يلي:

· يجب أن تتطابق "خوارزمية التحويل" مع "خوارزمية التشفير".

· يجب أن تتطابق "خوارزمية HMAC" مع "خوارزمية المصادقة".

· يجب أن يتطابق "تبادل PFS" مع "مجموعة DH" إذا تم تمكين مجموعة مفاتيح PFS على RV130/RV130W. وإلا، فحدد معطل.

· يجب أن تتطابق "مدة البقاء الأساسية" مع "مدة بقاء IPSec SA".

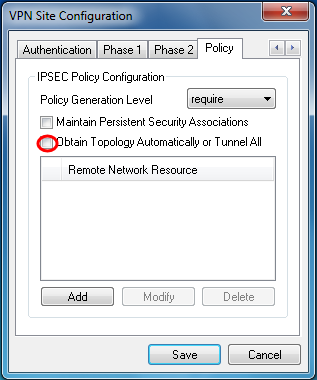

الخطوة 14. انقر فوق علامة التبويب نهج وحدد متطلب في القائمة المنسدلة مستوى إنشاء النهج. يقوم خيار مستوى إنشاء النهج بتعديل المستوى الذي يتم فيه إنشاء نهج IPsec. المستويات المختلفة المتوفرة في خريطة القائمة المنسدلة لسلوكيات تفاوض IPSec SA التي يتم تنفيذها بواسطة عمليات تنفيذ مختلفة للمورد.

يتم تحديد الخيارات المتاحة على النحو التالي:

· تلقائي — سيقوم العميل تلقائيا بتحديد مستوى سياسة IPSec المناسب.

· مطلوب — لن يقوم العميل بالتفاوض حول اقتران أمان فريد (SA) لكل سياسة. يتم إنشاء السياسات باستخدام العنوان العام المحلي كمعرف النهج المحلي وموارد الشبكة البعيدة كمعرف النهج البعيد. سيستخدم مقترح المرحلة الثانية معرفات النهج أثناء التفاوض.

· فريد — سيقوم العميل بالتفاوض على وكيل خدمة (SA) فريد لكل سياسة.

· مشتركة - يتم إنشاء السياسات على المستوى المطلوب. سيستخدم مقترح المرحلة 2 معرف السياسة المحلية كمعرف محلي وأي (0.0.0.0/0) كمعرف بعيد أثناء التفاوض.

الخطوة 15. قم بإلغاء تحديد خانة الاختيار الحصول على الطبولوجيا تلقائيا أو إدخال نفق الكل. يقوم هذا الخيار بتعديل طريقة تكوين سياسات الأمان للاتصال. عند تعطيل هذا الخيار، يجب إجراء التكوين اليدوي. عند تمكين هذا الخيار، يتم إجراء التكوين التلقائي.

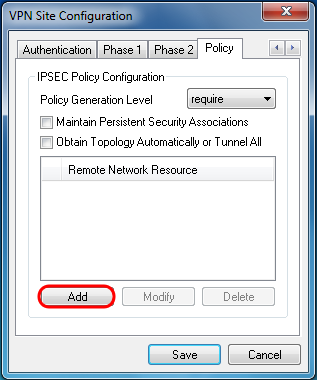

الخطوة 16. انقر فوق إضافة لإضافة مورد الشبكة البعيدة الذي تريد الاتصال به. تتضمن موارد الشبكة عن بعد الوصول إلى سطح المكتب عن بعد وموارد القسم ومحركات الشبكة والبريد الإلكتروني الآمن.

تظهر نافذة إدخال المخطط:

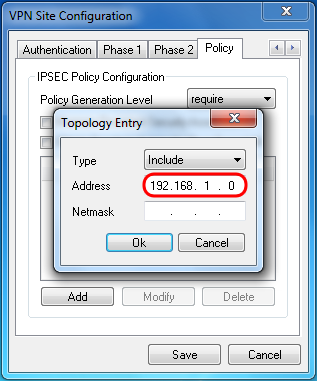

الخطوة 17. في حقل العنوان، أدخل معرف الشبكة الفرعية الخاص ب RV130/RV130W. يجب أن يتطابق العنوان مع حقل عنوان IP في الخطوة 2 من قسم إعداد خادم IPSec VPN وتكوين المستخدم في هذا المستند.

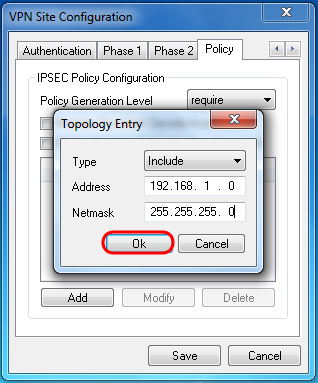

الخطوة 18. في حقل NetMask ، أدخل قناع الشبكة الفرعية للشبكة المحلية ل RV130/RV130W. يجب أن يطابق قناع الشبكة الفرعية حقل قناع الشبكة الفرعية في الخطوة 2 من قسم تكوين مستخدم خادم IPSec VPN في هذا المستند.

الخطوة 19. انقر فوق موافق لإنهاء إضافة مورد الشبكة البعيدة.

الخطوة 20. انقر فوق حفظ لحفظ التكوينات الخاصة بك للاتصال بموقع الشبكة الخاصة الظاهرية (VPN).

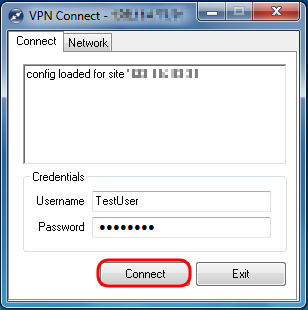

الخطوة 21. ارجع إلى نافذة مدير الوصول إلى شبكة VPN لتحديد موقع الشبكة الخاصة الظاهرية (VPN) الذي قمت بتكوينه، وانقر فوق زر الاتصال.

تظهر نافذة اتصال VPN.

الخطوة 22. في قسم بيانات الاعتماد، أدخل اسم المستخدم وكلمة المرور للحساب الذي قمت بإعداده في الخطوة 4 من قسم تكوين مستخدم خادم IPSec VPN في هذا المستند.

الخطوة 23. طقطقة يربط إلى VPN داخل ال RV130/RV130w.

يتم إنشاء نفق IPSec VPN ويمكن لعميل VPN الوصول إلى المورد الموجود خلف شبكة RV130/RV130W المحلية.

محفوظات المراجعة

| المراجعة | تاريخ النشر | التعليقات |

|---|---|---|

1.0 |

11-Dec-2018 |

الإصدار الأولي |

التعليقات

التعليقات