إعداد نفق وصول عن بعد (من عميل إلى عبارة) لعملاء VPN على موجهات RV016 و RV042 و RV042G و RV082 VPN

الهدف

يشرح هذا المقال كيفية تكوين نفق شبكة الاتصال الخاصة الظاهرية (VPN) للوصول عن بعد من العميل إلى البوابة على موجهات RV016 و RV042 و RV042G و RV082 VPN بمساعدة برنامج عميل VPN التابع للجهة الخارجية كمتتبع المسار الأخضر أو VPN.

المقدمة

شبكة VPN هي شبكة خاصة يتم إستخدامها لتوصيل أجهزة المستخدم البعيد فعليا من خلال الشبكة العامة لتوفير الأمان. Remote Access Tunnel VPN هي العملية المستخدمة لتكوين شبكة VPN بين كمبيوتر عميل وشبكة. يتم تكوين العميل في سطح المكتب أو الكمبيوتر المحمول للمستخدمين من خلال برنامج عميل شبكة VPN. فهي توفر للمستخدمين إمكانية الاتصال الآمن بالشبكة عن بعد. يعد اتصال الشبكة الخاصة الظاهرية (VPN) من العميل إلى البوابة مفيدا للموظفين البعيدين للاتصال بشبكة المكتب عن بعد وبشكل آمن.

الأجهزة القابلة للتطبيق

- الطراز RV016

- الطراز RV042

- RV042G

- RV082

إصدار البرامج

- v4.2.2.08

تكوين نفق VPN

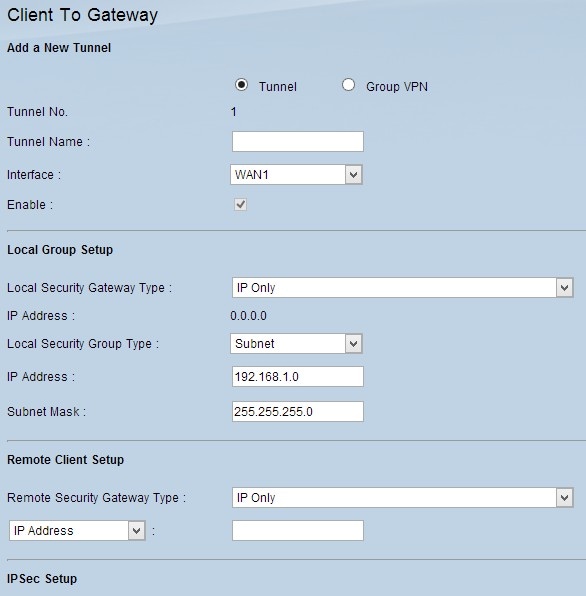

الخطوة 1. سجل الدخول إلى الأداة المساعدة لتكوين الويب واختر VPN > Client to Gateway. يتم فتح صفحة عميل إلى عبارة:

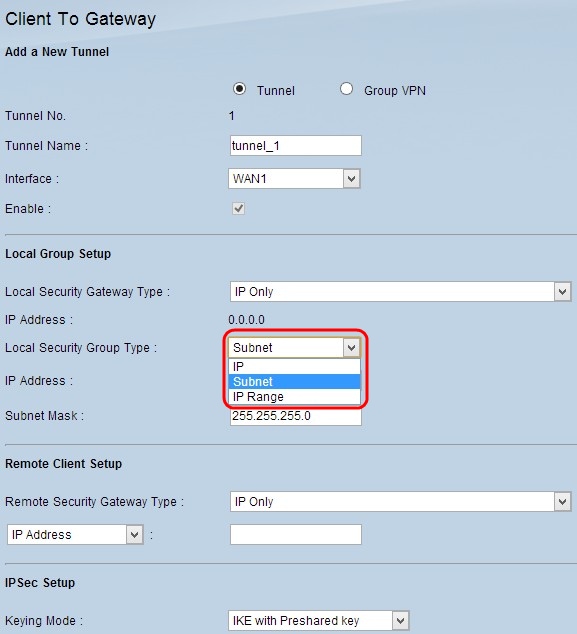

إضافة نفق جديد

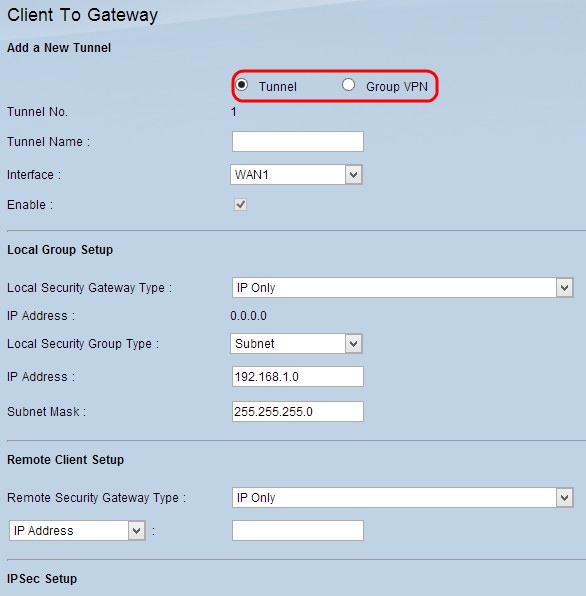

الخطوة 1. انقر زر الخيار المناسب طبقا لنوع النفق الذي تريد إضافته.

- النفق - يمثل نفق لمستخدم واحد بعيد.

- Group VPN - يمثل نفق لمجموعة بعيدة من المستخدمين.

رقم النفق هو حقل تم إنشاؤه تلقائيا يعرض رقم النفق.

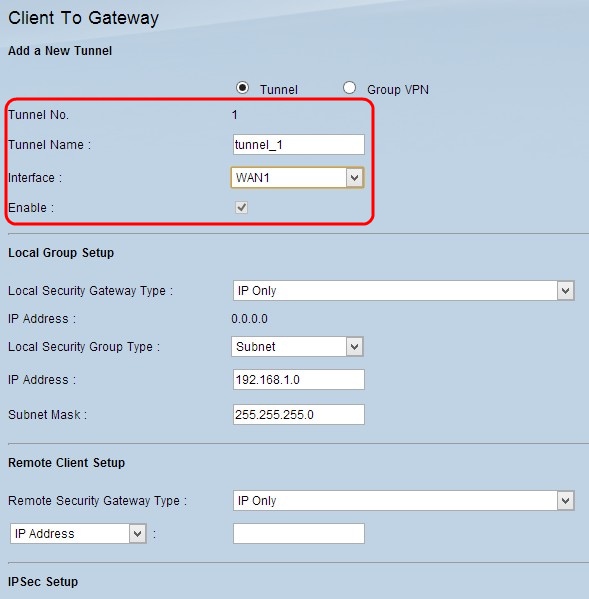

الخطوة 2. أدخل اسم للنفق في حقل اسم النفق.

الخطوة 3. أختر واجهة WAN المناسبة للاستخدام مع نفق VPN من القائمة المنسدلة "الواجهة".

الخطوة 4. (إختياري) لتمكين الشبكة الخاصة الظاهرية (VPN)، حدد خانة الاختيار في حقل التمكين. بشكل افتراضي يكون دائما محددا.

إعداد المجموعة المحلية

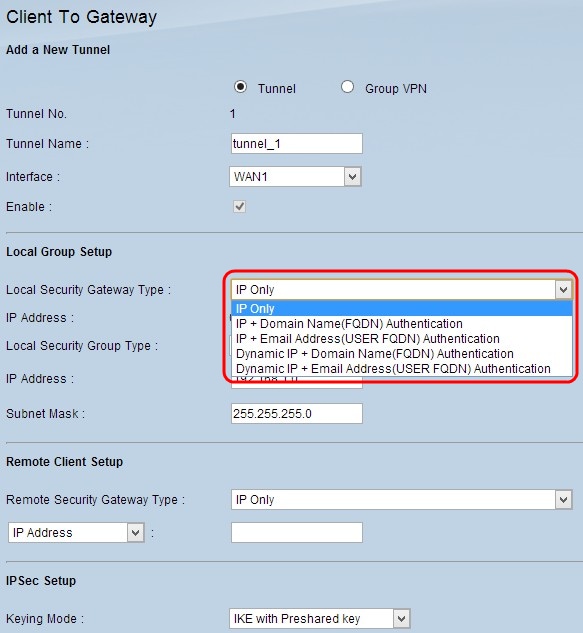

الخطوة 1. أختر طريقة تعريف الموجه المناسبة لإنشاء نفق VPN من القائمة المنسدلة عبارة الأمان المحلية. تخطي هذه الخطوة إذا أخترت شبكة VPN الخاصة بالمجموعة في الخطوة 1 من قسم إضافة نفق جديد.

- IP فقط - يمكن الوصول إلى النفق من خلال عنوان IP ساكن إستاتيكي لشبكة WAN. أنت يستطيع أخترت هذا خيار فقط إن المسحاج تخديد يتلقى ساكن إستاتيكي wan IP. يظهر عنوان IP ساكن إستاتيكي WAN تلقائيا.

- مصادقة IP + اسم المجال (FQDN) - يمكن الوصول إلى النفق من خلال عنوان IP ثابت ومجال اسم مجال مؤهل بالكامل (FQDN) مسجل. عنوان IP الثابت لشبكة WAN هو حقل تم إنشاؤه تلقائيا.

- مصادقة عنوان البريد الإلكتروني + IP (المستخدم FQDN) - يمكن الوصول إلى النفق من خلال عنوان IP ثابت وعنوان بريد إلكتروني. عنوان IP الثابت لشبكة WAN هو حقل تم إنشاؤه تلقائيا.

- المصادقة الديناميكية ل IP + اسم المجال (FQDN) - يمكن الوصول إلى النفق من خلال عنوان IP ديناميكي ومجال مسجل.

- المصادقة الديناميكية لعنوان البريد الإلكتروني + IP (المستخدم FQDN) — يمكن الوصول إلى النفق من خلال عنوان IP ديناميكي وعنوان بريد إلكتروني.

الخطوة 2. أدخل اسم المجال المسجل المؤهل بالكامل في حقل اسم المجال إذا أخترت مصادقة IP + اسم المجال (FQDN) أو مصادقة IP + اسم المجال الديناميكية (FQDN) في الخطوة 1.

الخطوة 3. أدخل عنوان البريد الإلكتروني في حقل عنوان البريد الإلكتروني إذا أخترت مصادقة IP + عنوان البريد الإلكتروني (FQDN للمستخدم) أو المصادقة الديناميكية ل IP + عنوان البريد الإلكتروني(FQDN للمستخدم) في الخطوة 1.

الخطوة 4. أختر مستخدم شبكة LAN المحلي المناسب أو مجموعة المستخدمين الذين يمكنهم الوصول إلى نفق VPN من القائمة المنسدلة لمجموعة الأمان المحلية. الإعداد الافتراضي هو الشبكة الفرعية.

- IP - يمكن لجهاز LAN محدد واحد فقط الوصول إلى النفق. إن يختار أنت هذا خيار، دخلت العنوان من ال lan أداة في العنوان مجال. عنوان IP الافتراضي هو 192.168.1.0.

- الشبكة الفرعية - يمكن لجميع أجهزة LAN على شبكة فرعية معينة الوصول إلى النفق. إذا أخترت هذا الخيار، فأدخل عنوان IP وقناع الشبكة الفرعية لأجهزة الشبكة المحلية في حقل عنوان IP وقناع الشبكة الفرعية على التوالي. القناع الافتراضي هو 255.255.255.0.

- نطاق IP - يمكن لنطاق أجهزة شبكة LAN الوصول إلى النفق. إذا أخترت هذا الخيار، فأدخل عنوان IP للبداية والنهاية في حقلي Start IP و End IP على التوالي. النطاق الافتراضي هو من 192.168.1.0 إلى 192.168.1.254.

الخطوة 5. انقر على حفظ لحفظ الإعدادات.

إعداد العميل البعيد

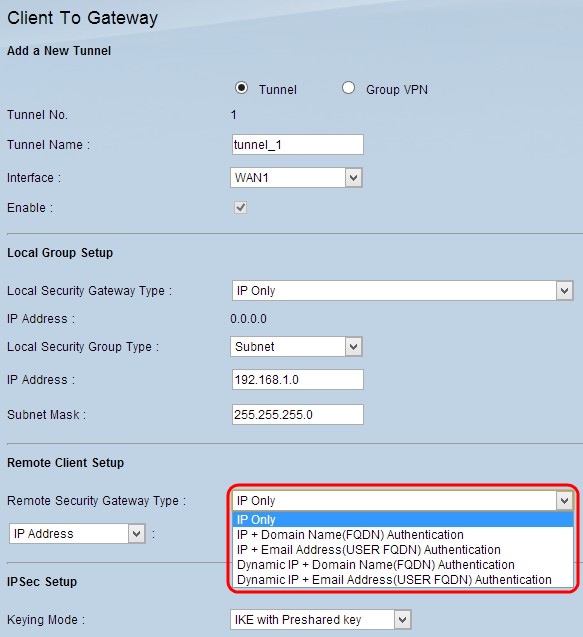

الخطوة 1. إذا أخترت Tunnel، فأختر طريقة تعريف العميل المناسبة لإنشاء نفق VPN من القائمة المنسدلة نوع عبارة الأمان عن بعد. الافتراضي هو IP فقط. تخطي هذه الخطوة إذا تم إختيار قسم إضافة نفق جديد في الخطوة 1 من المجموعة VPN.

- IP فقط - يمكن الوصول إلى النفق من خلال WAN IP الثابت للعميل فقط. أنت ينبغي عرفت ال WAN ساكن إستاتيكي من الزبون أن يستعمل هذا خيار.

- مصادقة IP + اسم المجال (FQDN) - يمكن الوصول إلى النفق من خلال عنوان IP ثابت للعميل ومجال مسجل.

- مصادقة عنوان البريد الإلكتروني + IP (FQDN للمستخدم) - يمكن الوصول إلى النفق من خلال عنوان IP ثابت للعميل وعنوان بريد إلكتروني.

- المصادقة الديناميكية ل IP + اسم المجال (FQDN) - يمكن الوصول إلى النفق من خلال عنوان IP ديناميكي للعميل ومجال مسجل.

- المصادقة الديناميكية لعنوان البريد الإلكتروني + IP (FQDN للمستخدم) - يمكن الوصول إلى النفق من خلال عنوان IP ديناميكي للعميل وعنوان بريد إلكتروني.

الخطوة 2. أدخل عنوان IP الخاص بالعميل البعيد في حقل عنوان IP إذا أخترت IP فقط أو IP + اسم المجال (FQDN) أو مصادقة IP + عنوان البريد الإلكتروني (المستخدم FQDN) في الخطوة 1.

الخطوة 3. أختر الخيار المناسب من القائمة المنسدلة لإدخال عنوان IP إذا كنت تعرف ذلك أو قم بحل عنوان IP من خادم DNS إذا أخترت مصادقة IP فقط أو IP + اسم المجال (FQDN) أو مصادقة IP + عنوان البريد الإلكتروني (FQDN للمستخدم) في الخطوة 1.

- عنوان IP - يمثل عنوان IP الثابت للعميل البعيد. دخلت العنوان ساكن إستاتيكي في الحقل.

- IP بواسطة DNS الذي تم حله - يمثل اسم المجال لعنوان IP الذي يسترجع عنوان IP تلقائيا من خلال خادم DNS المحلي إذا لم تكن تعرف عنوان IP الثابت للعميل البعيد. أدخل اسم مجال عنوان IP في الحقل.

الخطوة 4. أدخل اسم المجال لعنوان IP في حقل اسم المجال إذا أخترت مصادقة IP + اسم المجال (FQDN) أو مصادقة IP الديناميكية + اسم المجال (FQDN) في الخطوة 1.

الخطوة 5. أدخل عنوان البريد الإلكتروني في حقل عنوان البريد الإلكتروني إذا أخترت مصادقة IP + عنوان البريد الإلكتروني (FQDN للمستخدم) أو المصادقة الديناميكية ل IP + عنوان البريد الإلكتروني (FQDN للمستخدم) في الخطوة 1.

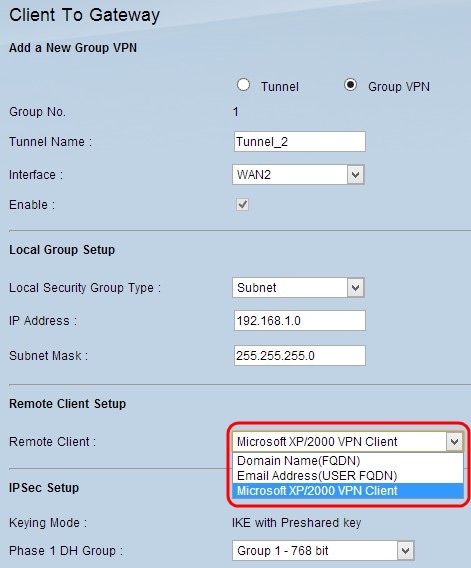

الخطوة 6. إذا أخترت "مجموعة"، فاختر نوع العميل البعيد المناسب من القائمة المنسدلة العميل البعيد. تخطي هذه الخطوة إذا تم إختيار قسم إضافة نفق جديد في الخطوة 1.

- اسم المجال (FQDN) - يمكن الوصول إلى النفق من خلال مجال مسجل. إذا أخترت هذا الخيار، فأدخل اسم المجال المسجل في حقل اسم المجال.

- عنوان البريد الإلكتروني (FQDN الخاص بالمستخدم) - يمكن الوصول إلى النفق من خلال عنوان بريد إلكتروني للعميل. إذا أخترت هذا الخيار، قم بإدخال عنوان البريد الإلكتروني في حقل عنوان البريد الإلكتروني.

- عميل Microsoft XP/2000 VPN - يمكن الوصول إلى النفق من خلال برنامج Microsoft XP أو برنامج Microsoft 2000 Windows. ويمكن للمستخدمين البعيدين الذين يستخدمون برنامج عميل Microsoft VPN الوصول إلى النفق من خلال البرنامج.

الخطوة 7. انقر على حفظ لحفظ الإعدادات.

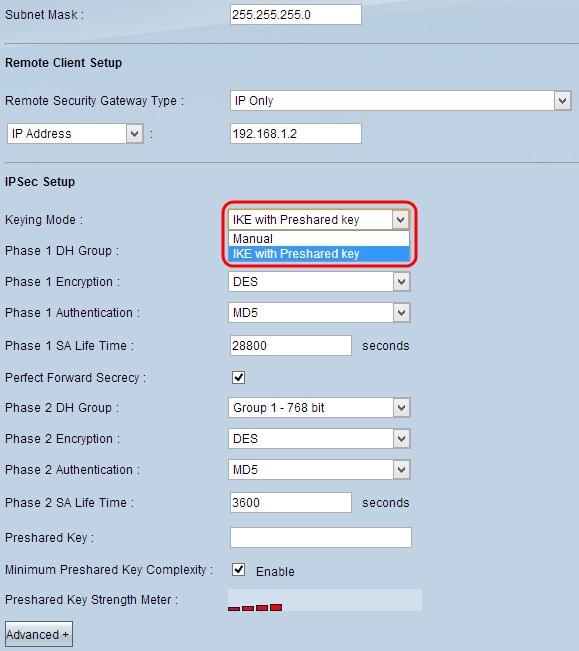

إعداد IPSec

أمان بروتوكول الإنترنت (IPSec) هو بروتوكول أمان طبقة الإنترنت الذي يوفر الأمان الشامل من خلال المصادقة والتشفير أثناء أي جلسة اتصال.

ملاحظة: يلزم أن يكون لطرفي الشبكة الخاصة الظاهرية (VPN) نفس طرق التشفير وفك التشفير والمصادقة حتى يعمل IPSec. كما يجب أن يكون مفتاح "سرية الإرسال المثالي" هو نفسه على كلا جانبي النفق.

الخطوة 1. أختر الوضع المناسب لإدارة المفاتيح لضمان الأمان من القائمة المنسدلة وضع الربط. الوضع الافتراضي هو IKE باستخدام المفتاح المشترك مسبقا.

- يدويا - وضع أمان مخصص لإنشاء مفتاح أمان جديد بنفسك وعدم التفاوض مع المفتاح. إنه الأفضل للاستخدام أثناء أستكشاف المشكلات وحلها والبيئة الثابتة الصغيرة. إن يختار أنت مجموعة VPN في خطوة 1 في إضافة نفق جديد قسم، هذا خيار يعجز.

- IKE باستخدام المفتاح المشترك مسبقا - يتم إستخدام بروتوكول تبادل مفتاح الإنترنت (IKE) لإنشاء مفتاح مشترك مسبقا واستبداله تلقائيا لإنشاء اتصال مصدق للنفق.

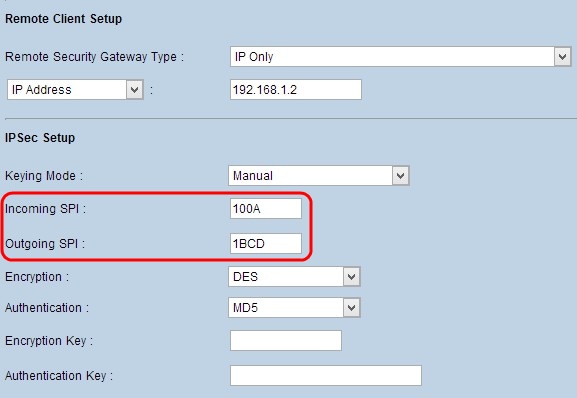

تكوين وضع المفتاح اليدوي

الخطوة 1. أدخل القيمة السداسية العشرية الفريدة لفهرس معلمات الأمان الواردة (SPI) في حقل SPI الوارد. يتم نقل SPI في رأس بروتوكول حمولة الأمان التضمين (ESP) الذي يحدد معا الحماية للحزمة الواردة. يمكنك إدخال من 100 إلى ffffff. يجب أن تتطابق SPI الواردة للموجه المحلي مع SPI الصادر للموجه البعيد.

الخطوة 2. أدخل القيمة السداسية العشرية الفريدة لفهرس معلمات الأمان الصادرة (SPI) في حقل SPI الصادر. يتم نقل SPI في تضمين رأس بروتوكول حمولة الأمان (ESP) الذي يحدد معا الحماية للحزمة الصادرة. يمكنك إدخال من 100 إلى ffffff. يجب أن تتطابق قيمة SPI الصادرة الخاصة بالموجه البعيد مع SPI الوارد الخاص بالموجه المحلي.

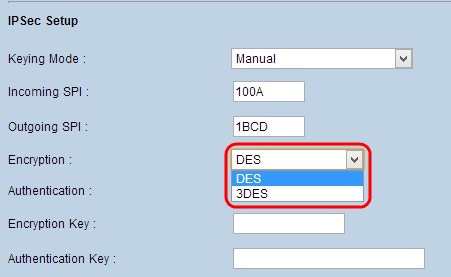

الخطوة 3. أختر أسلوب التشفير المناسب للبيانات من القائمة المنسدلة التشفير. التشفير الموصى به هو 3DES. يحتاج نفق VPN إلى إستخدام نفس أسلوب التشفير لكلا الطرفين.

- DES - يستخدم معيار تشفير البيانات (DES) حجم مفتاح 56 بت لتشفير البيانات. DES قديم ويجب إستخدامه فقط إذا كانت نقطة نهاية واحدة تدعم DES فقط.

- 3DES - معيار تشفير البيانات الثلاثي (3DES) هو طريقة تشفير بسيطة 168 بت. يقوم 3DES بتشفير البيانات ثلاث مرات، مما يوفر المزيد من الأمان ثم DES.

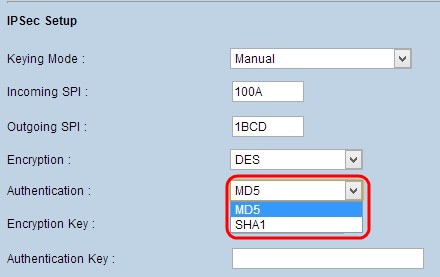

الخطوة 4. أختر أسلوب المصادقة المناسب للبيانات من القائمة المنسدلة المصادقة. المصادقة الموصى بها هي SHA1 لأنها أكثر أمانا من MD5. يحتاج نفق VPN إلى إستخدام طريقة المصادقة نفسها لكلا النهايتين.

- MD5 - خوارزمية ملخص الرسالة-5 (MD5) تمثل وظيفة تجزئة سداسية عشرية مكونة من 32 رقما توفر الحماية للبيانات من الهجوم الضار بواسطة حساب المجموع الاختباري.

- SHA1 - خوارزمية التجزئة الآمنة الإصدار 1 (SHA1) هي وظيفة تجزئة 160 بت تكون أكثر أمانا من MD5 ولكنها تستغرق المزيد من الوقت للحساب.

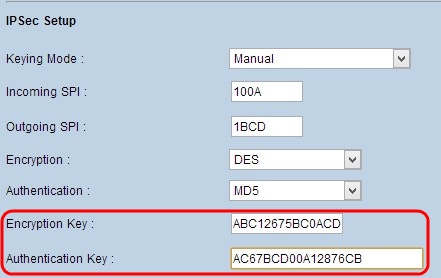

الخطوة 5. أدخل المفتاح لتشفير البيانات وفك تشفيرها في حقل مفتاح التشفير. إذا أخترت أسلوب تشفير DES كأسلوب تشفير في الخطوة 3، فأدخل قيمة سداسية عشرية مكونة من 16 رقما. إذا أخترت طريقة تشفير 3DES في الخطوة 3، فأدخل قيمة سداسية عشرية ذات 40 رقما.

الخطوة 6. أدخل مفتاح مشترك مسبقا لمصادقة حركة المرور في حقل مفتاح المصادقة. إذا أخترت MD5 كطريقة مصادقة في الخطوة 4، فأدخل قيمة سداسية عشرية مكونة من 32 رقما. إذا أخترت SHA كطريقة مصادقة في الخطوة 4، فأدخل قيمة سداسية عشرية ذات 40 رقما. يحتاج نفق VPN إلى إستخدام نفس المفتاح المشترك مسبقا لكلا طرفيه.

الخطوة 7. انقر على حفظ لحفظ الإعدادات.

IKE مع تكوين وضع المفتاح المشترك مسبقا

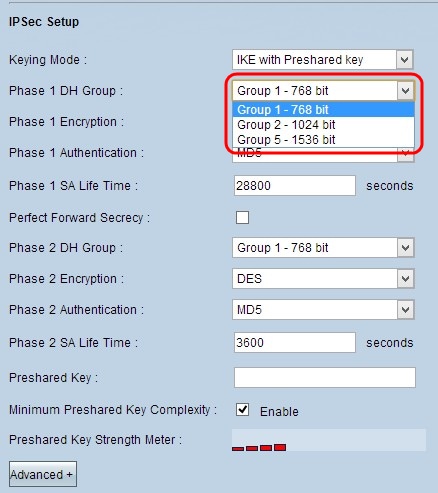

الخطوة 1. أختر مجموعة DH المناسبة للمرحلة الأولى من القائمة المنسدلة مجموعة DH للمرحلة الأولى. يتم إستخدام المرحلة 1 لإنشاء إرتباط الأمان المنطقي البسيط (SA) بين طرفي النفق لدعم الاتصال الآمن المصدق. Diffie-Hellman (DH) هو بروتوكول تبادل مفاتيح مشفر يتم إستخدامه لتحديد قوة المفتاح أثناء المرحلة 1 وهو يشارك أيضا المفتاح السري لمصادقة الاتصال.

- المجموعة 1 - 768 بت - الحد الأدنى للمفتاح ومجموعة المصادقة الأقل أمانا. لكن حساب مفاتيح IKE يستغرق وقتا أقل. يفضل هذا الخيار إذا كانت سرعة الشبكة منخفضة.

- المجموعة 2 - 1024 بت - المفتاح الأعلى قوة ومجموعة مصادقة أكثر أمانا. لكنها تحتاج لبعض الوقت لحساب مفاتيح IKE.

- المجموعة 5 - 1536 بت - تمثل أعلى مفتاح متانة ومجموعة المصادقة الأكثر أمانا. تحتاج إلى مزيد من الوقت لحساب مفاتيح IKE. يفضل لو كانت سرعة الشبكة عالية.

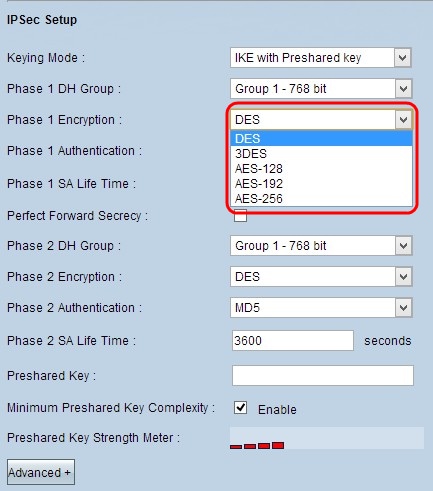

الخطوة 2. أختر تشفير المرحلة 1 المناسب لتشفير المفتاح من القائمة المنسدلة لتشفير المرحلة 1. يوصى ب 3DES لأنها أكثر طرق التشفير أمانا. يحتاج نفق VPN إلى إستخدام نفس طريقة التشفير لكل من طرفيه.

- DES - يستخدم معيار تشفير البيانات (DES) حجم مفتاح 56 بت لتشفير البيانات. DES قديم ويجب إستخدامه فقط إذا كانت نقطة نهاية واحدة تدعم DES فقط.

- 3DES - معيار تشفير البيانات الثلاثي (3DES) هو طريقة تشفير بسيطة 168 بت. يقوم 3DES بتشفير البيانات ثلاث مرات، مما يوفر المزيد من الأمان ثم DES.

- AES-128 - معيار التشفير المتقدم (AES) هو طريقة تشفير 128 بت تعمل على تحويل النص العادي إلى نص تشفير من خلال تكرارات 10 دورات.

- AES-192 - معيار التشفير المتقدم (AES) هو طريقة تشفير 192 بت تعمل على تحويل النص العادي إلى نص تشفير من خلال 12 تكرار لدورات. AES-192 أكثر أمانا من AES-128.

- AES-256 - معيار التشفير المتقدم (AES) هو طريقة تشفير 256 بت تعمل على تحويل النص العادي إلى نص تشفير من خلال 14 تكرار تكرار لدورات. AES-256 هو أسلوب التشفير الأكثر أمانا.

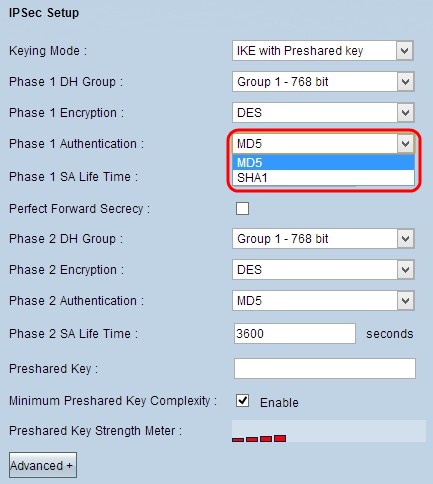

الخطوة 3. أختر أسلوب مصادقة المرحلة الأولى المناسب من القائمة المنسدلة لمصادقة المرحلة الأولى. يحتاج نفق VPN إلى إستخدام طريقة المصادقة نفسها لكل من طرفيه.

- MD5 - خوارزمية ملخص الرسالة-5 (MD5) تمثل دالة تجزئة سداسية عشرية مكونة من 32 رقما توفر الحماية للبيانات من الهجوم الضار بواسطة حساب المجموع الاختباري.

- SHA1 - خوارزمية التجزئة الآمنة الإصدار 1 (SHA1) هي وظيفة تجزئة 160 بت تكون أكثر أمانا من MD5 ولكنها تستغرق المزيد من الوقت للحساب.

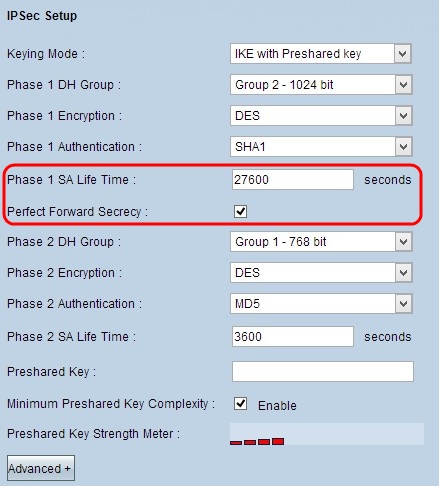

الخطوة 4. أدخل مقدار الوقت بالثواني التي تكون فيها مفاتيح المرحلة 1 صالحة ويظل نفق VPN نشطا في حقل فترة حياة المرحلة 1 SA.

الخطوة 5. حدد خانة الاختيار Perfect Forward Secret لتوفير المزيد من الحماية للمفاتيح. يتيح هذا الخيار للموجه إنشاء مفتاح جديد في حال أختراق أي مفتاح. لا يتم أختراق البيانات المشفرة إلا من خلال المفتاح الذي تم إختراقه. لذلك فإنه يوفر اتصالا أكثر أمانا ومصادقة لأنه يؤمن المفاتيح الأخرى بالرغم من أختراق مفتاح ما. هذا إجراء موصى به لأنه يوفر المزيد من الأمان.

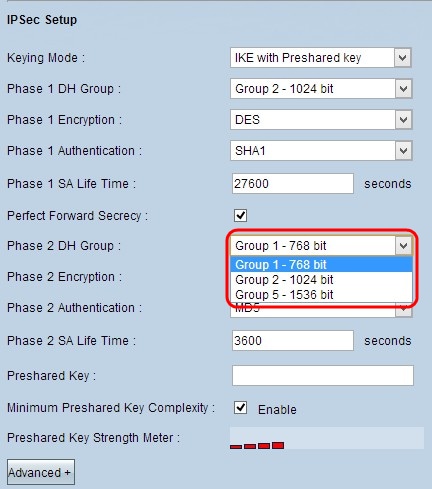

الخطوة 6. أختر مجموعة DH المناسبة للمرحلة 2 من القائمة المنسدلة المرحلة 2 لمجموعة DH. تستخدم المرحلة 2 اقتران الأمان ويتم إستخدامه لتحديد أمان حزمة البيانات أثناء مرور حزم البيانات عبر نقطتي النهاية.

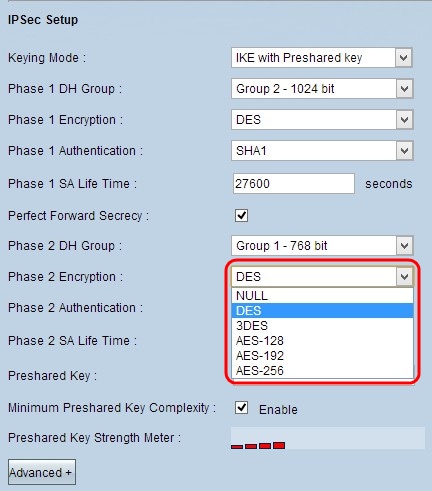

الخطوة 7. أختر تشفير المرحلة 2 المناسب لتشفير المفتاح من القائمة المنسدلة لتشفير المرحلة 2. يوصى باستخدام AES-256 لأنه أكثر طرق التشفير أمانا. يحتاج نفق VPN إلى إستخدام نفس طريقة التشفير لكل من طرفيه.

- DES - يستخدم معيار تشفير البيانات (DES) حجم مفتاح 56 بت لتشفير البيانات. DES قديم ويجب إستخدامه فقط إذا كانت نقطة نهاية واحدة تدعم DES فقط.

- 3DES - معيار تشفير البيانات الثلاثي (3DES) هو طريقة تشفير بسيطة 168 بت. يقوم 3DES بتشفير البيانات ثلاث مرات، مما يوفر المزيد من الأمان ثم DES.

- AES-128 - معيار التشفير المتقدم (AES) هو طريقة تشفير 128 بت تعمل على تحويل النص العادي إلى نص تشفير من خلال تكرارات 10 دورات.

- AES-192 - معيار التشفير المتقدم (AES) هو طريقة تشفير 192 بت تعمل على تحويل النص العادي إلى نص تشفير من خلال 12 تكرار لدورات. AES-192 أكثر أمانا من AES-128.

- AES-256 - معيار التشفير المتقدم (AES) هو طريقة تشفير 256 بت تعمل على تحويل النص العادي إلى نص تشفير من خلال 14 تكرار تكرار لدورات. AES-256 هو أسلوب التشفير الأكثر أمانا.

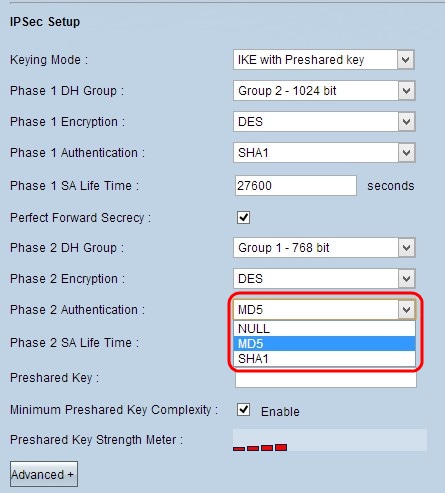

الخطوة 8. أختر أسلوب المصادقة المناسب من القائمة المنسدلة لمصادقة المرحلة 2. يحتاج نفق VPN إلى إستخدام طريقة المصادقة نفسها لكلا النهايتين.

- MD5 - خوارزمية ملخص الرسالة-5 (MD5) تمثل دالة تجزئة سداسية عشرية مكونة من 32 رقما توفر الحماية للبيانات من الهجوم الضار بواسطة حساب المجموع الاختباري.

- SHA1 - خوارزمية التجزئة الآمنة الإصدار 1 (SHA1) هي وظيفة تجزئة 160 بت تكون أكثر أمانا من MD5 ولكنها تستغرق المزيد من الوقت للحساب.

- خال - لا يتم إستخدام أي أسلوب مصادقة.

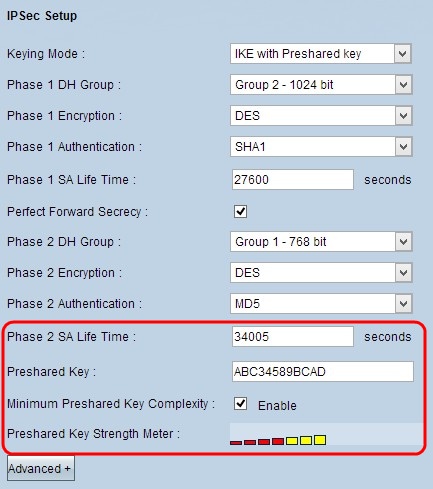

الخطوة 9. أدخل مقدار الوقت بالثواني التي تكون فيها مفاتيح المرحلة 2 صالحة ويبقى نفق VPN نشطا في حقل فترة حياة المرحلة 2 SA.

الخطوة 10. أدخل مفتاحا تتم مشاركته مسبقا بين نظائر IKE لمصادقة الأقران في حقل المفتاح المشترك مسبقا. يمكن إستخدام ما يصل إلى 30 من المفاتيح السداسية العشرية والحرف كمفتاح مشترك مسبقا. يحتاج نفق VPN إلى إستخدام نفس المفتاح المشترك مسبقا لكلا طرفيه.

ملاحظة: يوصى بشدة بتغيير المفتاح المشترك مسبقا بشكل متكرر بين نظائر IKE لذلك تظل الشبكة الخاصة الظاهرية (VPN) مؤمنة.

الخطوة 11. حدد خانة الاختيار Minimum Presshared Key Complexity إذا كنت تريد تمكين مقياس قوة المفتاح المشترك مسبقا. يتم إستخدامه لتحديد قوة المفتاح المشترك مسبقا من خلال شرائط اللون

ملاحظة: يظهر مقياس القوة الأساسي المضغوط قوة المفتاح المشترك مسبقا عبر الأشرطة الملونة. يشير اللون الأحمر إلى ضعف القوة، بينما يشير اللون الأصفر إلى القوة المقبولة ويشير اللون الأخضر إلى القوة القوية.

الخطوة 12. انقر على حفظ لحفظ الإعدادات.

IKE المتقدم مع تكوين وضع مفتاح مشترك مسبقا

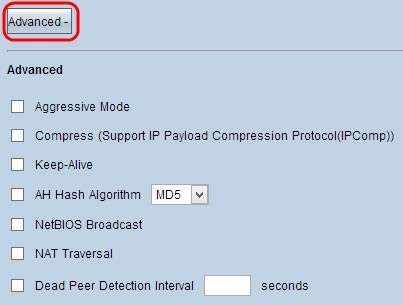

الخطوة 1. انقر على خيارات متقدمة لعرض الإعدادات المتقدمة ل IKE باستخدام المفتاح المشترك مسبقا.

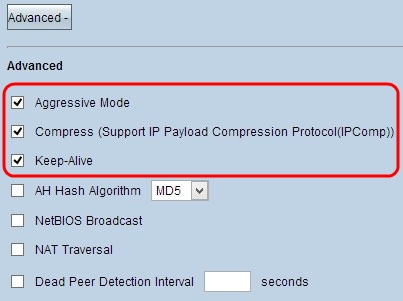

الخطوة 2. حدد خانة الاختيار Aggressive Mode إذا كانت سرعة الشبكة منخفضة. يقوم هذا بتبادل معرفات نقاط نهاية النفق في نص واضح أثناء اتصال SA (المرحلة 1)، والذي يتطلب وقتا أقل للتبادل لكنه أقل أمانا.

ملاحظة: لا يتوفر الوضع الفعال لعميل المجموعة للاتصال بشبكة VPN للعبارة.

الخطوة 3. حدد خانة الاختيار ضغط (دعم بروتوكول ضغط حمولة IP (IPComp)) إذا كنت تريد ضغط حجم مخططات بيانات IP. IPComp هو بروتوكول ضغط IP يتم إستخدامه لضغط حجم مخطط بيانات IP. يكون ضغط IP مفيدا إذا كانت سرعة الشبكة منخفضة وكان المستخدم يريد إرسال البيانات بسرعة دون أي فقد من خلال الشبكة البطيئة، ولكنه لا يوفر أي تأمين.

الخطوة 4. حدد خانة الاختيار الاحتفاظ بالحياة إذا كنت تريد دائما أن يظل اتصال نفق VPN نشطا. يساعد "البقاء على قيد الحياة" على إعادة إنشاء الاتصالات على الفور إذا أصبح أي اتصال غير نشط.

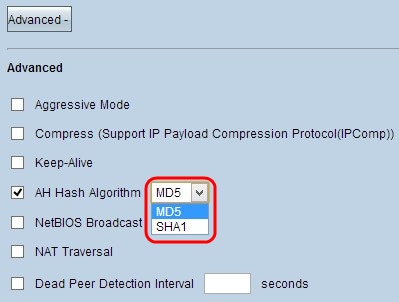

الخطوة 5. حدد خانة الاختيار خوارزمية تجزئة AH إذا كنت تريد تمكين رأس المصادقة (AH). توفر AH المصادقة للبيانات الأصلية وسلامة البيانات من خلال المجموع الاختباري والحماية في رأس IP. يجب أن يكون للنفق نفس الخوارزمية لكلا جانبيه.

- MD5 - خوارزمية ملخص الرسالة-5 (MD5) تمثل وظيفة تجزئة سداسية عشرية مكونة من 128 رقما توفر الحماية للبيانات من الهجوم الضار بواسطة حساب المجموع الاختباري.

- SHA1 - خوارزمية التجزئة الآمنة الإصدار 1 (SHA1) هي وظيفة تجزئة 160 بت تكون أكثر أمانا من MD5 ولكنها تستغرق المزيد من الوقت للحساب.

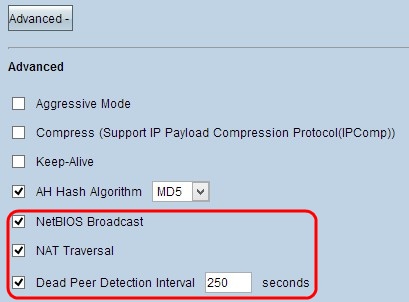

الخطوة 6. تحقق من بث NetBIOS إذا كنت تريد السماح بحركة المرور غير الموجهة من خلال نفق VPN. الإعداد الافتراضي غير محدد. يتم إستخدام NetBIOS لاكتشاف موارد الشبكة مثل الطابعات وأجهزة الكمبيوتر وما إلى ذلك في الشبكة من خلال بعض التطبيقات البرمجية وميزات Windows مثل Network Neighborhood.

الخطوة 7. حدد خانة الاختيار NAT Traversal إذا كنت تريد الوصول إلى الإنترنت من شبكة LAN الخاصة من خلال عنوان IP عام. إن VPN يكون مسحاج تخديد خلف nat مدخل، فحصت هذا تدقيق صندوق أن يمكن NAT إجتياز. يجب أن يكون لكلا طرفي النفق نفس الإعدادات.

الخطوة 8. تحقق من الفاصل الزمني الكامن لاكتشاف النظير للتحقق من حيوية نفق VPN من خلال Hello أو ACK بشكل دوري. إذا قمت بتحديد خانة الاختيار هذه، فأدخل المدة أو الفاصل الزمني المطلوب لرسائل Hello.

ملاحظة: يمكنك تكوين الفاصل الزمني لاكتشاف النظير الميت فقط للعميل الواحد إلى اتصال VPN للعبارة، وليس لاتصال VPN لعميل المجموعة إلى عبارة.

الخطوة 9. انقر على حفظ لحفظ الإعدادات.

لقد تعلمت الآن كيفية تكوين نفق VPN للوصول عن بعد من العميل إلى البوابة على موجهات RV016 و RV042 و RV042G و RV082 VPN.

محفوظات المراجعة

| المراجعة | تاريخ النشر | التعليقات |

|---|---|---|

1.0 |

10-Dec-2018 |

الإصدار الأولي |

التعليقات

التعليقات