المقدمة

يوضح هذا المستند كيفية نشر ميزة الدفاع الظاهري (FTDv) بتهديد الحماية (FirePOWER) التي تم قياسها تلقائيا من Cisco في Azure في بيئة ذات ثقة عالية.

المتطلبات الأساسية

المتطلبات

توصي Cisco بأن تكون لديك معرفة بالمواضيع التالية:

- يجب أن يتصل NGFW ومركز إدارة FirePOWER عبر IP الخاص

- يجب ألا يحتوي موازن التحميل الخارجي على IP عام

- يجب أن يكون تطبيق الدالة قادرا على الاتصال ب IP الخاص

المكونات المستخدمة

تستند المعلومات الواردة في هذا المستند إلى إصدارات البرامج والمكونات المادية التالية:

- لازوردي

- مركز إدارة Firepower

- مجموعة مقاييس الأجهزة الافتراضية

تم إنشاء المعلومات الواردة في هذا المستند من الأجهزة الموجودة في بيئة معملية خاصة. بدأت جميع الأجهزة المُستخدمة في هذا المستند بتكوين ممسوح (افتراضي). إذا كانت شبكتك قيد التشغيل، فتأكد من فهمك للتأثير المحتمل لأي أمر.

معلومات أساسية

يوفر برنامج FTDv وظائف جدار الحماية من الجيل التالي من Cisco Firepower للبيئات الافتراضية، مما يتيح سياسات أمان متناسقة لمتابعة أحمال العمل عبر البيئات المادية والافتراضية وبيئات الشبكات وبين السحب.

ونظرا لأن عمليات النشر هذه متوفرة في بيئة افتراضية، فإن دعم التوفر التوفر (HA) غير متوفر حاليا لجدار الحماية من الجيل التالي (NGFW). وبالتالي، لتوفير حل فائق التوفر يستخدم جدار حماية الجيل التالي (NGFW) من Cisco الميزات الأصلية ل Azure مثل مجموعات التوفر ومجموعة مقياس الجهاز الظاهري (VMSS) لجعل جدار الحماية من الجيل التالي (NGFW) متاحا بدرجة كبيرة وملائما لزيادة حركة مرور البيانات عند الطلب.

يركز هذا المستند على تكوين Cisco NGFW للقياس التلقائي استنادا إلى معلمات مختلفة حيث يعمل NGFW على التطوير أو التطوير حسب الطلب. وهذا يغطي حالة الاستخدام حيث يكون لدى العميل متطلب إستخدام مركز إدارة FirePOWER (FMC) المتوفر في مركز بيانات التجميع والمطلوب لإدارة جميع قواعد بيانات الشبكة (NGFW) مركزيا، فضلا عن العملاء الذين لا يرغبون في الحصول على FMC و FTD للاتصال عبر بروتوكول الإنترنت (IP) العام لحركة مرور بيانات الإدارة.

قبل التعمق في إعتبار التكوين والتصميم فيما يلي هي المفاهيم القليلة التي يجب فهمها جيدا بالنسبة ل Azure:

منطقة التوفر: تعد "منطقة التوفر" عرضا فائق التوفر يحمي تطبيقاتك وبياناتك من حالات فشل مراكز البيانات. مناطق التوفر هي مواقع فعلية فريدة داخل منطقة Azure. وتتكون كل منطقة من مركز بيانات واحد أو أكثر مجهز بأنظمة مستقلة للطاقة والتبريد والشبكات.

VNET: شبكة Azure الظاهرية (VNet) هي كتلة الإنشاء الأساسية لشبكتك الخاصة في Azure. يتيح VNet لأنواع عديدة من موارد Azure، مثل الأجهزة الافتراضية (VM) من Azure، إمكانية الاتصال بأمان مع بعضها البعض، والإنترنت، والشبكات المحلية. يماثل VNet الشبكة التقليدية من حيث أنك تعمل في مركز البيانات الخاص بك ولكن تجلب معها فوائد إضافية من البنية الأساسية ل Azure مثل النطاق والتوافر والعزل. يمكن الوصول إلى كل شبكة فرعية ضمن شبكة VNET بعضها البعض بشكل افتراضي، ولكن لا ينطبق الأمر نفسه على الشبكات الفرعية في شبكات VNET مختلفة.

مجموعة التوفر: مجموعات التوفر هي تكوين آخر لمراكز البيانات لتوفير إمكانية تكرار الأجهزة الافتراضية (VM) وتوفرها. يضمن هذا التكوين الموجود داخل مركز البيانات توفر جهاز افتراضي واحد على الأقل أثناء حدث صيانة مخطط أو غير مخطط له ويتوافق مع إتفاقية مستوى الخدمة Azure بنسبة 99.95٪.

VMSS: تتيح لك مجموعات مقاييس الجهاز الظاهري من Azure إنشاء مجموعة من الأجهزة الافتراضية المتوازنة مع الأحمال وإدارتها. يمكن أن يزيد عدد مثيلات الأجهزة الافتراضية أو ينقص تلقائيا إستجابة للطلب أو لجدول محدد. توفر مجموعات التطوير إمكانية توفر عالية لتطبيقاتك وتسمح لك بإدارة عدد كبير من الأجهزة الافتراضية وتكوينها وتحديثها مركزيا. باستخدام مجموعات تطوير الأجهزة الافتراضية، يمكنك بناء خدمات على نطاق واسع لمجالات مثل الحوسبة والبيانات الكبيرة وأحمال عمل الحاويات.

Functions App: Azure Functions هي خدمة سحابية متوفرة عند الطلب توفر جميع البنية الأساسية والموارد المحدثة باستمرار اللازمة لتشغيل تطبيقاتك. تركز على قطع التعليمات البرمجية التي تهمك كثيرا، وتتعامل دالات Azure مع باقي الأجزاء. يمكنك إستخدام وظائف Azure لإنشاء واجهات برمجة تطبيقات ويب والاستجابة لتغييرات قاعدة البيانات ومعالجة تدفقات IoT وإدارة قوائم انتظار الرسائل وغير ذلك. في هذا الحل الذي تم قياسه تلقائيا، فإن Azure Function هي طلبات مختلفة من API إلى FMC لإنشاء كائنات، وتسجيل/إلغاء تسجيل FTDv، والتحقق من المعلمات، وما إلى ذلك.

تطبيق Logic: تعد تطبيقات Azure Logic بمثابة خدمة شبكات تساعدك على جدولة المهام وعمليات الأعمال ومهام سير العمل وأتمتتها وتنسيقها عند إحتياجك إلى دمج التطبيقات والبيانات والأنظمة والخدمات عبر المؤسسات أو المؤسسات. تعمل التطبيقات المنطقية على تبسيط كيفية تصميم وإنشاء حلول قابلة للتطوير من أجل دمج التطبيقات ودمج البيانات ودمج الأنظمة ودمج تطبيقات المؤسسات (EAI) والاتصالات بين الشركات (B2B)، سواء أكنت في الشبكة أم داخل الشركة أم في كليهما. يوفر هذا الحل تسلسلا منطقيا للوظائف التي سيتم تنفيذها لتشغيل الحل الذي تم قياسه تلقائيا.

حاليا، لا يوفر حل AutoScale المتوفر ل NGFW خطة إدارة للاتصال مع IP المحلي الخاص إلى VNet ويتطلب IP العام لتبادل الاتصال بين مركز إدارة Firepower و NGFW.

يهدف هذا المقال إلى حل هذه المشكلة حتى يتوفر الحل الذي تم التحقق منه لمركز إدارة FirePOWER واتصال NGFW عبر IP الخاص.

التكوين

in order to خلقت AutoScale NGFW حل NGFW استعملت هذا تشكيل مرشد مع عدة تعديل لذلك أن التالي إستعمال حالة يستطيع كنت عولجت:

- يجب أن يكون تطبيق Function قادرا على الاتصال بمقطع IP الداخلي الخاص بالعميل

- يجب ألا يحتوي موازن التحميل على IP عام

- يجب تبادل حركة مرور البيانات الإدارية بين NGFW و FMC عبر مقطع IP الخاص

in order to خلقت mise à niveau حل، مع السالف الذكر إستعمال حالة أنت تحتاج أن يعدل هذا في ال steps يذكر في cisco مرشد رسمي:

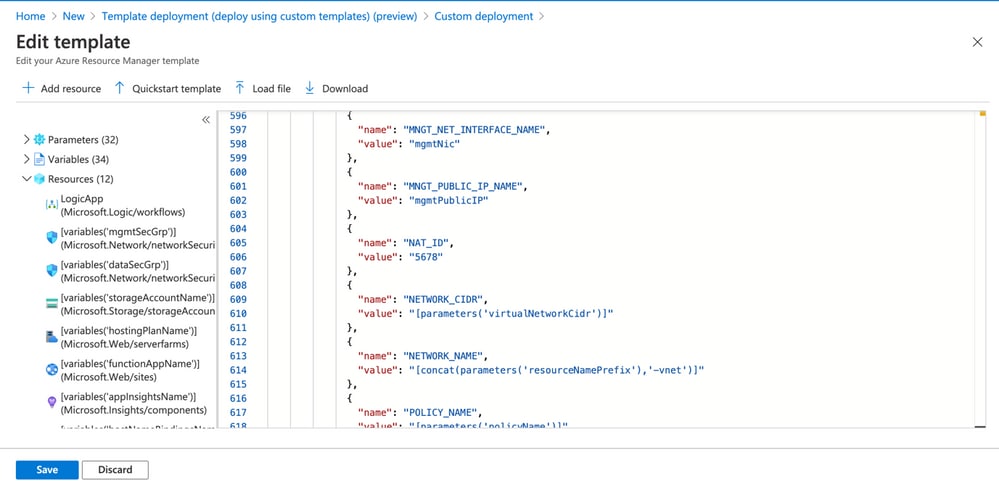

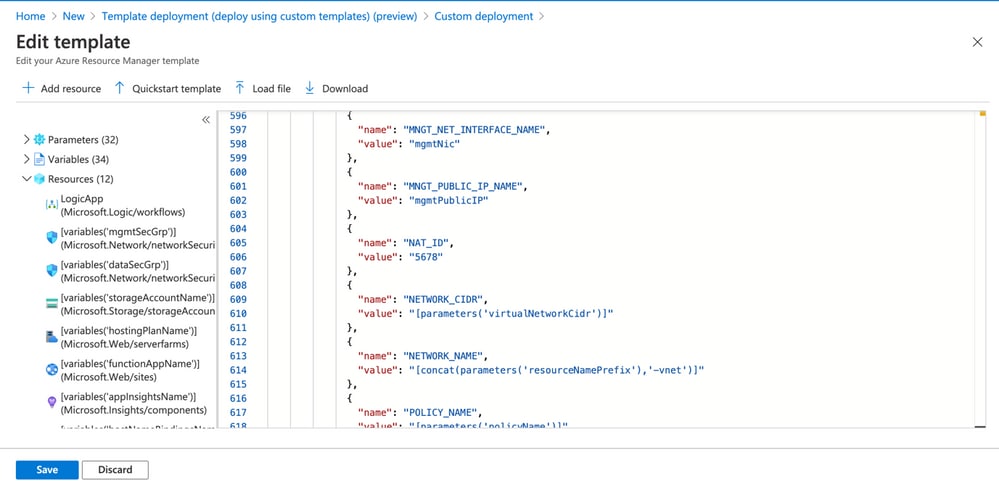

1. قالب Azure ARM

يتم إستخدام قالب ARM لتمكين التشغيل التلقائي في Azure. قدمت Cisco قالب ARM تم التحقق منه والذي يمكن الاستفادة منه لإنشاء حل مقياس تلقائي. ولكن قالب ARM هذا المتاح على Public Github ينشئ تطبيق وظائف لا يمكن تنفيذه للاتصال بالشبكة الداخلية للعميل على الرغم من إمكانية الوصول إليه عبر المسارات السريعة. وبالتالي، تحتاج إلى تعديل هذا قليلا حتى يمكن لتطبيق الوظيفة الآن إستخدام وضع Premium بدلا من وضع الاستهلاك. ومن ثم يتوفر قالب ARM المطلوب على الموقع https://github.com/Madhuri150791/FunctionApp_with_Premiium_Plan.git.

2. تطبيق الوظيفة

تطبيق الدالة هو مجموعة من وظائف Azure. وتتضمن الوظيفة الأساسية ما يلي:

- الاتصال/التحقق من مقاييس Azure بشكل دوري.

- مراقبة حمل بروتوكول FTDv وقابلية تطوير المشغل لعمليات الإدخال/التطوير.

- تسجيل برنامج FTDv جديد مع FMC.

- تكوين FTDv جديد عبر FMC.

- قم بإلغاء تسجيل (إزالة) FTDv موسع من FMC.

كما هو مذكور في المتطلب، يتم إنشاء دالة مختلفة لإنشاء NGFW حسب الطلب أو حذفها بناء على IP العام ل NGFW. وبالتالي نحتاج إلى تعديل الرمز C# للحصول على IP خاص بدلا من IP العام. بعد تعديل الرمز، يتوفر ملف zip لإنشاء تطبيق الدالة على https://github.com/Madhuri150791/FunctionApp_with_Premiium_Plan.git

مع الاسم ASM_Function.zip. هذا يمكن تطبيق الوظائف من الاتصال بالموارد الداخلية بدون وجود IP العام.

3. تطبيق منطقي

يعد "التطبيق المنطقي للقياس التلقائي" بمثابة سير عمل، أي مجموعة من الخطوات في تسلسل. وظائف Azure هي كيانات مستقلة ولا يمكنها الاتصال ببعضها البعض. يقوم هذا orchestrator بتسلسل تنفيذ هذه الوظائف وتبادل المعلومات فيما بينها.

- يستخدم التطبيق المنطقي لتنسيق وتمرير المعلومات بين وظائف المقياس التلقائي Azure.

- تمثل كل خطوة وظيفة القياس التلقائي Azure أو منطق قياسي مدمج.

- يتم تسليم تطبيق Logic كملف JSON.

- يمكن تخصيص التطبيق المنطقي من خلال ملف GUI أو JSON.

ملاحظة: يجب تعديل تفاصيل التطبيق المنطقي المتوفرة على https://github.com/Madhuri150791/FunctionApp_with_Premiium_Plan.git بعناية ويجب إستبدال هذه العناصر بتفاصيل النشر واسم FUNSTonapp واسم مجموعة الموارد ومعرف الاشتراك.

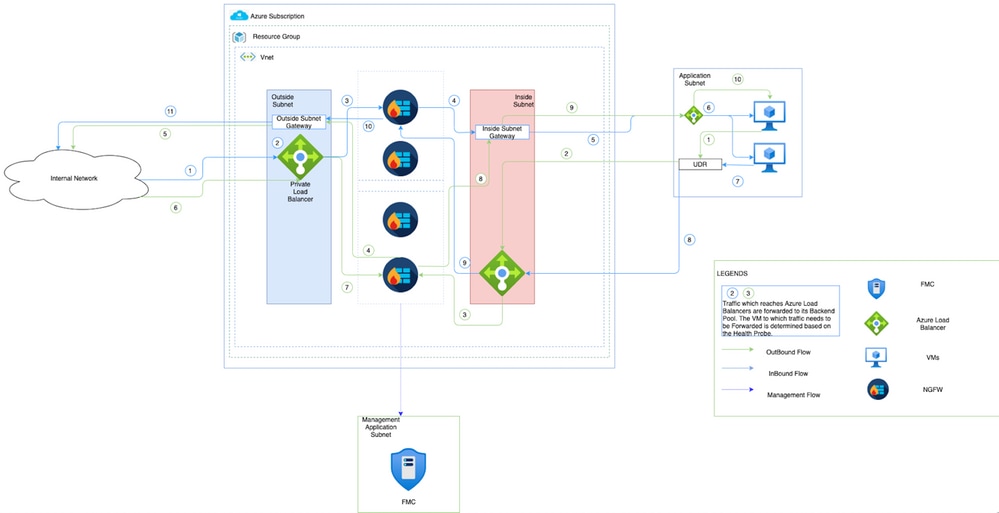

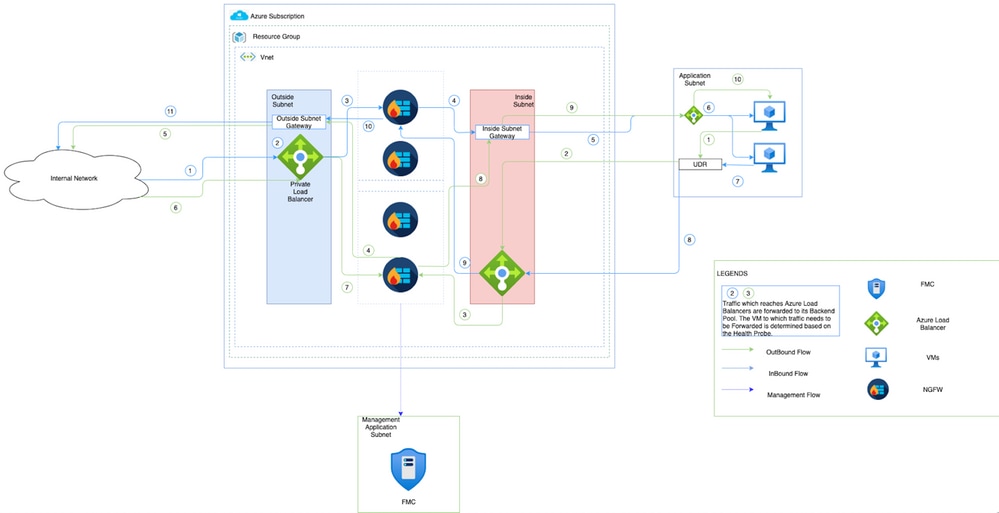

الرسم التخطيطي للشبكة

تظهر هذه الصورة كيفية تدفق حركة المرور الواردة والصادرة داخل بيئة Azure من خلال NGFW.

التكوينات

قم الآن بإنشاء مكونات مختلفة مطلوبة لحل تم قياسه تلقائيا.

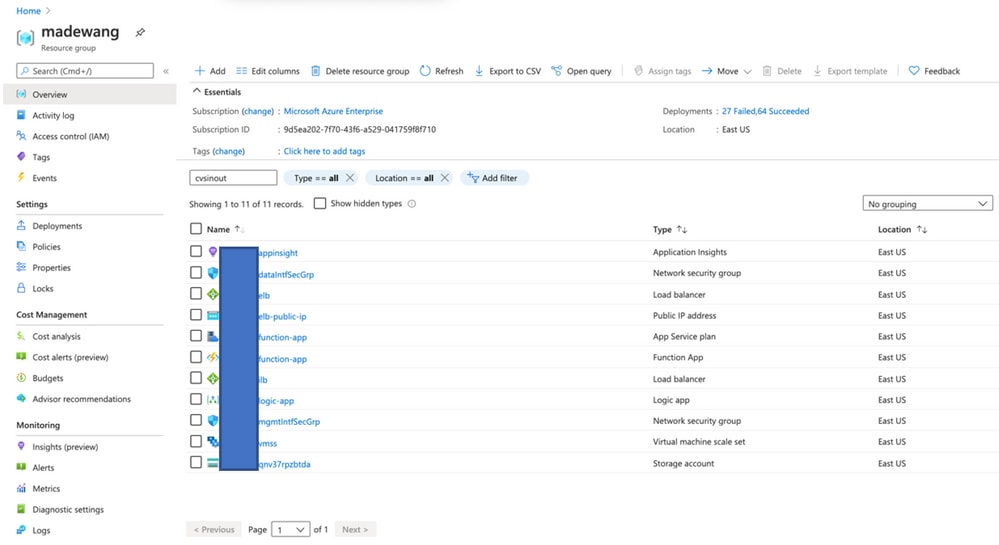

- إنشاء مكونات منطق القياس التلقائي.

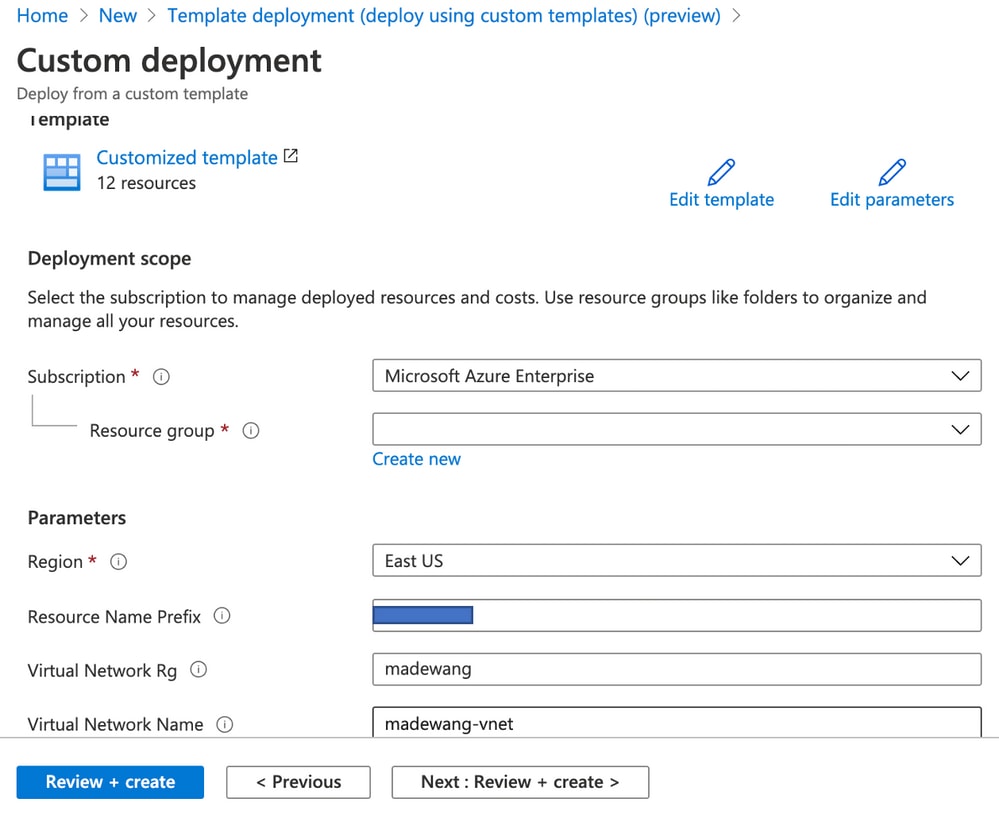

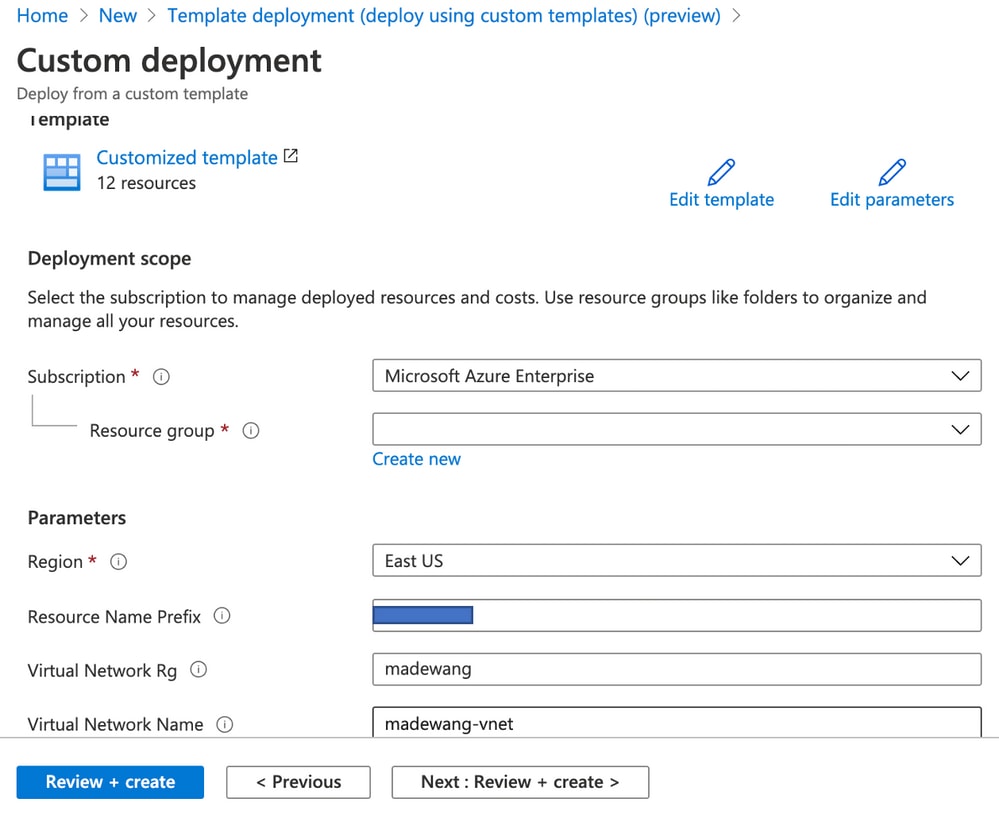

أستخدم "قالب ARM" وإنشاء VMSS وتطبيق منطقي وتطبيق دالة و App Insight ومجموعة أمان الشبكة.

انتقل إلى Home > Create a Resource > Search for Templateثم حدد Template Deployment . الآن انقر فوق Create وابني قالبك الخاص في المحرر.

- انقر فوق

Save .

قم بإجراء التغييرات المطلوبة على هذا القالب وانقر فوق Review + create .

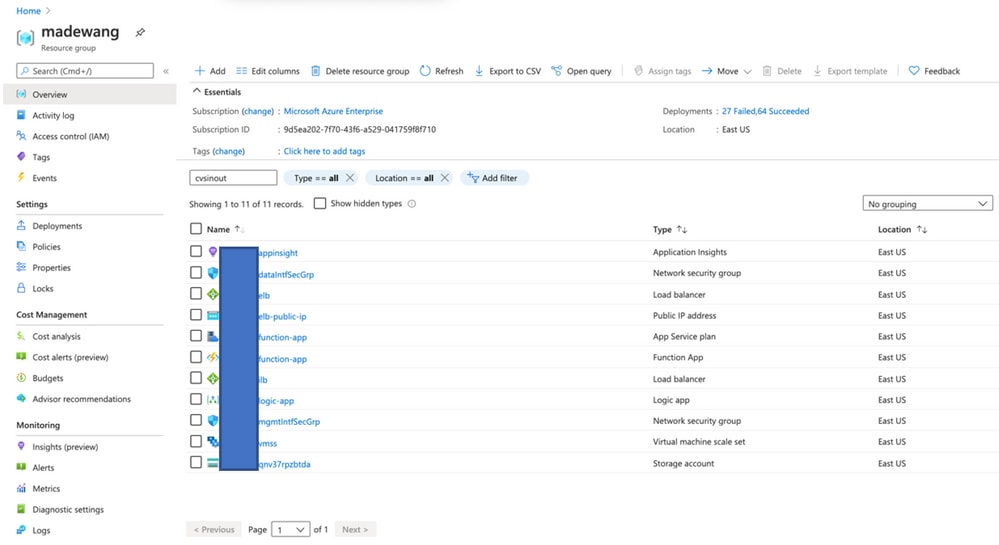

- يؤدي هذا إلى إنشاء كافة المكونات ضمن مجموعة الموارد المذكورة.

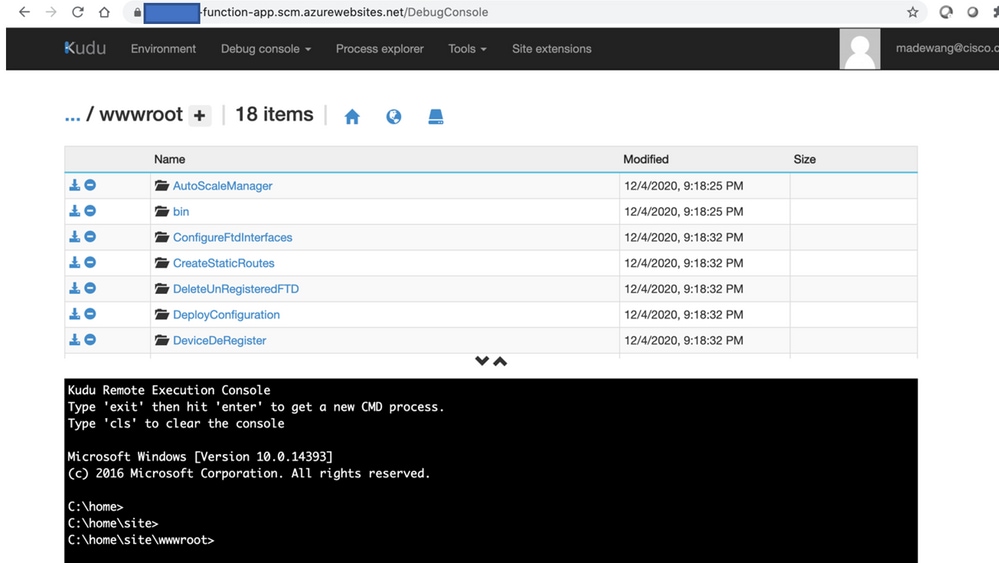

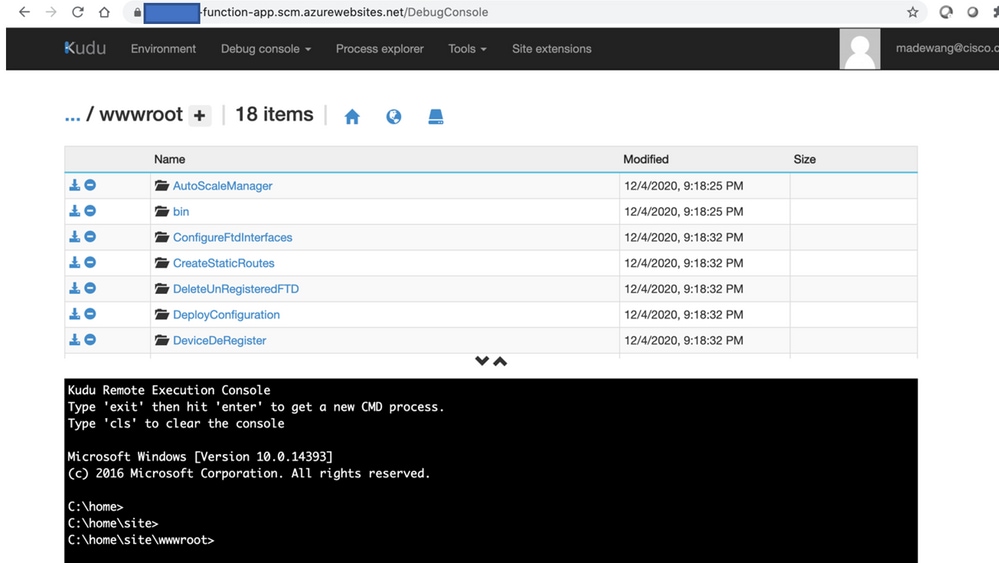

- قم بتسجيل الدخول إلى URL.

تحميل الملف ASM_Function.zip و ftdssh.exe إلى site/wwwroot/ المجلد (من الإلزامي تحميله إلى تطبيق وظيفة الموقع المحدد لا يحدد وظائف مختلفة).

لازم تكون متل هالصورة:

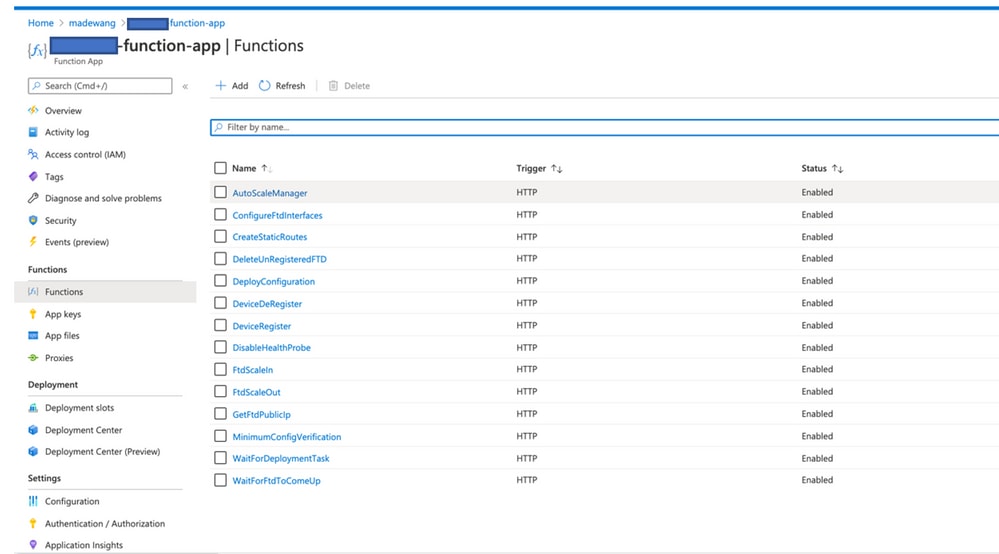

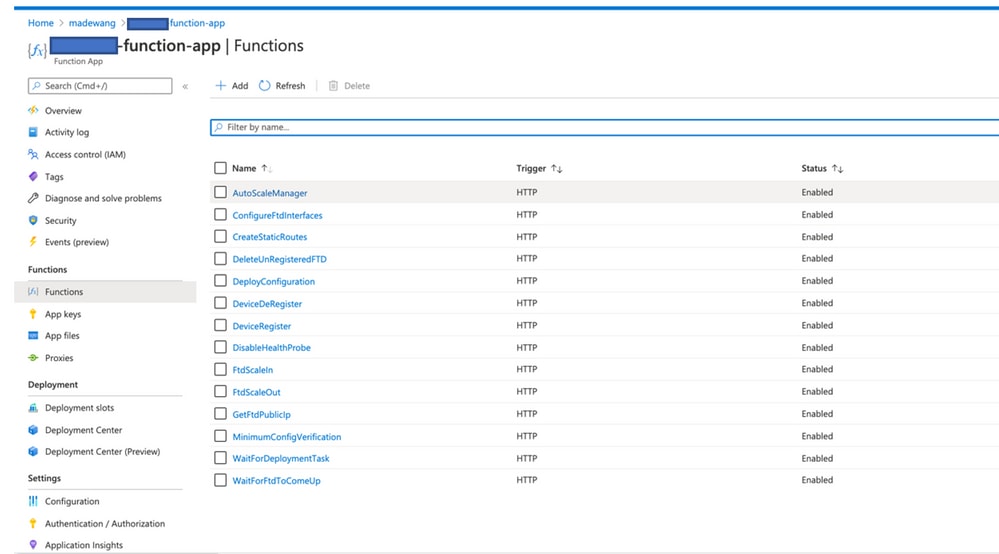

- إيداع

Function app > Function. يجب أن ترى جميع الوظائف.

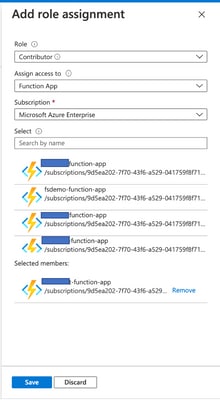

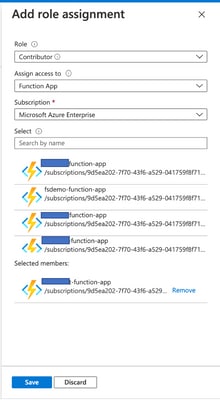

- قم بتغيير إذن الوصول بحيث يمكن ل VMSS تنفيذ الوظائف داخل تطبيق الدالة. انتقل إلى

-vmss> Access Control (IAM) > Add role assignement

. توفير وصول مساهم VMSS هذا إلى

-function-app

.

انقر Save.

- انتقل إلى

Logic App > Logic Code قم بعرض التعليمات البرمجية المنطقية وتغييرها باستخدام التعليمات البرمجية المتوفرة على موقع https://github.com/CiscoDevNet/cisco-ftdv/tree/master/autoscale/azure/NGFWv6.6.0/Logic%20App. هنا، يجب إستبدال اشتراك Azure واسم مجموعة الموارد واسم تطبيق الدالة قبل الاستخدام، وهو لا يسمح بالحفظ بنجاح.

- انقر

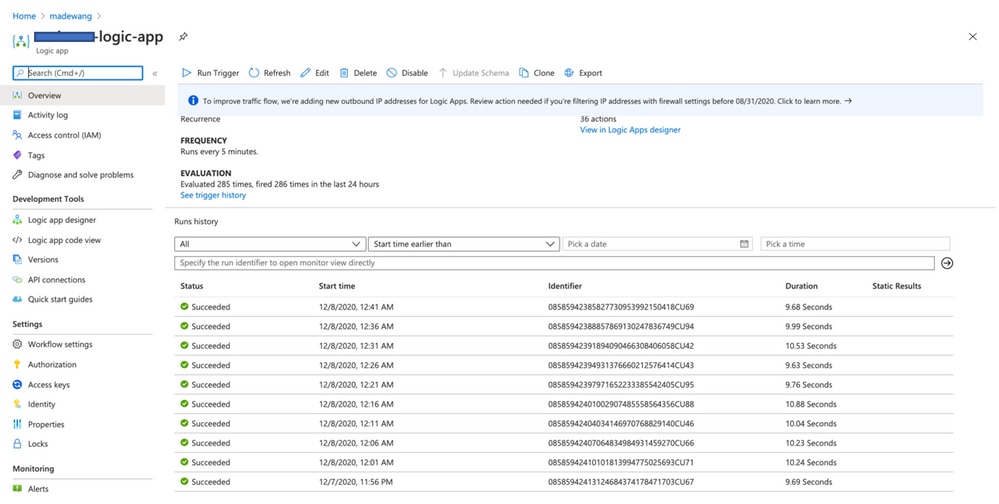

Save. انتقل إلى نظرة عامة على تطبيق Logic وقم بالتمكين Logic App.

التحقق من الصحة

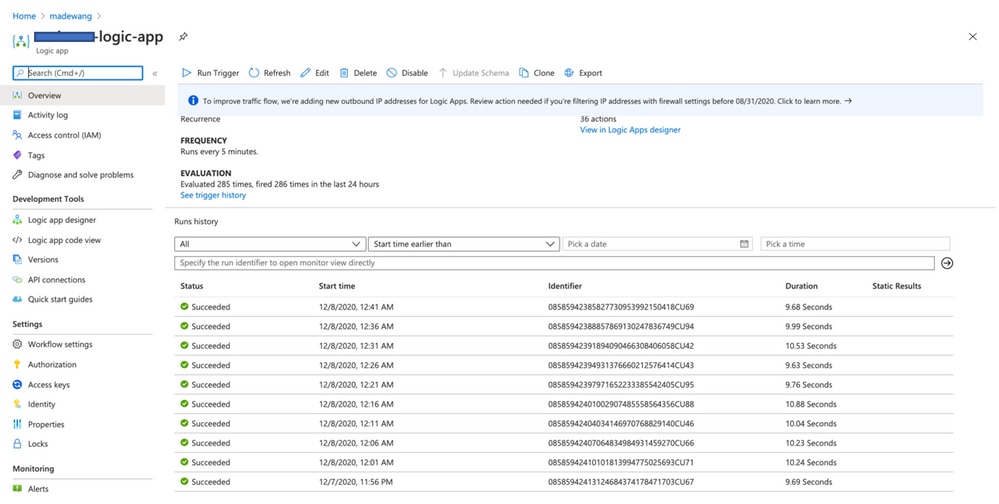

بمجرد تمكين التطبيق المنطقي فورا، يبدأ في التنفيذ في فترة 5 دقائق. إذا تم تكوين كل شيء بشكل صحيح، فإنك ترى إجراءات المشغل تحقق النجاح.

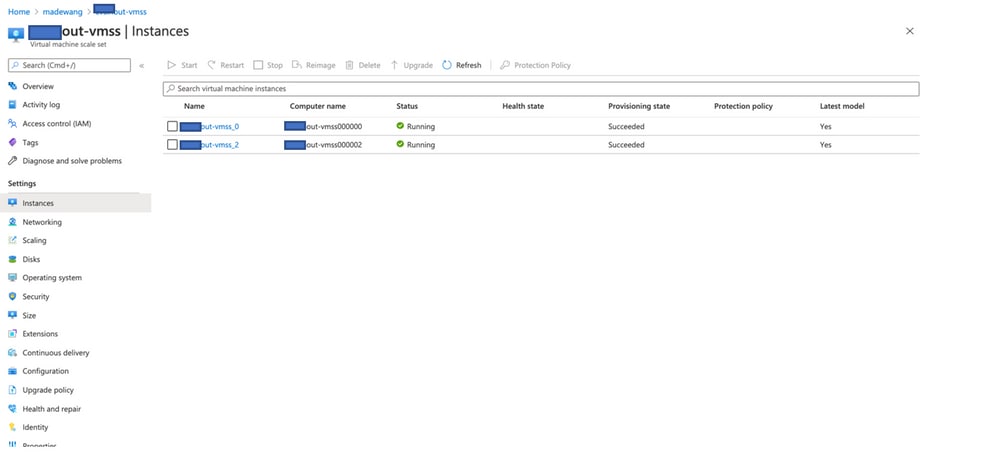

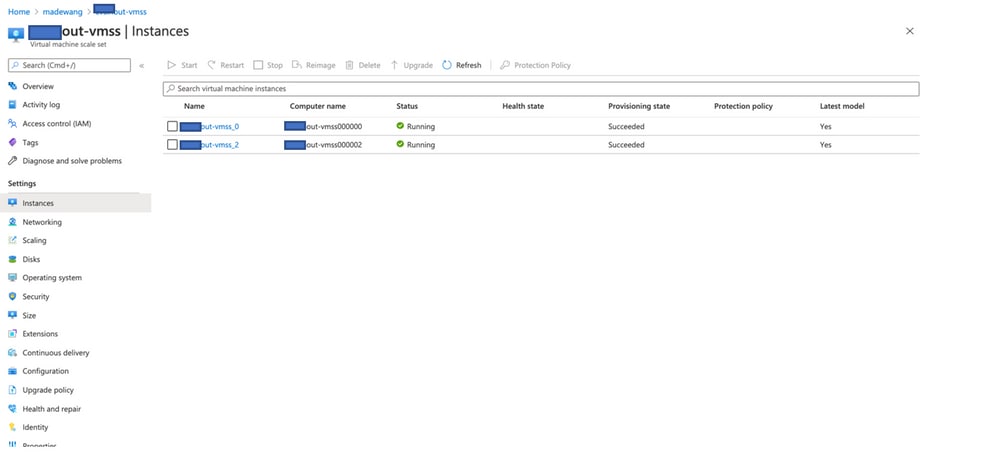

أيضا، خلقت VM تحت VMSS.

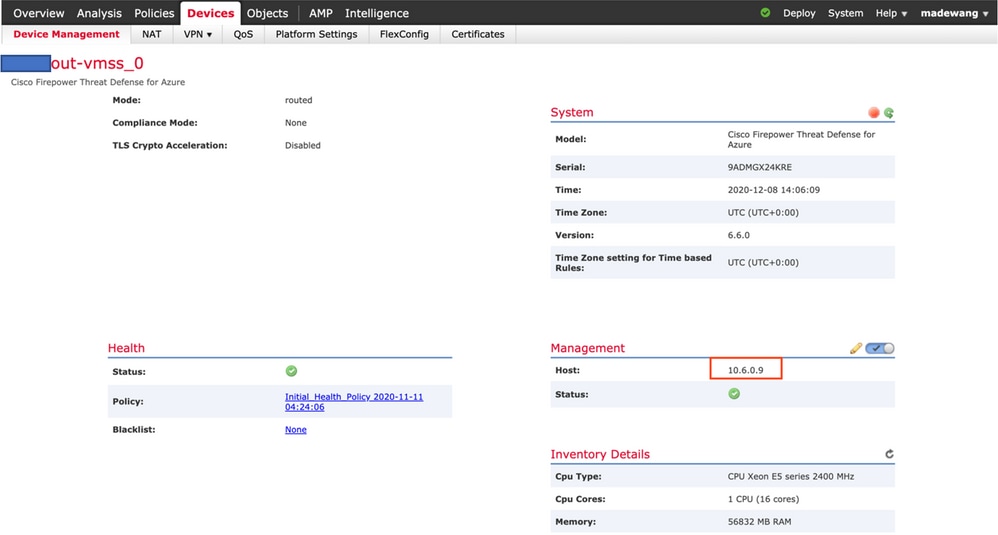

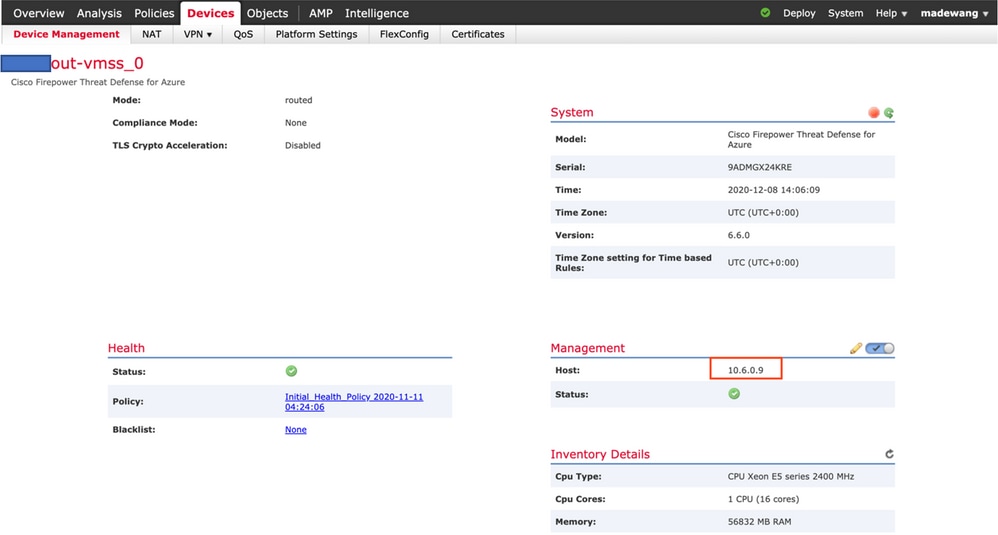

سجل الدخول إلى FMC وتحقق من اتصال FMC و NGFW عبر IP الخاص ب FTDv:

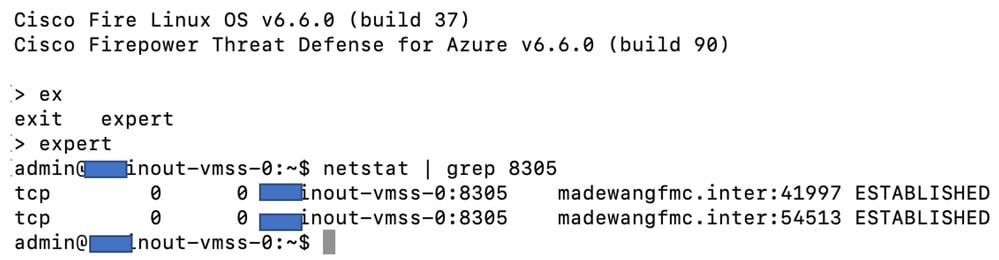

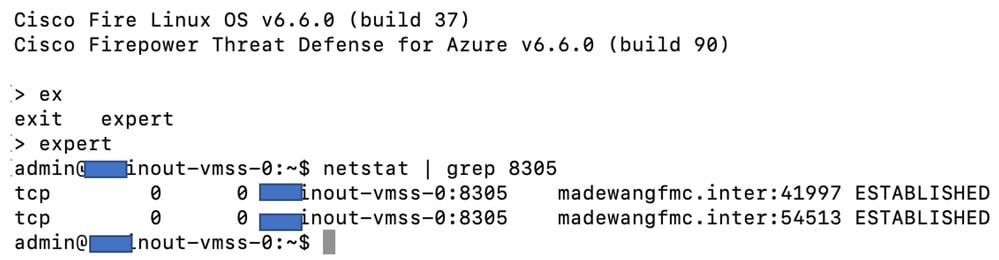

بينما تقوم بتسجيل الدخول إلى واجهة سطر الأوامر (CLI) الخاصة ب NGFW، سترى ما يلي:

وبالتالي، تتصل FMC ب NGFW عبر الشبكة الفرعية VNet الخاصة من Azure.

استكشاف الأخطاء وإصلاحها

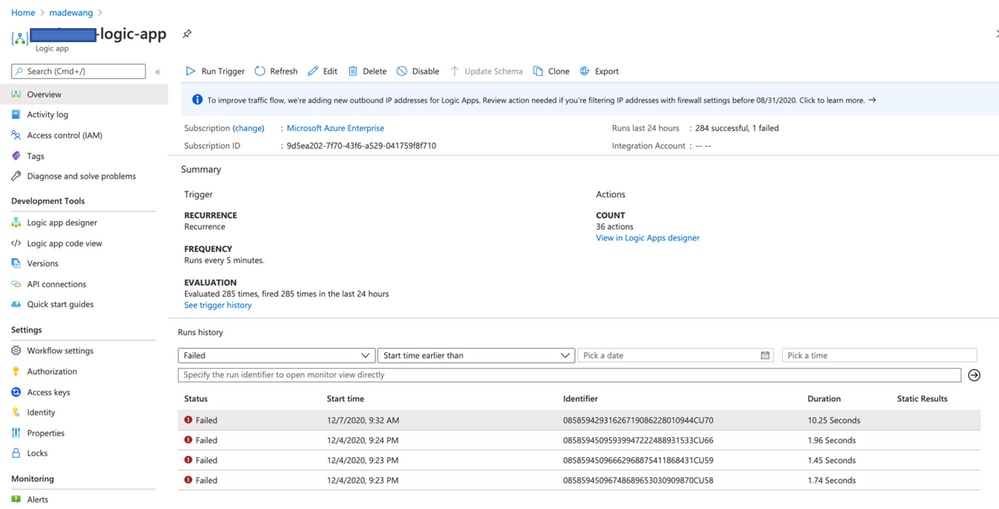

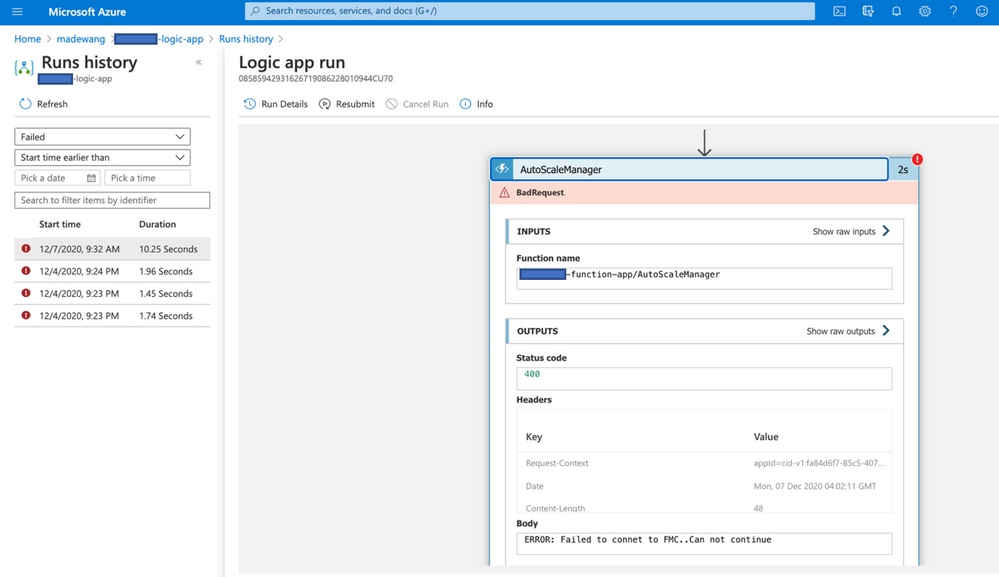

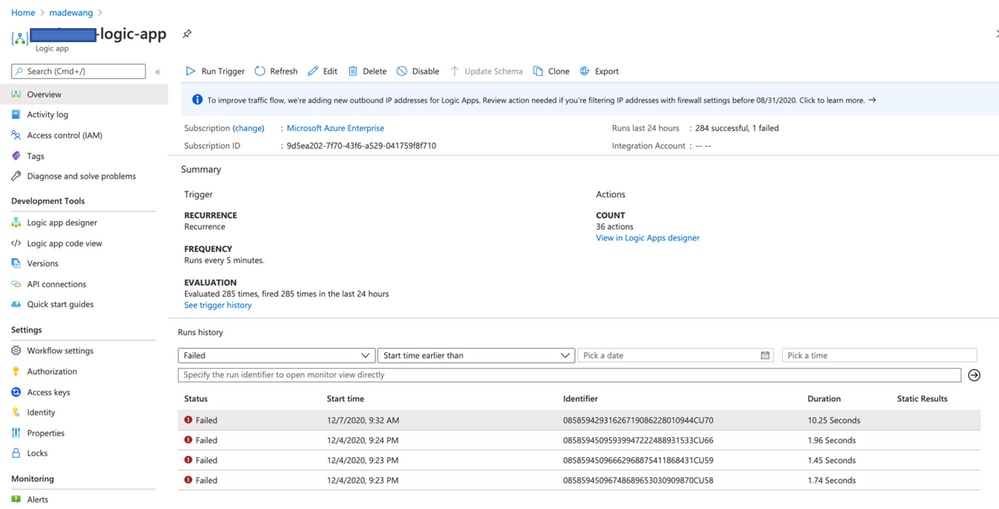

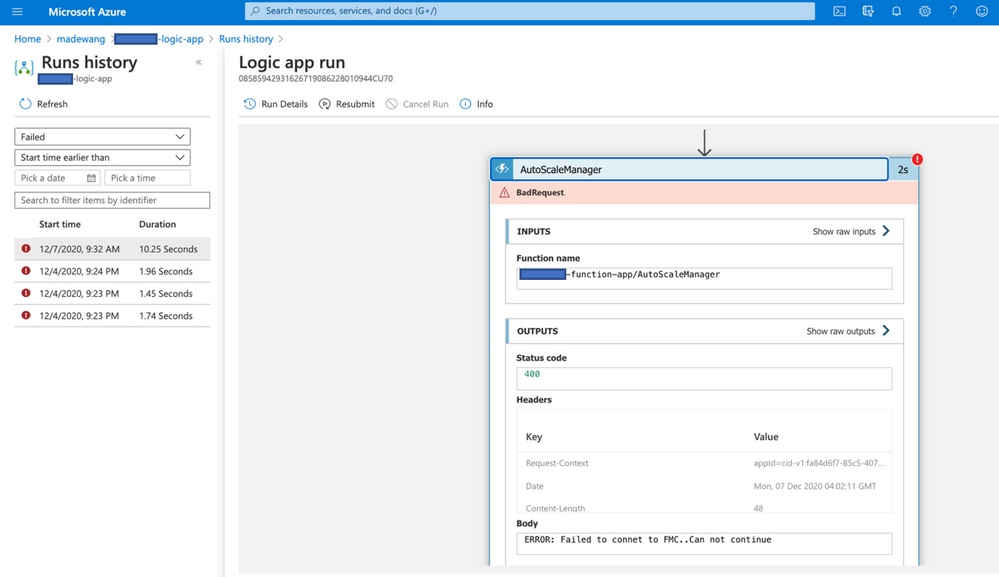

في بعض الأحيان يفشل التطبيق المنطقي عند إنشاء NGFW جديد، لاستكشاف أخطاء هذه الحالات وإصلاحها، يمكن إتخاذ هذه الخطوات:

- تحقق مما إذا كان تطبيق Logic قيد التشغيل بنجاح.

- حدد سبب الفشل. انقر على المشغل الفاشل.

حاول تحديد نقطة الفشل من تدفق التعليمات البرمجية. من هذه الصورة، من الواضح أن منطق ASM فشل لأنه لم يتمكن من الاتصال ب FMC. بعد ذلك، تحتاج إلى تحديد سبب عدم إمكانية الوصول إلى FMC وفقا للتدفق داخل Azure.

التعليقات

التعليقات