أفضل الممارسات للمحولات من السلسلة Catalyst 4500/4000 و 5500/5000 و 6500/6000 التي تعمل بنظام التشغيل CatOS للتكوين والإدارة

المحتويات

المقدمة

يناقش هذا وثيقة التنفيذ من cisco مادة حفازة sery مفتاح في شبكتك، تحديدا المادة حفازة 4500/4000، 5500/5000، و 6500/6000 منصة. تتم مناقشة التكوينات والأوامر تحت افتراض أنك تقوم بتشغيل برنامج النشر العام Catalyst OS (CatOS) 6.4(3) أو إصدار أحدث. على الرغم من عرض بعض اعتبارات التصميم، إلا أن هذا المستند لا يغطي التصميم العام للمجمع.

المتطلبات الأساسية

المتطلبات

يفترض هذا وثيقة معرفة مع المادة حفازة 6500 sery أمر مرجع، 7،6.

وعلى الرغم من أنه ترد في جميع أجزاء الوثيقة إشارات إلى مواد عامة متاحة على الإنترنت لإجراء مزيد من القراءة، فإن هذه المراجع هي مراجع أساسية وتعليمية أخرى:

-

Cisco ISP Essentials— ميزات IOS الأساسية التي يجب على كل مزود خدمة الإنترنت (ISP) أخذها في الاعتبار.

المكونات المستخدمة

لا يقتصر هذا المستند على إصدارات برامج ومكونات مادية معينة.

الاصطلاحات

راجع اصطلاحات تلميحات Cisco التقنية للحصول على مزيد من المعلومات حول اصطلاحات المستندات.

معلومات أساسية

تمثل هذه الحلول سنوات من الخبرة الميدانية من مهندسي Cisco الذين يعملون مع العديد من أكبر عملائنا والشبكات المعقدة. وبالتالي، تؤكد هذه الوثيقة على عمليات التهيئة في العالم الواقعي التي تجعل الشبكات ناجحة. تقدم هذه الورقة الحلول التالية:

-

حلول لها إحصائيا أوسع تعرض في المجال، وبالتالي أقل المخاطر.

-

حلول بسيطة، مع مقايضة بعض المرونة بنتائج محددة.

-

حلول تتسم بسهولة الإدارة والتهيئة بواسطة فرق عمليات الشبكة.

-

حلول تعمل على تعزيز إمكانية التوفر الفائقة والاستقرار الفائق.

تنقسم هذه الوثيقة إلى الأقسام الأربعة التالية:

-

التكوين الأساسي— الميزات المستخدمة بواسطة معظم الشبكات مثل بروتوكول الشجرة المتفرعة (STP) وإنشاء خط الاتصال.

-

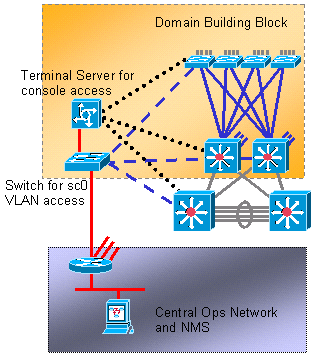

تكوين الإدارة— اعتبارات التصميم مع مراقبة النظام والأحداث باستخدام بروتوكول إدارة الشبكة البسيط (SNMP) والمراقبة عن بعد (RMON) و syslog وبروتوكول اكتشاف Cisco (CDP) وبروتوكول وقت الشبكة (NTP).

-

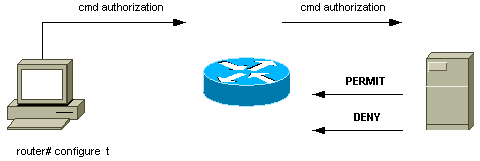

تكوين الأمان— كلمات المرور وأمان المنفذ والأمان المادي والمصادقة باستخدام TACACS+.

-

قائمة إختيار التكوين— ملخص قوالب التكوين المقترحة.

التكوين الأساسي

تتم مناقشة الميزات التي تم نشرها مع غالبية شبكات Catalyst في هذا القسم.

بروتوكولات مستوى التحكم Catalyst

يقدم هذا القسم البروتوكولات التي تعمل بين المحولات تحت العملية العادية. ومن المفيد التوصل إلى فهم أساسي لهذه البروتوكولات في معالجة كل قسم.

مشرف حركة مرور

تتطلب معظم الميزات الممكنة في شبكة Catalyst تعاون محولين أو أكثر، لذلك يجب أن يكون هناك تبادل متحكم لرسائل keepalive، معلمات التكوين، وتغييرات الإدارة. سواء كانت هذه البروتوكولات خاصة من Cisco، مثل CDP، أو قائمة على المعايير، مثل IEEE 802.1d (STP)، فإنها تحتوي جميعها على عناصر مشتركة معينة عند تنفيذها على سلسلة Catalyst.

في إعادة توجيه الإطارات الأساسية، تنشأ إطارات بيانات المستخدم من الأنظمة الطرفية، ولا يتم تغيير عنوان المصدر وعنوان الوجهة الخاص بها في جميع مجالات الطبقة 2 (L2) المحولة. يتم نشر جداول بحث الذاكرة القابلة للتوجيه (CAM) الخاصة بالمحتوى على كل محرك مشرف على المحول بواسطة عملية تعلم عنوان المصدر وتشير إلى منفذ المخرج الذي يجب أن يقوم بإعادة توجيه كل إطار تم تلقيه. إن العنوان يعلم عملية غير كامل (الغاية غير معروف أو الإطار معد إلى بث أو multicast عنوان)، هو أرسلت (فضت) خارج كل ميناء في أن VLAN.

كما يجب أن يتعرف المحول على الإطارات التي يجب تحويلها من خلال النظام والإطارات التي يجب توجيهها إلى وحدة المعالجة المركزية (CPU) الخاصة بالمحول (المعروفة أيضا باسم معالج إدارة الشبكة [NMP]).

يتم إنشاء مستوى التحكم في Catalyst باستخدام الإدخالات الخاصة في جدول CAM الذي يسمى إدخالات النظام لتلقي حركة مرور البيانات وتوجيهها إلى NMP على منفذ محول داخلي. وبالتالي، باستخدام البروتوكولات ذات عناوين MAC الوجهة المعروفة، يمكن فصل حركة مرور مستوى التحكم عن حركة مرور البيانات. قم بإصدار الأمر show cam system على محول لتأكيد هذا، كما هو موضح:

>show cam system * = Static Entry. + = Permanent Entry. # = System Entry. R = Router Entry. X = Port Security Entry VLAN Dest MAC/Route Des [CoS] Destination Ports or VCs / [Protocol Type] ---- ------------------ ----- ------------------------------------------- 1 00-d0-ff-88-cb-ff # 1/3 !--- NMP internal port. 1 01-00-0c-cc-cc-cc # 1/3 !--- CDP and so on. 1 01-00-0c-cc-cc-cd # 1/3 !--- Cisco STP. 1 01-80-c2-00-00-00 # 1/3 !--- IEEE STP. 1 01-80-c2-00-00-01 # 1/3 !--- IEEE flow control. 1 00-03-6b-51-e1-82 R# 15/1 !--- Multilayer Switch Feature Card (MSFC) router. ...

تحتوي Cisco على نطاق محجوز من عناوين Ethernet MAC والبروتوكول، كما هو موضح. ستتم تغطية كل واحدة لاحقا في هذا المستند. ومع ذلك، يقدم ملخص في هذا الجدول للتيسير.

| الميزة | انجذاب نوع بروتوكول HDLC | غاية multicast MAC |

|---|---|---|

| بروتوكول تجميع المنفذ (PAgP) | 0x0104 | 01-00-0c-cc-cc-cc |

| الشجرة الممتدة PVSTP+ | 0x010b | 01-00-0c-cc-cd |

| جسر VLAN | 0x010c | 01-00-0c-cd-cd-ce |

| اكتشاف الرابط أحادي الإتجاه (UDLD) | 0x011 | 01-00-0c-cc-cc-cc |

| بروتوكول أستكشاف Cisco | 0x2000 | 01-00-0c-cc-cc-cc |

| التوصيل الديناميكي (DTP) | 0x2004 | 01-00-0c-cc-cc-cc |

| بروتوكول الشجرة المتفرعة (STP) السريع | 0x200a | 01-00-0c-cd-cd-cd |

| شجرة الامتداد IEEE 802.1d | N/A - DSAP 42 SSAP 42 | 01-80-c2-00-00-00 |

| Inter Switch Link (ISL) | غير متوفر | 01-00-0c-00-00-00 |

| توصيل شبكة VLAN (VTP) | 0x2003 | 01-00-0c-cc-cc-cc |

| IEEE Pause، الإصدار 802.3x | N/A - DSAP 81 SSAP 80 | 01-80-c2-00-00-00>0f |

تستخدم معظم بروتوكولات التحكم من Cisco تضمين IEEE 802.3 SNAP، بما في ذلك LLC 0xAAA03، UI 0x0000C، والذي يمكن رؤيته على تتبع محلل شبكة LAN. تتضمن الخصائص المشتركة الأخرى لهذه البروتوكولات:

-

وتفترض هذه البروتوكولات إمكانية الاتصال من نقطة إلى نقطة. لاحظ أن الاستخدام المتعمد لعناوين وجهة البث المتعدد يمكن محولين من الاتصال بشكل شفاف عبر محولات غير Cisco، كأجهزة لا تفهم الإطارات وتعترضها ببساطة تفيدهم. ومع ذلك، يمكن أن تؤدي الاتصالات من نقطة إلى عدة نقاط من خلال البيئات متعددة الموردين إلى سلوك غير متناسق ويجب تجنبها بشكل عام.

-

وتنتهي هذه البروتوكولات في موجهات الطبقة 3 (L3)، ولكنها تعمل فقط داخل مجال محول.

-

وتتلقى هذه البروتوكولات ترتيب الأولويات على بيانات المستخدم عن طريق معالجة وجدولة الدائرة المتكاملة الخاصة بالتطبيق (ASIC) عند الدخول.

بعد إدخال عناوين وجهة بروتوكول التحكم، يجب أيضا وصف عنوان المصدر للتكامل. تستخدم بروتوكولات المحول عنوان MAC مأخوذ من بنك للعناوين المتاحة التي يوفرها EPROM على الهيكل. قم بإصدار الأمر show module لعرض نطاقات العناوين المتاحة لكل وحدة نمطية عندما تصدر حركة مرور البيانات مثل وحدات بيانات بروتوكول بروتوكول بروتوكول STP (BPDUs) أو إطارات ISL.

>show module

...

Mod MAC-Address(es) Hw Fw Sw

--- -------------------------------------- ------ ---------- -----------------

1 00-01-c9-da-0c-1e to 00-01-c9-da-0c-1f 2.2 6.1(3) 6.1(1d)

00-01-c9-da-0c-1c to 00-01-c9-da-0c-1

00-d0-ff-88-c8-00 to 00-d0-ff-88-cb-ff

!--- MACs for sourcing traffic.

...

VLAN 1

VLAN 1

VLAN 1 له أهمية خاصة في شبكات Catalyst.

دائما ما يستخدم محرك المشرف Catalyst شبكة VLAN الافتراضية، VLAN 1، لوضع علامة على عدد من بروتوكولات التحكم والإدارة عند التوصيل، مثل CDP و VTP و PAgP. شكلت كل ميناء، بما في ذلك الداخلي sc0 قارن، افتراضيا أن يكون عضو من VLAN 1. تحمل كل شنطة VLAN 1 افتراضيا، وفي CatOS برمجية صيغة مبكر من 5،4، لا يمكن أن يمنع مستعمل معطيات في VLAN 1.

تكون هذه التعريفات ضرورية للمساعدة في توضيح بعض المصطلحات المستخدمة بشكل جيد في شبكات Catalyst:

-

الإدارة VLAN حيث sc0 يقيم؛ هذا VLAN يستطيع كنت غيرت.

-

ال VLAN أهلي طبيعي عينت بما أن ال VLAN أي ميناء يرجع إلى عندما لا trunking، وال untagged VLAN على 802.1Q شنطة. افتراضيا، VLAN 1 ال VLAN أهلي طبيعي.

-

أصدرت in order to غيرت ال VLAN أهلي طبيعي، المجموعة vlan vlan-id mod/ميناء أمر.

ملاحظة: قم بإنشاء شبكة VLAN قبل أن تقوم بتعيينها كشبكة VLAN الأصلية لشنطة.

هذا يتعدد سبب جيد أن ينسق شبكة ويغير السلوك ميناء في VLAN 1:

-

عندما يصبح قطر شبكة VLAN 1، مثل أي شبكة VLAN أخرى، كبيرا بما يكفي ليكون خطرا على الاستقرار (وخاصة من منظور بروتوكول الشجرة المتفرعة (STP))، يلزم تشذيبه. وتتم مناقشة هذا الأمر بمزيد من التفاصيل في قسم الإدارة داخل النطاق في هذا المستند.

-

يجب الاحتفاظ ببيانات مستوى التحكم على شبكة VLAN رقم 1 منفصلة عن بيانات المستخدم من أجل تبسيط أستكشاف الأخطاء وإصلاحها وزيادة دورات وحدة المعالجة المركزية (CPU) المتوفرة إلى الحد الأقصى.

-

يجب تجنب حلقات L2 في شبكة VLAN 1 عندما يتم تصميم شبكات شبكات شبكات شبكات متعددة الطبقات دون بروتوكول الشجرة المتفرعة (STP)، ويظل إنشاء خط الاتصال مطلوبا إلى طبقة الوصول إذا كانت هناك شبكات VLAN متعددة وشبكات IP الفرعية. للقيام بهذا الإجراء، قم بمسح شبكة VLAN رقم 1 يدويا من منافذ خطوط الاتصال.

باختصار، لاحظ هذه المعلومات عن خطوط الاتصال:

-

يتم دائما إعادة توجيه تحديثات CDP و VTP و PAgP على خطوط الاتصال باستخدام علامة VLAN رقم 1. هذا هو الحالة even if VLAN 1 يكون مسح من شنطة ولا ال VLAN أهلي طبيعي. إذا تم مسح شبكة VLAN 1 لبيانات المستخدم، فهذا لا يؤثر على حركة مرور بيانات مستوى التحكم التي لا تزال يتم إرسالها باستخدام شبكة VLAN رقم 1.

-

على خط اتصال ISL، يتم إرسال حزم DTP على VLAN1. هذا هو الحالة even if VLAN 1 يكون مسح من الشنطة ولم يعد ال VLAN أهلي طبيعي. على خط اتصال 802.1Q، يتم إرسال حزم DTP على شبكة VLAN الأصلية. هذا هو الحالة even if ال VLAN أهلي طبيعي يكون مسحت من الشنطة.

-

في PVST+، ال 802.1Q IEEE BPDUs أرسلت untagged على ال شائع يجسر - شجرة VLAN 1 ل interoperability مع بائع آخر، ما لم VLAN 1 يكون أمسح من الشنطة. هذا هو الحالة بغض النظر عن تكوين شبكة VLAN الأصلية. يتم إرسال وحدات بيانات بروتوكول الجسر (BPDUs) PVST+ من Cisco ووضع علامات عليها لجميع الشبكات المحلية الظاهرية (VLANs) الأخرى. راجع قسم بروتوكول الشجرة المتفرعة في هذا المستند للحصول على مزيد من التفاصيل.

-

802.1s يتعدد يجسر - شجرة (MST) BPDUs دائما يرسل على VLAN 1 على كلا من ISL و 802.1Q trunks. هذا يطبق even when VLAN 1 يكون مسح من الشنطة.

-

لا يمسح أو يعجز VLAN 1 على شنطة بين MST جسر و PVST+ جسر. غير أن، في حالة أن VLAN 1 معأق، ال MST جسر ينبغي أصبحت جذر in order to كل VLANs أن يتجنب ال MST جسر يضع حده ميناء في الجذر متناقض دولة. ارجع إلى فهم بروتوكول الشجرة المتفرعة المتعددة (802.1s) للحصول على تفاصيل.

التوصيات

in order to أبقيت VLAN في up/up دولة مع ما من زبون أو مضيف يربط في أن VLAN، أنت تحتاج أن يتلقى على الأقل واحد أداة طبيعي يربط في أن VLAN. وإلا، فإن شبكة VLAN لها حالة لأعلى/أسفل. حاليا، هناك ما من أمر أن يضع VLAN قارن up/up عندما هناك ما من ميناء نشط في المفتاح ل أن VLAN.

إن لا يريد أنت أن يربط أداة، ربطت الاسترجاع توصيل في أي ميناء ل أن VLAN. كبديل، جرب كبل توصيل عكسي يربط بين منفذين في شبكة VLAN تلك على المحول نفسه. يفرض هذا طريقة الميناء up. راجع قسم توصيل الاسترجاع في إختبارات الاسترجاع لخطوط T1/56K للحصول على مزيد من المعلومات.

عندما تكون الشبكة متعددة الاستضافة إلى موفري الخدمة، تعمل الشبكة كشبكة عبور بين إثنين من موفري الخدمة. إن ال VLAN رقم يستلم في ربط يحتاج أن يكون ترجمت أو غيرت عندما يمر من واحد خدمة مزود إلى آخر خدمة مزود، هو مستحسن أن يستعمل ال QinQ سمة in order to ترجمت ال VLAN رقم.

بروتوكول قناة الاتصال لشبكة VLAN

قبل أن يخلق أنت VLANs، حددت ال VTP أسلوب أن يكون استعملت في الشبكة. VTP يتيح VLAN تشكيل تغير أن يكون خلقت مركزيا على one or much مفتاح. وتنتشر هذه التغييرات تلقائيا إلى جميع المحولات الأخرى في المجال.

نظرة عامة على العمليات

VTP هو بروتوكول مراسلة L2 يحافظ على اتساق تكوين شبكة VLAN. VTP يدير الإضافة، الحذف، وإعادة تسمية VLANs على أساس على الشبكة. VTP يقلل misconfiguration و تشكيل عدم تناسق أن يستطيع سببت عدة مشكلة، مثل مضاعفة VLAN اسم، VLAN مواصفات غير صحيح VLAN نوع، وأمان انتهاك. ال VLAN قاعدة معطيات مبرد ثنائي ويخزن في NVRAM على VTP نادل بشكل مستقل من التشكيل مبرد.

يتصل بروتوكول VTP بين المحولات التي تستخدم عنوان MAC للبث المتعدد لوجهة الإيثرنت (01-00-0c-cc-cc) ونوع بروتوكول HDLC للتوصيل السريع من Ox2003. هو لا يعمل عبر شنطة ميناء (VTP هو حمولة من isl أو 802.1Q)، لذلك رسالة يستطيع لا أرسلت إلى أن DTP أن جلب الشنطة على الإنترنت.

تتضمن أنواع الرسائل إعلانات الملخص كل خمس دقائق، إعلانات المجموعة الفرعية وإعلانات الطلب عند وجود تغييرات، وتربط عند تمكين تنقيح VTP. VTP تشكيل مراجعة رقم واحد مع كل تغيير على نادل، أي بعد ذلك ينشر الجدول جديد عبر المجال.

إن محات VLAN يكون، ميناء أن كان مرة عضو من أن VLAN يكون وضعت في دولة غير فعال. بالمثل، إن يعجز مفتاح في زبون أسلوب أن يستلم ال VTP VLAN طاولة في جزمة (إما من VTP نادل أو آخر VTP زبون)، كل ميناء في VLANs بخلاف التقصير VLAN 1 يكون أبطلت.

يزود هذا طاولة مقارنة سمة خلاصة ل مختلف VTP أسلوب:

| الميزة | الخادم | العميل | شفاف | إيقاف 1 |

|---|---|---|---|---|

| مصدر VTP رسالة | نعم | نعم | لا | لا |

| يستمع إلى VTP رسالة | نعم | نعم | لا | لا |

| إعادة توجيه رسائل VTP | نعم | نعم | نعم | لا |

| خلقت VLANs | نعم | لا | نعم (المهم محليا فقط) | نعم (المهم محليا فقط) |

| تذكر شبكات VLAN | نعم | لا | نعم (المهم محليا فقط) | نعم (المهم محليا فقط) |

في VTP شفاف أسلوب، VTP تجاهلت تحديث (ال VTP multicast {upper}mac address يكون أزلت من النظام حدبة أن يكون عادة استعملت أن ينتقي تحكم إطار ويوجههم إلى المشرف محرك). بما أن البروتوكول يستعمل عنوان multicast، مفتاح في أسلوب شفاف (أو آخر بائع مفتاح) ببساطة يفيض الإطار إلى آخر cisco مفتاح في المجال.

1 CatOS برمجية إطلاق 7.1 يقدم الخيار أن يعجز VTP مع إستعمال من الإيقاف أسلوب. في VTP إيقاف أسلوب، يتصرف المفتاح بطريقة أن يكون جدا مماثل إلى ال VTP شفاف أسلوب، except أن الإيقاف أسلوب أيضا يقمع إعادة التوجيه من VTP تحديث.

يقدم هذا الجدول ملخصا للتكوين الأولي:

| الميزة | القيمة الافتراضية |

|---|---|

| VTP domain name | فارغ (null) |

| vtp mode | الخادم |

| VTP صيغة | تم تمكين الإصدار 1 |

| كلمة مرور VTP | None |

| تنقية بروتوكول VTP | معطل |

VTP يتضمن صيغة 2 (VTPv2) هذا المرونة الوظيفية. مهما، ليس هو interoperable مع VTP صيغة 1 (VTPv1):

-

دعم Token Ring

-

دعم معلومات VTP غير المعروف؛ تقوم المحولات الآن بنشر قيم لا يمكنها تحليلها.

-

الوضع الشفاف المعتمد على الإصدار؛ لم يعد الوضع الشفاف يتحقق من اسم المجال. وهذا يمكن دعم أكثر من مجال عبر مجال شفاف.

-

نشر رقم الإصدار؛ إذا كان VTPv2 ممكنا على جميع المحولات، يمكن تمكين جميع المحولات من خلال تكوين محول واحد.

راجع فهم بروتوكول إنشاء خط اتصال شبكات VLAN (VTP) وتكوينه للحصول على مزيد من المعلومات.

VTP الإصدار 3

يقدم برنامج CatOS، الإصدار 8.1 دعم VTP صيغة 3 (VTPv3). يوفر VTPv3 تحسينات على الإصدارات الموجودة. تتيح هذه التحسينات ما يلي:

-

دعم شبكات VLAN الموسعة

-

دعم لإنشاء شبكات VLAN الخاصة والإعلان عنها

-

دعم لمثيلات VLAN ومثيلات نشر خريطة MST (والتي يتم دعمها في CatOS الإصدار 8.3)

-

تحسين مصادقة الخادم

-

الحماية من الإدراج العرضي لقاعدة البيانات "غير الصحيحة" في مجال VTP

-

التفاعل مع VTPv1 و VTPv2

-

القدرة على التهيئة لكل منفذ

أحد الفروق الرئيسية بين تنفيذ VTPv3 والإصدار الأقدم هو إدخال خادم VTP أساسي. نموذجيا، هناك ينبغي كنت فقط واحد نادل أساسي في VTPv3 مجال، إن لم يكن المجال مقسما. أي تغير أن أنت تجعل إلى ال VTP مجال ينبغي كنت نفذت على ال VTP أساسي نادل in order to استولدت إلى ال VTP مجال. هناك يستطيع كنت يتعدد نادل ضمن VTPv3 مجال، أي يكون أيضا معروف ب نادل ثانوي. عندما يتم تكوين محول ليكون خادما، يصبح المحول خادما ثانويا بشكل افتراضي. يمكن للخادم الثانوي تخزين تكوين المجال ولكن لا يمكنه تعديل التكوين. يمكن أن يصبح الخادم الثانوي الخادم الرئيسي مع عملية إستلام ناجحة من المحول.

تقبل المحولات التي تشغل VTPv3 فقط قاعدة بيانات VTP ذات رقم مراجعة أعلى من الخادم الأساسي الحالي. يختلف هذا عملية كثيرا من VTPv1 و VTPv2، في أي مفتاح يقبل دائما تشكيل علوي من جار في ال نفسه مجال. يزود هذا تغير مع VTPv3 حماية. مفتاح جديد أن يكون قدمت داخل الشبكة مع أعلى VTP مراجعة رقم يستطيع لا overwrite ال VLAN تشكيل من ال domain كامل.

ال VTPv3 أيضا يقدم تحسين إلى كيف ال VTP يعالج كلمة. إن يستعمل أنت ال يخفي كلمة تشكيل خيار in order to شكلت كلمة ك "مخفي"، هذا مادة يقع:

-

لا تظهر كلمة المرور في النص العادي في التكوين. يتم حفظ التنسيق السداسي العشري السري لكلمة المرور في التكوين.

-

إن يحاول أنت أن يشكل المفتاح كنادل أساسي، أنت حضضت ل الكلمة. إن يطابق كلمة أنت السري كلمة، المفتاح يصبح نادل أساسي، أي يسمح أنت أن يشكل المجال.

ملاحظة: من المهم ملاحظة أن الخادم الأساسي ضروري فقط عندما تحتاج إلى تعديل تكوين VTP لأي مثيل. VTP مجال يستطيع شغلت مع ما من نشط أساسي نادل لأن الخادم ثانوي يضمن إستمرارية التشكيل على reload. تم إنهاء حالة الخادم الأساسي لهذه الأسباب:

-

إعادة تحميل محول

-

تبديل عالي التوافر بين محركات المشرف النشطة والاحتياطية

-

عملية إستلام من خادم آخر

-

تغيير في تكوين الوضع

-

أي تغيير في تكوين مجال VTP، مثل التغيير في:

-

الإصدار

-

اسم المجال

-

كلمة مرور المجال

-

VTPv3 أيضا يسمح المفتاح أن يساهم في يتعدد مثال من VTP. في هذه الحالة، ال نفسه مفتاح يستطيع كنت ال VTP نادل لواحد مثيل وزبون لآخر مثال لأن ال VTP أسلوب خاص إلى VTP مثال مختلف. على سبيل المثال، يمكن أن يعمل المحول في وضع شفاف لمثيل MST بينما يتم تكوين المحول في وضع الخادم لمثيل شبكة VLAN.

in order to تفاعل مع VTPv1 و VTPv2، التقصير تصرف في كل صيغة من VTP كان أن الصيغة مبكر من VTP ببساطة يسقط الإصدار جديد تحديث. ما لم ال VTPv1 و VTPv2 مفتاح في أسلوب شفاف، كل VTPv3 تحديث سقطت. من ناحية أخرى، بعد أن تتلقى محولات VTPv3 إطار VTPv1 أو VTPv2 قديم على خط اتصال، تقوم المحولات بتمرير إصدار مصغر من تحديث قاعدة بياناتها إلى محولات VTPv1 و VTPv2. ومع ذلك، فإن تبادل المعلومات هذا أحادي الإتجاه من حيث عدم قبول أي تحديثات من محولات VTPv1 و VTPv2 من قبل محولات VTPv3. على إتصالات خط الاتصال، تستمر محولات VTPv3 في إرسال تحديثات قابلة للخفض بالإضافة إلى تحديثات VTPv3 كاملة لتوفير وجود جيران VTPv2 و VTPv3 عبر منافذ خط الاتصال.

in order to قدمت VTPv3 دعم ل VLANs موسع، غيرت التشكيل من ال VLAN قاعدة معطيات، أي ال VTP يعين 70 بايت لكل VLAN، غيرت. يسمح التغيير بترميز القيم غير الافتراضية فقط، بدلا من نقل الحقول غير المعدلة للبروتوكولات القديمة. بسبب هذا التغيير، دعم 4K VLAN هو حجم قاعدة بيانات VLAN الناتجة.

توصية

هناك ما من توصية خاص على ما إذا أن يستعمل VTP زبون/نادل أسلوب أو VTP أسلوب شفاف. يفضل بعض العملاء سهولة إدارة وضع عميل/خادم VTP على الرغم من بعض الاعتبارات التي تمت الإشارة إليها لاحقا. التوصية هي وجود محولين في وضع الخادم في كل مجال للتكرار، وهما عادة المحولان من طبقة التوزيع. يجب تعيين باقي المحولات في المجال على وضع العميل. عندما يطبق أنت زبون/نادل أسلوب مع الإستعمالمن VTPv2، وضعت في الاعتبار أن أعلى مراجعة رقم يكون دائما مقبول في ال نفسه VTP مجال. إن قدمت مفتاح أن يكون شكلت في إما VTP زبون أو نادل أسلوب داخل ال VTP مجال ويتلقى أعلى مراجعة رقم من ال VTP نادل موجود، هذا overwrite ال VLAN قاعدة معطيات ضمن ال VTP مجال. إذا كان تغيير التكوين غير مقصود وتم حذف شبكات VLAN، فيمكن أن تتسبب الكتابة الفوقية في انقطاع كبير في الشبكة. in order to ضمنت أن زبون أو نادل مفتاح دائما يتلقى تشكيل مراجعة رقم أن يكون أقل من أن يكون من النادل، غيرت الزبون VTP domain name إلى شيء آخر غير الإسم معياري. ثم عد إلى المقياس. يعمل هذا الإجراء على تعيين مراجعة التكوين على العميل إلى 0.

هناك إيجابيات وسلبيات إلى ال VTP قدرة أن يجعل تغير بسهولة على شبكة. تفضل العديد من المؤسسات النهج الحذر لوضع VTP الشفاف لهذه الأسباب:

-

وهو يشجع على ممارسة التحكم في التغيير الجيدة، نظرا لأنه يجب إعتبار المتطلب من أجل تعديل شبكة VLAN على منفذ محول أو خط اتصال محول واحد في كل مرة.

-

إنه يحد من مخاطر خطأ مسؤول يؤثر على المجال بالكامل، مثل حذف شبكة VLAN بالصدفة.

-

لا يوجد خطر من أن مفتاح جديد يقدم داخل الشبكة مع VTP أعلى مراجعة رقم يستطيع overwrite ال domain VLAN تشكيل كامل.

-

هو يشجع VLANs أن يكون شذبت من شنطة يركض إلى مفتاح أن لا يتلقى ميناء في أن VLAN. وهذا يجعل إغراق الإطار أكثر كفاءة من حيث عرض النطاق الترددي. يكون التنقيح اليدوي مفيدا أيضا لأنه يقلل قطر الشجرة المتفرعة (راجع قسم DTP في هذا المستند). قبل تنقيح شبكات VLAN غير المستخدمة على شبكات قناة المنفذ، تأكد من تكوين أي منافذ متصلة بهواتف IP كمنافذ وصول مع شبكة VLAN الصوتية.

-

ال VLAN مدى موسع في CatOS 6.x و CatOS 7.x، رقم 1025 through 4094، يستطيع فقط كنت شكلت بهذه الطريقة. ل كثير معلومة، رأيت ال VLAN موسع و {upper}mac address خفض قسم من هذا وثيقة.

-

VTP شفاف ساندت أسلوب في حرم جامعي مدير 3.1، جزء من cisco Works 2000. أزلت الحصر قديم أن يتطلب على الأقل واحد نادل في VTP مجال.

| عينة VTP أمر | التعليقات |

|---|---|

| set vtp domain name كلمة x | يتحقق بروتوكول CDP من الأسماء للمساعدة في التحقق من عدم توصيل الكبلات بين المجالات. تعد كلمة المرور البسيطة وسيلة وقائية مفيدة ضد التغييرات غير المقصودة. توخ الحذر من الأسماء أو المسافات الحساسة لحالة الأحرف عند اللصق. |

| set vtp mode transparent | |

| set vlan number name اسم | لكل محول يحتوي على منافذ في شبكة VLAN. |

| set trunk mod/port vlan مدى | يمكن شنطة أن يحمل VLANs حيث يحتاج - تقصير كل VLANs. |

| clear trunk mod/port vlan range | يحد قطر بروتوكول الشجرة المتفرعة (STP) عن طريق التشذيب اليدوي، مثل الشبكات من طبقة التوزيع إلى طبقة الوصول، حيث لا توجد شبكة VLAN. |

ملاحظة: يؤدي تحديد شبكات VLAN باستخدام الأمر set إلى إضافة شبكات VLAN فقط ولا يقوم بمسحها. على سبيل المثال، لا يقوم الأمر set trunk x/y 1-10 بتعيين القائمة المسموح بها على شبكات VLAN فقط 1-10. قم بإصدار الأمر clear trunk x/y 11-1005 لتحقيق النتيجة المطلوبة.

على الرغم من أن تحويل حلقة الرمز المميز خارج نطاق هذا المستند، لاحظ أن وضع VTP الشفاف غير مستحسن لشبكات TR-ISL. الأساس لتحويل Token Ring هو أن المجال بأكمله يشكل جسر متعدد المنافذ موزع واحد، لذلك يجب أن يحتوي كل محول على معلومات شبكة VLAN نفسها.

خيارات أخرى

VTPv2 هو متطلب في بيئات حلقة الرمز المميز، حيث يوصى بشدة بوضع العميل/الخادم.

يوفر VTPv3 القدرة على تنفيذ مصادقة أكثر صرامة والتحكم في مراجعة التكوين. توفر VTPv3 بشكل أساسي نفس مستوى الوظائف، لكن مع المزيد من الأمان المحسن، مثل VTPv1/VTPv2 الذي يقدمه الوضع الشفاف. in addition، VTPv3 متوافق جزئيا مع القديم VTP صيغة.

تمت الدعوة في هذا المستند إلى فوائد تقسيم شبكات VLAN للحد من فيضان الإطارات غير الضروري. المجموعة vtp pruning enable يقضب أمر VLANs تلقائيا، أي يوقف فيض غير فعال من الإطارات حيث هم ليسوا بحاجة. وعلى عكس تنقية الشبكة المحلية الظاهرية (VLAN) اليدوية، لا يحد التشذيب التلقائي من قطر الشجرة المتفرعة.

من CatOS 5،1، المادة حفازة مفتاح يستطيع عينت 802.1Q VLAN رقم أكبر من 1000 إلى isl VLAN رقم. في CatOS 6.x، مادة حفازة 6500/6000 مفتاح دعم 4096 VLANs طبقا ال IEEE 802.1Q قياسي. يتم تنظيم شبكات VLAN هذه في هذه النطاقات الثلاثة، ويتم نشر بعضها فقط إلى محولات أخرى في الشبكة باستخدام VTP:

-

شبكات VLAN العادية النطاق: 1-1001

-

شبكات VLAN الممتدة: من 1025 إلى 4094 (يمكن نشرها فقط بواسطة VTPv3)

-

شبكات محلية ظاهرية VLAN ذات نطاق محجوز: 0 و 1002—1024 و 4095

أنتج IEEE بنية مستندة إلى المعايير من أجل تحقيق نتائج مماثلة مثل VTP. كعضو في بروتوكول تسجيل السمات العامة (GARP) وفقا لمعيار 802.1Q، يسمح بروتوكول التسجيل لشبكة VLAN العامة (GVRP) بالتوافق مع إدارة شبكة VLAN بين الموردين، ولكنه يقع خارج نطاق هذا المستند.

ملاحظة: CatOS 7.x يقدم الخيار أن يثبت VTP إلى خارج أسلوب، أسلوب مماثل جدا إلى شفاف. مهما، لا يرسل المفتاح VTP إطار. يمكن أن يكون هذا مفيدا في بعض التصميمات عند التوصيل إلى محولات خارج التحكم الإداري الخاص بك.

تقليل عنوان MAC وشبكة VLAN الموسعة

تتيح ميزة خفض عنوان MAC تعريف VLAN موسع النطاق. يعجز تمكين تقليل عنوان MAC تجمع عناوين MAC التي يتم إستخدامها للشجرة المتفرعة لشبكة VLAN ويترك عنوان MAC واحد. يعرف عنوان MAC هذا المحول. يقدم برنامج CatOS الإصدار 6.1(1) دعم خفض عنوان MAC لمادة حفازة 6500/6000 ومادة حفازة 4500/4000 مفتاح أن يدعم 4096 VLANs بما يتوافق مع معيار IEEE 802.1Q.

نظرة عامة على العملية

تستخدم بروتوكولات المحولات عنوان MAC مأخوذ من بنك للعناوين المتاحة التي يوفرها EPROM على الهيكل كجزء من معرفات الجسر لشبكات VLAN التي تعمل تحت PVST+. تدعم محولات Catalyst 6500/6000 و Catalyst 4500/4000 إما عناوين MAC 1024 أو 64، والتي تعتمد على نوع الهيكل.

لا يمكن مادة حفازة مفتاح مع 1024 {upper}mac address تخفيض عنوان افتراضيا. يتم تخصيص عناوين MAC بشكل تسلسلي. عينت الأول {upper}mac address في المدى إلى VLAN 1. يعين الثاني {upper}mac address في النطاق إلى VLAN 2، وهكذا. هذا يمكن المفتاح أن يساند 1024 VLANs مع كل VLAN يستعمل فريد جسر معين.

| نوع الهيكل | عنوان الهيكل |

|---|---|

| WS-C4003-S1، WS-C4006-S2 | 1024 |

| WS-C4503 و WS-C4506 | 641 |

| WS-C6509-E و WS-C6509 و WS-C6509-NEB و WS-C6506-E و WS-C6506 و WS-C6009 و WS-C6006 و OSR-7609-AC و OSR-7609-DC | 1024 |

| WS-C6513، WS-C6509-NEB-A، WS-C6504-E، WS-C6503-E، WS-C6503، Cisco7603، Cisco7606، Cisco7609، Cisco7613 | 641 |

1 ماك عنوان مكنت خفض افتراضيا لمحولات أن يتلقى 64 {upper}mac address، والميزة يستطيع لا يكون أعجزت.

بالنسبة للمحولات من السلسلة Catalyst ذات عناوين MAC 1024، يسمح تمكين خفض عنوان MAC بدعم 4096 شبكة محلية ظاهرية (VLANs) التي تعمل ضمن مثيلات PVST+ أو 16 حالة متعددة STP (MISTP) بوجود معرفات فريدة دون زيادة في عدد عناوين MAC المطلوبة على المحول. يقلل خفض عنوان MAC عدد عناوين MAC التي تكون مطلوبة من قبل بروتوكول الشجرة المتفرعة (STP) من عنوان واحد لكل شبكة محلية ظاهرية (VLAN) أو عنوان MISTP إلى عنوان واحد لكل محول.

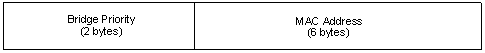

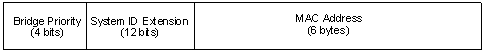

يوضح هذا الشكل أن خفض عنوان MAC لمعرف الجسر غير ممكن. يتكون معرف الجسر من أولوية جسر سعة 2 بايت وعنوان MAC سعة 6 بايت:

يقوم خفض عنوان MAC بتعديل جزء معرف جسر STP الخاص بوحدة بيانات بروتوكول الجسر (BPDU). يتم تقسيم حقل الأولوية الأصلي ذي 2 بايت إلى حقلين. ينتج عن هذا الانقسام حقل أولوية جسر 4-بت وامتداد معرف نظام 12-بت الذي يسمح بترقيم شبكة VLAN من 0 إلى 4095.

عندما يتلقى أنت {upper}mac address خفض يمكن على مادة حفازة مفتاح in order to استعملت مدى موسع VLANs، مكنت {upper}mac address خفض على كل مفتاح ضمن ال نفسه STP مجال. هذه الخطوة ضرورية لإبقاء حسابات جذر بروتوكول الشجرة المتفرعة (STP) متسقة على جميع المحولات. بعد تمكين خفض عنوان MAC، تصبح أولوية الجسر الرئيسي مضاعف 4096 بالإضافة إلى معرف شبكة VLAN. يمكن أن تدعي المحولات التي لا تحتوي على خفض عنوان MAC الجذر دون قصد لأن هذه المحولات تحتوي على عدة مستويات أكثر دقة في تحديد معرف الجسر.

إرشادات التكوين

أنت ينبغي اتبعت خاص guidelines عندما أنت تشكل موسع VLAN مدى. المفتاح يستطيع خصصت كتلة من VLANs من المدى موسع لأغراض داخلية. على سبيل المثال، يمكن للمحول تخصيص شبكات VLAN للمنافذ الموجهة أو وحدات WAN المرنة. يبدأ توزيع كتلة VLANs دائما من VLAN 1006 ويذهب لأعلى. إن يتلقى أنت أي VLANs ضمن المدى أن ال Flex WAN وحدة يتطلب، all the VLANs يتطلب لا يخصص لأن VLANs أبدا خصصت من المستعمل VLAN منطقة. أصدرت العرض vlan أمر أو العرض vlan خلاصة أمر على مفتاح in order to عرضت على حد سواء ال يعين مستعمل و VLANs داخلي.

>show vlan summary Current Internal Vlan Allocation Policy - Ascending Vlan status Count Vlans ------------- ----- ------------------------------------------ VTP Active 7 1,17,174,1002-1005 Internal 7 1006-1011,1016 !--- These are internal VLANs. >show vlan ---- -------------------------------- --------- ------- -------- 1 default active 7 4/1-48 !--- Output suppressed. 1006 Online Diagnostic Vlan1 active 0 internal 1007 Online Diagnostic Vlan2 active 0 internal 1008 Online Diagnostic Vlan3 active 0 internal 1009 Voice Internal Vlan active 0 internal 1010 Dtp Vlan active 0 internal 1011 Private Vlan Internal Vlan suspend 0 internal 1016 Online SP-RP Ping Vlan active 0 internal !--- These are internal VLANs.

بالإضافة إلى ذلك، قبل إستخدام شبكات VLAN الممتدة، يجب عليك حذف أي تعيينات 802.1Q إلى ISL موجودة. أيضا، في صيغة مبكر من VTPv3، أنت ينبغي شكلت بشكل ثابت ال VLAN موسع على كل مفتاح مع الإستعمالمن VTP أسلوب شفاف. أحلت ال مدى موسع VLAN تشكيل guidelines قسم من يشكل VLANs ل كثير معلومة.

ملاحظة: في البرنامج الذي يسبق الإصدار 8.1(1) من البرنامج، لا يمكنك تكوين اسم شبكة VLAN لشبكات VLAN ذات النطاق الموسع. هذا إمكانية مستقل من أي VTP صيغة أو أسلوب.

توصية

حاول الحفاظ على تكوين خفض عنوان MAC متناسق داخل مجال STP نفسه. ومع ذلك، قد يكون فرض خفض عنوان MAC على جميع أجهزة الشبكة غير عملي عندما يتم تقديم هيكل جديد مع 64 عنوانا MAC إلى مجال STP. يتم تمكين خفض عنوان MAC بشكل افتراضي للمحولات التي لها 64 عنوانا MAC، ولا يمكن تعطيل الميزة. إدراك أنه عند تكوين نظامين باستخدام أولوية الشجرة المتفرعة نفسها، يصبح للنظام الذي لا يتطلب تقليل عنوان MAC أولوية أفضل للشجرة المتفرعة. أصدرت هذا أمر in order to مكنت أو أعجزت {upper}mac address خفض:

set spantree macreduction enable | disable

التوزيع من ال VLANs داخلي في ترتيب تصاعدي ويبدأ في VLAN 1006. عينت المستعمل VLANs أقرب إلى VLAN 4094 ممكن in order to تفاديت تعارض بين المستعمل VLANs و VLANs داخلي. مع مادة حفازة 6500 مفتاح أن يركض cisco ios ® نظام برمجية، أنت يستطيع شكلت الداخلي VLAN توزيع في ترتيب تنازلي. واجهة سطر الأوامر (CLI) المكافئة لبرنامج CatOS غير مدعومة رسميا.

التفاوض التلقائي

إيثرنت/إيثرنت سريع

تعد التفاوض التلقائي وظيفة إختيارية لمعيار IEEE Fast Ethernet (FE) (802.3u) الذي يمكن الأجهزة من تبادل المعلومات تلقائيا عبر إرتباط يرتكز على إمكانيات السرعة والإرسال ثنائي الإتجاه. تعمل التفاوض التلقائي في الطبقة الأولى (L1)، وتستهدف منافذ طبقة الوصول حيث يتصل المستخدمون العابرون مثل أجهزة الكمبيوتر بالشبكة.

نظرة عامة على العمليات

ينشأ أكثر أسباب مشاكل الأداء شيوعا على روابط إيثرنت بسرعة 10/100 ميجابت في الثانية عندما يعمل منفذ واحد على الارتباط بنظام الإرسال أحادي الإتجاه بينما يعمل المنفذ الآخر بنظام الإرسال ثنائي الإتجاه الكامل. وهذا يحدث أحيانا عندما تتم إعادة تعيين أحد المنفذين أو كليهما على رابط، ولا تؤدي عملية التفاوض التلقائي إلى حصول كلا شريكي الارتباط على التكوين نفسه. كما يحدث ذلك عند قيام المسؤولين بإعادة تكوين جانب واحد من الرابط ونسيان إعادة تكوين الجانب الآخر. الأعراض النموذجية لهذا هي زيادة تسلسل التحقق من الإطارات (FCS)، التحقق الدوري من التكرار (CRC)، المحاذاة، أو عدادات الحزم الصغيرة على المحول.

تتم مناقشة التفاوض التلقائي بالتفصيل في هذه المستندات. تتضمن هذه المستندات توضيحات لكيفية عمل التفاوض التلقائي وخيارات التكوين.

من الأفكار الخاطئة الشائعة حول التفاوض التلقائي أنه من الممكن تكوين أحد شركاء الارتباط يدويا للإرسال ثنائي الإتجاه الكامل بسرعة 100 ميجابت في الثانية والتوصيل التلقائي إلى الإرسال ثنائي الإتجاه الكامل مع شريك الارتباط الآخر. وفي الواقع، ينتج عن محاولة القيام بهذا عدم تطابق في الإرسال ثنائي الإتجاه. وهذا يرجع إلى وجود اتصال تلقائي واحد لشركاء الارتباط، وعدم رؤية أي معلمات التفاوض التلقائي من شريك الارتباط الآخر، وعدم الإرسال أحادي الإتجاه.

تدعم معظم وحدات الإيثرنت Catalyst Ethernet modules الإرسال أحادي الإتجاه/الإرسال ثنائي الإتجاه الكامل بسرعة 10/100 ميجابت في الثانية، ولكن الأمر show port capabilities mod/port يؤكد ذلك.

فيفي

تحمي الإشارة إلى الأعطال الطرفية البعيدة (FEFI) الواجهات 100BASE-FX (الليفية) و Gigabit، بينما تحمي التفاوض التلقائي 100BASE-TX (النحاسية) ضد الأعطال المتعلقة بالطبقة المادية/الإشارات.

الخطأ الطرفي البعيد هو خطأ في الارتباط الذي يمكن لإحدى المحطات كشفه بينما لا يمكن للمحطة الأخرى كشفه، مثل سلك TX غير متصل. في هذا المثال، لا يزال بإمكان المحطة المرسلة تلقي بيانات صالحة واكتشاف أن الارتباط جيد من خلال Link-integrity-monitor. ولا تكشف عن أن المحطة الأخرى لم تستلم انتقالها. يمكن لمحطة 100BASE-FX التي تكتشف مثل هذا الخطأ عن بعد تعديل الدفق الخامل المحول لديها لإرسال نمط بت خاص (يشار إليه باسم نمط خمول FEFI) لإعلام المجاور بالخطأ عن بعد؛ فيقوم نمط FEFI-Idle لاحقا بتشغيل إيقاف تشغيل المنفذ البعيد (errdisable). أحلت ال UDLD قسم من هذا وثيقة ل كثير معلومة على خطأ حماية.

يتم دعم FEFI بواسطة هذا الجهاز وهذه الوحدات النمطية:

-

مادة حفازة 5500/5000: WS-X5201R، WS-X5305، WS-X5236، WS-X5237، WS-U5538، و WS-U5539

-

وحدات Catalyst 6500/6000 و 4500/4000: جميع الوحدات النمطية 100BASE-FX ووحدات GE النمطية

توصية

تعتمد إمكانية تكوين التفاوض التلقائي على إرتباطات 10/100 أو على سرعة الرمز الثابت والإرسال ثنائي الإتجاه في نهاية المطاف على نوع شريك الارتباط أو الجهاز الطرفي الذي قمت بتوصيله بمنفذ محول Catalyst. التفاوض التلقائي بين الأجهزة الطرفية ومحولات Catalyst يعمل بشكل جيد بشكل عام، وتكون محولات Catalyst متوافقة مع مواصفات IEEE 802.3u. مهما، مشكلة يستطيع نتجت عندما لا يتوافق nic أو بائع مفتاح تماما. يمكن أن يكون عدم توافق الأجهزة وغيرها من المشاكل موجودا أيضا نتيجة الميزات المتقدمة الخاصة بالمورد، مثل القطبية التلقائية أو تكامل الكابلات، والتي لم يتم وصفها في مواصفات IEEE 802.3u للوصول إلى اتصال تلقائي بسرعة 10/100 ميجابت في الثانية. ارجع إلى إشعار ميداني: مشكلة في الأداء مع بطاقات واجهة الشبكة (NIC) طراز PRO/1000T من Intel المتصلة ب CAT4K/6K كمثال على ذلك.

ترقب حدوث بعض الحالات التي تتطلب تعيين المضيف وسرعة المنفذ ووضع الإرسال ثنائي الإتجاه. بشكل عام، اتبع الخطوات الأساسية لاستكشاف الأخطاء وإصلاحها:

-

تأكد من تكوين التفاوض التلقائي على كلا جانبي الارتباط أو تكوين الترميز الثابت على كلا الجانبين.

-

فحصت ال CatOS إطلاق بطاقة ل عادي تحذير.

-

تحقق من إصدار برنامج تشغيل بطاقة واجهة الشبكة (NIC) أو نظام التشغيل الذي تقوم بتشغيله، نظرا لأن أحدث برنامج تشغيل أو حزمة تصحيح غالبا ما تكون مطلوبة.

كقاعدة، حاول إستخدام التفاوض التلقائي أولا لأي نوع من أنواع شركاء الارتباط. هناك فوائد واضحة لتكوين التفاوض التلقائي للأجهزة العابرة مثل أجهزة الكمبيوتر المحمولة. من الناحية المثالية، يعمل التفاوض التلقائي أيضا بشكل جيد مع الأجهزة غير العابرة مثل الخوادم ومحطات العمل الثابتة أو من محول إلى محول محول ومن محول إلى موجه. ولبعض الأسباب المذكورة، يمكن أن تنشأ مسائل تتعلق بالتفاوض. في هذه الحالات، اتبع الخطوات الأساسية لاستكشاف الأخطاء وإصلاحها الموضحة في روابط TAC المقدمة.

في حالة تعيين سرعة المنفذ على تلقائي على منفذ إيثرنت بسرعة 10/100 ميجابت في الثانية، يتم التفاوض التلقائي على كل من السرعة والإرسال ثنائي الإتجاه. أصدرت هذا أمر in order to ثبتت الميناء إلى تلقائي:

set port speed port range auto

!--- This is the default.

إن يرمز صلب الميناء، أصدرت هذا تشكيل أمر:

set port speed port range 10 | 100 set port duplex port range full | half

في CatOS 8.3 والإصدارات الأحدث، قدمت Cisco الكلمة الأساسية auto-10-100 الاختيارية. أستخدم الكلمة الأساسية auto-10-100 على المنافذ التي تدعم سرعات 10/100/1000 ميجابت في الثانية ولكن في الحالات التي يكون فيها التفاوض التلقائي إلى 1000 ميجابت في الثانية غير مرغوب. يجعل إستخدام الكلمة الأساسية auto-10-100 المنفذ يتصرف بنفس الطريقة كمنفذ 10/100-Mbps أن يحتوي على السرعة المعينة على تلقائي. يتم التفاوض على السرعة والإرسال ثنائي الإتجاه للمنافذ بسرعة 10/100 ميجابت في الثانية فقط، ولا تشارك السرعة بسرعة 1000 ميجابت في الثانية في التفاوض.

set port speed port_range auto-10-100

خيارات أخرى

عندما لا يتم إستخدام التفاوض التلقائي بين المحولات، يمكن أيضا فقد إشارة الخطأ L1 بسبب مشاكل معينة. من المفيد أن يستعمل بروتوكول L2 أن يزيد كشف الفشل، مثل UDLD عنيف.

إيثرنت جيجابت

تحتوي شبكة جيجابت إيثرنت (GE) على إجراء التفاوض التلقائي (IEEE 802.3z) أكثر شمولية من ذلك الخاص بشبكة إيثرنت بسرعة 10/100 ميجابت في الثانية ويتم إستخدامه لمعلمات التحكم في التدفق التبادلي ومعلومات عن الأعطال عن بعد ومعلومات الإرسال ثنائي الإتجاه (على الرغم من أن منافذ Catalyst series GE تدعم وضع الإرسال ثنائي الإتجاه الكامل فقط).

ملاحظة: تم إستبدال معيار 802. 3z بمواصفات IEEE 802. 3:2000. ارجع إلى الاشتراك في معايير IEEE على شبكة LAN/MAN: الأرشيفات ![]() للحصول على مزيد من المعلومات.

للحصول على مزيد من المعلومات.

نظرة عامة على العمليات

يتم تمكين تفاوض منفذ GE بشكل افتراضي، ويجب أن يكون للمنافذ الموجودة على كلا طرفي إرتباط GE الإعداد نفسه. بخلاف FE، لا يظهر إرتباط GE إذا كان إعداد التفاوض التلقائي يختلف على المنافذ في كل نهاية من الارتباط. ومع ذلك، فإن الشرط الوحيد المطلوب للمنفذ المعطل التفاوض التلقائي للربط هو إشارة جيجابت صالحة من الطرف البعيد. هذا السلوك مستقل عن تكوين التفاوض التلقائي للطرف البعيد. على سبيل المثال، لنفترض أن هناك جهازين، جهاز( أ) وجهاز (ب). يمكن أن يحتوي كل جهاز على التفاوض التلقائي الذي تم تمكينه أو تعطيله. هذا الجدول عبارة عن قائمة بالتكوينات المحتملة وحالات الارتباط ذات الصلة:

| مفاوضة | تمكين B | B معطل |

|---|---|---|

| A ممكن | لأعلى من كلا الجانبين | A down، B up |

| معطل | أ لأعلى، ب للأسفل | لأعلى من كلا الجانبين |

في GE، يتم إجراء المزامنة والتشغيل التلقائي (في حالة تمكينها) عند بدء تشغيل الارتباط من خلال إستخدام تسلسل خاص لكلمات كود الارتباط المحجوزة.

ملاحظة: يوجد قاموس للكلمات الصحيحة وليس كل الكلمات الممكنة صحيحة في GE.

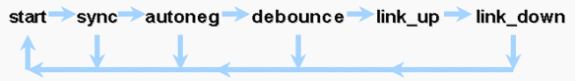

يمكن وصف حياة اتصال GE بهذه الطريقة:

إن فقدان التزامن يعني أن جهاز MAC يكتشف الارتباط. ينطبق فقد المزامنة سواء تم تمكين التفاوض التلقائي أو تعطيله. تفقد المزامنة في ظل ظروف معينة فاشلة، مثل إستلام ثلاث كلمات غير صحيحة في تتابع. إذا إستمرت هذه الحالة لمدة 10 مللي ثانية، فسيتم تأكيد حالة "فشل المزامنة" ويتم تغيير الارتباط إلى حالة link_down. بعد فقدان المزامنة، يلزم وجود ثلاثة أحرف صحيحة متتابعة أخرى لإعادة التزامن. تتسبب أحداث كارثية أخرى، مثل إشارة فقدان الاستقبال (Rx)، في حدوث حدث انسداد.

التفاوض التلقائي هو جزء من عملية الربط. عندما يكون الارتباط قيد التشغيل، يكون التفاوض التلقائي قد انتهى. ومع ذلك، لا يزال المحول يراقب حالة الارتباط. إذا تم تعطيل التفاوض التلقائي على منفذ ما، فإن مرحلة "autoneg" لم تعد خيارا.

تدعم مواصفات GE النحاسية (1000BASE-T) التفاوض التلقائي من خلال تبادل الصفحة التالية. يسمح تبادل الصفحات التالية التفاوض التلقائي لسرعات 10/100/1000 ميجابت في الثانية على المنافذ النحاسية.

ملاحظة: توفر مواصفات الألياف GE أحكاما للتفاوض على الإرسال ثنائي الإتجاه والتحكم في التدفق واكتشاف الأعطال عن بعد. لا تتفاوض منافذ GE الليفية على سرعة المنفذ. راجع الأقسام 28 و 37 من مواصفات IEEE 802.3-2002 ![]() للحصول على مزيد من المعلومات حول التفاوض التلقائي.

للحصول على مزيد من المعلومات حول التفاوض التلقائي.

تأخير إعادة تشغيل المزامنة هي ميزة برمجية تتحكم في الوقت الإجمالي لإصدار التفاوض التلقائي. إذا لم ينجح التفاوض التلقائي خلال هذه المرة، فسيقوم البرنامج الثابت بإعادة تشغيل التفاوض التلقائي في حالة حدوث أزمة. يكون للأمر set port sync-restart-delay تأثير فقط عند تعيين التفاوض التلقائي على التمكين.

توصية

يعد تمكين التفاوض التلقائي أمرا بالغ الأهمية في بيئة GE مقارنة ببيئة 10/100. في الواقع، يجب تعطيل التفاوض التلقائي فقط على منافذ المحول المرفقة بالأجهزة غير القادرة على دعم التفاوض أو حيث تنشأ مشاكل الاتصال من مشاكل قابلية التشغيل البيني. توصي Cisco بتمكين تفاوض جيجابت (الافتراضي) على جميع روابط المحول إلى المحول وجميع أجهزة GE بشكل عام. أصدرت هذا أمر in order to مكنت autonegoation:

set port negotiation port range enable

!--- This is the default.

هناك إستثناء معروف عند وجود اتصال بموجه محول جيجابت (GSR) الذي يشغل برنامج Cisco IOS Software قبل الإصدار 12.0(10)S، وهو الإصدار الذي أضاف التحكم في التدفق والتشغيل التلقائي. في هذه الحالة، أطفأت هذا إثنان سمة، أو المفتاح ميناء تقارير لا يربط، وال GSR يبلغ خطأ. وهذا نموذج لتسلسل الأوامر:

set port flowcontrol receive port range off set port flowcontrol send port range off set port negotiation port range disable

يجب النظر إلى إتصالات من محول إلى خادم على أساس كل حالة على حدة. واجه عملاء Cisco مشاكل في تفاوض Gigabit على خوادم Sun و HP و IBM.

خيارات أخرى

التحكم في التدفق هو جزء إختياري من مواصفات 802.3x ويجب أن تكون خاضعة للتفاوض إذا تم إستخدامها. يمكن للأجهزة أو لا يمكن أن تكون قادرة على إرسال و/أو الاستجابة لإطار PAUSE (المعروف جيدا MAC 01-80-C2-00-00-000F). وأيضا، لا يمكنهم الموافقة على طلب التحكم في التدفق من جارهم الطرفي البعيد. يرسل المنفذ المزود بمخزن مؤقت للإدخال يتم تعبئته إطار PAUSE (إيقاف مؤقت) إلى شريك الارتباط الخاص به، والذي يوقف الإرسال، ويحتجز أي إطارات إضافية في المخازن المؤقتة لمخرجات شريك الارتباط. وهذا لا يحل أي مشكلة تتعلق بفرط الاشتراك في الحالة الثابتة، ولكنه يجعل المخزن المؤقت للإدخال أكبر بشكل فعال بجزء من المخزن المؤقت لمخرجات الشريك أثناء فترات التشغيل.

وأفضل إستخدام لهذه الميزة هو على الارتباطات بين منافذ الوصول والمضيفين النهائيين، حيث يحتمل أن يكون المخزن المؤقت لإخراج المضيف كبيرا مثل الذاكرة الظاهرية الخاصة بهم. يتمتع إستخدام التحويل إلى محول بفوائد محدودة.

أصدرت هذا أمر in order to ضبطت هذا على المفتاح ميناء:

set port flowcontrol mod/port receive | send off |on | desired

>show port flowcontrol

Port Send FlowControl Receive FlowControl RxPause TxPause

admin oper admin oper

----- -------- -------- -------- -------- ------- -------

6/1 off off on on 0 0

6/2 off off on on 0 0

6/3 off off on on 0 0

ملاحظة: تستجيب جميع وحدات Catalyst النمطية لإطار PAUSE (الإيقاف المؤقت) إذا تم التفاوض بشأنه. لا تقوم بعض الوحدات النمطية (على سبيل المثال، WS-X5410، WS-X4306) بإرسال إطارات PAUSE (إيقاف مؤقت) أبدا حتى إذا تفاوضت للقيام بذلك، حيث إنها غير قابلة للحظر.

بروتوكول التوصيل الديناميكي

نوع التضمين

تقوم خطوط الاتصال بمد شبكات VLAN بين الأجهزة عن طريق تعريف إطارات الإيثرنت الأصلية ووضع علامات عليها (link-local) مؤقتا، وبالتالي فإنها تمكنها من مضاعفتها عبر إرتباط واحد. هذا أيضا يضمن ال VLAN منفصل إذاعة وأمان مجال أبقيت بين مفتاح. تحافظ جداول CAM على تخطيط الإطار إلى شبكة VLAN داخل المحولات.

يتم دعم trunking على أنواع عديدة من وسائط L2، بما في ذلك ATM LANE، و FDDI 802.10، و Ethernet، رغم أنه لا يتم عرض سوى الأخير هنا.

نظرة عامة على تشغيل ISL

يستخدم نظام تعريف أو وضع علامات خاص Cisco، ISL، منذ سنوات عديدة. يتوفر أيضا معيار IEEE 802.1Q.

من خلال تضمين الإطار الأصلي بالكامل في نظام تمييز على مستويين، فإن ISL هو بروتوكول نفق بشكل فعال وله فائدة إضافية لحمل الإطارات غير إيثرنت. وهو يضيف رأس مكون من 26 بايت وهيكل FCS مكون من 4 بايت إلى إطار إيثرنت القياسي - حيث يتم توقع إطارات إيثرنت الأكبر حجما ومعالجتها بواسطة منافذ تم تكوينها لتكون خطوط اتصال. يدعم ISL 1024 شبكة VLAN.

تنسيق إطار ISL

| 40 بت | 4 بت | 4 بت | 48 بت | 16 بت | 24 بت | 24 بت | 15 بت | تناوشت | 16 بت | 16 بت | طول متغير | 32 بت |

|---|---|---|---|---|---|---|---|---|---|---|---|---|

| عجوز. Addr | النوع | مستعمل | سعد | لين | SNAP LLC | هسا | VLAN | BPDU | فهرس | ذخر | إطار مغلف | FCS |

| 01-00-0c-00-00 | AAA03 | 0000 درجة مئوية |

راجع تنسيق إطار InterSwitch و IEEE 802.1Q للحصول على مزيد من المعلومات.

802.1Q نظرة عامة على التشغيل

يحدد معيار IEEE 802.1Q أكثر بكثير من أنواع التضمين، بما في ذلك تحسينات الشجرة المتفرعة، GARP (راجع قسم VTP في هذا المستند)، ووضع علامات جودة الخدمة (QoS) وفقا لمعيار 802.1p.

يحتفظ تنسيق إطار 802.1Q بعنوان مصدر الإيثرنت وعنوان الوجهة الأصلي، ولكن يجب على المحولات الآن أن تتوقع من الإطارات الصغيرة العملاقة أن يتم إستلامها، حتى على منافذ الوصول حيث يمكن للمضيفين إستخدام التمييز للتعبير عن أولوية المستخدم الخاصة بإرسال إشارات جودة الخدمة وفقا لمعيار 802.1p. العلامة هي 4 بايت، لذلك إطارات 802.1Q إثرنيت v2 هي 1522 بايت، وهو إنجاز مجموعة العمل IEEE 802.3ac. كما يدعم معيار 802. 1Q مساحة الترقيم لشبكة محلية ظاهرية (VLAN) بسرعة 4096.

كل المعطيات إطار يبث ويستلم 802.1Q-tagged ماعدا ذلك على ال VLAN أهلي طبيعي (هناك علامة ضمني يؤسس على المدخل مفتاح تشكيل ميناء). ترسل الإطارات على شبكة VLAN الأصلية دائما untagged ويستلم عادة untagged. على أي حال، هم يستطيع أيضا كنت إستلمت بطاقة.

راجع توحيد شبكات VLAN عبر IEEE 802.10 والحصول على IEEE 802 ![]() للحصول على مزيد من التفاصيل.

للحصول على مزيد من التفاصيل.

تنسيق الإطار 802.1Q/801.1p

| رأس العلامة | ||||||||

|---|---|---|---|---|---|---|---|---|

| TPID | TCI | |||||||

| 48 بت | 48 بت | 16 بت | 3 بت | 1 بت | 12 بت | 16 بت | طول متغير | 32 بت |

| دا | سعد | TPID | أولوية | CFI | VLAN ID | الطول/ النوع | البيانات باستخدام PAD | FCS |

| 0x8100 | 0 - 7 | 0-1 | 0-4095 | |||||

توصية

بما أن جميع الأجهزة الأحدث تدعم معيار 802.1Q (وبعضها يدعم فقط معيار 802.1Q، مثل السلسلة Catalyst 4500/4000 و CSS 11000)، توصي Cisco بأن تتبع جميع عمليات التنفيذ الجديدة معايير IEEE 802.1Q القياسية والشبكات الأقدم وتهاجر تدريجيا من ISL.

يتيح معيار IEEE للبائع إمكانية التشغيل البيني. وهذا مفيد في جميع بيئات Cisco عند توفر بطاقات واجهة الشبكة (NIC) والأجهزة المضيفة الجديدة المتوافقة مع معيار 802.1p. على الرغم من أن كلا من عمليات تنفيذ ISL و 802.1Q قد نضجت، فإن معيار IEEE سيكون له في نهاية المطاف تعرض ميداني أكبر ودعم أكبر من قبل طرف ثالث، مثل دعم محلل الشبكة. كما أن تكلفة التضمين المنخفضة التي تبلغ 802.1Q مقارنة ب ISL تعد نقطة صغيرة لصالح 802.1Q أيضا.

بما أن التضمين يتم التفاوض بين نوع بين مفتاح يستعمل DTP، مع ISL يختار كفائز افتراضيا إن كلا النهائيين يدعمونه، هو ضروري أن يصدر هذا أمر in order to عينت dot1q:

set trunk mod/port mode dot1q

إذا تم مسح شبكة VLAN 1 من خط اتصال، كما هو الحال في قسم الإدارة داخل النطاق في هذا المستند، رغم عدم إرسال أي بيانات مستخدم أو استقبالها، يستمر بروتوكول NMP في تمرير بروتوكولات التحكم مثل CDP و VTP على شبكة VLAN رقم 1.

أيضا، كما هو موضح في قسم VLAN 1 من هذا المستند، يتم دائما إرسال حزم CDP و VTP و PAgP على شبكة VLAN رقم 1 عند التوصيل. عندما يستعمل dot1q عملية كبسلة، هذا تحكم إطار حددت مع VLAN 1 إن غيرت ال VLAN أهلي طبيعي من المفتاح. إن مكنت dot1q trunking إلى مسحاج تخديد غيرت ال VLAN أهلي طبيعي على المفتاح، يحتاج قارن فرعي في VLAN 1 أن يستلم ال tagged CDP إطار ويزود CDP مجاور رؤية على المسحاج تخديد.

ملاحظة: هناك إعتبار أمان محتمل مع dot1q الناتج عن التمييز الضمني لشبكة VLAN الأصلية، حيث يمكن أن يكون من الممكن إرسال إطارات من شبكة VLAN إلى أخرى دون موجه. راجع هل هناك نقاط ضعف في عمليات تنفيذ شبكات VLAN؟ ![]() للحصول على مزيد من التفاصيل. ال workaround أن يستعمل VLAN id ل ال VLAN أهلي طبيعي من الشنطة أن لا يستعمل ل مستعمل نهاية منفذ. تترك غالبية عملاء Cisco شبكة VLAN 1 كشبكة VLAN الأصلية على خط اتصال وتخصص منافذ الوصول إلى شبكات VLAN بخلاف شبكة VLAN 1 لتحقيق ذلك ببساطة.

للحصول على مزيد من التفاصيل. ال workaround أن يستعمل VLAN id ل ال VLAN أهلي طبيعي من الشنطة أن لا يستعمل ل مستعمل نهاية منفذ. تترك غالبية عملاء Cisco شبكة VLAN 1 كشبكة VLAN الأصلية على خط اتصال وتخصص منافذ الوصول إلى شبكات VLAN بخلاف شبكة VLAN 1 لتحقيق ذلك ببساطة.

وضع التوصيل

DTP هو الجيل الثاني من ISL الديناميكي (DISL)، وهو موجود لضمان أن المعلمات المختلفة التي تشترك في إرسال إطارات ISL أو 802.1Q، مثل نوع عملية التضمين التي تم تكوينها وشبكة VLAN الأصلية وإمكانية الأجهزة، يتم الاتفاق عليها من قبل المحولات في أي من طرفي خط الاتصال. ويساعد هذا أيضا على الحماية من المنافذ غير التابعة لشنطة الاتصال التي تغمر الإطارات التي تم وضع علامات عليها، والتي قد تشكل خطرا أمنيا خطيرا، من خلال ضمان أن المنافذ والدول المجاورة لها في حالات متناسقة.

نظرة عامة على العمليات

DTP هو بروتوكول L2 الذي يتفاوض مع معلمات التكوين بين منفذ المحول والجار له. وهو يستخدم عنوان MAC آخر متعدد البث (01-00-0c-cc-cc) ونوع بروتوكول SNAP من 0x2004. هذا الجدول هو ملخص لأوضاع التكوين:

| نمط | دالة | إطارات DTP التي تم إرسالها | الحالة النهائية (المنفذ المحلي) |

|---|---|---|---|

| تلقائي (افتراضي) | يجعل المنفذ على إستعداد لتحويل الارتباط إلى خط اتصال. يصبح الميناء شنطة ميناء إن المجاور ثبتت ميناء إلى فوق أو مرغوب أسلوب. | نعم، دوري. | توصيل |

| تشغيل | يضع المنفذ في وضع التوصيل الدائم ويتفاوض على تحويل الارتباط إلى خط اتصال. يصبح الميناء شنطة ميناء even if المجاور لا يوافق ميناء إلى التغيير. | نعم، دوري. | توصيل، بدون شروط. |

| غير أنانية | يضع الميناء في وضع trunking دائم غير أن يمنع الميناء من توليد إطارات DTP. أنت ينبغي شكلت الميناء مجاور يدويا كشنطة ميناء أن يخلق شنطة خطوة. وهذا مفيد للأجهزة التي لا تدعم DTP. | لا | توصيل، بدون شروط. |

| شيق | يجعل المنفذ يحاول بشكل نشط تحويل الارتباط إلى إرتباط خط اتصال. يصبح الميناء شنطة ميناء إن المجاور ثبتت ميناء إلى فوق، مرغوب، أو auto أسلوب. | نعم، دوري. | ينتهي في حالة التوصيل فقط إذا كان الوضع البعيد قيد التشغيل، تلقائي، أو مرغوب. |

| إيقاف | يضع المنفذ في وضع عدم الاتصال الدائم ويتفاوض على تحويل الارتباط إلى إرتباط غير خط اتصال. يصبح الميناء غير شنطة ميناء even if مجاور لا يوافق إلى التغيير. | لا في حالة ثابتة، ولكن يتم إرسال المعلومات للإسراع بالكشف عن نهاية عن بعد بعد بعد التغيير من تشغيل. | غير trunking |

هذه بعض من نقاط الإبراز من البروتوكول:

-

يفترض DTP اتصال من نقطة إلى نقطة، وتدعم أجهزة Cisco فقط منافذ خط اتصال 802.1Q التي تكون من نقطة إلى نقطة.

-

أثناء تفاوض DTP، لا تشارك المنافذ في بروتوكول الشجرة المتفرعة (STP). فقط بعد أن يصبح الميناء واحد من الثلاثة DTP نوع (منفذ، ISL، أو 802.1Q) يتم إضافة الميناء إلى STP. خلاف ذلك PAgP، إن يشكل، العملية التالية أن يركض قبل أن يساهم الميناء في STP.

-

إن يكون الميناء trunking في isl أسلوب، DTP ربط أرسلت على VLAN 1، خلاف ذلك (ل 802.1Q trunking أو لا trunking ميناء) هم أرسلت على ال VLAN أهلي طبيعي.

-

في الوضع المرغوب، تقوم حزم DTP بنقل اسم مجال VTP (والذي يجب أن يتطابق مع خط اتصال تم التفاوض عليه ليتم إنشاؤه)، بالإضافة إلى تكوين خط الاتصال وحالة المسؤول.

-

يتم إرسال الرسائل كل ثانية أثناء التفاوض، وكل 30 ثانية بعد ذلك.

-

يوقن أن يفهم أن أسلوب على، لا تنبع، وإيقاف يعين صراحة أي دولة الميناء ينتهي. قد يؤدي التكوين السيئ إلى حالة خطيرة/غير متناسقة حيث يكون أحد الجانبين متصلا بينما لا يكون الآخر متصلا.

-

يرسل ميناء في وضع التشغيل، تلقائي، أو مرغوب إطارات DTP بشكل دوري. إذا لم يظهر منفذ ما في الوضع تلقائي أو مرغوب في حزمة DTP في خمس دقائق، فسيتم تعيينه على عدم خط الاتصال.

أحلت يشكل ISL trunking على مادة حفازة 5500/5000 و 6500/6000 عائلة مفتاح ل كثير تفصيل. أحلت trunking بين مادة حفازة 4500/4000، 5500/5000، و 6500/6000 sery مفتاح يستعمل 802.1Q عملية كبسلة مع cisco CatOS نظام برمجية ل كثير 802.1Q تفصيل.

توصية

توصي Cisco بتكوين خط اتصال صريح مرغوب فيه عند كلا الطرفين. في هذا الوضع، يمكن لعوامل تشغيل الشبكة الثقة في رسائل حالة سطر الأوامر و syslog أن يكون المنفذ قيد التشغيل و trunking، بخلاف في الوضع، والذي يمكن أن يجعل المنفذ يظهر حتى ولو كان المجاور غير مكون بشكل صحيح. وبالإضافة إلى ذلك، يوفر خط اتصال الوضع المرغوب فيه إستقرارا في الحالات التي لا يمكن فيها لجانب واحد من الارتباط أن يصبح خط اتصال أو أن يسقط حالة خط اتصال. أصدرت هذا أمر in order to ثبتت مرغوب أسلوب:

set trunk mod/port desirable ISL | dot1q

ملاحظة: تعيين خط الاتصال على إيقاف التشغيل على جميع المنافذ غير الخاصة بشنطة الاتصال. وهذا يساعد على تقليل وقت التفاوض المهدر عند جلب منافذ المضيف. يتم تنفيذ هذا الأمر أيضا عند إستخدام الأمر set port host؛ ارجع إلى قسم بروتوكول الشجرة المتفرعة (STP) للحصول على مزيد من المعلومات. أصدرت هذا أمر in order to أعجزت شنطة على مدى الميناء:

set trunk port range off

!--- Ports are not trunking; part of the set port host command.

خيارات أخرى

وتستخدم عملية تكوين أخرى شائعة للعملاء الوضع المرغوب فيه فقط في طبقة التوزيع والتكوين الافتراضي الأكثر بساطة (الوضع التلقائي) في طبقة الوصول.

لا تدعم بعض المحولات، مثل Catalyst 2900XL أو موجهات Cisco IOS أو أجهزة المورد الأخرى، حاليا تفاوض خط الاتصال من خلال DTP. يمكنك إستخدام وضع غير محدد الإتجاه على محولات Catalyst 4500/4000 و 5500/5000 و 6500/6000 لتعيين منفذ على خط الاتصال دون قيد أو شرط مع هذه الأجهزة، والتي يمكن أن تساعد في توحيد المعايير على إعداد مشترك عبر مجمع المباني. يمكنك أيضا تنفيذ وضع عدم الإغواء لتقليل وقت تهيئة الارتباط "الإجمالي".

ملاحظة: قد تؤثر أيضا عوامل مثل وضع القناة وتكوين بروتوكول الشجرة المتفرعة (STP) على وقت التهيئة.

أصدرت هذا أمر in order to ثبتت غير متبع أسلوب:

set trunk mod/port nonegotiate ISL | dot1q

توصي Cisco بعدم التواجد عند وجود اتصال بموجه Cisco IOS لأنه عند إجراء التوصيل، يمكن أن ترجع بعض إطارات DTP المستلمة من الوضع على منفذ خط الاتصال. عند إستلام إطار DTP، يحاول منفذ المحول إعادة التفاوض (أو جلب خط الاتصال لأسفل ولأعلى) دون ضرورة. إذا تم تمكين غير الذاتية، فإن المحول لا يرسل إطارات DTP.

بروتوكول الشجرة الممتدة

اعتبارات أساسية

يحافظ بروتوكول الشجرة المتفرعة (STP) على بيئة L2 خالية من الحلقة في الشبكات المكررة المحولة والمزودة بالجسر. بدون بروتوكول الشجرة المتفرعة (STP)، يتم تكرار الإطارات و/أو ضربها إلى أجل غير مسمى، مما يؤدي إلى انهيار الشبكة نظرا لأنه يتم مقاطعة جميع الأجهزة في مجال البث باستمرار بواسطة حركة مرور بيانات عالية.

على الرغم من أن بروتوكول الشجرة المتفرعة (STP) هو في بعض النواحي بروتوكول ناضج تم تطويره في البداية لمواصفات الجسر المستندة إلى البرامج البطيئة (IEEE 802.1D)، فقد يكون من الصعب التنفيذ بشكل جيد في الشبكات المحولة الكبيرة مع العديد من شبكات VLAN والعديد من المحولات في مجال ما ودعم موردين متعددين وتحسينات IEEE الأحدث.

من أجل مرجع مستقبلي، يستمر CatOS 6.x في إجراء تطوير STP جديد، مثل MISTP، حماية التكرار، حماية الجذر، واكتشاف انحراف وقت وصول BPDU. بالإضافة إلى ذلك، تتوفر بروتوكولات قياسية أخرى في نظام التشغيل CatOS 7.x، مثل شجرة الامتداد المشترك وفقا لمعيار IEEE 802.1s وشجرة الامتداد السريع لمعيار IEEE 802.1w.

نظرة عامة على العمليات

ويتم الفوز بعملية إختيار الجسر الرئيسي لكل شبكة محلية ظاهرية (VLAN) بواسطة المحول صاحب معرف الجسر الرئيسي الأدنى (BID). العطاء هو أولوية الجسر المدمج مع المفتاح عنوان MAC.

في البداية، يتم إرسال وحدات بيانات بروتوكول الجسر (BPDU) من جميع المحولات، التي تحتوي على العطاء الخاص بكل محول وتكلفة المسار للوصول إلى ذلك المحول. وهذا يمكن الجسر الرئيسي ومسار التكلفة الأقل إلى الجذر ليتم تحديدهما. كما أن معلمات التكوين الإضافية التي يتم نقلها في وحدات بيانات بروتوكول الجسر (BPDUs) من الجذر تتجاوز تلك التي تم تكوينها محليا بحيث تستخدم الشبكة بالكامل وحدات توقيت متناسقة.

ثم تتلاقى الطبولوجيا من خلال الخطوات التالية:

-

يتم إختيار جسر رئيسي واحد لمجال الشجرة المتفرعة بأكمله.

-

يتم إختيار منفذ جذري واحد (يواجه الجسر الرئيسي) على كل جسر غير جذري.

-

يتم إختيار منفذ معين لإعادة توجيه وحدة بيانات بروتوكول الجسر (BPDU) على كل مقطع.

-

تصبح المنافذ غير المعينة قيد الحظر.

راجع تكوين الشجرة المتفرعة للحصول على مزيد من المعلومات.

| إعدادات المؤقت الأساسية الافتراضية (بالثواني) | الاسم | دالة |

|---|---|---|

| 2 | مرحبا | التحكم في إرسال وحدات بيانات بروتوكول الجسر (BPDUs). |

| 15 | تأخير إعادة التوجيه (fwddelay) | يتحكم في المدة التي يقضيها المنفذ في حالة الاستماع والتعلم ويؤثر على عملية تغيير المخطط (راجع القسم التالي). |

| 20 | ماكساج | يتحكم في المدة التي يحافظ فيها المحول على المخطط الحالي قبل أن يبحث عن مسار بديل. بعد بالثواني MaxAge، يتم إعتبار وحدة بيانات بروتوكول الجسر (BPDU) صغيرة ويقوم المحول بالبحث عن منفذ جذر جديد من تجمع منافذ الحظر. في حالة عدم توفر منفذ محظور، فإنه يدعي أنه الجذر نفسه على المنافذ المعينة. |

| دول الميناء | معنى | التوقيت الافتراضي للحالة التالية |

|---|---|---|

| معطل | معطل إداريا. | غير متوفر |

| معوقونا | إستلام وحدات بيانات بروتوكول الجسر (BPDUs) وإيقاف بيانات المستخدم. | مراقبة إستقبال وحدات بيانات بروتوكول الجسر (BPDUs). انتظر 20 ثانية لانتهاء صلاحية MaxAge أو التغيير الفوري في حالة اكتشاف فشل الارتباط المباشر/المحلي. |

| إصغاء | إرسال وحدات بيانات بروتوكول الجسر (BPDUs) أو تلقيها للتحقق مما إذا كانت العودة إلى الحظر مطلوبة. | مؤقت Fwddelay (انتظار 15 ثانية) |

| تعلم | طوبولوجيا البناء/جدول التصنيع باستخدام الكمبيوتر. | مؤقت Fwddelay (انتظار 15 ثانية) |

| إعادة توجيه | إرسال/تلقي البيانات. | |

| إجمالي تغيير المخطط الأساسي: | 20 + 2 (15) = 50 ثانية إذا كنت تنتظر انتهاء صلاحية MaxAge، أو 30 ثانية لفشل الارتباط المباشر |

النوعان من وحدات بيانات بروتوكول الجسر (BPDUs) في بروتوكول الشجرة المتفرعة (STP) هما وحدات بيانات بروتوكول الجسر (BPDUs) الخاصة بالتكوين ووحدات بيانات بروتوكول الجسر (BPDUs) الخاصة بتغيير المخطط (TCN).

تكوين تدفق BPDU

يتم الحصول على وحدات بيانات بروتوكول الجسر (BPDUs) الخاصة بالتكوين كل مرحبا-interval من كل منفذ على الجسر الرئيسي ثم يتم التدفق بعد ذلك إلى جميع المحولات الطرفية للحفاظ على حالة الشجرة المتفرعة. في الحالة الثابتة، يكون تدفق وحدة بيانات بروتوكول الجسر (BPDU) أحادي الإتجاه: تتلقى المنافذ الجذرية ومنافذ الحظر وحدات بيانات بروتوكول الجسر (BPDUs) الخاصة بالتكوين فقط، بينما تقوم المنافذ المعينة بإرسال وحدات بيانات بروتوكول الجسر (BPDUs) الخاصة بالتكوين فقط.

لكل وحدة بيانات بروتوكول الجسر (BPDU) يتم استقبالها بواسطة محول من الجذر، تتم معالجة وحدة بيانات بروتوكول الجسر (NMP) الجديدة بواسطة بروتوكول Catalyst المركزي ويتم إرسالها وتحتوي على المعلومات الجذر. وبمعنى آخر، إذا تم فقد الجسر الرئيسي أو تم فقد جميع المسارات إلى الجسر الرئيسي، تتوقف وحدات بيانات بروتوكول الجسر (BPDU) عن تلقيها (حتى يبدأ مؤقت المكدس في إعادة الاختيار).

تدفق TCN BPDU

يتم الحصول على وحدات بيانات بروتوكول الجسر (BPDUs) الخاصة ب TCN من المحولات الطرفية والتدفق نحو الجسر الرئيسي عند اكتشاف تغيير في المخطط في الشجرة المتفرعة. تقوم المنافذ الجذرية بإرسال TCNs فقط، وتستلم المنافذ المعينة TCNs فقط.

تنتقل وحدة بيانات بروتوكول الجسر (BPDU) الخاصة ببروتوكول TCN نحو الحافة الجذرية ويتم الاعتراف بها في كل خطوة، لذا فهذه آلية يمكن الاعتماد عليها. بمجرد وصولها إلى الجسر الرئيسي، يقوم الجسر الرئيسي بتنبيه المجال بأكمله إلى أن تغييرا قد حدث عن طريق توفير وحدات بيانات بروتوكول الجسر (BPDUs) الخاصة بالتكوين مع تعيين علامة TCN لوقت max + fwddelay (35 ثانية بشكل افتراضي). هذا يسبب كل مفتاح أن يغير هم عادي CAM شيخوخة وقت من خمسة دقائق (افتراضيا) إلى الفاصل الزمني يعين ب fwddelay (15 ثاني افتراضيا). راجع فهم تغييرات مخطط بروتوكول الشجرة المتفرعة للحصول على مزيد من التفاصيل.

أوضاع الشجرة الممتدة

هناك ثلاث طرق مختلفة لربط شبكات VLAN بالشجرة المتفرعة:

-

بروتوكول شجرة متفرعة واحدة لجميع الشبكات المحلية الظاهرية (VLANs) أو بروتوكول الشجرة المتفرعة الأحادية، مثل IEEE 802.1Q

-

شجرة متفرعة لكل شبكة VLAN، أو شجرة متفرعة مشتركة، مثل Cisco PVST

-

شجرة متفرعة لكل مجموعة من شبكات VLAN، أو شجرة متفرعة متعددة، مثل Cisco MISTP و IEEE 802.1s

تسمح الشجرة المتفرعة الأحادية لجميع شبكات VLAN بمخطط واحد نشط فقط، وبالتالي لا تسمح بموازنة الأحمال. قام بروتوكول الشجرة المتفرعة (STP) بحظر كتل المنفذ لجميع شبكات VLAN ولا يحمل أي بيانات.

تسمح شجرة متفرعة واحدة لكل شبكة محلية ظاهرية (VLAN) بموازنة الأحمال ولكنها تتطلب معالجة وحدة المعالجة المركزية الخاصة بوحدة بيانات بروتوكول الجسر (BPDU) مع زيادة عدد شبكات VLAN. توفر ملاحظات إصدار CatOS إرشادات حول عدد المنافذ المنطقية الموصى بها في الشجرة المتفرعة لكل محول. على سبيل المثال، المادة حفازة 6500/6000 مشرف محرك 1 صيغة مثل:

عدد المنافذ + (عدد خطوط الاتصال * عدد شبكات VLAN على خطوط الاتصال) < 4000

يسمح Cisco MISTP والمعيار 802.1s الجديد بتعريف إثنين فقط من مثيلات/طوبولوجيا STP النشطة، وتخطيط جميع شبكات VLAN إلى أي من هاتين الشجرتين. يسمح هذا أسلوب STP أن يقيس إلى عدة آلاف من VLANs أثناء تمكين موازنة التحميل.

تنسيقات BPDU

من أجل دعم معيار IEEE 802.1Q، تم توسيع تنفيذ بروتوكول الشجرة المتفرعة (STP) الحالي من Cisco ليصبح PVST+ من خلال إضافة دعم للاتصال النفقي عبر منطقة شجرة متفرعة أحادية المستوى وفقا لمعيار IEEE 802.1Q. وبالتالي فإن PVST+ متوافق مع كل من بروتوكولات IEEE 802.1Q MST و Cisco PVST ولا يتطلب أوامر أو تكوينات إضافية. وبالإضافة إلى ذلك، يضيف PVST+ آليات التحقق من أجل ضمان عدم وجود عدم تناسق تكوين معرفات توصيل المنفذ وشبكة VLAN عبر المحولات.

هذه بعض الميزات الأساسية التشغيلية لبروتوكول PVST+:

-

يعمل بروتوكول PVST+ مع شجرة الامتداد أحادية اللون وفقا لمعيار 802.1Q من خلال ما يسمى الشجرة المتفرعة الشائعة (CST) عبر خط اتصال 802.1Q. ال CST دائما على VLAN 1، لذلك هذا VLAN يحتاج أن يكون مكنت على الشنطة أن يتفاعل مع آخر بائع. يتم إرسال وحدات بيانات بروتوكول الجسر (BPDU) من CST، التي لا تحتوي على علامات تمييز دائما، إلى مجموعة IEEE Standard Bridge (عنوان MAC 01-80-c2-00-00-00 و DSAP 42 و SSAP 42). للحصول على اكتمال الوصف، يتم أيضا إرسال مجموعة متوازية من وحدات بيانات بروتوكول الجسر (BPDUs) إلى عنوان MAC للشجرة المتفرعة المشتركة ل VLAN 1 من Cisco.

-

أنفاق PVST+ وحدات بيانات بروتوكول الجسر (BPDUs) الخاصة ببروتوكول الجسر (PVST) عبر مناطق شبكة محلية ظاهرية (VLAN) وفقا لمعيار 802.1Q كبيانات بث متعدد. يتم إرسال وحدات بيانات بروتوكول الجسر (BPDUs) المشتركة للشجرة المتفرعة من Cisco إلى عنوان MAC 01-00-0c-cc-cd (نوع بروتوكول HDLC المتوافق مع SNAP 0x010b) لكل شبكة VLAN على خط اتصال. BPDUs يكون untagged على ال VLAN أهلي طبيعي وحددت ل كل VLANs آخر.

-

يتحقق PVST+ من عدم تناسق المنفذ وشبكة VLAN. يقوم PVST+ بحظر هذه المنافذ التي تتلقى وحدات بيانات بروتوكول الجسر (BPDUs) غير المتناسقة لمنع حلقات إعادة التوجيه. كما يقوم بإعلام المستخدمين من خلال رسائل syslog حول أي عدم تطابق في التكوين.

-

PVST+ متوافق مع الإصدارات السابقة من محولات Cisco الحالية التي تقوم بتشغيل PVST على خطوط اتصال ISL. لا يزال ISL-Encapsulated BPDUs يرسل أو يستلم باستخدام عنوان IEEE MAC. وبمعنى آخر، يكون كل نوع من أنواع وحدات بيانات بروتوكول الجسر (BPDU) هو link-local، ولا توجد أي مشاكل خاصة بالترجمة.

توصية

تحتوي جميع محولات Catalyst على بروتوكول الشجرة المتفرعة (STP) الممكنة بشكل افتراضي. وهذا مستحسن حتى إذا تم إختيار تصميم لا يتضمن حلقات التكرار من المستوى الثاني بحيث لا يتم تمكين بروتوكول الشجرة المتفرعة (STP) بمعنى أنه يحافظ بشكل نشط على منفذ محظور.

set spantree enable all !--- This is the default.

توصي Cisco بترك بروتوكول الشجرة المتفرعة (STP) ممكنا لهذه الأسباب:

-

إذا كانت هناك تكرار حلقي (ناتج عن التصحيح الخاطئ والكبل التالف وما إلى ذلك)، فإن بروتوكول الشجرة المتفرعة (STP) يمنع التأثيرات الضارة على الشبكة الناجمة عن بيانات البث المتعدد والبث.

-

الحماية ضد انهيار EtherChannel.

-

يتم تكوين معظم الشبكات باستخدام بروتوكول الشجرة المتفرعة (STP)، مما يعطيه الحد الأقصى من التعرض للحقل. فالتعرض بشكل أكبر يعادل عموما الشفرة المستقرة.

-

الحماية ضد سوء سلوك بطاقات واجهة الشبكة (NICs) المتصلة المزدوجة (أو التوصيل الذي يتم تمكينه على الخوادم).

-

يرتبط البرنامج الخاص بالعديد من البروتوكولات (مثل PAgP وتطفل IGMP وإنشاء خط الاتصال) إرتباطا وثيقا ب STP. يمكن أن يؤدي التشغيل دون بروتوكول الشجرة المتفرعة (STP) إلى نتائج غير مرغوب فيها.

لا تغير وحدات التوقيت، لأن ذلك يمكن أن يؤثر سلبا على الاستقرار. لم يتم ضبط غالبية الشبكات التي تم نشرها. إن وحدات توقيت بروتوكول الشجرة المتفرعة (STP) البسيطة التي يمكن الوصول إليها من خلال سطر الأوامر، مثل hello-interval و maxage، تتألف هي نفسها من مجموعة معقدة من وحدات التوقيت المفترضة والمتأصلة الأخرى، لذلك من الصعب ضبط وحدات التوقيت والنظر في جميع التداعيات. وعلاوة على ذلك، هناك خطر تقويض حماية UDLD.

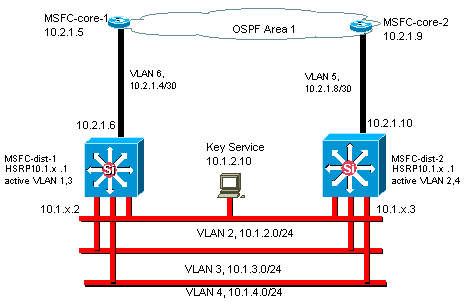

نظريا، أبق حركة مرور المستخدم بعيدا عن إدارة VLAN. خاصة مع معالجات المحولات Catalyst الأقدم، من الأفضل تجنب المشاكل مع بروتوكول الشجرة المتفرعة (STP) من خلال الحفاظ على فصل شبكة VLAN الإدارية عن بيانات المستخدم. ومن المحتمل أن تتسبب إحدى المحطات الطرفية التي تسوء التصرف في إبقاء معالج Supervisor Engine مشغولا للغاية بحزم البث التي قد تفتقد واحدة أو أكثر من وحدات بيانات بروتوكول الجسر (BPDU). ومع ذلك، تعمل المحولات الأحدث المزودة بوحدة معالجة مركزية (CPU) أقوى وعناصر التحكم في التحكم في التحكم على تخفيف هذا الاعتبار. راجع قسم الإدارة داخل النطاق في هذا المستند للحصول على مزيد من التفاصيل.

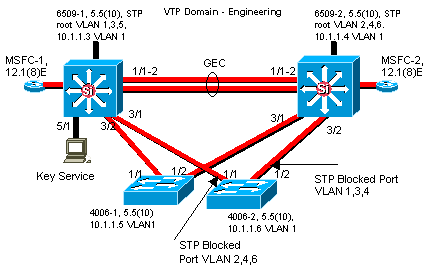

عدم الإفراط في التصميم. قد يؤدي هذا إلى كابوس أستكشاف الأخطاء وإصلاحها - تؤثر العديد من منافذ الحظر سلبا على الاستقرار طويل المدى. الاحتفاظ بالقطر الإجمالي ل SPT تحت سبع نقلات. حاول التصميم إلى نموذج Cisco متعدد الطبقات، مع نطاقاته المحولة الأصغر، ومثلثات STP، والمنافذ المحظورة قطريا (كما هو موضح في تصميم شبكة جيجابت الجامعي - المبادئ والبنية) حيثما كان ذلك ممكنا.

قم بالتأثير على وظائف الجذر والمنافذ المحظورة ومعرفة مكان إقامتها، وتوثيقها على مخطط المخطط. المنافذ المحظورة هي المكان الذي يبدأ فيه أستكشاف أخطاء بروتوكول الشجرة المتفرعة (STP) وإصلاحها - غالبا ما يكون ما جعلهم يتغيرون من الحظر إلى إعادة التوجيه هو الجزء الرئيسي من تحليل السبب الجذري. أختر التوزيع وطبقات الأساس كموقع للجذر الجذر/الجذر الثانوي، نظرا لأن هذه تعد أكثر أجزاء الشبكة إستقرارا. تحقق من وجود تغشية مثلى من المستوى الثالث و HSRP مع مسارات إعادة توجيه البيانات من المستوى الثاني. هذا الأمر عبارة عن ماكرو يقوم بتكوين أولوية الجسر، بينما يعينه الجذر أقل بكثير من الإعداد الافتراضي (32768)، بينما يعينه الجذر الثانوي بشكل معقول أقل من الإعداد الافتراضي:

set spantree root secondary vlan range

ملاحظة: يقوم هذا الماكرو بتعيين أولوية الجذر لتكون إما 8192 (بشكل افتراضي)، أو أولوية الجذر الحالية ناقص 1 (إذا كان هناك جسر جذري آخر معروف)، أو أولوية الجذر الحالية (إذا كان عنوان MAC الخاص به أقل من الجذر الحالي).

قم بتقسيم شبكات VLAN غير الضرورية خارج منافذ خطوط الاتصال (ممارسة ثنائية الإتجاه). وهذا يحد من قطر مصاريف معالجة بروتوكول الشجرة المتفرعة (STP) وبروتوكول الإنترنت (NMP) على أجزاء من الشبكة حيث لا تكون هناك حاجة إلى شبكات VLAN معينة. لا يزيل التشذيب التلقائي ل VTP بروتوكول الشجرة المتفرعة (STP) من خط اتصال. أحلت ال VTP قسم من هذا وثيقة ل كثير معلومة. التقصير VLAN 1 يستطيع أيضا كنت أزلت من شنطة يستعمل CatOS 5،4 ومتأخر.

راجع مشاكل بروتوكول الشجرة المتفرعة واعتبارات التصميم ذات الصلة للحصول على معلومات إضافية.

خيارات أخرى

تحتوي Cisco على بروتوكول STP آخر معروف باسم vlan-bridge. يعمل هذا البروتوكول باستخدام عنوان MAC للوجهة 01-00-0c-cd-cd-ce ونوع البروتوكول 0x010c.

ويكون هذا الإجراء مفيدا للغاية إذا كانت هناك حاجة إلى جسر البروتوكولات غير الموجهة أو القديمة بين شبكات VLAN دون التدخل في مثيل (مثيلات) شجرة IEEE المتفرعة التي تعمل على شبكات VLAN هذه. إذا أصبحت واجهات VLAN لحركة المرور غير المتصلة محظورة لحركة مرور L2 (ويمكن أن يحدث ذلك بسهولة إذا شاركت في بروتوكول الشجرة المتفرعة (STP) نفسه مثل شبكات VLAN الخاصة ب IP)، يتم تنقيح حركة مرور L3 المتفرعة بشكل غير مقصود كذلك - تأثير جانبي غير مرغوب. لذلك، فإن vlan-bridge هو مثيل منفصل لبروتوكول الشجرة المتفرعة (STP) للبروتوكولات المتفرعة، والذي يوفر مخطط منفصل يمكن معالجته دون التأثير على حركة مرور IP.

ال cisco يوصي أن يركض VLAN-bridge إن يتطلب جسر بين VLANs على cisco مسحاج تخديد مثل ال MSFC.

PortFast

يتم إستخدام PortFast لتجاوز عملية الشجرة المتفرعة العادية على منافذ الوصول لزيادة سرعة الاتصال بين المحطات الطرفية والخدمات التي تحتاج إلى الاتصال بها بعد تهيئة الارتباط. في بعض البروتوكولات، مثل IPX/SPX، من المهم رؤية منفذ الوصول في وضع إعادة التوجيه بعد ظهور حالة الارتباط مباشرة لتجنب مشاكل GNS.

راجع إستخدام أوامر PortFast وغيرها من الأوامر لإصلاح تأخيرات اتصال بدء تشغيل محطة العمل للحصول على مزيد من المعلومات.

نظرة عامة على العمليات

يتخطى PortFast حالات بروتوكول الشجرة المتفرعة (STP) الاستماع والتعلم العادية من خلال نقل منفذ مباشرة من الحظر إلى وضع إعادة التوجيه بعد معرفة أن الارتباط قيد التشغيل. إذا لم يتم تمكين هذه الميزة، فإن بروتوكول الشجرة المتفرعة (STP) يتجاهل جميع بيانات المستخدم حتى يقرر أن المنفذ جاهز للنقل إلى وضع إعادة التوجيه. قد يستغرق هذا الأمر ضعف وقت ForwardDelay (إجمالي 30 ثانية بشكل افتراضي).

كما يمنع وضع PortFast إنشاء STP TCN في كل مرة تتغير فيها حالة المنفذ من التعلم إلى إعادة التوجيه. لا تمثل شبكات TCN مشكلة في حد ذاتها، ولكن إذا ضربت موجة من شبكات TCN الجسر الرئيسي (في الصباح عادة عندما يشغل الناس أجهزة الكمبيوتر الخاصة بهم)، فقد تمتد فترة التقارب بشكل غير ضروري.

بروتوكول STP PortFast مهم بشكل خاص في كل من شبكات CGMP للبث المتعدد و Catalyst 5500/5000 MLS. يمكن أن تتسبب TCNs في هذه البيئات في تقادم إدخالات جدول CGMP CAM الثابت، مما ينتج عنه فقدان حزمة البث المتعدد حتى تقرير IGMP التالي، و/أو مسح إدخالات ذاكرة التخزين المؤقت MLS التي تحتاج بعد ذلك إلى إعادة بنائها وقد ينتج عنه زيادة في وحدة المعالجة المركزية للموجه، حسب حجم ذاكرة التخزين المؤقت. (لا تتأثر عمليات تنفيذ Catalyst 6500/6000 MLS وإدخالات البث المتعدد التي يتم تعلمها من التطفل على بروتوكول IGMP.)

توصية

توصي Cisco بتمكين STP PortFast لجميع منافذ المضيف النشطة وتعطيلها لارتباطات محول المحول والمنافذ غير المستخدمة.

يقني و trunking ينبغي أيضا كنت معأق لكل مضيف ميناء. كل منفذ مكنت ميناء افتراضيا ل trunking وقناة، غير أن مفتاح لا يتوقع جيران حسب تصميم على مضيف ميناء. إذا تركت هذه البروتوكولات للتفاوض، فإن التأخير اللاحق في تنشيط المنفذ يمكن أن يؤدي إلى حالات غير مرغوب فيها لا يتم إعادة توجيه الحزم الأولية من محطات العمل، مثل طلبات DHCP.

قدم CatOS 5.2 أمر ماكرو، set port host مدى المنفذ أن يطبق هذا التكوين لمنافذ الوصول ويساعد التشغيل التلقائي وأداء الاتصال بشكل ملحوظ:

set port host port range !--- Macro command for these commands: set spantree portfast port range enable set trunk port range off set port channel port range mode off

ملاحظة: لا يعني PortFast عدم تشغيل الشجرة المتفرعة على الإطلاق على هذه المنافذ. لا تزال وحدات بيانات بروتوكول الجسر (BPDU) يتم إرسالها واستقبالها ومعالجتها.

خيارات أخرى

PortFast BPDU-guard يوفر طريقة أن يمنع أنشوطة ب ينقل لا trunking ميناء داخل errdisable دولة عندما BPDU يكون إستلمت على أن ميناء.

يجب عدم تلقي حزمة BPDU أبدا على منفذ وصول تم تكوينه ل PortFast، نظرا لأنه يجب ألا تكون منافذ المضيف متصلة بالمحولات. إذا تم ملاحظة وحدة بيانات بروتوكول الجسر (BPDU)، فإنها تشير إلى تكوين غير صالح وربما خطير يحتاج إلى إجراء إداري. عندما ال BPDU-guard مكنت سمة يكون، يجسر - شجرة يعطل قارن PortFast يشكل أن يستلم BPDUs بدلا من وضعهم في ال STP يقيد دولة.

يعمل الأمر على أساس كل محول، وليس لكل منفذ، كما هو موضح:

set spantree portfast bpdu-guard enable

يتم إعلام مدير الشبكة بواسطة مصيدة SNMP أو رسالة syslog إذا تم إسقاط المنفذ. هو أيضا يمكن أن يشكل إستعادة وقت آلي ل Errdisabled ميناء. أحلت ال UDLD قسم من هذا وثيقة ل كثير تفاصيل. أحلت ل كثير معلومة، يجسر - شجرة PortFast BPDU حارس تعزيز.

ملاحظة: تم إدخال PortFast لمنافذ خطوط الاتصال في CatOS 7.x وليس لها تأثير على منافذ خطوط الاتصال في الإصدارات السابقة. تم تصميم PortFast لمنافذ خطوط الاتصال لزيادة أوقات تقارب شبكات L3. لتكملة هذه الميزة، قدم CatOS 7.x أيضا إمكانية تكوين PortFast BPDU-guard على أساس كل منفذ.

Uplinkfast

يوفر Uplinkfast تقارب STP سريعا بعد فشل الارتباط المباشر في طبقة الوصول إلى الشبكة. ولا يقوم بتعديل بروتوكول الشجرة المتفرعة (STP)، والغرض منه هو تسريع وقت التقارب في ظرف معين إلى أقل من ثلاث ثوان، بدلا من التأخير النموذجي لمدة 30 ثانية. راجع فهم ميزة توصيل Cisco السريع وتكوينها للحصول على مزيد من المعلومات.

نظرة عامة على العمليات

باستخدام نموذج التصميم متعدد الطبقات من Cisco في طبقة الوصول، في حالة فقدان وصلة إعادة التوجيه، يتم نقل وصلة الحظر على الفور إلى حالة إعادة توجيه دون انتظار حالات الاستماع والتعلم.

مجموعة الوصلات هي مجموعة من المنافذ لكل شبكة محلية ظاهرية (VLAN) يمكن التفكير فيها كمنفذ جذري ومنفذ جذر للنسخ الاحتياطي. في الظروف العادية، يقوم المنفذ (المنافذ) الجذري بتأمين الاتصال من الوصول إلى الجذر. إذا فشل اتصال الجذر الأساسي هذا لأي سبب من الأسباب، فيبدأ إرتباط جذر النسخ الاحتياطي في الدخول فورا دون الاضطرار إلى المرور عبر تأخير تقارب نموذجي يبلغ 30 ثانية.

ونظرا لأن هذا يتخطى بشكل فعال عملية معالجة تغيير مخطط بروتوكول الشجرة المتفرعة (STP) العادية (الاستماع والتعلم)، فهناك حاجة إلى آلية بديلة لتصحيح المخطط من أجل تحديث المحولات في المجال الذي يمكن فيه الوصول إلى المحطات الطرفية المحلية من خلال مسار بديل. يقوم محول طبقة الوصول الذي يشغل Uplinkfast أيضا بتوليد إطارات لكل عنوان MAC في حدته إلى عنوان MAC متعدد البث (01-00-0c-cd-cd، بروتوكول HDLC 0x200a) لتحديث جدول CAM في جميع محولات المجال باستخدام المخطط الجديد.

توصية

توصي Cisco بتمكين Uplinkfast للمحولات ذات المنافذ المحظورة، عادة في طبقة الوصول. لا تستخدم على المحولات دون معرفة المخطط الضمنية للارتباط الجذري للنسخ الاحتياطي - وعادة ما يكون التوزيع والمحولات الأساسية في تصميم Cisco متعدد الطبقات. ويمكن إضافتها دون مقاطعة شبكة إنتاج. أصدرت هذا أمر in order to مكنت Uplinkfast:

set spantree uplinkfast enable

يعمل هذا الأمر أيضا على تعيين أولوية الجسر عالية لتقليل مخاطر أن يصبح هذا جسرا رئيسيا وارتفاع أولوية المنفذ لتقليل إمكانية التحول إلى منفذ مخصص، مما يؤدي إلى كسر الوظائف. عند إستعادة محول تم تمكين Uplinkfast عليه، يجب تعطيل الميزة ومسح قاعدة بيانات الوصلة ب "مسح الوصلة" واسترداد أولويات الجسر يدويا.

ملاحظة: تكون الكلمة الأساسية all protocols لأمر Uplinkfast مطلوبة عند تمكين ميزة تصفية البروتوكول. بما أن الجهاز يقوم بتسجيل نوع البروتوكول وكذلك معلومات MAC وشبكة VLAN عندما يكون تصفية البروتوكول ممكنة، فإن إطار Uplinkfast يحتاج أن يكون تم توليده لكل بروتوكول على كل عنوان MAC. تشير الكلمة الأساسية المعدل إلى الحزم في الثانية من إطارات تحديث مخطط Uplinkfast. ينصح بالافتراض. لا تحتاج إلى تكوين BackboneFast باستخدام بروتوكول STP السريع (RSTP) أو IEEE 802.1w لأن الآلية يتم تضمينها بشكل طبيعي ويتم تمكينها تلقائيا في RSTP.

باكبون فاست

توفر BackboneFast تقاربا سريعا من حالات فشل الارتباط غير المباشر. باستخدام الوظائف المضافة إلى بروتوكول الشجرة المتفرعة (STP)، يمكن عادة تقليل أوقات التقارب من الإعداد الافتراضي الذي يبلغ 50 ثانية إلى 30 ثانية.

نظرة عامة على العمليات

يتم بدء الآلية عندما يستقبل منفذ جذري أو منفذ محظور على محول وحدات بيانات بروتوكول الجسر (BPDU) سفلية من الجسر المعين له. ويمكن أن يحدث ذلك عندما يفقد محول تدفق البيانات من الخادم إتصاله بالجذر ويبدأ في إرسال وحدات بيانات بروتوكول الجسر (BPDUs) الخاصة به من أجل إختيار جذر جديد. تعرف وحدة بيانات بروتوكول الجسر (BPDU) الأدنى المحول على أنه كل من الجسر الرئيسي والجسر المعين.

ضمن قواعد الشجرة المتفرعة العادية، يتجاهل المحول المستقبل وحدات BPDUs سفلية للحد الأقصى لوقت التقادم الذي تم تكوينه، 20 ثانية بشكل افتراضي. ومع ذلك، باستخدام BackboneFast، يرى المحول وحدة بيانات بروتوكول الجسر (BPDU) الأدنى كإشارة إلى أن المخطط قد يتغير، ويحاول تحديد ما إذا كان لديه مسار بديل للجسر الرئيسي باستخدام وحدات بيانات بروتوكول الجسر (BPDUs) لاستعلام الارتباط الجذري (RLQ). وتتيح إضافة البروتوكول هذه للمحول التحقق مما إذا كان الجذر لا يزال متوفرا، ونقل المنفذ المحظور إلى إعادة التوجيه في وقت أقل، وإعلام المحول المعزول الذي أرسل وحدة بيانات بروتوكول الجسر (BPDU) الأدنى إلى أن الجذر لا يزال موجودا.

هذا بعض إبرازات من البروتوكول عملية:

-

يرسل المحول حزمة RLQ خارج المنفذ الرئيسي فقط (أي باتجاه الجسر الرئيسي).

-

يمكن للمحول الذي يستقبل RLQ الرد إما إذا كان المحول الجذري، أو إذا كان يعلم أنه فقد الاتصال بالجذر. إذا لم يكن على علم بهذه الحقائق، فيجب عليه إعادة توجيه الاستعلام خارج المنفذ الرئيسي.

-

إذا فقد المحول الاتصال بالجذر، فيجب عليه الرد بالنفي على هذا الاستعلام.

-

يجب إرسال الرد فقط إلى المنفذ الذي جاء منه الاستعلام.

-

يجب أن يستجيب المحول الجذري دائما لهذا الاستعلام برد إيجابي.

-

إذا تم إستلام الرد على منفذ غير جذري، سيتم التخلص منه.

لذلك، يمكن تقليل أوقات تقارب بروتوكول الشجرة المتفرعة (STP) لمدة تصل إلى 20 ثانية، حيث لا تحتاج maxMaxAge إلى انتهاء الصلاحية.

راجع فهم وتكوين Backbone Fast على محولات Catalyst للحصول على مزيد من المعلومات.

توصية

تتمثل توصية Cisco في تمكين BackboneFast على جميع المحولات التي تقوم بتشغيل بروتوكول الشجرة المتفرعة (STP). ويمكن إضافتها دون مقاطعة شبكة إنتاج. أصدرت هذا أمر in order to مكنت BackboneFast:

set spantree backbonefast enable

ملاحظة: يلزم تكوين الأمر العام هذا على جميع المحولات في مجال ما لأنه يضيف وظائف لبروتوكول بروتوكول الشجرة المتفرعة (STP) التي يجب أن تفهمها جميع المحولات.

خيارات أخرى

BackboneFast غير مدعوم على 2900XLs و 3500s. هو ينبغي لا يكون مكنت إن المفتاح مجال يحتوي هذا مفتاح بالإضافة إلى مادة حفازة 4500/4000، 5500/5000، و 6500/6000 مفتاح.

أنت لا تحتاج أن يشكل BackboneFast مع RSTP أو IEEE 802.1w لأن الآلية تضمنت طبيعي ومكنت تلقائيا في RSTP.

حماية تكرار الشجرة الممتدة

حماية التكرار هي تحسين Cisco خاص ل STP. يحمي حماية حماية التكرار الحلقي شبكات L2 من حلقات التكرار التي تحدث بسبب:

-

واجهات الشبكة التي تعطل

-

وحدات المعالجة المركزية (CPU) المشغولة

-

أي شيء يمنع إعادة التوجيه العادية لوحدات بيانات بروتوكول الجسر (BPDUs)

تحدث حلقة بروتوكول الشجرة المتفرعة (STP) عندما يتم حظر منفذ في مخطط متكرر بشكل خاطئ عمليات انتقال إلى حالة إعادة التوجيه. يحدث هذا الانتقال عادة لأن أحد المنافذ في مخطط متكرر ماديا (ليس بالضرورة منفذ الحظر) توقف عن إستقبال وحدات بيانات بروتوكول الجسر (BPDUs).

يكون حماية التكرار الحلقي مفيدا فقط في الشبكات المحولة حيث تكون المحولات متصلة بواسطة إرتباطات من نقطة إلى نقطة. معظم شبكات المجمعات ومراكز البيانات الحديثة هي هذه الأنواع من الشبكات. على رابط من نقطة إلى نقطة، لا يمكن أن يختفي جسر معين إلا إذا كان يرسل وحدة بيانات بروتوكول الجسر (BPDU) سفلية أو يخفض الارتباط. تم إدخال ميزة حماية حلقة بروتوكول الشجرة المتفرعة (STP) في الإصدار 6.2(1) من CatOS لمنصات Catalyst 4000 و Catalyst 5000، وفي الإصدار 6.2(2) لمنصة Catalyst 6000.

راجع تحسينات بروتوكول الشجرة المتفرعة باستخدام ميزات "حماية التكرار الحلقي" و BPDU Skew Detection للحصول على مزيد من المعلومات حول حماية التكرار الحلقي.

نظرة عامة على العمليات

يتحقق واقي التكرار الحلقي لتحديد ما إذا كان منفذ جذري أو منفذ جذر بديل/إحتياطي يستقبل وحدات بيانات بروتوكول الجسر (BPDUs). إن لا يستلم الميناء BPDUs، أنشوطة حارس يضع الميناء داخل دولة غير متناسق (يقيد) إلى أن الميناء يبدأ أن يستلم BPDUs ثانية. لا يبث ميناء في الدولة غير متناسق BPDUs. إن يستلم هذا ميناء BPDUs ثانية، الميناء (وربط) اعتبرت usable ثانية. أزلت الحلقي-متناقض شرط من الميناء، وال STP يعين الميناء دولة لأن هذا إستعادة يكون تلقائيا.

يعزل حماية التكرار الحلقي الفشل ويتيح للشجرة المتفرعة التقارب إلى مخطط ثابت دون فشل الارتباط أو الجسر. يمنع حماية التكرار الحلقي حلقات تكرار بروتوكول الشجرة المتفرعة (STP) مع سرعة إصدار STP قيد الاستخدام. لا يوجد اعتماد على بروتوكول الشجرة المتفرعة (STP) نفسه (802.1d أو 802.1w) أو عند ضبط أجهزة توقيت بروتوكول الشجرة المتفرعة (STP). لهذه الأسباب، طبقت أنشوطة حارس بالاقتران مع UDLD في طوبولوجيا أن يعتمد على STP وحيث البرمجية يساند السمة.

عندما يعزل حماية التكرار الحلقي منفذا غير متناسق، يتم تسجيل هذه الرسالة:

%SPANTREE-2-ROOTGUARDBLOCK: Port 1/1 tried to become non-designated in VLAN 77. Moved to root-inconsistent state.

عندما إستلمت ال BPDU على ميناء في أنشوطة-متناقض STP دولة، الميناء إنتقال إلى آخر STP دولة. ووفقا لوحدة بيانات بروتوكول الجسر (BPDU) المستلمة، تتم عملية الاسترداد تلقائيا، ولا يلزم أي تدخل. بعد الاسترداد، يتم تسجيل هذه الرسالة.

SPANTREE-2-LOOPGUARDUNBLOCK: port 3/2 restored in vlan 3.

التفاعل مع ميزات STP الأخرى

-

حماية الجذر

يفرض حماية الجذر تخصيص المنفذ دائما. يكون حماية التكرار الحلقي فعالا فقط إذا كان المنفذ هو المنفذ الرئيسي أو منفذ بديل. وهذه الوظائف لا علاقة لها ببعضها البعض. لا يمكن تمكين حماية التكرار الحلقي وواقي الجذر على منفذ ما في نفس الوقت.

-

Uplinkfast

حماية التكرار الحلقي متوافقة مع Uplinkfast. إذا قام حماية التكرار الحلقي بوضع منفذ جذري في حالة حظر، فإن Uplinkfast يضع منفذا رئيسيا جديدا في حالة إعادة التوجيه. أيضا، لا ينتقي Uplinkfast ميناء غير متناسق كميناء جذري.

-

باكبون فاست

حماية التكرار الحلقي متوافقة مع BackboneFast. فاستقبال وحدة بيانات بروتوكول الجسر (BPDU) سفلية والتي تأتي من جسر معين يؤدي إلى تشغيل برنامج BackboneFast. نظرا لاستلام وحدات بيانات بروتوكول الجسر (BPDUs) من هذا الارتباط، لم يتم تنشيط حماية التكرار الحلقي، لذلك يكون BackboneFast وحراسة التكرار متوافقين.

-

PortFast

يقوم PortFast بنقل منفذ ما إلى حالة إعادة التوجيه المعينة مباشرة عند الارتباط. لأن PortFast-enabled ميناء يستطيع لا يكون جذر أو بديل ميناء، أنشوطة حارس و PortFast مشترك خاص.

-

PAgP

يستخدم حماية التكرار الحلقي المنافذ المعروفة ب STP. لذلك، يمكن أن يستفيد حارس الحلقة من تجريد المنافذ المنطقية التي يوفرها PAgP. مهما، in order to شكلت قناة، all the physical ميناء أن يكون جمعت في القناة ينبغي يتلقى تشكيل متوافق. يفرض PAgP التشكيل الموحد من حماية التكرار على all the ميناء طبيعي أن يشكل قناة.

ملاحظة: هذا تحذير عندما يشكل أنت أنشوطة حارس على EtherChannel:

-

يختار STP دائما المنفذ التنفيذي الأول في القناة in order to أرسلت ال BPDUs. إذا أصبح ذلك الرابط أحادي الإتجاه، يمنع واقي التكرار القناة، even if آخر خطوة في القناة تعمل بشكل صحيح.

-

إن ينحصر ميناء أي يكون سابقا حجبت حسب أنشوطة حارس معا in order to شكلت قناة، STP يخسر all the دولة معلومة ل أن ميناء. يمكن أن يصل منفذ القناة الجديد إلى حالة إعادة التوجيه باستخدام دور معين.

-

إذا تم حظر قناة بواسطة حماية التكرار الحلقي وانكسرت القناة، فإن بروتوكول الشجرة المتفرعة (STP) يفقد جميع معلومات الحالة. يمكن للمنافذ المادية الفردية الوصول إلى حالة إعادة التوجيه بالدور المعين، حتى إذا كان واحد أو أكثر من الارتباطات التي شكلت القناة أحادي الإتجاه.

في آخر حالتين في هذا قائمة، هناك إمكانية أنشوطة إلى أن UDLD يكشف الفشل. ولكن حماية التكرار الحلقي غير قادرة على اكتشاف التكرار الحلقي.

-

مقارنة ميزة Loop Guard و UDLD

تداخل جزئي بين وظائف حماية التكرار ووظائف UDLD. يحمي كلا من ضد STP إخفاق أن {mixed}unidirectional خطوة يسببها. لكن هاتين السمتين مختلفتان في طريقة التعامل مع المشكلة وفي الوظيفة أيضا. وعلى وجه الخصوص، هناك بعض حالات الفشل أحادي الإتجاه التي لا يمكن ل UDLD الكشف عنها، مثل حالات الفشل التي تحدث بواسطة وحدة المعالجة المركزية التي لا ترسل وحدات بيانات بروتوكول الجسر (BPDUs). وبالإضافة إلى ذلك، يمكن أن يؤدي إستخدام توقيتات STP القوية ووضع RSTP إلى تكرارات حلقية قبل أن يتمكن UDLD من اكتشاف حالات الفشل.

لا يعمل حماية التكرار الحلقي على الارتباطات المشتركة أو في الحالات التي يكون فيها الارتباط أحادي الإتجاه منذ الارتباط. في حال كان الرابط أحادي الإتجاه منذ الربط، فإن المنفذ لا يستلم وحدات بيانات بروتوكول الجسر (BPDUs) أبدا ويصبح معينا. هذا تصرف يستطيع كنت عادي، لذلك أنشوطة حارس لا يغطي هذه الحالة خاص. UDLD يوفر حماية ضد هذا سيناريو.

مكنت على حد سواء UDLD وحراسة أنشوطة in order to زودت أعلى مستوى حماية. أحلت الحلقي حارس مقابل {mixed}unidirectional خطوة كشف قسم من يجسر - شجرة بروتوكول تحسين يستعمل أنشوطة حارس و BPDU تشكيل كشف سمة ل أنشوطة حارس و UDLD سمة مقارنة،.

توصية

cisco يوصي أن أنت يمكن أنشوطة حارس بشكل عام على مفتاح شبكة مع أنشوطة طبيعي. في صيغة 7.1(1) من المادة حفازة برمجية وفيما بعد، أنت يستطيع مكنت أنشوطة حارس بشكل عام على كل ميناء. بشكل فعال، مكنت السمة على كل خطوة إلى نقطة. تقوم حالة الإرسال ثنائي الإتجاه للارتباط باكتشاف الارتباط من نقطة إلى نقطة. إذا كان الإرسال ثنائي الإتجاه ممتلئا، فسيتم إعتبار الارتباط من نقطة إلى نقطة. أصدرت هذا أمر in order to مكنت شامل أنشوطة حارس:

set spantree global-default loopguard enable

خيارات أخرى

بالنسبة للمحولات التي لا تدعم تكوين واقي التكرار العالمي، قم بتمكين الميزة على جميع المنافذ الفردية، والتي تتضمن منافذ قناة المنفذ. على الرغم من عدم وجود فوائد لتمكين حماية التكرار الحلقي على منفذ معين، إلا أن هذا التمكين ليس مشكلة. وبالإضافة إلى ذلك، يمكن لإعادة تقارب الشجرة المتفرعة الصالحة بالفعل تحويل منفذ محدد إلى منفذ جذري، مما يجعل الميزة مفيدة على هذا المنفذ. أصدرت هذا أمر in order to مكنت أنشوطة حارس:

set spantree guard loop mod/port