Switch(config)#ip nbar custom MYDOMAIN composite server-name *mydomain.com id 13

تكوين NetFlow و AVC و ETA والتحقق من صحتها على محولات Catalyst 9000 Series Switches

خيارات التنزيل

-

ePub (383.1 KB)

العرض في تطبيقات مختلفة على iPhone أو iPad أو نظام تشغيل Android أو قارئ Sony أو نظام التشغيل Windows Phone

لغة خالية من التحيز

تسعى مجموعة الوثائق لهذا المنتج جاهدة لاستخدام لغة خالية من التحيز. لأغراض مجموعة الوثائق هذه، يتم تعريف "خالية من التحيز" على أنها لغة لا تعني التمييز على أساس العمر، والإعاقة، والجنس، والهوية العرقية، والهوية الإثنية، والتوجه الجنسي، والحالة الاجتماعية والاقتصادية، والتمييز متعدد الجوانب. قد تكون الاستثناءات موجودة في الوثائق بسبب اللغة التي يتم تشفيرها بشكل ثابت في واجهات المستخدم الخاصة ببرنامج المنتج، أو اللغة المستخدمة بناءً على وثائق RFP، أو اللغة التي يستخدمها منتج الجهة الخارجية المُشار إليه. تعرّف على المزيد حول كيفية استخدام Cisco للغة الشاملة.

حول هذه الترجمة

ترجمت Cisco هذا المستند باستخدام مجموعة من التقنيات الآلية والبشرية لتقديم محتوى دعم للمستخدمين في جميع أنحاء العالم بلغتهم الخاصة. يُرجى ملاحظة أن أفضل ترجمة آلية لن تكون دقيقة كما هو الحال مع الترجمة الاحترافية التي يقدمها مترجم محترف. تخلي Cisco Systems مسئوليتها عن دقة هذه الترجمات وتُوصي بالرجوع دائمًا إلى المستند الإنجليزي الأصلي (الرابط متوفر).

المحتويات

المقدمة

يوضح هذا المستند كيفية تكوين NetFlow وإمكانية رؤية التطبيقات والتحكم فيها (AVC) وتحليلات حركة مرور البيانات المشفرة (ETA) والتحقق من صحتها.

المتطلبات الأساسية

المتطلبات

توصي Cisco بأن تكون لديك معرفة بالمواضيع التالية:

- Netflow

- AVC

- إيتا

المكونات المستخدمة

أسست المعلومة في هذا وثيقة على مادة حفازة 9300 مفتاح أن يركض cisco IOS® XE برمجية 16.12.4.

تم إنشاء المعلومات الواردة في هذا المستند من الأجهزة الموجودة في بيئة معملية خاصة. بدأت جميع الأجهزة المُستخدمة في هذا المستند بتكوين ممسوح (افتراضي). إذا كانت شبكتك قيد التشغيل، فتأكد من فهمك للتأثير المحتمل لأي أمر.

المنتجات ذات الصلة

هذا وثيقة يستطيع أيضا كنت استعملت مع هذا جهاز وبرمجية صيغة:

- 9200 (دعم NetFlow و AVC فقط)

- 9300 (دعم NetFlow و AVC و ETA)

- 9400 (دعم NetFlow و AVC و ETA)

- 9500 (دعم NetFlow و AVC فقط)

- 9600 (دعم NetFlow و AVC فقط)

- Cisco IOS XE 16.12 والإصدارات الأحدث

معلومات أساسية

- يمثل Flexible NetFlow الجيل التالي في تقنية التدفق التي تجمع البيانات وتقيسها للسماح لجميع الموجهات أو المحولات في الشبكة بأن تصبح مصدرا للقياس عن بعد.

- يتيح NetFlow المرن قياسات حركة مرور البيانات الدقيقة والمبالغ فيها للغاية وتجميع حركة المرور المجمعة عالية المستوى.

- يستخدم NetFlow المرن التدفقات لتوفير إحصائيات للمحاسبة ومراقبة الشبكة وتخطيط الشبكة.

- التدفق هو دفق أحادي الإتجاه للحزم التي تصل إلى واجهة مصدر ولها نفس القيم للمفاتيح. المفتاح هو قيمة محددة لحقل ضمن الحزمة. يمكنك إنشاء تدفق عبر سجل تدفق لتحديد المفاتيح الفريدة للتدفق الخاص بك.

ملاحظة: يمكن أن تختلف أوامر النظام الأساسي (Fed). يمكن أن يكون الأمر show platform fed <active|standby> مقابل show platform fed switch <active|standby> . إذا لم يتم توزيع الصياغة المشار إليها في الأمثلة، فيرجى تجربة المتغير.

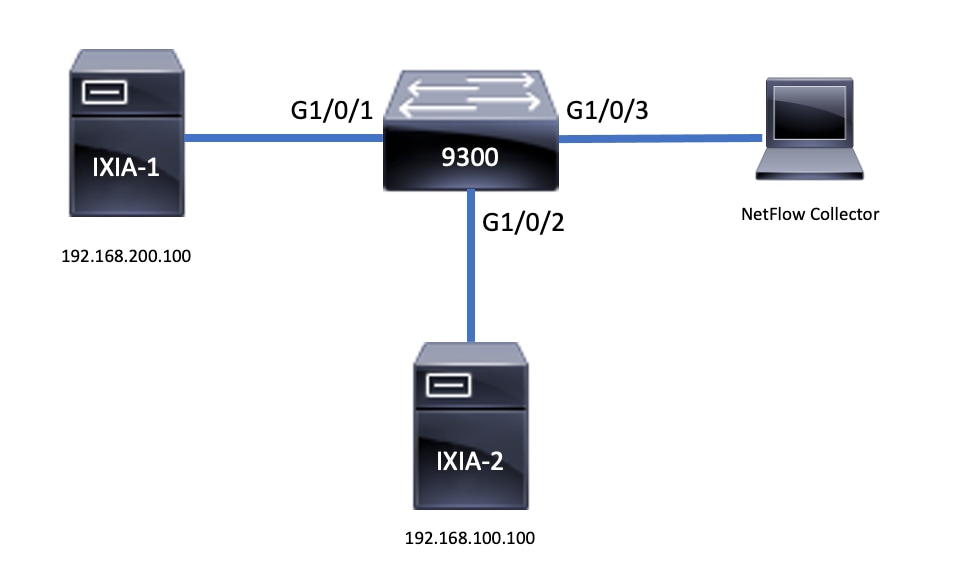

الرسم التخطيطي للشبكة

الرسم التخطيطي للشبكة

التكوين

التكوينالمكونات

المكوناتيتكون تكوين NetFlow من ثلاثة مكونات رئيسية يمكن إستخدامها معا وهي العديد من التباينات لإجراء تحليل حركة مرور البيانات وتصديرها.

سجل التدفق

سجل التدفق- السجل هو مزيج من الحقول الأساسية وغير الأساسية. يتم تخصيص سجلات NetFlow المرنة لشاشات NetFlow المرنة لتحديد ذاكرة التخزين المؤقت المستخدمة لتخزين بيانات التدفق.

- يتضمن NetFlow المرن العديد من السجلات المحددة مسبقا التي يمكن إستخدامها لمراقبة حركة المرور.

- كما يتيح NetFlow المرن تحديد سجلات مخصصة لذاكرة التخزين المؤقت لمراقبة تدفق NetFlow المرنة عن طريق تحديد الحقول الأساسية وغير الأساسية لتخصيص مجموعة البيانات وفقا لمتطلباتك الخاصة.

كما هو موضح في المثال، تفاصيل تكوين سجل التدفق:

flow record TAC-RECORD-IN

match flow direction

match ipv4 source address

match interface input

match ipv4 destination address

match ipv4 protocol

collect counter packets long

collect counter bytes long

collect timestamp absolute last

collect transport tcp flags

flow record TAC-RECORD-OUT

match flow direction

match interface output

match ipv4 source address

match ipv4 destination address

match ipv4 protocol

collect counter packets long

collect counter bytes long

collect timestamp absolute last

collect transport tcp flagsمصدر التدفق

مصدر التدفق- يتم إستخدام مصدري التدفق لتصدير البيانات الموجودة في ذاكرة التخزين المؤقت لمراقبة التدفق إلى نظام بعيد (خادم يعمل كمجمع NetFlow)، للتحليل والتخزين.

- يتم تعيين مصدري التدفق لشاشات التدفق لتوفير إمكانية تصدير البيانات لشاشات التدفق.

كما هو موضح في المثال، تفاصيل تكوين مصدر التدفق:

flow exporter TAC-EXPORT

destination 192.168.69.2

source Vlan69مراقبة التدفق

مراقبة التدفق- شاشات التدفق هي مكون NetFlow المرن الذي يتم تطبيقه على الواجهات لتنفيذ مراقبة حركة مرور البيانات على الشبكة.

- يتم تجميع بيانات التدفق من حركة مرور الشبكة وإضافتها إلى ذاكرة التخزين المؤقت لمراقبة التدفق أثناء تشغيل العملية. تعتمد العملية على الحقول الأساسية وغير الأساسية في سجل التدفق.

كما هو موضح في المثال، تفاصيل تكوين مراقبة التدفق:

flow monitor TAC-MONITOR-IN

exporter TAC-EXPORT

record TAC-RECORD-IN

flow monitor TAC-MONITOR-OUT

exporter TAC-EXPORT

record TAC-RECORD-OUT

Switch#show run int g1/0/1

Building configuration...

Current configuration : 185 bytes

!

interface GigabitEthernet1/0/1

switchport access vlan 42

switchport mode access

ip flow monitor TAC-MONITOR-IN input

ip flow monitor TAC-MONITOR-OUT output

load-interval 30

endأخذ عينات التدفق (إختياري)

أخذ عينات التدفق (إختياري)- يتم إنشاء آخذات التدفق كمكونات منفصلة في تكوين الموجه.

- تحدد وحدات أخذ عينات التدفق عدد الحزم المحددة للتحليل لتقليل الحمل على الجهاز الذي يستخدم NetFlow المرن.

- يتم إستخدام نماذج التدفق لتقليل الحمل على الجهاز الذي يستخدم NetFlow المرن الذي يتم تحقيقه من خلال حد عدد الحزم المحددة للتحليل.

- دقة تبادل عينات التدفق للحصول على أداء الموجه. إذا كان هناك انخفاض في عدد الحزم التي يتم تحليلها بواسطة شاشة التدفق، يمكن أن تتأثر دقة المعلومات المخزنة في ذاكرة التخزين المؤقت لمراقب التدفق.

كما هو موضح في المثال، على سبيل المثال، تكوين أخذ عينات التدفق:

sampler SAMPLE-TAC

description Sample at 50%

mode random 1 out-of 2

Switch(config)#interface GigabitEthernet1/0/1

Switch(config-if)#ip flow monitor TAC-MONITOR-IN sampler SAMPLE-TAC input

Switch(config-if)#endقيود

قيود- يلزم توفر ترخيص ملحق DNA ل NetFlow كامل المرونة، وإلا فإن NetFlow الذي تم إختباره يكون متوفرا فقط.

- لا يمكن لمصدري التدفق إستخدام منفذ الإدارة كمصدر.

هذه ليست قائمة شاملة، ارجع إلى دليل التكوين للنظام الأساسي والرمز المناسبين.

التحقق من الصحة

التحقق من الصحةالتحقق من النظام الأساسي بشكل مستقل

التحقق من النظام الأساسي بشكل مستقلتحقق من التكوين وتأكد من وجود مكونات NetFlow المطلوبة:

- سجل التدفق

- مصدر التدفق

- مراقبة التدفق

- أخذ عينات التدفق (إختياري)

تلميح: لعرض سجل التدفق، ومصدر التدفق، ومخرج مراقبة التدفق في أمر واحد، قم بتشغيل show running-config flow monitor <flow monitor name> expand .

كما هو موضح في المثال، يتم ربط مراقبة التدفق باتجاه الإدخال والمكونات المرتبطة به:

Switch#show running-config flow monitor TAC-MONITOR-IN expand Current configuration: ! flow record TAC-RECORD-IN match ipv4 protocol match ipv4 source address match ipv4 destination address match interface input match flow direction collect transport tcp flags collect counter bytes long collect counter packets long collect timestamp absolute last ! flow exporter TAC-EXPORT destination 192.168.69.2 source Vlan69 ! flow monitor TAC-MONITOR-IN exporter TAC-EXPORT record TAC-RECORD-IN !كما هو موضح في المثال، يتم ربط مراقبة التدفق باتجاه الإخراج والمكونات المرتبطة به:

Switch#show run flow monitor TAC-MONITOR-OUT expand Current configuration: ! flow record TAC-RECORD-OUT match ipv4 protocol match ipv4 source address match ipv4 destination address match interface output match flow direction collect transport tcp flags collect counter bytes long collect counter packets long collect timestamp absolute last ! flow exporter TAC-EXPORT destination 192.168.69.2 source Vlan69 ! flow monitor TAC-MONITOR-OUT exporter TAC-EXPORT record TAC-RECORD-OUT !قم بتشغيل الأمر show flow monitor <flow monitor name> statistics. يفيد هذا الإخراج في تأكيد تسجيل البيانات:

Switch#show flow monitor TAC-MONITOR-IN statistics Cache type: Normal (Platform cache) Cache size: 10000 Current entries: 1 Flows added: 1 Flows aged: 0 قم بتشغيل الأمر show flow monitor <flow monitor name> cacheلتأكيد أن ذاكرة التخزين المؤقت ل NetFlow تحتوي على إخراج:

Switch#show flow monitor TAC-MONITOR-IN cache Cache type: Normal (Platform cache) Cache size: 10000 Current entries: 1 Flows added: 1 Flows aged: 0 IPV4 SOURCE ADDRESS: 192.168.200.100 IPV4 DESTINATION ADDRESS: 192.168.100.100 INTERFACE INPUT: Gi1/0/1 FLOW DIRECTION: Input IP PROTOCOL: 17 tcp flags: 0x00 counter bytes long: 4606617470 counter packets long: 25311085 timestamp abs last: 22:44:48.579قم بتشغيل الأمر show flow exporter <exporter name> statisticsلتأكيد أن المصدر أرسل الحزم:

Switch#show flow exporter TAC-EXPORT statistics Flow Exporter TAC-EXPORT: Packet send statistics (last cleared 00:08:38 ago): Successfully sent: 2 (24 bytes) Client send statistics: Client: Flow Monitor TAC-MONITOR-IN Records added: 0 Bytes added: 12 - sent: 12 Client: Flow Monitor TAC-MONITOR-OUT Records added: 0 Bytes added: 12 - sent: 12التحقق من اعتماد النظام الأساسي

التحقق من اعتماد النظام الأساسيتهيئة NetFlow - جدول تقسيم NFL

تهيئة NetFlow - جدول تقسيم NFL- تتم تهيئة أقسام NetFlow لميزات مختلفة من خلال 16 قطاعا لكل إتجاه (الإدخال مقابل الإخراج).

- يتم تقسيم تكوين جدول تقسيم NetFlow إلى توزيع البنك العالمي، والذي يتم تقسيمه أيضا إلى بنوك تدفق الدخول والخروج.

الحقول الرئيسية

- عدد الأقسام

- حالة تمكين القسم

- حد القسم

- إستخدام القسم الحالي

لعرض جدول تقسيم NetFlow، يمكنك تشغيل الأمر show platform software fed switch active|standby|member| fnf sw-table-sizes asic <asic number> shadow 0 .

ملاحظة: تكون التدفقات التي يتم إنشاؤها خاصة بالمحول والنواة الأساسية عند إنشائها. يجب تحديد رقم المحول (نشط، إحتياطي، وما إلى ذلك) وفقا لذلك. يتم ربط رقم ASIC الذي يتم إدخاله بالواجهة المقابلة، أستخدم show platform software fed switch active|standby|member ifm mappings لتحديد ASIC الذي يماثل الواجهة. لخيار الظل، أستخدم دائما "0".

Switch#show platform software fed switch active fnf sw-table-sizes asic 0 shadow 0 --------------------------------- Global Bank Allocation --------------------------------- Ingress Banks : Bank 0 Bank 1 Egress Banks : Bank 2 Bank 3 --------------------------------- Global flow table Info <--- Provides the number of entries used per direction INGRESS usedBankEntry 0 usedOvfTcamEntry 0 EGRESS usedBankEntry 0 usedOvfTcamEntry 0 --------------------------------- Flows Statistics INGRESS TotalSeen=0 MaxEntries=0 MaxOverflow=0 EGRESS TotalSeen=0 MaxEntries=0 MaxOverflow=0 --------------------------------- Partition Table --------------------------------- ## Dir Limit CurrFlowCount OverFlowCount MonitoringEnabled 0 ING 0 0 0 0 1 ING 16640 0 0 1 <-- Current flow count in hardware 2 ING 0 0 0 0 3 ING 16640 0 0 0 4 ING 0 0 0 0 5 ING 8192 0 0 1 6 ING 0 0 0 0 7 ING 0 0 0 0 8 ING 0 0 0 0 9 ING 0 0 0 0 10 ING 0 0 0 0 11 ING 0 0 0 0 12 ING 0 0 0 0 13 ING 0 0 0 0 14 ING 0 0 0 0 15 ING 0 0 0 0 0 EGR 0 0 0 0 1 EGR 16640 0 0 1 <-- Current flow count in hardware 2 EGR 0 0 0 0 3 EGR 16640 0 0 0 4 EGR 0 0 0 0 5 EGR 8192 0 0 1 6 EGR 0 0 0 0 7 EGR 0 0 0 0 8 EGR 0 0 0 0 9 EGR 0 0 0 0 10 EGR 0 0 0 0 11 EGR 0 0 0 0 12 EGR 0 0 0 0 13 EGR 0 0 0 0 14 EGR 0 0 0 0 15 EGR 0 0 0 0مراقبة التدفق

مراقبة التدفقيتضمن تكوين مراقبة التدفق ما يلي:

1. تكوين قائمة التحكم في الوصول (ACL) إلى NetFlow، والذي ينتج عنه إنشاء إدخال داخل جدول ACL TCAM.

يتكون إدخال ACL TCAM من:

- البحث عن مفاتيح المطابقة

- معلمات النتائج المستخدمة للبحث عن NetFlow، والتي تتضمن ما يلي:

- معرف ملف التعريف

- معرف NetFlow

2. تكوين قناع التدفق، والذي ينتج عنه إنشاء إدخال في NflLookupTable و NflFlowMaskTable.

- تمت فهرسته بواسطة معلمات نتائج قائمة التحكم في الوصول (ACL) إلى NetFlow للعثور على قناع التدفق للبحث عن NetFlow

قائمة التحكم في الوصول (ACL) NetFlow

قائمة التحكم في الوصول (ACL) NetFlowلعرض تكوين قائمة التحكم في الوصول (ACL) إلى NetFlow، قم بتشغيل الأمر show platform hardware fed switch active fwd-asic resource tcam table nfl_acl asic <asic number> .

تلميح: إذا كانت هناك قائمة تحكم في الوصول للمنفذ (PACL)، يتم إنشاء الإدخال على ASIC حيث يتم تعيين الواجهة إلى. في حالة قائمة التحكم في الوصول للموجه (RACL)، يكون الإدخال موجودا على جميع ASIC (قوائم التحكم في الوصول للموجه).

- في هذا الإخراج، هناك NFCMD0 و NFCMD1، وهما قيمتا 4 بت. لحساب معرف التوصيف، قم بتحويل القيم إلى قيم ثنائية.

- في هذا الإخراج، يكون NFCMD0 هو 1، و NFCMD1 هو 2. عند التحويل إلى ثنائي: 000100010

- في Cisco IOS XE 16.12 وما بعده ضمن ال 8 وحدات بت المجمعة، فإن وحدات بت الأولى 4 هي معرف ملف التعريف، وتشير وحدة البت السابعة إلى تمكين البحث. لذلك في المثال، 00010010، معرف ملف التعريف هو 1.

- في Cisco IOS XE 16.11 والإصدارات الأقدم من التعليمات البرمجية، ضمن ال 8 وحدات بت المجمعة، تكون وحدات بت الأولى 6 هي معرف ملف التعريف، بينما يشير البت السابع إلى تمكين البحث. لذلك في هذا المثال، 00010010، معرف ملف التعريف هو 4.

Switch#show platform hardware fed switch active fwd-asic resource tcam table nfl_acl asic 0 Printing entries for region INGRESS_NFL_ACL_CONTROL (308) type 6 asic 0 ======================================================== Printing entries for region INGRESS_NFL_ACL_GACL (309) type 6 asic 0 ======================================================== Printing entries for region INGRESS_NFL_ACL_PACL (310) type 6 asic 0 ======================================================== TAQ-2 Index-32 (A:0,C:0) Valid StartF-1 StartA-1 SkipF-0 SkipA-0 Input IPv4 NFL PACL Labels Port Vlan L3If Group M: 00ff 0000 0000 0000 V: 0001 0000 0000 0000 vcuResults l3Len l3Pro l3Tos SrcAddr DstAddr mtrid vrfid SH M: 00000000 0000 00 00 00000000 00000000 00 0000 0000 V: 00000000 0000 00 00 00000000 00000000 00 0000 0000 RMAC RA MEn IPOPT MF NFF DF SO DPT TM DSEn l3m M: 0 0 0 0 0 0 0 0 0 0 0 0 V: 0 0 0 0 0 0 0 0 0 0 0 0 SrcPort DstPortIITypeCode TCPFlags TTL ISBM QosLabel ReQOS S_P2P D_P2P M: 0000 0000 00 00 0000 00 0 0 0 V: 0000 0000 00 00 0000 00 0 0 0 SgEn SgLabel AuthBehaviorTag l2srcMiss l2dstMiss ipTtl SgaclDeny M: 0 000000 0 0 0 0 0 V: 0 000000 0 0 0 0 0 NFCMD0 NFCMD1 SMPLR LKP1 LKP2 PID QOSPRI MQLBL MPLPRO LUT0PRI CPUCOPY 1 2 0 1 0 0 0 0 0 0x0000f 0 Start/Skip Word: 0x00000003 Start Feature, Terminate ----------------------------------------- Printing entries for region INGRESS_NFL_ACL_VACL (311) type 6 asic 0 ======================================================== Printing entries for region INGRESS_NFL_ACL_RACL (312) type 6 asic 0 ======================================================== Printing entries for region INGRESS_NFL_ACL_SSID (313) type 6 asic 0 ======================================================== Printing entries for region INGRESS_NFL_CATCHALL (314) type 6 asic 0 ======================================================== TAQ-2 Index-224 (A:0,C:0) Valid StartF-1 StartA-1 SkipF-0 SkipA-0 Input IPv4 NFL RACL Labels Port Vlan L3If Group M: 0000 0000 0000 0000 V: 0000 0000 0000 0000 vcuResults l3Len l3Pro l3Tos SrcAddr DstAddr mtrid vrfid SH M: 00000000 0000 00 00 00000000 00000000 00 0000 0000 V: 00000000 0000 00 00 00000000 00000000 00 0000 0000 RMAC RA MEn IPOPT MF NFF DF SO DPT TM DSEn l3m M: 0 0 0 0 0 0 0 0 0 0 0 0 V: 0 0 0 0 0 0 0 0 0 0 0 0 SrcPort DstPortIITypeCode TCPFlags TTL ISBM QosLabel ReQOS S_P2P D_P2P M: 0000 0000 00 00 0000 00 0 0 0 V: 0000 0000 00 00 0000 00 0 0 0 SgEn SgLabel AuthBehaviorTag l2srcMiss l2dstMiss ipTtl SgaclDeny M: 0 000000 0 0 0 0 0 V: 0 000000 0 0 0 0 0 NFCMD0 NFCMD1 SMPLR LKP1 LKP2 PID QOSPRI MQLBL MPLPRO LUT0PRI CPUCOPY 0 0 0 0 0 0 0 0 0 0x00000 0 Start/Skip Word: 0x00000003 Start Feature, Terminate ----------------------------------------- TAQ-2 Index-225 (A:0,C:0) Valid StartF-0 StartA-0 SkipF-0 SkipA-0 Input IPv4 NFL PACL Labels Port Vlan L3If Group M: 0000 0000 0000 0000 V: 0000 0000 0000 0000 vcuResults l3Len l3Pro l3Tos SrcAddr DstAddr mtrid vrfid SH M: 00000000 0000 00 00 00000000 00000000 00 0000 0000 V: 00000000 0000 00 00 00000000 00000000 00 0000 0000 RMAC RA MEn IPOPT MF NFF DF SO DPT TM DSEn l3m M: 0 0 0 0 0 0 0 0 0 0 0 0 V: 0 0 0 0 0 0 0 0 0 0 0 0 SrcPort DstPortIITypeCode TCPFlags TTL ISBM QosLabel ReQOS S_P2P D_P2P M: 0000 0000 00 00 0000 00 0 0 0 V: 0000 0000 00 00 0000 00 0 0 0 SgEn SgLabel AuthBehaviorTag l2srcMiss l2dstMiss ipTtl SgaclDeny M: 0 000000 0 0 0 0 0 V: 0 000000 0 0 0 0 0 NFCMD0 NFCMD1 SMPLR LKP1 LKP2 PID QOSPRI MQLBL MPLPRO LUT0PRI CPUCOPY 0 0 0 0 0 0 0 0 0 0x00000 0 Start/Skip Word: 0x00000000 No Start, Terminate ----------------------------------------- TAQ-2 Index-226 (A:0,C:0) Valid StartF-0 StartA-0 SkipF-0 SkipA-0 Input IPv6 NFL PACL Labels Port Vlan L3If Group Mask 0x0000 0x0000 0x0000 0x0000 Value 0x0000 0x0000 0x0000 0x0000 vcuResult dstAddr0 dstAddr1 dstAddr2 dstAddr3 srcAddr0 00000000 00000000 00000000 00000000 00000000 00000000 00000000 00000000 00000000 00000000 00000000 00000000 srcAddr1 srcAddr2 srcAddr3 TC HL l3Len fLabel vrfId toUs 00000000 00000000 00000000 00 00 0000 00000 000 0 00000000 00000000 00000000 00 00 0000 00000 000 0 l3Pro mtrId AE FE RE HE MF NFF SO IPOPT RA MEn RMAC DPT TMP l3m 00 00 0 0 0 0 0 0 0 0 0 0 0 0 0 0 00 00 0 0 0 0 0 0 0 0 0 0 0 0 0 0 DSE srcPort dstPortIITypeCode tcpFlags IIPresent cZId dstZId 0 0000 0000 00 00 00 00 0 0000 0000 00 00 00 00 v6RT AH ESP mREn ReQOS QosLabel PRole VRole AuthBehaviorTag M: 0 0 0 0 0 00 0 0 0 V: 0 0 0 0 0 00 0 0 0 SgEn SgLabel M: 0 000000 V: 0 000000 NFCMD0 NFCMD1 SMPLR LKP1 LKP2 PID QOSPRI MQLBL MPLPRO LUT0PRI CPUCOPY 0 0 0 0 0 0 0 0 0 0x00000 0 Start/Skip Word: 0x00000000 No Start, Terminate ----------------------------------------- TAQ-2 Index-228 (A:0,C:0) Valid StartF-0 StartA-0 SkipF-0 SkipA-0 conversion to string vmr l2p not supported ----------------------------------------- TAQ-2 Index-230 (A:0,C:0) Valid StartF-0 StartA-0 SkipF-0 SkipA-0 Input MAC NFL PACL Labels Port Vlan L3If Group M: 0000 0000 0000 0000 V: 0000 0000 0000 0000 arpSrcHwAddr arpDestHwAddr arpSrcIpAddr arpTargetIp arpOperation M: 000000000000 000000000000 00000000 00000000 0000 V: 000000000000 000000000000 00000000 00000000 0000 TRUST SNOOP SVALID DVALID M: 0 0 0 0 V: 0 0 0 0 arpHardwareLength arpHardwareType arpProtocolLength arpProtocolType M: 00000000 00000000 00000000 00000000 V: 00000000 00000000 00000000 00000000 VlanId l2Encap l2Protocol cosCFI srcMAC dstMAC ISBM QosLabel M: 000 0 0000 0 000000000000 000000000000 00 00 V: 000 0 0000 0 000000000000 000000000000 00 00 ReQOS isSnap isLLC AuthBehaviorTag M: 0 0 0 0 V: 0 0 0 0 NFCMD0 NFCMD1 SMPLR LKP1 LKP2 PID QOSPRI MQLBL MPLPRO LUT0PRI CPUCOPY 0 0 0 0 0 0 0 0 0 0x00000 0 Start/Skip Word: 0x00000000 No Start, Terminate -----------------------------------------قناع التدفق

قناع التدفققم بتشغيل الأمر show platform software fed switch active|standby|member fnf fmask-entry asic <asic number> entry 1 لعرض تثبيت قناع التدفق في الأجهزة. كما يمكن العثور على عدد حقول المفاتيح هنا.

Switch#show platform software fed switch active fnf fmask-entry asic 1 entry 1 --------------------------------- mask0_valid : 1 Mask hdl0 : 1 Profile ID : 0 Feature 0 : 148 Fmsk0 RefCnt: 1 Mask M1 : [511:256] => :00000000 00000000 00000000 00000000 00000000 00000000 00000000 00000000 [255:000] => :FFFFFFFF 00000000 FFFFFFFF 03FF0000 00000000 00FF0000 00000000 C00000FF Mask M2 : Key Map : Source Field-Id Size NumPFields Pfields 002 090 04 01 (0 1 1 1) 002 091 04 01 (0 1 1 0) 002 000 01 01 (0 1 0 7) 000 056 08 01 (0 0 2 4) 001 011 11 04 (0 0 0 1) (0 0 0 0) (0 1 0 6) (0 0 2 0) 000 067 32 01 (0 1 12 0) 000 068 32 01 (0 1 12 2)حالات التدفق وبيانات إلغاء تحميل الطابع الزمني

حالات التدفق وبيانات إلغاء تحميل الطابع الزمنيقم بتشغيل الأمر show platform software fed switch active fnf flow-record asic <asic number> start-index <index number> num-flows <number of flows> لعرض إحصائيات NetFlow وكذلك الطوابع الزمنية

Switch#show platform software fed switch active fnf flow-record asic 1 start-index 1 num-flows 1 1 flows starting at 1 for asic 1:------------------------------------------------- Idx 996 : {90, ALR_INGRESS_NET_FLOW_ACL_LOOKUP_TYPE1 = 0x01} {91, ALR_INGRESS_NET_FLOW_ACL_LOOKUP_TYPE2 = 0x01} {0, ALR_INGRESS_NFL_SPECIAL1 = 0x00} {56, PHF_INGRESS_L3_PROTOCOL = 0x11} {11 PAD-UNK = 0x0000} {67, PHF_INGRESS_IPV4_DEST_ADDRESS = 0xc0a86464} {68, PHF_INGRESS_IPV4_SRC_ADDRESS = 0xc0a8c864} FirstSeen = 0x4b2f, LastSeen = 0x4c59, sysUptime = 0x4c9d PKT Count = 0x000000000102d5df, L2ByteCount = 0x00000000ca371638 Switch#show platform software fed switch active fnf flow-record asic 1 start-index 1 num-flows 1 1 flows starting at 1 for asic 1:------------------------------------------------- Idx 996 : {90, ALR_INGRESS_NET_FLOW_ACL_LOOKUP_TYPE1 = 0x01} {91, ALR_INGRESS_NET_FLOW_ACL_LOOKUP_TYPE2 = 0x01} {0, ALR_INGRESS_NFL_SPECIAL1 = 0x00} {56, PHF_INGRESS_L3_PROTOCOL = 0x11} {11 PAD-UNK = 0x0000} {67, PHF_INGRESS_IPV4_DEST_ADDRESS = 0xc0a86464} {68, PHF_INGRESS_IPV4_SRC_ADDRESS = 0xc0a8c864} FirstSeen = 0x4b2f, LastSeen = 0x4c5b, sysUptime = 0x4c9f PKT Count = 0x0000000001050682, L2ByteCount = 0x00000000cbed1590إمكانية رؤية التطبيقات والتحكم فيها (AVC)

إمكانية رؤية التطبيقات والتحكم فيها (AVC)معلومات أساسية

معلومات أساسية- إمكانية رؤية التطبيقات والتحكم فيها (AVC) هي حل يعمل على الاستفادة من ميزة التعرف المستندة إلى الشبكة الإصدار 2 (NBAR2) وNetFlow v9 والعديد من أدوات الإدارة وإعداد التقارير (Cisco Prime) للمساعدة في تصنيف التطبيقات عبر الفحص العميق للحزم (DPI).

- يمكن تكوين AVC على منافذ الوصول السلكية لمحولات أو مكدسات المحولات المستقلة.

- كما يمكن إستخدام AVC على وحدات التحكم اللاسلكية من Cisco لتحديد التطبيقات استنادا إلى DPI ثم وضع علامة عليها بقيمة DSCP معينة. كما يمكنه جمع مقاييس أداء لاسلكية مختلفة مثل إستخدام عرض النطاق الترددي من حيث التطبيقات والعملاء.

الأداء والتطور

الأداء والتطورالأداء: يمكن لكل عضو في المحول معالجة 500 اتصال في الثانية (CPS) باستخدام وحدة المعالجة المركزية (CPU) بنسبة أقل من 50٪. وفيما يتجاوز هذا المعدل، لا تكون خدمة AVC مضمونة.

النطاق: القدرة على معالجة ما يصل إلى 5000 من التدفقات الثنائية الإتجاه لكل 24 منفذ وصول (ما يقرب من 200 تدفق لكل منفذ وصول).

قيود AVC السلكية

قيود AVC السلكية- لا يمكن تكوين AVC وتحليلات حركة مرور البيانات المشفرة (ETA) معا في نفس الوقت على الواجهة نفسها.

- تصنيف الحزمة مدعوم فقط لحركة مرور IPv4 للبث الأحادي (TCP/UDP).

- تكوين نهج جودة الخدمة المستند إلى NBAR معتمد فقط على المنافذ المادية السلكية. ويتضمن ذلك منافذ الوصول وخطوط الاتصال من الطبقة 2 ومنافذ توجيه من الطبقة 3.

- تكوين نهج جودة الخدمة المستند إلى NBAR غير مدعوم على أعضاء قناة المنفذ أو واجهات المحولات الظاهرية (SVIs) أو الواجهات الفرعية.

- المصنفات المستندة إلى NBAR2 (بروتوكول المطابقة)، تدعم فقط إجراءات جودة الخدمة لوضع العلامات وتحديد النهج.

- يقتصر "بروتوكول المطابقة" على 255 بروتوكولا مختلفا في جميع السياسات (حد الأجهزة 8 بت)

ملاحظة: هذه ليست قائمة شاملة لجميع القيود، إستشر دليل تكوين AVC المناسب للنظام الأساسي لديك وإصدار الرمز.

الرسم التخطيطي للشبكة

الرسم التخطيطي للشبكة

المكونات

المكوناتيتكون تكوين AVC من ثلاثة مكونات رئيسية تشكل الحل:

إمكانية الرؤية: اكتشاف البروتوكول

- يتم تحقيق اكتشاف البروتوكول من خلال NBAR، والتي توفر إحصائيات لكل واجهة واتجاه ووحدات بايت تطبيق/حزم.

- يتم تمكين اكتشاف البروتوكول لواجهة معينة من خلال تكوين الواجهة:

ip nbar protocol-discovery.

كما هو موضح في الإخراج، كيفية تمكين اكتشاف البروتوكول:

Switch(config)#interface fi4/0/5

Switch(config-if)#ip nbar protocol-discovery

Switch(config-if)#exit

Switch#show run int fi4/0/5

Building configuration...

Current configuration : 70 bytes

!

interface FiveGigabitEthernet4/0/5

ip nbar protocol-discovery

endالتحكم: جودة الخدمة المستندة إلى التطبيق

عند مقارنته بجودة الخدمة التقليدية التي تتطابق مع عنوان IP ومنفذ UDP/TCP، يحقق AVC تحكما أكثر دقة من خلال جودة الخدمة المستندة إلى التطبيق، والتي تتيح لك المطابقة على التطبيق، وتوفر تحكما أكثر دقة من خلال إجراءات جودة الخدمة مثل العلامات ووضع السياسات.

- يتم تنفيذ الإجراءات على حركة المرور المجمعة (ليس لكل تدفق).

- يتم تحقيق جودة الخدمة المستندة إلى التطبيق من خلال إنشاء خريطة فئة ومطابقة بروتوكول، ثم إنشاء خريطة سياسة.

- يتم إرفاق سياسة جودة الخدمة المستندة إلى التطبيق بواجهة.

كما هو موضح في الإخراج، على سبيل المثال، تكوين جودة الخدمة (QoS) المستندة إلى التطبيق:

Switch(config)#class-map WEBEX

Switch(config-cmap)#match protocol webex-media

Switch(config)#end

Switch(config)#policy-map WEBEX

Switch(config-pmap)#class WEBEX

Switch(config-pmap-c)#set dscp af41

Switch(config)#end

Switch(config)#interface fi4/0/5

Switch(config-if)#service-policy input WEBEX

Switch(config)#end

Switch#show run int fi4/0/5

Building configuration...

Current configuration : 98 bytes

!

interface FiveGigabitEthernet4/0/5

service-policy input WEBEX

ip nbar protocol-discovery

endتقنية Flexible NetFlow المستندة إلى التطبيقات

يدعم AVC FNF السلكي نوعين من سجلات التدفق المحددة مسبقا: سجلات التدفق القديمة ثنائية الإتجاه وسجلات التدفق الجديدة الإتجاه.

تقوم سجلات التدفق ثنائية الإتجاه بتعقب إحصائيات تطبيق العميل/الخادم.

كما هو موضح في الإخراج، على سبيل المثال تكوين سجل تدفق ثنائي الإتجاه.

Switch(config)#flow record BIDIR-1

Switch(config-flow-record)#match ipv4 version

Switch(config-flow-record)#match ipv4 protocol

Switch(config-flow-record)#match application name

Switch(config-flow-record)#match connection client ipv4 address

Switch(config-flow-record)#match connection server ipv4 address

Switch(config-flow-record)#match connection server transport port

Switch(config-flow-record)#match flow observation point

Switch(config-flow-record)#collect flow direction

Switch(config-flow-record)#collect connection initiator

Switch(config-flow-record)#collect connection new-connections

Switch(config-flow-record)#collect connection client counter packets long

Switch(config-flow-record)#connection client counter bytes network long

Switch(config-flow-record)#collect connection server counter packets long

Switch(config-flow-record)#connection server counter bytes network long

Switch(config-flow-record)#collect timestamp absolute first

Switch(config-flow-record)#collect timestamp absolute last

Switch(config-flow-record)#end

Switch#show flow record BIDIR-1

flow record BIDIR-1:

Description: User defined

No. of users: 0

Total field space: 78 bytes

Fields:

match ipv4 version

match ipv4 protocol

match application name

match connection client ipv4 address

match connection server ipv4 address

match connection server transport port

match flow observation point

collect flow direction

collect timestamp absolute first

collect timestamp absolute last

collect connection initiator

collect connection new-connections

collect connection server counter packets long

collect connection client counter packets long

collect connection server counter bytes network long

collect connection client counter bytes network longالسجلات الإتجاه هي حالات تطبيق للإدخال/الإخراج.

كما هو موضح في الإخراج، أمثلة التكوين لسجلات إتجاه الإدخال والإخراج:

ملاحظة: يحددmatch interface input الأمر مطابقة لواجهة الإدخال. يحدد الأمرmatch interface output تطابق لواجهة المخرجات. الأمر match application name إلزامي لدعم AVC.

Switch(config)#flow record APP-IN

Switch(config-flow-record)#match ipv4 version

Switch(config-flow-record)#match ipv4 protocol

Switch(config-flow-record)#match ipv4 source address

Switch(config-flow-record)#match ipv4 destination address

Switch(config-flow-record)#match transport source-port

Switch(config-flow-record)#match transport destination-port

Switch(config-flow-record)#match interface input

Switch(config-flow-record)#match application name

Switch(config-flow-record)#collect interface output

Switch(config-flow-record)#collect counter bytes long

Switch(config-flow-record)#collect counter packets long

Switch(config-flow-record)#collect timestamp absolute first

Switch(config-flow-record)#collect timestamp absolute last

Switch(config-flow-record)#end

Switch#show flow record APP-IN

flow record APP-IN:

Description: User defined

No. of users: 0

Total field space: 58 bytes

Fields:

match ipv4 version

match ipv4 protocol

match ipv4 source address

match ipv4 destination address

match transport source-port

match transport destination-port

match interface input

match application name

collect interface output

collect counter bytes long

collect counter packets long

collect timestamp absolute first

collect timestamp absolute last

Switch(config)#flow record APP-OUT

Switch(config-flow-record)#match ipv4 version

Switch(config-flow-record)#match ipv4 protocol

Switch(config-flow-record)#match ipv4 source address

Switch(config-flow-record)#match ipv4 destination address

Switch(config-flow-record)#match transport source-port

Switch(config-flow-record)#match transport destination-port

Switch(config-flow-record)#match interface output

Switch(config-flow-record)#match application name

Switch(config-flow-record)#collect interface input

Switch(config-flow-record)#collect counter bytes long

Switch(config-flow-record)#collect counter packets long

Switch(config-flow-record)#collect timestamp absolute first

Switch(config-flow-record)#collect timestamp absolute last

Switch(config-flow-record)#end

Switch#show flow record APP-OUT

flow record APP-OUT:

Description: User defined

No. of users: 0

Total field space: 58 bytes

Fields:

match ipv4 version

match ipv4 protocol

match ipv4 source address

match ipv4 destination address

match transport source-port

match transport destination-port

match interface output

match application name

collect interface input

collect counter bytes long

collect counter packets long

collect timestamp absolute first

collect timestamp absolute lastمصدر التدفق

إنشاء مصدر تدفق لتحديد معلمات التصدير.

كما هو موضح في الإخراج، مثال تكوين مصدر التدفق:

Switch(config)#flow exporter AVC

Switch(config-flow-exporter)#destination 192.168.69.2

Switch(config-flow-exporter)#source vlan69

Switch(config-flow-exporter)#end

Switch#show run flow exporter AVC

Current configuration:

!

flow exporter AVC

destination 192.168.69.2

source Vlan69

!مراقبة التدفق

إنشاء مراقبة تدفق لإقرانها بسجل تدفق.

كما هو موضح في الإخراج، على سبيل المثال، تكوين مراقبة التدفق:

Switch(config)#flow monitor AVC-MONITOR

Switch(config-flow-monitor)#record APP-OUT

Switch(config-flow-monitor)#exporter AVC

Switch(config-flow-monitor)#end

Switch#show run flow monitor AVC-MONITOR

Current configuration:

!

flow monitor AVC-MONITOR

exporter AVC

record APP-OUTربط مراقبة التدفق بواجهة

يمكنك إرفاق ما يصل إلى شاشتي AVC مختلفتين بسجلات مختلفة معرفة مسبقا بواجهة في نفس الوقت.

كما هو موضح في الإخراج، على سبيل المثال، تكوين مراقبة التدفق:

Switch(config)#interface fi4/0/5

Switch(config-if)#ip flow monitor AVC-MONITOR out

Switch(config-if)#end

Switch#show run interface fi4/0/5

Building configuration...

Current configuration : 134 bytes

!

interface FiveGigabitEthernet4/0/5

ip flow monitor AVC-MONITOR output

service-policy input WEBEX

ip nbar protocol-discovery

endNBAR2

NBAR2ترقية حزمة بروتوكول NBAR2 الديناميكي غير المتصل

حزم البروتوكول هي حزم برامج تقوم بتحديث دعم بروتوكول NBAR2 على جهاز ما دون إستبدال برنامج Cisco على الجهاز. تحتوي حزمة البروتوكول على معلومات حول التطبيقات التي تدعمها NBAR2 رسميا والتي يتم تحويلها برمجيا وتجميعها معا. لكل تطبيق، تتضمن حزمة البروتوكول معلومات عن توقيعات التطبيق وخصائص التطبيق. يحتوي كل إصدار من البرامج على حزمة بروتوكول مدمجة مدمجة مدمجة مدمجة مع هذا الإصدار.

- يوفر NBAR2 طريقة لتحديث حزمة البروتوكول دون أي انقطاع لحركة المرور أو الخدمة ودون الحاجة إلى تعديل صورة البرنامج على الجهاز (الأجهزة).

- تتوفر حزم بروتوكول NBAR2 للتنزيل على مركز برامج Cisco على مكتبة حزمة بروتوكول NBAR2 .

ترقية حزمة بروتوكول NBAR2

قبل تثبيت حزمة بروتوكول جديدة، يجب عليك نسخ حزمة البروتوكول إلى ذاكرة Flash (الذاكرة المؤقتة) على جميع المحولات. لتحميل حزمة البروتوكول الجديدة، أستخدم الأمر ip nbar protocol-pack flash:<Pack Name>.

لا تحتاج إلى إعادة تحميل المحول (المحولات) لإجراء ترقية NBAR2.

كما هو موضح في الإخراج، على سبيل المثال، تكوين كيفية تحميل حزمة بروتوكول NBAR2:

Switch(config)#ip nbar protocol-pack flash:newProtocolPackللرجوع إلى حزمة البروتوكول المدمجة، أستخدم الأمر default ip nbar protocol-pack .

كما هو موضح في الإخراج، مثل تكوين كيفية الرجوع إلى حزمة البروتوكول المدمجة:

Switch(config)#default ip nbar protocol-packعرض معلومات حزمة بروتوكول NBAR2

لعرض معلومات حزمة البروتوكول أستخدم الأوامر المدرجة:

show ip nbar versionshow ip nbar protocol-pack active detail

كما هو موضح في الإخراج، مثال إخراج هذه الأوامر:

Switch#show ip nbar version

NBAR software version: 37

NBAR minimum backward compatible version: 37

NBAR change ID: 293126

Loaded Protocol Pack(s):

Name: Advanced Protocol Pack

Version: 43.0

Publisher: Cisco Systems Inc.

NBAR Engine Version: 37

State: Active

Switch#show ip nbar protocol-pack active detail

Active Protocol Pack:

Name: Advanced Protocol Pack

Version: 43.0

Publisher: Cisco Systems Inc.

NBAR Engine Version: 37

State: Activeتطبيقات NBAR2 المخصصة

يدعم NBAR2 إستخدام بروتوكولات مخصصة لتعريف التطبيقات المخصصة. تدعم البروتوكولات المخصصة البروتوكولات والتطبيقات التي لا تدعمها NBAR2 حاليا.

ويمكن أن يشمل ذلك ما يلي:

- تطبيق محدد على مؤسسة

- تطبيقات خاصة بالجغرافيا

يوفر NBAR2 طريقة لتخصيص التطبيقات يدويا من خلال الأمر ip nbar custom <myappname>.

ملاحظة: تقدم التطبيقات المخصصة على البروتوكولات المدمجة

هناك أنواع مختلفة من تخصيص التطبيق:

تخصيص البروتوكول العام

- HTTP

- SSL

- DNS

مركب:التخصيص استنادا إلى بروتوكولات متعددة - اسم الخادم.

تخصيص الطبقة 3/الطبقة 4

-

عنوان IPv4

-

قيم DSCP

-

منافذ TCP/UDP

-

إتجاه مصدر التدفق أو الوجهة

إزاحة البايت:التخصيص بناء على قيم بايت معينة في الحمولة

تخصيص HTTP

يمكن أن يستند تخصيص HTTP إلى مجموعة من حقول HTTP من:

-

ملف تعريف الارتباط - ملف تعريف الارتباط ل HTTP

-

المضيف - اسم المضيف للخادم الأصلي الذي يحتوي على المورد

-

الطريقة - أسلوب HTTP

-

المرجع - عنوان تم الحصول على طلب المورد منه

-

url - مسار محدد موقع الموارد الموحد

-

وكيل المستخدم - البرنامج المستخدم بواسطة الوكيل الذي يرسل الطلب

-

الإصدار - إصدار HTTP

-

via - HTTP عبر الحقل

مثال لتطبيق مخصص يسمى MYHTTP الذي يستخدم مضيف HTTP *mydomain.com بمعرف المحدد 10.

Switch(config)#ip nbar custom MYHTTP http host *mydomain.com id 10

تخصيص SSL

يمكن إجراء التخصيص لحركة مرور SSL المشفرة من خلال المعلومات المستخرجة من مؤشر اسم خادم SSL (SNI) أو الاسم الشائع (CN).

مثال لتطبيق مخصص يسمى MYSSL يستخدم الاسم الفريد ل SSL mydomain.com مع معرف المحدد 11.

Switch(config)#ip nbar custom MYSSL ssl unique-name *mydomain.com id 11تخصيص DNS

يفحص NBAR2 طلب DNS وحركة مرور الاستجابة، ويمكن ربط إستجابة DNS بتطبيق. يتم تخزين عنوان IP الذي تم إرجاعه من إستجابة DNS مؤقتا واستخدامه لتدفقات الحزم اللاحقة المقترنة بذلك التطبيق المحدد.

ip nbar customapplication-namedns domain-nameidapplication-id يتم إستخدام الأمر لتخصيص DNS. لتمديد تطبيق، أستخدم الأمر ip nbar custom application-name dns domain-name domain-name extends existing-application.

مثال لتطبيق مخصص يسمى MYDNS يستخدم اسم مجال DNS "mydomain.com" بمعرف المحدد 12.

Switch(config)#ip nbar custom MYDNS dns domain-name *mydomain.com id 12تخصيص مركب

يوفر NBAR2 طريقة لتخصيص التطبيقات استنادا إلى أسماء المجالات التي تظهر في HTTP أو SSL أو DNS.

مثال لتطبيق مخصص يسمى MYDOMAIN يستخدم HTTP أو SSL أو اسم مجال DNS mydomain.com بمعرف المحدد 13.

تخصيص L3/L4

يعتمد تخصيص الطبقة 3/الطبقة 4 على مجموعة الحزم ويتم مطابقته دائما على الحزمة الأولى من التدفق.

مثال طبقة التطبيقات المخصصة4CUSTOM الذي يطابق عناوين IP 10.56.1.10 و 10.56.1.11، TCP و DSCP EF بمعرف المحدد 14.

Switch(config)#ip nbar custom LAYER4CUSTOM transport tcp id 14

Switch(config-custom)#ip address 10.56.1.10 10.56.1.11

Switch(config-custom)#dscp ef

Switch(config-custom)#end

مراقبة التطبيقات المخصصة

لمراقبة التطبيقات المخصصة يستخدم أوامر show المدرجة:

show ip nbar protocol-id | شركة Inc المخصصة

Switch#show ip nbar protocol-id | inc Custom

LAYER4CUSTOM 14 Custom

MYDNS 12 Custom

MYDOMAIN 13 Custom

MYHTTP 10 Custom

MYSSL 11 Custom

show ip nbar protocol-id CUSTOM_APP

Switch#show ip nbar protocol-id MYSSL

Protocol Name id type

----------------------------------------------

MYSSL 11 Custom

التحقق من AVC

هناك خطوات متعددة للتحقق من صحة وظائف AVC، يوفر هذا القسم أوامر ومخرجات مثال.

للتحقق من أن NBAR نشط، يمكنك تشغيل مستوى تحكم الأمرshow ip nbar .

المجالات الرئيسية:

- يجب تنشيط حالة NBAR في سيناريو صحيح

- يجب أن تكون حالة تكوين NBAR جاهزة في سيناريو صحيح

Switch#show ip nbar control-plane

NGCP Status:

============

graph sender info:

NBAR state is ACTIVATED

NBAR config send mode is ASYNC

NBAR config state is READY

NBAR update ID 3

NBAR batch ID ACK 3

NBAR last batch ID ACK clients 1 (ID: 4)

Active clients 1 (ID: 4)

NBAR max protocol ID ever 1935

NBAR Control-Plane Version: 37

<snip>

تحقق من أن كل عضو في المحول لديه مستوى بيانات نشط باستخدام الأمر show platform software fed switch active|standby|member wdavc function wdavc_stile_cp_show_info_ui:

هل تم تنشيط DP يجب أن يكون TRUE في سيناريو صحيح

Switch#show platform software fed switch active wdavc function wdavc_stile_cp_show_info_ui

Is DP activated : TRUE

MSG ID : 3

Maximum number of flows: 262144

Current number of graphs: 1

Requests queue state : WDAVC_STILE_REQ_QUEUE_STATE_UP

Number of requests in queue : 0

Max number of requests in queue (TBD): 1

Counters:

activate_msgs_rcvd : 1

graph_download_begin_msgs_rcvd : 3

stile_config_msgs_rcvd : 1584

graph_download_end_msgs_rcvd : 3

deactivate_msgs_rcvd : 0

intf_proto_disc_msgs_rcvd : 1

intf_attach_msgs_rcvd : 2

cfg_response_msgs_sent : 1593

num_of_handle_msg_from_fmanfp_events : 1594

num_of_handle_request_from_queue : 1594

num_of_handle_process_requests_events : 1594

أستخدم الأمر show platform software fed switch active|standby|member wdavc flowsلعرض المعلومات الأساسية:

Switch#show platform software fed switch active wdavc flows

CurrFlows=1, Watermark=1

IX |IP1 |IP2 |PORT1|PORT2|L3 |L4 |VRF |TIMEOUT|APP |TUPLE|FLOW |IS FIF |BYPASS|FINAL |#PKTS |BYPASS

| | | | |PROTO|PROTO|VLAN|SEC |NAME |TYPE |TYPE |SWAPPED | | | |PKT

--------------------------------------------------------------------------------------

1 |192.168.100.2 |192.168.200.2 |68 |67 |1 |17 |0 |360 |unknown |Full |Real Flow|Yes |True |True |40 |40

الحقول الرئيسية:

CurrFlow: يوضح عدد التدفقات النشطة التي يتم تعقبها بواسطة AVC

العلامة المائية: يمثل أكبر عدد من التدفقات التي تم تعقبها تاريخيا بواسطة AVC

المهلة الثانية: مهلة عدم النشاط استنادا إلى التطبيق المحدد

اسم التطبيق: التطبيق المعرف

نوع التدفق: يشير Real Flow إلى أنه تم إنشاؤه نتيجة للبيانات الواردة. يشير التدفق المسبق إلى إنشاء هذا التدفق كنتيجة للبيانات الواردة. يتم إستخدام التدفقات السابقة للتدفقات المتوقعة للوسائط

نوع المجموعة: تكون التدفقات الحقيقية دائما مجموعة كاملة، وتكون التدفقات السابقة إما مجموعة كاملة أو نصف مجموعة

تجاوز: إذا تم تعيينها على TRUE، فإنها تشير إلى أنه لا يتطلب المزيد من الحزم من قبل البرنامج لتعريف هذا التدفق

نهائي: إذا تم ضبطه على true، يشير إلى أن التطبيق لم يعد يتغير لهذا التدفق

تجاوز PKT: عدد الحزم التي كانت مطلوبة للوصول إلى التصنيف النهائي

#PKTS: كم حزمة تم ثنيها على برنامج لهذا التدفق

عرض تفاصيل إضافية حول التدفقات الحالية، يمكنك إستخدام الأمر show platform software fed switch active wdavc function wdavc_ft_show_all_flows_seg_ui.

Switch#show platform software fed switch active wdavc function wdavc_ft_show_all_flows_seg_ui

CurrFlows=1, Watermark=1

IX |IP1 |IP2 |PORT1|PORT2|L3 |L4 |VRF |TIMEOUT|APP |TUPLE |FLOW |IS FIF |BYPASS|FINAL |#PKTS |BYPASS

| | | | |PROTO|PROTO|VLAN|SEC |NAME |TYPE |TYPE |SWAPPED | | | |PKT

---------------------------------------------------------------------------------------------------------------------------------------------------------------------

1 |192.168.100.2 |192.168.200.2|68 |67 |1 |17 |0 |360 |unknown |Full |Real Flow|Yes |True |True |40 |40

SEG IDX |I/F ID |OPST I/F |SEG DIR |FIF DIR |Is SET |DOP ID |NFL HDL |BPS PND |APP PND |FRST TS |LAST TS |BYTES |PKTS |TCP FLGS

------------------------------------------------------------------------------------------------------------------------------------

0 |9 |---- |Ingress |True |True |0 |50331823 |0 |0 |177403000|191422000|24252524|70094 |0

الحقول الرئيسية

معرف I/F: يحدد معرف الواجهة

seg dir: يحدد مدخل إتجاه مخرج

FIF DIR: يحدد ما إذا كان هذا هو إتجاه بادئ التدفق أم لا

NFL HDL: معرف التدفق في الأجهزة

لعرض الإدخال في الجهاز، قم بتشغيل الأمر show platform software fed switch active fnf flow-record asic <number> start-index <number> num-flows <number of flows>.

ملاحظة: لاختيار ASIC، هو مثيل ASIC الذي يتم تعيين المنفذ له. لتحديد ASIC، أستخدم تعيينات الأمرshow platform software fed switch active|standby|member ifm. يمكن ضبط فهرس البداية على 0 إذا لم تكن مهتما بتدفق معين. وإلا، فلابد من تحديد فهرس البداية. بالنسبة للتدفقات num، التي تحدد عدد التدفقات التي يمكن عرضها، الحد الأقصى 10.

Switch#show platform software fed switch active fnf flow-record asic 3 start-index 0 num-flows 1

1 flows starting at 0 for asic 3:-------------------------------------------------

Idx 175 :

{90, ALR_INGRESS_NET_FLOW_ACL_LOOKUP_TYPE1 = 0x01}

{91, ALR_INGRESS_NET_FLOW_ACL_LOOKUP_TYPE2 = 0x01}

{0, ALR_INGRESS_NFL_SPECIAL1 = 0x00}

{11 PAD-UNK = 0x0000}

{94, PHF_INGRESS_DEST_PORT_OR_ICMP_OR_IGMP_OR_PIM_FIRST16B = 0x0043}

{93, PHF_INGRESS_SRC_PORT = 0x0044}

{67, PHF_INGRESS_IPV4_DEST_ADDRESS = 0xc0a8c802}

{68, PHF_INGRESS_IPV4_SRC_ADDRESS = 0xc0a86402}

{56, PHF_INGRESS_L3_PROTOCOL = 0x11}

FirstSeen = 0x2b4fb, LastSeen = 0x2eede, sysUptime = 0x2ef1c

PKT Count = 0x000000000001216f, L2ByteCount = 0x0000000001873006

البحث عن العديد من الأخطاء والتحذيرات في مسار البيانات

أستخدم الأمر show platform software fed switch active|standby|member wdavc function wdavc_ft_show_stats_ui | inc err|warn|fail لعرض أخطاء جدول التدفق المحتملة:

Switch#show platform software fed switch active wdavc function wdavc_ft_show_stats_ui | inc err|warn|fail

Bucket linked exceed max error : 0

extract_tuple_non_first_fragment_warn : 0

ft_client_err_alloc_fail : 0

ft_client_err_detach_fail : 0

ft_client_err_detach_fail_intf_attach : 0

ft_inst_nfl_clock_sync_err : 0

ft_ager_err_invalid_timeout : 0

ft_intf_err_alloc_fail : 0

ft_intf_err_detach_fail : 0

ft_inst_err_unreg_client_all : 0

ft_inst_err_inst_del_fail : 0

ft_flow_seg_sync_nfl_resp_pend_del_warn : 0

ager_sm_cb_bad_status_err : 0

ager_sm_cb_received_err : 0

ft_ager_to_time_no_mask_err : 0

ft_ager_to_time_latest_zero_ts_warn : 0

ft_ager_to_time_seg_zero_ts_warn : 0

ft_ager_to_time_ts_bigger_curr_warn : 0

ft_ager_to_ad_nfl_resp_error : 0

ft_ager_to_ad_req_all_recv_error : 0

ft_ager_to_ad_req_error : 0

ft_ager_to_ad_resp_error : 0

ft_ager_to_ad_req_restart_timer_due_err : 0

ft_ager_to_flow_del_nfl_resp_error : 0

ft_ager_to_flow_del_all_recv_error : 0

ft_ager_to_flow_del_req_error : 0

ft_ager_to_flow_del_resp_error : 0

ft_consumer_timer_start_error : 0

ft_consumer_tw_stop_error : 0

ft_consumer_memory_error : 0

ft_consumer_ad_resp_error : 0

ft_consumer_ad_resp_fc_error : 0

ft_consumer_cb_err : 0

ft_consumer_ad_resp_zero_ts_warn : 0

ft_consumer_ad_resp_zero_pkts_bytes_warn : 0

ft_consumer_remove_on_count_zero_err : 0

ft_ext_field_ref_cnt_zero_warn : 0

ft_ext_gen_ref_cnt_zero_warn : 0

أستخدم الأمر show platform software fed switch active wdavc function wdavc_stile_stats_show_ui | inc err لعرض أي أخطاء محتملة في NBAR:

Switch#show platform software fed switch active wdavc function wdavc_stile_stats_show_ui | inc err

find_flow_error : 0

add_flow_error : 0

remove_flow_error : 0

detach_fo_error : 0

is_forward_direction_error : 0

set_flow_aging_error : 0

ft_process_packet_error : 0

sys_meminfo_get_error : 0

التحقق من نسخ الحزم إلى وحدة المعالجة المركزية

أستخدم الأمر show platform software fed switch active punt cpuq 21 | inc receivedللتحقق من نسخ الحزم إلى وحدة المعالجة المركزية لمعالجة NBAR:

ملاحظة: في المعمل لم يتزايد هذا الرقم.

Switch#show platform software fed switch active punt cpuq 21 | inc received

Packets received from ASIC : 63

تحديد إزدحام وحدة المعالجة المركزية (CPU)

في أوقات الازدحام، يمكن إسقاط الحزم قبل إرسالها إلى عملية WDAVC. إستخدام الأمر show platform software fed switch active wdavc function fed_wdavc_show_ots_stats_uiللتحقق من الصحة:

Switch#show platform software fed switch active wdavc function fed_wdavc_show_ots_stats_ui

OTS Limits

----------------------------------------------

ots_queue_max : 20000

emer_bypass_ots_queue_stress : 4000

emer_bypass_ots_queue_normal : 200

OTS Statistics

----------------------------------------------

total_requests : 40

total_non_wdavc_requests : 0

request_empty_field_data_error : 0

request_invalid_di_error : 0

request_buf_coalesce_error : 0

request_invalid_format_error : 0

request_ip_version_error : 0

request_empty_packet_error : 0

memory_allocation_error : 0

emergency_bypass_requests_warn : 0

dropped_requests : 0

enqueued_requests : 40

max_ots_queue : 0

تلميح: لمسح عداد الإسقاط الخاطف يستخدم الأمر show platform software fed switch active wdavc function fed_wdavc_clear_ots_stats_ui.

تحديد مشاكل المقياس

في حالة عدم وجود إدخالات FNF حرة في الأجهزة، لا تخضع حركة مرور البيانات لتصنيف NBAR2. أستخدم الأمر show platform software fed switch active fnf sw-table-sizes asic <number> shadow 0 لتأكيد:

ملاحظة: تكون التدفقات التي يتم إنشاؤها خاصة بالمحول والنواة الأساسية عند إنشائها. يجب تحديد رقم المحول (نشط، إحتياطي، وما إلى ذلك) وفقا لذلك. يتم ربط رقم ASIC الذي يتم إدخاله بالواجهة المقابلة، أستخدم show platform software fed switch active|standby|member ifm mappings لتحديد ASIC الذي يماثل الواجهة. لخيار الظل، أستخدم دائما 0.

Switch#show platform software fed switch active fnf sw-table-sizes asic 3 shadow 0

---------------------------------

Global Bank Allocation

---------------------------------

Ingress Banks : Bank 0

Egress Banks : Bank 1

---------------------------------

Global flow table Info

INGRESS usedBankEntry 1 usedOvfTcamEntry 0

EGRESS usedBankEntry 0 usedOvfTcamEntry 0 <-- 256 means TCAM entries are full

---------------------------------

Flows Statistics

INGRESS TotalSeen=1 MaxEntries=1 MaxOverflow=0

EGRESS TotalSeen=0 MaxEntries=0 MaxOverflow=0

---------------------------------

Partition Table

---------------------------------

## Dir Limit CurrFlowCount OverFlowCount MonitoringEnabled

0 ING 0 0 0 0

1 ING 16640 1 0 1

2 ING 0 0 0 0

3 ING 16640 0 0 0

4 ING 0 0 0 0

5 ING 8192 0 0 1

6 ING 0 0 0 0

7 ING 0 0 0 0

8 ING 0 0 0 0

9 ING 0 0 0 0

10 ING 0 0 0 0

11 ING 0 0 0 0

12 ING 0 0 0 0

13 ING 0 0 0 0

14 ING 0 0 0 0

15 ING 0 0 0 0

0 EGR 0 0 0 0

1 EGR 16640 0 0 1

2 EGR 0 0 0 0

3 EGR 16640 0 0 0

4 EGR 0 0 0 0

5 EGR 8192 0 0 1

6 EGR 0 0 0 0

7 EGR 0 0 0 0

8 EGR 0 0 0 0

9 EGR 0 0 0 0

10 EGR 0 0 0 0

11 EGR 0 0 0 0

12 EGR 0 0 0 0

13 EGR 0 0 0 0

14 EGR 0 0 0 0

15 EGR 0 0 0 0

تحليلات حركة المرور المشفرة (ETA)

معلومات أساسية

- تركز ETA على تحديد الاتصال بين البرامج الضارة في حركة المرور المشفرة من خلال المراقبة السلبية واستخراج عناصر البيانات ذات الصلة، بالإضافة إلى توليفة من النمذجة السلوكية والتعلم الآلي مع الأمن العالمي القائم على الشبكات.

- تعمل ETA على الاستفادة من القياس عن بعد من NetFlow بالإضافة إلى اكتشاف البرامج الضارة المشفرة والتوافق مع التشفير وترسل هذه البيانات إلى Cisco Stealthwatch.

- تستخرج ETA عنصري بيانات رئيسيين: حزمة البيانات الأولية (IDP) وتسلسل طول الحزمة ووقتها (SPLT).

الرسم التخطيطي للشبكة

المكونات

تتألف ETA من عدة مكونات مختلفة يتم إستخدامها بالاقتران لإنشاء حل ETA:

- NetFlow - معيار يحدد عناصر البيانات المصدرة بواسطة أجهزة الشبكة التي تصف التدفقات على الشبكة.

- Cisco Stealthwatch - يعمل على تسخير طاقة بيانات تتبع إستخدام الشبكة التي تتضمن NetFlow و IPFIX وسجلات الوكيل والتفحص العميق للحزم الخام - لتوفير إمكانية رؤية الشبكة المتقدمة وذكاء الأمان والتحليلات.

- الذكاء المعرفي من Cisco - للبحث عن النشاط الضار الذي تجاوز عناصر التحكم في الأمان أو تم إدخاله من خلال القنوات غير المراقبة وداخل بيئة المؤسسة.

- تحليلات حركة المرور المشفرة - تقوم ميزة Cisco IOS XE التي تستخدم خوارزميات السلوك المتقدمة لتحديد أنماط حركة المرور الضارة من خلال تحليل بيانات تعريف تدفق البيانات الخاصة بحركة المرور المشفرة، باكتشاف التهديدات المحتملة المخفية في حركة المرور المشفرة.

ملاحظة: يركز هذا الجزء من المستند فقط على تكوين ETA و NetFlow والتحقق منهما على محول Catalyst 9000 Series Switch ولا يغطي وحدة تحكم إدارة Stealthwatch (SMC) ونشر مجمع التدفق (FC) إلى سحابة الذكاء المعرفي.

قيود

- نشر ETA يتطلب مزية الحمض النووي كي يعمل

- ETA و transmit (TX) يحول محلل أيسر (فسحة بين دعامتين) لا يساند على ال نفسه قارن.

هذه ليست قائمة شاملة، ارجع إلى دليل التكوين المناسب للمحول وإصدار الرمز لجميع القيود.

التكوين

كما هو موضح في الإخراج، قم بتمكين ETA على المحول بشكل عام وحدد وجهة تصدير التدفق:

C9300(config)#et-analytics

C9300(config-et-analytics)#ip flow-export destination 172.16.18.1 2055

تلميح: أنت ينبغي استعملت ميناء 2055، لا يستعمل آخر ميناء رقم.

بعد ذلك، قم بتكوين NetFlow المرنة كما هو موضح في الإخراج:

تكوين سجل التدفق

C9300(config)#flow record FNF-RECORD

C9300(config-flow-record)#match ipv4 protocol

C9300(config-flow-record)#match ipv4 source address

C9300(config-flow-record)#match ipv4 destination address

C9300(config-flow-record)#match transport source-port

C9300(config-flow-record)#match transport destination-port

C9300(config-flow-record)#collect counter bytes long

C9300(config-flow-record)#collect counter packets long

C9300(config-flow-record)#collect timestamp absolute first

C9300(config-flow-record)#collect timestamp absolute last

تكوين مراقبة التدفق

C9300(config)#flow exporter FNF-EXPORTER

C9300(config-flow-exporter)#destination 172.16.18.1

C9300(config-flow-exporter)#transport udp 2055

C9300(config-flow-exporter)#template data timeout 30

C9300(config-flow-exporter)#option interface-table

C9300(config-flow-exporter)#option application-table timeout 10

C9300(config-flow-exporter)#exit

تكوين سجل التدفق

C9300(config)#flow monitor FNF-MONITOR

C9300(config-flow-monitor)#exporter FNF-EXPORTER

C9300(config-flow-monitor)#record FNF-RECORD

C9300(config-flow-monitor)#end

تطبيق مراقبة التدفق

C9300(config)#int range g1/0/3-4

C9300(config-if-range)#ip flow mon FNF-MONITOR in

C9300(config-if-range)#ip flow mon FNF-MONITOR out

C9300(config-if-range)#end

تمكين ETA على واجهة المحول

C9300(config)#interface range g1/0/3-4

C9300(config-if-range)#et-analytics enable

التحقق من الصحة

تحقق من تنشيط مراقب ETA، ETA-MON. تأكيد أن الحالة يتم تخصيصها من خلال الأمر show flow monitor eta-mon .

C9300#show flow monitor eta-mon

Flow Monitor eta-mon:

Description: User defined

Flow Record: eta-rec

Flow Exporter: eta-exp

Cache:

Type: normal (Platform cache)

Status: allocated

Size: 10000 entries

Inactive Timeout: 15 secs

Active Timeout: 1800 secs

تحقق من تعبئة ذاكرة التخزين المؤقت ل ETA. عند تكوين NetFlow و ETA على الواجهة نفسها، show flow monitor <monitor name> cache فاستخدم بدلا من show flow monitor eta-mon cache حيث show flow monitor eta-mon cache يكون الإخراج من:

C9300#show flow monitor FNF-MONITOR cache

Cache type: Normal (Platform cache)

Cache size: 10000

Current entries: 4

Flows added: 8

Flows aged: 4

- Inactive timeout ( 15 secs) 4

IPV4 SOURCE ADDRESS: 192.168.10.2

IPV4 DESTINATION ADDRESS: 192.168.20.2

TRNS SOURCE PORT: 0

TRNS DESTINATION PORT: 0

IP PROTOCOL: 1

counter bytes long: 500

counter packets long: 5

timestamp abs first: 21:53:23.390

timestamp abs last: 21:53:23.390

IPV4 SOURCE ADDRESS: 192.168.20.2

IPV4 DESTINATION ADDRESS: 192.168.10.2

TRNS SOURCE PORT: 0

TRNS DESTINATION PORT: 0

IP PROTOCOL: 1

counter bytes long: 500

counter packets long: 5

timestamp abs first: 21:53:23.390

timestamp abs last: 21:53:23.390

IPV4 SOURCE ADDRESS: 192.168.20.2

IPV4 DESTINATION ADDRESS: 192.168.10.2

TRNS SOURCE PORT: 0

TRNS DESTINATION PORT: 0

IP PROTOCOL: 1

counter bytes long: 500

counter packets long: 5

timestamp abs first: 21:53:23.390

timestamp abs last: 21:53:23.390

IPV4 SOURCE ADDRESS: 192.168.10.2

IPV4 DESTINATION ADDRESS: 192.168.20.2

TRNS SOURCE PORT: 0

TRNS DESTINATION PORT: 0

IP PROTOCOL: 1

counter bytes long: 500

counter packets long: 5

timestamp abs first: 21:53:23.390

timestamp abs last: 21:53:23.390

تحقق من تصدير التدفقات إلى SMC و FC باستخدام الأمر show flow exporter eta-exp statistics .

C9300#show flow exporter eta-exp statistics

Flow Exporter eta-exp:

Packet send statistics (last cleared 03:05:32 ago):

Successfully sent: 3 (3266 bytes)

Client send statistics:

Client: Flow Monitor eta-mon

Records added: 4

- sent: 4

Bytes added: 3266

- sent: 3266

تأكد من تصدير SPLT و IDP إلى القناة الليفية باستخدام الأمر show platform software fed switch active fnf et-analytics-flows.

C9300#show platform software fed switch active fnf et-analytics-flows

ET Analytics Flow dump

=================

Total packets received : 20

Excess packets received : 0

Excess syn received : 0

Total eta records added : 4

Current eta records : 0

Total eta splt exported : 2

Total eta IDP exported : 2

التحقق من صحة الواجهات التي تم تكوينها لتحليلات et باستخدام الأمر show platform software et-analytics interfaces .

C9300#show platform software et-analytics interfaces

ET-Analytics interfaces

GigabitEthernet1/0/3

GigabitEthernet1/0/4

ET-Analytics VLANs

أستخدم الأمر show platform software et-analytics global لعرض حالة ETA عامة:

C9300#show plat soft et-analytics global

ET-Analytics Global state

=========================

All Interfaces : Off

IP Flow-record Destination : 10.31.126.233 : 2055

Inactive timer : 15

ET-Analytics interfaces

GigabitEthernet1/0/3

GigabitEthernet1/0/4

ET-Analytics VLANs

محفوظات المراجعة

| المراجعة | تاريخ النشر | التعليقات |

|---|---|---|

2.0 |

19-Dec-2023 |

تقويم |

1.0 |

07-Oct-2022 |

الإصدار الأولي |

تمت المساهمة بواسطة مهندسو Cisco

- Nathan Pan

- Richard Furr

اتصل بنا

- فتح حالة دعم

- (تتطلب عقد خدمة Cisco)

التعليقات

التعليقات