تكوين IPsec على محولات Catalyst 9000X Series Switches

خيارات التنزيل

-

ePub (162.7 KB)

العرض في تطبيقات مختلفة على iPhone أو iPad أو نظام تشغيل Android أو قارئ Sony أو نظام التشغيل Windows Phone

لغة خالية من التحيز

تسعى مجموعة الوثائق لهذا المنتج جاهدة لاستخدام لغة خالية من التحيز. لأغراض مجموعة الوثائق هذه، يتم تعريف "خالية من التحيز" على أنها لغة لا تعني التمييز على أساس العمر، والإعاقة، والجنس، والهوية العرقية، والهوية الإثنية، والتوجه الجنسي، والحالة الاجتماعية والاقتصادية، والتمييز متعدد الجوانب. قد تكون الاستثناءات موجودة في الوثائق بسبب اللغة التي يتم تشفيرها بشكل ثابت في واجهات المستخدم الخاصة ببرنامج المنتج، أو اللغة المستخدمة بناءً على وثائق RFP، أو اللغة التي يستخدمها منتج الجهة الخارجية المُشار إليه. تعرّف على المزيد حول كيفية استخدام Cisco للغة الشاملة.

حول هذه الترجمة

ترجمت Cisco هذا المستند باستخدام مجموعة من التقنيات الآلية والبشرية لتقديم محتوى دعم للمستخدمين في جميع أنحاء العالم بلغتهم الخاصة. يُرجى ملاحظة أن أفضل ترجمة آلية لن تكون دقيقة كما هو الحال مع الترجمة الاحترافية التي يقدمها مترجم محترف. تخلي Cisco Systems مسئوليتها عن دقة هذه الترجمات وتُوصي بالرجوع دائمًا إلى المستند الإنجليزي الأصلي (الرابط متوفر).

المحتويات

المقدمة

يصف هذا وثيقة كيف أن يدقق إنترنت بروتوكول أمن (IPsec) سمة على مادة حفازة 9300X مفتاح.

المتطلبات الأساسية

المتطلبات

توصي Cisco بأن تكون لديك معرفة بالمواضيع التالية:

- IPsec

المكونات المستخدمة

تستند المعلومات الواردة في هذا المستند إلى إصدارات البرامج والمكونات المادية التالية:

- الطراز C9300X

- الطراز C9400X

- Cisco IOS® XE 17.6.4 والإصدارات الأحدث

تم إنشاء المعلومات الواردة في هذا المستند من الأجهزة الموجودة في بيئة معملية خاصة. بدأت جميع الأجهزة المُستخدمة في هذا المستند بتكوين ممسوح (افتراضي). إذا كانت شبكتك قيد التشغيل، فتأكد من فهمك للتأثير المحتمل لأي أمر.

معلومات أساسية

بدءا من المحولات Cisco IOS® XE 17.5.1، تدعم المحولات Catalyst 9300-X Series Switches بروتوكول IPsec. يوفر IPsec مستويات عالية من الأمان من خلال التشفير والمصادقة، بالإضافة إلى حماية البيانات من الوصول غير المصرح به. يوفر تنفيذ IPsec على C9300X أنفاقا آمنة بين نظارين باستخدام تكوين sVTI (واجهة النفق الظاهرية الثابتة).

تم تقديم دعم IPsec على المحولات Catalyst 9400X Series Switches في Cisco IOS® XE 17.10.1.

المصطلح

| IOS d |

برنامج IOS |

هذا هو برنامج Cisco IOS الذي يعمل على نواة Linux. يتم تشغيله كعملية برمجية ضمن kernel.IOS dمعالجة أوامر CLI والبروتوكولات التي تبني الحالة والتكوين. |

| نقطة المنتج |

يعتمد على النظام الأساسي |

البيانات والأوامر الخاصة بالنظام الأساسي الذي يتم تشغيلها عليه |

| IPsec |

أمان بروتوكول الإنترنت |

مجموعة بروتوكولات الشبكة الآمنة التي تصادق و تشفر حزم البيانات لتوفير اتصال مشفر آمن بين جهازي كمبيوتر عبر شبكة لبروتوكول الإنترنت. |

| SVTI |

واجهة النفق الظاهرية الثابتة |

مهيأة بشكل ثابت الواجهة الظاهرية التي يمكنك تطبيق ميزات الأمان عليها |

| سعد |

جمعية أمنية |

المنطقة الآمنة هي علاقة بين وحدتين أو أكثر تصف كيفية إستخدام الكيانات للخدمات الأمنية للتواصل بشكل آمن |

| أطعمتما |

محرك إعادة التوجيه |

مكون المحول المسؤول عن برمجة أجهزة UADP ASIC |

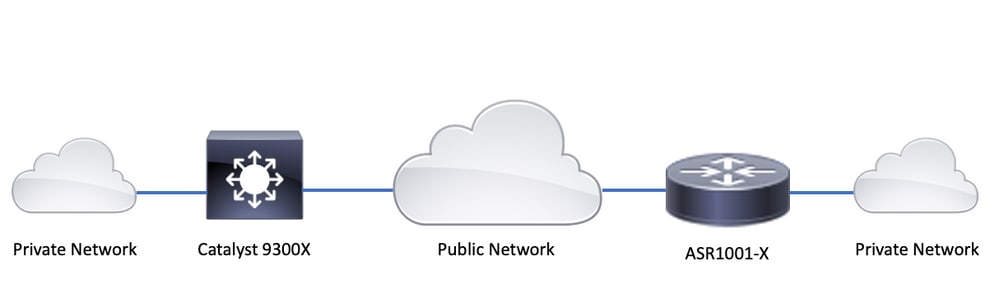

التكوين

الرسم التخطيطي للشبكة

لأغراض هذا المثال، يعمل كل من Catalyst 9300X و ASR1001-X كنظير IPsec مع واجهات النفق الظاهرية IPsec.

تثبيت ترخيص HSEC

مكنت ال IPsec سمة على المادة حفازة 9300X منصة، إثنان ترخيص مطلوب: ترخيص HSEC (C9000-HSEC) وميزة الحمض النووي. وهذا يختلف عن الأنظمة الأساسية الأخرى للتوجيه المستندة إلى XE من Cisco IOS التي تدعم IPsec، حيث يكون ترخيص HSEC مطلوبا فقط لزيادة إنتاجية التشفير المسموح به. على المادة حفازة 9300X منصة، النفق أسلوب و نفق حماية CLI يكون حجبت إن لا يركب ترخيص HSEC:

C9300X(config)#int tunnel1

C9300X(config-if)#tunnel mode ipsec ipv4

%'tunnel mode' change not allowed

*Sep 19 20:54:41.068: %PLATFORM_IPSEC_HSEC-3-INVALID_HSEC: HSEC license not present: IPSec mode configuration is rejected

تثبيت ترخيص HSEC عند توصيل المحول ب CSSM أو CSLU باستخدام الترخيص الذكي:

C9300X#license smart authorization request add hseck9 local

*Oct 12 20:01:36.680: %SMART_LIC-6-AUTHORIZATION_INSTALL_SUCCESS: A new licensing authorization code was successfully installed on PID:C9300X-24Y,SN:FOC2522L1W7

التحقق من تثبيت ترخيص HSEC بشكل صحيح:

C9300X#show license summary

Account Information:

Smart Account: Cisco Systems, TAC As of Oct 13 15:50:35 2022 UTC

Virtual Account: CORE TAC

License Usage:

License Entitlement Tag Count Status

-----------------------------------------------------------------------------

network-advantage (C9300X-12Y Network Adv...) 1 IN USE

dna-advantage (C9300X-12Y DNA Advantage) 1 IN USE

C9K HSEC (Cat9K HSEC) 0 NOT IN USE

تمكين IPsec كوضع النفق على واجهة النفق:

C9300X(config)#interface tunnel1

C9300X(config-if)#tunnel mode ipsec ipv4

C9300X(config-if)#end

بمجرد تمكين IPsec، يصبح ترخيص HSEC قيد الاستخدام

C9300X#show license summary

Account Information:

Smart Account: Cisco Systems, TAC As of Oct 13 15:50:35 2022 UTC

Virtual Account: CORE TAC

License Usage:

License Entitlement Tag Count Status

-----------------------------------------------------------------------------

network-advantage (C9300X-12Y Network Adv...) 1 IN USE

dna-advantage (C9300X-12Y DNA Advantage) 1 IN USE

C9K HSEC (Cat9K HSEC) 1 IN USE

حماية نفق SVTI

يستخدم تكوين IPsec على C9300X تكوين IPsec القياسي من Cisco IOS XE. هذا تكوين SVTI بسيط باستخدام الإعدادات الافتراضية الذكية ل IKEv2، حيث نستخدم نهج IKEv2 الافتراضي، واقتراح IKEv2، وتحويل IPsec، وملف تعريف IPsec ل IKEv2.

تهيئة C9300X

ip routing

!

crypto ikev2 profile default

match identity remote address 192.0.2.2 255.255.255.255

authentication remote pre-share key cisco123

authentication local pre-share key cisco123

!

interface Tunnel1

ip address 192.168.1.1 255.255.255.252

tunnel source 198.51.100.1

tunnel mode ipsec ipv4

tunnel destination 192.0.2.2

tunnel protection ipsec profile default

ملاحظة: بما أن Catalyst 9300X هو في الأساس محول طبقة الوصول، فيجب تمكين ip routing بشكل صريح للميزات المستندة إلى التوجيه مثل VTI للعمل.

تكوين النظير

crypto ikev2 profile default

match identity remote address 198.51.100.1 255.255.255.255

authentication remote pre-share key cisco123

authentication local pre-share key cisco123

!

interface Tunnel1

ip address 192.168.1.2 255.255.255.252

tunnel source 192.0.2.2

tunnel mode ipsec ipv4

tunnel destination 198.51.100.1

tunnel protection ipsec profile default

للحصول على مناقشة أكثر تفصيلا لمختلف بنى تكوين IKEv2 و IPsec، الرجاء مراجعة دليل تكوين C9300X IPsec.

التحقق من الصحة

نفق IPsec

يختلف تنفيذ IPsec على النظام الأساسي C9300X بشكل هيكلي عن الأنظمة الأساسية للتوجيه (ASR1000، ISR4000، Catalyst 8200/8300، وما إلى ذلك)، حيث يتم تنفيذ معالجة ميزة IPsec في التعليمات البرمجية الدقيقة لمعالج تدفق الكم (QFP).

تستند بنية إعادة توجيه C9300X إلى ASIC لبروتوكول UADP، وبالتالي فإن معظم ميزة QFP لا تنطبق هنا.

وإليكم بعض الاختلافات الرئيسية:

- لا يعرض النظام الأساسي show crypto ipSec sa peer x.x.x معلومات برمجة النظام الأساسي من FMAN إلى QFP.

- لا يعمل تعقب الحزم أيضا (المزيد على هذا أدناه).

- لا يدعم UADP ASIC تصنيف حركة مرور التشفير، لذلك لا ينطبق نظام show crypto rule platform

مستوى التحكم IOS

يعد التحقق من مستوى تحكم IPsec مماثلا تماما لما هو الحال بالنسبة للأنظمة الأساسية للتوجيه، راجع . لعرض IPsec SA المثبت في IOSd:

C9300X#show crypto ipsec sa

interface: Tunnel1

Crypto map tag: Tunnel1-head-0, local addr 198.51.100.1

protected vrf: (none)

local ident (addr/mask/prot/port): (0.0.0.0/0.0.0.0/0/0)

remote ident (addr/mask/prot/port): (0.0.0.0/0.0.0.0/0/0)

current_peer 192.0.2.2 port 500

PERMIT, flags={origin_is_acl,}

#pkts encaps: 200, #pkts encrypt: 200, #pkts digest: 200

#pkts decaps: 200, #pkts decrypt: 200, #pkts verify: 200

#pkts compressed: 0, #pkts decompressed: 0

#pkts not compressed: 0, #pkts compr. failed: 0

#pkts not decompressed: 0, #pkts decompress failed: 0

#send errors 0, #recv errors 0

local crypto endpt.: 198.51.100.1, remote crypto endpt.: 192.0.2.2

plaintext mtu 1438, path mtu 1500, ip mtu 1500, ip mtu idb TwentyFiveGigE1/0/1

current outbound spi: 0x42709657(1114674775)

PFS (Y/N): N, DH group: none

inbound esp sas:

spi: 0x4FE26715(1340237589)

transform: esp-aes esp-sha-hmac ,

in use settings ={Tunnel, }

conn id: 2098, flow_id: CAT9K:98, sibling_flags FFFFFFFF80000048, crypto map: Tunnel1-head-0

sa timing: remaining key lifetime (k/sec): (26/1605)

IV size: 16 bytes

replay detection support: Y

Status: ACTIVE(ACTIVE)

inbound ah sas:

inbound pcp sas:

outbound esp sas:

spi: 0x42709657(1114674775)

transform: esp-aes esp-sha-hmac ,

in use settings ={Tunnel, }

conn id: 2097, flow_id: CAT9K:97, sibling_flags FFFFFFFF80000048, crypto map: Tunnel1-head-0

sa timing: remaining key lifetime (k/sec): (32/1605)

IV size: 16 bytes

replay detection support: Y

Status: ACTIVE(ACTIVE)

outbound ah sas:

outbound pcp sas:

لاحظ flow_id في الإخراج، ويجب أن يطابق هذا معرف التدفق المثبت في مستوى إعادة التوجيه.

مستوى التحكم في PD

إحصائيات بين IOSd ومستوى التحكم في PD

C9300X#show platfor software ipsec policy statistics

PAL CMD REQUEST REPLY OK REPLY ERR ABORT

SADB_INIT_START 3 3 0 0

SADB_INIT_COMPLETED 3 3 0 0

SADB_DELETE 2 2 0 0

SADB_ATTR_UPDATE 4 4 0 0

SADB_INTF_ATTACH 3 3 0 0

SADB_INTF_UPDATE 0 0 0 0

SADB_INTF_DETACH 2 2 0 0

ACL_INSERT 4 4 0 0

ACL_MODIFY 0 0 0 0

ACL_DELETE 3 3 0 0

PEER_INSERT 7 7 0 0

PEER_DELETE 6 6 0 0

SPI_INSERT 39 37 2 0

SPI_DELETE 36 36 0 0

CFLOW_INSERT 5 5 0 0

CFLOW_MODIFY 33 33 0 0

CFLOW_DELETE 4 4 0 0

IPSEC_SA_DELETE 76 76 0 0

TBAR_CREATE 0 0 0 0

TBAR_UPDATE 0 0 0 0

TBAR_REMOVE 0 0 0 0

0 0 0 0

PAL NOTIFY RECEIVE COMPLETE PROC ERR IGNORE

NOTIFY_RP 0 0 0 0

SA_DEAD 0 0 0 0

SA_SOFT_LIFE 46 46 0 0

IDLE_TIMER 0 0 0 0

DPD_TIMER 0 0 0 0

INVALID_SPI 0 0 0 0

0 5 0 0

VTI SADB 0 33 0 0

TP SADB 0 40 0 0

IPSec PAL database summary:

DB NAME ENT ADD ENT DEL ABORT

PAL_SADB 3 2 0

PAL_SADB_ID 3 2 0

PAL_INTF 3 2 0

PAL_SA_ID 76 74 0

PAL_ACL 0 0 0

PAL_PEER 7 6 0

PAL_SPI 39 38 0

PAL_CFLOW 5 4 0

PAL_TBAR 0 0 0

جدول كائن SADB

C9300X#show plat software ipsec switch active f0 sadb all IPsec SADB object table: SADB-ID Hint Complete #RefCnt #CfgCnt #ACL-Ref ----------------------------------------------------------------------- 3 vir-tun-int true 2 0 0

إدخال SADB

C9300X#show plat software ipsec switch active f0 sadb identifier 3

=========== SADB id: 3

hint: vir-tun-int

completed: true

reference count: 2

configure count: 0

ACL reference: 0

SeqNo (Static/Dynamic) ACL id

-----------------------------------------

معلومات تدفق IPsec

C9300X#show plat software ipsec switch active f0 flow all

=========== Flow id: 97

mode: tunnel

direction: outbound

protocol: esp

SPI: 0x42709657

local IP addr: 198.51.100.1

remote IP addr: 192.0.2.2

crypto map id: 0

SPD id: 3

cpp SPD id: 0

ACE line number: 0

QFP SA handle: INVALID

crypto device id: 0

IOS XE interface id: 65

interface name: Tunnel1

use path MTU: FALSE

object state: active

object bind state: new

=========== Flow id: 98

mode: tunnel

direction: inbound

protocol: esp

SPI: 0x4fe26715

local IP addr: 198.51.100.1

remote IP addr: 192.0.2.2

crypto map id: 0

SPD id: 3

cpp SPD id: 0

ACE line number: 0

QFP SA handle: INVALID

crypto device id: 0

IOS XE interface id: 65

interface name: Tunnel1

object state: active

استكشاف الأخطاء وإصلاحها

IOS d

يتم تجميع أوامر show و debug هذه بشكل شائع:

show crypto eli all

show crypto socket

show crypto map

show crypto ikev2 sa detail

show crypto ipsec sa

show crypto ipsec internal

debug crypto ikev2

debug crypto ikev2 error

debug crypto ikev2 packet

debug crypto ipsec

debug crypto ipsec error

debug crypto kmi

debug crypto socket

debug tunnel protection

مستوى التحكم في PD

للتحقق من عمليات مستوى التحكم في PD، أستخدم خطوات التحقق الموضحة مسبقا. لتصحيح أخطاء أي مشاكل متعلقة بمستوى التحكم في pd، قم بتمكين تصحيح أخطاء مستوى التحكم في pd:

1. قم بزيادة مستوى تسجيل المسار إلى قيمة توضيحية:

C9300X#set platform software trace forwarding-manager switch active f0 ipsec verbose

C9300X#show platform software trace level forwarding-manager switch active f0 | in ipsec ipsec Verbose

2. تمكين تصحيح الأخطاء المشروط لمستوى تحكم PD:

C9300X#debug platform condition feature ipsec controlplane submode level verbose

C9300X#show platform conditions Conditional Debug Global State: Stop Feature Type Submode Level ------------|-------------|----------------------------------------------------------------------|---------- IPSEC controlplane N/A verbose

3. اجمع إخراج تصحيح الأخطاء من إخراج fman_fp btrace:

C9300X#show logging process fman_fp module ipsec internal

Logging display requested on 2022/10/19 20:57:52 (UTC) for Hostname: [C9300X], Model: [C9300X-24Y], Version: [17.07.01], SN: [FOC251531YZ], MD_SN: [FOC2522L1W7]

Displaying logs from the last 0 days, 0 hours, 10 minutes, 0 seconds

executing cmd on chassis 1 ...

Unified Decoder Library Init .. DONE

Found 1 UTF Streams

2022/10/19 20:50:36.686071658 {fman_fp_F0-0}{1}: [ipsec] [22441]: (ERR): IPSEC-PAL-IB-Key::

2022/10/19 20:50:36.686073648 {fman_fp_F0-0}{1}: [ipsec] [22441]: (ERR): IPSEC-b0 d0 31 04 85 36 a6 08 8c 22 d2 37 b4 63 20 b9 6e 71 aa 0a 4b 26 25 56 6c 62 45 b7 31 a1 9f 3b eb 82 e8 61 ...

مستوى بيانات PD

التحقق من إحصائيات نفق IPsec لمستوى البيانات بما في ذلك عمليات إسقاط IPsec الشائعة مثل HMAC أو حالات فشل إعادة التشغيل

C9300X#show platform software fed sw active ipsec counters if-id all ######################################## Flow Stats for if-id 0x41 ######################################## ----------------------------------- Inbound Flow Info for flow id: 98 ------------------------------ SA Index: 1 -------------------- Asic Instance 0: SA Stats Packet Format Check Error: 0 Invalid SA: 0 Auth Fail: 0 Sequence Number Overflows: 0 Anti-Replay Fail: 0 Packet Count: 200 Byte Count: 27600 ----------------------------------- Outbound Flow Info for flow id: 97 ------------------------------ SA Index: 1025 -------------------- Asic Instance 0: SA Stats Packet Format Check Error: 0 Invalid SA: 0 Auth Fail: 0 Sequence Number Overflows: 0 Anti-Replay Fail: 0 Packet Count: 200 Byte Count: 33600

ملاحظة: يتطابق معرف التدفق مع معرف التدفق في إخراج show crypto ipSec. كما يمكن الحصول على إحصائيات التدفق الفردية باستخدام الأمر show platform software fed switch active ipSec counters في <sa_id>حيث يكون sa_id فهرس SA في الإخراج السابق.

تطبيق DataPlane Packet-tracer

يعمل برنامج Packet-tracer على منصة ASIC لبروتوكول UADP بشكل مختلف تماما عن ذلك الموجود على النظام المستند إلى QFP. يمكن تمكينها إما باستخدام مشغل يدوي أو مشغل مستند إلى PCAP. هنا مثال على إستخدام مشغل مستند إلى PCAP (EPC).

1. تمكين EPC وبدء الالتقاط:

C9300X#monitor capture test interface twentyFiveGigE 1/0/2 in match ipv4 10.1.1.2/32 any

C9300X#show monitor capture test

Status Information for Capture test

Target Type:

Interface: TwentyFiveGigE1/0/2, Direction: IN

Status : Inactive

Filter Details:

IPv4

Source IP: 10.1.1.2/32

Destination IP: any

Protocol: any

Buffer Details:

Buffer Type: LINEAR (default)

Buffer Size (in MB): 10

File Details:

File not associated

Limit Details:

Number of Packets to capture: 0 (no limit)

Packet Capture duration: 0 (no limit)

Packet Size to capture: 0 (no limit)

Maximum number of packets to capture per second: 1000

Packet sampling rate: 0 (no sampling)

2. تشغيل الباقي ووقف الأسر:

C9300X#monitor capture test start Started capture point : test *Oct 18 18:34:09.656: %BUFCAP-6-ENABLE: Capture Point test enabled. <run traffic test>

C9300X#monitor capture test stop Capture statistics collected at software: Capture duration - 23 seconds Packets received - 5 Packets dropped - 0 Packets oversized - 0 Bytes dropped in asic - 0 Capture buffer will exists till exported or cleared Stopped capture point : test

3. تصدير الالتقاط إلى برق

C9300X#show monitor capture test buff

*Oct 18 18:34:33.569: %BUFCAP-6-DISABLE

Starting the packet display ........ Press Ctrl + Shift + 6 to exit

1 0.000000 10.1.1.2 -> 10.2.1.2 ICMP 114 Echo (ping) request id=0x0003, seq=0/0, ttl=255

2 0.000607 10.1.1.2 -> 10.2.1.2 ICMP 114 Echo (ping) request id=0x0003, seq=1/256, ttl=255

3 0.001191 10.1.1.2 -> 10.2.1.2 ICMP 114 Echo (ping) request id=0x0003, seq=2/512, ttl=255

4 0.001760 10.1.1.2 -> 10.2.1.2 ICMP 114 Echo (ping) request id=0x0003, seq=3/768, ttl=255

5 0.002336 10.1.1.2 -> 10.2.1.2 ICMP 114 Echo (ping) request id=0x0003, seq=4/1024, ttl=255

C9300X#monitor capture test export location flash:test.pcap

4. تشغيل أداة تتبع الحزم:

C9300X#show platform hardware fed switch 1 forward interface TwentyFiveGigE 1/0/2 pcap flash:test.pcap number 1

Show forward is running in the background. After completion, syslog will be generated.

C9300X#

*Oct 18 18:36:56.288: %SHFWD-6-PACKET_TRACE_DONE: Switch 1 F0/0: fed: Packet Trace Complete: Execute (show platform hardware fed switch <> forward last summary|detail)

*Oct 18 18:36:56.288: %SHFWD-6-PACKET_TRACE_FLOW_ID: Switch 1 F0/0: fed: Packet Trace Flow id is 131077

C9300X#

C9300X#show plat hardware fed switch 1 forward last summary

Input Packet Details:

###[ Ethernet ]###

dst = b0:8b:d0:8d:6b:d6

src=78:ba:f9:ab:a7:03

type = 0x800

###[ IP ]###

version = 4

ihl = 5

tos = 0x0

len = 100

id = 15

flags =

frag = 0

ttl = 255

proto = icmp

chksum = 0xa583

src=10.1.1.2

dst = 10.2.1.2

options = ''

###[ ICMP ]###

type = echo-request

code = 0

chksum = 0xae17

id = 0x3

seq = 0x0

###[ Raw ]###

load = '00 00 00 00 01 1B CF 14 AB CD AB CD AB CD AB CD AB CD AB CD AB CD AB CD AB CD AB CD AB CD AB CD AB CD AB CD AB CD AB CD AB CD AB CD AB CD AB CD AB CD AB CD AB CD AB CD AB CD AB CD AB CD AB CD AB CD AB CD AB CD AB CD'

Ingress:

Port : TwentyFiveGigE1/0/2

Global Port Number : 2

Local Port Number : 2

Asic Port Number : 1

Asic Instance : 1

Vlan : 4095

Mapped Vlan ID : 1

STP Instance : 1

BlockForward : 0

BlockLearn : 0

L3 Interface : 38

IPv4 Routing : enabled

IPv6 Routing : enabled

Vrf Id : 0

Adjacency:

Station Index : 179

Destination Index : 20754

Rewrite Index : 24

Replication Bit Map : 0x1 ['remoteData']

Decision:

Destination Index : 20754 [DI_RCP_PORT3]

Rewrite Index : 24

Dest Mod Index : 0 [IGR_FIXED_DMI_NULL_VALUE]

CPU Map Index : 0 [CMI_NULL]

Forwarding Mode : 3 [Other or Tunnel]

Replication Bit Map : ['remoteData']

Winner : L3FWDIPV4 LOOKUP

Qos Label : 1

SGT : 0

DGTID : 0

Egress:

Possible Replication :

Port : RCP

Asic Instance : 0

Asic Port Number : 0

Output Port Data :

Port : RCP

Asic Instance : 0

Asic Port Number : 90

Unique RI : 0

Rewrite Type : 0 [Unknown]

Mapped Rewrite Type : 229 [IPSEC_TUNNEL_MODE_ENCAP_FIRSTPASS_OUTERV4_INNERV4]

Vlan : 0

Mapped Vlan ID : 0

RCP, mappedRii.fdMuxProfileSet = 1 , get fdMuxProfile from MappedRii

Qos Label : 1

SGT : 0

********************************************************************************

Input Packet Details:

N/A: Recirculated Packet

Ingress:

Port : Recirculation Port

Asic Port Number : 90

Asic Instance : 0

Vlan : 0

Mapped Vlan ID : 2

STP Instance : 0

BlockForward : 0

BlockLearn : 0

L3 Interface : 38

IPv4 Routing : enabled

IPv6 Routing : enabled

Vrf Id : 0

Adjacency:

Station Index : 177

Destination Index : 21304

Rewrite Index : 21

Replication Bit Map : 0x1 ['remoteData']

Decision:

Destination Index : 21304

Rewrite Index : 21

Dest Mod Index : 0 [IGR_FIXED_DMI_NULL_VALUE]

CPU Map Index : 0 [CMI_NULL]

Forwarding Mode : 3 [Other or Tunnel]

Replication Bit Map : ['remoteData']

Winner : L3FWDIPV4 LOOKUP

Qos Label : 1

SGT : 0

DGTID : 0

Egress:

Possible Replication :

Port : TwentyFiveGigE1/0/1

Output Port Data :

Port : TwentyFiveGigE1/0/1

Global Port Number : 1

Local Port Number : 1

Asic Port Number : 0

Asic Instance : 1

Unique RI : 0

Rewrite Type : 0 [Unknown]

Mapped Rewrite Type : 13 [L3_UNICAST_IPV4_PARTIAL]

Vlan : 0

Mapped Vlan ID : 0

Output Packet Details:

Port : TwentyFiveGigE1/0/1

###[ Ethernet ]###

dst = 00:62:ec:da:e0:02

src=b0:8b:d0:8d:6b:e4

type = 0x800

###[ IP ]###

version = 4

ihl = 5

tos = 0x0

len = 168

id = 2114

flags = DF

frag = 0

ttl = 254

proto = ipv6_crypt

chksum = 0x45db

src=198.51.100.1

dst = 192.0.2.2

options = ''

###[ Raw ]### load = '6D 18 45 C9 00 00 00 06 09 B0 DC 13 11 FA DC F8 63 98 51 98 33 11 9C C0 D7 24 BF C2 1C 45 D3 1B 91 0B 5F B4 3A C0 AD 18 1A 9C 34 32 19 67 D9 EE 30 F4 CE 6B B9 E7 E5 41 33 E7 97 86 68 14 C0 4D 86 49 88 E7 3A 7E 3E E3 5C C7 CE C9 C4 C8 FC 41 33 43 DD 9B F8 E1 0F A6 71 C3 69 A9 51 1F 98 0D FE EF 58 18 31 0C 77 00 34 3D 81 92 A9 05 12 05 43 0E 9E 11 03 68 83 78 EC D1 C0 06 7A 34 54 8D 82 83 BA 60 58 1A FB 3A BA 1A 9F CF 44 12 CD 5D 4A D4 8E 10'

********************************************************************************

C9300X#show crypto ipsec sa | in current outbound

current outbound spi: 0x6D1845C9(1830307273) <-- Matches the load result in packet trace

ملاحظة: في الإخراج السابق، تمثل الحزمة التي تمت إعادة توجيهها مخرج ESP الحزمة مع SA SPI الصادر الحالي. للحصول على تحليل أكثر تفصيلا لقرار إعادة توجيه FED، يكون متغير التفاصيل من الأمر نفسه. مثال: يمكن إستخدام آخر تفصيل من نوع show plat hardware fed switch 1 للأمام.

تصحيح أخطاء مستوى بيانات PD

ملاحظة: يجب تمكين تصحيح مستوى بيانات PD فقط بمساعدة من TAC. هذه آثار منخفضة المستوى التي تحتاجها الهندسة إذا كان من غير الممكن تعريف المشكلة من خلال CLIs/Debugs العادية.

C9300X#set platform software trace fed switch active ipsec verbose C9300X#debug platform condition feature ipsec dataplane submode all level verbose C9300X#show logging process fed module ipsec internal

تصحيح أخطاء IPsec PD Shim

debug platform software ipsec info

debug platform software ipsec error

debug platform software ipsec verbose

debug platform software ipsec all

معلومات ذات صلة

محفوظات المراجعة

| المراجعة | تاريخ النشر | التعليقات |

|---|---|---|

3.0 |

20-Dec-2024 |

متطلبات الترخيص التي تمت مراجعتها ل IPSec على Cat9300X لتضمين ميزة HSEC و DNA. |

2.0 |

04-Oct-2024 |

تمت إزالة الإشارة إلى قدرة C9500X على دعم IPSec. |

1.0 |

17-Jan-2024 |

الإصدار الأولي |

التعليقات

التعليقات