وضع وصول Cisco Jabber و SIP

خيارات التنزيل

-

ePub (947.8 KB)

العرض في تطبيقات مختلفة على iPhone أو iPad أو نظام تشغيل Android أو قارئ Sony أو نظام التشغيل Windows Phone

لغة خالية من التحيز

تسعى مجموعة الوثائق لهذا المنتج جاهدة لاستخدام لغة خالية من التحيز. لأغراض مجموعة الوثائق هذه، يتم تعريف "خالية من التحيز" على أنها لغة لا تعني التمييز على أساس العمر، والإعاقة، والجنس، والهوية العرقية، والهوية الإثنية، والتوجه الجنسي، والحالة الاجتماعية والاقتصادية، والتمييز متعدد الجوانب. قد تكون الاستثناءات موجودة في الوثائق بسبب اللغة التي يتم تشفيرها بشكل ثابت في واجهات المستخدم الخاصة ببرنامج المنتج، أو اللغة المستخدمة بناءً على وثائق RFP، أو اللغة التي يستخدمها منتج الجهة الخارجية المُشار إليه. تعرّف على المزيد حول كيفية استخدام Cisco للغة الشاملة.

حول هذه الترجمة

ترجمت Cisco هذا المستند باستخدام مجموعة من التقنيات الآلية والبشرية لتقديم محتوى دعم للمستخدمين في جميع أنحاء العالم بلغتهم الخاصة. يُرجى ملاحظة أن أفضل ترجمة آلية لن تكون دقيقة كما هو الحال مع الترجمة الاحترافية التي يقدمها مترجم محترف. تخلي Cisco Systems مسئوليتها عن دقة هذه الترجمات وتُوصي بالرجوع دائمًا إلى المستند الإنجليزي الأصلي (الرابط متوفر).

المحتويات

المقدمة

يصف هذا المستند خطوات التكوين واستكشاف الأخطاء وإصلاحها الأساسية لتنفيذ وضع SIP الموحد باستخدام Cisco Jabber.

المتطلبات الأساسية

المتطلبات

توصي Cisco بأن تكون لديك معرفة بالمواضيع التالية:

- تسجيل Jabber Softphone

- Unified Communications Manager (UCM)

- حل الوصول عن بعد والتنقل (MRA)

المكونات المستخدمة

الحد الأدنى لإصدار البرنامج لدعم وضع SIP OAuth:

- Cisco UCM، الإصدار 12.5

- Cisco Jabber 12.5

- Cisco Expressway X12.5

تم إنشاء المعلومات الواردة في هذا المستند من الأجهزة الموجودة في بيئة معملية خاصة. بدأت جميع الأجهزة المُستخدمة في هذا المستند بتكوين ممسوح (افتراضي). إذا كانت شبكتك قيد التشغيل، فتأكد من فهمك للتأثير المحتمل لأي أمر.

قيد

عند تمكين وضع SIP OAuth، لا يتم دعم خيارات تمكين مصادقة الملخص وتكوين TFTP المشفر.

معلومات أساسية

الفوائد الرئيسية

يتضمن تأمين إشارات SIP والوسائط ل Cisco Jabber Softphone حاليا خطوات تكوين متعددة. الأصعب هو تثبيت وتجديد شهادات العميل (LSCs)، خاصة إذا كان جهاز Cisco Jabber يقوم بالتبديل بين المحلي والخارجي، ويبقي الشهادات داخل ملف CTL محدثة.

يسمح وضع SIP OAuth ل Cisco Jabber Softphone باستخدام العلامات المميزة OAuth ذاتي الوصف بدلا من شهادة LSC للعميل للمصادقة على واجهة SIP الآمنة. يسمح دعم OAuth على واجهة UCM SIP بتأمين إرسال الإشارات والوسائط لعمليات نشر Jabber المحلية و MRA دون الحاجة إلى الوضع المختلط أو عملية CAPF.

الفوائد الرئيسية لدعم وضع SIP Uth ل Cisco Jabber:

- تمكين التشفير الدائم دون تحمل عبء إضافي للمسؤول.

- تأمين الإشارات والوسائط ل Cisco Jabber دون الحاجة إلى الوضع المختلط (لا توجد تحديثات CTL، وصيانة الشهادات، وما إلى ذلك)

- لا حاجة إلى تثبيت LSC وصيانته على عملاء Jabber.

- التحديات المتعلقة بتقنية LSC على الأجهزة المتعددة (أجهزة الكمبيوتر المحمولة/الأجهزة المحمولة..)

- تتطلب عملية CAPF تثبيت Jabber في أي وقت على جهاز جديد.

- عملية CAPF غير مدعومة عبر MRA.

الهندسة المعمارية الشاملة

يتعرف جهاز Cisco Jabber على تمكين مصادقة OAuth على واجهة SIP من خلال تحليل ملف تكوين CSF (http://<cucmIP>:6970/<CSF-device-name>.cnf.xml)، مثال ملف التكوين (بعض الخطوط المتبقية للإيجاز):

يقرأ Cisco Jabber المعلمة sipOAuthMode لتحديد ما إذا كان وضع SIP OAuth ممكنا أم لا. يمكن أن يفترض هذا المعامل إحدى القيم التالية:

- 0 - تم تعطيل SIP OAuth

- 1 - تم تمكين SIP OAuth

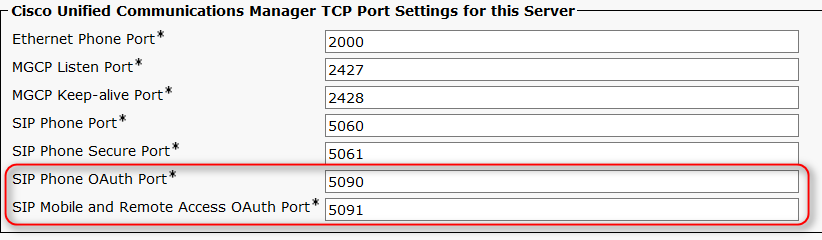

إذا تم تمكين وضع SIP OAuth، يستخدم Jabber إحدى هذه المعلمات لتحديد المنفذ لاتصال SIP TLS - sipOAuthPort لعمليات النشر المحلية أو sipMRAOAuthPort لعمليات النشر المستندة إلى MRA. يعرض المثال القيم الافتراضية - sipOAuthPort 5090 و sipMRAOAuthPort 5091. هذه القيم قابلة للتكوين ويمكن أن تكون مختلفة على كل عقدة CUCM.

إذا كان وضع SIP OAuth معطلا، فإن Jabber يستخدم المنافذ القديمة غير الآمنة (5060) أو الآمنة (5061) لتسجيل SIP.

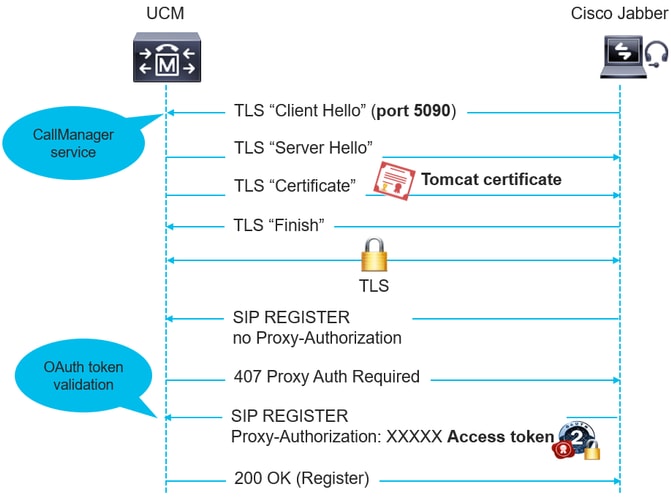

ملاحظة: يستخدم Cisco UCM منفذ خط SIP Phone Uth (5090) للاستماع إلى تسجيل خط SIP من الأجهزة المحلية من Jabber عبر TLS. ومع ذلك، يستخدم UCM منفذ الوصول عن بعد الخاص ب SIP (الافتراضي 5091) للاستماع إلى تسجيلات خط SIP من Jabber عبر Expressway عبر mLTS. كلا المنفذين قابلان للتكوين. راجع قسم التكوين.

تستمع خدمة CallManager إلى كل من sipOAuthPort و sipMRAOAuthPort. ومع ذلك، يستخدم كلا المنفذين شهادة Tomcat وموثوقية Tomcat لاتصالات TLS/mTLS الواردة. تأكد من قدرة مخزن Tomcat الموثوق به على التحقق من شهادة Expressway-C لوضع SIP OAuth ل MRA للعمل بدقة.

في الحالات التي يتم فيها إعادة إنشاء شهادة Tomcat، يجب إعادة تشغيل عملية CallManager على العقد المتأثرة بعد ذلك أيضا. هذا يحتاج ل ال CCM عملية أن يحمل ويستخدم شهادة جديد على sipOAuth ميناء.

توضح هذه الصورة تسجيل Cisco Jabber أثناء التشغيل:

تصف هذه الصورة تسجيل Cisco Jabber عبر MRA:

*تستخدم عقد Expressway-C واجهة برمجة تطبيقات AXL لإعلام UCM ب CN/SAN في شهادتها. يستخدم UCM هذه المعلومات للتحقق من صحة شهادة Exp-C عند إنشاء اتصال TLS متبادل.

التكوين - Jabber على المباني

ملاحظة:

تأكد من إكمالك في النقاط التالية قبل تكوين وضع SIP OAuth:

- يتم تكوين MRA ويتم إنشاء الاتصال بين Unified Communications Manager (UCM) و Expressway (قابل للتطبيق فقط في حالة إستخدام MRA).

- تم تسجيل UCM في حساب Smart أو Virtual مع السماح بوظائف التحكم في التصدير.

1. تكوين تسجيلات الدخول الخاصة بالتحديث.

قم بتكوين تسجيلات الدخول للتحديث باستخدام رموز الوصول المميزة OAuth وعلامات التحديث المميزة لعملاء Cisco Jabber. من إدارة Cisco Unified CM، أختر نظام > معلمات المؤسسة.

2. تكوين منافذ OAuth.

أخترت نظام>Cisco Unified CM. هذه خطوة إختيارية. تعرض الصورة القيم الافتراضية. النطاق المقبول القابل للتكوين هو من 1024 إلى 49151. كرر نفس الإجراء لكل خادم.

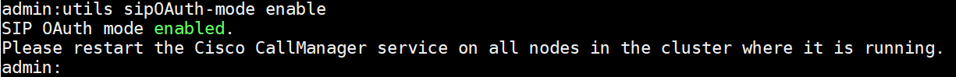

3. قم بتمكين وضع SIP OAuth.

أستخدم واجهة سطر أوامر الناشر لتمكين وضع SIP OAuth بشكل عام. قم بتشغيل الأمر: utils sipOAuth-mode enable.

4. إعادة تشغيل خدمة Cisco CallManager.

من Cisco Unified ServiceAbility، أختر أدوات > Control Center (مركز التحكم) - خدمات الميزات. حدد خدمة Cisco CallManager وأعد تشغيلها على جميع العقد التي تكون الخدمة فيها نشطة.

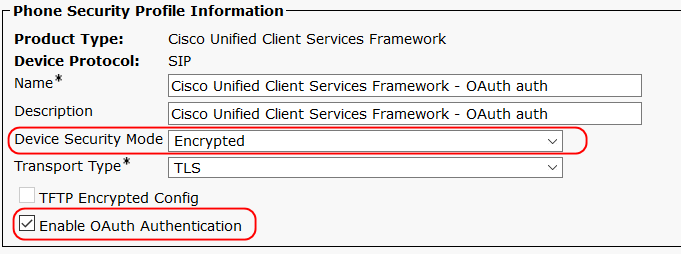

5. قم بتكوين دعم OAuth في ملف تعريف الأمان.

من إدارة Cisco Unified CM، أختر نظام > ملف تعريف أمان الهاتف. حدد تمكين مصادقة OAuth لتمكين دعم SIP OAuth لنقطة النهاية.

التكوين - Jabber عبر MRA

تشترط

قبل تكوين وضع SIP OAuth ل Jabber عبر MRA، أكمل الخطوات 1-4 من التكوين - Jabber On premises الفصل من هذه المقالة.

الخطوة 1. تمكين تسجيل الدخول إلى التحديث عبر MRA.

يجب تمكين عمليات تسجيل الدخول الخاصة بالتحديث على Expressway (والتي تسمى أيضا العلامات المميزة للوصف الذاتي) قبل تكوين مصادقة SIP OAuth مع Cisco Jabber عبر MRA. على Expressway-C، انتقل إلى التكوين > الاتصالات الموحدة > التكوين وتأكد من تعيين Authorize بواسطة رمز OAuth المميز مع معلمة التحديث على.

الخطوة 2. تحديث عقد Unified CM في Expressway-C.

انتقل إلى التكوين > الاتصالات الموحدة > خوادم CM الموحدة. اكتشاف عقد Unified CM أو تحديثها في Expressway-C.

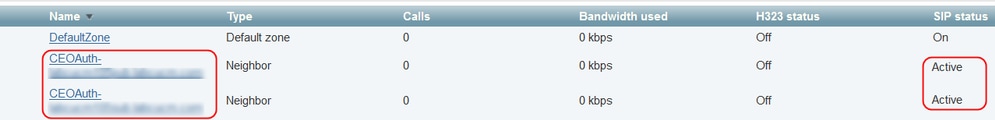

ملاحظة: يتم إنشاء منطقة CEOAuth (TLS) جديدة تلقائيا في Expressway-C. على سبيل المثال، CEOAuth <Unified CM name>. يتم إنشاء قاعدة بحث لوكيل طلبات SIP التي يتم إنشاؤها من Jabber عبر MRA باتجاه عقدة CM الموحدة. تستخدم هذه المنطقة إتصالات TLS بغض النظر عما إذا تم تكوين CM الموحد باستخدام الوضع المختلط أم لا. لإنشاء الثقة، ترسل أيضا Expressway-C تفاصيل اسم المضيف واسم الموضوع البديل (SAN) إلى مجموعة CM الموحدة. راجع جزء التحقق من هذه المادة لضمان وجود التكوين المناسب في موضعه.

الخطوة 3. تكوين دعم OAuth في ملف تعريف الأمان.

من إدارة Cisco Unified CM، أختر نظام > ملف تعريف أمان الهاتف. قم بتمكين دعم OAuth على ملف التعريف الذي يتم تعيينه ل Cisco Jabber.

التحقق من الصحة

1. تحقق مما إذا كان وضع SIP OAuth ممكنا بشكل عام.

دققت ال OAuth أسلوب من cisco unified CM إدارة، أخترت نظام > مؤسسة معلم.

بدلا من ذلك، أستخدم واجهة سطر الأوامر (CLI) للمسؤول - قم بتشغيل الأمر: قم بتشغيل sql select parvalue من ProcessConfig حيث Paramname = 'ClusterSIPOAuthMode'

القيم الممكنة: 0 - للمعطل (الافتراضي)، 1 - للتمكين.

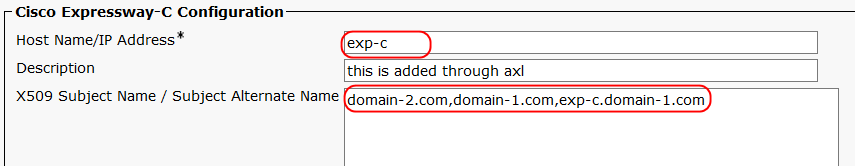

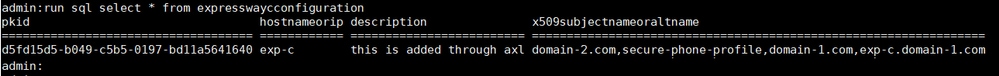

2. التحقق من إدخالات شبكة منطقة التخزين (SAN) من Expressway-C التي تم دفعها بنجاح إلى CUCM.

يرسل Expressway-C تفاصيل CN/SAN الخاصة بشهادته إلى UCM من خلال AXL. ويتم حفظ هذه التفاصيل في جدول ExpressSwitchConfiguration. يتم إستدعاء هذه العملية في كل مرة تكتشف فيها عقد Unified CM في Expressway-C أو تقوم بتحديثها. يتم إستخدام هذه الإدخالات لإنشاء ثقة بين UCM و Expressway-C. يتم التحقق من حقل CN/SAN لشهادة Expressway-C مقابل هذه الإدخالات أثناء اتصال MTLS بمنفذ SIP MRA OAuth (5091 بشكل افتراضي). في حالة عدم نجاح التحقق من الصحة، يفشل اتصال MTLS.

تحقق من الإدخالات من إدارة Cisco Unified CM، أختر جهاز > Expressway-C (متوفر من UCM 12.5.1SU1 وما بعده)

بدلا من ذلك، أستخدم واجهة سطر الأوامر (CLI) للمسؤول - قم بتشغيل الأمر: قم بتشغيل sql select * من expressSwaycconfiguration

3. التحقق من منطقة (مناطق) CEOTH على Expressway-C.

انتقل إلى Expressway-C > تكوين > مناطق > مناطق. تأكد من أن جميع مناطق CEOAuth المنشأة حديثا في الحالة النشطة.

4. التحقق من إستماعات عملية CallManager على منافذ SIP OAuth.

ركضت الأمر من ال Admin CLI: أبديت فتح ميناء regEXP 5090 (تقصير SIP ميناء)

ركضت الأمر من ال Admin CLI: أبديت فتح ميناء regEXP 5091 (تقصير SIP MRA ميناء)

استكشاف الأخطاء وإصلاحها

مثال سجل Jabber (محلي)

مثال السجل لتسجيل SIP OAuth المحلي على المنفذ 5090 من منظور سجل Jabber.

## CSF configuration retrieved 2020-03-30 13:03:18,278 DEBUG [0x000012d8] [src\callcontrol\ServicesManager.cpp(993)] [csf.ecc] [csf::ecc::ServicesManager::fetchDeviceConfig] - fetchDeviceConfig() retrieved config for CSFrado 2020-03-30 13:03:18,278 DEBUG [0x000012d8] [rc\callcontrol\ServicesManager.cpp(1003)] [csf.ecc] [csf::ecc::ServicesManager::fetchDeviceConfig] - Device Config:

السيناريو 1 - عدم تطابق منفذ تسجيل SIP OAuth

يفشل جهاز Jabber في المقرات في وضع SIP OAuth في التسجيل باستخدام UCM. UCM يرسل 403 لرسالة السجل:

SIP/2.0 403 Forbidden Via: SIP/2.0/TLS 10.5.10.121:50347;branch=z9hG4bK00005163 From:

الحل الممكن: التأكد من استيفاء الشروط التالية:

- تم تمكين وضع OAuth بشكل عام

- تم تمكين دعم OAuth لملف تعريف أمان الجهاز المقترن بالجهاز

- تم إستلام الرسالة على المنفذ 5090 عبر TLS بدلا من mTLS

السيناريو 2 - مرجع مصدق غير معروف من Expressway

يتعذر على Expressway-C إنشاء مصافحة mTLS باستخدام UCM على SIPmraoaUthport (الإعداد الافتراضي 5091). لا يثق Expressway-C في الشهادة المشتركة من قبل UCM ويستجيب مع رسالة CA غير المعروفة أثناء إعداد mTLS.

الحل المحتمل: ترسل خدمة CallManager شهادة Tomcat الخاصة بها أثناء مصافحة mTLS. تأكد من أن Expressway-C تثق في الموقع على شهادة Tomcat من UCM.

السيناريو 3 - CA غير معروف من UCM

يتعذر على Expressway-C إنشاء مصافحة mTLS باستخدام UCM على SIPmraoaUthport (الإعداد الافتراضي 5091). لا يثق UCM في الشهادة التي تتم مشاركتها بواسطة Expressway، كما يستجيب مع رسالة CA غير المعروفة أثناء إعداد mTLS.

التقاط الحزمة من هذا الاتصال (UCM 10.x.x.198، Expressway-C 10.x.182):

الحل المحتمل: يستخدم UCM مخزن Tomcat-trust للتحقق من الشهادات الواردة أثناء مصافحة mTLS على منافذ SIP OAuth. تأكد من تحميل شهادة الموقع ل Expressway-C بشكل صحيح على UCM.

تمت المساهمة بواسطة مهندسو Cisco

- Rado DrabikCisco TAC Engineer

اتصل بنا

- فتح حالة دعم

- (تتطلب عقد خدمة Cisco)

التعليقات

التعليقات