قناة اتصال SIP الآمنة بين CUCM ومثال تكوين VCS

المحتويات

المقدمة

يوضح هذا المستند كيفية إعداد اتصال بروتوكول بدء جلسة عمل آمنة (SIP) بين Cisco Unified Communications Manager (CUCM) وخادم إتصالات الفيديو (VCS) Cisco TelePresence.

إن CUCM و VCS مدمجان بشكل وثيق. نظرا لأنه يمكن تسجيل نقاط نهاية الفيديو على CUCM أو VCS، يجب أن توجد خطوط اتصال SIP بين الأجهزة.

المتطلبات الأساسية

المتطلبات

توصي Cisco بأن تكون لديك معرفة بالمواضيع التالية:

- مدير الاتصالات الموحدة من Cisco

- خادم إتصالات الفيديو Cisco TelePresence

- الشهادات

المكونات المستخدمة

لا يقتصر هذا المستند على إصدارات برامج ومكونات مادية معينة. يستخدم هذا المثال الإصدار X7.2.2 من برنامج Cisco VCS والإصدار 9.x من CUCM.

تم إنشاء المعلومات الواردة في هذا المستند من الأجهزة الموجودة في بيئة معملية خاصة. بدأت جميع الأجهزة المُستخدمة في هذا المستند بتكوين ممسوح (افتراضي). إذا كانت شبكتك مباشرة، فتأكد من فهمك للتأثير المحتمل لأي أمر.

التكوين

تأكد من أن الشهادات صحيحة، قم بإضافة الشهادات إلى خوادم CUCM و VCS بحيث تثق في شهادات بعضها البعض، ثم قم بإنشاء خط اتصال SIP.

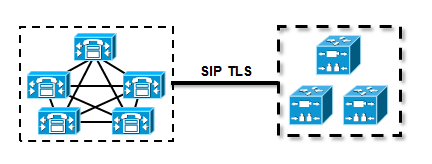

الرسم التخطيطي للشبكة

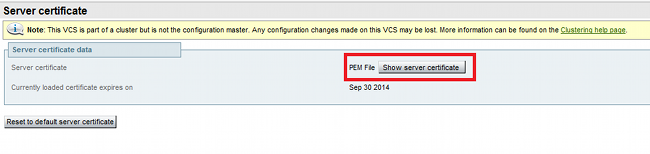

الحصول على شهادة VCS

وبشكل افتراضي، تأتي جميع أنظمة VCS بشهادة مؤقتة. في صفحة الإدارة، انتقل إلى الصيانة > إدارة الشهادة > شهادة الخادم. انقر على إظهار شهادة الخادم، ويفتح نافذة جديدة مع البيانات الأولية للشهادة:

هذا مثال على بيانات الترخيص الخام:

-----BEGIN CERTIFICATE-----

MIIDHzCCAoigAwIBAgIBATANBgkqhkiG9w0BAQUFADCBmjFDMEEGA1UECgw6VGVt

cG9yYXJ5IENlcnRpZmljYXRlIDU4Nzc0NWYwLTI5YTAtMTFlMy1hNTE4LTAwNTA1

Njk5NWI0YjFDMEEGA1UECww6VGVtcG9yYXJ5IENlcnRpZmljYXRlIDU4Nzc0NWYw

LTI5YTAtMTFlMy1hNTE4LTAwNTA1Njk5NWI0YjEOMAwGA1UEAwwFY2lzY28wHhcN

MTMwOTMwMDcxNzIwWhcNMTQwOTMwMDcxNzIwWjCBmjFDMEEGA1UECgw6VGVtcG9y

YXJ5IENlcnRpZmljYXRlIDU4Nzc0NWYwLTI5YTAtMTFlMy1hNTE4LTAwNTA1Njk5

NWI0YjFDMEEGA1UECww6VGVtcG9yYXJ5IENlcnRpZmljYXRlIDU4Nzc0NWYwLTI5

YTAtMTFlMy1hNTE4LTAwNTA1Njk5NWI0YjEOMAwGA1UEAwwFY2lzY28wgZ8wDQYJ

KoZIhvcNAQEBBQADgY0AMIGJAoGBAKWvob+Y1zrKoAB5BvPsGR7aVfmTYPipL0I/

L21fyyjoO5qv9lzDCgy7PFZPxkD1d/DNLIgp1jjUqdfFV+64r8OkESwBO+4DFlut

tWZLQ1uKzzdsmvZ/b41mEtosElHNxH7rDYQsqdRA4ngNDJVlOgVFCEV4c7ZvAV4S

E8m9YNY9AgMBAAGjczBxMAkGA1UdEwQCMAAwJAYJYIZIAYb4QgENBBcWFVRlbXBv

cmFyeSBDZXJ0aWZpY2F0ZTAdBgNVHQ4EFgQU+knGYkeeiWqAjORhzQqRCHba+nEw

HwYDVR0jBBgwFoAUpHCEOXsBH1AzZN153S/Lv6cxNDIwDQYJKoZIhvcNAQEFBQAD

gYEAZklIMSfi49p1jIYqYdOAIjOiashYVfqGUUMFr4V1hokM90ByGGTbx8jx6Y/S

p1SyT4ilU5uiY0DD18EkLzt8y3jFNPmHYAw/f2fB9J3mDAqbiQdmbLAeD2RRUsy7

1Zc3zTl6WL6hsj+90GAsI/TGthQ2n7yUWPl6CevopbJe1iA=

-----END CERTIFICATE-----

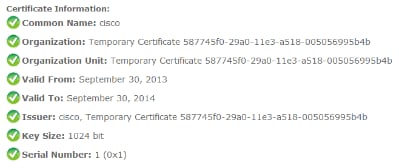

يمكنك فك ترميز الشهادة ورؤية بيانات الشهادة من خلال إستخدام OpenSSL على الكمبيوتر المحلي أو إستخدام جهاز فك ترميز الشهادة عبر الإنترنت مثل SSL Shopper :

إنشاء وتحميل شهادة VCS ذاتية التوقيع

لأن كل خادم VCS لديه شهادة بنفس الاسم الشائع، تحتاج لوضع شهادات جديدة على الخادم. يمكنك إختيار إستخدام شهادات موقعة ذاتيا أو شهادات موقعة من قبل المرجع المصدق (CA). راجع إنشاء شهادة Cisco TelePresence واستخدامها مع دليل نشر Cisco VCS للحصول على تفاصيل هذا الإجراء.

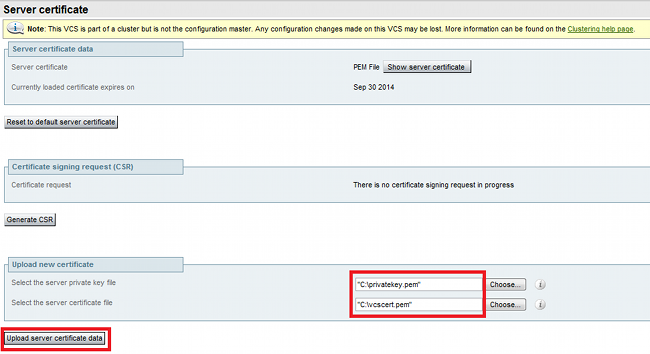

يصف هذا الإجراء كيفية إستخدام VCS نفسه لإنشاء شهادة موقعة ذاتيا، ثم تحميل تلك الشهادة:

- قم بتسجيل الدخول كجذر إلى VCS، وابدأ OpenSSL، وقم بإنشاء مفتاح خاص:

~ # openssl

OpenSSL> genrsa -out privatekey.pem 1024

Generating RSA private key, 1024 bit long modulus

..................................++++++

................++++++

e is 65537 (0x10001) - أستخدم هذا المفتاح الخاص لإنشاء طلب توقيع شهادة (CSR):

OpenSSL> req -new -key privatekey.pem -out certcsr.pem

You are about to be asked to enter information that will be incorporated

into your certificate request.

What you are about to enter is what is called a Distinguished Name or a DN.

There are quite a few fields but you can leave some blank

For some fields there will be a default value,

If you enter '.', the field will be left blank.

-----

Country Name (2 letter code) [AU]:BE

State or Province Name (full name) [Some-State]:Vlaams-Brabant

Locality Name (eg, city) []:Diegem

Organization Name (eg, company) [Internet Widgits Pty Ltd]:Cisco

Organizational Unit Name (eg, section) []:TAC

Common Name (e.g. server FQDN or YOUR name) []:radius.anatomy.com

Email Address []:

Please enter the following 'extra' attributes

to be sent with your certificate request

A challenge password []:

An optional company name []:

OpenSSL> exit - إنشاء الشهادة الموقعة ذاتيا:

~ # openssl x509 -req -days 360 -in certcsr.pem -signkey privatekey.pem -out vcscert.pem

Signature ok

subject=/C=BE/ST=Vlaams-Brabant/L=Diegem/O=Cisco/OU=TAC/CN=radius.anatomy.com

Getting Private key

~ # - تأكد من أن الشهادات متوفرة الآن:

~ # ls -ltr *.pem

-rw-r--r-- 1 root root 891 Nov 1 09:23 privatekey.pem

-rw-r--r-- 1 root root 664 Nov 1 09:26 certcsr.pem

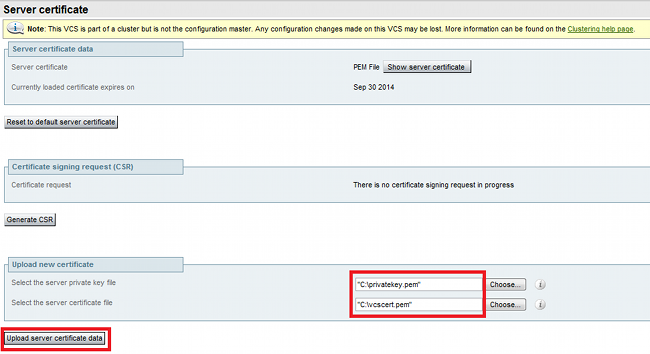

-rw-r--r-- 1 root root 879 Nov 1 09:40 vcscert.pem - قم بتنزيل الشهادات باستخدام WinSCP، وتحميلها على صفحة الويب حتى يمكن ل VCS إستخدام الشهادات، فأنت بحاجة إلى كل من المفتاح الخاص والشهادة التي تم إنشاؤها:

- كرر هذا الإجراء لجميع خوادم VCS.

إضافة شهادة موقعة ذاتيا من خادم CUCM إلى خادم VCS

قم بإضافة الشهادات من خوادم CUCM بحيث يثق بها ال VCS. في هذا المثال، أنت تستخدم الشهادات القياسية ذاتية التوقيع من CUCM، و CUCM يولد شهادات ذاتية التوقيع أثناء التثبيت بحيث لا تحتاج إلى إنشاء تلك الشهادات كما فعلت على VCS.

يصف هذا الإجراء كيفية إضافة شهادة موقعة ذاتيا من خادم CUCM إلى خادم VCS:

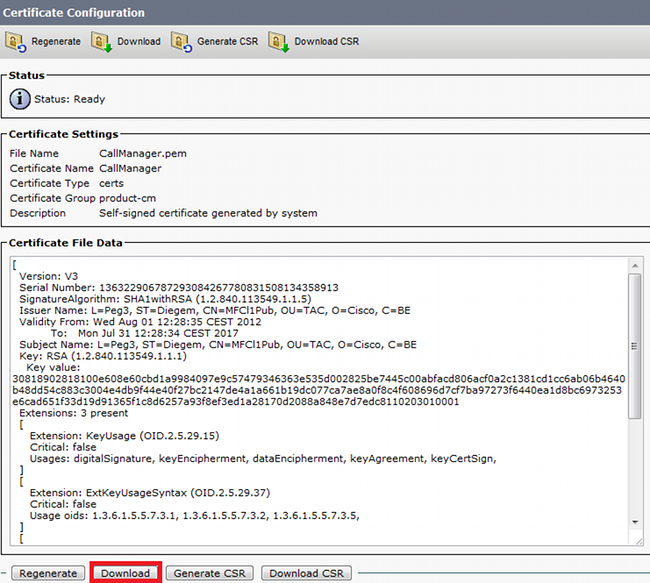

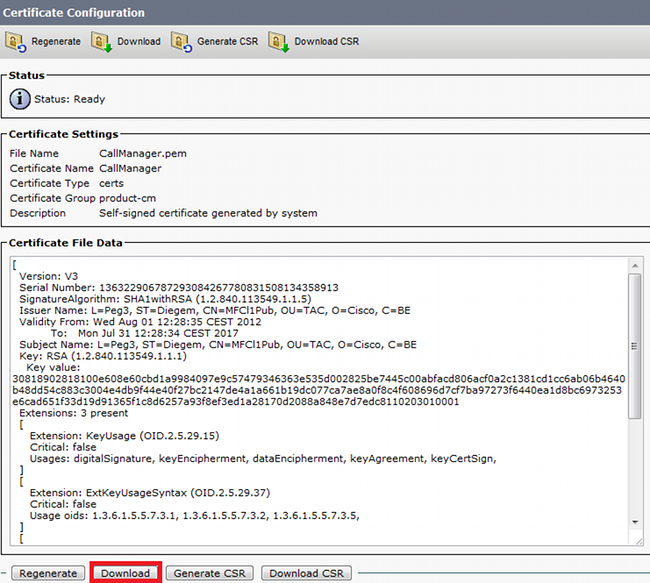

- تنزيل شهادة CallManager.pem من CUCM. قم بتسجيل الدخول إلى صفحة إدارة نظام التشغيل، وتصفح إلى الأمان > إدارة الشهادات، ثم حدد شهادة CallManager.pem الموقعة ذاتيا وقم بتنزيلها:

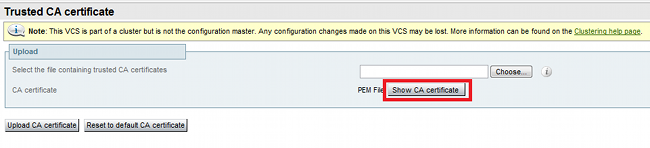

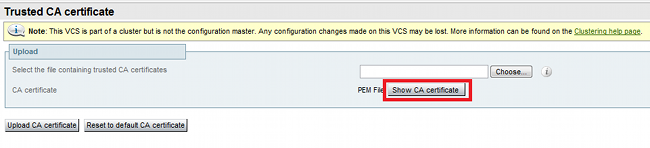

- قم بإضافة هذه الشهادة كشهادة مرجع مصدق ثقة على VCS. على VCS، انتقل إلى صيانة > إدارة الشهادة > شهادة مرجع مصدق ثقة، وحدد إظهار شهادة المرجع المصدق:

يفتح نافذة جديد مع كل التراخيص المضمونة حاليا. - انسخ كل التراخيص المضمونة حاليا إلى ملف نصي. افتح ملف CallManager.pem في محرر نصوص، وانسخ محتوياته، وقم بإضافة ذلك المحتوى إلى أسفل نفس الملف النصي بعد الشهادات الموثوق بها حاليا:

CallManagerPub

إذا كان لديك خوادم متعددة في مجموعة CUCM، فقم بإضافة كافة الخوادم هنا.

======================

-----BEGIN CERTIFICATE-----

MIICmDCCAgGgAwIBAgIQZo7WOmjKYy9JP228PpPvgTANBgkqhkiG9w0BAQUFADBe

MQswCQYDVQQGEwJCRTEOMAwGA1UEChMFQ2lzY28xDDAKBgNVBAsTA1RBQzERMA8G

A1UEAxMITUZDbDFQdWIxDzANBgNVBAgTBkRpZWdlbTENMAsGA1UEBxMEUGVnMzAe

Fw0xMjA4MDExMDI4MzVaFw0xNzA3MzExMDI4MzRaMF4xCzAJBgNVBAYTAkJFMQ4w

DAYDVQQKEwVDaXNjbzEMMAoGA1UECxMDVEFDMREwDwYDVQQDEwhNRkNsMVB1YjEP

MA0GA1UECBMGRGllZ2VtMQ0wCwYDVQQHEwRQZWczMIGfMA0GCSqGSIb3DQEBAQUA

A4GNADCBiQKBgQDmCOYMvRqZhAl+nFdHk0Y2PlNdACglvnRFwAq/rNgGrPCiwTgc

0cxqsGtGQLSN1UyIPDAE5NufROQPJ7whR95KGmYbGdwHfKeuig+MT2CGltfPe6ly

c/ZEDqHYvGlzJT5srWUfM9GdkTZfHI1iV6k/jvPtGigXDSCIqEjn1+3IEQIDAQAB

o1cwVTALBgNVHQ8EBAMCArwwJwYDVR0lBCAwHgYIKwYBBQUHAwEGCCsGAQUFBwMC

BggrBgEFBQcDBTAdBgNVHQ4EFgQUK4jYX6O6BAnLCalbKEn6YV7BpkQwDQYJKoZI

hvcNAQEFBQADgYEAkEGDdRdMOtX4ClhEatQE3ptT6L6RRAyP8oDd3dIGEOYWhA2H

Aqrw77loieva297AwgcKbPxnd5lZ/aBJxvmF8TIiOSkjy+dJW0asZWfei9STxVGn

NSr1CyAt8UJh0DSUjGHtnv7yWse5BB9mBDR/rmWxIRrlIRzAJDeygLIq+wc=

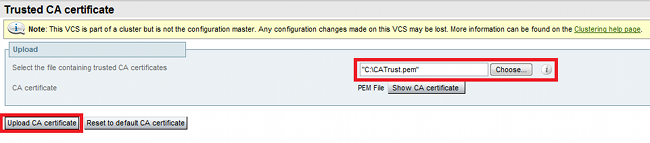

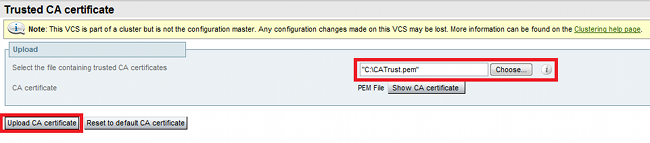

-----END CERTIFICATE----- - احفظ الملف على هيئة CATrust.pem، وانقر فوق تحميل شهادة CA لتحميل الملف مرة أخرى إلى VCS:

وسيثق القائمون على الشهادة الافتراضية الآن بالشهادات المقدمة من إدارة الموارد الطبيعية. - كرر هذا الإجراء لجميع خوادم VCS.

تحميل الشهادة من خادم VCS إلى خادم CUCM

يحتاج CUCM إلى الثقة في الشهادات المقدمة من VCS.

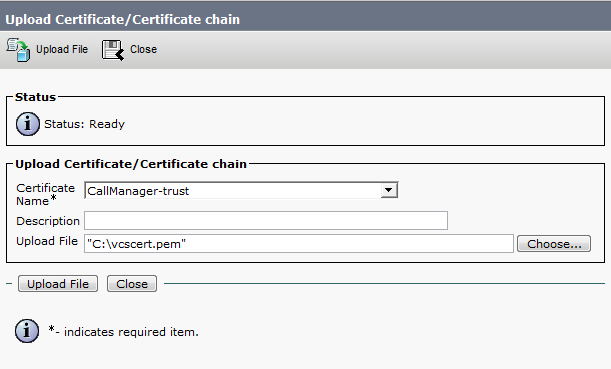

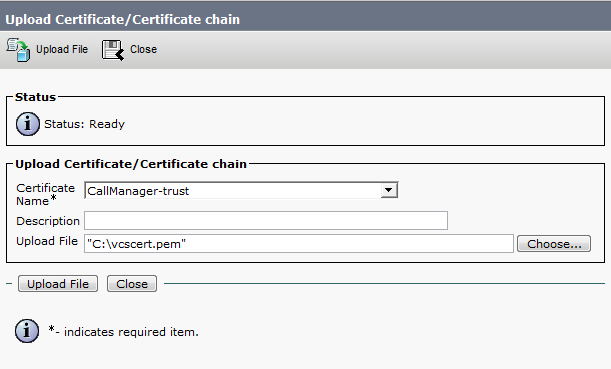

يصف هذا الإجراء كيفية تحميل شهادة VCS التي أنشأتها على CUCM كشهادة ثقة CallManager:

- في صفحة إدارة نظام التشغيل، انتقل إلى الأمان > إدارة الشهادات، وأدخل اسم الشهادة، واستعرض إلى موقعه، وانقر فوق تحميل الملف:

- قم بتحميل الشهادة من جميع خوادم VCS. قم بذلك على كل خادم CUCM الذي سيتواصل مع VCS؛ وعادة ما تكون هذه هي جميع العقد التي تقوم بتشغيل خدمة CallManager.

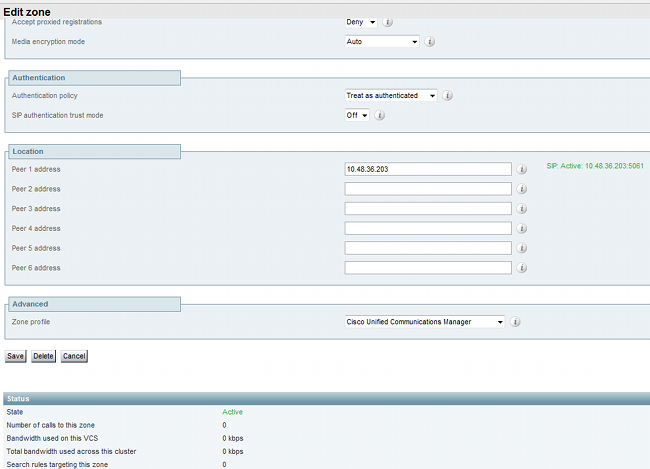

اتصال SIP

بمجرد التحقق من صحة الشهادات ويثق كلا النظامين في الآخر، قم بتكوين المنطقة المجاورة على VCS وشنطة SIP على CUCM. راجع دليل نشر Cisco TelePresence Cisco Unified Communications Manager مع Cisco VCS (SIP Trunk) للحصول على تفاصيل هذا الإجراء.

التحقق من الصحة

تأكيد أن اتصال SIP نشط في المنطقة المجاورة على VCS:

استكشاف الأخطاء وإصلاحها

لا تتوفر حاليًا معلومات محددة لاستكشاف الأخطاء وإصلاحها لهذا التكوين.

معلومات ذات صلة

- Cisco TelePresence Cisco Unified Communications Manager مع دليل نشر Cisco VCS (SIP Trunk)

- دليل مسؤول خادم إتصالات الفيديو Cisco TelePresence

- إنشاء شهادة Cisco TelePresence واستخدامها مع دليل نشر Cisco VCS

- دليل إدارة نظام تشغيل الاتصالات الموحدة من Cisco

- دليل إدارة مدير الاتصالات الموحدة من Cisco

- الدعم التقني والمستندات - Cisco Systems

محفوظات المراجعة

| المراجعة | تاريخ النشر | التعليقات |

|---|---|---|

1.0 |

12-Nov-2013 |

الإصدار الأولي |

التعليقات

التعليقات