تكوين SIP TLS بين CUCM-cube/CUBE-SBC

خيارات التنزيل

-

ePub (388.3 KB)

العرض في تطبيقات مختلفة على iPhone أو iPad أو نظام تشغيل Android أو قارئ Sony أو نظام التشغيل Windows Phone

لغة خالية من التحيز

تسعى مجموعة الوثائق لهذا المنتج جاهدة لاستخدام لغة خالية من التحيز. لأغراض مجموعة الوثائق هذه، يتم تعريف "خالية من التحيز" على أنها لغة لا تعني التمييز على أساس العمر، والإعاقة، والجنس، والهوية العرقية، والهوية الإثنية، والتوجه الجنسي، والحالة الاجتماعية والاقتصادية، والتمييز متعدد الجوانب. قد تكون الاستثناءات موجودة في الوثائق بسبب اللغة التي يتم تشفيرها بشكل ثابت في واجهات المستخدم الخاصة ببرنامج المنتج، أو اللغة المستخدمة بناءً على وثائق RFP، أو اللغة التي يستخدمها منتج الجهة الخارجية المُشار إليه. تعرّف على المزيد حول كيفية استخدام Cisco للغة الشاملة.

حول هذه الترجمة

ترجمت Cisco هذا المستند باستخدام مجموعة من التقنيات الآلية والبشرية لتقديم محتوى دعم للمستخدمين في جميع أنحاء العالم بلغتهم الخاصة. يُرجى ملاحظة أن أفضل ترجمة آلية لن تكون دقيقة كما هو الحال مع الترجمة الاحترافية التي يقدمها مترجم محترف. تخلي Cisco Systems مسئوليتها عن دقة هذه الترجمات وتُوصي بالرجوع دائمًا إلى المستند الإنجليزي الأصلي (الرابط متوفر).

المحتويات

جدول المحتويات

المقدمة

يساعد هذا المستند في تكوين أمان طبقة النقل (TLS) من SIP بين Cisco Unified Communications Manager (CUCM) و Cisco Unified Border Element (CUBE)

المتطلبات الأساسية

توصي Cisco بأن تكون لديك معرفة بهذه الموضوعات

- بروتوكول SIP

- شهادات الأمان

المتطلبات

- يجب أن يتطابق التاريخ والوقت مع نقاط النهاية (يوصى بأن يكون لديك نفس مصدر NTP).

- يجب أن يكون CUCM في الوضع المختلط.

- اتصال TCP مطلوب (المنفذ المفتوح 5061 على أي جدار حماية للترانزيت).

- يجب أن يحتوي المكعب على تراخيص UCK9 والأمان.

المكونات المستخدمة

- SIP

- شهادات موقعة ذاتيا

التكوين

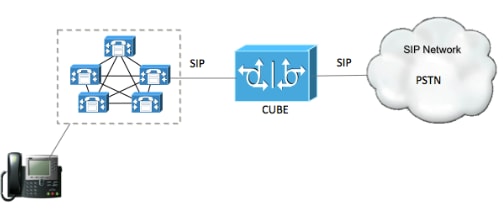

الرسم التخطيطي للشبكة

خطوات التكوين

الخطوة 1. إنشاء نقطة ثقة للاحتفاظ بشهادة CUBE المحددة

crypto pki trustpoint CUBEtest(this can be any name) enrollment selfsigned serial-number none fqdn none ip-address none subject-name cn= ISR4451-B.cisco.lab !(this has to match the router’s host name) revocation-check none rsakeypair ISR4451-B.cisco.lab !(this has to match the router's host name)

الخطوة 2. بمجرد إنشاء نقطة الثقة، تقوم بتشغيل الأمر crypto pki login cubeTest للحصول على شهادات موقعة ذاتيا

crypto pki enroll CUBEtest % The fully-qualified domain name will not be included in the certificate Generate Self Signed Router Certificate? [yes/no]: yes

إذا كان التسجيل صحيحا، فيجب توقع هذا الإخراج

Router Self Signed Certificate successfully created

الخطوة 3. بعد حصولك على الشهادة يجب أن تقوم بتصديرها

crypto pki export CUBEtest pem terminal

يجب أن يقوم الأمر أعلاه بإنشاء الشهادة التالية

% Self-signed CA certificate: -----BEGIN CERTIFICATE----- MIIBgDCCASqgAwIBAgIBATANBgkqhkiG9w0BAQUFADAeMRwwGgYDVQQDExNJU1I0 NDUxLUIuY2lzY28ubGFiMB4XDTE1MTIxNTAxNTAxNVoXDTIwMDEwMTAwMDAwMFow HjEcMBoGA1UEAxMTSVNSNDQ1MS1CLmNpc2NvLmxhYjBcMA0GCSqGSIb3DQEBAQUA A0sAMEgCQQDGtZ974Tfv+pngs1+cCeLZ/e0b2zq6CrIj4T1t+NSlG5sjMJ919/ix 7Fa6DG33LmEYUM1NntkLaz+8UNDAyBZrAgMBAAGjUzBRMA8GA1UdEwEB/wQFMAMB Af8wHwYDVR0jBBgwFoAU+Yy1UqKdb+rrINc7tZcrdIRMKPowHQYDVR0OBBYEFPmM tVKinW/q6yDXO7WXK3SETCj6MA0GCSqGSIb3DQEBBQUAA0EADQXG2FYZ/MSewjSH T88SHXq0EVqcLrgGpScwcpbR1mKFPpIhDVaJfH/FC6jnkGW7JFWcekA5Kp0tzYx4 LDQaxQ== -----END CERTIFICATE----- % General Purpose Certificate: -----BEGIN CERTIFICATE----- MIIBgDCCASqgAwIBAgIBATANBgkqhkiG9w0BAQUFADAeMRwwGgYDVQQDExNJU1I0 NDUxLUIuY2lzY28ubGFiMB4XDTE1MTIxNTAxNTAxNVoXDTIwMDEwMTAwMDAwMFow HjEcMBoGA1UEAxMTSVNSNDQ1MS1CLmNpc2NvLmxhYjBcMA0GCSqGSIb3DQEBAQUA A0sAMEgCQQDGtZ974Tfv+pngs1+cCeLZ/e0b2zq6CrIj4T1t+NSlG5sjMJ919/ix 7Fa6DG33LmEYUM1NntkLaz+8UNDAyBZrAgMBAAGjUzBRMA8GA1UdEwEB/wQFMAMB Af8wHwYDVR0jBBgwFoAU+Yy1UqKdb+rrINc7tZcrdIRMKPowHQYDVR0OBBYEFPmM tVKinW/q6yDXO7WXK3SETCj6MA0GCSqGSIb3DQEBBQUAA0EADQXG2FYZ/MSewjSH T88SHXq0EVqcLrgGpScwcpbR1mKFPpIhDVaJfH/FC6jnkGW7JFWcekA5Kp0tzYx4 LDQaxQ== -----END CERTIFICATE-----

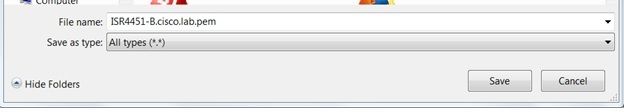

انسخ الشهادة الموقعة ذاتيا المنشأة أعلاه ولصقها في ملف نصي بامتداد الملف .pem

يسمى المثال التالي ISR4451-B.ciscolab.pem

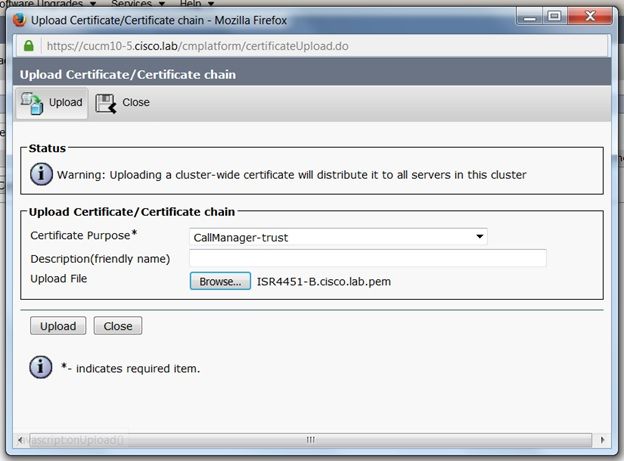

الخطوة 4. تحميل شهادة المكعب إلى CUCM

- مدير CUCM OS > التأمين > إدارة الشهادات > تحميل الشهادة/سلسلة الشهادات

- غرض الشهادة = CallManager-Trust

- تحميل ملف .pem الخاص بك

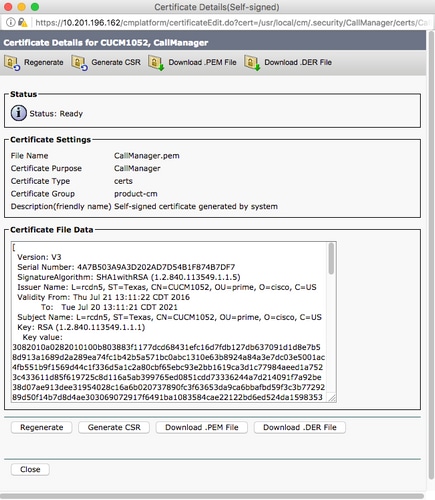

الخطوة 5. تنزيل الشهادة الموقعة ذاتيا لإدارة المكالمات

- العثور على الشهادة التي تقول CallManager

- انقر على اسم المضيف

- انقر على تنزيل ملف PEM

- احفظه على الكمبيوتر

الخطوة 6. تحميل شهادة CallManager.pem إلى CUBE

- افتح CallManager.pem باستخدام محرر ملف نصي

- نسخ محتوى الملف بالكامل

- تشغيل هذه الأوامر على المكعب

crypto pki trustpoint CUCMHOSTNAME

enrollment terminal

revocation-check none

crypto pku authenticate CUCMHOSTNAME

(PASTE THE CUCM CERT HERE AND THEN PRESS ENTER TWICE)

You will then see the following:

Certificate has the following attributes:

Fingerprint MD5: B9CABE35 24B11EE3 C58C9A9F 02DB16BC

Fingerprint SHA1: EC164F6C 96CDC1C9 E7CA0933 8C7518D4 443E0E84

% Do you accept this certificate? [yes/no]: yes

If everything was correct, you should see the following:

Trustpoint CA certificate accepted.

% Certificate successfully imported

الخطوة 7. تكوين SIP لاستخدام TrustPoint للشهادة الموقع الخاص ب CUBE

sip-ua crypto signaling default trustpoint CUBEtest

الخطوة 8. تكوين أقران الطلب باستخدام TLS

dial-peer voice 9999 voip answer-address 35.. destination-pattern 9999 session protocol sipv2 session target dns:cucm10-5 session transport tcp tls voice-class sip options-keepalive srtp

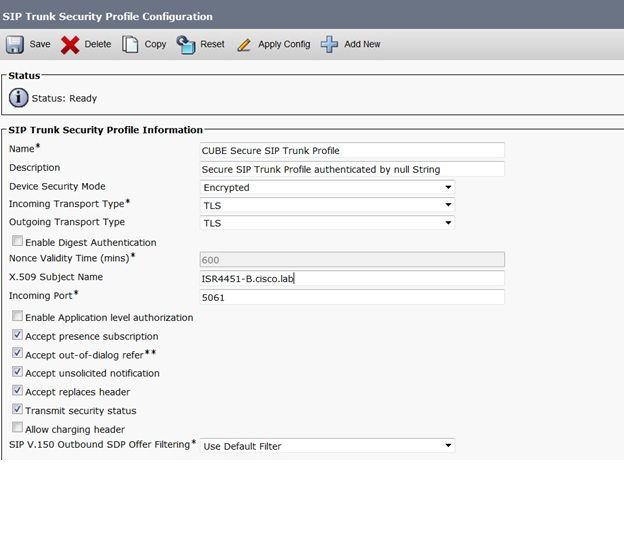

الخطوة 9. تكوين ملف تعريف أمان خط اتصال CUCM

- صفحة إدارة CUCM > النظام > الأمان > ملف تعريف أمان خط اتصال SIP

- قم بتكوين التوصيف كما هو موضح أدناه

ملاحظة: من المهم للغاية أن يتطابق الحقل X.509 مع اسم CN الذي قمت بتكوينه مسبقا أثناء قيامك بإنشاء الشهادة الموقعة ذاتيا

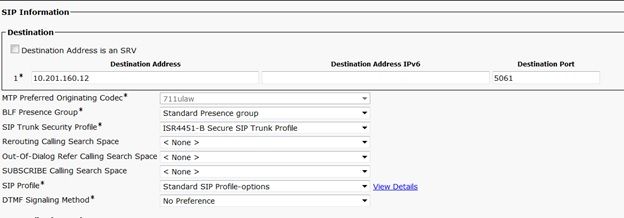

الخطوة 10. تكوين خط اتصال SIP على CUCM

- تأكد من تحديد خانة الاختيار SRTP المسموح بها

- شكلت المناسب غاية عنوان وضمنت أن يستبدل ميناء 5060 مع ميناء 5061

- تأكد من تحديد ملف تعريف أمان خط اتصال SIP الصحيح (الذي تم إنشاؤه في الخطوة 9)

- قم بحفظ خط الاتصال وإعادة تعيينه.

التحقق من الصحة

منذ تمكين إختبار الاتصال بالخيارات على CUCM، يجب أن يكون خط اتصال SIP في حالة الخدمة الكاملة

تظهر حالة خط اتصال SIP الخدمة الكاملة.

عرض حالة نظير الطلب كالتالي:

show dial-peer voice summary TAG TYPE MIN OPER PREFIX DEST-PATTERN FER THRU SESS-TARGET STAT PORT KEEPALIVE 9999 voip up up 9999 0 syst dns:cucm10-5 active

استكشاف الأخطاء وإصلاحها

تمكين وتجميع إخراج هذه الأخطاء

debug crypto pki api debug crypto pki callbacks debug crypto pki messages debug crypto pki transactions debug ssl openssl errors debug ssl openssl msg debug ssl openssl states debug ip tcp transactions debug ccsip verbose

إرتباط تسجيل Webex:

تمت المساهمة بواسطة مهندسو Cisco

- Contributed by Julio CascanteTAC من Cisco

- Edited by Kishan AhujaTAC من Cisco

- Edited by Luis YanesTAC من Cisco

اتصل بنا

- فتح حالة دعم

- (تتطلب عقد خدمة Cisco)

التعليقات

التعليقات