المقدمة

يصف هذا المستند كيفية تكوين أمان طبقة النقل (TLS) بين مدير الاتصالات الموحدة (CUCM) من Cisco وعنصر الحد الموحد (CUBE) من Cisco باستخدام الشهادات الموقعة من مرجع التصديق (CA).

المتطلبات الأساسية

توصي Cisco بالمعرفة بهذه الموضوعات

- بروتوكول SIP

- شهادات الأمان

المتطلبات

- يجب أن يتطابق التاريخ والوقت مع نقاط النهاية (يوصى بأن يكون لديك نفس مصدر NTP).

- يجب أن يكون CUCM في الوضع المختلط.

- اتصال TCP مطلوب (المنفذ المفتوح 5061 على أي جدار حماية للترانزيت).

- يجب أن يحتوي المكعب على تراخيص الأمان والاتصال الموحد K9 (UCK9).

ملاحظة: بالنسبة لبرنامج Cisco IOS-XE الإصدار 16.10، انتقل النظام الأساسي إلى الترخيص الذكي.

المكونات المستخدمة

- SIP

- الشهادات الموقعة لهيئة الشهادات

-

بوابات Cisco IOS و IOS-XE

الإصدارات 2900 / 3900 / 4300 / 4400 / CSR1000v / ASR100X: 15.4+

-

برنامج Cisco Unified Communications Manager (CUCM)

الإصدارات: 10.5+

التكوين

الرسم التخطيطي للشبكة

التكوين

الخطوة 1. أنت ذاهب إلى إنشاء مفتاح RSA يطابق طول الشهادة للشهادة الجذر باستخدام الأمر:

Crypto key generate rsa label TestRSAkey exportable modulus 2048

يقوم هذا الأمر بإنشاء مفتاح RSA بطول 2048 بت (الحد الأقصى هو 4096).

الخطوة 2. إنشاء نقطة ثقة للاحتفاظ بشهادتنا الموقعة من قبل CA باستخدام الأوامر:

Crypto pki trustpoint CUBE_CA_CERT

serial-number none

fqdn none

ip-address none

subject-name cn=ISR4451-B.cisco.lab !(this has to match the router’s hostname [hostname.domain.name])

revocation-check none

rsakeypair TestRSAkey !(this has to match the RSA key you just created)

الخطوة 3. الآن بعد أن أصبح لديك نقطة الثقة الخاصة بنا، ستقوم بإنشاء طلب CSR الخاص بنا باستخدام الأوامر التالية:

Crypto pki enroll CUBE_CA_CERT

أجب على الأسئلة على الشاشة، ثم انسخ طلب CSR، واحفظه في ملف ثم أرسله إلى CA.

الخطوة 4. تحتاج أن تعرف ما إذا كانت سلسلة الشهادات الجذر تحتوي على أي شهادات وسيطة، في حالة عدم وجود مراجع شهادة وسيطة، انتقل إلى الخطوة 7، وإلا، استمر في الخطوة 6.

الخطوة 5. قم بإنشاء نقطة ثقة للاحتفاظ بشهادة الجذر، بالإضافة إلى ذلك، قم بإنشاء نقطة ثقة للاحتفاظ بأي مرجع مصدق متوسط حتى يوقع شهادة المكعب الخاصة بنا (راجع الصورة أدناه).

في هذا المثال، المستوى الأول هو الجذر ca، والمستوى الثاني هو المرجع المصدق الوسيط الأول، والمستوى الثالث هو المرجع المصدق الذي يقوم بتوقيع شهادة المكعب الخاصة بنا، وبالتالي، تحتاج إلى إنشاء TrustPoint للاحتفاظ بالشهادات الثانية الأولى مع هذه الأوامر.

Crypto pki trustpoint Root_CA_CERT

Enrollment terminal pem

Revocation-check none

Crypto pki authenticate Root_CA_CERT

Paste the X.64 based certificate here

Crypto pki trustpoint Intermediate_CA

Enrollment terminal

Revocation-check none

Crypto pki authenticate Intermediate_CA

الخطوة 6. بعد إستلام شهادتنا الموقعة من قبل CA، ستقوم بمصادقة TrustPoint، تحتاج TrustPoint إلى حمل شهادة المرجع المصدق مباشرة قبل شهادة CUBE، الأمر الذي يسمح باستيراد الشهادة هو،

Crypto pki authenticate CUBE_CA_CERT

الخطوة 7. بمجرد تثبيت شهادتنا، تحتاج لتشغيل هذا الأمر لاستيراد شهادة المكعب الخاصة بنا

Crypto pki import CUBE_CA_CERT cert

الخطوة 8. قم بتكوين SIP-UA لاستخدام TrustPoint الذي قمت بإنشائه

sip-ua

crypto signaling default trustpoint CUBE_CA_CERT

الخطوة 9. تكوين أقران الطلب كما هو موضح أدناه:

dial-peer voice 9999 voip

answer-address 35..

destination-pattern 9999

session protocol sipv2

session target dns:cucm10-5

session transport tcp tls

voice-class sip options-keepalive

srtp

وبهذا، يكون تكوين المكعب مكتملا.

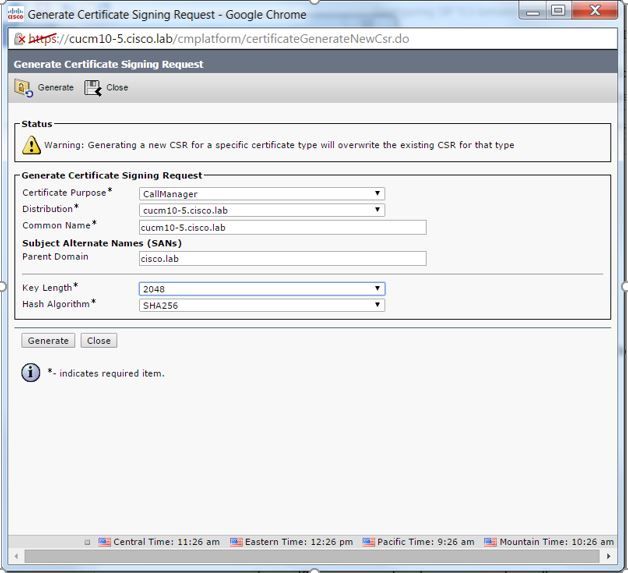

الخطوة 10. الآن، سوف تقوم بإنشاء CUCM CSR الخاص بنا، اتبع التعليمات أدناه

- تسجيل الدخول إلى مسؤول CUCM OS

- انقر على التأمين

- انقر على إدارة الشهادات.

- انقر فوق إنشاء CSR

يجب أن يكون طلب المسؤولية الاجتماعية للشركات هو المطلوب أدناه:

الخطوة 11. قم بتنزيل CSR وإرساله إلى CA.

الخطوة 12. تحميل سلسلة الشهادات الموقعة من CA إلى CUCM، الخطوات هي:

- انقر على التأمين ثم إدارة الشهادات.

- انقر على سلسلة شهادات/شهادات التحميل.

- في القائمة المنسدلة لغرض الشهادة، حدد مدير المكالمات.

- الاستعراض للوصول إلى ملفك.

- انقر فوق تحميل.

الخطوة 13. سجل الدخول إلى واجهة سطر أوامر CUCM وشغل هذا الأمر

utils ctl update CTLFile

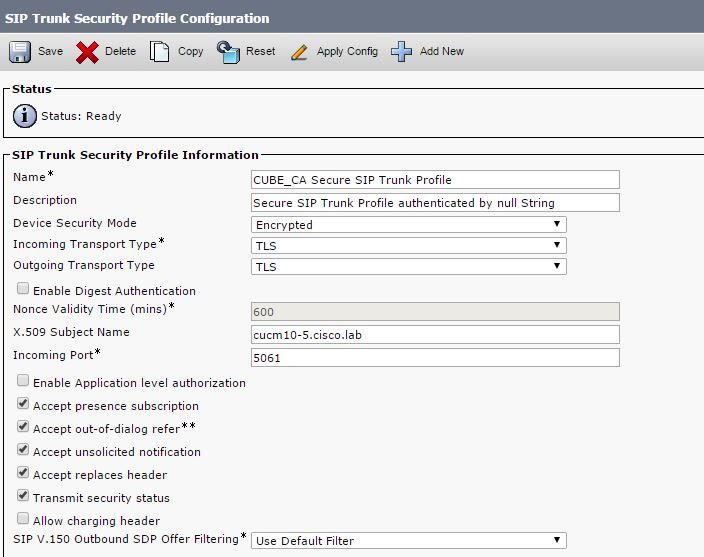

الخطوة 14. تكوين ملف تعريف أمان خط اتصال CUCM

- انقر على النظام، ثم التأمين ثم حدد ملف تعريف أمان خط الاتصال

- قم بتكوين التوصيف كما هو موضح في الصورة،

ملاحظة: في هذه الحالة، يجب أن يطابق اسم موضوع X.509 اسم موضوع شهادة CUCM كما هو موضح في الجزء المبرز من الصورة.

الخطوة 15. تكوين خط اتصال SIP كما تفعل عادة على CUCM

- تأكد من تحديد خانة الاختيار SRTP المسموح بها.

- شكلت المناسب غاية عنوان وضمنت أن يستبدل ميناء 5060 مع ميناء 5061.

- في ملف تعريف أمان خط اتصال SIP، تأكد من تحديد اسم ملف تعريف SIP الذي تم إنشاؤه في الخطوة 14.

التحقق من الصحة

في هذا الوقت، إذا كانت جميع عمليات التكوين صحيحة،

تظهر حالة خط اتصال SIP على CUCM الخدمة الكاملة، كما هو موضح في الصورة،

على CUBE يبدي نظير الطلب هذه الحالة:

TAG TYPE MIN OPER PREFIX DEST-PATTERN FER THRU SESS-TARGET STAT PORT KEEPALIVE

9999 voip up up 9999 0 syst dns:cucm10-5 active

تنطبق هذه العملية نفسها على الموجهات الأخرى، الفرق الوحيد هو أنه بدلا من خطوة تحميل شهادة CUCM، قم بتحميل الشهادة المقدمة من طرف ثالث.

استكشاف الأخطاء وإصلاحها

تمكين تصحيح الأخطاء هذا على المكعب

debug crypto pki api

debug crypto pki callbacks

debug crypto pki messages

debug crypto pki transactions

debug ssl openssl errors

debug ssl openssl msg

debug ssl openssl states

debug ip tcp transactions