المقدمة

يقدم هذا المستند نموذجا لتكوين جهاز الأمان القابل للتكيف (ASA) وأجهزة CallManager لتوفير مصادقة الشهادة لعملاء AnyConnect الذين يعملون على هواتف بروتوكول الإنترنت (IP) من Cisco. بعد اكتمال هذا التكوين، يمكن لهواتف Cisco IP إنشاء إتصالات VPN إلى ASA التي تستخدم الشهادات لتأمين الاتصال.

المتطلبات الأساسية

المتطلبات

تأكد من استيفاء المتطلبات التالية قبل أن تحاول إجراء هذا التكوين:

استنادا إلى إصدار ASA، سترى إما "AnyConnect for Linksys Phone" ل ASA الإصدار 8.0.x أو "AnyConnect لهاتف Cisco VPN" ل ASA الإصدار 8.2.x أو إصدار أحدث.

المكونات المستخدمة

تستند المعلومات الواردة في هذا المستند إلى إصدارات البرامج والمكونات المادية التالية:

ASA - الإصدار 8.0(4) أو إصدار أحدث

طرز هاتف بروتوكول الإنترنت IP - 7942 / 7962 / 7945 / 7965 / 7975

الهواتف - 8961/9951/9971 مع الإصدار 9.1(1) من البرامج الثابتة

الهاتف - الإصدار 9.0(2)SR1S - بروتوكول Skinny للتحكم في المكالمات (SCCP) أو الإصدارات الأحدث

Cisco Unified Communications Manager (CUCM) - الإصدار 8.0.1.10000-4 أو إصدار أحدث

تتضمن الإصدارات المستخدمة في مثال التكوين هذا:

للحصول على قائمة كاملة من الهواتف المدعومة في إصدار CUCM، أكمل الخطوات التالية:

افتح عنوان URL هذا: https://<CUCM Server IP address>:8443/cucreports/systemReports.do

أختر قائمة ميزات هاتف Unified CM > إنشاء تقرير جديد > ميزة: الشبكة الخاصة الظاهرية.

تم إنشاء المعلومات الواردة في هذا المستند من الأجهزة الموجودة في بيئة معملية خاصة. بدأت جميع الأجهزة المُستخدمة في هذا المستند بتكوين ممسوح (افتراضي). إذا كانت شبكتك مباشرة، فتأكد من فهمك للتأثير المحتمل لأي أمر.

الاصطلاحات

راجع اصطلاحات تلميحات Cisco التقنية للحصول على مزيد من المعلومات حول اصطلاحات المستندات.

أنواع شهادات الهاتف

تستخدم Cisco أنواع الشهادات التالية في الهواتف:

الشهادة المثبتة (MIC) من قبل الشركة المصنعة - يتم تضمين أجهزة MIC في جميع هواتف Cisco IP طراز 7941 و 7961 والطراز الأحدث. إن MICs هي شهادات مفاتيح 2048-بت التي يتم توقيعها من قبل مرجع شهادة Cisco (CA). عند وجود ميكروفون، ليس من الضروري تثبيت شهادة هام محليا (LSC). من أجل أن يثق CUCM في شهادة MIC، فإنه يستخدم شهادات CA المثبتة مسبقا CAP-RTP-001، CAP-RTP-002، و Cisco_MANUFACTURING_CA في مخزن الشهادات الموثوق به.

LSC - يؤمن ال LSC الاتصال بين CUCM والهاتف بعد أن يشكل أنت الجهاز أمن أسلوب للمصادقة أو تشفير.

يحتوي LSC على المفتاح العام لهاتف Cisco IP، والذي تم توقيعه من قبل المفتاح الخاص لوظيفة وكيل شهادة CUCM (CAPF). هذه هي الطريقة المفضلة (مقارنة باستخدام أجهزة MIC) لأنه يسمح فقط لهواتف IP من Cisco التي يتم توفيرها يدويا بواسطة المسؤول بتنزيل ملف CTL والتحقق منه.

ملاحظة: نظرا لتزايد مخاطر الأمان، توصي Cisco باستخدام أجهزة MIC فقط لتثبيت LSC وليس للاستخدام المستمر. يقوم العملاء الذين يقومون بتكوين هواتف بروتوكول الإنترنت (IP) من Cisco باستخدام بطاقات MIC لمصادقة أمان طبقة النقل (TLS) أو لأي غرض آخر بذلك على مسؤوليتهم الخاصة.

التكوين

في هذا القسم، تُقدّم لك معلومات تكوين الميزات الموضحة في هذا المستند.

ملاحظة: أستخدم أداة بحث الأوامر (للعملاء المسجلين فقط) للحصول على مزيد من المعلومات حول الأوامر المستخدمة في هذا القسم.

التكوينات

يصف هذا المستند التكوينات التالية:

تكوين ASA

يكاد يكون تكوين ASA هو نفسه عند توصيل جهاز كمبيوتر عميل AnyConnect ب ASA. ومع ذلك، تنطبق هذه القيود:

يستخدم هذا التكوين شهادة ASA (موقعة ذاتيا أو من جهة خارجية) تم تكوينها وتثبيتها مسبقا في Secure Socket Layer (SSL) TrustPoint لجهاز ASA. لمزيد من المعلومات، ارجع إلى هذه المستندات:

التكوين ذو الصلة ل ASA هو:

ip local pool SSL_Pool 10.10.10.1-10.10.10.254 mask 255.255.255.0

group-policy GroupPolicy_SSL internal

group-policy GroupPolicy_SSL attributes

split-tunnel-policy tunnelall

vpn-tunnel-protocol ssl-client

tunnel-group SSL type remote-access

tunnel-group SSL general-attributes

address-pool SSL_Pool

default-group-policy GroupPolicy_SSL

tunnel-group SSL webvpn-attributes

authentication certificate

group-url https://asa5520-c.cisco.com/SSL enable

webvpn

enable outside

anyconnect image disk0:/anyconnect-win-3.0.3054-k9.pkg

anyconnect enable

ssl trust-point SSL outside

تكوين CallManager

لتصدير الشهادة من ASA واستيراد الشهادة إلى CallManager كشهادة Phone-VPN-Trust، أكمل الخطوات التالية:

تسجيل الشهادة التي تم إنشاؤها باستخدام CUCM.

تحقق من الشهادة المستخدمة ل SSL.

ASA(config)#show run ssl

ssl trust-point SSL outside

تصدير الشهادة.

ASA(config)#crypto ca export SSL identity-certificate

وفيما يلي شهادة الهوية المشفرة للبريد المحسن للخصوصية (PEM):

-----BEGIN CERTIFICATE-----ZHUxFjAUBgkqhkiG9w0BCQIWB0FTQTU1NDAwHhcNMTMwMTMwMTM1MzEwWhcNMjMw

MTI4MTM1MzEwWjAmMQwwCgYDVQQDEwNlZHUxFjAUBgkqhkiG9w0BCQIWB0FTQTU1

NDAwgZ8wDQYJKoZIhvcNAQEBBQADgY0AMIGJAoGBAMYcrysjZ+MawKBx8Zk69SW4AR

FSpV6FPcUL7xsovhw6hsJE/2VDgd3pkawc5jcl5vkcpTkhjbf2xC4C1q6ZQwpahde22sdf1

wsidpQWq1DDrJD1We83L/oqmhkWJO7QfNrGZhOLv9xOpR7BFpZd1yFyzwAPkoBl1

-----END CERTIFICATE-----

انسخ النص من الوحدة الطرفية واحفظه على هيئة ملف .pem.

قم بتسجيل الدخول إلى CallManager واختر إدارة نظام التشغيل الموحدة > الأمان > إدارة الشهادات > تحميل الشهادة > تحديد ثقة الهاتف VPN لتحميل ملف الشهادة المحفوظ في الخطوة السابقة.

تكوين VPN على CallManager

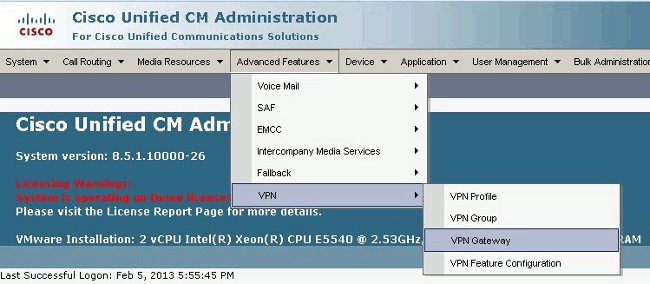

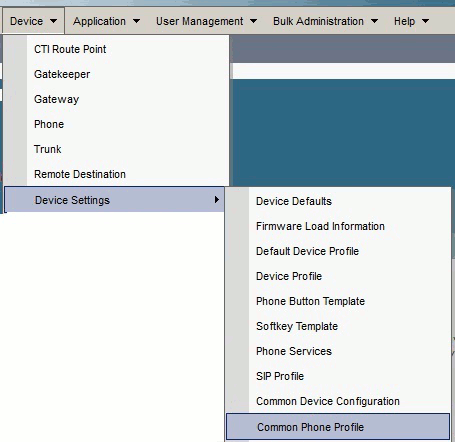

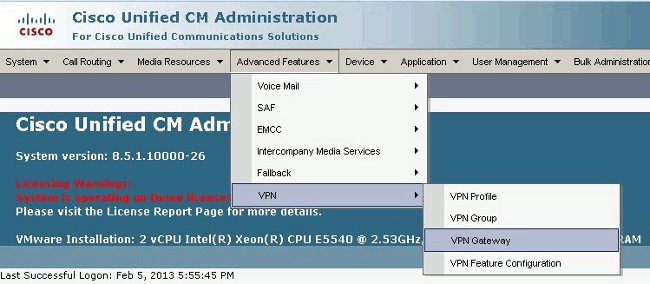

انتقل إلى إدارة Cisco Unified CM.

من شريط القوائم، أختر ميزات متقدمة > VPN > بوابة الشبكة الخاصة الظاهرية (VPN).

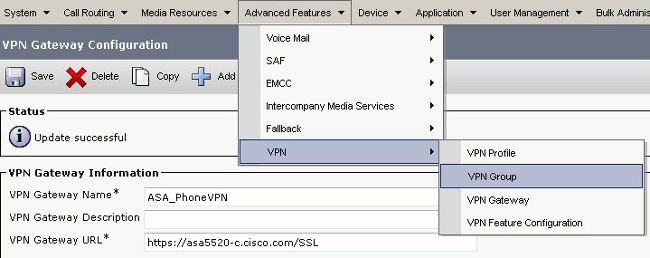

في نافذة تكوين عبارة VPN، أكمل الخطوات التالية:

في حقل اسم عبارة VPN، أدخل اسما. يمكن أن يكون هذا أي اسم.

في حقل وصف عبارة VPN، أدخل وصفا (إختياري).

في حقل عنوان URL لعبارة VPN، أدخل عنوان URL الخاص بالمجموعة المعرف على ASA.

في "شهادات الشبكة الخاصة الظاهرية (VPN)" في حقل "الموقع" هذا، حدد الشهادة التي تم تحميلها إلى CallManager مسبقا لنقلها من TrustStore إلى هذا الموقع.

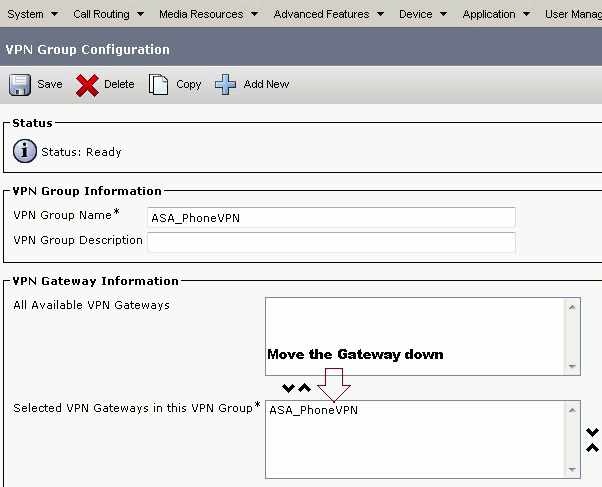

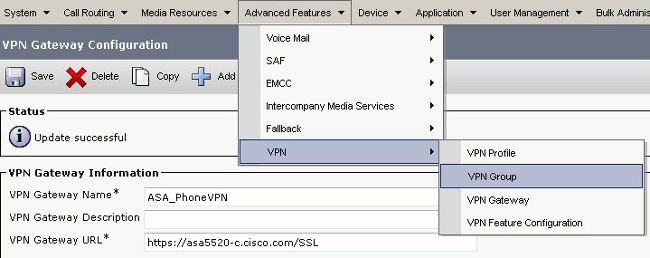

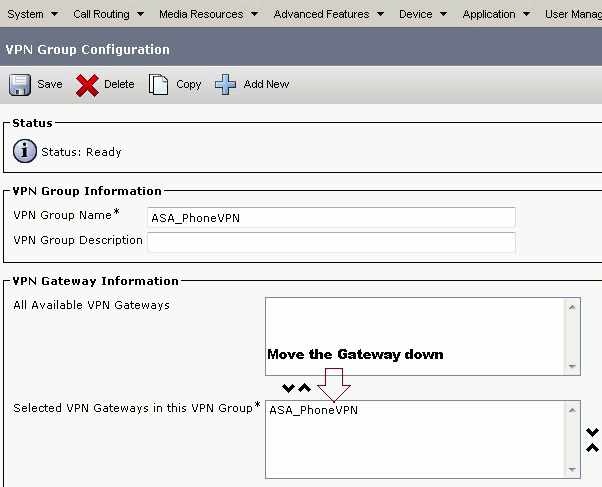

- من شريط القوائم، أختر ميزات متقدمة > VPN > مجموعة VPN.

في حقل جميع بوابات الشبكات الخاصة الظاهرية (VPN) المتاحة، حدد بوابة الشبكة الخاصة الظاهرية (VPN) التي تم تعريفها مسبقا. انقر فوق السهم لأسفل لنقل البوابة المحددة إلى بوابات الشبكة الخاصة الظاهرية (VPN) المحددة في حقل مجموعة الشبكات الخاصة الظاهرية (VPN) هذا.

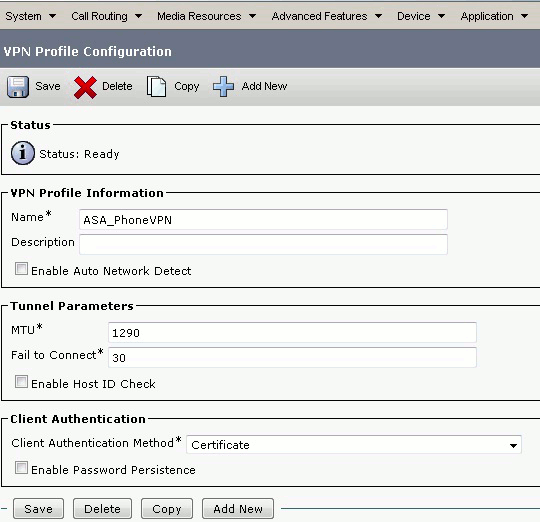

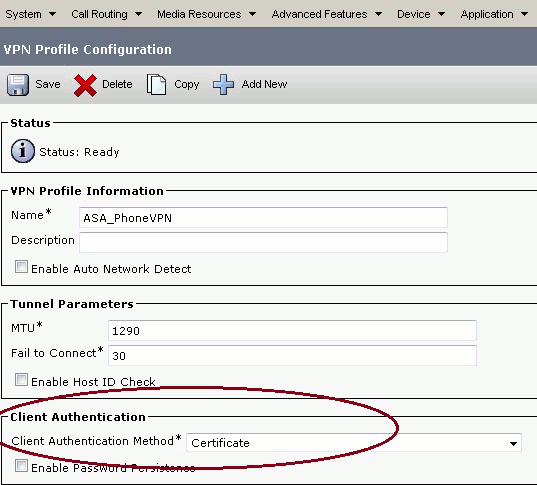

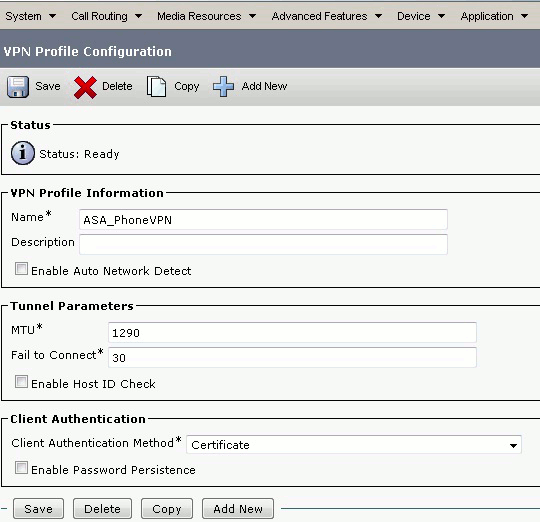

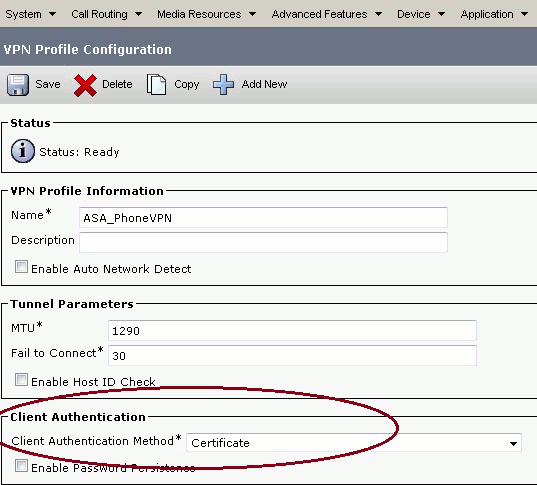

من شريط القوائم، أختر ميزات متقدمة > VPN > ملف تخصيص VPN.

أتمت in order to شكلت ملف تعريف VPN، كل الحقول أن يكون علمت بنجمة (*).

تمكين الكشف التلقائي عن الشبكة: إذا تم تمكين هذا الخيار، يقوم هاتف VPN بتعطيل خادم TFTP وإذا لم يتم تلقي أية إستجابة، فإنه يقوم تلقائيا ببدء اتصال VPN.

تمكين التحقق من معرف المضيف: إذا تم تمكين هذا الخيار، يقوم هاتف شبكة VPN بمقارنة FQDN الخاص بعنوان URL لبوابة VPN مع CN/SAN الخاص بالشهادة. يفشل العميل في الاتصال إذا لم يتطابق أو إذا تم إستخدام شهادة حرف بدل مع علامة نجمية (*).

قم بتمكين إستمرارية كلمة المرور: يسمح هذا لهاتف VPN بذاكرة التخزين المؤقت لاسم المستخدم وكلمة المرور للمحاولة التالية لشبكة VPN.

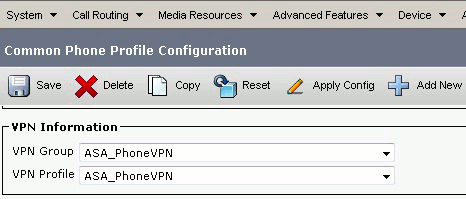

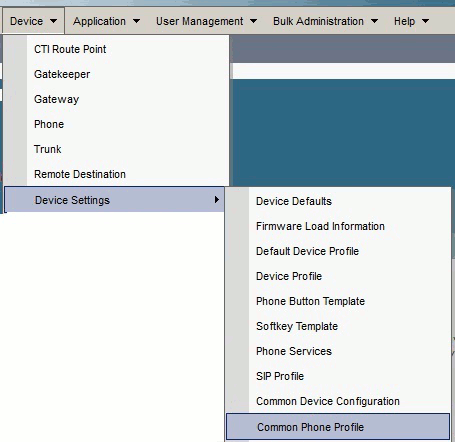

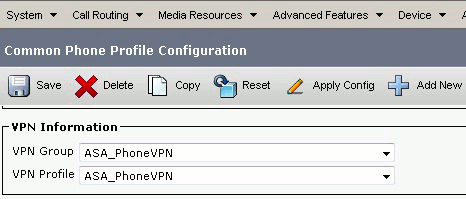

في نافذة تكوين ملف تعريف الهاتف الشائع، انقر فوق تطبيق التكوين لتطبيق تكوين VPN الجديد. يمكنك إستخدام "توصيف الهاتف القياسي المشترك" أو إنشاء توصيف جديد.

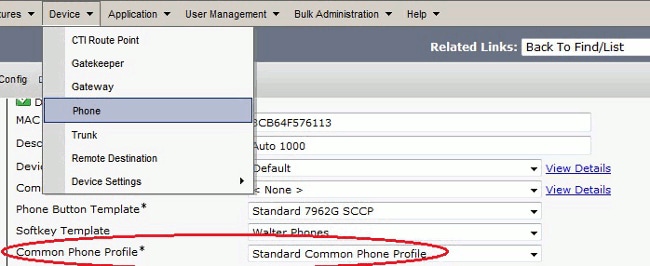

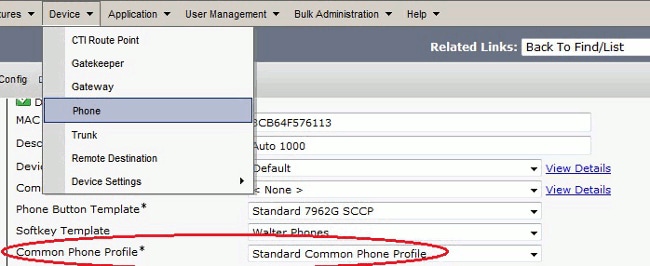

إذا قمت بإنشاء ملف تعريف جديد لهواتف/مستخدمين معينين، فانتقل إلى نافذة تكوين الهاتف. في حقل ملف تعريف الهاتف الشائع، أختر ملف تعريف الهاتف الشائع القياسي.

سجل الهاتف إلى CallManager مرة أخرى لتنزيل التكوين الجديد.

تكوين مصادقة الشهادة

لتكوين مصادقة الشهادة، أكمل الخطوات التالية في CallManager و ASA:

من شريط القوائم، أختر ميزات متقدمة > VPN > ملف تخصيص VPN.

تأكيد تعيين حقل أسلوب مصادقة العميل على الشهادة.

سجل الدخول إلى CallManager. من شريط القوائم، أختر إدارة نظام التشغيل الموحد > التأمين > إدارة الترخيص > بحث.

تصدير الشهادة (الشهادات) الصحيحة لأسلوب مصادقة الشهادة المحدد:

- ابحث عن الشهادة، إما Cisco_MANUFACTURING_CA أو CAPF. قم بتنزيل ملف .pem وحفظه كملف .txt

- قم بإنشاء نقطة ثقة جديدة على ASA وصادق على TrustPoint باستخدام الشهادة المحفوظة السابقة. عندما يطلب منك لشهادة CA المرمزة للأساس 64، حدد والصق النص في ملف .pem الذي تم تنزيله مع أسطر BEGIN و END. يتم عرض مثال:

ASA (config)#crypto ca trustpoint CM-Manufacturing

ASA(config-ca-trustpoint)#enrollment terminal

ASA(config-ca-trustpoint)#exit

ASA(config)#crypto ca authenticate CM-Manufacturing

ASA(config)#

<base-64 encoded CA certificate>

quit

تأكيد تعيين المصادقة في مجموعة النفق على مصادقة الشهادة.

tunnel-group SSL webvpn-attributes

authentication certificate

group-url https://asa5520-c.cisco.com/SSL enable

تثبيت الشهادة على هواتف بروتوكول الإنترنت (IP)

يمكن أن تعمل هواتف IP باستخدام بطاقات MIC أو LSCs، ولكن عملية التكوين مختلفة لكل شهادة.

تثبيت MIC

وبشكل افتراضي، يتم تحميل جميع الهواتف التي تدعم VPN مسبقا بميكروفونات. هواتف 7960 و 7940 لا تأتي مع ميكروفون، وتتطلب إجراءات تركيب خاصة ليسجل LSC بأمان.

ملاحظة: توصي Cisco باستخدام أجهزة MICs لتثبيت LSC فقط. تدعم Cisco قوائم التحكم في الوصول (LSCs) لمصادقة اتصال TLS باستخدام CUCM. نظرا لإمكانية أختراق شهادات جذر الميكروفون، يقوم العملاء الذين يقومون بتكوين الهواتف لاستخدام ميكروفون لمصادقة TLS أو لأي غرض آخر بذلك على مسؤوليتهم الخاصة. لا تتحمل Cisco أي مسؤولية في حالة أختراق بطاقات MIC.

تثبيت LSC

تمكين خدمة CAPF على CUCM.

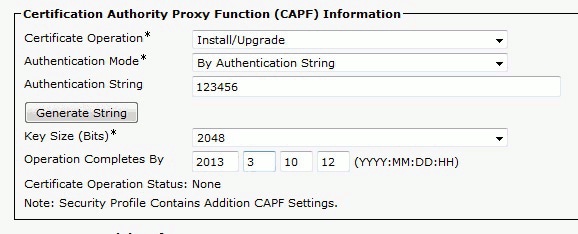

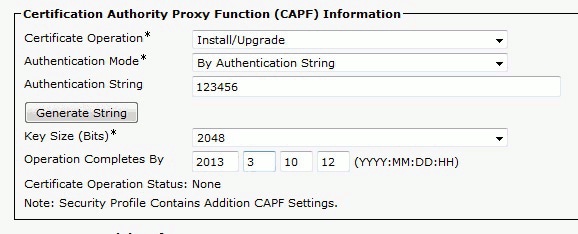

بعد تنشيط خدمة CAPF، قم بتعيين إرشادات الهاتف لإنشاء LSC في CUCM. سجل الدخول إلى إدارة Cisco Unified CM واختر الجهاز > الهاتف. حدد الهاتف الذي قمت بتكوينه.

في قسم معلومات وظيفة وكيل المرجع المصدق (CAPF)، تأكد من صحة كافة الإعدادات ومن تعيين العملية على تاريخ مستقبلي.

في حالة تعيين وضع المصادقة إلى سلسلة خالية أو شهادة موجودة، لا يتطلب الأمر أي إجراء إضافي.

إذا كان وضع المصادقة مضبوطا على سلسلة، فحدد يدويا الإعدادات > تكوين التأمين > **# > LSC > تحديث في وحدة تحكم الهاتف.

التحقق من الصحة

استخدم هذا القسم لتأكيد عمل التكوين بشكل صحيح.

التحقق من ASA

ASA5520-C(config)#show vpn-sessiondb detail anyconnect

Session Type: AnyConnect Detailed

Username : CP-7962G-SEPXXXXXXXXXXXX

Index : 57

Assigned IP : 10.10.10.2 Public IP : 172.16.250.15

Protocol : AnyConnect-Parent SSL-Tunnel DTLS-Tunnel

License : AnyConnect Premium, AnyConnect for Cisco VPN Phone

Encryption : AnyConnect-Parent: (1)AES128 SSL-Tunnel: (1)AES128

DTLS-Tunnel: (1)AES128

Hashing : AnyConnect-Parent: (1)SHA1 SSL-Tunnel: (1)SHA1

DTLS-Tunnel: (1)SHA1Bytes Tx : 305849

Bytes Rx : 270069Pkts Tx : 5645

Pkts Rx : 5650Pkts Tx Drop : 0

Pkts Rx Drop : 0Group Policy :

GroupPolicy_SSL Tunnel Group : SSL

Login Time : 01:40:44 UTC Tue Feb 5 2013

Duration : 23h:00m:28s

Inactivity : 0h:00m:00s

NAC Result : Unknown

VLAN Mapping : N/A VLAN : none

AnyConnect-Parent Tunnels: 1

SSL-Tunnel Tunnels: 1

DTLS-Tunnel Tunnels: 1

AnyConnect-Parent:

Tunnel ID : 57.1

Assigned IP : 10.10.10.2 Public IP : 172.16.250.15

Encryption : AES128 Hashing : SHA1

Encapsulation: TLSv1.0 TCP Dst Port : 443

Auth Mode : Certificate

Idle Time Out: 30 Minutes Idle TO Left : 29 Minutes

Client Type : AnyConnect Client Ver : Cisco SVC IPPhone Client v1.0 (1.0)

Bytes Tx : 1759 Bytes Rx : 799

Pkts Tx : 2 Pkts Rx : 1

Pkts Tx Drop : 0 Pkts Rx Drop : 0

SSL-Tunnel:

Tunnel ID : 57.2

Public IP : 172.16.250.15

Encryption : AES128 Hashing : SHA1

Encapsulation: TLSv1.0 TCP Src Port : 50529

TCP Dst Port : 443 Auth Mode : Certificate

Idle Time Out: 30 Minutes Idle TO Left : 29 Minutes

Client Type : SSL VPN Client

Client Ver : Cisco SVC IPPhone Client v1.0 (1.0)

Bytes Tx : 835 Bytes Rx : 0

Pkts Tx : 1 Pkts Rx : 0

Pkts Tx Drop : 0 Pkts Rx Drop : 0

DTLS-Tunnel:

Tunnel ID : 57.3

Assigned IP : 10.10.10.2 Public IP : 172.16.250.15

Encryption : AES128 Hashing : SHA1

Encapsulation: DTLSv1.0 UDP Src Port : 51096

UDP Dst Port : 443 Auth Mode : Certificate

Idle Time Out: 30 Minutes Idle TO Left : 29 Minutes

Client Type : DTLS VPN Client

Client Ver : Cisco SVC IPPhone Client v1.0 (1.0)

Bytes Tx : 303255 Bytes Rx : 269270

Pkts Tx : 5642 Pkts Rx : 5649

Pkts Tx Drop : 0 Pkts Rx Drop : 0

التحقق من CUCM

استكشاف الأخطاء وإصلاحها

لا تتوفر حاليًا معلومات محددة لاستكشاف الأخطاء وإصلاحها لهذا التكوين.

الأخطاء ذات الصلة

- معرف تصحيح الأخطاء من Cisco CSCtf09529، إضافة دعم لميزة VPN في CUCM لالهواتف 8961، 9951، 9971

- معرف تصحيح الأخطاء من Cisco CSCuc71462، تستغرق عملية تجاوز فشل هاتف IP VPN 8 دقائق

- معرف تصحيح الأخطاء من Cisco CSCtz42052، دعم VPN لهاتف IP SSL لأرقام المنافذ غير الافتراضية

- cisco بق id CSCth96551، ليس كل ASCII رمز مدعوم أثناء هاتف VPN مستعمل + كلمة تسجيل الدخول.

- معرف تصحيح الأخطاء من Cisco CSCuj71475، الإدخال اليدوي TFTP المطلوب ل IP Phone VPN

- معرف تصحيح الأخطاء من Cisco CSCum10683، هواتف IP التي لا تسجل المكالمات الفاتكة أو الموزعة أو المستلمة

معلومات ذات صلة

التعليقات

التعليقات