تكوين اتصال/إتفاقية SAML IDp فردية لكل مجموعة باستخدام الإصدار 2.0 من AD FS

خيارات التنزيل

-

ePub (1.0 MB)

العرض في تطبيقات مختلفة على iPhone أو iPad أو نظام تشغيل Android أو قارئ Sony أو نظام التشغيل Windows Phone

لغة خالية من التحيز

تسعى مجموعة الوثائق لهذا المنتج جاهدة لاستخدام لغة خالية من التحيز. لأغراض مجموعة الوثائق هذه، يتم تعريف "خالية من التحيز" على أنها لغة لا تعني التمييز على أساس العمر، والإعاقة، والجنس، والهوية العرقية، والهوية الإثنية، والتوجه الجنسي، والحالة الاجتماعية والاقتصادية، والتمييز متعدد الجوانب. قد تكون الاستثناءات موجودة في الوثائق بسبب اللغة التي يتم تشفيرها بشكل ثابت في واجهات المستخدم الخاصة ببرنامج المنتج، أو اللغة المستخدمة بناءً على وثائق RFP، أو اللغة التي يستخدمها منتج الجهة الخارجية المُشار إليه. تعرّف على المزيد حول كيفية استخدام Cisco للغة الشاملة.

حول هذه الترجمة

ترجمت Cisco هذا المستند باستخدام مجموعة من التقنيات الآلية والبشرية لتقديم محتوى دعم للمستخدمين في جميع أنحاء العالم بلغتهم الخاصة. يُرجى ملاحظة أن أفضل ترجمة آلية لن تكون دقيقة كما هو الحال مع الترجمة الاحترافية التي يقدمها مترجم محترف. تخلي Cisco Systems مسئوليتها عن دقة هذه الترجمات وتُوصي بالرجوع دائمًا إلى المستند الإنجليزي الأصلي (الرابط متوفر).

المحتويات

المقدمة

يوضح هذا المستند كيفية تكوين اتصال/إتفاقية موفر هوية (SAML) Single Security Confirmation Language (SAML) لكل مجموعة باستخدام Active Directory Federation Service (AD FS).

المتطلبات الأساسية

المتطلبات

توصي Cisco بأن تكون لديك معرفة بالمواضيع التالية:

- Cisco Unified Communications Manager (CUCM) 11.5 أو إصدار أحدث

- Cisco Unified Communications Manager IM and Presence، الإصدار 11.5 أو إصدار أحدث

- Active Directory Federation Service، الإصدار 2.0

المكونات المستخدمة

تستند المعلومات الواردة في هذا المستند إلى إصدارات البرامج التالية:

- Active Directory Federation Service الإصدار 2.0 ك IDp

- Cisco Unified Communications Manager، الإصدار 11.5

- Cisco IM و Presence Server، الإصدار 11.5

معلومات أساسية

بالنسبة ل SAML SSO، يجب أن تكون دائرة الثقة بين مزود الخدمة (SP) والمعرف. يتم إنشاء هذه الثقة كجزء من تمكين SSO، عند تبادل الثقة (بيانات التعريف). قم بتنزيل بيانات التعريف من CUCM وتحميلها إلى IDp، وبالمثل قم بتنزيل بيانات التعريف من IDp وتحميلها إلى CUCM.

تقوم العقدة الناشئة، قبل CUCM 11.5، بإنشاء ملف البيانات الأولية، كما أنها تجمع ملفات البيانات الأولية من عقد أخرى في المجموعة. فهو يضيف كل ملفات البيانات الأولية إلى ملف zip واحد ثم يعرضها على المسئول. يجب على المسؤول فك ضغط هذا الملف وتوفير كل الملفات على IdP. على سبيل المثال، 8 ملفات بيانات أولية لمجموعة ذات 8 عقد.

يتم تقديم اتصال/إتفاقية SAML IDp فردية لكل ميزة نظام مجموعة من 11.5. وكجزء من هذه الميزة، يقوم CUCM بإنشاء ملف بيانات تعريف واحد لمزود الخدمة لجميع عقد CUCM و IMP في نظام المجموعة. تنسيق الاسم الجديد لملف بيانات التعريف هو <hostname>-single-agreement.xml

تقوم إحدى العقد بشكل أساسي بإنشاء "البيانات الأولية" ودفعها إلى عقد SP أخرى في نظام المجموعة. وهذا يتيح سهولة الإمداد والصيانة والإدارة. على سبيل المثال، ملف بيانات أولية واحد لمجموعة مكونة من 8 عقد.

يستخدم ملف البيانات الأولية على مستوى نظام المجموعة شهادة Multiserver Tomcat التي تضمن إستخدام زوج المفاتيح نفسه لجميع العقد في نظام المجموعة. يحتوي ملف بيانات التعريف أيضا على قائمة عناوين URL الخاصة ب Confirmation Consumer Service (ACS) لكل عقد في نظام المجموعة.

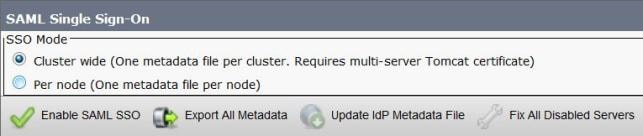

يدعم CUCM و Cisco IM و Presence الإصدار 11.5 كلا من أوضاع SSO، على مستوى المجموعة (ملف بيانات أولية واحد لكل مجموعة) وكل عقدة (الطراز الموجود).

يوضح هذا المستند كيفية تكوين وضع وضع وضع وضع SAML SSO على مستوى نظام المجموعة باستخدام AD FS 2.0.

تم إنشاء المعلومات الواردة في هذا المستند من الأجهزة الموجودة في بيئة معملية خاصة. بدأت جميع الأجهزة المُستخدمة في هذا المستند بتكوين ممسوح (افتراضي). إذا كانت شبكتك مباشرة، فتأكد من فهمك للتأثير المحتمل لأي أمر.

التكوين

الخطوة 1. تصدير بيانات تعريف SP من CUCM

افتح مستعرض ويب، وقم بتسجيل الدخول إلى CUCM كمسؤول، ثم انتقل إلى النظام >تسجيل دخول أحادي SAML.

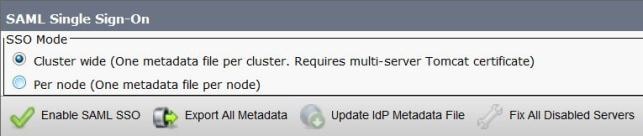

بشكل افتراضي، يتم تحديد زر انتقاء Cluster Wide. انقر تصدير كل البيانات الأولية. ملف بيانات بيانات التعريف المقدم إلى المسؤول باسم <hostname>-single-agreement.xml

الخطوة 2. تنزيل بيانات تعريف IDP من AD FS

لتنزيل بيانات تعريف IDp، راجع الارتباط https:// <FQDN الخاص ب ADFS>/federationmetadata/2007-06/federationmetadata.xml

الخطوة 3. معرف الحكم

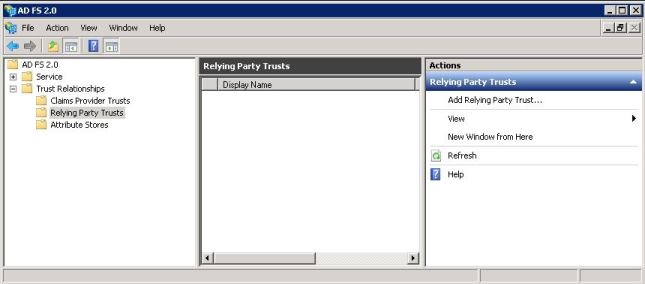

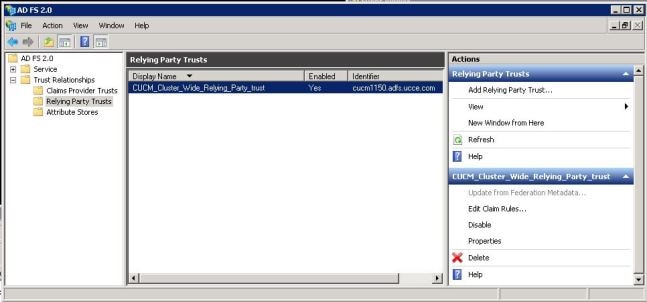

كما هو موضح في الصورة، انتقل إلى AD FS 2.0 Management/Trust Relation Ships/ Relying Party Trust. انقر فوق إضافة ثقة طرف الاعتماد.

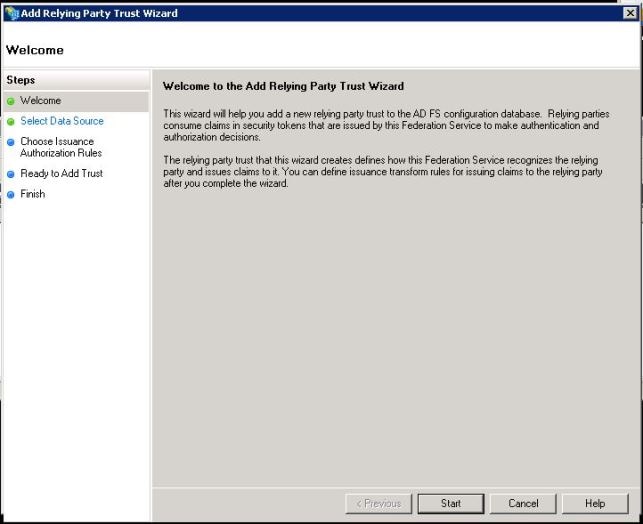

يظهر "معالج إضافة ثقة جهة الاعتماد" كما هو موضح في الصورة، انقر الآن فوق بدء.

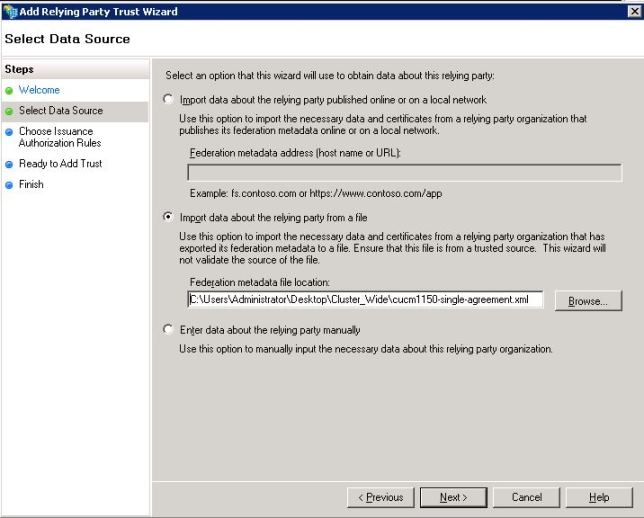

انقر بيانات الاستيراد حول جهة الاعتماد من ملف. استعرض بيانات تعريف SP التي تم تنزيلها من صفحة تكوين CUCM SAML SSO. ثم انقر فوق التالي، كما هو موضح في الصورة:

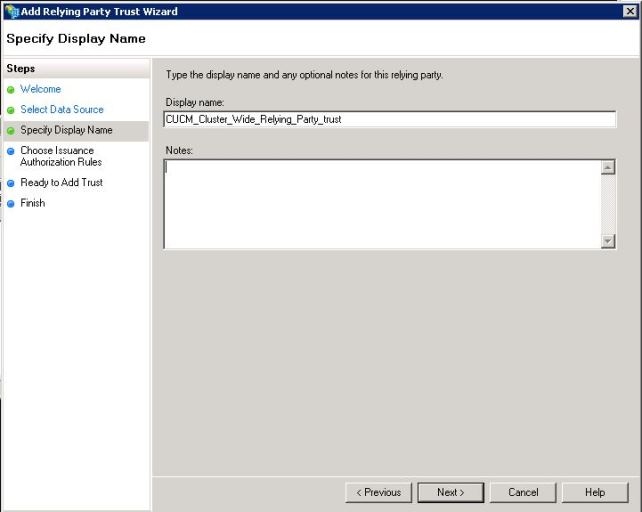

اكتب اسم العرض وأي ملاحظات إختيارية للطرف المعول. طقطقت بعد ذلك.، كما هو موضح في الصورة:

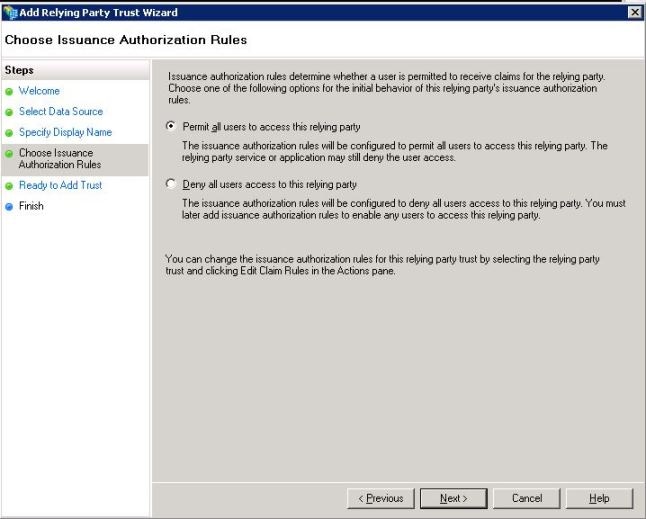

حدد السماح لجميع المستخدمين بالوصول إلى جهة الاعتماد هذه للسماح لجميع المستخدمين بالوصول إلى جهة الاعتماد هذه ثم انقر فوق التالي، كما هو موضح في الصورة:

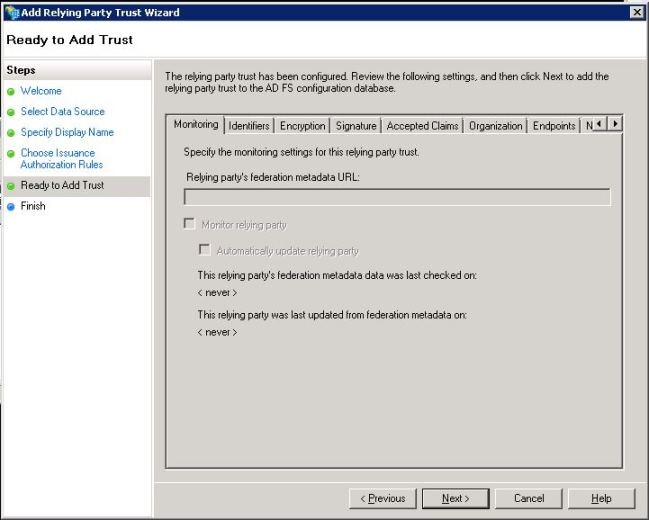

تحت صفحة جاهز لإضافة الثقة، يمكنك مراجعة إعدادات "ثقة الطرف المعول"، التي تم تكوينها. انقر الآن التالي، كما هو موضح في الصورة:

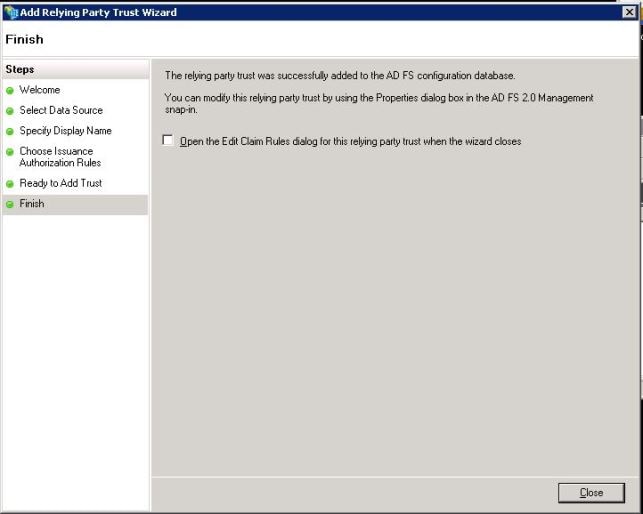

تؤكد صفحة الانتهاء أنه تمت إضافة ثقة الطرف المعتمد إلى قاعدة بيانات تكوين AD FS بنجاح. قم بإلغاء تحديد المربع وانقر فوق إغلاق"، كما هو موضح في الصورة:

انقر بزر الماوس الأيمن فوق جهات الاعتماد الموثوق بها وانقر فوق تحرير قواعد المطالبة، كما هو موضح في الصورة:

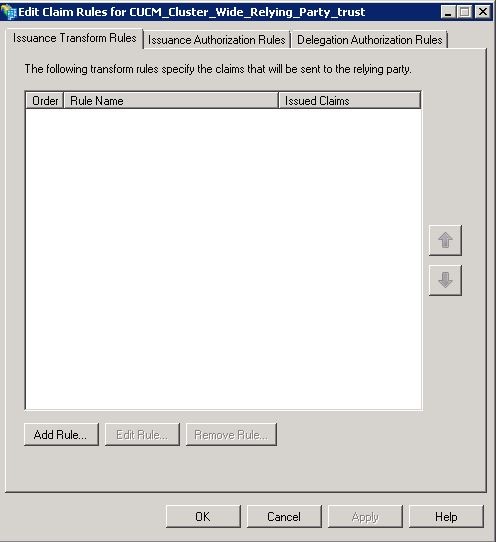

انقر الآن على إضافة قاعدة.، كما هو موضح في الصورة:

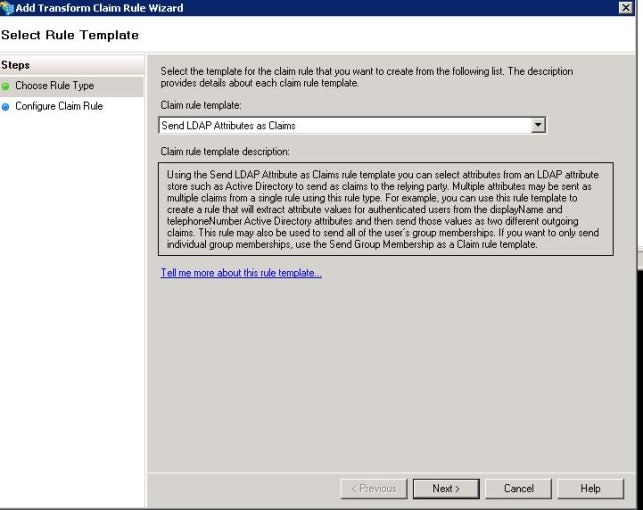

عند فتح قاعدة مطالبة إضافة تحويل، انقر فوق التالي مع قالب قاعدة المطالبة الافتراضي إرسال سمات LDAP كمطالبات، كما هو موضح في الصورة:

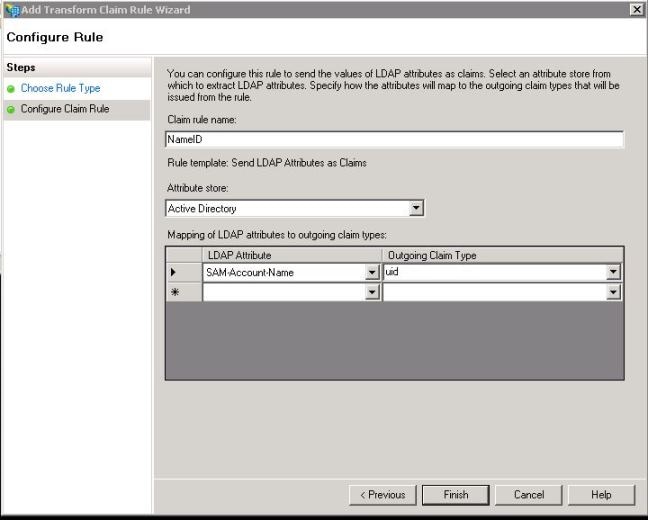

انقر فوق تكوين قاعدة المطالبة كما هو موضح في هذه الصورة. يجب أن تتطابق سمة LDAP مع سمة LDAP في تكوين دليل LDAP في CUCM. إدارة نوع المطالبة الصادرة كمعرف فريد. طقطقة إنجاز، كما هو موضح في الصورة:

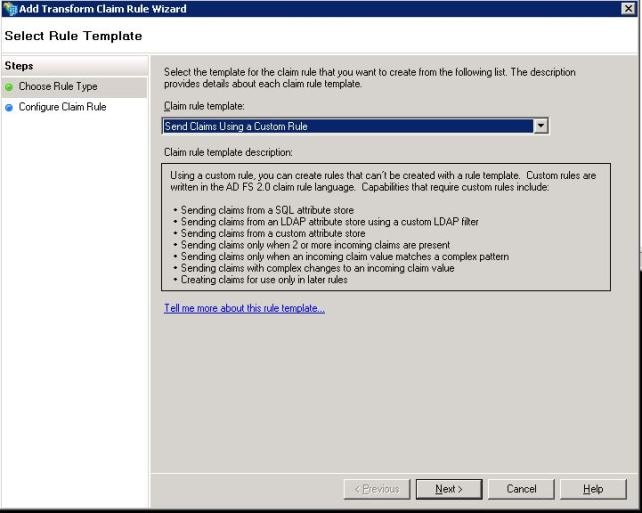

إضافة القاعدة المخصصة للطرف المعتمد. انقر فوق إضافة قاعدة. حدد إرسال المطالبات باستخدام قاعدة مخصصة ثم انقر فوق التالي، كما هو موضح في الصورة:

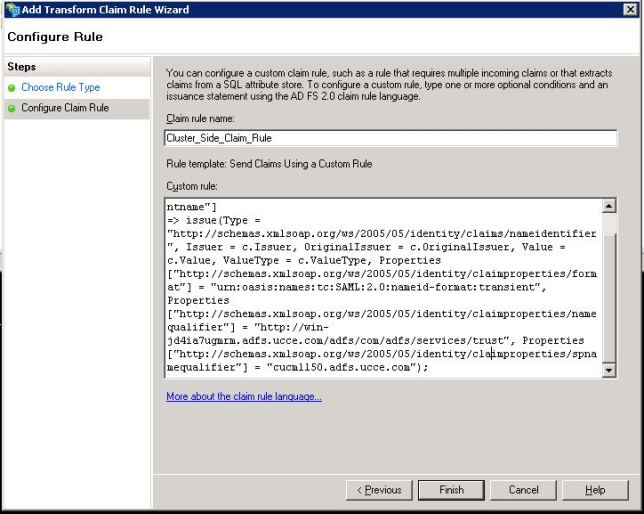

في تكوين قاعدة المطالبة، اكتب اسم قاعدة مطالبة ثم انسخ قاعدة المطالبة المعطاة والمسبقة في حقل القاعدة المخصصة في المعالج الذي يقوم بتعديل مؤهل الاسم والمعدل في قاعدة المطالبة. انقر فوق إنهاء.، كما هو موضح في الصورة:

قاعدة المطالبة:

c:[Type == "http://schemas.microsoft.com/ws/2008/06/identity/claims/windowsaccountname"] => issue(Type = "http://schemas.xmlsoap.org/ws/2005/05/identity/claims/nameidentifier", Issuer = c.Issuer, OriginalIssuer = c.OriginalIssuer, Value = c.Value, ValueType = c.ValueType, Properties["http://schemas.xmlsoap.org/ws/2005/05/identity/claimproperties/format"] = "urn:oasis:names:tc:SAML:2.0:nameid-format:transient", Properties["http://schemas.xmlsoap.org/ws/2005/05/identity/claimproperties/namequalifier"] = "http://<FQDN of ADFS>/adfs/com/adfs/services/trust", Properties["http://schemas.xmlsoap.org/ws/2005/05/identity/claimproperties/spnamequalifier"] = "<Entity ID in the SP Metadata>"); Entity ID = Open the SP metadata and check the Entity ID. Basically, its the CUCM Publisher’s FQDN.

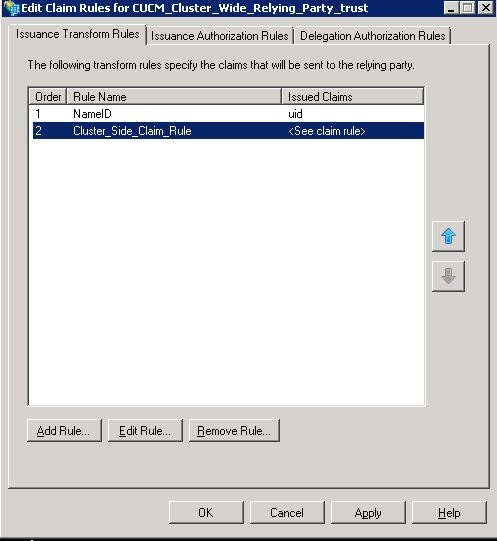

كما هو موضح في الصورة، انقر فوق تطبيق ثم موافق.

الخطوة 4. تمكين SAML SSO

افتح مستعرض ويب، وقم بتسجيل الدخول إلى CUCM كمسؤول، ثم انتقل إلى النظام >تسجيل دخول أحادي SAML.

بشكل افتراضي، يتم تحديد زر انتقاء Cluster Wide. انقر تمكين SAML SSO، كما هو موضح في الصورة:

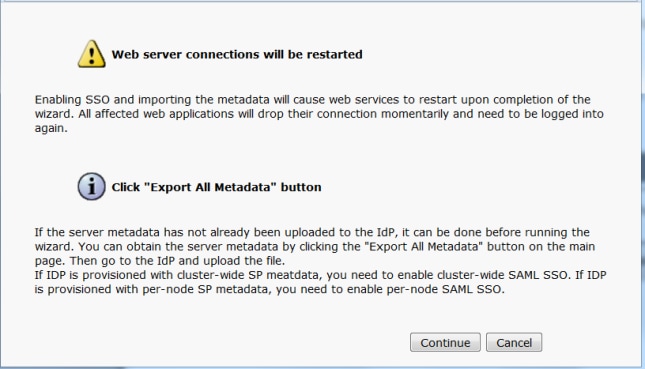

كما هو موضح في الصورة، يخطر المنبثق بالتحذير لإعادة تشغيل خادم الويب والمعلومات لاختيار SAML SSO أو SAML SSO لكل عقدة وفقا للمشردين داخليا. انقر فوق متابعة.

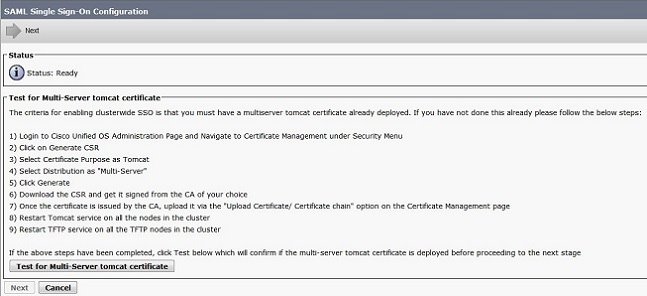

المعيار لتمكين SSO على مستوى نظام المجموعة هو أنه يجب أن يكون لديك شهادة Multiserver Tomcat منشورة بالفعل. انقر على إختبار لشهادة TOMCAT متعددة الخوادم، كما هو موضح في الصورة:

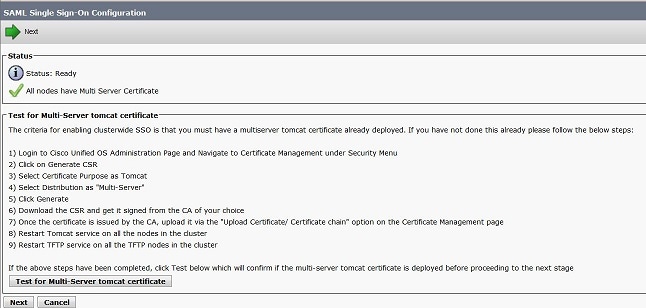

بمجرد تأكيدها، تحتوي كل العقد على شهادة خادم متعدد تعرض كل العقد شهادة خادم متعدد، ثم انقر على التالي، كما هو موضح في الصورة:

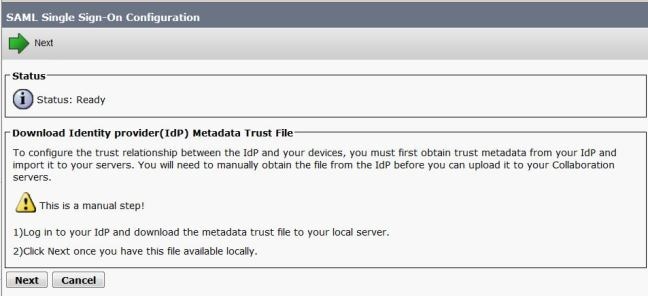

كما هو موضح في الصورة، انقر التالي.

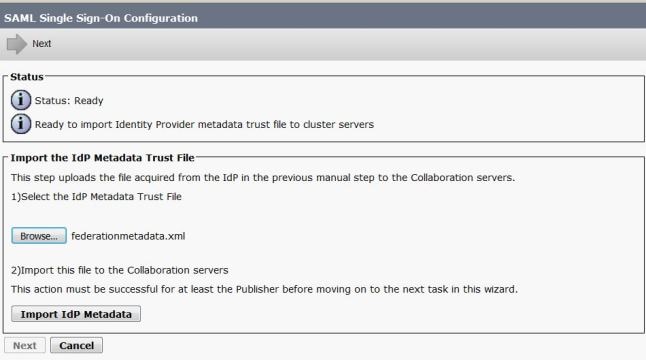

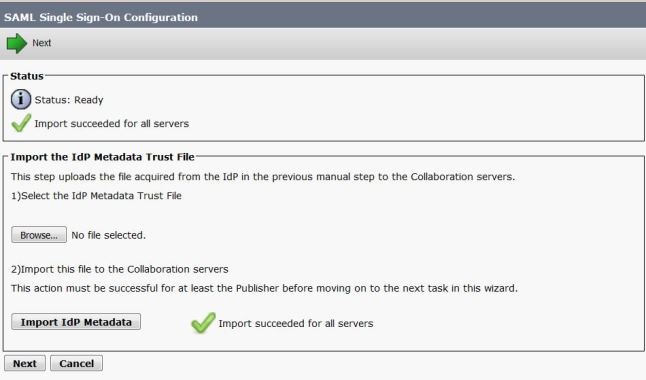

إستعراض وتحديد بيانات تعريف IdP التي تم تنزيلها. انقر إدراج بيانات تعريف IDp، كما هو موضح في الصورة:

تؤكد الصفحة نجاح الاستيراد لكافة الخوادم ثم انقر فوق التالي، كما هو موضح في الصورة:

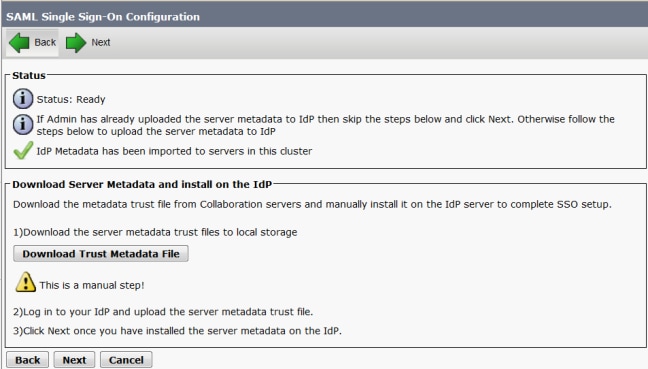

كما هو موضح في الصورة، انقر فوق التالي، نظرا لأنه قد تم تصدير بيانات تعريف SP من صفحة تكوين SAML SSO الأولية.

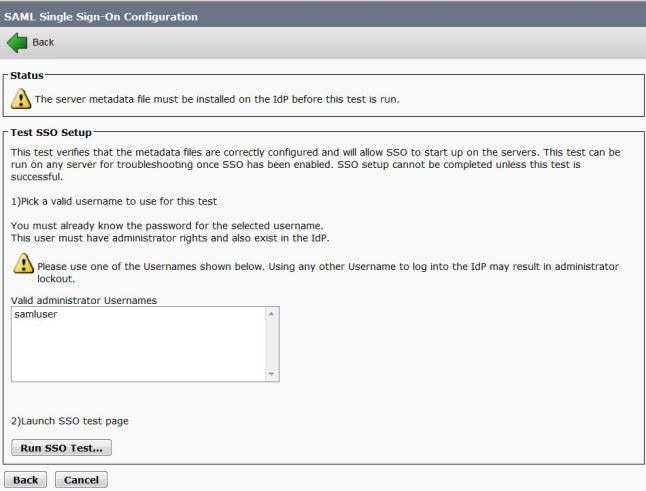

يجب أن يكون CUCM متزامنا مع دليل LDAP. يظهر المعالج مستخدمي المسؤول الصحيحين الذين تم تكوينهم في دليل LDAP. حدد المستخدم وانقر فوق تشغيل إختبار SSO، كما هو موضح في الصورة:

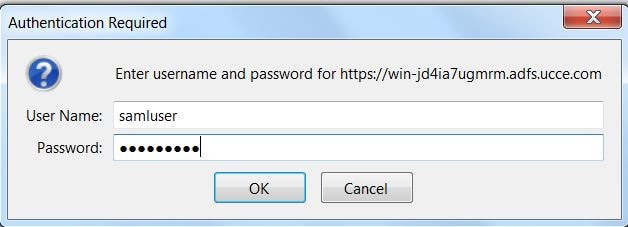

كما هو موضح في الصورة، أدخل معرف المستخدم وكلمة المرور المقابلة بمجرد مطالبته.

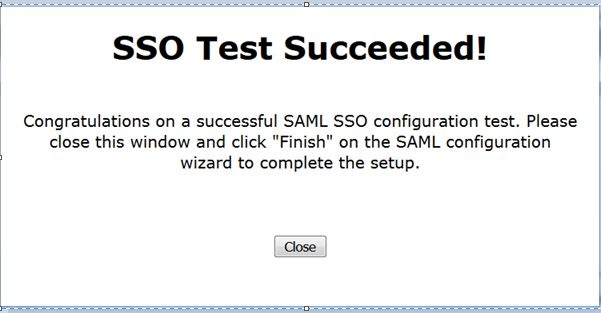

يؤكد المنبثق، كما هو موضح في الصورة، نجاح الاختبار.

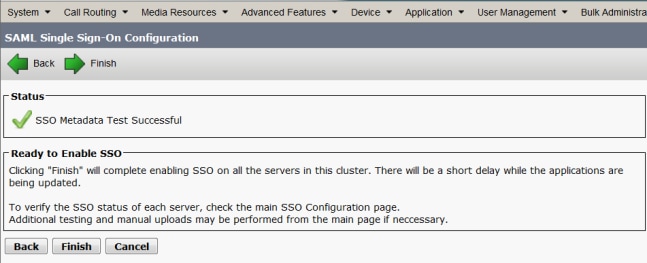

كما هو موضح في الصورة، انقر فوق إنهاء لإكمال التكوين لتمكين SSO.

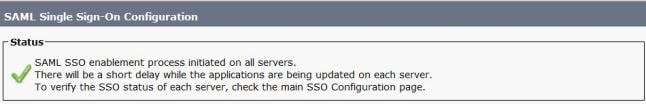

تؤكد الصفحة الموضحة في الصورة أنه تم بدء عملية تمكين SAML SSO على جميع الخوادم.

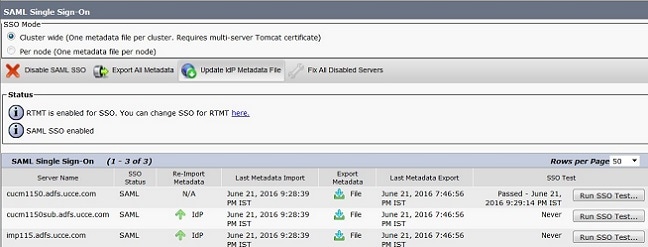

قم بتسجيل الخروج وتسجيل الدخول مرة أخرى إلى CUCM باستخدام بيانات اعتماد SAML SSO. انتقل إلى النظام >تسجيل دخول أحادي SAML. انقر على تشغيل إختبار SSO لعقد أخرى في المجموعة، كما هو موضح في الصورة:

التحقق من الصحة

استخدم هذا القسم لتأكيد عمل التكوين بشكل صحيح.

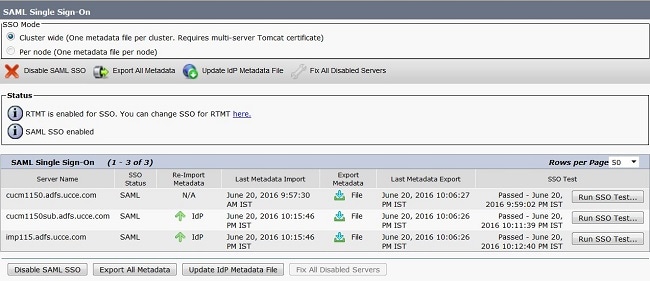

تأكد من نجاح إختبار SSO للعقد التي تم تمكين SAML SSO بها. انتقل إلى النظام >تسجيل دخول أحادي SAML. تظهر إختبارات SSO الناجحة الحالة التي تم تمريرها.

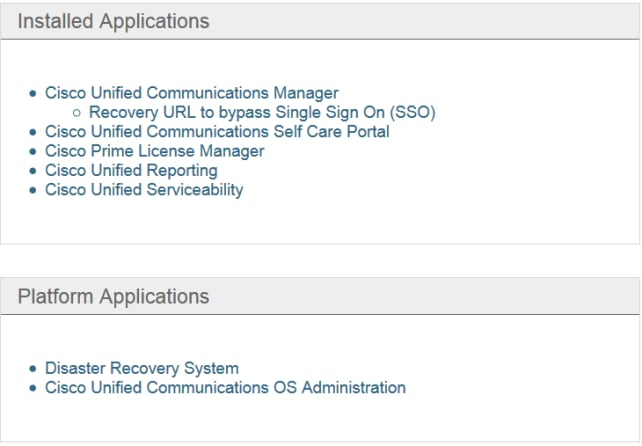

بمجرد تنشيط SAML SSO، يتم سرد التطبيقات المثبتة وتطبيقات النظام الأساسي لصفحة تسجيل الدخول إلى CUCM، كما هو موضح في هذه الصورة.

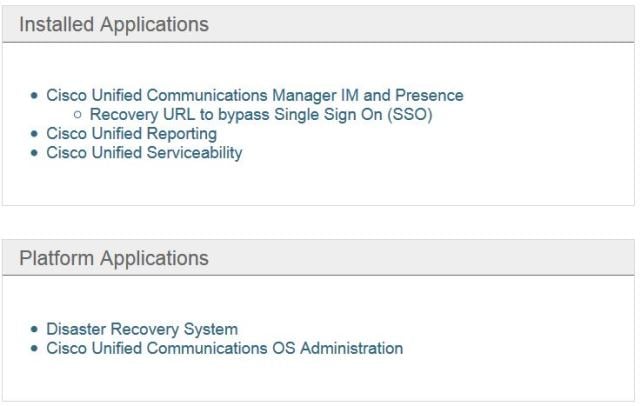

بمجرد تنشيط SAML SSO، يتم سرد التطبيقات المثبتة وتطبيقات النظام الأساسي لصفحة تسجيل الدخول إلى المراسلة الفورية والحضور، كما هو موضح في هذه الصورة:

استكشاف الأخطاء وإصلاحها

يوفر هذا القسم معلومات يمكنك استخدامها لاستكشاف أخطاء التكوين وإصلاحها.

لتعيين سجلات SSO إلى تصحيح الأخطاء، أستخدم الأمر set samltrace level debug

قم بتجميع سجلات SSO باستخدام RTMT أو من ActiveVelog /tomcat/log/ssosp/log4j/*.log location باستخدام CLI.

يوضح مثال سجلات SSO بيانات التعريف التي تم إنشاؤها وإرسالها إلى عقد أخرى

2016-05-28 14:59:34,026 DEBUG [http-bio-443-exec-297] cluster.SAMLSSOClusterManager - Call GET API to generate Clusterwide SP Metadata in the Local node. 2016-05-28 14:59:47,184 DEBUG [http-bio-443-exec-297] cluster.SAMLSSOClusterManager - Call to post the generated SP Metadata to other nodes 2016-05-28 14:59:47,185 INFO [http-bio-443-exec-297] cluster.SAMLSSOClusterManager - Begin:postClusterWideSPMetaData 2016-05-28 14:59:47,186 DEBUG [http-bio-443-exec-297] cluster.SAMLSSOClusterManager - Nodes [cucm1150, cucm1150sub.adfs.ucce.com] 2016-05-28 14:59:47,186 DEBUG [http-bio-443-exec-297] cluster.SAMLSSOClusterManager - Post ClusterWideSPMetadata to the cucm1150 2016-05-28 14:59:47,187 DEBUG [http-bio-443-exec-297] cluster.SAMLSSOClusterManager - Post ClusterWideSPMetadata to the cucm1150sub.adfs.ucce.com

تمت المساهمة بواسطة مهندسو Cisco

- Jebin Joseph Kalaritharaمهندس TAC من Cisco

اتصل بنا

- فتح حالة دعم

- (تتطلب عقد خدمة Cisco)

التعليقات

التعليقات