المقدمة

يصف هذا المستند إجراء تحديث إتصالات CUCM ب AD من اتصال LDAP غير آمن إلى اتصال LDAPs آمن.

المتطلبات الأساسية

المتطلبات

توصي Cisco بأن تكون لديك معرفة بالمواضيع التالية:

· خادم AD LDAP

· تكوين CUCM LDAP

· خدمة CUCM IM & Presence (IM/P)

المكونات المستخدمة

تستند المعلومات الواردة في هذا المستند إلى الإصدار 9.x من CUCM والإصدارات الأحدث.

تم إنشاء المعلومات الواردة في هذا المستند من الأجهزة الموجودة في بيئة معملية خاصة. بدأت جميع الأجهزة المُستخدمة في هذا المستند بتكوين ممسوح (افتراضي). إذا كانت شبكتك قيد التشغيل، فتأكد من فهمك للتأثير المحتمل لأي أمر.

معلومات أساسية

يتحمل مسؤول Active Directory (AD) مسؤولية تكوين بروتوكول الوصول إلى الدليل خفيف الوزن AD (LDAP) للبروتوكول الخفيف للوصول إلى الدليل (LDAP). ويشمل ذلك تثبيت الشهادات الموقعة من قبل CA التي تفي بمتطلبات شهادة LDAP.

التحقق من شهادات LDAP وتثبيتها

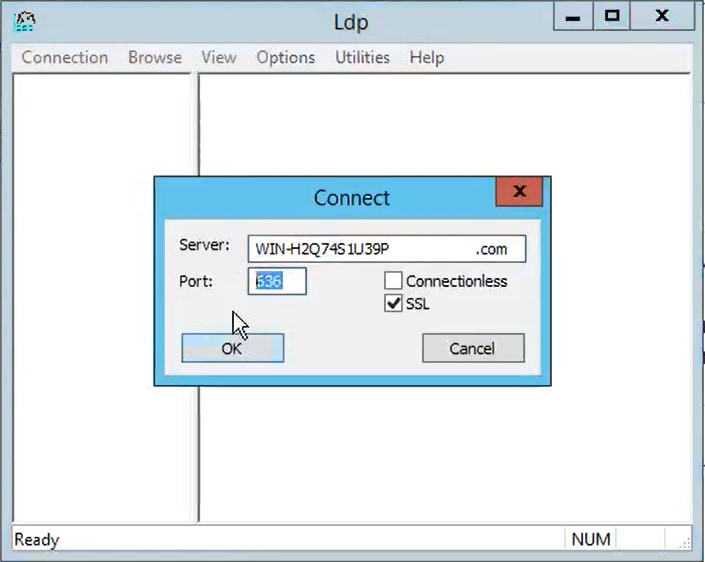

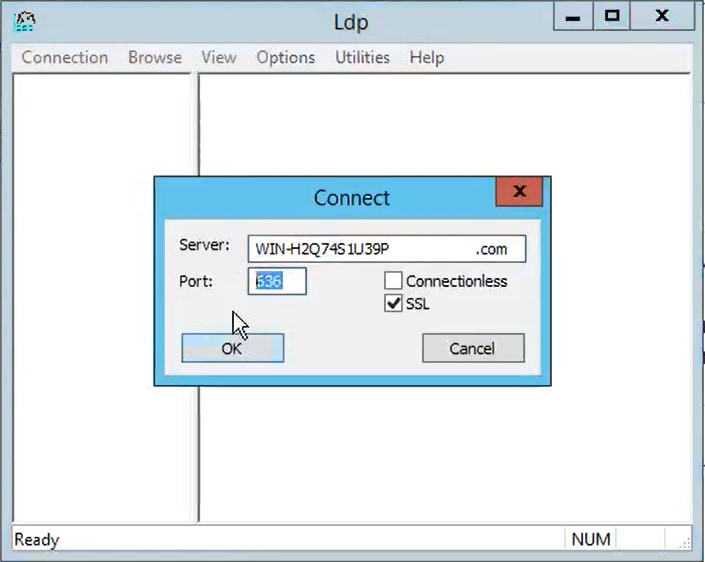

الخطوة 1. بعد تحميل شهادة LDAP إلى خادم AD، تحقق من تمكين LDAPs على خادم AD باستخدام أداة LDP.exe.

- بدء أداة إدارة AD (LDP.exe) على خادم AD.

- في قائمة التوصيل، حدد توصيل.

- أدخل اسم المجال المؤهل بالكامل (FQDN) الخاص بخادم LDAP كخادم.

- دخلت 636 بما أن الميناء رقم.

- طقطقة ok، كما هو موضح في الصورة

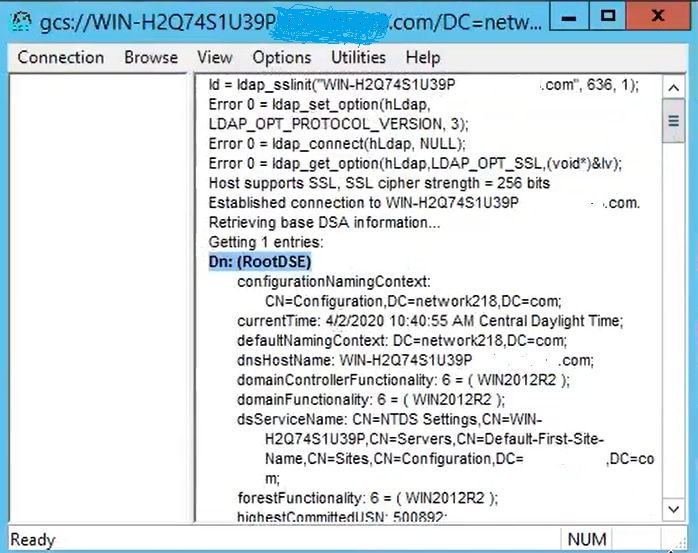

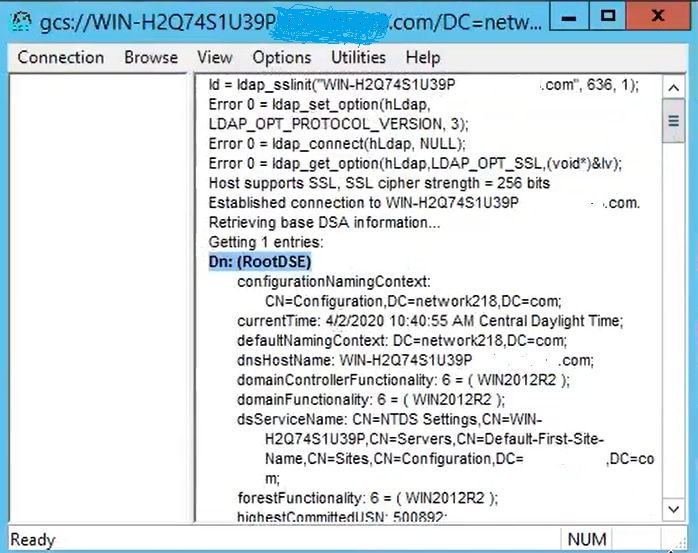

للاتصال الناجح بالمنفذ 636، تطبع معلومات RootDSE في الجزء الأيمن، كما هو موضح في الصورة:

كرر الإجراء الخاص بالمنفذ 3269، كما هو موضح في الصورة:

للاتصال الناجح بالمنفذ 3269، تطبع معلومات RootDSE في الجزء الأيمن، كما هو موضح في الصورة:

الخطوة 2. الحصول على الجذر وأي شهادات وسيطة تشكل جزءا من شهادة خادم LDAP وتثبيتها على هيئة شهادات ثقة كاملة على كل عقد من عقد ناشر CUCM و IM/P وعلى هيئة ثقة CallManager على ناشر CUCM.

يتم عرض الشهادات الجذر والمتوسط التي تعد جزءا من شهادة خادم LDAP، <hostname>.<Domain>.cer، في الصورة:

انتقل إلى إدارة نظام التشغيل الموحد من CUCM Publisher من Cisco > الأمان > إدارة الشهادات. قم بتحميل الجذر ك tomcat-trust (كما هو موضح في الصورة) وCallManager-trust (غير موضح):

تحميل متوسط ك tomcat-trust (كما هو موضح في الصورة) وCallManager-trust (غير موضح):

ملاحظة: إذا كان لديك خوادم IM/P تشكل جزءا من مجموعة CUCM، فأنت بحاجة أيضا إلى تحميل هذه الشهادات إلى خوادم IM/P هذه.

ملاحظة: كبديل، يمكنك تثبيت شهادة خادم LDAP كثقة نهائية.

الخطوة 3. قم بإعادة تشغيل Cisco Tomcat من واجهة سطر الأوامر لكل عقدة (CUCM و IM/P) في مجموعات. وبالإضافة إلى ذلك، بالنسبة لمجموعة CUCM، تحقق من بدء تشغيل خدمة Cisco DirSync على عقدة الناشر.

in order to أعدت ال Tomcat خدمة، أنت تحتاج أن يفتح CLI جلسة ل كل عقدة يركض الأمر يتطلب خدمة يعيد cisco Tomcat، كما هو موضح في الصورة:

الخطوة 4. انتقل إلى خدمة CUCM Publisher Cisco Unified Service > أدوات > Control Center - Feature Services، وتحقق من تنشيط خدمة Cisco DirSync وتشغيلها (كما هو موضح في الصورة)، ثم أعد تشغيل خدمة Cisco CTIMmanager على كل عقدة في حالة إستخدام هذا (غير موضح):

تكوين دليل LDAP الآمن

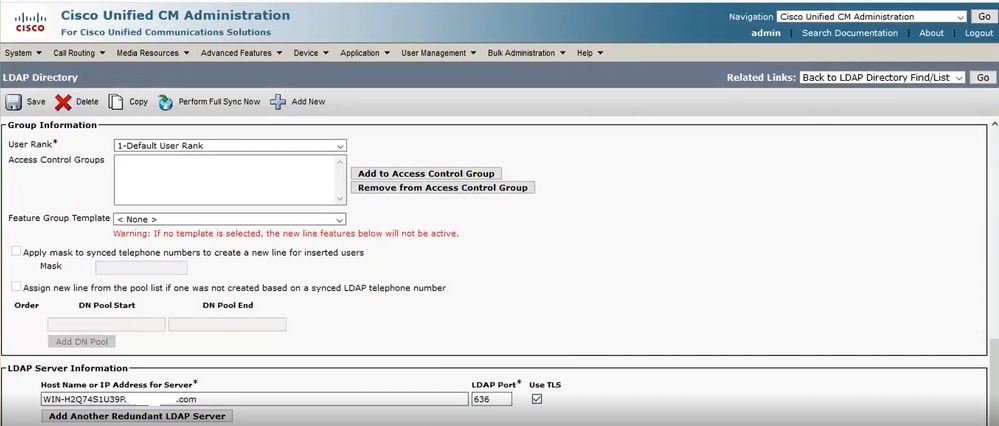

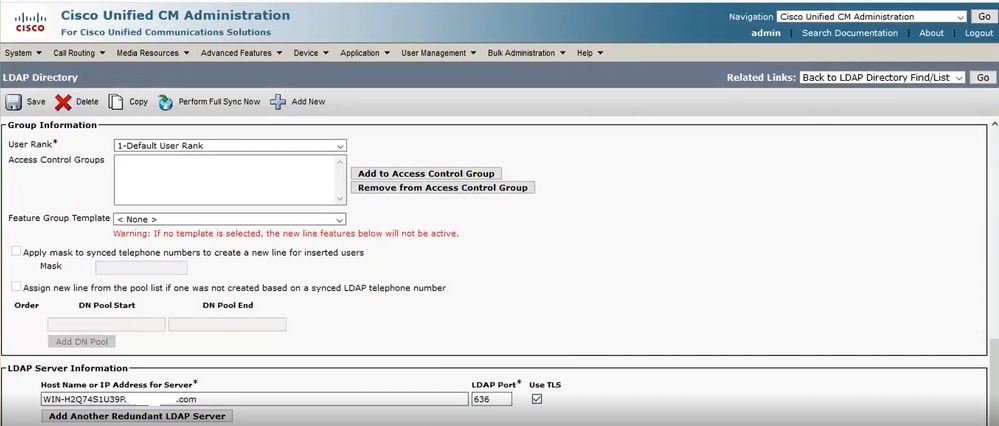

الخطوة 1. قم بتكوين دليل CUCM LDAP لاستخدام اتصال LDAPs TLS ب AD على المنفذ 636.

انتقل إلى إدارة CUCM > النظام > دليل LDAP. اكتب FQDN أو عنوان IP الخاص بخادم LDAP لمعلومات خادم LDAP. حدد منفذ LDAP 636 وحدد المربع لاستخدام TLS، كما هو موضح في الصورة:

ملاحظة: بشكل افتراضي، بعد التحقق من الإصدارين 10.5(2)SU2 و 9.1(2)SU3 FQDN اللذين تم تكوينهما في معلومات خادم LDAP مقابل الاسم العام للشهادة، في حالة إستخدام عنوان IP بدلا من FQDN، يتم إصدار الأمر utils ldap config ipaddr لإيقاف فرض التحقق من FQDN إلى CN.

الخطوة 2. لإكمال تغيير التكوين إلى LDAPs، انقر فوق تنفيذ المزامنة الكاملة الآن، كما هو موضح في الصورة:

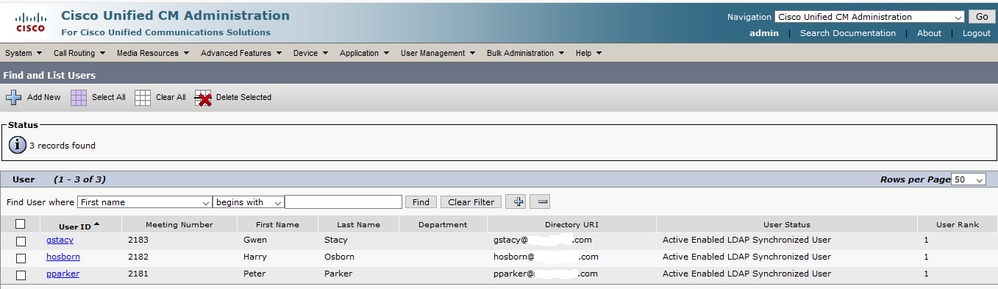

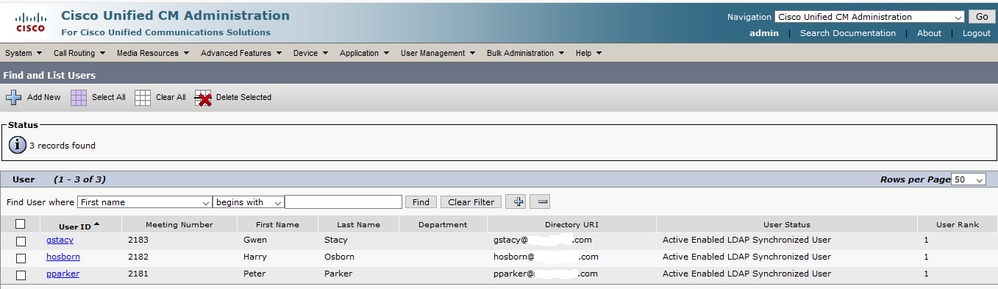

الخطوة 3. انتقل إلى إدارة CUCM > إدارة المستخدم > المستخدم النهائي وتحقق من وجود المستخدمين النهائيين، كما هو موضح في الصورة:

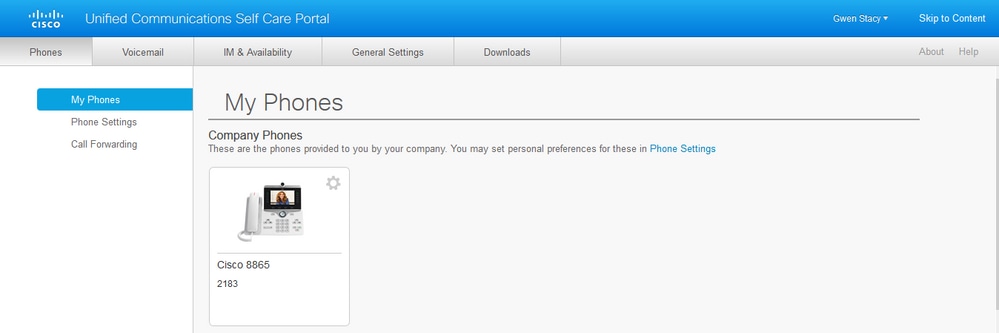

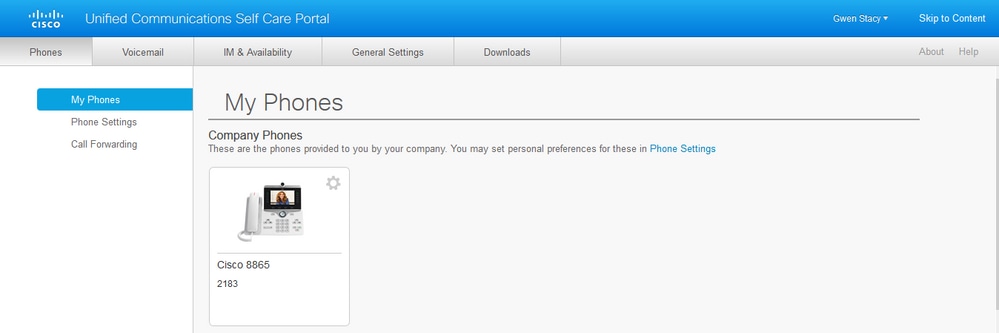

الخطوة 4. انتقل إلى صفحة ccmuser (https://<ip address of cucm pub>/ccmuser) للتحقق من نجاح تسجيل دخول المستخدم.

تبدو صفحة ccmuser الخاصة بإصدار CUCM 12.0.1 كما يلي:

يمكن للمستخدم تسجيل الدخول بنجاح بعد إدخال بيانات اعتماد LDAP، كما هو موضح في الصورة:

تكوين مصادقة LDAP الآمنة

قم بتكوين مصادقة CUCM LDAP لاستخدام اتصال LDAPs TLS ب AD على المنفذ 3269.

انتقل إلى إدارة CUCM > النظام > مصادقة LDAP. اكتب FQDN الخاص بخادم LDAP لمعلومات خادم LDAP. حدد منفذ LDAP 3269 وحدد المربع لاستخدام TLS، كما هو موضح في الصورة:

ملاحظة: إذا كان لديك عملاء Jabber، فمن المستحسن إستخدام المنفذ 3269 لمصادقة LDAPs، نظرا لأنه يمكن أن تحدث مهلة Jabber لتسجيل الدخول إذا لم يتم تحديد اتصال آمن بخادم الكتالوج العمومي.

تكوين الاتصالات الآمنة ب AD لخدمات UC

إذا كنت بحاجة إلى تأمين خدمات الاتصالات الموحدة التي تستخدم LDAP، فقم بتكوين خدمات الاتصالات الموحدة هذه لاستخدام المنفذ 636 أو 3269 مع TLS.

انتقل إلى إدارة CUCM > إدارة المستخدم > إعدادات المستخدم > خدمة UC. البحث عن خدمة الدليل التي تشير إلى AD. اكتب FQDN الخاص بخادم LDAP كاسم المضيف/عنوان IP. حدد المنفذ على هيئة 636 أو 3269 والبروتوكول TLS، كما هو موضح في الصورة:

ملاحظة: تحتاج أجهزة عميل Jabber أيضا إلى تثبيت شهادات LDAPs الموثوق بها التي تم تثبيتها على CUCM في مخزن ثقة إدارة الشهادات الخاص بجهاز عميل Jabber للسماح لعميل Jabber بإنشاء اتصال LDAPs ب AD.

التحقق من الصحة

استخدم هذا القسم لتأكيد عمل التكوين بشكل صحيح.

للتحقق من سلسلة شهادات/شهادات LDAP الفعلية المرسلة من خادم LDAP إلى CUCM لاتصال TLS، قم بتصدير شهادة LDAP TLS من التقاط حزمة CUCM. يوفر هذا الارتباط معلومات حول كيفية تصدير شهادة TLS من التقاط حزمة CUCM: كيفية تصدير شهادة TLS من التقاط حزمة CUCM

استكشاف الأخطاء وإصلاحها

لا تتوفر حاليًا معلومات محددة لاستكشاف الأخطاء وإصلاحها لهذا التكوين.

معلومات ذات صلة

التعليقات

التعليقات