تكوين SAML SSO على Cisco Unified Communications Manager باستخدام ADFS 3.0

خيارات التنزيل

-

ePub (9.9 MB)

العرض في تطبيقات مختلفة على iPhone أو iPad أو نظام تشغيل Android أو قارئ Sony أو نظام التشغيل Windows Phone

لغة خالية من التحيز

تسعى مجموعة الوثائق لهذا المنتج جاهدة لاستخدام لغة خالية من التحيز. لأغراض مجموعة الوثائق هذه، يتم تعريف "خالية من التحيز" على أنها لغة لا تعني التمييز على أساس العمر، والإعاقة، والجنس، والهوية العرقية، والهوية الإثنية، والتوجه الجنسي، والحالة الاجتماعية والاقتصادية، والتمييز متعدد الجوانب. قد تكون الاستثناءات موجودة في الوثائق بسبب اللغة التي يتم تشفيرها بشكل ثابت في واجهات المستخدم الخاصة ببرنامج المنتج، أو اللغة المستخدمة بناءً على وثائق RFP، أو اللغة التي يستخدمها منتج الجهة الخارجية المُشار إليه. تعرّف على المزيد حول كيفية استخدام Cisco للغة الشاملة.

حول هذه الترجمة

ترجمت Cisco هذا المستند باستخدام مجموعة من التقنيات الآلية والبشرية لتقديم محتوى دعم للمستخدمين في جميع أنحاء العالم بلغتهم الخاصة. يُرجى ملاحظة أن أفضل ترجمة آلية لن تكون دقيقة كما هو الحال مع الترجمة الاحترافية التي يقدمها مترجم محترف. تخلي Cisco Systems مسئوليتها عن دقة هذه الترجمات وتُوصي بالرجوع دائمًا إلى المستند الإنجليزي الأصلي (الرابط متوفر).

المحتويات

المقدمة

يصف هذا المستند خطوات تكوين تسجيل الدخول الأحادي باستخدام خدمة إتحاد Active Directory (ADFS 3.0) باستخدام Windows 2012 R2 على Cisco Unified Communications Manager (CUCM)، و Cisco Unity Connection (CUC)، ومنتجات Expressway. يتم تضمين خطوات تكوين Kerberos أيضا في هذا المستند.

المتطلبات الأساسية

المتطلبات

توصي Cisco بأن تكون لديك معرفة بتسجيل الدخول الأحادي (SSO) ومنتجات Windows.

المكونات المستخدمة

تستند المعلومات الواردة في هذا المستند إلى إصدارات البرامج والمكونات المادية التالية:

- CUCM 11.5

- CUC 11٫5

- Expressway 12

- Windows 2012 R2 Server مع الأدوار التالية:

- خدمات شهادات Active Directory

- خدمات إتحاد Active Directory

تم إنشاء المعلومات الواردة في هذا المستند من الأجهزة الموجودة في بيئة معملية خاصة. بدأت جميع الأجهزة المُستخدمة في هذا المستند بتكوين ممسوح (افتراضي). إذا كانت شبكتك قيد التشغيل، فتأكد من فهمك للتأثير المحتمل لأي أمر.

التحقق المسبق من التكوين

قبل تثبيت ADFS3، تحتاج أدوار الخادم هذه إلى أن تكون موجودة بالفعل في البيئة:

· وحدة التحكم بالمجال و DNS

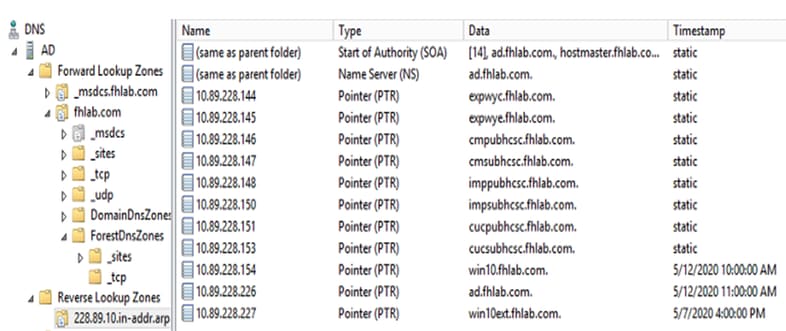

· يجب إضافة جميع الخوادم كسجلات مع سجل المؤشر الخاص بها (نوع سجل DNS الذي يقوم بحل عنوان IP إلى مجال أو اسم المضيف)

سجلات A

في fhlab.com. تمت إضافة الأجهزة المضيفة cmpubhcsc و cmsubhcsc و cucpubhcsc و cucsubhcsc و expwyc و expwye و impubhcsc و imsubhcsc.

سجلات المؤشر (PTR)

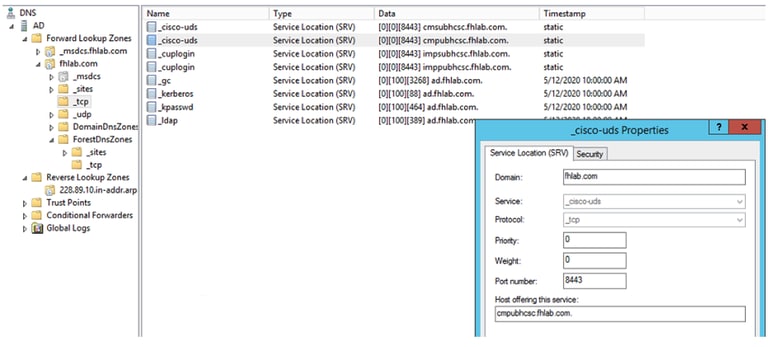

يلزم توفر سجلات SRV في مكان خدمات اكتشاف Jabber

-

CA الجذر (بافتراض أن تكون الشهادات موقعة من CA للمؤسسة)

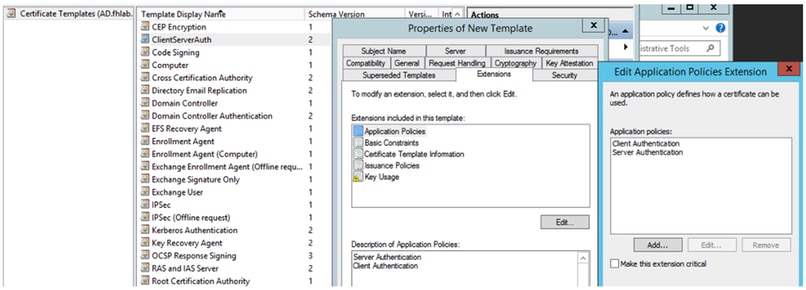

يلزم إنشاء "قالب شهادة" استنادا إلى "قالب شهادة خادم ويب"، ويتم تكرار "قالب شهادة خادم ويب"، وإعادة تسميته، وفي علامة التبويب "ملحقات"، يتم تعديل "نهج التطبيق" بإضافة "نهج تطبيق مصادقة العميل". يلزم هذا القالب لتوقيع جميع الشهادات الداخلية (CUCM و CUC و IMP و Expressway Core) في بيئة معملية يمكن ل CA الداخلي أيضا توقيع طلبات توقيع شهادات Expressway E (CSR).

يجب إصدار القالب الذي تم إنشاؤه ليكون قادرا على توقيع CSR.

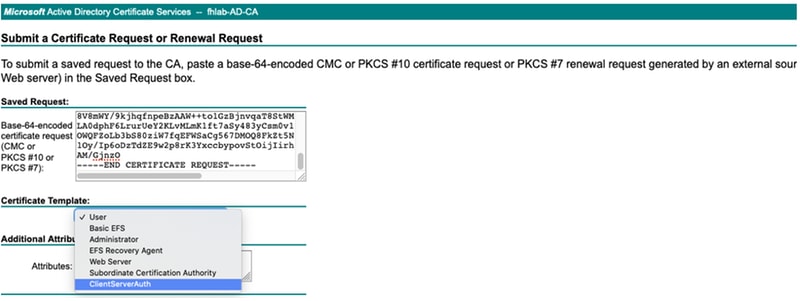

على ويب شهادة المرجع المصدق، حدد القالب الذي تم إنشاؤه مسبقا.

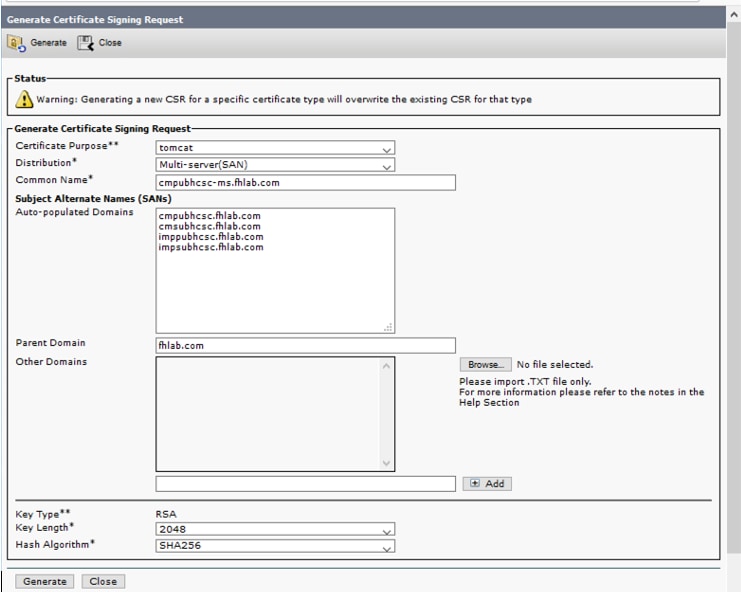

يجب إنشاء CUCM و IMP و CUC Multi-Server CSR وتوقيعها بواسطة CA. يجب أن يكون الغرض من الشهادة هو TOMCAT.

يجب تحميل شهادة جذر CA إلى Tomcat Trust والشهادة الموقعة إلى Tomcat.

-

IIS

وإذا لم تكن هناك مساحة، سيتم تنفيذ هذا القسم من خلال تثبيت هذه الأدوار. وإلا، فقم بتخطي هذا القسم ثم انتقل مباشرة إلى تنزيل ADFS3 من Microsoft.

بعد تثبيت Windows 2012 R2 باستخدام DNS، قم بترقية الخادم إلى وحدة تحكم بالمجال.

ستكون المهمة التالية هي تثبيت Microsoft Certificate Services.

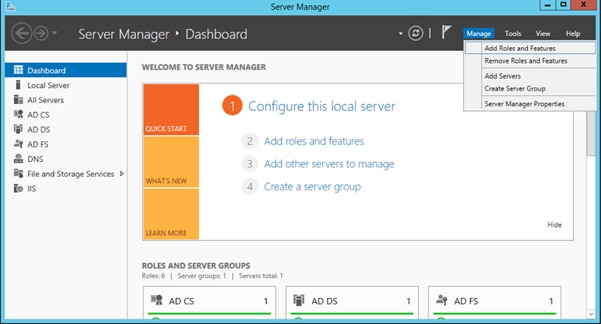

انتقل إلى إدارة الخوادم وأضف دورا جديدا:

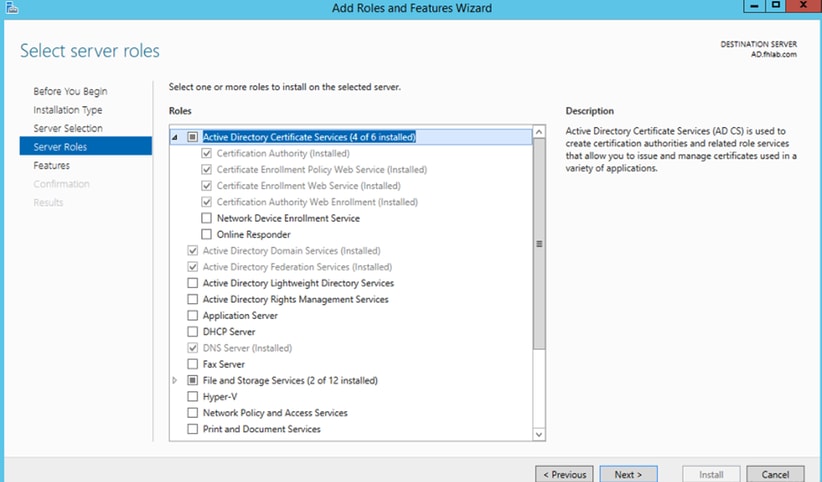

حدد دور خدمات شهادات Active Directory.

قم بنشر هذه الخدمات - خدمة ويب لنهج تسجيل شهادات المرجع المصدق أولا. بعد تثبيت هذين الدورين، قم بتكوينهما ثم قم بتثبيت خدمة ويب تسجيل الشهادة وتسجيل ويب للمرجع المصدق. قم بتكوينهم.

كما سيتم إضافة خدمات وميزات إضافية للدور، مثل IIS، عند تثبيت "المرجع المصدق".

استنادا إلى عملية النشر الخاصة بك، يمكنك تحديد مؤسسة أو قائمة بذاتها.

بالنسبة لنوع المرجع المصدق، يمكنك تحديد المرجع المصدق الجذر أو المرجع المصدق التابع. إذا لم يكن هناك مرجع مصدق آخر قيد التشغيل بالفعل في المؤسسة، فحدد المرجع المصدق الجذر.

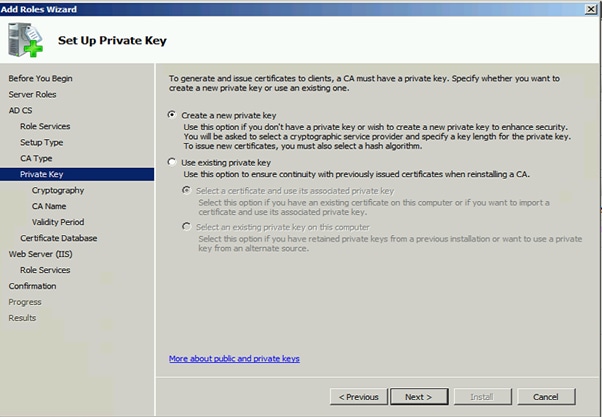

تتمثل الخطوة التالية في إنشاء مفتاح خاص ل CA الخاص بك.

لا تكون هذه الخطوة مطلوبة إلا إذا قمت بتثبيت ADFS3 على Windows Server 2012 منفصل. بعد تكوين CA، يلزم تكوين Role Services ل IIS. هذا ضروري للتسجيل على ويب في المرجع المصدق. بالنسبة لمعظم عمليات نشر ADFS، هناك دور إضافي في IIS، انقر فوق ASP.NET ضمن تطوير التطبيق المطلوب.

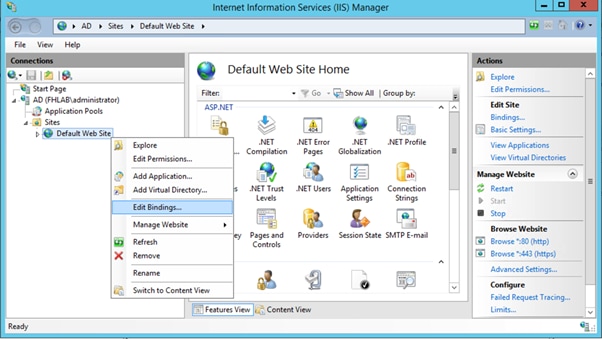

في "إدارة الخوادم"، انقر فوق خادم الويب > IIS، ثم انقر بزر الماوس الأيمن فوق موقع الويب الافتراضي. يجب تغيير التوثيق للسماح أيضا ب HTTPS بالإضافة إلى HTTP. ويتم القيام بذلك لدعم HTTPS.

حدد تحرير الروابط.

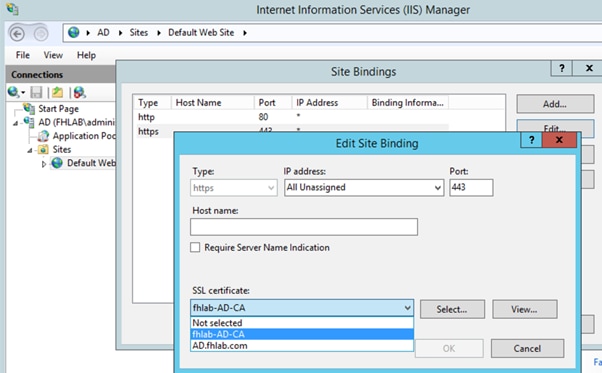

أضف ربط موقع جديد وحدد HTTPS كنوع. للحصول على شهادة SSL، أختر شهادة الخادم التي يجب أن تحتوي على FQDN نفسه الخاصة بخادم AD.

يتم تثبيت جميع أدوار المتطلبات الأساسية في البيئة، لذا يمكنك الآن متابعة تثبيت خدمات إتحاد خدمة ADFS3 Active Directory (على Windows Server 2012).

بالنسبة لدور الخادم، انتقل إلى إدارة الخادم > إدارة > إضافة أدوار وميزات الخادم ثم حدد خدمات إتحاد خدمة Active Directory إذا قمت بتثبيت IDP داخل شبكة العميل، على شبكة LAN الخاصة.

بمجرد اكتمال التثبيت، يمكنك فتحه من شريط المهام أو من القائمة "ابدأ".

التهيئة الأولية ل ADFS3

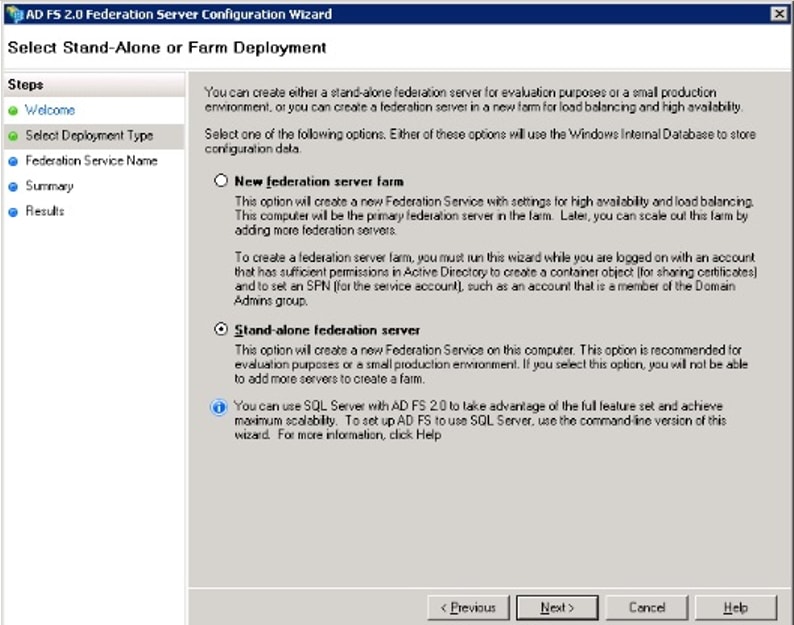

سيتم تنفيذ هذا القسم من خلال تثبيت خادم إتحاد مستقل جديد، ولكن يمكن إستخدامه أيضا لتثبيته على وحدة تحكم بالمجال

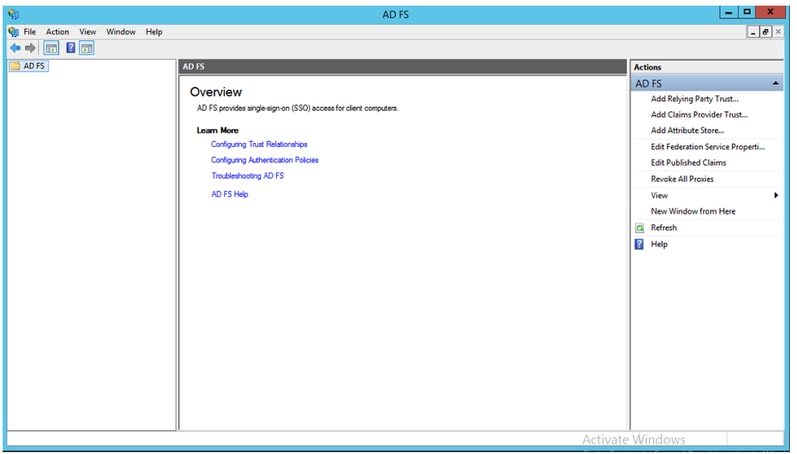

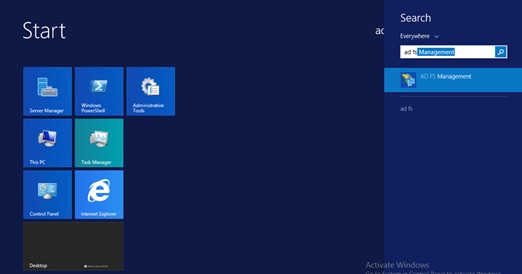

حدد Windows واكتب AD FS Management لتشغيل وحدة تحكم إدارة ADFS كما هو موضح في الصورة.

حدد خيار معالج تكوين خادم الاتحاد AD FS 3.0 لبدء تكوين خادم ADFS الخاص بك. تمثل لقطات الشاشة هذه نفس الخطوات في AD FS 3.

حدد إنشاء خدمة إتحاد جديدة وانقر فوق التالي.

حدد خادم الاتحاد المستقل وانقر فوق التالي كما هو موضح في الصورة.

تحت شهادة SSL، حدد الشهادة الموقعة ذاتيا من القائمة. سيتم ملء اسم خدمة الاتحاد تلقائيا. انقر فوق Next (التالي).

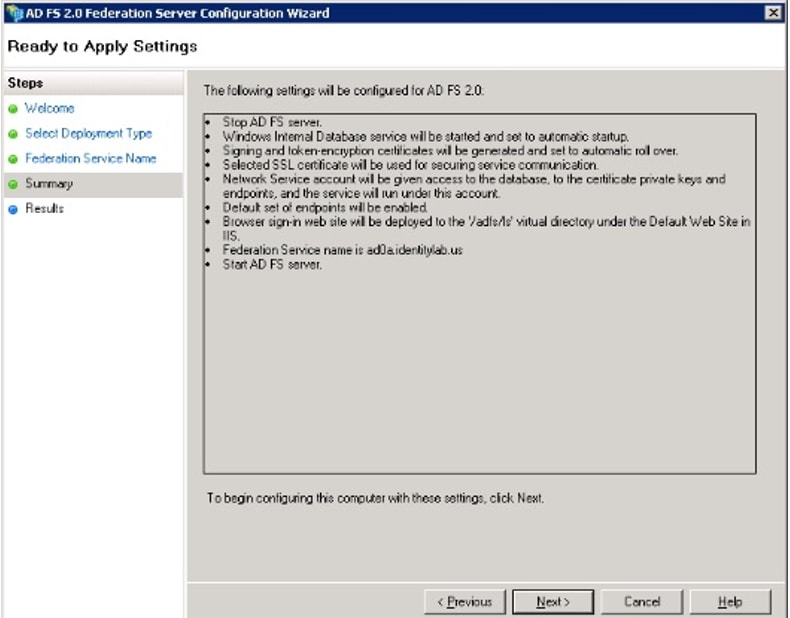

راجعت العملية إعداد وطقطقة بعد ذلك in order to طبقت العملية إعداد.

تأكد من اكتمال كافة المكونات بنجاح وانقر فوق إغلاق لإنهاء المعالج والرجوع إلى وحدة التحكم الإدارية الرئيسية. قد يستغرق ذلك بضع دقائق.

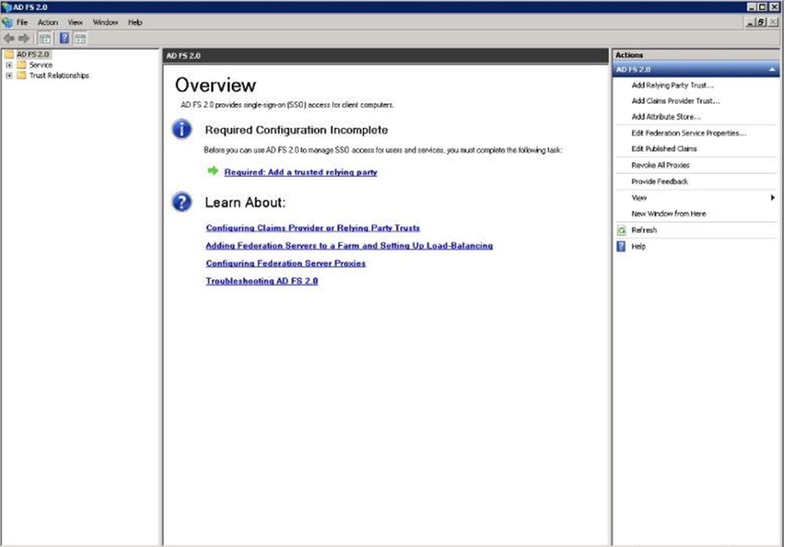

يتم الآن تمكين ADFS وتكوينه بشكل فعال كموفر هوية (IdP). بعد ذلك، تحتاج إلى إضافة CUCM كشريك اعتماد موثوق به. قبل أن تتمكن من القيام بذلك، تحتاج أولا إلى بعض التكوين في إدارة CUCM.

تكوين SSO على CUCM باستخدام ADFS

تكوين LDAP

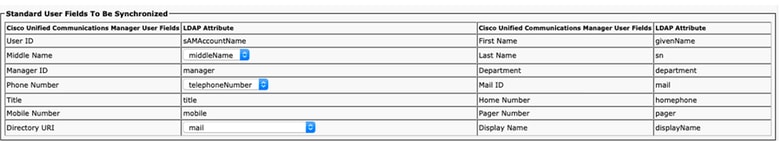

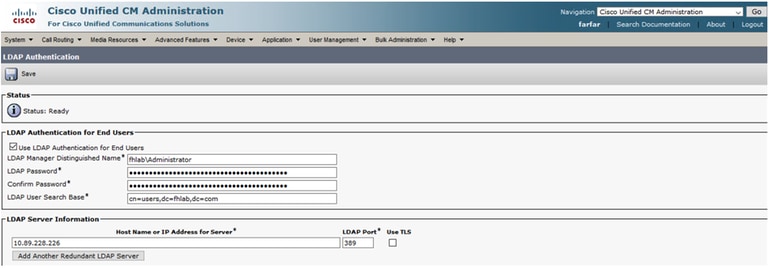

يجب دمج نظام المجموعة مع LDAP مع خدمة Active Directory ويلزم تكوين مصادقة LDAP قبل الانتقال إلى أي مكان آخر. انتقل إلى علامة التبويب "النظام" > LDAP System كما هو موضح في الصورة.

ثم، انتقل إلى علامة التبويب "النظام" > دليل LDAP.

بعد مزامنة مستخدمي Active Directory مع CUCM، يلزم تكوين مصادقة LDAP.

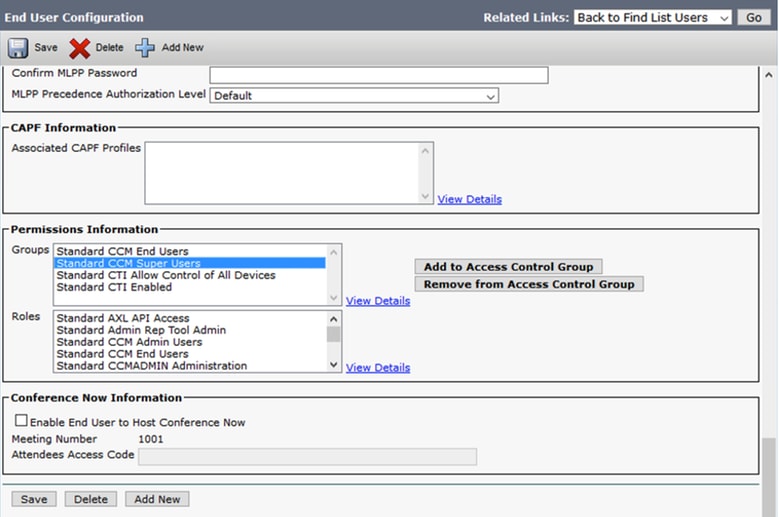

يحتاج المستخدم النهائي في CUCM إلى تعيين بعض مجموعات التحكم في الوصول لملف تعريف المستخدم النهائي الخاص به. ACG هي قياسية CCM سوبر مستعمل. سيتم إستخدام المستخدم لاختبار SSO عندما تكون البيئة جاهزة.

بيانات CUCM الأولية

سيظهر هذا القسم العملية لناشر CUCM.

المهمة الأولى هي الحصول على بيانات تعريف CUCM، لذلك تحتاج إلى الاستعراض إلى عنوان URL؛ https://<CUCM Pub FQDN>:8443/SSOSP/ws/config/metadata/sp أو يمكن تنزيلها من علامة تبويب النظام > تسجيل دخول SAML أحادي. يمكن القيام بذلك لكل عقدة أو على مستوى نظام المجموعة. يفضل إجراء عرض نظام المجموعة هذا.

احفظ البيانات محليا باسم ذي معنى مثل sp_cucm0a.xml، وستحتاج إليه بعد ذلك.

تكوين جهة اعتماد ADFS

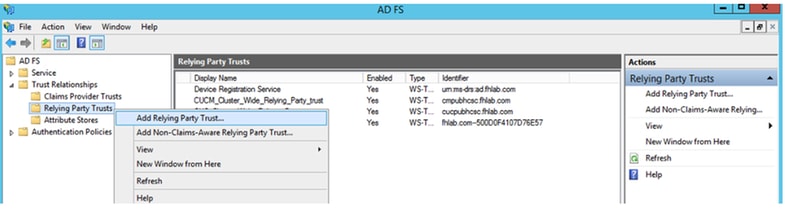

الرجوع إلى وحدة تحكم إدارة AD FS 3. 0.

انقر فوق معالج إضافة ثقة الطرف المعول.

انقر فوق بدء للمتابعة.

حدد ملف XML لبيانات تعريف Federationmedatada.xml التي قمت بحفظها سابقا وانقر التالي.

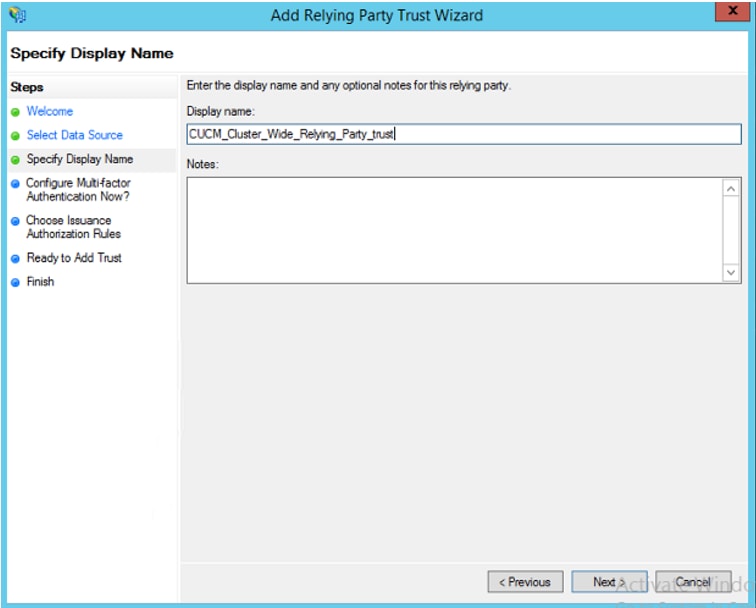

أستخدم CUCM_CLUSTER_WIDE_RELYING_PARTY_TRUST كاسم العرض وانقر فوق التالي.

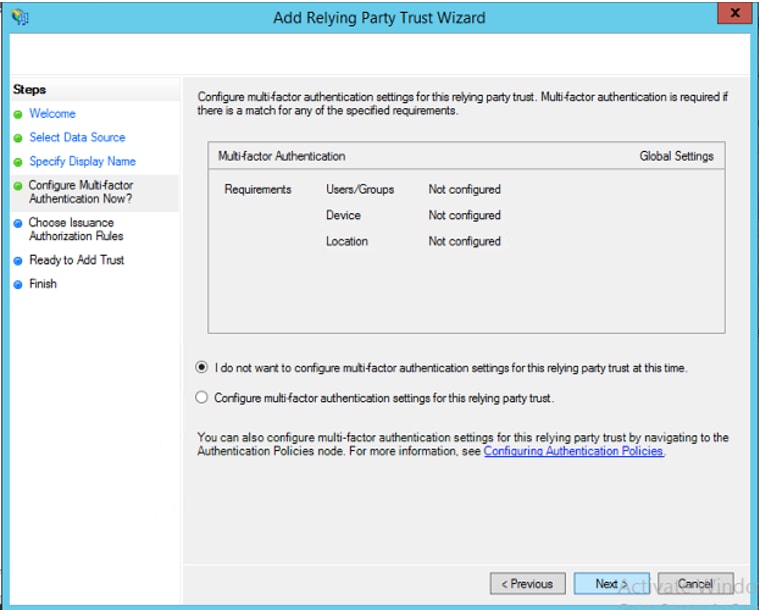

حدد الخيار الأول وانقر التالي.

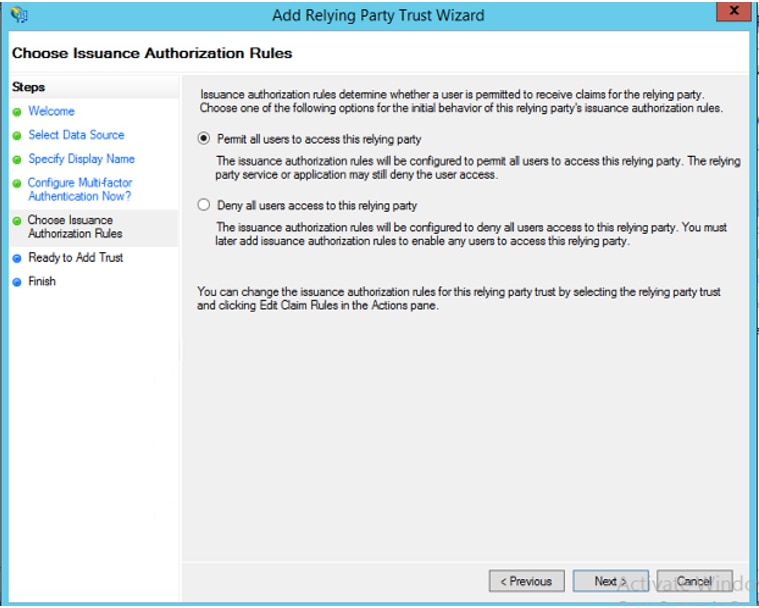

حدد السماح لجميع المستخدمين بالوصول إلى جهة الاعتماد هذه وانقر فوق التالي كما هو موضح في الصورة.

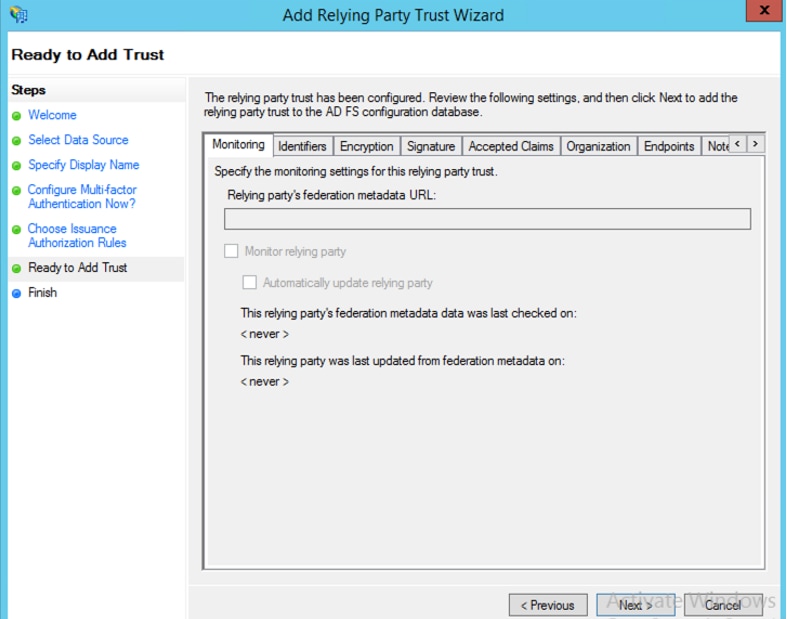

راجع التكوين وانقر فوق التالي كما هو موضح في الصورة.

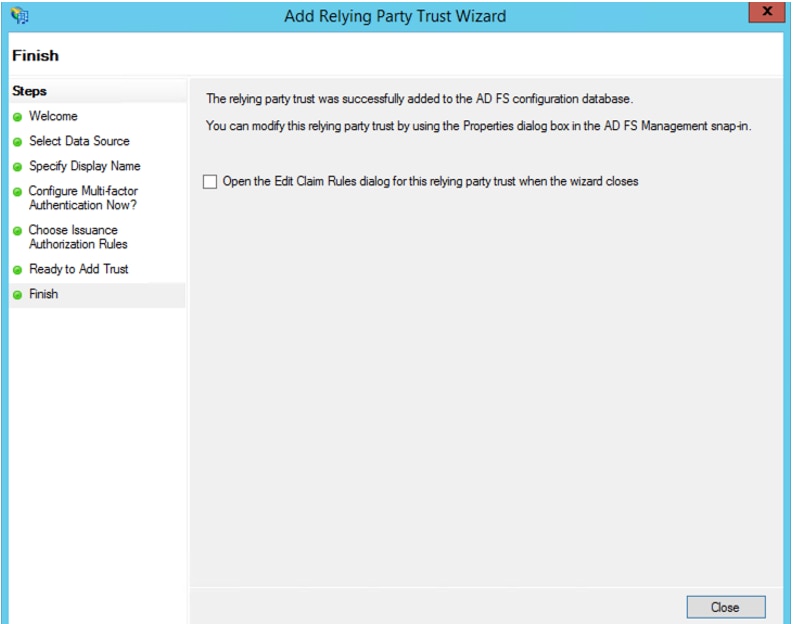

قم بإلغاء تحديد المربع وانقر فوق إغلاق".

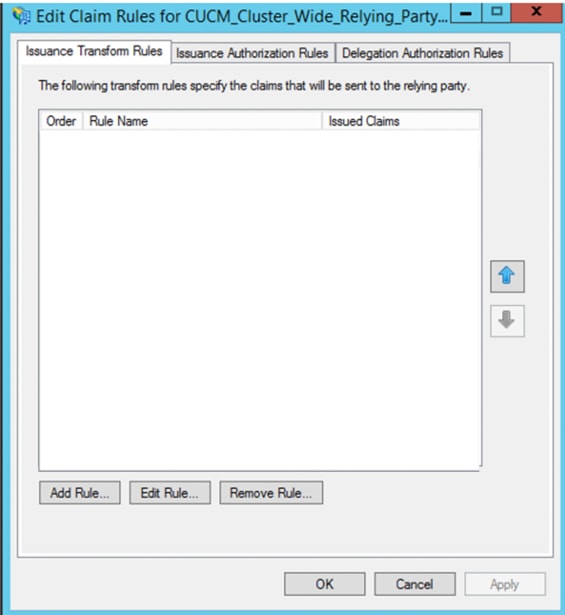

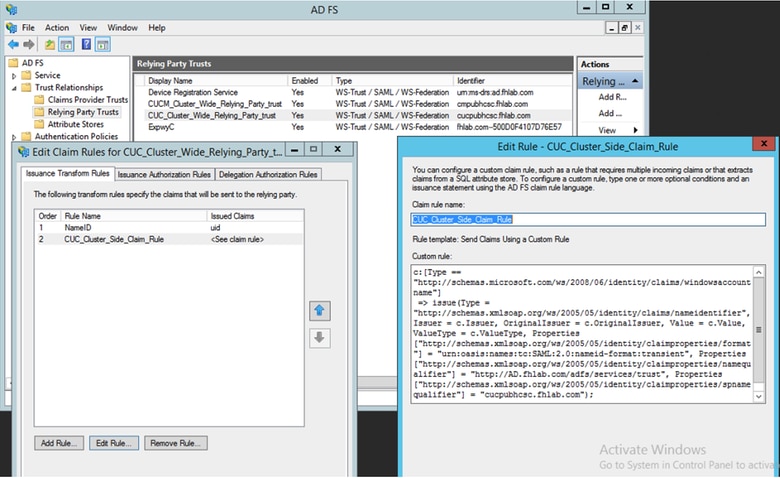

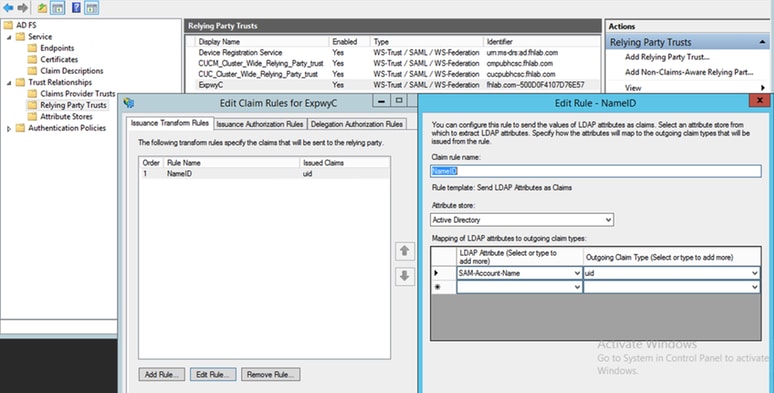

باستخدام زر الماوس الثانوي، حدد ثقة جهة الاعتماد التي قمت بإنشائها وتحرير تكوين قواعد المطالبات كما هو موضح في الصورة.

انقر فوق إضافة تسطير كما هو موضح في الصورة.

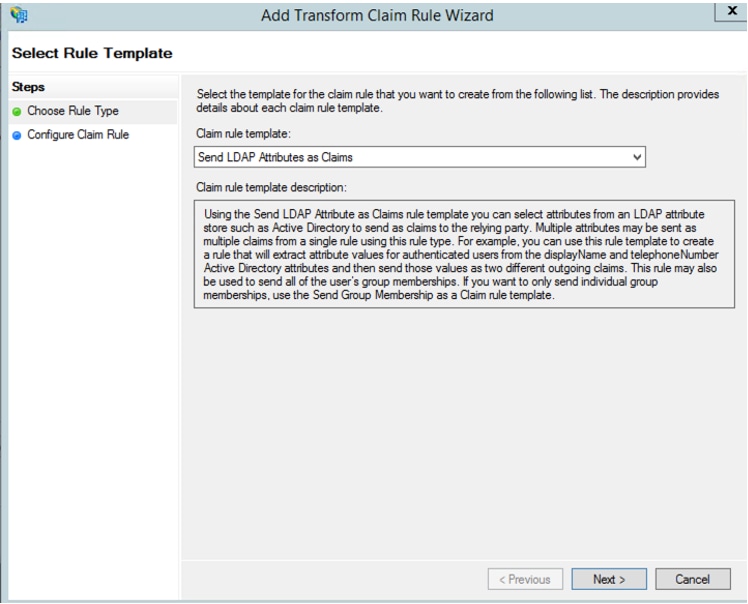

حدد إرسال سمات LDAP كمطالبات وانقر بعد ذلك.

تكوين هذه المعلمات:

اسم قاعدة المطالبة: NameID

مخزن السمات: Active Directory (انقر نقرا مزدوجا فوق سهم القائمة المنسدلة)

سمة LDAP: SAM-account-name

نوع المطالبة الصادرة: uid

انقر فوق إنهاء/موافق للمتابعة.

الرجاء ملاحظة أن المعرف الفريد ليس في حالة أقل وأنه غير موجود بالفعل في القائمة المنسدلة. اكتب هذا.

انقر فوق إضافة قاعدة مرة أخرى لإضافة قاعدة أخرى.

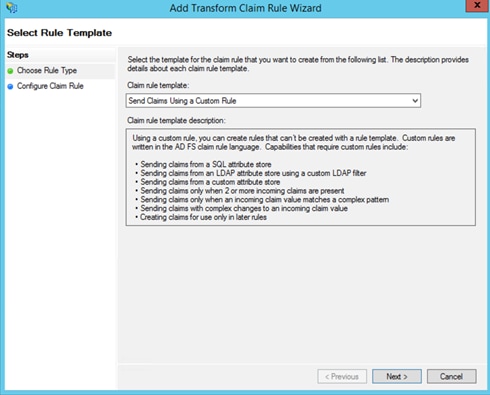

حدد إرسال المطالبات باستخدام قاعدة مخصصة وانقر فوق التالي.

قم بإنشاء قاعدة مخصصة تسمى CLUSTER_SIDE_CLAIM_RULE.

انسخ هذا النص ولصقه في نافذة القاعدة مباشرة من هنا. في بعض الأحيان، يتم تغيير الاقتباسات إذا تم تحريرها على محرر نصوص وهذا سيجعل القاعدة تفشل عندما تقوم باختبار SSO:

c:[Type ==

"http://schemas.microsoft.com/ws/2008/06/identity/claims/windowsaccountname"]

=> issue(Type = "http://schemas.xmlsoap.org/ws/2005/05/identity/claims/nameidentifier",

Issuer = c.Issuer, OriginalIssuer = c.OriginalIssuer, Value = c.Value, ValueType = c.ValueType,

Properties["http://schemas.xmlsoap.org/ws/2005/05/identity/claimproperties/format"] =

"urn:oasis:names:tc:SAML:2.0:nameid-format:transient",

Properties["http://schemas.xmlsoap.org/ws/2005/05/identity/claimproperties/namequalifier"]

= "http://<ADFS FQDN>/adfs/com/adfs/services/trust",

Properties["http://schemas.xmlsoap.org/ws/2005/05/identity/claimproperties/spnamequalifier"] =

"<CUCM Pub FQDN>");

c:[Type == "http://schemas.microsoft.com/ws/2008/06/identity/claims/windowsaccountname"]

=> issue(Type = "http://schemas.xmlsoap.org/ws/2005/05/identity/claims/nameidentifier",

Issuer = c.Issuer, OriginalIssuer = c.OriginalIssuer, Value = c.Value, ValueType = c.ValueType,

Properties["http://schemas.xmlsoap.org/ws/2005/05/identity/claimproperties/format"] =

"urn:oasis:names:tc:SAML:2.0:nameid-format:transient",

Properties["http://schemas.xmlsoap.org/ws/2005/05/identity/claimproperties/namequalifier"] =

"http://AD.fhlab.com/adfs/services/trust",

Properties["http://schemas.xmlsoap.org/ws/2005/05/identity/claimproperties/spnamequalifier"] =

"cmpubhcsc.fhlab.com");

انقر فوق إنهاء" للمتابعة.

يجب أن يكون لديك الآن قاعدتين معرفين على ADFS. انقر فوق تطبيق وموافق لإغلاق نافذة القواعد.

تمت إضافة CUCM بنجاح الآن كجهة اعتماد موثوق بها إلى ADFS.

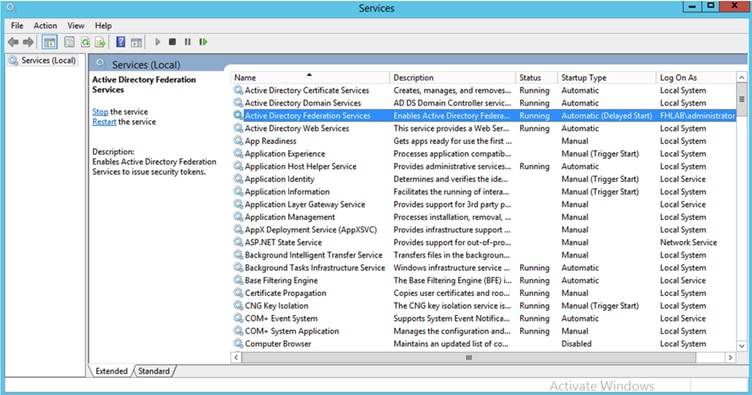

قبل المتابعة، الرجاء إعادة تشغيل خدمة ADFS. انتقل إلى قائمة ابدأ > أدوات إدارية > خدمات.

بيانات تعريف المشردين داخليا

تحتاج إلى تزويد CUCM بمعلومات حول IDp الخاص بنا. يتم تبادل هذه المعلومات باستخدام بيانات تعريف XML. تأكد من تنفيذ هذه الخطوة على الخادم حيث يتم تثبيت ADFS.

أولا، تحتاج إلى الاتصال ب ADFS (IDp) باستخدام متصفح Firefox لتنزيل بيانات XML الأولية. افتح متصفح إلى https://<ADFS FQDN>/FederationMetadata/2007-06/FederationMetadata.xml واحفظ البيانات الأولية في مجلد محلي.

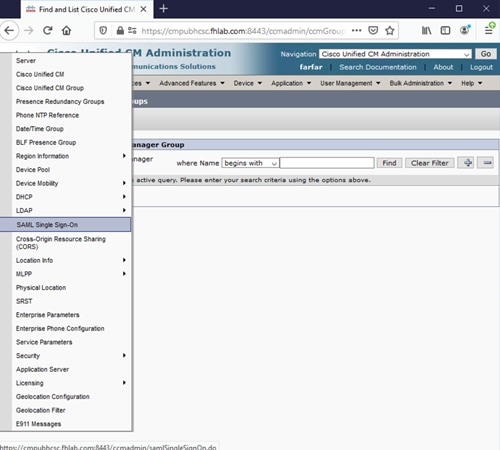

الآن، انتقل إلى تكوين CUCM إلى قائمة النظام > قائمة تسجيل الدخول الأحادي SAML.

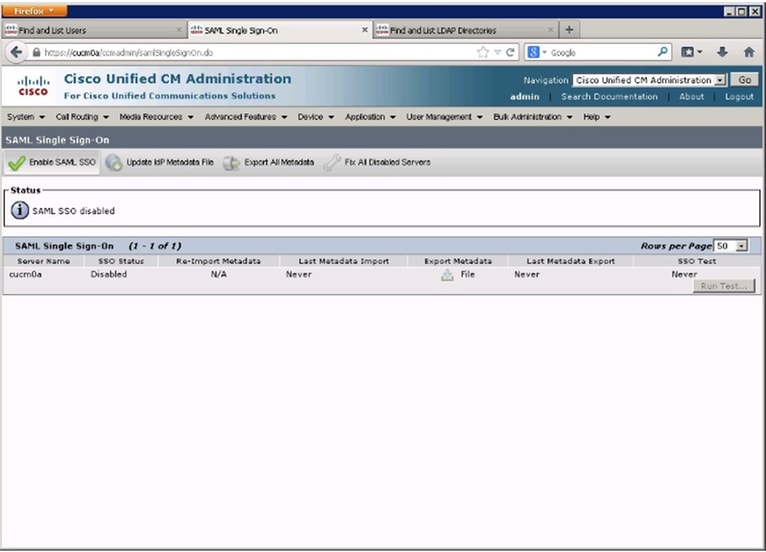

انتقل إلى إدارة CUCM وحدد النظام > تسجيل دخول أحادي SAML.

حدد تمكين SAML SSO.

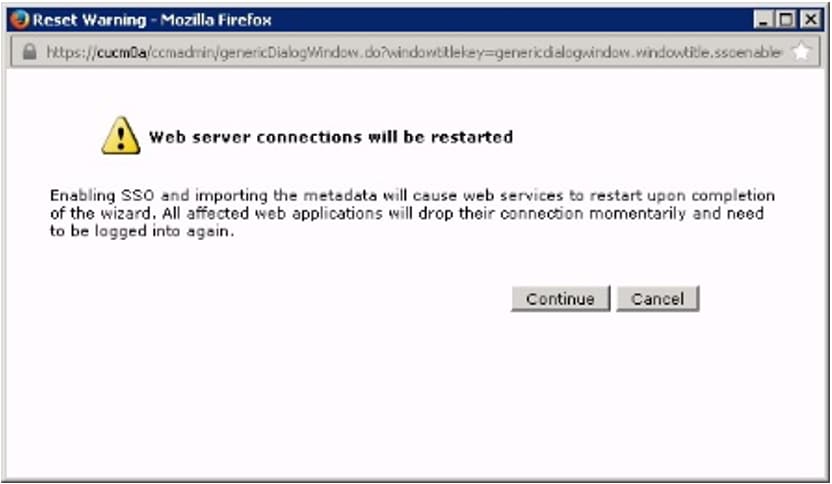

انقر فوق متابعة للإقرار بالتحذير.

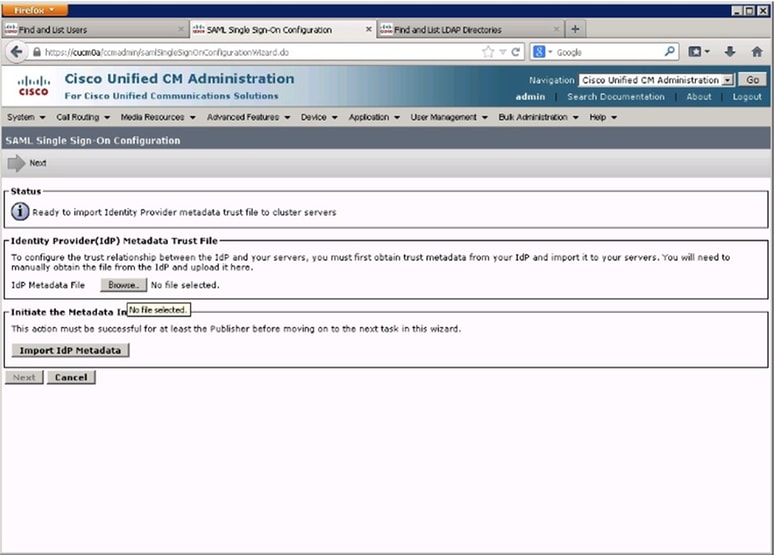

على شاشة SSO وانقر على إستعراض.. لاستيراد ملف XML لبيانات تعريف FederationMetadata.xml التي قمت بحفظها مسبقا كما هو موضح في الصورة.

حدد ملف XML وانقر فوق فتح لتحميله إلى CUCM من التنزيلات ضمن المفضلة.

بمجرد تحميله، انقر على إستيراد بيانات تعريف IdP لاستيراد معلومات IdP إلى CUCM. تأكد من نجاح الاستيراد وانقر فوق "التالي" للمتابعة.

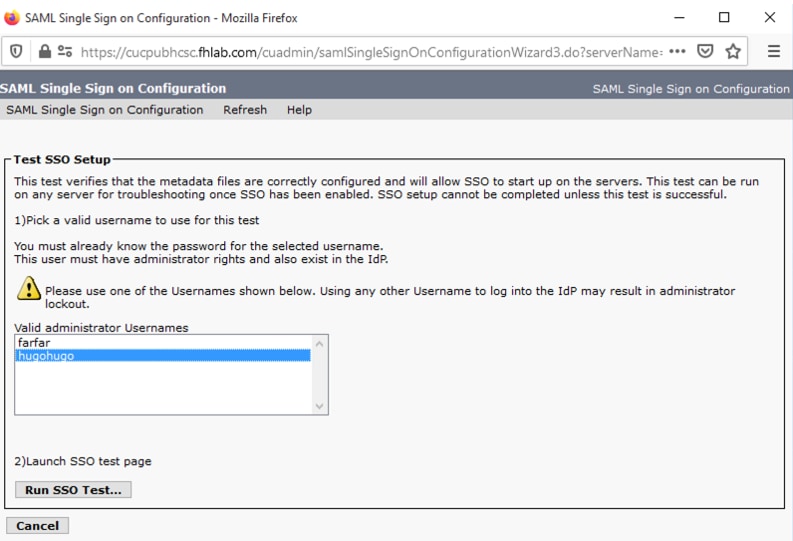

حدد المستخدم الذي ينتمي إلى مستخدمي CCM المتميزين القياسيين وانقر فوق "تشغيل إختبار SSO".

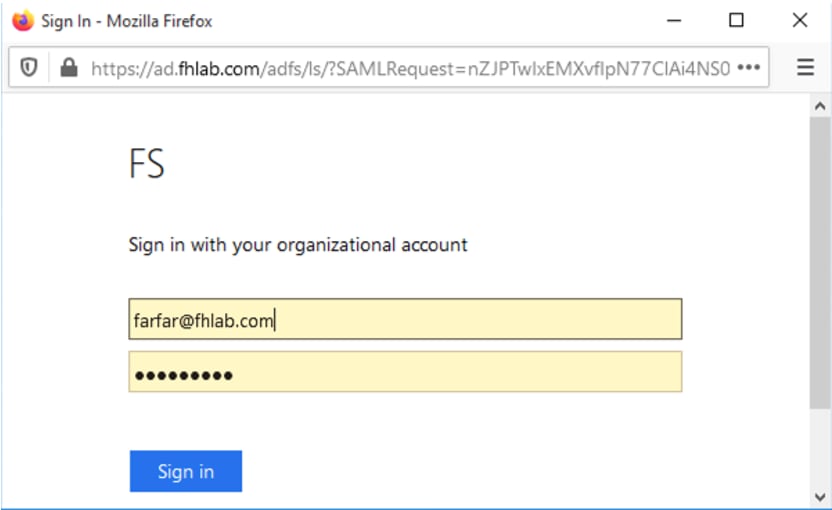

عند تقديمه مع مربع حوار مصادقة المستخدم قم بتسجيل الدخول باسم المستخدم وكلمة المرور الملائمين.

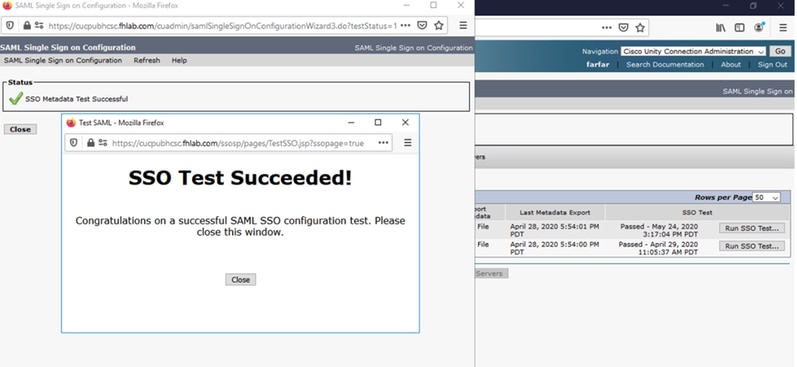

إذا تم تكوين كل شيء بشكل صحيح، يجب أن ترى رسالة تقول نجاح إختبار SSO!

انقر فوق "إغلاق" و"إنهاء" للمتابعة.

تم الآن إكمال مهام التكوين الأساسية بنجاح لتمكين SSO على CUCM باستخدام ADFS.

تكوين SSO على CUC

يمكن اتباع نفس العملية لتمكين SSO في Unity Connection.

دمج LDAP مع CUC.

تكوين مصادقة LDAP.

إستيراد المستخدمين من LDAP الذي سيتم تعيين البريد الصوتي له وكذلك المستخدم الذي سيعمل على إختبار SSO.

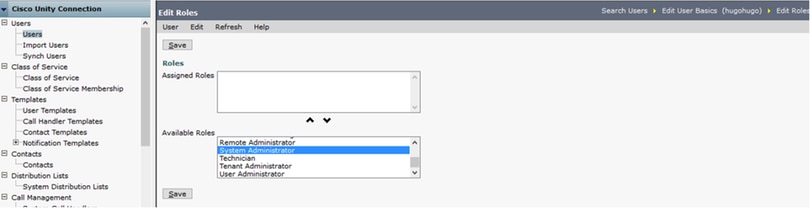

انتقل إلى مستخدمين > تحرير > أدوار كما هو موضح في الصورة.

تعيين دور مسؤول النظام لمستخدم الاختبار.

بيانات تعريف CUC

يجب أن تكون قد قمت بتنزيل بيانات تعريف CUC، وإنشاء RelyingPartyTrust ل CUC وتحميل بيانات تعريف CUC وإنشاء قواعد AD FS على ADFS 3.0

انتقل إلى تسجيل الدخول الأحادي ل SAML وقم بتمكين SSO.

تكوين SSO على Expressway

إستيراد بيانات التعريف إلى Expressway C

افتح متصفح إلى https://<ADFS FQDN>/FederationMetadata/2007-06/FederationMetadata.xml واحفظ البيانات الأولية في مجلد محلي

التحميل إلى التكوين > الاتصالات الموحدة > IDP.

تصدير بيانات التعريف من Expressway C

انتقل إلى التكوين -> الاتصالات الموحدة -> IDP -> تصدير بيانات SAML

يستخدم وضع نظام المجموعة شهادة موقعة ذاتيا (ذات عمر افتراضي طويل) مضمنة في SAML

البيانات الأولية والمستخدمة لتوقيع طلبات SAML

-

في وضع نظام المجموعة العريضة، لتنزيل ملف البيانات الوصفية أحادي على مستوى المجموعة، انقر فوق تنزيل

-

في وضع كل نظير، لتنزيل ملف بيانات التعريف لنظير فردي، انقر فوق تنزيل بجوار النظير. لتصدير الكل في ملف .zip، انقر تنزيل الكل.

إضافة ثقة طرف الاعتماد ل Cisco Expressway-E

أولا، قم بإنشاء ثقة الطرف المعول لسمات Expressway-Es ثم أضف قاعدة مطالبة لإرسال الهوية كسمة UID.

OAuth مع تحديث تسجيل الدخول

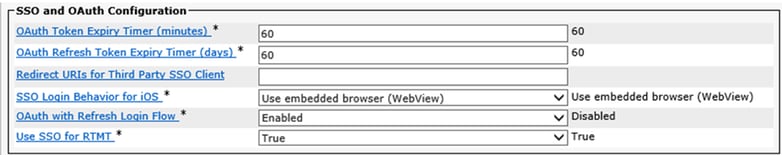

في معلمات Cisco CUCM Enterprise، تحقق من تمكين OAuth باستخدام معلمة تدفق تسجيل الدخول إلى التحديث. انتقل إلى إدارة Cisco Unified CM > معلمات المؤسسة > تكوين SSO و OAuth.

مسار المصادقة

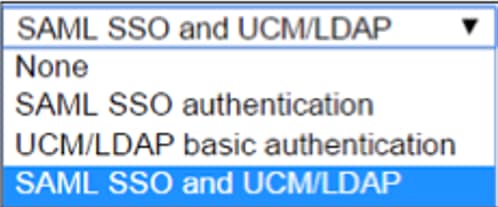

- إذا تم تعيين مسار المصادقة على "مصادقة SAML SSO"، فلن يتمكن سوى عملاء Jabber الذين يستخدمون مجموعة CM الموحدة التي تم تمكين SSO من إستخدام MRA على هذا الطريق السريع. هذا تكوين SSO فقط.

- يتطلب دعم ExpressWay MRA لجميع هواتف IP وجميع نقاط النهاية لنظام TelePresence وأي عملاء Jabber محددين إلى مجموعة CM الموحدة غير المكونة ل SSO مسار المصادقة لتضمين مصادقة UCM/LDAP.

- إذا كانت واحدة أو أكثر من مجموعات CM الموحدة تدعم تطبيق Jabber SSO، فحدد "SAML SSO و UCM/LDAP" للسماح بكل من المصادقة الأساسية والمصادقة.

بنية SSO

SAML هو تنسيق بيانات قائم على XML يتيح للمسؤولين الوصول إلى مجموعة محددة من تطبيقات التعاون من Cisco بسلاسة بعد تسجيل الدخول إلى أحد هذه التطبيقات. يستخدم SAML SSO بروتوكول SAML 2.0 لتقديم تسجيل دخول أحادي عبر المجال والمنتج لحلول التعاون من Cisco.

تدفق تسجيل الدخول المحلي

تدفق تسجيل الدخول إلى MRA

أوث

OAuth هو معيار يدعم التخويل. يجب مصادقة المستخدم قبل تخويله. يوفر تدفق منح رمز التخويل طريقة للعميل للحصول على حق الوصول وتحديث الرموز المميزة للوصول إلى مورد ما (Unified CM، IM&P، Unity و Expressway Services). يستند هذا التدفق أيضا إلى إعادة التوجيه وبالتالي يتطلب أن يكون العميل قادرا على التفاعل مع وكيل مستخدم HTTP (مستعرض الويب) الذي يتم التحكم فيه بواسطة المستخدم. سيقوم العميل بتقديم طلب أولي إلى خادم التخويل باستخدام HTTPS. يقوم خادم OAuth بإعادة توجيه المستخدم إلى خدمة مصادقة. قد يكون هذا قيد التشغيل على Unified CM أو معرف خارجي إذا تم تمكين SAML SSO. على حسب طريقة المصادقة المستخدمة، يمكن تقديم عرض صفحة ويب إلى المستخدم النهائي للمصادقة على نفسه. (مصادقة Kerberos هي مثال لا يعرض صفحة ويب.) بخلاف تدفق المنح الضمني، سيؤدي تدفق منح كود المصادقة الناجح إلى قيام خوادم OAuth بإصدار "رمز التخويل" لمستعرض الويب. هذا رمز فريد أحادي الاستخدام وقصير العمر يتم تمريره بعد ذلك من مستعرض الويب إلى العميل. يوفر العميل "رمز التخويل" هذا لخادم التخويل مع سر مشترك مسبقا ويستلم في المقابل "رمز الوصول المميز" و"رمز التحديث المميز". يتيح سر العميل المستخدم في هذه الخطوة لخدمة التخويل تحديد الاستخدام على العملاء المسجلين والمصدقين فقط. يتم إستخدام العلامات المميزة للأغراض التالية:

رمز الوصول/التحديث المميز

الرمز المميز للوصول: يتم إصدار هذا الرمز المميز بواسطة خادم التخويل. يقدم العميل الرمز المميز لخادم الموارد عندما يحتاج إلى الوصول إلى الموارد المحمية على ذلك الخادم. يمكن لخادم الموارد التحقق من صحة الرمز المميز ويثق باتصالات باستخدام الرمز المميز. (الرموز المميزة للوصول من Cisco هي الافتراضية لفترة حياة تبلغ 60 دقيقة)

الرمز المميز للتحديث: تم إصدار هذا الرمز المميز مرة أخرى بواسطة خادم التخويل. يقدم العميل هذا الرمز المميز إلى خادم التخويل مع سر العميل عند انتهاء صلاحية الرمز المميز للوصول أو انتهاء صلاحيته. إذا كان الرمز المميز للتحديث لا يزال صالحا، فسيصدر خادم التخويل رمز مميز جديد للوصول دون الحاجة إلى مصادقة أخرى. (تكون رموز التحديث المميزة من Cisco افتراضية لفترة حياة تبلغ 60 يوما). إذا انتهت صلاحية الرمز المميز للتحديث، فيجب بدء تدفق منح رمز تخويل OAuth كامل جديد للحصول على رموز مميزة جديدة.

تدفق منح كود تخويل OAuth أفضل

في تدفق المنحة الضمني، يتم تمرير الرمز المميز للوصول إلى عميل Jabber عبر وكيل مستخدم HTTP (المستعرض). في تدفق منح كود التخويل، يتم تبادل رمز الوصول المميز مباشرة بين خادم التخويل وعميل Jabber. يتم طلب الرمز المميز من خادم التخويل باستخدام رمز تخويل فريد محدد زمنيا. ويكون هذا التبادل المباشر للرمز المميز للوصول أكثر أمانا ويقلل التعرض للمخاطر.

يدعم تدفق منحة رمز تخويل OAuth إستخدام رموز التحديث المميزة. يوفر هذا الأمر للمستخدم النهائي تجربة أفضل حيث أنه لا يحتاج إلى إعادة المصادقة بشكل متكرر (بشكل افتراضي 60 يوما)

تكوين Kerberos

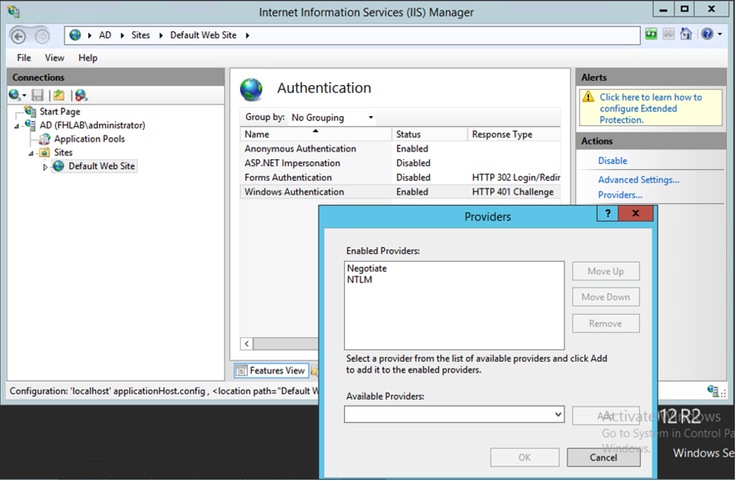

تحديد مصادقة Windows

إدارة خدمات معلومات الإنترنت (IIS) > المواقع > موقع الويب الافتراضي > المصادقة > مصادقة Windows > إعدادات متقدمة.

-

قم بإلغاء تحديد تمكين مصادقة وضع kernel.

-

تأكد من إيقاف تشغيل الحماية الموسعة.

تدعم ADFS كلا من Kerberos NTLM

تأكد من أن AD FS الإصدار 3.0 يدعم كلا من بروتوكول Kerberos وبروتوكول مدير شبكة LAN NT (NTLM) لأن جميع العملاء بخلاف Windows لا يمكنهم إستخدام Kerberos والاعتماد على NTLM.

في الجزء الأيمن، حدد الموفرين وتأكد من وجود Negotiate و NTLM ضمن الموفرين الذين تم تمكينهم:

تكوين Microsoft Internet Explorer

تأكد من التحقق من Internet Explorer > متقدم > تمكين المصادقة المتكاملة ل Windows.

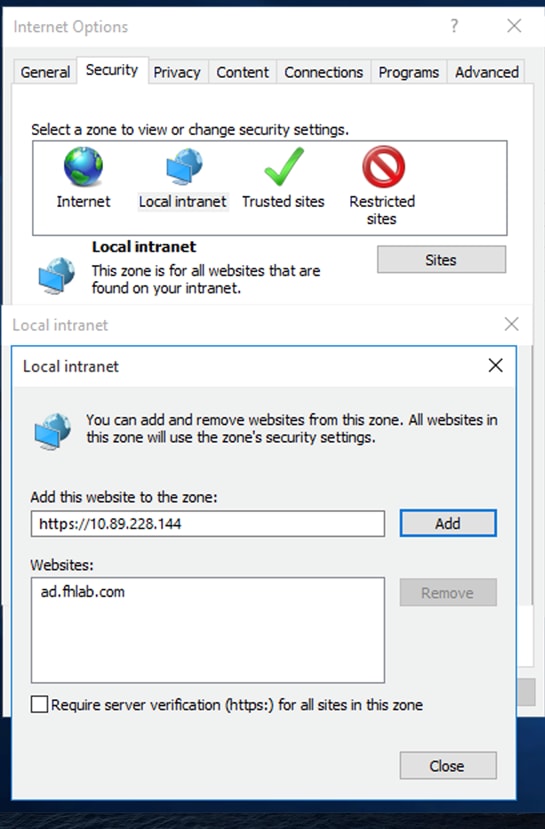

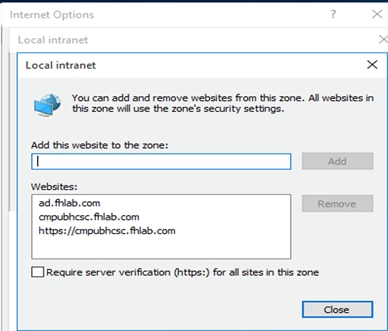

إضافة عنوان ADFS URL تحت التأمين > مناطق إنترانت > المواقع

إضافة أسماء مضيفات CUCM و IMP و Unity إلى الأمان > المواقع الموثوق بها

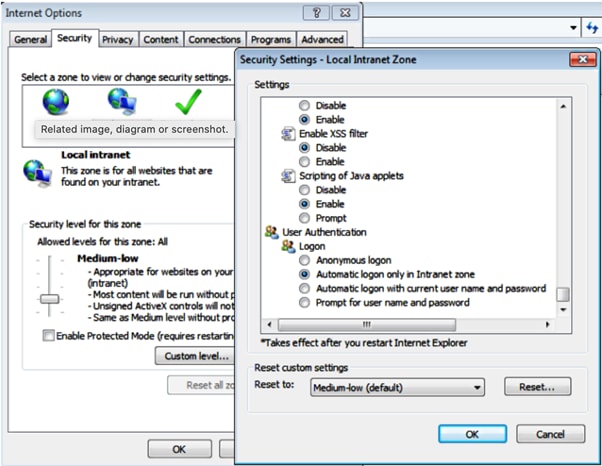

مصادقة المستخدم

تأكد من أن Internet Explorer > الأمان > إنترانت المحلية > مستوى الأمان لهذه المنطقة > مستوى مخصص > مصادقة المستخدم - تسجيل الدخول > تسجيل الدخول التلقائي في منطقة إنترانت.

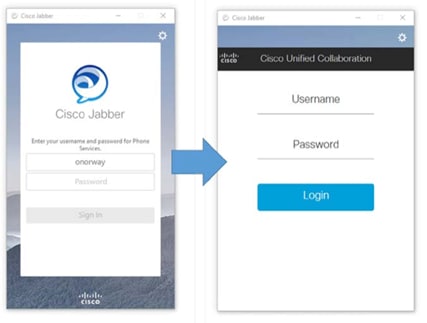

تسجيل الدخول إلى Jabber في SSO

لا توجد تغييرات تكوين مطلوبة ل Cisco Jabber. إذا تم تكوين CM الموحد لاستخدام SAML SSO باستخدام معرف خارجي قد يتم عرض شاشة تسجيل الدخول الخاصة ب IdP بدلا من شاشة تسجيل الدخول إلى CM الموحدة.

استكشاف الأخطاء وإصلاحها

معظم الدروس التي تعلمناها كانت خلال إعداد مختبرنا.

Internet Explorer (IE)

تأكد من إمكانية تسجيل الدخول إلى CUCM/IM&P باستخدام SSO في متصفح IE كمتطلب أساسي لاختبار SSO من Jabber.

المواقع المضافة إلى IE

انقر على خيارات الإنترنت من IE وانتقل إلى علامة التبويب أمان. انقر فوق إنترانت المحلية > مواقع > خيارات متقدمة. إضافة مواقع الويب إلى المنطقة (أي إضافة FQDN IDP إلى الموقع).

مشكلة غير متزامنة

إذا حصلت على خطأ في المزامنة غير المتزامنة شيء من هذا القبيل.

إستجابة SAML غير صالحة. وقد يحدث هذا عندما يكون الوقت غير متزامن بين مدير الاتصالات الموحدة من Cisco وخوادم IDP. الرجاء التحقق من تكوين NTP على كلا الخادمين. قم بتشغيل "حالة بروتوكول وقت الشبكة (NTP)" من واجهة سطر الأوامر (CLI) للتحقق من هذه الحالة على Cisco Unified Communications Manager. إذا كان هناك عدم تطابق زمني بين CUCM و IdP، تتلقى هذا الخطأ: "إستجابة SAML غير صحيحة." قد يحدث هذا الخطأ عندما يكون الوقت غير متزامن بين خوادم CUCM و IdP. لكي يعمل SAML SSO، يجب عليك تثبيت إعداد NTP الصحيح والتأكد من أن فرق الوقت بين IdP وتطبيقات الاتصالات الموحدة لا يتجاوز ثلاث ثوان.

لضمان عدم تأثر المستخدمين بمشاكل مزامنة الخادم، الرجاء تعيين ميل لمدة دقيقتين على الأقل على السمة "NotBefore" من خلال اتباع الإرشادات:

-

افتح PowerShell في ADFS.

-

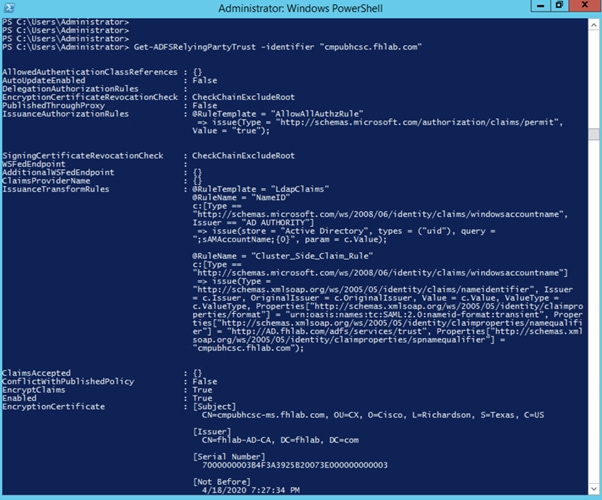

تحقق من NotBeforeSkew الحالي عن طريق تشغيل الأمر التالي في PowerShell:

Get-ADFSRelyingPartyTrust -identifier "application FQDN"

Get-ADFSRelyingPartyTrust -identifier "cmpubhcsc.fhlab.com"

- في إستجابة PowerShell، قم بالتمرير إلى السمة "NotBeforeSkew." سيكون الرقم الموجود بجوار "NotBeforeSkew" هو انحراف الوقت الحالي لتلك السمة بالدقائق.

-

بعد ذلك، قم بتعيين "NotBeforeSkew" لتكون 3 دقائق من خلال تشغيل الأمر التالي في PowerShell:

set-ADFSRelyingPartyTrust -TargetIdentifier "application FQDN" -NotBeforeSkew 3.

-

تحقق من "NotBeforeSkew" الجديد من خلال تشغيل الأمر التالي مرة أخرى:

-

Get-ADFSRelyingPartyTrust -identifier "cmpubhcsc.fhlab.com"

* يجب تعيين NotBeforeSkew الآن على "3".

ملاحظة: يمكنك أيضا إستيراد بيانات التعريف من المشردين داخليا إلى SP (أي CUCM).

إبطال رمز مميز

https://

:8443/ssosp/token/revoke?user_id=

https://10.89.228.146:8443/ssosp/token/revoke?user_id=farfar

{"revoked_tokens":{"status":"success","user_id":"farfar","clientID_tokens":

[{"client_id":"C1b4b988f3efa1c3fc97d0d0a36f6b97f244b4fafe55e8d9d78774e305bae9ab1",

"refresh_token":"fa8ff04aabb4a40bc493f810f9fff09a8f735d24fb05df7c9191f294611710a3"},

{"client_id":"C1b4b988f3efa1c3fc97d0d0a36f6b97f244b4fafe55e8d9d78774e305bae9ab1",

"refresh_token":"9ecf6a5092f1167df085f018320e2135b487f585b9cbb3e59474a0643f1a961f"},

{"client_id":"C1b4b988f3efa1c3fc97d0d0a36f6b97f244b4fafe55e8d9d78774e305bae9ab1",

"refresh_token":"30ab864ce41c78b9b4324a46f865dd47add4b16d7717986d715405496119bc87"},

{"client_id":"C1b4b988f3efa1c3fc97d0d0a36f6b97f244b4fafe55e8d9d78774e305bae9ab1",

"refresh_token":"33d025dd7b88fefe99173757a54ada771821d763a23b71cc9ca233e1c91ffd65"},

{"client_id":"C1b4b988f3efa1c3fc97d0d0a36f6b97f244b4fafe55e8d9d78774e305bae9ab1",

"refresh_token":"a5f0d293d3dbbbe4ef1af9379a78df04ed9a168c450de42982e3796cef758c0f"},

{"client_id":"C1b4b988f3efa1c3fc97d0d0a36f6b97f244b4fafe55e8d9d78774e305bae9ab1",

"refresh_token":"252912f2af65346f7ec2887505aef7d0ee2cd918f0253662b9b53ebf45e490e8"},

{"client_id":"C1b4b988f3efa1c3fc97d0d0a36f6b97f244b4fafe55e8d9d78774e305bae9ab1",

"refresh_token":"28c33fcbbc4d47bc6d658855f0699bbe1b3c264c0ed7a04eedc578f6b89fd4de"},

{"client_id":"C1b4b988f3efa1c3fc97d0d0a36f6b97f244b4fafe55e8d9d78774e305bae9ab1",

"refresh_token":"cb5269c40cdf4cc4e2e0a0f520d719851f132691d609ffe65c143952a3f7d2d7"},

{"client_id":"C1b4b988f3efa1c3fc97d0d0a36f6b97f244b4fafe55e8d9d78774e305bae9ab1",

"refresh_token":"acd338a0858c8f140866962e1150bcfd1768b3d8fd959700ed70ea5bff571e83"},

{"client_id":"C1b4b988f3efa1c3fc97d0d0a36f6b97f244b4fafe55e8d9d78774e305bae9ab1",

"refresh_token":"3acee9b52c039e58a0be060c20b8134aea5445ba141d6daedc9fb2366e0eb4d0"},

{"client_id":"C1b4b988f3efa1c3fc97d0d0a36f6b97f244b4fafe55e8d9d78774e305bae9ab1",

"refresh_token":"4a4ac2e56c4663ff20797228b3e67511a56ae3fd1f831303df3642206f8a9742"},

{"client_id":"C1b4b988f3efa1c3fc97d0d0a36f6b97f244b4fafe55e8d9d78774e305bae9ab1",

"refresh_token":"db9ae2351f51e85a01a0dc64b35fa75f052eaa6b3793a29f9dfdb86d589dc97a"},

{"client_id":"C1b4b988f3efa1c3fc97d0d0a36f6b97f244b4fafe55e8d9d78774e305bae9ab1",

"refresh_token":"1118b7fbcaa407541dc8e21ed70ccc581f3e7f58a31fdb94c637d7ac1279a6b8"},

{"client_id":"C1b4b988f3efa1c3fc97d0d0a36f6b97f244b4fafe55e8d9d78774e305bae9ab1",

"refresh_token":"2f33962f1671acc9c7acfb6cff6dff3d9ddf7e2df0a5d7747020347c08e8f18a"},

{"client_id":"C1b4b988f3efa1c3fc97d0d0a36f6b97f244b4fafe55e8d9d78774e305bae9ab1",

"refresh_token":"70a46c24974499c1f87b1b167795c4654460e665f2f5f1696b0a93e2887ae442"},

{"client_id":"C1b4b988f3efa1c3fc97d0d0a36f6b97f244b4fafe55e8d9d78774e305bae9ab1",

"refresh_token":"c05fb1c913a0cbd2984d370365d085ad8315b916a5651511401a695d17129584"},

{"client_id":"C1b4b988f3efa1c3fc97d0d0a36f6b97f244b4fafe55e8d9d78774e305bae9ab1",

"refresh_token":"47ba99793ededfe1cba3f0b83a2738c0a79f1833979ad3c6c362291f92f8fdf8

قم بإجراء مزامنة LDAP يدوية أو قم بحذف المستخدم من قاعدة البيانات لمنع المستخدم فورا من إستخدام Jabber. حتى إذا قدم عميل Jabber وصول صالح أو رمز تحديث مميز لخدمة UDS على CUCM، يجب أن يكون المستخدم "نشطا" في قاعدة بيانات مستخدم CUCM للمصادقة.

يؤدي تغيير معلمة Refresh Token Expiry Enterprise تلقائيا إلى إبطال كافة رموز التحديث المميزة التي تم إصدارها بواسطة مجموعة CUCM هذه.

ملف bootstrap

يتم توجيه مستخدمي Jabber إلى سحابة WebEx Connect للمصادقة، بدلا من خادم المراسلة الفورية والتواجد (IM&P) المحلي، أو من خلال Expressway (Collaboration Edge) الذي تم تكوينه للوصول عن بعد والمحمول (MRA).

في ملف Jabber-bootstrap.Properties الموجود على C:\ProgramData\Cisco Systems\Cisco Jabber، يمكننا إستثناء Webex

ServiceDiscoveryExcludedServices: Webex

فشل SSO بسبب MSIS7066

لقد واجهنا سيناريو فشل فيه مكتب دعم العمليات. عند إجراء إختبار تسجيل دخول SSO إلى CUCM على متصفح Firefox، تمت إعادة توجيهه إلى IDp، وإدخال بيانات الاعتماد، ولكن بعد ذلك عرضت CUCM الخطأ التالي:

رمز حالة غير صالح في الاستجابة. قد يكون السبب في ذلك خطأ تكوين في IDP. الرجاء التحقق من سجلات IDP وتكوينها

ألقيت نظرة على عارض أحداث ADFS (أي IDP) في الموقع أدناه

عارض الأحداث -> سجلات التطبيقات والخدمات -> AD FS -> المسؤول

فيما يلي مقتطف من الخطأ:

تفاصيل الاستثناء:

Microsoft.IdentityServer.RequestFailedException: MSIS7066: فشلت المصادقة للطلب. —> System.Security.SecurityException: اسم المستخدم أو كلمة المرور غير صحيحة.

بعد البحث تبين أن بيانات اعتماد المسؤول الخاصة بوحدة التحكم بالمجال قد تغيرت ولكن لم يتم تحديث خدمات ADFS

-

افتح نافذة تكوين الخدمات (يمكنك الوصول إليها من لوحة تحكم Windows > أدوات إدارية أو من قائمة ابدأ عند كتابة الخدمات).

-

ابحث عن الخدمة (خدمات إتحاد Active Directory) وانقر فوقها نقرا مزدوجا لفتح خصائصها (أو انقر بزر الماوس الأيمن فوقها وحدد "خصائص").

تمت المساهمة بواسطة مهندسو Cisco

- Farrukh Hassanخدمات Cisco المتقدمة

- Hugo Levya Vidalخدمات Cisco المتقدمة

اتصل بنا

- فتح حالة دعم

- (تتطلب عقد خدمة Cisco)

التعليقات

التعليقات