تكوين مؤتمر أقران آمن في CUCM 15

خيارات التنزيل

-

ePub (2.0 MB)

العرض في تطبيقات مختلفة على iPhone أو iPad أو نظام تشغيل Android أو قارئ Sony أو نظام التشغيل Windows Phone

لغة خالية من التحيز

تسعى مجموعة الوثائق لهذا المنتج جاهدة لاستخدام لغة خالية من التحيز. لأغراض مجموعة الوثائق هذه، يتم تعريف "خالية من التحيز" على أنها لغة لا تعني التمييز على أساس العمر، والإعاقة، والجنس، والهوية العرقية، والهوية الإثنية، والتوجه الجنسي، والحالة الاجتماعية والاقتصادية، والتمييز متعدد الجوانب. قد تكون الاستثناءات موجودة في الوثائق بسبب اللغة التي يتم تشفيرها بشكل ثابت في واجهات المستخدم الخاصة ببرنامج المنتج، أو اللغة المستخدمة بناءً على وثائق RFP، أو اللغة التي يستخدمها منتج الجهة الخارجية المُشار إليه. تعرّف على المزيد حول كيفية استخدام Cisco للغة الشاملة.

حول هذه الترجمة

ترجمت Cisco هذا المستند باستخدام مجموعة من التقنيات الآلية والبشرية لتقديم محتوى دعم للمستخدمين في جميع أنحاء العالم بلغتهم الخاصة. يُرجى ملاحظة أن أفضل ترجمة آلية لن تكون دقيقة كما هو الحال مع الترجمة الاحترافية التي يقدمها مترجم محترف. تخلي Cisco Systems مسئوليتها عن دقة هذه الترجمات وتُوصي بالرجوع دائمًا إلى المستند الإنجليزي الأصلي (الرابط متوفر).

المقدمة

تصف هذه الوثيقة تكوين المؤتمر المخصص الآمن في CUCM 15.

المتطلبات الأساسية

المتطلبات

توصي Cisco بأن تكون لديك معرفة بالمواضيع التالية:

- CUCM

- VG (عبارة الصوت)

- مفهوم أمني

المكونات المستخدمة

تستند المعلومات الواردة في هذا المستند إلى إصدارات البرامج والمكونات المادية التالية:

- CUCM (وضع المزج) الإصدار: 15.0.0.98100-196

- إصدار Cisco2921: 15.7(3)M4b (الاستخدام ك CA وجسر المؤتمرات الآمن)

- خادم NTP

- هاتف بروتوكول الإنترنت 3 طراز 8865NR

تم إنشاء المعلومات الواردة في هذا المستند من الأجهزة الموجودة في بيئة معملية خاصة. بدأت جميع الأجهزة المُستخدمة في هذا المستند بتكوين ممسوح (افتراضي). إذا كانت شبكتك قيد التشغيل، فتأكد من فهمك للتأثير المحتمل لأي أمر.

التكوين

المهمة 1. تكوين جسر المؤتمرات الآمن والتسجيل إلى CUCM.

الخطوة 1. تكوين خادم البنية الأساسية للمفتاح العام ونقطة الثقة.

الخطوة 1.1. قم بتكوين خادم NTP وخادم HTTP.

VG-CME-1(config)#ntp server x.x.x.x (IP address of the NTP server)

VG-CME-1(config)#ip http server

الخطوة 1.2. قم بتكوين خادم البنية الأساسية للمفتاح العام.

VG-CME-1(config)#crypto pki server testCA

VG-CME-1(cs-server)#database level complete

VG-CME-1(cs-server)#database url nvram:

VG-CME-1(cs-server)#grant auto

VG-CME-1(cs-server)#lifetime certificate 1800

الخطوة 1.3. تكوين نقطة الثقة ل testCA.

VG-CME-1(config)#crypto pki trustpoint testCA

VG-CME-1(ca-trustpoint)#enrollment url http://x.x.x.x:80 (IP Address of testCA)

VG-CME-1(ca-trustpoint)#revocation-check none

VG-CME-1(ca-trustpoint)#rsakeypair testCA

الخطوة 1.4. انتظر حوالي 30 ثانية، ثم قم بإصدار الأمر no shutdown لتمكين خادم testCA.

VG-CME-1(config)#crypto pki server testCA

VG-CME-1(cs-server)#no shutdown

%Some server settings cannot be changed after CA certificate generation.

% Please enter a passphrase to protect the private key

% or type Return to exit

Password:

Re-enter password:

% Generating 1024 bit RSA keys, keys will be non-exportable...

[OK] (elapsed time was 2 seconds)

% Certificate Server enabled.

الخطوة 2. تكوين نقطة الثقة ل Secure Conference Bridge وتسجيلها للاختبار CA.

الخطوة 2.1. تكوين نقطة الثقة لجسر المؤتمرات الآمن وتسميتها SecureCFB.

VG-CME-1(config)#crypto pki trustpoint SecureCFB

VG-CME-1(ca-trustpoint)#enrollment url http://x.x.x.x:80 (IP Address of testCA)

VG-CME-1(ca-trustpoint)#serial-number none

VG-CME-1(ca-trustpoint)#fqdn none

VG-CME-1(ca-trustpoint)#ip-address none

VG-CME-1(ca-trustpoint)#subject-name cn=SecureCFB

VG-CME-1(ca-trustpoint)#revocation-check none

VG-CME-1(ca-trustpoint)#rsakeypair SecureCFB

الخطوة 2.2. قم بمصادقة SecureCFB واكتب "نعم" لقبول الشهادة.

VG-CME-1(config)#crypto pki authenticate SecureCFB

Certificate has the following attributes:

Fingerprint MD5: 383BA13D C37D0E5D 9E9086E4 8C8D1E75

Fingerprint SHA1: 6DB8F323 14BBFBFF C36C224B B3404513 2FDD97C5

% Do you accept this certificate? [yes/no]: yes

Trustpoint CA certificate accepted.

الخطوة 2.3. تسجيل SecureCFB وتعيين كلمة مرور.

VG-CME-1(config)#crypto pki enroll SecureCFB

%

% Start certificate enrollment ..

% Create a challenge password. You will need to verbally provide this

password to the CA Administrator in order to revoke your certificate.

For security reasons your password will not be saved in the configuration.

Please make a note of it.

Password:

Re-enter password:

% The subject name in the certificate will include: cn=SecureCFB

% The fully-qualified domain name will not be included in the certificate

Request certificate from CA? [yes/no]: yes

% Certificate request sent to Certificate Authority

% The 'show crypto pki certificate verbose SecureCFB' commandwill show the fingerprint.

الخطوة 3. تكوين نقطة الثقة ل CUCM على جسر التخاطب الآمن.

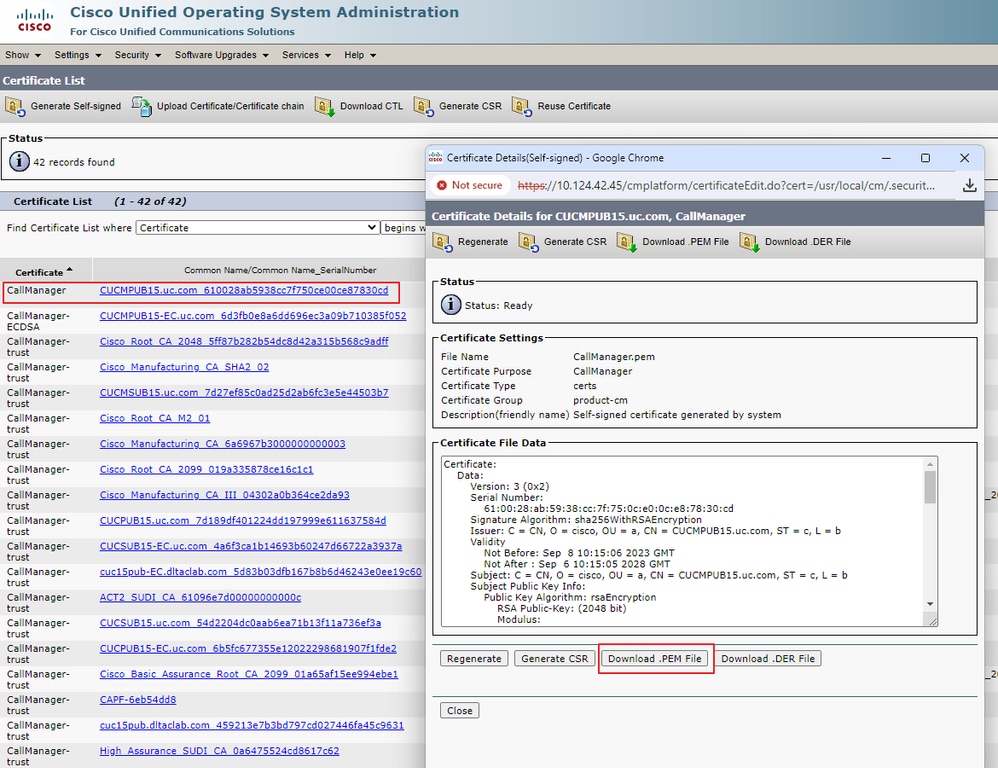

الخطوة 3.1. قم بتنزيل شهادة CallManager من CUCM وانسخ ملف PEM (إدارة نظام التشغيل الموحدة من Cisco > الأمان > إدارة الشهادات).

تنزيل شهادة CallManager

تنزيل شهادة CallManager

الخطوة 3.2. قم بتكوين Trust Point، ولصق ملف pem، واكتب نعم لقبول الشهادة.

VG-CME-1(config)#crypto pki trustpoint cucm-pub

VG-CME-1(ca-trustpoint)# enrollment terminal

VG-CME-1(ca-trustpoint)# revocation-check none

VG-CME-1(ca-trustpoint)# crypto pki authenticate cucm-pub

Enter the base 64 encoded CA certificate.

End with a blank line or the word "quit" on a line by itself

-----BEGIN CERTIFICATE-----

MIIDozCCAougAwIBAgIQYQAoq1k4zH91DOAM6HgwzTANBgkqhkiG9w0BAQsFADBc

MQswCQYDVQQGEwJDTjEOMAwGA1UECgwFY2lzY28xCjAIBgNVBAsMAWExGTAXBgNV

BAMMEENVQ01QVUIxNS51Yy5jb20xCjAIBgNVBAgMAWMxCjAIBgNVBAcMAWIwHhcN

MjMwOTA4MTAxNTA2WhcNMjgwOTA2MTAxNTA1WjBcMQswCQYDVQQGEwJDTjEOMAwG

A1UECgwFY2lzY28xCjAIBgNVBAsMAWExGTAXBgNVBAMMEENVQ01QVUIxNS51Yy5j

b20xCjAIBgNVBAgMAWMxCjAIBgNVBAcMAWIwggEiMA0GCSqGSIb3DQEBAQUAA4IB

DwAwggEKAoIBAQD4Xfdl9MWY/bSDXzGjtd301vYqKdRpqVYpWD7E+NrH7zRgHhz+

M7gAeqdRCSC/iKUF2g44rCRjlM0C/9xN3pxvOnNequg/Tv0wjpHm0X2O4x0daH+F

AwElWNYZZvUQ6+2xtkTuUcqeXDnnbS6fLIadP/CfgQwKX5U1Ec575ypUet6Fp2n2

4UouLQ5iFEMmX9gzGR7YKjeE+t61X5NmvYc6IyP8MH77sgvti7+xJurlJUnvBFG2

ELXM0rL7uUoqw/rjMT6XxK+0Ft4bkOsVnjI+vOUUBUoTcbFFrsfrcOnVQjPJhHue

MLAaRzkDo5p1xo+UnNgv2uSH9HAID/NS1VTDAgMBAAGjYTBfMAsGA1UdDwQEAwIC

tDAdBgNVHSUEFjAUBggrBgEFBQcDAQYIKwYBBQUHAwIwHQYDVR0OBBYEFKrIBeQi

OF6Hp0QCUfVYzKWiXx2hMBIGA1UdEwEB/wQIMAYBAf8CAQAwDQYJKoZIhvcNAQEL

BQADggEBAJSw2vOwJ4UatmkaFpeLc9B1YZr8X6BkxBY1skW2qOLps61ysjDG61VQ

GjxpPLMY1ISyIVr5dqGyjcaGLCUDUUcu66zEPxFNGnSYimBBhGR6NrDyo4YjOk+S

1I3TfRK+2F9NMhW2xTvuygoXLtyibvrZULhNo3vDPYQdTe1z54oQNU4BD8P+MCq9

+MzltCXEpVU6Jp71zC5HY+GF+Ab/xKBNzDjyY+OT8BFiO2wC8aaEaBvByNRzCSPD

MpU5cRaKVip2pszoR9mG3Rls4CkK93OX/OzFqkIemDmY5WcylcCsybxAMbjdBDY9

err7iQZzjoW3eD5HxJKyvSffjDRtqg8=

-----END CERTIFICATE-----

Certificate has the following attributes:

Fingerprint MD5: 259A3F16 A5111877 901F00C8 F58C5CE3

Fingerprint SHA1: E4E91B76 B09C8BDF 81169444 BF5B4D77 E0738987

% Do you accept this certificate? [yes/no]: yes

Trustpoint CA certificate accepted.

% Certificate successfully imported

الخطوة 4. قم بتكوين CUCM من أجل الثقة في جسر المؤتمرات الآمن.

الخطوة 4.1. انسخ شهادة الغرض العام واحفظها كملف SecureCFB.pem. انسخ شهادة المرجع المصدق واحفظها على هيئة ملف testCA.pem.

VG-CME-1(config)#crypto pki export SecureCFB pem terminal

% CA certificate:

-----BEGIN CERTIFICATE-----

MIIB+zCCAWSgAwIBAgIBATANBgkqhkiG9w0BAQQFADARMQ8wDQYDVQQDEwZ0ZXN0

Q0EwHhcNMjQwNTEwMDg0NDI3WhcNMjcwNTEwMDg0NDI3WjARMQ8wDQYDVQQDEwZ0

ZXN0Q0EwgZ8wDQYJKoZIhvcNAQEBBQADgY0AMIGJAoGBAM2LqiIs9nddFOx/YN7y

hhp9KGl2Eb8Zxq9E2mXfKpHOpbcGEic5ain+rXf1qauA8/pNYwvBurAZm2pWzFHQ

q4qGL8KWDwJCPTwPI5rJOJAMIYzMh4WdQerWP4iEI2LGtxCb1q8b3w0wJE0Q2OG4

4kDSeArkKe0cb26WZC1oVK1jAgMBAAGjYzBhMA8GA1UdEwEB/wQFMAMBAf8wDgYD

VR0PAQH/BAQDAgGGMB8GA1UdIwQYMBaAFJOFqPH+VBcd01d9SzCphNkWGqcWMB0G

A1UdDgQWBBSThajx/lQXHdNXfUswqYTZFhqnFjANBgkqhkiG9w0BAQQFAAOBgQAS

V8x9QjJ5pZKmezDYvxPDFe4chIkCD7o8JOcutSdAi7H+2Z+GO4CF55EDTZdLZPtn

GwQ01gbtDX07PTrOYRWOSZLSJSdPQlTJ3WDNr+NBhZjfe6EzfsLasD8L0VYG96GX

vjRQbdRmqbrG5H0ZUUz0cu93AXjnRl2nLoAkKcrjcQ==

-----END CERTIFICATE-----

% General Purpose Certificate:

-----BEGIN CERTIFICATE-----

MIIB6jCCAVOgAwIBAgIBAjANBgkqhkiG9w0BAQUFADARMQ8wDQYDVQQDEwZ0ZXN0

Q0EwHhcNMjQwNTEwMDg1NTA4WhcNMjcwNTEwMDg0NDI3WjAUMRIwEAYDVQQDEwlT

ZWN1cmVDRkIwgZ8wDQYJKoZIhvcNAQEBBQADgY0AMIGJAoGBALhk11yOPnUNtjEQ

JLJIMPnoc6Zb9vDrGoIlMdsz/cZwKTiGCs9PYYxwcPBExOOR+XrE9MmEO7L/tR6n

NkKz84ddWNz0gg6wHWM9gcje22bIsIeU6UCxo4ovra2pExXphusqEmg5yLQwyeJc

5JqcoAYXuRpnKLTfn5Nnh6iUCsWrAgMBAAGjTzBNMAsGA1UdDwQEAwIFoDAfBgNV

HSMEGDAWgBSThajx/lQXHdNXfUswqYTZFhqnFjAdBgNVHQ4EFgQU3y9zfDoTJ8WV

XIpX3wdcieq1zpkwDQYJKoZIhvcNAQEFBQADgYEABfaa6pqRaDyfpW/tu5pXBRHP

SfZzpv+4ktsjAiOG7oGJGT0RpnuiKCq+V2oucJBtWWAPbVx+ZBG3Eogi1c2GoDLK

yYvuaf9zBJHIcM5mv6x81qxLF7FKZaepQSYwsQUP50/uKXa0435Kj/CZoLpKhXR2

v/p2jzF9zyPIBuQGOEo=

-----END CERTIFICATE-----

الخطوة 4.2. قم بتحميل SecureCFB.PEM إلى مخزن ثقة CallManager على CUCM (إدارة نظام التشغيل الموحدة من Cisco > الأمان > إدارة الشهادات).

تحميل SecureCFB.pem

تحميل SecureCFB.pem

الخطوة 5. تكوين جسر المؤتمرات الآمن على VG.

VG-CME-1(config)#voice-card 0

VG-CME-1(config-voicecard)# dsp service dspfarm

VG-CME-1(config)#dspfarm profile 666 conference security

VG-CME-1(config-dspfarm-profile)# trustpoint SecureCFB

VG-CME-1(config-dspfarm-profile)# codec g711ulaw

VG-CME-1(config-dspfarm-profile)# codec g711alaw

VG-CME-1(config-dspfarm-profile)# codec g729r8

VG-CME-1(config-dspfarm-profile)# maximum sessions 4

VG-CME-1(config-dspfarm-profile)# associate application SCCP

VG-CME-1(config)#sccp local GigabitEthernet 0/1

VG-CME-1(config)#sccp ccm x.x.x.x identifier 666 version 7.0+ (IP address of CUCM)

VG-CME-1(config)#sccp

VG-CME-1(config)#sccp ccm group 666

VG-CME-1(config-sccp-ccm)# associate ccm 666 priority 1

VG-CME-1(config-sccp-ccm)# associate profile 666 register SecureCFB

VG-CME-1(config)#dspfarm profile 666 conference security

VG-CME-1(config-dspfarm-profile)# no shutdown

الخطوة 6. تكوين جسر المؤتمرات الآمن على CUCM (إدارة CM الموحدة من Cisco > موارد الوسائط > جسر المؤتمرات > إضافة جديد).

تكوين جسر المؤتمرات الآمن

تكوين جسر المؤتمرات الآمن

المهمة 2. قم بتسجيل 3 هواتف بروتوكول الإنترنت (IP) طراز 8865NR باستخدام وضع الأمان.

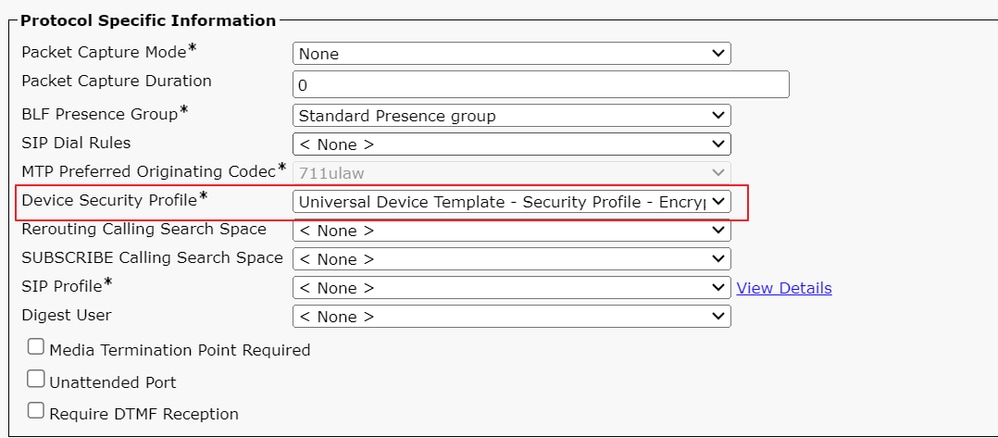

تعيين ملف تعريف أمان الجهاز على الوضع المشفر على هاتف IP.

تعيين ملف تعريف أمان الجهاز على الوضع المشفر

تعيين ملف تعريف أمان الجهاز على الوضع المشفر

يعرض هاتف IP وضع الأمان باستخدام مشفر ضمن إعدادات المسؤول > إعداد الأمان.

تم تشفير وضع الأمان

تم تشفير وضع الأمان

المهمة 3. قم بتكوين قائمة مجموعة موارد الوسائط باستخدام "جسر المؤتمرات الآمن" وتعيينها إلى هواتف IP.

الخطوة 1. قم بإنشاء مجموعة موارد الوسائط MRG_SecureCFB وعينت SecureCFB لها (إدارة CM الموحدة من Cisco > موارد الوسائط > مجموعة موارد الوسائط).

إنشاء مجموعة موارد الوسائط MRG_SecureCFB

إنشاء مجموعة موارد الوسائط MRG_SecureCFB

الخطوة 2. قم بإنشاء قائمة مجموعة موارد الوسائط MRGL_SecureCFB وعينت MRG_SecureCFB لها (إدارة Cisco Unified CM > موارد الوسائط > قائمة مجموعة موارد الوسائط).

إنشاء قائمة مجموعة موارد الوسائط MRGL_SecureCFB

إنشاء قائمة مجموعة موارد الوسائط MRGL_SecureCFB

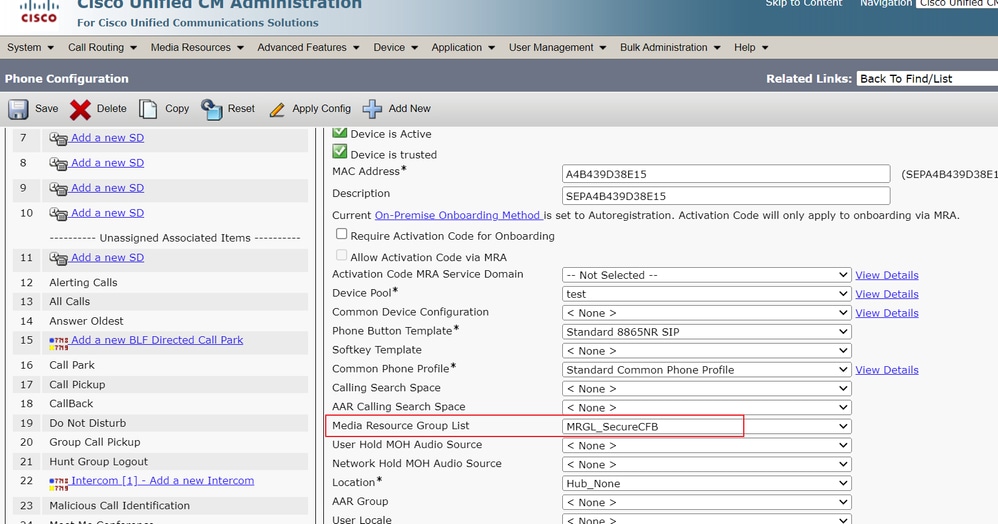

الخطوة 3. قم بتخصيص MRGL_SecureCFB لقائمة مجموعات موارد الوسائط لجميع وحدات التخزين طراز 8865NR.

تعيين قائمة مجموعة موارد الوسائط

تعيين قائمة مجموعة موارد الوسائط

التحقق من الصحة

هاتف IP 1 مع DN 1001، هاتف IP 2 مع DN 1002، هاتف IP 3 مع DN 1003.

خطوة الاختبار.

1. 1001 الاتصال 1002.

2. 1001 المؤتمر الصحفي مفتاح Soft و الاتصال على الرقم 1003.

3 - 1001 المؤتمر الصحفي - مفتاح بسيط لإشراك المؤتمر المخصص الآمن.

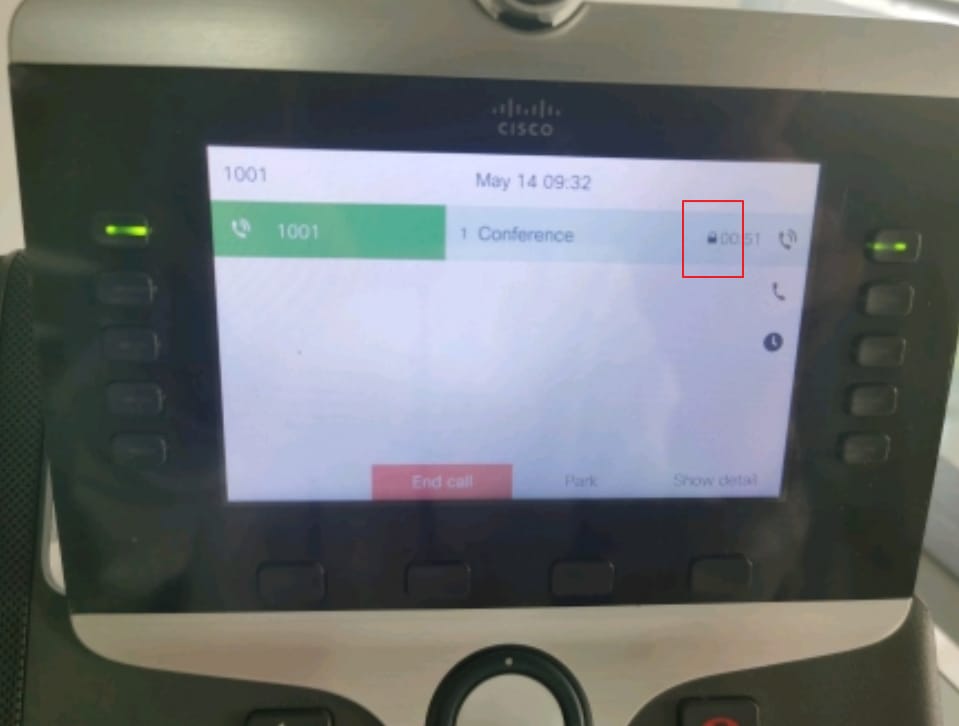

تعرض هواتف بروتوكول الإنترنت (IP) من Cisco رمز أمان مؤتمر للإشارة إلى تشفير المكالمة.

تم تشفير مكالمة الاختبار

تم تشفير مكالمة الاختبار

استكشاف الأخطاء وإصلاحها

تجميع المعلومات التالية عبر RTMT.

Cisco CallManager (تعطي السجلات معلومات حول المكالمات، ويحتوي مجلد sdl على مسارات CUCM).

من تتبع SDL، يظهر أن 1001 يرسل رسالة SIP أحلت عندما 1001 مؤتمر صحفي مفتاح لين إلى المؤتمر 1002 و 1003.

00018751.002 |17:53:18.056 |AppInfo |SIPTcp - wait_sdlReadRsp: رسالة SIP TCP الواردة من x.x.x.x على المنفذ 51320 الفهرس 7 مع 2039 بايت:

[587،NET]

ارجع إلى SIP:CUCMPUB15 SIP/2.0

Via: SIP/2.0/TLS x.x.x.x:51320؛branch=z9hG4bK4d786568

من: "1001" <sip:1001@x.x.x.x>؛tag=a4b439d38e15003872a7c133-28fd5212

إلى: <sip:CUCMPUB15>

معرف المكالمة: a4b439d3-8e150010-2f865ab1-7160f679@x.x.x.x

معرف جلسة العمل: b14c8b6f00105000a000a4b439d38e15؛remote=0000000000000000000000000000000000000000

التاريخ: الثلاثاء، 14 مايو 2024 09:53:17 بتوقيت جرينتش

CSeq: 1000 ارجع

وكيل المستخدم: Cisco-CP8865NR/14.2.1

قبول: التطبيق/x-cisco-remote-response+xml

انتهاء مدة الصلاحية: 60

الحد الأقصى للتوجيه: 70

جهة الاتصال: <sip:8a854224-e17e-93da-8e71-6a2796f28fc7@x.x.x.x:51320؛transport=tls>؛+u.sip!devicename.ccm.cisco.com="SEPA4B439D38E15"

المشار إليه بواسطة: "1001" <sip:1001@x.x.x.x>

راجع: cid:3e94126b@x.x.x.x

معرف المحتوى: <3e94126b@x.x.x.x>

السماح: Ack، Bye، Cancel، Invite، Notify، Options، Reference، Register، Update، Subscribe

طول المحتوى: 1069

المحتوى - النوع: التطبيق/x-cisco-remote-request+xml

ترتيب المحتوى: جلسة العمل؛المعالجة=مطلوب

<؟xml version="1.0" encoding="UTF-8"؟>

<x-cisco-remote-request>

<softkeeventmsg>

<softkeyevent>مؤتمر</softkeyevent>

<dialogid>

<callid>a4b439d3-8e150007-1991b55f-00f9dcf7@x.x.x.x</callid>

<localtag>a4b439d38e1500333f1eb5d4-68656916</localtag>

<remoteTag>171~ca425666-d5e7-42aa-a428-23dde46063a5-17600290</remotetag>

</dialogid>

<linnumber>0</linnumber>

<participantnum>0</participantnum>

<معرف الاستشارة>

<callid>a4b439d3-8e150008-415a60f5-7c35c82d@x.x.x.x</callid>

<localtag>a4b439d38e15003562c2c59a-69dbf571</localtag>

<remoteTag>176~ca425666-d5e7-42aa-a428-23dde46063a5-17600292</remotetag>

</الاستشارة

<state>خطأ</state>

<Joindialogid>

<callid></callid>

<localtag></localtag>

<remotetag></remotetag>

</joindialogid>

<eventdata>

<invocationtype>صريح</invocationtype>

</eventData>

<userData></userData>

<softkeyid>0</softkeyid>

<applicationId>0</applicationId>

</softkeeventmsg>

</x-cisco-remote-request>

00018751.003 |17:53:18.056 |AppInfo |SIPTcp - SignalCounter = 300

بعد ذلك، يقوم CUCM بتحليل الأرقام وأخيرا التوجيه إلى الجهاز SecureCFB.

00018997.000 |17:53:18.134 |SdlSig |CcRegisterPartyB |tcc_register_party_b |CDCC(1،100،39،7) |cc(1،100،38،1) |1،100،251،1.33^*^* |[R:N-H:0،N:2،L:0،V:0،Z:0،D:0] CI=17600297 CI.branch=0 CSS= AdjunctCSS=0CSS=AarDev=F=FQDN=pi=0si1 CallRef=0 OLC=1 Name=locale: 1 Name: 4 UnicodeName: pi: 0 encode=10 sig-encode10xType=10x0x 0 ConnType=3 XferMode=8 ConnTime=3 nwLoc=0IpAddrMode=0 ipAddrType=0 ipv4=x.x.x:0 area=Default CapCount=6 devType=1 mixerCId=1678218 mediaReq=0 portToPort.loc=0 MOH.MRGLPkid= Moh.userHoldID=0 moh.netHOLDID=0 MOH.supp=1 devName=SECUREFB mobileDevName= origEMCCCallingDevName= mobilePartyNumber=pi=0si1 mobileCallType=0 ctiActive=F ctiFarEndDev=1 ctiCCMId=1devCepn=38281c14-d78f-46d6-8199-63297bcfdlineCepn=CapsActive=Video=Caps0Video الاتصال=F MMUpdateCapMask=0x3e MMCap=0x1 SipConfig: BFCPAllowed=F IXAllowed=F devCap=0 CryptoCapCount=6 secure=3 loginId= UnicodeName: retriedVideo=FFromTag=ToTag=CallId= UAPortFlag=WantDTMFRecep=1 provOOB 0SUPTP f=1 DTMF Cfg=1 DTMF Pt=() DTMF ReqMed=1 isPrefAltScript=F cdpnPatternUsage=2 audioPtyId=0NotAppendLineCSS=F يدعوDP= BCUpdate=0BearCap.itc=0BearCap.l=0BearCap.itr=0 محمي=1 flushCapIns=0GeolocNull=locNull=Pkid= LocName= deductBW=F fateShareId= VideoTrafficClass=Unspecified BridgeParticipantID callUsr= remoteClusterID=EMCCDevice=F dtmPrimaryCI=0 dtmMediaIFPid=(0،0،0) dtmMcNodeId=0 dtmMTPForDTMFTranslation=Emc=T=QSIGIMER te=F=Eo=0 eoUpdt=1 vCTCUpdt=1 HonorCodec=F HonorUpdt=1 finalCallPartition= cTypeUpdt=0 BibEnabled=0 RecordQSIGAPDUSupported=FFarEndDeviceName=LatentCaps=Null icidVal= icidGenAddr= oio= tioi= ptParams= CAL={v=-1، m=-1، tDev=F، res، devType=Show=F،} nameUpdateFieldFlag=0 CFBCtrlSecIcon=F connBeforeANN=F عرض تقديمي خارجي معلومات [ pi=0si1locale: 1 اسم: UnicodeName: pi: 0 mIsCallExternal=F ] ControlProcessType=0 controlProcessTypeUpdateFieldFlag=1 origPi=0

معلومات ذات صلة

- https://www.cisco.com/c/en/us/td/docs/voice_ip_comm/cucm/security/15_0/cucm_b_security-guide-release-15.pdf

- الدعم الفني والتنزيلات من Cisco

ملاحظة: يدعم Secure Conference over Trunks و Gateways Unified Communications Manager المؤتمرات الآمنة عبر خطوط الاتصال بين الأنظمة (ICTs) وخطوط اتصال/بوابات H.323 وعبارات MGCP؛ ومع ذلك، فإن الهواتف المشفرة التي يتم تشغيلها الإصدار 8.2 أو الأقدم ترجع إلى RTP لمكالمات ICT و H.323، ولا يتم تشفير الوسائط. إذا اشتمل مؤتمر على خط اتصال SIPtrunk، فإن حالة المؤتمر الآمنة غير آمنة. بالإضافة إلى ذلك، لا يدعم إرسال إشارات خط اتصال SIPtrunk إعلامات المؤتمرات الآمنة للمشاركين خارج نظام المجموعة.

محفوظات المراجعة

| المراجعة | تاريخ النشر | التعليقات |

|---|---|---|

1.0 |

06-Sep-2024 |

الإصدار الأولي |

تمت المساهمة بواسطة مهندسو Cisco

- ألان ليومهندس TAC من Cisco

اتصل بنا

- فتح حالة دعم

- (تتطلب عقد خدمة Cisco)

التعليقات

التعليقات