مثال تكوين تكامل SIP الآمن بين CUCM و CUC استنادا إلى تشفير الجيل التالي (NGE)

خيارات التنزيل

-

ePub (347.1 KB)

العرض في تطبيقات مختلفة على iPhone أو iPad أو نظام تشغيل Android أو قارئ Sony أو نظام التشغيل Windows Phone

لغة خالية من التحيز

تسعى مجموعة الوثائق لهذا المنتج جاهدة لاستخدام لغة خالية من التحيز. لأغراض مجموعة الوثائق هذه، يتم تعريف "خالية من التحيز" على أنها لغة لا تعني التمييز على أساس العمر، والإعاقة، والجنس، والهوية العرقية، والهوية الإثنية، والتوجه الجنسي، والحالة الاجتماعية والاقتصادية، والتمييز متعدد الجوانب. قد تكون الاستثناءات موجودة في الوثائق بسبب اللغة التي يتم تشفيرها بشكل ثابت في واجهات المستخدم الخاصة ببرنامج المنتج، أو اللغة المستخدمة بناءً على وثائق RFP، أو اللغة التي يستخدمها منتج الجهة الخارجية المُشار إليه. تعرّف على المزيد حول كيفية استخدام Cisco للغة الشاملة.

حول هذه الترجمة

ترجمت Cisco هذا المستند باستخدام مجموعة من التقنيات الآلية والبشرية لتقديم محتوى دعم للمستخدمين في جميع أنحاء العالم بلغتهم الخاصة. يُرجى ملاحظة أن أفضل ترجمة آلية لن تكون دقيقة كما هو الحال مع الترجمة الاحترافية التي يقدمها مترجم محترف. تخلي Cisco Systems مسئوليتها عن دقة هذه الترجمات وتُوصي بالرجوع دائمًا إلى المستند الإنجليزي الأصلي (الرابط متوفر).

المحتويات

المقدمة

يصف هذا المستند تكوين اتصال SIP الآمن والتحقق منه بين خادم Cisco Unified Communications Manager (CUCM) و Cisco Unity Connection (CUC) باستخدام تشفير الجيل التالي.

يقيد أمان الجيل التالي عبر واجهة SIP واجهة SIP لاستخدام تشفير Suite B استنادا إلى بروتوكولات TLS 1.2 و SHA-2 و AES256. وهو يسمح بمختلف تركيبات التشفير استنادا إلى ترتيب الأولوية لشفرات RSA أو ECDSA. أثناء الاتصال بين Unity Connection و Cisco Unified CM، يتم التحقق من كلا الشفرة وشهادات الطرف الثالث في كلا النهايتين. فيما يلي تكوين دعم التشفير من الجيل التالي.

إذا كنت تخطط لاستخدام الشهادات الموقعة من قبل مرجع مصدق من طرف ثالث، ابدأ بتوقيع الشهادة في نهاية قسم التكوين (قم بتكوين - توقيع الشهادات المستندة إلى مفتاح EC بواسطة مرجع مصدق من طرف ثالث)

المتطلبات الأساسية

المتطلبات

تستند المعلومات الواردة في هذا المستند إلى إصدارات البرامج والمكونات المادية التالية:

CUCM الإصدار 11.0 والإصدارات الأحدث في الوضع المختلط

CUC الإصدار 11.0 والإصدارات الأحدث

تم إنشاء المعلومات الواردة في هذا المستند من الأجهزة الموجودة في بيئة معملية خاصة. بدأت جميع الأجهزة المُستخدمة في هذا المستند بتكوين ممسوح (افتراضي). إذا كانت شبكتك مباشرة، فتأكد من فهمك للتأثير المحتمل لأي أمر.

الرسم التخطيطي للشبكة

يشرح هذا المخطط بإيجاز العملية التي تساعد على إنشاء اتصال آمن بين CUCM و CUC بمجرد تمكين دعم تشفير الجيل التالي:

متطلبات الشهادة

هذه هي متطلبات تبادل الشهادات بمجرد تمكين دعم تشفير الجيل التالي على Cisco Unity Connection.

| شهادة CUCM المستخدمة |

شهادة CUC المستخدمة | الشهادات المطلوب تحميلها إلى CUCM | الشهادات التي سيتم تحميلها إلى CUC |

| CallManager.pem (توقيع ذاتي) | Tomcat.pem (توقيع ذاتي) | تحميل TOMCAT.pem إلى CUCM > CallManger-trust | None. |

| CallManager.pem (CA موقع) | Tomcat.pem (توقيع CA) | CUC الجذر والشهادة الوسيطة CA*1 المطلوب تحميلها إلى CUCM > CallManager-trust | CUCM Root & Intermediate CA Certificate*2 المطلوب تحميلها إلى CUC > CallManager-trust. |

| CallManager.pem (CA موقع) | Tomcat.pem (توقيع ذاتي) | تحميل TOMCAT.pem إلى CUCM > CallManger-trust | شهادة CUCM Root & Intermediate CA المطلوب تحميلها إلى CUC > CallManager-trust. |

| CallManager.pem (توقيع ذاتي) | Tomcat.pem (توقيع CA) | شهادة CUC الجذر والأوسط CA المطلوب تحميلها إلى CUCM > CallManager-trust | None. |

*1تشير شهادة CA الجذر والأوسط ل CUC إلى شهادة CA التي وقعت على شهادة Unity Connection Tomcat (Tomcat.pem).

*2 تشير شهادة CUCM Root & Intermediate CA إلى شهادة CA التي وقعت على شهادة CUCM CallManager (CallManager.pem).

| شهادة CUCM المستخدمة | شهادة CUC المستخدمة | الشهادات المطلوب تحميلها إلى CUCM | الشهادات التي سيتم تحميلها إلى CUC |

| CallManager-ECDSA.pem (توقيع ذاتي) | Tomcat-ecdsa.pem (توقيع ذاتي) | Tomcat-ecdsa.pem ليتم تحميلها إلى CUCM > CallManger-trust | None. |

| CallManager-ecdsa.pem (CA موقع) | Tomcat-ecdsa.pem (CA موقع) | CUC الجذر والشهادة الوسيطة CA*1 المطلوب تحميلها إلى CUCM > CallManager-trust | CUCM Root & Intermediate CA Certificate*2 المطلوب تحميلها إلى CUC > CallManager-trust. |

| CallManager-ecdsa.pem (CA موقع) | Tomcat-ecdsa.pem (توقيع ذاتي) | Tomcat-ecdsa.pem ليتم تحميلها إلى CUCM > CallManger-trust. | شهادة CUCM Root & Intermediate CA المطلوب تحميلها إلى CUC > CallManager-trust. |

| CallManager-ecdsa.pem (توقيع ذاتي) | Tomcat-ecdsa.pem (CA موقع) | شهادة CUC الجذر والأوسط CA المطلوب تحميلها إلى CUCM > CallManager-trust | None. |

*1 تشير شهادة CA الجذر والأوسط ل CUC إلى شهادة CA التي وقعت على شهادة Unity Connection EC المستندة إلى TOMCAT (Tomcat-ECDSA.pem).

*2 تشير شهادة CUCM Root & Intermediate CA إلى شهادة CA التي وقعت على شهادة CUCM CallManager (CallManager-ECDSA.pem).

- ملاحظة: تسمى شهادة Tomcat-ECDSA.pem CallManager-ECDSA.pem في إصدارات 11.0.1 من CUC. من CUC 11.5.x تمت إعادة تسمية الشهادة إلى Tomcat-ECDSA.pem.

التكوين - Cisco Unity Connection (CUC)

1. إضافة مجموعة منافذ جديدة

انتقل إلى صفحة إدارة اتصال Cisco Unity Connection Administration Page > تكامل الخدمات الهاتفية > مجموعة المنافذ وانقر فوق إضافة جديد. تأكد من تحديد خانة الاختيار تمكين تشفير الجيل التالي.

- ملاحظة:سيتم إستخدام شهادة Cisco Tomcat الخاصة باتصال الوحدة أثناء مصافحة SSL بمجرد تمكين خانة الاختيار تمكين تشفير الجيل التالي.

· في حالة التفاوض بشأن التشفير القائم على ECDSA، يتم إستخدام شهادة ECDSA المستندة إلى مفتاح EC في مصافحة SSL.

· في حالة التفاوض على تشفير مستند إلى RSA، يتم إستخدام شهادة TOMCAT المستندة إلى مفتاح RSA في مصافحة SSL.

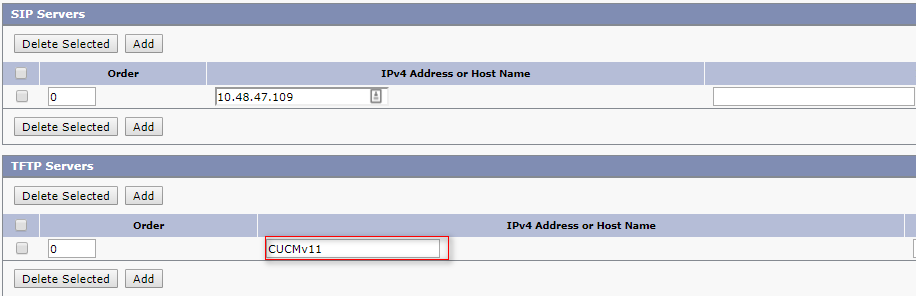

2. إضافة مرجع خادم TFTP

في صفحة أساسيات مجموعة المنافذ، انتقل إلى تحرير > الخوادم وأضف FQDN لخادم TFTP الخاص بمجموعة CUCM. يجب أن يتطابق FQDN/Hostname الخاص بخادم TFTP مع الاسم الشائع (CN) لشهادة CallManager. لن يعمل عنوان IP الخاص بالخادم وسيؤدي إلى فشل تنزيل ملف ITL. وبالتالي يجب حل اسم DNS عبر خادم DNS الذي تم تكوينه.

قم بإعادة تشغيل Connection Conversation Manager (إدارة محادثة الاتصال) على كل عقدة بالانتقال إلى Cisco Unity Connection Service Ability (خدمة الوحدة النمطية) > Tools > Service Management (إدارة الخدمة). هذا إجباري للتشكيل أن يأخذ تأثير.

- ملاحظة: يقوم Unity Connection بتنزيل ملف ITL (ITLfile.tlv) من TFTP الخاص ب CUCM باستخدام بروتوكول HTTPS على منفذ 6972 الآمن (URL: https://<CUCM-TFTP-FQDN>:6972/ITLFile.tlv). يجب أن يكون CUCM في الوضع المختلط لأن CUC يبحث عن شهادة الدالة "CCM+TFTP" من ملف ITL.

انتقل إلى الخلف إلى تكامل Telephony > مجموعة المنافذ > صفحة تكوين أساسيات مجموعة المنافذ وأعد ضبط مجموعة المنافذ التي تمت إضافتها حديثا.

- ملاحظة: في كل مرة يتم فيها إعادة تعيين مجموعة المنافذ، يقوم خادم CUC بتحديث ملف ITL المخزن محليا من خلال الاتصال بخادم CUCM.

3. إضافة منافذ البريد الصوتي

انتقل إلى الخلف إلى تكامل Telephony > منفذ وانقر فوق إضافة منفذ جديد لإضافة منفذ إلى مجموعة المنافذ التي تم إنشاؤها حديثا.

4. تحميل الشهادة الجذر والشهادة الوسيطة للجهة الثالثة CA

في حالة شهادات الجهات الخارجية، يجب تحميل الشهادة "الجذر" و"الوسيط" الخاصة ب "مرجع الشهادات" للجهة الخارجية على CallManager-trust of Unity Connection. لا يكون هذا ضروريا إلا إذا قام مرجع مصدق من طرف ثالث بتوقيع شهادة مدير المكالمات. قم بتنفيذ هذا الإجراء بالانتقال إلى إدارة نظام التشغيل الموحد من Cisco > الأمان > إدارة الشهادات وانقر على تحميل الشهادة.

التكوين - Cisco Unified CM (CUCM)

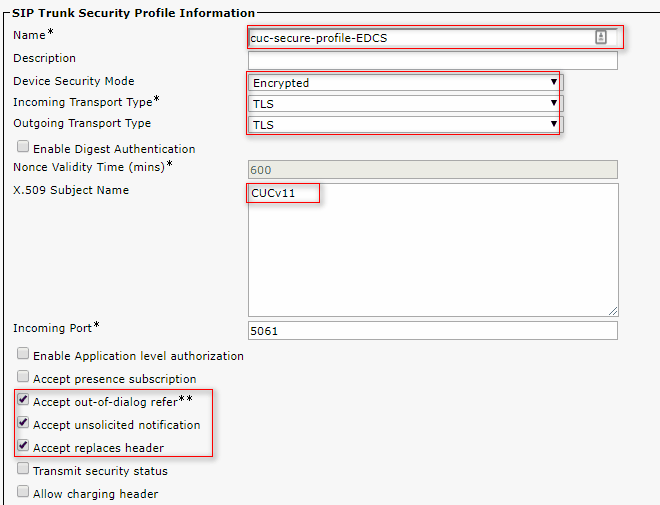

1. إنشاء ملف تعريف أمان خط اتصال SIP

انتقل إلى إدارة CUCM > النظام > الأمان > ملف تعريف أمان SIP Trunk وأضف ملف تعريف جديد. يجب أن يتطابق اسم الموضوع X.509 مع FQDN الخاص بخادم CUC.

- ملاحظة: يمكن أن يعرض أمر واجهة سطر الأوامر (CLI) "show cert own tomcat/tomcat.pem" شهادة RSA المستندة إلى مفتاح TOMCAT على Unity Connection. يجب أن يطابق CN اسم موضوع X.509 المكون على CUCM. ويساوي CN FQDN/Hostname الخاص بخادم Unity. تحتوي الشهادة المستندة إلى مفاتيح EC على FQDN/اسم المضيف في حقل اسم الموضوع البديل (SAN) الخاص بها.

2. إنشاء خط اتصال SIP آمن

انتقل إلى جهاز > خط اتصال > انقر وأضف جديد وأنشئ خط اتصال SIP قياسي سيتم إستخدامه للتكامل الآمن مع Unity Connection.

3. تكوين تشفير TLS و SRTP

- ملاحظة:

يعتمد التفاوض بين Unity Connection و Cisco Unified Communications Manager على تكوين تشفير TLS بالشروط التالية:

- عندما يعمل Unity Connection كخادم، يعتمد تفاوض تشفير TLS على التفضيل المحدد بواسطة Cisco Unified CM.

- في حالة التفاوض حول التشفير القائم على ECDSA، يتم إستخدام شهادات ECDSA المستندة إلى مفتاح EC في مصافحة SSL.

- في حالة التفاوض حول تشفير مستند إلى RSA، يتم إستخدام شهادات SSL المستندة إلى مفتاح RSA في مصافحة SSL.

- عندما يعمل Unity Connection كعميل، يعتمد تفاوض تشفير TLS على التفضيل المحدد بواسطة Unity Connection.

انتقل إلى Cisco Unified CM > Systems > Enterprise Parameters وحدد خيار التشفير المناسب من شفرات TLS و SRTP من القائمة المنسدلة.

قم بإعادة تشغيل خدمة Cisco Call Manager على كل عقدة بالانتقال إلى صفحة Cisco Unified ServiceAbility، والأدوات > خدمات ميزة Control Center وحدد Cisco Call Manager تحت خدمات CM

انتقل إلى صفحة إدارة اتصال وحدة التحكم من Cisco > إعدادات النظام > التكوينات العامة وحدد خيار التشفير المناسب من شفرات TLS و SRTP من القائمة المنسدلة.

قم بإعادة تشغيل Connection Conversation Manager (إدارة محادثة الاتصال) على كل عقدة بالانتقال إلى Cisco Unity Connection Service Ability (خدمة الوحدة النمطية) > Tools > Service Management (إدارة الخدمة).

خيارات تشفير TLS مع ترتيب الأولوية

| خيارات تشفير TLS | شفرات TLS في ترتيب الأولوية |

| الأقوى- AES-256 SHA-384 فقط: RSA أفضل |

|

| أقوى معيار AES-256 SHA-384 فقط: أفضل معيار ECDSA |

|

| متوسط-AES-256 AES-128 فقط: مفضل RSA |

|

| متوسط-AES-256 AES-128 فقط: أفضل ECDSA |

|

| جميع المشفرة مفضلة RSA (الافتراضي) |

|

| كل التشفير المفضل ECDSA |

|

خيارات تشفير SRTP في ترتيب الأولوية

| خيار تشفير SRTP | SRTP في ترتيب الأولوية |

| جميع شفرات AES-256 و AES-128 المدعومة |

|

| شفرات AES-256 القائمة على AES-28 GCM |

|

| شفرة AEAD AES256 المستندة إلى GCM فقط |

|

4. تحميل شهادات CUC Tomcat (المستندة إلى RSA و EC)

انتقل إلى إدارة نظام التشغيل > الأمان > إدارة الشهادات وقم بتحميل كلا من شهادات CUC Tomcat (المستندة إلى RSA و EC) في مخزن CallManager-Trust.

- ملاحظة: لا يكون تحميل كل من شهادات Unity Tomcat إلزاميا إذا كانت شفرة ECDSA يتم التفاوض عليها فقط. في مثل هذه الحالة تكون شهادة Tomcat المستندة إلى EC كافية.

في حالة شهادات الجهة الخارجية، يجب عليك تحميل الشهادة الجذر والشهادة المتوسطة لهيئة شهادة الجهة الخارجية. هذا مطلوب فقط إذا قامت جهة خارجية من المرجع المصدق بتوقيع شهادة Unity Tomcat.

قم بإعادة تشغيل عملية "إدارة المكالمات من Cisco" على جميع العقد لتطبيق التغييرات.

5. إنشاء نمط المسار

قم بتكوين نمط مسار يشير إلى خط الاتصال الذي تم تكوينه بالانتقال إلى توجيه المكالمات > المسار/الصيد > نمط المسار. يمكن إستخدام الملحق الذي تم إدخاله كرقم لنمط المسار كدليل للبريد الصوتي.

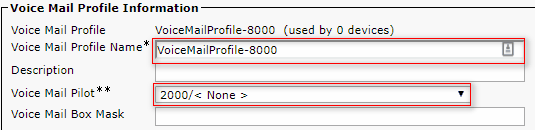

6. إنشاء دليل البريد الصوتي، ملف تعريف البريد الصوتي وتعيينه إلى شبكات DN

قم بإنشاء برنامج تجريبي للبريد الصوتي الخاص بالتكامل من خلال الانتقال إلى الميزات المتقدمة > البريد الصوتي > برنامج Voice Mail Pilot الخاص بالبريد الصوتي.

إنشاء ملف تعريف بريد صوتي لربط كل الإعدادات بميزات متقدمة > البريد الصوتي > ملف تعريف البريد الصوتي

قم بتعيين ملف تعريف البريد الصوتي الذي تم إنشاؤه حديثا إلى DNs المراد منها إستخدام التكامل الآمن عن طريق الانتقال إلى توجيه المكالمات > رقم الدليل

التكوين - توقيع الشهادات المستندة إلى مفتاح EC بواسطة CA لجهة خارجية (إختياري)

قد يتم توقيع الشهادات من قبل مرجع مصدق خارجي قبل إعداد التكامل الآمن بين الأنظمة. اتبع الخطوات التالية لتوقيع الشهادات على كلا النظامين.

Cisco Unity Connection

- إنشاء طلب توقيع الشهادة (CSR) ل CUC Tomcat-ECDSA والحصول على الشهادة الموقعة من قبل CA للجهة الخارجية

- يوفر المرجع المصدق شهادة هوية (شهادة موقعة من المرجع المصدق) وشهادة مرجع مصدق (شهادة جذر المرجع المصدق) يجب تحميلها كما يلي:

تحميل شهادة جذر المرجع المصدق إلى مخزن الثقة الثنائي

تحميل شهادة الهوية إلى مخزن EDCS - إعادة تشغيل إدارة المحادثة على CUC

Cisco Unified CM

- إنشاء CSR ل CUCM CallManager-ECDSA والحصول على الشهادة الموقعة من قبل CA من جهة خارجية

- يوفر المرجع المصدق شهادة هوية (شهادة موقعة من المرجع المصدق) وشهادة مرجع مصدق (شهادة جذر المرجع المصدق) يجب تحميلها كما يلي:

تحميل شهادة جذر CA إلى مخزن ثقة callmanager

تحميل شهادة الهوية في مخزن callManager-EDCS - إعادة تشغيل خدمات Cisco CCM و TFTP على كل عقدة

سيتم إستخدام العملية نفسها لتوقيع الشهادات المستندة إلى مفتاح RSA حيث يتم إنشاء CSR لشهادة CUC Tomcat وشهادة CallManager وتحميلها إلى مخزن TOMCAT ومخزن callmanager على التوالي.

التحقق من الصحة

استخدم هذا القسم لتأكيد عمل التكوين بشكل صحيح.

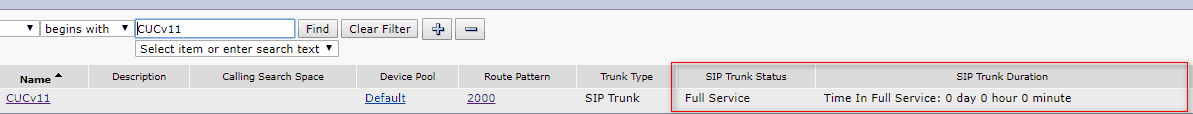

التحقق من خط اتصال SIP الآمن

اضغط زر "البريد الصوتي" على الهاتف للاتصال بالبريد الصوتي. يجب سماع رسالة الترحيب الافتتاحية إذا لم يتم تكوين ملحق المستخدم على نظام Unity Connection.

بدلا من ذلك، يمكنك تمكين خيار SIP keepalive لمراقبة حالة خط اتصال SIP. يمكن تمكين هذا الخيار في ملف تعريف SIP الذي تم تعيينه على خط اتصال SIP. بمجرد تمكين هذا الخيار، يمكنك مراقبة حالة خط اتصال SIP عبر الجهاز > خط الاتصال كما هو موضح أدناه:

التحقق من اتصال RTP الآمن

تحقق مما إذا كان رمز القفل موجودا في مكالمات Unity Connection. وهذا يعني أن تدفق RTP مشفر (يجب أن يكون ملف تعريف أمان الجهاز آمنا لكي يعمل هو) كما هو موضح في هذه الصورة

معلومات ذات صلة

تمت المساهمة بواسطة مهندسو Cisco

- Rado Drabik

اتصل بنا

- فتح حالة دعم

- (تتطلب عقد خدمة Cisco)

التعليقات

التعليقات