المقدمة

يوضح هذا المستند كيفية التحقق من قابلية التأثر بهجوم إعادة الضبط السريع HTTP/2 CVE-2023-44487 وتجنبه على طرق Cisco Expressways.

المتطلبات الأساسية

المتطلبات

لا توجد متطلبات خاصة لهذا المستند.

المكونات المستخدمة

تستند المعلومات الواردة في هذا المستند إلى Cisco Expressway x14.x.

تم إنشاء المعلومات الواردة في هذا المستند من الأجهزة الموجودة في بيئة معملية خاصة. بدأت جميع الأجهزة المُستخدمة في هذا المستند بتكوين ممسوح (افتراضي). إذا كانت شبكتك قيد التشغيل، فتأكد من فهمك للتأثير المحتمل لأي أمر.

معلومات أساسية

في 10 أكتوبر/تشرين الأول 2023، تم الكشف عن نقطة الضعف على مستوى البروتوكول HTTP/2، والتي تمكن تقنية هجوم منع الخدمة (DDoS) الجديدة الموزعة، على أنها CVE-2023-44487: HTTP/2 Rapid Reset.

https://sec.cloudapps.cisco.com/security/center/content/CiscoSecurityAdvisory/cisco-sa-http2-reset-d8Kf32vZ

استنادا إلى التحقيق الذي تم إجراؤه، يلاحظ أن Expressway من Cisco تتأثر بهذا.

فيما يلي العيب الذي تم تسجيله لتقييم التأثير في Cisco Expressway. يتم حاليا تقييم CVE-ID قيد المناقشة. التقطت المعلومة يزود في هذا وثيقة بإيجاز من هذا cisco خلل. يرجى الرجوع أدناه إلى الرابط للبقاء على اطلاع.

https://bst.cloudapps.cisco.com/bugsearch/bug/CSCwh88665

يشرح هذا المستند الخطوات اللازمة لتنفيذ حل بديل لهذا العيب في الطريق السريع لتخفيف تأثير هذه الثغرات.

تتأثر المنتجات التي تشغل الإصدار x14.0 أو إصدار أحدث مع نشر ميزة الوصول عن بعد للجوال (MRA).

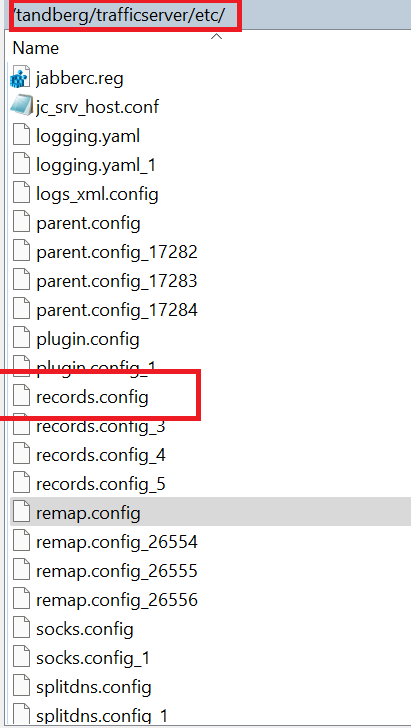

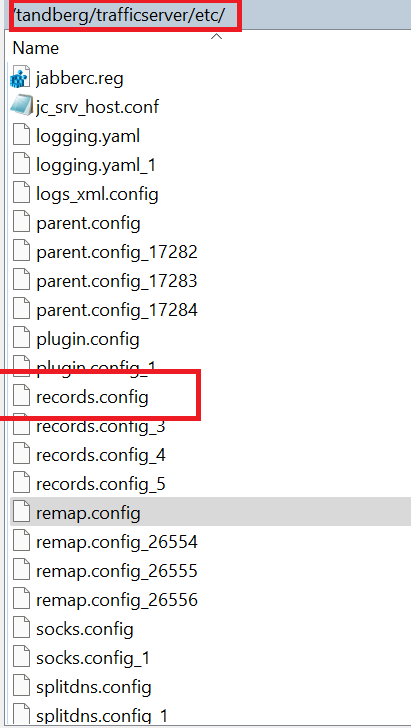

1. الوصول إلى نظام ملف Expressway باستخدام عميل SCP، (إستخدام بيانات الاعتماد الجذر). الموقع /tandberg/trafficserver/etc/ كما هو موضح في الصورة.

2. قم بإنشاء نسخة إحتياطية من الملف وحفظه على الكمبيوتر الشخصي. ثم افتح الملف الأصلي.

3. افتح هذا الملف في Notepad++ وابحث عن السلسلة، CONFIG proxy.config.http.server_ports STRING 8443

ترى تلك الخطوط المبرزة:

##############################################################################

CONFIG proxy.config.http.server_ports STRING 8443:ssl

CONFIG proxy.config.http.connect_ports STRING NULL

##############################################################################

4. قم بتعديل السطر:

CONFIG proxy.config.http.server_ports STRING 8443:proto=http:ssl 8443:proto=http:ssl:ipv6

5. قم بحفظ الملف وتحميله مرة أخرى إلى نفس الموقع في الطريق السريع باستخدام WinSCP. الموقع /tandberg/trafficserver/etc/

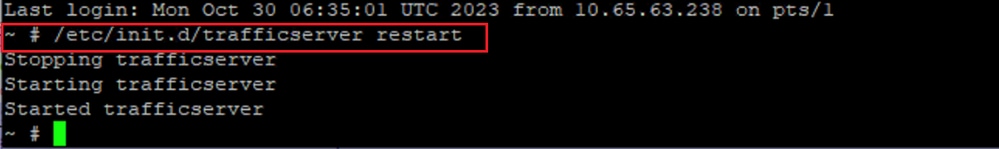

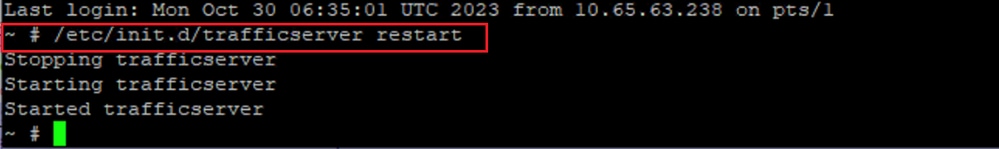

6. الآن، قم بتسجيل الدخول إلى واجهة سطر الأوامر (CLI) عبر الطريق السريع باستخدام بيانات اعتماد الجذر ثم أعد تشغيل "Traffic Server" باستخدام هذا الأمر /etc/init.d/trafficserver restart

ملاحظة: ترجع عملية إعادة تشغيل النظام التكوين للعودة إلى الوضع الافتراضي وستفقد التغييرات.

ملاحظة: سيتم تحديث هذا المستند مرة أخرى كلما توفر مزيد من المعلومات.

التعليقات

التعليقات