كيفية تكوين تكامل دليل Unified Communications Manager في بيئة متعددة الغابات

لغة خالية من التحيز

تسعى مجموعة الوثائق لهذا المنتج جاهدة لاستخدام لغة خالية من التحيز. لأغراض مجموعة الوثائق هذه، يتم تعريف "خالية من التحيز" على أنها لغة لا تعني التمييز على أساس العمر، والإعاقة، والجنس، والهوية العرقية، والهوية الإثنية، والتوجه الجنسي، والحالة الاجتماعية والاقتصادية، والتمييز متعدد الجوانب. قد تكون الاستثناءات موجودة في الوثائق بسبب اللغة التي يتم تشفيرها بشكل ثابت في واجهات المستخدم الخاصة ببرنامج المنتج، أو اللغة المستخدمة بناءً على وثائق RFP، أو اللغة التي يستخدمها منتج الجهة الخارجية المُشار إليه. تعرّف على المزيد حول كيفية استخدام Cisco للغة الشاملة.

حول هذه الترجمة

ترجمت Cisco هذا المستند باستخدام مجموعة من التقنيات الآلية والبشرية لتقديم محتوى دعم للمستخدمين في جميع أنحاء العالم بلغتهم الخاصة. يُرجى ملاحظة أن أفضل ترجمة آلية لن تكون دقيقة كما هو الحال مع الترجمة الاحترافية التي يقدمها مترجم محترف. تخلي Cisco Systems مسئوليتها عن دقة هذه الترجمات وتُوصي بالرجوع دائمًا إلى المستند الإنجليزي الأصلي (الرابط متوفر).

المحتويات

المقدمة

يناقش هذا المستند كيفية تكوين تكامل دليل Cisco Unified Communications Manager (CUCM) في بيئة متعددة الغابات.

المتطلبات الأساسية

المتطلبات

توصي Cisco بأن يكون لديك:

- معرفة نشر وتكوين تكامل دليل CUCM.

- معرفة النشر والتكوين ل Microsoft Active Directory Application Manager (ADAM) 2003 أو Microsoft Lightweight Directory Services (AD LDS) 2008 أو 2012.

- CUCM الإصدار 9.1(2) أو إصدار أحدث.

- عندما تستخدم CUCM الإصدار 9.1(2) أو إصدار أحدث، يمكن تغيير عامل تصفية LDAP باستخدام واجهة الويب الإدارية.

- يجب ألا يتجاوز عدد حسابات المستخدمين المراد مزامنتها 60000 حساب لكل ناشر CUCM. عند الحاجة إلى مزامنة أكثر من 60000 حساب، يجب إستخدام مجموعة أدوات تطوير برامج خدمات هاتف IP (SDK) لتوفير دليل مخصص. راجع شبكة مطور Cisco للحصول على تفاصيل إضافية. عندما تستخدم Unified CM الإصدار 10.0(1) أو إصدار أحدث، فإن الحد الأقصى لعدد حسابات المستخدمين المدعومة هو 160000.

- Microsoft ADAM 2003 أو Lightweight Directory Services (LDS) 2008 أو 2012.

- يجب عدم تعطيل متطلب SSL عند إستخدام إعادة توجيه الربط. في حالة تعطيله، فإنه يتسبب في تمرير كلمة مرور أساسي أمان Windows إلى الكمبيوتر الذي يشغل ADAM بدون تشفير. وبالتالي، يجب تعطيلها فقط في بيئة الاختبار.

- يجب أن يكون معرف المستخدم (sAMAccountName ) فريدا عبر كافة الغابات.

- إذا كان هناك إعداد AD LDS وإذا كان معرف مستخدم CUCM المعين إلى sAMAccountName يحتاج إلى إستخدام، فيجب تكوين هذه الاتفاقية كإعلان.

- عند تكوين علاقة الثقة بالمجال بين مجال مضيف مثيل ADAM ومجال مضيف حسابات المستخدمين، يجب أن يكون مستوى وظائف المجال ومستوى وظائف الغابة 2003 أو أحدث.

- يدعم CUCM قسم دليل تطبيق واحد فقط في AD LDS، والتقسيم المتعدد غير مدعوم حاليا.

المكونات المستخدمة

لا يقتصر هذا المستند على إصدارات برامج ومكونات مادية معينة.

تم إنشاء المعلومات الواردة في هذا المستند من الأجهزة الموجودة في بيئة معملية خاصة. بدأت جميع الأجهزة المُستخدمة في هذا المستند بتكوين ممسوح (افتراضي). إذا كانت شبكتك مباشرة، فتأكد من فهمك للتأثير المحتمل لأي أمر.

مقدمة

يمكن إستخدام Microsoft AD LDS، المعروف سابقا باسم ADAM، لتوفير خدمات الدليل للتطبيقات التي تم تمكين الدليل عليها. بدلا من إستخدام قاعدة بيانات خدمة مجال خدمة Active Directory (AD DS) الخاصة بمؤسستك لتخزين بيانات التطبيق التي تم تمكين الدليل عليها، يمكن إستخدام AD LDS لتخزين البيانات. يمكن إستخدام AD LDS بالاقتران مع AD DS حتى يمكنك الحصول على موقع مركزي لحسابات الأمان (AD DS) وموقع آخر لدعم تكوين التطبيق وبيانات الدليل (AD LDS). باستخدام AD LDS، يمكنك تقليل المصاريف الإضافية المقترنة بنسخ AD المتماثل، ولا يتعين عليك توسيع مخطط AD لدعم التطبيق، ويمكنك تقسيم بنية الدليل بحيث يتم نشر خدمة AD LDS فقط إلى الخوادم التي تحتاج إلى دعم التطبيق الذي يدعم الدليل.

- التثبيت من إنشاء الوسائط - القدرة على إنشاء وسائط تثبيت ل AD LDS باستخدام ntdsutil.exe أو dsdbutil.exe.

- تدقيق - تدقيق القيم التي تم تغييرها داخل خدمة الدليل.

- أداة تركيب قاعدة البيانات - توفر لك إمكانية عرض البيانات من خلال لقطات لملفات قاعدة البيانات.

- دعم مواقع AD وخدماته - يوفر لك إمكانية إستخدام مواقع AD وخدماتها لإدارة النسخ المماثل لتغييرات بيانات AD LDS.

- القائمة الديناميكية لملفات LDIF - باستخدام هذه الميزة، يمكنك إقران ملفات LDIF المخصصة بملفات LDIF الافتراضية الحالية المستخدمة لإعداد AD LDS على الخادم.

- استعلامات Linked-Attribute المتكررة - يمكن أن تتبع استعلامات LDAP إرتباطات السمات المتداخلة لتحديد خصائص سمات إضافية، مثل عضوية المجموعة.

هناك الكثير من الإختلافات بين آدم وإد. آدم يمكنه فقط تقديم جزء من المهام التي يقدمها AD.

نظرة عامة

الهدف من هذا المستند هو شرح الآليات التي تسمح ل CUCM، أو أي منتجات Cisco أخرى تستخدم خدمة تكامل الدليل (DirSync)، بالحصول على معلومات المستخدم وإجراء المصادقة من مجالات AD مختلفة يمكن أن توجد في غابات مختلفة. لتحقيق هذا الهدف، يستخدم ADAM لمزامنة قاعدة بيانات المستخدم مع وحدات تحكم مجال AD مختلفة أو مصادر LDAP أخرى.

يستطيع ADAM إنشاء قاعدة بيانات للمستخدمين وتخزين تفاصيلهم. وظيفة الدخول الموحد (SSO) مطلوبة لتجنب اضطرار المستخدمين النهائيين إلى الاحتفاظ بمجموعات مختلفة من بيانات الاعتماد في أنظمة مختلفة؛ لذلك، يتم إستخدام إعادة توجيه ربط ADAM. إعادة توجيه ربط ADAM هي وظيفة خاصة للتطبيقات التي تدعم ربط LDAP كآلية مصادقة. في بعض الحالات، المخطط الخاص، أو سياق التسمية، قد يجبرك على تجنب AD، مما يجعل آدم خيارا ضروريا. يتجنب هذا الأمر المستخدمين الذين يتعين عليهم تذكر كلمات مرور متعددة بسبب توظيف دليل إضافي بمعرف المستخدم وكلمة المرور الخاصين به.

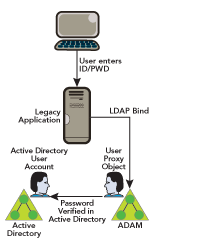

يقوم كائن وكيل مستخدم خاص في ADAM بتعيين حساب مستخدم AD عادي. لا يحتوي وكيل المستخدم على كلمة مرور فعلية مخزنة في كائن ADAM نفسه. عندما يقوم التطبيق بتنفيذ عملية الربط العادية، فإنه يتحقق من المعرف محليا، لكنه يتحقق من كلمة المرور مقابل AD تحت الأغطية كما هو موضح في هذا الشكل. لا يلزم أن يكون التطبيق على دراية بهذا التفاعل AD.

يجب إستخدام إعادة توجيه ربط ADAM فقط في الحالات الخاصة حيث يمكن للتطبيق تنفيذ ربط LDAP بسيط إلى ADAM. ومع ذلك، لا يزال التطبيق بحاجة إلى إقران المستخدم بأساسي أمان في AD.

يحدث إعادة توجيه ربط ADAM عندما تتم محاولة الربط ب ADAM باستخدام كائن خاص يسمى كائن وكيل. الكائن الوكيل هو كائن في ADAM يمثل أساس أمان في AD. يحتوي كل كائن وكيل في ADAM على معرف أمان المستخدم في AD. عندما يحاول المستخدم الربط بكائن وكيل، يأخذ ADAM SID أن يكون خزنت في الكائن الوكيل، مع الكلمة أن يكون زودت في وقت الربط، ويعرض ال SID وكلمة إلى AD للمصادقة. لا يقوم كائن وكيل في ADAM بتخزين كلمة مرور، ولا يمكن للمستخدمين تغيير كلمات مرور AD من خلال كائنات وكيل ADAM.

يتم تقديم كلمة المرور في نص عادي إلى ADAM لأن طلب الربط الأولي هو طلب ربط LDAP بسيط. لهذا السبب، يلزم وجود اتصال SSL بشكل افتراضي بين عميل الدليل و ADAM. يستخدم ADAM واجهات برمجة تطبيقات أمان Windows لتقديم كلمة المرور إلى AD.

يمكنك الحصول على المزيد من المعلومات حول إعادة توجيه الربط في فهم إعادة توجيه ربط آدم .

سيناريو دعم الغابات المتعددة ل Active Directory في CUCM

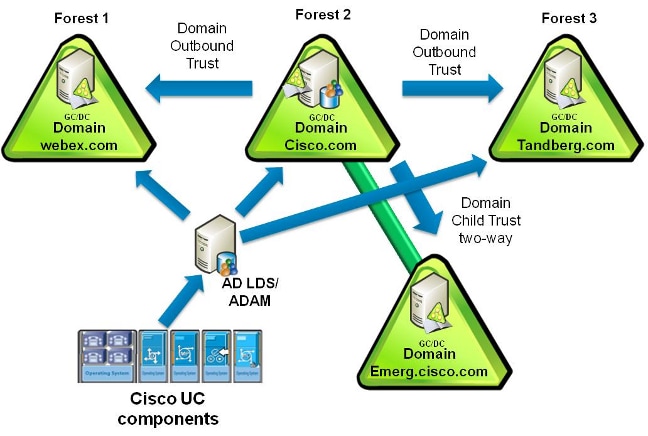

ولشرح هذه الطريقة، تخيل سيناريو اكتسبت فيه Cisco Systems (Forest 2) شركتين أخريين: Tandberg (Forest 3) و Webex (Forest 1). في مرحلة الترحيل، يمكنك دمج بنية الإعلان لكل شركة من أجل السماح بنشر مجموعة واحدة من الاتصالات الموحدة من Cisco.

في المثال، لشركة Cisco (Forest 2) مجال، مجال جذر الغابة يسمى Cisco (DNS cisco.com) ومجال فرعي يسمى Emerg (DNS emerg.cisco.com). يحتوي كلا هذين النوعين على وحدة تحكم بالمجال هي أيضا كتالوج عمومي، ويتم إستضافة كل مجال في Windows 2008 Server SP2.

تشتمل الشركة Tandberg (Forest 3) على مجال واحد مع وحدة تحكم بالمجال عبارة أيضا عن كتالوج عمومي، ويتم إستضافته في Windows 2008 Server SP2.

تشتمل شركة Webex (Forest 1) على مجال واحد مع وحدة تحكم بالمجال تكون أيضا عبارة عن كتالوج عمومي، ويتم إستضافتها في Windows 2003 R2 Server SP2.

تم تثبيت AD LDS في وحدة التحكم بالمجال ل Cisco، أو يمكن أن يكون جهازا منفصلا؛ في الواقع يمكن أن يكون في أي مكان في واحدة من الغابات الثلاثة. يجب أن تكون البنية الأساسية ل DNS في مكانها بحيث يمكن للمجالات في إحدى الغابات الاتصال بالمجالات في غابات أخرى وإنشاء علاقات الثقة المناسبة والتأكيدات بين الغابات.

علاقة الثقة بالمجال

لمصادقة المستخدمين للعمل، يجب أن يكون لديك ثقة بين المجال الذي يتم فيه إستضافة مثيل ADAM والمجال (المجالات) الآخر الذي يستضيف حسابات المستخدم. يمكن أن تكون هذه الثقة ثقة أحادية الإتجاه إذا لزم الأمر (ثقة صادرة من المجال الذي يستضيف مثيل ADAM إلى المجال (المجالات) الذي يستضيف حسابات المستخدم). بهذه الطريقة، سيتمكن مثيل ADAM من إعادة توجيه طلبات المصادقة إلى DCs في مجالات الحساب هذه.

علاوة على ذلك، ستحتاج إلى وجود حساب مستخدم من كل من مجالات الحساب التي لها حق الوصول إلى جميع سمات جميع حسابات المستخدمين في المجال. يتم إستخدام هذا الحساب من قبل ADAMSync لمزامنة مستخدمي مجال الحساب مع ADAM.

أخيرا وليس آخرا، يجب أن يكون الجهاز الذي يقوم بتشغيل ADAM قادرا على العثور على كافة المجالات (DNS)، والبحث عن وحدات التحكم بالمجال في كلا المجالين (باستخدام DNS)، والاتصال بوحدات التحكم بالمجال هذه.

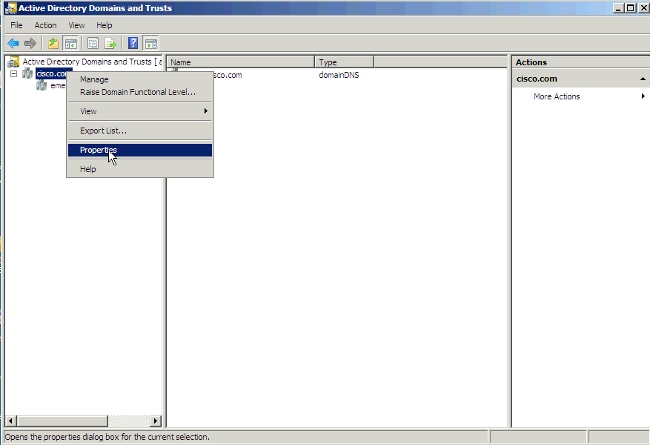

أتمت هذا steps in order to setup ال intertrust علاقة:

- افتح مجالات Active Directory والوصايا، وانقر بزر الماوس الأيمن فوق المجال الذي يستضيف AD LDS، واختر الخصائص.

- انقر فوق علامة التبويب Trust، وانقر فوق New Trust.

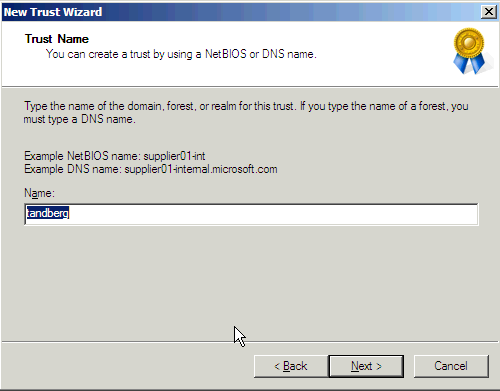

- اتبع المعالج وقم بإدخال اسم المجال الذي تريد إنشاء الثقة به. انقر فوق Next (التالي).

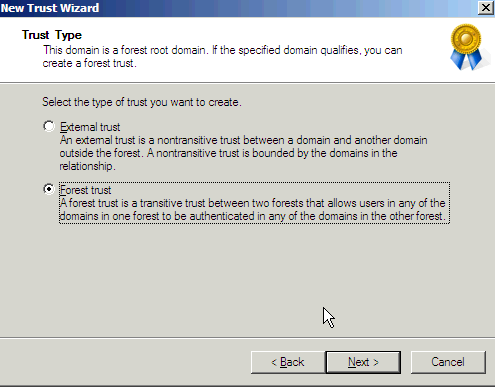

- انقر على زر الخيار الثقة في الغابات. انقر فوق Next (التالي).

- في إتجاه الثقة يكون مطلوبا فقط 'One-way: Outgoing'. طقطقت الواحد إتجاه: لاسلكي خارج. انقر فوق Next (التالي).

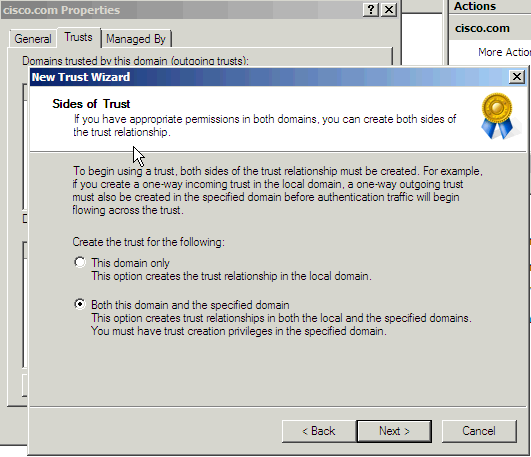

- السماح للمعالج بتكوين كلا النوعين. انقر فوق كل من هذا المجال وزر انتقاء المجال المحدد. انقر فوق Next (التالي).

- أدخل بيانات الاعتماد للمجال الآخر. انقر فوق Next (التالي).

- انقر على زر راديو المصادقة على مستوى الغابة. انقر فوق Next (التالي).

- انقر على نعم، قم بتأكيد زر الخيار الثقة الصادر. انقر فوق Next (التالي).

هذه هي النتيجة التي تتلقاها بعد تشغيل هذه العملية لكل من مجالي Tandberg و Webex. المجال المبرز موجود بشكل افتراضي لأنه مجال تابع. وانقر فوق OK.

تثبيت AD LDS

تثبيت AD LDS في عام 2008

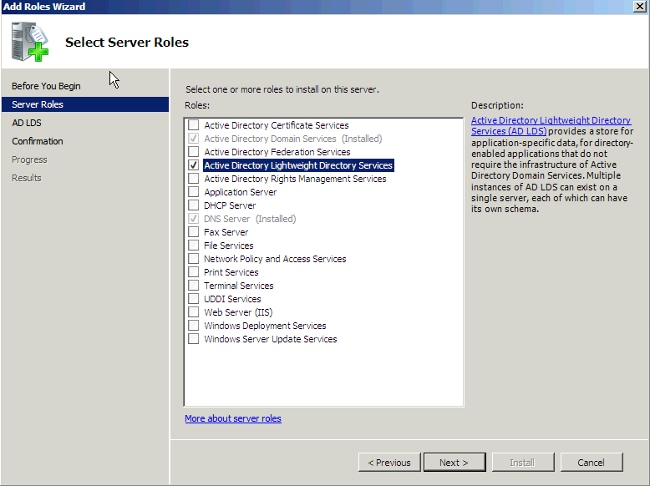

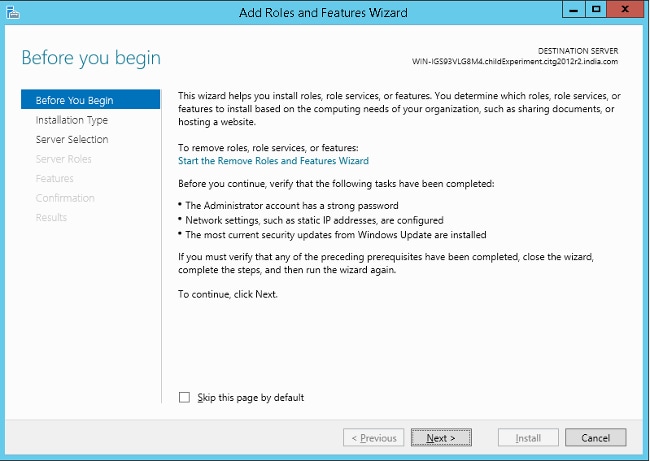

- افتح مدير الخادم، وانقر فوق أدوار، وانقر فوق إضافة أدوار.

-

حدد خانة الاختيار Active Directory Lightweight Directory Services. انقر فوق Next (التالي).

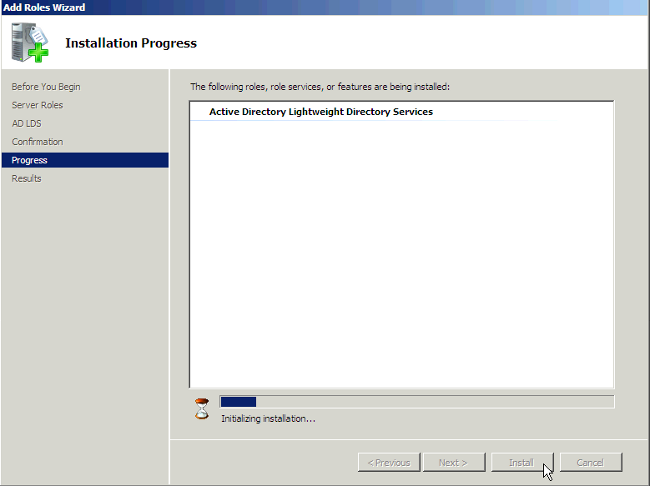

- يظهر إطار تقدم تثبيت خدمات AD LDS.

تثبيت AD LDS في عام 2012

أتمت هذا steps in order to setup AD LDS في 2012:

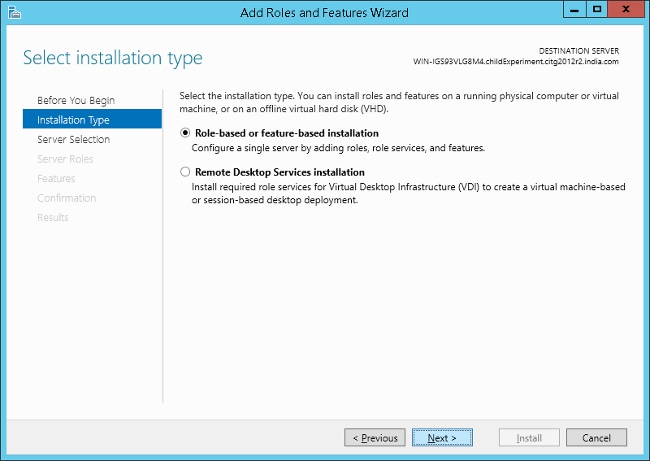

- افتح مدير الخادم واختر إضافة أدوار وميزات. انقر فوق التالي وانقر فوق نوع التثبيت للانتقال إلى صفحة نوع التثبيت.

- أختر الخيارات الافتراضية وانقر التالي.

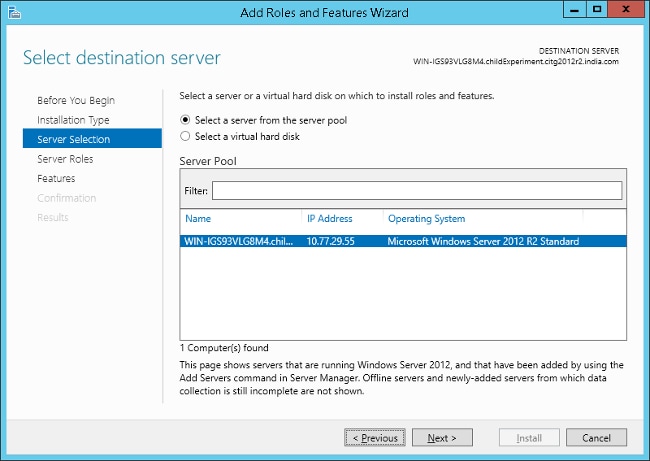

- انقر فوق الزر تحديد خادم من راديو تجمع الخوادم لتحديد الخادم الافتراضي. انقر فوق Next (التالي).

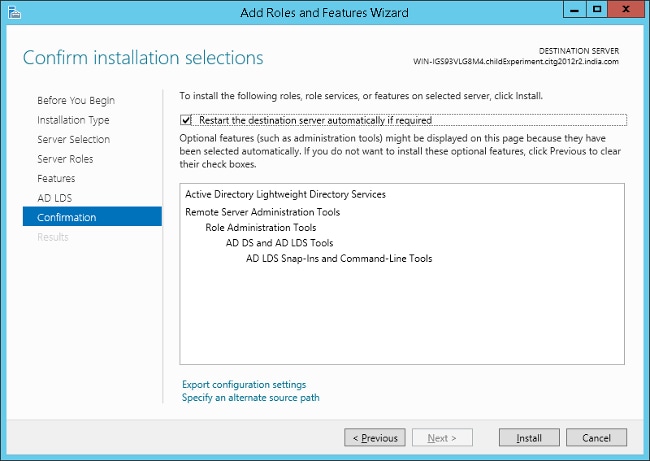

- حدد خانة الاختيار Active Directory Lightweight Directory Services وانقر فوق إضافة ميزات. متابعة التثبيت.

- طقطقت بعد ذلك في الصفحات التالية.

- انقر على خانة الاختيار إعادة تشغيل خادم الوجهة تلقائيا إذا كان ذلك مطلوبا، وانقر فوق تثبيت لتثبيت الميزة.

- بعد اكتمال التثبيت بنجاح، انقر فوق إغلاق" لإغلاق المعالج.

تثبيت مثيل دعم الغابات المتعددة

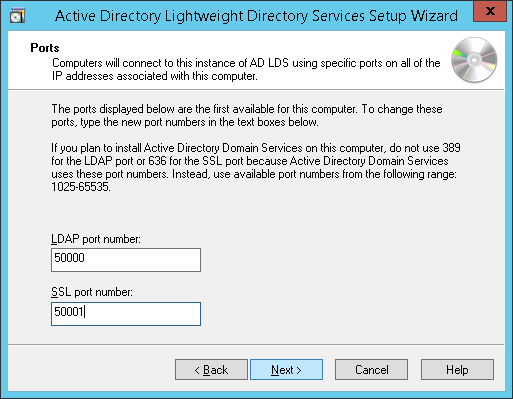

يمكن ل AD LDS تشغيل مثيلات مختلفة من الخدمات بمنافذ مختلفة مما يسمح بتشغيل "تطبيقات" مختلفة لدليل المستخدم على نفس الجهاز. بشكل افتراضي، تختار AD LDS المنافذ 389/LDAP و 636/LDAPs، ولكن إذا كان النظام يحتوي بالفعل على أي نوع من خدمات LDAP التي تقوم بتشغيلها، فسوف يستخدم المنافذ 50000/LDAP و 50001/LDAPs. سيكون لكل مثيل زوج من المنافذ التي تزيد استنادا إلى الأرقام السابقة المستخدمة.

في بعض الحالات، بسبب خطأ من Microsoft، يتم إستخدام المنافذ بالفعل من قبل خادم DNS من Microsoft ويعطي معالج المثيل خطأ (وهو غير يفسر ذاتيا). يمكن إصلاح هذا الخطأ عند حجز المنافذ في مكدس TCP/IP. إذا وجدت هذه المشكلة، راجع فشل بدء تشغيل خدمة AD LDS مع حدوث خطأ "تعذر على الإعداد بدء تشغيل الخدمة..." + رمز الخطأ 8007041d.

الدعم المتعدد للغابات في عام 2008

- في مدير الخادم، أختر أدوار ثم خدمات الدليل خفيف الوزن ل Active Directory. انقر هنا لإنشاء مثيل AD LDS.

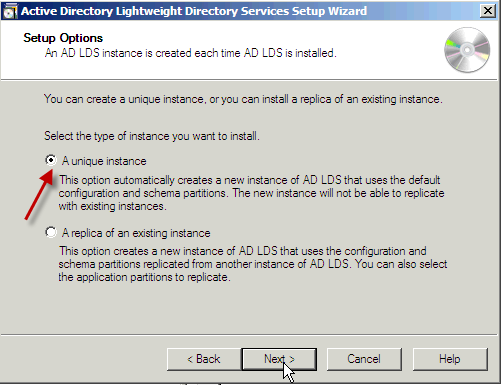

- انقر على زر انتقاء مثيل فريد. انقر فوق Next (التالي).

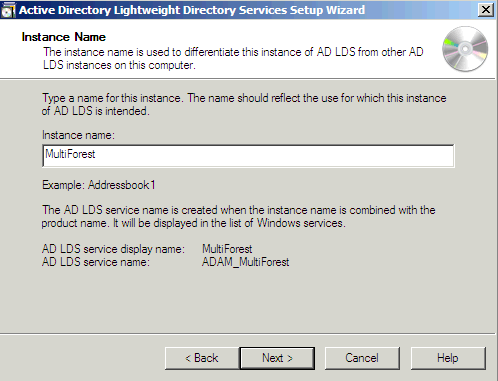

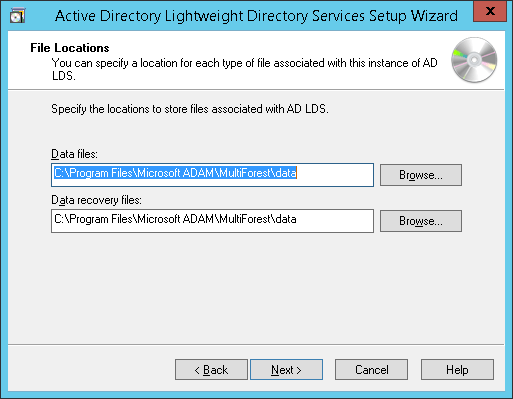

- في حقل اسم المثيل، أدخل اسم المثيل. هو MultiForest في هذا المثال. انقر فوق Next (التالي).

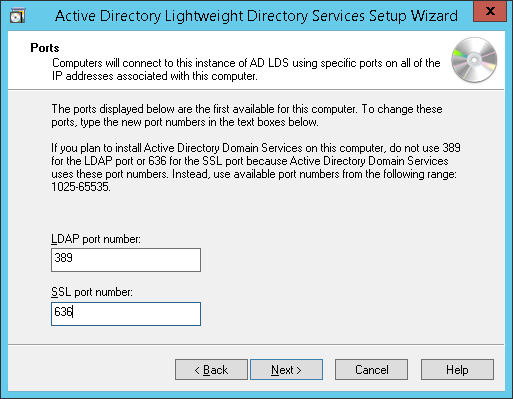

- أدخل رقم منفذ LDAP المحدد ورقم منفذ SSL أو اسمح للنظام باختيارهم لك. انقر فوق Next (التالي).

-

ملاحظة: لا يدعم CUCM إلا قسم دليل تطبيق واحد، والتقسيم المتعدد غير مدعوم حاليا.

انظر الخطوة 5: مارس العمل مع أقسام دليل التطبيق للحصول على معلومات حول كيفية إنشاء قسم دليل التطبيق. تتطلب العملية لإنشاء قسم دليل لكل مجال تريد مزامنته مقابل الأعمال المستندة إلى الإحالة إلى LDAP (RFC 2251) ويتطلب أن يدعم عميل LDAP (CUCM، CUP، وما إلى ذلك) الإحالات.انقر فوق نعم، قم بإنشاء الزر اللاسلكي لقسم دليل التطبيقات. أدخل اسم القسم في حقل اسم القسم للمثيل. لا توفر مثل CN في مثال المعالج، لأن معظم الوقت الذي ينشئ خطأ في المخططات. في هذا السيناريو، تم إدخال نفس القسم الخاص بوحدة تحكم مجال AD التي تستضيف AD LDS (dc=cisco،dc=com). انقر فوق Next (التالي).

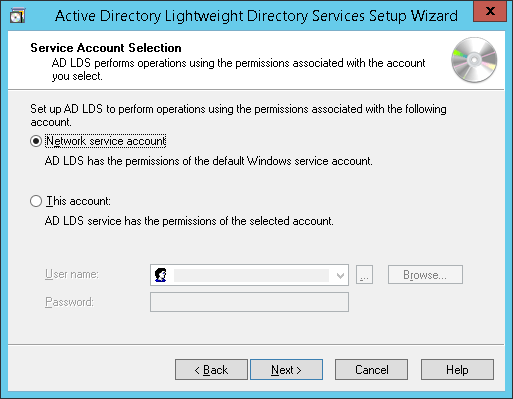

- انقر فوق زر انتقاء هذا الحساب. أدخل اسم المستخدم وكلمة المرور لبدء تشغيل الخادم. انقر فوق Next (التالي).

-

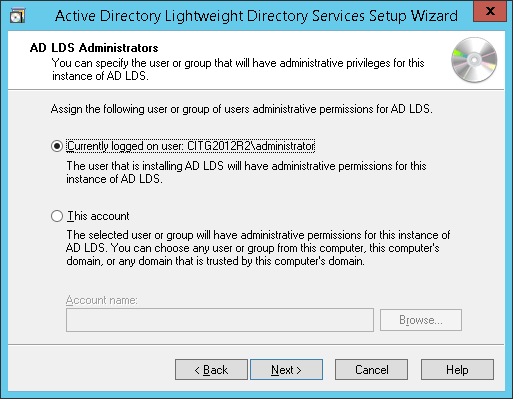

انقر على زر راديو المستخدم المسجل دخوله حاليا. أدخل اسم المستخدم بأذونات إدارية. انقر فوق Next (التالي).

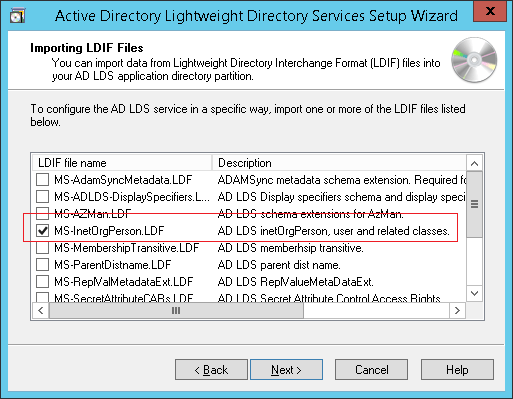

- استورد ملفات LDIF الافتراضية المبرزة لإنشاء المخطط. انقر فوق Next (التالي).

ملاحظة: إذا تم تثبيت ADAM على خادم Windows 2003، فسيكون للشاشة السابقة أربعة خيارات فقط: MS-AZMan.LDF و MS-InetOrgPerson.LDF و MS-User.LDF و MS-UserProxy.LDF. من هذه الأربعة، حدد خانات الاختيار ل MS-User.LDF و MS-InetOrgPerson.LDF فقط.

الدعم المتعدد للغابات في عام 2012

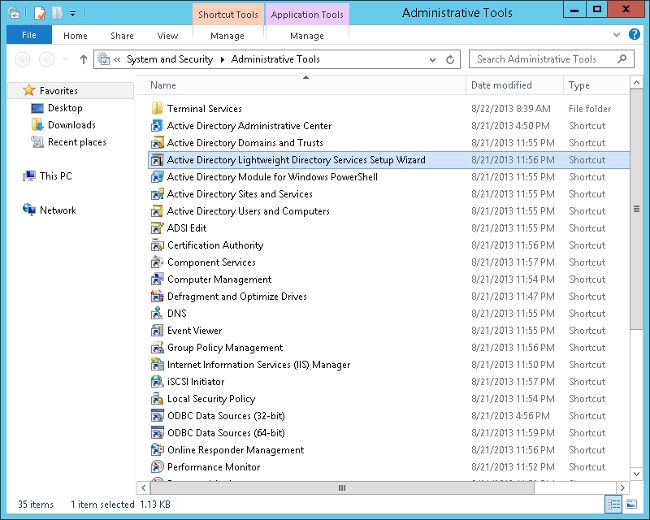

- افتح الأدوات الإدارية وانقر نقرا مزدوجا فوق معالج إعداد خدمات الدليل الخفيفة في Active Directory.

- انقر فوق Next (التالي).

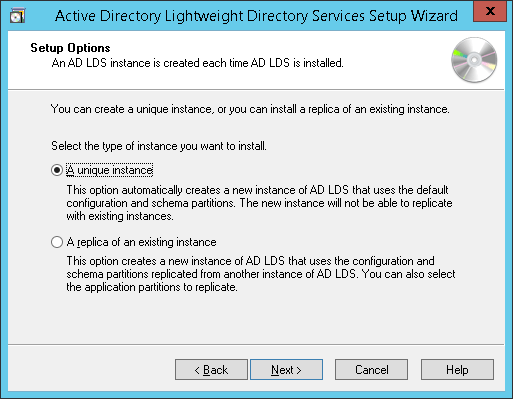

- تحقق من زر انتقاء مثيل فريد. انقر فوق Next (التالي).

- أدخل اسم المثيل والوصف للمثيل. تم إدخال الاسم "MultiForest" هنا. انقر فوق Next (التالي).

- أدخل أرقام منافذ LDAP و SSL. المنافذ المفضلة هي 389 و 636 على التوالي. إذا كان خادم المجال خادما تابعا وإذا كان المجال الأصل يستخدم هذه المنافذ، فسيتم نشر أرقام منافذ مختلفة بشكل افتراضي. في هذه الحالة، لا تقم بتغييرها واستمر في التثبيت. انقر فوق Next (التالي).

- هنا، افتراضيا، آخر ميناء عينت رقم يتلقى يكون. انقر فوق Next (التالي).

-

ملاحظة: لا يدعم CUCM إلا قسم دليل تطبيق واحد، والتقسيم المتعدد غير مدعوم حاليا.

انظر الخطوة 5: مارس العمل مع أقسام دليل التطبيق للحصول على معلومات حول كيفية إنشاء قسم دليل التطبيق. تتطلب العملية لإنشاء قسم دليل لكل مجال تريد مزامنته مقابل الأعمال المستندة إلى الإحالة إلى LDAP (RFC 2251) ويتطلب أن يدعم عميل LDAP (CUCM، CUP، وما إلى ذلك) الإحالات. راجع دعم Microsoft للحصول على مزيد من المعلومات.انقر فوق نعم، قم بإنشاء الزر اللاسلكي لقسم دليل التطبيقات. أدخل اسم القسم. قم بإنشاء القسم ل LDS باسم cisco.com. يمكن توفير أي قيمة مناسبة. انقر فوق Next (التالي).

- أختر الخيارات الافتراضية في الصفحات التالية وتابع.

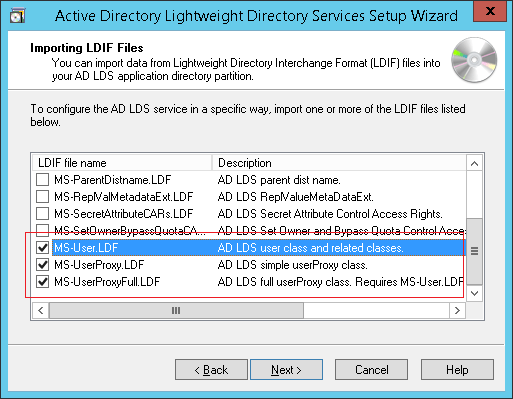

- حدد خانات الاختيار MS-InetOrgPerson.LDF وMS-User.LDF وMS-UserProxy.LDF وMS-UserProxyFull.LDF. انقر فوق Next (التالي).

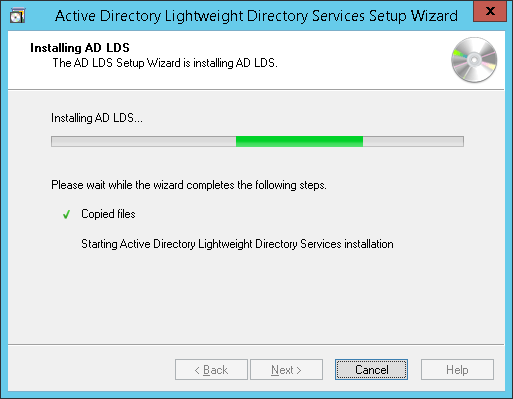

- طقطقت بعد ذلك in order to بدأت التثبيت.

- اكتمل التثبيت بنجاح. انقر فوق إنهاء.

تكوين محلل مخطط ADAM

إذا كانت معرفات المستخدم (sAMAccountNames) فريدة عبر مجالات مختلفة ولا يوجد العديد من المستخدمين الذين لديهم نفس المعرف في مجالات مختلفة من غابات مختلفة، يمكن عندئذ مزامنة المستخدمين من AD إلى الغابات الخاصة على AD LDS، ويمكن أن توجد جميعها على قسم واحد على AD LDS في إعداد غابة متعددة. على سبيل المثال، ضع في الاعتبار الرقم الموجود في قسم دعم الغابات المتعدد في Active Directory في قسم CUCM، وإذا كان معرف المستخدم 'alice' موجودا في مجال واحد فقط من المجالات الثلاثة، فسيكون الإعداد في هذا السيناريو كما يلي:

تفريق غابة DN

P1 Cisco.com DC=Cisco،DC=com

webex.com DC=Webex، DC=Cisco، DC=com

tandberg.com dc=Tandberg، dc=cisco، dc=com

in order to شكلت CUCM مع AD LDS، المستعمل id (sAMAccountName) يحتاج أن يكون فريد عبر كل الغابات. يدعم CUCM حاليا قسما واحدا فقط في AD LDS.

إذا لم تكن sAMAccountNames فريدة، ضع في الاعتبار إستخدام أي من هذه السمات إذا كانت تعرف حساب مستخدم بشكل فريد - البريد الإلكتروني أو رقم الهاتف أو رقم الموظف أو معرف المستخدم أو اسم المستخدم.

- انسخ المخطط من المجال إلى ADAM.

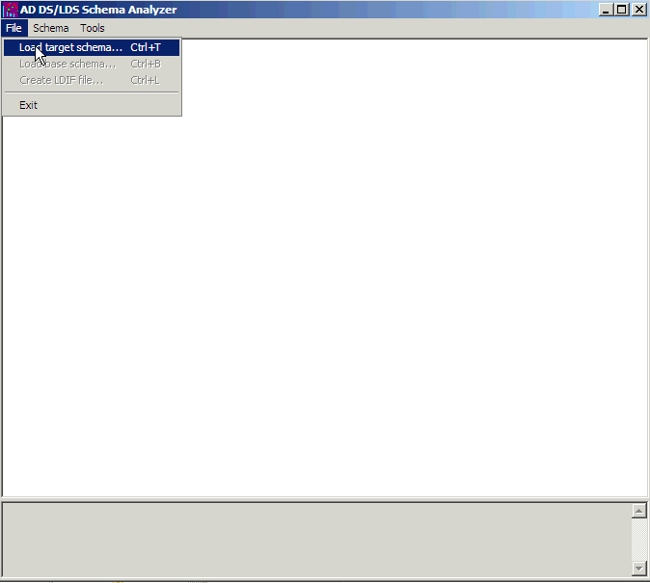

- فتح محلل مخطط AD DS/LDS (ADSchemaAnalyzer.exe) في الدليل c:\windows\adam.

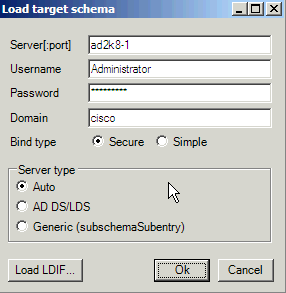

- أختر ملف > تحميل مخطط هدف.

- قم بتوفير بيانات اعتماد مصدر وحدة التحكم بالمجال AD التي تريد الاستيراد منها. وانقر فوق OK.

- أختر ملف > مخطط قاعدة التحميل.

- حدد AD LDS التي تريد الاتصال بها وتوسيع المخطط. وانقر فوق OK.

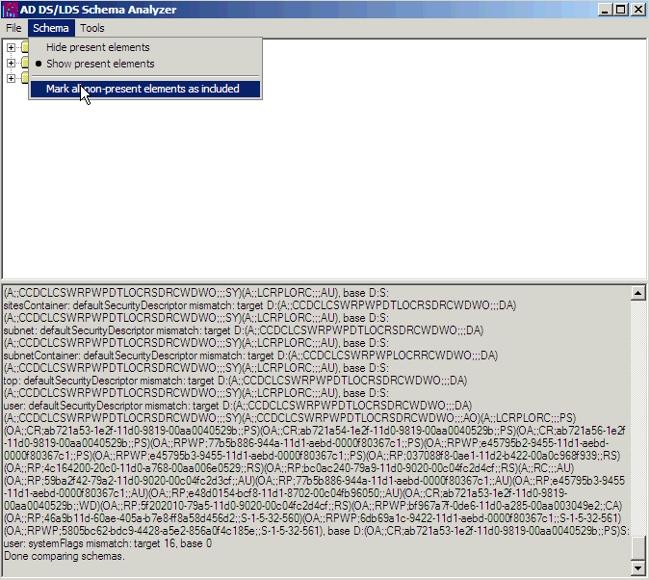

- أختر مخطط > وضع علامة على كافة العناصر غير الموجودة كمضمنة.

- أختر ملف > إنشاء ملف LDIF. في هذا المثال، الملف الذي تم إنشاؤه عبر هذه الخطوة هو diff-schema.ldf. لتبسيط العملية، يجب إنشاء الملف في c:\windows\adam.

أحد الخيارات المتوفرة للمساعدة في تنظيم الملفات التي يلزم إنشاؤها هو إنشاء دليل منفصل للسماح بفصل هذه الملفات عن دليل c الرئيسي:\windows\adam. افتح موجه أوامر وقم بإنشاء دليل سجل في c:\windows\adam.

cd \windows\adam

mkdir logs - إستيراد مخطط ldif، الذي تم إنشاؤه باستخدام ADSchema Analyzer، إلى AD LDS.

ldifde -i -s localhost:50000 -c CN=Configuration,DC=X

#ConfigurationNamingContext -f diff-schema.ldf -j c:\windows\adam\logsارجع إلى إستخدام LDIFDE لاستيراد كائنات الدليل وتصديرها إلى Active Directory للحصول على خيارات إضافية ل LDIFDE وتنسيقات أوامر.

توسيع مخطط AD LDS مع كائنات وكيل المستخدم

يجب إنشاء الكائن الخاص بمصادقة الوكيل ولن يتم إستخدام فئة الكائن 'user'. فئة الكائن التي تم إنشاؤها، userProxy، هي ما يسمح بإعادة توجيه الربط. يجب إنشاء تفاصيل فئة الكائن في ملف ldif. الملف هو إنشاء لملف جديد، والذي في هذا المثال هو MS-UserProxy-Cisco.ldf. يتم إنشاء هذا الملف الجديد من MS-UserProxy.ldf الأصلي وتحريره، أستخدم برنامج تحرير نصي، للحصول على هذا المحتوى:

#==================================================================

# @@UI-Description: AD LDS simple userProxy class.

#

# This file contains user extensions for default ADAM schema.

# It should be imported with the following command:

# ldifde -i -f MS-UserProxy.ldf -s server:port -b username domain password -k -j . -c

"CN=Schema,CN=Configuration,DC=X" #schemaNamingContext

#

#==================================================================

dn: CN=User-Proxy,CN=Schema,CN=Configuration,DC=X

changetype: ntdsSchemaAdd

objectClass: top

objectClass: classSchema

cn: User-Proxy

subClassOf: top

governsID: 1.2.840.113556.1.5.246

schemaIDGUID:: bxjWYLbzmEiwrWU1r8B2IA==

rDNAttID: cn

showInAdvancedViewOnly: TRUE

adminDisplayName: User-Proxy

adminDescription: Sample class for bind proxy implementation.

objectClassCategory: 1

lDAPDisplayName: userProxy

systemOnly: FALSE

possSuperiors: domainDNS

possSuperiors: organizationalUnit

possSuperiors: container

possSuperiors: organization

defaultSecurityDescriptor:

D:(OA;;CR;ab721a53-1e2f-11d0-9819-00aa0040529b;;PS)S:

defaultHidingValue: TRUE

defaultObjectCategory: CN=User-Proxy,CN=Schema,CN=Configuration,DC=X

systemAuxiliaryClass: msDS-BindProxy

systemMayContain: userPrincipalName

systemMayContain: givenName

systemMayContain: middleName

systemMayContain: sn

systemMayContain: manager

systemMayContain: department

systemMayContain: telephoneNumber

systemMayContain: mail

systemMayContain: title

systemMayContain: homephone

systemMayContain: mobile

systemMayContain: pager

systemMayContain: msDS-UserAccountDisabled

systemMayContain: samAccountName

systemMayContain: employeeNumber

systemMayContain: initials

systemMayContain: ipPhone

systemMayContain: displayName

systemMayContain: msRTCSIP-primaryuseraddress

systemMayContain: uid

dn:

changetype: modify

add: schemaUpdateNow

schemaUpdateNow: 1

-

احفظ ملف MS-UserProxy-Cisco.ldf في C:\windows\adam.

إستيراد فئة الكائن الجديدة إلى AD LDS.

ldifde -i -s localhost:50000 -c CN=Configuration,DC=X #ConfigurationNamingContext -f

MS-UserProxy-Cisco.ldf -j c:\windows\adam\logs

إستيراد المستخدمين من AD DC إلى AD LDS

يجب الآن إستيراد المستخدم من كل مجال إلى AD LDS. يلزم تكرار هذه الخطوة لكل مجال يحتاج إلى المزامنة. يوضح هذا المثال العملية مقابل أحد المجالات فقط. ابدأ باستخدام MS-AdamSyncConf.xml الأصلي وقم بإنشاء ملف XML لكل مجال يحتاج إلى المزامنة وتعديل الملف بالتفاصيل الخاصة بكل مجال للحصول على هذا المحتوى:

<?xml version="1.0"?>

<doc>

<configuration>

<description>Adam-Sync1</description>

<security-mode>object</security-mode>

<source-ad-name>ad2k8-1</source-ad-name>

<source-ad-partition>dc=cisco,dc=com</source-ad-partition>

<source-ad-account></source-ad-account>

<account-domain></account-domain>

<target-dn>dc=cisco,dc=com</target-dn>

<query>

<base-dn>dc=cisco,dc=com</base-dn>

<object-filter>

(|(&(!cn=Administrator)(!cn=Guest) (!cn=ASPNET)

(!cn=krbtgt)(sAMAccountType=805306368))(&(objectClass=user)(isDeleted=TRUE)))

</object-filter>

<attributes>

<include>objectSID</include>

<include>mail</include>

<include>userPrincipalName</include>

<include>middleName</include>

<include>manager</include>

<include>givenName</include>

<include>sn</include>

<include>department</include>

<include>telephoneNumber</include>

<include>title</include>

<include>homephone</include>

<include>mobile</include>

<include>pager</include>

<include>msDS-UserAccountDisabled</include>

<include>samAccountName</include>

<include>employeeNumber</include>

<include>initials</include>

<include>ipPhone</include>

<include> displayName</include>

<include> msRTCSIP-primaryuseraddress</include>

<include>uid</include>

<exclude></exclude>

</attributes>

</query>

<user-proxy>

<source-object-class>user</source-object-class>

<target-object-class>userProxy</target-object-class>

</user-proxy>

<schedule>

<aging>

<frequency>0</frequency>

<num-objects>0</num-objects>

</aging>

<schtasks-cmd></schtasks-cmd>

</schedule>

</configuration>

<synchronizer-state>

<dirsync-cookie></dirsync-cookie>

<status></status>

<authoritative-adam-instance></authoritative-adam-instance>

<configuration-file-guid></configuration-file-guid>

<last-sync-attempt-time></last-sync-attempt-time>

<last-sync-success-time></last-sync-success-time>

<last-sync-error-time></last-sync-error-time>

<last-sync-error-string></last-sync-error-string>

<consecutive-sync-failures></consecutive-sync-failures>

<user-credentials></user-credentials>

<runs-since-last-object-update></runs-since-last-object-update>

<runs-since-last-full-sync></runs-since-last-full-sync>

</synchronizer-state>

</doc>

في هذا الملف، يجب إستبدال علامات التمييز هذه لتطابق المجال:

- <source-ad-name> - أستخدم اسم المضيف للمجال.

- <source-ad-partition> - أستخدم القسم الجذر من المصدر AD DC الذي تريد إستيراده منه (على سبيل المثال، dc=cisco أو dc=com أو dc=tandberg، dc=com ).

- <base-dn> - أختر الحاوية التي سيتم الاستيراد منها. على سبيل المثال، إذا كان جميع مستخدمي المجال مطلوبا، فيجب أن يكون هذا هو نفسه <source-ad-partition>، ولكن إذا كان المستخدمون من وحدة تنظيمية معينة (مثل Finance OU)، فيجب أن يكون مماثلا ل OU=Finance، DC=Cisco، DC=com.

ارجع إلى صياغة عامل تصفية البحث للحصول على مزيد من المعلومات حول كيفية إنشاء <object-filter>.

احفظ ملف XML الذي تم إنشاؤه حديثا في C:\windows\adam.

افتح نافذة الأوامر، cd \windows\adam.

أدخل الأمر، ADAMSync /install localhost:50000 c:\windows\ADAM\AdamSyncConf1.xml /log c:\windows\adam\logs\install.log.

تحقق من أن الملف AdamSyncConf1.xml هو ملف XML الذي تم إنشاؤه حديثا.

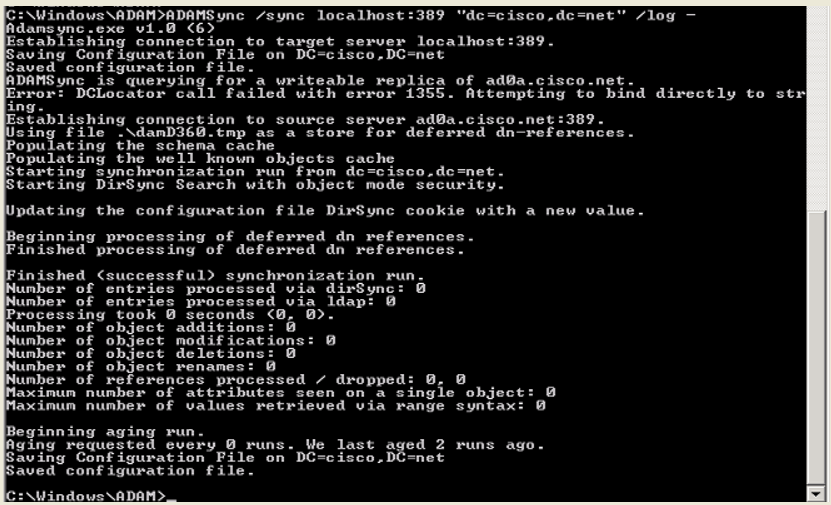

قم بمزامنة المستخدمين باستخدام الأمر ADAMSync /sync localhost:50000 "dc=cisco،dc=com" /log c:\windows\adam\logs\sync.log.

ويجب أن تكون النتيجة مماثلة لما يلي:

لإكمال المزامنة التلقائية من AD إلى ADAM ، أستخدم "مجدول المهام" في Windows.

إنشاء ملف .bat بهذا المحتوى:

"C:\Windows\ADAM\ADAMSync" /install localhost:50000 c:\windows\ADAM\AdamSyncConf1.xml /log c:\windows\adam\logs\install.log

"C:\Windows\ADAM\ADAMSync" /sync localhost:50000 "dc=cisco،dc=com" /log c:\windows\adam\logs\syn.log

قم بجدولة المهمة لتشغيل ملف .bat كما وعند الضرورة. بيراعي كده الاضافات والتعديلات والحذف اللي بيحصل في الاد عشان ينعكس في ادم برضه.

يمكنك إنشاء ملف .bat آخر وجدولته لإكمال المزامنة التلقائية من الغابة الأخرى.

إنشاء المستخدم في AD LDS لمزامنة CUCM ومصادقته

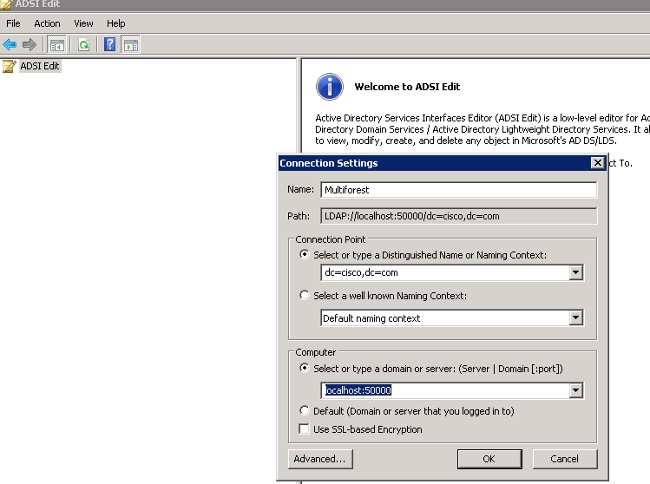

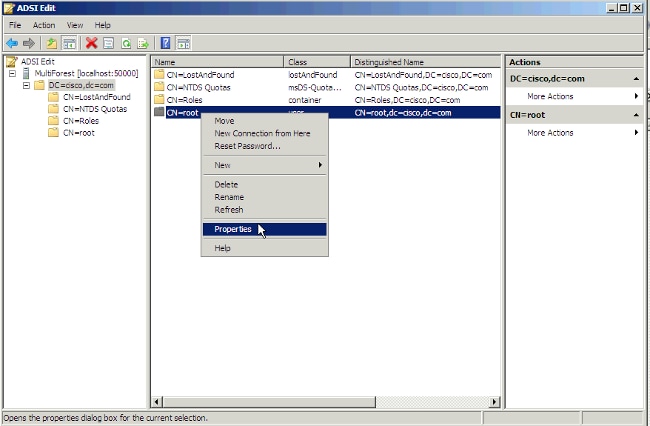

- فتح تحرير ADSI من أدوات المسؤول في قائمة بدء التشغيل.

- أختر ملف > توصيل (أو عملية > توصيل إلى).

- اتصل ب dn الأساسي لشجرة AD LDS (DC=Cisco،DC=com) وحدد المضيف والمنفذ حيث يتم إستضافته (localhost:50000). وانقر فوق OK.

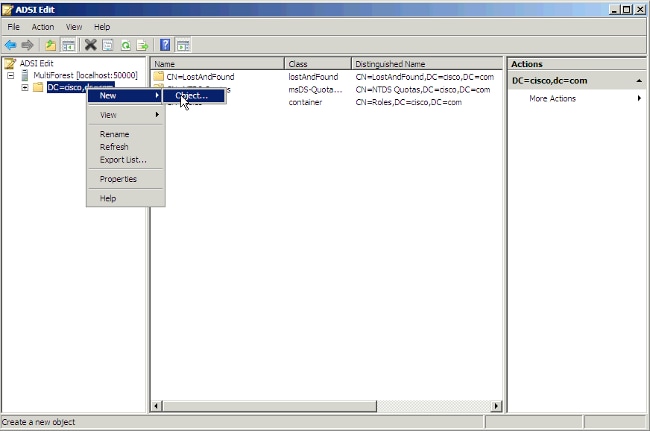

- انقر بزر الماوس الأيمن على DN الأساسي واختر جديد > كائن.

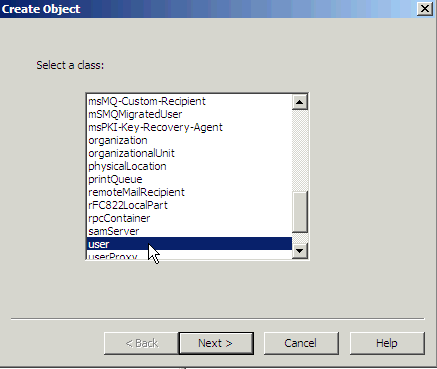

- أختر مستخدم. انقر فوق Next (التالي).

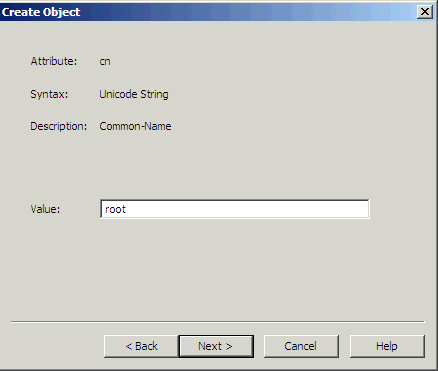

- في حقل القيمة، أدخل اسم الكائن المختار. في هذا المثال، "root" هو الاسم المختار (يمكن إختيار أي اسم هنا). انقر فوق Next (التالي).

- لتوفير كلمة مرور للمستخدم الجديد، انقر بزر الماوس الأيمن على المستخدم واختر إعادة ضبط كلمة المرور.

- يتم تعطيل المستخدم الجديد بشكل افتراضي. لتمكين المستخدم الجديد، انقر بزر الماوس الأيمن فوق المستخدم واختر خصائص.

- استعرض للسمة msDS-UserAccountDisabled وانقر تحرير.

- انقر فوق زر إختيار خاطئ لتمكين حساب المستخدم. وانقر فوق OK.

- طقطقت True لاسلكي زر in order to ضمنت أن الكلمة لن تنتهي أبدا. وانقر فوق OK.

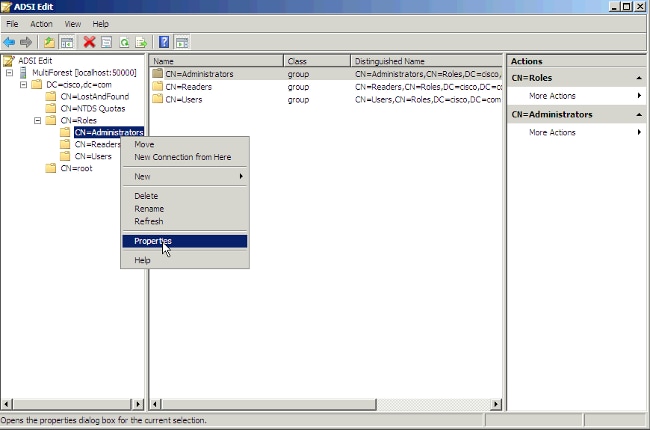

- يجب إضافة المستخدم الجديد إلى مجموعة واحدة لديها إذن القراءة ل AD LDS، والذي تم إختياره في هذا المثال للمسئولين. إستعراض إلى CN=الأدوار > CN=Administrators. انقر بزر الماوس الأيمن فوق CN=Administrators واختر Properties.

- أختر عضو السمة وانقر فوق تحرير.

- أدخل DN الجديد الذي تم إنشاؤه مسبقا، cn=root،dc=cisco،dc=com، إلى هذه المجموعة. وانقر فوق OK.

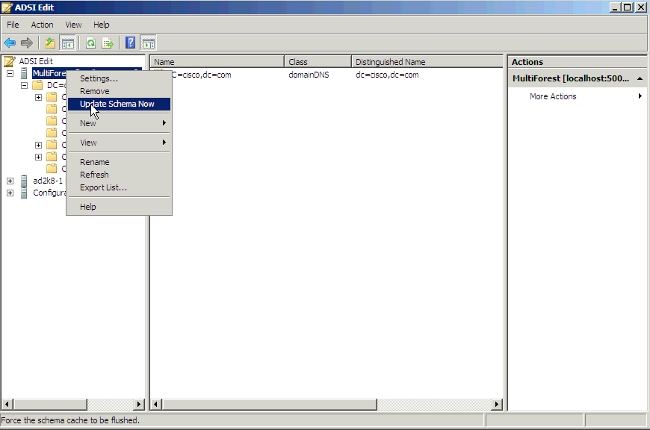

- أختر تحديث المخطط الآن ثم أعد تشغيل AD LDS.

تكوين إعادة توجيه الربط

بشكل افتراضي، يتطلب الربط ب ADAM مع إعادة توجيه الربط اتصال SSL. يتطلب SSL تثبيت واستخدام الشهادات على الكمبيوتر الذي يشغل ADAM وعلى الكمبيوتر الذي يتصل ب ADAM كعميل. إذا لم يتم تثبيت الشهادات في بيئة إختبار ADAM، يمكنك تعطيل متطلبات SSL كبديل.

بشكل افتراضي، يتم تمكين SSL. لجعل بروتوكول LDAPs يعمل في ADAM/LDS ستحتاج إلى إنشاء شهادة.

في هذا المثال، يتم إستخدام خادم مرجع مصدق Microsoft لإصدار الشهادة. لطلب شهادة، انتقل إلى صفحة ويب الخاصة ب Microsoft CA - http://<MSFT CA hostname>/CERTSRV وأكمل الخطوات التالية:

- انقر على طلب شهادة.

- انقر على طلب الشهادة المتقدمة.

- انقر على إنشاء طلب وإرساله إلى المرجع المصدق هذا.

- في مربع نص الاسم، أدخل اسم DNS الكامل لخادم ADAM/AD LDS.

- تأكد من أن نوع الشهادة هو شهادة مصادقة الخادم.

- للتنسيق، أختر PCKS10.

- أختر وضع علامة على المفاتيح كقابلة للتصدير.

- بشكل إختياري، قم بتعبئة المعلومات الأخرى.

- في مربع نص الاسم المألوف، أدخل اسم DNS الكامل لخادم ADAM/AD LDS.

- انقر على إرسال.

ارجع إلى واجهة مرجع التصديق وانقر على مجلد الشهادات المعلقة. انقر بزر الماوس الأيمن على طلب الشهادة الذي يقدمه جهاز ADAM/AD-LDS وأصدر الشهادة.

تم الآن إنشاء الشهادة وهي موجودة في المجلد "الشهادات الصادرة". بعد ذلك، يجب عليك تنزيل الشهادة وتثبيتها:

- فتح http://<MSFT CA Hostname>/certsrv.

- انقر على عرض حالة طلب شهادة معلق.

- انقر على طلب الشهادة.

- انقر على الشهادة لتثبيتها.

للسماح لخدمة ADAM باستخدام الشهادة، تحتاج إلى وضع الشهادة في مخزن خدمة ADAM الشخصي:

- من القائمة "ابدأ"، أختر تشغيل. اكتب mmc. يؤدي ذلك إلى فتح وحدة تحكم الإدارة.

- انقر فوق ملف \ إضافة/إزالة الأداة الإضافية.

- انقر على إضافة واختر شهادات.

- أختر حساب الخدمة.

- أختر كمبيوتر محلي.

- أختر خدمة مثيل ADAM.

- أضف أداة إضافية جديدة للشهادة، ولكن هذه المرة أختر حساب المستخدم الخاص بي بدلا من حساب الخدمة.

- طقطقة ختام وطقطقة ok.

- في الشهادات - شجرة المستخدم الحالية، افتح المجلد شخصي.

- حدد الشهادة ونسخها في نفس الموقع تحت الشهادات - اسم مثيل آدم".

لمنح إذن القراءة على شهادة مصادقة الخادم إلى حساب خدمة الشبكة، أكمل الخطوات التالية:

- انتقل إلى هذا الدليل الافتراضي حيث يتم تخزين الشهادات المثبتة أو المستوردة - C:\ProgramData\Microsoft\Crypto\RSA\MachineKeys.

- انقر بزر الماوس الأيمن على شهادة مصادقة الخادم المناسبة. انقر فوق خصائص.

- انقر فوق علامة التبويب أمان. انقر فوق تحرير.

- في شاشة الصلاحيات، انقر إضافة.

- في شاشة تحديد مستخدمين أو أجهزة كمبيوتر أو مجموعات ، أدخل خدمة الشبكة. وانقر فوق OK.

- قم بإعادة تشغيل مثيل ADAM.

يمكن العثور على مزيد من المعلومات في الملحق أ: تكوين LDAP عبر متطلبات SSL ل AD LDS.

بعد ذلك، قم بتحميل شهادة CA التي أصدرت الشهادة إلى جهاز ADAM/AD LDS كثقة دليل CUCM.

ارجع إلى دليل إدارة نظام عمليات الاتصالات الموحدة من Cisco للحصول على تفاصيل إضافية.

أختر خانة الاختيار لاستخدام SSL في صفحة دليل LDAP وصفحة مصادقة LDAP.

دخلت 50001 (في هذا مثال) ل ال LDAP ميناء، أي ال SSL ميناء رقم يعطي عندما أنت ركبت ال ADAM/AD LDS مثال.

لتعطيل متطلبات SSL لإعادة توجيه الربط، أكمل الخطوات التالية:

- انقر فوق بدء، ثم أشر إلى أدوات إدارية، ثم انقر فوق تحرير ADSI.

- في قائمة العملية، أختر توصيل ب.

- في حقل الكمبيوتر، أدخل localhost:50000 (هذا هو مضيف ADAM ومنفذ.).

- في قسم نقطة الاتصال، انقر على زر تحديد سياق تسمية معروف. من القائمة المنسدلة، أختر تكوين. وانقر فوق OK.

- في شجرة وحدة التحكم، استعرض إلى كائن الحاوية هذا في قسم التكوين: CN=Directory Service، CN=Windows NT، CN=Services.

- انقر بزر الماوس الأيمن فوق CN=خدمة الدليل واختر خصائص.

- في الخصائص، انقر MSds-Other-Settings. انقر فوق تحرير.

- في "القيم"، انقر فوق RequireSecureProxyBind=1 ثم انقر فوق إزالة.

- دخلت في قيمة أن يضيف، RequireSecureProxyBind=0، طقطقة يضيف، وبعد ذلك طقطقة ok.

- قم بإعادة تشغيل AD LDS لتفعيل التغييرات.

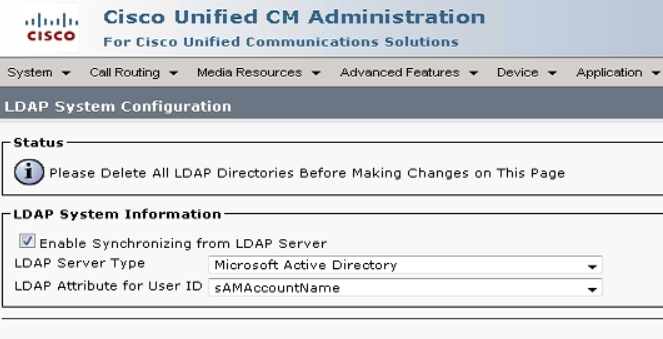

تكوين CUCM

يتم دعم مزامنة ومصادقة ADAM/AD LDS في الإصدار 9.1(2) من CUCM والإصدارات الأحدث.

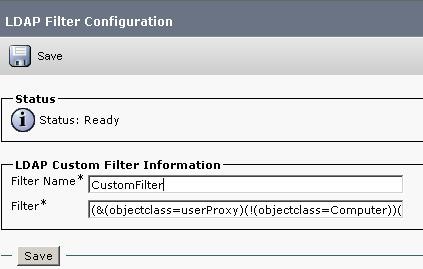

- أختر نظام > LDAP > نظام LDAP.

- حدد Microsoft ADAM أو Lightweight Directory Services.

- يمكنك إختيار أي من سمات معرف مستخدم LDAP هذه: البريد أو رقم الموظف أو رقم الهاتف.

لا يتم إستخدام UID إلا مع ADAM/AD LDS المستقل وليس مع دعم AD متعدد الغابات.

حاليا، بالنسبة لنوع خادم LDAP "Microsoft ADAM أو Lightweight Directory Services"، لا يتم تضمين SamAccountName في سمة LDAP الخاصة بالقائمة المنسدلة UserId . السبب هو أنها ليست سمة مدعومة ب ADAM/AD LDS المستقل. إذا كان CUCM UserID المعين إلى sAMAccountName يحتاج إلى إستخدام، فيجب تكوين هذه الاتفاقية ك AD.

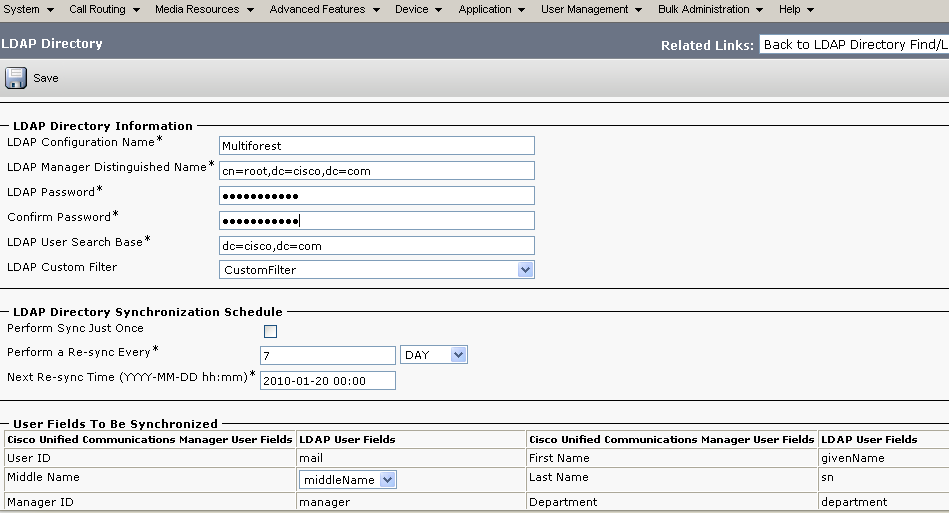

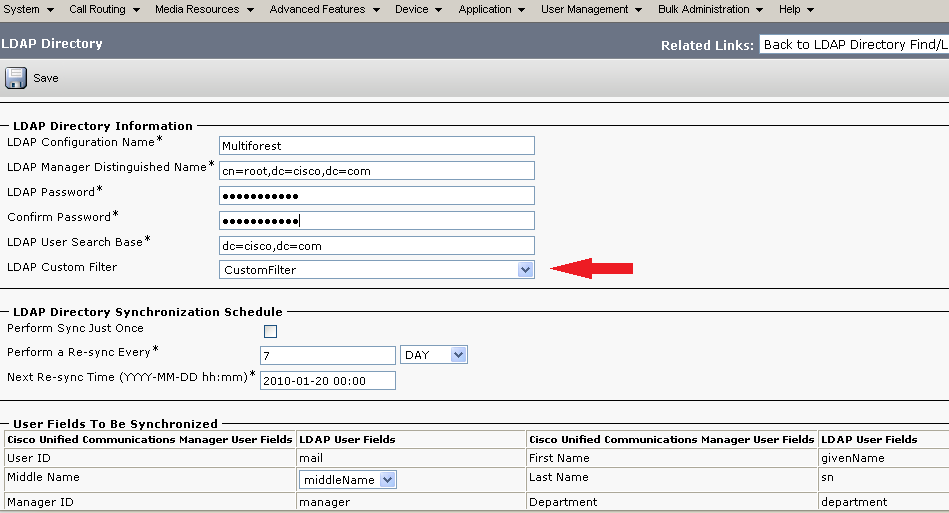

- تكوين مزامنة LDAP باستخدام بيانات اعتماد المستخدم الذي تم إنشاؤه في AD LDS.

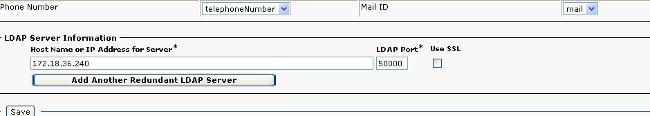

- تكوين مصادقة LDAP باستخدام بيانات اعتماد المستخدم الذي تم إنشاؤه في AD LDS.

عوامل تصفية LDAP في CUCM

لم يعد مستخدم فئة الكائن مستخدما. لذلك، يلزم تغيير عامل تصفية LDAP لاستخدام UserProxy بدلا من UserProxy.

عامل التصفية الافتراضي هو:

(&(objectClass=user)(!(objectClass=computer))(!(msDS-UserAccountDisabled=true))

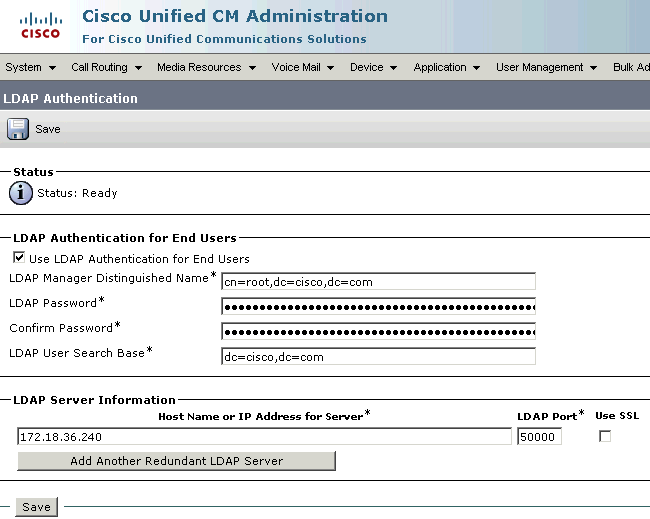

لتعديل هذا المرشح، قم بتسجيل الدخول إلى CCMAdmin باستخدام مستعرض ويب واختر خيار مرشح LDAP المخصص من قائمة تكوين LDAP.

يتم إستخدام عامل التصفية هذا في صفحة دليل LDAP أثناء تكوين إتفاقية مزامنة LDAP كما هو موضح في الشكل السابق.

تمت المساهمة بواسطة مهندسو Cisco

اتصل بنا

- فتح حالة دعم

- (تتطلب عقد خدمة Cisco)

التعليقات

التعليقات