تكوين SCEP لإمداد الشهادات ذات الأهمية المحلية على 9800 WLC

خيارات التنزيل

-

ePub (1.5 MB)

العرض في تطبيقات مختلفة على iPhone أو iPad أو نظام تشغيل Android أو قارئ Sony أو نظام التشغيل Windows Phone

لغة خالية من التحيز

تسعى مجموعة الوثائق لهذا المنتج جاهدة لاستخدام لغة خالية من التحيز. لأغراض مجموعة الوثائق هذه، يتم تعريف "خالية من التحيز" على أنها لغة لا تعني التمييز على أساس العمر، والإعاقة، والجنس، والهوية العرقية، والهوية الإثنية، والتوجه الجنسي، والحالة الاجتماعية والاقتصادية، والتمييز متعدد الجوانب. قد تكون الاستثناءات موجودة في الوثائق بسبب اللغة التي يتم تشفيرها بشكل ثابت في واجهات المستخدم الخاصة ببرنامج المنتج، أو اللغة المستخدمة بناءً على وثائق RFP، أو اللغة التي يستخدمها منتج الجهة الخارجية المُشار إليه. تعرّف على المزيد حول كيفية استخدام Cisco للغة الشاملة.

حول هذه الترجمة

ترجمت Cisco هذا المستند باستخدام مجموعة من التقنيات الآلية والبشرية لتقديم محتوى دعم للمستخدمين في جميع أنحاء العالم بلغتهم الخاصة. يُرجى ملاحظة أن أفضل ترجمة آلية لن تكون دقيقة كما هو الحال مع الترجمة الاحترافية التي يقدمها مترجم محترف. تخلي Cisco Systems مسئوليتها عن دقة هذه الترجمات وتُوصي بالرجوع دائمًا إلى المستند الإنجليزي الأصلي (الرابط متوفر).

المحتويات

المقدمة

يوضح هذا المستند كيفية تكوين وحدة التحكم في الشبكة المحلية اللاسلكية (WLC) طراز 9800 لتسجيل الشهادة الهامة محليا (LSC) لنقطة الوصول (AP) لأغراض الانضمام من خلال ميزات خدمة تسجيل أجهزة شبكة Microsoft (NDES) وبروتوكول تسجيل الشهادة البسيط (SCEP) داخل Windows Server 2012 R2 القياسي.

المتطلبات الأساسية

من أجل إجراء SCEP بنجاح مع Windows Server، يجب أن تستوفي عنصر التحكم في الشبكة المحلية اللاسلكية (WLC) طراز 9800 المتطلبات التالية:

- يجب توفر إمكانية الوصول بين وحدة التحكم والخادم.

- تتم مزامنة وحدة التحكم والخادم مع نفس خادم NTP، أو مشاركة نفس التاريخ والمنطقة الزمنية (إذا كان الوقت مختلفا بين خادم CA والوقت من نقطة الوصول، فإن نقطة الوصول بها مشاكل في التحقق من صحة الشهادة وتثبيتها).

يجب أن يحتوي Windows Server على خدمات معلومات الإنترنت (IIS) التي تم تمكينها مسبقا.

المتطلبات

توصي Cisco بأن تكون لديك معرفة بهذه التقنيات:

- 9800 Wireless LAN Controller، الإصدار 16.10.1 أو إصدار أعلى.

- نظام التشغيل Microsoft Windows Server 2012 Standard.

- البنية الأساسية للمفتاح الخاص (PKI) والشهادات.

المكونات المستخدمة

تستند المعلومات الواردة في هذا المستند إلى إصدارات البرامج والمكونات المادية التالية:

- برنامج 9800-L WLC، الإصدار 17.2.1.

- نظام التشغيل Windows Server 2012 Standard R2.

- نقاط الوصول 3802.

ملاحظة: إن التكوين الجانبي للخادم في هذا المستند هو WLC SCEP على وجه التحديد، للحصول على تكوينات إضافية للخوادم معززة وآمنة وشهادات. يرجى الرجوع إلى Microsoft TechNet.

معلومات أساسية

يجب تثبيت شهادات LSC الجديدة، كل من الشهادة الجذر الخاصة بالمرجع المصدق (CA) وشهادة الجهاز، على وحدة التحكم لتنزيلها في نقاط الوصول في نهاية المطاف. باستخدام SCEP، يتم إستلام CA وشهادات الجهاز من خادم CA، ويتم تثبيتها لاحقا تلقائيا في وحدة التحكم.

تحدث عملية الاعتماد نفسها عندما يتم توفير نقاط الوصول مع قوائم التحكم في الوصول (LSCs)؛ للقيام بذلك، تعمل وحدة التحكم كوكيل CA وتساعد في الحصول على طلب الشهادة (المنشأة ذاتيا) الموقع من قبل CA لنقطة الوصول.

التكوين

الرسم التخطيطي للشبكة

تمكين خدمات SCEP في خادم Windows

الخطوة 1. في تطبيق مدير الخادم، حدد القائمة إدارة ثم حدد خيار إضافة أدوار وميزات لفتح معالج تكوين ميزات ودور الإضافة. ومن هناك، حدد مثيل الخادم الذي يتم إستخدامه لتسجيل خادم SCEP.

الخطوة 2. تحقق من تحديد ميزات المرجع المصدقوخدمة تسجيل جهاز الشبكة والمستجيب عبر الإنترنت، ثم حدد التالي:

الخطوة 3. حدد التالي مرتين، ثم إنهاء لإنهاء معالج التكوين. انتظر حتى يكمل الخادم عملية تثبيت الميزة، ثم حدد إغلاق لإغلاق المعالج.

الخطوة 4. بمجرد الانتهاء من التثبيت، تظهر أيقونة تحذير في أيقونة "إعلام مدير الخادم". حدده وحدد إرتباط خيار تكوين خدمات Active Directory على خادم الوجهة لتحديد قائمة معالج تكوين AD CS.

الخطوة 5. حدد خدمة تسجيل جهاز الشبكة و خدمات أدوار المستجيب عبر الإنترنت التي سيتم تكوينها في القائمة، ثم حدد التالي.

الخطوة 6. في حساب الخدمة ل NDES حدد أي من الخيارين بين تجمع التطبيقات المضمن أو حساب الخدمة، ثم حدد التالي.

ملاحظة: إذا كان حساب الخدمة، فتأكد من أن الحساب جزء من مجموعة IIS_IUSRS.

الخطوة 7. حدد التالي للشاشات التالية، ثم أترك عملية التثبيت تنتهي. بعد التثبيت، يتوفر عنوان SCEP URL مع أي خادم ويب. انتقل إلى عنوان URL http://<server ip>/certsrv/mscep/mscep.dll للتحقق من توفر الخدمة.

تعطيل متطلبات كلمة مرور تحدي تسجيل SCEP

وبشكل افتراضي، أستخدم خادم Windows كلمة مرور "تحدي ديناميكي" لمصادقة طلبات العميل ونقطة النهاية قبل التسجيل داخل Microsoft SCEP (MSCEP). يتطلب هذا حساب مسؤول للتصفح إلى واجهة المستخدم الرسومية (GUI) للويب لإنشاء كلمة مرور حسب الطلب لكل طلب (يجب تضمين كلمة المرور ضمن الطلب).يتعذر على وحدة التحكم تضمين كلمة المرور هذه ضمن الطلبات التي ترسلها إلى الخادم. لإزالة هذه الميزة، يلزم تعديل مفتاح التسجيل الموجود على خادم NDES:

الخطوة 1. افتح "تحرير التسجيل"، ابحث عن Regedit ضمن القائمة ابدأ.

الخطوة 2. انتقل إلى الكمبيوتر > HKEY_LOCAL_MACHINE > برنامج > Microsoft > تشفير > MSCEP > EnforcementPassword

الخطوة 3. قم بتغيير قيمة EnforcementPassword إلى 0. إذا كانت 0 بالفعل، فاتركها كما هي.

تكوين قالب الشهادة وتسجيلها

يمكن إستخدام الشهادات والمفاتيح المقترنة بها في سيناريوهات متعددة لأغراض مختلفة تم تحديدها بواسطة نهج التطبيق داخل خادم المرجع المصدق. يتم تخزين نهج التطبيق في حقل "إستخدام المفتاح الموسع (EKU)" للشهادة. يتم تحليل هذا الحقل بواسطة المصدق للتحقق من إستخدامه من قبل العميل للغرض المقصود منه. للتأكد من دمج سياسة التطبيق المناسبة لشهادات WLC و AP، قم بإنشاء قالب الشهادة المناسب وقم بتعيينه إلى سجل NDES:

الخطوة 1. انتقل إلى ابدأ > أدوات إدارية > المرجع المصدق.

الخطوة 2. قم بتوسيع شجرة مجلد خادم المرجع المصدق، انقر بزر الماوس الأيمن فوق مجلدات قوالب الترخيص وحدد إدارة.

الخطوة 3. انقر بزر الماوس الأيمن فوق قالب شهادة المستخدمين، ثم حدد تكرار القالب في قائمة السياق.

الخطوة 4. انتقل إلى علامة التبويب عام، وقم بتغيير اسم القالب وفترة الصلاحية حسب الرغبة، أترك كل الخيارات الأخرى بدون تحديد.

تحذير: عند تعديل فترة الصلاحية، تأكد من أنها ليست أكبر من صلاحية شهادة جذر المرجع المصدق.

الخطوة 5. انتقل إلى علامة التبويب اسم الموضوع، وتأكد من تحديد التوريد في الطلب. يبدو أن منبثق يشير إلى أن المستخدمين لا يحتاجون لموافقة المسؤول للحصول على توقيعهم على الشهادة، حدد موافق.

الخطوة 6. انتقل إلى علامة التبويب الملحقات، ثم حدد خيار نهج التطبيقات وحدد الزر تحرير.... تأكد من أن مصادقة العميل موجودة في نافذة سياسات التطبيق، وإلا، حدد إضافة وأضفه.

الخطوة 7. انتقل إلى علامة التبويب أمان، وتأكد من أن حساب الخدمة المحدد في الخطوة 6 من تمكين خدمات SCEP في Windows Server لديه أذونات التحكم الكامل الخاصة بالقالب، ثم حدد تطبيق وموافق.

الخطوة 8. ارجع إلى نافذة المرجع المصدق، وانقر بزر الماوس الأيمن في المجلد قوالب الشهادة وحدد جديد > قالب الشهادة المراد إصداره.

الخطوة 9. حدد قالب الشهادة الذي تم إنشاؤه مسبقا، في هذا المثال 9800-LSC، وحدد موافق.

ملاحظة: قد يستغرق قالب الشهادة الذي تم إنشاؤه حديثا وقتا أطول للإدراج في عمليات نشر خوادم متعددة لأنه يحتاج إلى النسخ المتماثل على كافة الخوادم.

يتم سرد قالب الشهادة الجديد الآن ضمن محتوى مجلد قوالب الشهادات.

الخطوة 10. ارجع إلى نافذة محرر السجل وانتقل إلى Computer > HKEY_LOCAL_MACHINE > Software > Microsoft > Cryptography > MSCEP.

الخطوة 11. قم بتحرير سجلات EncryptionTemplate وGeneralPurposeTemplate وSignatureTemplate بحيث تشير إلى قالب الشهادة الذي تم إنشاؤه حديثا.

الخطوة 12. أعد تشغيل خادم NDES، لذلك ارجع إلى نافذة المرجع المصدق، وحدد اسم الخادم، وحدد زر إيقاف وتشغيل بنجاح.

تكوين TrustPoint للجهاز 9800

يجب أن تحتوي وحدة التحكم على نقطة ثقة معرفة لمصادقة نقاط الوصول (AP) بمجرد تزويدها. تتضمن TrustPoint شهادة جهاز 9800، بالإضافة إلى شهادة جذر CA التي تم الحصول عليها من نفس خادم CA (Microsoft CA في هذا المثال). لكي يتم تثبيت الشهادة في TrustPoint، يجب أن تحتوي على سمات الموضوع مع زوج من مفاتيح RSA المقترنة بها. ويتم إجراء التكوين إما من خلال واجهة الويب أو سطر الأوامر.

الخطوة 1. انتقل إلى التكوين > الأمان > إدارة PKI وحدد علامة التبويب إنشاء زوج مفاتيح RSA. حدد الزر + إضافة .

الخطوة 2. قم بتحديد تسمية مرتبطة بزوج المفاتيح، وتأكد من تحديد خانة الاختيار Exportable.

CLI تشكيل ل steps 1 و 2، في هذا تشكيل مثال ولدت ال keypair مع تسمية AP-LSC و modules حجم 2048 بت:

9800-L(config)#crypto key generate rsa exportable general-keys modulus

label

The name for the keys will be: AP-LSC

% The key modulus size is 2048 bits

% Generating 2048 bit RSA keys, keys will be exportable...

[OK] (elapsed time was 1 seconds)

الخطوة 3. ضمن نفس القسم، حدد علامة التبويب TrustPoint، وحدد الزر + Add.

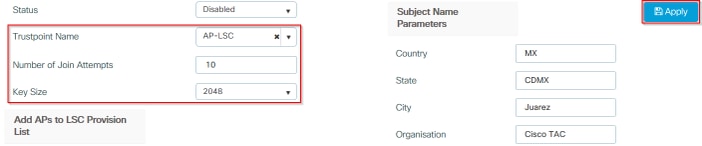

الخطوة 4. املأ تفاصيل TrustPoint بمعلومات الجهاز، ثم حدد تطبيق على الجهاز:

- حقل التسمية هو الاسم المرتبط ب trustPoint

- بالنسبة لعنوان URL للتسجيل أستخدم العنوان المحدد في الخطوة 7 من تمكين خدمات SCEP في قسم "خادم Windows"

- حدد خانة الاختيار مصادقة بحيث يتم تنزيل شهادة CA

- يتم وضع حقل اسم المجال كسمة اسم عامة لطلب الشهادة

- حدد خانة الاختيار إنشاء المفتاح، وتظهر القائمة المنسدلة، وحدد زوج المفاتيح الذي تم إنشاؤه في الخطوة 2

- حدد خانة الاختيار Login TrustPoint ، يظهر حقلا كلمة مرور، اكتب كلمة مرور. يستخدم هذا لتوصيل مفاتيح الشهادة بشهادة الجهاز وشهادة المرجع المصدق

تحذير: لا تدعم وحدة التحكم 9800 سلاسل الخوادم متعددة الطبقات لتثبيت LSC، لذلك يجب أن يكون المرجع المصدق الجذر هو الذي يوقع على طلبات الشهادة من وحدة التحكم ونقاط الوصول (APs).

تكوين CLI للخطوات الثالثة والرابعة:

تحذير: يجب تنسيق سطر تكوين اسم الموضوع في صياغة LDAP، وإلا فلن يتم قبوله بواسطة وحدة التحكم.

9800-L(config)#crypto pki trustpoint

/certsrv/mscep/mscep.dll

9800-L(ca-trustpoint)#subject-name C=

, ST=

, L=

, O=

, CN=

/emailAddress=

9800-L(ca-trustpoint)#rsakeypair

تحديد معلمات تسجيل نقطة الوصول وتحديث TrustPoint للإدارة

يستخدم تسجيل نقطة الوصول تفاصيل TrustPoint المحددة مسبقا لتحديد تفاصيل الخادم التي تقوم وحدة التحكم بإعادة توجيه طلب الشهادة إليها. بما أن وحدة التحكم تستخدم كوكيل لتسجيل الشهادة، فإنها تحتاج إلى أن تكون على علم بمعلمات الموضوع المضمنة في طلب الشهادة. ويتم إجراء التكوين إما من خلال واجهة الويب أو سطر الأوامر.

الخطوة 1. انتقل إلى التكوين > لاسلكي > نقاط الوصول ووسع قائمة توفير LSC.

الخطوة 2. املأ معلمات اسم الموضوع بالسمات المعبئة في طلبات شهادة نقطة الوصول، ثم حدد تطبيق.

CLI تشكيل ل steps 1 و 2:

9800-L(config)#ap lsc-provision subject-name-parameter country

city

domain

org

email-address

ملاحظة:يجب إحترام معلمات اسم الموضوع المقيدة بحرفين مثل رمز البلد إحتراما دقيقا لأن عنصر التحكم في الشبكة المحلية اللاسلكية 9800 لا يتحقق من صحة هذه السمات.

لمزيد من المعلومات راجع الخلل CSCvo72999  كمرجع.

كمرجع.

الخطوة 3. ضمن نفس القائمة، حدد TrustPoint المحددة مسبقا من القائمة المنسدلة، وحدد عدد محاولات ربط نقطة الوصول (هذا يحدد عدد محاولات الانضمام قبل أن تستخدم الميكروفون مرة أخرى)، وقم بتعيين حجم مفتاح الشهادة. بعد ذلك، انقر فوق تطبيق.

CLI تشكيل للخطوة 3:

9800-L(config)#ap lsc-provision join-attempt

الخطوة 4. (إختياري) يمكن تشغيل إعداد AP LSC لجميع نقاط الوصول المنضمة إلى وحدة التحكم، أو إلى نقاط وصول معينة معرفة في قائمة عناوين MAC. ضمن نفس القائمة، دخلت ال AP إثرنيت ماك عنوان في تنسيق xxx.xxxx.xxxx في النص مجال وطقطقة + علامة. بدلا من ذلك، قم بتحميل ملف csv يحتوي على عناوين MAC لنقطة الوصول، وحدد الملف ثم حدد تحميل الملف.

ملاحظة: يتخطى جهاز التحكم أي عنوان MAC في ملف CSV لا يتعرف عليه من قائمة نقاط الوصول المرتبطة به.

CLI تشكيل للخطوة 4:

9800-L(config)#ap lsc-provision mac-address

الخطوة 5. حدد تمكين أو قائمة التوفير من القائمة المنسدلة المجاورة تسمية الحالة ثم انقر فوق تطبيق لتشغيل تسجيل AP LSC.

ملاحظة: نقاط الوصول تبدأ طلب الشهادة وتنزيلها وتثبيتها. ما إن يتم تثبيت الشهادة بالكامل، فإن نقطة الوصول تعيد تمهيد، وتبدأ عملية الربط بالشهادة الجديدة.

تلميح: إذا تم توفير AP LSC من خلال وحدة تحكم للإنتاج المسبق يتم إستخدامها مع قائمة التوفير، فلا تقم بإزالة إدخالات AP بمجرد توفير الشهادة. إن تم هذا، وال APs إحتياطي إلى MIC والانضمام إلى ال نفسه جهاز تحكم قبل الإنتاج، LSC شهادات يمحو.

CLI تشكيل للخطوة 5:

9800-L(config)#ap lsc-provision

In Non-WLANCC mode APs will be provisioning with RSA certificates with specified key-size configuration. In WLANCC mode APs will be provisioning with EC certificates with a 384 bit key by-default or 256 bit key if configured.

Are you sure you want to continue? (y/n): y If specific AP list provisioning is preferred then use: 9800-L(config)#ap lsc-provision provision-list

الخطوة 6. انتقل إلى تكوين > واجهة > لاسلكي وحدد واجهة الإدارة. في حقل TrustPoint، حدد TrustPoint الجديد من القائمة المنسدلة وانقر فوق تحديث وتطبيق على الجهاز.

تحذير: إذا تم تمكين LSC ولكن يشير TrustPoint الخاص ب 9800 WLC إلى MIC أو SSC، تحاول نقاط الوصول الانضمام إلى LSC للعدد الذي تم تكوينه لمحاولات الانضمام. ما إن يبلغ الحد الأقصى محاولة، ال APs إحتياطي إلى MIC والانضمام ثانية، غير أن بما أن LSC مكنت توفير ال APs طلب جديد LSC. وهذا يؤدي إلى تكرار حلقي حيث يقوم خادم CA بتوقيع الشهادات باستمرار لنفس APs و APs التصق في حلقة ربط-طلب-reboot.

ملاحظة: بمجرد تحديث Management TrustPoint لاستخدام شهادة LSC، لا يمكن لنقاط الوصول الجديدة الانضمام إلى وحدة التحكم باستخدام ميكروفون. لا يوجد حاليا دعم لفتح نافذة توفير. إن يحتاج أنت أن يركب APs جديد، هم يحتاج أن يكون زودت سابقا مع LSC توقيع من ال نفسه CA أن الواحد في الإدارة توثيق نقطة.

CLI تشكيل للخطوة 6:

9800-L(config)#wireless management trustpoint

التحقق من الصحة

التحقق من تثبيت شهادات وحدة التحكم

للتحقق من وجود معلومات LSC في إصدار الأمر 9800 WLC TrustPoint show crypto pki certificates verbose <trustPoint name>، يتم ربط شهادتين ب trustPoint التي تم إنشاؤها لتوفير LSC والتسجيل. في هذا المثال، يكون اسم TrustPoint هو "microsoft-ca" (يتم عرض الإخراج ذي الصلة فقط):

9800-L#show crypto pki certificates verbose microsoft-ca

Certificate

Status: Available

Version: 3

Certificate Usage: General Purpose

Issuer:

cn=CHUU-WIN12-CA

dc=chuu-domain

dc=local

Subject:

Name: 9800-L.alzavala.local

cn=9800-L.chuu-domain.local/emailAddress=jesuherr@cisco.com

o=Wireless TAC

l=Juarez

st=CDMX

c=MX

hostname=9800-L.alzavala.local

CRL Distribution Points:

ldap:///CN=CHUU-WIN12-CA,CN=Chuu-Win12,CN=CDP,CN=Public%20Key%20Services,CN=Services,CN=Coint

Validity Date:

start date: 04:25:59 Central May 11 2020

end date: 04:25:59 Central May 11 2022

Subject Key Info:

Public Key Algorithm: rsaEncryption

RSA Public Key: (2048 bit)

Signature Algorithm: SHA256 with RSA Encryption

[...]

Authority Info Access:

CA ISSUERS: ldap:///CN=CHUU-WIN12-CA,CN=AIA,CN=Public%20Key%20Services,CN=Services,CN=Configuration,DC=chuu-domain,DC=local?cACertificate?base?objectClass=certificationAuthority

[...]

CA Certificate

Status: Available

Version: 3

Certificate Serial Number (hex): 37268ED56080CB974EF3806CCACC77EC

Certificate Usage: Signature

Issuer:

cn=CHUU-WIN12-CA

dc=chuu-domain

dc=local

Subject:

cn=CHUU-WIN12-CA

dc=chuu-domain

dc=local

Validity Date:

start date: 05:58:01 Central May 10 2019

end date: 06:08:01 Central May 10 2024

Subject Key Info:

Public Key Algorithm: rsaEncryption

RSA Public Key: (2048 bit)

Signature Algorithm: SHA256 with RSA Encryption

التحقق من تكوين 9800 WLC LSC

للتحقق من التفاصيل حول Wireless Management TrustPoint تقوم بتشغيل الأمر show wireless management trustPoint، فتأكد من أن TrustPoint الصحيح (النقطة التي تحتوي على تفاصيل LSC، AP-LSC في هذا المثال) قيد الاستخدام ويتم وضع علامة عليها على أنها متاحة:

9800-L#show wireless management trustpoint Trustpoint Name : AP-LSC Certificate Info : Available Certificate Type : LSC Certificate Hash : 9e5623adba5307facf778e6ea2f5082877ea4beb Private key Info : Available

للتحقق من التفاصيل حول تكوين إعداد AP LSC، بجانب قائمة نقاط الوصول التي تمت إضافتها إلى قائمة التوفير، قم بتشغيل الأمر show ap lsc-provision summary. تأكد من إظهار حالة التوفير الصحيحة:

9800-L#show ap lsc-provision summary AP LSC-provisioning : Enabled for all APs Trustpoint used for LSC-provisioning : AP-LSC LSC Revert Count in AP reboots : 10 AP LSC Parameters : Country : MX State : CDMX City : Juarez Orgn : Cisco TAC Dept : Wireless TAC Email : josuvill@cisco.com Key Size : 2048 EC Key Size : 384 bit AP LSC-provision List : Total number of APs in provision list: 2 Mac Addresses : -------------- xxxx.xxxx.xxxx xxxx.xxxx.xxxx

التحقق من تثبيت شهادة نقطة الوصول

للتحقق من أن الشهادات المثبتة في نقطة الوصول تشغل الأمر show crypto من واجهة سطر الأوامر (CLI) لنقطة الوصول، تأكد من وجود كل من شهادة جذر المرجع المصدق وشهادة الجهاز (يعرض الإخراج البيانات ذات الصلة فقط):

AP3802#show crypto

[...]

------------------------------------------------------------------------------ LSC: Enabled ----------------------------- Device Certificate ----------------------------- Certificate: Data: Version: 3 (0x2) Serial Number: 73:00:00:00:0b:9e:c4:2e:6c:e1:54:84:96:00:00:00:00:00:0b Signature Algorithm: sha256WithRSAEncryption Issuer: DC=local, DC=chuu-domain, CN=CHUU-WIN12-CA Validity Not Before: May 13 01:22:13 2020 GMT Not After : May 13 01:22:13 2022 GMT Subject: C=MX, ST=CDMX, L=Juarez, O=Cisco TAC, CN=ap3g3-286F7FCF53AC/emailAddress=josuvill@cisco.com Subject Public Key Info: Public Key Algorithm: rsaEncryption Public-Key: (2048 bit) ----------------------------- Root Certificate ------------------------------- Certificate: Data: Version: 3 (0x2) Serial Number: 32:61:fb:93:a8:0a:4a:97:42:5b:5e:32:28:29:0d:32 Signature Algorithm: sha256WithRSAEncryption Issuer: DC=local, DC=chuu-domain, CN=CHUU-WIN12-CA Validity Not Before: May 10 05:58:01 2019 GMT Not After : May 10 05:58:01 2024 GMT Subject: DC=local, DC=chuu-domain, CN=CHUU-WIN12-CA Subject Public Key Info: Public Key Algorithm: rsaEncryption Public-Key: (2048 bit)

إن LSC لمفتاح ميناء dot1x استعملت صحة هوية، من ال ap أنت يستطيع دققت إن مكنت صحة أيسر.

AP3802#show ap authentication status AP dot1x feature is disabled.

ملاحظة: لتمكين نقاط الوصول بالمنفذ dot1x، يلزم تعريف بيانات اعتماد dot1x لنقاط الوصول في ملف تعريف نقطة الوصول أو تكوين نقطة الوصول نفسه بقيم زائفة.

استكشاف الأخطاء وإصلاحها

المشكلات الشائعة

- إذا لم يتم تعيين القوالب بشكل صحيح في سجل الخادم أو إذا كان الخادم يتطلب اعتراض كلمة مرور، فإن طلب الشهادة إما ل 9800 WLC أو لنقاط الوصول يتم رفضه.

- إذا تم تعطيل المواقع الافتراضية ل IIS، يتم تعطيل خدمة SCEP أيضا، لذلك لا يمكن الوصول إلى عنوان URL المحدد في TrustPoint ولا يقوم عنصر التحكم في الشبكة المحلية اللاسلكية (WLC) طراز 9800 بإرسال أي طلب شهادة.

- في حالة عدم مزامنة الوقت بين الخادم وعنصر التحكم في الشبكة المحلية اللاسلكية (WLC) طراز 9800، لا يتم تثبيت الشهادات نظرا لفشل التحقق من صحة الوقت.

أوامر تصحيح الأخطاء والسجل

أستخدم هذه الأوامر لاستكشاف أخطاء تسجيل شهادة وحدة التحكم 9800 وإصلاحها:

9800-L#debug crypto pki transactions 9800-L#debug crypto pki validation

9800-L#debug crypto pki scep

لاستكشاف أخطاء تسجيل نقطة الوصول ومراقبتها وإصلاحها، أستخدم الأوامر التالية:

AP3802#debug capwap client payload AP3802#debug capwap client events

من سطر أوامر نقطة الوصول، يظهر show logging ما إذا كانت نقطة الوصول بها مشكلات في تثبيت الشهادة، ويقدم تفاصيل حول سبب عدم تثبيت الشهادة:

[...]

Mar 19 19:39:13 kernel: *03/19/2020 19:39:13.3429] AP has joined controller 9800-L Mar 19 19:39:13 kernel: 03/19/2020 19:39:13.3500] SELinux: initialized (dev mtd_inodefs, type mtd_inodefs), not configured for labeling Mar 19 19:39:13 kernel: *03/19/2020 19:39:13.5982] Generating a RSA private key Mar 19 19:39:14 kernel: *03/19/2020 19:39:13.5989] ....................... Mar 19 19:39:15 kernel: *03/19/2020 19:39:14.4179] .. Mar 19 19:39:15 kernel: *03/19/2020 19:39:15.2952] writing new private key to '/tmp/lsc/priv_key' Mar 19 19:39:15 kernel: *03/19/2020 19:39:15.2955] ----- Mar 19 19:39:15 kernel: *03/19/2020 19:39:15.5421] cen_validate_lsc: Verification failed for certificate: Mar 19 19:39:15 kernel: *03/19/2020 19:39:15.5421] countryName = MX Mar 19 19:39:15 kernel: *03/19/2020 19:39:15.5421] stateOrProvinceName = CDMX Mar 19 19:39:15 kernel: *03/19/2020 19:39:15.5421] localityName = Juarez Mar 19 19:39:15 kernel: *03/19/2020 19:39:15.5421] organizationName = cisco-tac Mar 19 19:39:15 kernel: *03/19/2020 19:39:15.5421] commonName = ap3g3- Mar 19 19:39:15 kernel: *03/19/2020 19:39:15.5421] emailAddress = jesuherr@cisco.com Mar 19 19:39:15 kernel: *03/19/2020 19:39:15.5427] LSC certificates/key failed validation! Mar 19 19:39:15 kernel: *03/19/2020 19:39:15.5427]

مثال على محاولة تسجيل ناجحة

هذا هو المخرج من تصحيح الأخطاء الذي تم ذكره قبل التسجيل الناجح لكل من وحدة التحكم ونقاط الوصول (APs) المقترنة بها.

إستيراد شهادة جذر CA إلى 9800 WLC:

[...]

Certificate has the following attributes: Fingerprint MD5: E630EAE6 FB824658 690EB0F5 638D7224 Fingerprint SHA1: 97070ACD CAD03D5D 0C1A6085 19992E0D 6B8C4D8B % Do you accept this certificate? [yes/no]: yes CRYPTO_PKI_SCEP: Client sending GetCACert request CRYPTO_PKI: Sending CA Certificate Request: GET /certsrv/mscep/mscep.dll/pkiclient.exe?operation=GetCACert&message=AP-LSC HTTP/1.0 User-Agent: Mozilla/4.0 (compatible; MSIE 5.0; Cisco PKI) Host: 172.16.80.8 CRYPTO_PKI: locked trustpoint AP-LSC, refcount is 1 CRYPTO_PKI: http connection opened CRYPTO_PKI: Sending HTTP message CRYPTO_PKI: Reply HTTP header: HTTP/1.0 User-Agent: Mozilla/4.0 (compatible; MSIE 5.0; Cisco PKI) Host: 172.16.80.8 CRYPTO_PKI: unlocked trustpoint AP-LSC, refcount is 0 CRYPTO_PKI: locked trustpoint AP-LSC, refcount is 1 CRYPTO_PKI: Header length received: 192 CRYPTO_PKI: parse content-length header. return code: (0) and content-length : (3638) CRYPTO_PKI: Complete data arrived CRYPTO_PKI: unlocked trustpoint AP-LSC, refcount is 0 CRYPTO_PKI: Reply HTTP header: HTTP/1.1 200 OK Content-Type: application/x-x509-ca-ra-cert Server: Microsoft-IIS/8.5 X-Powered-By: ASP.NET Date: Tue, 19 May 2020 21:47:34 GMT Connection: close Content-Length: 3638 Content-Type indicates we have received CA and RA certificates. CRYPTO_PKI_SCEP: Client received CA and RA certificate CRYPTO_PKI:crypto_process_ca_ra_cert(trustpoint=AP-LSC) The PKCS #7 message contains 3 certificates. CRYPTO_PKI:crypto_pkcs7_extract_ca_cert found cert CRYPTO_PKI: Bypassing SCEP capabilities request 0 CRYPTO_PKI: transaction CRYPTO_REQ_CA_CERT completed CRYPTO_PKI: CA certificate received. CRYPTO_PKI: CA certificate received. CRYPTO_PKI: crypto_pki_get_cert_record_by_cert() CRYPTO_PKI: crypto_pki_authenticate_tp_cert() CRYPTO_PKI: trustpoint AP-LSC authentication status = 0 Trustpoint CA certificate accepted.

تسجيل جهاز 9800 WLC:

[...]

CRYPTO_PKI: using private key AP-LSC for enrollment CRYPTO_PKI_SCEP: Client sending GetCACert request CRYPTO_PKI: Sending CA Certificate Request: GET /certsrv/mscep/mscep.dll/pkiclient.exe?operation=GetCACert&message=AP-LSC HTTP/1.0 User-Agent: Mozilla/4.0 (compatible; MSIE 5.0; Cisco PKI) Host: 172.16.80.8 CRYPTO_PKI: locked trustpoint AP-LSC, refcount is 1 CRYPTO_PKI: http connection opened CRYPTO_PKI: Sending HTTP message CRYPTO_PKI: Reply HTTP header: HTTP/1.0 User-Agent: Mozilla/4.0 (compatible; MSIE 5.0; Cisco PKI) Host: 172.16.80.8 CRYPTO_PKI: unlocked trustpoint AP-LSC, refcount is 0 CRYPTO_PKI: locked trustpoint AP-LSC, refcount is 1 CRYPTO_PKI: Header length received: 192 CRYPTO_PKI: parse content-length header. return code: (0) and content-length : (3638) CRYPTO_PKI: Complete data arrived CRYPTO_PKI: unlocked trustpoint AP-LSC, refcount is 0 CRYPTO_PKI: Reply HTTP header: HTTP/1.1 200 OK Content-Type: application/x-x509-ca-ra-cert Server: Microsoft-IIS/8.5 X-Powered-By: ASP.NET Date: Tue, 19 May 2020 21:48:33 GMT Connection: close Content-Length: 3638 Content-Type indicates we have received CA and RA certificates. CRYPTO_PKI_SCEP: Client received CA and RA certificate CRYPTO_PKI:crypto_process_ca_ra_cert(trustpoint=AP-LSC) The PKCS #7 message contains 3 certificates. CRYPTO_PKI:crypto_pkcs7_insert_ra_certs found RA certs CRYPTO_PKI:crypto_pkcs7_insert_ra_certs found RA certs CRYPTO_PKI_SCEP: Client Sending GetCACaps request with msg = GET /certsrv/mscep/mscep.dll/pkiclient.exe?operation=GetCACaps&message=AP-LSC HTTP/1.0 User-Agent: Mozilla/4.0 (compatible; MSIE 5.0; Cisco PKI) Host: 172.16.80.8 CRYPTO_PKI: locked trustpoint AP-LSC, refcount is 1 CRYPTO_PKI: http connection opened CRYPTO_PKI: Sending HTTP message CRYPTO_PKI: Reply HTTP header: HTTP/1.0 User-Agent: Mozilla/4.0 (compatible; MSIE 5.0; Cisco PKI) Host: 172.16.80.8 CRYPTO_PKI: unlocked trustpoint AP-LSC, refcount is 0 CRYPTO_PKI: locked trustpoint AP-LSC, refcount is 1 CRYPTO_PKI: Header length received: 171 CRYPTO_PKI: parse content-length header. return code: (0) and content-length : (34) CRYPTO_PKI: Complete data arrived CRYPTO_PKI: unlocked trustpoint AP-LSC, refcount is 0 CRYPTO_PKI: Reply HTTP header: HTTP/1.1 200 OK Content-Type: text/plain Server: Microsoft-IIS/8.5 X-Powered-By: ASP.NET Date: Tue, 19 May 2020 21:48:33 GMT Connection: close Content-Length: 34 CRYPTO_PKI: HTTP header content length is 34 bytes CRYPTO_PKI_SCEP: Server returned capabilities: 92 CA_CAP_RENEWAL CA_CAP_S alz_9800(config)#HA_1 CA_CAP_SHA_256 CA_CAP_SHA_512 CRYPTO_PKI: transaction CRYPTO_REQ_CERT completed CRYPTO_PKI: status: %PKI-6-CSR_FINGERPRINT: CSR Fingerprint MD5 : 9BFBA438303487562E888087168F05D4 CSR Fingerprint SHA1: 58DC7DB84C632A7307631A97A6ABCF65A3DEFEEF CRYPTO_PKI: Certificate Request Fingerprint MD5: 9BFBA438 30348756 2E888087 168F05D4 CRYPTO_PKI: Certificate Request Fingerprint SHA1: 58DC7DB8 4C632A73 07631A97 A6ABCF65 A3DEFEEF PKI:PKCS7 to issuer cn=CHUU-WIN12-CA,dc=chuu-domain,dc=local serial 18 00 00 00 38 DB 68 64 C0 52 C0 0F 0E 00 00 00 00 00 38 CRYPTO_PKI: Deleting cached key having key id 65 CRYPTO_PKI: Attempting to insert the peer's public key into cache CRYPTO_PKI:Peer's public inserted successfully with key id 66 CRYPTO_PKI: Expiring peer's cached key with key id 66 PKI: Trustpoint AP-LSC has no router cert PKI: Signing pkcs7 with AP-LSC trustpoint temp self-signed cert CRYPTO_PKI_SCEP: Client sending PKCSReq CRYPTO_PKI: locked trustpoint AP-LSC, refcount is 1 CRYPTO_PKI: http connection opened CRYPTO_PKI: Sending HTTP message CRYPTO_PKI: Reply HTTP header: HTTP/1.0 Host: 172.16.80.8 CRYPTO_PKI: unlocked trustpoint AP-LSC, refcount is 0 CRYPTO_PKI: locked trustpoint AP-LSC, refcount is 1 CRYPTO_PKI: locked trustpoint AP-LSC, refcount is 2 CRYPTO_PKI: Header length received: 188 CRYPTO_PKI: parse content-length header. return code: (0) and content-length : (2807) CRYPTO_PKI: Complete data arrived CRYPTO_PKI: unlocked trustpoint AP-LSC, refcount is 1 CRYPTO_PKI: received msg of 2995 bytes CRYPTO_PKI: Reply HTTP header: HTTP/1.1 200 OK Content-Type: application/x-pki-message Server: Microsoft-IIS/8.5 X-Powered-By: ASP.NET Date: Tue, 19 May 2020 21:48:33 GMT Connection: close Content-Length: 2807 CRYPTO_PKI: Prepare global revocation service providers CRYPTO_PKI: Deleting cached key having key id 66 CRYPTO_PKI: Attempting to insert the peer's public key into cache CRYPTO_PKI:Peer's public inserted successfully with key id 67 CRYPTO_PKI: Expiring peer's cached key with key id 67 CRYPTO_PKI: Remove global revocation service providers The PKCS #7 message has 1 verified signers. signing cert: issuer cn=CHUU-WIN12-CA,dc=chuu-domain,dc=local serial 1800037A239DF5180C0672C0000037 Signed Attributes: CRYPTO_PKI_SCEP: Client received CertRep - GRANTED (AF58BA9313638026C5DC151AF474723F) CRYPTO_PKI: status = 100: certificate is granted The PKCS #7 message contains 1 certs and 0 crls. Newly-issued Router Cert: issuer=cn=CHUU-WIN12-CA,dc=chuu-domain,dc=local serial=1800043245DC93E1D943CA70000043 start date: 21:38:34 Central May 19 2020 end date: 21:38:34 Central May 19 2022 Router date: 21:48:35 Central May 19 2020 %PKI-6-CERT_INSTALL: An ID certificate has been installed under Trustpoint : AP-LSC Issuer-name : cn=CHUU-WIN12-CA,dc=chuu-domain,dc=local Subject-name : cn=9800-L.chuu-domain.local/emailAddress=jesuherr@cisco.com,o=Wireless TAC,l=Juarez,st=CDMX,c=MX,hostname=alz_9800.alzavala.local Serial-number: 1800000043245DC93E1D943CA7000000000043 End-date : 2022-05-19T21:38:34Z Received router cert from CA CRYPTO_PKI: Not adding alz_9800.alzavala.local to subject-alt-name field because : Character allowed in the domain name. Calling pkiSendCertInstallTrap to send alert CRYPTO_PKI: All enrollment requests completed for trustpoint AP-LSC

إخراج تصحيح أخطاء تسجيل نقطة الوصول من جانب وحدة التحكم، يتم تكرار هذا الإخراج عدة مرات لكل نقطة وصول يتم الانضمام إلى عنصر التحكم في الشبكة المحلية اللاسلكية (WLC) طراز 9800:

[...]

CRYPTO_PKI: (A6964) Session started - identity selected (AP-LSC) CRYPTO_PKI: Doing re-auth to fetch RA certificate. CRYPTO_PKI_SCEP: Client sending GetCACert request CRYPTO_PKI: Sending CA Certificate Request: GET /certsrv/mscep/mscep.dll/pkiclient.exe?operation=GetCACert&message=AP-LSC HTTP/1.0 User-Agent: Mozilla/4.0 (compatible; MSIE 5.0; Cisco PKI) Host: 172.16.80.8 CRYPTO_PKI: locked trustpoint AP-LSC, refcount is 2 CRYPTO_PKI: http connection opened CRYPTO_PKI: Sending HTTP message CRYPTO_PKI: Reply HTTP header: HTTP/1.0 User-Agent: Mozilla/4.0 (compatible; MSIE 5.0; Cisco PKI) Host: 172.16.80.8 CRYPTO_PKI: unlocked trustpoint AP-LSC, refcount is 1 CRYPTO_PKI: locked trustpoint AP-LSC, refcount is 2 CRYPTO_PKI: Header length received: 192 CRYPTO_PKI: parse content-length header. return code: (0) and content-length : (3638) CRYPTO_PKI: Complete data arrived CRYPTO_PKI: unlocked trustpoint AP-LSC, refcount is 1 CRYPTO_PKI: Reply HTTP header: HTTP/1.1 200 OK Content-Type: application/x-x509-ca-ra-cert Server: Microsoft-IIS/8.5 X-Powered-By: ASP.NET Date: Tue, 19 May 2020 21:51:03 GMT Connection: close Content-Length: 3638 Content-Type indicates we have received CA and RA certificates. CRYPTO_PKI_SCEP: Client received CA and RA certificate CRYPTO_PKI:crypto_process_ca_ra_cert(trustpoint=AP-LSC) The PKCS #7 message contains 3 certificates. CRYPTO_PKI:crypto_pkcs7_insert_ra_certs found RA certs CRYPTO_PKI:crypto_pkcs7_insert_ra_certs found RA certs CRYPTO_PKI: Capabilites already obtained CA_CAP_RENEWAL CA_CAP_SHA_1 CA_CAP_SHA_256 CA_CAP_SHA_512 PKCS10 request is compulsory CRYPTO_PKI: byte 2 in key usage in PKCS#10 is 0x5 May 19 21: alz_9800(config)#51:04.985: CRYPTO_PKI: all usage CRYPTO_PKI: key_usage is 4 CRYPTO_PKI: creating trustpoint clone Proxy-AP-LSC8 CRYPTO_PKI: Creating proxy trustpoint Proxy-AP-LSC8 CRYPTO_PKI: Proxy enrollment request trans id = 7CBB299A2D9BC77DBB1A8716E6474C0C CRYPTO_PKI: Proxy forwading an enrollment request CRYPTO_PKI: using private key AP-LSC for enrollment CRYPTO_PKI: Proxy send CA enrollment request with trans id: 7CBB299A2D9BC77DBB1A8716E6474C0C CRYPTO_PKI: No need to re-auth as we have RA in place CRYPTO_PKI: Capabilites already obtained CA_CAP_RENEWAL CA_CAP_SHA_1 CA_CAP_SHA_256 CA_CAP_SHA_512 CRYPTO_PKI: transaction CRYPTO_REQ_CERT completed CRYPTO_PKI: status: PKI:PKCS7 to issuer cn=CHUU-WIN12-CA,dc=chuu-domain,dc=local serial 18 00 00 00 38 DB 68 64 C0 52 C0 0F 0E 00 00 00 00 00 38 CRYPTO_PKI: Deleting cached key having key id 67 CRYPTO_PKI: Attempting to insert the peer's public key into cache CRYPTO_PKI:Peer's public inserted successfully with key id 68 CRYPTO_PKI: Expiring peer's cached key with key id 68 PKI: Trustpoint Proxy-AP-LSC8 has no router cert and loaded PKI: Signing pkcs7 with Proxy-AP-LSC8 trustpoint temp self-signed cert CRYPTO_PKI_SCEP: Client sending PKCSReq CRYPTO_PKI: locked trustpoint Proxy-AP-LSC8, refcount is 2 CRYPTO_PKI: http connection opened CRYPTO_PKI: Sending HTTP message CRYPTO_PKI: Reply HTTP header: HTTP/1.0 Host: 172.16.80.8 CRYPTO_PKI: unlocked trustpoint Proxy-AP-LSC8, refcount is 1 CRYPTO_PKI: locked trustpoint Proxy-AP-LSC8, refcount is 2 CRYPTO_PKI: locked trustpoint Proxy-AP-LSC8, refcount is 3 CRYPTO_PKI: Header length received: 188 CRYPTO_PKI: parse content-length header. return code: (0) and content-length : (2727) CRYPTO_PKI: Complete data arrived CRYPTO_PKI: unlocked trustpoint Proxy-AP-LSC8, refcount is 2 CRYPTO_PKI: received msg of 2915 bytes CRYPTO_PKI: Reply HTTP header: HTTP/1.1 200 OK Content-Type: application/x-pki-message Server: Microsoft-IIS/8.5 X-Powered-By: ASP.NET Date: Tue, 19 May 2020 21:51:03 GMT Connection: close Content-Length: 2727 CRYPTO_PKI: Prepare global revocation service providers CRYPTO_PKI: Deleting cached key having key id 68 CRYPTO_PKI: Attempting to insert the peer's public key into cache CRYPTO_PKI:Peer's public inserted successfully with key id 69 CRYPTO_PKI: Expiring peer's cached key with key id 69 CRYPTO_PKI: Remove global revocation service providers The PKCS #7 message has 1 alz_9800(config)# verified signers. signing cert: issuer cn=CHUU-WIN12-CA,dc=chuu-domain,dc=local serial 1800037A239DF5180C0672C0000037 Signed Attributes: CRYPTO_PKI_SCEP: Client received CertRep - GRANTED (7CBB299A2D9BC77DBB1A8716E6474C0C) CRYPTO_PKI: status = 100: certificate is granted The PKCS #7 message contains 1 certs and 0 crls. Received router cert from CA CRYPTO_PKI: Enrollment poroxy callback status: CERT_REQ_GRANTED CRYPTO_PKI: Proxy received router cert from CA CRYPTO_PKI: Rcvd request to end PKI session A6964. CRYPTO_PKI: PKI session A6964 has ended. Freeing all resources. CRYPTO_PKI: unlocked trustpoint AP-LSC, refcount is 0 CRYPTO_PKI: Cleaning RA certificate for TP : AP-LSC CRYPTO_PKI: All enrollment requests completed for trustpoint Proxy-AP-LSC8. CRYPTO_PKI: All enrollment requests completed for trustpoint Proxy-AP-LSC8. CRYPTO_PKI: unlocked trustpoint Proxy-AP-LSC8, refcount is 1 CRYPTO_PKI: All enrollment requests completed for trustpoint Proxy-AP-LSC8. CRYPTO_CS: removing trustpoint clone Proxy-AP-LSC8

إخراج تصحيح أخطاء تسجيل نقطة الوصول من جانب نقطة الوصول:

[DEC] CAPWAP_CONFIGURATION_UPDATE_REQUEST(7) seq 40 len 407 ..Vendor Type: SPAM_VENDOR_ID_PAYLOAD(104) vendId 409600 ...Vendor SubType: CERTIFICATE_PARAMETER_PAYLOAD(63) vendId 409600 LSC set retry number from WLC: 1 Generating a RSA private key ... .............................. writing new private key to '/tmp/lsc/priv_key' ----- [ENC] CAPWAP_WTP_EVENT_REQUEST(9) ...Vendor SubType: LSC_CERTIFICATE_PAYLOAD(64) Len 1135 Total 1135 [ENC] CAPWAP_CONFIGURATION_UPDATE_RESPONSE(8) .Msg Elem Type: CAPWAP_MSGELE_RESULT_CODE(33) Len 8 Total 8 [DEC] CAPWAP_CONFIGURATION_UPDATE_REQUEST(7) seq 41 len 20 ..Vendor Type: SPAM_VENDOR_ID_PAYLOAD(104) vendId 409600 ...Vendor SubType: LSC_CERTIFICATE_PAYLOAD(64) vendId 409600 LSC_CERT_ENROLL_PENDING from WLC [ENC] CAPWAP_CONFIGURATION_UPDATE_RESPONSE(8) .Msg Elem Type: CAPWAP_MSGELE_RESULT_CODE(33) Len 8 Total 8 Received Capwap watchdog update msg. [DEC] CAPWAP_CONFIGURATION_UPDATE_REQUEST(7) seq 42 len 1277 ..Vendor Type: SPAM_VENDOR_ID_PAYLOAD(104) vendId 409600 ...Vendor SubType: LSC_CERTIFICATE_PAYLOAD(64) vendId 409600 LSC_ENABLE: saving ROOT_CERT [ENC] CAPWAP_CONFIGURATION_UPDATE_RESPONSE(8) .Msg Elem Type: CAPWAP_MSGELE_RESULT_CODE(33) Len 8 Total 8 [DEC] CAPWAP_CONFIGURATION_UPDATE_REQUEST(7) seq 43 len 2233 ..Vendor Type: SPAM_VENDOR_ID_PAYLOAD(104) vendId 409600 ...Vendor SubType: LSC_CERTIFICATE_PAYLOAD(64) vendId 409600 LSC_ENABLE: saving DEVICE_CERT SC private key written to hardware TAM root: 2: LSC enabled AP Rebooting: Reset Reason - LSC enabled

وهذا يختتم مثال التكوين لتسجيل LSC من خلال SCEP.

تمت المساهمة بواسطة مهندسو Cisco

- Jesus Herreraمهندس TAC من Cisco

- Josue Villalobosمهندس TAC من Cisco

اتصل بنا

- فتح حالة دعم

- (تتطلب عقد خدمة Cisco)

التعليقات

التعليقات