تكوين 802.1x - PEAP مع FreeRadius و WLC 8.3

خيارات التنزيل

-

ePub (668.2 KB)

العرض في تطبيقات مختلفة على iPhone أو iPad أو نظام تشغيل Android أو قارئ Sony أو نظام التشغيل Windows Phone

لغة خالية من التحيز

تسعى مجموعة الوثائق لهذا المنتج جاهدة لاستخدام لغة خالية من التحيز. لأغراض مجموعة الوثائق هذه، يتم تعريف "خالية من التحيز" على أنها لغة لا تعني التمييز على أساس العمر، والإعاقة، والجنس، والهوية العرقية، والهوية الإثنية، والتوجه الجنسي، والحالة الاجتماعية والاقتصادية، والتمييز متعدد الجوانب. قد تكون الاستثناءات موجودة في الوثائق بسبب اللغة التي يتم تشفيرها بشكل ثابت في واجهات المستخدم الخاصة ببرنامج المنتج، أو اللغة المستخدمة بناءً على وثائق RFP، أو اللغة التي يستخدمها منتج الجهة الخارجية المُشار إليه. تعرّف على المزيد حول كيفية استخدام Cisco للغة الشاملة.

حول هذه الترجمة

ترجمت Cisco هذا المستند باستخدام مجموعة من التقنيات الآلية والبشرية لتقديم محتوى دعم للمستخدمين في جميع أنحاء العالم بلغتهم الخاصة. يُرجى ملاحظة أن أفضل ترجمة آلية لن تكون دقيقة كما هو الحال مع الترجمة الاحترافية التي يقدمها مترجم محترف. تخلي Cisco Systems مسئوليتها عن دقة هذه الترجمات وتُوصي بالرجوع دائمًا إلى المستند الإنجليزي الأصلي (الرابط متوفر).

المحتويات

المقدمة

يوضح هذا المستند كيفية إعداد شبكة محلية لاسلكية (WLAN) باستخدام بروتوكول المصادقة المتوسع (PEAP) ذي تأمين 802.1x وبروتوكول المصادقة المتوسع (EAP). يتم إستخدام FreeRADIUS كخادم خدمة مصادقة طلب اتصال المستخدم البعيد الخارجي (RADIUS).

المتطلبات الأساسية

المتطلبات

توصي Cisco بأن تكون لديك معرفة أساسية بالمواضيع التالية:

- لينكس

- محرر فيم

- وحدات التحكم في الشبكة المحلية اللاسلكية AireOS (WLCs)

ملاحظة: الغرض من هذا المستند هو إعطاء القراء مثالا على التكوين المطلوب على خادم FreeRADIUS لمصادقة PEAP-MS-CHAPv2. تم إختبار تكوين خادم FreeRADIUS المقدم في هذا المستند في المعمل وتبين أنه يعمل كما هو متوقع. لا يدعم مركز المساعدة التقنية (TAC) من Cisco تكوين خادم FreeRADIUS.

المكونات المستخدمة

تستند المعلومات الواردة في هذا المستند إلى إصدارات البرامج والمكونات المادية التالية:

- CentOS7 أو Red Hat Enterprise Linux 7 (RHEL7) (ذاكرة وصول عشوائي موصى بها سعة 1 جيجابايت ومحرك أقراص ثابتة سعة 20 جيجابايت على الأقل)

- WLC 5508 v8.3

- MariaDB (MySQL)

- FreeRADIUS

- بي 7

تم إنشاء المعلومات الواردة في هذا المستند من الأجهزة الموجودة في بيئة معملية خاصة. بدأت جميع الأجهزة المُستخدمة في هذا المستند بتكوين ممسوح (افتراضي). إذا كانت شبكتك مباشرة، فتأكد من فهمك للتأثير المحتمل لأي أمر.

التكوين

الرسم التخطيطي للشبكة

تثبيت خادم HTTPD و MariaDB

الخطوة 1. قم بتشغيل هذه الأوامر لتثبيت خادم httpd و MariaDB.

[root@tac-mxwireless ~]# yum -y update

[root@tac-mxwireless ~]# yum -y groupinstall "Development Tools"

[root@tac-mxwireless ~]# yum -y install httpd httpd-devel mariadb-server mariadb

الخطوة 2. بدء تشغيل خادم httpd (Apache) و MariaDB وتمكينه.

[root@tac-mxwireless ~]# systemctl enable httpd

[root@tac-mxwireless ~]# systemctl start httpd

[root@tac-mxwireless ~]# systemctl start mariadb

[root@tac-mxwireless ~]# systemctl enable mariadb

الخطوة 3. قم بتكوين إعدادات MariaDB الأولية لتأمينها.

[root@tac-mxwireless ~]#mysql_secure_installation

ملاحظة: تشغيل كافة أجزاء هذا البرنامج النصي. يوصى به لجميع خوادم MariaDB قيد الاستخدام في الإنتاج. اقرأوا كل خطوة باعتناء.

In order to log into MariaDB to secure it, we'll need the current password for the root user. If you've just installed MariaDB, and you haven't set the root password yet, the password will be blank, so you should just press enter here. Enter current password for root (enter for none): OK, successfully used password, moving on... Setting the root password ensures that nobody can log into the MariaDB root user without the proper authorisation. Set root password? [Y/n] Y New password: Re-enter new password: Password updated successfully! Reloading privilege tables.. ... Success! By default, a MariaDB installation has an anonymous user, allowing anyone to log into MariaDB without having to have a user account created for them. This is intended only for testing, and to make the installation go a bit smoother. You should remove them before moving into a production environment. Remove anonymous users? [Y/n] y ... Success! Normally, root should only be allowed to connect from 'localhost'. This ensures that someone cannot guess at the root password from the network. Disallow root login remotely? [Y/n] y ... Success! By default, MariaDB comes with a database named 'test' that anyone can access. This is also intended only for testing, and should be removed before moving into a production environment. Remove test database and access to it? [Y/n] y - Dropping test database... ... Success! - Removing privileges on test database... ... Success! Reloading the privilege tables will ensure that all changes made so far will take effect immediately. Reload privilege tables now? [Y/n] y ... Success! Cleaning up... All done! If you've completed all of the above steps, your MariaDB installation should now be secure. Thanks for using MariaDB!

الخطوة 4. قم بتكوين قاعدة البيانات ل FreeRADIUS (أستخدم نفس كلمة المرور التي تم تكوينها في الخطوة 3).

[root@tac-mxwireless ~]# mysql -u root -p -e "CREATE DATABASE radius"

[root@tac-mxwireless ~]# mysql -u root -p -e "show databases"

[root@tac-mxwireless ~]# mysql -u root -p

MariaDB [(none)]> GRANT ALL ON radius.* TO radius@localhost IDENTIFIED BY "radiuspassword"; MariaDB [(none)]> FLUSH PRIVILEGES; MariaDB [(none)]> \q

Bye

تثبيت PHP 7 على CentOS 7

الخطوة 1. قم بتشغيل هذه الأوامر لتثبيت PHP 7 على CentOS7.

[root@tac-mxwireless ~]# cd ~

[root@tac-mxwireless ~]# curl 'https://setup.ius.io/' -o setup-ius.sh

[root@tac-mxwireless ~]# sudo bash setup-ius.sh

[root@tac-mxwireless ~]# sudo yum remove php-cli mod_php php-common

[root@tac-mxwireless ~]# sudo yum -y install mod_php70u php70u-cli php70u-mysqlnd php70u-devel php70u-gd php70u-mcrypt php70u-mbstring php70u-xml php70u-pear

[root@tac-mxwireless ~]# sudo apachectl restart

تثبيت FreeRADIUS

الخطوة 1. قم بتشغيل هذا الأمر لتثبيت FreeRADIUS.

[root@tac-mxwireless ~]# yum -y install freeradius freeradius-utils freeradius-mysql freeradius-sqlite

الخطوة 2. أجعل نصف القطر.الخدمة تبدأ بعد Mariadb.service.

شغل هذا أمر:

[root@tac-mxwireless ~]# vim /etc/systemd/system/multi-user.target.wants/radiusd.service

إضافة سطر في قسم [الوحدة]:

After=mariadb.service

يجب أن يبدو قسم [Unit] بهذا الشكل:

[Unit]

Description=FreeRADIUS high performance RADIUS server.

After=syslog.target network.target

After=mariadb.serviceالخطوة 3. ابدأ وقم بتمكين Freeradius للبدء عند التمهيد.

[root@tac-mxwireless ~]# systemctl start radiusd.service

[root@tac-mxwireless ~]# systemctl enable radiusd.service

الخطوة 4. تمكين جدار الحماية للأمان.

[root@tac-mxwireless ~]# systemctl enable firewalld

[root@tac-mxwireless ~]# systemctl start firewalld

[root@tac-mxwireless ~]# systemctl status firewalld

الخطوة 5. قم بإضافة القواعد الدائمة إلى المنطقة الافتراضية للسماح بخدمات http و https و radius.

[root@tac-mxwireless ~]# firewall-cmd --get-services | egrep 'http|https|radius'

[root@tac-mxwireless ~]# firewall-cmd --add-service={http,https,radius} --permanent success

الخطوة 6. إعادة تحميل جدار الحماية لتفعيل التغييرات.

[root@tac-mxwireless ~]# firewall-cmd --reload

FreeRADIUS

لتكوين FreeRADIUS لاستخدام MariaDB، اتبع الخطوات التالية.

الخطوة 1. قم باستيراد مخطط قاعدة بيانات RADIUS لملء قاعدة بيانات RADIUS.

[root@tac-mxwireless ~]# mysql -u root -p radius < /etc/raddb/mods-config/sql/main/mysql/schema.sql

الخطوة 2. قم بإنشاء إرتباط لين للغة الاستعلام المنظمة (SQL) تحت /etc/raddb/mods-enabled.

[root@tac-mxwireless ~]# ln -s /etc/raddb/mods-available/sql /etc/raddb/mods-enabled/

الخطوة 3. قم بتكوين وحدة SQL النمطية /raddb/mods-available/sql وقم بتغيير معلمات اتصال قاعدة البيانات لتطويق بيئتك.

[root@tac-mxwireless ~]# vim /etc/raddb/mods-available/sql

يجب أن يبدو مقطع SQL مماثلا لهذا.

sql {

driver = "rlm_sql_mysql"

dialect = "mysql"

# Connection info:

server = "localhost"

port = 3306

login = "radius"

password = "radpass"

# Database table configuration for everything except Oracle

radius_db = "radius"

}

# Set to ‘yes’ to read radius clients from the database (‘nas’ table)

# Clients will ONLY be read on server startup.

read_clients = yes

# Table to keep radius client info

client_table = “nas”

الخطوة 4. تغيير مجموعة يمين /etc/raddb/mods-enabled/sql إلى شعاعي.

[root@tac-mxwireless ~]# chgrp -h radiusd /etc/raddb/mods-enabled/sql

WLC AS المصادقة والتخويل والمحاسبة (AAA) Client على FreeRADIUS

الخطوة 1. قم بتحرير /etc/raddb/clients.conf لتعيين المفتاح المشترك لمركز التحكم في الشبكة المحلية اللاسلكية (WLC).

[root@tac-mxwireless ~]# vim /etc/raddb/clients.conf

الخطوة 2. في الأسفل، أضف عنوان IP لوحدة التحكم والمفتاح المشترك.

client

خادم FreeRADIUS RADIUS على WLC

GUI:

الخطوة 1. افتح واجهة المستخدم الرسومية (GUI) الخاصة بوحدة التحكم في الشبكة المحلية اللاسلكية (WLC) وتصفح إلى الأمان > RADIUS > المصادقة > جديد كما هو موضح في الصورة.

الخطوة 2. قم بتعبئة معلومات خادم RADIUS كما هو موضح في الصورة.

CLI:

> config radius auth add <index> <radius-ip-address> 1812 ascii <shared-key> > config radius auth disable <index> > config radius auth retransmit-timeout <index> <timeout-seconds> > config radius auth enable <index>

WLAN

GUI:

الخطوة 1. افتح واجهة المستخدم الرسومية (GUI) الخاصة بوحدة التحكم في الشبكة المحلية اللاسلكية (WLC) وانتقل إلى شبكات WLAN > إنشاء جديد > Goas (Goas) الموضحة في الصورة.

الخطوة 2. أختر اسم لمعرف مجموعة الخدمة (SSID) والتوصيف، ثم انقر على التطبيقات المعروضة في الصورة.

CLI:

> config wlan create <id> <profile-name> <ssid-name>

الخطوة 3. قم بتعيين خادم RADIUS إلى شبكة WLAN.

CLI:

> config wlan radius_server auth add <wlan-id> <radius-index>

GUI:

انتقل إلى التأمين > خوادم AAA واختر خادم RADIUS المطلوب، ثم انقر فوق تطبيق كما هو موضح في الصورة.

الخطوة 4. قم بزيادة وقت جلسة العمل بشكل إختياري.

CLI:

> config wlan session-timeout <wlan-id> <session-timeout-seconds>

GUI:

انتقل إلى متقدم > تمكين مهلة الجلسة > انقر تطبيق كما هو موضح في الصورة.

الخطوة 5. قم بتمكين شبكة WLAN.

CLI:

> config wlan enable <wlan-id>

GUI:

انتقل إلى عام > حالة > تمكين التحديد > انقر تطبيق كما هو موضح في الصورة.

إضافة مستخدمين إلى قاعدة بيانات FreeRADIUS

يستخدم العملاء بشكل افتراضي بروتوكولات PEAP، ومع ذلك فإن FreeRadius تدعم طرق أخرى (لا يغطيها هذا الدليل).

الخطوة 1. تحرير الملف /etc/raddb/users.

[root@tac-mxwireless ~]# nano /etc/raddb/users

الخطوة 2. في أسفل الملف قم بإلحاق معلومات المستخدمين. في هذا مثال، user1 هو ال username و Cisco123 الكلمة.

user1 Cleartext-Password := <Cisco123>

الخطوة 3. قم بإعادة تشغيل FreeRADIUS.

[root@tac-mxwireless ~]# systemctl restart radiusd.service

الشهادات على FreeRADIUS

يأتي FreeRADIUS مع شهادة مصادقة افتراضية (CA) وشهادة جهاز يتم تخزينها في المسار /etc/raddb/certs. واسم هذه الشهادات هو ca.pem و server.pem.server.pem هي الشهادة التي يتلقاها العملاء أثناء مرورهم بعملية المصادقة. إذا احتجت لتعيين شهادة مختلفة لمصادقة EAP يمكنك ببساطة حذفها وحفظ الجديدة في نفس المسار بنفس الاسم تماما.

إنهاء تكوين الجهاز

قم بتكوين جهاز محمول في Windows للاتصال بمعرف SSID بمصادقة 802.1x و PEAP/MS-CHAP (إصدار Microsoft من بروتوكول المصادقة لتأكيد الاتصال بقيمة التحدي) الإصدار 2.

لإنشاء ملف تعريف WLAN على جهاز Windows، هناك خياران:

- قم بتثبيت الشهادة الموقعة ذاتيا على الجهاز للتحقق من خادم FreeRADIUS والثقة فيه من أجل إكمال المصادقة

- تجاوز التحقق من خادم RADIUS والثقة في أي خادم RADIUS يستخدم لإجراء المصادقة (غير مستحسن، حيث يمكن أن يصبح مشكلة تأمين). يتم شرح التكوين لهذه الخيارات في تكوين الجهاز الطرفي - إنشاء ملف تعريف WLAN.

إستيراد شهادة FreeRADIUS

إذا كنت تستخدم الشهادات الافتراضية المثبتة على FreeRADIUS، اتبع هذه الخطوات لاستيراد شهادة EAP من خادم FreeRADIUS إلى الجهاز الطرفي.

الخطوة 1. الحصول على الشهادة من FreeRadius:

[root@tac-mxwireless ~]# cat /etc/raddb/certs/ca.pem -----BEGIN CERTIFICATE----- MIIE4TCCA8mgAwIBAgIJAKLmHn4eZLjBMA0GCSqGSIb3DQEBBQUAMIGTMQswCQYD VQQGEwJGUjEPMA0GA1UECBMGUmFkaXVzMRIwEAYDVQQHEwlTb21ld2hlcmUxFTAT BgNVBAoTDEV4YW1wbGUgSW5jLjEgMB4GCSqGSIb3DQEJARYRYWRtaW5AZXhhbXBs ZS5jb20xJjAkBgNVBAMTHUV4YW1wbGUgQ2VydGlmaWNhdGUgQXV0aG9yaXR5MB4X DTE3MDMzMTExMTIxNloXDTE3MDUzMDExMTIxNlowgZMxCzAJBgNVBAYTAkZSMQ8w DQYDVQQIEwZSYWRpdXMxEjAQBgNVBAcTCVNvbWV3aGVyZTEVMBMGA1UEChMMRXhh bXBsZSBJbmMuMSAwHgYJKoZIhvcNAQkBFhFhZG1pbkBleGFtcGxlLmNvbTEmMCQG A1UEAxMdRXhhbXBsZSBDZXJ0aWZpY2F0ZSBBdXRob3JpdHkwggEiMA0GCSqGSIb3 DQEBAQUAA4IBDwAwggEKAoIBAQC0vJ53NN7J9vhpKhcB3B0OXLpeQFWjqolQOB9F /8Lh2Hax2rzb9wxOi1MOyXR+kN22H7RNwUHET8VdyGUsA4OdZWuyzI8sKi5H42GU Eu6GDw1YJvhHn4rVC36OZU/Nbaxj0eR8ZG0JGse4ftQKLfckkvCOS5QGn4X1elRS oFe27HRF+pTDHd+nzbaDvhYWvFoe6iA27Od7AY/sDuo/tiIJWGdm9ocPz3+0IiFC ay6dtG55YQOHxKaswH7/HJkLsKWhS4YmXLgJXCeeJqooqr+TEwyCDEaFaiX835Jp gwNNZ7X5US0FcjuuOtpJJ3hfQ8K6uXjEWPOkDE0DAnqp4/n9AgMBAAGjggE0MIIB MDAdBgNVHQ4EFgQUysFNRZKpAlcFCEgwdOPVGV0waLEwgcgGA1UdIwSBwDCBvYAU ysFNRZKpAlcFCEgwdOPVGV0waLGhgZmkgZYwgZMxCzAJBgNVBAYTAkZSMQ8wDQYD VQQIEwZSYWRpdXMxEjAQBgNVBAcTCVNvbWV3aGVyZTEVMBMGA1UEChMMRXhhbXBs ZSBJbmMuMSAwHgYJKoZIhvcNAQkBFhFhZG1pbkBleGFtcGxlLmNvbTEmMCQGA1UE AxMdRXhhbXBsZSBDZXJ0aWZpY2F0ZSBBdXRob3JpdHmCCQCi5h5+HmS4wTAMBgNV HRMEBTADAQH/MDYGA1UdHwQvMC0wK6ApoCeGJWh0dHA6Ly93d3cuZXhhbXBsZS5j b20vZXhhbXBsZV9jYS5jcmwwDQYJKoZIhvcNAQEFBQADggEBACsPR2jiOFXnTsK4 1wnrrMylZZb12gDuqK+zKELox2mzlDMMK83tBsL8yjkv70KeZn821IzfTrTfvhzV mjX6HgaWfYyMjYYYSw/iEu2JsAtQdpvC3di10nGwVPHlzbozPdov8cZtCb21ynfY Z6cNjx8+aYQIcsRIyqA1IXMOBwIXo141TOmoODdgfX95lpoLwgktRLkvl7Y7owsz ChYDO++H7Iewsxx5pQfm56dA2cNrlTwWtMvViKyX7GlpwlbBOxgkLiFJ5+GFbfLh a0HBHZWhTKvffbr62mkbfjCUfJU4T3xgY9zFwiwT+BetCJgAGy8CT/qmnO+NJERO RUvDhfE= -----END CERTIFICATE-----

الخطوة 2. نسخ ولصق مخرجات الخطوة السابقة في ملف نصي وتغيير الامتداد إلى .crt

الخطوة 3. انقر نقرا مزدوجا على الملف وحدد تثبيت شهادة... كما هو موضح في الصورة.

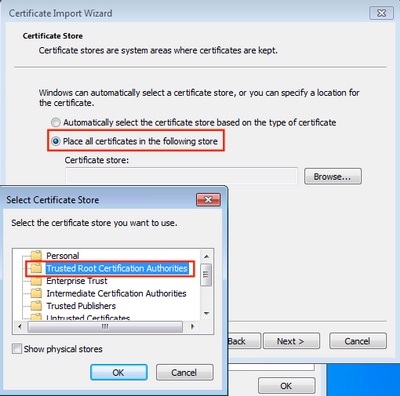

الخطوة 4. قم بتثبيت الشهادة في مخزن مراجع التصديق الجذر الموثوق به كما هو موضح في الصورة.

إنشاء ملف تعريف WLAN

الخطوة 1. انقر بزر الماوس الأيمن على أيقونة البدء وحدد لوحة التحكم كما هو موضح في الصورة.

الخطوة 2. انتقل إلى الشبكة والإنترنت > مركز الشبكات والمشاركة> انقر على إعداد توصيل جديد أو شبكة جديدة كما هو موضح في الصورة.

الخطوة 3. حدد التوصيل يدويا بشبكة لاسلكية وانقر فوق Nextas كما هو موضح في الصورة.

الخطوة 4. أدخل المعلومات باسم SSID ونوع التأمين WPA2-Enterprise وانقر التالي كما هو موضح في الصورة.

الخطوة 5. حدد تغيير إعدادات الاتصال لتخصيص تكوين ملف تعريف WLAN كما هو موضح في الصورة.

الخطوة 6. انتقل إلى علامة التبويب أمان وانقر فوق الإعدادات كما هو موضح في الصورة.

الخطوة 7. أختر ما إذا تم التحقق من صحة خادم RADIUS أم لا.

إذا كانت الإجابة بنعم، فقم بتمكين التحقق من هوية الخادم من خلال التحقق من صحة الشهادة ومن المراجع المصدقة الجذر الموثوق بها: تحدد القائمة شهادة RADIUS الموقعة ذاتيا.

بعد ذلك، حدد تكوين وتعطيل إستخدام اسم وكلمة مرور تسجيل الدخول على Windows تلقائيا...، ثم انقر على موافق كما هو موضح في الصور.

الخطوة 8. قم بتكوين مسوغات المستخدم.

بمجرد الرجوع إلى علامة التبويب تأمين، حدد إعدادات متقدمة، حدد وضع المصادقة كمصادقة للمستخدم، واحفظ بيانات الاعتماد التي تم تكوينها على FreeRADIUS لمصادقة المستخدم، كما هو موضح في الصور.

التحقق من الصحة

استخدم هذا القسم لتأكيد عمل التكوين بشكل صحيح.

عملية المصادقة على WLC

ركضت الأمر تالي in order to راقبت المصادقة عملية لمستخدم خاص:

> debug client <mac-add-client> > debug dot1x event enable > debug dot1x aaa enable

لقراءة مخرجات عميل تصحيح الأخطاء بطريقة سهلة، أستخدم أداة محلل تصحيح الأخطاء اللاسلكية:

Wireless Debug Analyzer (محلل التصحيح اللاسلكي)

استكشاف الأخطاء وإصلاحها

لا تتوفر حاليًا معلومات محددة لاستكشاف الأخطاء وإصلاحها لهذا التكوين.

تمت المساهمة بواسطة مهندسو Cisco

- Helmut Heiseمهندس TAC من Cisco

- Karla Cisneros Galvanمهندس TAC من Cisco

اتصل بنا

- فتح حالة دعم

- (تتطلب عقد خدمة Cisco)

التعليقات

التعليقات