المقدمة

يصف هذا وثيقة كيف أن يركض ربط عملية تفريغ على AireOS لاسلكي lan جهاز تحكم (WLC).

المتطلبات

توصي Cisco بأن تكون لديك معرفة بالمواضيع التالية:

- وصول واجهة سطر الأوامر (CLI) إلى عنصر التحكم في الشبكة المحلية اللاسلكية (WLC).

- كمبيوتر مثبت عليه Wireshark

المكونات المستخدمة

تستند المعلومات الواردة في هذا المستند إلى إصدارات البرامج والمكونات المادية التالية:

- WLC v8.3

- Wireshark الإصدار الثاني أو إصدار أحدث

ملاحظة: تتوفر هذه الميزة منذ AireOS الإصدار 4.

تم إنشاء المعلومات الواردة في هذا المستند من الأجهزة الموجودة في بيئة معملية خاصة. بدأت جميع الأجهزة المُستخدمة في هذا المستند بتكوين ممسوح (افتراضي). إذا كانت شبكتك قيد التشغيل، فتأكد من فهمك للتأثير المحتمل لأي أمر.

القيود

على قبض تسجيل الحزمة فقط مستوى التحكم ثنائي الإتجاه (CP) إلى حزم مستوى البيانات (DP) في WLC. لا يمكن التقاط هذه الحزم التي لا يتم إرسالها من مستوى بيانات WLC إلى/من مستوى التحكم (أي، من الخارج لإرساء حركة المرور النفقي، وعمليات إسقاط DP-CP وما إلى ذلك).

الأمثلة على أنواع حركة المرور إلى/من عنصر التحكم في الشبكة المحلية اللاسلكية (WLC) التي تمت معالجتها في بروتوكول التحكم في الشبكة المحلية اللاسلكية (CP) هي:

- Telnet

- بروتوكول النقل الآمن (SSH)

- HTTP

- HTTPS

- SNMP

- NTP

- RADIUS

- TACACS+

- رسائل التنقل

- عنصر تحكم Capwap

- NMSP

- TFTP/FTP/SFTP

- Syslog

- IAPP

تتم معالجة حركة مرور البيانات من/إلى العميل في مستوى البيانات (DP) باستثناء إدارة 802.11 و 802.1X/EAPOL و ARP و DHCP ومصادقة الويب.

معلومات أساسية

تعرض هذه الطريقة الحزم المرسلة و/أو المستلمة على مستوى وحدة المعالجة المركزية الخاصة بعنصر التحكم في الشبكة المحلية اللاسلكية (WLC) بتنسيق hex، والذي تتم ترجمته بعد ذلك إلى ملف .pcap باستخدام Wireshark. وهو مفيد في الحالات التي يلزم فيها التحقق من الاتصال بين خادم خدمة مصادقة عن بعد لمستخدم طلب المصادقة عن بعد (RADIUS) أو نقطة الوصول (AP) أو وحدات التحكم الأخرى بطريقة سريعة باستخدام التقاط الحزمة على مستوى WLC ولكن يصعب تنفيذ فسحة بين دعامتين المنفذ.

التكوين

تم إنشاء المعلومات الواردة في هذا المستند من الأجهزة الموجودة في بيئة معملية خاصة. بدأت جميع الأجهزة المُستخدمة في هذا المستند بتكوين ممسوح (افتراضي). إذا كانت شبكتك قيد التشغيل، فتأكد من فهمك للتأثير المحتمل لأي أمر.

تمكين تسجيل الحزم في WLC

الخطوة 1. سجل الدخول إلى واجهة سطر أوامر (CLI) عنصر التحكم في الشبكة المحلية اللاسلكية (WLC).

نظرا لكمية السجلات وسرعتها التي تعرضها هذه الميزة، يوصى بتسجيل الدخول إلى عنصر التحكم في الشبكة المحلية اللاسلكية (WLC) بواسطة بروتوكول SSH وليس بواسطة وحدة التحكم (يفضل بروتوكول SSH لأن الإخراج أسرع من وحدة التحكم).

الخطوة 2. تطبيق قائمة التحكم في الوصول (ACL) لتحديد حركة المرور التي يتم التقاطها.

في المثال المحدد، يظهر الالتقاط حركة مرور البيانات من/إلى واجهة إدارة WLC (عنوان IP 172.16.0.34) وخادم RADIUS (172.16.56.153).

> debug packet logging acl ip 1 permit 172.16.0.34 172.16.56.153

> debug packet logging acl ip 2 permit 172.16.56.153 172.16.0.34

تلميح: لالتقاط جميع حركة المرور من/إلى عنصر التحكم في الشبكة المحلية اللاسلكية (WLC)، يوصى بتطبيق قائمة التحكم في الوصول (ACL) التي ترفض حركة مرور SSH إلى/من المضيف الذي بدأ جلسة SSH. هذه هي الأوامر التي يمكنك إستخدامها لإنشاء قائمة التحكم في الوصول (ACL):

> debug packet logging acl ip 1 deny <WLC-IP> <host-ip> tcp 22 any

> debug packet logging acl ip 2 deny <host-ip> <WLC-IP> tcp any 22

> debug packet logging acl ip 3 يسمح بأي

الخطوة 3. قم بتكوين التنسيق القابل للقراءة بواسطة Wireshark.

> debug packet logging format text2pcap

الخطوة 4. تمكين ميزة تسجيل الحزم.

يوضح هذا المثال كيفية التقاط 100 حزمة مستلمة/منقولة (وهو يدعم 1 - 65535):

> debug packet logging enable all 100

الخطوة 5. قم بتسجيل الإخراج إلى ملف نصي.

ملاحظة: بشكل افتراضي، يتم تسجيل 25 حزمة مستلمة فقط باستخدام الأمر debug packet logging enable.

ملاحظة: بدلا من الكل يمكنك إستخدام rx أو tx لالتقاط حركة المرور المستلمة أو المرسلة فقط.

للحصول على مزيد من التفاصيل حول تكوين ميزة تسجيل الحزم راجع هذا الارتباط:

دليل تكوين وحدة التحكم اللاسلكية من Cisco، الإصدار 8.3، باستخدام مرفق تصحيح الأخطاء

التحقق من الصحة

استخدم هذا القسم لتأكيد عمل التكوين بشكل صحيح.

أستخدم الأمر المحدد للتحقق من التكوين الحالي لتسجيل الحزم.

> show debug packet

Status........................................... rx/tx !!! This means the capture is active

Number of packets to display..................... 100

Bytes/packet to display.......................... 0

Packet display format............................ text2pcap

Driver ACL:

[1]: disabled

[2]: disabled

[3]: disabled

[4]: disabled

[5]: disabled

[6]: disabled

Ethernet ACL:

[1]: disabled

[2]: disabled

[3]: disabled

[4]: disabled

[5]: disabled

[6]: disabled

IP ACL:

[1]: permit s=172.16.0.34 d=172.16.56.153 any

[2]: permit s=172.16.56.153 d=172.16.0.34 any

[3]: disabled

[4]: disabled

[5]: disabled

[6]: disabled

EoIP-Ethernet ACL:

[1]: disabled

[2]: disabled

[3]: disabled

[4]: disabled

[5]: disabled

[6]: disabled

EoIP-IP ACL:

[1]: disabled

[2]: disabled

[3]: disabled

[4]: disabled

[5]: disabled

[6]: disabled

LWAPP-Dot11 ACL:

[1]: disabled

[2]: disabled

[3]: disabled

[4]: disabled

[5]: disabled

[6]: disabled

LWAPP-IP ACL:

[1]: disabled

[2]: disabled

[3]: disabled

[4]: disabled

[5]: disabled

[6]: disabled

إعادة إنتاج السلوك المطلوب لإنشاء حركة المرور.

تظهر مخرجات مماثلة لهذا:

rx len=108, encap=unknown, port=2

0000 E0 89 9D 43 EF 40 C8 5B 76 1D AB 51 81 00 09 61 `..Co@H[v.+Q...a

0010 08 00 45 00 00 5A 69 81 00 00 80 01 78 A7 AC 10 ..E..Zi.....x',.

0020 00 38 AC 10 00 22 03 03 55 B3 00 00 00 00 45 00 .8,.."..U3....E.

0030 00 3E 0B 71 00 00 FE 11 58 C3 AC 10 00 22 AC 10 .>.q..~.XC,..",.

0040 00 38 15 B3 13 88 00 2A 8E DF A8 a1 00 0E 00 0E .8.3...*._(!....

0050 01 00 00 00 00 22 F1 FC 8B E0 18 24 07 00 C4 00 ....."q|.`.$..D.

0060 F4 00 50 1C BF B5 F9 DF EF 59 F7 15 t.P.?5y_oYw.

rx len=58, encap=ip, port=2

0000 E0 89 9D 43 EF 40 C8 5B 76 1D AB 51 81 00 09 61 `..Co@H[v.+Q...a

0010 08 00 45 00 00 28 69 82 40 00 80 06 38 D3 AC 10 ..E..(i.@...8S,.

0020 00 38 AC 10 00 22 F6 3A 00 16 AF 52 FE F5 1F 0C .8,.."v:../R~u..

0030 40 29 50 10 01 01 52 8A 00 00 @)P...R...

rx len=58, encap=ip, port=2

0000 E0 89 9D 43 EF 40 C8 5B 76 1D AB 51 81 00 09 61 `..Co@H[v.+Q...a

0010 08 00 45 00 00 28 69 83 40 00 80 06 38 D2 AC 10 ..E..(i.@...8R,.

0020 00 38 AC 10 00 22 F6 3A 00 16 AF 52 FE F5 1F 0C .8,.."v:../R~u..

0030 41 59 50 10 01 00 51 5B 00 00 AYP...Q[..

rx len=58, encap=ip, port=2

0000 E0 89 9D 43 EF 40 C8 5B 76 1D AB 51 81 00 09 61 `..Co@H[v.+Q...a

0010 08 00 45 00 00 28 69 84 40 00 80 06 38 D1 AC 10 ..E..(i.@...8Q,.

0020 00 38 AC 10 00 22 F6 3A 00 16 AF 52 FE F5 1F 0C .8,.."v:../R~u..

0030 43 19 50 10 01 05 4F 96 00 00 C.P...O...

إزالة قوائم التحكم في الوصول (ACL) من تسجيل الحزم

لتعطيل عوامل التصفية التي يتم تطبيقها بواسطة قوائم التحكم في الوصول (ACLs)، أستخدم الأوامر التالية:

> debug packet logging acl ip 1 disable

> debug packet logging acl ip 2 disable

تعطيل تسجيل الحزم

لتعطيل تسجيل الحزمة دون إزالة قوائم التحكم في الوصول، ببساطة أستخدم هذا الأمر:

> debug packet logging disable

تحويل إخراج تسجيل الحزم إلى ملف .pcap

الخطوة 1. بمجرد أن ينتهي المخرج، قم بتجميعها وحفظها في ملف نصي.

تأكد من تجميع سجل نظيف، وإلا يمكن أن يعرض Wireshark الحزم التالفة.

الخطوة 2. افتح Wireshark وانتقل إلى ملف>إستيراد من تفريغ سداسي عشري...

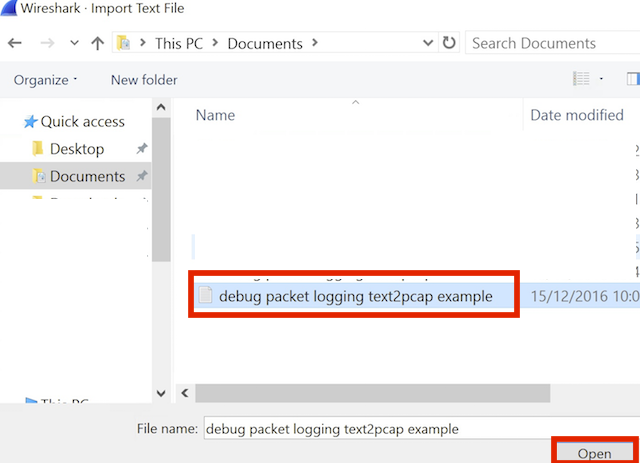

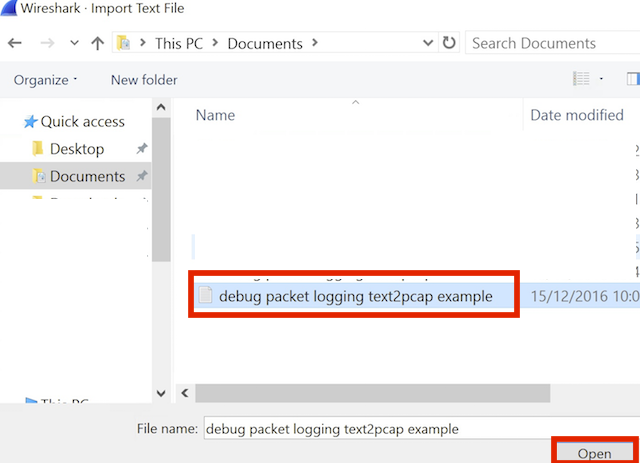

الخطوة 3. انقر على إستعراض.

الخطوة 4. حدد الملف النصي حيث قمت بحفظ إخراج تسجيل الحزمة.

الخطوة 5. انقر فوق استيراد.

يعرض Wireshark الملف على هيئة .pcap.

ملاحظة: اعلم أن أختام الوقت ليست دقيقة ولا وقت دلتا بين الإطارات.

استكشاف الأخطاء وإصلاحها

لا تتوفر حاليًا معلومات محددة لاستكشاف الأخطاء وإصلاحها لهذا التكوين.

معلومات ذات صلة

التعليقات

التعليقات