تقييد الوصول إلى شبكة WLAN استنادا إلى SSID باستخدام WLC ومثال تكوين ACS الآمن من Cisco

المحتويات

المقدمة

يقدم هذا المستند مثالا للتكوين لتقييد وصول كل مستخدم إلى شبكة WLAN استنادا إلى معرف مجموعة الخدمة (SSID).

المتطلبات الأساسية

المتطلبات

تأكد من استيفاء المتطلبات التالية قبل أن تحاول إجراء هذا التكوين:

-

معرفة كيفية تكوين وحدة التحكم في الشبكة المحلية اللاسلكية (WLC) ونقطة الوصول في الوضع Lightweight (LAP) للتشغيل الأساسي

-

معرفة أساسية حول كيفية تكوين خادم التحكم في الوصول الآمن (ACS) من Cisco

-

معرفة ببروتوكول نقطة الوصول في الوضع Lightweight (LWAPP) وطرائق الأمان اللاسلكية

المكونات المستخدمة

تستند المعلومات الواردة في هذا المستند إلى إصدارات البرامج والمكونات المادية التالية:

-

Cisco 2000 Series WLC الذي يشغل البرنامج الثابت 4.0

-

نقطة الوصول في الوضع Lightweight من السلسلة Cisco 1000 Series LAP

-

خادم ACS الآمن من Cisco، الإصدار 3.2

-

مهايئ العميل اللاسلكي Cisco 802.11a/b/g الذي يشغل البرنامج الثابت 2.6

-

Cisco Aironet Desktop Utility (ADU)، الإصدار 2.6

تم إنشاء المعلومات الواردة في هذا المستند من الأجهزة الموجودة في بيئة معملية خاصة. بدأت جميع الأجهزة المُستخدمة في هذا المستند بتكوين ممسوح (افتراضي). إذا كانت شبكتك مباشرة، فتأكد من فهمك للتأثير المحتمل لأي أمر.

الاصطلاحات

راجع اصطلاحات تلميحات Cisco التقنية للحصول على مزيد من المعلومات حول اصطلاحات المستندات.

معلومات أساسية

باستخدام الوصول إلى شبكة WLAN المستندة إلى SSID، يمكن مصادقة المستخدمين استنادا إلى SSID الذي يستخدمونه للاتصال بشبكة WLAN. يتم إستخدام خادم ACS الآمن من Cisco لمصادقة المستخدمين. تحدث المصادقة في مرحلتين على مصدر المحتوى الإضافي الآمن من Cisco:

-

مصادقة EAP

-

تستند مصادقة SSID إلى قيود الوصول إلى الشبكة (NARs) على ACS الآمن من Cisco

في حالة نجاح المصادقة المستندة إلى EAP و SSID، يسمح للمستخدم بالوصول إلى الشبكة المحلية اللاسلكية (WLAN) وإلا سيتم فصل المستخدم.

يستخدم مصدر المحتوى الإضافي الآمن من Cisco ميزة قوائم التحكم في الوصول (NARs) لتقييد وصول المستخدم استنادا إلى SSID. NAR هو تعريف، تضعه في ACS الآمن من Cisco، للشروط الإضافية التي يجب تلبيتها قبل أن يتمكن المستخدم من الوصول إلى الشبكة. يطبق Cisco Secure ACS هذه الشروط باستخدام معلومات من السمات المرسلة من قبل عملاء AAA لديك. على الرغم من وجود طرق عديدة يمكنك من خلالها إعداد قوائم التحكم في الوصول (NARs)، إلا أنها جميعا تستند إلى معلومات السمة المطابقة التي يرسلها عميل AAA. لذلك، يجب أن تفهم تنسيق ومحتوى السمات التي يرسلها عملاء AAA إذا كنت تريد إستخدام قوائم التحكم في الوصول (NARs) الفعالة.

عندما تقوم بإنشاء وحدة مكافحة الحرائق، يمكنك إختيار إذا ما كان المرشح يعمل بشكل إيجابي أو سلبي. هذا يعني أنك في قائمة التحكم في الوصول للبنية الأساسية (NAR) تحدد ما إذا كنت تسمح بالوصول إلى الشبكة أو تمنعه بناء على مقارنة المعلومات المرسلة من عملاء AAA بالمعلومات المخزنة في قائمة التحكم في الوصول للبنية الأساسية (NAR). ومع ذلك، إذا لم تواجه وحدة التحكم في الشبكة (NAR) معلومات كافية لتشغيلها، فإنها تقوم بالإعدادات الافتراضية لرفض الوصول.

يمكنك تحديد NAR لمستخدم معين أو مجموعة مستخدمين معينين وتطبيقه على. راجع التقرير الرسمي لقيود الوصول إلى الشبكة للحصول على مزيد من المعلومات.

يدعم مصدر المحتوى الإضافي الآمن من Cisco نوعين من عوامل تصفية NAR:

-

عوامل التصفية المستندة إلى IP — تعمل عوامل تصفية NAR المستندة إلى IP على الحد من الوصول استنادا إلى عناوين IP الخاصة بعميل المستخدم النهائي وعميل AAA. راجع حول عوامل تصفية NAR المستندة إلى IP للحصول على مزيد من المعلومات حول هذا النوع من عوامل تصفية NAR.

-

عوامل تصفية غير قائمة على IP — تعمل عوامل تصفية NAR غير المستندة إلى IP على الحد من الوصول استنادا إلى مقارنة سلسلة بسيطة لقيمة تم إرسالها من عميل AAA. يمكن أن تكون القيمة رقم معرف سطر الاتصال (CLI) أو رقم خدمة التعرف على الرقم المطلوب (DNIS) أو عنوان MAC أو أي قيمة أخرى تنشأ من العميل. لتشغيل هذا النوع من NAR، يجب أن تتطابق القيمة الواردة في وصف NAR تماما مع القيمة المرسلة من العميل، بما في ذلك أي تنسيق يتم إستخدامه. على سبيل المثال، (217) 555-4534 لا يطابق 217-555-4534. ارجع إلى حول عوامل تصفية NAR غير المستندة إلى IP للحصول على مزيد من المعلومات حول هذا النوع من عوامل تصفية NAR.

يستخدم هذا المستند عوامل التصفية غير المستندة إلى IP لإجراء مصادقة تستند إلى SSID. عامل تصفية NAR غير المستند إلى IP (أي عامل تصفية NAR القائم على DNIS/CLI) هو قائمة بمواقع الاتصال/نقاط الوصول المسموح بها أو المرفوضة التي يمكنك إستخدامها في تقييد عميل AAA عندما لا يكون لديك اتصال يستند إلى IP. تستخدم ميزة NAR غير المستندة إلى IP بشكل عام رقم CLI ورقم DNIS. هناك إستثناءات في إستخدام حقول DNIS/CLI. يمكنك إدخال اسم SSID في حقل DNIS والمصادقة المستندة إلى SSID. وذلك لأن عنصر التحكم في الشبكة المحلية اللاسلكية يرسل سمة DNIS، اسم SSID، إلى خادم RADIUS. لذلك إذا قمت بإنشاء DNIS NAR في المستخدم أو المجموعة، يمكنك إنشاء تقييدات SSID لكل مستخدم.

إذا كنت تستخدم RADIUS، فإن حقول NAR المدرجة هنا تستخدم القيم التالية:

-

عميل AAA— عنوان NAS-IP (السمة 4) أو، في حالة عدم وجود عنوان NAS-IP، يتم إستخدام معرف NAS (سمة RADIUS 32).

-

المنفذ— يتم إستخدام منفذ NAS-Port (السمة 5) أو، إذا لم يكن منفذ NAS موجودا، NAS-port-ID (attribute 87).

-

CLI — يتم إستخدام معرف محطة الاتصال (السمة 31).

-

DNIS — يتم إستخدام معرف المحطة المستدعي (السمة 30).

ارجع إلى تقييدات الوصول إلى الشبكة للحصول على مزيد من المعلومات حول إستخدام NAR.

ونظرا لأن عنصر التحكم في الشبكة المحلية اللاسلكية (WLC) يرسل سمة DNIS واسم SSID، يمكنك إنشاء تقييدات SSID لكل مستخدم. في حالة عنصر التحكم في الشبكة المحلية اللاسلكية (WLC)، تحتوي حقول NAR على القيم التالية:

-

عميل AAA— عنوان IP WLC

-

المنفذ—*

-

واجهة سطر الأوامر —*

-

DNIS—*ssidname

ويقدم باقي هذا المستند مثالا للتكوين حول كيفية تحقيق ذلك.

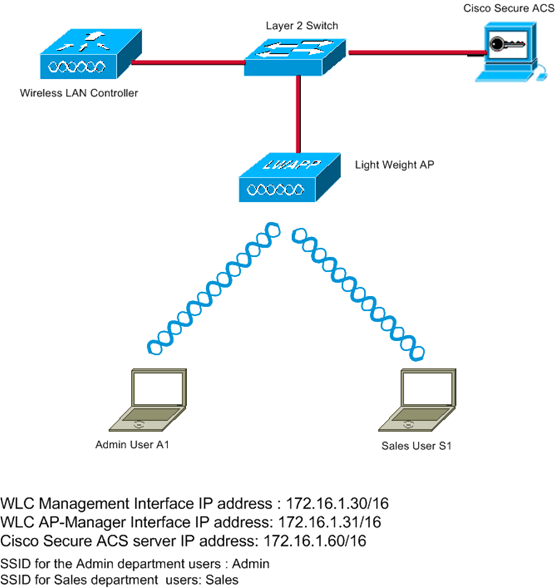

Network Setup (إعداد الشبكة)

في هذا المثال، تم تسجيل WLC في نقطة الوصول Lightweight (LAP). يتم إستخدام شبكتي WLAN. توجد شبكة محلية لاسلكية (WLAN) واحدة لمستخدمي قسم "الإدارة" بينما تكون شبكة WLAN الأخرى لمستخدمي قسم المبيعات. يتصل العميل اللاسلكي A1 (مستخدم المسؤول) و S1 (مستخدم المبيعات) بالشبكة اللاسلكية. أنت تحتاج أن يشكل ال WLC و RADIUS نادل بطريقة أن المسؤول مستعمل A1 يستطيع أن ينفذ فقط ال WLAN مدير و هو يقيد وصول إلى ال WLAN مبيعات و البائع S1 ينبغي كنت يمكن أن ينفذ ال WLAN مبيعات وينبغي يتلقى يقيد وصول إلى ال WLAN Admin. يستخدم جميع المستخدمين مصادقة LEAP كطريقة مصادقة من الطبقة 2.

ملاحظة: يفترض هذا المستند أن عنصر التحكم في الشبكة المحلية اللاسلكية (WLC) مسجل لوحدة التحكم. إذا كنت جديدا في WLC ولا تعرف كيفية تكوين عنصر التحكم في الشبكة المحلية اللاسلكية (WLC) للعملية الأساسية، فارجع إلى تسجيل نقطة الوصول في الوضع Lightweight (LAP) إلى وحدة تحكم شبكة محلية لاسلكية (WLC).

التكوين

لتكوين الأجهزة لهذا الإعداد، يجب:

تكوين عنصر التحكم في الشبكة المحلية اللاسلكية (WLC)

أتمت هذا steps in order to شكلت ال WLC ل هذا إعداد:

-

يلزم تكوين عنصر التحكم في الشبكة المحلية اللاسلكية (WLC) لإعادة توجيه بيانات اعتماد المستخدم إلى خادم RADIUS خارجي. يتحقق خادم RADIUS الخارجي (Cisco Secure ACS في هذه الحالة) من مسوغات المستخدم ويوفر الوصول إلى العملاء اللاسلكيين. أكمل الخطوات التالية:

-

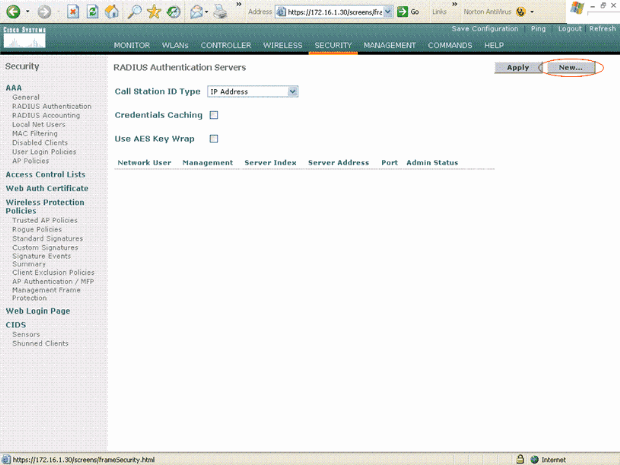

أخترت أمن>RADIUS صحة هوية من الجهاز تحكم gui in order to عرضت ال RADIUS صحة هوية نادل صفحة.

-

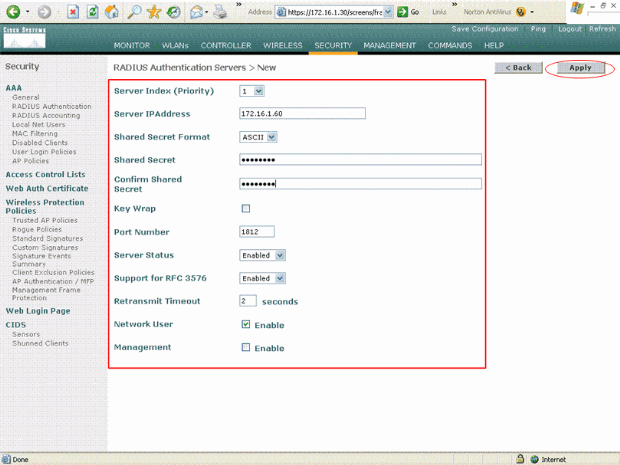

انقر فوق جديد لتحديد معلمات خادم RADIUS.

وتتضمن هذه المعلمات عنوان IP لخادم RADIUS والسر المشترك ورقم المنفذ وحالة الخادم. تحدد خانات الاختيار الخاصة بمستخدم الشبكة وإدارتها ما إذا كانت المصادقة المستندة إلى RADIUS تنطبق على الإدارة ومستخدمي الشبكة. يستعمل هذا مثال ال cisco يأمن ACS كخادم RADIUS مع عنوان 172.16.1.60.

-

طقطقة يطبق.

-

-

قم بتكوين شبكة WLAN واحدة لقسم "الإدارة" باستخدام مسؤول SSID وشبكة WLAN الأخرى لقسم المبيعات باستخدام مبيعات SSID. أتمت هذا steps in order to أنجزت هذا:

-

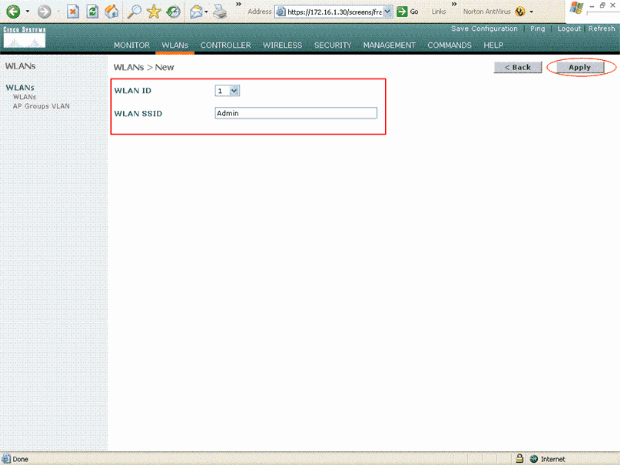

طقطقت WLANs من الجهاز تحكم gui in order to خلقت WLAN. يظهر نافذة WLANs. تسرد هذه النافذة شبكات WLAN التي تم تكوينها على وحدة التحكم.

-

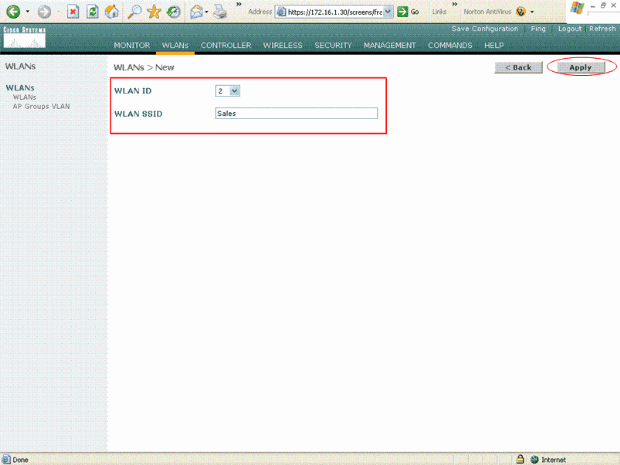

طقطقت جديد in order to شكلت WLAN جديد.

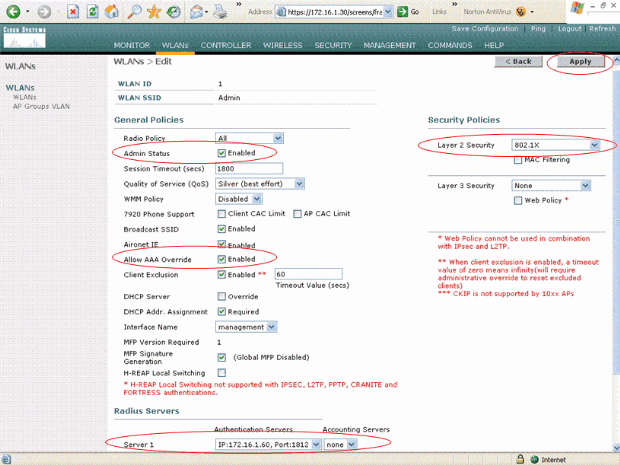

يقوم هذا المثال بإنشاء مسؤول مسمى WLAN لقسم "الإدارة" ومعرف WLAN هو 1. طقطقة يطبق.

-

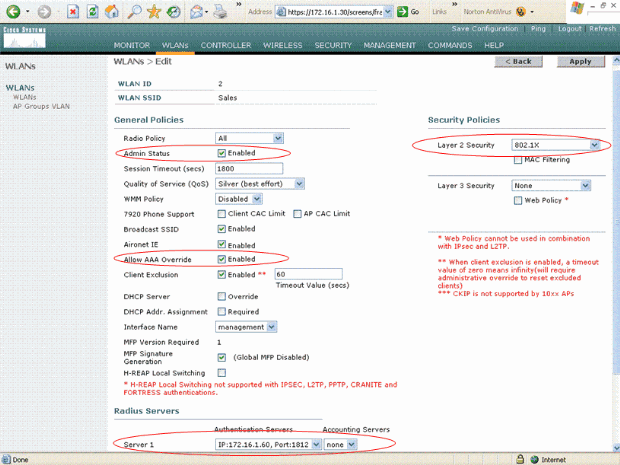

في نافذة WLAN > تحرير، قم بتعريف المعلمات الخاصة بالشبكة المحلية اللاسلكية (WLAN):

-

من القائمة المنسدلة تأمين الطبقة 2، حدد 802.1x. بشكل افتراضي، يكون خيار تأمين الطبقة 2 هو 802.1x. وهذا يمكن مصادقة 802.1x/EAP للشبكة المحلية اللاسلكية (WLAN).

-

تحت السياسات العامة، حدد مربع تجاوز AAA. عند تمكين تجاوز AAA، ولدى العميل معلمات مصادقة AAA ووحدة تحكم WLAN متعارضة، يتم إجراء مصادقة العميل بواسطة خادم AAA.

-

حدد خادم RADIUS المناسب من القائمة المنسدلة تحت خوادم RADIUS. يمكن تعديل المعلمات الأخرى استنادا إلى متطلبات شبكة WLAN. طقطقة يطبق.

-

-

وبالمثل، لإنشاء شبكة محلية لاسلكية (WLAN) لقسم المبيعات، كرر الخطوات ب و ج. فيما يلي لقطات الشاشة.

-

تكوين مصدر المحتوى الإضافي الآمن من Cisco

على خادم ACS الآمن من Cisco، يلزمك:

-

قم بتكوين عنصر التحكم في الشبكة المحلية اللاسلكية (WLC) كعميل AAA.

-

قم بإنشاء قاعدة بيانات المستخدم وحدد NAR للمصادقة المستندة إلى SSID.

-

تمكين مصادقة EAP.

أتمت هذا steps على ال cisco يأمن ACS:

-

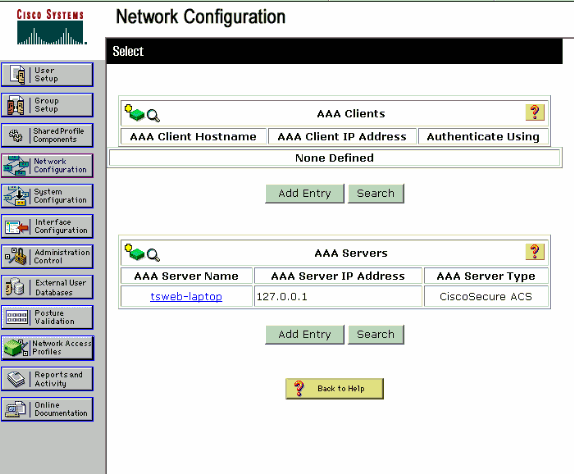

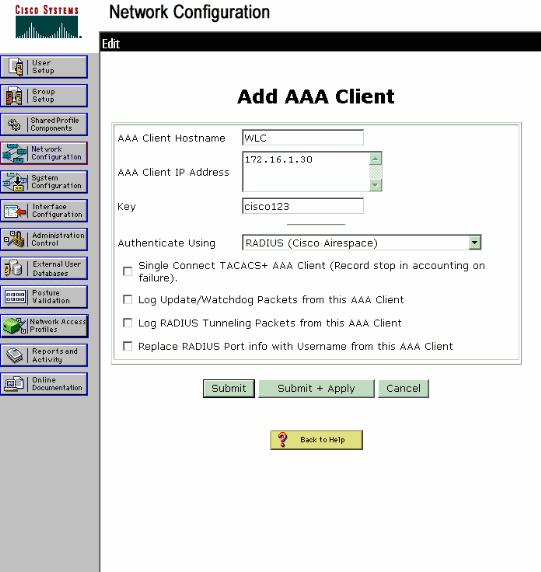

لتحديد وحدة التحكم كعميل AAA على خادم ACS، انقر فوق تكوين الشبكة من واجهة المستخدم الرسومية (ACS). ضمن AAA، انقر العملاء على إضافة إدخال.

-

عندما تظهر صفحة تكوين الشبكة، قم بتعريف اسم عنصر التحكم في الشبكة المحلية اللاسلكية (WLC) وعنوان بروتوكول الإنترنت (IP) والسر المشترك وطريقة المصادقة (RADIUS Cisco Airespace).

-

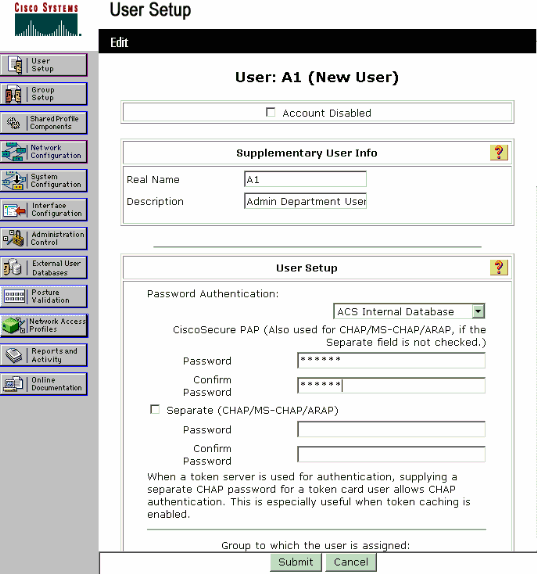

طقطقت مستعمل setup من ال ACS gui، دخلت ال username، وطقطقة يضيف/يحرر. في هذا المثال، المستخدم هو A1.

-

عندما تظهر صفحة إعداد المستخدم، قم بتعريف كافة المعلمات الخاصة بالمستخدم. في هذا المثال، يتم تكوين اسم المستخدم وكلمة المرور ومعلومات المستخدم التكميلية لأنك تحتاج إلى هذه المعلمات لمصادقة LEAP.

-

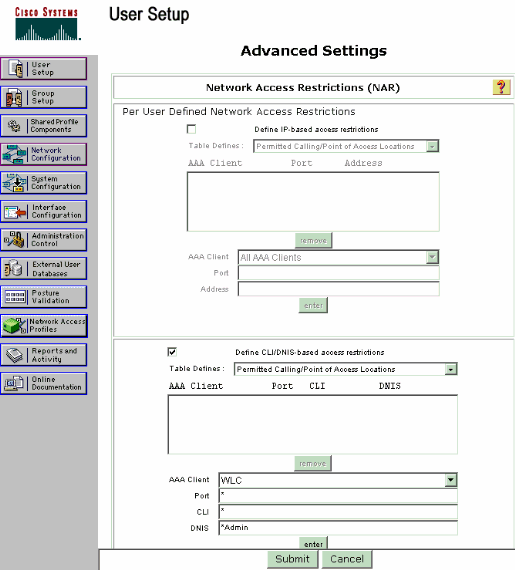

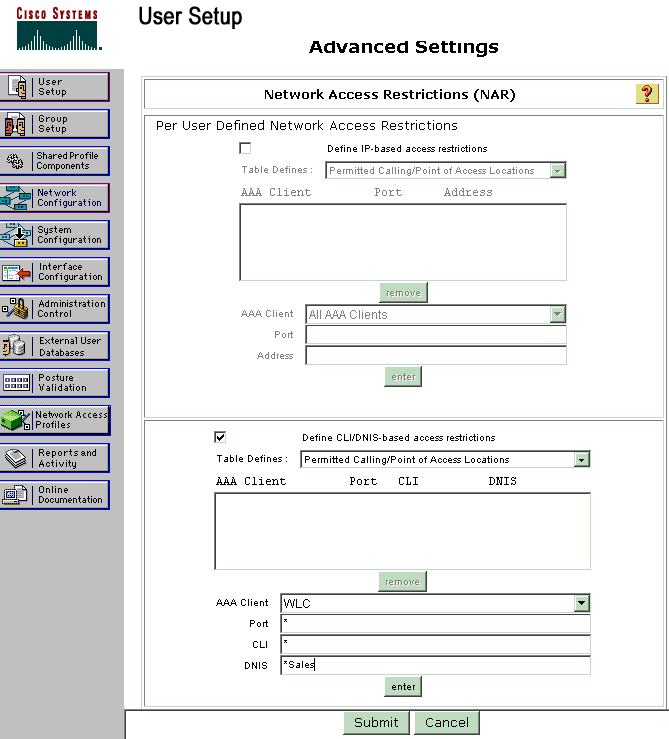

قم بالتمرير لأسفل في صفحة إعداد المستخدم، حتى ترى قسم قيود الوصول إلى الشبكة. تحت واجهة المستخدم لتقييد الوصول إلى DNIS/CLI، حدد الاتصال/ نقطة الوصول المسموح بها وحدد هذه المعلمات:

-

عميل AAA — عنوان IP WLC (172.16.1.30 في المثال الذي ذكرناه)

-

المنفذ—*

-

واجهة سطر الأوامر—*

-

DNIS—*ssidname

-

-

تعرف سمة DNIS SSID المسموح للمستخدم بالوصول إليه. يرسل عنصر التحكم في الشبكة المحلية اللاسلكية (WLC) معرف SSID في سمة DNIS إلى خادم RADIUS.

إذا كان المستخدم بحاجة إلى الوصول إلى مسؤول WLAN المسمى فقط، فأدخل *admin لحقل DNIS. وهذا يضمن أن المستخدم لديه حق الوصول فقط إلى المسؤول المسمى بشبكة WLAN. طقطقة يدخل.

ملاحظة: يجب دائما أن يسبق SSID *. إنه إلزامي.

-

انقر على إرسال.

-

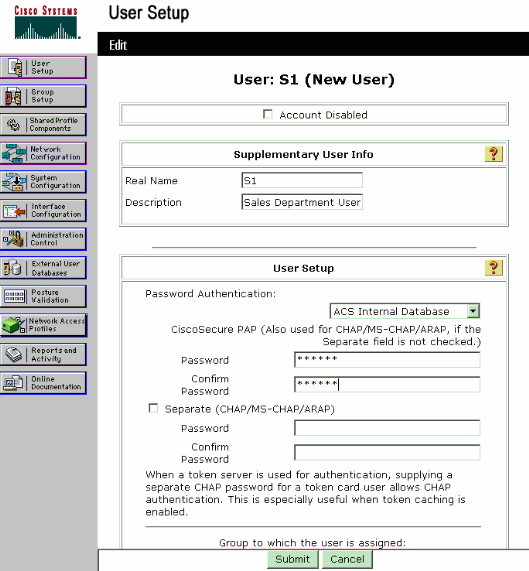

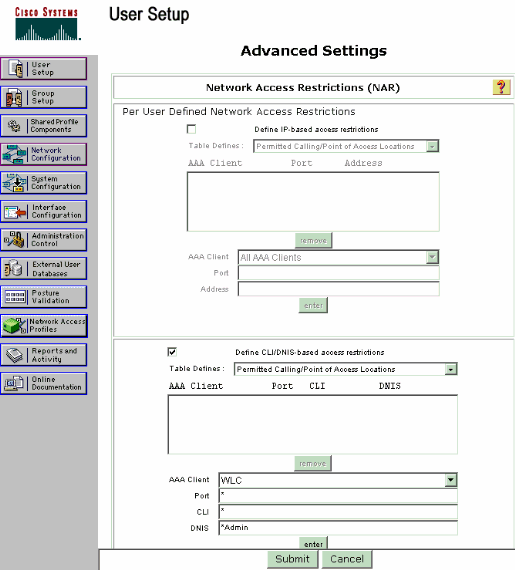

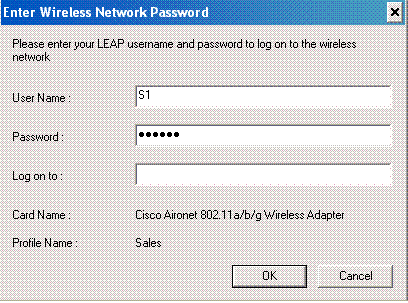

وبالمثل، قم بإنشاء مستخدم لمستخدم قسم المبيعات. هنا اللقطات.

-

كرر نفس العملية لإضافة المزيد من المستخدمين إلى قاعدة البيانات.

ملاحظة: يتم تجميع جميع المستخدمين بشكل افتراضي ضمن المجموعة الافتراضية. إذا كنت تريد تعيين مستخدمين محددين لمجموعات مختلفة، ارجع إلى قسم إدارة مجموعة المستخدمين في دليل المستخدم ل Cisco Secure ACS ل Windows Server 3.2.

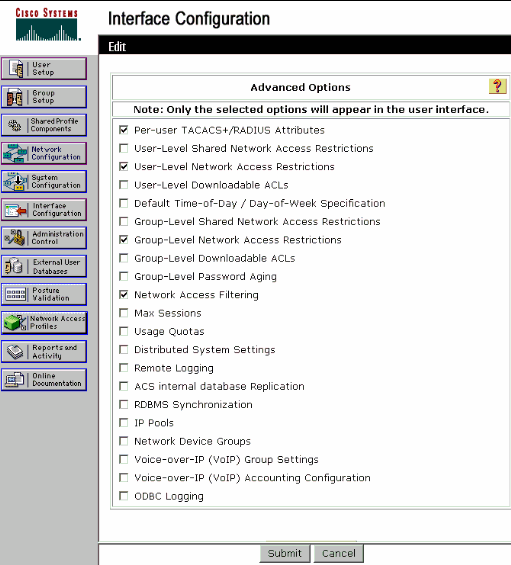

ملاحظة: إذا لم يظهر لديك قسم "قيود الوصول إلى الشبكة" في نافذة "إعداد المستخدم"، فقد يكون السبب هو عدم تمكينه. لتمكين تقييدات الوصول إلى الشبكة للمستخدمين، أختر واجهات > خيارات متقدمة من واجهة المستخدم الرسومية (ACS)، وحدد تقييدات الوصول إلى الشبكة على مستوى المستخدم وانقر فوق إرسال. يتيح ذلك NAR ويظهر في نافذة إعداد المستخدم.

-

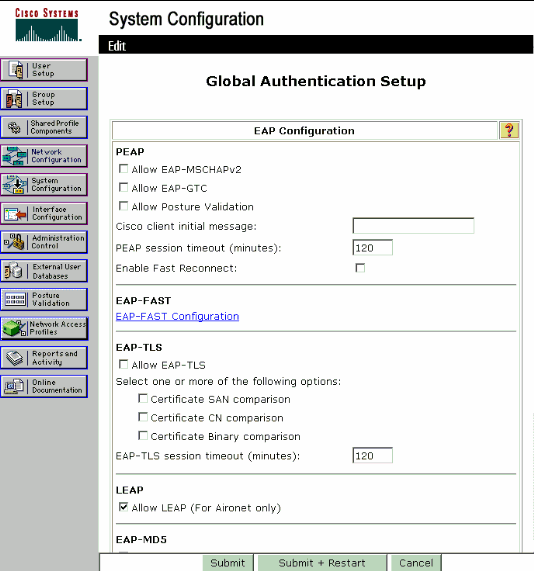

لتمكين مصادقة EAP، انقر على تكوين النظام وإعداد المصادقة العامة لضمان تكوين خادم المصادقة لتنفيذ أسلوب مصادقة EAP المطلوب.

تحت إعدادات تكوين EAP حدد أسلوب EAP المناسب. يستخدم هذا المثال مصادقة LEAP. انقر فوق إرسال عند الانتهاء.

تكوين العميل اللاسلكي والتحقق

استخدم هذا القسم لتأكيد عمل التكوين بشكل صحيح. حاول إقران عميل لاسلكي بنقطة الوصول في الوضع Lightweight باستخدام مصادقة LEAP للتحقق من عمل التكوين كما هو متوقع.

ملاحظة: يفترض هذا المستند تكوين ملف تعريف العميل لمصادقة LEAP. ارجع إلى إستخدام مصادقة EAP للحصول على معلومات حول كيفية تكوين مهايئ العميل اللاسلكي 802.11 a/b/g لمصادقة LEAP.

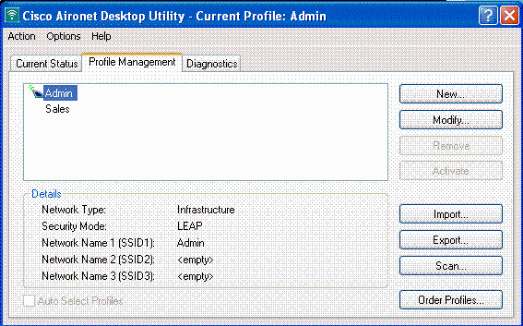

ملاحظة: من وحدة المعالجة المركزية (ADU)، ترى أنك قمت بتكوين توصيفي عميل. واحد لمستخدمي قسم الإدارة مع إدارة SSID والآخر لمستخدمي قسم المبيعات مع مبيعات SSID. يتم تكوين كلا التوصيفين لمصادقة LEAP.

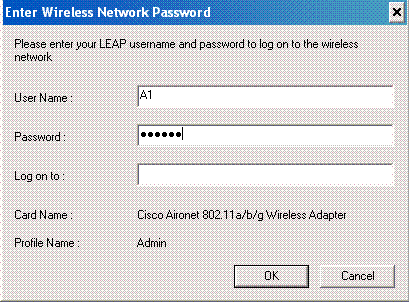

عند تنشيط توصيف المستخدم اللاسلكي من قسم الإدارة، يطلب من المستخدم توفير اسم المستخدم/كلمة المرور لمصادقة LEAP. فيما يلي مثال:

تمرر نقاط الوصول في الوضع Lightweight ثم ال WLC على مسوغات المستخدم إلى خادم RADIUS الخارجي (Cisco Secure ACS) للتحقق من المسوغات. يمرر عنصر التحكم في الشبكة المحلية اللاسلكية (WLC) بيانات الاعتماد بما في ذلك سمة DNIS (اسم SSID) إلى خادم RADIUS للتحقق.

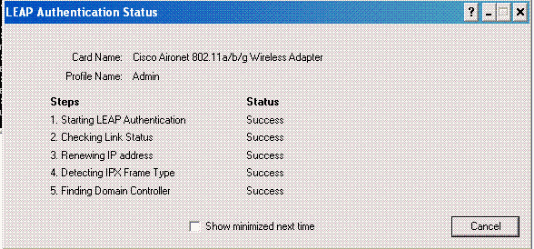

يتحقق خادم RADIUS من مسوغات المستخدم بمقارنة البيانات بقاعدة بيانات المستخدم (وأوراق NAR)، ويوفر الوصول إلى العميل اللاسلكي كلما كانت مسوغات المستخدم صالحة.

على مصادقة RADIUS الناجحة، يرتبط العميل اللاسلكي بنقطة الوصول في الوضع Lightweight.

وبالمثل، عندما يقوم مستخدم من قسم المبيعات بتنشيط ملف تعريف المبيعات، تتم مصادقة المستخدم بواسطة خادم RADIUS استنادا إلى اسم مستخدم/كلمة مرور LEAP و SSID.

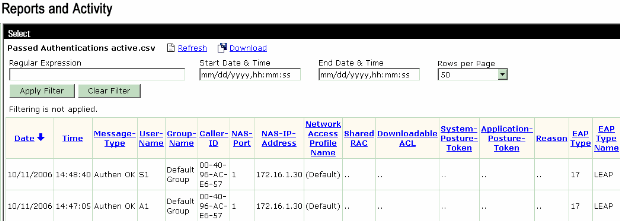

يظهر تقرير المصادقة الذي تم تمريره على خادم ACS أن العميل قد اجتاز مصادقة RADIUS (مصادقة EAP ومصادقة SSID). فيما يلي مثال:

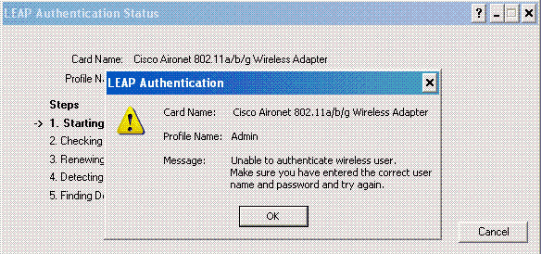

الآن، إذا حاول مستخدم المبيعات الوصول إلى SSID المسؤول، يرفض خادم RADIUS وصول المستخدم إلى شبكة WLAN. فيما يلي مثال:

بهذه الطريقة يمكن تقييد وصول المستخدمين بناء على SSID. في بيئة المؤسسة، يمكن تجميع جميع المستخدمين الذين يقعون في قسم معين في مجموعة واحدة ويمكن توفير الوصول إلى شبكة WLAN استنادا إلى SSID الذي يستخدمونه كما هو موضح في هذا المستند.

استكشاف الأخطاء وإصلاحها

أوامر استكشاف الأخطاء وإصلاحها

تدعم أداة مترجم الإخراج (للعملاءالمسجلين فقط) بعض أوامر show. استخدم أداة مترجم الإخراج (OIT) لعرض تحليل مُخرَج الأمر show .

ملاحظة: ارجع إلى معلومات مهمة حول أوامر التصحيح قبل إستخدام أوامر debug.

-

debug dot1x aaa enable—يمكن تصحيح أخطاء تفاعلات 802.1x AAA.

-

debug dot1x ربط enable—يمكن ال debug من كل ربط dot1x.

-

debug aaa all enable—يشكل تصحيح أخطاء جميع رسائل AAA.

يمكنك أيضا إستخدام تقرير المصادقة الذي تم تمريره وتقرير المصادقة الفاشل على خادم Cisco Secure ACS لاستكشاف أخطاء التكوين وإصلاحها. وتندرج هذه التقارير ضمن نافذة التقارير والأنشطة على واجهة المستخدم الرسومية (ACS).

معلومات ذات صلة

محفوظات المراجعة

| المراجعة | تاريخ النشر | التعليقات |

|---|---|---|

1.0 |

01-Dec-2013 |

الإصدار الأولي |

التعليقات

التعليقات