تكوين عنصر تحكم في الشبكة المحلية اللاسلكية (WLC) ومصدر المحتوى الإضافي لمصادقة مستخدمي الإدارة

خيارات التنزيل

-

ePub (373.3 KB)

العرض في تطبيقات مختلفة على iPhone أو iPad أو نظام تشغيل Android أو قارئ Sony أو نظام التشغيل Windows Phone

لغة خالية من التحيز

تسعى مجموعة الوثائق لهذا المنتج جاهدة لاستخدام لغة خالية من التحيز. لأغراض مجموعة الوثائق هذه، يتم تعريف "خالية من التحيز" على أنها لغة لا تعني التمييز على أساس العمر، والإعاقة، والجنس، والهوية العرقية، والهوية الإثنية، والتوجه الجنسي، والحالة الاجتماعية والاقتصادية، والتمييز متعدد الجوانب. قد تكون الاستثناءات موجودة في الوثائق بسبب اللغة التي يتم تشفيرها بشكل ثابت في واجهات المستخدم الخاصة ببرنامج المنتج، أو اللغة المستخدمة بناءً على وثائق RFP، أو اللغة التي يستخدمها منتج الجهة الخارجية المُشار إليه. تعرّف على المزيد حول كيفية استخدام Cisco للغة الشاملة.

حول هذه الترجمة

ترجمت Cisco هذا المستند باستخدام مجموعة من التقنيات الآلية والبشرية لتقديم محتوى دعم للمستخدمين في جميع أنحاء العالم بلغتهم الخاصة. يُرجى ملاحظة أن أفضل ترجمة آلية لن تكون دقيقة كما هو الحال مع الترجمة الاحترافية التي يقدمها مترجم محترف. تخلي Cisco Systems مسئوليتها عن دقة هذه الترجمات وتُوصي بالرجوع دائمًا إلى المستند الإنجليزي الأصلي (الرابط متوفر).

المحتويات

المقدمة

يصف هذا وثيقة كيف أن يشكل WLC و cisco يأمن ACS لذلك ال AAA نادل يستطيع مصادقة إدارة مستعمل على الجهاز تحكم.

المتطلبات الأساسية

المتطلبات

تأكد من استيفاء المتطلبات التالية قبل أن تحاول إجراء هذا التكوين:

-

معرفة كيفية تكوين المعلمات الأساسية على WLCs

-

معرفة كيفية تكوين خادم RADIUS مثل Cisco Secure ACS

المكونات المستخدمة

تستند المعلومات الواردة في هذا المستند إلى إصدارات البرامج والمكونات المادية التالية:

-

وحدة التحكم في شبكة LAN اللاسلكية Cisco 4400 التي تشغل الإصدار 7.0.216.0

-

مصدر المحتوى الإضافي الآمن من Cisco الذي يشغل الإصدار 4.1 من البرنامج ويتم إستخدامه كخادم RADIUS في هذا التكوين.

تم إنشاء المعلومات الواردة في هذا المستند من الأجهزة الموجودة في بيئة معملية خاصة. بدأت جميع الأجهزة المُستخدمة في هذا المستند بتكوين ممسوح (افتراضي). إذا كانت شبكتك قيد التشغيل، فتأكد من فهمك للتأثير المحتمل لأي أمر.

الاصطلاحات

راجع اصطلاحات تلميحات Cisco التقنية للحصول على مزيد من المعلومات حول اصطلاحات المستندات.

معلومات أساسية

يشرح هذا المستند كيفية تكوين وحدة تحكم في الشبكة المحلية (LAN) اللاسلكية وخادم التحكم في الوصول (Cisco ACS الآمن) حتى يمكن لخادم المصادقة والتفويض والمحاسبة (AAA) مصادقة مستخدمي الإدارة على وحدة التحكم. يشرح المستند أيضا كيف يمكن لمستخدمي الإدارة المختلفين تلقي امتيازات مختلفة مع السمات الخاصة بالمورد (VSAs) التي تم إرجاعها من خادم Cisco Secure ACS RADIUS.

التكوين

في هذا القسم، تقدم لك معلومات حول كيفية تكوين عنصر التحكم في الشبكة المحلية اللاسلكية (WLC) وعنصر التحكم في الوصول (ACS) للأغراض الموضحة في هذا المستند.

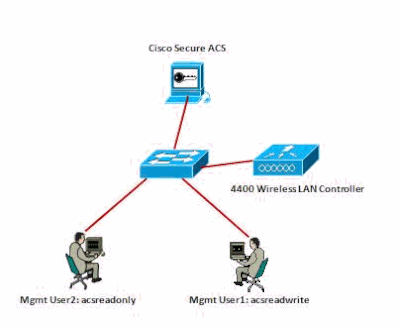

الرسم التخطيطي للشبكة

يستخدم هذا المستند إعداد الشبكة التالي:

الرسم التخطيطي للشبكة

الرسم التخطيطي للشبكة

يستخدم مثال التكوين هذا المعلمات التالية:

-

عنوان IP الخاص ب Cisco Secure ACS —172.16.1.1/255.255.0.0

-

عنوان IP لواجهة الإدارة لوحدة التحكم—172.16.1.30/255.255.0.0

-

مفتاح سري مشترك يستخدم على نقطة الوصول (AP) وخادم RADIUS—asdf1234

-

هذه هي بيانات اعتماد المستخدمين اللذين يقوم هذا المثال بتكوينهم على ACS:

-

اسم المستخدم - acsreadwrite

كلمة المرور - acsreadwrite

-

اسم المستخدم - acsreadonly

كلمة المرور - acsreadonly

-

أنت تحتاج أن يشكل ال WLC و cisco يأمن cisco acs in order to:

-

أي مستعمل أن يدون داخل ال WLC مع ال username وكلمة scReadwrite يعطي وصول إداري كامل إلى ال WLC.

-

أي مستعمل أن يدون داخل ال WLC مع ال username وكلمة ك acerOnly يعطي حق القراءة فقط إلى ال WLC.

التكوينات

يستخدم هذا المستند التكوينات التالية:

تكوين وحدة التحكُّم في شبكة LAN اللاسلكية (WLC)

قم بتكوين عنصر التحكم في الشبكة المحلية اللاسلكية (WLC) لقبول الإدارة من خلال خادم ACS الآمن من Cisco

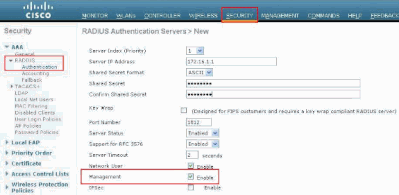

أتمت هذا steps in order to شكلت ال WLC لذلك هو يتصل مع ال RADIUS نادل:

-

من واجهة المستخدم الرسومية (GUI) الخاصة بوحدة التحكم في الشبكة المحلية اللاسلكية (WLC)، انقر فوق الأمان. من القائمة الموجودة على اليسار، انقر على RADIUS > المصادقة. يظهر خادم مصادقة RADIUS. لإضافة خادم RADIUS جديد، انقر فوق جديد. في خوادم مصادقة RADIUS > صفحة جديدة، أدخل المعلمات الخاصة بخادم RADIUS. فيما يلي مثال.

-

تحقق من زر إدارة لاسلكي in order to سمحت لخادم RADIUS أن يصادق مستعمل أن يدون إلى ال WLC.

ملاحظة: تأكد من تطابق السر المشترك الذي تم تكوينه على هذه الصفحة مع السر المشترك الذي تم تكوينه على خادم RADIUS. عندها فقط يمكن أن تتصل وحدة التحكم في الشبكة المحلية اللاسلكية (WLC) بخادم RADIUS.

-

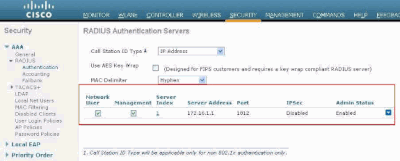

تحقق ما إذا تم تكوين عنصر التحكم في الشبكة المحلية اللاسلكية (WLC) لإدارتها بواسطة Cisco Secure ACS. طقطقت in order to أتمت هذا، أمن من ال WLC GUI. تظهر نافذة GUI الناتجة مشابهة لهذا المثال.

يمكنك ملاحظة تمكين خانة الاختيار Management لخادم RADIUS 172.16.1.1. وهذا يوضح أنه يسمح ل ACS بمصادقة مستخدمي الإدارة على WLC.

تكوين ACS الآمن من Cisco

أتمت ال steps في هذا قسم in order to شكلت ال ACS:

إضافة عنصر التحكم في الشبكة المحلية اللاسلكية (WLC) كعميل AAA إلى خادم RADIUS

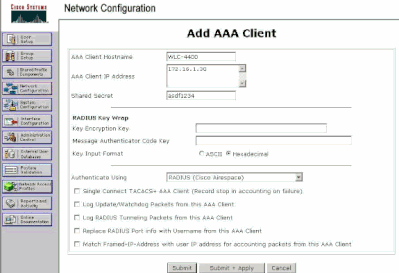

أتمت هذا steps in order to أضفت ال WLC كعميل AAA في ال cisco يأمن ACS:

-

من واجهة المستخدم الرسومية (ACS)، انقر فوق تكوين الشبكة.

-

تحت عملاء AAA، انقر فوق إضافة إدخال.

-

دخلت في ال add aaa زبون نافذة، ال WLC مضيف إسم، العنوان من ال WLC، ومفتاح سري مشترك.

في هذا مثال، هذا العملية إعداد:

-

اسم مضيف عميل AAA هو WLC-4400.

-

172.16.1.30/16 هو عنوان IP لعميل AAA، وهو، في هذه الحالة، عنوان WLC.

-

المفتاح السري المشترك هو ASDF1234.

إضافة نافذة عميل AAA

إضافة نافذة عميل AAA

يجب أن يكون هذا المفتاح السري المشترك هو نفسه المفتاح السري المشترك الذي تقوم بتكوينه على عنصر التحكم في الشبكة المحلية اللاسلكية (WLC).

-

-

من المصادقة باستخدام القائمة المنسدلة، أختر RADIUS (Cisco Airespace).

-

انقر فوق إرسال + إعادة تشغيل لحفظ التكوين.

تكوين المستخدمين وسمات IETF المناسبة ل RADIUS

لمصادقة مستخدم عبر خادم RADIUS، يجب عليك لإضافة المستخدم إلى قاعدة بيانات RADIUS من أجل تسجيل دخول وحدة التحكم وإدارتها باستخدام سمة IETF RADIUS AttributeService-TypeEt إلى القيمة المناسبة استنادا إلى امتيازات المستخدم.

-

لتعيين امتيازات القراءة والكتابة للمستخدم، قم بتعيين السمة نوع الخدمة على Administrative.

-

لتعيين امتيازات القراءة فقط للمستخدم، قم بتعيين Service-TypeAttribute على NAS-Prompt.

تكوين مستخدم باستخدام حق الوصول للقراءة والكتابة

يوضح المثال الأول تكوين مستخدم لديه حق الوصول الكامل إلى عنصر التحكم في الشبكة المحلية اللاسلكية (WLC). عندما يحاول هذا المستخدم تسجيل الدخول إلى وحدة التحكم، يقوم خادم RADIUS بالمصادقة وتوفير حق الوصول الإداري الكامل لهذا المستخدم.

في هذا مثال، ال username وكلمة acsreadwrite.

أتمت هذا steps على ال cisco يأمن ACS.

-

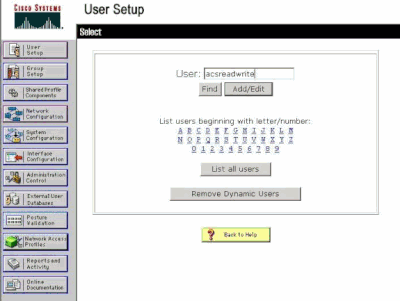

من واجهة المستخدم الرسومية (ACS)، انقر فوق إعداد المستخدم.

-

اكتب اسم المستخدم الذي ستتم إضافته إلى ACS كما يظهر إطار المثال هذا.

نافذة إعداد المستخدم

نافذة إعداد المستخدم -

انقر فوق إضافة/تحرير للانتقال إلى صفحة تحرير المستخدم.

-

في صفحة تحرير المستخدم، قم بتوفير تفاصيل الاسم الحقيقي والوصف وكلمة المرور الخاصة بهذا المستخدم.

-

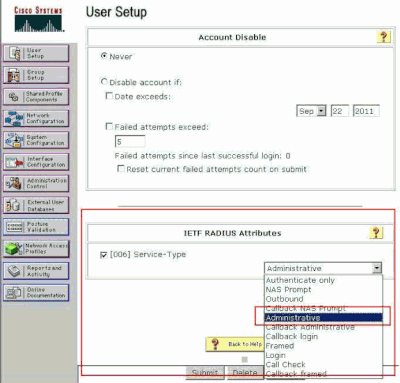

قم بالتمرير لأسفل إلى إعداد سمات IETF RADIUS وحدد سمة نوع الخدمة.

-

بما أنه، في هذا المثال، يلزم منح المستخدم حق الوصول الكامل، أختر Administrative للقائمة المنسدلة نوع الخدمة وانقر فوق إرسال.

هذا يضمن أن هذا مستعمل خاص يتلقى إمكانية وصول للقراءة والكتابة إلى ال WLC.

إعدادات خصائص ETF RADIUS

إعدادات خصائص ETF RADIUS

في بعض الأحيان، لا تكون سمة "نوع الخدمة" هذه مرئية ضمن إعدادات المستخدم. في مثل هذه الحالات، قم بإكمال هذه الخطوات من أجل جعلها مرئية.

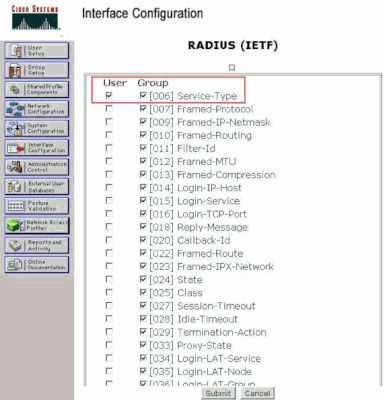

-

من واجهة المستخدم الرسومية (ACS)، انتقل إلى تكوين الواجهة > RADIUS (IETF) لتمكين سمات IETF في نافذة تكوين المستخدم.

ينقلك هذا إلى صفحة إعدادات RADIUS (IETF).

-

من صفحة إعدادات RADIUS (IETF)، يمكنك تمكين سمة IETF التي يجب أن تكون مرئية تحت إعدادات المستخدم أو المجموعة. بالنسبة لهذا التكوين، تحقق من نوع الخدمة لعمود المستخدم وانقر فوق إرسال. تعرض هذه النافذة مثالا.

صفحة إعدادات RADIUS (IETF)

صفحة إعدادات RADIUS (IETF)

ملاحظة: يحدد هذا المثال المصادقة على أساس كل مستخدم. يمكنك أيضا إجراء المصادقة استنادا إلى المجموعة التي ينتمي إليها مستخدم معين. في مثل هذه الحالات، قم بتمكين خانة إختيار المجموعة بحيث تكون هذه السمة مرئية تحت إعدادات المجموعة. أيضا، إذا كانت المصادقة على أساس مجموعة، فأنت بحاجة إلى تعيين مستخدمين إلى مجموعة معينة وتكوين سمات IETF لإعداد المجموعة لتوفير امتيازات الوصول لمستخدمي تلك المجموعة. ارجع إلى إدارة المجموعة للحصول على معلومات تفصيلية حول كيفية تكوين المجموعات وإدارتها.

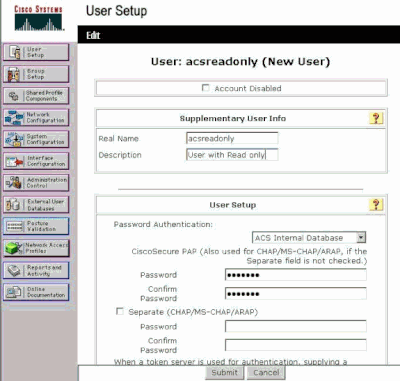

تكوين مستخدم باستخدام حق الوصول للقراءة فقط

يوضح هذا المثال تكوين مستخدم لديه وصول للقراءة فقط إلى عنصر التحكم في الشبكة المحلية اللاسلكية (WLC). عندما يحاول هذا المستخدم تسجيل الدخول إلى وحدة التحكم، يقوم خادم RADIUS بمصادقة هذا المستخدم ويزوده بإمكانية الوصول للقراءة فقط.

في هذا مثال، ال username وكلمة acsreadonly.

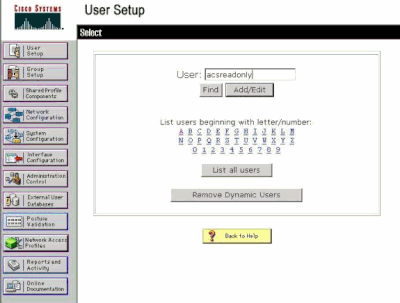

أتمت هذا steps على ال cisco يأمن ACS:

-

من واجهة المستخدم الرسومية (ACS)، انقر فوق إعداد المستخدم.

-

اكتب اسم المستخدم الذي تريد إضافته إلى ACS وانقر فوق إضافة/تحرير للانتقال إلى صفحة تحرير المستخدم.

إضافة اسم مستخدم

إضافة اسم مستخدم -

قم بتوفير الاسم الحقيقي والوصف وكلمة المرور لهذا المستخدم. تعرض هذه النافذة مثالا.

توفير الاسم الحقيقي، والوصف وكلمة المرور للمستخدم المضاف

توفير الاسم الحقيقي، والوصف وكلمة المرور للمستخدم المضاف -

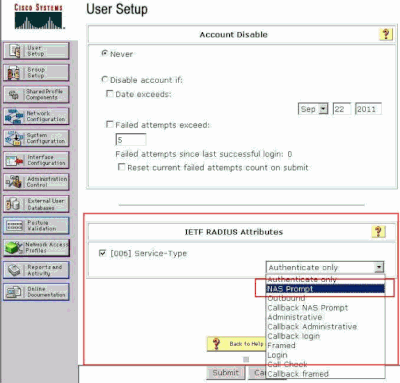

قم بالتمرير لأسفل إلى إعداد سمات IETF RADIUS وحدد سمة نوع الخدمة.

-

بما أنه، في هذا المثال، يحتاج وصول المستخدم إلى الوصول للقراءة فقط، أختر مطالبة NAS من القائمة المنسدلة نوع الخدمة وانقر فوق إرسال.

هذا يضمن أن هذا مستعمل خاص يتلقى حق القراءة فقط إلى ال WLC.

التحقق من سمة نوع الخدمة

التحقق من سمة نوع الخدمة

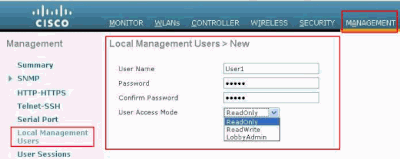

قم بإدارة عنصر التحكم في الشبكة المحلية اللاسلكية (WLC) محليا وكذلك من خلال خادم RADIUS

أنت يستطيع أيضا شكلت الإدارة مستعمل محليا على ال WLC. يمكن القيام بذلك من واجهة المستخدم الرسومية (GUI) الخاصة بوحدة التحكم، تحت إدارة > مستخدمي الإدارة المحلية.

تكوين مستخدمي الإدارة محليا على عنصر التحكم في الشبكة المحلية اللاسلكية (WLC)

تكوين مستخدمي الإدارة محليا على عنصر التحكم في الشبكة المحلية اللاسلكية (WLC)

إفترض أن ال WLC شكلت مع إدارة مستعمل على حد سواء محليا وكذلك في RADIUS نادل مع الإدارة تدقيق صندوق يمكن. في مثل هذا السيناريو، بشكل افتراضي، عندما يحاول مستخدم تسجيل الدخول إلى عنصر التحكم في الشبكة المحلية اللاسلكية (WLC)، تتصرف عنصر التحكم في الشبكة المحلية اللاسلكية (WLC) بهذه الطريقة:

-

تبحث وحدة التحكم في الشبكة المحلية اللاسلكية (WLC) أولا في مستخدمي الإدارة المحلية المحددين للتحقق من المستخدم. إذا كان المستخدم موجودا في القائمة المحلية الخاصة به، فإنه يسمح بالمصادقة لهذا المستخدم. إذا لم يظهر هذا المستخدم محليا، فينظر إلى خادم RADIUS.

-

إذا كان نفس المستخدم موجودا محليا، وكذلك في خادم RADIUS، ولكن بامتيازات وصول مختلفة، فعندئذ يقوم عنصر التحكم في الشبكة المحلية اللاسلكية (WLC) بمصادقة المستخدم باستخدام الامتيازات المحددة محليا. بمعنى آخر، تكون الأولوية للتكوين المحلي على عنصر التحكم في الشبكة المحلية اللاسلكية (WLC) دائما عند مقارنته بخادم RADIUS.

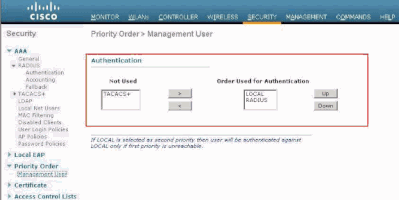

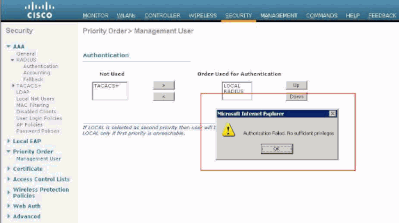

يمكن تغيير ترتيب المصادقة لمستخدمي الإدارة على عنصر التحكم في الشبكة المحلية اللاسلكية (WLC). للقيام بذلك، من صفحة الأمان على عنصر التحكم في الشبكة المحلية اللاسلكية (WLC)، انقر فوق ترتيب الأولوية > مستخدم الإدارة. من هذه الصفحة يمكنك تحديد ترتيب المصادقة. فيما يلي مثال.

ترتيب الأولوية > تحديد مستخدم الإدارة

ترتيب الأولوية > تحديد مستخدم الإدارة

ملاحظة: في حالة تحديد LOCAL كأولوية ثانية، تتم مصادقة المستخدم باستخدام هذه الطريقة فقط إذا كان يتعذر الوصول إلى الطريقة المحددة كأولوية أولى (RADIUS/TACACS).

التحقق من الصحة

للتحقق مما إذا كان التكوين لديك يعمل بشكل صحيح، قم بالوصول إلى عنصر التحكم في الشبكة المحلية اللاسلكية (WLC) من خلال وضع CLI أو واجهة المستخدم الرسومية (GUI) (HTTP/HTTPS). عندما تظهر نافذة مطالبة تسجيل الدخول، اكتب اسم المستخدم وكلمة المرور كما تم تكوينها على ACS الآمن من Cisco.

إذا كانت التكوينات لديك صحيحة، فقد تمت مصادقتك بنجاح في عنصر التحكم في الشبكة المحلية اللاسلكية (WLC).

كما يمكنك التأكد مما إذا كان المستخدم الذي تمت مصادقته قد تم تزويده بقيود الوصول كما هو محدد بواسطة ACS. للقيام بذلك، يمكنك الوصول إلى واجهة المستخدم الرسومية (GUI) الخاصة بوحدة التحكم في الشبكة المحلية اللاسلكية (WLC) من خلال بروتوكول HTTP/HTTPS (التأكد من تكوين وحدة التحكم في الشبكة المحلية اللاسلكية (WLC) للسماح ببروتوكول HTTP/HTTPS).

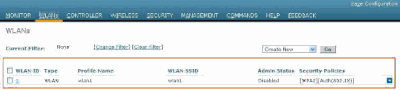

للمستخدم الذي لديه مجموعة وصول للقراءة والكتابة في ACS عدة امتيازات قابلة للتكوين في عنصر التحكم في الشبكة المحلية اللاسلكية (WLC). على سبيل المثال، لمستخدم للقراءة والكتابة امتياز إنشاء شبكة WLAN جديدة ضمن صفحة شبكات WLAN الخاصة بعنصر التحكم في الشبكة المحلية اللاسلكية (WLC). تعرض هذه النافذة مثالا.

الامتيازات القابلة للتكوين في عنصر التحكم في الشبكة المحلية اللاسلكية (WLC)

الامتيازات القابلة للتكوين في عنصر التحكم في الشبكة المحلية اللاسلكية (WLC)

عندما يحاول مستخدم ذو امتيازات قراءة فقط تغيير التكوين على وحدة التحكم، يرى المستخدم هذه الرسالة.

لا يمكن تبديل وحدة التحكم بالوصول للقراءة فقط

لا يمكن تبديل وحدة التحكم بالوصول للقراءة فقط

يمكن أيضا التحقق من قيود الوصول هذه من خلال CLI الخاص ب WLC. تعرض هذه المخرجات مثالا.

(Cisco Controller) >? debug Manages system debug options. help Help linktest Perform a link test to a specified MAC address. logout Exit this session. Any unsaved changes are lost. show Display switch options and settings. (Cisco Controller) >config Incorrect usage. Use the '?' or <TAB> key to list commands.

كما يوضح مثال الإخراج هذا، يعرض؟ في واجهة سطر الأوامر (CLI) الخاصة بوحدة التحكم قائمة الأوامر المتوفرة للمستخدم الحالي. لاحظ أيضا أن config الأمر غير متوفر في هذا المثال للإخراج. هذا يوضح أن ليس لدى مستعمل للقراءة فقط امتياز أن يتم أي تشكيل على ال WLC. في حين، يتمتع المستخدم للقراءة والكتابة بامتيازات القيام بالتكوينات على وحدة التحكم (في كل من وضع واجهة المستخدم الرسومية (GUI) و CLI).

ملاحظة: حتى بعد أن تقوم بمصادقة مستخدم عنصر التحكم في الشبكة المحلية اللاسلكية (WLC) من خلال خادم RADIUS، وأثناء قيامك بالاستعراض من صفحة إلى صفحة، يظل خادم HTTP[S] مصدقا بشكل كامل على العميل في كل مرة. السبب الوحيد وراء عدم مطالبتك بالمصادقة على كل صفحة هو أن المستعرض الخاص بك يقوم بتخزين بيانات الاعتماد الخاصة بك وإعادة تشغيلها.

استكشاف الأخطاء وإصلاحها

هناك ظروف معينة عندما تقوم وحدة التحكم بمصادقة مستخدمي الإدارة عبر ACS، وتنتهي المصادقة بنجاح (قبول الوصول)، ولا ترى أي خطأ تخويل على وحدة التحكم. ولكن، تتم مطالبة المستخدم مرة أخرى للمصادقة.

في مثل هذه الحالات، أنت يستطيع لا يفسر ما هو خطأ ولما المستعمل يستطيع لا يدون داخل ال WLC مع فقط debug aaa events enable الأمر. وبدلا من ذلك، تعرض وحدة التحكم مطالبة أخرى للمصادقة.

أحد الأسباب المحتملة لذلك هو أن ACS لم يتم تكوينه لإرسال سمة نوع الخدمة لذلك المستخدم المعين أو المجموعة المحددة على الرغم من تكوين اسم المستخدم وكلمة المرور بشكل صحيح على ACS.

لا يشير إخراج debug aaa events enable الأمر إلى أن المستخدم ليس لديه السمات المطلوبة (على سبيل المثال، سمة نوع الخدمة) حتى ولو تم إرسال قبول الوصول مرة أخرى من خادم AAA. في هذا المثال، تعرض مخرجات debug aaa events enable الأمر مثالا.

(Cisco Controller) >debug aaa events enable

Mon Aug 13 20:14:33 2011: AuthenticationRequest: 0xa449a8c

Mon Aug 13 20:14:33 2011: Callback.....................................0x8250c40

Mon Aug 13 20:14:33 2011: protocolType.................................0x00020001

Mon Aug 13 20:14:33 2011: proxyState......................1A:00:00:00:00:00-00:00

Mon Aug 13 20:14:33 2011: Packet contains 5 AVPs (not shown)

Mon Aug 13 20:14:33 2011: 1a:00:00:00:00:00 Successful transmission of

Authentication Packet (id 8) to 172.16.1.1:1812, proxy state

1a:00:00:00:00:00-00:00

Mon Aug 13 20:14:33 2011: ****Enter processIncomingMessages: response code=2

Mon Aug 13 20:14:33 2011: ****Enter processRadiusResponse: response code=2

Mon Aug 13 20:14:33 2011: 1a:00:00:00:00:00 Access-Accept

received from RADIUS server 172.16.1.1 for mobile 1a:00:00:00:00:00 receiveId = 0

Mon Aug 13 20:14:33 2011: AuthorizationResponse: 0x9802520

Mon Aug 13 20:14:33 2011: structureSize................................28

Mon Aug 13 20:14:33 2011: resultCode...................................0

Mon Aug 13 20:14:33 2011: protocolUsed.................................0x00000001

Mon Aug 13 20:14:33 2011: proxyState.......................1A:00:00:00:00:00-00:00

Mon Aug 13 20:14:33 2011: Packet contains 0 AVPs:

في هذا المثال الأول لمخرجات debug aaa events enable الأمر، ترى أن Access-Accept تم استقبالها بنجاح من خادم RADIUS ولكن لم يتم تمرير سمة نوع الخدمة إلى عنصر التحكم في الشبكة المحلية اللاسلكية (WLC). وذلك لأن المستخدم المعين لم يتم تكوينه بهذه السمة على ACS.

يلزم تكوين مصدر المحتوى الإضافي الآمن من Cisco لإرجاع سمة نوع الخدمة بعد مصادقة المستخدم. يجب تعيين قيمة سمة نوع الخدمة إما إلى مطالبة Administrative أو NAS استنادا إلى امتيازات المستخدم.

يوضح هذا المثال الثاني إخراج debug aaa events enableالأمر مرة أخرى. ومع ذلك، هذه المرة يتم تعيين السمة "نوع الخدمة" على Administrative في ACS.

(Cisco Controller)>debug aaa events enable

Mon Aug 13 20:17:02 2011: AuthenticationRequest: 0xa449f1c

Mon Aug 13 20:17:02 2011: Callback.....................................0x8250c40

Mon Aug 13 20:17:02 2011: protocolType.................................0x00020001

Mon Aug 13 20:17:02 2011: proxyState.......................1D:00:00:00:00:00-00:00

Mon Aug 13 20:17:02 2011: Packet contains 5 AVPs (not shown)

Mon Aug 13 20:17:02 2011: 1d:00:00:00:00:00 Successful transmission of

Authentication Packet (id 11) to 172.16.1.1:1812, proxy state

1d:00:00:00:00:00-00:00

Mon Aug 13 20:17:02 2011: ****Enter processIncomingMessages: response code=2

Mon Aug 13 20:17:02 2011: ****Enter processRadiusResponse: response code=2

Mon Aug 13 20:17:02 2011: 1d:00:00:00:00:00 Access-Accept received

from RADIUS server 172.16.1.1 for mobile 1d:00:00:00:00:00 receiveId = 0

Mon Aug 13 20:17:02 2011: AuthorizationResponse: 0x9802520

Mon Aug 13 20:17:02 2011: structureSize................................100

Mon Aug 13 20:17:02 2011: resultCode...................................0

Mon Aug 13 20:17:02 2011: protocolUsed.................................0x00000001

Mon Aug 13 20:17:02 2011: proxyState.......................1D:00:00:00:00:00-00:00

Mon Aug 13 20:17:02 2011: Packet contains 2 AVPs:

Mon Aug 13 20:17:02 2011: AVP[01] Service-Type...........0x00000006 (6) (4 bytes)

Mon Aug 13 20:17:02 2011: AVP[02] Class.........

CISCOACS:000d1b9f/ac100128/acsserver (36 bytes)

يمكنك أن ترى في هذا المثال السابق مخرج أن السمة Service-Type يتم تمريرها إلى عنصر التحكم في الشبكة المحلية اللاسلكية (WLC).

معلومات ذات صلة

معلومات ذات صلة- تكوين وحدة التحكم في شبكة LAN اللاسلكية - دليل التكوين

- تكوين شبكات VLAN على وحدات التحكم في الشبكة المحلية اللاسلكية

- تكوين خادم RADIUS و WLC لتعيين VLAN الديناميكي

- تكوين وحدة التحكم في شبكة LAN اللاسلكية ونقطة الوصول الأساسية الخفيفة Lightweight Access Point Basic

- تكوين شبكات VLAN لمجموعة AP باستخدام وحدات التحكم في الشبكة المحلية اللاسلكية

- الدعم الفني والتنزيلات من Cisco

محفوظات المراجعة

| المراجعة | تاريخ النشر | التعليقات |

|---|---|---|

3.0 |

08-Aug-2024 |

تم تحديث SEO والتنسيق. |

2.0 |

24-Mar-2023 |

الروابط المصححة، تنبيهات CCW، التنسيق. إعادة الاعتماد. |

1.0 |

07-Feb-2014 |

الإصدار الأولي |

تمت المساهمة بواسطة مهندسو Cisco

- Cisco TAC Engineers

اتصل بنا

- فتح حالة دعم

- (تتطلب عقد خدمة Cisco)

التعليقات

التعليقات