تكوين المصادقة على وحدات التحكم في الشبكة المحلية اللاسلكية AireOS

لغة خالية من التحيز

تسعى مجموعة الوثائق لهذا المنتج جاهدة لاستخدام لغة خالية من التحيز. لأغراض مجموعة الوثائق هذه، يتم تعريف "خالية من التحيز" على أنها لغة لا تعني التمييز على أساس العمر، والإعاقة، والجنس، والهوية العرقية، والهوية الإثنية، والتوجه الجنسي، والحالة الاجتماعية والاقتصادية، والتمييز متعدد الجوانب. قد تكون الاستثناءات موجودة في الوثائق بسبب اللغة التي يتم تشفيرها بشكل ثابت في واجهات المستخدم الخاصة ببرنامج المنتج، أو اللغة المستخدمة بناءً على وثائق RFP، أو اللغة التي يستخدمها منتج الجهة الخارجية المُشار إليه. تعرّف على المزيد حول كيفية استخدام Cisco للغة الشاملة.

حول هذه الترجمة

ترجمت Cisco هذا المستند باستخدام مجموعة من التقنيات الآلية والبشرية لتقديم محتوى دعم للمستخدمين في جميع أنحاء العالم بلغتهم الخاصة. يُرجى ملاحظة أن أفضل ترجمة آلية لن تكون دقيقة كما هو الحال مع الترجمة الاحترافية التي يقدمها مترجم محترف. تخلي Cisco Systems مسئوليتها عن دقة هذه الترجمات وتُوصي بالرجوع دائمًا إلى المستند الإنجليزي الأصلي (الرابط متوفر).

المحتويات

المقدمة

يصف هذا وثيقة كيف أن يشكل نوع مختلف من طبقة صحة هوية طريقة على لاسلكي lan جهاز تحكم (WLCs).

المتطلبات الأساسية

المتطلبات

تأكد من استيفاء المتطلبات التالية قبل أن تحاول إجراء هذا التكوين:

-

معرفة تكوين نقاط الوصول في الوضع Lightweight (LAPs) و Cisco WLCs

-

معرفة معايير الأمان 802.11i

المكونات المستخدمة

تستند المعلومات الواردة في هذا المستند إلى إصدارات البرامج والمكونات المادية التالية:

-

Cisco 4400 WLC الذي يشغل البرنامج الثابت، الإصدار 6.0.182.0

-

نقاط الوصول في الوضع Cisco 1000 Series LAPs

-

مهايئ العميل اللاسلكي Cisco 802.11a/b/g الذي يشغل البرنامج الثابت، الإصدار 2.6

-

خادم ACS الآمن من Cisco، الإصدار 3.2

تم إنشاء المعلومات الواردة في هذا المستند من الأجهزة الموجودة في بيئة معملية خاصة. بدأت جميع الأجهزة المُستخدمة في هذا المستند بتكوين ممسوح (افتراضي). إذا كانت شبكتك قيد التشغيل، فتأكد من فهمك للتأثير المحتمل لأي أمر.

الاصطلاحات

راجع اصطلاحات تلميحات Cisco التقنية للحصول على مزيد من المعلومات حول اصطلاحات المستندات.

المصادقة على WLCs

يقوم حل أمان الشبكة اللاسلكية الموحدة (UWN) من Cisco بتجميع مكونات الأمان لنقطة الوصول (AP) من المستوى الأول والطبقة 2 والطبقة 3 802.11 المعقدة في مدير سياسة بسيط يقوم بتخصيص سياسات الأمان على مستوى النظام على أساس شبكة محلية لاسلكية (WLAN) لكل شبكة لاسلكية. يوفر حل أمان UWN من Cisco أدوات إدارة أمان بسيطة وموحدة ومنهجية.

يمكن تنفيذ آليات الأمان هذه على قوائم التحكم في الشبكة المحلية اللاسلكية (WLCs).

حلول المستوى الأول

تقييد وصول العميل استنادا إلى عدد المحاولات الفاشلة المتتالية.

حلول المستوى الثاني

لا توجد مصادقة — عندما يتم تحديد هذا الخيار من القائمة المنسدلة للطبقة 2 للتأمين، لا يتم إجراء مصادقة الطبقة 2 على الشبكة المحلية اللاسلكية (WLAN). هذه هي نفس المصادقة المفتوحة لمعيار 802.11.

WEP الثابت — مع الخصوصية المكافئة السلكية الثابتة (WEP)، يجب أن تستخدم جميع نقاط الوصول (AP) وبطاقات واجهة الشبكة (NIC) اللاسلكية للعملاء على شبكة محلية لاسلكية (WLAN) معينة مفتاح التشفير نفسه. تقوم كل محطة إرسال بتشفير نص كل إطار باستخدام مفتاح WEP قبل الإرسال، وتقوم المحطة المستقبلة بفك تشفيره باستخدام مفتاح مماثل عند الاستقبال.

802.1x—يشكل الشبكة المحلية اللاسلكية (WLAN) لاستخدام المصادقة المستندة إلى معيار 802.1x. يوفر إستخدام IEEE 802.1X إطار عمل فعالا من أجل مصادقة حركة مرور بيانات المستخدم إلى شبكة محمية والتحكم فيها، بالإضافة إلى مفاتيح التشفير المتنوعة ديناميكيا. 802.1X يربط بروتوكول يسمى بروتوكول المصادقة المتوسع (EAP) بكل من الوسائط السلكية والشبكة المحلية اللاسلكية (WLAN) ويدعم أساليب المصادقة المتعددة.

WEP الثابت + 802. 1x—يتيح إعداد تأمين الطبقة 2 هذا كلا من 802. 1x و WEP الثابت. يمكن للعملاء إستخدام مصادقة WEP أو 802.1x للاتصال بالشبكة.

Wi-Fi Protected Access (WPA)—WPA أو WPA1 و WPA2 هي حلول تأمين قياسية من تحالف Wi-Fi توفر حماية للبيانات والتحكم في الوصول لأنظمة WLAN. يتوافق WPA1 مع معيار IEEE 802.11i لكنه تم تنفيذه قبل التصديق القياسي. WPA2 هو تطبيق تحالف Wi-Fi لمعيار IEEE 802.11i المصدق عليه.

بشكل افتراضي، يستخدم WPA1 بروتوكول سلامة المفاتيح المؤقتة (TKIP) وفحص سلامة الرسائل (MIC) لحماية البيانات. يستخدم WPA2 خوارزمية التشفير المعياري للتشفير المتقدم الأقوى باستخدام وضع العداد مع بروتوكول مصادقة كود مصادقة الرسائل المتسلسلة لتشفير الرسائل (AES-CCMP). يستخدم كلا من WPA1 و WPA2 802.1X لإدارة المفاتيح المصدق عليها بشكل افتراضي. بيد أن هذه الخيارات متاحة أيضا: PSK و CCKM و CCKM+802.1x. إن ينتقي أنت CCKM، cisco فقط يسمح زبون أن يساند CCKM. إذا قمت بتحديد CCKM+802.1x، فإن Cisco يسمح للعملاء الذين ليس لهم CCKM أيضا.

CKIP—بروتوكول سلامة المفاتيح (CKIP) من Cisco هو بروتوكول أمان خاص بتشفير وسائط 802.11. يحسن CKIP تأمين 802.11 في وضع البنية الأساسية باستخدام تعديل المفتاح، الميكروفون، ورقم تسلسل الرسائل. يدعم الإصدار 4.0 من البرنامج CKIP بمفتاح ثابت. لكي تعمل هذه الميزة بشكل صحيح، يجب عليك تمكين عناصر معلومات Aironet (IEs) للشبكة المحلية اللاسلكية (WLAN). تكون إعدادات CKIP المحددة في شبكة WLAN إلزامية لأي عميل يحاول الاقتران. إذا تم تكوين الشبكة المحلية اللاسلكية (WLAN) لكل من تبديل مفتاح CKIP وميكروفون MMH، فيجب على العميل دعم كليهما. إن شكلت ال WLAN يكون لواحد فقط من هذا سمة، الزبون ينبغي ساندت فقط هذا CKIP سمة. WLCs فقط دعم CKIP ساكن إستاتيكي (مثل WEP). لا تدعم WLCs CKIP ب 802.1x (CKIP الديناميكي).

حلول المستوى الثالث

none— عندما يتم تحديد هذا الخيار من القائمة المنسدلة للطبقة 3 الخاصة بالأمان، لا يتم إجراء أية مصادقة للطبقة 3 على شبكة WLAN.

ملاحظة: يتم شرح مثال التكوين لمصادقة عدم وجود طبقة 3 وبدون مصادقة من الطبقة 2 في قسم المصادقة بلا.

سياسة الويب (مصادقة الويب وكلمة مرور الويب)—تستخدم مصادقة الويب عادة بواسطة العملاء الذين يرغبون في نشر شبكة وصول الضيف. في شبكة الوصول إلى الضيف، هناك مصادقة أولية لاسم المستخدم وكلمة المرور، ولكن الأمان غير مطلوب لحركة المرور التالية. يمكن أن تتضمن عمليات النشر النموذجية مواقع "ساخنة"، مثل T-Mobile أو Starbucks.

يتم إجراء مصادقة الويب ل Cisco WLC محليا. تقوم بإنشاء واجهة ثم تقوم بإقران معرف مجموعة خدمات/WLAN (SSID) مع تلك الواجهة.

توفر مصادقة الويب مصادقة بسيطة دون أي ملتمس أو عميل. تذكر أن مصادقة الويب لا توفر تشفير البيانات. تستخدم مصادقة الويب عادة كوسيلة وصول بسيطة للضيف إما في "النقطة الساخنة" أو في الغلاف الجوي للمجمع حيث يكون الاتصال هو الهم الوحيد.

يعد مرور الويب حلا يتم من خلاله إعادة توجيه المستخدمين اللاسلكيين إلى صفحة نهج إستخدام مقبولة دون الاضطرار إلى المصادقة عند إتصالهم بالإنترنت. يتم تنفيذ عملية إعادة التوجيه هذه بواسطة عنصر التحكم في الشبكة المحلية اللاسلكية (WLC) نفسه. المتطلب الوحيد هو تكوين عنصر التحكم في الشبكة المحلية اللاسلكية (WLC) لكلمة المرور عبر الويب، والتي تكون بشكل أساسي مصادقة الويب دون الاضطرار إلى إدخال أي بيانات اعتماد.

VPN PassThrough—VPN PassThrough عبارة عن ميزة تسمح للعميل بإنشاء نفق فقط مع خادم VPN محدد. لذلك، إذا كنت بحاجة إلى الوصول بأمان إلى خادم VPN الذي تم تكوينه بالإضافة إلى خادم VPN آخر أو الإنترنت، فلا يمكن الوصول إلى ذلك مع تمكين كلمة مرور VPN على وحدة التحكم.

في الأقسام التالية، يتم توفير أمثلة التكوين لكل من آليات المصادقة.

أمثلة التكوين

قبل تكوين شبكات WLAN وأنواع المصادقة، يجب تكوين عنصر التحكم في الشبكة المحلية اللاسلكية (WLC) للتشغيل الأساسي وتسجيل نقاط الوصول في الوضع Lightweight إلى عنصر التحكم في الشبكة المحلية اللاسلكية (WLC). يفترض هذا المستند أن عنصر التحكم في الشبكة المحلية اللاسلكية (WLC) تم تكوينه للعملية الأساسية وأن نقاط الوصول في الوضع Lightweight تم تسجيلها إلى عنصر التحكم في الشبكة المحلية اللاسلكية (WLC). إذا كنت مستخدما جديدا يحاول إعداد عنصر التحكم في الشبكة المحلية اللاسلكية (WLC) للعملية الأساسية باستخدام نقاط الوصول في الوضع Lightweight (LAP)، فارجع إلى تسجيل نقطة الوصول في الوضع Lightweight (LAP) إلى وحدة تحكم شبكة محلية لاسلكية (WLC).

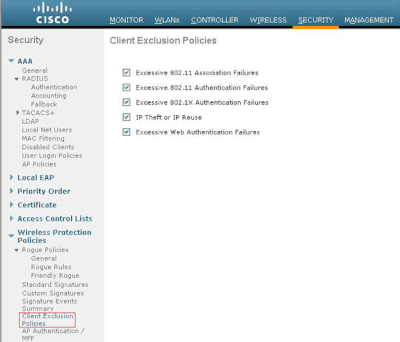

حلول الأمان من المستوى الأول

يمكن تقييد الوصول للعملاء اللاسلكي استنادا إلى عدد محاولات الفشل المتتالية للوصول إلى شبكة WLAN. يحدث إستثناء العميل في هذه الشروط بشكل افتراضي. لا يمكن تغيير هذه القيم.

-

فشل مصادقة 802.11 المتتابع (5 مرات متتابعة، تم إستبعاد المحاولة السادسة)

-

حالات فشل اقتران 802.11 المتتالية (5 مرات متتالية، يتم إستبعاد المحاولة السادسة)

-

حالات فشل مصادقة 802.1x المتتالية (ثلاث مرات متتالية، يتم إستبعاد المحاولة الرابعة)

-

فشل خادم النهج الخارجي

-

محاولة إستخدام عنوان IP الذي تم تعيينه بالفعل لجهاز آخر (سرقة IP أو إعادة إستخدام IP)

-

المصادقة المتتالية للويب (3 مرات متتالية، يتم إستبعاد المحاولة الرابعة)

لتحديد موقع نهج إستبعاد العميل، انقر فوق الأمان في القائمة العليا، ثم أختر نهج الحماية اللاسلكية > نهج إستبعاد العميل التنقل على الجانب الأيسر من الصفحة.

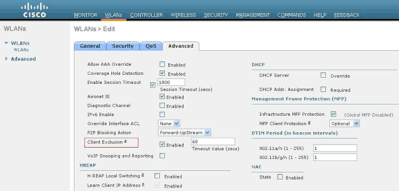

يمكن تكوين مؤقت الاستثناء. يمكن تمكين خيارات الاستبعاد أو تعطيلها لكل وحدة تحكم. يمكن تمكين مؤقت الاستثناء أو تعطيله لكل شبكة محلية لاسلكية (WLAN).

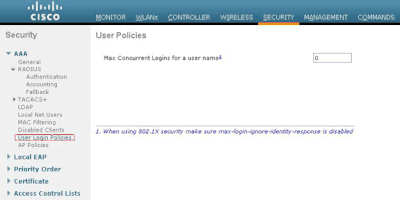

الحد الأقصى لعدد عمليات تسجيل الدخول المتزامنة لاسم مستخدم واحد بشكل افتراضي هو 0. يمكنك إدخال أي قيمة بين 0 و 8. يمكن تعيين هذه المعلمة على SECURITY > AAA > سياسات تسجيل دخول المستخدم وتسمح لك بتحديد الحد الأقصى لعدد عمليات تسجيل الدخول المتزامنة لاسم عميل واحد، بين واحد و ثمانية، أو 0 = غير محدود. فيما يلي مثال:

حلول الأمان من المستوى الثاني

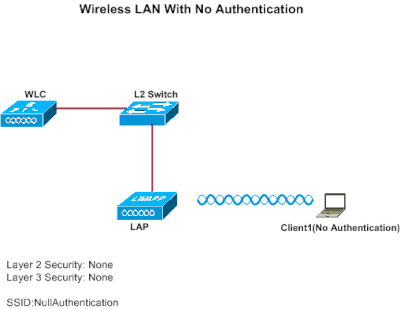

لا توجد مصادقة

يوضح هذا المثال شبكة WLAN التي تم تكوينها دون مصادقة.

ملاحظة: يعمل هذا المثال أيضا مع عدم مصادقة من الطبقة 3.

تكوين WLC لعدم المصادقة

أتمت هذا steps in order to شكلت ال WLC ل هذا إعداد:

-

طقطقت WLANs من الجهاز تحكم gui in order to خلقت WLAN.

يظهر نافذة WLANs. تسرد هذه النافذة شبكات WLAN التي تم تكوينها على وحدة التحكم.

-

طقطقة يذهب in order to شكلت WLAN جديد.

-

أدخل المحددات للشبكة المحلية اللاسلكية (WLAN). يوضح هذا المثال تكوين شبكة WLAN هذه.

-

طقطقة يطبق.

-

في نافذة WLAN > تحرير، قم بتعريف المعلمات الخاصة بالشبكة المحلية اللاسلكية (WLAN).

-

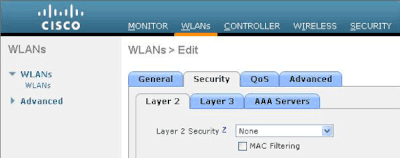

انقر صفحة التأمين، واختر لا شيء لأمان الطبقة 2 والطبقة 3.

ملاحظة: لكي تصبح شبكة WLAN نشطة، يجب تمكين الحالة. لتمكينها، حدد خانة الاختيار الحالة ضمن علامة التبويب "عام".

لا يمكن هذا أي مصادقة لشبكة WLAN هذه.

-

أختر معلمات أخرى استنادا إلى متطلبات التصميم. يستخدم هذا المثال القيم الافتراضية.

-

طقطقة يطبق.

تكوين عميل لاسلكي لعدم المصادقة

أكمل الخطوات التالية لتكوين عميل شبكة LAN اللاسلكية لهذا الإعداد:

ملاحظة: يستخدم هذا المستند مهايئ عميل Aironet 802.11a/b/g يشغل البرنامج الثابت 3.5 ويشرح تكوين مهايئ العميل باستخدام الإصدار 3.5 من ADU.

-

لإنشاء توصيف جديد، انقر على علامة تبويب إدارة التوصيفات في وحدة المعالجة المركزية.

-

انقر فوق جديد.

-

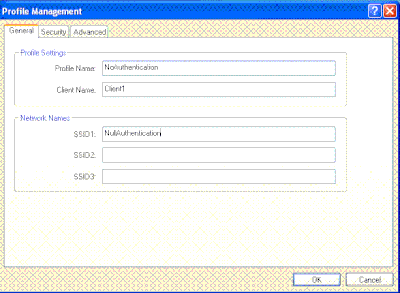

عندما تظهر نافذة إدارة التوصيفات (العامة)، أكمل الخطوات التالية لتعيين اسم التوصيف واسم العميل واسم SSID:

-

أدخل اسم التوصيف في حقل اسم التوصيف.

يستخدم هذا المثال NoAuthentication كاسم للتوصيف.

-

أدخل اسم العميل في حقل اسم العميل.

يستخدم اسم العميل لتعريف العميل اللاسلكي في شبكة WLAN. يستخدم هذا التكوين العميل 1 لاسم العميل.

-

تحت أسماء الشبكات، أدخل SSID المراد إستخدامه لهذا التوصيف.

SSID هو نفس SSID الذي قمت بتكوينه على عنصر التحكم في الشبكة المحلية اللاسلكية (WLC). SSID في هذا المثال هو NullAuthentication .

-

-

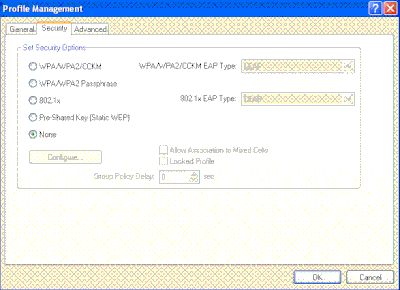

انقر فوق علامة التبويب أمان.

-

انقر زر لاشيء لاسلكي تحت ضبط خيارات التأمين، ثم انقر موافق .

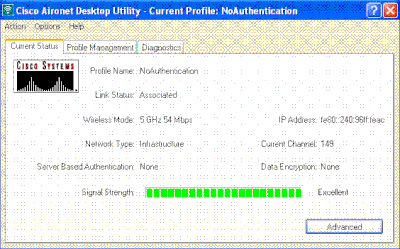

عند تنشيط SSID يتصل العميل اللاسلكي بالشبكة المحلية اللاسلكية (WLAN) دون أي مصادقة.

WEP ثابت

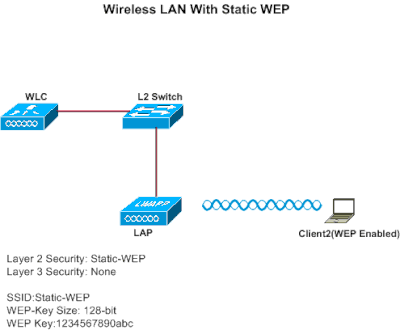

يبدي هذا مثال WLAN يشكل مع WEP ساكن إستاتيكي.

تكوين WLC ل WEP الثابت

أتمت هذا steps in order to شكلت ال WLC ل هذا إعداد:

-

طقطقت WLANs من الجهاز تحكم gui in order to خلقت WLAN.

يظهر نافذة WLANs. تسرد هذه النافذة شبكات WLAN التي تم تكوينها على وحدة التحكم.

-

طقطقت جديد in order to شكلت WLAN جديد.

-

أدخل معرف WLAN و WLAN SSID.

في هذا مثال، ال WLAN يعين StaticWEP وال WLAN id 2.

-

طقطقة يطبق .

-

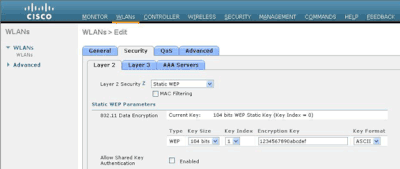

في نافذة WLAN > تحرير، قم بتعريف المعلمات الخاصة بالشبكة المحلية اللاسلكية (WLAN).

-

من الطبقة 2 قائمة منسدلة، أختر WEP ساكن إستاتيكي.

هذا يمكن WEP ساكن إستاتيكي ل هذا WLAN.

-

أخترت تحت ساكن إستاتيكي WEP معلم، ال WEP مفتاح حجم ومفتاح فهرسة، ودخلت الساكن إستاتيكي WEP تشفير مفتاح.

يمكن أن يكون حجم المفتاح إما 40 بت أو 104 بت. يمكن أن يتراوح مؤشر المفاتيح بين 1 و 4. يمكن تطبيق فهرس مفاتيح WEP فريد على كل شبكة محلية لاسلكية (WLAN). ونظرا لوجود أربعة فهارس مفاتيح WEP فقط، يمكن تكوين أربع شبكات WLAN فقط لتشفير WEP الثابت من الطبقة 2. في هذا المثال، يتم إستخدام WEP 104 بت ومفتاح WEP المستخدم هو 1234567890cdef.

-

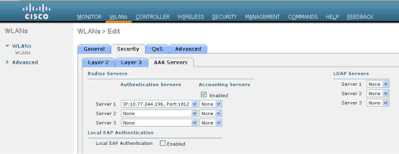

تحقق مما إذا تم تكوين خادم RADIUS للمصادقة. يمكن تكوين خادم RADIUS على علامة تبويب التأمين الموجودة في AAA > RADIUS > المصادقة. وبمجرد تكوينها، يجب تعيين خادم Radius لشبكة WLAN للمصادقة. انتقل إلى شبكات WLAN > الأمان > خوادم AAA لتعيين خادم Radius إلى الشبكة المحلية اللاسلكية (WLAN) للمصادقة.

في هذا المثال، 10.77.244.196 هو خادم RADIUS.

-

-

أختر معلمات أخرى استنادا إلى متطلبات التصميم.

يستخدم هذا المثال القيم الافتراضية.

-

طقطقة يطبق.

ملاحظة: يتم تمثيل WEP دائما في السداسي العشري (السداسي العشري). عندما يدخل أنت ال WEP مفتاح في ASCII، ال ascii WEP يحول خيط إلى hex، أي يكون استعملت أن يشفر الربط. لا توجد طريقة قياسية يقوم بها الموردون لتحويل hex إلى ASCII، حيث يمكن للبعض القيام بالحشو بينما لا يمكن للموردين الآخرين القيام بذلك. لذلك أستخدم hex لمفاتيح WEP الخاصة بك للحصول على أقصى قدر من التوافق بين الموردين.

ملاحظة: إذا كنت تريد تمكين مصادقة المفتاح المشترك للشبكة المحلية اللاسلكية (WLAN)، فحدد خانة الاختيار السماح بمصادقة المفتاح المشترك تحت معلمات WEP الثابتة. بهذه الطريقة، إذا تم تكوين العميل أيضا لمصادقة المفتاح المشترك، يمكن أن تتم مصادقة المفتاح المشترك التي يتبعها تشفير WEP للحزم في الشبكة المحلية اللاسلكية (WLAN).

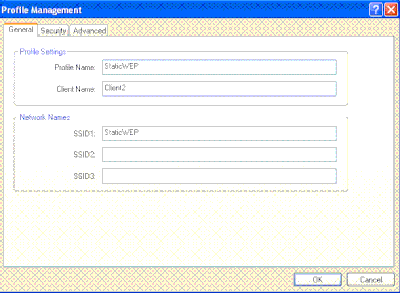

تكوين عميل لاسلكي ل WEP ثابت

أكمل الخطوات التالية لتكوين عميل شبكة LAN اللاسلكية لهذا الإعداد:

-

لإنشاء توصيف جديد، انقر على علامة تبويب إدارة التوصيفات في وحدة المعالجة المركزية.

-

انقر فوق جديد.

-

عندما تظهر نافذة إدارة التوصيفات (العامة)، أكمل الخطوات التالية لتعيين اسم التوصيف واسم العميل واسم SSID:

-

أدخل اسم التوصيف في حقل اسم التوصيف.

يستخدم هذا المثال StaticWEP كاسم ملف تخصيص.

-

أدخل اسم العميل في حقل اسم العميل.

يستخدم اسم العميل لتعريف العميل اللاسلكي في شبكة WLAN. يستخدم هذا التكوين العميل 2 لاسم العميل.

-

تحت أسماء الشبكات، أدخل SSID المراد إستخدامه لهذا التوصيف.

SSID هو نفس SSID الذي قمت بتكوينه على عنصر التحكم في الشبكة المحلية اللاسلكية (WLC). ال SSID في هذا مثال StaticWEP.

-

-

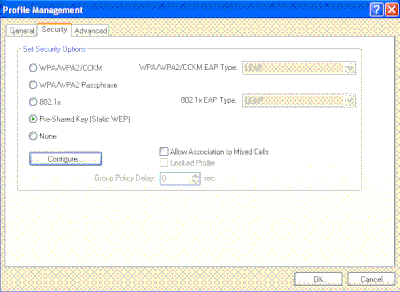

انقر فوق علامة التبويب أمان.

-

أختر مفتاح مشترك مسبقا (WEP ساكن إستاتيكي) تحت ضبط خيارات التأمين.

-

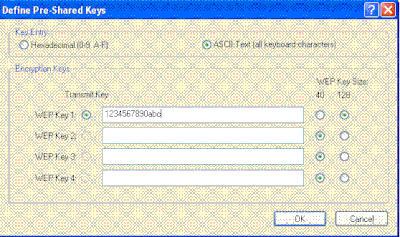

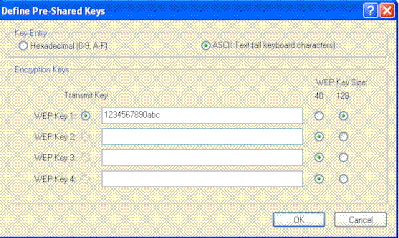

انقر على تكوين ، وحدد حجم مفتاح WEP ومفتاح WEP.

يجب أن يتطابق هذا مع مفتاح WEP الذي تم تكوينه على عنصر التحكم في الشبكة المحلية اللاسلكية (WLC) لشبكة WLAN هذه.

-

انقر فوق تطبيق.

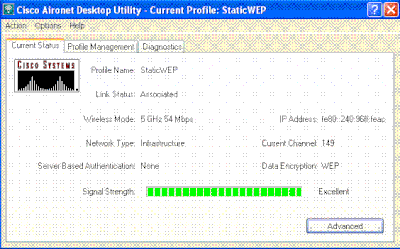

عند تنشيط SSID يتصل العميل اللاسلكي بالشبكة المحلية اللاسلكية (WLAN) ويتم تشفير الحزم باستخدام مفتاح WEP الثابت.

مصادقة وفقا لمعيار 802.1x

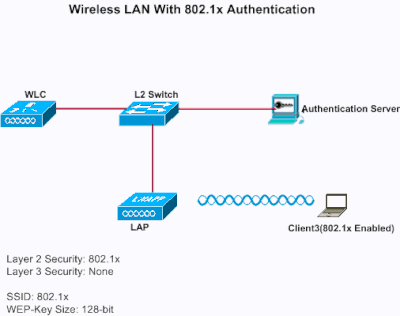

يوضح هذا المثال شبكة WLAN التي تم تكوينها بمصادقة 802.1x.

تكوين WLC لمصادقة 802.1x

أتمت هذا steps in order to شكلت ال WLC ل هذا إعداد:

-

طقطقت WLANs من الجهاز تحكم gui in order to خلقت WLAN.

يظهر نافذة WLANs. تسرد هذه النافذة شبكات WLAN التي تم تكوينها على وحدة التحكم.

-

طقطقت جديد in order to شكلت WLAN جديد.

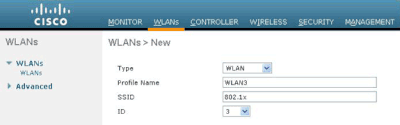

في هذا المثال، تتم تسمية الشبكة المحلية اللاسلكية (WLAN) 802.1x ، ومعرف الشبكة المحلية اللاسلكية (WLAN) هو 3. كما يجب إضافة اسم ملف تعريف.

-

طقطقة يطبق.

-

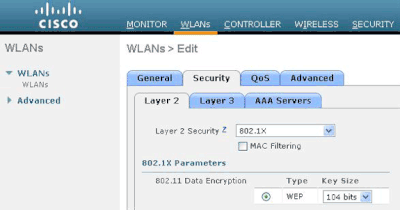

في نافذة WLAN > تحرير، قم بتعريف المعلمات الخاصة بالشبكة المحلية اللاسلكية (WLAN).

-

من القائمة المنسدلة للطبقة 2، أختر 802.1x .

ملاحظة: لا يتوفر إلا تشفير WEP مع معيار 802. 1x. أختر إما 40 بت أو 104 بت للتشفير، وتأكد من تعيين أمان الطبقة 3 على لاشيء.

هذا يمكن مصادقة 802.1x ل WLAN هذا.

-

تحت معلمات خادم RADIUS، حدد خادم RADIUS الذي يمكن إستخدامه لمصادقة بيانات اعتماد العميل.

-

أختر معلمات أخرى استنادا إلى متطلبات التصميم.

يستخدم هذا المثال القيم الافتراضية.

-

-

طقطقة يطبق.

ملاحظات

-

إن يختار أنت 802.1x لطبقة 2 أمن، CCKM يستطيع لا يكون استعملت.

-

إذا أخترت WPA 1 أو WPA 2 لأمان الطبقة 2، فإن تلك الخيارات تظهر تحت إدارة مفتاح المصادقة:

-

802. 1x+CCKM — إذا أخترت هذا خيار، كلا من CCKM أو غير CCKM زبون مدعوم (CCKM إختياري).

-

802.1x—إذا أخترت هذا الخيار، فإن عملاء 802.1x فقط هم المدعومون.

-

CCKM—إذا أخترت هذا خيار، CCKM زبون فقط ساندت، حيث زبون وجهت إلى نادل خارجي للمصادقة.

-

PSK—إذا أخترت هذا الخيار، يتم إستخدام مفتاح مشترك مسبقا ل WLC والعميل. كما أن جميع المعايير توضع قبل المعايير المسبقة؛ فعلى سبيل المثال، يتخذ WPA/WPA2 سابقة على CCKM عندما يستخدم في آن واحد.

-

يعتمد نوع مصادقة EAP المستخدمة للتحقق من صحة العملاء على نوع EAP الذي تم تكوينه على خادم RADIUS والعملاء اللاسلكيين. وبمجرد تمكين معيار 802.1x على عنصر التحكم في الشبكة المحلية اللاسلكية (WLC)، يسمح عنصر التحكم في الشبكة المحلية اللاسلكية (WLC) لجميع أنواع حزم EAP بالتدفق بين نقطة الوصول (LAP) والعميل اللاسلكي وخادم RADIUS.

توفر هذه المستندات أمثلة تكوين على بعض أنواع مصادقة EAP:

-

تكوين عميل لاسلكي لمصادقة 802.1x

أكمل الخطوات التالية لتكوين عميل شبكة LAN اللاسلكية لهذا الإعداد:

-

لإنشاء توصيف جديد، انقر على علامة تبويب إدارة التوصيفات في وحدة المعالجة المركزية.

-

انقر فوق جديد.

-

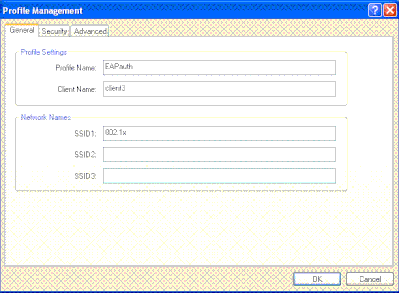

عندما تظهر نافذة إدارة التوصيفات (العامة)، أكمل الخطوات التالية لتعيين اسم التوصيف واسم العميل واسم SSID:

-

أدخل اسم التوصيف في حقل اسم التوصيف.

يستخدم هذا المثال EAPAuth كاسم ملف التخصيص.

-

أدخل اسم العميل في حقل اسم العميل.

يستخدم اسم العميل لتعريف العميل اللاسلكي في شبكة WLAN. يستخدم هذا التكوين العميل 3 لاسم العميل.

-

تحت أسماء الشبكات، أدخل SSID المراد إستخدامه لهذا التوصيف.

SSID هو نفس SSID الذي قمت بتكوينه على عنصر التحكم في الشبكة المحلية اللاسلكية (WLC). قيمة SSID في هذا المثال هي 802. 1x .

-

-

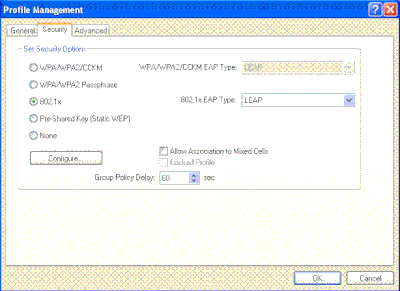

انقر فوق علامة التبويب أمان</strong>.

-

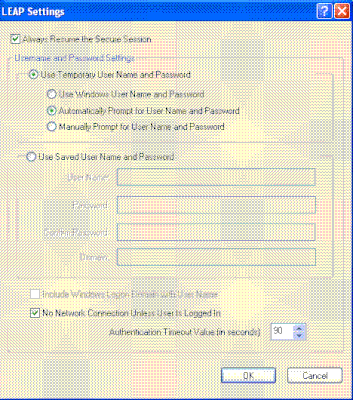

طقطقت ال 802.1x لاسلكي زر.

-

أخترت من ال 802.1x EAP نوع قائمة ميلان إلى جانب، ال EAP نوع يستعمل.

-

طقطقة يشكل in order to شكلت معلم خاص إلى ال ينتقي نوع EAP.

-

طقطقة يطبق.

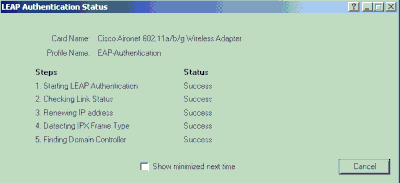

عند تنشيط SSID، يتصل العميل اللاسلكي بالشبكة المحلية اللاسلكية (WLAN) باستخدام مصادقة 802.1x. تستخدم مفاتيح WEP الديناميكية للجلسات.

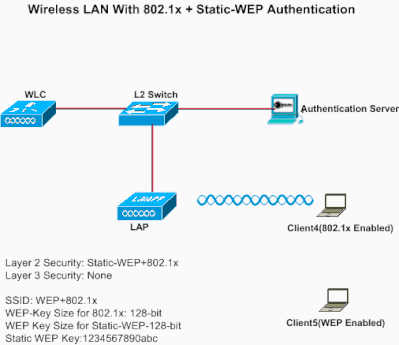

WEP الثابت + مصادقة 802. 1x

يوضح هذا المثال شبكة WLAN التي تم تكوينها بمصادقة WEP + 802.1x الثابتة.

أتمت هذا steps in order to شكلت ال WLC ل هذا إعداد:

-

طقطقت WLANs من الجهاز تحكم gui in order to خلقت WLAN.

يظهر نافذة WLANs. تسرد هذه النافذة شبكات WLAN التي تم تكوينها على وحدة التحكم.

-

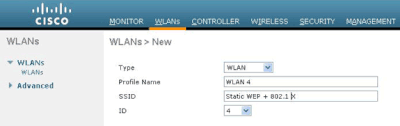

طقطقت جديد in order to شكلت WLAN جديد.

-

أدخل معرف WLAN و WLAN SSID.

في هذا المثال، تسمى الشبكة المحلية اللاسلكية WEP+802.1x ، ومعرف الشبكة المحلية اللاسلكية (WLAN) هو 4 .

-

طقطقة يطبق.

-

في نافذة WLAN > تحرير، قم بتعريف المعلمات الخاصة بالشبكة المحلية اللاسلكية (WLAN).

-

من الطبقة 2 قائمة منسدلة، أختر ساكن إستاتيكي-WEP+802.1x.

هذا يمكن كلا WEP ساكن إستاتيكي و 802.1x صحة هوية ل هذا WLAN.

-

تحت معلمات خادم RADIUS، حدد خادم RADIUS الذي يمكن إستخدامه لمصادقة بيانات اعتماد العميل باستخدام 802.1x، وقم بتكوين خادم RADIUS كما هو موضح في المثال السابق.

-

تحت معلمات WEP الثابتة، حدد مؤشر حجم مفتاح WEP والمفتاح، وأدخل مفتاح تشفير WEP الثابت كما هو موضح في الصورة السابقة.

-

أختر معلمات أخرى استنادا إلى متطلبات التصميم.

يستخدم هذا المثال القيم الافتراضية.

-

تشكيل العميل اللاسلكي ل WEP ساكن إستاتيكي و 802.1x

انظر تكوين عميل لاسلكي لمصادقة 802.1x و تكوين عميل لاسلكي لأقسام WEP الثابتة للحصول على معلومات عن كيفية تكوين عميل لاسلكي.

ما إن يتم إنشاء توصيفات العميل، عملاء تم تكوينهم ل WEP ساكن إستاتيكي، يقترنون بنقطة الوصول في الوضع Lightweight. أستخدم SSID WEP+802.1x للتوصيل بالشبكة.

وبالمثل تتم مصادقة العملاء اللاسلكيين المهيئين لاستخدام مصادقة 802.1x باستخدام EAP والوصول إلى الشبكة باستخدام SSID WEP+802.1x.

وصول Wi-Fi المحمي

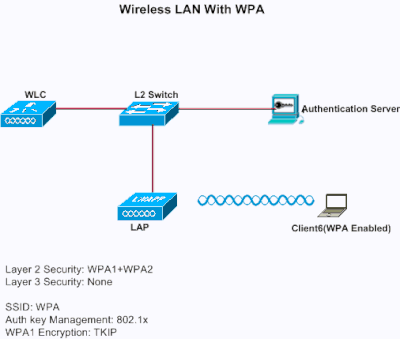

يوضح هذا المثال شبكة WLAN التي تم تكوينها باستخدام WPA مع 802.1x.

تكوين عنصر التحكم في الشبكة المحلية اللاسلكية (WLC) ل WP

أتمت هذا steps in order to شكلت ال WLC ل هذا إعداد:

-

طقطقت WLANs من الجهاز تحكم gui in order to خلقت WLAN.

يظهر نافذة WLANs. تسرد هذه النافذة شبكات WLAN التي تم تكوينها على وحدة التحكم.

-

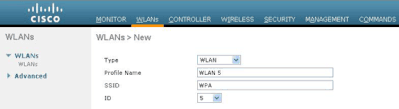

طقطقة يذهب in order to شكلت WLAN جديد.

أختر النوع واسم ملف التعريف. في هذا المثال، تسمى الشبكة المحلية اللاسلكية (WLAN) WPA، ومعرف الشبكة المحلية اللاسلكية (WLAN) هو 5 .

-

طقطقة يطبق .

-

في نافذة WLAN > تحرير، قم بتعريف المعلمات الخاصة بالشبكة المحلية اللاسلكية (WLAN).

-

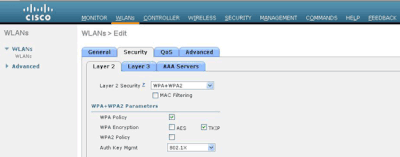

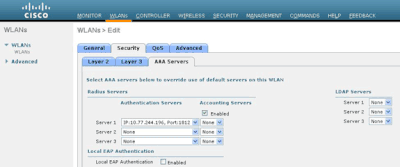

انقر صفحة التأمين، وانقر صفحة الطبقة 2 واختر WPA1+WPA2 من القائمة المنسدلة تأمين الطبقة 2.

-

تحت معلمات WPA1+WPA2، حدد خانة الاختيار WPA1 Policy لتمكين WPA1، وحدد خانة الاختيار WPA2 Policy لتمكين WPA2، أو حدد كلا خانتي الاختيار لتمكين WPA1 و WPA2.

يتم تعطيل القيمة الافتراضية لكل من WPA1 و WPA2. إذا تركت كلا من WPA1 و WPA2 معأق، تعلن نقاط الوصول في منصاتها وتستقصي عناصر معلومات الاستجابة فقط لطريقة إدارة مفتاح المصادقة التي تختارها.

-

حدد خانة الاختيار AES لتمكين تشفير بيانات AES أو خانة الاختيار TKIP لتمكين تشفير بيانات TKIP ل WPA1 أو WPA2 أو كليهما.

القيم الافتراضية هي TKIP ل WPA1 و AES ل WPA2.

-

أختر أحد أساليب إدارة المفاتيح هذه من القائمة المنسدلة لإدارة مفاتيح المصادقة:

-

802.1X—إذا أخترت هذا الخيار، فإن عملاء 802.1x فقط هم المدعومون.

-

CCKM—إذا أخترت هذا خيار، CCKM زبون فقط ساندت، حيث زبون وجهت إلى نادل خارجي للمصادقة.

-

PSK—إذا أخترت هذا الخيار، يتم إستخدام مفتاح مشترك مسبقا ل WLC والعميل. كما أن جميع المعايير توضع قبل المعايير المسبقة؛ فعلى سبيل المثال، يتخذ WPA/WPA2 سابقة على CCKM عندما يستخدم في آن واحد.

-

802. 1X+CCKM— إذا أخترت هذا خيار، كلا من CCKM أو غير CCKM زبون مدعوم (CCKM إختياري).

يستخدم هذا المثال معيار 802.1x.

ملاحظة: إذا أخترت PSK، أختر ascii أو hex من القائمة المنسدلة تنسيق PSK، ثم أدخل مفتاح مشترك مسبقا في الحقل الفارغ. يجب أن تحتوي مفاتيح WPA المشتركة مسبقا على 8 إلى 63 حرف نص ASCII أو 64 حرف سادس عشري.

-

-

-

انقر فوق تطبيق لتطبيق التغييرات التي قمت بها.

تكوين العميل اللاسلكي ل WPA

أكمل الخطوات التالية لتكوين عميل شبكة LAN اللاسلكية لهذا الإعداد:

-

في إطار إدارة التوصيفات الموجود على وحدة التحكم في الوصول، انقر على جديد لإنشاء توصيف جديد.

-

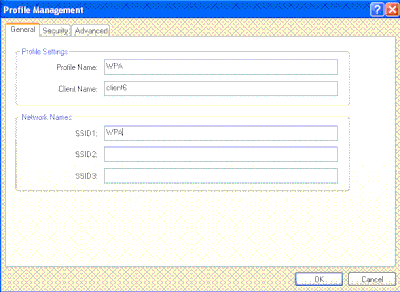

انقر على علامة تبويب عام وأدخل اسم التوصيف ومعرف SSID الذي يمكن لمحول العميل إستخدامه.

في هذا المثال يكون اسم التوصيف واسم SSID هما WPA . يجب أن يطابق SSID SSID الذي قمت بتكوينه على عنصر التحكم في الشبكة المحلية اللاسلكية (WLC) ل WPA.

-

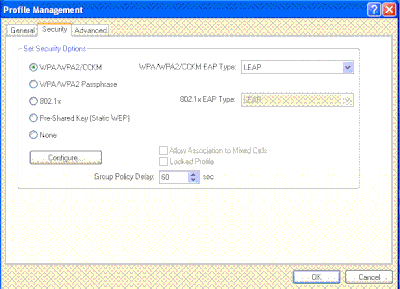

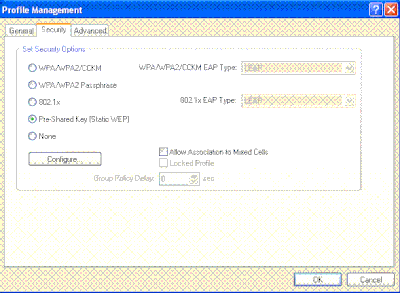

على علامة التبويب تأمين، انقر على زر راديو WPA/WPA2/CCKM ، واختر نوع EAP المناسب من القائمة المنسدلة نوع WPA/WPA2/CCKM EAP. تمكن هذه الخطوة WPA.

-

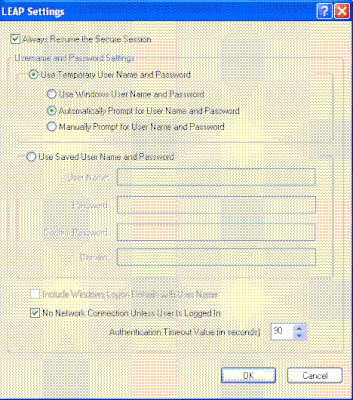

انقر على تكوين لتحديد إعدادات EAP الخاصة بنوع EAP المحدد.

-

انقر فوق موافق.

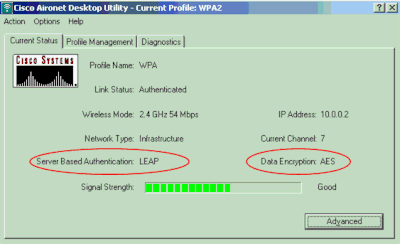

ملاحظة: عند تنشيط ملف التعريف هذا، تتم مصادقة العميل باستخدام 802.1x وعندما تكون المصادقة ناجحة، يتصل العميل بشبكة WLAN. تحقق من حالة ADU الحالية للتحقق من أن العميل يستخدم تشفير TKIP (التشفير الافتراضي المستخدم بواسطة WPA1) ومصادقة EAP.

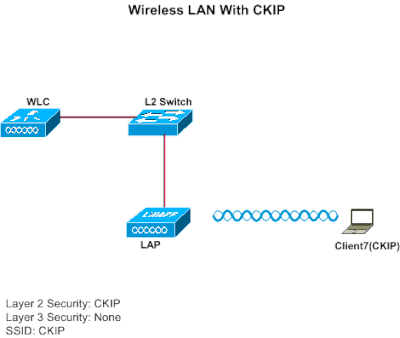

CKIP

يوضح هذا المثال شبكة WLAN مكونة باستخدام CKIP.

تكوين عنصر التحكم في الشبكة المحلية اللاسلكية (WLC) ل CKIP

أتمت هذا steps in order to شكلت ال WLC ل هذا إعداد:

-

طقطقت WLANs من الجهاز تحكم gui in order to خلقت WLAN.

يظهر نافذة WLANs. تسرد هذه النافذة شبكات WLAN التي تم تكوينها على وحدة التحكم.

-

طقطقت جديد in order to شكلت WLAN جديد.

أختر النوع واسم ملف التعريف. في هذا مثال، ال WLAN يعين CKIP وال WLAN id 6 .

-

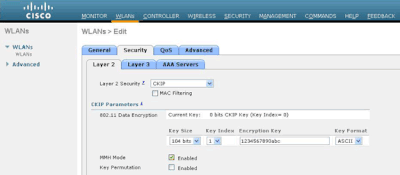

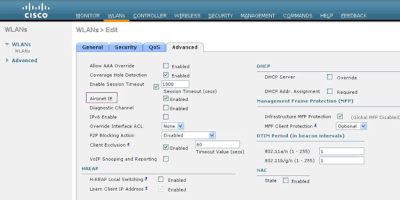

في نافذة WLAN > تحرير، قم بتعريف المعلمات الخاصة بالشبكة المحلية اللاسلكية (WLAN).

-

من الطبقة 2 قائمة، يختار CKIP.

تمكن هذه الخطوة CKIP لشبكة WLAN هذه.

-

تحت معلمات CKIP، حدد مؤشر حجم المفتاح والمفتاح، وأدخل مفتاح التشفير الثابت.

يمكن أن يكون حجم المفتاح إما 40 بت، 104 بت، أو 128 بت. يمكن أن يتراوح مؤشر المفاتيح بين 1 و 4. يمكن تطبيق فهرس مفاتيح WEP فريد على كل شبكة محلية لاسلكية (WLAN). ونظرا لوجود أربعة فهارس مفاتيح WEP فقط، يمكن تكوين أربع شبكات WLAN فقط للتشفير الثابت للطبقة 2 من WEP.

-

ل CKIP، أختر MMH أسلوب خيار، أو المفتاح تغير خيار، أو كلا.

ملاحظة: يجب تحديد إما واحد من هذه المعلمات أو كلاهما لكي يعمل CKIP كما هو متوقع. إذا لم يتم تحديد هذه المعلمات، يبقى WLAN في الحالة المعطلة.

في هذا المثال، يتم إستخدام مفتاح 104 بت، والمفتاح هو 1234567890abc.

-

-

أختر معلمات أخرى استنادا إلى متطلبات التصميم.

يستخدم هذا المثال القيم الافتراضية.

-

انقر فوق تطبيق.

ملاحظة: يعمل CKIP على نقاط الوصول 1100 و 1130 و 1200، وليس نقطة الوصول 1000. يلزم تمكين Aironet IE حتى تعمل هذه الميزة. يقوم CKIP بتوسيع مفاتيح التشفير إلى 16 بايت.

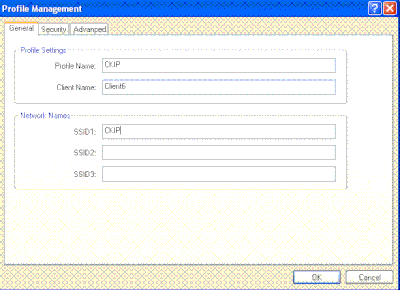

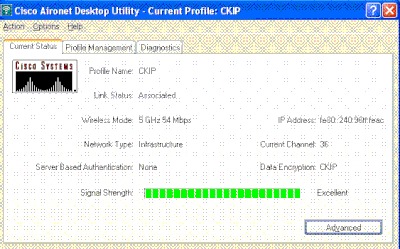

تكوين العميل اللاسلكي ل CKIP

أكمل الخطوات التالية لتكوين عميل شبكة LAN اللاسلكية لهذا الإعداد:

-

طقطقت in order to خلقت توصيف جديد، التشكيل إدارة تبويب على ال ADU، وبعد ذلك طقطقت جديد.

-

عندما تظهر نافذة إدارة التوصيفات (العامة)، أكمل الخطوات التالية لتعيين اسم التوصيف واسم العميل واسم SSID:

-

أدخل اسم التوصيف في حقل اسم التوصيف.

يستخدم هذا المثال CKIP كاسم ملف تخصيص.

-

أدخل اسم العميل في حقل اسم العميل.

يستخدم اسم العميل لتعريف العميل اللاسلكي في شبكة WLAN. يستخدم هذا التكوين Client6 لاسم العميل.

-

تحت أسماء الشبكات، أدخل SSID المطلوب إستخدامه لهذا التوصيف.

SSID هو نفس SSID الذي قمت بتكوينه على عنصر التحكم في الشبكة المحلية اللاسلكية (WLC). SSID في هذا المثال هو CKIP .

-

-

انقر فوق علامة التبويب أمان.

-

أختر مفتاح مشترك مسبقا (WEP ساكن إستاتيكي) ضمن ضبط خيارات التأمين، انقر تكوين ، وحدد حجم مفتاح WEP ومفتاح WEP.

يجب أن تتطابق هذه القيم مع مفتاح WEP الذي تم تكوينه على عنصر التحكم في الشبكة المحلية اللاسلكية (WLC) لشبكة WLAN هذه.

-

وانقر فوق OK.

عند تنشيط SSID، يتفاوض العميل اللاسلكي مع نقطة الوصول في الوضع Lightweight (LAP) و WLC لاستخدام CKIP لتشفير الحزم.

حلول الأمان من المستوى الثالث

نهج ويب (مصادقة ويب وكلمة مرور ويب)

ارجع إلى مثال تكوين مصادقة الويب لوحدة تحكم الشبكة المحلية اللاسلكية للحصول على معلومات حول كيفية تمكين مصادقة الويب في شبكة WLAN.

ارجع إلى مصادقة الويب الخارجية مع مثال تكوين وحدات تحكم الشبكة المحلية اللاسلكية للحصول على معلومات حول كيفية تكوين مصادقة الويب الخارجية ومصادقة مرور الويب في شبكة WLAN.

ارجع إلى مثال التكوين Web PassThrough لوحدة تحكم الشبكة المحلية اللاسلكية للحصول على مزيد من المعلومات حول كيفية تمكين كلمة مرور الويب في شبكة WLAN.

آلية صفحة البداية هي آلية تأمين الطبقة 3 المقدمة في WLC صيغة 5.0 المستخدمة لمصادقة العميل. راجع مثال تكوين إعادة توجيه صفحة وحدة تحكم الشبكة المحلية اللاسلكية للحصول على مزيد من المعلومات.

مرور VPN

أحلت زبون VPN عبر لاسلكي lan مع WLC تشكيل مثال لمعلومة على كيف أن يشكل VPN مرور في WLAN.

استكشاف الأخطاء وإصلاحها

أوامر استكشاف الأخطاء وإصلاحها

يمكنك إستخدام أوامر تصحيح الأخطاء هذه لاستكشاف أخطاء التكوين وإصلاحها.

تصحيح الأخطاء لمصادقة الويب:

-

debug mac addr<client-mac-address xx:xx:xx:xx:xx:xx>— يشكل تصحيح أخطاء عنوان MAC للعميل.

-

debug aaa all enable—يشكل تصحيح أخطاء جميع رسائل AAA.

-

debug pem state enable— يقوم بتكوين تصحيح أخطاء جهاز حالة مدير السياسة

-

debug pem events enable—يقوم بتكوين تصحيح أخطاء أحداث مدير السياسة.

-

debug dhcp رسالة enable—أستخدم هذا الأمر لعرض معلومات تصحيح الأخطاء حول أنشطة عميل بروتوكول التكوين الديناميكي للمضيف (DHCP) ومراقبة حالة حزم DHCP.

-

debug dhcp ربط enable—أستخدم هذا الأمر لعرض معلومات مستوى حزمة DHCP.

-

debug pm ssh-appgw enable—يقوم بتكوين تصحيح أخطاء بوابات التطبيقات.

-

debug pm ssh-tcp enable—يقوم بتكوين تصحيح أخطاء إدارة السياسة التي تتم معالجتها باستخدام بروتوكول TCP

تصحيح أخطاء WEP : لا يوجد تصحيح أخطاء WEP لأنه يتم تنفيذه في نقطة الوصول، قم بتشغيل نقطة 11.

تصحيح أخطاء التخزين المؤقت 802. 1X/WPA/RSN/PMK:

-

debug mac addr <client-mac-address xx:xx:xx:xx:xx:xx:xx>— يشكل تصحيح أخطاء عنوان MAC للعميل.

-

debug dot1x all enable—أستخدم هذا الأمر لعرض معلومات تصحيح الأخطاء 802.1X.

-

debug dot11 all enable—أستخدم هذا الأمر in order to مكنت تصحيح وظائف الراديو.

-

debug pem events enable—يقوم بتكوين تصحيح أخطاء أحداث مدير السياسة.

-

debug pem state enable—يقوم بتكوين تصحيح أخطاء جهاز حالة مدير السياسة.

-

debug dhcp رسالة enable—أستخدم هذا الأمر لعرض معلومات تصحيح الأخطاء حول أنشطة عميل بروتوكول التكوين الديناميكي للمضيف (DHCP) ومراقبة حالة حزم DHCP.

-

debug dhcp ربط enable—أستخدم هذا الأمر لعرض معلومات مستوى حزمة DHCP.

-

debug mobility transfer enable (للتجوال بين المحولات)—يقوم بتكوين تصحيح أخطاء الحزم المتنقلة.

-

إظهار تفاصيل العميل <mac>—يعرض معلومات تفصيلية لعميل حسب عنوان MAC. تحقق من تكوين مهلة جلسة عمل RADIUS و WLAN.

معلومات ذات صلة

محفوظات المراجعة

| المراجعة | تاريخ النشر | التعليقات |

|---|---|---|

2.0 |

22-Sep-2023 |

تقويم |

1.0 |

09-Jul-2010 |

الإصدار الأولي |

تمت المساهمة بواسطة مهندسو Cisco

اتصل بنا

- فتح حالة دعم

- (تتطلب عقد خدمة Cisco)

التعليقات

التعليقات