مصادقة الويب باستخدام LDAP على مثال تكوين وحدات تحكم الشبكة المحلية (LAN) اللاسلكية (WLCs)

خيارات التنزيل

-

ePub (2.1 MB)

العرض في تطبيقات مختلفة على iPhone أو iPad أو نظام تشغيل Android أو قارئ Sony أو نظام التشغيل Windows Phone

لغة خالية من التحيز

تسعى مجموعة الوثائق لهذا المنتج جاهدة لاستخدام لغة خالية من التحيز. لأغراض مجموعة الوثائق هذه، يتم تعريف "خالية من التحيز" على أنها لغة لا تعني التمييز على أساس العمر، والإعاقة، والجنس، والهوية العرقية، والهوية الإثنية، والتوجه الجنسي، والحالة الاجتماعية والاقتصادية، والتمييز متعدد الجوانب. قد تكون الاستثناءات موجودة في الوثائق بسبب اللغة التي يتم تشفيرها بشكل ثابت في واجهات المستخدم الخاصة ببرنامج المنتج، أو اللغة المستخدمة بناءً على وثائق RFP، أو اللغة التي يستخدمها منتج الجهة الخارجية المُشار إليه. تعرّف على المزيد حول كيفية استخدام Cisco للغة الشاملة.

حول هذه الترجمة

ترجمت Cisco هذا المستند باستخدام مجموعة من التقنيات الآلية والبشرية لتقديم محتوى دعم للمستخدمين في جميع أنحاء العالم بلغتهم الخاصة. يُرجى ملاحظة أن أفضل ترجمة آلية لن تكون دقيقة كما هو الحال مع الترجمة الاحترافية التي يقدمها مترجم محترف. تخلي Cisco Systems مسئوليتها عن دقة هذه الترجمات وتُوصي بالرجوع دائمًا إلى المستند الإنجليزي الأصلي (الرابط متوفر).

المحتويات

المقدمة

المتطلبات الأساسية

المتطلبات

المكونات المستخدمة

معلومات أساسية

الاصطلاحات

عملية مصادقة الويب

التكوين

الرسم التخطيطي للشبكة

التكوينات

تكوين خادم LDAP

إنشاء مستخدمين على وحدة التحكم بالمجال

إنشاء قاعدة بيانات مستخدم تحت OU

تكوين المستخدم للوصول إلى LDAP

ربط مجهول

تمكين ميزة الربط المجهول على خادم Windows 2012 Essentials

منح وصول مجهول لتسجيل الدخول إلى المستخدم

منح إذن محتويات القائمة في OU

ربط مصدق

منح امتيازات المسؤول ل WLC-admin

إستخدام LDP لتعريف سمات المستخدم

تكوين WLC لخادم LDAP

تكوين شبكة WLAN لمصادقة الويب

التحقق من الصحة

استكشاف الأخطاء وإصلاحها

المقدمة

يوضح هذا المستند كيفية إعداد وحدة تحكم في الشبكة المحلية اللاسلكية (WLC) لمصادقة الويب. وهو يشرح كيفية تكوين خادم بروتوكول الوصول إلى الدليل (LDAP) في الوضع Lightweight كقاعدة بيانات خلفية لمصادقة الويب لاسترداد بيانات اعتماد المستخدم ومصادقة المستخدم.

المتطلبات الأساسية

المتطلبات

توصي Cisco بأن تكون لديك معرفة بالمواضيع التالية:

-

معرفة تكوين نقاط الوصول في الوضع Lightweight (LAPs) و Cisco WLCs

-

معرفة التحكم في بروتوكول نقطة الوصول اللاسلكية (CAPWAP) وإمداده

-

معرفة كيفية إعداد وتكوين البروتوكول الخفيف للوصول إلى الدليل (LDAP) وبرنامج Active Directory ووحدات التحكم في المجال

المكونات المستخدمة

تستند المعلومات الواردة في هذا المستند إلى إصدارات البرامج والمكونات المادية التالية:

-

Cisco 5508 WLC الذي يشغل البرنامج الثابت، الإصدار 8.2.100.0

-

نقطة الوصول في الوضع Lightweight من السلسلة Cisco 1142 Series LAP

-

مهايئ العميل اللاسلكي 802.11a/b/g من Cisco.

-

خادم Microsoft Windows 2012 Essentials الذي يقوم بأداء دور خادم LDAP

تم إنشاء المعلومات الواردة في هذا المستند من الأجهزة الموجودة في بيئة معملية خاصة. بدأت جميع الأجهزة المُستخدمة في هذا المستند بتكوين ممسوح (افتراضي). إذا كانت شبكتك مباشرة، فتأكد من فهمك للتأثير المحتمل لأي أمر.

معلومات أساسية

الاصطلاحات

راجع اصطلاحات تلميحات Cisco التقنية للحصول على مزيد من المعلومات حول اصطلاحات المستندات.

عملية مصادقة الويب

مصادقة الويب هي ميزة أمان للطبقة 3 تتسبب في قيام وحدة التحكم بعدم السماح بحركة مرور IP (باستثناء DHCP والحزم المرتبطة ب DNS) من عميل معين حتى يقوم هذا العميل بتوفير اسم مستخدم وكلمة مرور صحيحين بشكل صحيح. عند إستخدام مصادقة الويب لمصادقة العملاء، يجب عليك تحديد اسم مستخدم وكلمة مرور لكل عميل. بعد ذلك، عند محاولة العملاء الانضمام إلى شبكة LAN اللاسلكية، يجب عليهم إدخال اسم المستخدم وكلمة المرور عند مطالبتهم بذلك من خلال صفحة تسجيل دخول.

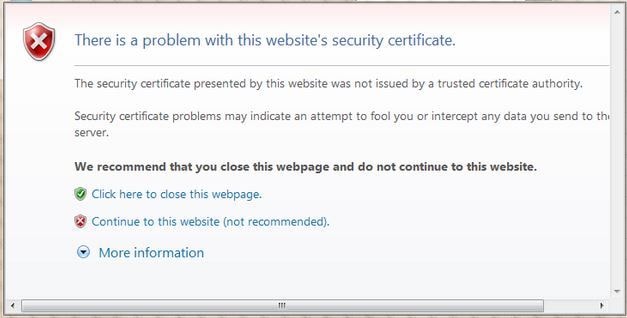

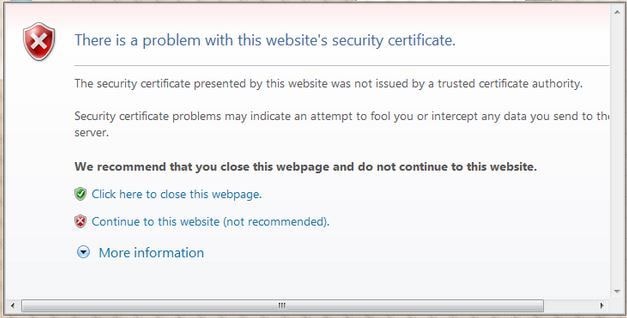

عند تمكين مصادقة الويب (ضمن أمان الطبقة 3)، يستلم المستخدمون من حين لآخر تنبيه أمان مستعرض الويب في المرة الأولى التي يحاولون فيها الوصول إلى عنوان URL.

تلميح: لإزالة تحذير الشهادة هذا، يرجى الرجوع إلى الدليل التالي حول كيفية تثبيت شهادة موثوق بها من طرف ثالث http://www.cisco.com/c/en/us/support/docs/wireless/4400-series-wireless-lan-controllers/109597-csr-chained-certificates-wlc-00.html

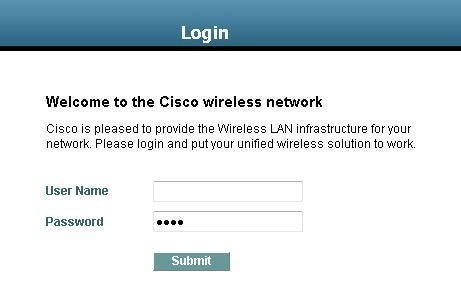

بعد النقر فوق نعم للمتابعة (أو المتابعة إلى موقع الويب هذا بدقة أكبر (غير مستحسن) لمستعرض Firefox على سبيل المثال) أو إذا لم يعرض مستعرض العميل تنبيه أمان، يقوم نظام مصادقة الويب بإعادة توجيه العميل إلى صفحة تسجيل الدخول، كما هو موضح في الصورة:

تحتوي صفحة تسجيل الدخول الافتراضية على شعار Cisco ونص خاص ب Cisco. يمكنك إختيار عرض نظام مصادقة الويب واحد مما يلي:

-

صفحة تسجيل الدخول الافتراضية

-

إصدار معدل لصفحة تسجيل الدخول الافتراضية

-

صفحة تسجيل دخول مخصصة تقوم بتكوينها على خادم ويب خارجي

-

صفحة تسجيل دخول مخصصة تقوم بتنزيلها إلى وحدة التحكم

عندما تدخل اسم مستخدم وكلمة مرور صحيحين في صفحة تسجيل الدخول لمصادقة الويب وانقر فوق إرسال، تتم مصادقتك استنادا إلى بيانات الاعتماد التي تم إرسالها ومصادقة ناجحة من قاعدة البيانات الخلفية (LDAP في هذه الحالة). يعرض نظام مصادقة الويب بعد ذلك صفحة تسجيل دخول ناجحة ويعيد توجيه العميل الذي تمت مصادقته إلى URL المطلوب.

تحتوي صفحة تسجيل الدخول الناجحة الافتراضية على مؤشر إلى عنوان URL للعبارة الظاهرية: https://1.1.1.1/logout.html. يعمل عنوان IP الذي قمت بتعيينه لواجهة وحدة التحكم الظاهرية كعنوان إعادة التوجيه لصفحة تسجيل الدخول.

يشرح هذا المستند كيفية إستخدام صفحة الويب الداخلية على عنصر التحكم في الشبكة المحلية اللاسلكية (WLC) لمصادقة الويب. يستخدم هذا المثال خادم LDAP كقاعدة بيانات خلفية لمصادقة الويب لاسترداد مسوغات المستخدم ومصادقة المستخدم.

التكوين

في هذا القسم، تُقدّم لك معلومات تكوين الميزات الموضحة في هذا المستند.

ملاحظة: أستخدم أداة بحث الأوامر (للعملاء المسجلين فقط) للحصول على مزيد من المعلومات حول الأوامر المستخدمة في هذا القسم.

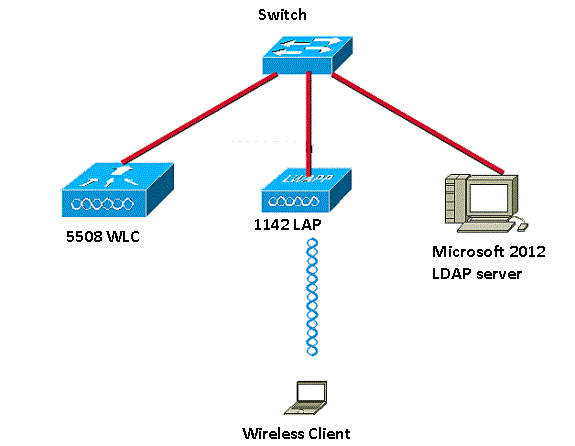

الرسم التخطيطي للشبكة

يستخدم هذا المستند إعداد الشبكة التالي:

التكوينات

أكمل الخطوات التالية لتنفيذ هذا الإعداد بنجاح:

تكوين خادم LDAP

تتمثل الخطوة الأولى في تكوين خادم LDAP، الذي يعمل كقاعدة بيانات خلفية لتخزين بيانات اعتماد المستخدم الخاصة بالعملاء اللاسلكيين. في هذا المثال، يتم إستخدام خادم Microsoft Windows 2012 Essentials كخادم LDAP.

الخطوة الأولى في تكوين خادم LDAP هي إنشاء قاعدة بيانات مستخدم على خادم LDAP حتى يمكن ل WLC الاستعلام عن قاعدة البيانات هذه لمصادقة المستخدم.

إنشاء مستخدمين على وحدة التحكم بالمجال

تحتوي الوحدة التنظيمية (OU) على مجموعات متعددة تحمل مراجع إلى إدخالات شخصية في PersonProfile. يمكن أن يكون الشخص عضوا في مجموعات متعددة. كافة تعريفات فئات الكائن والسمات هي تعريفات مخطط LDAP الافتراضية. تحتوي كل مجموعة على مراجع (dn) لكل شخص ينتمي إليها.

في هذا المثال، يتم إنشاء OU LDAP-Users جديد، ويتم إنشاء المستخدم1 ضمن هذه الوحدة. عندما تقوم بتكوين هذا المستخدم للوصول إلى LDAP، يمكن ل WLC الاستعلام عن قاعدة بيانات LDAP هذه لمصادقة المستخدم.

المجال المستخدم في هذا المثال هو CiscoSystems.local.

إنشاء قاعدة بيانات مستخدم تحت OU

يشرح هذا القسم كيفية إنشاء OU جديد في مجالك وإنشاء مستخدم جديد على OU هذا.

-

افتح Windows PowerShell واكتب servermanager.exe

- في نافذة "مدير الخادم"، انقر على AD DS. ثم انقر بزر الماوس الأيمن فوق اسم الخادم لاختيار Active Directory Users and Computers.

-

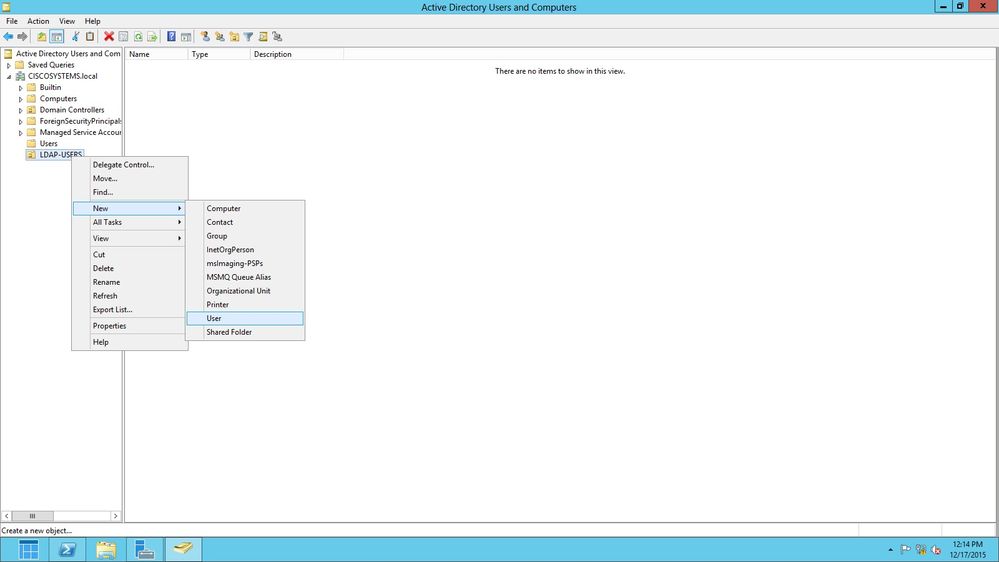

انقر بزر الماوس الأيمن فوق اسم المجال الخاص بك، وهو CiscoSystems.local في هذا المثال، ثم انتقل إلى جديد > وحدة تنظيمية من قائمة السياق لإنشاء قيمة جديدة.

-

قم بتعيين اسم لهذه الوحدة الخاصة بك وانقر فوق موافق، كما هو موضح في الصورة:

الآن يتم إنشاء مستخدمي LDAP الجدد على خادم LDAP، الخطوة التالية هي إنشاء مستخدم user1 ضمن هذه OU. ومن أجل تحقيق ذلك، أكمل الخطوات التالية:

-

انقر بزر الماوس الأيمن فوق ما تم إنشاؤه. انتقل إلى LDAP-Users> جديد > مستخدم من قوائم السياق الناتجة لإنشاء مستخدم جديد، كما هو موضح في الصورة:

-

في صفحة إعداد المستخدم، قم بتعبئة الحقول المطلوبة كما هو موضح في هذا المثال. يحتوي هذا المثال على User1 في حقل اسم تسجيل دخول المستخدم.

هذا هو اسم المستخدم الذي تم التحقق منه في قاعدة بيانات LDAP لمصادقة العميل. يستخدم هذا المثال User1 في حقلي الاسم الأول والاسم الكامل. انقر فوق Next (التالي).

-

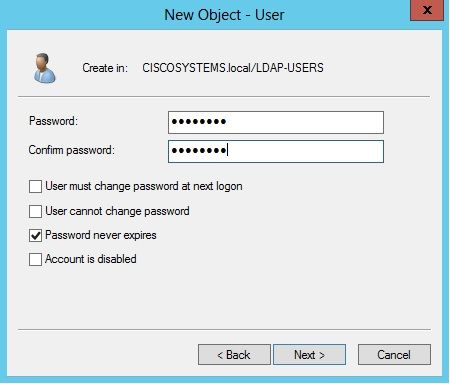

أدخل كلمة مرور وقم بتأكيد كلمة المرور. أخترت الكلمة أبدا تنتهي خيار وطقطقة بعد ذلك.

-

انقر فوق إنهاء.

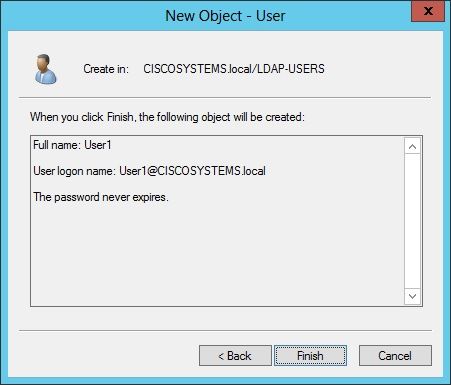

يتم إنشاء مستخدم جديد 1 ضمن OU LDAP-Users. هذه هي مسوغات المستخدم:

الآن يتم إنشاء المستخدم ضمن OU، والخطوة التالية هي تكوين هذا المستخدم للوصول إلى LDAP.

تكوين المستخدم للوصول إلى LDAP

يمكنك إختيار إما مجهول أو مصدق لتحديد أسلوب ربط المصادقة المحلي لخادم LDAP. يتيح الأسلوب المجهول الوصول المجهول إلى خادم LDAP. يتطلب الأسلوب المصادق إدخال اسم مستخدم وكلمة مرور لتأمين الوصول. القيمة الافتراضية هي مجهول.

يشرح هذا القسم كيفية تكوين كل من الأساليب المجهولة والمصدقة.

ربط مجهول

ملاحظة: لا يوصى باستخدام الربط المجهول. لا يتطلب خادم LDAP الذي يسمح بربط مجهول أي نوع من المصادقة المعتمدة. قد يستغل المهاجم إدخال الربط المجهول لعرض الملفات على مدير LDAP.

أنجزت ال steps في هذا قسم in order to شكلت مستعمل مجهول ل LDAP منفذ.

تمكين ميزة الربط المجهول على خادم Windows 2012 Essentials

بالنسبة لأي تطبيقات جهات خارجية (في حالتنا WLC) للوصول إلى Windows 2012 AD على LDAP، يجب تمكين ميزة الربط المجهول على Windows 2012. وبشكل افتراضي، لا يسمح بعمليات LDAP مجهولة على وحدات التحكم بالمجال ل Windows 2012. أنجزت هذا steps in order to مكنت المجهول ربط سمة:

-

قم بتشغيل أداة تحرير ADSI بالكتابة: ADSIEdit.msc في Windows PowerShell. تعد هذه الأداة جزءا من أدوات دعم Windows 2012.

-

في نافذة تحرير ADSI، قم بتوسيع المجال الجذر (التكوين [WIN-A0V2BU68LR9.CiscoSystems.local]).

انتقل إلى CN=Services > CN=Windows NT > CN=Directory Service. انقر بزر الماوس الأيمن فوق حاوية CN=خدمة الدليل، واختر خصائص من قائمة السياق، كما هو موضح في الصورة:

-

في إطار CN=خصائص خدمة الدليل، تحت السمات، انقر فوق سمة DSuristics تحت حقل السمة واختر Edit. في نافذة محرر سمات السلسلة لهذه السمة، أدخل القيمة 000002؛ انقر تطبيق وموافق، كما هو موضح في الصورة. تم تمكين ميزة الربط المجهول على خادم Windows 2012.

ملاحظة: الحرف الأخير (السابع) هو الذي يتحكم في طريقة الربط بخدمة LDAP. 0 (صفر) أو بدون حرف سابع يعني أن عمليات LDAP المجهولة معطلة. إذا قمت بضبط الحرف السابع إلى 2، فإنها تمكن ميزة الربط المجهول.

منح وصول مجهول لتسجيل الدخول إلى المستخدم

تتمثل الخطوة التالية في منح وصول "تسجيل الدخول المجهول" إلى المستخدم 1. أتمت هذا steps in order to حققت هذا:

-

فتح مستخدمي Active Directory وأجهزة الكمبيوتر.

-

تأكد من أن عرض الميزات المتقدمة تم فحصها.

-

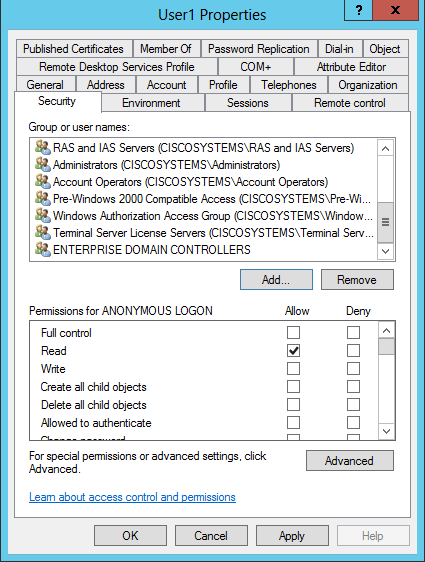

انتقل إلى المستخدم User1 وانقر فوقه بزر الماوس الأيمن. أختر خصائص من قائمة السياق. يتم تعريف هذا المستخدم بالاسم الأول User1.

-

انقر فوق علامة التبويب أمان"، كما هو موضح في الصورة:

-

انقر فوق إضافة في النافذة الناتجة.

-

أدخل تسجيل دخول مجهول تحت مربع إدخال أسماء الكائنات للتحديد والتعرف على مربع الحوار، كما هو موضح في الصورة:

-

في قائمة التحكم بالوصول (ACL)، لاحظ أن تسجيل الدخول المجهول لديه حق الوصول إلى بعض مجموعات خصائص المستخدم. وانقر فوق OK. تم منح وصول تسجيل دخول المجهول لهذا المستخدم، كما هو موضح في الصورة:

منح إذن محتويات القائمة في OU

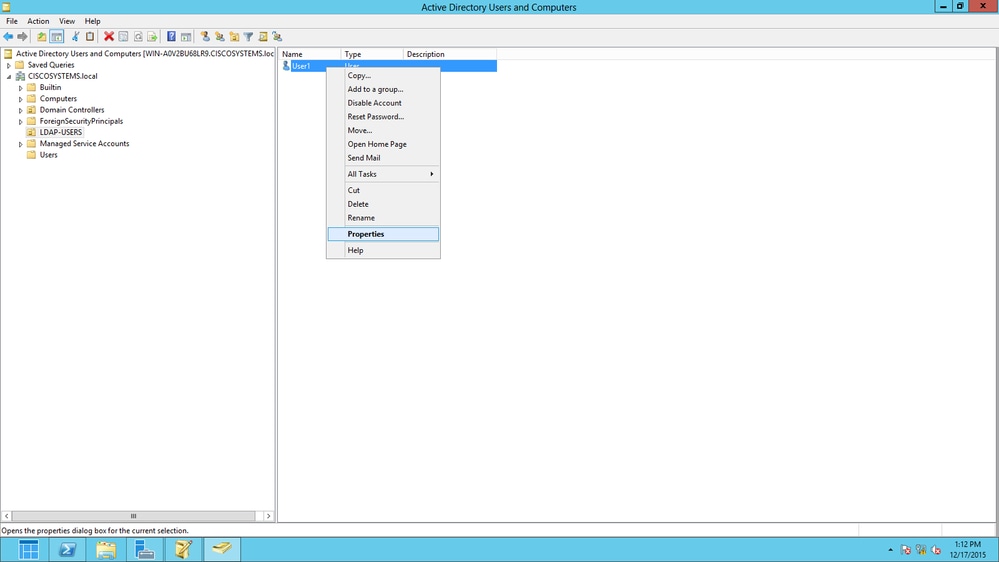

تتمثل الخطوة التالية في منح إذن "محتويات القائمة" على الأقل لتسجيل الدخول المجهول على وحدة الإدخال التي يوجد بها المستخدم. في هذا المثال، يقع User1 على مستخدمي OU LDAP. أتمت هذا steps in order to حققت هذا:

-

في Active Directory Users and Computers، انقر بزر الماوس الأيمن فوق OU LDAP-Users واختر Properties، كما هو موضح في الصورة:

-

انقر فوق الأمان.

-

انقر فوق إضافة (Add). في مربع الحوار الذي يفتح، أدخل تسجيل دخول مجهول وأقر مربع الحوار، كما هو موضح في الصورة:

ربط مصدق

أنجزت ال steps في هذا قسم in order to شكلت مستعمل للمصادقة المحلية إلى ال LDAP نادل.

- فتح Windows PowerShell والنوع servermanager.exe

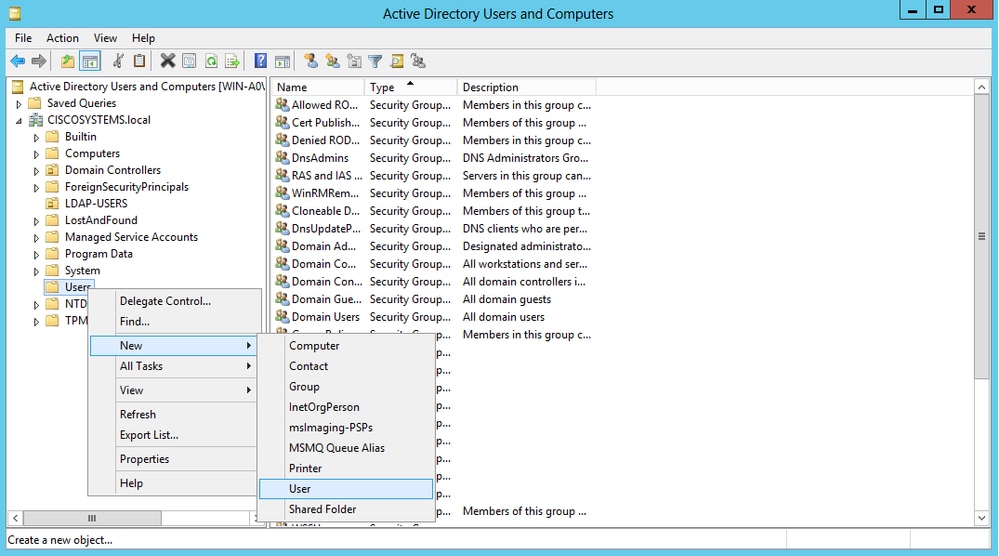

- في نافذة "مدير الخادم"، انقر على AD DS. ثم انقر بزر الماوس الأيمن فوق اسم الخادم للاختيار Active Directory Users and Computers.

- انقر بزر الماوس الأيمن فوق المستخدمين. انتقل إلى جديد > مستخدم من قوائم السياق الناتجة لإنشاء مستخدم جديد.

-

في صفحة إعداد المستخدم، قم بتعبئة الحقول المطلوبة كما هو موضح في هذا المثال. يحتوي هذا المثال على WLC-admin في حقل اسم تسجيل دخول المستخدم. هذا هو اسم المستخدم الذي سيتم إستخدامه للمصادقة المحلية لخادم LDAP. انقر فوق Next (التالي).

-

أدخل كلمة مرور وقم بتأكيد كلمة المرور. أخترت الكلمة أبدا تنتهي خيار وطقطقة بعد ذلك.

-

انقر فوق إنهاء.

يتم إنشاء مستخدم جديد WLC-admin تحت حاوية المستخدمين. هذه هي مسوغات المستخدم:

-

username: WLC-admin

-

كلمة المرور: Admin123

-

منح امتيازات المسؤول ل WLC-admin

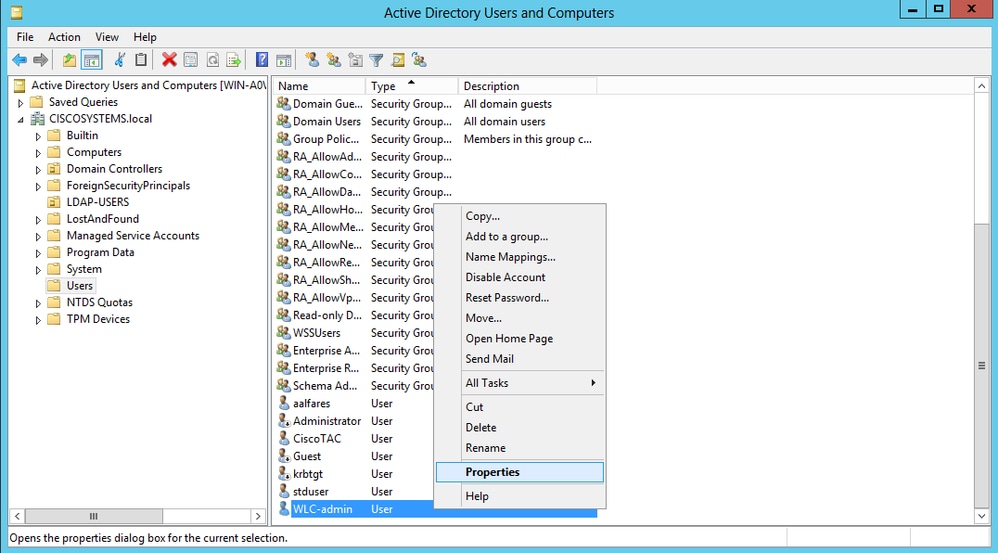

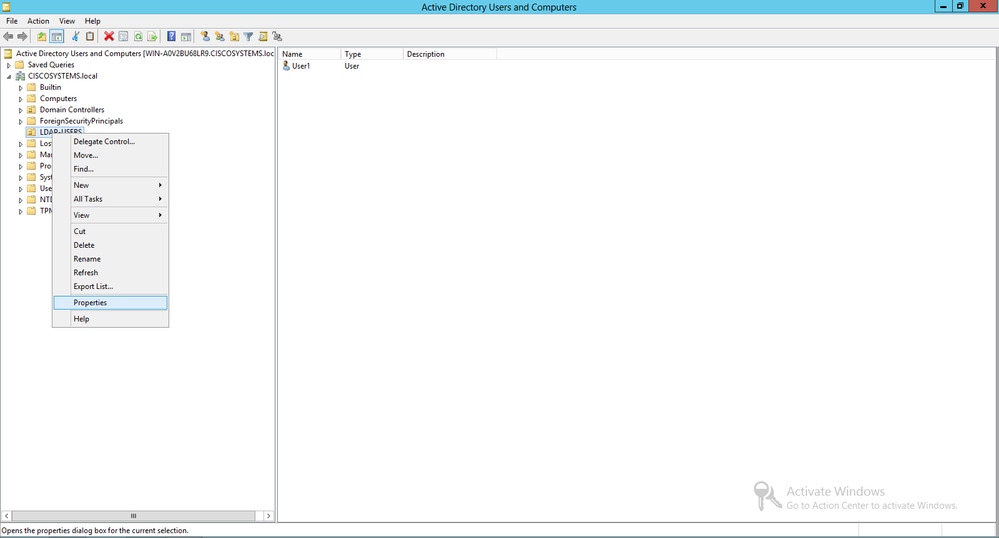

الآن يتم إنشاء مستخدم المصادقة المحلي، يلزمنا منحه امتيازات المسؤول. أتمت هذا steps in order to حققت هذا:

-

فتح مستخدمي Active Directory وأجهزة الكمبيوتر.

-

تأكد من أن عرض الميزات المتقدمة تم فحصها.

-

انتقل إلى المستخدم WLC-admin وانقر فوقه بزر الماوس الأيمن. أختر خصائص من قائمة السياق، كما هو موضح في الصورة. يتم تعريف هذا المستخدم بالاسم الأول WLC-admin.

- انقر فوق عضو علامة التبويب، كما هو موضح في الصورة:

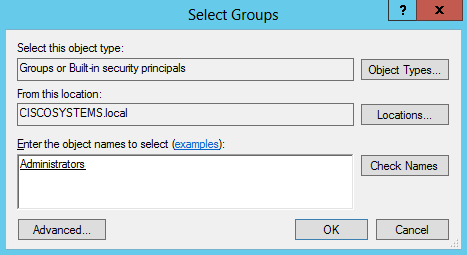

:: - انقر فوق إضافة (Add). في مربع الحوار الذي يتم فتحه، أدخل Administrators وانقر فوق OK، كما هو موضح في الصورة:

إستخدام LDP لتعريف سمات المستخدم

أداة واجهة المستخدم الرسومية هذه هي عميل LDAP الذي يسمح للمستخدمين بإجراء عمليات، مثل الاتصال أو الربط أو البحث أو التعديل أو الإضافة أو الحذف، مقابل أي دليل متوافق مع LDAP، مثل Active Directory. يتم إستخدام LDP لعرض الكائنات التي يتم تخزينها في Active Directory مع بيانات التعريف الخاصة بها، مثل واصفات الأمان وبيانات التعريف الخاصة بالنسخ المتماثل.

يتم تضمين أداة واجهة المستخدم الرسومية (GUI) عبر بروتوكول LDP عند تثبيت أدوات دعم Windows Server 2003 من القرص المضغوط الخاص بالمنتج. يشرح هذا القسم كيفية إستخدام الأداة المساعدة LDP لتحديد السمات المحددة المقترنة بالمستخدم 1. يتم إستخدام بعض هذه السمات لتعبئة معلمات تكوين خادم LDAP على عنصر التحكم في الشبكة المحلية اللاسلكية (WLC)، مثل نوع سمة المستخدم ونوع كائن المستخدم.

-

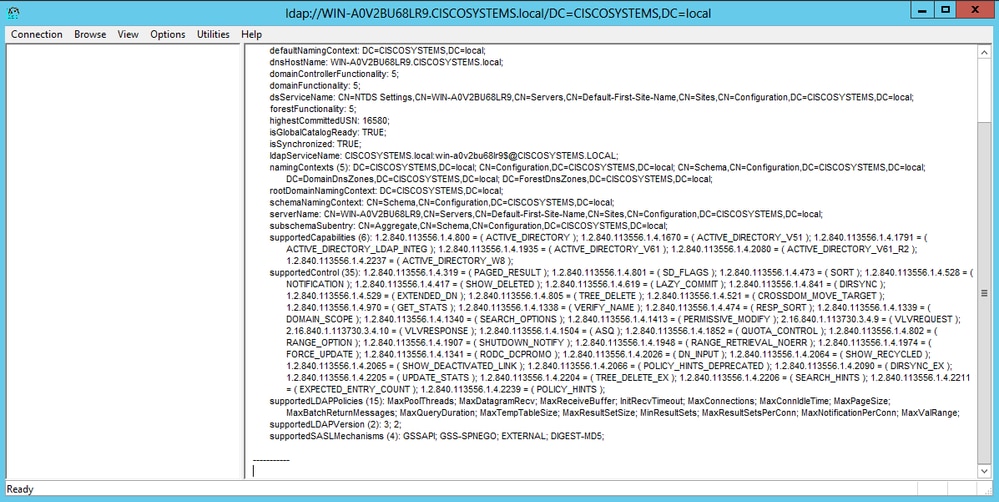

على خادم Windows 2012 (حتى على خادم LDAP نفسه)، افتح Windows PowerShell وأدخل LDP للوصول إلى مستعرض LDP.

-

في الإطار الرئيسي ل LDP، انتقل إلى اتصال > توصيل ووصل بخادم LDAP عند إدخال عنوان IP الخاص بخادم LDAP، كما هو موضح في الصورة.

-

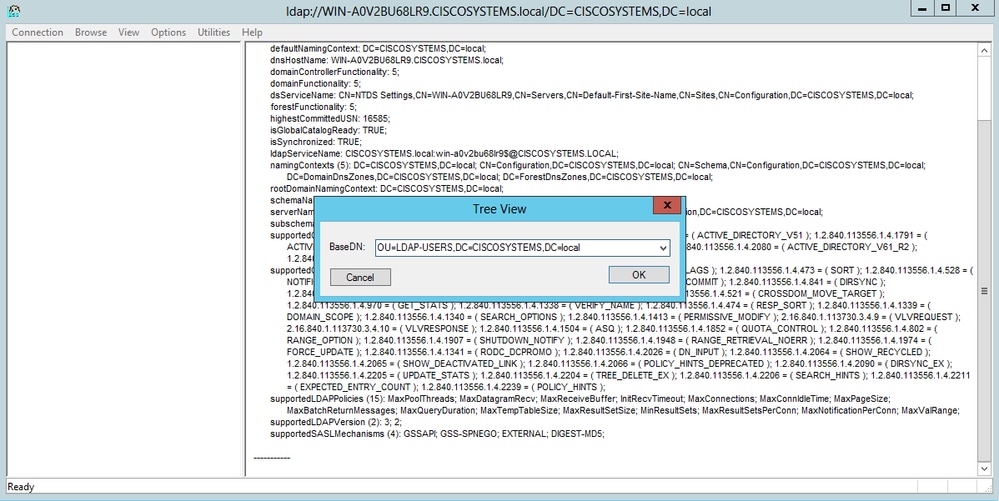

بمجرد الاتصال بخادم LDAP، أختر عرض من القائمة الرئيسية وانقر فوق شجرة، كما هو موضح في الصورة:

-

في نافذة "عرض الشجرة الناتجة"، أدخل BaseDN للمستخدم. في هذا المثال، يقع User1 ضمن OU "LDAP-Users" ضمن المجال CiscoSystems.local. طقطقة ok، كما هو موضح في الصورة:

-

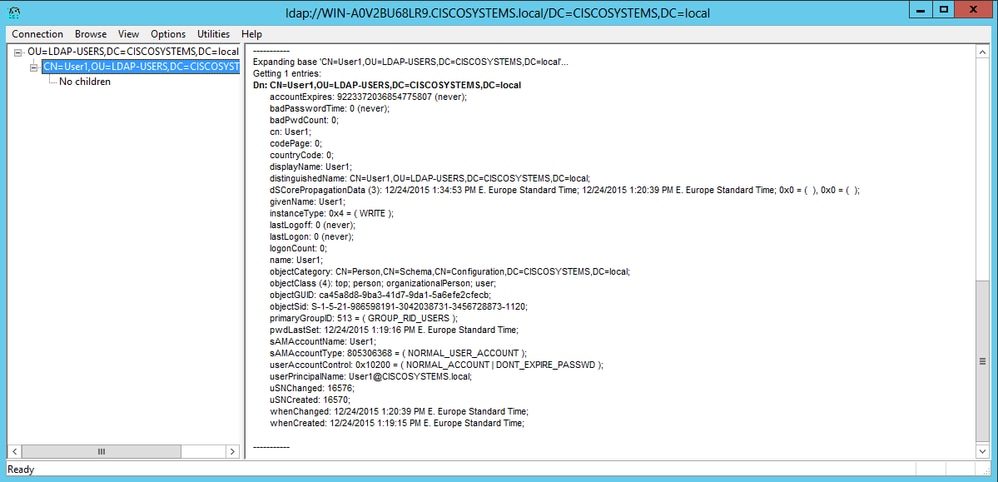

يعرض الجانب الأيسر من مستعرض LDP الشجرة بأكملها التي تظهر أسفل BaseDN المحدد (OU=LDAP-Users، dc=CiscoSystems، dc=local). قم بتوسيع الشجرة لتحديد موقع المستخدم 1. يمكن تعريف هذا المستخدم بقيمة CN التي تمثل الاسم الأول للمستخدم. في هذا مثال، هو cn=user1. انقر نقرا مزدوجا على CN=user1. في الجزء الأيمن من المستعرض LDP، يعرض LDP جميع السمات المرتبطة ب User1، كما هو موضح في الصورة:

-

عندما تقوم بتكوين عنصر التحكم في الشبكة المحلية اللاسلكية (WLC) لخادم LDAP، في حقل سمة المستخدم، أدخل اسم السمة في سجل المستخدم الذي يحتوي على اسم المستخدم. من إخراج LDP هذا، يمكنك أن ترى أن sAMAccountName هي سمة واحدة تحتوي على اسم المستخدم "User1"، لذلك أدخل سمة sAMAccountName التي تطابق حقل سمة المستخدم على عنصر التحكم في الشبكة المحلية اللاسلكية (WLC).

-

عند تكوين عنصر التحكم في الشبكة المحلية اللاسلكية (WLC) لخادم LDAP، قم في حقل نوع كائن المستخدم بإدخال قيمة سمة كائن-نوع LDAP التي تعرف السجل كمستخدم. غالبا ما يكون لسجلات المستخدم عدة قيم للسمة objectType، بعضها فريد للمستخدم وبعضها مشترك مع أنواع كائن أخرى. في إخراج LDP، تعد CN=Person إحدى القيم التي تعرف السجل كمستخدم، لذا حدد Person كسمة "نوع كائن المستخدم" على عنصر التحكم في الشبكة المحلية اللاسلكية (WLC).

تتمثل الخطوة التالية في تكوين عنصر التحكم في الشبكة المحلية اللاسلكية (WLC) لخادم LDAP.

تكوين WLC لخادم LDAP

الآن أن ال LDAP شكلت نادل، الخطوة تالي أن يشكل ال WLC مع تفاصيل ال LDAP نادل. أتمت هذا steps على ال WLC GUI:

ملاحظة:يفترض هذا المستند أن عنصر التحكم في الشبكة المحلية اللاسلكية (WLC) تم تكوينه للعملية الأساسية وأن نقاط الوصول في الوضع Lightweight (LAPs) تم تسجيلها إلى عنصر التحكم في الشبكة المحلية اللاسلكية (WLC). إذا كنت مستخدما جديدا تريد إعداد عنصر التحكم في الشبكة المحلية اللاسلكية (WLC) للعملية الأساسية باستخدام نقاط الوصول في الوضع Lightweight (LAP)، فارجع إلى تسجيل نقطة الوصول في الوضع Lightweight (LAP) إلى وحدة تحكم شبكة LAN لاسلكية (WLC).

-

في صفحة الأمان الخاصة بعنصر التحكم في الشبكة المحلية اللاسلكية (WLC)، أختر AAA > LDAP من جزء المهام الأيسر للنقل إلى صفحة تكوين خادم LDAP.

لإضافة خادم LDAP، انقر فوق جديد. تظهر خوادم LDAP > صفحة جديدة.

-

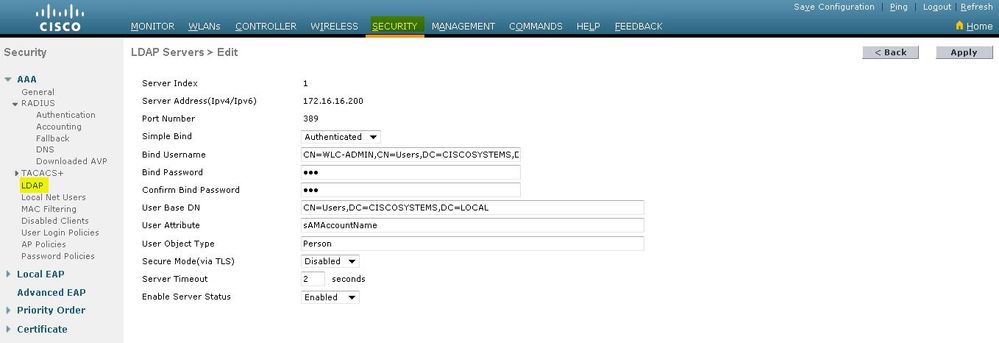

في صفحة تحرير خوادم LDAP، حدد تفاصيل خادم LDAP، مثل عنوان IP الخاص بخادم LDAP، ورقم المنفذ، وتمكين حالة الخادم، وما إلى ذلك.

-

أختر رقما من المربع المنسدل لفهرس الخادم (الأولوية) لتحديد ترتيب الأولوية لهذا الخادم فيما يتعلق بأي خوادم LDAP تم تكوينها. يمكنك تكوين ما يصل إلى سبعة عشر خادما. إذا تعذر على وحدة التحكم الوصول إلى الخادم الأول، فستحاول إستخدام الخادم الثاني في القائمة وما إلى ذلك.

-

دخلت العنوان من ال LDAP نادل في الخادم عنوان مجال.

-

دخلت ال TCP ميناء رقم من ال LDAP نادل في الميناء رقم مجال. النطاق الصالح هو من 1 إلى 65535، والقيمة الافتراضية هي 389.

- بالنسبة للربط البسيط، إستخدمنا "مصدق"، لاسم مستخدم الربط الذي هو موقع مستخدم مسؤول WLC الذي سيتم إستخدامه للوصول إلى خادم LDAP وكلمة المرور الخاصة به

-

في حقل DN لقاعدة المستخدم، أدخل الاسم المميز (DN) للشجرة الفرعية في خادم LDAP الذي يحتوي على قائمة بجميع المستخدمين. على سبيل المثال، أنت=وحدة تنظيمية، .ou=الوحدة التنظيمية التالية، و o=corporation.com. إذا كانت الشجرة التي تحتوي على مستخدمين هي DN الأساسي، فأدخل o=corporation.com أو dc=corporation، dc=com.

في هذا المثال، يقع المستخدم ضمن Organization Unit (Ou) LDAP-Users، والذي يتم إنشاؤه بدوره كجزء من مجال lab.wireless.

يجب أن يشير DN الخاص بقاعدة المستخدم إلى المسار الكامل حيث توجد معلومات المستخدم (بيانات اعتماد المستخدم طبقا لأسلوب مصادقة EAP-FAST). في هذا المثال، يوجد المستخدم ضمن DN OU=LDAP-Users، dc=CiscoSystems، dc=محلي.

-

في حقل سمة المستخدم، أدخل اسم السمة في سجل المستخدم الذي يحتوي على اسم المستخدم.

في حقل "نوع كائن المستخدم"، أدخل قيمة السمة ObjectType ل LDAP التي تعرف السجل كمستخدم. غالبا ما يكون لسجلات المستخدم عدة قيم للسمة objectType، بعضها فريد للمستخدم وبعضها مشترك مع أنواع كائن أخرى

يمكنك الحصول على قيمة هذين الحقلين من خادم الدليل الخاص بك باستخدام الأداة المساعدة مستعرض LDAP التي تأتي كجزء من أدوات دعم Windows 2012. تسمى أداة مستعرض Microsoft LDAP هذه LDP. بمساعدة هذه الأداة، يمكنك التعرف على الحقول DN الخاصة بقاعدة المستخدم وسمة المستخدم ونوع كائن المستخدم لهذا المستخدم المعين. وتتم مناقشة المعلومات التفصيلية حول كيفية إستخدام LDP لمعرفة سمات المستخدم المحددة هذه في قسم إستخدام LDP لتحديد سمات المستخدم في هذا المستند.

-

في حقل مهلة الخادم، أدخل عدد الثواني بين عمليات إعادة الإرسال. النطاق الصحيح هو من 2 إلى 30 ثانية، والقيمة الافتراضية هي 2 ثانية.

-

حدد خانة الاختيار تمكين حالة الخادم لتمكين خادم LDAP هذا، أو قم بإلغاء تحديده لتعطيله. تم تعطيل القيمة الافتراضية.

-

انقر فوق تطبيق لتنفيذ التغييرات. هذا مثال تم تكوينه بالفعل باستخدام هذه المعلومات:

-

-

الآن بعد تكوين تفاصيل حول خادم LDAP على عنصر التحكم في الشبكة المحلية اللاسلكية (WLC)، فإن الخطوة التالية هي تكوين شبكة WLAN لمصادقة الويب.

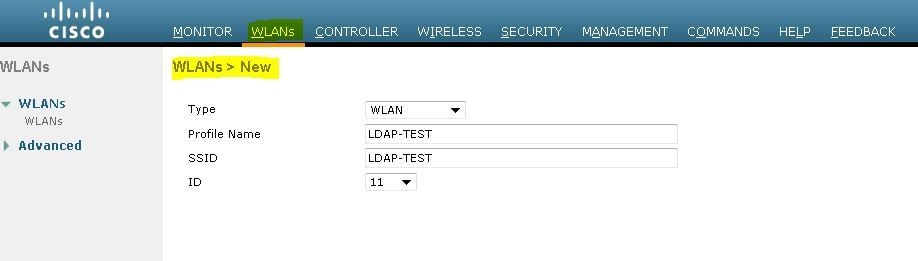

تكوين شبكة WLAN لمصادقة الويب

تتمثل الخطوة الأولى في إنشاء شبكة WLAN للمستخدمين. أكمل الخطوات التالية:

-

طقطقت WLANs من الجهاز تحكم gui in order to خلقت WLAN.

يظهر نافذة WLANs. تسرد هذه النافذة شبكات WLAN التي تم تكوينها على وحدة التحكم.

-

طقطقت جديد in order to شكلت WLAN جديد.

في هذا المثال، تسمى شبكة WLAN مصادقة الويب.

-

انقر فوق تطبيق.

-

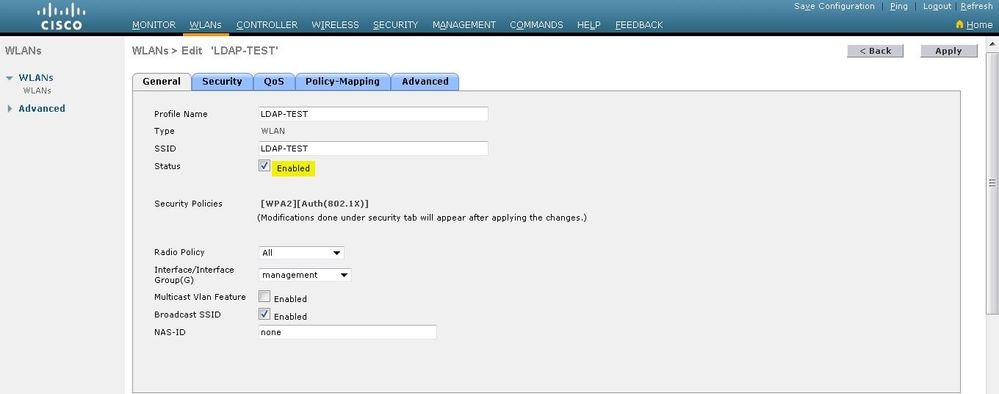

في نافذة WLAN > تحرير، قم بتعريف المعلمات الخاصة بالشبكة المحلية اللاسلكية (WLAN).

-

حدد خانة الاختيار الحالة لتمكين الشبكة المحلية اللاسلكية (WLAN).

-

للشبكة المحلية اللاسلكية (WLAN)، أختر الواجهة المناسبة من حقل اسم الواجهة.

يخطط هذا المثال واجهة الإدارة التي تتصل ب WLAN Web-Auth.

-

-

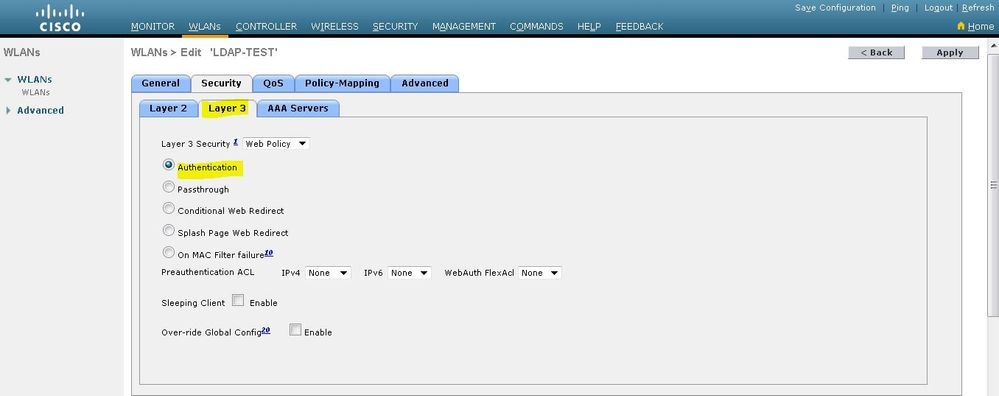

انقر فوق علامة التبويب أمان. في حقل تأمين الطبقة 3، حدد خانة الاختيار سياسة الويب، واختر خيار المصادقة.

يتم إختيار هذا الخيار نظرا لاستخدام مصادقة الويب لمصادقة العملاء اللاسلكيين. حدد خانة الاختيار تجاوز التكوين العام للتمكين لكل تكوين مصادقة ويب WLAN. أختر نوع مصادقة الويب المناسب من القائمة المنسدلة نوع مصادقة الويب. يستخدم هذا المثال مصادقة ويب داخلية.

ملاحظة: مصادقة الويب غير مدعومة بمصادقة 802.1x. هذا يعني أنه لا يمكنك إختيار 802.1x أو WPA/WPA2 مع 802.1x كتأمين الطبقة 2 عندما تستخدم مصادقة الويب. مصادقة الويب مدعومة مع كافة معلمات أمان الطبقة 2 الأخرى.

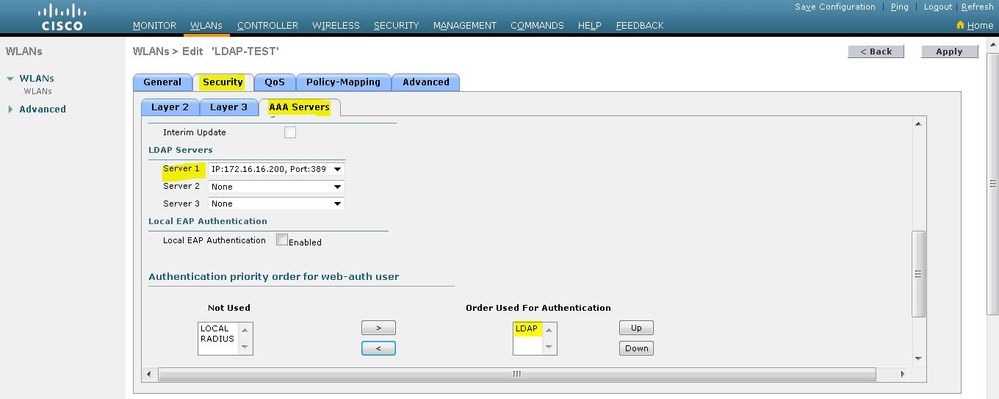

-

انقر فوق علامة التبويب خوادم AAA. أختر خادم LDAP الذي تم تكوينه من القائمة المنسدلة لخادم LDAP. إذا كنت تستخدم قاعدة بيانات محلية أو خادم RADIUS، فيمكنك تعيين أولوية المصادقة تحت أمر أولوية المصادقة لحقل مستخدم مصادقة الويب.

-

انقر فوق تطبيق.

ملاحظة: في هذا المثال، لا يتم إستخدام طرق أمان الطبقة 2 لمصادقة المستخدمين، لذلك أختر لا شيء في حقل أمان الطبقة 2.

التحقق من الصحة

استخدم هذا القسم لتأكيد عمل التكوين بشكل صحيح.

للتحقق من هذا الإعداد، قم بتوصيل عميل لاسلكي وتحقق مما إذا كان التكوين يعمل كما هو متوقع.

يظهر العميل اللاسلكي، ويدخل المستخدم عنوان URL، مثل www.yahoo.com، في مستعرض الويب. نظرا لأنه لم تتم مصادقة المستخدم، فإن عنصر التحكم في الشبكة المحلية اللاسلكية (WLC) يقوم بإعادة توجيه المستخدم إلى عنوان URL الداخلي لتسجيل الدخول إلى الويب.

يوعز للمستخدم بإدخال مسوغات المستخدم. بمجرد أن يقوم المستخدم بإرسال اسم المستخدم وكلمة المرور، تأخذ صفحة تسجيل الدخول إدخال بيانات اعتماد المستخدم، وعند الإرسال، ترسل الطلب مرة أخرى إلى مثال action_url، http://1.1.1.1/login.html، الخاص بخادم ويب WLC. يتم توفير هذا كمعلمة إدخال إلى عنوان URL لإعادة توجيه العميل، حيث يكون 1.1.1.1 هو عنوان الواجهة الظاهرية على المحول.

يصادق ال WLC المستعمل مقابل ال LDAP مستعمل قاعدة معطيات. بعد المصادقة الناجحة، يقوم خادم ويب WLC إما بإعادة توجيه المستخدم إلى URL الذي تم تكوينه لإعادة التوجيه أو إلى URL الذي بدأ العميل من خلاله، مثل www.yahoo.com.

استكشاف الأخطاء وإصلاحها

يوفر هذا القسم معلومات يمكنك استخدامها لاستكشاف أخطاء التكوين وإصلاحها.

أستخدم هذه الأوامر لاستكشاف أخطاء التكوين وإصلاحها:

-

debug mac addr <client-mac-address xx:xx:xx:xx:xx:xx:xx>

-

debug aaa all enable

-

debug pem mode

-

debug pem events enable

-

debug dhcp رسالة enable

-

debug dhcp ربط enable

هذا نموذج للمخرجات من الأوامر debug mac addr cc:fa:00:f7:32:35

debug aaa ldap enable

(Cisco_Controller) >*pemReceiveTask: Dec 24 03:45:23.089: cc:fa:00:f7:32:35 Sent an XID frame

*apfMsConnTask_1: Dec 24 03:45:43.554: cc:fa:00:f7:32:35 Processing assoc-req station:cc:fa:00:f7:32:35 AP:00:23:eb:e5:04:10-01 thread:18ec9330

*apfMsConnTask_1: Dec 24 03:45:43.554: cc:fa:00:f7:32:35 Association received from mobile on BSSID 00:23:eb:e5:04:1f AP AP1142-1

*apfMsConnTask_1: Dec 24 03:45:43.554: cc:fa:00:f7:32:35 Global 200 Clients are allowed to AP radio

*apfMsConnTask_1: Dec 24 03:45:43.554: cc:fa:00:f7:32:35 Max Client Trap Threshold: 0 cur: 1

*apfMsConnTask_1: Dec 24 03:45:43.554: cc:fa:00:f7:32:35 Rf profile 600 Clients are allowed to AP wlan

*apfMsConnTask_1: Dec 24 03:45:43.554: cc:fa:00:f7:32:35 override for default ap group, marking intgrp NULL

*apfMsConnTask_1: Dec 24 03:45:43.555: cc:fa:00:f7:32:35 Applying Interface policy on Mobile, role Local. Ms NAC State 2 Quarantine Vlan 0 Access Vlan 16

*apfMsConnTask_1: Dec 24 03:45:43.555: cc:fa:00:f7:32:35 Re-applying interface policy for client

*apfMsConnTask_1: Dec 24 03:45:43.555: cc:fa:00:f7:32:35 172.16.16.122 WEBAUTH_REQD (8) Changing IPv4 ACL 'none' (ACL ID 255) ===> 'none' (ACL ID 255) --- (caller apf_policy.c:2699)

*apfMsConnTask_1: Dec 24 03:45:43.555: cc:fa:00:f7:32:35 172.16.16.122 WEBAUTH_REQD (8) Changing IPv6 ACL 'none' (ACL ID 255) ===> 'none' (ACL ID 255) --- (caller apf_policy.c:2720)

*apfMsConnTask_1: Dec 24 03:45:43.555: cc:fa:00:f7:32:35 apfApplyWlanPolicy: Apply WLAN Policy over PMIPv6 Client Mobility Type, Tunnel User - 0

*apfMsConnTask_1: Dec 24 03:45:43.555: cc:fa:00:f7:32:35 In processSsidIE:6246 setting Central switched to TRUE

*apfMsConnTask_1: Dec 24 03:45:43.555: cc:fa:00:f7:32:35 In processSsidIE:6249 apVapId = 1 and Split Acl Id = 65535

*apfMsConnTask_1: Dec 24 03:45:43.555: cc:fa:00:f7:32:35 Applying site-specific Local Bridging override for station cc:fa:00:f7:32:35 - vapId 1, site 'default-group', interface 'management'

*apfMsConnTask_1: Dec 24 03:45:43.555: cc:fa:00:f7:32:35 Applying Local Bridging Interface Policy for station cc:fa:00:f7:32:35 - vlan 16, interface id 0, interface 'management'

*apfMsConnTask_1: Dec 24 03:45:43.555: cc:fa:00:f7:32:35 processSsidIE statusCode is 0 and status is 0

*apfMsConnTask_1: Dec 24 03:45:43.555: cc:fa:00:f7:32:35 processSsidIE ssid_done_flag is 0 finish_flag is 0

*apfMsConnTask_1: Dec 24 03:45:43.555: cc:fa:00:f7:32:35 STA - rates (3): 24 164 48 0 0 0 0 0 0 0 0 0 0 0 0 0

*apfMsConnTask_1: Dec 24 03:45:43.555: cc:fa:00:f7:32:35 suppRates statusCode is 0 and gotSuppRatesElement is 1

*apfMsConnTask_1: Dec 24 03:45:43.555: cc:fa:00:f7:32:35 AID 2 in Assoc Req from flex AP 00:23:eb:e5:04:10 is same as in mscb cc:fa:00:f7:32:35

*apfMsConnTask_1: Dec 24 03:45:43.555: cc:fa:00:f7:32:35 apfMs1xStateDec

*apfMsConnTask_1: Dec 24 03:45:43.555: cc:fa:00:f7:32:35 172.16.16.122 WEBAUTH_REQD (8) Change state to START (0) last state WEBAUTH_REQD (8)

*apfMsConnTask_1: Dec 24 03:45:43.555: cc:fa:00:f7:32:35 pemApfAddMobileStation2: APF_MS_PEM_WAIT_L2_AUTH_COMPLETE = 0.

*apfMsConnTask_1: Dec 24 03:45:43.555: cc:fa:00:f7:32:35 172.16.16.122 START (0) Initializing policy

*apfMsConnTask_1: Dec 24 03:45:43.555: cc:fa:00:f7:32:35 172.16.16.122 START (0) Change state to AUTHCHECK (2) last state START (0)

*apfMsConnTask_1: Dec 24 03:45:43.555: cc:fa:00:f7:32:35 172.16.16.122 AUTHCHECK (2) Change state to L2AUTHCOMPLETE (4) last state AUTHCHECK (2)

*pemReceiveTask: Dec 24 03:45:43.555: cc:fa:00:f7:32:35 172.16.16.122 Removed NPU entry.

*apfMsConnTask_1: Dec 24 03:45:43.555: cc:fa:00:f7:32:35 Not Using WMM Compliance code qosCap 00

*apfMsConnTask_1: Dec 24 03:45:43.555: cc:fa:00:f7:32:35 172.16.16.122 L2AUTHCOMPLETE (4) Plumbed mobile LWAPP rule on AP 00:23:eb:e5:04:10 vapId 1 apVapId 1 flex-acl-name:

*apfMsConnTask_1: Dec 24 03:45:43.556: cc:fa:00:f7:32:35 172.16.16.122 L2AUTHCOMPLETE (4) Change state to WEBAUTH_REQD (8) last state L2AUTHCOMPLETE (4)

*apfMsConnTask_1: Dec 24 03:45:43.556: cc:fa:00:f7:32:35 172.16.16.122 WEBAUTH_REQD (8) pemApfAddMobileStation2 3802, Adding TMP rule

*apfMsConnTask_1: Dec 24 03:45:43.556: cc:fa:00:f7:32:35 172.16.16.122 WEBAUTH_REQD (8) Adding Fast Path rule

type = Airespace AP Client - ACL passthru

on AP 00:23:eb:e5:04:10, slot 1, interface = 1, QOS = 0

IPv4 ACL I

*apfMsConnTask_1: Dec 24 03:45:43.556: cc:fa:00:f7:32:35 172.16.16.122 WEBAUTH_REQD (8) Fast Path rule (contd...) 802.1P = 0, DSCP = 0, TokenID = 15206, IntfId = 0 Local Bridging Vlan = 16, Local Bridging intf id = 0

*apfMsConnTask_1: Dec 24 03:45:43.556: cc:fa:00:f7:32:35 172.16.16.122 WEBAUTH_REQD (8) Fast Path rule (contd...) AVC Ratelimit: AppID = 0 ,AppAction = 4, AppToken = 15206 AverageRate = 0, BurstRate = 0

*apfMsConnTask_1: Dec 24 03:45:43.556: cc:fa:00:f7:32:35 172.16.16.122 WEBAUTH_REQD (8) Fast Path rule (contd...) AVC Ratelimit: AppID = 0 ,AppAction = 4, AppToken = 15206 AverageRate = 0, BurstRate = 0

*apfMsConnTask_1: Dec 24 03:45:43.556: cc:fa:00:f7:32:35 172.16.16.122 WEBAUTH_REQD (8) Fast Path rule (contd...) AVC Ratelimit: AppID = 0 ,AppAction = 4, AppToken = 15206 AverageRate = 0, BurstRate = 0

*apfMsConnTask_1: Dec 24 03:45:43.556: cc:fa:00:f7:32:35 172.16.16.122 WEBAUTH_REQD (8) Successfully plumbed mobile rule (IPv4 ACL ID 255, IPv6 ACL ID 255, L2 ACL ID 255)

*apfMsConnTask_1: Dec 24 03:45:43.556: cc:fa:00:f7:32:35 172.16.16.122 WEBAUTH_REQD (8) pemApfAddMobileStation2 3911, Adding TMP rule

*apfMsConnTask_1: Dec 24 03:45:43.556: cc:fa:00:f7:32:35 172.16.16.122 WEBAUTH_REQD (8) Replacing Fast Path rule

type = Airespace AP Client - ACL passthru

on AP 00:23:eb:e5:04:10, slot 1, interface = 1, QOS = 0

IPv4 AC

*apfMsConnTask_1: Dec 24 03:45:43.556: cc:fa:00:f7:32:35 172.16.16.122 WEBAUTH_REQD (8) Fast Path rule (contd...) 802.1P = 0, DSCP = 0, TokenID = 15206, IntfId = 0 Local Bridging Vlan = 16, Local Bridging intf id = 0

*apfMsConnTask_1: Dec 24 03:45:43.556: cc:fa:00:f7:32:35 172.16.16.122 WEBAUTH_REQD (8) Fast Path rule (contd...) AVC Ratelimit: AppID = 0 ,AppAction = 4, AppToken = 15206 AverageRate = 0, BurstRate = 0

*apfMsConnTask_1: Dec 24 03:45:43.556: cc:fa:00:f7:32:35 172.16.16.122 WEBAUTH_REQD (8) Fast Path rule (contd...) AVC Ratelimit: AppID = 0 ,AppAction = 4, AppToken = 15206 AverageRate = 0, BurstRate = 0

*apfMsConnTask_1: Dec 24 03:45:43.556: cc:fa:00:f7:32:35 172.16.16.122 WEBAUTH_REQD (8) Fast Path rule (contd...) AVC Ratelimit: AppID = 0 ,AppAction = 4, AppToken = 15206 AverageRate = 0, BurstRate = 0

*apfMsConnTask_1: Dec 24 03:45:43.556: cc:fa:00:f7:32:35 172.16.16.122 WEBAUTH_REQD (8) Successfully plumbed mobile rule (IPv4 ACL ID 255, IPv6 ACL ID 255, L2 ACL ID 255)

*apfMsConnTask_1: Dec 24 03:45:43.556: cc:fa:00:f7:32:35 apfPemAddUser2 (apf_policy.c:359) Changing state for mobile cc:fa:00:f7:32:35 on AP 00:23:eb:e5:04:10 from Associated to Associated

*apfMsConnTask_1: Dec 24 03:45:43.556: cc:fa:00:f7:32:35 apfPemAddUser2:session timeout forstation cc:fa:00:f7:32:35 - Session Tout 1800, apfMsTimeOut '1800' and sessionTimerRunning flag is 1

*apfMsConnTask_1: Dec 24 03:45:43.556: cc:fa:00:f7:32:35 Scheduling deletion of Mobile Station: (callerId: 49) in 1800 seconds

*apfMsConnTask_1: Dec 24 03:45:43.556: cc:fa:00:f7:32:35 Func: apfPemAddUser2, Ms Timeout = 1800, Session Timeout = 1800

*apfMsConnTask_1: Dec 24 03:45:43.556: cc:fa:00:f7:32:35 Sending assoc-resp with status 0 station:cc:fa:00:f7:32:35 AP:00:23:eb:e5:04:10-01 on apVapId 1

*apfMsConnTask_1: Dec 24 03:45:43.557: cc:fa:00:f7:32:35 Sending Assoc Response to station on BSSID 00:23:eb:e5:04:1f (status 0) ApVapId 1 Slot 1

*apfMsConnTask_1: Dec 24 03:45:43.557: cc:fa:00:f7:32:35 apfProcessAssocReq (apf_80211.c:10187) Changing state for mobile cc:fa:00:f7:32:35 on AP 00:23:eb:e5:04:10 from Associated to Associated

*pemReceiveTask: Dec 24 03:45:43.557: cc:fa:00:f7:32:35 172.16.16.122 Added NPU entry of type 2, dtlFlags 0x0

*pemReceiveTask: Dec 24 03:45:43.557: cc:fa:00:f7:32:35 Sent an XID frame

*pemReceiveTask: Dec 24 03:45:43.557: cc:fa:00:f7:32:35 172.16.16.122 Added NPU entry of type 2, dtlFlags 0x0

*pemReceiveTask: Dec 24 03:45:43.558: cc:fa:00:f7:32:35 Sent an XID frame

*DHCP Socket Task: Dec 24 03:45:43.708: cc:fa:00:f7:32:35 DHCP received op BOOTREQUEST (1) (len 322,vlan 16, port 1, encap 0xec03, xid 0x62743488)

*DHCP Socket Task: Dec 24 03:45:43.708: cc:fa:00:f7:32:35 DHCP (encap type 0xec03) mstype 0ff:ff:ff:ff:ff:ff

*DHCP Socket Task: Dec 24 03:45:43.708: cc:fa:00:f7:32:35 DHCP selecting relay 1 - control block settings:

dhcpServer: 172.16.16.25, dhcpNetmask: 255.255.254.0,

dhcpGateway: 172.16.16.1, dhcpRelay: 172.16.16.25 VLAN: 16

*DHCP Socket Task: Dec 24 03:45:43.708: cc:fa:00:f7:32:35 DHCP mscbVapLocalAddr=172.16.16.25 mscbVapLocalNetMask= 255.255.254.0 mscbdhcpRelay=172.16.16.25

*DHCP Socket Task: Dec 24 03:45:43.708: cc:fa:00:f7:32:35 DHCP selected relay 1 - 172.16.16.25 (local address 172.16.16.25, gateway 172.16.16.25, VLAN 16, port 1)

*DHCP Socket Task: Dec 24 03:45:43.709: cc:fa:00:f7:32:35 DHCP selecting relay 2 - control block settings:

dhcpServer: 172.16.16.25, dhcpNetmask: 255.255.254.0,

dhcpGateway: 172.16.16.1, dhcpRelay: 172.16.16.25 VLAN: 16

*DHCP Socket Task: Dec 24 03:45:43.709: cc:fa:00:f7:32:35 DHCP selected relay 2 - NONE

*DHCP Socket Task: Dec 24 03:45:43.709: cc:fa:00:f7:32:35 DHCP selecting relay 1 - control block settings:

dhcpServer: 172.16.16.25, dhcpNetmask: 0.0.0.0,

dhcpGateway: 0.0.0.0, dhcpRelay: 172.16.16.25 VLAN: 16

*DHCP Socket Task: Dec 24 03:45:43.709: cc:fa:00:f7:32:35 DHCP mscbVapLocalAddr=172.16.16.25 mscbVapLocalNetMask= 255.255.254.0 mscbdhcpRelay=172.16.16.25

*DHCP Socket Task: Dec 24 03:45:43.709: cc:fa:00:f7:32:35 DHCP selected relay 1 - 172.16.16.25 (local address 172.16.16.25, gateway 172.16.16.25, VLAN 16, port 1)

*DHCP Socket Task: Dec 24 03:45:43.709: cc:fa:00:f7:32:35 DHCP transmitting DHCP DISCOVER (1)

*DHCP Socket Task: Dec 24 03:45:43.709: cc:fa:00:f7:32:35 DHCP op: BOOTREQUEST, htype: Ethernet, hlen: 6, hops: 1

*DHCP Socket Task: Dec 24 03:45:43.709: cc:fa:00:f7:32:35 DHCP xid: 0x62743488 (1651782792), secs: 0, flags: 0

*DHCP Socket Task: Dec 24 03:45:43.709: cc:fa:00:f7:32:35 DHCP chaddr: cc:fa:00:f7:32:35

*DHCP Socket Task: Dec 24 03:45:43.709: cc:fa:00:f7:32:35 DHCP ciaddr: 0.0.0.0, yiaddr: 0.0.0.0

*DHCP Socket Task: Dec 24 03:45:43.709: cc:fa:00:f7:32:35 DHCP siaddr: 0.0.0.0, giaddr: 172.16.16.25

*DHCP Socket Task: Dec 24 03:45:43.709: cc:fa:00:f7:32:35 DHCP selecting relay 2 - control block settings:

dhcpServer: 172.16.16.25, dhcpNetmask: 0.0.0.0,

dhcpGateway: 0.0.0.0, dhcpRelay: 172.16.16.25 VLAN: 16

*DHCP Socket Task: Dec 24 03:45:43.709: cc:fa:00:f7:32:35 DHCP selected relay 2 - NONE

*DHCP Proxy Task: Dec 24 03:45:43.709: cc:fa:00:f7:32:35 DHCP received op BOOTREPLY (2) (len 572,vlan 0, port 0, encap 0x0, xid 0x62743488)

*DHCP Proxy Task: Dec 24 03:45:43.710: cc:fa:00:f7:32:35 DHCP sending REPLY to STA (len 418, port 1, vlan 16)

*DHCP Proxy Task: Dec 24 03:45:43.710: cc:fa:00:f7:32:35 DHCP transmitting DHCP OFFER (2)

*DHCP Proxy Task: Dec 24 03:45:43.710: cc:fa:00:f7:32:35 DHCP op: BOOTREPLY, htype: Ethernet, hlen: 6, hops: 0

*DHCP Proxy Task: Dec 24 03:45:43.710: cc:fa:00:f7:32:35 DHCP xid: 0x62743488 (1651782792), secs: 0, flags: 0

*DHCP Proxy Task: Dec 24 03:45:43.710: cc:fa:00:f7:32:35 DHCP chaddr: cc:fa:00:f7:32:35

*DHCP Proxy Task: Dec 24 03:45:43.710: cc:fa:00:f7:32:35 DHCP ciaddr: 0.0.0.0, yiaddr: 172.16.16.122

*DHCP Proxy Task: Dec 24 03:45:43.710: cc:fa:00:f7:32:35 DHCP siaddr: 0.0.0.0, giaddr: 0.0.0.0

*DHCP Proxy Task: Dec 24 03:45:43.710: cc:fa:00:f7:32:35 DHCP server id: 1.1.1.1 rcvd server id: 172.16.16.25

*DHCP Socket Task: Dec 24 03:45:43.714: cc:fa:00:f7:32:35 DHCP received op BOOTREQUEST (1) (len 334,vlan 16, port 1, encap 0xec03, xid 0x62743488)

*DHCP Socket Task: Dec 24 03:45:43.714: cc:fa:00:f7:32:35 DHCP (encap type 0xec03) mstype 0ff:ff:ff:ff:ff:ff

*DHCP Socket Task: Dec 24 03:45:43.714: cc:fa:00:f7:32:35 DHCP selecting relay 1 - control block settings:

dhcpServer: 172.16.16.25, dhcpNetmask: 0.0.0.0,

dhcpGateway: 0.0.0.0, dhcpRelay: 172.16.16.25 VLAN: 16

*DHCP Socket Task: Dec 24 03:45:43.714: cc:fa:00:f7:32:35 DHCP mscbVapLocalAddr=172.16.16.25 mscbVapLocalNetMask= 255.255.254.0 mscbdhcpRelay=172.16.16.25

*DHCP Socket Task: Dec 24 03:45:43.714: cc:fa:00:f7:32:35 DHCP selected relay 1 - 172.16.16.25 (local address 172.16.16.25, gateway 172.16.16.25, VLAN 16, port 1)

*DHCP Socket Task: Dec 24 03:45:43.714: cc:fa:00:f7:32:35 DHCP transmitting DHCP REQUEST (3)

*DHCP Socket Task: Dec 24 03:45:43.714: cc:fa:00:f7:32:35 DHCP op: BOOTREQUEST, htype: Ethernet, hlen: 6, hops: 1

*DHCP Socket Task: Dec 24 03:45:43.714: cc:fa:00:f7:32:35 DHCP xid: 0x62743488 (1651782792), secs: 0, flags: 0

*DHCP Socket Task: Dec 24 03:45:43.714: cc:fa:00:f7:32:35 DHCP chaddr: cc:fa:00:f7:32:35

*DHCP Socket Task: Dec 24 03:45:43.715: cc:fa:00:f7:32:35 DHCP ciaddr: 0.0.0.0, yiaddr: 0.0.0.0

*DHCP Socket Task: Dec 24 03:45:43.715: cc:fa:00:f7:32:35 DHCP siaddr: 0.0.0.0, giaddr: 172.16.16.25

*DHCP Socket Task: Dec 24 03:45:43.715: cc:fa:00:f7:32:35 DHCP requested ip: 172.16.16.122

*DHCP Socket Task: Dec 24 03:45:43.715: cc:fa:00:f7:32:35 DHCP server id: 172.16.16.25 rcvd server id: 1.1.1.1

*DHCP Socket Task: Dec 24 03:45:43.715: cc:fa:00:f7:32:35 DHCP selecting relay 2 - control block settings:

dhcpServer: 172.16.16.25, dhcpNetmask: 0.0.0.0,

dhcpGateway: 0.0.0.0, dhcpRelay: 172.16.16.25 VLAN: 16

*DHCP Socket Task: Dec 24 03:45:43.715: cc:fa:00:f7:32:35 DHCP selected relay 2 - NONE

*DHCP Proxy Task: Dec 24 03:45:43.715: cc:fa:00:f7:32:35 DHCP received op BOOTREPLY (2) (len 572,vlan 0, port 0, encap 0x0, xid 0x62743488)

*DHCP Proxy Task: Dec 24 03:45:43.715: cc:fa:00:f7:32:35 DHCP setting server from ACK (mscb=0x40e64b88 ip=0xac10107a)(server 172.16.16.25, yiaddr 172.16.16.122)

*DHCP Proxy Task: Dec 24 03:45:43.715: cc:fa:00:f7:32:35 DHCP sending REPLY to STA (len 418, port 1, vlan 16)

*DHCP Proxy Task: Dec 24 03:45:43.715: cc:fa:00:f7:32:35 DHCP transmitting DHCP ACK (5)

*DHCP Proxy Task: Dec 24 03:45:43.715: cc:fa:00:f7:32:35 DHCP op: BOOTREPLY, htype: Ethernet, hlen: 6, hops: 0

*DHCP Proxy Task: Dec 24 03:45:43.715: cc:fa:00:f7:32:35 DHCP xid: 0x62743488 (1651782792), secs: 0, flags: 0

*DHCP Proxy Task: Dec 24 03:45:43.715: cc:fa:00:f7:32:35 DHCP chaddr: cc:fa:00:f7:32:35

*DHCP Proxy Task: Dec 24 03:45:43.715: cc:fa:00:f7:32:35 DHCP ciaddr: 0.0.0.0, yiaddr: 172.16.16.122

*DHCP Proxy Task: Dec 24 03:45:43.715: cc:fa:00:f7:32:35 DHCP siaddr: 0.0.0.0, giaddr: 0.0.0.0

*DHCP Proxy Task: Dec 24 03:45:43.715: cc:fa:00:f7:32:35 DHCP server id: 1.1.1.1 rcvd server id: 172.16.16.25

*ewmwebWebauth1: Dec 24 03:46:01.222: cc:fa:00:f7:32:35 Username entry (User1) created for mobile, length = 7

*ewmwebWebauth1: Dec 24 03:46:01.222: cc:fa:00:f7:32:35 Username entry (User1) created in mscb for mobile, length = 7

*aaaQueueReader: Dec 24 03:46:01.222: AuthenticationRequest: 0x2b6bdc3c

*aaaQueueReader: Dec 24 03:46:01.222: Callback.....................................0x12088c50

*aaaQueueReader: Dec 24 03:46:01.222: protocolType.................................0x00000002

*aaaQueueReader: Dec 24 03:46:01.222: proxyState...................................CC:FA:00:F7:32:35-00:00

*aaaQueueReader: Dec 24 03:46:01.222: Packet contains 15 AVPs (not shown)

*LDAP DB Task 1: Dec 24 03:46:01.222: ldapTask [1] received msg 'REQUEST' (2) in state 'IDLE' (1)

*LDAP DB Task 1: Dec 24 03:46:01.222: LDAP server 1 changed state to INIT

*LDAP DB Task 1: Dec 24 03:46:01.223: LDAP_OPT_REFERRALS = -1

*LDAP DB Task 1: Dec 24 03:46:01.223: ldapInitAndBind [1] called lcapi_init (rc = 0 - Success)

*LDAP DB Task 1: Dec 24 03:46:01.225: ldapInitAndBind [1] configured Method Authenticated lcapi_bind (rc = 0 - Success)

*LDAP DB Task 1: Dec 24 03:46:01.225: LDAP server 1 changed state to CONNECTED

*LDAP DB Task 1: Dec 24 03:46:01.225: disabled LDAP_OPT_REFERRALS

*LDAP DB Task 1: Dec 24 03:46:01.225: LDAP_CLIENT: UID Search (base=CN=Users,DC=CISCOSYSTEMS,DC=local, pattern=(&(objectclass=Person)(sAMAccountName=User1)))

*LDAP DB Task 1: Dec 24 03:46:01.226: LDAP_CLIENT: ldap_search_ext_s returns 0 -5

*LDAP DB Task 1: Dec 24 03:46:01.226: LDAP_CLIENT: Returned 2 msgs including 0 references

*LDAP DB Task 1: Dec 24 03:46:01.226: LDAP_CLIENT: Returned msg 1 type 0x64

*LDAP DB Task 1: Dec 24 03:46:01.226: LDAP_CLIENT: Received 1 attributes in search entry msg

*LDAP DB Task 1: Dec 24 03:46:01.226: LDAP_CLIENT: Returned msg 2 type 0x65

*LDAP DB Task 1: Dec 24 03:46:01.226: LDAP_CLIENT : No matched DN

*LDAP DB Task 1: Dec 24 03:46:01.226: LDAP_CLIENT : Check result error 0 rc 1013

*LDAP DB Task 1: Dec 24 03:46:01.226: LDAP_CLIENT: Received no referrals in search result msg

*LDAP DB Task 1: Dec 24 03:46:01.226: ldapAuthRequest [1] 172.16.16.200 - 389 called lcapi_query base="CN=Users,DC=CISCOSYSTEMS,DC=local" type="Person" attr="sAMAccountName" user="User1" (rc = 0 - Success)

*LDAP DB Task 1: Dec 24 03:46:01.226: Attempting user bind with username CN=User1,CN=Users,DC=CISCOSYSTEMS,DC=local

*LDAP DB Task 1: Dec 24 03:46:01.228: LDAP ATTR> dn = CN=User1,CN=Users,DC=CISCOSYSTEMS,DC=local (size 45)

*LDAP DB Task 1: Dec 24 03:46:01.228: Handling LDAP response Success

*LDAP DB Task 1: Dec 24 03:46:01.228: Authenticated bind : Closing the binded session

*ewmwebWebauth1: Dec 24 03:46:01.228: cc:fa:00:f7:32:35 172.16.16.122 WEBAUTH_REQD (8) Change state to WEBAUTH_NOL3SEC (14) last state WEBAUTH_REQD (8)

*ewmwebWebauth1: Dec 24 03:46:01.228: cc:fa:00:f7:32:35 apfMsRunStateInc

*LDAP DB Task 1: Dec 24 03:46:01.228: ldapClose [1] called lcapi_close (rc = 0 - Success)

*ewmwebWebauth1: Dec 24 03:46:01.228: cc:fa:00:f7:32:35 172.16.16.122 WEBAUTH_NOL3SEC (14) Change state to RUN (20) last state WEBAUTH_NOL3SEC (14)

*ewmwebWebauth1: Dec 24 03:46:01.228: cc:fa:00:f7:32:35 Stopping deletion of Mobile Station: (callerId: 74)

*ewmwebWebauth1: Dec 24 03:46:01.228: cc:fa:00:f7:32:35 Setting Session Timeout to 1800 sec - starting session timer for the mobile

*ewmwebWebauth1: Dec 24 03:46:01.228: cc:fa:00:f7:32:35 172.16.16.122 RUN (20) Reached PLUMBFASTPATH: from line 6972

*ewmwebWebauth1: Dec 24 03:46:01.228: cc:fa:00:f7:32:35 172.16.16.122 RUN (20) Replacing Fast Path rule

type = Airespace AP Client

on AP 00:23:eb:e5:04:10, slot 1, interface = 1, QOS = 0

IPv4 ACL ID = 255, IPv6 ACL ID

*ewmwebWebauth1: Dec 24 03:46:01.228: cc:fa:00:f7:32:35 172.16.16.122 RUN (20) Fast Path rule (contd...) 802.1P = 0, DSCP = 0, TokenID = 15206, IntfId = 0 Local Bridging Vlan = 16, Local Bridging intf id = 0

*ewmwebWebauth1: Dec 24 03:46:01.228: cc:fa:00:f7:32:35 172.16.16.122 RUN (20) Fast Path rule (contd...) AVC Ratelimit: AppID = 0 ,AppAction = 4, AppToken = 15206 AverageRate = 0, BurstRate = 0

*ewmwebWebauth1: Dec 24 03:46:01.228: cc:fa:00:f7:32:35 172.16.16.122 RUN (20) Fast Path rule (contd...) AVC Ratelimit: AppID = 0 ,AppAction = 4, AppToken = 15206 AverageRate = 0, BurstRate = 0

*ewmwebWebauth1: Dec 24 03:46:01.228: cc:fa:00:f7:32:35 172.16.16.122 RUN (20) Fast Path rule (contd...) AVC Ratelimit: AppID = 0 ,AppAction = 4, AppToken = 15206 AverageRate = 0, BurstRate = 0

*ewmwebWebauth1: Dec 24 03:46:01.229: cc:fa:00:f7:32:35 172.16.16.122 RUN (20) Successfully plumbed mobile rule (IPv4 ACL ID 255, IPv6 ACL ID 255, L2 ACL ID 255)

*pemReceiveTask: Dec 24 03:46:01.229: cc:fa:00:f7:32:35 172.16.16.122 Added NPU entry of type 1, dtlFlags 0x0

(Cisco_Controller) >show client detail cc:fa:00:f7:32:35

Client MAC Address............................... cc:fa:00:f7:32:35

Client Username ................................. User1

AP MAC Address................................... 00:23:eb:e5:04:10

AP Name.......................................... AP1142-1

AP radio slot Id................................. 1

Client State..................................... Associated

Client User Group................................ User1

Client NAC OOB State............................. Access

Wireless LAN Id.................................. 1

Wireless LAN Network Name (SSID)................. LDAP-TEST

Wireless LAN Profile Name........................ LDAP-TEST

Hotspot (802.11u)................................ Not Supported

BSSID............................................ 00:23:eb:e5:04:1f

Connected For ................................... 37 secs

Channel.......................................... 36

IP Address....................................... 172.16.16.122

Gateway Address.................................. 172.16.16.1

Netmask.......................................... 255.255.254.0

Association Id................................... 2

Authentication Algorithm......................... Open System

Reason Code...................................... 1

Status Code...................................... 0

--More or (q)uit current module or <ctrl-z> to abort

Session Timeout.................................. 1800

Client CCX version............................... No CCX support

QoS Level........................................ Silver

Avg data Rate.................................... 0

Burst data Rate.................................. 0

Avg Real time data Rate.......................... 0

Burst Real Time data Rate........................ 0

802.1P Priority Tag.............................. disabled

CTS Security Group Tag........................... Not Applicable

KTS CAC Capability............................... No

Qos Map Capability............................... No

WMM Support...................................... Enabled

APSD ACs....................................... BK BE VI VO

Current Rate..................................... m7

Supported Rates.................................. 12.0,18.0,24.0

Mobility State................................... Local

Mobility Move Count.............................. 0

Security Policy Completed........................ Yes

Policy Manager State............................. RUN

Audit Session ID................................. ac10101900000005567b69f8

AAA Role Type.................................... none

Local Policy Applied............................. none

IPv4 ACL Name.................................... none

--More or (q)uit current module or <ctrl-z> to abort

FlexConnect ACL Applied Status................... Unavailable

IPv4 ACL Applied Status.......................... Unavailable

IPv6 ACL Name.................................... none

IPv6 ACL Applied Status.......................... Unavailable

Layer2 ACL Name.................................. none

Layer2 ACL Applied Status........................ Unavailable

Client Type...................................... SimpleIP

mDNS Status...................................... Enabled

mDNS Profile Name................................ default-mdns-profile

No. of mDNS Services Advertised.................. 0

Policy Type...................................... N/A

Encryption Cipher................................ None

Protected Management Frame ...................... No

Management Frame Protection...................... No

EAP Type......................................... Unknown

FlexConnect Data Switching....................... Central

FlexConnect Dhcp Status.......................... Central

FlexConnect Vlan Based Central Switching......... No

FlexConnect Authentication....................... Central

FlexConnect Central Association.................. No

Interface........................................ management

VLAN............................................. 16

Quarantine VLAN.................................. 0

--More or (q)uit current module or <ctrl-z> to abort

Access VLAN...................................... 16

Local Bridging VLAN.............................. 16

Client Capabilities:

CF Pollable................................ Not implemented

CF Poll Request............................ Not implemented

Short Preamble............................. Not implemented

PBCC....................................... Not implemented

Channel Agility............................ Not implemented

Listen Interval............................ 10

Fast BSS Transition........................ Not implemented

11v BSS Transition......................... Not implemented

Client Wifi Direct Capabilities:

WFD capable................................ No

Manged WFD capable......................... No

Cross Connection Capable................... No

Support Concurrent Operation............... No

Fast BSS Transition Details:

Client Statistics:

Number of Bytes Received................... 16853

Number of Bytes Sent....................... 31839

Total Number of Bytes Sent................. 31839

Total Number of Bytes Recv................. 16853

Number of Bytes Sent (last 90s)............ 31839

--More or (q)uit current module or <ctrl-z> to abort

Number of Bytes Recv (last 90s)............ 16853

Number of Packets Received................. 146

Number of Packets Sent..................... 92

Number of Interim-Update Sent.............. 0

Number of EAP Id Request Msg Timeouts...... 0

Number of EAP Id Request Msg Failures...... 0

Number of EAP Request Msg Timeouts......... 0

Number of EAP Request Msg Failures......... 0

Number of EAP Key Msg Timeouts............. 0

Number of EAP Key Msg Failures............. 0

Number of Data Retries..................... 2

Number of RTS Retries...................... 0

Number of Duplicate Received Packets....... 0

Number of Decrypt Failed Packets........... 0

Number of Mic Failured Packets............. 0

Number of Mic Missing Packets.............. 0

Number of RA Packets Dropped............... 0

Number of Policy Errors.................... 0

Radio Signal Strength Indicator............ -48 dBm

Signal to Noise Ratio...................... 41 dB

Client Rate Limiting Statistics:

Number of Data Packets Received............ 0

Number of Data Rx Packets Dropped.......... 0

--More or (q)uit current module or <ctrl-z> to abort

Number of Data Bytes Received.............. 0

Number of Data Rx Bytes Dropped............ 0

Number of Realtime Packets Received........ 0

Number of Realtime Rx Packets Dropped...... 0

Number of Realtime Bytes Received.......... 0

Number of Realtime Rx Bytes Dropped........ 0

Number of Data Packets Sent................ 0

Number of Data Tx Packets Dropped.......... 0

Number of Data Bytes Sent.................. 0

Number of Data Tx Bytes Dropped............ 0

Number of Realtime Packets Sent............ 0

Number of Realtime Tx Packets Dropped...... 0

Number of Realtime Bytes Sent.............. 0

Number of Realtime Tx Bytes Dropped........ 0

Nearby AP Statistics:

AP1142-1(slot 0)

antenna0: 25 secs ago.................... -37 dBm

antenna1: 25 secs ago.................... -37 dBm

AP1142-1(slot 1)

antenna0: 25 secs ago.................... -44 dBm

antenna1: 25 secs ago.................... -57 dBm

DNS Server details:

DNS server IP ............................. 0.0.0.0

--More or (q)uit current module or <ctrl-z> to abort

DNS server IP ............................. 0.0.0.0

Assisted Roaming Prediction List details:

Client Dhcp Required: False

محفوظات المراجعة

| المراجعة | تاريخ النشر | التعليقات |

|---|---|---|

1.0 |

19-Sep-2008 |

الإصدار الأولي |

تمت المساهمة بواسطة مهندسو Cisco

- Ayman AlfaresCisco TAC

- Yahya JaberCisco TAC

اتصل بنا

- فتح حالة دعم

- (تتطلب عقد خدمة Cisco)

التعليقات

التعليقات