المقدمة

يوضح هذا المستند كيفية تكوين وحدات تحكم الشبكة المحلية اللاسلكية (WLC) لنظام التشغيل AireOS لمزامنة التاريخ والوقت مع خادم بروتوكول وقت الشبكة (NTP).

المتطلبات الأساسية

المتطلبات

تأكد من استيفاء المتطلبات التالية قبل أن تحاول إجراء هذا التكوين:

المكونات المستخدمة

تستند المعلومات الواردة في هذا المستند إلى إصدارات البرامج والمكونات المادية التالية:

تم إنشاء المعلومات الواردة في هذا المستند من الأجهزة الموجودة في بيئة معملية خاصة. بدأت جميع الأجهزة المُستخدمة في هذا المستند بتكوين ممسوح (افتراضي). إذا كانت شبكتك قيد التشغيل، فتأكد من فهمك للتأثير المحتمل لأي أمر.

إدارة تاريخ النظام ووقته على وحدة التحكم في الشبكة المحلية اللاسلكية

على عنصر التحكم في الشبكة المحلية اللاسلكية (WLC)، يمكن تكوين تاريخ ووقت النظام يدويا من عنصر التحكم في الشبكة المحلية اللاسلكية (WLC) أو تكوينه للحصول على التاريخ والوقت من خادم NTP.

يمكن تكوين تاريخ النظام ووقته يدويا في معالج تكوين واجهة سطر الأوامر أو واجهة سطر الأوامر (CLI) الخاصة بواجهة المستخدم الرسومية (GUI)/واجهة سطر الأوامر (CLI) الخاصة بواجهة مستخدم الرسومات (WLC).

يقدم هذا المستند مثالا للتكوين لمزامنة تاريخ نظام WLC ووقته من خلال خادم NTP.

NTP هو بروتوكول شبكة لمزامنة الساعة بين أنظمة الكمبيوتر عبر شبكات بيانات زمن الوصول المتغير لمزامنة ساعات أجهزة الكمبيوتر إلى مرجع وقت ما. يقدم RFC 1305 وRFC 5905 معلومات تفصيلية عن تنفيذ NTPv3 و NTPv4، على التوالي.

تتلقى شبكة NTP عادة وقتها من مصدر وقت موثوق، مثل ساعة راديو أو ساعة ذرية متصلة بخادم وقت. ثم يوزع بروتوكول وقت الشبكة (NTP) هذه المرة عبر الشبكة.

يقوم عميل NTP بإجراء معاملة مع الخادم الخاص به عبر فترة الاستقصاء، والتي تتغير بشكل ديناميكي عبر الوقت وتعتمد على شروط الشبكة بين خادم NTP والعميل.

يستخدم NTP مفهوم الاستراتيجية لوصف عدد نقلات NTP البعيدة عن الجهاز من مصدر وقت موثوق. على سبيل المثال، خادم وقت Stratum 1 لديه ساعة ذرية أو راديو متصلة مباشرة به. ثم يرسل وقته إلى خادم الوقت للطبقة 2 من خلال NTP، وهكذا دواليك.

لمزيد من المعلومات حول أفضل الممارسات لنشر NTP، ارجع إلى إستخدام أفضل الممارسات لبروتوكول وقت الشبكة.

يستعمل المثالفي هذا وثيقة cisco مادة حفازة 3560-CX sery L3 مفتاح كخادم NTP. تم تكوين عنصر التحكم في الشبكة المحلية اللاسلكية (WLC) لمزامنة تاريخه ووقته مع خادم NTP هذا.

التكوين

الرسم التخطيطي للشبكة

محول WLC — 3560-CX L3 — خادم NTP

التكوينات

تكوين محول L3 كخادم NTP موثوق به

أستخدم هذا الأمر في وضع التكوين العام إذا كنت تريد أن يكون النظام خادم NTP موثوق به، حتى إذا لم يتم مزامنة النظام مع مصدر وقت خارجي:

#ntp master !--- Makes the system an authoritative NTP server

تكوين مصادقة NTP

إذا كنت تريد مصادقة الاقترانات مع أنظمة أخرى لأغراض الأمان، فاستخدم الأوامر التالية. يتيح الأمر الأول ميزة مصادقة NTP.

يحدد الأمر الثاني كل مفتاح من مفاتيح المصادقة. يحتوي كل مفتاح على رقم مفتاح ونوع وقيمة. حاليا، نوع المفتاح الوحيد المعتمد هو MD5.

وثالثا، يتم تعريف قائمة بمفاتيح المصادقة الموثوق بها. إذا كان أحد المفاتيح موثوقا به، فإن هذا النظام جاهز للمزامنة مع نظام يستخدم هذا المفتاح في حزم NTP الخاصة به. لتكوين مصادقة NTP، أستخدم هذه الأوامر في وضع التكوين العام:

#ntp authenticate

!--- Enables the NTP authentication feature

#ntp authentication-key number md5 value

!--- Defines the authentication keys

#ntp trusted-key key-number

!--- Defines trusted authentication keys

هنا مثال على تكوين خادم NTP على المحول 3560-CX L3 switch. المحول هو NTP، masterمما يعني أن الموجه يعمل كخادم NTP المخول ولكنه نفسه يحصل على الوقت من خادم NTP آخر xxxx.xxx.

(config)#ntp authentication-key 1 md5 1511021F0725 7

(config)#ntp authenticate

(config)#ntp trusted-key 1

(config)#ntp master

(config)#ntp server xxxx.xxx

تكوين عنصر التحكم في الشبكة المحلية اللاسلكية (WLC) لخادم NTP

يمكنك تمكين NTPv4 من الإصدار 8.6. يمكنك أيضا تكوين قناة مصادقة بين وحدة التحكم وخادم NTP.

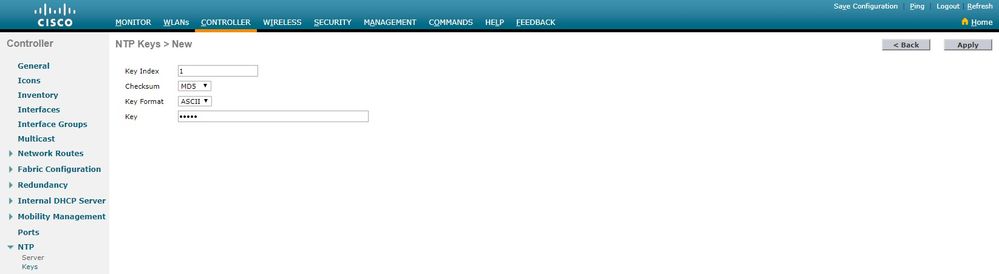

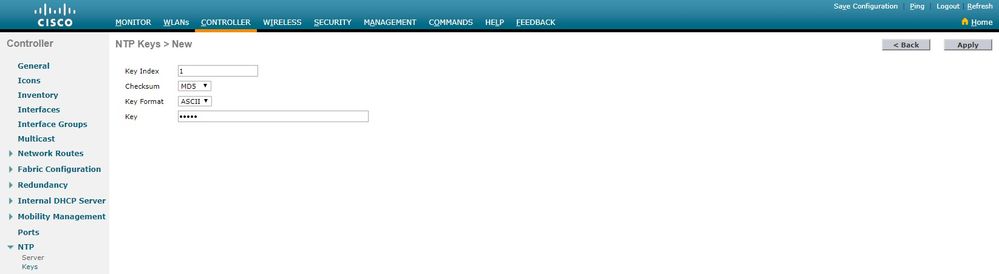

لتكوين مصادقة NTP في واجهة المستخدم الرسومية (GUI) لوحدة التحكم، قم بتنفيذ الخطوات التالية:

-

أختر وحدة التحكم > NTP > المفاتيح.

-

انقر فوق جديد لإنشاء مفتاح.

-

أدخل فهرس المفاتيح في مربع نص فهرس المفاتيح.

-

أختر المجموع الاختباري للمفتاح (MD5 أو SHA1) والقائمة المنسدلة لتنسيق المفتاح.

-

أدخل المفتاح في مربع نص المفتاح:

-

أختر وحدة التحكم > NTP > الخوادم لفتح صفحة خوادم NTP. حدد الإصدار 3 أو 4 ثم انقر فوق جديد لإضافة خادم NTP. تظهر خوادم NTP > صفحة جديدة.

- حدد فهرس الخادم (أولوية).

-

أدخل عنوان IP لخادم NTP في مربع النص الخاص بعنوان IP للخادم.

-

قم بتمكين مصادقة خادم NTP، وحدد خانة الاختيار مصادقة خادم NTP، وحدد فهرس المفاتيح الذي تم تكوينه مسبقا.

-

انقر فوق تطبيق.

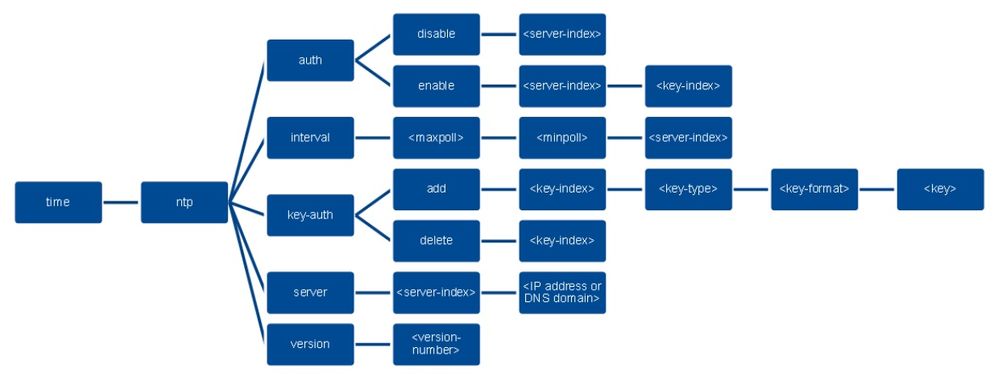

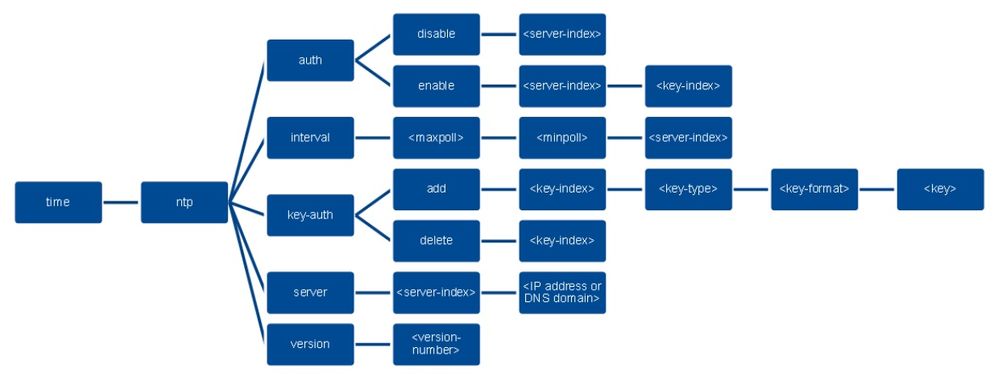

لتكوين مصادقة NTP عبر واجهة سطر الأوامر (CLI) لوحدة التحكم، تعقب شجرة الأوامر هذه:

>config time ntp version 4

>config time ntp key-auth add 1 md5 ascii cisco

>config time ntp server 1 192.168.100.254

>config time ntp auth enable 1 1

التحقق من الصحة

على خادم NTP

#show ntp status

Clock is synchronized, stratum 3, reference is x.x.x.x

nominal freq is 286.1023 Hz, actual freq is 286.0901 Hz, precision is 2**21

ntp uptime is 6591900 (1/100 of seconds), resolution is 3496

reference time is E007C909.80902653 (09:23:21.502 UTC Fri Feb 8 2019)

clock offset is 0.3406 msec, root delay is 59.97 msec

root dispersion is 25.98 msec, peer dispersion is 1.47 msec

loopfilter state is 'CTRL' (Normal Controlled Loop), drift is 0.000042509 s/s

system poll interval is 128, last update was 7 sec ago.

#show ntp associations

address ref clock st when poll reach delay offset disp

*~x.x.x.x y.y.y.y 2 20 1024 17 13.634 0.024 1.626

~127.127.1.1 .LOCL. 7 9 16 377 0.000 0.000 0.232

* sys.peer, # selected, + candidate, - outlyer, x falseticker, ~ configured

#show ntp information

Ntp Software Name : Cisco-ntpv4

Ntp Software Version : Cisco-ntpv4-1.0

Ntp Software Vendor : CISCO

Ntp System Type : Cisco IOS / APM86XXX

على عنصر التحكم في الشبكة المحلية اللاسلكية (WLC)

في واجهة المستخدم الرسومية

بينما تقوم لجنة الاتصال اللاسلكية بإنشاء الاتصال:

بعد تأسيس الاتصال:

في واجهة سطر أوامر (CLI) عنصر التحكم في الشبكة المحلية اللاسلكية (WLC)

(Cisco Controller) >show time

Time............................................. Fri Feb 8 10:14:47 2019

Timezone delta................................... 0:0

Timezone location................................

NTP Servers

NTP Version.................................. 4

Index NTP Key NTP Server NTP Key Polling Intervals

Index Type Max Min

-----------------------------------------------------------

1 1 192.168.100.254 MD5 10 6

NTPQ status list of NTP associations

assoc

ind assid status conf reach auth condition last_event cnt src_addr

===============================================================================

1 1385 f63a yes yes ok sys.peer sys_peer 3 192.168.100.254

(Cisco Controller) >

استكشاف الأخطاء وإصلاحها

على جانب خادم NTP الذي يشغل برنامج Cisco IOS، يمكنك إستخدام debug ntp all enable الأمر:

#debug ntp all

NTP events debugging is on

NTP core messages debugging is on

NTP clock adjustments debugging is on

NTP reference clocks debugging is on

NTP packets debugging is on

#

(communication between SW and NTP server xxxx.xxx)

Feb 8 09:52:30.563: NTP message sent to x.x.x.x, from interface 'Vlan1' (192.168.1.81).

Feb 8 09:52:30.577: NTP message received from x.x.x.x on interface 'Vlan1' (192.168.1.81).

Feb 8 09:52:30.577: NTP Core(DEBUG): ntp_receive: message received

Feb 8 09:52:30.577: NTP Core(DEBUG): ntp_receive: peer is 0x0D284B34, next action is 1.

(communication between SW and WLC)

Feb 8 09:53:10.421: NTP message received from 192.168.100.253 on interface 'Vlan100' (192.168.100.254).

Feb 8 09:53:10.421: NTP Core(DEBUG): ntp_receive: message received

Feb 8 09:53:10.421: NTP Core(DEBUG): ntp_receive: peer is 0x00000000, next action is 3.

Feb 8 09:53:10.421: NTP message sent to 192.168.100.253, from interface 'Vlan100' (192.168.100.254).

(communication between SW and NTP server xxxx.xxx)

Feb 8 09:53:37.566: NTP message sent to x.x.x.x, from interface 'Vlan1' (192.168.1.81).

Feb 8 09:53:37.580: NTP message received from x.x.x.x on interface 'Vlan1' (192.168.1.81).

Feb 8 09:53:37.580: NTP Core(DEBUG): ntp_receive: message received

Feb 8 09:53:37.580: NTP Core(DEBUG): ntp_receive: peer is 0x0D284B34, next action is 1.

(communication between SW and WLC)

Feb 8 09:54:17.421: NTP message received from 192.168.100.253 on interface 'Vlan100' (192.168.100.254).

Feb 8 09:54:17.421: NTP Core(DEBUG): ntp_receive: message received

Feb 8 09:54:17.421: NTP Core(DEBUG): ntp_receive: peer is 0x00000000, next action is 3.

Feb 8 09:54:17.421: NTP message sent to 192.168.100.253, from interface 'Vlan100' (192.168.100.254).

على جانب WLC:

>debug ntp ?

detail Configures debug of detailed NTP messages.

low Configures debug of NTP messages.

packet Configures debug of NTP packets.

(at the time of writte this doc there was Cisco bug ID CSCvo29660

on which the debugs of ntpv4 are not printed in the CLI. The below debugs are using NTPv3.)

(Cisco Controller) >debug ntp detail enable

(Cisco Controller) >debug ntp packet enable

(Cisco Controller) >*emWeb: Feb 08 11:26:53.896: ntp Auth key Info = -1

*emWeb: Feb 08 11:26:58.143: ntp Auth key Info = -1

*emWeb: Feb 08 11:26:58.143: ntp Auth key Info = -1

*emWeb: Feb 08 11:26:58.143: Key Id = 1 found at Local Index = 0

*sntpReceiveTask: Feb 08 11:26:58.143: Initiating time sequence

*sntpReceiveTask: Feb 08 11:26:58.143: Fetching time from:192.168.100.254

*sntpReceiveTask: Feb 08 11:26:58.143: Started=3758614018.143350 2019 Feb 08 11:26:58.143

*sntpReceiveTask: Feb 08 11:26:58.143: hostname=192.168.100.254 hostIdx=1 hostNum=0

*sntpReceiveTask: Feb 08 11:26:58.143: Looking for the socket addresses

*sntpReceiveTask: Feb 08 11:26:58.143: NTP Polling cycle: accepts=0, count=5, attempts=1,

retriesPerHost=6. Outgoing packet on NTP Server on socket 0:

*sntpReceiveTask: Feb 08 11:26:58.143: sta=0 ver=3 mod=3 str=15 pol=8 dis=0.000000 ref=0.000000

*sntpReceiveTask: Feb 08 11:26:58.143: ori=0.000000 rec=0.000000

*sntpReceiveTask: Feb 08 11:26:58.143: tra=3758614018.143422 cur=3758614018.143422

*sntpReceiveTask: Feb 08 11:26:58.143: Host Supports NTP authentication with Key Id = 1

*sntpReceiveTask: Feb 08 11:26:58.143: NTP Auth Key Id = 1 Key Length = 5

*sntpReceiveTask: Feb 08 11:26:58.143: MD5 Hash and Key Id added in NTP Tx packet

*sntpReceiveTask: Feb 08 11:26:58.143: 00000000: 1b 0f 08 00 00 00 00 00 00 00 00 00 00 00 00 00 ................

*sntpReceiveTask: Feb 08 11:26:58.143: 00000010: 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 ................

*sntpReceiveTask: Feb 08 11:26:58.143: 00000020: 00 00 00 00 00 00 00 00 e0 07 e6 02 24 b7 50 00 ............$.P.

*sntpReceiveTask: Feb 08 11:26:58.143: 00000030: 00 00 00 01 e4 35 f3 1a 89 f0 93 c5 51 c7 c5 23 .....5......Q..#

*sntpReceiveTask: Feb 08 11:26:58.143: 00000040: 01 dd 67 e0 ..g.

*sntpReceiveTask: Feb 08 11:26:58.143: Flushing outstanding packets

*sntpReceiveTask: Feb 08 11:26:58.143: Flushed 0 packets totalling 0 bytes

*sntpReceiveTask: Feb 08 11:26:58.143: Packet of length 68 sent to ::ffff:192.168.100.254 UDPport=123

*emWeb: Feb 08 11:26:58.143: ntp Auth key Info = 0

*emWeb: Feb 08 11:26:58.143: idx != 0 : ntp key Id = 1 Msg auth Status = 66

*sntpReceiveTask: Feb 08 11:26:58.146: Packet of length 68 received from ::ffff:192.168.100.254 UDPport=123

*sntpReceiveTask: Feb 08 11:26:58.146: Incoming packet on socket 0: has Authentication Enabled

*sntpReceiveTask: Feb 08 11:26:58.146: 00000000: 1c 04 08 eb 00 00 0e a0 00 00 0b 2e c3 16 11 07 ................

*sntpReceiveTask: Feb 08 11:26:58.146: 00000010: e0 07 e5 f8 d3 21 bf 57 e0 07 e6 02 24 b7 50 00 .....!.W....$.P.

*sntpReceiveTask: Feb 08 11:26:58.146: 00000020: e0 07 e6 02 24 e5 e3 b4 e0 07 e6 02 24 f3 c7 5a ....$.......$..Z

*sntpReceiveTask: Feb 08 11:26:58.146: 00000030: 00 00 00 01 32 e4 26 47 33 16 50 bd d1 37 63 b7 ....2.&G3.P..7c.

*sntpReceiveTask: Feb 08 11:26:58.146: KeyId In Recieved NTP Packet 1

*sntpReceiveTask: Feb 08 11:26:58.146: KeyId 1 found in recieved NTP packet exists as part of the trusted Key/s

*sntpReceiveTask: Feb 08 11:26:58.146: The NTP trusted Key Id 1 length = 5

*sntpReceiveTask: Feb 08 11:26:58.146: NTP Message Authentication - SUCCESS

*sntpReceiveTask: Feb 08 11:26:58.146: sta=0 ver=3 mod=4 str=4 pol=8 dis=0.043671 ref=3758614008.824734

*sntpReceiveTask: Feb 08 11:26:58.146: ori=3758614018.143422 rec=3758614018.144133

*sntpReceiveTask: Feb 08 11:26:58.146: Offset=-0.000683+/-0.002787 disp=1.937698

*sntpReceiveTask: Feb 08 11:26:58.146: best=-0.000683+/-0.002787

*sntpReceiveTask: Feb 08 11:26:58.146: accepts=1 rejects=0 flushes=0

*sntpReceiveTask: Feb 08 11:26:58.146: Correction: -0.000683 +/- 0.002787 disp=1.937698

*sntpReceiveTask: Feb 08 11:26:58.146: Setting clock to 2019 Feb 08 11:26:58.145 + 0.001 +/- 1.940 secs

*sntpReceiveTask: Feb 08 11:26:58.146: correction -0.001 +/- 1.938+0.003 secs - ignored

(Cisco Controller) >

معلومات ذات صلة

التعليقات

التعليقات