تكوين تفويض نقطة الوصول في شبكة لاسلكية موحدة

خيارات التنزيل

-

ePub (744.2 KB)

العرض في تطبيقات مختلفة على iPhone أو iPad أو نظام تشغيل Android أو قارئ Sony أو نظام التشغيل Windows Phone

لغة خالية من التحيز

تسعى مجموعة الوثائق لهذا المنتج جاهدة لاستخدام لغة خالية من التحيز. لأغراض مجموعة الوثائق هذه، يتم تعريف "خالية من التحيز" على أنها لغة لا تعني التمييز على أساس العمر، والإعاقة، والجنس، والهوية العرقية، والهوية الإثنية، والتوجه الجنسي، والحالة الاجتماعية والاقتصادية، والتمييز متعدد الجوانب. قد تكون الاستثناءات موجودة في الوثائق بسبب اللغة التي يتم تشفيرها بشكل ثابت في واجهات المستخدم الخاصة ببرنامج المنتج، أو اللغة المستخدمة بناءً على وثائق RFP، أو اللغة التي يستخدمها منتج الجهة الخارجية المُشار إليه. تعرّف على المزيد حول كيفية استخدام Cisco للغة الشاملة.

حول هذه الترجمة

ترجمت Cisco هذا المستند باستخدام مجموعة من التقنيات الآلية والبشرية لتقديم محتوى دعم للمستخدمين في جميع أنحاء العالم بلغتهم الخاصة. يُرجى ملاحظة أن أفضل ترجمة آلية لن تكون دقيقة كما هو الحال مع الترجمة الاحترافية التي يقدمها مترجم محترف. تخلي Cisco Systems مسئوليتها عن دقة هذه الترجمات وتُوصي بالرجوع دائمًا إلى المستند الإنجليزي الأصلي (الرابط متوفر).

المحتويات

المقدمة

يصف هذا وثيقة كيف أن يشكل WLC أن يخول ال منفذ نقطة (ap) يؤسس على ال mac عنوان من ال APs.

المتطلبات الأساسية

المتطلبات

توصي Cisco بأن تكون لديك معرفة بالمواضيع التالية:

-

معرفة أساسية بكيفية تكوين محرك خدمات تعريف Cisco (ISE)

-

معرفة تكوين نقاط الوصول من Cisco و Cisco WLCs

-

معرفة حلول الأمان اللاسلكية الموحدة من Cisco

المكونات المستخدمة

تستند المعلومات الواردة في هذا المستند إلى إصدارات البرامج والمكونات المادية التالية:

-

-

برامج WLCs التي تشغل نظام التشغيل AireOS 8.8.111.0

- نقاط الوصول من Wave1: لا تزال نقاط الوصول من السلسلة 1700/2700/3700 و 3500 (1600/2600/3600 مدعومة ولكن ينتهي دعم AireOS في الإصدار 8.5.x)

- نقاط الوصول من السلسلة Wave2: 1800/2800/3800/4800 و 1540 و 1560

- ISE الإصدار 2.3.0.298

-

تم إنشاء المعلومات الواردة في هذا المستند من الأجهزة الموجودة في بيئة معملية خاصة. بدأت جميع الأجهزة المُستخدمة في هذا المستند بتكوين ممسوح (افتراضي). إذا كانت شبكتك قيد التشغيل، فتأكد من فهمك للتأثير المحتمل لأي أمر.

تخويل نقطة الوصول في الوضع Lightweight

أثناء عملية تسجيل نقطة الوصول، تتم مصادقة نقاط الوصول (AP) و WLCs بشكل متبادل باستخدام شهادات X.509. يتم نسخ شهادات X.509 في ذاكرة فلاش محمية على كل من AP و WLC في المصنع من قبل Cisco.

على نقطة الوصول، تسمى الشهادات التي يتم تثبيتها في المصنع شهادات مثبتة على التصنيع (MIC). تحتوي جميع نقاط الوصول من Cisco التي تم تصنيعها بعد 18 يوليو 2005 على ميكروفونات.

بالإضافة إلى هذه المصادقة المتبادلة التي تحدث أثناء عملية التسجيل، يمكن أن تقيد قوائم التحكم في الشبكة المحلية اللاسلكية (WLCs) أيضا نقاط الوصول التي تسجل معها استنادا إلى عنوان MAC لنقطة الوصول.

لا يعد عدم وجود كلمة مرور قوية مع إستخدام عنوان MAC لنقطة الوصول مشكلة لأن وحدة التحكم تستخدم ميكروفون لمصادقة نقطة الوصول قبل تخويل نقطة الوصول من خلال خادم RADIUS. يوفر إستخدام الميكروفون مصادقة قوية.

يمكن تنفيذ تفويض نقطة الوصول بطريقتين:

-

إستخدام قائمة التخويل الداخلي على عنصر التحكم في الشبكة المحلية اللاسلكية (WLC)

-

إستخدام قاعدة بيانات عنوان MAC على خادم AAA

تختلف سلوكيات نقاط الوصول (AP) بناء على الشهادة المستخدمة:

-

APs مع SSCs- يستخدم عنصر التحكم في الشبكة المحلية اللاسلكية (WLC) قائمة التخويل الداخلي فقط ولا يقوم بإعادة توجيه طلب إلى خادم RADIUS لنقاط الوصول هذه

-

APs مع MICs—WLC يستطيع استعملت إما قائمة التخويل الداخلي يشكل على ال WLC أو استعملت RADIUS نادل أن يخول ال APs

يناقش هذا المستند تفويض نقطة الوصول باستخدام كل من قائمة التخويل الداخلي وخادم AAA.

التكوين

التكوين باستخدام قائمة التخويل الداخلية على عنصر التحكم في الشبكة المحلية اللاسلكية (WLC)

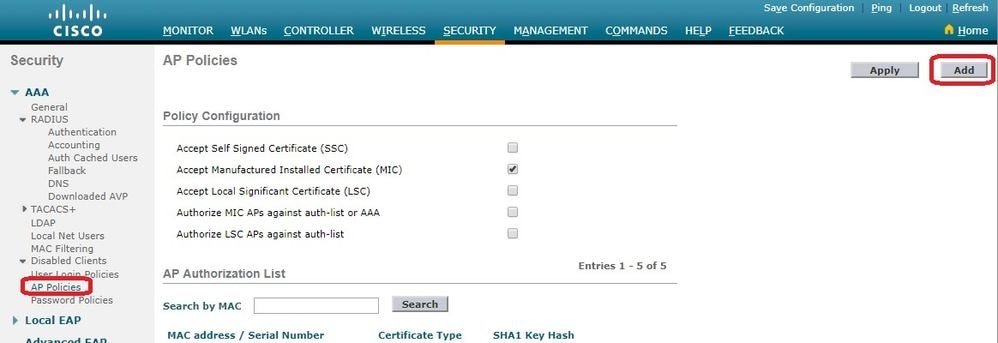

على عنصر التحكم في الشبكة المحلية اللاسلكية (WLC)، أستخدم قائمة تخويل نقطة الوصول لتقييد نقاط الوصول (APs) استنادا إلى عنوان MAC الخاص بها. تتوفر قائمة تفويض نقطة الوصول ضمن واجهة المستخدم الرسومية (GUI) Security > AP Policies الخاصة بواجهة مستخدم الرسومات (WLC).

يبدي هذا مثال كيف أن يضيف ال ap مع {upper}mac address 4c:77:6d:9e:61:62.

-

من واجهة المستخدم الرسومية (GUI) الخاصة بوحدة التحكم في الشبكة المحلية اللاسلكية (WLC)، انقر

Security > AP Policies وتظهر صفحة سياسات نقطة الوصول. -

انقر فوق

Add الزر الموجود على الجانب الأيمن من الشاشة.

-

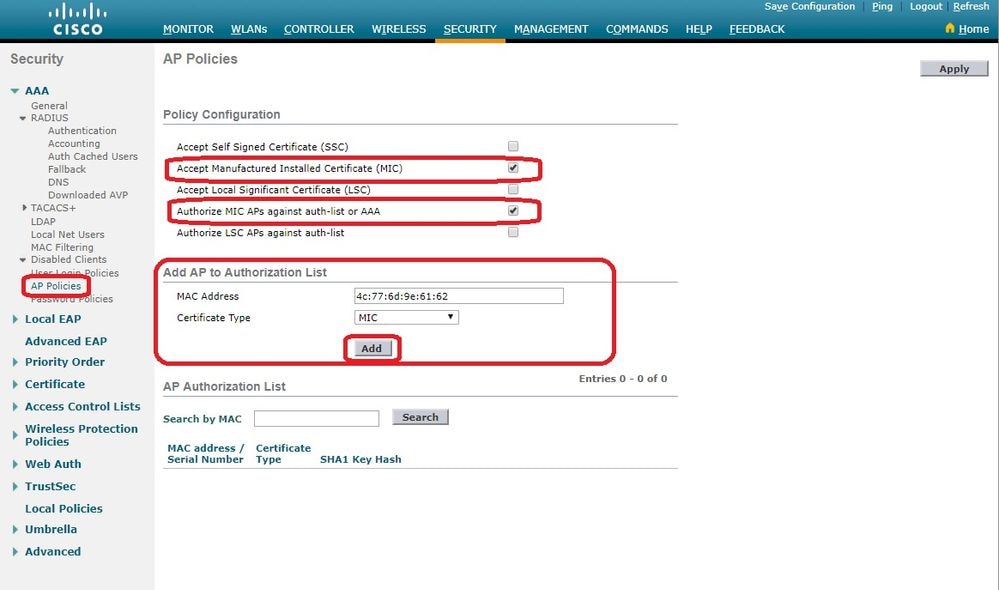

تحت

Add AP to Authorization List، دخلتAP MAC العنوان (ليس ال ap لاسلكي ماك عنوان). ثم أختر نوع الشهادة وانقرAdd.في هذا المثال، تتم إضافة نقطة وصول مزودة بشهادة ميكروفون.

ملاحظة: لنقاط الوصول مع SSCs، أختر

SSC تحت نوع الشهادة.

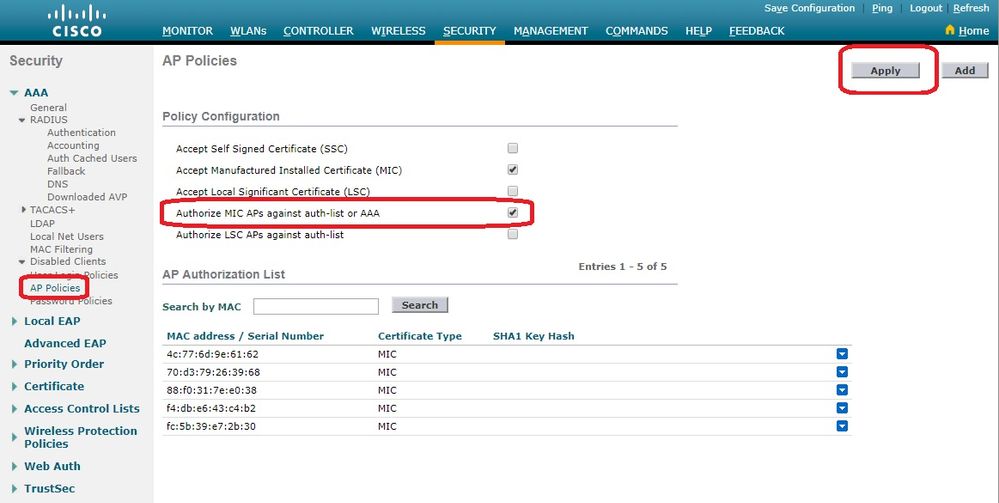

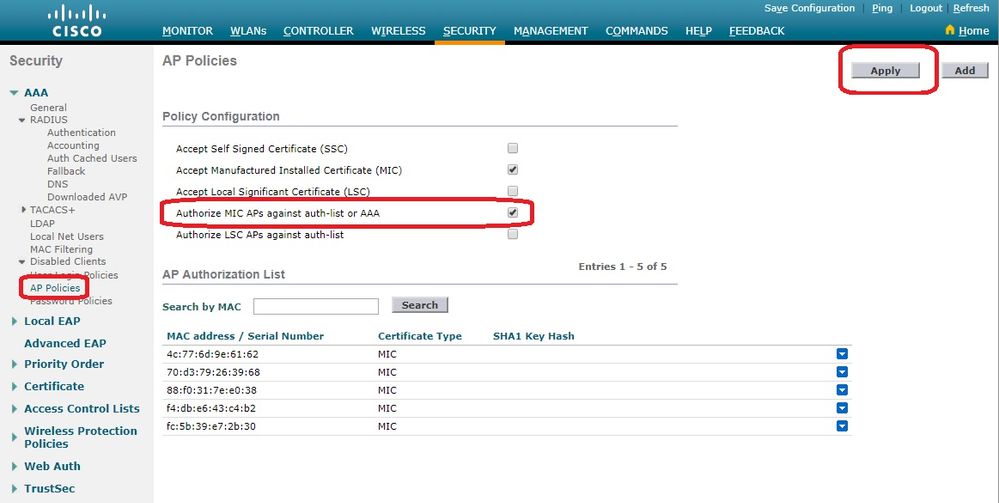

تتم إضافة نقطة الوصول إلى قائمة تخويل نقطة الوصول (AP) ويتم إدراجها أسفلAP Authorization List. -

تحت "تكوين النهج"، حدد المربع ل

Authorize MIC APs against auth-list or AAA.عند تحديد هذه المعلمة، يتحقق عنصر التحكم في الشبكة المحلية اللاسلكية (WLC) من قائمة التخويل المحلية أولا. إذا لم يكن AP MAC موجودا، فإنه يتحقق من خادم RADIUS.

التحقق من الصحة

التحقق من الصحةربطت in order to دققت هذا تشكيل، ال ap مع {upper}mac address 4c:77:6d:9e:61:62 إلى الشبكة يراقب. أستخدم debug capwap events/errors enable الأوامر debug aaa all enable and لتنفيذ هذا الإجراء.

يبدي هذا إنتاج ال debugs عندما ال ap {upper}mac address غير موجود في ال ap تخويل قائمة:

ملاحظة: تم نقل بعض البنود في الناتج إلى السطر الثاني بسبب قيود المساحة.

(Cisco Controller) >debug capwap events enable

(Cisco Controller) >debug capwap errors enable

(Cisco Controller) >debug aaa all enable

*spamApTask4: Feb 27 10:15:25.592: 70:69:5a:51:4e:c0 Join Request from 192.168.79.151:5256

*spamApTask4: Feb 27 10:15:25.592: 70:69:5a:51:4e:c0 Unable to get Ap mode in Join request

*spamApTask4: Feb 27 10:15:25.592: 70:69:5a:51:4e:c0 Allocate database entry for AP 192.168.79.151:5256, already allocated index 277

*spamApTask4: Feb 27 10:15:25.592: 70:69:5a:51:4e:c0 AP Allocate request at index 277 (reserved)

*spamApTask4: Feb 27 10:15:25.593: 24:7e:12:19:41:ef Deleting AP entry 192.168.79.151:5256 from temporary database.

*spamApTask4: Feb 27 10:15:25.593: 70:69:5a:51:4e:c0 AP group received default-group is found in ap group configured in wlc.

*spamApTask4: Feb 27 10:15:25.593: 70:69:5a:51:4e:c0 Dropping request or response packet to AP :192.168.79.151 (5256) by Controller: 10.48.71.20 (5246), message Capwap_wtp_event_response, state Capwap_no_state

*spamApTask4: Feb 27 10:15:25.593: 70:69:5a:51:4e:c0 In AAA state 'Idle' for AP 70:69:5a:51:4e:c0

*spamApTask4: Feb 27 10:15:25.593: 70:69:5a:51:4e:c0 Join Request failed!

*spamApTask4: Feb 27 10:15:25.593: 70:69:5a:51:4e:c0 State machine handler: Failed to process msg type = 3 state = 0 from 192.168.79.151:5256

*aaaQueueReader: Feb 27 10:15:25.593: Unable to find requested user entry for 4c776d9e6162

*aaaQueueReader: Feb 27 10:15:25.593: 70:69:5a:51:4e:c0 Normal Response code for AAA Authentication : -9

*aaaQueueReader: Feb 27 10:15:25.593: ReProcessAuthentication previous proto 8, next proto 40000001

*aaaQueueReader: Feb 27 10:15:25.593: AuthenticationRequest: 0x7f01b4083638

*aaaQueueReader: Feb 27 10:15:25.593: Callback.....................................0xd6cef02166

*aaaQueueReader: Feb 27 10:15:25.593: protocolType.................................0x40000001

*aaaQueueReader: Feb 27 10:15:25.593: proxyState...................................70:69:5A:51:4E:C0-00:00

*aaaQueueReader: Feb 27 10:15:25.593: Packet contains 9 AVPs:

*aaaQueueReader: Feb 27 10:15:25.593: AVP[01] User-Name................................4c776d9e6162 (12 bytes)

*aaaQueueReader: Feb 27 10:15:25.593: AVP[02] Called-Station-Id........................70-69-5a-51-4e-c0 (17 bytes)

*aaaQueueReader: Feb 27 10:15:25.593: AVP[03] Calling-Station-Id.......................4c-77-6d-9e-61-62 (17 bytes)

*aaaQueueReader: Feb 27 10:15:25.593: AVP[04] Nas-Port.................................0x00000001 (1) (4 bytes)

*aaaQueueReader: Feb 27 10:15:25.593: AVP[05] Nas-Ip-Address...........................0x0a304714 (170936084) (4 bytes)

*aaaQueueReader: Feb 27 10:15:25.593: AVP[06] NAS-Identifier...........................0x6e6f (28271) (2 bytes)

*aaaQueueReader: Feb 27 10:15:25.593: AVP[07] User-Password............................[...]

*aaaQueueReader: Feb 27 10:15:25.593: AVP[08] Service-Type.............................0x0000000a (10) (4 bytes)

*aaaQueueReader: Feb 27 10:15:25.593: AVP[09] Message-Authenticator....................DATA (16 bytes)

*aaaQueueReader: Feb 27 10:15:25.593: 70:69:5a:51:4e:c0 Error Response code for AAA Authentication : -7

*aaaQueueReader: Feb 27 10:15:25.593: 70:69:5a:51:4e:c0 Returning AAA Error 'No Server' (-7) for mobile 70:69:5a:51:4e:c0 serverIdx 0

*aaaQueueReader: Feb 27 10:15:25.593: AuthorizationResponse: 0x7f017adf5770

*aaaQueueReader: Feb 27 10:15:25.593: RadiusIndexSet(0), Index(0)

*aaaQueueReader: Feb 27 10:15:25.593: resultCode...................................-7

*aaaQueueReader: Feb 27 10:15:25.593: protocolUsed.................................0xffffffff

*aaaQueueReader: Feb 27 10:15:25.593: proxyState...................................70:69:5A:51:4E:C0-00:00

*aaaQueueReader: Feb 27 10:15:25.593: Packet contains 0 AVPs:

*aaaQueueReader: Feb 27 10:15:25.593: 70:69:5a:51:4e:c0 User entry not found in the Local FileDB for the client.

*spamApTask0: Feb 27 10:15:25.593: 70:69:5a:51:4e:c0 Join Version: = 134770432

*spamApTask0: Feb 27 10:15:25.593: 00:00:00:00:00:00 apType = 54 apModel: AIR-AP4800-E-K

*spamApTask0: Feb 27 10:15:25.593: 00:00:00:00:00:00 apType: Ox36 bundleApImageVer: 8.8.111.0

*spamApTask0: Feb 27 10:15:25.593: 00:00:00:00:00:00 version:8 release:8 maint:111 build:0

*spamApTask0: Feb 27 10:15:25.593: 70:69:5a:51:4e:c0 Join resp: CAPWAP Maximum Msg element len = 79

*spamApTask0: Feb 27 10:15:25.593: 70:69:5a:51:4e:c0 Join Failure Response sent to 0.0.0.0:5256

*spamApTask0: Feb 27 10:15:25.593: 70:69:5a:51:4e:c0 Radius Authentication failed. Closing dtls Connection.

*spamApTask0: Feb 27 10:15:25.593: 70:69:5a:51:4e:c0 Disconnecting DTLS Capwap-Ctrl session 0xd6f0724fd8 for AP (192:168:79:151/5256). Notify(true)

*spamApTask0: Feb 27 10:15:25.593: 70:69:5a:51:4e:c0 CAPWAP State: Dtls tear down

*spamApTask0: Feb 27 10:15:25.593: 70:69:5a:51:4e:c0 acDtlsPlumbControlPlaneKeys: lrad:192.168.79.151(5256) mwar:10.48.71.20(5246)

*spamApTask0: Feb 27 10:15:25.593: 70:69:5a:51:4e:c0 DTLS keys for Control Plane deleted successfully for AP 192.168.79.151

*spamApTask4: Feb 27 10:15:25.593: 70:69:5a:51:4e:c0 DTLS connection closed event receivedserver (10.48.71.20/5246) client (192.168.79.151/5256)

*spamApTask4: Feb 27 10:15:25.593: 70:69:5a:51:4e:c0 Entry exists for AP (192.168.79.151/5256)

*spamApTask0: Feb 27 10:15:25.593: 70:69:5a:51:4e:c0 AP Delete request

*spamApTask4: Feb 27 10:15:25.593: 70:69:5a:51:4e:c0 AP Delete request

*spamApTask4: Feb 27 10:15:25.593: 70:69:5a:51:4e:c0 Unable to find AP 70:69:5a:51:4e:c0

*spamApTask4: Feb 27 10:15:25.593: 70:69:5a:51:4e:c0 No AP entry exist in temporary database for 192.168.79.151:5256

يبدي هذا إنتاج ال debugs عندما ال{upper}mac address يكون أضفت إلى ال ap تخويل قائمة:

ملاحظة: تم نقل بعض البنود في الناتج إلى السطر الثاني بسبب قيود المساحة.

(Cisco Controller) >debug capwap events enable

(Cisco Controller) >debug capwap errors enable

(Cisco Controller) >debug aaa all enable

*spamApTask4: Feb 27 09:50:25.393: 70:69:5a:51:4e:c0 Join Request from 192.168.79.151:5256

*spamApTask4: Feb 27 09:50:25.393: 70:69:5a:51:4e:c0 using already alloced index 274

*spamApTask4: Feb 27 09:50:25.393: 70:69:5a:51:4e:c0 Unable to get Ap mode in Join request

*spamApTask4: Feb 27 09:50:25.393: 70:69:5a:51:4e:c0 Allocate database entry for AP 192.168.79.151:5256, already allocated index 274

*spamApTask4: Feb 27 09:50:25.393: 70:69:5a:51:4e:c0 AP Allocate request at index 274 (reserved)

*spamApTask4: Feb 27 09:50:25.393: 24:7e:12:19:41:ef Deleting AP entry 192.168.79.151:5256 from temporary database.

*spamApTask4: Feb 27 09:50:25.393: 70:69:5a:51:4e:c0 AP group received default-group is found in ap group configured in wlc.

*spamApTask4: Feb 27 09:50:25.393: 70:69:5a:51:4e:c0 Dropping request or response packet to AP :192.168.79.151 (5256) by Controller: 10.48.71.20 (5246), message Capwap_wtp_event_response, state Capwap_no_state

*spamApTask4: Feb 27 09:50:25.394: 70:69:5a:51:4e:c0 Message type Capwap_wtp_event_response is not allowed to send in state Capwap_no_state for AP 192.168.79.151

*spamApTask4: Feb 27 09:50:25.394: 70:69:5a:51:4e:c0 In AAA state 'Idle' for AP 70:69:5a:51:4e:c0

*spamApTask4: Feb 27 09:50:25.394: 70:69:5a:51:4e:c0 Join Request failed!

*aaaQueueReader: Feb 27 09:50:25.394: User 4c776d9e6162 authenticated

*aaaQueueReader: Feb 27 09:50:25.394: 70:69:5a:51:4e:c0 Normal Response code for AAA Authentication : 0

*aaaQueueReader: Feb 27 09:50:25.394: 70:69:5a:51:4e:c0 Returning AAA Success for mobile 70:69:5a:51:4e:c0

*aaaQueueReader: Feb 27 09:50:25.394: AuthorizationResponse: 0x7f0288a66408

*aaaQueueReader: Feb 27 09:50:25.394: structureSize................................194

*aaaQueueReader: Feb 27 09:50:25.394: resultCode...................................0

*aaaQueueReader: Feb 27 09:50:25.394: proxyState...................................70:69:5A:51:4E:C0-00:00

*aaaQueueReader: Feb 27 09:50:25.394: Packet contains 2 AVPs:

*aaaQueueReader: Feb 27 09:50:25.394: AVP[01] Service-Type.............................0x00000065 (101) (4 bytes)

*aaaQueueReader: Feb 27 09:50:25.394: AVP[02] Airespace / WLAN-Identifier..............0x00000000 (0) (4 bytes)

*aaaQueueReader: Feb 27 09:50:25.394: 70:69:5a:51:4e:c0 User authentication Success with File DB on WLAN ID :0

*spamApTask0: Feb 27 09:50:25.394: 70:69:5a:51:4e:c0 Join Version: = 134770432

*spamApTask0: Feb 27 09:50:25.394: 00:00:00:00:00:00 apType = 54 apModel: AIR-AP4800-E-K

*spamApTask0: Feb 27 09:50:25.394: 00:00:00:00:00:00 apType: Ox36 bundleApImageVer: 8.8.111.0

*spamApTask0: Feb 27 09:50:25.394: 00:00:00:00:00:00 version:8 release:8 maint:111 build:0

*spamApTask0: Feb 27 09:50:25.394: 70:69:5a:51:4e:c0 Join resp: CAPWAP Maximum Msg element len = 79

*spamApTask0: Feb 27 09:50:25.394: 70:69:5a:51:4e:c0 Join Response sent to 0.0.0.0:5256

*spamApTask0: Feb 27 09:50:25.394: 70:69:5a:51:4e:c0 CAPWAP State: Join

*spamApTask0: Feb 27 09:50:25.394: 70:69:5a:51:4e:c0 capwap_ac_platform.c:2095 - Operation State 0 ===> 4

*spamApTask0: Feb 27 09:50:25.394: 70:69:5a:51:4e:c0 Capwap State Change Event (Reg) from capwap_ac_platform.c 2136

*apfReceiveTask: Feb 27 09:50:25.394: 70:69:5a:51:4e:c0 Register LWAPP event for AP 70:69:5a:51:4e:c0 slot 0

تفويض نقطة الوصول مقابل خادم AAA

تفويض نقطة الوصول مقابل خادم AAAأنت يستطيع أيضا شكلت WLCs أن يستعمل RADIUS نادل أن يخول APs يستعمل MICs. يستخدم عنصر التحكم في الشبكة المحلية اللاسلكية (WLC) عنوان MAC لنقطة الوصول كاسم المستخدم وكلمة المرور عند إرسال المعلومات إلى خادم RADIUS.

على سبيل المثال، إذا كان عنوان MAC لنقطة الوصول هو، فإن كلا من اسم المستخدم وكلمة المرور المستخدمين من قبل وحدة التحكم لتخويل نقطة الوصول 4c:77:6d:9e:61:62هي عنوان MAC باستخدام المحدد.

يوضح هذا المثال كيفية تكوين قوائم التحكم في الشبكة المحلية اللاسلكية (WLCs) لتخويل نقاط الوصول باستخدام Cisco ISE.

-

من واجهة المستخدم الرسومية (GUI) الخاصة بوحدة التحكم في الشبكة المحلية اللاسلكية (WLC)، انقر

Security > AP Policies. سوف تظهر صفحة سياسات نقطة الوصول. -

تحت "تكوين النهج"، حدد المربع ل

Authorize MIC APs against auth-list or AAA.عندما تختار هذه المعلمة، يتحقق عنصر التحكم في الشبكة المحلية اللاسلكية (WLC) من قائمة التخويل المحلية أولا. إذا لم يكن AP MAC موجودا، فإنه يتحقق من خادم RADIUS.

-

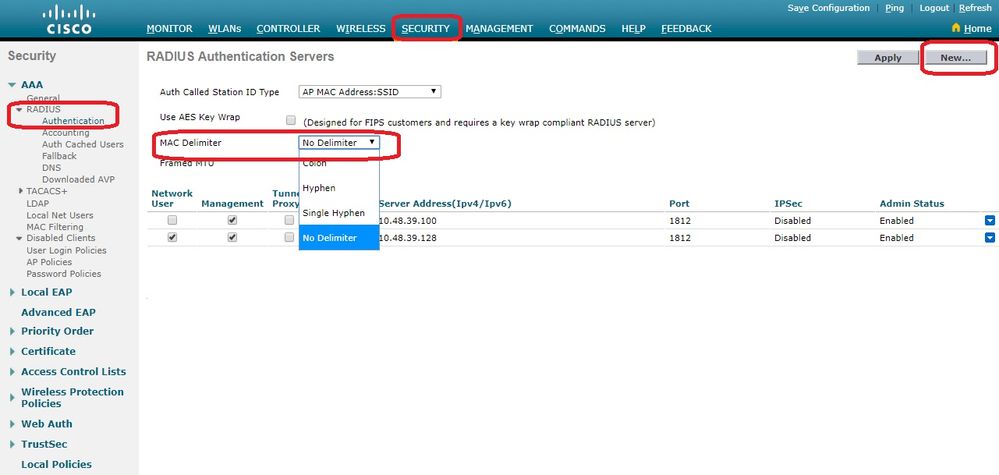

انتقل إلى

Security > RADIUS Authentication من واجهة المستخدم الرسومية (GUI) لوحدة التحكم لعرضRADIUS Authentication Servers الصفحة. في هذه الصفحة يمكنك تعريف محدد MAC. يحصل عنصر التحكم في الشبكة المحلية اللاسلكية (WLC) على عنوان MAC لنقطة الوصول ويرسلها إلى خادم Radius باستخدام المحدد المحدد هنا. من المهم أن يطابق اسم المستخدم ما تم تكوينه في خادم RADIUS. في هذا مثالNo Delimiter استعملت أن ال username يكون4c776d9e6162.

-

ثم انقر

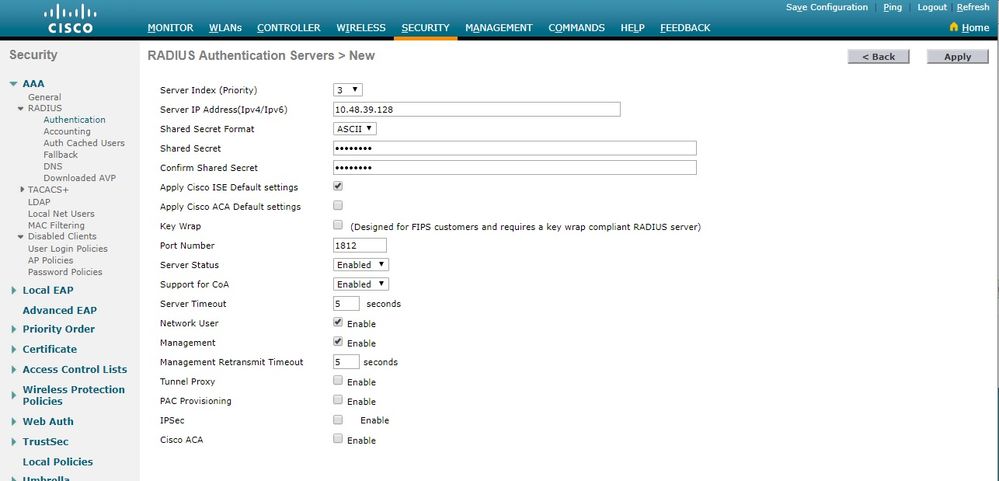

New لتحديد خادم RADIUS.

-

قم بتحديد معلمات خادم RADIUS على

RADIUS Authentication Servers > New الصفحة. هذه المعاملات تتضمن نصف القطر،Server IP AddressShared Secret،Port NumberوServer Status. عند الانتهاء، انقرApply. يستخدم هذا المثال Cisco ISE كخادم RADIUS مع عنوان IP 10.48.39.128.

قم بتكوين Cisco ISE لتخويل APs

قم بتكوين Cisco ISE لتخويل APsin order to مكنت ال cisco ISE أن يخول APs، أنت تحتاج أن يتم هذا steps:

-

قم بتكوين عنصر التحكم في الشبكة المحلية اللاسلكية (WLC) كعميل AAA على Cisco ISE.

-

إضافة عناوين MAC لنقطة الوصول إلى قاعدة البيانات على Cisco ISE.

مهما، أنت يستطيع كنت أضفت ال ap {upper}mac address كنقاط نهاية (أفضل طريقة) أو كمستعمل (كلمة السر الخاصة بهم هي عنوان MAC أيضا) غير أن هذا يتطلب أنت أن يخفض الكلمة أمن سياسة متطلب.

نظرا لأن عنصر التحكم في الشبكة المحلية اللاسلكية (WLC) لا يرسل سمة NAS-Port-Type التي تعد مطلبا على ISE لمطابقة سير عمل مصادقة عنوان MAC (MAB)، يجب ضبط هذا.

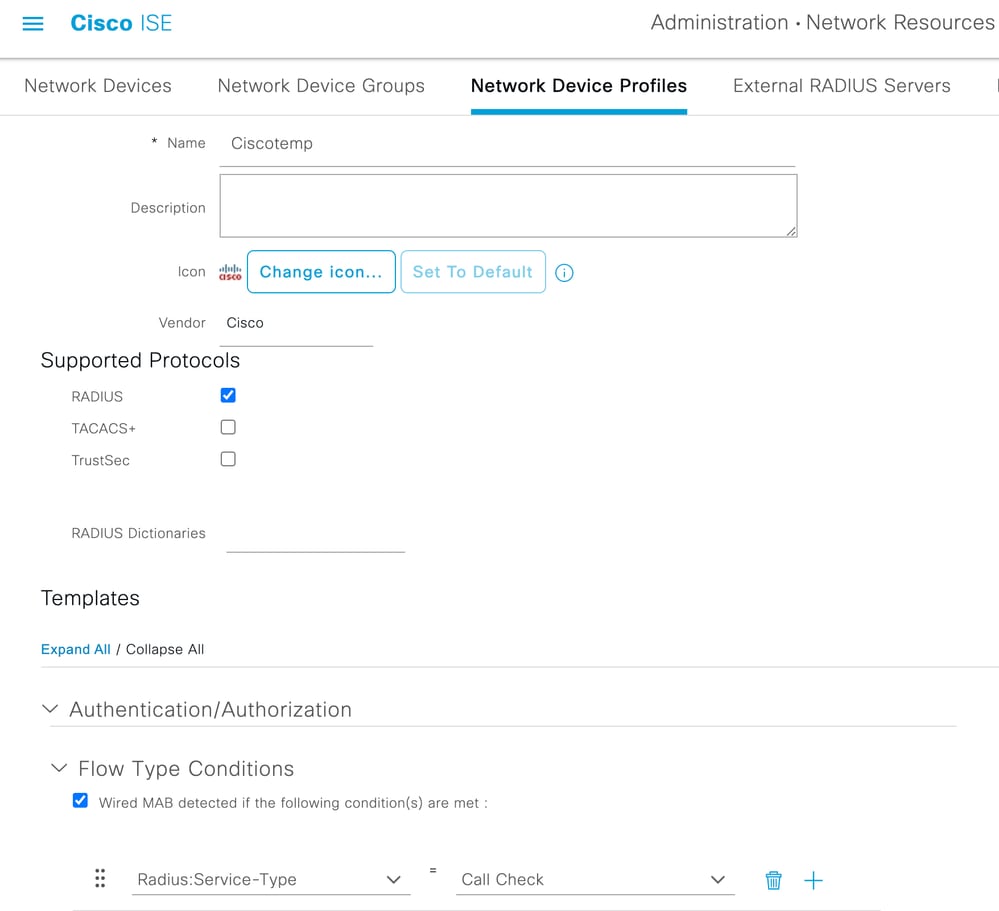

تكوين ملف تعريف جهاز جديد حيث لا يتطلب MAB سمة نوع منفذ NAS

تكوين ملف تعريف جهاز جديد حيث لا يتطلب MAB سمة نوع منفذ NASانتقل إلى وإنشاء Administration > Network device profileملف تعريف جهاز جديد. قم بتمكين RADIUS وضبط تدفق MAB السلكي لطلب نوع الخدمة=Call-check كما هو موضح في الصورة.

يمكنك نسخ إعدادات أخرى من ملف تعريف Cisco الكلاسيكي ولكن الفكرة هي ألا تتطلب سمة 'nas-port-type' لسير عمل MAB سلكي.

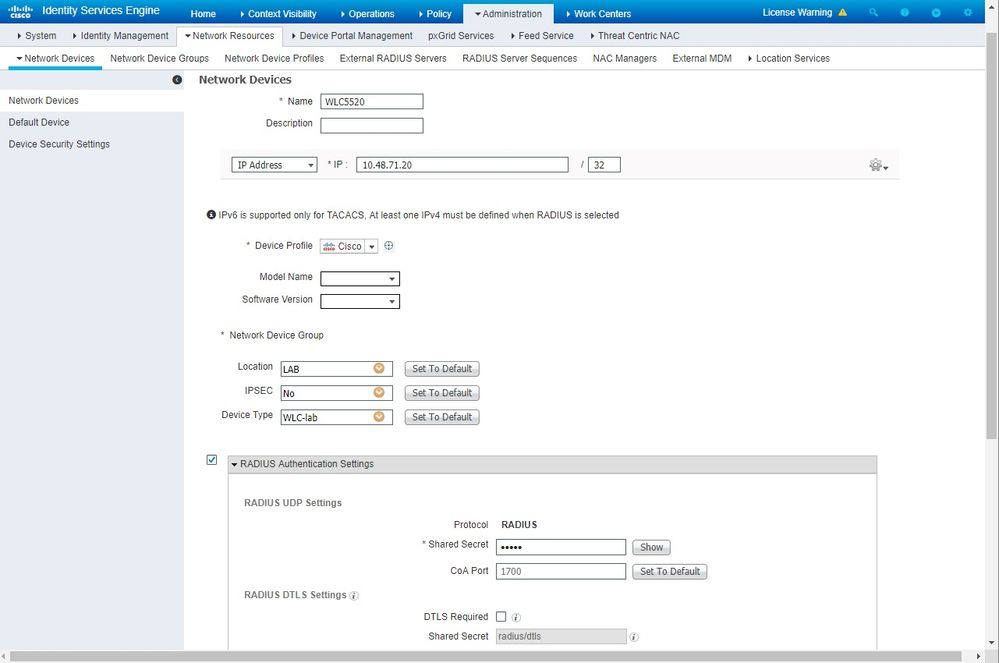

تكوين عنصر التحكم في الشبكة المحلية اللاسلكية (WLC) كعميل AAA على Cisco ISE

تكوين عنصر التحكم في الشبكة المحلية اللاسلكية (WLC) كعميل AAA على Cisco ISE-

انتقل إلى

Administration > Network Resources > Network Devices > Add. تظهر صفحة جهاز الشبكة الجديدة. -

في هذه الصفحة، قم بتعريف عنصر التحكم في الشبكة المحلية اللاسلكية (WLC)

Nameوواجهة الإدارةIP Address وماRadius Authentications Settings شابهShared Secret. إذا كنت تخطط لإدخال عناوين AP MAC كنقاط نهاية، فتحقق من أنك تستخدم ملف تعريف الجهاز المخصص الذي تم تكوينه سابقا بدلا من ملف تعريف Cisco الافتراضي.

-

انقر.

Submit

إضافة عنوان AP MAC إلى قاعدة بيانات نقطة النهاية على Cisco ISE

إضافة عنوان AP MAC إلى قاعدة بيانات نقطة النهاية على Cisco ISEانتقل إلى عناوين MAC Administration > Identity Management > Identities وأضفها إلى قاعدة بيانات نقطة النهاية.

أضفت ال ap {upper}mac address إلى المستعمل قاعدة معطيات على ال cisco ISE (إختياري)

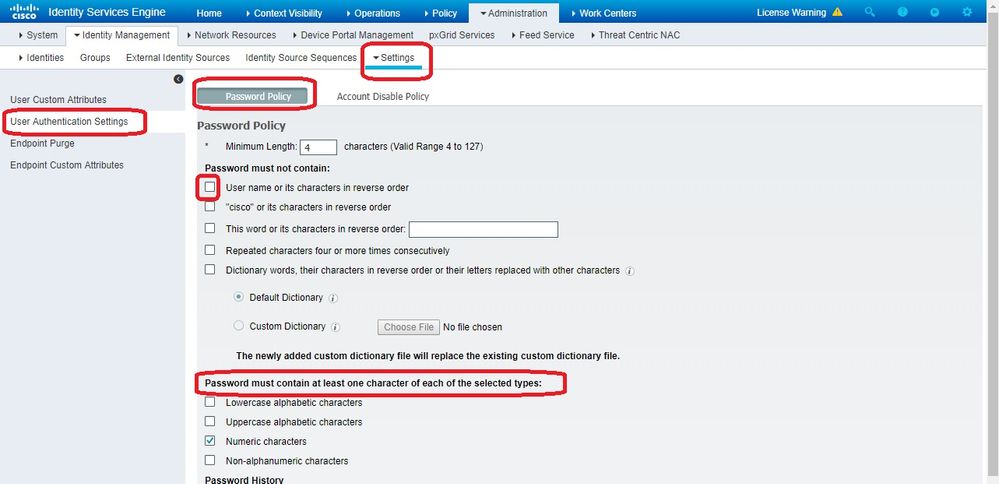

أضفت ال ap {upper}mac address إلى المستعمل قاعدة معطيات على ال cisco ISE (إختياري)إن لا يريد أنت أن يعدل ال MAB لاسلكي واخترت أن يضع ال ap {upper}mac address كمستعمل، يخفض الكلمة سياسة متطلب.

-

انتقل إلى

Administration > Identity Management. تحقق من أن نهج كلمة المرور يسمح باستخدام اسم المستخدم ككلمة مرور وسيسمح النهج باستخدام أحرف عنوان MAC لتبييض الحاجة إلى أنواع مختلفة من الأحرف. انتقل إلى:Settings > User Authentication Settings > Password Policy

-

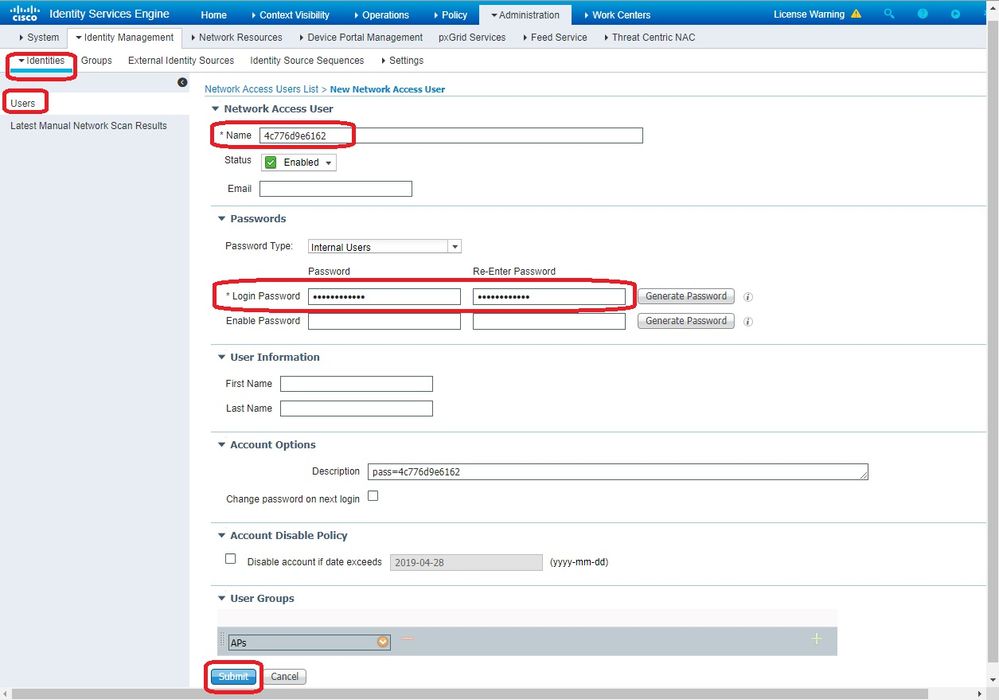

انتقل إلى

Identities > Users وانقرAdd. عندما تظهر صفحة إعداد المستخدم، قم بتعريف اسم المستخدم وكلمة المرور لنقطة الوصول هذه كما هو موضح.تلميح: أستخدم

Description الحقل لإدخال كلمة المرور لاحقا ليكون من السهل معرفة ما تم تعريفه ككلمة مرور.

يجب أن تكون كلمة المرور أيضا عنوان MAC لنقطة الوصول. في هذا المثال، إنها كذلك4c776d9e6162.

-

انقر.

Submit

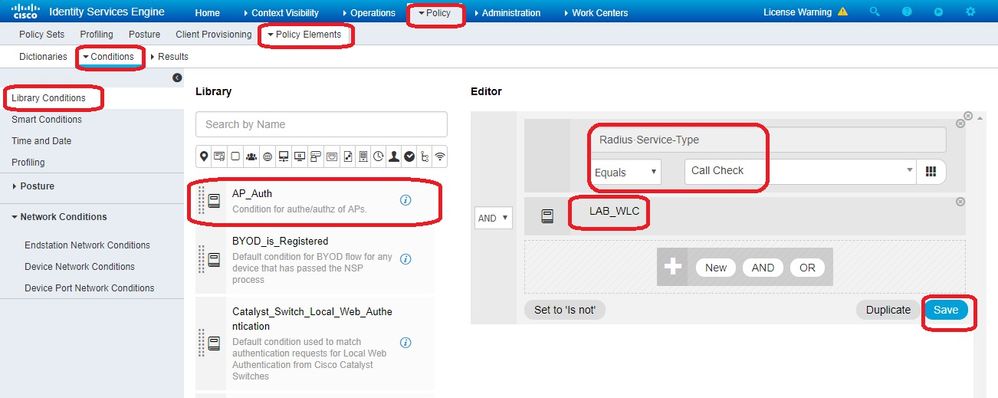

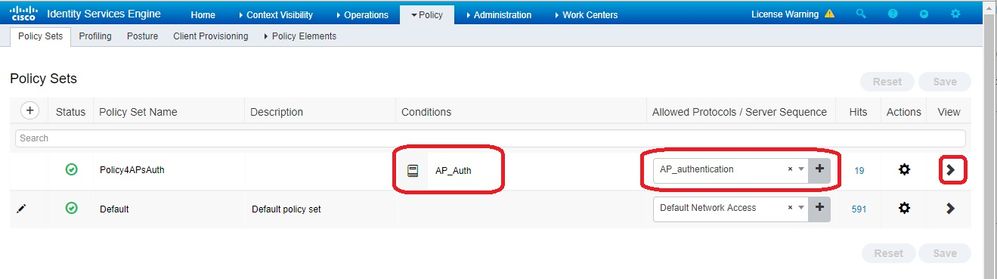

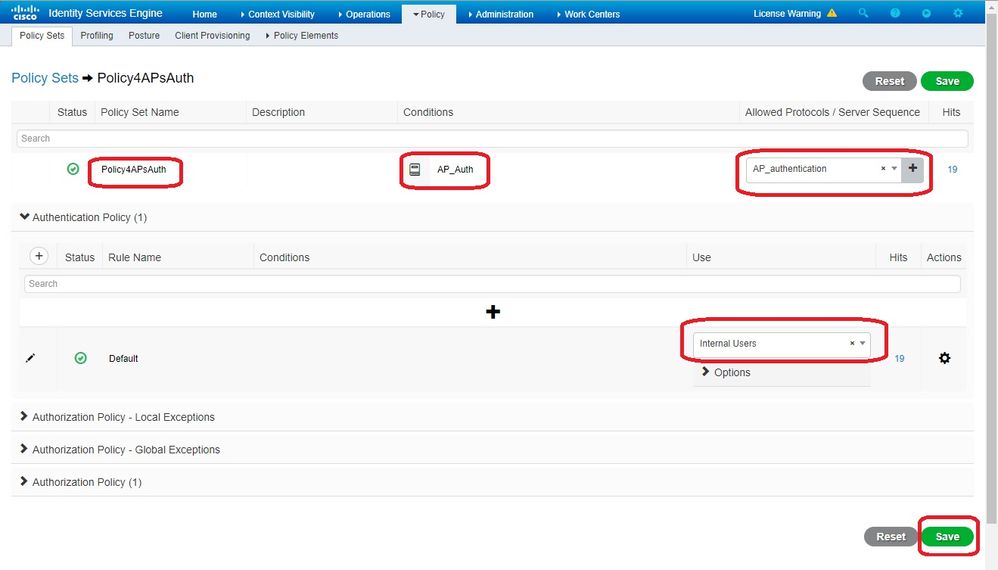

تحديد مجموعة نهج

تحديد مجموعة نهج- قم بتحديد

Policy Set تطابق لطلب المصادقة الوارد من عنصر التحكم في الشبكة المحلية اللاسلكية (WLC). أولا، قم ببناء شرط بالانتقال إلىPolicy > Policy Elements > Conditions، وإنشاء شرط جديد لمطابقة موقع عنصر التحكم في الشبكة المحلية اللاسلكية (WLC)، في هذا المثال، 'LAB_WLC'Radius:Service-Type Equals Call Check والذي يتم إستخدامه لمصادقة Mac. يسمى الشرط هنا 'AP_AUTH'.

- انقر.

Save - ثم قم بإنشاء جديد

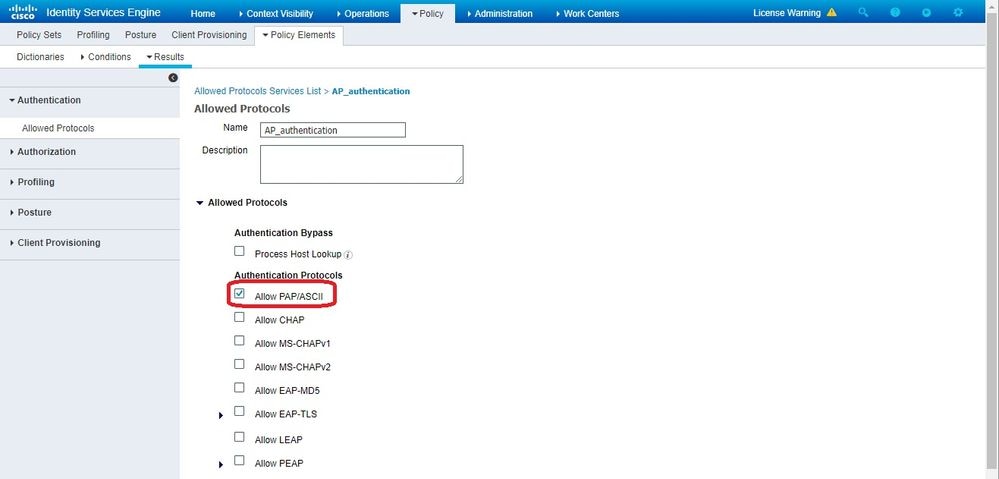

Allowed Protocols Service لمصادقة AP. تأكد من إختيارك فقطAllow PAP/ASCII:

- أختر الخدمة التي تم إنشاؤها مسبقا في

Allowed Protocols/Server Sequence. مددت الView وأسفلAuthentication Policy > Use > Internal Users بحيث ISE يبحث ال DB داخلي ل ال username/كلمة من ال ap.

- انقر.

Save

التحقق من الصحة

التحقق من الصحةللتحقق من هذا التكوين، قم بتوصيل نقطة الوصول بعنوان MAC 4c:77:6d:9e:61:62 بالشبكة والشاشة. أستخدم debug capwap events/errors enable الأوامر debug aaa all enable and لتنفيذ هذا الأمر.

كما هو موضح من تصحيح الأخطاء، ال WLC مررت على ال ap {upper}mac address إلى ال RADIUS نادل 10.48.39.128، والخادم نجح في مصادقة ال AP. ثم يتم تسجيل نقطة الوصول مع وحدة التحكم.

ملاحظة: تم نقل بعض البنود في الناتج إلى السطر الثاني بسبب قيود المساحة.

*spamApTask4: Feb 27 14:58:07.566: 70:69:5a:51:4e:c0 Join Request from 192.168.79.151:5248

*spamApTask4: Feb 27 14:58:07.566: 70:69:5a:51:4e:c0 using already alloced index 437

*spamApTask4: Feb 27 14:58:07.566: 70:69:5a:51:4e:c0 Unable to get Ap mode in Join request

*spamApTask4: Feb 27 14:58:07.566: 70:69:5a:51:4e:c0 Allocate database entry for AP 192.168.79.151:5248, already allocated index 437

*spamApTask4: Feb 27 14:58:07.566: 70:69:5a:51:4e:c0 AP Allocate request at index 437 (reserved)

*spamApTask4: Feb 27 14:58:07.566: 24:7e:12:19:41:ef Deleting AP entry 192.168.79.151:5248 from temporary database.

*spamApTask4: Feb 27 14:58:07.566: 70:69:5a:51:4e:c0 AP group received default-group is found in ap group configured in wlc.

*spamApTask4: Feb 27 14:58:07.566: 70:69:5a:51:4e:c0 Dropping request or response packet to AP :192.168.79.151 (5248) by Controller: 10.48.71.20 (5246), message Capwap_wtp_event_response, state Capwap_no_state

*spamApTask4: Feb 27 14:58:07.566: 70:69:5a:51:4e:c0 Message type Capwap_wtp_event_response is not allowed to send in state Capwap_no_state for AP 192.168.79.151

*spamApTask4: Feb 27 14:58:07.566: 70:69:5a:51:4e:c0 In AAA state 'Idle' for AP 70:69:5a:51:4e:c0

*spamApTask4: Feb 27 14:58:07.566: 70:69:5a:51:4e:c0 Join Request failed!

*spamApTask4: Feb 27 14:58:07.566: 70:69:5a:51:4e:c0 State machine handler: Failed to process msg type = 3 state = 0 from 192.168.79.151:5248

*spamApTask4: Feb 27 14:58:07.566: 24:7e:12:19:41:ef Failed to parse CAPWAP packet from 192.168.79.151:5248

*aaaQueueReader: Feb 27 14:58:07.566: 70:69:5a:51:4e:c0 Normal Response code for AAA Authentication : -9

*aaaQueueReader: Feb 27 14:58:07.566: ReProcessAuthentication previous proto 8, next proto 40000001

*aaaQueueReader: Feb 27 14:58:07.566: AuthenticationRequest: 0x7f01b404f0f8

*aaaQueueReader: Feb 27 14:58:07.566: Callback.....................................0xd6cef02166

*aaaQueueReader: Feb 27 14:58:07.566: protocolType.................................0x40000001

*aaaQueueReader: Feb 27 14:58:07.566: proxyState...................................70:69:5A:51:4E:C0-00:00

*aaaQueueReader: Feb 27 14:58:07.566: Packet contains 9 AVPs:

*aaaQueueReader: Feb 27 14:58:07.566: AVP[02] Called-Station-Id........................70:69:5a:51:4e:c0 (17 bytes)

*aaaQueueReader: Feb 27 14:58:07.566: AVP[03] Calling-Station-Id.......................4c:77:6d:9e:61:62 (17 bytes)

*aaaQueueReader: Feb 27 14:58:07.566: AVP[04] Nas-Port.................................0x00000001 (1) (4 bytes)

*aaaQueueReader: Feb 27 14:58:07.566: AVP[05] Nas-Ip-Address...........................0x0a304714 (170936084) (4 bytes)

*aaaQueueReader: Feb 27 14:58:07.566: AVP[06] NAS-Identifier...........................0x6e6f (28271) (2 bytes)

*aaaQueueReader: Feb 27 14:58:07.566: AVP[08] Service-Type.............................0x0000000a (10) (4 bytes)

*aaaQueueReader: Feb 27 14:58:07.566: AVP[09] Message-Authenticator....................DATA (16 bytes)

*aaaQueueReader: Feb 27 14:58:07.566: 70:69:5a:51:4e:c0 radiusServerFallbackPassiveStateUpdate: RADIUS server is ready 10.48.39.128 port 1812 index 1 active 1

*aaaQueueReader: Feb 27 14:58:07.566: 70:69:5a:51:4e:c0 NAI-Realm not enabled on Wlan, radius servers will be selected as usual

*aaaQueueReader: Feb 27 14:58:07.566: 70:69:5a:51:4e:c0 Found the radius server : 10.48.39.128 from the global server list

*aaaQueueReader: Feb 27 14:58:07.566: 70:69:5a:51:4e:c0 Send Radius Auth Request with pktId:185 into qid:0 of server at index:1

*aaaQueueReader: Feb 27 14:58:07.566: 70:69:5a:51:4e:c0 Sending the packet to v4 host 10.48.39.128:1812 of length 130

*aaaQueueReader: Feb 27 14:58:07.566: 70:69:5a:51:4e:c0 Successful transmission of Authentication Packet (pktId 185) to 10.48.39.128:1812 from server queue 0, proxy state 70:69:5a:51:4e:c0-00:00

*aaaQueueReader: Feb 27 14:58:07.566: 00000000: 01 b9 00 82 d9 c2 ef 27 f1 bb e4 9f a8 88 5a 6d .......'......Zm

*aaaQueueReader: Feb 27 14:58:07.566: 00000010: 4b 38 1a a6 01 0e 34 63 37 37 36 64 39 65 36 31 K8....4c776d9e61

*aaaQueueReader: Feb 27 14:58:07.566: 00000020: 36 32 1e 13 37 30 3a 36 39 3a 35 61 3a 35 31 3a 62..70:69:5a:51:

*aaaQueueReader: Feb 27 14:58:07.566: 00000030: 34 65 3a 63 30 1f 13 34 63 3a 37 37 3a 36 64 3a 4e:c0..4c:77:6d:

*aaaQueueReader: Feb 27 14:58:07.566: 00000040: 39 65 3a 36 31 3a 36 32 05 06 00 00 00 01 04 06 9e:61:62........

*aaaQueueReader: Feb 27 14:58:07.566: 00000050: 0a 30 47 14 20 04 6e 6f 02 12 54 46 96 61 2a 38 .0G...no..TF.a*8

*aaaQueueReader: Feb 27 14:58:07.566: 00000060: 5a 57 22 5b 41 c8 13 61 97 6c 06 06 00 00 00 0a ZW"[A..a.l......

*aaaQueueReader: Feb 27 14:58:07.566: 00000080: 15 f9 ..

*aaaQueueReader: Feb 27 14:58:07.566: 70:69:5a:51:4e:c0 User entry not found in the Local FileDB for the client.

*radiusTransportThread: Feb 27 14:58:07.587: Vendor Specif Radius Attribute(code=26, avp_len=28, vId=9)

*radiusTransportThread: Feb 27 14:58:07.588: 70:69:5a:51:4e:c0 *** Counted VSA 150994944 AVP of length 28, code 1 atrlen 22)

*radiusTransportThread: Feb 27 14:58:07.588: Vendor Specif Radius Attribute(code=26, avp_len=28, vId=9)

*radiusTransportThread: Feb 27 14:58:07.588: 70:69:5a:51:4e:c0 AVP: VendorId: 9, vendorType: 1, vendorLen: 22

*radiusTransportThread: Feb 27 14:58:07.588: 00000000: 70 72 6f 66 69 6c 65 2d 6e 61 6d 65 3d 55 6e 6b profile-name=Unk

*radiusTransportThread: Feb 27 14:58:07.588: 00000010: 6e 6f 77 6e nown

*radiusTransportThread: Feb 27 14:58:07.588: 70:69:5a:51:4e:c0 Processed VSA 9, type 1, raw bytes 22, copied 0 bytes

*radiusTransportThread: Feb 27 14:58:07.588: 70:69:5a:51:4e:c0 Access-Accept received from RADIUS server 10.48.39.128 (qid:0) with port:1812, pktId:185

*radiusTransportThread: Feb 27 14:58:07.588: RadiusIndexSet(1), Index(1)

*radiusTransportThread: Feb 27 14:58:07.588: structureSize................................432

*radiusTransportThread: Feb 27 14:58:07.588: protocolUsed.................................0x00000001

*radiusTransportThread: Feb 27 14:58:07.588: proxyState...................................70:69:5A:51:4E:C0-00:00

*radiusTransportThread: Feb 27 14:58:07.588: Packet contains 4 AVPs:

*radiusTransportThread: Feb 27 14:58:07.588: AVP[01] User-Name................................4c776d9e6162 (12 bytes)

*radiusTransportThread: Feb 27 14:58:07.588: AVP[02] State....................................ReauthSession:0a302780bNEx79SKIFosJ2ioAmIYNOiRe2iDSY3drcFsHuYpChs (65 bytes)

*radiusTransportThread: Feb 27 14:58:07.588: AVP[03] Class....................................DATA (83 bytes)

*radiusTransportThread: Feb 27 14:58:07.588: AVP[04] Message-Authenticator....................DATA (16 bytes)

*spamApTask0: Feb 27 14:58:07.588: 70:69:5a:51:4e:c0 Join Version: = 134770432

*spamApTask0: Feb 27 14:58:07.588: 00:00:00:00:00:00 apType = 54 apModel: AIR-AP4800-E-K

*spamApTask0: Feb 27 14:58:07.588: 00:00:00:00:00:00 apType: Ox36 bundleApImageVer: 8.8.111.0

*spamApTask0: Feb 27 14:58:07.588: 00:00:00:00:00:00 version:8 release:8 maint:111 build:0

*spamApTask0: Feb 27 14:58:07.588: 70:69:5a:51:4e:c0 Join resp: CAPWAP Maximum Msg element len = 79

*spamApTask0: Feb 27 14:58:07.588: 70:69:5a:51:4e:c0 Join Response sent to 0.0.0.0:5248

*spamApTask0: Feb 27 14:58:07.588: 70:69:5a:51:4e:c0 CAPWAP State: Join

استكشاف الأخطاء وإصلاحها

استكشاف الأخطاء وإصلاحها

أستخدم هذه الأوامر لاستكشاف أخطاء التكوين وإصلاحها:

-

debug capwap events enable—تكوين تصحيح أخطاء أحداث LWAPP -

debug capwap packet enable—تكوين تصحيح أخطاء تتبع حزم LWAPP debug capwap errors enable—تكوين تصحيح أخطاء حزمة LWAPPdebug aaa all enable—تكوين تصحيح أخطاء جميع رسائل AAA

إذا كانت تقارير ISE في RADIUS LIVE تسجل اسم المستخدم "غير صالح" عندما يتم تخويل نقاط الوصول مقابل ISE، فهذا يعني أنه يتم التحقق من المصادقة مقابل قاعدة بيانات نقطة النهاية وأنت لم تقم بتعديل ملف تعريف MAB السلكي كما هو موضح في هذا المستند.

يعتبر ISE مصادقة عنوان MAC غير صالحة إذا لم تطابق ملف تعريف MAB السلكي/اللاسلكي، والذي يتطلب بشكل افتراضي سمة نوع منفذ NAS التي لا يتم إرسالها بواسطة عنصر التحكم في الشبكة المحلية اللاسلكية (WLC).

محفوظات المراجعة

| المراجعة | تاريخ النشر | التعليقات |

|---|---|---|

1.0 |

13-Sep-2007 |

الإصدار الأولي |

تمت المساهمة بواسطة مهندسو Cisco

- Tiago AntunesCisco TAC Engineer

اتصل بنا

- فتح حالة دعم

- (تتطلب عقد خدمة Cisco)

التعليقات

التعليقات