دليل نشر تقنية BYOD اللاسلكية ل FlexConnect

المحتويات

المقدمة

أصبحت الأجهزة المحمولة أكثر قوة من الناحية الحسابية وأكثر شيوعا بين المستهلكين. ويتم بيع ملايين هذه الأجهزة للمستهلكين الذين يستخدمون تقنية Wi-Fi عالية السرعة حتى يتسنى للمستخدمين الاتصال والتعاون. وقد تعود المستهلكون الآن على تحسين الإنتاجية الذي تجلبه هذه الأجهزة النقالة في حياتهم، وهم يسعون إلى إدخال تجاربهم الشخصية إلى مساحة العمل. يؤدي هذا إلى إنشاء إحتياجات الوظائف الخاصة بحل "إحضار الجهاز الخاص بك (BYOD)" في مكان العمل.

يوفر هذا المستند نشر الفرع لحل BYOD. يتصل الموظف بمعرف مجموعة خدمات الشركة (SSID) باستخدام iPad الجديد الخاص به ويتم إعادة توجيهه إلى بوابة التسجيل الذاتي. يصادق محرك خدمات الهوية من Cisco (ISE) المستخدم مقابل Active Directory (AD) للشركة وينزل شهادة بعنوان MAC مدمج لاسم مستخدم iPad إلى iPad، بالإضافة إلى ملف تعريف ملحق يفرض إستخدام بروتوكول المصادقة المتوسع - أمان طبقة النقل (EAP-TLS) كطريقة لاتصال dot1x. استنادا إلى سياسة التخويل في ISE، يمكن للمستخدم بعد ذلك الاتصال باستخدام dot1x والحصول على الوصول إلى الموارد المناسبة.

لم تكن وظائف برنامج ISE في إصدارات برنامج وحدة تحكم الشبكة المحلية (LAN) اللاسلكية من Cisco التي تسبق الإصدار 7.2.110.0 تدعم عملاء التحويل المحليين الذين يقترنون من خلال نقاط الوصول (APs) إلى FlexConnect. يدعم الإصدار 7.2.110.0 وظائف ISE هذه لنقاط الوصول FlexConnect APs للتحويل المحلي والعملاء المعتمدين مركزيا. علاوة على ذلك، يوفر الإصدار 7.2.110.0 المدمج مع ISE 1.1.1 ميزات حل BYOD هذه (ولكن لا يقتصر عليها) للشبكة اللاسلكية:

- تنميط الجهاز ووضعه

- تسجيل الجهاز وتوفير المتطلب

- توصيل أجهزة شخصية (توفير أجهزة iOS أو Android)

المتطلبات الأساسية

المتطلبات

لا توجد متطلبات خاصة لهذا المستند.

المكونات المستخدمة

تستند المعلومات الواردة في هذا المستند إلى إصدارات البرامج والمكونات المادية التالية:

- المحولات Cisco Catalyst Switches

- وحدات التحكم في الشبكة المحلية اللاسلكية (WLAN) من Cisco

- برنامج Cisco WLAN Controller (WLC) الإصدار 7.2.110.0 والإصدارات الأحدث

- نقاط الوصول من شبكة 802.11n في وضع FlexConnect

- برنامج Cisco ISE الإصدار 1.1.1 والإصدارات الأحدث

- Windows 2008 AD مع جهة منح الشهادة (CA)

- خادم DHCP

- خادم نظام اسم المجال (DNS)

- بروتوكول وقت الشبكة (NTP)

- الكمبيوتر المحمول العميل اللاسلكي والهاتف الذكي وأجهزة الكمبيوتر اللوحية (نظام التشغيل iOS من Apple ونظام التشغيل Android و Windows و Mac)

تم إنشاء المعلومات الواردة في هذا المستند من الأجهزة الموجودة في بيئة معملية خاصة. بدأت جميع الأجهزة المُستخدمة في هذا المستند بتكوين ممسوح (افتراضي). إذا كانت شبكتك مباشرة، فتأكد من فهمك للتأثير المحتمل لأي أمر.

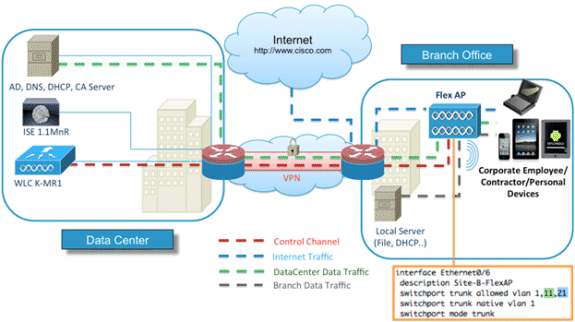

طوبولوجيا

يلزم وجود إعداد شبكة أدنى، كما هو موضح في هذا المخطط لتنفيذ هذه الميزات واختبارها بشكل صحيح:

لهذه المحاكاة، تحتاج إلى شبكة مع نقطة وصول FlexConnect، وموقع محلي/بعيد مع DHCP المحلي و DNS و WLC و ISE. يتم توصيل نقطة الوصول FlexConnect بشنطة لاختبار التحويل المحلي باستخدام شبكات VLAN متعددة.

تسجيل الجهاز وتوفير ملتمس

يجب تسجيل الجهاز بحيث يمكن للمطالب الأصلي الخاص به توفير مصادقة dot1x. استنادا إلى نهج المصادقة الصحيح، تتم إعادة توجيه المستخدم إلى صفحة الضيف وتتم مصادقته بواسطة بيانات اعتماد الموظف. يرى المستخدم صفحة تسجيل الجهاز، والتي تطلب معلومات الجهاز الخاصة به. تبدأ عملية توفير الجهاز بعد ذلك. إذا لم يكن نظام التشغيل (OS) مدعوما للتوفير، تتم إعادة توجيه المستخدم إلى مدخل تسجيل الأصول لوضع علامة على ذلك الجهاز للوصول إلى مجرى مصادقة MAC (MAB). إذا كان نظام التشغيل مدعوما، تبدأ عملية التسجيل وتقوم بتكوين المطلوب الأصلي للجهاز لمصادقة dot1x.

بوابة تسجيل الأصول

بوابة تسجيل الأصول هي عنصر النظام الأساسي ISE الذي يسمح للموظفين ببدء تشغيل نقاط النهاية من خلال عملية المصادقة والتسجيل.

يمكن للمسؤولين حذف الأصول من صفحة هويات نقاط النهاية. يمكن لكل موظف تحرير الأصول التي قام بتسجيلها وحذفها ووضعها في قائمة سوداء. يتم تعيين نقاط النهاية المدرجة على القائمة السوداء إلى مجموعة هوية قائمة سوداء، ويتم إنشاء سياسة تخويل لمنع الوصول إلى الشبكة بواسطة نقاط النهاية المدرجة على القائمة السوداء.

بوابة التسجيل الذاتي

في تدفق مصادقة الويب المركزية (CWA)، تتم إعادة توجيه الموظفين إلى بوابة تتيح لهم إدخال بيانات الاعتماد الخاصة بهم والمصادقة عليها وإدخال مواصفات الأصل المعين الذي يرغبون في تسجيله. يسمى هذا المدخل مدخل الإمداد الذاتي وهو مماثل لبوابة تسجيل الأجهزة. وهو يسمح للموظفين بإدخال عنوان MAC وكذلك وصف ذي مغزى لنقطة النهاية.

المصادقة والإمداد

بمجرد أن يقوم الموظفون بتحديد مدخل التسجيل الذاتي، يتم تحديهم لتوفير مجموعة من بيانات اعتماد الموظفين الصالحة للمتابعة إلى مرحلة التوفير. بعد المصادقة الناجحة، يمكن توفير نقطة النهاية في قاعدة بيانات نقاط النهاية، ويتم إنشاء شهادة لنقطة النهاية. يسمح إرتباط موجود على الصفحة للموظف بتنزيل معالج Client Pilot (SPW).

الإمداد بنظام التشغيل iOS (iPhone/iPad/iPod)

بالنسبة لتكوين EAP-TLS، يتبع ISE عملية التسجيل في Apple over-Air (OTA):

- بعد المصادقة الناجحة، يقوم محرك التقييم بتقييم سياسات إمداد العميل، والتي ينتج عنها ملف تعريف مسبب.

- إذا كان ملف تخصيص المتطلب خاص بإعداد EAP-TLS، فإن عملية OTA تحدد ما إذا كان ISE يستخدم التوقيع الذاتي أو الموقع من قبل مرجع مصدق غير معروف. إذا كان أحد الشروط صحيحا، فيطلب من المستخدم تنزيل شهادة ISE أو CA قبل بدء عملية التسجيل.

- بالنسبة لطرق EAP الأخرى، يدفع ISE التوصيف النهائي عند المصادقة الناجحة.

توفير ل Android

نظرا لاعتبارات الأمان، يجب تنزيل عامل Android من موقع سوق Android ولا يمكن توفيره من ISE. تقوم Cisco بتحميل إصدار مرشح إصدار من المعالج في سوق Android من خلال حساب ناشر سوق Cisco Android.

هذه هي عملية توفير Android:

- تستخدم Cisco مجموعة أدوات تطوير البرامج (SDK) لإنشاء حزمة Android مع امتداد .apk.

- تقوم Cisco بتحميل حزمة إلى سوق Android.

- يقوم المستخدم بتكوين النهج في توفير العميل باستخدام المعلمات المناسبة.

- بعد تسجيل الجهاز، تتم إعادة توجيه المستخدم النهائي إلى خدمة إمداد العميل عند فشل مصادقة dot1x.

- توفر صفحة مدخل التوفير زر يقوم بإعادة توجيه المستخدم إلى مدخل سوق Android حيث يمكنهم تنزيل SPW.

- يتم تشغيل SPW من Cisco ويتم توفير المطالب:

- يقوم SPW باكتشاف ISE وتنزيل ملف التعريف من ISE.

- يقوم SPW بإنشاء زوج مفاتيح/فرق EAP-TLS.

- يقوم SPW بإجراء إستدعاء طلب وكيل بروتوكول تسجيل الشهادة البسيط (SCEP) ل ISE ويحصل على الشهادة.

- يطبق SPW توصيفات اللاسلكي.

- يؤدي SPW إلى إعادة المصادقة إذا تم تطبيق التوصيفات بنجاح.

- مخرج SPW.

التسجيل الذاتي لبطاقة BYOD اللاسلكية المزدوجة لشبكة SSID

هذه هي عملية التسجيل الذاتي لمعرف SSID اللاسلكي المزدوج BYOD:

- يرتبط المستخدم ب SSID Guest.

- يقوم المستخدم بفتح مستعرض ويعاد توجيهه إلى بوابة ضيف ISE CWA.

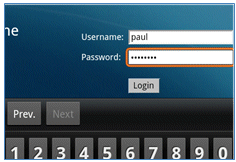

- يدخل المستخدم اسم مستخدم وكلمة مرور للموظف في مدخل الضيف.

- يقوم ISE بمصادقة المستخدم، وبناء على حقيقة أنه موظف وليس ضيفا، فإنه يعيد توجيه المستخدم إلى صفحة ضيف تسجيل جهاز الموظف.

- يتم ملء عنوان MAC مسبقا في صفحة ضيف تسجيل الأجهزة لمعرف الجهاز. يدخل المستخدم وصفا ويقبل سياسة الاستخدام المقبول (AUP) إذا لزم الأمر.

- يحدد المستخدم قبول ويبدأ في تنزيل SPW وتثبيته.

- يتم توفير مقدم الطلب لجهاز ذلك المستخدم مع أي شهادات.

- يحدث CoA، ويعيد الجهاز تعيين SSID للشركة (CORP) ويصادق مع EAP-TLS (أو طريقة تخويل أخرى مستخدمة لذلك الطالب).

التسجيل الذاتي لبطاقة BYOD اللاسلكية أحادية SSID

في هذا السيناريو، يوجد معرف SSID واحد للوصول إلى الشركة (CORP) يدعم كلا من بروتوكول المصادقة الموسع المحمي (PEAP) و EAP-TLS. لا يوجد SSID للضيف.

هذه هي عملية التسجيل الذاتي لمعرف SSID اللاسلكي الفردي لترتيب BYOD:

- يرتبط المستخدم ب CORP.

- يدخل المستخدم اسم مستخدم وكلمة مرور للموظف في طلب مصادقة PEAP.

- يصادق ISE المستخدم، واستنادا إلى أسلوب PEAP، يوفر سياسة تخويل للقبول مع إعادة التوجيه إلى صفحة ضيف تسجيل جهاز الموظف.

- يقوم المستخدم بفتح مستعرض ويعاد توجيهه إلى صفحة ضيف تسجيل جهاز الموظف.

- يتم ملء عنوان MAC مسبقا في صفحة ضيف تسجيل الأجهزة لمعرف الجهاز. يقوم المستخدم بإدخال وصف ويقبل بروتوكول AUP.

- يحدد المستخدم قبول ويبدأ في تنزيل SPW وتثبيته.

- يتم توفير مقدم الطلب لجهاز ذلك المستخدم مع أي شهادات.

- يحدث CoA، ويعيد الجهاز تعيين SSID الخاص ب CORP ويصادق مع EAP-TLS.

تكوين الميزة

أتمت هذا steps in order to بدأت تشكيل:

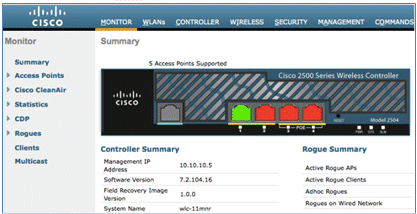

- لهذا الدليل، تأكد من أن إصدار WLC هو 7.2.110.0 أو إصدار أحدث.

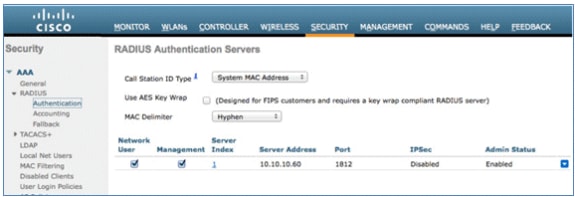

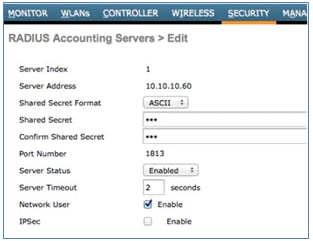

- انتقل إلى الأمان > RADIUS > المصادقة، وأضف خادم RADIUS إلى عنصر التحكم في الشبكة المحلية اللاسلكية (WLC).

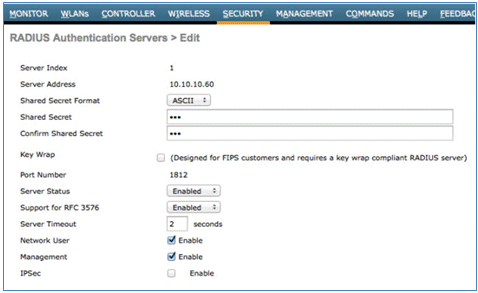

- إضافة ISE 1.1.1 إلى عنصر التحكم في الشبكة المحلية اللاسلكية (WLC):

- أدخل سر مشترك.

- قم بتعيين دعم RFC 3576 إلى ممكن.

- قم بإضافة خادم ISE نفسه كخادم محاسبة RADIUS.

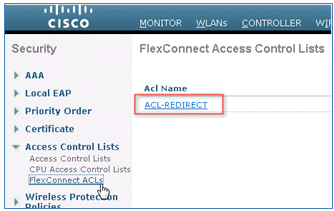

- قم بإنشاء قائمة تحكم في الوصول (ACL) سابقة للمصادقة ل WLC لاستخدامها في سياسة ISE لاحقا. انتقل إلى WLC > الأمان > قوائم التحكم في الوصول > قوائم التحكم في الوصول (ACL) لنظام FlexConnect، وقم بإنشاء قائمة تحكم في الوصول (ACL) جديدة لنظام FlexConnect باسم ACL-REDIRECT (في هذا المثال).

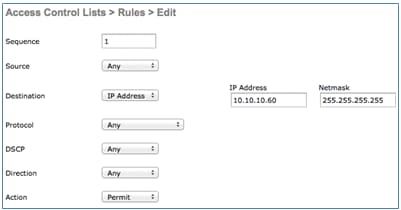

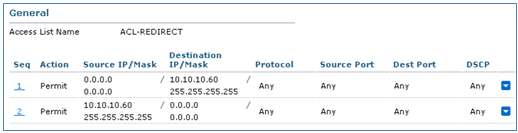

- في قواعد قائمة التحكم في الوصول (ACL)، يمكنك السماح لجميع حركة المرور من/إلى محرك خدمات الهوية (ISE)، والسماح لحركة مرور العميل أثناء تزويد العميل.

- للقاعدة الأولى (التسلسل 1):

- قم بتعيين المصدر إلى أي.

- set ip (عنوان ISE)/ NetMask 255.255.255.255.

- تعيين إجراء للسماح.

- بالنسبة للقاعدة الثانية (التسلسل 2)، قم بتعيين مصدر IP (عنوان ISE)/ قناع 255.255.255.255 على أي إجراء للسماح.

- للقاعدة الأولى (التسلسل 1):

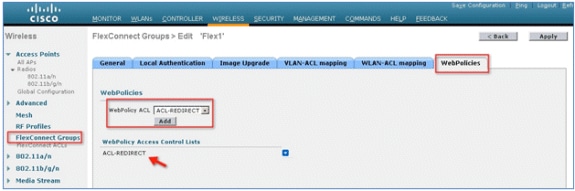

- إنشاء مجموعة FlexConnect جديدة باسم Flex1 (في هذا المثال):

- انتقل إلى مجموعة FlexConnect > علامة التبويب سياسات الويب.

- ضمن حقل قائمة التحكم في الوصول (ACL) ل WebPolicy، انقر فوق إضافة، وحدد ACL-REDIRECT أو قائمة التحكم في الوصول (ACL) ل FlexConnect التي تم إنشاؤها مسبقا.

- تأكد من أنه يقوم بملء حقل قوائم التحكم في الوصول إلى WebPolicy.

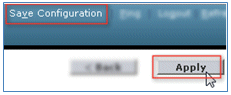

- طقطقة يطبق ويحفظ تشكيل.

تكوين شبكة WLAN

أتمت هذا steps in order to شكلت ال WLAN:

- إنشاء WLAN SSID مفتوح لمثال SSID المزدوج:

- أدخل اسم شبكة WLAN: DemoCWA (في هذا المثال).

- حدد خيار التمكين للحالة.

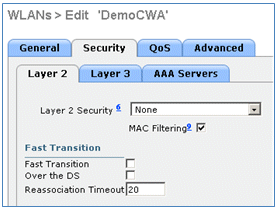

- انتقل إلى صفحة التأمين > صفحة الطبقة 2، واضبط الخصائص التالية:

- أمان الطبقة 2: لا يوجد

- تصفية MAC: ممكن (المربع محدد)

- انتقال سريع: معطل (لم يتم تحديد المربع)

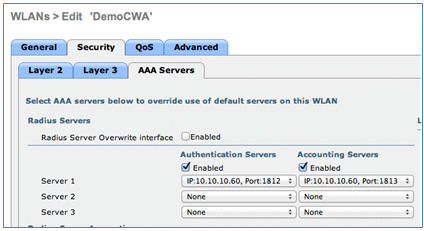

- انتقل إلى علامة التبويب خوادم AAA، وقم بضبط السمات التالية:

- خوادم المصادقة والحساب: ممكن

- الخادم 1: <عنوان ISE IP>

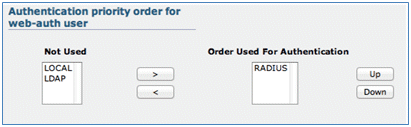

- قم بالتمرير لأسفل من علامة التبويب خوادم AAA. تحت ترتيب أولوية المصادقة لمستخدم مصادقة الويب، تأكد من إستخدام RADIUS للمصادقة وعدم إستخدام الآخرين.

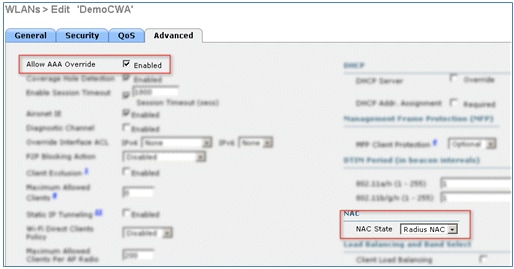

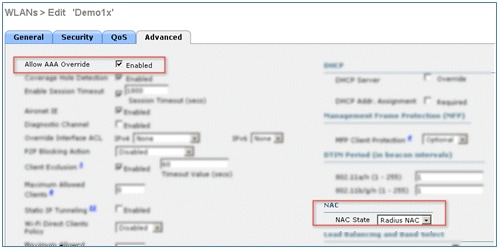

- انتقل إلى علامة التبويب خيارات متقدمة، وقم بضبط السمات التالية:

- السماح بتجاوز AAA: ممكن

- حالة NAC: RADIUS NAC

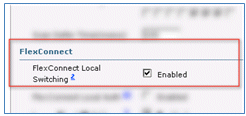

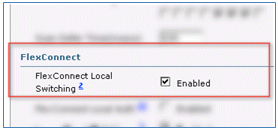

- قم بالتمرير لأسفل في علامة التبويب خيارات متقدمة واضبط التحويل المحلي ل FlexConnect إلى ممكن.

- طقطقة يطبق ويحفظ تشكيل.

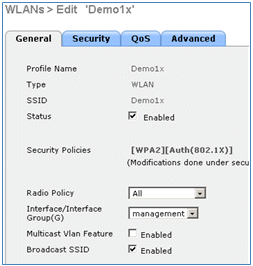

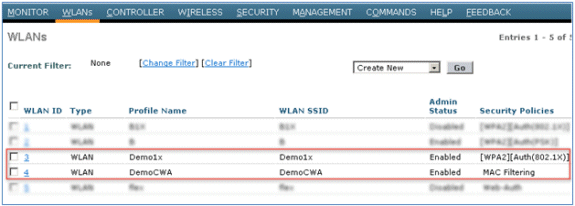

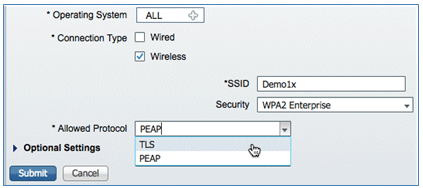

- قم بإنشاء WLAN SSID باسم Demo1x (في هذا المثال) ل 802.1X لسيناريوهات SSID أحادية ومزدوجة.

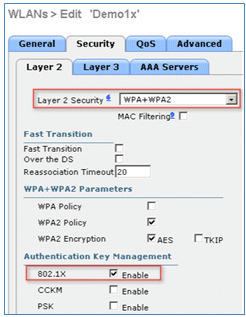

- انتقل إلى صفحة التأمين > صفحة الطبقة 2، واضبط الخصائص التالية:

- أمان الطبقة 2: WPA+WPA2

- انتقال سريع: معطل (لم يتم تحديد المربع)

- إدارة مفاتيح المصادقة: 802.lX: تمكين

- انتقل إلى علامة التبويب خيارات متقدمة، وقم بضبط السمات التالية:

- السماح بتجاوز AAA: ممكن

- حالة NAC: RADIUS NAC

- قم بالتمرير لأسفل في علامة التبويب خيارات متقدمة، واضبط التحويل المحلي ل FlexConnect إلى ممكن.

- طقطقة يطبق ويحفظ تشكيل.

- تأكد من إنشاء كل من شبكات WLAN الجديدة.

تكوين نقطة الوصول عبر الإنترنت FlexConnect

أتمت هذا steps in order to شكلت FlexConnect AP:

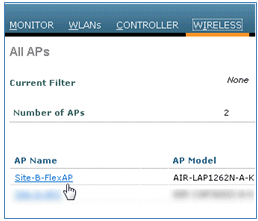

- انتقل إلى WLC > لاسلكي، وانقر فوق نقطة الوصول FlexConnect AP الهدف.

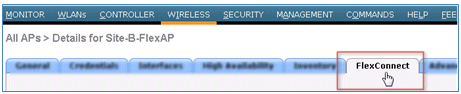

- انقر فوق علامة التبويب FlexConnect.

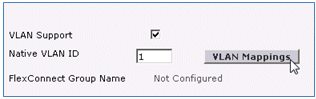

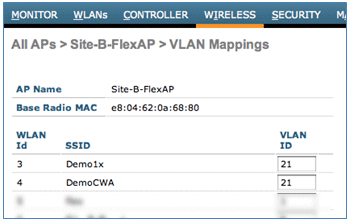

- مكنت دعم VLAN (صندوق يكون محددا)، ثبتت ال VLAN id أهلي طبيعي، وطقطقة VLAN يخطط.

- ثبتت ال VLAN id إلى 21 (في هذا مثال) ل ال SSID للتحويل المحلي.

- طقطقة يطبق ويحفظ تشكيل.

تكوين ISE

أتمت هذا steps in order to شكلت ال ISE:

- سجل الدخول إلى خادم ISE: <https://ise>.

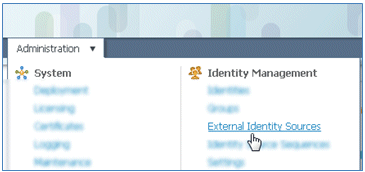

- انتقل إلى إدارة > إدارة الهوية > مصادر الهوية الخارجية.

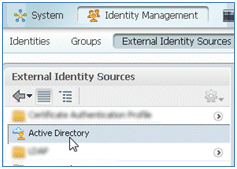

- انقر فوق Active Directory.

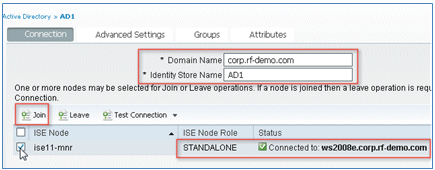

- في علامة تبويب التوصيل:

- قم بإضافة اسم المجال ل corp.rf-demo.com (في هذا المثال)، وقم بتغيير إعداد اسم مخزن الهوية الافتراضي إلى AD1.

- انقر على حفظ التكوين.

- انقر فوق انضمام، وقم بتوفير اسم مستخدم حساب مسؤول AD وكلمة المرور المطلوبة للانضمام.

- يجب أن تكون الحالة خضراء. تمكين الاتصال ب: (تم تحديد المربع).

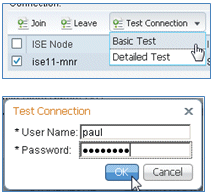

- قم بإجراء إختبار اتصال أساسي ب AD مع مستخدم المجال الحالي.

- إذا نجح التوصيل ب AD، سيؤكد حوار أن كلمة المرور صحيحة.

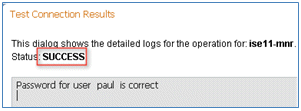

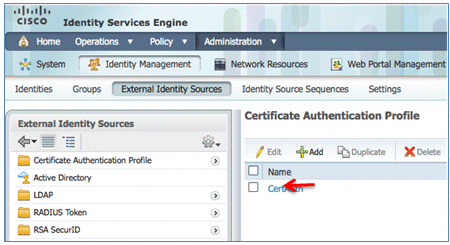

- انتقل إلى إدارة > إدارة الهوية > مصادر الهوية الخارجية:

- انقر على ملف تعريف مصادقة الشهادة.

- انقر على إضافة للحصول على توصيف مصادقة شهادة جديد (CAP).

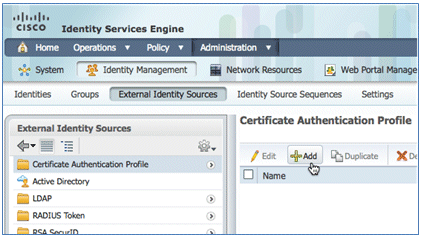

- أدخل اسم CertAuth (في هذا المثال) ل CAP؛ بالنسبة للسمة X509 الخاصة باسم المستخدم الرئيسي، حدد الاسم الشائع؛ ثم انقر فوق إرسال.

- تأكد من إضافة CAP الجديد.

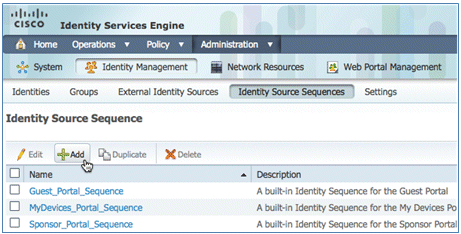

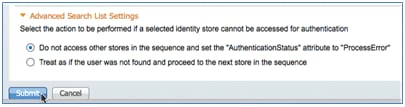

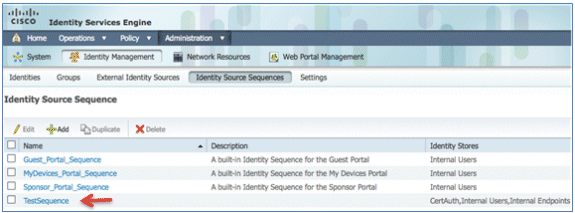

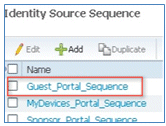

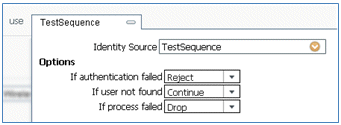

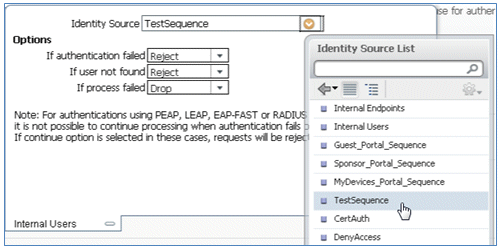

- انتقل إلى إدارة > إدارة الهوية > تسلسلات مصدر الهوية، وانقر فوق إضافة .

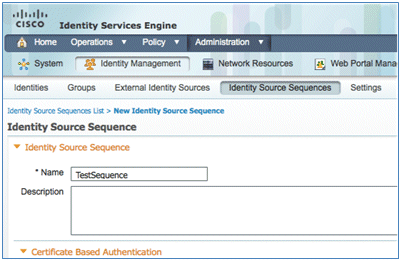

- إعطاء التسلسل اسم TestSequence (في هذا المثال).

- قم بالتمرير لأسفل إلى المصادقة المستندة إلى الشهادة:

- مكن تحديد توصيف مصادقة الشهادة (خانة الاختيار).

- حدد CertAuth (أو ملف تعريف CAP آخر تم إنشاؤه مسبقا).

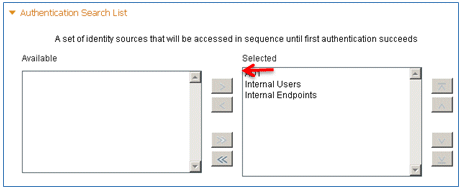

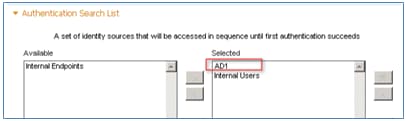

- قم بالتمرير إلى قائمة البحث عن المصادقة:

- نقل AD1 من المتوفر إلى المحدد.

- انقر فوق الزر لأعلى لنقل AD1 إلى الأولوية العليا.

- طقطقة يسلم in order to أنقذت.

- تأكد من إضافة تسلسل مصدر الهوية الجديد.

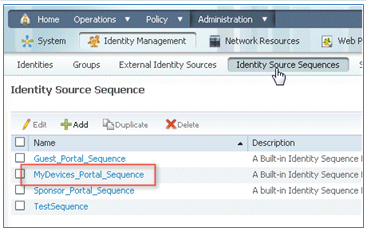

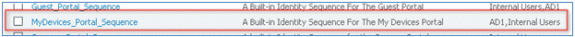

- أستخدم الإعلان لمصادقة بوابة الأجهزة الخاصة بي. انتقل إلى ISE > الإدارة > إدارة الهوية > Identity Source Sequence، وقم بتحرير MyDevices_Portal_Sequence.

- إضافة AD1 إلى القائمة المحددة، وانقر فوق الزر لأعلى لنقل AD1 إلى الأولوية العليا.

- طقطقة حفظ.

- تأكد من أن تسلسل مخزن الهويات الخاص ب MyDevices_Portal_Sequence يحتوي على AD1.

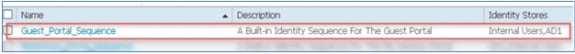

- كرر الخطوات من 16 إلى 19 لإضافة AD1 ل Guest_Portal_Sequence، وانقر فوق حفظ.

- تأكد من أن Guest_Portal_Sequence يحتوي على AD1.

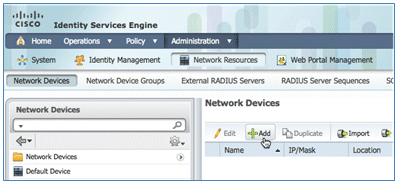

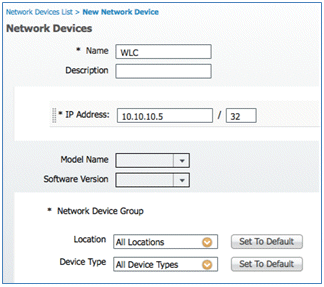

- in order to أضفت ال WLC إلى شبكة منفذ أداة (WLC)، انتقل إلى إدارة>شبكة مورد>شبكة أداة، وطقطقة يضيف.

- إضافة اسم WLC وعنوان IP وقناع الشبكة الفرعية وما إلى ذلك.

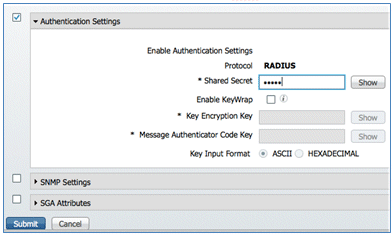

- قم بالتمرير لأسفل إلى إعدادات المصادقة، وأدخل "السر المشترك". يجب أن يطابق هذا السر المشترك من ال WLC RADIUS.

- انقر على إرسال.

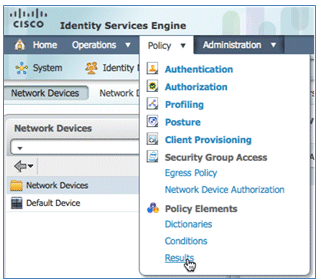

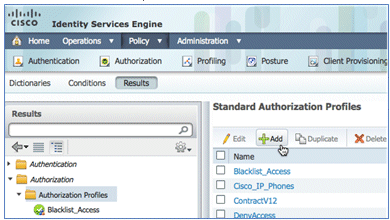

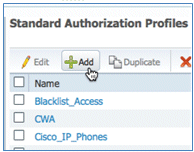

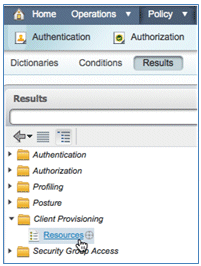

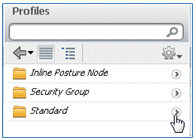

- انتقل إلى ISE > السياسة > عناصر السياسة > النتائج.

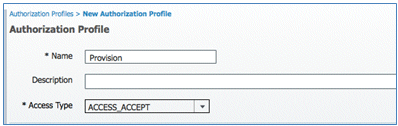

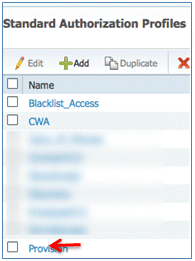

- قم بتوسيع النتائج والتفويض، وانقر توصيفات التفويض، وانقر إضافة لتوصيف جديد.

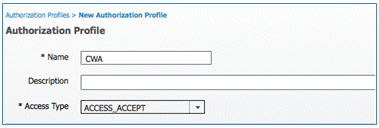

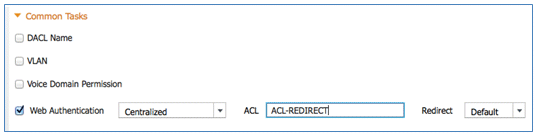

- امنح ملف التخصيص هذا القيم:

- الاسم: CWA

- تمكين مصادقة الويب (تم تحديد المربع):

- مصادقة الويب: مركزي

- قائمة التحكم في الوصول (ACL): ACL-Redirect (يجب أن يتطابق هذا مع اسم قائمة التحكم في الوصول (ACL) للمصادقة المسبقة ل WLC.)

- إعادة التوجيه: الافتراضي

- الاسم: CWA

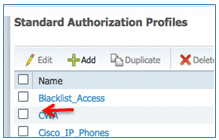

- انقر على إرسال، وتأكد من إضافة ملف تعريف تخويل CWA.

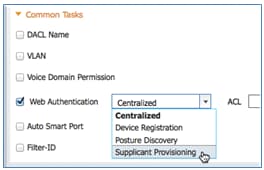

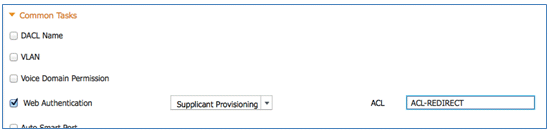

- انقر على إضافة لإنشاء ملف تعريف تخويل جديد.

- امنح ملف التخصيص هذا القيم:

- الاسم: الاعتماد

- تمكين مصادقة الويب (تم تحديد المربع):

- قيمة مصادقة الويب: توفير الطالب

- قائمة التحكم في الوصول (ACL): ACL-Redirect (يجب أن يتطابق هذا مع اسم قائمة التحكم في الوصول (ACL) للمصادقة المسبقة ل WLC.)

- قيمة مصادقة الويب: توفير الطالب

- الاسم: الاعتماد

- انقر فوق إرسال، وتأكد من إضافة ملف تعريف تفويض التوفير.

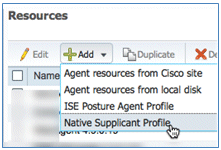

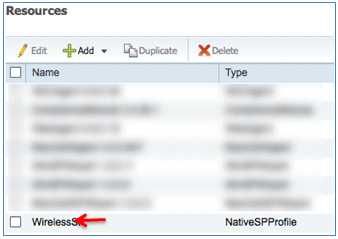

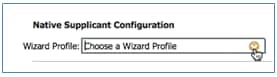

- قم بالتمرير لأسفل في النتائج، وقم بتوسيع إمداد العميل، وانقر فوق الموارد.

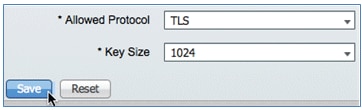

- حدد ملف تخصيص الطالب الأصلي.

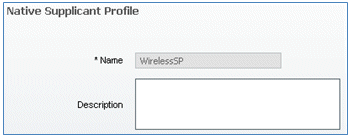

- امنح التوصيف اسم WirelessSP (في هذا المثال).

- قم بإدخال القيم التالية:

- نوع الاتصال: لاسلكي

- SSID: العرض التوضيحي1x (هذه القيمة من تكوين شبكة WLC 802.1x WLAN)

- البروتوكول المسموح به: TLS

- حجم المفتاح: 1024

- انقر على إرسال.

- طقطقة حفظ.

- تأكد من إضافة ملف التعريف الجديد.

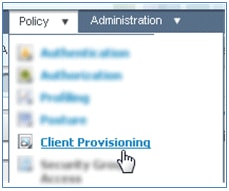

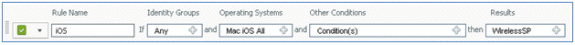

- انتقل إلى السياسة > إمداد العميل.

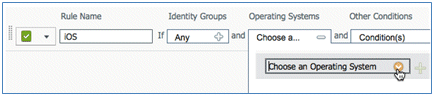

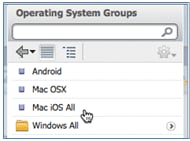

- أدخل هذه القيم لقاعدة توفير أجهزة iOS:

- اسم القاعدة: iOS

- مجموعات الهوية: أي

- أنظمة التشغيل: نظام التشغيل Mac iOS All

- النتائج: WirelessSP (هذا هو ملف تعريف الطالب الأصلي الذي تم إنشاؤه سابقا)

- انتقل إلى النتائج > ملف تعريف المعالج (القائمة المنسدلة) > WirelessSP.

- انتقل إلى النتائج > ملف تعريف المعالج (القائمة المنسدلة) > WirelessSP.

- تأكد من إضافة ملف تعريف إعداد iOS.

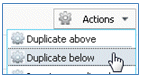

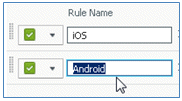

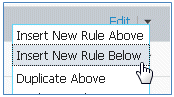

- على الجانب الأيمن من القاعدة الأولى، حدد قائمة الإجراءات المنسدلة، وحدد تكرار أدناه (أو أعلى).

- قم بتغيير اسم القاعدة الجديدة إلى Android.

- قم بتغيير أنظمة التشغيل إلى Android.

- أترك القيم الأخرى بدون تغيير.

- انقر فوق حفظ (الشاشة اليسرى السفلى).

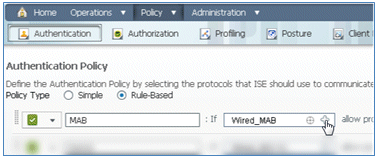

- انتقل إلى ISE > السياسة > المصادقة.

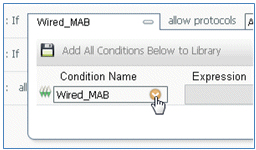

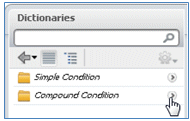

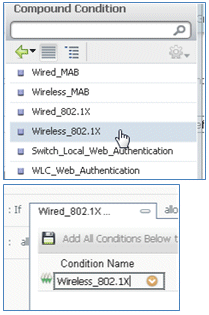

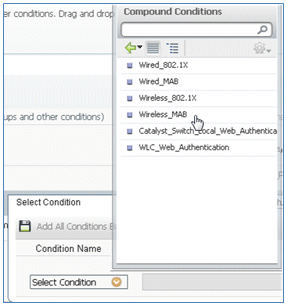

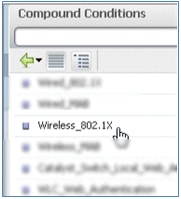

- قم بتعديل الشرط ليشمل wireless_mab، ثم قم بتوسيع wired_mab.

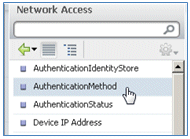

- انقر فوق القائمة المنسدلة اسم الشرط.

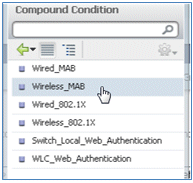

- حدد القواميس > شرط مركب.

- حدد Wireless_MAB.

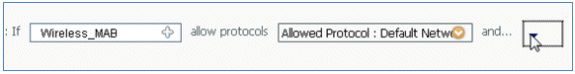

- إلى يمين القاعدة، حدد السهم للتوسيع.

- حدد هذه القيم من القائمة المنسدلة:

- مصدر الهوية: TestSequence (هذه هي القيمة التي تم إنشاؤها سابقا)

- في حالة فشل المصادقة: رفض

- في حالة عدم العثور على المستخدم: متابعة

- في حالة فشل العملية: إسقاط

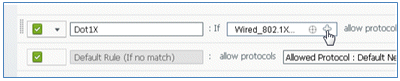

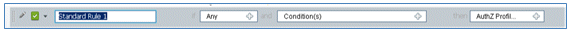

- انتقل إلى قاعدة dot1x، وقم بتغيير هذه القيم:

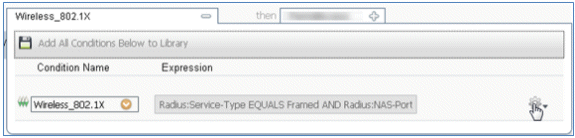

الشرط: Wireless_802.1X

- مصدر الهوية: TestSequence

- طقطقة حفظ.

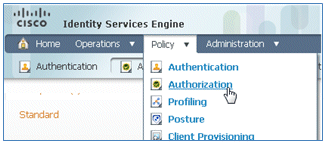

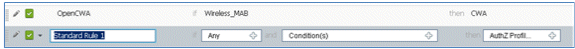

- انتقل إلى ISE > السياسة > التفويض.

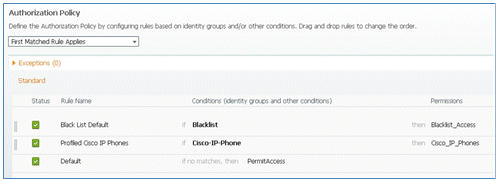

- تم تكوين القواعد الافتراضية (مثل Black List Default و Profiled و Default) بالفعل من التثبيت، ويمكن تجاهل القواعد الأولى والثانية، وسيتم تحرير القاعدة الافتراضية لاحقا.

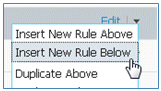

- على يمين القاعدة الثانية (إصدارات هواتف Cisco IP)، انقر فوق السهم لأسفل الموجود بجوار التحرير، وحدد إدراج قاعدة جديدة أدناه.

تمت إضافة قاعدة قياسية جديدة #.

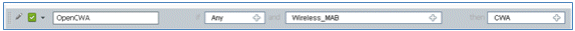

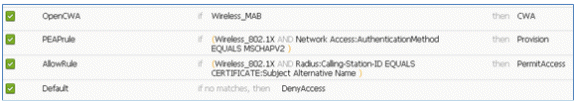

- قم بتغيير اسم القاعدة من القاعدة القياسية # إلى OpenCWA. تهيئ هذه القاعدة عملية التسجيل على شبكة WLAN المفتوحة (SSID المزدوج) للمستخدمين الذين يأتون إلى شبكة الضيوف من أجل توفير الأجهزة.

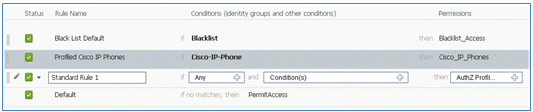

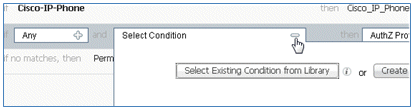

- انقر علامة الزائد (+) للشرط (الشروط)، وانقر تحديد الشرط الموجود من المكتبة.

- حدد شروط مركبة > Wireless_MAB.

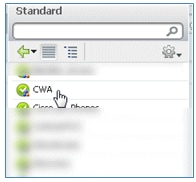

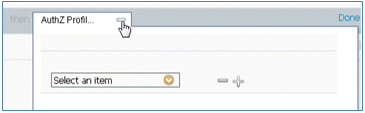

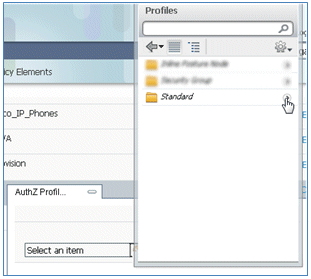

- في ملف تخصيص AuthZ، انقر علامة الزائد (+)، وحدد قياسي.

- حدد CWA القياسي (هذا هو ملف تعريف التخويل الذي تم إنشاؤه سابقا).

- تأكد من إضافة القاعدة بالشروط والتفويض الصحيحين.

- انقر فوق تم (في الجانب الأيمن من القاعدة).

- على يمين نفس القاعدة، انقر فوق السهم لأسفل المجاور للتحرير، وحدد إدراج قاعدة جديدة أدناه.

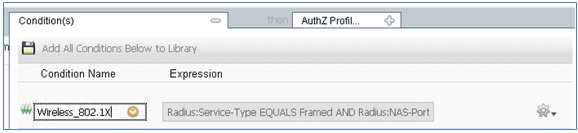

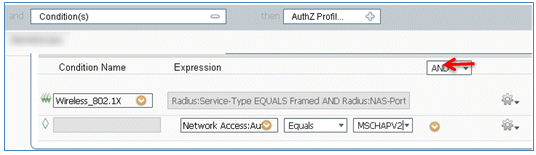

- قم بتغيير اسم القاعدة من القاعدة القياسية # إلى قاعدة PEAPrule (في هذا المثال). هذه القاعدة خاصة ب PEAP (يستخدم أيضا لسيناريو SSID المفرد) للتحقق من أن مصادقة 802.1X دون تأمين طبقة النقل (TLS) وأن تزويد ملتمس الشبكة يتم بدؤه مع ملف تعريف تخويل التوفير الذي تم إنشاؤه سابقا.

- قم بتغيير الشرط إلى Wireless_802.1X.

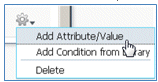

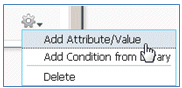

- انقر أيقونة التروس على الجانب الأيمن من الشرط، وحدد إضافة سمة/قيمة. هذا شرط 'and'، وليس شرط 'or'.

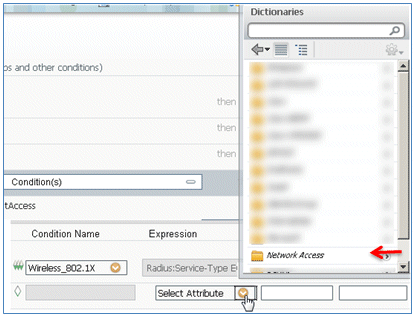

- حدد موقع الوصول إلى الشبكة وحدده.

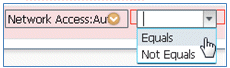

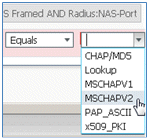

- حدد AuthenticationMethod، وأدخل القيم التالية:

- AuthenticationMethod: يساوي

- حدد MSCHAPV2.

هذا مثال على القاعدة، تأكد من أن الشرط هو و.

- AuthenticationMethod: يساوي

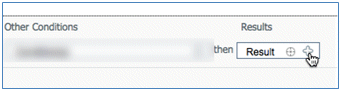

- في ملف تعريف AuthZ، حدد Standard > Provision (هذا هو ملف تعريف التخويل الذي تم إنشاؤه سابقا).

- طقطقة تم.

- على يمين قاعدة PEAPrule، انقر السهم لأسفل الموجود بجوار التحرير وحدد إدراج قاعدة جديدة أدناه.

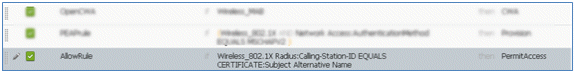

- قم بتغيير اسم القاعدة من رقم القاعدة القياسية إلى AllowRule (في هذا المثال). سيتم إستخدام هذه القاعدة للسماح بالوصول إلى الأجهزة المسجلة ذات الشهادات المثبتة.

- تحت شرط (شروط)، حدد شروط مركبة.

- حدد Wireless_802. 1X.

- إضافة سمة AND.

- انقر أيقونة التروس على الجانب الأيمن من الشرط، وحدد إضافة سمة/قيمة.

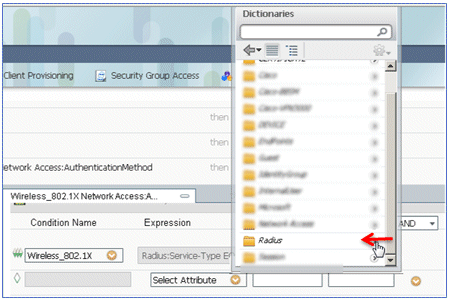

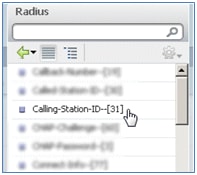

- حدد موقع RADIUS وحدده.

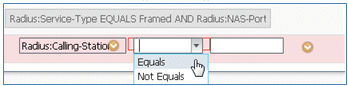

- حدد Call-Station-ID—[31].

- حدد يساوي.

- انتقل إلى CERTIFICATE، وانقر فوق السهم الأيمن.

- حدد الاسم البديل للموضوع.

- بالنسبة لملف تعريف AuthZ، حدد قياسي.

- حدد السماح بالوصول.

- طقطقة تم.

هذا مثال على القاعدة:

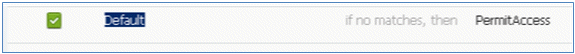

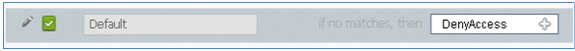

- حدد موقع القاعدة الافتراضية لتغيير PermitAccess إلى DenyAccess.

- انقر فوق تحرير لتحرير القاعدة الافتراضية.

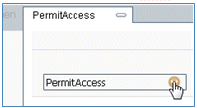

- انتقل إلى ملف تعريف AuthZ الحالي ل PermitAccess.

- حدد قياسي.

- حدد DenyAccess.

- تأكد من أن القاعدة الافتراضية تحتوي على DenyAccess إذا لم يتم العثور على تطابقات.

- طقطقة تم.

هذا مثال على القواعد الأساسية المطلوبة لهذا الاختبار، وهي تنطبق إما على سيناريو SSID واحد أو سيناريو SSID مزدوج.

- طقطقة حفظ.

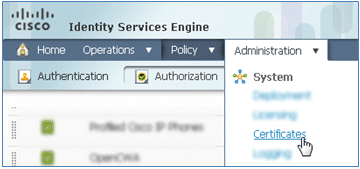

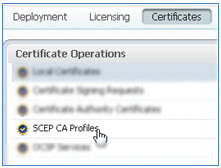

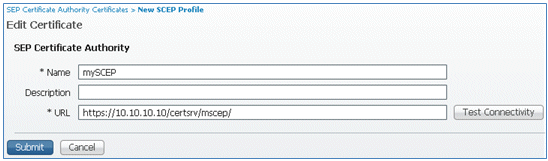

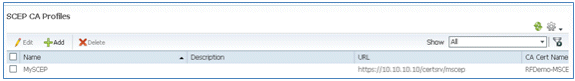

- انتقل إلى ISE>الإدارة>النظام>الشهادات لتكوين خادم ISE باستخدام ملف تعريف SCEP.

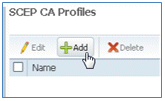

- في عمليات الترخيص، انقر على توصيفات SCEP CA.

- انقر فوق إضافة (Add).

- أدخل القيم التالية لملف التعريف هذا:

- الاسم: MySCEP (في هذا المثال)

- url: https://<ca-server>/CertSrv/mscep/ (تحقق من تكوين خادم CA لديك للحصول على العنوان الصحيح.)

- انقر على إختبار الاتصال لاختبار اتصال اتصال SCEP.

- توضح هذه الاستجابة أن اتصال الخادم ناجح.

- انقر على إرسال.

- يستجيب الخادم بأن ملف تعريف المرجع المصدق قد تم إنشاؤه بنجاح.

- تأكد من إضافة ملف تعريف SCEP CA.

تجربة المستخدم - توفير نظام التشغيل iOS

SSID مزدوج

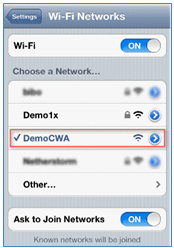

يغطي هذا القسم SSID المزدوج ويصف كيفية الاتصال بالضيف المراد توفيره وكيفية الاتصال بشبكة محلية لاسلكية (WLAN) بسرعة 802.1x.

أكمل الخطوات التالية لتوفير نظام التشغيل iOS في سيناريو SSID المزدوج:

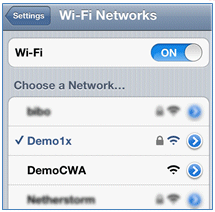

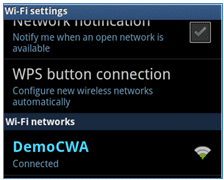

- على جهاز iOS، انتقل إلى شبكات Wi-Fi، وحدد DemoCWA (يشكل شبكة WLAN مفتوحة على WLC).

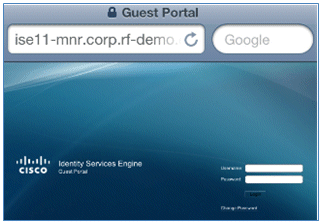

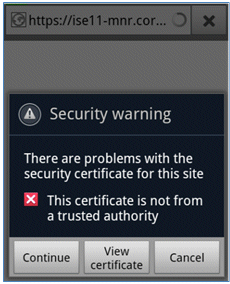

- افتح مستعرض Safari على جهاز iOS، وقم بزيارة URL قابل للوصول (على سبيل المثال، خادم ويب داخلي/خارجي). يقوم ISE بإعادة توجيهك إلى البوابة. انقر فوق متابعة.

- تتم إعادة توجيهك إلى "بوابة الضيوف" لتسجيل الدخول.

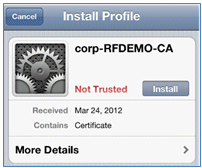

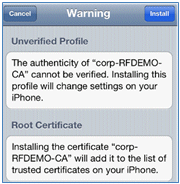

- قم بتسجيل الدخول باستخدام حساب مستخدم وكلمة مرور AD. قم بتثبيت ملف تعريف المرجع المصدق عند طلبها.

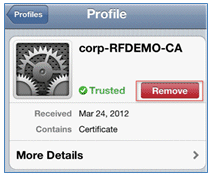

- انقر على تثبيت الشهادة الموثوق بها لخادم CA.

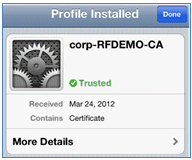

- انقر على تم بمجرد أن يتم تثبيت ملف التخصيص بالكامل.

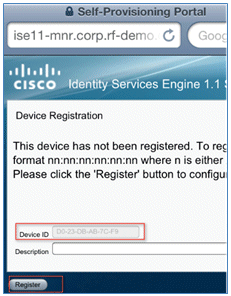

- ارجع إلى المستعرض، وانقر فوق تسجيل. دون معرف الجهاز الذي يحتوي على عنوان MAC للجهاز.

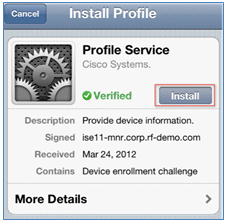

- انقر على تثبيت لتثبيت التوصيف الذي تم التحقق منه.

- انقر على تثبيت الآن.

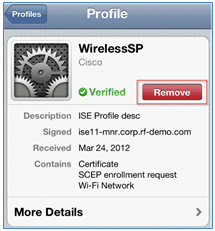

- بعد اكتمال العملية يؤكد توصيف WirelessSP تثبيت التوصيف. طقطقة تم.

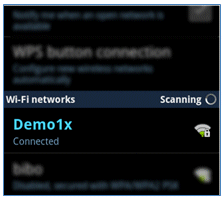

- انتقل إلى شبكات Wi-Fi، وقم بتغيير الشبكة إلى العرض التوضيحي1x. جهازك متصل الآن ويستخدم TLS.

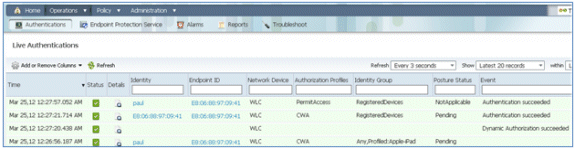

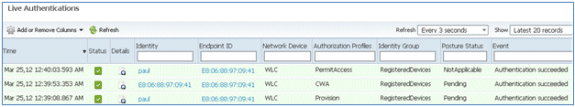

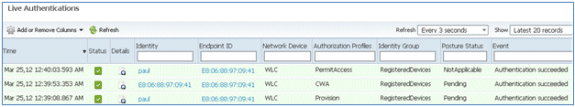

- على ISE، انتقل إلى العمليات > المصادقة. تظهر الأحداث العملية التي يتم فيها توصيل الجهاز بشبكة الضيف المفتوحة، ويمر بعملية التسجيل باستخدام تزويد مقدم الطلب، ويتم السماح بالوصول بعد التسجيل.

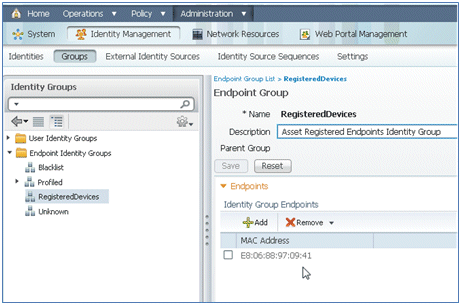

- انتقل إلى ISE > إدارة > إدارة الهوية > مجموعات > مجموعات هوية نقطة النهاية > الأجهزة المسجلة. تمت إضافة عنوان MAC إلى قاعدة البيانات.

SSID واحد

يغطي هذا القسم Single SSID ويصف كيفية الاتصال مباشرة بشبكة محلية لاسلكية 802.1x، وتوفير AD username/كلمة المرور لمصادقة PEAP، والتزويد من خلال حساب ضيف، وإعادة الاتصال ب TLS.

أكمل الخطوات التالية لتوفير نظام التشغيل iOS في سيناريو SSID واحد:

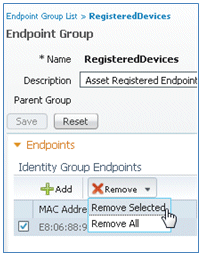

- إذا كنت تستخدم جهاز iOS نفسه، فقم بإزالة نقطة النهاية من الأجهزة المسجلة.

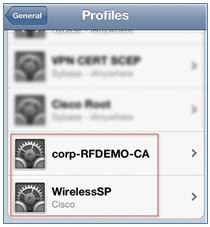

- على جهاز iOS، انتقل إلى الإعدادات > الجنرالات > ملفات التعريف. أزل التوصيفات المثبتة في هذا المثال.

- انقر على إزالة لإزالة التوصيفات السابقة.

- قم بالاتصال مباشرة بالمحول 802.1x باستخدام الجهاز (الممسوح) الموجود أو جهاز iOS جديد.

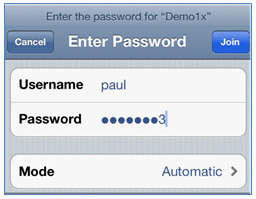

- ربطت إلى dot1x، دخلت username وكلمة، وطقطقة يتلاقى.

- كرر الخطوات 90 وما إلى ذلك من قسم تكوين ISE حتى يتم تثبيت التوصيفات المناسبة بالكامل.

- انتقل إلى ISE > العمليات > عمليات المصادقة لمراقبة العملية. يوضح هذا المثال العميل المتصل مباشرة بشبكة 802.1X المحلية اللاسلكية (WLAN) أثناء تزويدها، ثم قطعها، وإعادة إتصالها بشبكة WLAN نفسها باستخدام قوائم التحكم في الوصول إلى النقل (TLS).

- انتقل إلى WLC > شاشة > [Client MAC]. في تفاصيل العميل، لاحظ أن العميل في حالة RUN، وتم تعيين تحويل البيانات الخاص به على محلي، وأن المصادقة مركزية. ويصدق هذا على العملاء الذين يقومون بالاتصال بنقطة الوصول FlexConnect AP.

تجربة المستخدم - توفير Android

SSID مزدوج

يغطي هذا القسم SSID المزدوج ويصف كيفية الاتصال بالضيف المراد توفيره وكيفية الاتصال بشبكة محلية لاسلكية (WLAN) بسرعة 802.1x.

عملية الاتصال لجهاز Android تشبه كثيرا عملية الاتصال بجهاز iOS (معرف SSID أحادي أو مزدوج). ومع ذلك، فالفرق المهم هو أن جهاز الأندرويد يتطلب الدخول إلى الإنترنت من أجل الوصول إلى سوق جوجل (الآن جوجل بلاي) وتنزيل مقدم الطلب.

أكمل هذه الخطوات لتوفير جهاز يعمل بنظام التشغيل Android (مثل Samsung Galaxy في هذا المثال) في سيناريو SSID المزدوج:

- في جهاز Android، أستخدم Wi-Fi للاتصال ب DemoCWA، وافتح شبكة WLAN للضيف.

- قبول أي شهادة للاتصال ب ISE.

- أدخل اسم مستخدم وكلمة مرور في مدخل الضيف لتسجيل الدخول.

- طقطقة سجل. ويحاول الجهاز الوصول إلى الإنترنت من أجل الوصول إلى سوق جوجل. قم بإضافة أي قواعد إضافية إلى قائمة التحكم بالوصول (ACL) السابقة للمصادقة (مثل إعادة توجيه قائمة التحكم في الوصول) في وحدة التحكم للسماح بالوصول إلى الإنترنت.

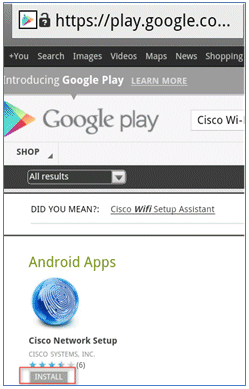

- غوغل تدرج إعداد شبكة Cisco على أنه تطبيق يعمل بنظام التشغيل Android. انقر على تثبيت.

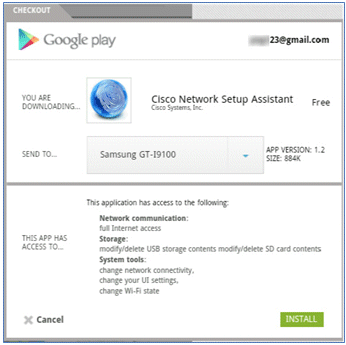

- قم بتسجيل الدخول إلى Google، وانقر فوق تثبيت.

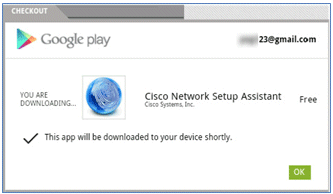

- وانقر فوق OK.

- على جهاز Android، ابحث عن تطبيق Cisco SPW المثبت، وافتحه.

- تأكد من أنك لا تزال تسجل دخولك إلى "مدخل الضيف" من جهاز Android الخاص بك.

- انقر على بدء لبدء مساعد إعداد Wi-Fi.

- يبدأ SPW من Cisco في تثبيت الشهادات.

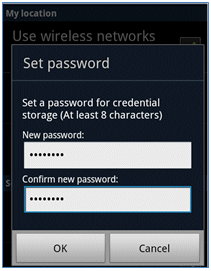

- عند المطالبة، قم بتعيين كلمة مرور لتخزين بيانات الاعتماد.

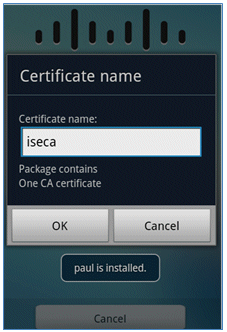

- يرجع Cisco SPW باسم شهادة، يحتوي على مفتاح المستخدم وشهادة المستخدم. طقطقة ok in order to أكدت.

- يستمر SPW من Cisco ويطلب اسم شهادة آخر، يحتوي على شهادة CA. أدخل الاسم iseca (في هذا المثال)، ثم انقر فوق موافق للمتابعة.

- جهاز Android متصل الآن.

بوابة أجهزتي

يسمح "مدخل الأجهزة الخاصة بي" للمستخدمين بإدراج الأجهزة المسجلة سابقا في القائمة السوداء في حالة فقد الجهاز أو سرقته. كما أنها تسمح للمستخدمين بإعادة الانضمام إذا لزم الأمر.

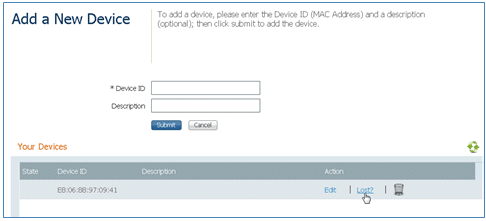

أتمت هذا steps in order to عددت أداة:

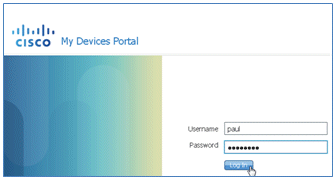

- لتسجيل الدخول إلى بوابة الأجهزة الخاصة بي، افتح مستعرض، واتصل ب https://ise-server:8443/mydevices (لاحظ رقم المنفذ 8443)، ثم قم بتسجيل الدخول باستخدام حساب AD.

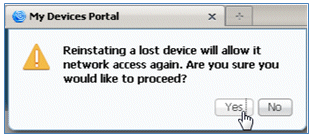

- حدد موقع الجهاز تحت معرف الجهاز، وانقر فوق فقدان؟ لبدء إدخال القائمة السوداء للجهاز.

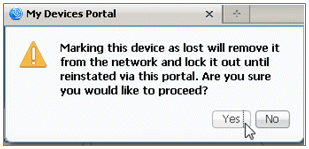

- عندما يطلب ISE تحذيرا، انقر فوق نعم للمتابعة.

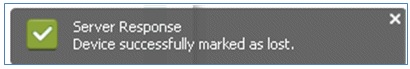

- يؤكد ISE أن الجهاز تم وضع علامة LOST عليه.

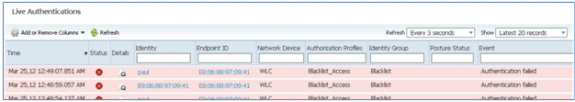

- يتم الآن حظر أي محاولة للاتصال بالشبكة بواسطة الجهاز المسجل مسبقا، حتى في حالة تثبيت شهادة صالحة. هذا مثال على جهاز مدرج في القائمة السوداء يفشل في المصادقة:

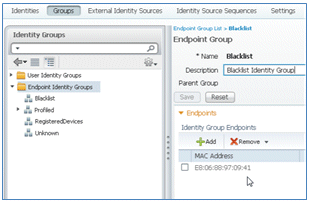

- يمكن أن ينتقل المسؤول إلى ISE > إدارة > إدارة الهوية > مجموعات، انقر فوق مجموعات هوية نقطة النهاية>القائمة السوداء، وانظر الجهاز مدرجا في القائمة السوداء.

أكمل الخطوات التالية لإعادة إدخال جهاز مدرج في القائمة السوداء:

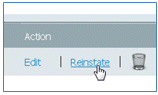

- من بوابة "أجهزتي"، انقر فوق إعادة الحالة لذلك الجهاز.

- عندما يطلب ISE تحذيرا، انقر فوق نعم للمتابعة.

- يؤكد ISE على إعادة الجهاز بنجاح. قم بتوصيل الجهاز الذي تمت إعادته بالشبكة لاختبار السماح الآن للجهاز.

المرجع - الشهادات

لا يتطلب ISE شهادة جذر CA صالحة فحسب، بل يحتاج أيضا إلى شهادة صالحة موقعة بواسطة CA.

أتمت هذا steps in order to أضفت، ربطت، واستوردت جديد مرجع مصدق ثقة:

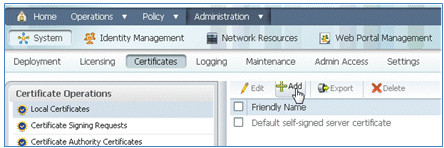

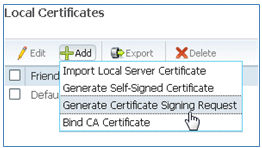

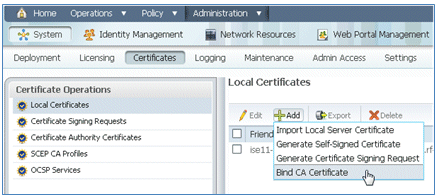

- انتقل إلى ISE > إدارة > النظام > الشهادات، وانقر شهادات محلية، وانقر إضافة.

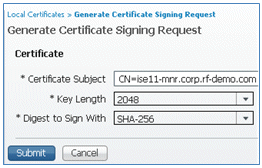

- حدد إنشاء طلب توقيع الشهادة (CSR).

- أدخل موضوع الشهادة CN=<ISE-Server Hostname.FQDN>. للحقول الأخرى، يمكنك إستخدام القيم الافتراضية أو القيم المطلوبة من قبل إعداد المرجع المصدق. انقر على إرسال.

- يتحقق ISE من إنشاء CSR.

- للوصول إلى CSR، انقر على عمليات طلبات توقيع الشهادة.

- حدد CSR الذي تم إنشاؤه مؤخرا، ثم انقر فوق تصدير.

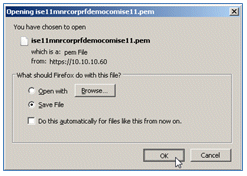

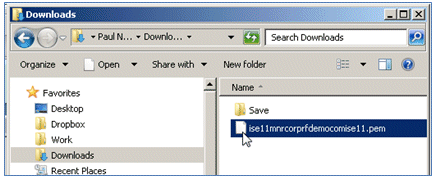

- يقوم ISE بتصدير CSR إلى ملف .pem. انقر فوق حفظ الملف، ثم انقر فوق موافق لحفظ الملف على الجهاز المحلي.

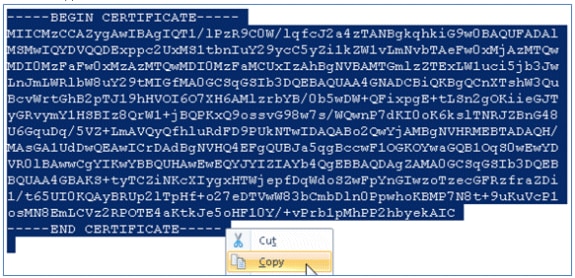

- حدد مكان وافتح ملف شهادة ISE باستخدام محرر نصي.

- نسخ محتوى الشهادة بالكامل.

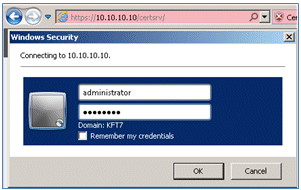

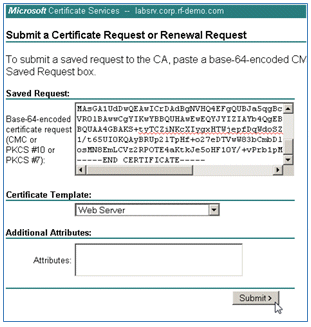

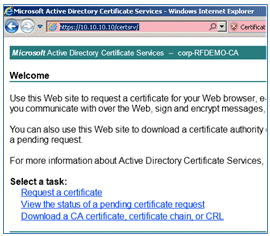

- اتصل بخادم CA، وسجل الدخول باستخدام حساب مسؤول. الخادم هو مرجع مصدق Microsoft 2008 في https://10.10.10.10/certsrv (في هذا المثال).

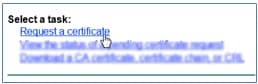

- انقر على طلب شهادة.

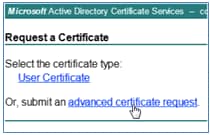

- انقر على طلب شهادة متقدمة.

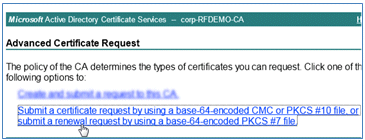

- انقر على الخيار الثاني لإرسال طلب شهادة باستخدام CMC مرمز بالأساس 64 أو ... .

- الصق المحتوى من ملف شهادة ISE (.pem) في حقل الطلب المحفوظ، وتأكد من أن قالب الشهادة هو خادم ويب، وانقر إرسال.

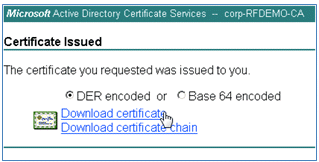

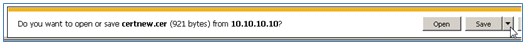

- انقر على تنزيل الشهادة.

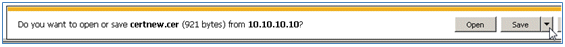

- قم بحفظ ملف certnew.cer؛ سيتم إستخدامه لاحقا للربط مع ISE.

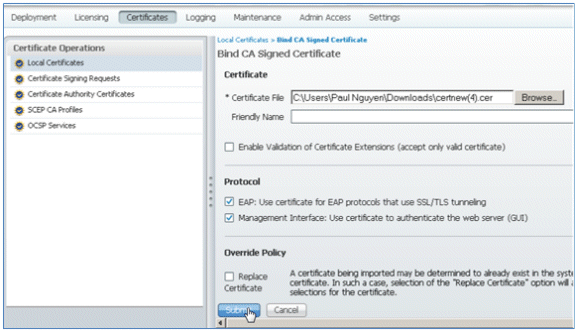

- من شهادات ISE، انتقل إلى شهادات محلية، وانقر إضافة > ربط شهادة CA.

- تصفح إلى الشهادة التي تم حفظها على الجهاز المحلي في الخطوة السابقة، وقم بتمكين كل من EAP وبروتوكولات واجهة الإدارة (المربعات محددة)، وانقر إرسال. قد يستغرق ISE عدة دقائق أو أكثر لإعادة تشغيل الخدمات.

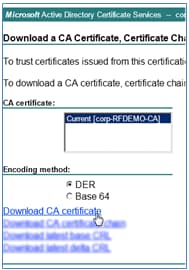

- ارجع إلى صفحة تنزيل CA (https://CA/certsrv/)، وانقر فوق تنزيل شهادة CA أو سلسلة الشهادات أو CRL.

- انقر على تنزيل شهادة المرجع المصدق.

- قم بحفظ الملف على الجهاز المحلي.

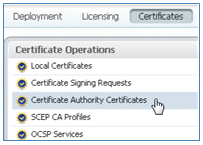

- مع وجود خادم ISE عبر الإنترنت، انتقل إلى الشهادات، وانقر فوق شهادات المرجع المصدق.

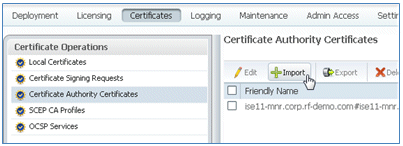

- انقر فوق استيراد.

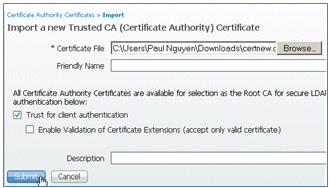

- استعرض شهادة CA، وقم بتمكين الثقة لمصادقة العميل (المربع محدد)، وانقر إرسال.

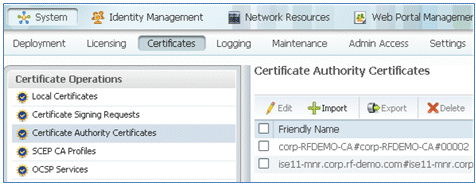

- تأكد من إضافة شهادة مرجع مصدق ثقة جديدة.

معلومات ذات صلة

- دليل تثبيت أجهزة محرك خدمات الهوية من Cisco، الإصدار 1.0.4

- سلسلة وحدات التحكم في الشبكة المحلية (LAN) اللاسلكية 2000 من Cisco

- سلسلة وحدات التحكم في الشبكة المحلية (LAN) اللاسلكية 4400 من Cisco

- السلسلة Cisco Aironet 3500 Series

- دليل نشر وحدة التحكم الفرعية اللاسلكية Flex 7500

- احصل على الجهاز الخاص بك - مصادقة الجهاز الموحد واختبار الوصول المتناسق

- BYOD اللاسلكي مع محرك خدمات الهوية

- الدعم التقني والمستندات - Cisco Systems

محفوظات المراجعة

| المراجعة | تاريخ النشر | التعليقات |

|---|---|---|

1.0 |

12-Sep-2013 |

الإصدار الأولي |

التعليقات

التعليقات