المقدمة

يصف هذا وثيقة كيف أن setup لاسلكي منطقة شبكة (WLAN) مع ماك صحة هوية أمن على cisco مادة حفازة 9800 WLC.

المتطلبات الأساسية

المتطلبات

توصي Cisco بأن تكون لديك معرفة بالمواضيع التالية:

- عنوان MAC

- وحدات التحكم اللاسلكية للسلسلة Cisco Catalyst 9800 Series

- محرك خدمة الهوية (ISE)

المكونات المستخدمة

تستند المعلومات الواردة في هذا المستند إلى إصدارات البرامج والمكونات المادية التالية:

- Cisco IOS® XE Gibraltar الإصدار 16.12

- ISE الإصدار 2.2

تم إنشاء المعلومات الواردة في هذا المستند من الأجهزة الموجودة في بيئة معملية خاصة. بدأت جميع الأجهزة المُستخدمة في هذا المستند بتكوين ممسوح (افتراضي). إذا كانت شبكتك قيد التشغيل، فتأكد من فهمك للتأثير المحتمل لأي أمر.

التكوين

الرسم التخطيطي للشبكة

تكوين AAA على 9800 WLC

مصادقة العملاء مع خادم خارجي

GUI:

اقرأ الخطوات 1-3 من قسم تكوين AAA على 9800 Series WLC.

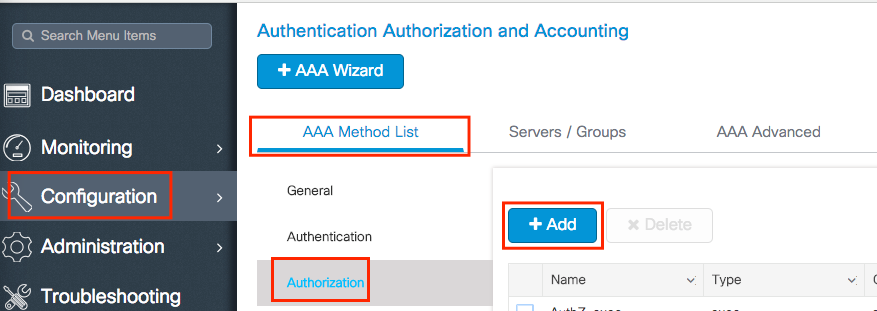

الخطوة 4. إنشاء أسلوب شبكة تخويل.

انتقل إلى Configuration > Security > AAA > AAA Method List > Authorization > + Add وقم بإنشائه.

CLI:

# config t

# aaa new-model

# radius server <radius-server-name>

# address ipv4 <radius-server-ip> auth-port 1812 acct-port 1813

# timeout 300

# retransmit 3

# key <shared-key>

# exit

# aaa group server radius <radius-grp-name>

# server name <radius-server-name>

# exit

# aaa server radius dynamic-author

# client <radius-server-ip> server-key <shared-key>

# aaa authorization network <AuthZ-method-name> group <radius-grp-name>

مصادقة العملاء محليا

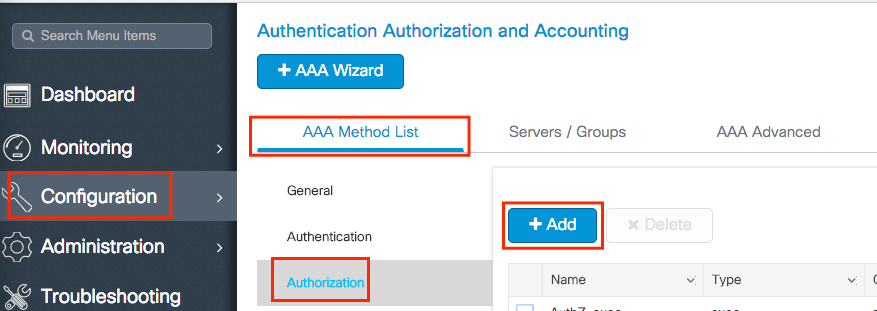

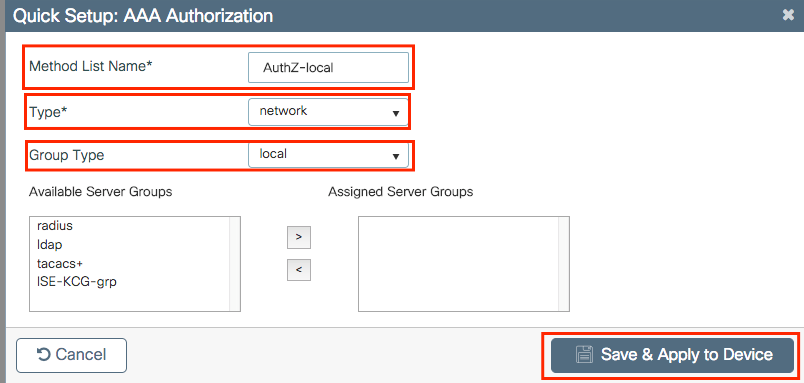

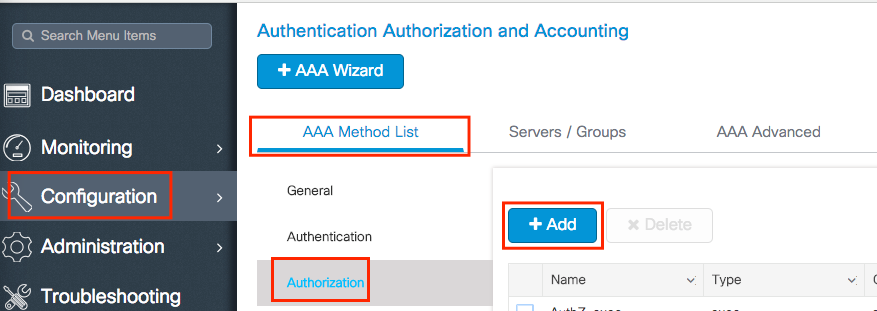

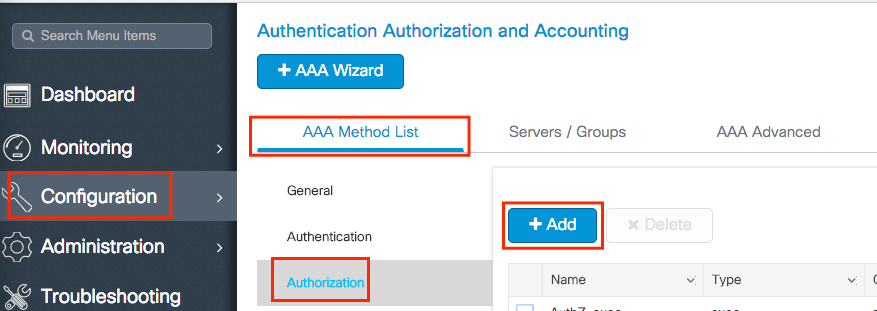

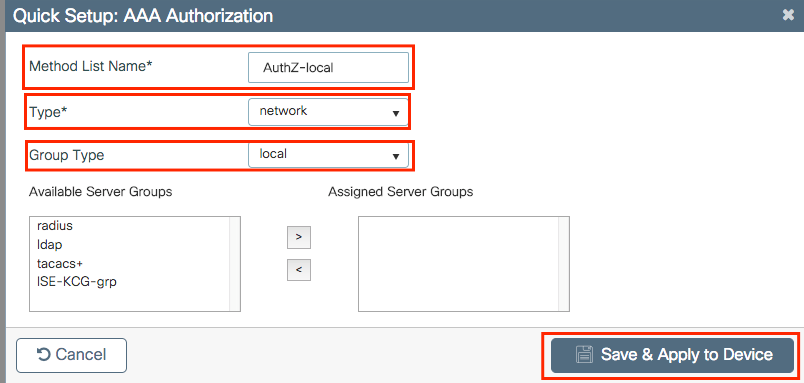

إنشاء أسلوب شبكة تخويل محلي.

انتقل إلى Configuration > Security > AAA > AAA Method List > Authorization > + Add وقم بإنشائه.

CLI:

# config t

# aaa new-model

# aaa authorization network AuthZ-local local

تكوين شبكة WLAN

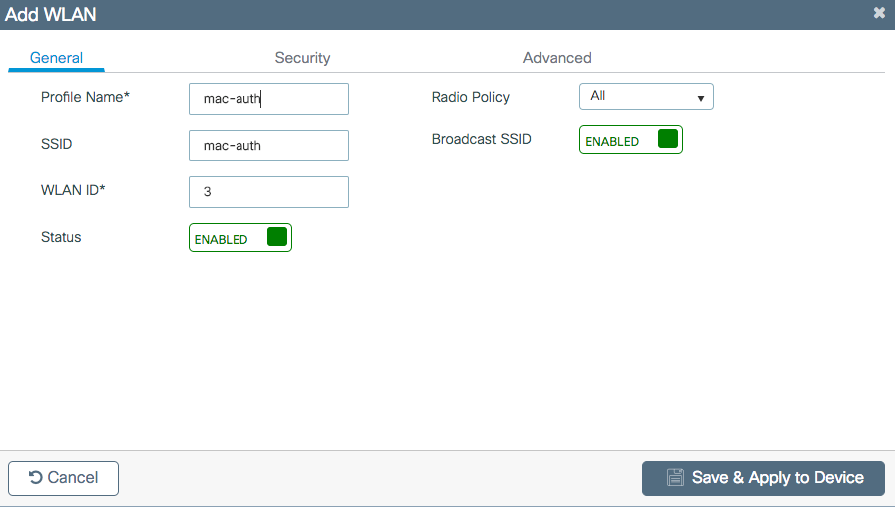

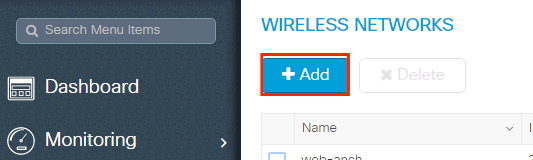

GUI:

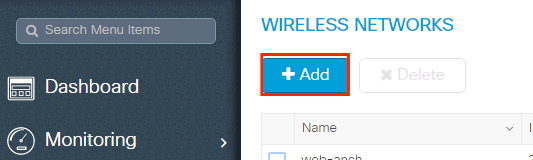

الخطوة 1. قم بإنشاء شبكة WLAN.

انتقل إلى الشبكة Configuration > Wireless > WLANs > + Add وتكوينها حسب الحاجة.

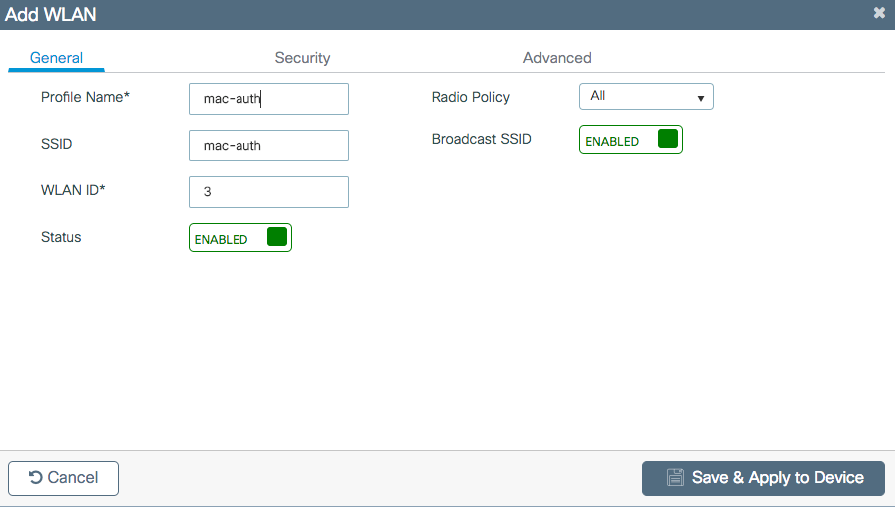

الخطوة 2. أدخل معلومات شبكة WLAN.

الخطوة 3. انتقل إلى Security علامة التبويب وقم بتعطيل Layer 2 Security Mode والتمكين MAC Filtering. من Authorization List، أختر طريقة التخويل التي تم إنشاؤها في الخطوة السابقة. ثم انقر Save & Apply to Device.

CLI:

# config t # wlan <profile-name> <wlan-id> <ssid-name> # mac-filtering <authZ-network-method>

# no security wpa akm dot1x

# no security wpa wpa2 ciphers aes

# no shutdown

تكوين ملف تعريف السياسة

يجب تمكينك aaa-override في ملف تعريف النهج للتأكد من عمل تصفية MAC لكل SSID بشكل جيد.

تكوين ملف تعريف السياسة على 9800 WLC

تكوين علامة السياسة

Policy Tag على 9800 WLC

إحالة علامات السياسة

إحالة رقم السياسة على 9800 WLC

تسجيل عنوان MAC المسموح به.

تسجيل عنوان MAC محليا على عنصر التحكم في الشبكة المحلية اللاسلكية (WLC) للمصادقة المحلية

انتقل إلى Configuration > Security > AAA > AAA Advanced > AP Authentication > + Add.

اكتب عنوان MAC في كل الحروف الصغيرة بدون فاصل، وانقر Save & Apply to Device.

ملاحظة: في الإصدارات الأقدم من 17.3، قامت واجهة مستخدم الويب (UI) بتغيير أي تنسيق MAC قمت بكتابته إلى تنسيق بدون فاصل الموضح في الرسم التوضيحي. في 17.3 وفيما بعد، تحترم واجهة مستخدم الويب أي تصميم قمت بإدخاله، وبالتالي، فمن الضروري عدم إدخال أي فاصل. يتعقب معرف تصحيح الأخطاء من Cisco CSCvv43870 دعم عدة تنسيقات لمصادقة MAC.

CLI:

# config t # username <aabbccddeeff> mac

أدخل عنوان MAC على قاعدة بيانات نقطة نهاية ISE

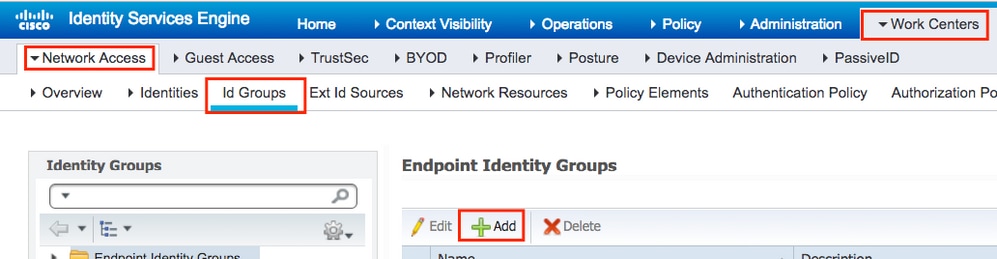

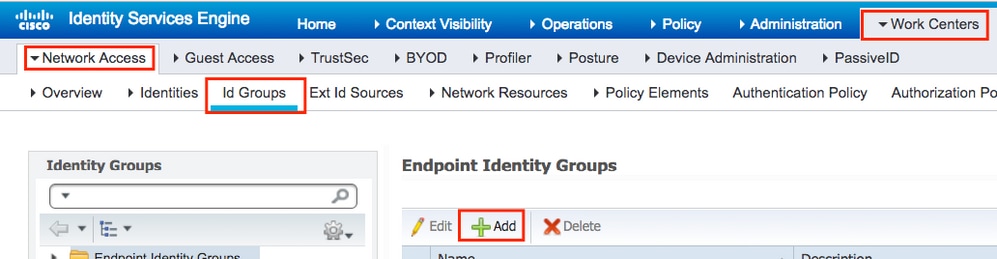

الخطوة 1. (إختياري) قم بإنشاء مجموعة نقاط نهاية جديدة.

انتقل إلى Work Centers > Network Access > Id Groups > Endpoint Identity Groups > + Add.

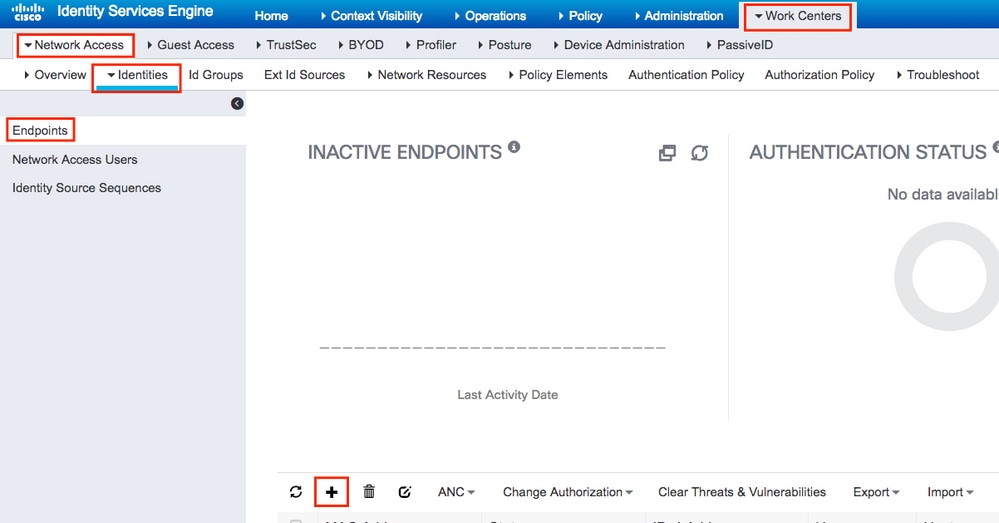

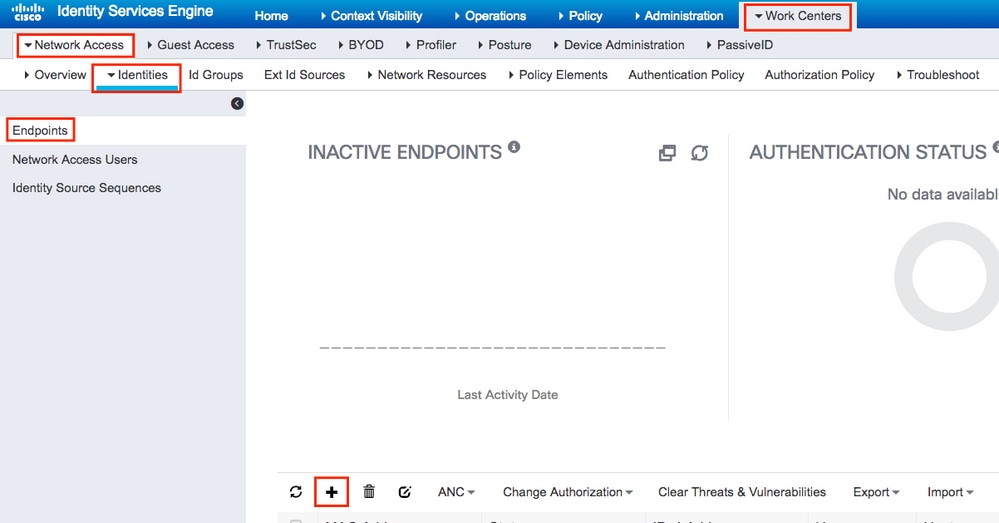

الخطوة 2. انتقل إلى Work Centers > Network Access > Identities > Endpoints > +Add.

تكوين ISE

إضافة 9800 WLC إلى ISE.

اقرأ الإرشادات الواردة في هذا الارتباط: إعلان WLC إلى ISE.

إنشاء قاعدة مصادقة

يتم إستخدام قواعد المصادقة للتحقق من صحة بيانات اعتماد المستخدمين (تحقق مما إذا كان المستخدم هو نفسه بالفعل) والحد من طرق المصادقة المسموح باستخدامها من قبل المستخدم.

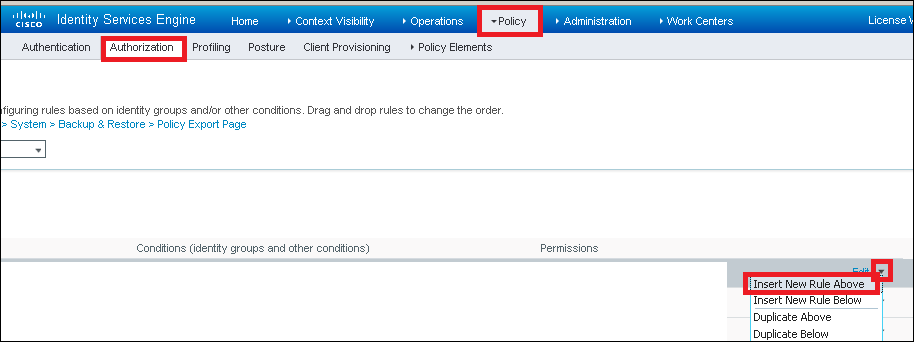

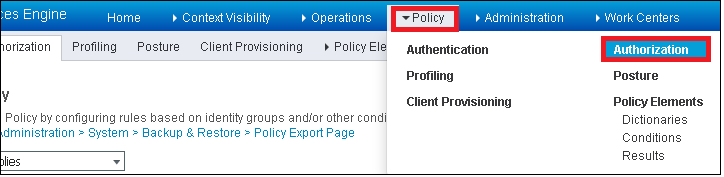

الخطوة 1. انتقل إلى Policy > Authenticationكما هو موضح في الصورة.

تأكد من وجود قاعدة MAB الافتراضية على ISE.

الخطوة 2. تحقق من وجود قاعدة المصادقة الافتراضية ل MAB بالفعل:

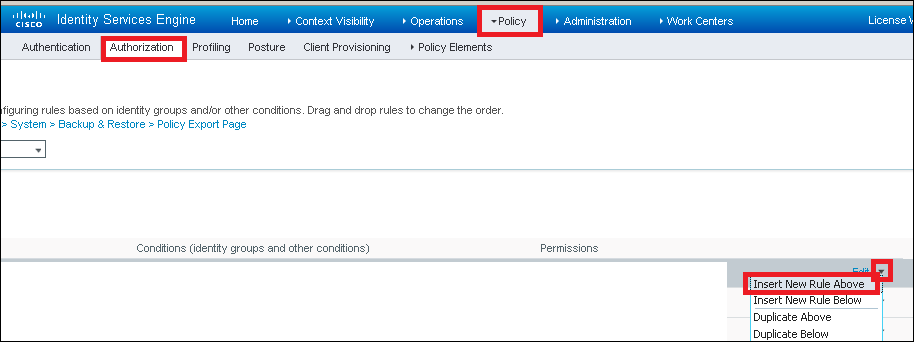

وإذا لم تكن كذلك، يمكنك إضافة واحدة جديدة عند النقر Insert new row above.

إنشاء قاعدة التخويل

قاعدة التفويض هي القاعدة المسؤولة لتحديد أي نتيجة الأذونات (أي ملف تعريف تفويض) التي يتم تطبيقها على العميل.

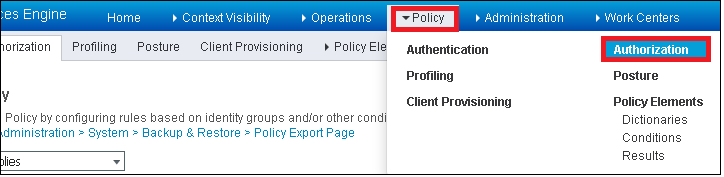

الخطوة 1. انتقل إلى Policy > Authorizationكما هو موضح في الصورة.

الخطوة 2. قم بإدراج قاعدة جديدة كما هو موضح في الصورة.

الخطوة 3. قم بإدخال القيم.

أولا، أختر اسم للقاعدة ومجموعة الهوية حيث يتم تخزين نقطة النهاية (MACaddressgroup) كما هو موضح في الصورة.

بعد ذلك، أختر الشروط الأخرى التي تقوم بعملية التخويل للدخول في هذه القاعدة. في هذا المثال، تتجاوز عملية التخويل هذه القاعدة إذا كانت تستخدم MAB اللاسلكي وينتهي معرف المحطة المستدعى (اسم SSID) الخاص بها mac-authكما هو موضح في الصورة.

وأخيرا، أختر ملف تعريف التخويل الذي يتم تعيينه، في هذه الحالة، PermitAccess للعملاء الذين يضربون هذه القاعدة. انقر Doneواحفظها.

التحقق من الصحة

يمكنك استخدام هذه الأوامر للتحقق من التكوين الحالي:

# show wlan { summary | id | name | all } # show run wlan # show run aaa # show aaa servers # show ap config general # show ap name <ap-name> config general

# show ap tag summary

# show ap name <AP-name> tag detail

# show wlan { summary | id | name | all }

# show wireless tag policy detailed <policy-tag-name>

# show wireless profile policy detailed <policy-profile-name>

استكشاف الأخطاء وإصلاحها

يوفر WLC 9800 إمكانيات التتبع الدائمة. وهذا يضمن تسجيل جميع الأخطاء المتعلقة باتصال العميل والتحذيرات ورسائل مستوى الإشعار بشكل مستمر، كما يمكنك عرض السجلات الخاصة بحادثة أو حالة فشل بعد حدوثها.

ملاحظة: على الرغم من أن ذلك يتوقف على حجم السجلات التي تم إنشاؤها، إلا أنه يمكنك الرجوع بضع ساعات إلى عدة أيام.

لعرض المسارات التي تم تجميعها بواسطة 9800 WLC بشكل افتراضي، يمكنك الاتصال عبر SSH/Telnet ب 9800 WLC وقراءة هذه الخطوات (تأكد من تسجيل الجلسة إلى ملف نصي).

الخطوة 1. تحقق من الوقت الحالي لوحدة التحكم بحيث يمكنك تعقب السجلات من الوقت السابق إلى وقت حدوث المشكلة.

# show clock

الخطوة 2. قم بتجميع syslog من المخزن المؤقت لوحدة التحكم أو syslog الخارجية كما هو محدد بواسطة تكوين النظام. يوفر ذلك طريقة عرض سريعة لصحة النظام وأخطائه إن وجدت.

# show logging

الخطوة 3. تحقق ما إذا تم تمكين أي شروط تصحيح أخطاء.

# show debugging IOSXE Conditional Debug Configs: Conditional Debug Global State: Stop IOSXE Packet Tracing Configs: Packet Infra debugs: Ip Address Port ------------------------------------------------------|----------

ملاحظة: إذا رأيت أي شرط مدرج في القائمة، فهذا يعني أن التتبع يتم تسجيله إلى مستوى تصحيح الأخطاء لجميع العمليات التي تواجه الشروط الممكنة (عنوان MAC وعنوان IP وما إلى ذلك). وهذا يزيد من حجم السجلات. لذلك، يُوصى بمسح جميع الشروط عند عدم التصحيح النشط.

الخطوة 4. إذا لم يكن عنوان MAC الموجود تحت الاختبار مدرجا كشرط في الخطوة 3.، فقم بتجميع آثار مستوى الإشعار التي تظهر دائما لعنوان MAC المحدد.

# show logging profile wireless filter { mac | ip } { <aaaa.bbbb.cccc> | <a.b.c.d> } to-file always-on-<FILENAME.txt>

يمكنك إما عرض المحتوى على الجلسة أو يمكنك نسخ الملف إلى خادم TFTP خارجي.

# more bootflash:always-on-<FILENAME.txt>

or

# copy bootflash:always-on-<FILENAME.txt> tftp://a.b.c.d/path/always-on-<FILENAME.txt>

التصحيح الشرطي والتتبع النشط اللاسلكلي

إذا لم تمنحك المسارات الدائمة معلومات كافية لتحديد مشغل المشكلة قيد التحقيق، يمكنك تمكين تصحيح الأخطاء المشروط والتقاط تتبع Radio Active (RA)، الذي يوفر تتبع مستوى تصحيح الأخطاء لجميع العمليات التي تتفاعل مع الشرط المحدد (عنوان MAC للعميل في هذه الحالة). لتمكين تصحيح الأخطاء المشروط، اقرأ هذه الخطوات.

الخطوة 5. تأكد من عدم تمكين شروط تصحيح الأخطاء.

# clear platform condition all

الخطوة 6. قم بتمكين شرط تصحيح الأخطاء لعنوان MAC للعميل اللاسلكي الذي تريد مراقبته.

تبدأ هذه الأوامر بمراقبة عنوان mac المتوفر لمدة 30 دقيقة (1800 ثانية). يمكنك زيادة هذا الوقت اختياريًا حتى 2085978494 ثانية.

# debug wireless mac <aaaa.bbbb.cccc> {monitor-time <seconds>}

ملاحظة: لمراقبة أكثر من عميل واحد في كل مرة، قم بتشغيل الأمر debug wireless mac<aaaa.bbbb.cccc> لكل عنوان MAC.

ملاحظة: لا ترى إخراج نشاط العميل على جلسة العمل الطرفية، حيث يتم تخزين كل شيء مؤقتا داخليا لعرضه لاحقا.

الخطوة 7. قم بإعادة إنتاج المشكلة أو السلوك الذي تريد مراقبته.

الخطوة 8. قم بإيقاف تصحيح الأخطاء إذا تم نسخ المشكلة قبل انتهاء وقت المراقبة الافتراضي أو المكون.

# no debug wireless mac <aaaa.bbbb.cccc>

ما إن انقضى وقت المدرب أو ال debug لاسلكي يكون، ال 9800 WLC يلد مبرد محلي مع الإسم: ra_trace_MAC_aaaabbbbcccc_HHMMSS.XXX_timezone_DayWeek_Month_Day_year.log

الخطوة 9. قم بتجميع ملف نشاط عنوان mac. يمكنك إما نسخ ra trace .log إلى خادم خارجي أو عرض المخرجات مباشرة على الشاشة.

التحقق من اسم ملف تتبع مسار RA:

# dir bootflash: | inc ra_trace

نسخ الملف إلى خادم خارجي:

# copy bootflash:ra_trace_MAC_aaaabbbbcccc_HHMMSS.XXX_timezone_DayWeek_Month_Day_year.log tftp://a.b.c.d/ra-FILENAME.txt

عرض المحتوى:

# more bootflash:ra_trace_MAC_aaaabbbbcccc_HHMMSS.XXX_timezone_DayWeek_Month_Day_year.log

الخطوة 10. إذا كان السبب الجذري لا يزال غير واضح، فقم بجمع السجلات الداخلية التي تعد طريقة عرض توضيحية أكبر للسجلات على مستوى تصحيح الأخطاء. لا تحتاج إلى تصحيح أخطاء العميل مرة أخرى حيث تقوم فقط بإلقاء نظرة تفصيلية على سجلات تصحيح الأخطاء التي تم تجميعها وتخزينها داخليا بالفعل.

# show logging profile wireless internal filter { mac | ip } { <aaaa.bbbb.cccc> | <a.b.c.d> } to-file ra-internal-<FILENAME>.txt

ملاحظة: يؤدي إخراج الأمر هذا إلى إرجاع آثار لجميع مستويات التسجيل لجميع العمليات وهو كبير الحجم إلى حد ما. اتصل ب cisco TAC أن يساعد أنت عبر هذا أثر.

يمكنك إما نسخ ra-internal-FILENAME.txtالمخرجات إلى خادم خارجي أو عرضها مباشرة على الشاشة.

نسخ الملف إلى خادم خارجي:

# copy bootflash:ra-internal-<FILENAME>.txt tftp://a.b.c.d/ra-internal-<FILENAME>.txt

عرض المحتوى:

# more bootflash:ra-internal-<FILENAME>.txt

الخطوة 11. قم بإزالة شروط تصحيح الأخطاء.

# clear platform condition all

ملاحظة: تأكد من إزالة شروط تصحيح الأخطاء دائما بعد جلسة أستكشاف الأخطاء وإصلاحها.

معلومات ذات صلة

التعليقات

التعليقات