المقدمة

يصف هذا وثيقة التشكيل من EAP محلي على مادة حفازة 9800 WLCs (لاسلكي lan جهاز تحكم).

المتطلبات الأساسية

المتطلبات

يصف هذا وثيقة التشكيل من EAP محلي (بروتوكول المصادقة المتوسع) على مادة حفازة 9800 WLCs، أي أن WLC يعمل كخادم مصادقة RADIUS للعملاء اللاسلكي.

يفترض هذا المستند أنك على معرفة بالتكوين الأساسي لشبكة WLAN على عنصر التحكم في الشبكة المحلية اللاسلكية (WLC) طراز 9800 ويركز فقط على عنصر التحكم في الشبكة المحلية اللاسلكية (WLC) الذي يعمل كخادم EAP محلي للعملاء اللاسلكيين.

المكونات المستخدمة

تم إنشاء المعلومات الواردة في هذا المستند من الأجهزة الموجودة في بيئة معملية خاصة. بدأت جميع الأجهزة المُستخدمة في هذا المستند بتكوين ممسوح (افتراضي). إذا كانت شبكتك قيد التشغيل، فتأكد من فهمك للتأثير المحتمل لأي أمر.

Catalyst 9800 على الإصدار 17.3.6

التكوين

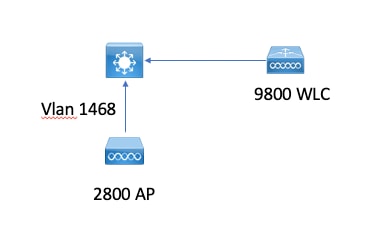

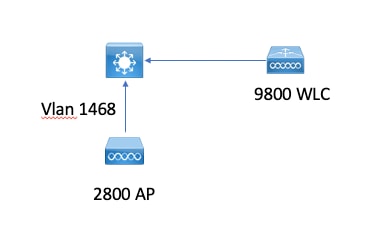

الرسم التخطيطي للشبكة

تكوين EAP المحلي الرئيسي

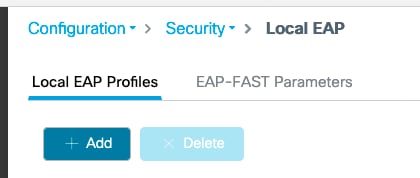

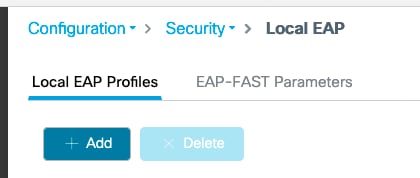

الخطوة 1. ملف تعريف EAP المحلي

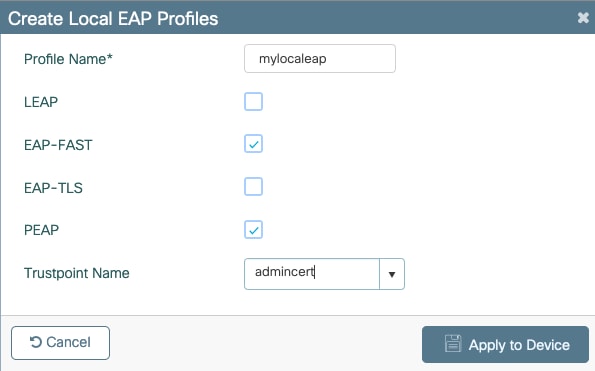

انتقل إلى التكوين > الأمان > EAP المحلي في واجهة مستخدم الويب 9800.

حدد إضافة

أدخل اسم توصيف.

لا يوصى باستخدام LEAP على الإطلاق بسبب ضعف أمنها. يتطلب أي من طرق EAP الثلاثة الأخرى تكوين نقطة ثقة. وذلك لأن 9800، التي تعمل كمصدق، يجب أن ترسل شهادة للعميل ليثق بها.

لا يثق العملاء في الشهادة الافتراضية الخاصة بعنصر التحكم في الشبكة المحلية اللاسلكية (WLC)، لذلك ستحتاج إلى إلغاء تنشيط التحقق من صحة شهادة الخادم على جانب العميل (غير مستحسن) أو تثبيت نقطة ثقة الشهادة على عنصر التحكم في الشبكة المحلية اللاسلكية (WLC) طراز 9800 الذي يثق به العميل (أو قم باستيرادها يدويا في مخزن ثقة العميل).

CLI:

(config)#eap profile mylocapeap

(config-eap-profile)#method peap

(config-eap-profile)#pki-trustpoint admincert

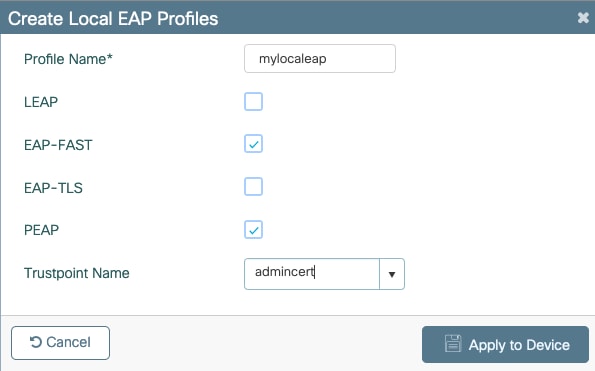

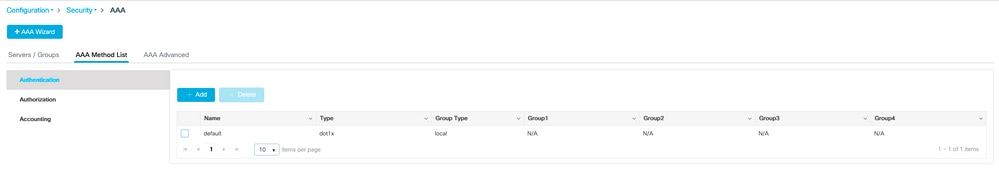

الخطوة 2. أسلوب مصادقة AAA

أنت تحتاج أن يشكل AAA dot1x طريقة أن يشير محليا أيضا in order to استعملت القاعدة معطيات محلي من مستعمل (غير أن أنت يستطيع استعملت LDAP بحث خارجي مثلا).

انتقل إلى Configuration> Security (التكوين) > AAA وانتقل إلى علامة التبويب قائمة طرق AAA لإجراء المصادقة. حدد إضافة.

أختر نوع "dot1x" ونوع المجموعة المحلية.

الخطوة 3. تكوين أسلوب تفويض AAA

انتقل إلى علامة التبويب الفرعية التخويل وقم بإنشاء طريقة جديدة للنوع Credential-download وقم بإشارته إلى المحلي.

نفس الإجراء بالنسبة لنوع تفويض الشبكة

CLI:

(config)#aaa new-model

(config)#aaa authentication dot1x default local

(config)#aaa authorization credential-download default local

(config)#aaa local authentication default authorization default

(config)#aaa authorization network default local

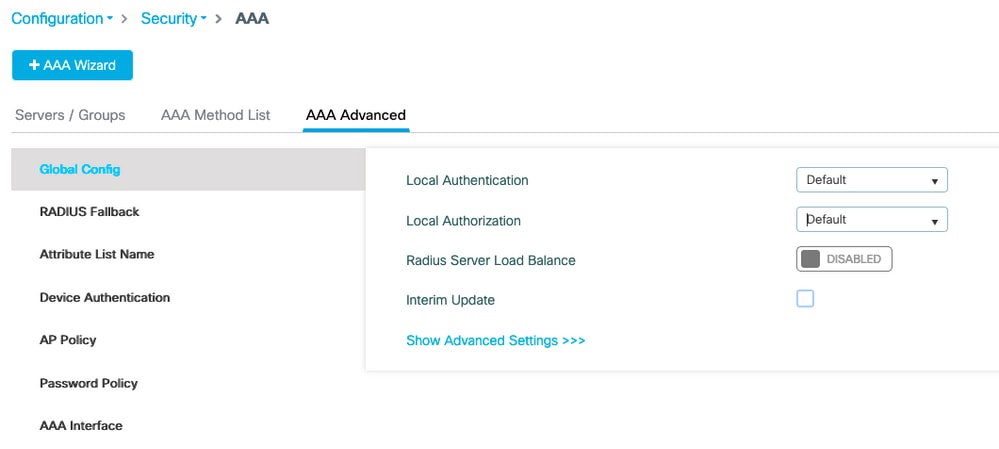

الخطوة 4. تكوين الأساليب المتقدمة المحلية

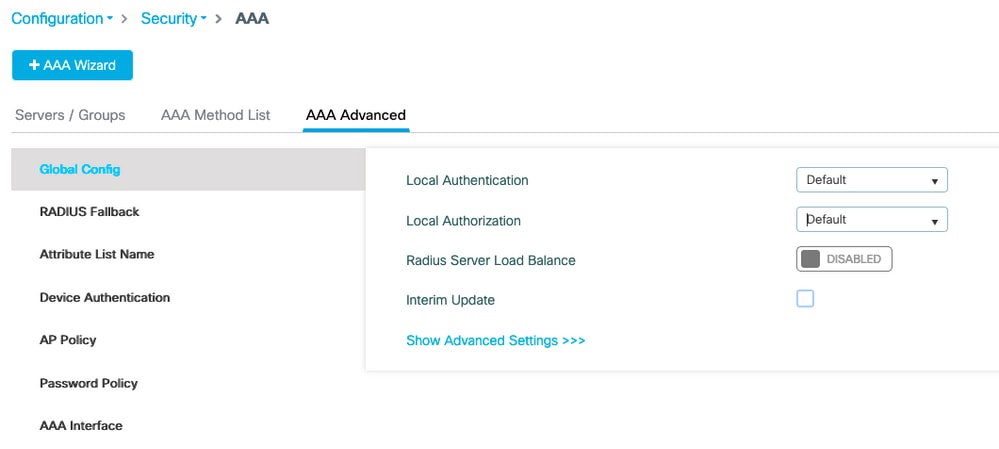

انتقل إلى علامة التبويب خيارات AAA المتقدمة.

قم بتحديد طريقة المصادقة والتفويض المحلية. بما أن هذا المثقف أستخدم طريقة تنزيل بيانات الاعتماد "الافتراضية" و"الافتراضية" dot1x، فأنت بحاجة إلى تعيين الإعداد الافتراضي لكل من المربعات المنسدلة للمصادقة والتفويض المحليين هنا.

في حالة تحديد الأساليب المسماة، أختر "قائمة الطرق" في القائمة المنسدلة وسيسمح لك حقل آخر بإدخال اسم الأسلوب الخاص بك.

CLI:

aaa local authentication default authorization default

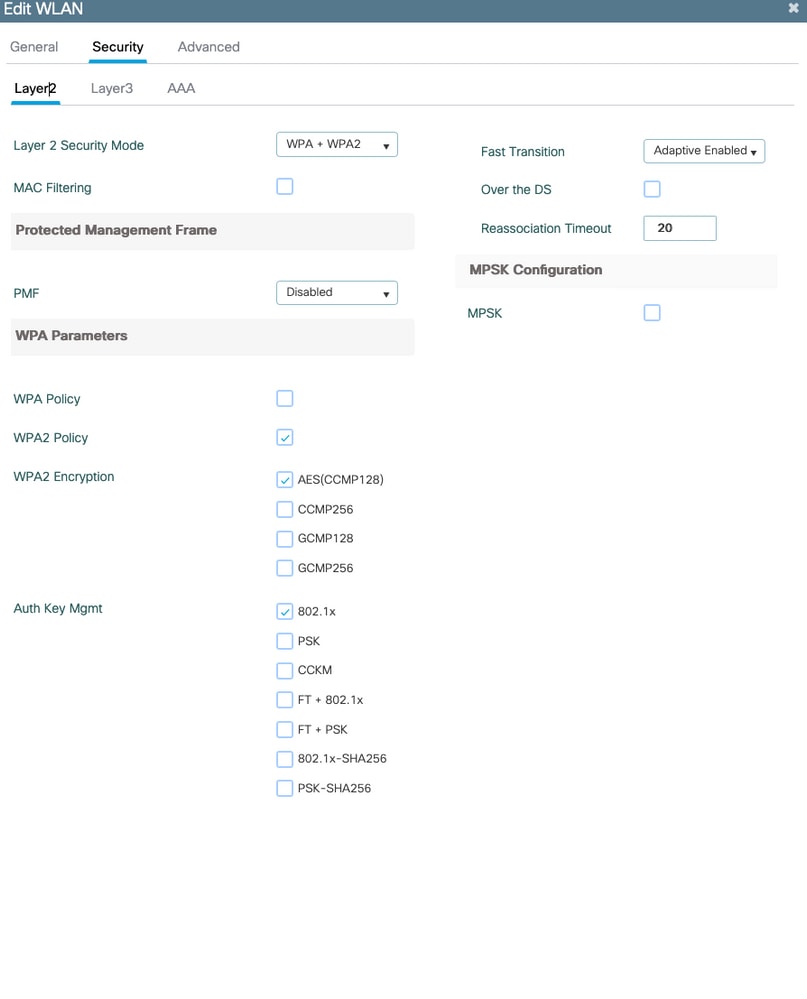

الخطوة 5. تكوين شبكة WLAN

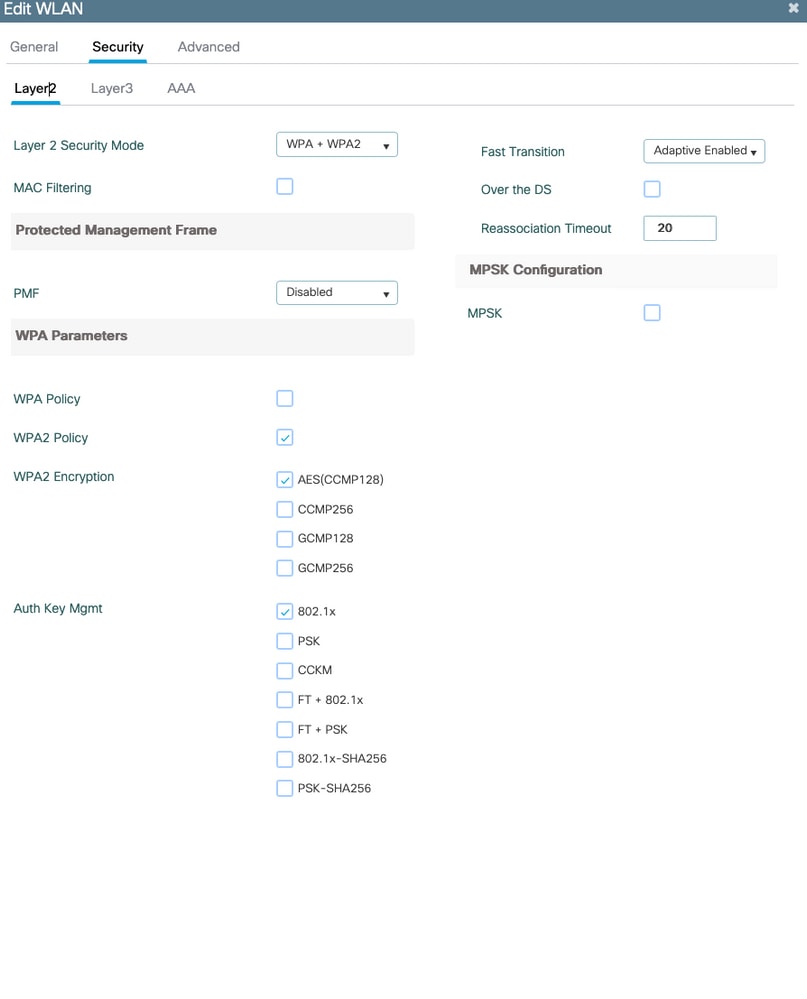

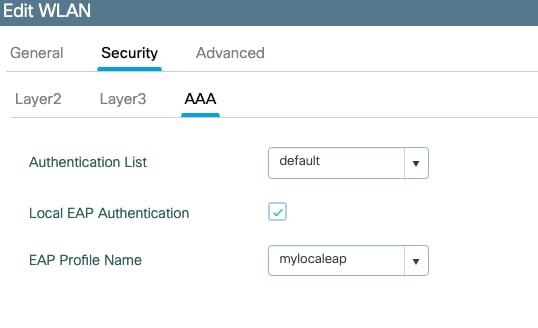

يمكنك بعد ذلك تكوين شبكة WLAN الخاصة بك لتأمين 802.1x مقابل توصيف EAP المحلي وطريقة مصادقة AAA المعرفة في الخطوة السابقة.

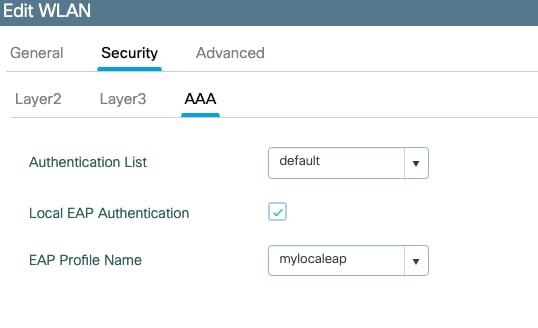

انتقل إلى التكوين > علامات التمييز وتوصيفات > WLANs > + إضافة >

أدخل SSID واسم التوصيف.

يتم تحديد أمان dot1x بشكل افتراضي تحت الطبقة 2.

تحت المصادقة والتفويض والمحاسبة (AAA)، حدد مصادقة EAP المحلية واختر ملف تعريف EAP المحلي وقائمة مصادقة AAA من القائمة المنسدلة.

(config)#wlan localpeapssid 1 localpeapssid

(config-wlan)#security dot1x authentication-list default

(config-wlan)#local-auth mylocaleap

الخطوة 6. إنشاء مستخدم واحد أو أكثر

في واجهة سطر الأوامر (CLI)، يجب أن يكون المستخدمون من نوع مستخدم الشبكة. هنا مثال مستعمل يخلق في CLI:

(config)#user-name 1xuser

creation-time 1572730075

description 1xuser

password 0 Cisco123

type network-user description 1xuser

وبمجرد إنشائها في CLI، يكون هذا المستخدم مرئيا في واجهة مستخدم الويب، ولكن إذا تم إنشاؤه في واجهة مستخدم الويب، فلا توجد طرق لجعله مستخدم شبكة اعتبارا من 16.12

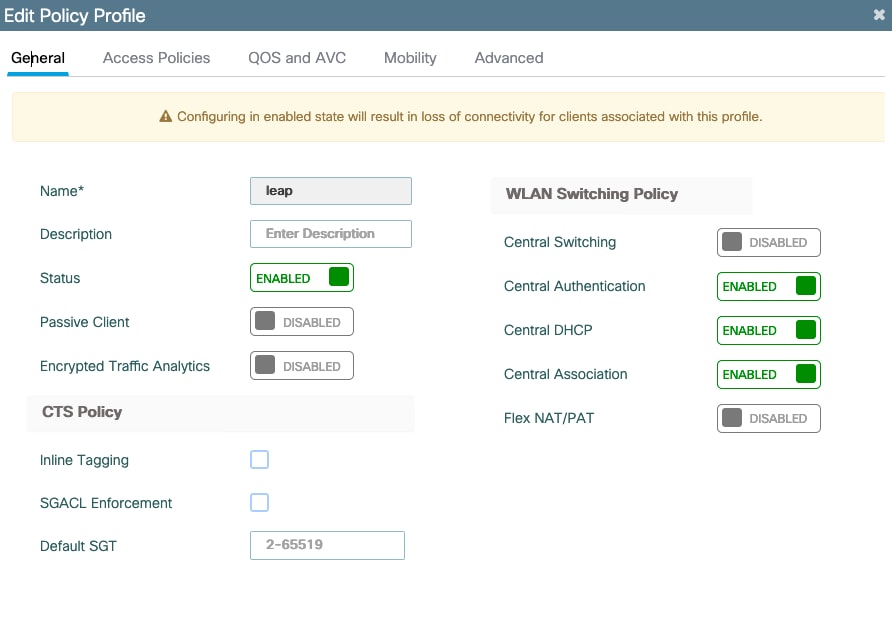

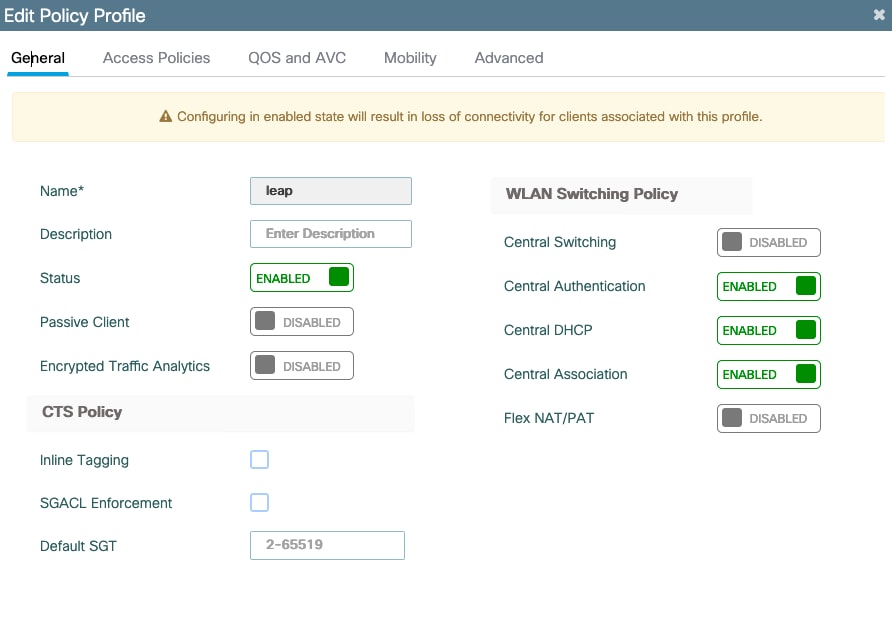

الخطوة 7. إنشاء ملف تعريف نهج. إنشاء علامة نهج لتعيين ملف تعريف WLAN هذا إلى ملف تعريف النهج

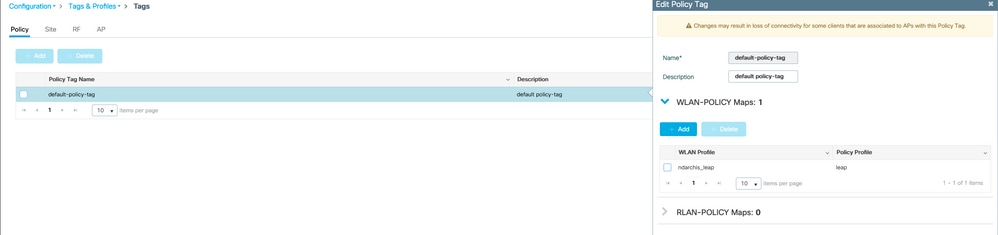

انتقل إلى التهيئة > العلامات وتوصيفات > السياسة

قم بإنشاء ملف تعريف نهج للشبكة المحلية اللاسلكية (WLAN).

يوضح هذا المثال محولا محليا بتقنية FlexConnect ولكن سيناريو المصادقة المركزية على شبكة VLAN رقم 1468 ولكن يعتمد هذا على شبكتك.

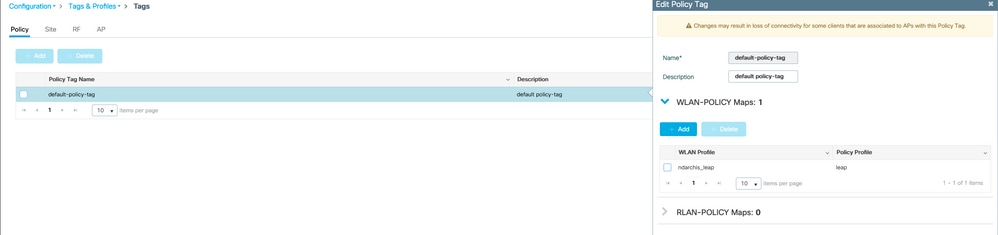

الانتقال إلى التكوين> العلامات والتوصيفات > العلامات

قم بتعيين شبكة WLAN الخاصة بك إلى ملف تعريف نهج داخل العلامة الخاصة بك.

الخطوة 8. نشر علامة النهج إلى نقاط الوصول.

في هذه الحالة، بالنسبة لنقطة وصول واحدة، يمكنك تعيين العلامات مباشرة على نقطة الوصول.

انتقل إلى التكوين > لاسلكي >نقاط الوصول وحدد نقطة الوصول التي تريد تكوينها.

تأكد من أن علامات التمييز المعينة هي التي قمت بتكوينها.

التحقق من الصحة

سطور التكوين الرئيسية كما هو موضح:

aaa new-model

aaa authentication dot1x default local

aaa authorization credential-download default local

aaa local authentication default authorization default

eap profile mylocaleap

method peap

pki-trustpoint admincert

user-name 1xuser

creation-time 1572730075 description 1xuser

password 0 Cisco123

type network-user description 1xuser

wlan ndarchis_leap 1 ndarchis_leap

local-auth mylocaleap

security dot1x authentication-list default

no shutdown

استكشاف الأخطاء وإصلاحها

لاحظ أن Cisco IOS® XE 16.12 والإصدارات الأقدم تدعم فقط TLS 1.0 لمصادقة EAP المحلية والتي يمكن أن تتسبب في مشاكل إذا كان العميل يدعم TLS 1.2 فقط كما هو أكثر فأكثر القاعدة. يدعم Cisco IOS® XE 17.1 والإصدارات الأحدث TLS 1.2 و TLS 1.0.

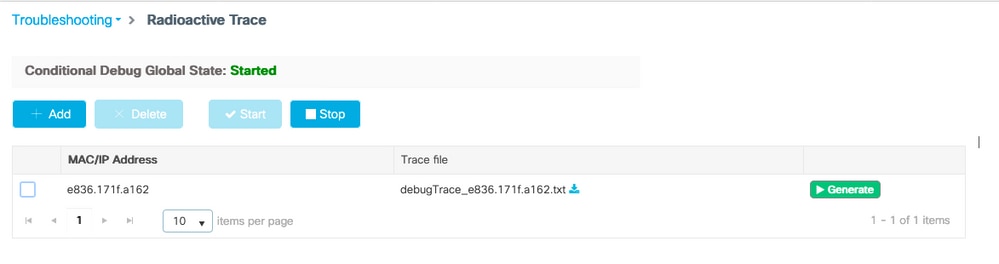

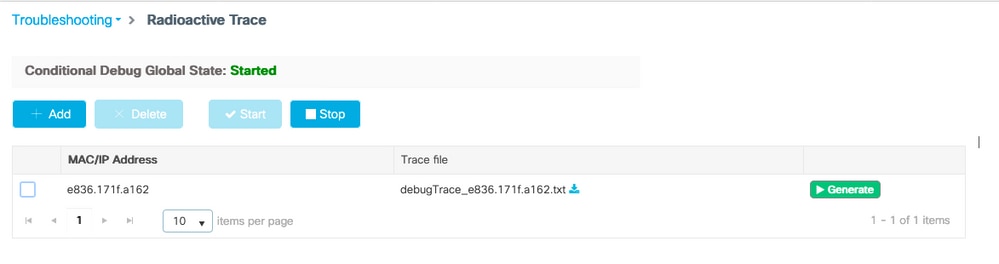

لاستكشاف أخطاء عميل محدد يواجه مشكلة في الاتصال وإصلاحها، أستخدم تتبع RadioActive. انتقل إلى أستكشاف الأخطاء وإصلاحها > RadioActive Trace وأضف عنوان MAC للعميل.

حدد بدء لتمكين التتبع لهذا العميل.

بمجرد أن يتم نسخ المشكلة، يمكنك تحديد الزر توليد لإنتاج ملف يحتوي على إخراج تصحيح الأخطاء.

مثال على عميل يفشل في الاتصال بسبب كلمة مرور خاطئة

2019/10/30 14:54:00.781 {wncd_x_R0-0}{2}: [dot1x] [23294]: (info): [e836.171f.a162:capwap_90000004] Sent EAPOL packet - Version : 3,EAPOL Type : EAP, Payload Length : 8, EAP-Type = EAP-FAST

2019/10/30 14:54:00.781 {wncd_x_R0-0}{2}: [dot1x] [23294]: (info): [e836.171f.a162:capwap_90000004] EAP Packet - REQUEST, ID : 0x5

2019/10/30 14:54:00.784 {wncd_x_R0-0}{2}: [dot1x] [23294]: (info): [e836.171f.a162:capwap_90000004] Received EAPOL packet - Version : 1,EAPOL Type : EAP, Payload Length : 204, EAP-Type = EAP-FAST

2019/10/30 14:54:00.784 {wncd_x_R0-0}{2}: [dot1x] [23294]: (info): [e836.171f.a162:capwap_90000004] EAP Packet - RESPONSE, ID : 0x5

2019/10/30 14:54:00.785 {wncd_x_R0-0}{2}: [caaa-authen] [23294]: (info): [CAAA:AUTHEN:66000006] DEBUG: mlist=(null) for type=0

2019/10/30 14:54:00.788 {wncd_x_R0-0}{2}: [dot1x] [23294]: (info): [e836.171f.a162:capwap_90000004] Sent EAPOL packet - Version : 3,EAPOL Type : EAP, Payload Length : 85, EAP-Type = EAP-FAST

2019/10/30 14:54:00.788 {wncd_x_R0-0}{2}: [dot1x] [23294]: (info): [e836.171f.a162:capwap_90000004] EAP Packet - REQUEST, ID : 0x6

2019/10/30 14:54:00.791 {wncd_x_R0-0}{2}: [dot1x] [23294]: (info): [e836.171f.a162:capwap_90000004] Received EAPOL packet - Version : 1,EAPOL Type : EAP, Payload Length : 6, EAP-Type = EAP-FAST

2019/10/30 14:54:00.791 {wncd_x_R0-0}{2}: [dot1x] [23294]: (info): [e836.171f.a162:capwap_90000004] EAP Packet - RESPONSE, ID : 0x6

2019/10/30 14:54:00.791 {wncd_x_R0-0}{2}: [caaa-authen] [23294]: (info): [CAAA:AUTHEN:66000006] DEBUG: mlist=(null) for type=0

2019/10/30 14:54:00.792 {wncd_x_R0-0}{2}: [dot1x] [23294]: (info): [e836.171f.a162:capwap_90000004] Sent EAPOL packet - Version : 3,EAPOL Type : EAP, Payload Length : 59, EAP-Type = EAP-FAST

2019/10/30 14:54:00.792 {wncd_x_R0-0}{2}: [dot1x] [23294]: (info): [e836.171f.a162:capwap_90000004] EAP Packet - REQUEST, ID : 0x7

2019/10/30 14:54:00.795 {wncd_x_R0-0}{2}: [dot1x] [23294]: (info): [e836.171f.a162:capwap_90000004] Received EAPOL packet - Version : 1,EAPOL Type : EAP, Payload Length : 75, EAP-Type = EAP-FAST

2019/10/30 14:54:00.795 {wncd_x_R0-0}{2}: [dot1x] [23294]: (info): [e836.171f.a162:capwap_90000004] EAP Packet - RESPONSE, ID : 0x7

2019/10/30 14:54:00.795 {wncd_x_R0-0}{2}: [caaa-authen] [23294]: (info): [CAAA:AUTHEN:66000006] DEBUG: mlist=(null) for type=0

2019/10/30 14:54:00.796 {wncd_x_R0-0}{2}: [dot1x] [23294]: (info): [e836.171f.a162:capwap_90000004] Sent EAPOL packet - Version : 3,EAPOL Type : EAP, Payload Length : 91, EAP-Type = EAP-FAST

2019/10/30 14:54:00.796 {wncd_x_R0-0}{2}: [dot1x] [23294]: (info): [e836.171f.a162:capwap_90000004] EAP Packet - REQUEST, ID : 0x8

2019/10/30 14:54:00.804 {wncd_x_R0-0}{2}: [dot1x] [23294]: (info): [e836.171f.a162:capwap_90000004] Received EAPOL packet - Version : 1,EAPOL Type : EAP, Payload Length : 123, EAP-Type = EAP-FAST

2019/10/30 14:54:00.804 {wncd_x_R0-0}{2}: [dot1x] [23294]: (info): [e836.171f.a162:capwap_90000004] EAP Packet - RESPONSE, ID : 0x8

2019/10/30 14:54:00.804 {wncd_x_R0-0}{2}: [caaa-authen] [23294]: (info): [CAAA:AUTHEN:66000006] DEBUG: mlist=(null) for type=0

2019/10/30 14:54:00.805 {wncd_x_R0-0}{2}: [dot1x] [23294]: (info): [e836.171f.a162:capwap_90000004] Sent EAPOL packet - Version : 3,EAPOL Type : EAP, Payload Length : 139, EAP-Type = EAP-FAST

2019/10/30 14:54:00.805 {wncd_x_R0-0}{2}: [dot1x] [23294]: (info): [e836.171f.a162:capwap_90000004] EAP Packet - REQUEST, ID : 0x9

2019/10/30 14:54:00.808 {wncd_x_R0-0}{2}: [dot1x] [23294]: (info): [e836.171f.a162:capwap_90000004] Received EAPOL packet - Version : 1,EAPOL Type : EAP, Payload Length : 75, EAP-Type = EAP-FAST

2019/10/30 14:54:00.808 {wncd_x_R0-0}{2}: [dot1x] [23294]: (info): [e836.171f.a162:capwap_90000004] EAP Packet - RESPONSE, ID : 0x9

2019/10/30 14:54:00.808 {wncd_x_R0-0}{2}: [caaa-authen] [23294]: (info): [CAAA:AUTHEN:66000006] DEBUG: mlist=(null) for type=0

2019/10/30 14:54:00.808 {wncd_x_R0-0}{2}: [eap] [23294]: (info): FAST:EAP_FAIL from inner method MSCHAPV2

2019/10/30 14:54:00.808 {wncd_x_R0-0}{2}: [dot1x] [23294]: (info): [e836.171f.a162:capwap_90000004] Sent EAPOL packet - Version : 3,EAPOL Type : EAP, Payload Length : 59, EAP-Type = EAP-FAST

2019/10/30 14:54:00.808 {wncd_x_R0-0}{2}: [dot1x] [23294]: (info): [e836.171f.a162:capwap_90000004] EAP Packet - REQUEST, ID : 0xa

2019/10/30 14:54:00.811 {wncd_x_R0-0}{2}: [dot1x] [23294]: (info): [e836.171f.a162:capwap_90000004] Received EAPOL packet - Version : 1,EAPOL Type : EAP, Payload Length : 59, EAP-Type = EAP-FAST

2019/10/30 14:54:00.811 {wncd_x_R0-0}{2}: [dot1x] [23294]: (info): [e836.171f.a162:capwap_90000004] EAP Packet - RESPONSE, ID : 0xa

2019/10/30 14:54:00.811 {wncd_x_R0-0}{2}: [caaa-authen] [23294]: (info): [CAAA:AUTHEN:66000006] DEBUG: mlist=(null) for type=0

2019/10/30 14:54:00.812 {wncd_x_R0-0}{2}: [eap-auth] [23294]: (info): FAIL for EAP method name: EAP-FAST on handle 0xBD000006

2019/10/30 14:54:00.812 {wncd_x_R0-0}{2}: [dot1x] [23294]: (info): [e836.171f.a162:capwap_90000004] Raised identity update event for eap method EAP-FAST

2019/10/30 14:54:00.813 {wncd_x_R0-0}{2}: [errmsg] [23294]: (note): %DOT1X-5-FAIL: Authentication failed for client (e836.171f.a162) with reason (Cred Fail) on Interface capwap_90000004 AuditSessionID 00000000000000101D28423A Username: fakeuser

2019/10/30 14:54:00.813 {wncd_x_R0-0}{2}: [auth-mgr] [23294]: (info): [e836.171f.a162:capwap_90000004] Authc failure from Dot1X, Auth event fail

التعليقات

التعليقات