تكوين &؛ أستكشاف أخطاء قوائم التحكم في الوصول (ACL) القابلة للتنزيل وإصلاحها على Catalyst 9800

خيارات التنزيل

-

ePub (2.3 MB)

العرض في تطبيقات مختلفة على iPhone أو iPad أو نظام تشغيل Android أو قارئ Sony أو نظام التشغيل Windows Phone

لغة خالية من التحيز

تسعى مجموعة الوثائق لهذا المنتج جاهدة لاستخدام لغة خالية من التحيز. لأغراض مجموعة الوثائق هذه، يتم تعريف "خالية من التحيز" على أنها لغة لا تعني التمييز على أساس العمر، والإعاقة، والجنس، والهوية العرقية، والهوية الإثنية، والتوجه الجنسي، والحالة الاجتماعية والاقتصادية، والتمييز متعدد الجوانب. قد تكون الاستثناءات موجودة في الوثائق بسبب اللغة التي يتم تشفيرها بشكل ثابت في واجهات المستخدم الخاصة ببرنامج المنتج، أو اللغة المستخدمة بناءً على وثائق RFP، أو اللغة التي يستخدمها منتج الجهة الخارجية المُشار إليه. تعرّف على المزيد حول كيفية استخدام Cisco للغة الشاملة.

حول هذه الترجمة

ترجمت Cisco هذا المستند باستخدام مجموعة من التقنيات الآلية والبشرية لتقديم محتوى دعم للمستخدمين في جميع أنحاء العالم بلغتهم الخاصة. يُرجى ملاحظة أن أفضل ترجمة آلية لن تكون دقيقة كما هو الحال مع الترجمة الاحترافية التي يقدمها مترجم محترف. تخلي Cisco Systems مسئوليتها عن دقة هذه الترجمات وتُوصي بالرجوع دائمًا إلى المستند الإنجليزي الأصلي (الرابط متوفر).

المحتويات

المقدمة

يصف هذا المستند كيفية تكوين قوائم التحكم في الوصول (ACL) القابلة للتنزيل (dACLs) واستكشاف أخطائها وإصلاحها على وحدة التحكم في الشبكة المحلية (LAN) اللاسلكية (WLC) من Catalyst 9800.

معلومات أساسية

تم دعم قوائم التحكم في الوصول إلى البنية الأساسية (dACLs) لسنوات عديدة في محولات Cisco IOS® و IOS XE®. تشير قائمة التحكم في الوصول للبنية الأساسية (dACL) إلى حقيقة أن جهاز الشبكة يقوم بتنزيل إدخالات قائمة التحكم في الوصول (ACL) بشكل ديناميكي من خادم RADIUS عند حدوث المصادقة، بدلا من وجود نسخة محلية من قائمة التحكم في الوصول (ACL) ويتم تعيين اسم قائمة التحكم في الوصول (ACL) له فقط. يتوفر مثال أكثر اكتمالا لتكوين Cisco ISE. يركز هذا المستند على Cisco Catalyst 9800 الذي يدعم قوائم التحكم في الوصول (dACLs) للتحويل المركزي منذ إصدار 17.10.

المتطلبات الأساسية

تتمثل الفكرة وراء هذا المستند في توضيح إستخدام قوائم التحكم في الوصول (ACL) على Catalyst 9800 من خلال مثال تكوين SSID أساسي، مما يوضح كيف يمكن تخصيصها بالكامل.

في وحدة التحكم اللاسلكية Catalyst 9800، قوائم التحكم في الوصول (ACL) القابلة للتنزيل هي

- مدعوم بدءا من الإصدار Cisco IOS XE Dublin 17.10.1.

-

مدعوم لوحدة التحكم المركزية مع نقاط الوصول في الوضع المحلي فقط (أو تحويل FlexConnect المركزي). لا يدعم التحويل المحلي FlexConnect قائمة التحكم في الوصول للبنية الأساسية (dACL).

المتطلبات

توصي Cisco بأن تكون لديك معرفة بالمواضيع التالية:

- نموذج تكوين Catalyst Wireless 9800.

- قوائم التحكم في الوصول (ACL) إلى IP من Cisco.

المكونات المستخدمة

تستند المعلومات الواردة في هذا المستند إلى إصدارات البرامج والمكونات المادية التالية:

- Catalyst 9800-CL (مقابل Dublin 17.12.03).

- ISE (v. 3.2).

تم إنشاء المعلومات الواردة في هذا المستند من الأجهزة الموجودة في بيئة معملية خاصة. بدأت جميع الأجهزة المُستخدمة في هذا المستند بتكوين ممسوح (افتراضي). إذا كانت شبكتك قيد التشغيل، فتأكد من فهمك للتأثير المحتمل لأي أمر.

التكوين

خلال دليل التكوين هذا، حتى إذا كانت الطرق مختلفة (على سبيل المثال مصادقة WLAN وتكوين النهج وما إلى ذلك)، فإن النتيجة النهائية هي نفسها. في السيناريو الموضح هنا، إثنان من هوية المستخدم يتم تعريفهما على أنهما USER1 و USER2. كلاهما ممنحان حق الوصول إلى الشبكة اللاسلكية. لكل منها، على التوالي، ACL_USER1 و ACL_USER2 التي يتم تنزيل قوائم التحكم في الوصول (ACL) منها بواسطة Catalyst 9800 من ISE.

إستخدام قوائم التحكم في الوصول للبنية الأساسية (dACL) مع 802.1x SSIDs

الرسم التخطيطي للشبكة

تكوين وحدة التحكُّم في شبكة LAN اللاسلكية (WLC)

لتفاصيل حول تكوين SSIDs 802.1x واستكشاف الأخطاء وإصلاحها على Catalyst 9800، يرجى الرجوع إلى مصادقة Configure 802.1X على دليل تكوين سلسلة وحدة التحكم اللاسلكية Catalyst 9800.

الخطوة 1. قم بتكوين SSID.

تمتع بتكوين SSID مصدق باستخدام ISE كخادم RADIUS وفقا لمعيار 802.1x. في هذا المستند، تم تسمية SSID باسم "dacl_DOT1X_SSID".

من واجهة المستخدم الرسومية:

انتقل إلى التكوين > علامات وملفات التعريف > WLAN وأنشئ شبكة WLAN مماثلة لتلك المعروضة هنا:

من واجهة سطر الأوامر:

WLC#configure terminal

WLC(config)#wlan DACL_DOT1X_SSID 2 DACL_DOT1X_SSID

WLC(config-wlan)#security dot1x authentication-list DOT1X

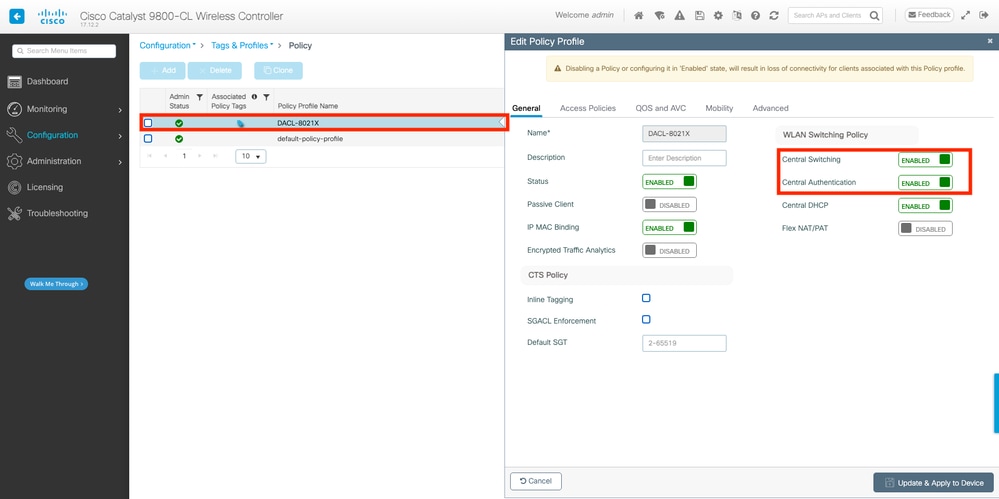

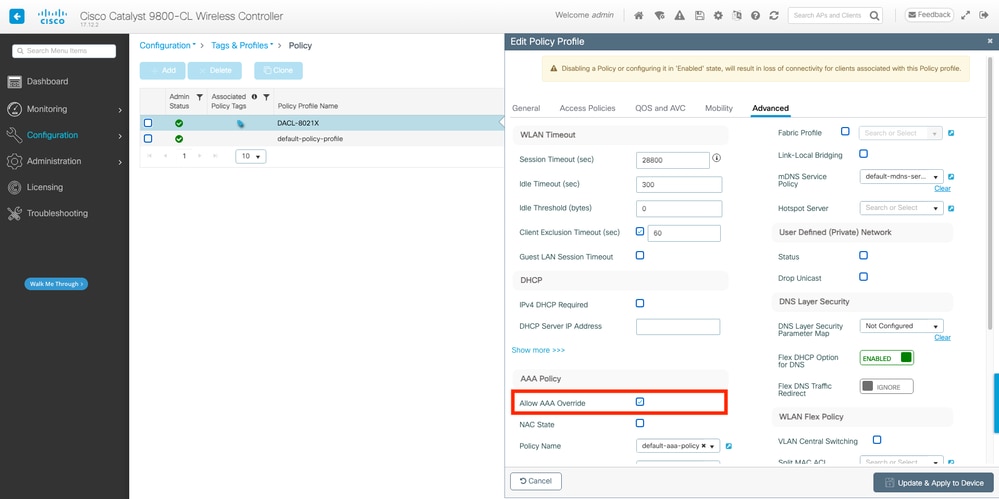

WLC(config-wlan)#no shutdownالخطوة 2. قم بتكوين ملف تعريف النهج.

قم بتكوين ملف تعريف النهج المستخدم مع SSID المعرف أعلاه. في ملف تعريف النهج هذا، تأكد من تكوين تجاوز AAA من علامة التبويب "خيارات متقدمة"، كما هو موضح في لقطة الشاشة. في هذا المستند، يكون ملف تعريف السياسة المستخدم هو "DACL-8021X".

كما هو موضح في قسم المتطلبات الأساسية، يتم دعم قوائم التحكم في الوصول للبنية الأساسية (dACLs) فقط لعمليات نشر التحويل/المصادقة المركزية. تأكد من تكوين ملف تعريف النهج بهذه الطريقة.

من واجهة المستخدم الرسومية:

انتقل إلى التكوين > علامات وملفات التعريف > السياسة، ثم حدد ملف تعريف السياسة المستخدم ثم قم بتكوينه كما هو موضح.

من واجهة سطر الأوامر:

WLC#configure terminal

WLC(config)#wireless profile policy DACL-8021X

WLC(config-wireless-policy)#aaa-override

WLC(config-wireless-policy)#vlan VLAN_1413

WLC(config-wireless-policy)#no shutdownالخطوة 3. قم بتعيين ملف تعريف النهج و SSID لعلامة النهج المستخدمة.

من واجهة المستخدم الرسومية:

انتقل إلى التكوين > علامات تمييز وملفات تعريف > علامات تمييز. من علامة التبويب علامات التمييز الخاصة بالسياسة قم بإنشاء (أو تحديد) علامة التمييز المستخدمة وقم بتعيينها للشبكة المحلية اللاسلكية (WLAN) وملف تعريف السياسة أثناء الخطوات 1-2.

من واجهة سطر الأوامر:

WLC#configure terminal

WLC(config)#wireless tag policy default-policy-tag

WLC(config-policy-tag)#description "default policy-tag"

WLC(config-policy-tag)#wlan DACL_DOT1X_SSID policy DACL-8021Xالخطوة 4. السماح بالسمة الخاصة بالمورد.

يتم تمرير قوائم التحكم في الوصول (ACL) القابلة للتنزيل عبر سمات المورد المحددة (VSA) في تبادل RADIUS بين ISE و WLC. يمكن تمكين دعم هذه السمات على عنصر التحكم في الشبكة المحلية اللاسلكية (WLC)، باستخدام أمر واجهة سطر الأوامر (CLI) هذا.

من واجهة سطر الأوامر:

WLC#configure terminal

WLC(config)#radius-server vsa send authenticationالخطوة 5. تكوين قائمة التخويل الافتراضية.

عند العمل مع قائمة التحكم في الوصول للبنية الأساسية (dACL)، يجب فرض تفويض الشبكة من خلال بروتوكول RADIUS لوحدة التحكم في الشبكة المحلية اللاسلكية (WLC) لتخويل أي مستخدم يصدق على SSID المكون من 802.1x. وفي الواقع، لا تتم معالجة مرحلة المصادقة فقط بل التفويض أيضا على جانب خادم RADIUS هنا. لذلك، تكون قائمة التخويل مطلوبة في هذه الحالة.

تأكد من أن أسلوب تفويض الشبكة الافتراضي هو جزء من تكوين 9800.

من واجهة المستخدم الرسومية:

انتقل إلى التكوين > الأمان > AAA ومن قائمة طرق AAA > علامة التبويب التفويض، قم بإنشاء طريقة تخويل مماثلة للطريقة الموضحة.

من واجهة سطر الأوامر:

WLC#configure terminal

WLC(config)#aaa authorization network default group radiusتكوين ISE

عند تنفيذ قوائم التحكم في الوصول للبنية الأساسية (dACLs) في البيئة اللاسلكية باستخدام تقنية ISE، يمكن إجراء تكوينين مشتركين لمعرفة ما يلي:

- تكوين قائمة التحكم في الوصول للبنية الأساسية (dACL) لكل مستخدم. وبهذا، تحتوي كل هوية معينة على قائمة تحكم في الوصول للبنية الأساسية (dACL) تم تعيينها بفضل حقل هوية مخصص.

- تكوين قائمة التحكم في الوصول للبنية الأساسية (dACL) لكل نتيجة. أثناء إختيار هذه الطريقة، يتم تعيين قائمة تحكم في الوصول إلى البنية الأساسية (dACL) معينة لمستخدم استنادا إلى نهج التخويل الذي تطابقت معه على مجموعة النهج المستخدمة.

قوائم التحكم في الوصول لكل مستخدم

الخطوة 1. تحديد سمة مستخدم مخصص ل dACL

لتتمكن من تعيين قائمة التحكم في الوصول إلى dACL لهوية مستخدم، يجب أولا أن يكون هذا الحقل قابلا للتكوين على الهوية التي تم إنشاؤها. بشكل افتراضي، في ISE، لا يتم تحديد حقل "ACL" لأي هوية جديدة تم إنشاؤها. وللتغلب على ذلك، يمكن إستخدام "سمة المستخدم المخصصة" وتعريف حقل تكوين جديد. للقيام بذلك، انتقل إلى إدارة > إدارة الهوية > إعدادات > سمات المستخدم المخصصة. أستخدم الزر + لإضافة سمة جديدة مماثلة لتلك المعروضة. في هذا المثال، اسم السمة المخصصة هو قائمة التحكم في الوصول (ACL).

بمجرد تكوين هذا، أستخدم الزر "حفظ" لتحديد التغييرات.

الخطوة 2. تكوين قائمة التحكم في الوصول للبنية الأساسية (dACL)

انتقل إلى السياسة > عناصر السياسة > النتائج > التخويل > قوائم التحكم في الوصول (ACL) القابلة للتنزيل للاطلاع على ISE وتعريفها. أستخدم الزر "إضافة" لإنشاء زر جديد.

وهذا يؤدي إلى فتح نموذج تكوين قائمة التحكم في الوصول (ACL) الجديدة القابلة للتنزيل. في هذه الحالة، قم بتكوين هذه الحقول:

- الاسم: اسم قائمة التحكم في الوصول للبنية الأساسية (dACL) المحدد.

- الوصف (إختياري): وصف موجز لاستخدام قائمة التحكم في الوصول للبنية الأساسية (dACL) التي تم إنشاؤها.

- إصدار IP: إصدار بروتوكول IP المستخدم في قائمة التحكم في الوصول للبنية الأساسية (dACL) المحددة (الإصدار 4 أو 6 أو كلا).

- محتوى قائمة التحكم في الوصول للبنية الأساسية (DACL): محتوى قائمة التحكم في الوصول للبنية الأساسية (dACL)، وفقا لصياغة قائمة التحكم في الوصول (ACL) من Cisco IOS XE.

في هذا المستند، تكون قائمة التحكم في الوصول للبنية الأساسية (dACL) المستخدمة هي "acl_user1"، بينما تسمح قائمة التحكم في الوصول للبنية الأساسية هذه بأي حركة مرور باستثناء الحركة المحددة إلى 10.48.39.186 و 10.48.39.13.

بمجرد تكوين الحقول، أستخدم الزر "إرسال" لإنشاء قائمة التحكم في الوصول للبنية الأساسية (dACL).

كرر الخطوة لتحديد قائمة التحكم في الوصول للبنية الأساسية (dACL) للمستخدم الثاني، acl_USER2، كما هو موضح في الشكل.

الخطوة 3. تعيين قائمة التحكم في الوصول إلى dACL إلى هوية تم إنشاؤها

بمجرد إنشاء قائمة التحكم في الوصول للبنية الأساسية (dACL)، يمكن تعيينها إلى أي معرف ISE باستخدام السمات المخصصة للمستخدم التي تم إنشاؤها في الخطوة 1. للقيام بذلك، انتقل إلى الإدارة > إدارة الهوية > الهويات > المستخدمين. كالعادة، أستخدم زر "إضافة" لإنشاء مستخدم.

في نموذج تكوين "مستخدم الوصول إلى الشبكة الجديد"، قم بتعريف اسم المستخدم وكلمة المرور الخاصين بالمستخدم الذي تم إنشاؤه. أستخدم السمة المخصصة "ACL" لتعيين قائمة التحكم في الوصول للبنية الأساسية (dACL) التي تم إنشاؤها في الخطوة 2 إلى الهوية. في المثال، يتم تحديد هوية USER1 التي تستخدم ACL_USER1.

بمجرد أن يتم تكوين الحقول بشكل صحيح، أستخدم الزر "إرسال" لإنشاء الهوية.

كرر هذه الخطوة لإنشاء USER2 وتعيين ACL_USER2 إليه.

الخطوة 4. تكوين نتيجة نهج التخويل.

بمجرد تكوين الهوية وتعيين قائمة التحكم في الوصول للبنية الأساسية (dACL) لها، يجب تكوين نهج التخويل لمطابقة سمة المستخدم المخصصة "ACL" المحددة لمهمة مشتركة للتخويل موجودة. للقيام بذلك، انتقل إلى السياسة > عناصر السياسة > النتائج > التفويض > ملفات تخصيص التفويض. أستخدم الزر "إضافة" لتعريف نهج تخويل جديد.

- الاسم: اسم نهج التخويل، هنا "9800-DOT1X-USERS".

- نوع الوصول: نوع الوصول المستخدم عند مطابقة هذا النهج، هنا ACCESS_ACCEPT.

- مهمة مشتركة: مطابقة "اسم قائمة التحكم بالوصول (DACL)" مع InternalUser:<اسم سمة مخصصة تم إنشاؤها> للمستخدم الداخلي.وفقا للأسماء المستخدمة في هذا المستند، يتم تكوين ملف التعريف 9800-DOT1X-Users باستخدام قائمة التحكم بالوصول (dACL) التي تم تكوينها ك InternalUser:ACL.

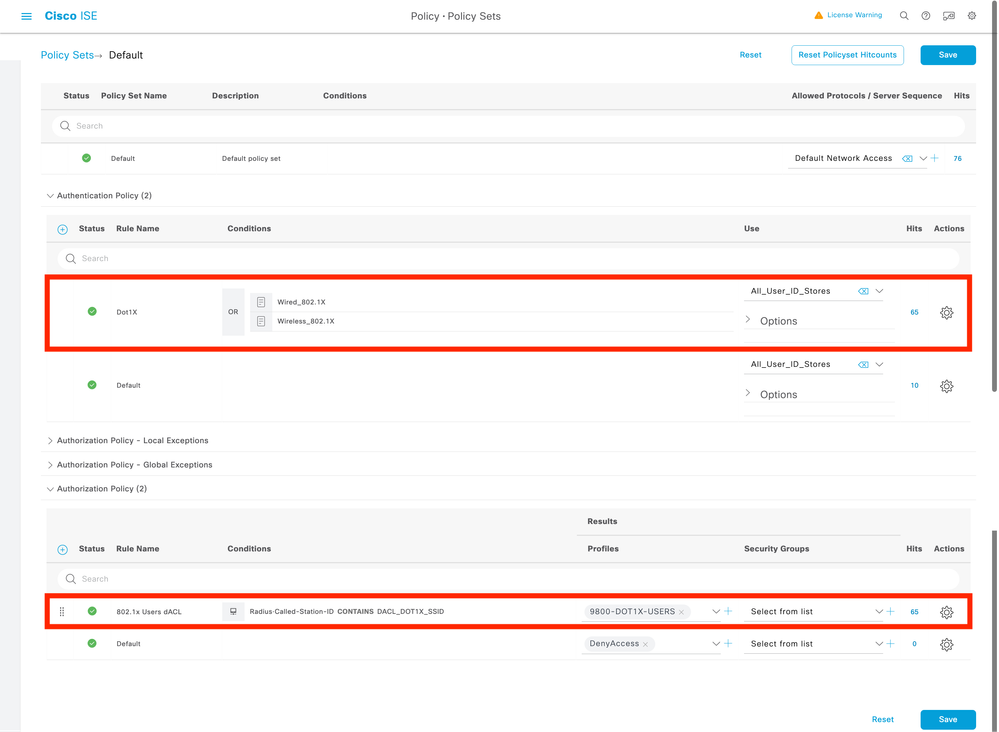

الخطوة 5. إستخدام ملف تعريف التخويل في مجموعة النهج.

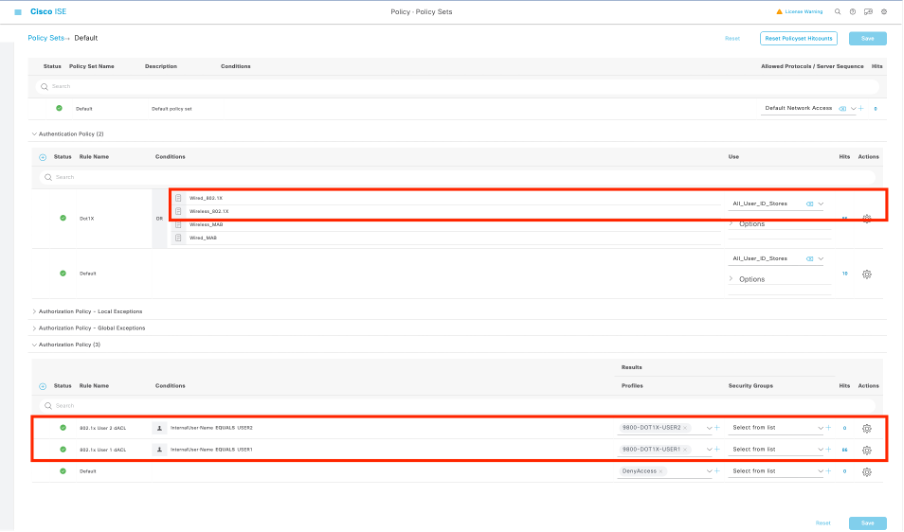

بمجرد تحديد نتيجة ملف تعريف التخويل بشكل صحيح، يظل من الضروري أن يكون جزءا من مجموعة النهج المستخدمة لمصادقة المستخدمين اللاسلكيين وتخويلهم. انتقل إلى النهج > مجموعات النهج وافتح مجموعة النهج المستخدمة.

هنا، تتطابق قاعدة سياسة المصادقة "dot1x" مع أي اتصال تم إجراؤه عبر الاتصال السلكي أو اللاسلكي 802.1x. تقوم قاعدة سياسة التخويل "802.1x Users dACL" بتنفيذ شرط على SSID المستخدم (أي RADIUS-call-station-id يحتوي على DACL_DOT1X_SSID). إذا تم إجراء الاعتماد على شبكة WLAN "DACL_DOT1X_SSID"، فسيتم إستخدام ملف التعريف "9800-DOT1X-USERS" المحدد في الخطوة 4 لتخويل المستخدم.

قوائم التحكم في الوصول لكل نتيجة

لتجنب المهمة الهائلة المتمثلة في تخصيص قائمة تحكم في الوصول (dACL) معينة لكل هوية تم إنشاؤها على ISE، يمكن إختيار تطبيق قائمة التحكم في الوصول للبنية الأساسية (dACL) على نتيجة سياسة معينة. يتم تطبيق هذه النتيجة بعد ذلك استنادا إلى أي شرط يتوافق مع قواعد التخويل من مجموعة النهج المستخدمة.

الخطوة 1. تكوين قائمة التحكم في الوصول للبنية الأساسية (dACL)

قم بتنفيذ الخطوة نفسها 2 من قسم قوائم التحكم في الوصول لكل مستخدم من أجل تحديد قوائم التحكم في الوصول للبنية الأساسية (dACLs) اللازمة. هنا، هذان هما ACL_USER1 و ACL_USER2.

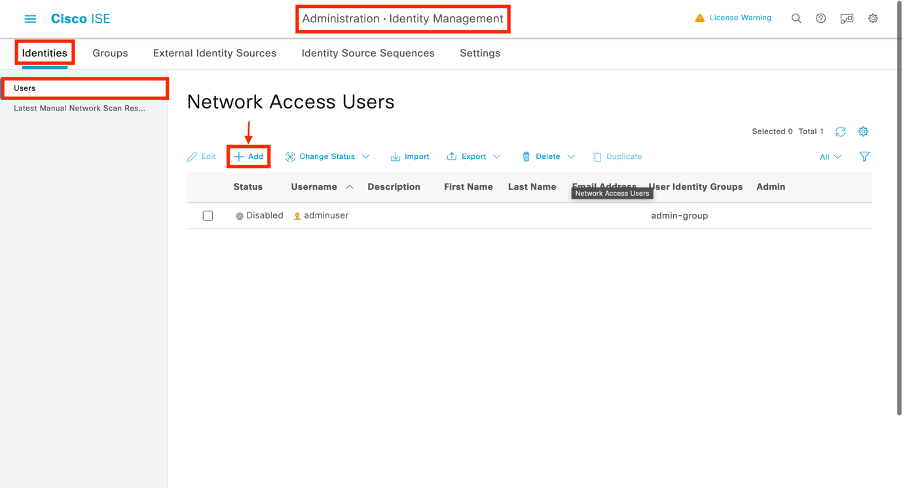

الخطوة 2. إنشاء هويات

انتقل إلى إدارة > إدارة الهوية > هويات > مستخدمين واستخدم زر "إضافة" لإنشاء مستخدم.

في نموذج تكوين "مستخدم الوصول إلى الشبكة الجديد"، قم بتعريف اسم المستخدم وكلمة المرور الخاصين بالمستخدم الذي تم إنشاؤه.

كرر هذه الخطوة لإنشاء USER2.

الخطوة 4. تكوين نتيجة نهج التخويل.

بمجرد تكوين الهوية وقائمة التحكم في الوصول للبنية الأساسية (dACL)، يجب تكوين نهج التخويل من أجل تعيين قائمة تحكم في الوصول للبنية الأساسية (dACL) معينة للمستخدم الذي يطابق الشرط لاستخدام هذا النهج. للقيام بذلك، انتقل إلى السياسة > عناصر السياسة > النتائج > التخويل > ملفات تخصيص التخويل. أستخدم الزر "إضافة" لتعريف نهج تخويل جديد وإكمال هذه الحقول.

- الاسم: اسم نهج التخويل، هنا "9800-DOT1X-USER1".

- نوع الوصول: نوع الوصول المستخدم عند مطابقة هذا النهج، هنا ACCESS_ACCEPT.

- مهمة مشتركة: مطابقة "اسم قائمة التحكم في الوصول (DACL)" مع "ACL_USER1" للمستخدم الداخلي. طبقا للأسماء المستخدمة في هذا المستند، يتم تكوين ملف التعريف 9800-DOT1X-USER1 باستخدام قائمة التحكم بالوصول الخاصة بالمنفذ (dACL) التي تم تكوينها على هيئة "ACL_USER1".

كرر هذه الخطوة لإنشاء نتيجة النهج "9800-DOT1X-USER2" وتعيين "ACL_USER2" ك DACL لها.

الخطوة 5. إستخدام ملفات تعريف التخويل في مجموعة النهج.

بمجرد تحديد نتائج ملف تعريف التخويل بشكل صحيح، يظل من الضروري أن يكون جزءا من مجموعة النهج المستخدمة لمصادقة المستخدمين اللاسلكيين وتخويلهم. انتقل إلى النهج > مجموعات النهج وافتح مجموعة النهج المستخدمة.

هنا، تتطابق قاعدة سياسة المصادقة "dot1x" مع أي اتصال تم إجراؤه عبر الاتصال السلكي أو اللاسلكي 802.1X. تقوم قاعدة سياسة التخويل "802.1X User 1 dACL" بتنفيذ شرط على اسم المستخدم المستخدم المستخدم المستخدم (الذي يحتوي InternalUser-Name على USER1). إذا تم إجراء تفويض باستخدام اسم المستخدم USER1، فسيتم إستخدام ملف التعريف "9800-DOT1X-USER1" المعرف في الخطوة 4 لتخويل المستخدم، وبالتالي، يتم تطبيق قائمة التحكم في الوصول الخاصة بالمستخدم من هذه النتيجة (ACL_USER1) كذلك على المستخدم. نفس الشيء هو تكوين لاسم المستخدم USER2، والذي يتم إستخدام "9800-DOT1X-USER1" له.

ملاحظات حول إستخدام قوائم التحكم في الوصول إلى النقل مع SSIDs ل CWA

كما هو موضح في دليل تكوين تكوين مصادقة الويب المركزية (CWA) على Catalyst 9800 WLC و ISE، تعتمد CWA على MAB ونتائج خاصة لمصادقة المستخدمين وتخويلهم. يمكن إضافة قوائم التحكم في الوصول (ACL) القابلة للتنزيل إلى تكوين CWA من جانب ISE بشكل متماثل مع ما تم وصفه أعلاه.

تحذير: يمكن إستخدام قوائم التحكم في الوصول (ACL) القابلة للتنزيل فقط كقائمة وصول إلى الشبكة ولا يتم دعمها كقوائم تحكم في الوصول (ACL) قبل المصادقة. لذلك، يجب تحديد أي قائمة تحكم في الوصول (ACL) قبل المصادقة تستخدم في سير عمل CWA في تكوين عنصر التحكم في الشبكة المحلية اللاسلكية (WLC).

التحقق من الصحة

للتحقق من التكوين الذي تم إجراؤه، يمكن إستخدام هذه الأوامر.

# show run wlan

# show run aaa

# show aaa servers

# show ap config general

# show ap name <ap-name> config general

# show ap tag summary

# show ap name <AP-name> tag detail

# show wlan { summary | id | nme | all }

# show wireless tag policy detailed <policy-tag-name>

# show wireless profile policy detailed <policy-profile-name>

# show access-lists { acl-name }هنا تتم الإشارة إلى الجزء ذي الصلة من تكوين عنصر التحكم في الشبكة المحلية اللاسلكية (WLC) المطابق لهذا المثال.

aaa new-model

!

!

aaa group server radius authz-server-group

server name DACL-RADIUS

!

aaa authentication login default local

aaa authentication dot1x default group radius

aaa authentication dot1x DOT1X group radius

aaa authorization exec default local

aaa authorization network default group radius

!

!

aaa server radius dynamic-author

client <ISE IP>

!

aaa session-id common

!

[...]

vlan 1413

name VLAN_1413

!

[...]

radius server DACL-RADIUS

address ipv4 <ISE IP> auth-port 1812 acct-port 1813

key 6 aHaOSX[QbbEHURGW`cXiG^UE]CR]^PVANfcbROb

!

!

[...]

wireless profile policy DACL-8021X

aaa-override

vlan VLAN_1413

no shutdown

[...]

wireless tag policy default-policy-tag

description "default policy-tag"

wlan DACL_DOT1X_SSID policy DACL-8021X

[...]

wlan DACL_DOT1X_SSID 2 DACL_DOT1X_SSID

security dot1x authentication-list DOT1X

no shutdownيتم عرض تكوين خادم RADIUS، ويتم عرضه باستخدام الأمر show running-config all.

WLC#show running-config all | s radius-server

radius-server attribute 77 include-in-acct-req

radius-server attribute 77 include-in-access-req

radius-server attribute 11 default direction out

radius-server attribute nas-port format a

radius-server attribute wireless authentication call-station-id ap-macaddress-ssid

radius-server dead-criteria time 10 tries 10

radius-server cache expiry 24 enforce hours

radius-server transaction max-tries 8

radius-server retransmit 3

radius-server timeout 5

radius-server ipc-limit in 10

radius-server ipc-limit done 10

radius-server vsa send accounting

radius-server vsa send authenticationاستكشاف الأخطاء وإصلاحها

قائمة التحقق

- تأكد من قدرة العملاء على الاتصال بشكل صحيح ب 802.1X SSID التي تم تكوينها.

- تأكد من أن طلب/قبول RADIUS يحتوي على أزواج قيمة السمة المناسبة (AVPs).

- تأكد من إستخدام العملاء لملف تعريف السياسة/الشبكة المحلية اللاسلكية (WLAN) المناسب.

رد الفعل WLC One Stop-Shop

للتحقق من تعيين قائمة التحكم في الوصول للبنية الأساسية (dACL) بشكل صحيح لعميل لاسلكي معين، يمكنك إستخدام أمر show wireless client mac-address <H.H> detail كما هو موضح. ومن هناك، يمكن الاطلاع على معلومات مفيدة مختلفة عن أستكشاف الأخطاء وإصلاحها، وهي: اسم مستخدم العميل والحالة وملف تعريف السياسة والشبكة المحلية اللاسلكية (WLAN)، والأهم هنا، قائمة التحكم في الوصول (ACS-ACL).

WLC#show wireless client mac-address 08be.ac14.137d detail Client MAC Address : 08be.ac14.137d Client MAC Type : Universally Administered Address Client DUID: NA Client IPv4 Address : 10.14.13.240 Client Username : USER1 AP MAC Address : f4db.e65e.7bc0 AP Name: AP4800-E Client State : Associated Policy Profile : DACL-8021X Wireless LAN Id: 2 WLAN Profile Name: DACL_DOT1X_SSID Wireless LAN Network Name (SSID): DACL_DOT1X_SSID BSSID : f4db.e65e.7bc0 Association Id : 1 Authentication Algorithm : Open System Client Active State : In-Active [...] Client Join Time: Join Time Of Client : 03/28/2024 10:04:30 UTC Client ACLs : None Policy Manager State: Run Last Policy Manager State : IP Learn Complete Client Entry Create Time : 35 seconds Policy Type : WPA2 Encryption Cipher : CCMP (AES) Authentication Key Management : 802.1x EAP Type : PEAP VLAN Override after Webauth : No VLAN : VLAN_1413 [...] Session Manager: Point of Attachment : capwap_90000012 IIF ID : 0x90000012 Authorized : TRUE Session timeout : 28800 Common Session ID: 8227300A0000000C8484A22F Acct Session ID : 0x00000000 Last Tried Aaa Server Details: Server IP : 10.48.39.134 Auth Method Status List Method : Dot1x SM State : AUTHENTICATED SM Bend State : IDLE Local Policies: Service Template : wlan_svc_DACL-8021X_local (priority 254) VLAN : VLAN_1413 Absolute-Timer : 28800 Server Policies: ACS ACL : xACSACLx-IP-ACL_USER1-65e89aab Resultant Policies: ACS ACL : xACSACLx-IP-ACL_USER1-65e89aab VLAN Name : VLAN_1413 VLAN : 1413 Absolute-Timer : 28800 [...]أوامر عرض WLC

لترى كل قوائم التحكم في الوصول (ACL) التي هي حاليا جزء من تكوين Catalyst 9800 WLC، يمكنك إستخدام الأمر show access-lists. يسرد هذا الأمر جميع قوائم التحكم في الوصول (ACL) المعرفة محليا أو قوائم التحكم في الوصول (dACLs) التي تم تنزيلها بواسطة عنصر التحكم في الشبكة المحلية اللاسلكية (WLC). أي قوائم التحكم في الوصول إلى البنية الأساسية (ACL) التي تم تنزيلها من ISE بواسطة WLC لها التنسيق xACSACLx-IP-<ACL_NAME>-<ACL_HASH>.

ملاحظة: تظل قوائم التحكم في الوصول (ACL) القابلة للتنزيل في التكوين طالما كان العميل مقترنا ويستخدمها في البنية الأساسية اللاسلكية. بمجرد مغادرة آخر عميل يستخدم قائمة التحكم في الوصول للبنية الأساسية، تتم إزالة قائمة التحكم في الوصول للبنية الأساسية (dACL) من التكوين.

WLC#show access-lists

Extended IP access list IP-Adm-V4-Int-ACL-global

[...]

Extended IP access list IP-Adm-V4-LOGOUT-ACL

[...]

Extended IP access list implicit_deny

[...]

Extended IP access list implicit_permit

[...]

Extended IP access list meraki-fqdn-dns

[...]

Extended IP access list preauth-ise

[...]

Extended IP access list preauth_v4

[...]

Extended IP access list xACSACLx-IP-ACL_USER1-65e89aab

1 deny ip any host 10.48.39.13

2 deny ip any host 10.48.39.15

3 deny ip any host 10.48.39.186

4 permit ip any any (56 matches)

IPv6 access list implicit_deny_v6

[...]

IPv6 access list implicit_permit_v6

[...]

IPv6 access list preauth_v6

[...]

التصحيح الشرطي والتتبع النشط اللاسلكلي

أثناء أستكشاف أخطاء التكوين وإصلاحها، يمكنك تجميع عمليات التتبع المشعة لعميل يفترض تعيينه مع تحديد قائمة التحكم في الوصول (dACL). وفيما يلي أبرز السجلات التي تبين الجزء المثير للاهتمام من الآثار المشعة خلال عملية اقتران العميل 08be.ac14.137d.

24/03/28 10:43:04.321315612 {wncd_x_R0-0}{1}: [client-orch-sm] [19620]: (note): MAC: 08be.ac14.137d Association received. BSSID f4db.e65e.7bc0, WLAN DACL_DOT1X_SSID, Slot 0 AP f4db.e65e.7bc0, AP4800-E, Site tag default-site-tag, Policy tag default-policy-tag, Policy profile DACL-8021X, Switching Central, old BSSID 80e8.6fd5.73a0, Socket delay 0ms

2024/03/28 10:43:04.321414308 {wncd_x_R0-0}{1}: [client-orch-sm] [19620]: (debug): MAC: 08be.ac14.137d Received Dot11 association request. Processing started,SSID: DACL_DOT1X_SSID, Policy profile: DACL-8021X, AP Name: AP4800-E, Ap Mac Address: f4db.e65e.7bc0BSSID MAC80e8.6fd5.73a0wlan ID: 2RSSI: -58, SNR: 36

2024/03/28 10:43:04.321464486 {wncd_x_R0-0}{1}: [client-orch-state] [19620]: (note): MAC: 08be.ac14.137d Client state transition: S_CO_L2_AUTH_IN_PROGRESS -> S_CO_L2_AUTH_IN_PROGRESS

[...]

2024/03/28 10:43:04.322185953 {wncd_x_R0-0}{1}: [dot11] [19620]: (note): MAC: 08be.ac14.137d Association success. AID 2, Roaming = True, WGB = False, 11r = False, 11w = False Fast roam = False

2024/03/28 10:43:04.322199665 {wncd_x_R0-0}{1}: [dot11] [19620]: (info): MAC: 08be.ac14.137d DOT11 state transition: S_DOT11_ASSOCIATED -> S_DOT11_ASSOCIATED

[...]

2024/03/28 10:43:04.322860054 {wncd_x_R0-0}{1}: [client-orch-sm] [19620]: (debug): MAC: 08be.ac14.137d Starting L2 authentication. Bssid in state machine:f4db.e65e.7bc0 Bssid in request is:f4db.e65e.7bc0

2024/03/28 10:43:04.322881795 {wncd_x_R0-0}{1}: [client-orch-state] [19620]: (note): MAC: 08be.ac14.137d Client state transition: S_CO_L2_AUTH_IN_PROGRESS -> S_CO_L2_AUTH_IN_PROGRESS

[...]

2024/03/28 10:43:04.323379781 {wncd_x_R0-0}{1}: [client-auth] [19620]: (info): MAC: 08be.ac14.137d Client auth-interface state transition: S_AUTHIF_DOT1XAUTH_PENDING -> S_AUTHIF_DOT1XAUTH_PENDING

[...]

2024/03/28 10:43:04.330181613 {wncd_x_R0-0}{1}: [client-auth] [19620]: (info): MAC: 08be.ac14.137d Client auth-interface state transition: S_AUTHIF_DOT1XAUTH_PENDING -> S_AUTHIF_ADD_MOBILE_ACK_WAIT_DOT1X

2024/03/28 10:43:04.353413199 {wncd_x_R0-0}{1}: [auth-mgr-feat_wireless] [19620]: (info): [08be.ac14.137d:capwap_90000012] - authc_list: DOT1X

2024/03/28 10:43:04.353414496 {wncd_x_R0-0}{1}: [auth-mgr-feat_wireless] [19620]: (info): [08be.ac14.137d:capwap_90000012] - authz_list: Not present under wlan configuration

2024/03/28 10:43:04.353438621 {wncd_x_R0-0}{1}: [client-auth] [19620]: (note): MAC: 08be.ac14.137d L2 Authentication initiated. method DOT1X, Policy VLAN 0, AAA override = 1 , NAC = 0

2024/03/28 10:43:04.353443674 {wncd_x_R0-0}{1}: [client-auth] [19620]: (info): MAC: 08be.ac14.137d Client auth-interface state transition: S_AUTHIF_ADD_MOBILE_ACK_WAIT_DOT1X -> S_AUTHIF_DOT1XAUTH_PENDING

[...]

2024/03/28 10:43:04.381397739 {wncd_x_R0-0}{1}: [radius] [19620]: (info): RADIUS: Send Access-Request to 10.48.39.134:1812 id 0/96, len 418

2024/03/28 10:43:04.381411901 {wncd_x_R0-0}{1}: [radius] [19620]: (info): RADIUS: authenticator e9 8b e2 87 a5 42 1e b7 - 96 d0 3a 32 3c d1 dc 71

2024/03/28 10:43:04.381425481 {wncd_x_R0-0}{1}: [radius] [19620]: (info): RADIUS: User-Name [1] 7 "USER1"

2024/03/28 10:43:04.381430559 {wncd_x_R0-0}{1}: [radius] [19620]: (info): RADIUS: Service-Type [6] 6 Framed [2]

2024/03/28 10:43:04.381433583 {wncd_x_R0-0}{1}: [radius] [19620]: (info): RADIUS: Vendor, Cisco [26] 27

2024/03/28 10:43:04.381437476 {wncd_x_R0-0}{1}: [radius] [19620]: (info): RADIUS: Cisco AVpair [1] 21 "service-type=Framed"

2024/03/28 10:43:04.381440925 {wncd_x_R0-0}{1}: [radius] [19620]: (info): RADIUS: Framed-MTU [12] 6 1485

2024/03/28 10:43:04.381452676 {wncd_x_R0-0}{1}: [radius] [19620]: (info): RADIUS: EAP-Message [79] 12 ...

2024/03/28 10:43:04.381466839 {wncd_x_R0-0}{1}: [radius] [19620]: (info): RADIUS: Message-Authenticator[80] 18 ...

2024/03/28 10:43:04.381482891 {wncd_x_R0-0}{1}: [radius] [19620]: (info): RADIUS: EAP-Key-Name [102] 2 *

2024/03/28 10:43:04.381486879 {wncd_x_R0-0}{1}: [radius] [19620]: (info): RADIUS: Vendor, Cisco [26] 49

2024/03/28 10:43:04.381489488 {wncd_x_R0-0}{1}: [radius] [19620]: (info): RADIUS: Cisco AVpair [1] 43 "audit-session-id=8227300A000000A284A7BB88"

2024/03/28 10:43:04.381491463 {wncd_x_R0-0}{1}: [radius] [19620]: (info): RADIUS: Vendor, Cisco [26] 20

2024/03/28 10:43:04.381494016 {wncd_x_R0-0}{1}: [radius] [19620]: (info): RADIUS: Cisco AVpair [1] 14 "method=dot1x"

2024/03/28 10:43:04.381495896 {wncd_x_R0-0}{1}: [radius] [19620]: (info): RADIUS: Vendor, Cisco [26] 32

2024/03/28 10:43:04.381498320 {wncd_x_R0-0}{1}: [radius] [19620]: (info): RADIUS: Cisco AVpair [1] 26 "client-iif-id=2734691488"

2024/03/28 10:43:04.381500186 {wncd_x_R0-0}{1}: [radius] [19620]: (info): RADIUS: Vendor, Cisco [26] 20

2024/03/28 10:43:04.381502409 {wncd_x_R0-0}{1}: [radius] [19620]: (info): RADIUS: Cisco AVpair [1] 14 "vlan-id=1413"

2024/03/28 10:43:04.381506029 {wncd_x_R0-0}{1}: [radius] [19620]: (info): RADIUS: NAS-IP-Address [4] 6 10.48.39.130

2024/03/28 10:43:04.381509052 {wncd_x_R0-0}{1}: [radius] [19620]: (info): RADIUS: NAS-Port-Type [61] 6 802.11 wireless [19]

2024/03/28 10:43:04.381511493 {wncd_x_R0-0}{1}: [radius] [19620]: (info): RADIUS: NAS-Port [5] 6 3913

2024/03/28 10:43:04.381513163 {wncd_x_R0-0}{1}: [radius] [19620]: (info): RADIUS: Vendor, Cisco [26] 39

2024/03/28 10:43:04.381515481 {wncd_x_R0-0}{1}: [radius] [19620]: (info): RADIUS: Cisco AVpair [1] 33 "cisco-wlan-ssid=DACL_DOT1X_SSID"

2024/03/28 10:43:04.381517373 {wncd_x_R0-0}{1}: [radius] [19620]: (info): RADIUS: Vendor, Cisco [26] 41

2024/03/28 10:43:04.381519675 {wncd_x_R0-0}{1}: [radius] [19620]: (info): RADIUS: Cisco AVpair [1] 35 "wlan-profile-name=DACL_DOT1X_SSID"

2024/03/28 10:43:04.381522158 {wncd_x_R0-0}{1}: [radius] [19620]: (info): RADIUS: Called-Station-Id [30] 35 "f4-db-e6-5e-7b-c0:DACL_DOT1X_SSID"

2024/03/28 10:43:04.381524583 {wncd_x_R0-0}{1}: [radius] [19620]: (info): RADIUS: Calling-Station-Id [31] 19 "08-be-ac-14-13-7d"

2024/03/28 10:43:04.381532045 {wncd_x_R0-0}{1}: [radius] [19620]: (info): RADIUS: Vendor, Airespace [26] 12

2024/03/28 10:43:04.381534716 {wncd_x_R0-0}{1}: [radius] [19620]: (info): RADIUS: Airespace-WLAN-ID [1] 6 2

2024/03/28 10:43:04.381537215 {wncd_x_R0-0}{1}: [radius] [19620]: (info): RADIUS: Nas-Identifier [32] 17 "DACL_DOT1X_SSID"

2024/03/28 10:43:04.381539951 {wncd_x_R0-0}{1}: [radius] [19620]: (info): RADIUS: wlan-group-cipher [187] 6 " "

2024/03/28 10:43:04.381542233 {wncd_x_R0-0}{1}: [radius] [19620]: (info): RADIUS: wlan-pairwise-cipher[186] 6 " "

2024/03/28 10:43:04.381544465 {wncd_x_R0-0}{1}: [radius] [19620]: (info): RADIUS: wlan-akm-suite [188] 6 " "

2024/03/28 10:43:04.381619890 {wncd_x_R0-0}{1}: [radius] [19620]: (info): RADIUS: Started 5 sec timeout

[...]

2024/03/28 10:43:04.392544173 {wncd_x_R0-0}{1}: [radius] [19620]: (info): RADIUS: Received from id 1812/96 10.48.39.134:0, Access-Challenge, len 117

2024/03/28 10:43:04.392557998 {wncd_x_R0-0}{1}: [radius] [19620]: (info): RADIUS: authenticator 08 6d fa 56 48 1c 43 f3 - 84 d6 20 24 7a 90 7d e5

2024/03/28 10:43:04.392564273 {wncd_x_R0-0}{1}: [radius] [19620]: (info): RADIUS: State [24] 71 ...

2024/03/28 10:43:04.392615218 {wncd_x_R0-0}{1}: [radius] [19620]: (info): RADIUS: EAP-Message [79] 8 ...

2024/03/28 10:43:04.392628179 {wncd_x_R0-0}{1}: [radius] [19620]: (info): RADIUS: Message-Authenticator[80] 18 ...

2024/03/28 10:43:04.392738554 {wncd_x_R0-0}{1}: [radius] [19620]: (info): Valid Response Packet, Free the identifier

2024/03/28 10:43:04.726798622 {wncd_x_R0-0}{1}: [dot1x] [19620]: (info): [08be.ac14.137d:capwap_90000012] Raised identity update event for eap method PEAP

2024/03/28 10:43:04.726801212 {wncd_x_R0-0}{1}: [dot1x] [19620]: (info): [08be.ac14.137d:capwap_90000012] Received an EAP Success

2024/03/28 10:43:04.726896276 {wncd_x_R0-0}{1}: [dot1x] [19620]: (info): [08be.ac14.137d:capwap_90000012] Entering idle state

2024/03/28 10:43:04.726905248 {wncd_x_R0-0}{1}: [dot1x] [19620]: (info): [08be.ac14.137d:capwap_90000012] Posting AUTH_SUCCESS on Client

[...]

2024/03/28 10:43:04.727138915 {wncd_x_R0-0}{1}: [dot1x] [19620]: (info): [08be.ac14.137d:capwap_90000012] EAPOL packet sent to client

2024/03/28 10:43:04.727148212 {wncd_x_R0-0}{1}: [auth-mgr] [19620]: (info): [08be.ac14.137d:capwap_90000012] Authc success from Dot1X, Auth event success

2024/03/28 10:43:04.727164223 {wncd_x_R0-0}{1}: [auth-mgr] [19620]: (info): [08be.ac14.137d:capwap_90000012] Raised event APPLY_USER_PROFILE (14)

2024/03/28 10:43:04.727169069 {wncd_x_R0-0}{1}: [auth-mgr] [19620]: (info): [08be.ac14.137d:capwap_90000012] Raised event RX_METHOD_AUTHC_SUCCESS (3)

2024/03/28 10:43:04.727223736 {wncd_x_R0-0}{1}: [aaa-attr-inf] [19620]: (info): Applying Attribute : username 0 "USER1"

2024/03/28 10:43:04.727233018 {wncd_x_R0-0}{1}: [aaa-attr-inf] [19620]: (info): Applying Attribute : class 0 43 41 43 53 3a 38 32 32 37 33 30 30 41 30 30 30 30 30 30 41 32 38 34 41 37 42 42 38 38 3a 69 73 65 2f 34 39 39 36 31 30 38 38 35 2f 34 37

2024/03/28 10:43:04.727234046 {wncd_x_R0-0}{1}: [aaa-attr-inf] [19620]: (info): Applying Attribute : EAP-Message 0 <hidden>

2024/03/28 10:43:04.727234996 {wncd_x_R0-0}{1}: [aaa-attr-inf] [19620]: (info): Applying Attribute : Message-Authenticator 0 <hidden>

2024/03/28 10:43:04.727236141 {wncd_x_R0-0}{1}: [aaa-attr-inf] [19620]: (info): Applying Attribute : EAP-session-id 0 "?f?GøflS‹‰PÁ3+%:2

M$®vf9∫Ø◊«? %ÿ0?ã@≤™ÇÑbWï6\Ë&\q·lU+QB–º®”≠∫JÑv?"

2024/03/28 10:43:04.727246409 {wncd_x_R0-0}{1}: [aaa-attr-inf] [19620]: (info): Applying Attribute : CiscoSecure-Defined-ACL 0 "#ACSACL#-IP-ACL_USER1-65e89aab"

[...]

2024/03/28 10:43:04.727509267 {wncd_x_R0-0}{1}: [auth-mgr] [19620]: (info): [08be.ac14.137d:capwap_90000012] Method dot1x changing state from 'Running' to 'Authc Success'

2024/03/28 10:43:04.727513133 {wncd_x_R0-0}{1}: [auth-mgr] [19620]: (info): [08be.ac14.137d:capwap_90000012] Context changing state from 'Running' to 'Authc Success'

2024/03/28 10:43:04.727607738 {wncd_x_R0-0}{1}: [svm] [19620]: (info): SVM_INFO: SVM Apply user profile

2024/03/28 10:43:04.728003638 {wncd_x_R0-0}{1}: [svm] [19620]: (info): SVM_INFO: Activating EPM features with UP

2024/03/28 10:43:04.728144450 {wncd_x_R0-0}{1}: [epm-misc] [19620]: (info): [08be.ac14.137d:capwap_90000012] Username USER1 received

2024/03/28 10:43:04.728161361 {wncd_x_R0-0}{1}: [epm] [19620]: (info): [08be.ac14.137d:capwap_90000012] Feature (EPM MISC PLUG-IN) has been started (status Success)

2024/03/28 10:43:04.728177773 {wncd_x_R0-0}{1}: [epm] [19620]: (info): [08be.ac14.137d:capwap_90000012] Feature (SM ACCOUNTING PLUG-IN) has been started (status Success)

2024/03/28 10:43:04.728184975 {wncd_x_R0-0}{1}: [epm] [19620]: (info): [08be.ac14.137d:capwap_90000012] Feature (linksec) has been started (status Success)

2024/03/28 10:43:04.728218783 {wncd_x_R0-0}{1}: [epm-acl] [19620]: (info): [08be.ac14.137d:capwap_90000012] Downloadable ACL : #ACSACL#-IP-ACL_USER1-65e89aab received

2024/03/28 10:43:04.729005675 {wncd_x_R0-0}{1}: [epm] [19620]: (info): [08be.ac14.137d:capwap_90000012] Feature (EPM ACL PLUG-IN) has been started (status Accept)

2024/03/28 10:43:04.729019215 {wncd_x_R0-0}{1}: [svm] [19620]: (info): SVM_INFO: Response of epm is ASYNC with return code Success

[...]

2024/03/28 10:43:04.729422929 {wncd_x_R0-0}{1}: [radius] [19620]: (info): RADIUS: Send Access-Request to 10.48.39.134:1812 id 0/107, len 138

2024/03/28 10:43:04.729428175 {wncd_x_R0-0}{1}: [radius] [19620]: (info): RADIUS: authenticator 20 06 3e 15 ff 9f f0 74 - aa c5 65 b2 13 5e e4 67

2024/03/28 10:43:04.729432771 {wncd_x_R0-0}{1}: [radius] [19620]: (info): RADIUS: NAS-IP-Address [4] 6 10.48.39.130

2024/03/28 10:43:04.729435487 {wncd_x_R0-0}{1}: [radius] [19620]: (info): RADIUS: User-Name [1] 32 "#ACSACL#-IP-ACL_USER1-65e89aab"

2024/03/28 10:43:04.729437912 {wncd_x_R0-0}{1}: [radius] [19620]: (info): RADIUS: Vendor, Cisco [26] 32

2024/03/28 10:43:04.729440782 {wncd_x_R0-0}{1}: [radius] [19620]: (info): RADIUS: Cisco AVpair [1] 26 "aaa:service=ip_admission"

2024/03/28 10:43:04.729442854 {wncd_x_R0-0}{1}: [radius] [19620]: (info): RADIUS: Vendor, Cisco [26] 30

2024/03/28 10:43:04.729445280 {wncd_x_R0-0}{1}: [radius] [19620]: (info): RADIUS: Cisco AVpair [1] 24 "aaa:event=acl-download"

2024/03/28 10:43:04.729447530 {wncd_x_R0-0}{1}: [radius] [19620]: (info): RADIUS: Message-Authenticator[80] 18 ...

2024/03/28 10:43:04.729529806 {wncd_x_R0-0}{1}: [radius] [19620]: (info): RADIUS: Started 5 sec timeout

2024/03/28 10:43:04.731972466 {wncd_x_R0-0}{1}: [radius] [19620]: (info): RADIUS: Received from id 1812/107 10.48.39.134:0, Access-Accept, len 323

2024/03/28 10:43:04.731979444 {wncd_x_R0-0}{1}: [radius] [19620]: (info): RADIUS: authenticator 2a 24 8e 27 eb 04 0f 45 - 53 38 81 39 c0 a7 63 19

2024/03/28 10:43:04.731983966 {wncd_x_R0-0}{1}: [radius] [19620]: (info): RADIUS: User-Name [1] 32 "#ACSACL#-IP-ACL_USER1-65e89aab"

2024/03/28 10:43:04.731986470 {wncd_x_R0-0}{1}: [radius] [19620]: (info): RADIUS: Class [25] 75 ...

2024/03/28 10:43:04.732032438 {wncd_x_R0-0}{1}: [radius] [19620]: (info): RADIUS: Message-Authenticator[80] 18 ...

2024/03/28 10:43:04.732048785 {wncd_x_R0-0}{1}: [radius] [19620]: (info): RADIUS: Vendor, Cisco [26] 47

2024/03/28 10:43:04.732051657 {wncd_x_R0-0}{1}: [radius] [19620]: (info): RADIUS: Cisco AVpair [1] 41 "ip:inacl#1=deny ip any host 10.48.39.13"

2024/03/28 10:43:04.732053782 {wncd_x_R0-0}{1}: [radius] [19620]: (info): RADIUS: Vendor, Cisco [26] 47

2024/03/28 10:43:04.732056351 {wncd_x_R0-0}{1}: [radius] [19620]: (info): RADIUS: Cisco AVpair [1] 41 "ip:inacl#2=deny ip any host 10.48.39.15"

2024/03/28 10:43:04.732058379 {wncd_x_R0-0}{1}: [radius] [19620]: (info): RADIUS: Vendor, Cisco [26] 48

2024/03/28 10:43:04.732060673 {wncd_x_R0-0}{1}: [radius] [19620]: (info): RADIUS: Cisco AVpair [1] 42 "ip:inacl#3=deny ip any host 10.48.39.186"

2024/03/28 10:43:04.732062574 {wncd_x_R0-0}{1}: [radius] [19620]: (info): RADIUS: Vendor, Cisco [26] 36

2024/03/28 10:43:04.732064854 {wncd_x_R0-0}{1}: [radius] [19620]: (info): RADIUS: Cisco AVpair [1] 30 "ip:inacl#4=permit ip any any"

2024/03/28 10:43:04.732114294 {wncd_x_R0-0}{1}: [radius] [19620]: (info): Valid Response Packet, Free the identifier

[...]

2024/03/28 10:43:04.733046258 {wncd_x_R0-0}{1}: [svm] [19620]: (info): [08be.ac14.137d] Applied User Profile: :

2024/03/28 10:43:04.733058380 {wncd_x_R0-0}{1}: [aaa-attr-inf] [19620]: (info): Applied User Profile: MS-MPPE-Send-Key 0 6f 24 a9 f7 71 e1 1f 57 a6 8d fc 8f 20 68 2e 5f eb 70 f5 be 73 55 47 8a cc 9a ec b6 7e af 69 e7

2024/03/28 10:43:04.733064555 {wncd_x_R0-0}{1}: [aaa-attr-inf] [19620]: (info): Applied User Profile: MS-MPPE-Recv-Key 0 b7 14 c4 6a 07 2d d8 10 9b db f7 78 fb 01 fa e5 b4 f8 f8 56 99 4a c2 47 9a f8 5a a9 9c 90 ea 7a

2024/03/28 10:43:04.733065483 {wncd_x_R0-0}{1}: [aaa-attr-inf] [19620]: (info): Applied User Profile: eap-emsk 0

2024/03/28 10:43:04.733066816 {wncd_x_R0-0}{1}: [aaa-attr-inf] [19620]: (info): Applied User Profile: method 0 0 [dot1x]

2024/03/28 10:43:04.733068704 {wncd_x_R0-0}{1}: [aaa-attr-inf] [19620]: (info): Applied User Profile: clid-mac-addr 0 08 be ac 14 13 7d

2024/03/28 10:43:04.733069947 {wncd_x_R0-0}{1}: [aaa-attr-inf] [19620]: (info): Applied User Profile: intf-id 0 2415919122 (0x90000012)

2024/03/28 10:43:04.733070971 {wncd_x_R0-0}{1}: [aaa-attr-inf] [19620]: (info): Applied User Profile: username 0 "USER1"

2024/03/28 10:43:04.733079208 {wncd_x_R0-0}{1}: [aaa-attr-inf] [19620]: (info): Applied User Profile: class 0 43 41 43 53 3a 38 32 32 37 33 30 30 41 30 30 30 30 30 30 41 32 38 34 41 37 42 42 38 38 3a 69 73 65 2f 34 39 39 36 31 30 38 38 35 2f 34 37

2024/03/28 10:43:04.733080328 {wncd_x_R0-0}{1}: [aaa-attr-inf] [19620]: (info): Applied User Profile: EAP-session-id 0 "?f?GøflS‹‰PÁ3+%:2

M$®vf9∫Ø◊«? %ÿ0?ã@≤™ÇÑbWï6\Ë&\q·lU+QB–º®”≠∫JÑv?"

2024/03/28 10:43:04.733091441 {wncd_x_R0-0}{1}: [aaa-attr-inf] [19620]: (info): Applied User Profile: eap-msk 0 b7 14 c4 6a 07 2d d8 10 9b db f7 78 fb 01 fa e5 b4 f8 f8 56 99 4a c2 47 9a f8 5a a9 9c 90 ea 7a 6f 24 a9 f7 71 e1 1f 57 a6 8d fc 8f 20 68 2e 5f eb 70 f5 be 73 55 47 8a cc 9a ec b6 7e af 69 e7

2024/03/28 10:43:04.733092470 {wncd_x_R0-0}{1}: [aaa-attr-inf] [19620]: (info): Applied User Profile:CiscoSecure-Defined-ACL 0 "xACSACLx-IP-ACL_USER1-65e89aab"

[...]

2024/03/28 10:43:04.733396045 {wncd_x_R0-0}{1}: [auth-mgr] [19620]: (info): [08be.ac14.137d:capwap_90000012] Raised event AUTHZ_SUCCESS (11)

2024/03/28 10:43:04.733486604 {wncd_x_R0-0}{1}: [client-auth] [19620]: (note): MAC: 08be.ac14.137d L2 Authentication Key Exchange Start. Resolved VLAN: 1413, Audit Session id: 8227300A000000A284A7BB88

2024/03/28 10:43:04.734665244 {wncd_x_R0-0}{1}: [client-auth] [19620]: (info): MAC: 08be.ac14.137d Client auth-interface state transition: S_AUTHIF_DOT1XAUTH_PENDING -> S_AUTHIF_DOT1XAUTH_KEY_XCHNG_PENDING

2024/03/28 10:43:04.734894043 {wncd_x_R0-0}{1}: [client-keymgmt] [19620]: (info): MAC: 08be.ac14.137d EAP key M1 Sent successfully

2024/03/28 10:43:04.734904452 {wncd_x_R0-0}{1}: [client-keymgmt] [19620]: (info): MAC: 08be.ac14.137d Client key-mgmt state transition: S_INITPMK -> S_PTK_START

2024/03/28 10:43:04.734915743 {wncd_x_R0-0}{1}: [dot1x] [19620]: (info): [08be.ac14.137d:capwap_90000012] Posting AUTHZ_SUCCESS on Client

2024/03/28 10:43:04.740499944 {iosrp_R0-0}{1}: [parser_cmd] [26311]: (note): id= console@console:user= cmd: 'ip access-list extended xACSACLx-IP-ACL_USER1-65e89aab' SUCCESS 2024/03/28 10:43:04.733 UTC

2024/03/28 10:43:04.742238941 {iosrp_R0-0}{1}: [og] [26311]: (info): OG_PI_ACL_INFO: ogacl_configured: ACL name = xACSACLx-IP-ACL_USER1-65e89aab

2024/03/28 10:43:04.744387633 {iosrp_R0-0}{1}: [parser_cmd] [26311]: (note): id= console@console:user= cmd: 'ip access-list extended xACSACLx-IP-ACL_USER1-65e89aab' SUCCESS 2024/03/28 10:43:04.740 UTC

[...]

2024/03/28 10:43:04.745245318 {iosrp_R0-0}{1}: [buginf] [26311]: (debug): AUTH-FEAT-IAL-EVENT: epm acl list changed: aclname: xACSACLx-IP-ACL_USER1-65e89aab fqdn: 0

2024/03/28 10:43:04.745294050 {iosrp_R0-0}{1}: [buginf] [26311]: (debug): AUTH-FEAT-IAL-EVENT: Allocated hash entry 0x7F0DB460D688

2024/03/28 10:43:04.745326416 {iosrp_R0-0}{1}: [buginf] [26311]: (debug): AUTH-FEAT-IAL-EVENT: Index in hash table for acl name xACSACLx-IP-ACL_USER1-65e89aab is 187

2024/03/28 10:43:04.751291844 {iosrp_R0-0}{1}: [parser_cmd] [26311]: (note): id= console@console:user= cmd: '1 deny ip any host 10.48.39.13' SUCCESS 2024/03/28 10:43:04.744 UTC

2024/03/28 10:43:04.751943577 {iosrp_R0-0}{1}: [og] [26311]: (info): OG_PI_ACL_INFO: ogacl_configured: ACL name = xACSACLx-IP-ACL_USER1-65e89aab

2024/03/28 10:43:04.752686055 {wncd_x_R0-0}{1}: [client-auth] [19620]: (info): MAC: 08be.ac14.137d Client auth-interface state transition: S_AUTHIF_DOT1XAUTH_KEY_XCHNG_PENDING -> S_AUTHIF_DOT1XAUTH_DONE

2024/03/28 10:43:04.755505991 {iosrp_R0-0}{1}: [parser_cmd] [26311]: (note): id= console@console:user= cmd: 'ip access-list extended xACSACLx-IP-ACL_USER1-65e89aab' SUCCESS 2024/03/28 10:43:04.752 UTC

2024/03/28 10:43:04.756746153 {wncd_x_R0-0}{1}: [mm-transition] [19620]: (info): MAC: 08be.ac14.137d MMIF FSM transition: S_MA_INIT_WAIT_ANNOUNCE_RSP -> S_MA_NAK_PROCESSED_TR on E_MA_NAK_RCVD

2024/03/28 10:43:04.757801556 {wncd_x_R0-0}{1}: [client-auth] [19620]: (note): MAC: 08be.ac14.137d ADD MOBILE sent. Client state flags: 0x76 BSSID: MAC: f4db.e65e.7bc0 capwap IFID: 0x90000012, Add mobiles sent: 1

2024/03/28 10:43:04.758843625 {wncd_x_R0-0}{1}: [client-orch-state] [19620]: (note): MAC: 08be.ac14.137d Client state transition: S_CO_DPATH_PLUMB_IN_PROGRESS -> S_CO_IP_LEARN_IN_PROGRESS

2024/03/28 10:43:04.759064834 {wncd_x_R0-0}{1}: [client-iplearn] [19620]: (info): MAC: 08be.ac14.137d IP-learn state transition: S_IPLEARN_INIT -> S_IPLEARN_IN_PROGRESS

2024/03/28 10:43:04.761186727 {iosrp_R0-0}{1}: [buginf] [26311]: (debug): AUTH-FEAT-IAL-EVENT: epm acl list changed: aclname: xACSACLx-IP-ACL_USER1-65e89aab fqdn: 0

2024/03/28 10:43:04.761241972 {iosrp_R0-0}{1}: [buginf] [26311]: (debug): AUTH-FEAT-IAL-EVENT: Index in hash table for acl name xACSACLx-IP-ACL_USER1-65e89aab is 187

2024/03/28 10:43:04.763131516 {wncd_x_R0-0}{1}: [client-auth] [19620]: (info): MAC: 08be.ac14.137d Client auth-interface state transition: S_AUTHIF_DOT1XAUTH_DONE -> S_AUTHIF_DOT1XAUTH_DONE

2024/03/28 10:43:04.764575895 {iosrp_R0-0}{1}: [parser_cmd] [26311]: (note): id= console@console:user= cmd: '2 deny ip any host 10.48.39.15' SUCCESS 2024/03/28 10:43:04.760 UTC

2024/03/28 10:43:04.764755847 {iosrp_R0-0}{1}: [og] [26311]: (info): OG_PI_ACL_INFO: ogacl_configured: ACL name = xACSACLx-IP-ACL_USER1-65e89aab

2024/03/28 10:43:04.769965195 {iosrp_R0-0}{1}: [parser_cmd] [26311]: (note): id= console@console:user= cmd: 'ip access-list extended xACSACLx-IP-ACL_USER1-65e89aab' SUCCESS 2024/03/28 10:43:04.766 UTC

2024/03/28 10:43:04.770727027 {iosrp_R0-0}{1}: [parser_cmd] [26311]: (note): id= console@console:user= cmd: 'no 3 ' SUCCESS 2024/03/28 10:43:04.770 UTC

2024/03/28 10:43:04.772314586 {iosrp_R0-0}{1}: [buginf] [26311]: (debug): AUTH-FEAT-IAL-EVENT: epm acl list changed: aclname: xACSACLx-IP-ACL_USER1-65e89aab fqdn: 0

2024/03/28 10:43:04.772362837 {iosrp_R0-0}{1}: [buginf] [26311]: (debug): AUTH-FEAT-IAL-EVENT: Index in hash table for acl name xACSACLx-IP-ACL_USER1-65e89aab is 187

2024/03/28 10:43:04.773070456 {iosrp_R0-0}{1}: [parser_cmd] [26311]: (note): id= console@console:user= cmd: '3 deny ip any host 10.48.39.186' SUCCESS 2024/03/28 10:43:04.770 UTC

2024/03/28 10:43:04.773661861 {iosrp_R0-0}{1}: [og] [26311]: (info): OG_PI_ACL_INFO: ogacl_configured: ACL name = xACSACLx-IP-ACL_USER1-65e89aab

2024/03/28 10:43:04.775537766 {iosrp_R0-0}{1}: [parser_cmd] [26311]: (note): id= console@console:user= cmd: 'ip access-list extended xACSACLx-IP-ACL_USER1-65e89aab' SUCCESS 2024/03/28 10:43:04.773 UTC

2024/03/28 10:43:04.777154567 {iosrp_R0-0}{1}: [parser_cmd] [26311]: (note): id= console@console:user= cmd: 'no 4 ' SUCCESS 2024/03/28 10:43:04.775 UTC

2024/03/28 10:43:04.778756670 {iosrp_R0-0}{1}: [buginf] [26311]: (debug): AUTH-FEAT-IAL-EVENT: epm acl list changed: aclname: xACSACLx-IP-ACL_USER1-65e89aab fqdn: 0

2024/03/28 10:43:04.778807076 {iosrp_R0-0}{1}: [buginf] [26311]: (debug): AUTH-FEAT-IAL-EVENT: Index in hash table for acl name xACSACLx-IP-ACL_USER1-65e89aab is 187

2024/03/28 10:43:04.778856100 {iosrp_R0-0}{1}: [mpls_ldp] [26311]: (info): LDP LLAF: Registry notification prefix list changed

2024/03/28 10:43:04.779401863 {iosrp_R0-0}{1}: [parser_cmd] [26311]: (note): id= console@console:user= cmd: '4 permit ip any any' SUCCESS 2024/03/28 10:43:04.777 UTC

2024/03/28 10:43:04.779879864 {iosrp_R0-0}{1}: [og] [26311]: (info): OG_PI_ACL_INFO: ogacl_configured: ACL name = xACSACLx-IP-ACL_USER1-65e89aab

2024/03/28 10:43:04.780510740 {iosrp_R0-0}{1}: [parser_cmd] [26311]: (note): id= console@console:user= cmd: 'end' SUCCESS 2024/03/28 10:43:04.779 UTC

2024/03/28 10:43:04.786433419 {wncd_x_R0-0}{1}: [sisf-packet] [19620]: (info): RX: DHCPv4 from interface capwap_90000012 on vlan 1413 Src MAC: 08be.ac14.137d Dst MAC: ffff.ffff.ffff src_ip: 0.0.0.0, dst_ip: 255.255.255.255, BOOTPREQUEST, SISF_DHCPREQUEST, giaddr: 0.0.0.0, yiaddr: 0.0.0.0, CMAC: 08be.ac14.137d

2024/03/28 10:43:04.786523172 {wncd_x_R0-0}{1}: [sisf-packet] [19620]: (info): TX: DHCPv4 from interface capwap_90000012 on vlan 1413 Src MAC: 08be.ac14.137d Dst MAC: ffff.ffff.ffff src_ip: 0.0.0.0, dst_ip: 255.255.255.255, BOOTPREQUEST, SISF_DHCPREQUEST, giaddr: 0.0.0.0, yiaddr: 0.0.0.0, CMAC: 08be.ac14.137d

2024/03/28 10:43:04.787787313 {wncd_x_R0-0}{1}: [sisf-packet] [19620]: (info): RX: DHCPv4 from interface Gi2 on vlan 1413 Src MAC: 6cab.0512.dd0f Dst MAC: ffff.ffff.ffff src_ip: 10.14.13.254, dst_ip: 255.255.255.255, BOOTPREPLY, SISF_DHCPACK, giaddr: 0.0.0.0, yiaddr: 10.14.13.240, CMAC: 08be.ac14.137d

2024/03/28 10:43:04.788160929 {wncd_x_R0-0}{1}: [sisf-packet] [19620]: (info): TX: DHCPv4 from interface Gi2 on vlan 1413 Src MAC: 6cab.0512.dd0f Dst MAC: 08be.ac14.137d src_ip: 10.14.13.254, dst_ip: 255.255.255.255, BOOTPREPLY, SISF_DHCPACK, giaddr: 0.0.0.0, yiaddr: 10.14.13.240, CMAC: 08be.ac14.137d

2024/03/28 10:43:04.788491833 {wncd_x_R0-0}{1}: [client-iplearn] [19620]: (note): MAC: 08be.ac14.137d Client IP learn successful. Method: DHCP IP: 10.14.13.240

2024/03/28 10:43:04.788576063 {wncd_x_R0-0}{1}: [auth-mgr] [19620]: (info): [08be.ac14.137d:capwap_90000012] auth mgr attr add/change notification is received for attr addr(8)

2024/03/28 10:43:04.788741337 {wncd_x_R0-0}{1}: [webauth-sess] [19620]: (info): Change address update, Could not find webauth session for mac 08be.ac14.137d

2024/03/28 10:43:04.788761575 {wncd_x_R0-0}{1}: [auth-mgr-feat_acct] [19620]: (info): [08be.ac14.137d:capwap_90000012] SM Notified attribute Add/Update addr 10.14.13.240

2024/03/28 10:43:04.788877999 {wncd_x_R0-0}{1}: [epm] [19620]: (info): [0000.0000.0000:unknown] HDL = 0x0 vlan 1413 fail count 0 dirty_counter 0 is_dirty 0

2024/03/28 10:43:04.789333126 {wncd_x_R0-0}{1}: [client-iplearn] [19620]: (info): MAC: 08be.ac14.137d IP-learn state transition: S_IPLEARN_IN_PROGRESS -> S_IPLEARN_COMPLETE

2024/03/28 10:43:04.789410101 {wncd_x_R0-0}{1}: [client-orch-sm] [19620]: (debug): MAC: 08be.ac14.137d Received ip learn response. method: IPLEARN_METHOD_DHCP

2024/03/28 10:43:04.789622587 {wncd_x_R0-0}{1}: [aaa-attr-inf] [19620]: (info): [ Applied attribute : username 0 "USER1" ]

2024/03/28 10:43:04.789632684 {wncd_x_R0-0}{1}: [aaa-attr-inf] [19620]: (info): [ Applied attribute : class 0 43 41 43 53 3a 38 32 32 37 33 30 30 41 30 30 30 30 30 30 41 32 38 34 41 37 42 42 38 38 3a 69 73 65 2f 34 39 39 36 31 30 38 38 35 2f 34 37 ]

2024/03/28 10:43:04.789642576 {wncd_x_R0-0}{1}: [aaa-attr-inf] [19620]: (info): [ Applied attribute :CiscoSecure-Defined-ACL 0 "xACSACLx-IP-ACL_USER1-65e89aab" ]

2024/03/28 10:43:04.789651931 {wncd_x_R0-0}{1}: [aaa-attr-inf] [19620]: (info): [ Applied attribute :bsn-vlan-interface-name 0 "VLAN_1413" ]

2024/03/28 10:43:04.789653490 {wncd_x_R0-0}{1}: [aaa-attr-inf] [19620]: (info): [ Applied attribute : timeout 0 28800 (0x7080) ]

2024/03/28 10:43:04.789735556 {wncd_x_R0-0}{1}: [ewlc-qos-client] [19620]: (info): MAC: 08be.ac14.137d Client QoS run state handler

2024/03/28 10:43:04.789800998 {wncd_x_R0-0}{1}: [rog-proxy-capwap] [19620]: (debug): Managed client RUN state notification: 08be.ac14.137d

2024/03/28 10:43:04.789886011 {wncd_x_R0-0}{1}: [client-orch-state] [19620]: (note): MAC: 08be.ac14.137d Client state transition: S_CO_IP_LEARN_IN_PROGRESS -> S_CO_RUNالتقاط الحزمة

وثمة رد فعل آخر مثير للاهتمام وهو أخذ مجموعات الحزم وتحليلها لتدفق RADIUS لاقتران العميل. تعتمد قوائم التحكم في الوصول (ACL) القابلة للتنزيل على RADIUS، ليس فقط لتخصيصها لعميل لاسلكي بل لتنزيلها أيضا بواسطة عنصر التحكم في الشبكة المحلية اللاسلكية (WLC). أثناء أخذ التقاط الحزمة لاستكشاف أخطاء تكوين قوائم التحكم في الوصول (ACLs) وإصلاحها، يجب عليك بالتالي الالتقاط على الواجهة التي تستخدمها وحدة التحكم للاتصال بخادم RADIUS. يبدي هذا وثيقة كيف أن يشكل بسهولة يطمر ربط على المادة حفازة 9800، أي يتلقى يكون استعملت أن يجمع ال على قبض يحلل في هذا مادة.

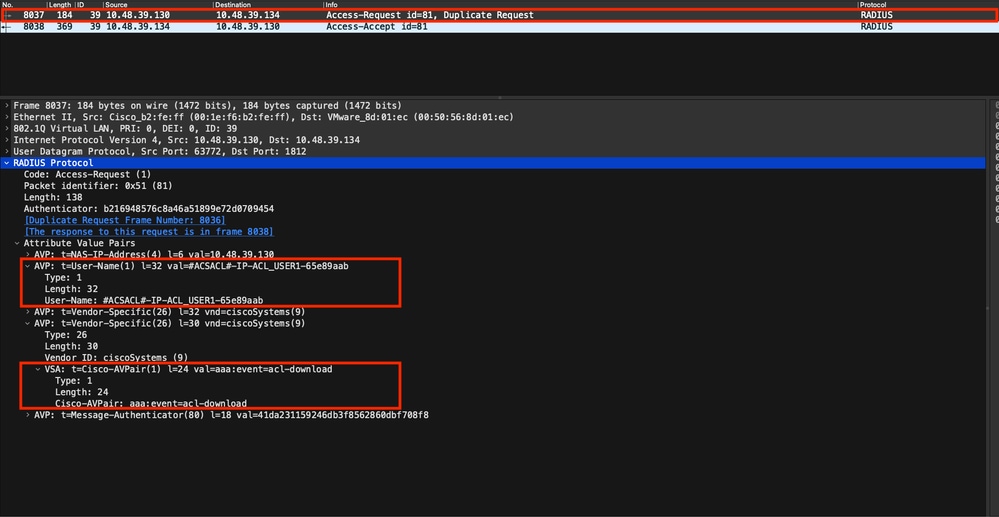

مصادقة عميل RADIUS

يمكنك الاطلاع على طلب وصول RADIUS الخاص بالعميل الذي تم إرساله من عنصر التحكم في الشبكة المحلية اللاسلكية (WLC) إلى خادم RADIUS لمصادقة مستخدم 1 (AVP user-name) على DACL_DOT1X_SSID SSID (AVP NAS-Identifier).

عندما تنجح المصادقة، يرد خادم RADIUS بقبول الوصول، والذي لا يزال للمستخدم1 (AVP user-name) وتطبيق سمات AAA، وخاصة سمات AVP ACS:CiscoSecure-defined-ACL الخاصة بالمورد الموجودة هنا "#ACSACL#-IP-ACL_USER1-65e89aab".

تنزيل DACL

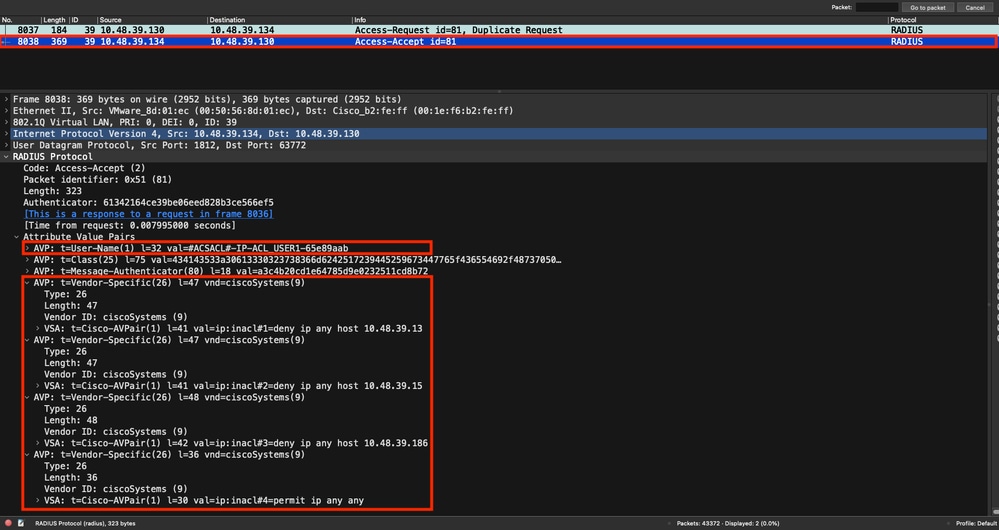

إذا كانت قائمة التحكم في الوصول للبنية الأساسية (dACL) جزءا من تكوين عنصر التحكم في الشبكة المحلية اللاسلكية (WLC) بالفعل، فسيتم تعيينها ببساطة للمستخدم وتنتهي جلسة عمل RADIUS. وإلا، فإن عنصر التحكم في الشبكة المحلية اللاسلكية (WLC) يقوم بتنزيل قائمة التحكم في الوصول (ACL)، ولكنه لا يزال يستخدم RADIUS. للقيام بذلك، تقوم وحدة التحكم في الشبكة المحلية اللاسلكية (WLC) بإجراء طلب وصول إلى RADIUS، وهذه المرة باستخدام اسم قائمة التحكم في الوصول للبنية الأساسية (ACSACL#-IP-ACL_USER1-65e89aab) ل AVP اسم مستخدم. وبالإضافة إلى ذلك، تقوم وحدة التحكم في الشبكة المحلية اللاسلكية (WLC) بإعلام خادم RADIUS بأن قبول الوصول هذا يقوم ببدء تنزيل قائمة التحكم في الوصول (ACL) باستخدام زوج Cisco AV aaa:event=acl-download.

يحتوي قبول وصول RADIUS الذي تم إرساله مرة أخرى إلى وحدة التحكم على قائمة التحكم بالوصول (dACL) المطلوبة، كما هو موضح. كل قاعدة من قواعد قائمة التحكم في الوصول (ACL) موجودة داخل AVP مختلف من Cisco من النوع ip:inacl#<x>=<acl_rule>، حيث يكون <x> رقم القاعدة.

ملاحظة: إذا تم تعديل محتوى قائمة التحكم في الوصول للتنزيل بعد تنزيلها على عنصر التحكم في الشبكة المحلية اللاسلكية (WLC)، لا يتم عكس التغيير لقائمة التحكم في الوصول هذه حتى يقوم المستخدم باستخدام هذه القائمة بإعادة المصادقة ( ويقوم عنصر التحكم في الشبكة المحلية اللاسلكية (WLC) بإجراء مصادقة RADIUS لمثل هذا المستخدم مرة أخرى). وفي الواقع، يعكس التغيير في قائمة التحكم في الوصول (ACL) حدوث تغيير في جزء التجزئة من اسم قائمة التحكم في الوصول (ACL). لذلك، في المرة التالية التي يتم فيها تعيين قائمة التحكم في الوصول (ACL) هذه إلى مستخدم، يجب أن يكون اسمها مختلفا وبالتالي، يجب ألا تكون قائمة التحكم في الوصول (ACL) جزءا من تكوين قائمة التحكم في الوصول اللاسلكية (WLC) ومن المفترض تنزيلها. ومع ذلك، يستمر العملاء الذين يقومون بالمصادقة قبل التغيير على قائمة التحكم في الوصول (ACL) في إستخدام القائمة السابقة حتى يقوموا بإعادة المصادقة بالكامل.

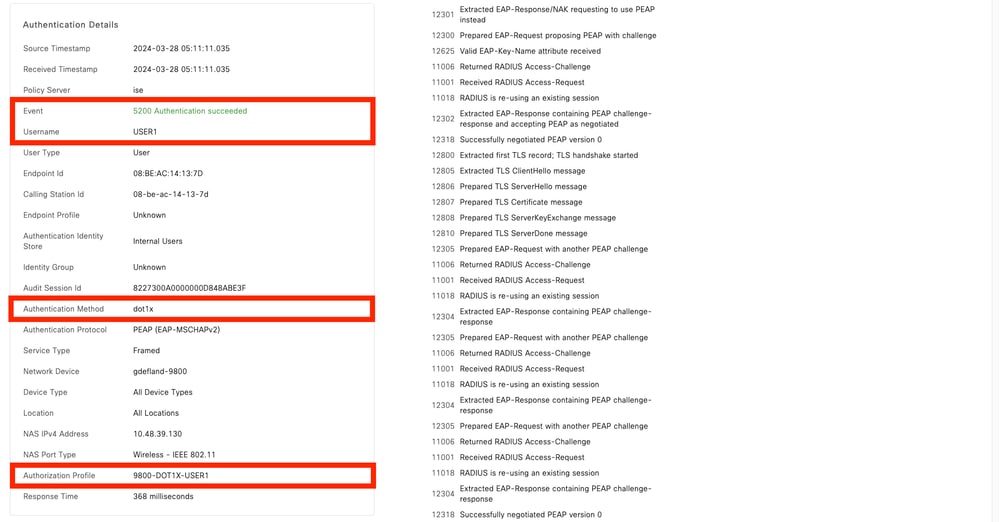

سجلات عمليات ISE

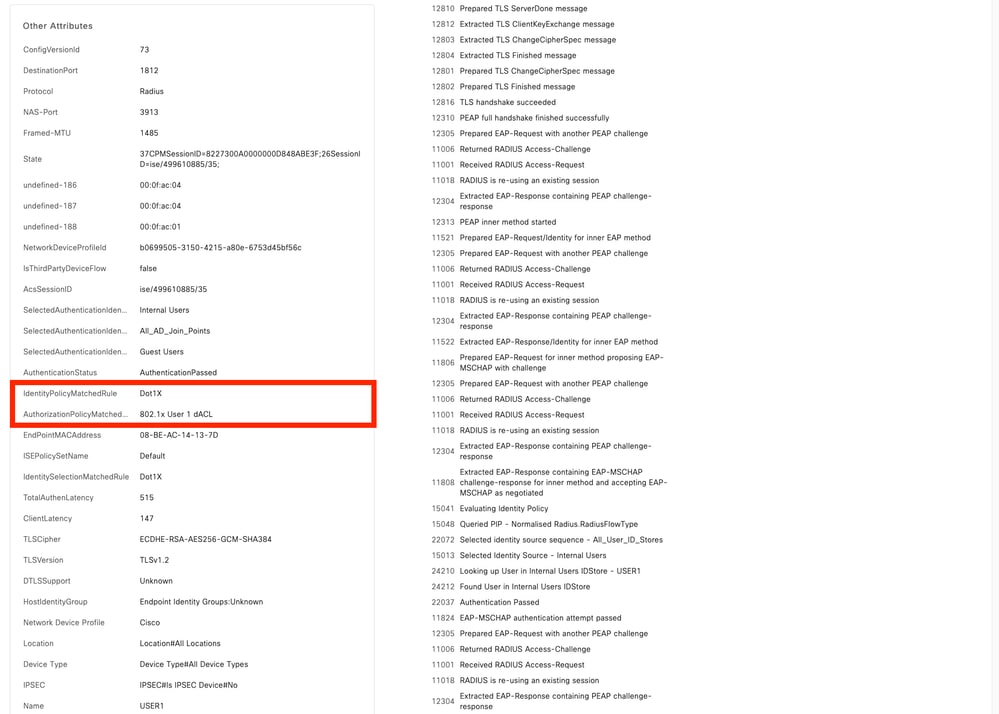

مصادقة عميل RADIUS

تظهر سجلات العملية مصادقة ناجحة للمستخدم "user1"، والتي يتم تطبيق قائمة التحكم في الوصول (ACL_USER1) القابلة للتنزيل عليها. وتتم صياغة الأجزاء التي تشكل أهمية بالنسبة لاستكشاف الأخطاء وإصلاحها باللون الأحمر.

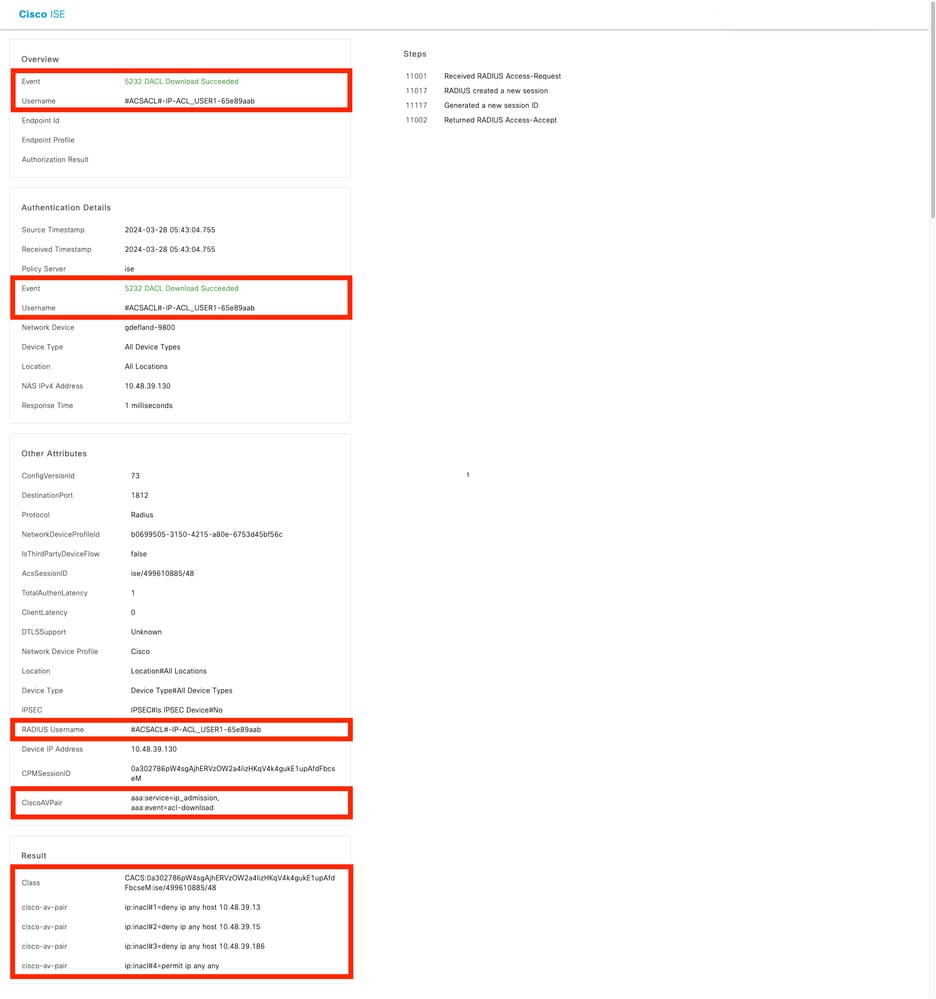

تنزيل DACL

تظهر سجلات العملية عملية تنزيل ناجح لقائمة التحكم في الوصول "ACL_USER1". وتتم صياغة الأجزاء التي تشكل أهمية بالنسبة لاستكشاف الأخطاء وإصلاحها باللون الأحمر.

محفوظات المراجعة

| المراجعة | تاريخ النشر | التعليقات |

|---|---|---|

2.0 |

25-Apr-2024 |

الإصدار الأولي |

1.0 |

25-Apr-2024 |

الإصدار الأولي |

تمت المساهمة بواسطة مهندسو Cisco

- Guilian DeflandreCisco TAC

- Darko PeshevskiCisco TAC

اتصل بنا

- فتح حالة دعم

- (تتطلب عقد خدمة Cisco)

التعليقات

التعليقات